Webブラウザーコンテンツのリダイレクトのポリシー設定

[Webブラウザーコンテンツリダイレクト]には、この機能を構成するためのポリシー設定が含まれています。

Webブラウザーコンテンツのリダイレクトでは、Citrix Virtual Apps and DesktopsがWebブラウザーコンテンツ(HTML5など)をユーザーに配信する方法を制御し、最適化します。コンテンツが表示されているWebブラウザーの表示領域のみがリダイレクトされます。

HTML5ビデオリダイレクションとWebブラウザーコンテンツリダイレクトは、独立した機能です。この機能の使用にはHTML5ビデオリダイレクションのポリシーは必要ありませんが、Citrix HDX HTML5ビデオリダイレクションサービスは、Webブラウザーコンテンツリダイレクトのために使用されます。詳しくは、「Webブラウザーコンテンツのリダイレクト」を参照してください。

ポリシー設定:

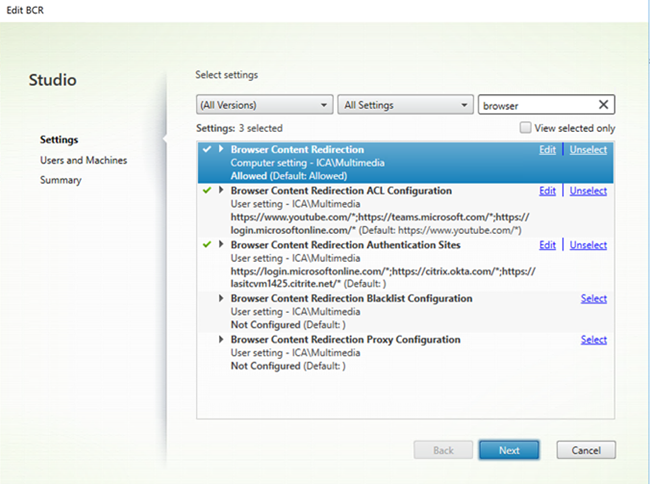

Citrix StudioのWebブラウザーコンテンツリダイレクト機能では、次のポリシー設定を使用できます。これらのポリシーはVDA上でレジストリキーにより上書きできますが、レジストリキーはオプションです。

TLSおよびWebブラウザーコンテンツリダイレクト

Webブラウザーコンテンツリダイレクトを使用して、HTTPS Webサイトをリダイレクトできます。これらのWebサイトに挿入されたJavaScriptは、VDAで動作するCitrix HDX HTML5ビデオリダイレクションサービス(WebSocketService.exe)へのTLS接続を確立する必要があります。このリダイレクションを実現し、WebページのTLS整合性を維持するために、Citrix HDX HTML5ビデオリダイレクションサービスはVDAの証明書ストアで2つのカスタム証明書を生成します。

HdxVideo.jsは、セキュアWebSocketを使用してVDAで動作するWebSocketService.exeと通信します。このプロセスはローカルシステムで動作し、SSLの終了とユーザーセッションマッピングを実行します。

WebSocketService.exeは127.0.0.1ポート9001でリスンします。

ブラウザーコンテンツのリダイレクト

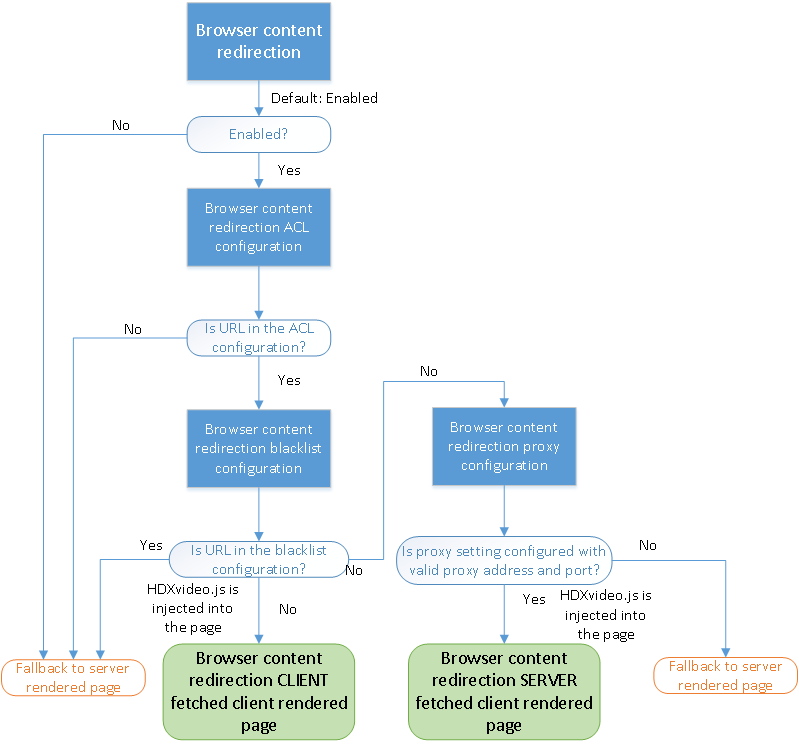

デフォルトでは、Citrix Workspaceアプリはクライアントフェッチとクライアントレンダリングを試行します。クライアントでクライアントフェッチとレンダリングが失敗すると、サーバー側のレンダリングが試行されます。Webブラウザーコンテンツのリダイレクトプロキシ設定ポリシーも有効にすると、Citrix Workspaceアプリはサーバーフェッチとクライアントレンダリングだけを試みます。

デフォルトでは、[許可] に設定されています。

Webブラウザーコンテンツリダイレクトのサーバー側での取得のプロキシ認証設定

注:

このポリシーは、1912 CU3以降でのみ使用できます。

この設定では、オーバーレイから発信されたHTTPトラフィックをダウンストリームWebプロキシ経由でルーティングします。ダウンストリームWebプロキシは、ネゴシエート認証スキームを介してVDAユーザーのドメイン資格情報を使用し、HTTPトラフィックを承認および認証します。

Webブラウザーコンテンツリダイレクトプロキシ設定ポリシーを使用して、PACファイルでサーバーフェッチモードのブラウザーコンテンツリダイレクトを設定する必要があります。PACスクリプトで、ダウンストリームWebプロキシを介してオーバーレイトラフィックをルーティングする手順を指定します。次に、ネゴシエート認証スキームを介してVDAユーザーを認証するようにダウンストリームWebプロキシを構成します。

[許可] に設定すると、Webプロキシは Proxy-Authenticate: Negotiate ヘッダーを含む407ネゴシエートチャレンジで応答します。次に、Webブラウザーコンテンツリダイレクトは、VDAユーザーのドメイン資格情報を使用してKerberosサービスチケットを取得し、Webプロキシへの後続の要求にサービスチケットを含めます。

[禁止] に設定すると、Webブラウザーコンテンツリダイレクトにより、オーバーレイとWebプロキシ間のすべてのTCPトラフィックが干渉することなくプロキシされます。オーバーレイは、基本認証資格情報またはその他の使用可能な資格情報を使用して、Webプロキシへの認証を行います。

デフォルトでは、禁止に設定されています。

Webブラウザーコンテンツのリダイレクトのアクセス制御リスト(ACL)のポリシー設定

Webブラウザーコンテンツリダイレクトを使用できるURL、またはブラウザーコンテンツリダイレクトへのアクセスを拒否するURLのアクセス制御リスト(ACL)を構成するには、この設定を使用します。

承認済みURLは、コンテンツがクライアントにリダイレクトされるホワイトリストに登録されたURLです。

ワイルドカード文字「*」は使用可能ですが、この文字はURLのプロトコルおよびドメインアドレスには使用できません。

使用可能:http://www.xyz.com/index.html、https://www.xyz.com/*、http://www.xyz.com/*videos*

使用不可:http://*.xyz.com/

URLにパスを指定することにより、より細分化することができます。たとえば、https://www.xyz.com/sports/index.htmlを指定すると、index.htmlページのみがリダイレクトされます。

デフォルトでは、この設定はhttps://www.youtube.com/*に設定されています。

詳しくは、Knowledge CenterのCTX238236の記事を参照してください。

Webブラウザーコンテンツリダイレクト認証サイト

URLの一覧を構成するには、この設定を使用します。Webブラウザーコンテンツリダイレクトによりリダイレクトされたサイトは、この一覧を使用してユーザーを認証します。この設定では、ホワイトリストに登録済みのURLから移動するときに、Webブラウザーコンテンツリダイレクトをアクティブ(リダイレクトあり)のままにするURLを指定します。

一般的なシナリオとしては、IDプロバイダー(IdP)を利用して認証を行うWebサイトが考えられます。たとえば、Webサイトwww.xyz.comをエンドポイントにする必要があるものの、Okta(www.xyz.okta.com)などのサードパーティIdPが認証を処理しているとします。この場合、管理者がWebブラウザーコンテンツリダイレクトのACL構成ポリシーでwww.xyz.comをホワイトリストに登録し、さらにWebブラウザーコンテンツリダイレクト認証サイトでwww.xyz.okta.comをホワイトリストに登録します。

詳しくは、Knowledge Centerの CTX238236の記事を参照してください。

Webブラウザーコンテンツリダイレクトのブラックリスト設定

この設定は、WebブラウザーコンテンツリダイレクトのACL構成の設定と連携しています。WebブラウザーコンテンツリダイレクトのACL構成設定とブラックリスト構成設定にURLが存在する場合、ブラックリスト構成が優先され、そのURLのブラウザーコンテンツはリダイレクトされません。

承認されていないURL: Webブラウザーコンテンツがクライアントにリダイレクトされずサーバーでレンダリングされる、ブラックリストに登録するURLを指定します。

ワイルドカード文字「*」は使用可能ですが、この文字はURLのプロトコルおよびドメインアドレスには使用できません。

使用可能:http://www.xyz.com/index.html、https://www.xyz.com/*、http://www.xyz.com/*videos*

使用不可:http://*.xyz.com/

URLにパスを指定することにより、より細分化することができます。たとえば、https://www.xyz.com/sports/index.htmlを指定すると、index.htmlページのみがブラックリストに登録されます。

Webブラウザーコンテンツのリダイレクトのプロキシ設定

重要:

次の設定は、1912 LTSR CU1以降にのみ適用されます。

この設定は、Webブラウザーコンテンツリダイレクト用のVDAでのプロキシ設定のオプションです。有効なプロキシアドレスとポート番号、PAC/WPAD URL、または直接/透過型の設定を指定して有効にすると、Citrix Workspaceアプリはサーバーフェッチとクライアントレンダリングだけを試行します。

無効にするか構成しないで、デフォルト値を使用すると、Citrix Workspaceアプリはクライアントフェッチとクライアントレンダリングを試行します。

デフォルトでは、禁止に設定されています。

明示的なプロキシで許可されたパターン:

http://\<hostname/ip address\>:\<port\>

例:

http://proxy.example.citrix.com:80

http://10.10.10.10:8080

PAC/WPADファイルで許可されたパターン:

http://<hostname/ip address>:<port>/<path>/<Proxy.pac>

例: http://wpad.myproxy.com:30/configuration/pac/Proxy.pac

https://<hostname/ip address>:<port>/<path>/<wpad.dat>

例: http://10.10.10.10/configuration/pac/wpad.dat

直接または透過型のプロキシで許可されたパターン:

ポリシーテキストボックスに「DIRECT」と入力します。

Webブラウザーコンテンツリダイレクトのレジストリキーの上書き

警告

レジストリエディターの使用を誤ると、深刻な問題が発生する可能性があり、オペレーティングシステムの再インストールが必要になる場合もあります。レジストリエディターの誤用による障害に対して、シトリックスでは一切責任を負いません。レジストリエディターは、お客様の責任と判断の範囲でご使用ください。また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

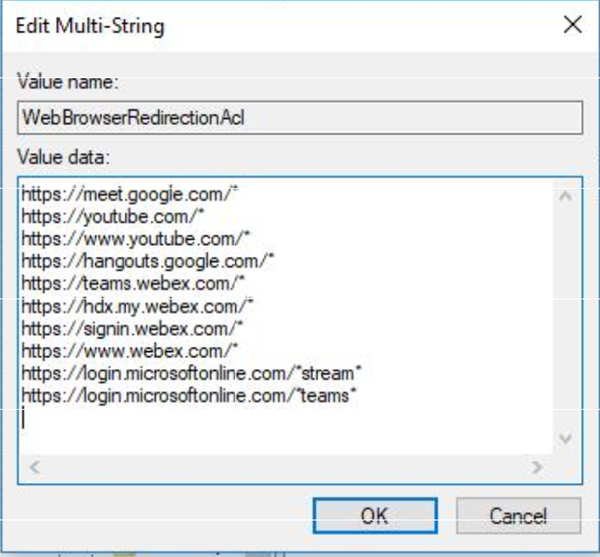

ポリシー設定を上書きするレジストリ設定を以下に示します:

\HKLM \SOFTWARE\Wow6432Node\Citrix\HdxMediastream

| 名前 | 種類 | 値 |

|---|---|---|

| WebBrowserRedirection | DWORD | 1=許可、0=禁止 |

| WebBrowserRedirectionAcl | REG_MULTI_SZ | |

| WebBrowserRedirectionAuthenticationSites | REG_MULTI_SZ | |

| WebBrowserRedirectionProxyAddress | REG_SZ |

http://myproxy.citrix.com:8080 または http://10.10.10.10:8888

|

| WebBrowserRedirectionBlacklist | REG_MULTI_SZ |

Webブラウザーコンテンツのリダイレクト用のHDXVideo.js挿入

HdxVideo.jsは、ChromeのWebブラウザーコンテンツリダイレクト拡張機能またはInternet Explorer Browser Helper Object(BHO)を使用してWebページに挿入されます。BHOは、Internet Explorerのプラグインモデルです。WebブラウザーAPIのフックを提供し、プラグインがナビゲーションを制御するためにページのDOM(Document Object Model)にアクセスできるようにします。

BHOは、特定のページにHdxVideo.jsを挿入するかどうかを決定します。この決定は、上記のフローチャートに示した管理ポリシーに基づいています。

JavaScriptの挿入とクライアントへのWebブラウザーコンテンツのリダイレクトが決定されると、VDA上のInternet ExplorerブラウザーのWebページが消去されます。document.body.innerHTML を空に設定すると、VDA上ではWebページの本文全体が削除されます。ページがクライアントに送信され、クライアントのオーバーレイWebブラウザー(Hdxbrowser.exe)に表示される準備が整います。