認証

セキュリティを最大限に高めるには、Citrix Workspaceアプリと公開リソースの間の接続を保護します。次のタイプの認証を構成できます:

- ドメインパススルー

- スマートカード

- Kerberosパススルー

ドメインパススルー認証

シングルサインオンを使用すると、認証することで、仮想アプリと仮想デスクトップを再認証する必要なく使用できます。

Citrix Workspaceアプリにログインすると、資格情報と列挙されたリソースをStoreFrontに渡すことができます。

以前のリリースでは、Google Chrome、Microsoft Edge、またはMozilla FireFoxを使用中、機能を有効にしていなくても、シングルサインオンセッションを開始することができました。

バージョン1905以降、すべてのWebブラウザーで、グループポリシーオブジェクト管理用テンプレートを使用してシングルサインオンを構成する必要があります。グループポリシーオブジェクト管理用テンプレートを使用したシングルサインオンの構成について詳しくは、「Citrix Gatewayでのシングルサインオンの構成」を参照してください。

新規インストールまたはアップグレードの両方で次のいずれかのオプションを使用して、シングルサインオンを構成できます:

- コマンドラインインターフェイス

- グラフィカルユーザーインターフェイス(GUI)

新規インストール中のシングルサインオンの構成

新規インストール中のシングルサインオンの構成:

- StoreFrontまたはWeb Interfaceで構成します。

- Delivery ControllerでXML信頼サービスを構成します。

- Internet Explorerの設定を変更します。

- Citrix Workspaceアプリのインストールでシングルサインオンを構成します。

StoreFrontまたはWeb Interfaceでのシングルサインオンの構成

Citrix Virtual Apps and Desktopsの展開の種類により、StoreFrontまたはWeb Interfaceで管理コンソールを使用してシングルサインオンを構成できます。

以下の表で異なる使用例とそれぞれの構成を参照します:

| 使用例 | 構成の詳細 | 追加情報 |

|---|---|---|

| StoreFrontまたはWeb Interfaceでの構成 | Citrix Studioを起動して、[ストア]>[認証方法の管理] に移動して [ドメインパススルー] を有効にします。 | シングルサインオンが構成されていない場合、Citrix Workspaceアプリでは、認証方法が自動的に [ドメインパススルー] から [ユーザー名とパスワード] に切り替えられます(利用可能な場合)。 |

| Web向けWorkspaceが必要な場合 | [ストア]>[Workspace for Websites]>[認証方法の管理] で [ドメインパススルー] を有効にします。 | シングルサインオンが構成されていない場合、Citrix Workspaceアプリでは、認証方法が自動的に [ドメインパススルー] から [ユーザー名とパスワード] に切り替えられます(利用可能な場合)。 |

| StoreFrontが構成されていない場合 | Web InterfaceがVDAで構成されている場合、[XenApp Services Sites]>[Authentication Methods]>[Pass-through] を有効にします。 | Citrix Workspaceアプリでシングルサインオンが構成されていない場合、認証方法は自動的にPass-throughからExplicitに切り替えられます(利用可能な場合)。 |

Citrix Gatewayでのシングルサインオンの構成

グループポリシーオブジェクト管理用テンプレートを使用してCitrix Gatewayでシングルサインオンを有効にします。

- gpedit.mscを実行して、Citrix WorkspaceアプリのGPO管理用テンプレートを開きます。

- [コンピューターの構成] ノードで、[管理用テンプレート]>[Citrixコンポーネント]>[Citrix Workspace]>[ユーザー認証] の順に移動します。

- Citrix Gatewayのシングルサインオンポリシーを選択します。

- [有効] をクリックします。

- [適用]、 [OK] の順にクリックします。

- Citrix Workspaceアプリのセッションを再起動して、この変更を適用します。

Delivery ControllerでXML信頼サービスを構成

Citrix Virtual Apps and DesktopsおよびCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)のDelivery Controllerで管理者として次のPowerShellコマンドを実行します:

asnp Citrix*

Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $True

Internet Explorer設定の変更

- Internet Explorerを使用して信頼済みサイトの一覧にStoreFrontサーバーを追加します。これを行うには、以下の手順に従います。

- [コントロール]パネルで [インターネットオプション] を起動します。

- [セキュリティ]>[ローカルイントラネット] を選択し、[サイト] をクリックします。[ローカルイントラネット] ウィンドウが開きます。

- [詳細設定] を選択します。

- 適切なHTTPまたはHTTPSプロトコルを使用して、StoreFrontまたはWeb InterfaceのFQDNのURLを追加します。

- [適用]、 [OK] の順にクリックします。

-

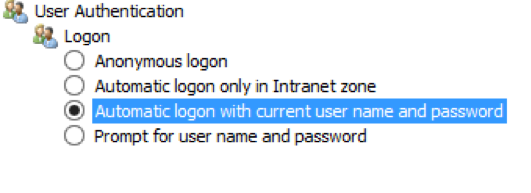

Internet Explorerで [ユーザー認証] の設定を変更します。これを行うには、以下の手順に従います。

- [コントロール]パネルで [インターネットオプション] を起動します。

- [セキュリティ]タブ>[信頼済みサイト] を選択します。

- [レベルのカスタマイズ] をクリックします。[セキュリティ設定 - 信頼されたゾーン] ウィンドウが開きます。

- [ユーザー認証] ウィンドウで、[現在のユーザー名とパスワードで自動的にログオンする] を選択します。

- [適用]、 [OK] の順にクリックします。

コマンドラインインターフェイスを使用したシングルサインオンの構成

/includeSSONスイッチを使用してWindows向けCitrix Workspaceアプリをインストールし、再起動して変更を有効にします。

注:

Windows向けCitrix Workspaceアプリがシングルサインオンコンポーネントなしでインストールされている場合、

/includeSSONスイッチを使用して最新バージョンにアップグレードすることはできません。

グラフィカルユーザーインターフェイスを使用したシングルサインオンの構成

- Citrix Workspaceアプリインストールファイル(

CitrixWorkspaceApp.exe)を検索します。 -

CitrixWorkspaceApp.exeをダブルクリックしてインストーラーを起動します。 - [シングルサインオンを有効化] ウィザードで、[シングルサインオンを有効化] オプションを選択します。

- [次へ] をクリックし、ウィザードの指示に従ってインストールを完了します。

Citrix Workspaceアプリを使用して、ユーザー資格情報を指定することなくログオンできるようになりました。

Citrix Workspace for Webでのシングルサインオンの構成

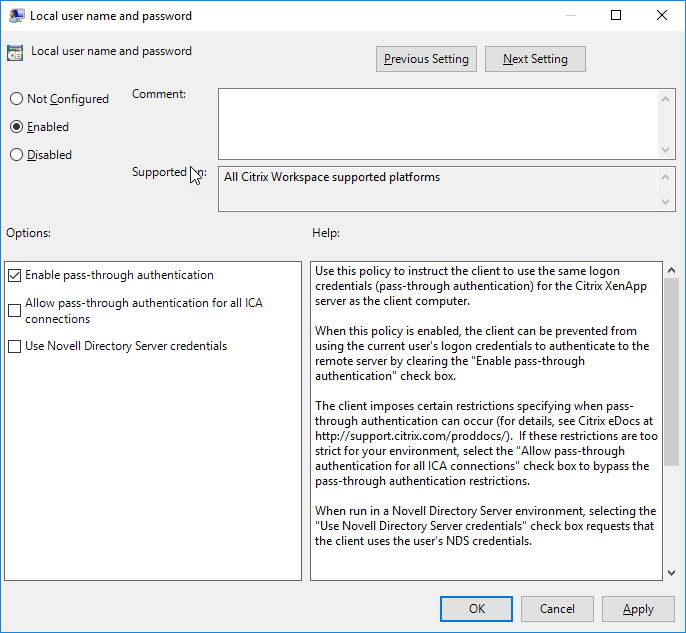

グループポリシーオブジェクト管理用テンプレートを使用して、Web向けWorkspaceのシングルサインオンを構成できます。

- gpedit.mscを実行して、Web向けWorkspaceのGPO管理用テンプレートを開きます。

- [コンピューターの構成] ノードで、[管理用テンプレート]>[Citrixコンポーネント]>[Citrix Workspace]>[ユーザー認証] の順に移動します。

- [ローカルユーザー名とパスワード] ポリシーを選択して [有効] に設定します。

- [パススルー認証を有効にします] をクリックします。このオプションを使用すると、Web向けWorkspaceはリモートサーバーでの認証にログイン資格情報を使用できます。

- [すべてのICA接続にパススルー認証を許可します] をクリックします。このオプションは、すべての認証制限を省略し、すべての接続で資格情報のパススルーを許可します。

- [適用]、 [OK] の順にクリックします。

- Web向けWorkspaceのセッションを再起動して、この変更を適用します。

シングルサインオンが有効になっていることを確認するには、タスクマネージャーを起動し、ssonsvr.exeプロセスが実行中であることを確認します。

Active Directoryを使用したシングルサインオンの構成

Active Directoryを使用してシングルサインオン認証を構成できます。この場合、Microsoft System Center Configuration Managerなどの展開ツールを使用する必要はありません。

-

Citrix Workspaceアプリインストールファイル(CitrixWorkspaceApp.exe)をダウンロードして適切なネットワーク共有に配置します。Citrix Workspaceアプリをインストールする対象マシンからアクセス可能であることが必要です。

-

Windows向けCitrix Workspaceアプリのダウンロードページから

CheckAndDeployWorkspacePerMachineStartupScript.batテンプレートを入手します。 -

CitrixWorkspaceApp.exeの場所とバージョンを編集します。 -

Active Directoryのグループポリシー管理コンソールで

CheckAndDeployWorkspacePerMachineStartupScript.batをスタートアップスクリプトとして入力します。スタートアップスクリプトの展開について詳しくは、「Active Directory」のセクションを参照してください。 -

[コンピューターの構成] ノードで [管理用テンプレート]>[テンプレートの追加と削除] に移動して

icaclient.admファイルを追加します。 -

icaclient.admテンプレートの追加後、[コンピューターの構成]>[管理用テンプレート]>[Citrixコンポーネント]>[Citrix Workspace]>[ユーザー認証] に移動します。 -

[ローカルユーザー名とパスワード] ポリシーを選択して [有効] に設定します。

-

[パススルー認証を有効にします] チェックボックスをオンにして [適用] を選択します。

-

変更を保存するには、マシンを再起動します。

StoreFrontおよびWeb Interfaceでのシングルサインオンの構成

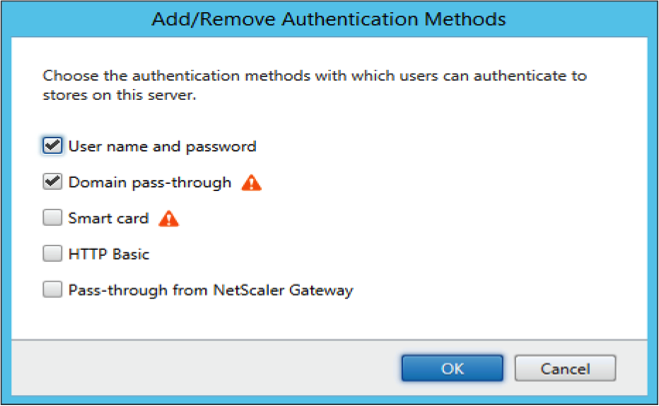

StoreFrontの構成

Citrix StudioをStoreFrontサーバーで開いて [認証]>[認証方法の追加と削除] の順に選択します。[ドメインパススルー] を選択します。

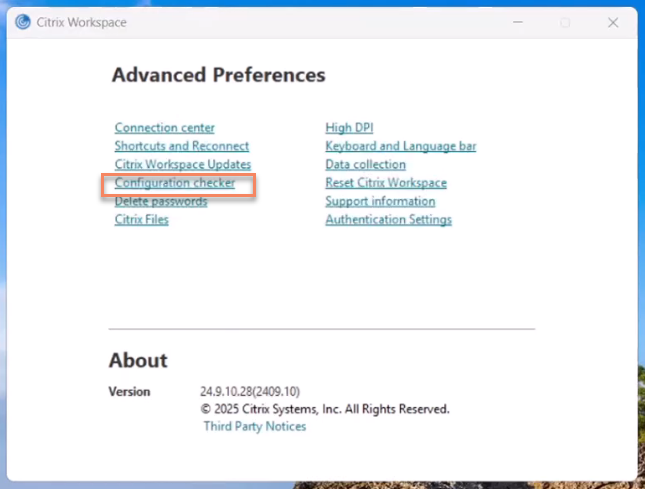

構成チェッカー

構成チェッカーで、シングルサインオンが正しく構成されていることを確認するためのテストを実行できます。テストはシングルサインオン構成の各チェックポイントに対して実行され、構成結果を表示します。

- 通知領域でCitrix Workspaceアプリアイコンを右クリックし、[高度な設定] をクリックします。 [高度な設定] ダイアログボックスが開きます。

-

[構成チェッカー] をクリックします。 [Citrix構成チェッカー] ウィンドウが開きます。

- [選択] ペインで [SSONChecker] チェックボックスをオンにします。

- [実行] をクリックします。テストの状態を示す進捗状況バーが表示されます。

[構成チェッカー] ウィンドウには次の列があります:

-

状態: 特定のチェックポイントでのテスト結果が表示されます。

- 緑色のチェックマークは、チェックポイントが適切に構成されていることを示します。

- 青色のIは、チェックポイントに関する情報を示します。

- 赤色のXは、チェックポイントが適切に構成されていないことを示します。

- プロバイダー: テストが実行されているモジュールの名前が表示されます。この場合は、シングルサインオンになります。

- スイート:テストのカテゴリを示します。例:「インストール」。

- テスト:実行中のテストの名前を示します。

- 詳細:テストに関する詳細情報を提供します。

各チェックポイントおよび対応する結果の詳細を確認することができます。

以下のテストが実施されます:

- シングルサインオンとともにインストール済み。

- ログオン資格情報のキャプチャ。

- ネットワークプロバイダーの登録:ネットワークプロバイダーの登録のテスト結果で緑色のチェックマークが表示されるのは、ネットワークプロバイダーの一覧で「Citrix Single Sign-on」が先頭に設定されている場合のみです。「Citrix Single Sign-On」が一覧の先頭以外の場所に表示されている場合、ネットワークプロバイダーの登録のテスト結果では青色のIと詳細情報が表示されます。

- シングルサインオンプロセスが実行されている。

- グループポリシー:デフォルトでは、このポリシーはクライアントで構成されます。

- Internet Explorerのセキュリティゾーンの設定:[インターネットオプション]のセキュリティゾーンの一覧にStore/XenAppサービスのURLを追加していることを確認してください。 セキュリティゾーンをグループポリシー経由で構成しており、そのポリシーを変更した場合、変更を有効にしてテストの正確な状態が表示されるようにするために、[高度な設定] ウィンドウを開き直す必要があります。

- Web Interface/StoreFrontの認証方法

注:

- テスト結果は、Web向けWorkspaceでは適用されません。

- 複数ストア設定の場合、認証方法のテストは構成済みのすべてのストアで実行されます。

- テスト結果はレポートとして保存できます。デフォルトのレポート形式は.txtです。

[高度な設定]ウィンドウの[構成チェッカー]オプションを非表示にする

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- グループポリシーエディターで、[Citrixコンポーネント]>[Citrix Workspace]>[Self Service]>[DisableConfigChecker] の順に開きます。

- [有効] を選択すると、[高度な設定] ウィンドウで[構成チェッカー]オプションが表示されなくなります。

- [適用]、 [OK] の順にクリックします。

-

gpupdate /forceコマンドを実行します。

制限事項:

構成チェッカーの対象チェックポイントに、VDA上の[Citrix XML Serviceへの要求を信頼する]の構成は含まれません。

ビーコンテスト

ビーコンチェッカーは、 構成チェックユーティリティの一部です。これにより、ビーコンテストを実行して、ビーコン(ping.citrix.com)が到達可能かどうかを確認できます。このテストは、リソースの列挙が遅くなる理由として考えられる原因から、ビーコンが使用できないという可能性を排除するのに役立ちます。テストを実行するには、システムトレイのCitrix Workspaceアプリを右クリックし、[高度な設定]>[構成チェッカー] を選択します。テスト一覧からビーコンチェッカーを選択して [実行] をクリックします。

テスト結果は、次のいずれかになります:

- Reachable - Citrix Workspaceアプリが正常にビーコンに通信できます。

- Not reachable - Citrix Workspaceアプリはビーコンに通信できません。

- Partially reachable - Citrix Workspaceアプリは、断続的にビーコンに通信できます。

Kerberosを使用したドメインパススルー認証

このトピックの内容は、Windows向けCitrix WorkspaceアプリとStoreFront、Citrix Virtual Apps and DesktopsおよびCitrix DaaSと間の接続にのみ適用されます。

Citrix Workspaceアプリでは、スマートカードを使用する展開環境でのKerberosによるドメインパススルー認証がサポートされます。Kerberosとは、統合Windows認証(IWA)に含まれる認証方法の1つです。

Kerberosでは、認証時にCitrix Workspaceアプリのパスワードが使用されません。このため、トロイの木馬型の攻撃でユーザーデバイス上のパスワードが漏えいすることを避けることができます。ユーザーは、任意の認証方法を使用してログオンし、公開リソースにアクセスできます。たとえば、指紋リーダーなどの生体認証システムなどです。

スマートカード認証が構成されたCitrix Workspaceアプリ、StoreFront、Citrix Virtual Apps and Desktops、Citrix DaaSでスマートカードを使用してログオンすると、Citrix Workspaceアプリは以下を実行します:

- シングルサインオン中にスマートカードPINを取得します。

-

IWA(Kerberos)を使用してStoreFrontへのユーザー認証を行います。これによってStoreFrontは、使用可能なCitrix Virtual Apps and DesktopsおよびCitrix DaaSの情報をWorkspaceアプリに提供します。

注

追加のPINプロンプトが表示されるのを回避するためにKerberosを有効にします。Citrix WorkspaceアプリでKerberos認証を使用しない場合、StoreFrontへの認証にはスマートカード資格情報が使用されます。

- HDXエンジンがスマートカードのPINをVDAに渡します。これにより、ユーザーがCitrix Workspaceアプリセッションにログオンできます。Citrix Virtual Apps and DesktopsおよびCitrix DaaSが、要求されたリソースを配信します。

Citrix WorkspaceアプリでKerberos認証を使用する場合は、以下のように構成する必要があります。

- Kerberosを使用するには、サーバーとCitrix Workspaceアプリを、同じまたは信頼されているWindows Serverドメイン内に設置する必要があります。さらに、管理タスクを割り当てられるように、[Active Directoryユーザーとコンピューター]を使ってサーバーの信頼関係を構成する必要があります。

- ドメイン、Citrix Virtual Apps and DesktopsおよびCitrix DaaSでKerberosが有効になっている必要があります。セキュリティを強化するには、Kerberos以外のIWAオプションを無効にして、ドメインで必ずKerberosが使用されるようにします。

- リモートデスクトップサービス接続で、基本認証や保存されたログオン情報の使用、または常にユーザーにパスワードを入力させたりする場合、Kerberosによるログオンは使用できません。

警告

レジストリエディターの使用を誤ると、深刻な問題が発生する可能性があり、Windowsのインストールが必要になる場合もあります。レジストリエディターの誤用による障害に対して、シトリックスでは一切責任を負いません。レジストリエディターは、お客様の責任と判断の範囲でご使用ください。また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

スマートカードを使用する環境でKerberosによるドメインパススルー認証

Citrix Virtual Apps and Desktopsドキュメントの「展開環境の保護」セクションでスマートカード情報を参照してください。

Windows向けCitrix Workspaceアプリのインストール時に、以下のコマンドラインオプションを指定します。

-

/includeSSONこれにより、ドメインに参加しているコンピューターにシングルサインオンコンポーネントがインストールされ、ワークスペースのIWA(Kerberos)によるStoreFrontへの認証が有効になります。シングルサインオンコンポーネントは、スマートカードのPINを格納します。次に、HDXエンジンがこのPINを使用して、Citrix Virtual Apps and DesktopsおよびCitrix DaaSがスマートカードハードウェアと資格情報にアクセスできるようにします。Citrix Virtual Apps and DesktopsおよびCitrix DaaSは、自動的にスマートカードから証明書を選択して、HDXエンジンからPINを取得します。

関連オプション「

ENABLE\_SSON」は、デフォルトで有効になっています。

セキュリティポリシーにより、デバイスでシングルサインオンを有効にできない場合は、グループポリシーオブジェクト管理用テンプレートを使用してCitrix Workspaceアプリを構成します。

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [管理用テンプレート]>[Citrixコンポーネント]>[Citrix Workspace]>[ユーザー認証]>[ローカルユーザー名とパスワード] を選択します。

- [パススルー認証を有効にします] チェックボックスをオンにします。

-

Citrix Workspaceアプリのセッションを再起動して、この変更を適用します。

StoreFrontを構成するには:

StoreFrontサーバーの認証サービスを構成するときに、[ドメインパススルー] オプションをオンにします。これにより、統合Windows認証が有効になります。[スマートカード]オプションは、スマートカードを使用してStoreFrontに接続する非ドメイン参加のクライアントをサポートする場合のみオンにします。

StoreFrontでスマートカードを使用する場合は、StoreFrontドキュメントの「認証サービスの構成」を参照してください。

スマートカード

Windows向けCitrix Workspaceアプリでは、以下のスマートカード認証がサポートされます:

-

パススルー認証(シングルサインオン) - ユーザーがCitrix Workspaceアプリにログオンするときに使用するスマートカードの資格情報を取得します。取得した資格情報は以下のように使用されます:

- ドメインに属しているデバイスのユーザーがスマートカードの資格情報でCitrix Workspaceアプリにログオンした場合、仮想デスクトップやアプリケーションの起動時に資格情報を再入力する必要はありません。

- ドメインに属していないデバイスで実行しているCitrix Workspaceアプリがスマートカードの資格情報を使用している場合、デスクトップやアプリの起動時に資格情報を再入力する必要があります。

パススルー認証を使用するには、StoreFrontおよびCitrix Workspaceアプリ両方での構成が必要です。

-

2モード認証 - 認証方法として、スマートカードと、ユーザー名およびパスワードの入力を選択できます。この機能は、スマートカードを使用できない場合に有効です。たとえば、ログオン証明書が期限切れになった場合などです。これを実行できるようにするには、スマートカードを許可するためFalseに設定したDisableCtrlAltDelメソッドを使って、サイトごとに専用ストアをセットアップする必要があります。2モード認証にはStoreFront構成が必要です。

また2モード認証により、StoreFront管理者はユーザーがStoreFrontコンソールでユーザー名とパスワード、およびスマートカード認証の両方を選択して同じストアで使用できるようにします。StoreFrontのドキュメントを参照してください。

-

複数の証明書 - 単一または複数のスマートカードを使用する場合、複数の証明書を使用できます。

-

クライアント証明書による認証 - この機能を使用するには、Citrix GatewayおよびStoreFrontでの構成が必要です。

- Citrix Gatewayを使ってStoreFrontにアクセスする場合、ユーザーがスマートカードを取り外した後で再認証が必要になることがあります。

- Citrix GatewayのSSL構成で常にクライアント証明書による認証が使用されるようにすると、より安全になります。ただし、この構成では2モード認証を使用できません。

-

ダブルホップセッション - ダブルホップセッションでは、Citrix Workspaceアプリとユーザーの仮想デスクトップとの間に接続が確立されます。ダブルホップセッションをサポートする展開方法については、Citrix Virtual Apps and Desktopsのドキュメントを参照してください。

-

スマートカード対応のアプリケーション - Microsoft OutlookやMicrosoft Officeなどのスマートカード対応アプリケーションでは、仮想アプリと仮想デスクトップのセッションでドキュメントにデジタル署名を追加したりファイルを暗号化したりできます。

制限事項:

- 証明書は、ユーザーデバイス上ではなくスマートカード上に格納されている必要があります。

- Citrix Workspaceアプリはユーザー証明書の選択を保存しませんが、構成時にPINを格納します。PINは非ページ化メモリにのみキャッシュされ、ディスクには格納されません。

- Citrix Workspaceアプリでは、スマートカードが挿入されたときに自動的には切断セッションに再接続されません。

- スマートカード認証が構成されている場合、Citrix Workspaceアプリでは仮想プライベートネットワーク(VPN:Virtual Private Network)のシングルサインオンやセッションの事前起動がサポートされません。スマートカード認証でVPNを使用するには、ユーザーがCitrix Gateway Plug-inをインストールしてWebページ経由でログオンする必要があります。この場合、各手順でスマートカードとPINによる認証が必要になります。スマートカードユーザーは、Citrix Gateway Plug-inを使用したStoreFrontへのパススルー認証を使用できません。

- Citrix Workspaceアプリ更新ツールとcitrix.comやMerchandising Server間の通信では、Citrix Gateway上のスマートカード認証を使用できません。

警告

一部の構成では、レジストリの編集が必要です。レジストリエディターの使用を誤ると、問題が発生する可能性があり、Windowsのインストールが必要になる場合もあります。レジストリエディターの誤用による障害に対して、Citrixでは一切責任を負いません。また、レジストリファイルのバックアップを作成してから、レジストリを編集してください。

スマートカード認証のシングルサインオンを有効にするには:

Windows向けCitrix Workspaceアプリのインストール中に、以下のコマンドラインオプションを指定します:

-

ENABLE\_SSON=Yesシングルサインオンは、「パススルー認証」と呼ばれることもあります。このオプションを指定すると、Citrix WorkspaceアプリでPINを繰り返し入力する必要がなくなります。

-

シングルサインオンコンポーネントをインストールしていないデバイス上で、SSONCheckEnabledをfalseに設定します。これにより、Citrix WorkspaceアプリのAuthentication Managerでシングルサインオンコンポーネントがチェックされなくなり、Citrix WorkspaceアプリでStoreFrontへの認証が可能になります。

HKEY\_CURRENT\_USER\Software\Citrix\AuthManager\protocols\integratedwindows\HKEY\_LOCAL\_MACHINE\Software\Citrix\AuthManager\protocols\integratedwindows\

Kerberosの代わりにStoreFrontに対してスマートカード認証を有効にするには、次のコマンドラインオプションでCitrix Workspaceアプリをインストールします:

-

/includeSSONを指定すると、シングルサインオン認証(パススルー認証)がインストールされます。資格情報のキャッシュおよびパススルードメインベース認証の使用を有効にします。 -

Windows向けCitrix Workspaceアプリのスマートカード認証とは別の方法(ユーザー名とパスワードなど)でユーザーがエンドポイントにログオンしている場合、コマンドラインは次のようになります:

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

これによりログオン時に資格情報がキャプチャされるのを防ぎ、Citrix Workspaceアプリへのログオン時にPINを格納することができます。

- gpedit.mscを実行して、Citrix Workspaceアプリグループポリシーオブジェクト管理用テンプレートを開きます。

- [管理用テンプレート]>[Citrixコンポーネント]>[Citrix Workspace]>[ユーザー認証]>[ローカルユーザー名とパスワード] に移動します。

- [パススルー認証を有効にします] チェックボックスをオンにします。構成およびセキュリティ設定によっては、パススルー認証を実行するために [すべてのICA接続にパススルー認証を許可します] チェックボックスをオンにします。

StoreFrontを構成するには:

- 認証サービスを構成する場合、[スマートカード] チェックボックスをオンにします。

StoreFrontでスマートカードを使用する場合は、StoreFrontドキュメントの「認証サービスの構成」を参照してください。

ユーザーデバイスでスマートカードを使用できるようにするには:

- デバイスのキーストアに、証明機関のルート証明書をインポートします。

- ベンダーが提供する暗号化ミドルウェアをインストールします。

- Citrix Workspaceアプリをインストールして構成します。

証明書の選択方法を変更するには:

複数の証明書が有効な場合、Citrix Workspaceアプリではデフォルトでそれらの証明書の一覧が表示され、ユーザーは使用する証明書を選択できます。管理者は、デフォルトの証明書(スマートカードプロバイダー指定の証明書)、または有効期限が最も残っている証明書が使用されるようにCitrix Workspaceアプリを構成できます。有効なログオン証明書がない場合はユーザーにメッセージが表示され、使用可能なほかのログオン方法が提示されます。

有効な証明書とは、以下のものを指します:

- ローカルコンピューターの現在時刻に基づき、証明書が有効期限内である。

- サブジェクトの公開キーでRSAアルゴリズムが使用されており、キーの長さが1024ビット、2048ビット、または4096ビットである。

- キー使用法にデジタル署名が含まれている。

- Subject Alternative Nameフィールドにユーザープリンシパル名(UPN)が含まれている。

- Enhanced Key UsageフィールドにSmart Card LogonおよびClient Authentication、またはAll Key Usagesが含まれている。

- 証明書の発行者チェーンに含まれる証明機関の1つが、TLSハンドシェイク時にサーバーから送信される、許可される識別名(DN)の1つに合致している。

証明書の選択方法を変更するには、以下のいずれかの構成を行います:

-

Citrix Workspaceアプリのコマンドラインで、オプション

AM\_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }を指定します。デフォルト値は、Promptです。SmartCardDefaultまたはLatestExpiryを指定して複数の証明書が該当する場合は、ユーザーが証明書を選択するための一覧が表示されます。

-

次のようにレジストリキーに値を追加します:HKEY_CURRENT_USER or HKEY_LOCAL_MACHINE\Software[Wow6432Node]Citrix\AuthManager: CertificateSelectionMode={ Prompt SmartCardDefault LatestExpiry }。

最適な証明書をユーザーが選択できるように、HKEY_CURRENT_USERでの設定は、HKEY_LOCAL_MACHINEの設定よりも優先されます。

CSPのPIN入力メッセージを使用するには:

Windows向けCitrix Workspaceアプリのデフォルトでは、スマートカードのCryptographic Service Provider(CSP)ではなくPIN入力用のメッセージが表示されます。PINの入力が必要な場合、Citrix Workspaceアプリがメッセージを表示して、ユーザーにより入力されたPINをスマートカードのCSPに渡します。プロセスごとやセッションごとのPINのキャッシュが禁止されているなど、環境やスマートカードでより厳格なセキュリティが求められる場合は、CSPコンポーネントを使用してPIN入力用のメッセージを表示してPINを処理するようにCitrix Workspaceアプリを構成できます。

PIN入力の処理方法を変更するには、以下のいずれかの構成を行います:

- Citrix Workspaceアプリのコマンドラインで、オプション

AM\_SMARTCARDPINENTRY=CSPを指定します。 - 次のようにレジストリキーに値を追加します:HKEY_LOCAL_MACHINE\Software\[Wow6432Node\]Citrix\AuthManager: SmartCardPINEntry=CSP

スマートカードのサポートおよび取り出しの変更

XenApp 6.5 PNAgentサイトに接続する場合は次の点に注意してください。

- スマートカードによるログインは、PNAgentサイトのログインでサポートされています。

- PNAgentサイトでのスマートカードの取り出しポリシーは変更されました:

スマートカードを取り外すとCitrix Virtual Appsセッションからログオフされます。ただし、PNAgentサイトの認証方法をスマートカードに設定している場合、Citrix Virtual Appsセッションからのログオフを有効にするにはWindows向けCitrix Workspaceアプリで対応するポリシーを構成する必要があります。XenApp PNAgentサイトでスマートカード認証のローミングを有効にして、Citrix WorkspaceアプリセッションからCitrix Virtual Appsをログオフするスマートカードの取り出しポリシーを有効にします。ユーザーはCitrix Workspaceアプリセッションにログインしたままになります。

制限事項:

スマートカード認証を使用してPNAgentサイトにログインした場合、ユーザー名が [ログオン済み] と表示されます。