Citrix Secure Web

Citrix Secure Web은 내부 및 외부 사이트에 대한 보안 액세스를 제공하는 HTML5 호환 모바일 웹 브라우저입니다. 사용자의 장치가 Secure Hub에 등록될 때 해당 장치로 Secure Web이 자동으로 푸시되도록 구성할 수 있습니다. 또는 Endpoint Management 앱 스토어에서 앱을 추가할 수 있습니다.

Secure Web 및 기타 모바일 생산성 앱 시스템 요구 사항은 시스템 요구 사항을 참조하십시오.

Secure Web 통합 및 제공

참고:

MDX Toolkit 10.7.10은 모바일 생산성 앱의 래핑을 지원하는 마지막 릴리스입니다. 사용자는 공용 앱 스토어에서 모바일 생산성 앱 버전 10.7.5 이상에 액세스할 수 있습니다.

Secure Web을 통합하여 제공하려면 다음 일반 단계를 따르십시오.

-

내부 네트워크에 대한 SSO(Single Sign-on)를 사용하도록 Citrix Gateway를 구성합니다.

HTTP 트래픽의 경우, Citrix ADC는 Citrix ADC에 의해 지원되는 모든 프록시 인증 유형에 대해 SSO를 제공할 수 있습니다. HTTPS 트래픽의 경우, 웹 암호 캐싱 정책으로 Secure Web이 인증할 수 있고 MDX를 통해 프록시 서버에 SSO를 제공할 수 있습니다. MDX는 기본, 다이제스트 및 NTLM 프록시 인증만 지원합니다. 암호는 MDX를 사용하여 캐싱되고 민감한 앱 데이터의 보안 스토리지 영역인 Endpoint Management 공유 저장소에 저장됩니다. Citrix Gateway 구성에 대한 자세한 내용은 Citrix Gateway를 참조하십시오.

- Secure Web을 다운로드합니다.

- 내부 네트워크에 대한 사용자 연결을 어떻게 구성할지 결정합니다.

- 다른 MDX 앱과 동일한 절차에 따라 Secure Web을 Endpoint Management에 추가한 다음 MDX 정책을 구성합니다. Secure Web 관련 정책에 대한 자세한 내용은 이 문서 뒷부분에 있는 “Secure Web 정책 정보”를 참조하십시오.

사용자 연결 구성

Secure Web은 다음과 같은 사용자 연결 구성을 지원합니다.

- 터널링됨 — 웹 SSO: 내부 네트워크로 터널링되는 연결은 터널링됨 — 웹 SSO라고 하는 클라이언트 없는 VPN의 변형을 사용할 수 있습니다. 이는 기본 설정 VPN 모드 정책에 대해 지정된 기본 구성입니다. SSO(Single Sign-On)가 필요한 연결에 대해 터널링됨 - 웹 SSO를 사용하는 것이 좋습니다.

- 전체 VPN 터널: 내부 네트워크로 터널링되는 연결은 기본 설정 VPN 모드 정책에 의해 구성된 전체 VPN 터널을 사용할 수 있습니다. 클라이언트 인증서 또는 종단 간 SSL을 사용하여 내부 네트워크의 리소스로 연결되는 경우 전체 VPN 터널을 사용하는 것이 좋습니다. 그러나 Secure Web은 모바일 장치에 저장된 클라이언트 인증서를 읽을 수 있는 앱이 아닙니다. 이 기능을 제공할 수 있는 래핑된 타사 엔터프라이즈 앱을 설치할 수 있습니다. 전체 VPN 터널은 TCP 기반의 모든 프로토콜을 처리하고, Windows 및 Mac 컴퓨터뿐 아니라 iOS 및 Android 장치에서도 사용될 수 있습니다.

- VPN 모드 전환 허용 정책은 필요에 따라 전체 VPN 터널 모드와 터널링됨 - 웹 SSO 모드 간의 자동 전환을 허용합니다. 기본적으로 이 정책은 꺼져 있습니다. 이 정책이 켜진 경우, 기본 설정 VPN 모드에서 처리할 수 없는 인증 요청으로 인해 실패한 네트워크 요청은 다른 모드에서 다시 시도됩니다. 예를 들어 전체 VPN 터널 모드에서는 클라이언트 인증서에 대한 서버 챌린지를 수용할 수 있지만 터널링됨 - 웹 SSO 모드에서는 수용할 수 없습니다. 마찬가지로 HTTP 인증 챌린지는 터널링됨 - 웹 SSO 모드를 사용할 경우에 SSO로 더 쉽게 서비스될 수 있습니다.

다음 표에서는 구성 및 사이트 유형별로 Secure Web이 사용자에게 자격 증명을 요구하는지 여부를 설명합니다.

| 연결 모드 | 사이트 유형 | 암호 캐싱 | Citrix Gateway에 대해 구성된 SSO | 처음 웹 사이트에 액세스할 경우 Secure Web이 자격 증명 묻기 | 이후에 웹 사이트에 액세스할 경우 Secure Web이 자격 증명 묻기 | 암호 변경 후 Secure Web이 자격 증명 묻기 |

|---|---|---|---|---|---|---|

| 터널링됨 - 웹 SSO | HTTP | 아니요 | 예 | 아니요 | 아니요 | 아니요 |

| 터널링됨 - 웹 SSO | HTTPS | 아니요 | 예 | 아니요 | 아니요 | 아니요 |

| 전체 VPN | HTTP | 아니요 | 예 | 아니요 | 아니요 | 아니요 |

| 전체 VPN | HTTPS | 예: Secure Web MDX 정책인 웹 암호 캐싱 사용 설정이 켜짐인 경우 | 아니요 | 예: 자격 증명을 Secure Web에 캐싱하는 데 필요함 | 아니요 | 예 |

Secure Web 정책

Secure Web을 추가할 경우, Secure Web과 관련된 다음 MDX 정책에 유의하십시오. 지원되는 모든 모바일 장치에 해당:

허용 또는 차단된 웹 사이트

일반적으로 Secure Web은 웹 링크를 필터링하지 않습니다. 이 정책을 사용하면 허용 또는 차단된 사이트의 구체적인 목록을 구성할 수 있습니다. 쉼표로 구분된 목록 형식의 URL 패턴을 구성하여 브라우저에서 열 수 있는 웹 사이트를 제한할 수 있습니다. 목록의 각 패턴 앞에는 더하기 기호(+) 또는 빼기 기호(-)가 올 수 있습니다. 브라우저가 일치 항목이 발견될 때까지 나열된 순서대로 URL을 패턴과 비교합니다. 일치 항목이 발견되면 다음과 같이 접두사에 따라 작업이 결정됩니다.

- 빼기(-) 접두사가 있으면 브라우저에서 URL을 차단합니다. 이 경우 URL은 웹 서버 주소를 확인할 수 없는 것처럼 처리됩니다.

- 더하기(+) 접두사가 있으면 URL이 정상적으로 처리됩니다.

- 패턴에 + 또는 - 접두사가 없는 경우에는 +(허용)로 간주됩니다.

- URL과 일치하는 패턴이 목록에 없는 경우 URL이 허용됩니다.

다른 모든 URL을 차단하려면 목록의 끝에 빼기 기호와 별표(-*)를 추가합니다. 예:

- 정책 값

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*는mycorp.com도메인 내의 HTTP URL을 허용하고 그 외 다른 위치의 URL은 차단하며, 모든 위치의 HTTPS 및 FTP URL은 허용하고 다른 모든 URL은 차단합니다. - 정책 값

+http://*.training.lab/*,+https://*.training.lab/*,-*는 사용자가 Training.lab 도메인(인트라넷)의 모든 사이트를 HTTP 또는 HTTPS를 통해 여는 것을 허용합니다. 그러나 프로토콜에 관계없이 Facebook, Google 및 Hotmail과 같은 공용 URL을 열 수 없습니다.

기본값은 비어 있습니다(모든 URL이 허용됨).

팝업 차단

팝업은 사용자의 허가 없이 웹사이트가 열 수 있는 새 탭입니다. 이 정책은 Secure Web에서 팝업을 허용할지 여부를 결정합니다. 켜짐인 경우, Secure Web은 웹사이트가 팝업을 열지 못하게 합니다. 기본값은 꺼짐입니다.

미리 로드된 책갈피

Secure Web 브라우저에 대해 미리 로드되는 책갈피 집합을 정의합니다. 이 정책은 폴더 이름, 식별 이름 및 웹 주소를 포함하는 튜플이 쉼표로 구분되어 있는 목록입니다. 각 목록은 폴더, 이름, URL 형식이어야 하며 이름은 선택적으로 큰따옴표(“)로 묶일 수 있습니다.

예를 들어, 정책 값 ,"Mycorp, Inc. home page",https://www.mycorp.com, "MyCorp Links",Account logon,https://www.mycorp.com/Accounts "MyCorp Links/Investor Relations","Contact us",https://www.mycorp.com/IR/Contactus.aspx는 3개의 책갈피를 정의합니다. 첫 번째는 “Mycorp, Inc. home page”라는 이름의 기본 링크(폴더 이름 없음)입니다. 두 번째 링크는 “MyCorp Links”라는 이름의 폴더에 배치되고 “Account logon”이라는 레이블이 지정됩니다. 세 번째는 “MyCorp Links” 폴더의 “Investor Relations” 하위 폴더에 배치되고 “Contact us”로 표시됩니다.

기본값은 비어 있습니다.

홈 페이지 URL

Secure Web을 시작할 때 로드할 웹 사이트를 정의합니다. 기본값은 비어 있습니다(기본 시작 페이지).

지원되는 Android 및 iOS 장치에만 해당:

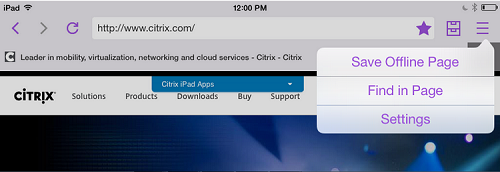

브라우저 사용자 인터페이스

Secure Web에 대해 브라우저 사용자 인터페이스 컨트롤의 동작 및 가시성을 지정합니다. 일반적으로 모든 탐색 컨트롤을 사용할 수 있습니다. 앞으로, 뒤로, 주소 표시줄 및 새로 고침/중지 컨트롤이 여기에 포함됩니다. 이러한 컨트롤 중 일부의 용도 및 가시성을 제한하기 위해 이 정책을 구성할 수 있습니다. 기본값은 모든 컨트롤을 표시하는 것입니다.

옵션

- 모든 컨트롤 표시. 모든 컨트롤을 볼 수 있고 사용자는 제한 없이 이러한 컨트롤을 사용할 수 있습니다.

- 읽기 전용 주소 표시줄. 모든 컨트롤을 볼 수 있지만 사용자가 브라우저 주소 필드를 편집할 수는 없습니다.

- 주소 표시줄 숨기기. 주소 표시줄을 숨기지만 다른 컨트롤은 숨기지 않습니다.

- 모든 컨트롤 숨기기. 전체 도구 모음이 표시되지 않도록 하여 프레임 없는 탐색 환경을 제공합니다.

웹 암호 캐싱 사용

웹 리소스를 액세스하거나 요청할 때 Secure Web 사용자가 자격 증명을 입력하는 경우, Secure Web이 자동으로 암호를 장치에 캐싱하는지 여부를 이 정책이 결정합니다. 이 정책은 웹 양식에 입력한 암호가 아니라 인증 대화 상자에 입력한 암호에 적용됩니다.

켜짐인 경우, Secure Web은 웹 리소스 요청 시에 사용자가 입력하는 모든 암호를 캐싱합니다. 꺼짐인 경우, Secure Web은 암호를 캐싱하지 않고 기존의 캐싱된 암호를 제거합니다. 기본값은 꺼짐입니다.

이 앱에 대해 기본 VPN 정책을 전체 VPN 터널로 설정한 경우에만 이 정책을 사용하도록 설정됩니다.

프록시 서버

터널링됨 - 웹 SSO 모드에서 사용될 때 Secure Web에 대해 프록시 서버를 구성할 수도 있습니다. 자세한 내용은 이 블로그 게시물을 참조하십시오.

DNS suffixes(DNS 접미사)

DNS 접미사가 구성되지 않은 경우 Android에서 VPN이 실패할 수도 있습니다. DNS 접미사 구성에 대한 자세한 내용은 Supporting DNS Queries by Using DNS Suffixes for Android Devices(Android 장치에 대해 DNS 접미사를 사용한 DNS 쿼리 지원)를 참조하십시오.

Secure Web을 위한 인트라넷 사이트 준비

이 섹션은 Android 및 iOS용 Secure Web과 함께 사용할 인트라넷 사이트를 준비해야 하는 웹 사이트 개발자를 대상으로 합니다. 데스크톱 브라우저에 맞춰 설계된 인트라넷 사이트가 Android 및 iOS 장치에서 올바로 작동하려면 사이트를 변경해야 합니다.

Secure Web은 Android WebView 및 iOS WkWebView를 통해 웹 기술 지원을 제공합니다. Secure Web에서 지원하는 일부 웹 기술은 다음과 같습니다.

- AngularJS

- ASP .NET

- JavaScript

- jQuery

- WebGL

Secure Web에서 지원하지 않는 일부 웹 기술은 다음과 같습니다.

- Flash

- Java

다음 표에서는 Secure Web에 대해 지원되는 HTML 렌더링 기능 및 기술을 보여 줍니다. X는 플랫폼, 브라우저 및 구성 요소 조합에 기능을 사용할 수 있음을 나타냅니다.

| 기술 | iOS Secure Web | Android 6.x/7.x Secure Web |

|---|---|---|

| JavaScript 엔진 | JavaScriptCore | V8 |

| 로컬 스토리지 | X | X |

| AppCache | X | X |

| IndexedDB | X | |

| SPDY | X | |

| WebP | X | |

| srcet | X | X |

| WebGL | X | |

| requestAnimationFrame API | X | |

| Navigation Timing API | X | |

| Resource Timing API | X |

기술은 여러 장치에 걸쳐 동일하게 작동하고, Secure Web은 장치에 따라 서로 다른 사용자 에이전트 문자열을 반환합니다. Secure Web에 사용되는 브라우저 버전을 확인하려면 사용자 에이전트 문자열을 보면 됩니다. Secure Web에서 https://whatsmyuseragent.com/으로 이동합니다.

인트라넷 사이트 문제 해결

인트라넷 사이트를 Secure Web에서 볼 때의 렌더링 문제를 해결하려면 Secure Web 및 호환되는 타사 브라우저에서 웹 사이트가 어떻게 렌더링되는지 비교합니다.

iOS의 경우 테스트와 호환되는 타사 브라우저는 Chrome 및 Dolphin입니다.

Android의 경우 테스트와 호환되는 타사 브라우저는 Dolphin입니다.

참고:

Chrome은 Android에서 기본 브라우저입니다. 이 브라우저를 비교 작업에 사용하지 마십시오.

iOS의 경우 브라우저에 장치 수준 VPN 지원 기능이 있는지 확인하십시오. 설정 > VPN > VPN 구성 추가로 이동하여 장치에 VPN을 구성할 수 있습니다.

또한 App Store에서 다운로드할 수 있는 Citrix VPN,Cisco AnyConnect 또는 Pulse Secure 등의 VPN 클라이언트 앱을 사용할 수 있습니다.

- 웹 페이지가 두 브라우저에서 동일하게 렌더링되면 웹 사이트에 문제가 있는 것입니다. 사이트를 업데이트하고 OS에 대해 사이트가 잘 작동하는지 확인합니다.

- Secure Web에서만 웹 페이지에 문제가 나타나면 Citrix 지원 팀에 문의하여 지원 티켓을 엽니다. 테스트한 브라우저 및 OS 유형을 포함하여 문제 해결 절차를 제공하십시오. iOS용 Secure Web에 렌더링 문제가 있는 경우, 다음 절차에 설명된 대로 페이지의 웹 보관을 포함하십시오. 그러면 Citrix에서 문제를 더 신속히 해결하는 데 도움이 됩니다.

웹 보관 파일을 생성하려면

macOS 10.9 이상에서 Safari를 사용하면 웹 보관 파일(읽기 목록이라고 함)로 웹 페이지를 저장할 수 있습니다. 웹 보관 파일에는 이미지, CSS 및 JavaScript와 같은 모든 연결된 파일이 포함됩니다.

-

Safari에서 읽기 목록 폴더를 비우고 Finder에서 메뉴 표시줄에 있는 이동 메뉴를 클릭하고 폴더로 이동을 선택한 후, 경로 이름 ~/Library/Safari/ReadingListArchives/를 입력하고 해당 위치에 있는 모든 폴더를 삭제합니다.

-

메뉴 표시줄에서 Safari > 환경설정 > 고급으로 이동하고 메뉴 표시줄에서 개발자용 메뉴 보기를 사용하도록 설정합니다.

-

메뉴 표시줄에서 개발 > 사용자 에이전트로 이동하고 Secure Web 사용자 에이전트를 입력합니다(Mozilla/5.0 (iPad; CPU OS 8_3 like macOS) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12F69 Secure Web/ 10.1.0(build 1.4.0) Safari/8536.25).

-

Safari에서 읽기 목록(웹 보관 파일)으로 저장할 웹 사이트를 엽니다.

-

메뉴 표시줄에서 책갈피 > 읽기 목록에 추가로 이동합니다. 보관은 백그라운드에서 이루어지며 몇 분이 걸릴 수 있습니다.

-

보관된 읽기 목록을 찾습니다. 메뉴 표시줄에서 보기 > 읽기 목록 사이드바 보기로 이동합니다.

-

보관 파일을 확인합니다.

- Mac으로의 네트워크 연결을 끕니다.

-

읽기 목록에서 웹 사이트를 엽니다.

웹 사이트가 완전히 렌더링됩니다.

-

보관 파일을 압축합니다. Finder에서 메뉴 표시줄에 있는 이동 메뉴를 클릭하고 폴더로 이동을 선택한 후, 경로 이름 ~/Library/Safari/ReadingListArchives/를 입력합니다. 이제 임의의 16진수 문자열이 파일 이름인 폴더를 압축합니다. 지원 티켓을 열 때 Citrix 지원 팀으로 이 파일을 보낼 수 있습니다.

Secure Web 기능

Secure Web은 모바일 데이터 교환 기술을 활용해 전용 VPN 터널을 생성하여 사용자가 내부와 외부 웹 사이트 및 다른 모든 웹 사이트를 액세스할 수 있게 합니다. 조직의 정책으로 보안되는 환경에서 민감한 정보가 포함된 사이트도 여기에 포함됩니다.

Secure Web을 Secure Mail 및 Citrix Files와 통합하면 보안 Endpoint Management 컨테이너 내에서 원활한 사용자 환경이 제공됩니다. 통합 기능의 일부 예는 다음과 같습니다.

- 사용자가 Mailto 링크를 누르면 추가적인 인증을 요구하지 않고 새 전자 메일 메시지가 Citrix Secure Mail에서 열립니다.

- iOS에서는 ctxmobilebrowser://를 URL의 앞에 삽입하여 기본 메일 앱으로부터 Secure Web에 링크를 열 수 있습니다. 예를 들어 기본 메일 앱에서

example.com을 열려면 URL ctxmobilebrowser://example.com을 사용합니다. - 사용자가 전자 메일 메시지에서 인트라넷 링크를 클릭하면 Secure Web이 추가적인 인증 없이 해당 사이트로 이동합니다.

- 사용자는 Secure Web에서 웹으로부터 다운로드한 파일을 Citrix Files에 업로드할 수 있습니다.

Secure Web 사용자는 다음 작업을 수행할 수도 있습니다.

- 팝업 차단.

참고:

Secure Web 메모리의 많은 부분이 팝업 렌더링에 사용되므로 설정에서 팝업을 차단할 경우 보통 성능이 향상됩니다.

- 즐겨찾기 사이트를 책갈피로 지정합니다.

- 파일을 다운로드합니다.

- 페이지를 오프라인으로 저장합니다.

- 암호를 자동 저장합니다.

- 캐시/기록/쿠키를 지웁니다.

- 쿠키 및 HTML5 로컬 스토리지를 사용하지 않도록 설정합니다.

- 다른 사용자와 안전하게 장치를 공유합니다.

- 주소 표시줄 내에서 검색합니다.

- Secure Web과 함께 실행되는 웹 앱이 위치에 액세스할 수 있도록 허용합니다.

- 설정을 내보내고 가져옵니다.

- 파일을 다운로드할 필요 없이 Citrix Files에서 파일을 직접 엽니다. 이 기능을 사용하도록 설정하려면 Endpoint Management에서 ctx-sf:를 허용된 URL 정책에 추가합니다.

- iOS에서 3D 터치 동작을 사용하여 새 탭을 열고 홈 화면에서 바로 오프라인 페이지, 즐겨찾기 사이트 및 다운로드에 액세스합니다.

- iOS에서 모든 크기의 파일을 다운로드하고 Citrix Files 또는 다른 앱에서 파일을 엽니다.

참고:

Secure Web을 백그라운드로 전환하면 다운로드가 중지됩니다.

-

Find in Page(페이지에서 찾기)를 사용하여 현재 페이지 보기 내에서 용어를 검색합니다.

Secure Web에는 동적 텍스트 지원도 포함됩니다. 사용자가 장치에서 설정한 글꼴이 앱에 표시됩니다.

참고:

- XenMobile용 Citrix Files는 2023년 7월 1일에 EOL에 도달했습니다. 자세한 내용은 EOL 및 더 이상 사용되지 않는 앱을 참조하십시오.