Configurar a autenticação por cartão inteligente PIV

Este artigo lista a configuração necessária no Director Server e no Active Directory para habilitar o recurso de autenticação por cartão inteligente.

Nota:

A autenticação por cartão inteligente é suportada apenas para usuários do mesmo domínio do Active Directory.

Configuração do servidor do Director

Execute as seguintes etapas de configuração no servidor do Director:

-

Instale e ative a autenticação de mapeamento de certificado de cliente. Siga as instruções em Client Certificate Mapping authentication using Active Directory no documento da Microsoft, Client Certificate Mapping Authentication.

-

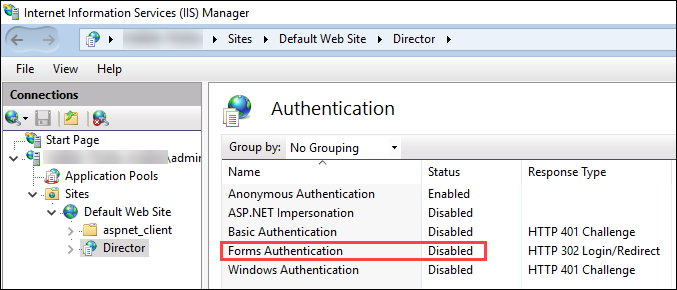

Desabilite a autenticação de formulários no site do Director.

Inicie o Gerenciador do IIS.

Vá para Sites > Site Padrão > Director.

Selecione Autenticação.

Clique com o botão direito em Autenticação de formulários e selecione Desativar.

-

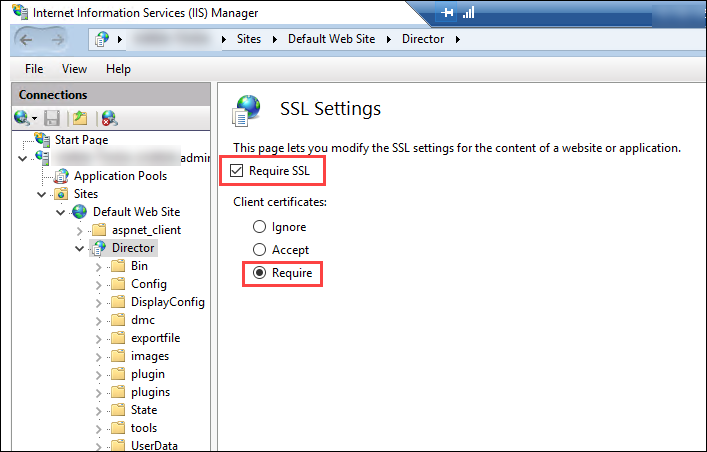

Configure a URL do Director com o protocolo https mais seguro (em vez de HTTP) para autenticação de certificado de cliente.

-

Inicie o Gerenciador do IIS.

-

Vá para Sites > Site Padrão > Director.

-

Selecione Configurações de SSL.

-

Selecione Exigir SSL e Certificados de cliente > Exigir.

-

-

Atualize web.config. Abra o arquivo web.config (disponível em c:\inetpub\wwwroot\Director) usando um editor de texto.

Sob o elemento pai <system.webServer>, adicione o seguinte trecho como o primeiro elemento filho:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configuração do Active Directory

Por padrão, o aplicativo Director é executado com a propriedade de identidade Pool de aplicativos. A autenticação por cartão inteligente requer delegação para a qual a identidade do aplicativo do Director deve ter privilégios de Base Computacional Confiável (TCB) no host de serviço.

A Citrix recomenda que você crie uma conta de serviço separada para a identidade do Pool de Aplicativos. Crie a conta de serviço e atribua privilégios TCB de acordo com as instruções no artigo do Microsoft MSDN, Protocol Transition with Constrained Delegation Technical Supplement.

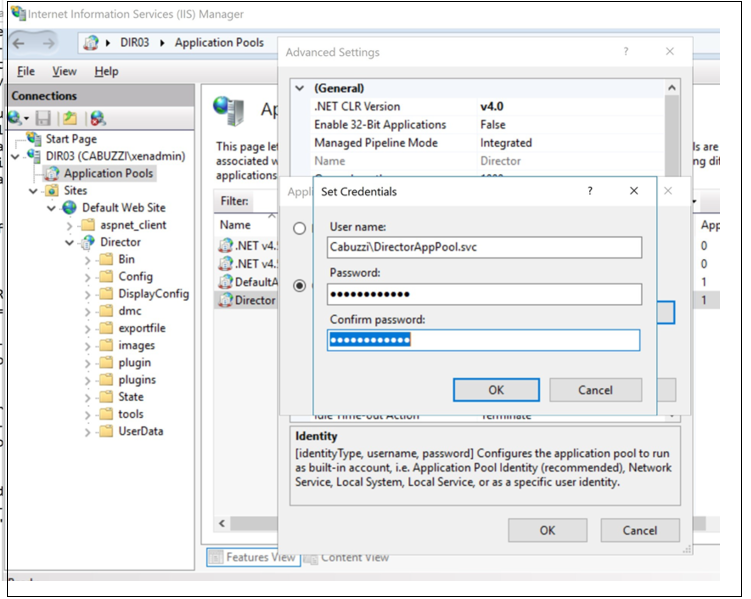

Atribua a conta de serviço recém-criada ao pool de aplicativos do Director. A figura a seguir mostra a caixa de diálogo de propriedades de uma conta de serviço de exemplo, Domain Pool.

Configure os seguintes serviços para essa conta:

- Delivery Controller: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Para configurar,

-

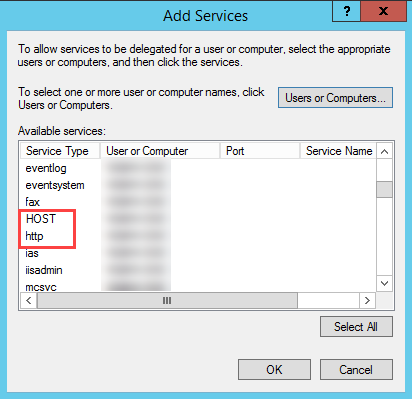

Na caixa de diálogo de propriedades da conta de usuário, clique em Adicionar.

-

Na caixa de diálogo Adicionar serviços, clique em Usuários ou Computadores.

-

Selecione o nome do host do Delivery Controller.

-

Na lista Serviços disponíveis, selecione o Tipo de serviço HOST e HTTP.

Da mesma forma, adicione Tipos de serviço para os hosts do Director e Active Directory.

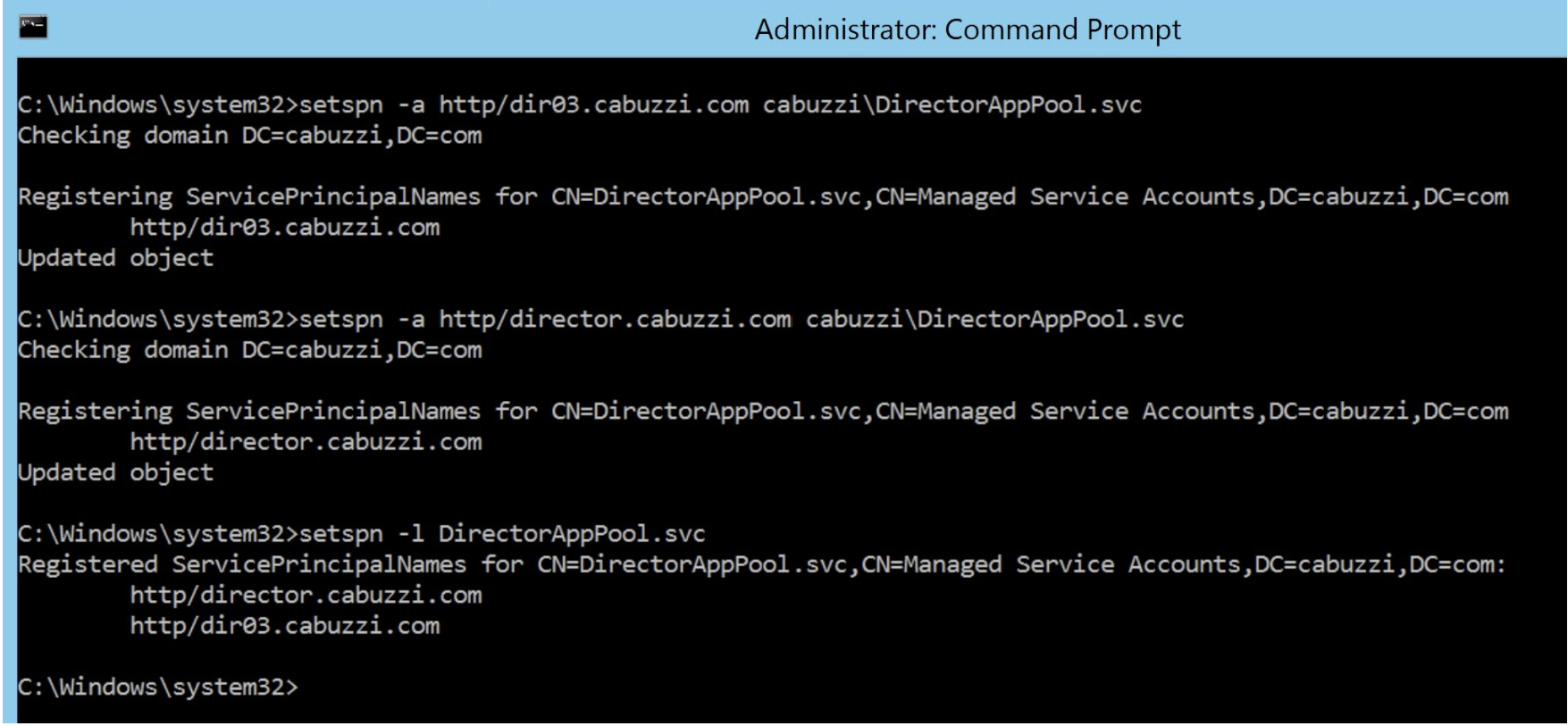

Criar registros de nome da entidade de serviço

Você deve criar uma conta de serviço para cada servidor Director e IPs Virtuais (VIP) com balanceamento de carga usados para acessar um pool de servidores do Director. Você deve criar registros de nome da entidade de serviço (SPN) para configurar uma delegação para a conta de serviço recém-criada.

-

Use o comando a seguir para criar um registro SPN para um servidor do Director:

setspn -a http/<directorServer>.<domain_fqdn> <domain><DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use the following command to create an SPN record for a load-balanced VIP:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use o comando a seguir para visualizar ou testar os SPNs criados:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

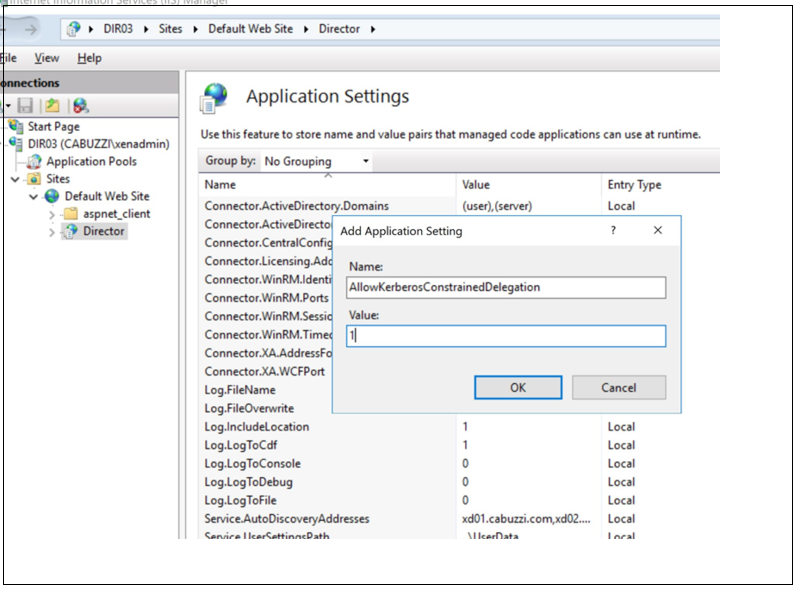

- Select the Director virtual directory in the left pane and double click **Application Settings**. Inside the Application Settings window, click **Add** and ensure **AllowKerberosConstrainedDelegation** is set to 1.

-

Select **Application Pools** in the left-hand pane, then right-click the Director application pool and select **Advanced Settings**.

-

Select **Identity**, click the ellipses (“…”) to enter the service account domain\logon and password credentials. Close the IIS console.

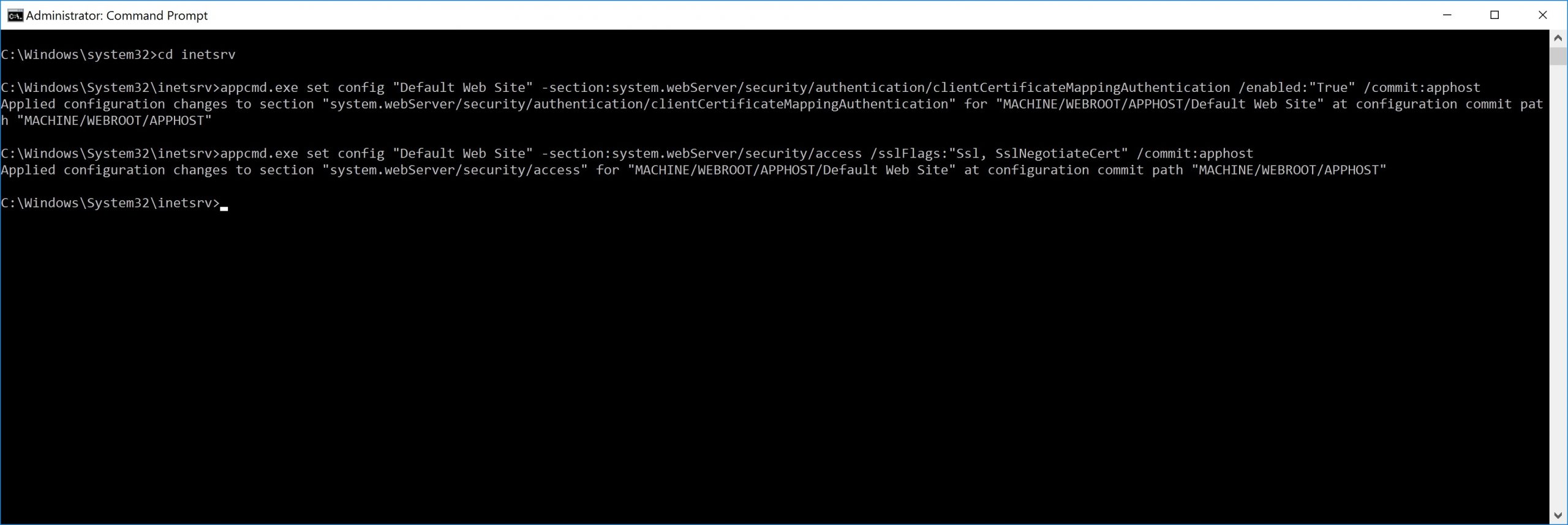

- From an elevated command prompt, change the directory to C:\Windows\System32\inetsrv and enter the following commands:

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

\`\`\`

## Configuração do navegador Firefox

Para usar o navegador Firefox, instale o driver PIV disponível em [OpenSC 0.17.0](https://github.com/OpenSC/OpenSC/releases/tag/0.17.0). Para obter instruções de instalação e configuração, consulte [Installing OpenSC PKCS#11 Module in Firefox, Step by Step](https://github.com/OpenSC/OpenSC/wiki/Installing-OpenSC-PKCS%2311-Module-in-Firefox,-Step-by-Step).

Para obter informações sobre o uso do recurso de autenticação por cartão inteligente no Director, consulte a seção [Usar o Director com autenticação por cartão inteligente PIV](/pt-br/citrix-virtual-apps-desktops/director.html#use-director-with-piv-smart-card-authentication) no artigo Director.<!--NeedCopy-->