使用自适应身份验证的智能访问

Citrix Cloud 客户可以使用自适应身份验证作为 Citrix Workspace 的 IdP,提供对 Citrix DaaS 资源(虚拟应用程序和桌面)或 Secure Private Access 服务的智能访问(自适应访问)。

智能访问功能允许自适应身份验证服务将有关用户的所有策略信息显示到 Citrix Workspace 或 Citrix DaaS。自适应身份验证服务可以提供 Device Posture (EPA)、网络位置(公司网络内部或外部、地理位置)、用户组等用户属性、一天中的时间或这些参数的组合作为策略信息的一部分。然后,Citrix DaaS 管理员可以使用此策略信息配置对虚拟应用程序和桌面的上下文访问。虚拟应用程序和桌面可以根据先前的参数(访问策略)进行枚举,也可以不枚举。也可以控制某些用户操作,例如剪贴板访问、打印机重定向、客户端驱动器或 USB 映射。

示例用例:

- 管理员可以将应用程序组配置为只能从特定的网络位置(例如公司网络)显示或访问。

- 管理员可以将应用程序组配置为只能从公司管理的设备上显示或访问。例如,EPA 扫描可以检查设备是企业托管设备还是自带设备。根据EPA扫描结果,可以为用户枚举相关的应用程序。

必备条件

- 必须为 Citrix Workspace 配置作为 IdP 的自适应身份验证。有关详细信息,请参阅 自适应身份验证服务。

- 使用 Citrix DaaS 的自适应身份验证服务已启动并且正在运行。

- 自适应访问功能已启用。有关详细信息,请参阅启用自适应访问。

了解智能访问的事件流程

- 用户登录 Citrix Workspace。

- 用户被重定向到配置为 IdP 的自适应身份验证服务。

- 提示用户进行预身份验证 (EPA) 或身份验证。

- 用户已成功通过身份验证。

- 智能访问策略是根据配置进行评估的,标签与用户会话相关联。

- 自适应身份验证服务将标签推送到 Citrix Graph 服务。用户被重定向到 Citrix Workspace 登录页面。

- Citrix Workspace 会获取此用户会话的策略信息,匹配筛选器,并评估必须枚举的应用程序或桌面。

- 管理员在 Citrix DaaS 上配置访问策略以限制用户的 ICA 访问权限。

在自适应身份验证实例上配置智能访问策略

在自适应身份验证实例上配置智能访问策略分为两个步骤:

- 在自适应身份验证实例上使用智能访问标签定义智能访问策略。例如,请参见 步骤 1。

- 在您的 DaaS/Secure Private Access 上定义相同的标签以访问资源。例如,请参见 步骤 2。

用例 1:配置智能访问策略,允许从 Chrome 浏览器登录的用户进行访问并阻止他们访问剪贴板

步骤 1:在自适应身份验证实例上使用智能标记配置智能访问策略

- 登录自适应身份验证实例。

- 导航到自适应身份验证虚拟服务器(安全 > AAA - 应用程序流量 > 虚拟服务器)。

- 选择身份验证虚拟服务器,然后单击“编辑”。

- 单击智能访问策略。

- 根据您的要求定义策略的表达方式。

- 单击 Add Binding(添加绑定)。

- 在“选择策略”中,单击“添加”。

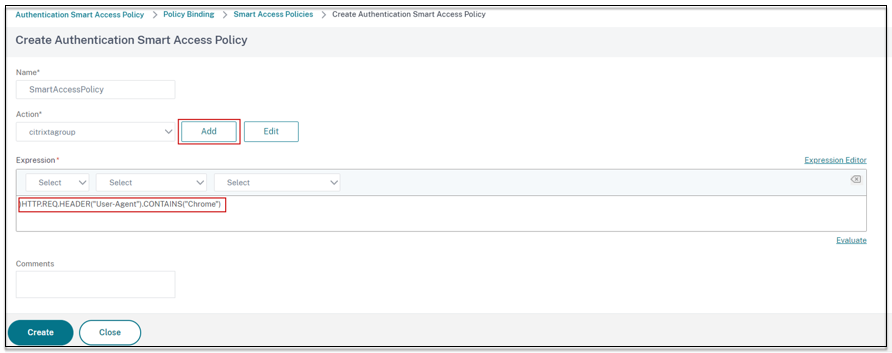

- 输入智能访问策略的名称。

- 定义表达式。

对于允许用户从 Chrome 浏览器登录的访问权限的示例,请输入表达式

HTTP.REQ.HEADER("User-Agent").CONTAINS("Chrome")同样,您可以根据时间、用户登录、身份验证和授权组以及其他选项创建表达式。

-

现在,创建智能标签并将这些标签绑定到智能访问策略。

- 在“操作”中,单击“添加”。

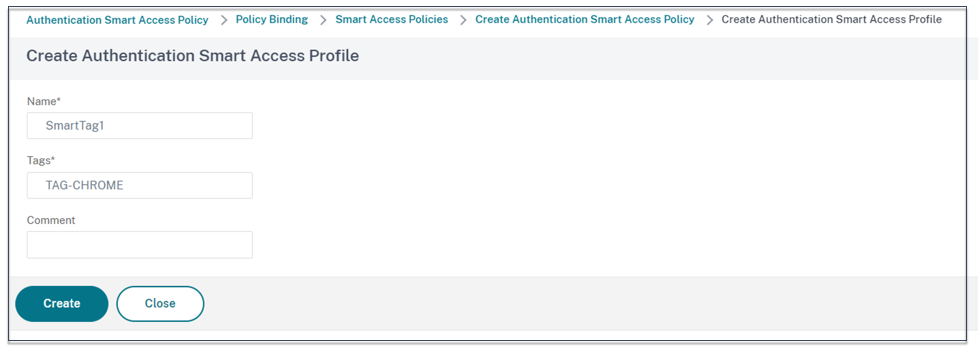

- 在 名称中,键入智能访问配置文件的名称。

- 在 标签中,定义智能访问标签。例如,TAG-CHROME。

- 单击创建。

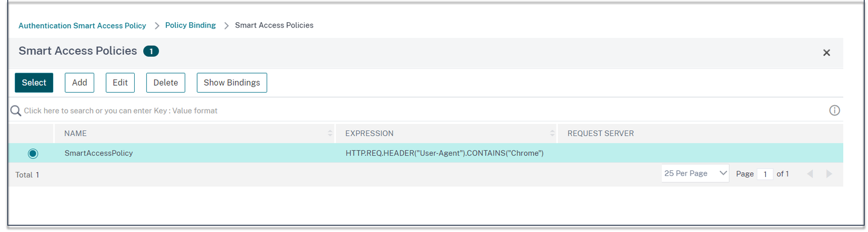

- 选择智能访问策略,然后单击“添加绑定”。

- 将此智能访问标签绑定到之前创建的智能访问策略。

注意:

您也可以从“ 安全”>“AAA-应用程序流量”>“策略”>“身份验证”>“高级策略”>“智能访问”>“策略”中创建智能访问策略,然后将其绑定到身份验证虚拟服务器。

步骤 2:在 DaaS Studio 中定义智能访问标签

- 添加带有“TAG-CHROME”智能标签的策略。有关详细信息,请参阅在 Citrix Studio 中定义标记。

用例 2:根据 EPA 结果配置智能访问策略,用于身份验证后

步骤 1:在自适应身份验证实例上使用智能标记配置智能访问策略

要根据端点分析等条件进行智能访问,请配置 nFactor 流程,定义 EPA 操作,然后添加默认组。

要将 EPA 配置为 nFactor 流中的因素,请参阅将 EPA 配置为因素。

逻辑流程

- 用户访问 Workspace URL。

- 用户被重定向到自适应身份验证以进行身份验证/EPA。

- 终点分析在最终用户上完成,结果通过将用户添加到定义的默认组来存储。

- 系统会提示用户进入下一个身份验证流程。

- 对智能访问策略进行评估,并为用户分配智能访问标签。

配置

从安装了防病毒软件的计算机上访问的用户必须标记为合规,并提供完全访问权限。但是,没有防病毒软件的用户计算机必须标记为不合规,并提供有限的访问权限。

-

为 EPA 创建 nFactor 策略。 有关详细信息,请参阅 将 EPA 配置为因素。

在 nFactor 流程中,确保第一个是用户身份验证因素。

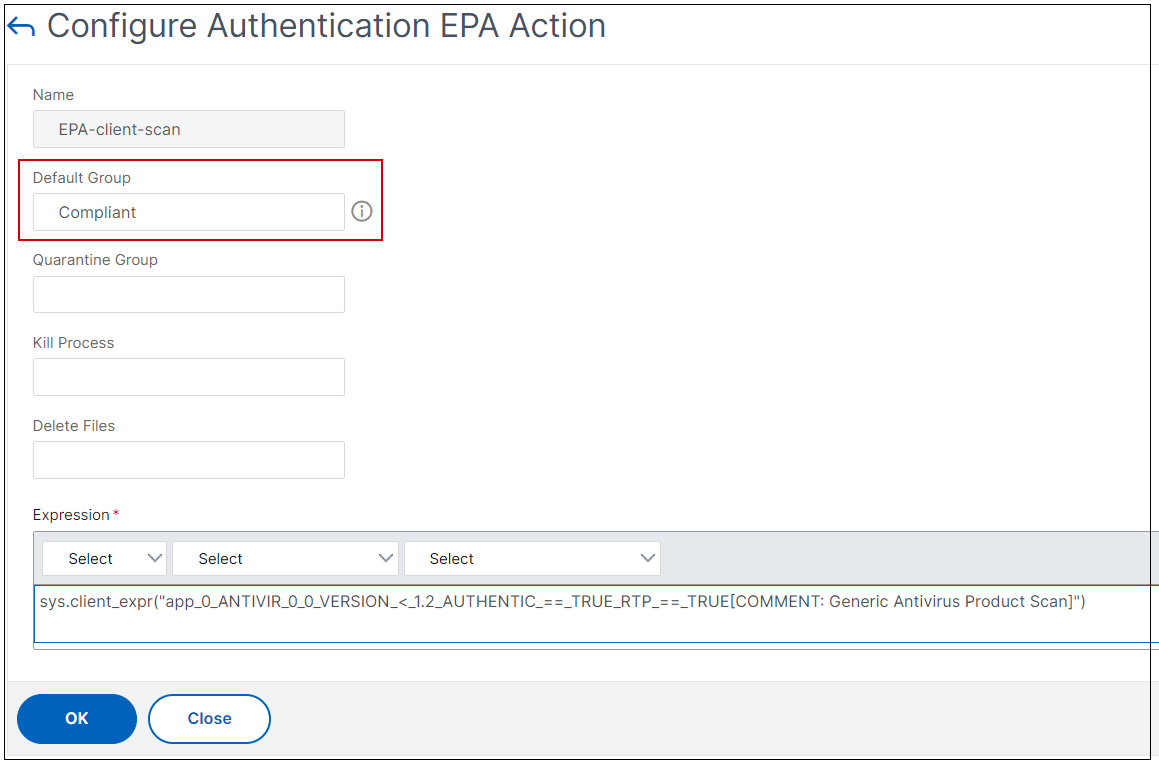

- 选择 EPA 表达式以检查防病毒软件是否存在。

-

在 EPA 操作中定义默认组。

如果 EPA 成功运行,则会将用户添加到此默认组。

-

现在,创建智能访问策略

- 登录自适应身份验证实例。

- 导航到自适应身份验证虚拟服务器(安全 > AAA - 应用程序流量 > 虚拟服务器)。

- 选择自适应身份验证虚拟服务器,然后单击“编辑”。

- 单击智能访问策略。

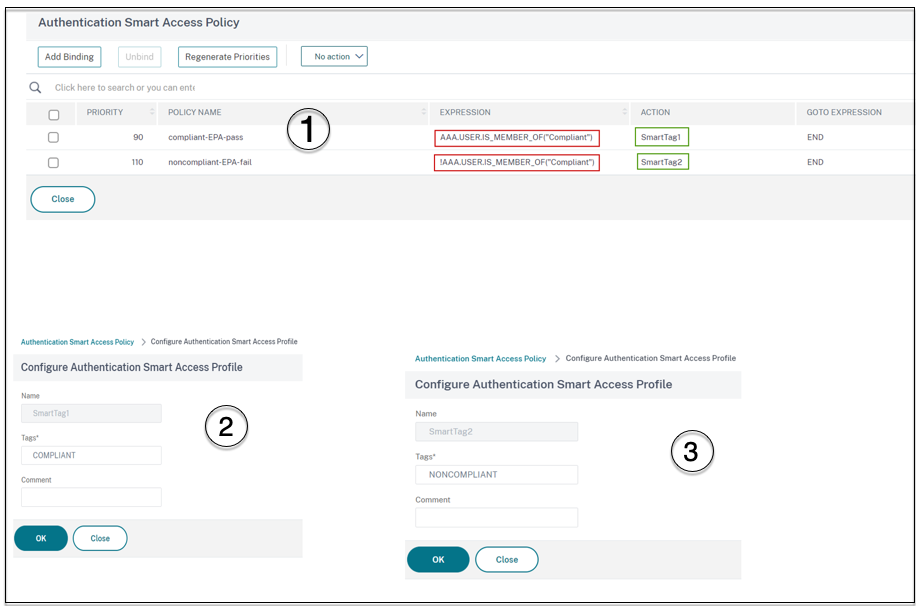

-

使用以下表达式创建两个智能访问策略。

- AAA.USER.IS_MEMBER_OF (“Compliant”) - 适用于用户 EPA 通行证条件

- !AAA.USER.IS_MEMBER_OF (“Compliant”) - 适用于用户 EPA 失败情况

-

为这两个策略定义智能访问标签。

示例:

- 带

AAA.USER.IS_MEMBER_OF (“Compliant”)的标记 COMPLIANT 的标记名称SmartTag1 - 带

!AAA.USER.IS_MEMBER_OF (“Compliant”)的标记 NONCOMPLIANT 的标记名称SmartTag2

- 带

智能访问条件为 EPA 的自适应身份验证实例配置现已完成。

您可以根据要求配置标签和表达式。

步骤 2:在 DaaS Studio 中配置智能访问标签

在相应的交付组中添加带有“COMPLIANT” 和“NONCOMPLIANT”智能标签的策略。有关详细信息,请参阅在 Citrix Studio 中定义标记。

在 DaaS 工作室中定义标签

在交付组中定义标签以限制用户的应用程序枚举。

示例:BranchOffice 用户必须看到包含所有应用程序的 自适应访问交付组 中的应用程序。 而 WorkfromHome 用户必须看到来自 WFH 交付组的应用程序。

- 登录 Citrix Cloud。

- 选择“我的服务”>“DaaS”。

- 单击管理。

- 根据您的要求创建交付组。有关详细信息,请参阅创建交付组。

-

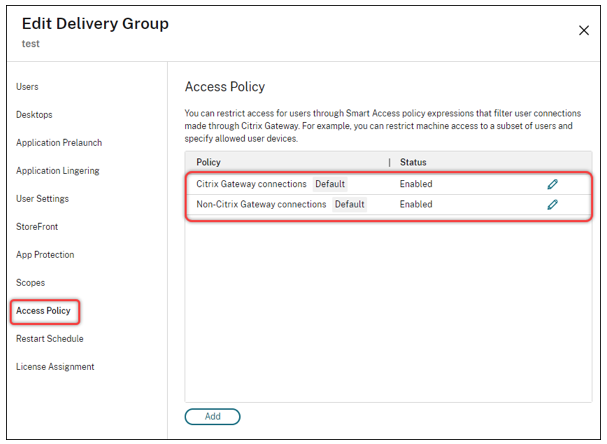

选择已创建的交付组,然后单击编辑交付组。

- 单击访问策略。

-

对于在 Citrix Workspace 平台内使用自适应访问的客户,请执行以下步骤,将交付组的访问权限限制为仅限内部网络:

- 右键单击交付组并选择编辑。

- 在左侧窗格中选择访问策略。

- 单击“编辑”图标修改默认 Citrix Gateway 连接策略。

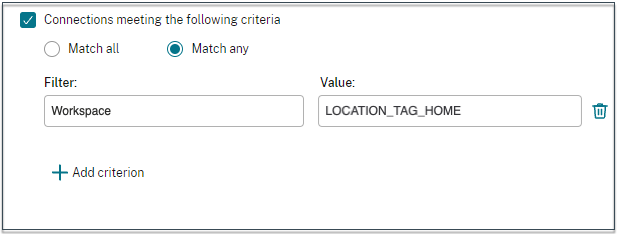

- 在“编辑策略”页面上,选择符合以下条件的连接,选择“匹配任意”,然后添加条件。

对于 WorkFromHome 用户,请在相应的 Delivery Controller 中输入以下值。

场:Workspace

过滤器:LOCATION_TAG_HOME

对于 BranchOffice 用户,在相应的 Delivery Controller 中输入以下值。

过滤器:Workspace

值:LOCATION_TAG_BRANCHOFFICE

现在,您可以使用这些标签来限制对应用程序的访问。

限制所提供应用程序的访问类型

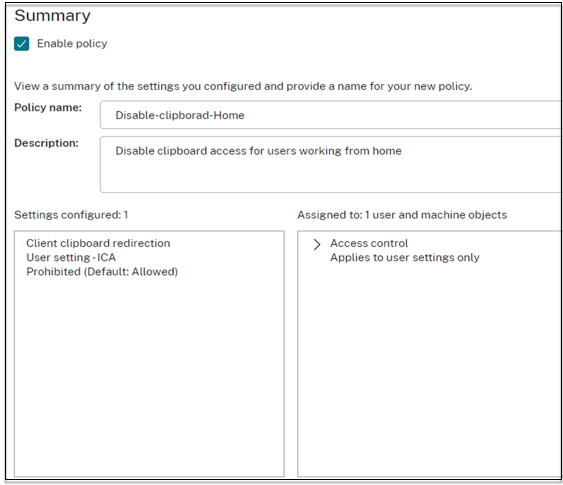

示例:在家办公的用户不得拥有剪贴板权限。

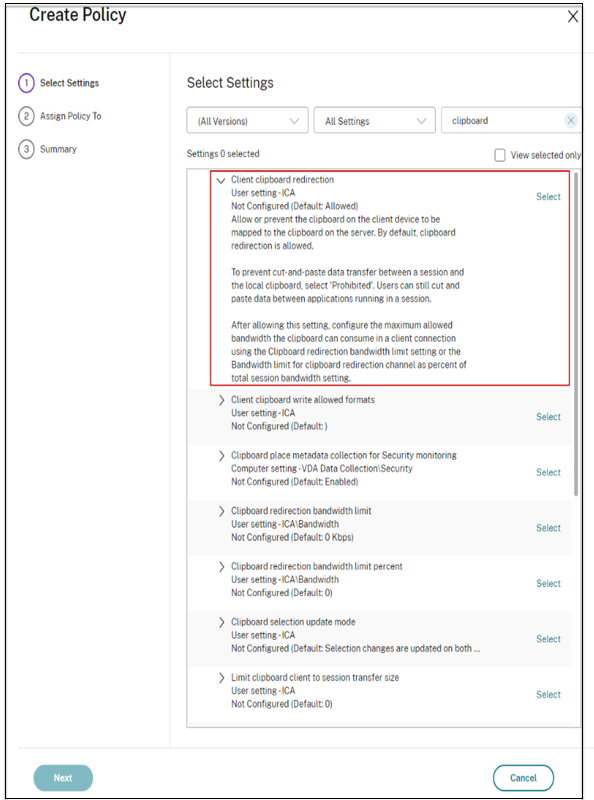

- 在 DaaS Studio 中,导航到 策略 ,然后点击 创建策略。

- 在“创建策略”页面中,选择要允许或禁止访问的设置。

-

单击“选择”。

- 在“编辑设置”页面中,单击“允许”或“禁止”,然后单击“保存”。

- 单击下一步。

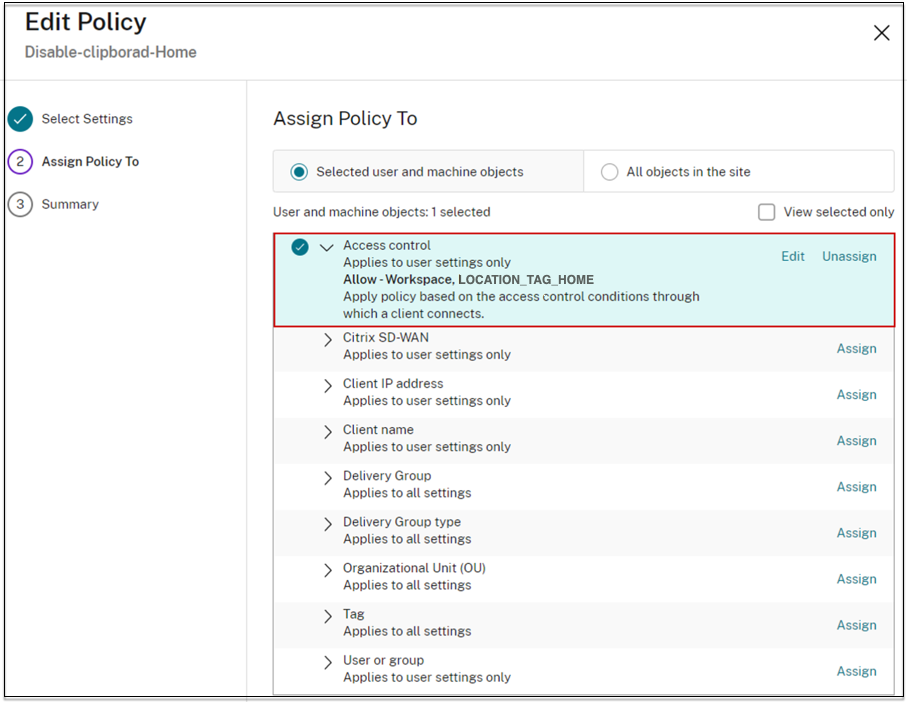

-

在“将策略分配给”页面中,选择“访问控制”,然后单击“下一步”。

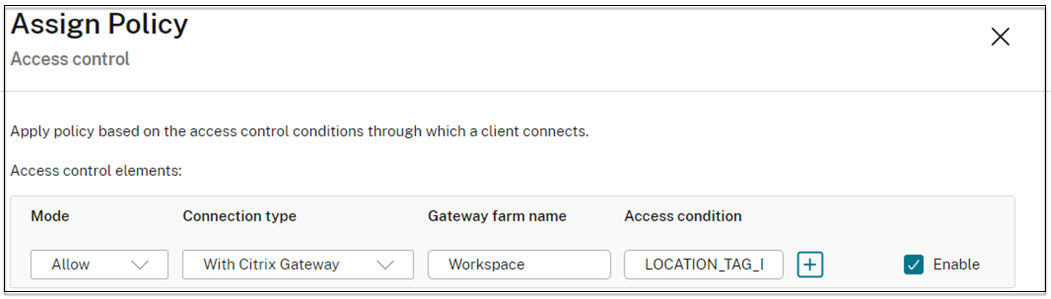

- 使用以下详细信息定义策略:

- 模式:-允许

- 连接类型:-使用 Citrix Gateway

- 场名称:- Workspace

- 访问条件:LOCATION_TAG_HOME(全部为大写)

- 单击“下一步”,然后输入策略的名称。

- 单击完成。

现在,您已经准备好测试您的访问权限了。

对常见错误进行故障排除

-

问题: 您会看到“无法完成您的请求”消息。

解决方案

- 确保启用自适应访问。有关详细信息,请参阅启用自适应访问。

- 如果未启用该功能,请联系 Citrix 支持部门。

-

问题: 未发布任何应用程序或桌面。

如果智能标签未从自适应身份验证推送到工作区,或者未在 DaaS 或 Secure Private Access 处接收,则可能会出现此问题。

解决方案:

- 检查智能访问策略是否受到影响。有关详细信息,请参阅https://support.citrix.com/article/CTX138840。

- 检查 Citrix 自适应身份验证实例是否能够连接到

cas.citrix.com。 -

有关智能标签的详细信息,请查看自适应身份验证实例。

- 确保在

set audit syslogParams命令中,所有实例上的 logLevel 参数都设置为ALL。 -

使用 putty 登录到自适应身份验证主实例。

键入 shell

cd /var/logcat ns.log | more or cat ns.log | grep -I “smartaccess”

- 确保在

- 如果这些都不能解决问题,请联系 Citrix 支持部门。

高可用性设置的配置更改

有时,在以下目录的高可用性设置中,可能会出现文件同步延迟。因此,在 Citrix ADM 注册期间创建的密钥无法按时读取。

- /var/mastools/conf/agent.conf

- /var/mastools/trust/.ssh/private.pem

- /var/mastools/trust/.ssh/public.pem

要解决文件同步问题,请执行以下步骤在辅助服务器上重新运行 set cloud 命令。

> shell cat /var/mastools/conf/agent.conf

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<mps_agent>

<uuid>temp_str</uuid>

<url>fuji.agent.adm.cloud.com</url>

<customerid>customer_id</customerid>

<instanceid>instance_id</instanceid>

<servicename>MAS</servicename>

<download_service_url>download.citrixnetworkapistaging.net</download_service_url>

<abdp_url>fuji.agent.adm.cloud.com</abdp_url>

<msg_router_url>fuji.agent.adm.cloud.com</msg_router_url>

</mps_agent> Done

> set cloud param -CustomerID customer_id -InstanceID instance_id -Deployment Production

<!--NeedCopy-->