NetScaler Gateway

Web/SaaS 和 TCP/UDP 应用程序都支持 NetScaler Gateway 配置。 您可以为 Secure Private Access 创建 NetScaler Gateway 或更新现有 NetScaler Gateway 配置。 建议您在应用这些更改之前创建 NetScaler 快照或保存 NetScaler 配置。

重要提示:

有关 Web/SaaS 和 TCP/UDP 应用程序的 NetScaler Gateway 配置的详细信息,请参阅以下部分:

与 ICA 应用程序的兼容性

为支持 Secure Private Access 插件而创建或更新的 NetScaler Gateway 也可用于枚举和启动 ICA 应用程序。 在这种情况下,您必须配置 Secure Ticket Authority (STA) 并将其绑定到 NetScaler Gateway。

注意:

STA 服务器通常是 Citrix Virtual Apps and Desktops 部署的一部分。

有关详细信息,请参阅以下主题:

- 在 NetScaler Gateway 上配置 Secure Ticket Authority

- 常见问题解答:Citrix Secure Gateway/ NetScaler Gateway Secure Ticket Authority

支持智能访问标签

注意:

- 仅当您的 NetScaler Gateway 版本低于 14.1-25.56 时,本节中提供的信息才适用。

- 如果您的 NetScaler Gateway 版本为 14.1—25.56 及更高版本,则可以使用 CLI 或 GUI 在 NetScaler Gateway 上启用 Secure Private Access 插件。 有关详细信息,请参阅 在 NetScaler Gateway上启用安全私有访问插件。

在以下版本中,NetScaler Gateway 会自动发送标记。 您不必使用网关回调地址来检索智能访问标签。

- 13.1–48.47 及更高版本

- 14.1–4.42 及更高版本

智能访问标签将作为标头添加到 Secure Private Access 插件请求中。

使用切换开关 ns_vpn_enable_spa_onprem 或 ns_vpn_disable_spa_onprem 以在这些 NetScaler 版本上启用/禁用此功能。

-

您可以使用命令 (FreeBSD shell) 进行切换:

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

通过运行以下命令 (FreeBSD shell) 为 HTTP callout 配置启用 SecureBrowse 客户端模式。

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

如果访问被拒绝,则启用重定向到 “Access restricted” 页面。

nsapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

使用 CDN 上托管的 “Access restricted” 页面。

nsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

要禁用,请再次运行相同的命令。

-

要验证切换开关是打开还是关闭,请运行

nsconmsg命令。 -

要在 NetScaler Gateway 上配置智能访问标签,请参阅 配置上下文标记.

在 NetScaler 上保留安全私有访问插件设置

要在 NetScaler 上保留 Secure Private Access 插件设置,请执行以下操作:

- 创建或更新文件 /nsconfig/rc.netscaler。

-

将以下命令添加到文件中。

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onpremnsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page - 保存该文件。

重新启动 NetScaler 时,将自动应用 Secure Private Access 插件设置。

在 NetScaler Gateway 上启用安全私有访问插件

从 NetScaler Gateway 14.1–25.56 及更高版本开始,您可以使用 NetScaler Gateway CLI 或 GUI 在 NetScaler Gateway 上启用安全私有访问插件。 此配置将 nsapimgr_wr.sh -ys 调用 =ns_vpn_enable_spa_onprem 旋钮在 2407 之前的版本中使用。

CLI:

在命令提示符下,键入以下命令:

set vpn parameter -securePrivateAccess ENABLED

GUI:

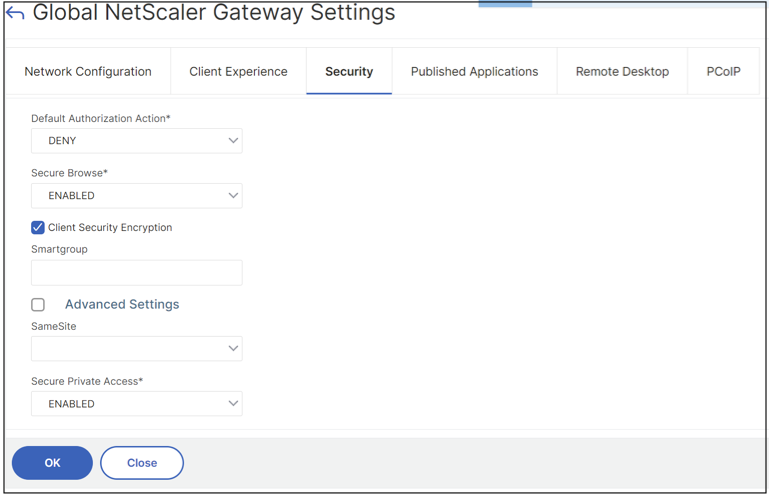

- 导航到 NetScaler 网关 > 全局设置 > 更改 Global NetScaler Gateway 设置.

- 单击“安全”选项卡.

- 在 Secure Private Access选择 启用。

上传公共网关证书

如果无法从 Secure Private Access 计算机访问公有网关,则必须将公有网关证书上传到 Secure Private Access 数据库。

执行以下步骤以上传公有网关证书:

- 使用 admin 权限打开 PowerShell 或命令提示符窗口。

- 将目录更改为 Secure Private Access 安装文件夹下的 Admin\AdminConfigTool 文件夹(例如,cd “C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool”)

-

运行以下命令:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>

已知限制

- 现有的 NetScaler Gateway 可以使用脚本进行更新,但单个脚本无法涵盖无限数量的可能 NetScaler 配置。

- 请勿在 NetScaler Gateway 上使用 ICA Proxy。 配置 NetScaler Gateway 时,此功能将被禁用。

- 如果您使用部署在云中的 NetScaler,则必须在网络中进行更改。 例如,允许 NetScaler 与某些端口上的其他组件之间的通信。

- 如果在 NetScaler Gateway 上启用 SSO,请确保 NetScaler 使用私有 IP 地址与 StoreFront 通信。 您可能必须使用 StoreFront 私有 IP 地址将 StoreFront DNS 记录添加到 NetScaler。