TCP/UDP 应用程序的 NetScaler Gateway 配置

您可以使用 适用于 Web/SaaS 应用程序的 NetScaler Gateway 配置 配置 TCP/UDP 应用程序。 要为 TCP/UDP 应用程序配置网关,必须通过输入 Y 对于 启用 TCP/UDP 应用程序类型支持 参数。

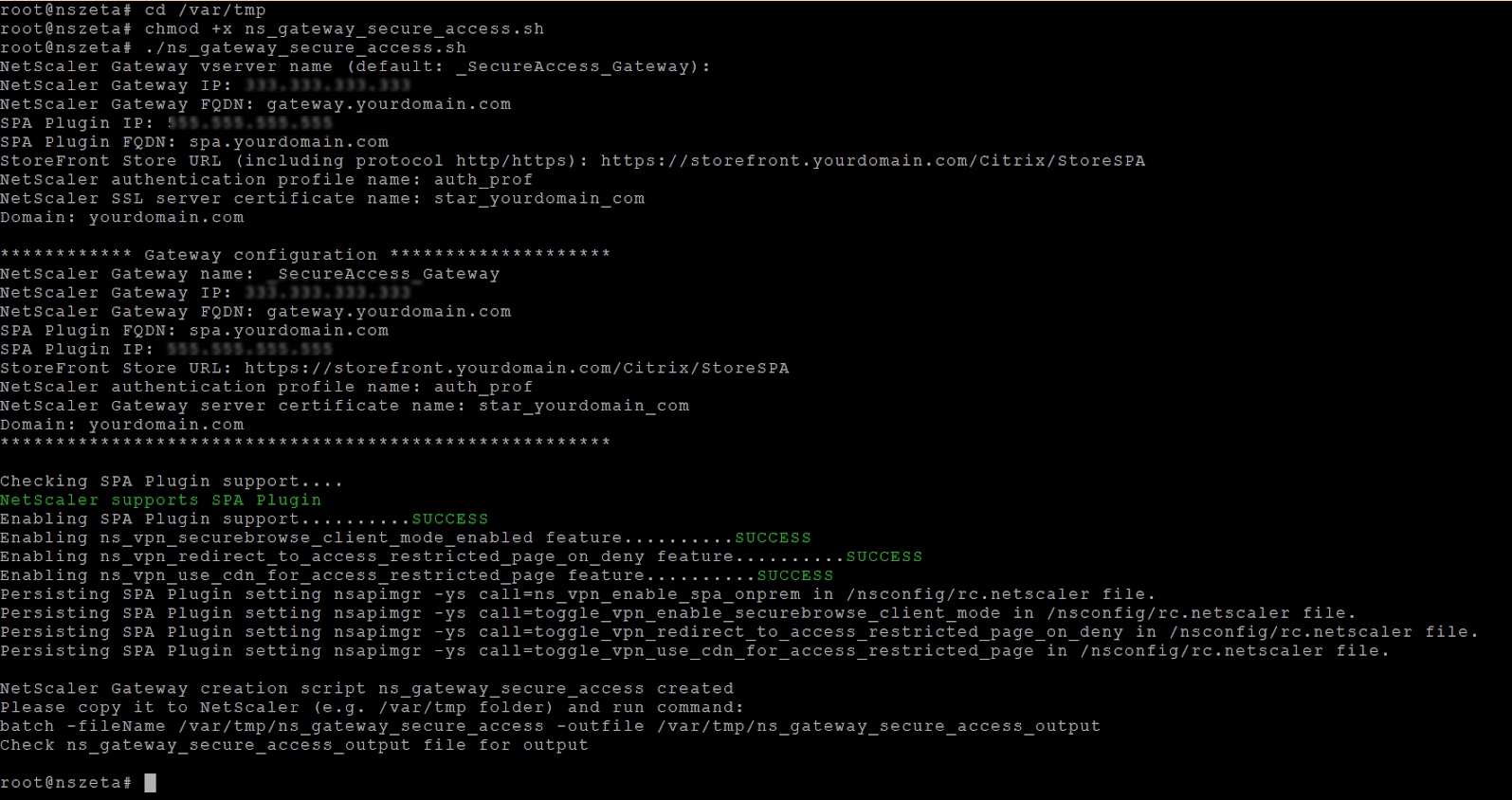

下图显示了 启用 TCP/UDP 应用程序类型支持 参数启用 TCP/UDP 支持。

更新 TCP/UDP 应用程序的现有 NetScaler Gateway 配置

如果要将配置从早期版本更新到 2407,建议您手动更新配置。 有关详细信息,请参阅 用于更新现有 NetScaler Gateway 配置的示例命令. 此外,您还必须更新 NetScaler Gateway 虚拟服务器和会话操作设置。

NetScaler Gateway 虚拟服务器设置

添加或更新现有的 NetScaler Gateway 虚拟服务器时,请确保将以下参数设置为定义的值。 有关示例命令,请参阅 用于更新现有 NetScaler Gateway 配置的示例命令. 此外,您还必须更新 NetScaler Gateway 虚拟服务器和会话操作设置。

添加虚拟服务器:

- tcp配置文件名称:nstcp_default_XA_XD_profile

- 部署类型:ICA_STOREFRONT(仅适用于

add vpn vserver命令) - icaOnly:关闭

更新虚拟服务器:

- tcp配置文件名称:nstcp_default_XA_XD_profile

- icaOnly:关闭

有关虚拟服务器参数的详细信息,请参阅 vpn-session操作.

NetScaler Gateway 会话策略设置

会话操作通过会话策略绑定到网关虚拟服务器。 创建或更新会话操作时,请确保将以下参数设置为定义的值。 有关示例命令,请参阅 用于更新现有 NetScaler Gateway 配置的示例命令. 此外,您还必须更新 NetScaler Gateway 虚拟服务器和会话操作设置。

-

transparentInterception (透明拦截):上 -

SSO: 开启 -

ssoCredential: 主要 -

使用MIP: NS -

useIIP: 关闭 -

icaProxy: 关闭 -

客户选择:上 -

ntDomain: mydomain.com - 用于 SSO(可选) -

defaultAuthorizationAction: 允许 -

authorizationGroup: 安全访问组 -

无客户端 VpnMode: 关闭 -

clientlessModeUrlEncoding: 透明 -

安全浏览: 已启用

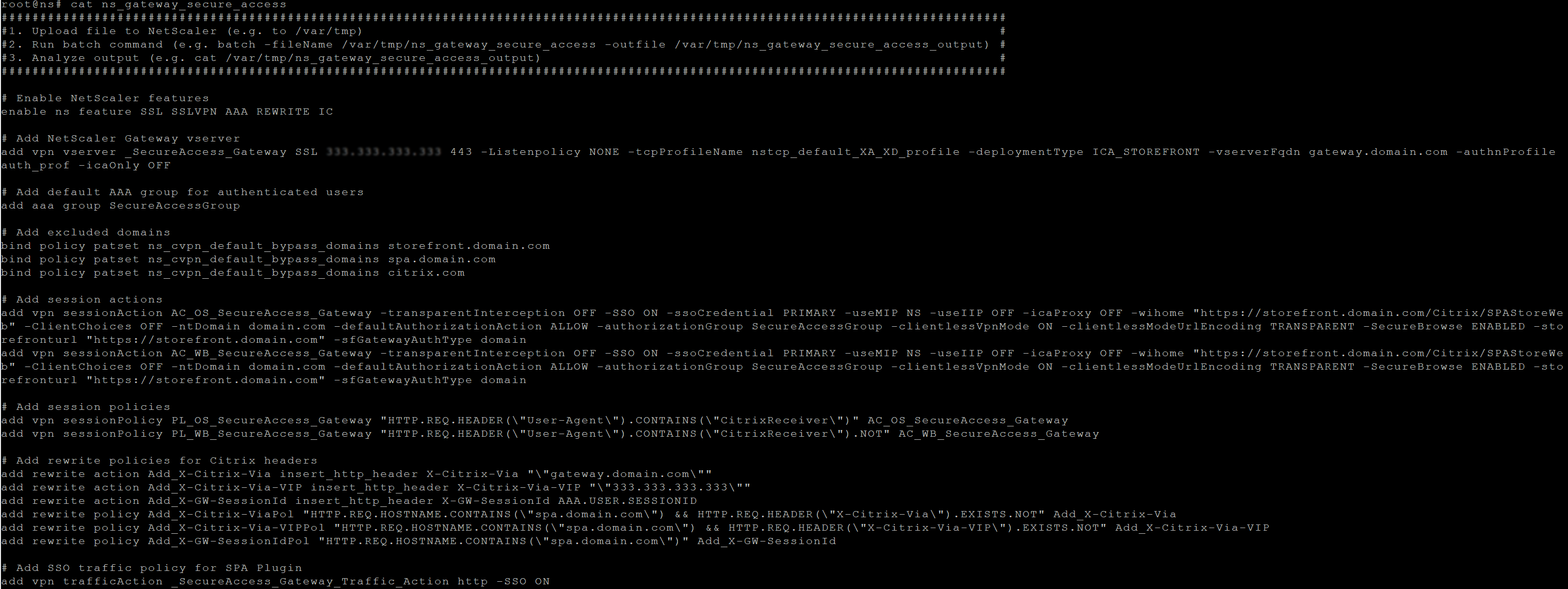

更新现有 NetScaler Gateway 配置的示例命令

注意:

如果要手动更新现有配置,则除了以下命令之外,还必须使用命令

nsapimgr_wr.sh -ys ns_vpn_enable_spa_tcp_udp_apps=3.

-

添加 VPN 会话操作以支持基于 Citrix Secure Access 的连接。

add vpn sessionAction AC_AG_PLGspaonprem -splitDns BOTH -splitTunnel ON -transparentInterception ON -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -ClientChoices ON -ntDomain example.corp -clientlessVpnMode OFF -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -

添加 VPN 会话策略以支持基于 Citrix Secure Access 的连接。

add vpn sessionPolicy PL_AG_PLUGINspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && (HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\") || HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixSecureAccess\"))" AC_AG_PLGspaonprem -

将会话策略绑定到 VPN 虚拟服务器以支持基于 Citrix Secure Access 的连接。

bind vpn vserver spaonprem -policy PL_AG_PLUGINspaonprem -priority 105 -gotoPriorityExpression NEXT -type REQUEST -

添加 HTTP callout 策略以支持对基于 TCP/UDP 的连接的授权验证。

注意:

仅当您的 NetScaler Gateway 版本低于 14.1-29.x 时,才需要执行此步骤。

`add policy httpCallout SecureAccess_httpCallout_TCP -IPAddress 192.0.2.24 -port 443 -returnType BOOL -httpMethod POST -hostExpr "\"spa.example.corp\"" -urlStemExpr "\"/secureAccess/authorize\"" -headers Content-Type("application/json") X-Citrix-SecureAccess-Cache("dstip="+HTTP.REQ.HEADER("CSIP").VALUE(0)+"&sessid="+aaa.user.sessionid) -bodyExpr q/"{"+"\"userName\":\""+aaa.USER.NAME.REGEX_REPLACE(re#\\#,"\\\\",ALL)+"\","+"\"domain\":\""+aaa.USER.DOMAIN+"\","+"\"customTags\":\""+http.REQ.HEADER("X-Citrix-AccessSecurity").VALUE(0)+"\","+"\"gatewayAddress\":\"ns224158.example.corp\","+"\"userAgent\":\"CitrixSecureAccess\","+"\"applicationDomain\":\""+http.REQ.HEADER("CSHOST").VALUE(0)+"\","+"\"smartAccessTags\":\""+aaa.user.attribute("smartaccess_tags")+"\",\"applicationType\":\"ztna\",\"applicationDetails\":{\"destinationIp\":\""+HTTP.REQ.HEADER("CSIP").VALUE(0)+"\",\"destinationPort\":\""+HTTP.REQ.HEADER("PORT").VALUE(0)+"\",\"protocol\":\"TCP\"}}"/ -scheme https -resultExpr "http.RES.HEADER(\"X-Citrix-SecureAccess-Decision\").contains(\"ALLOW\")"`

其中

- **192.0.2.24** 是 Secure Private Access 插件 IP 地址

- **spa.example.corp** 是 Secure Private Access 插件的 FQDN

- **ns224158.example.corp 公司** 是网关 VPN 虚拟服务器的 FQDN

-

添加授权策略以支持基于 TCP/UDP 的连接。

add authorization policy SECUREACCESS_AUTHORIZATION_TCP "HTTP.REQ.URL.EQ(\"/cs\") && HTTP.REQ.HEADER(\"PRTCL\").EQ(\"TCP\") && sys.HTTP_CALLOUT(SecureAccess_httpCallout_TCP)" ALLOW -

将授权策略绑定到身份验证和授权组,以支持基于 TCP/UDP 的应用程序。

bind aaa group SecureAccessGroup -policy SECUREACCESS_AUTHORIZATION_TCP -priority 1010 -gotoPriorityExpression END -

将 Secure Private Access 插件绑定到 VPN 虚拟服务器。

bind vpn vserver spaonprem -appController "https://spa.example.corp"

其他信息

有关适用于 Secure Private Access 的 NetScaler Gateway 的其他信息,请参阅以下主题: