Framehawk

重要:

截至 Citrix Virtual Apps and Desktops 7 1903,不再支持Framehawk。请改为使用 Thinwire 并启用自适应传输。

Framehawk 是适用于移动工作人员的专业显示远程处理技术,主要针对遭受高数据包丢失的宽带无线连接(Wi-Fi 和 4G/LTE 蜂窝网络)。Framehawk 克服了光谱干扰和多径传播带来的挑战。Framehawk 为 Windows 和 iOS 移动设备(例如便携式计算机和平板电脑)上的虚拟应用程序和桌面用户提供流畅的交互式用户体验。为最大限度地提高服务器可扩展性,并将网络带宽占用量降至最低,我们建议您仅对上述特定的用例使用 Framehawk。我们建议您对所有其他用例使用自适应传输,这将合并多个 Framehawk 概念以将数据吞吐量增至最大。

您可以按照适合贵公司的方式,使用 Citrix 策略模板为一组用户和访问场景实施 Framehawk。Framehawk 以单屏移动用例为服务对象,例如,便携式计算机和平板电脑。在实时交互性能的商业价值为服务器资源和宽带连接需求的额外成本提供有力佐证的场合使用 Framehawk。

Framehawk 何以能够保持流畅的用户体验

可以将 Framehawk 设想为用软件实现的人眼,即观察帧缓冲区中的内容,并分辨出屏幕上显示的不同内容类型。对于用户来说,什么因素更重要呢? 屏幕区域变化很快时,例如视频或移动图像,丢失部分像素对于人眼来说可能无关紧要。这些区域很快会被新数据覆盖。

但当其传输到屏幕的静态区域时,人眼是很挑剔的。例如,通知区域或工具栏中的图标,或者滚动到用户希望开始阅读的位置后的文本。用户希望这些区域的像素能够完美呈现出来。与那些旨在从 1 和 0 角度实现技术准确性的协议不同,Framehawk 的目标与使用技术的人相关。

Framehawk 包括下一代服务质量信号放大器和基于时间的热度地图,用以实现粒度精细且更加有效的工作负载识别。除了数据压缩,它还使用自动化的自愈式转换,并且可以避免数据重传,从而保持单击响应、准确性和一致的节奏。在失真的网络连接中,Framehawk 可以通过插补掩蔽丢失,用户仍可以感受到良好的图像质量,同时享受更加流畅的体验。此外,Framehawk 算法还可以智能地区分不同类型的数据包丢失。例如,随机丢失(发送更多数据进行补偿)与拥堵丢失(通道发生拥堵,不再发送更多数据)。

Citrix Workspace 应用程序中的 Framehawk Intent Engine 可以区分向上滚动或向下滚动、缩放、向左移或向右移、读取、键入及其他常见操作。引擎还使用共享字典管理传回到 Virtual Delivery Agent (VDA) 的通信。如果用户正在尝试阅读,文本的视觉质量必须出色。如果用户正在滚动,则必须快速且流畅。并且必须可中断,以便用户始终能够掌控与应用程序或桌面的交互。

通过测量网络连接的节奏(称为传动,类似于自行车链条的拉伸),Framehawk 逻辑会加快反应速度,从而在高延迟连接下提供卓越的体验。这种独特的传动系统专利产品可以持续提供关于网络情况的最新反馈,从而使 Framehawk 立即对带宽、延迟和丢失方面的变化做出反应。

使用 Thinwire 和 Framehawk 的设计要点

Framehawk 使用基于用户数据报协议 (UDP) 构建的数据传输层。(UDP 是 Framehawk 解决数据丢失问题的方法的一小部分,这一点您可以在将 Framehawk 的性能与其他基于 UDP 的协议相比较时得出。UDP 为以人为中心的、使 Framehawk 分离的技术提供了重要的基础。

Framehawk 需要多少带宽?

无线带宽的重要性取决于多种因素,其中包括共享连接的用户数量、连接的质量和所使用的应用程序。为实现最佳性能,Citrix 建议 4 Mbps 或 5 Mbps 以及每个并发用户大约 150 Kbps 的基本设置。

我们对 Thinwire 的带宽建议通常是每个用户在 1.5 Mbps 的基础上增加 150 Kbps。有关详细信息,请参阅 Citrix Virtual Apps and Desktops 带宽博客。数据包丢失率为 3% 时,您会发现通过 TCP 的 Thinwire 需要的带宽高于 Framehawk,才能维护正面的用户体验。

Thinwire 仍是 ICA 协议中主显示远程处理通道。默认情况下,Framehawk 处于禁用状态。Citrix 建议有选择地启用此功能,以解决组织内的带宽无线访问问题。请注意,Framehawk 需要的服务器资源(CPU 和内存)远高于 Thinwire。

要求和注意事项

Framehawk 至少需要 VDA 7.6.300 和组策略管理 7.6.300。

端点必须至少具有适用于 Windows 的 Workspace 应用程序 1808、Citrix Receiver for Windows 4.3.100、适用于 iOS 的 Workspace 应用程序 1808 或 Citrix Receiver for iOS 6.0.1。

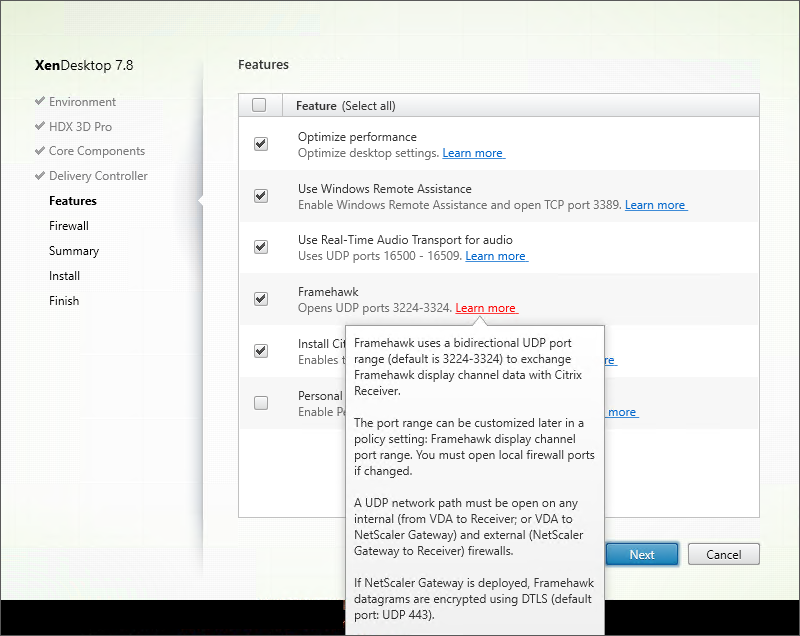

默认情况下,Framehawk 使用双向用户数据报协议 (UDP) 端口范围(3224 到 3324)与 Citrix Workspace 应用程序交换 Framehawk 显示通道数据。可以在名为 Framehawk 显示通道端口范围的策略设置中自定义该范围。客户端与虚拟桌面之间的每个并发连接需要唯一的端口。对于多用户操作系统环境(如 Citrix Virtual Apps 服务器),请定义足够多的端口以支持最大并发用户会话数。对于单用户操作系统(如 VDI 桌面),定义一个 UDP 端口即可满足要求。Framehawk 尝试使用第一个定义端口,逐渐使用到范围中定义的最后一个端口。这适用于通过 Citrix Gateway 传递和直接与 StoreFront 服务器建立内部连接两种情况。

对于远程访问,必须部署 Citrix Gateway。默认情况下,Citrix Gateway 使用 UDP 端口 443 进行客户端 Citrix Workspace 应用程序与此 Gateway 之间的加密通信。此端口在任何外部防火墙上均应该处于打开状态以允许两个方向的安全通信。此功能称为数据报传输安全性 (Datagram Transport Security, DTLS)。

注意:

FIPS 设备不支持 Framehawk/DTLS 连接。

从 NetScaler Gateway 11.0.62 和 NetScaler Unified Gateway 11.0.64.34 或更高版本开始,可支持加密的 Framehawk 连接。

从 XenApp 和 XenDesktop 7.12 开始支持 NetScaler 高可用性。

在实施 Framehawk 之前请考虑以下建议:

- 联系安全管理员以确认为 Framehawk 定义的 UDP 端口在防火墙上处于打开状态。安装过程不会自动配置防火墙。

- 通常情况下,Citrix Gateway 可能会安装在 DMZ 中,在内外两侧均设置防火墙。请务必在外部防火墙中打开 UDP 端口 443。如果环境要使用默认端口范围,请务必在外部防火墙中打开 UDP 端口 3224 到 3324。

配置

小心:

Citrix 建议仅为可能经历严重数据包丢失问题的用户启用 Framehawk。我们建议您不要启用 Framehawk 作为站点中所有对象的通用策略。

默认情况下,Framehawk 处于禁用状态。启用后,服务器将尝试对用户图形和输入使用 Framehawk。如果由于某些原因不满足必备条件,将使用默认模式 (Thinwire) 建立连接。

下列策略设置影响 Framehawk:

- Framehawk 显示通道:启用或禁用该功能。

- Framehawk 显示通道端口范围:指定 VDA 用于与用户设备交换 Framehawk 显示通道数据的 UDP 端口号范围(最低端口号到最高端口号)。VDA 会尝试使用每个端口,从最低端口号开始,然后每次尝试都增加端口号。端口处理入站和出站通信。

打开用于 Framehawk 显示通道的端口

从 XenApp 和 XenDesktop 7.8 开始,VDA 安装程序的功能步骤中提供了一个用于重新配置防火墙的选项。如果选中此复选框,则会在 Windows 防火墙中打开 UDP 端口 3224 到 3324。在某些情况下需要手动配置防火墙:

- 适用于所有网络防火墙。 或

- 默认端口范围是自定义的。

要打开这些 UDP 端口,请选中 Framehawk 复选框:

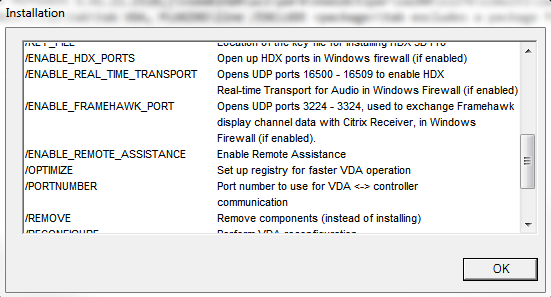

您也可以在命令行中使用 /ENABLE_FRAMEHAWK_PORT 打开用于 Framehawk 的 UDP 端口:

验证 Framehawk UDP 端口分配

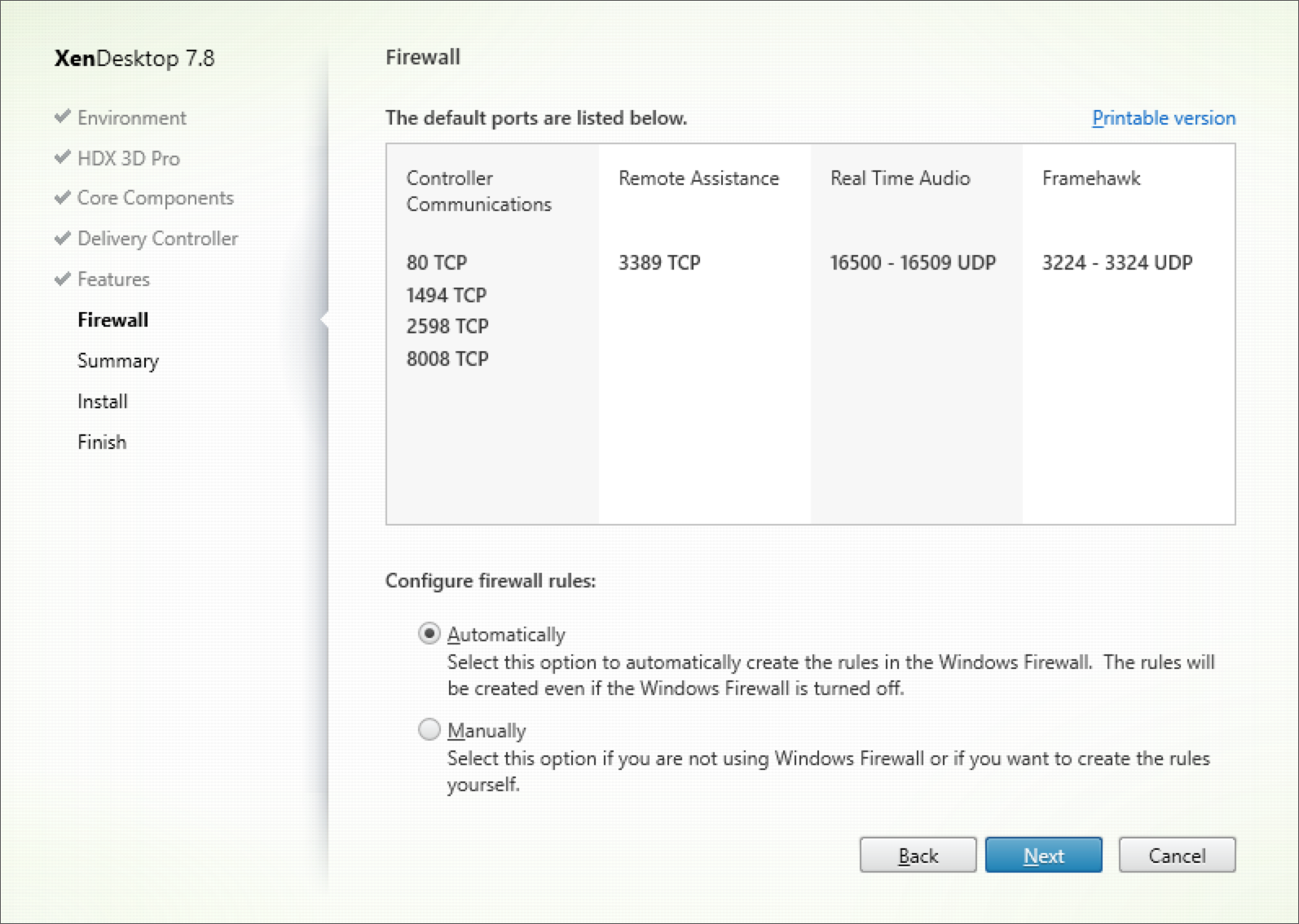

安装期间,您可以在防火墙屏幕中验证分配给 Framehawk 的 UDP 端口。

摘要屏幕会指示是否启用了 Framehawk 功能:

Citrix Gateway 对 Framehawk 的支持

Citrix Gateway 1808 或更高版本和 NetScaler Gateway 11.0.62.10 或更高版本以及 Citrix Unified Gateway 1808 和 NetScaler Unified Gateway 11.0.64.34 或更高版本均支持加密的 Framehawk 流量。

- Citrix Gateway 是指可以直接从最终用户设备访问 Gateway VPN 虚拟服务器的部署体系结构。即,VPN 虚拟服务器分配有公用 IP 地址,并且用户直接连接到此 IP 地址。

- 采用 Unified Gateway 的 Citrix Gateway 是指 Gateway VPN 虚拟服务器作为目标绑定到内容交换 (CS) 虚拟服务器的部署。在此部署中,CS 虚拟服务器具有公用 Internet 协议地址,Gateway VPN 虚拟服务器具有虚拟 Internet 协议地址。

要在 Citrix Gateway 上启用 Framehawk 支持,必须启用 Gateway VPN 虚拟服务器级别的 DTLS 参数。启用此参数并正确更新 Citrix Virtual Apps 或 Citrix Virtual Desktops 上的组件后,Gateway VPN 虚拟服务器与用户设备之间的 Framehawk 音频、视频和交互流量将会加密。

Framehawk 支持 Citrix Gateway、Unified Gateway 和 Citrix Gateway + 全局服务器负载平衡。

Framehawk 不支持以下情景:

- HDX Insight

- 采用 IPv6 模式的 Citrix Gateway

- Citrix Gateway 双跳

- 采用群集设置的 Citrix Gateway

| 场景 | Framehawk 支持 |

|---|---|

| Citrix Gateway | 是 |

| Citrix Gateway + 全局服务器负载平衡 | 是 |

| 采用 Unified Gateway 的 Citrix Gateway | 是。注意: 支持 Unified Gateway 11.0.64.34 及更高版本。 |

| HDX Insight | 否 |

| 采用 IPv6 模式的 Citrix Gateway | 否 |

| Citrix Gateway 双跳 | 否 |

| Citrix Gateway 上的多个 Secure Ticket Authority | 是 |

| Citrix Gateway 和高可用性 | 是 |

| Citrix Gateway 和群集设置 | 否 |

配置 Citrix Gateway 以支持 Framehawk

要在 Citrix Gateway 上启用 Framehawk 支持,请在 Gateway VPN 虚拟服务器级别启用 DTLS 参数。启用此参数并正确更新 Citrix Virtual Apps and Desktops 上的组件后,Gateway VPN 虚拟服务器与用户设备之间的 Framehawk 音频、视频和交互流量将会加密。

如果在 Citrix Gateway 上为远程访问启用 UDP 加密,则需要执行此配置。

配置 Citrix Gateway 以支持 Framehawk 时:

- 确保在所有外部防火墙上打开 UDP 端口 443

- 确保在所有外部防火墙上打开 CGP 端口(默认为 2598)

- 在设置中为 VPN 虚拟服务器启用 DTLS

- 取消绑定并重新绑定 SSL 证书-密钥对。如果您使用的是 Citrix Gateway 1808 或更高版本或者 NetScaler 11.0.64.34 或更高版本,则不需要执行此步骤。

要配置 Citrix Gateway 以支持 Framehawk,请执行以下操作:

- 部署并配置 Citrix Gateway 以与 StoreFront 通信并为 Citrix Virtual Apps and Desktops 进行用户身份验证。

- 在 Citrix Gateway 的“Configuration”(配置)选项卡中,展开“Citrix Gateway”,然后选择 Virtual Servers(虚拟服务器)。

- 选择 Edit(编辑)以显示 VPN 虚拟服务器的基本设置;确认 DTLS 设置的状态。

- 选择 More(更多)以显示更多配置选项:

- 选择 DTLS,为数据报协议(如 Framehawk)提供通信安全。单击确定。VPN 虚拟服务器的“Basic Settings”(基本设置)区域显示 DTLS 标志设置为 True(真)。

- 重新打开“Server Certificate Binding”(服务器证书绑定)屏幕,单击 + 以绑定证书密钥对。

- 选中先前的证书密钥对,然后单击 Select(选择)。

- 保存对服务器证书绑定所做的更改。

- 保存后,将显示证书密钥对。单击 Bind(绑定)。

- 如果显示 No usable ciphers configured on the SSL vserver/service(SSL 虚拟服务器/服务上没有配置可用的密码)警告消息,请忽略。

适用于 NetScaler Gateway 早期版本的步骤

如果您正在使用 NetScaler Gateway 11.0.64.34 之前的版本,请执行以下操作:

- 重新打开“Server Certificate Binding”(服务器证书绑定)屏幕,单击 + 以绑定证书密钥对。

- 选中先前的证书密钥对,然后单击 Select(选择)。

- 保存对服务器证书绑定所做的更改。

- 保存后,将显示证书密钥对。单击 Bind(绑定)。

- 如果显示 No usable ciphers configured on the SSL vserver/service(SSL 虚拟服务器/服务上没有配置可用的密码)警告消息,请忽略。

要配置 Unified Gateway 以支持 Framehawk,请执行以下操作:

- 确保已安装和正确配置 Unified Gateway。有关其他信息,请参阅 Citrix 产品文档站点上的 Unified Gateway 信息。

- 在已绑定到 CS 虚拟服务器作为目标虚拟服务器的 VPN 虚拟服务器上启用 DTLS 参数。

限制

如果客户端设备上存在 Citrix Gateway 虚拟服务器的过时 DNS 条目,自适应传输和 Framehawk 可能会回退到 TCP 传输,而非 UDP 传输。如果发生回退到 TCP 传输,请刷新客户端上的 DNS 缓存并使用 UDP 传输重新连接以建立会话。

Framehawk 不支持 32 位鼠标光标,这一点在 PTC Creo 等应用程序中已发现。

Framehawk 专为使用单个显示器的便携式计算机和平板电脑而设计,在双/多显示器配置中将还原为 Thinwire。

对其他 VPN 产品的支持

Citrix Gateway 是唯一支持 Framehawk 所需的 UDP 加密的 SSL VPN 产品。如果使用的是另一个 SSL VPN 或不正确的 Citrix Gateway 版本,Framehawk 策略可能无法应用。传统的 IPsec VPN 产品支持没有任何修改的 Framehawk。

监视 Framehawk

您可以从 Citrix Director 监视 Framehawk 的使用情况和性能。“HDX 虚拟通道详细信息”视图包含有助于监视所有会话中的 Framehawk 和排除其故障的有用信息。要查看与 Framehawk 有关的指标,请选择 Graphics-Framehawk。

如果已建立 Framehawk 连接,详细信息页面中将显示 Provider = VD3D(提供程序 = VD3D)和 Connected = True(已连接 = True)。虚拟通道处于空闲状态为正常现象,因为它监视信号通道,仅在初始握手时使用。此页面还提供关于连接的其他有用统计信息。

如果遇到问题,请参阅 Framehawk 故障排除博客。