Azure Active Directory 单点登录

注意:

自 2023 年 7 月起,Microsoft 已将 Azure Active Directory (Azure AD) 重命名为 Microsoft Entra ID。 在本文档中,任何对 Azure Active Directory、Azure AD 或 AAD 的引用现在均指 Microsoft Entra ID。

Citrix 联合身份验证服务 (FAS) 为加入了域的 Virtual Delivery Agent (VDA) 提供单点登录 (SSO)。 FAS 通过向 VDA 提供用户证书来实现 SSO,VDA 使用该证书向 Active Directory (AD) 对用户进行身份验证。 登录 VDA 会话后,无需重新进行身份验证即可访问 AD 资源。

在实现 Microsoft Entra ID (ME-ID) 时,通常会在 AD 与 Microsoft Entra ID 之间进行同步,这会为用户和计算机创建混合身份。 本文介绍了使用 FAS 时从 VDA 会话中实现 SSO 到 Microsoft Entra ID 所需的其他配置,这使用户无需重新进行身份验证即可访问受 Microsoft Entra ID 保护的应用程序。

注意:

- FAS 不需要任何特殊配置即可将 SSO 用于 Microsoft Entra ID。

- 不需要 FAS 会话中证书。

- 可以使用任何版本的 FAS。

- 可以使用支持 FAS 的任何版本的 VDA。

下表总结了 Microsoft Entra ID SSO 的技术:

| ME-ID 身份验证类型 | VDA 已加入域 | VDA 已加入混合域 |

|---|---|---|

| 受管理 | 使用 ME-ID 无缝 SSO | 使用基于 ME-ID 证书的身份验证 |

| 联合到 Active Directory 联合身份验证服务 (ADFS) | 在 ADFS 中启用 Windows 身份验证 | 确保 WS-Trust certificatemixed 端点已启用 |

| 联合到第三方身份提供商 | 使用第三方解决方案 | 使用第三方解决方案 |

-

托管 Microsoft Entra ID 域是在 Microsoft Entra ID 进行用户身份验证的域,有时也称为本机 Microsoft Entra ID 身份验证。

-

联合 Microsoft Entra ID 域是将 Microsoft Entra ID 配置为将身份验证重定向到其他位置的域。 例如,重定向到 ADFS 或第三方身份提供商。

-

加入了混合域的 VDA 是指同时加入了 AD 和 Microsoft Entra ID 的 VDA。

加入了域的 VDA

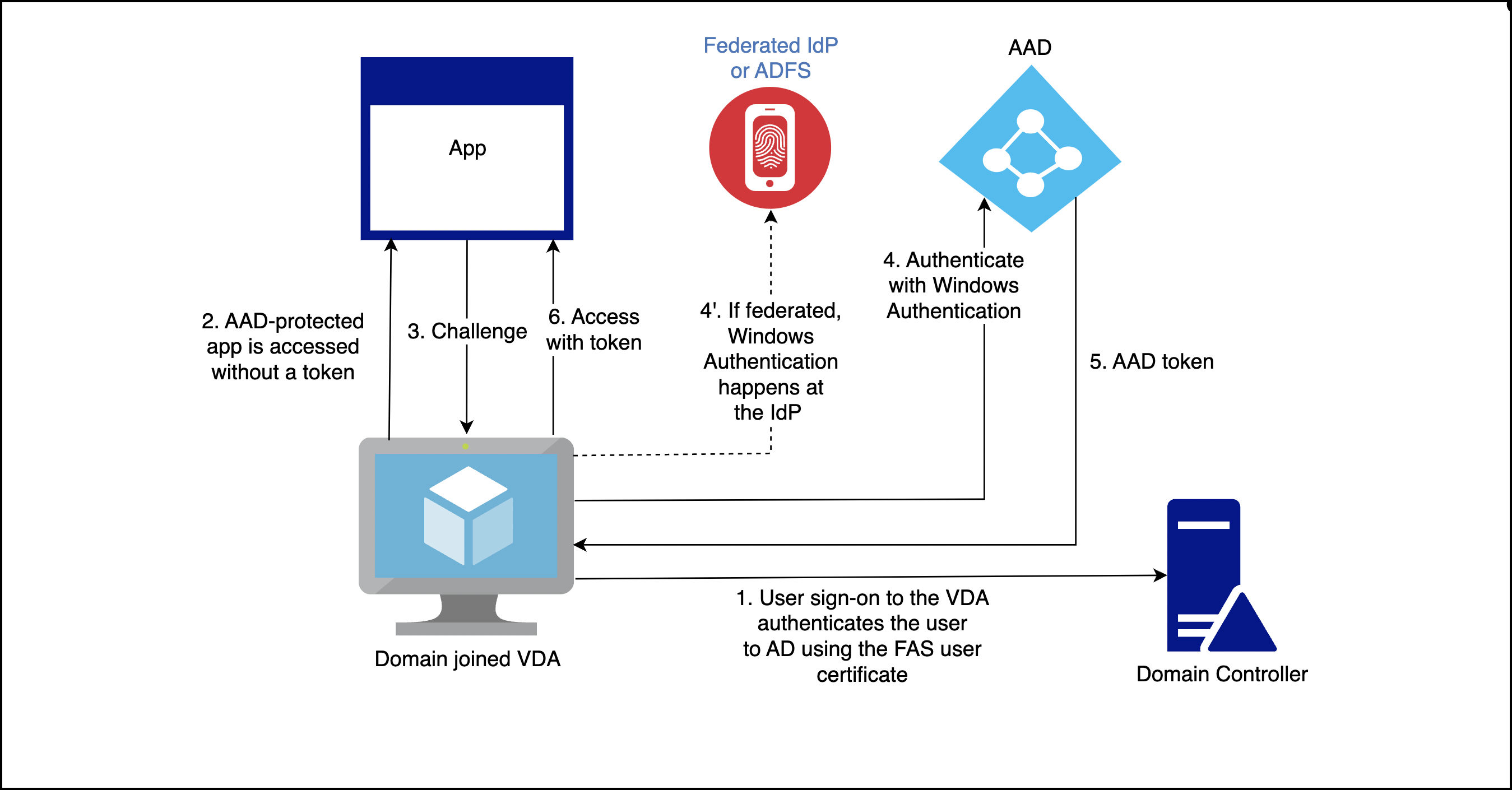

对于加入了域的 VDA,使用 Windows 身份验证(传统上称为集成 Windows 身份验证或 Kerberos)实现 SSO 到 Microsoft Entra ID。 当用户从 VDA 会话中访问受 Microsoft Entra ID 保护的应用程序时,会对 Microsoft Entra ID 进行身份验证。 下图在高级别显示了身份验证过程:

具体细节因 Microsoft Entra ID 域是托管域还是联合域而异。

有关托管 Microsoft Entra ID 域设置的信息,请参阅无缝单点登录。

对于与 ADFS 联合的 Microsoft Entra ID 域,请在 ADFS 服务器上启用 Windows 身份验证。

对于与第三方身份提供商联合的 Microsoft Entra ID 域,也存在类似的解决方案。 请联系您的身份提供商寻求帮助。

注意:

也可以对加入了混合域的 VDA 使用为加入了域的 VDA 列出的解决方案。 但是使用 FAS 时不会生成 Microsoft Entra ID 主刷新令牌 (PRT)。

加入了混合域的 VDA

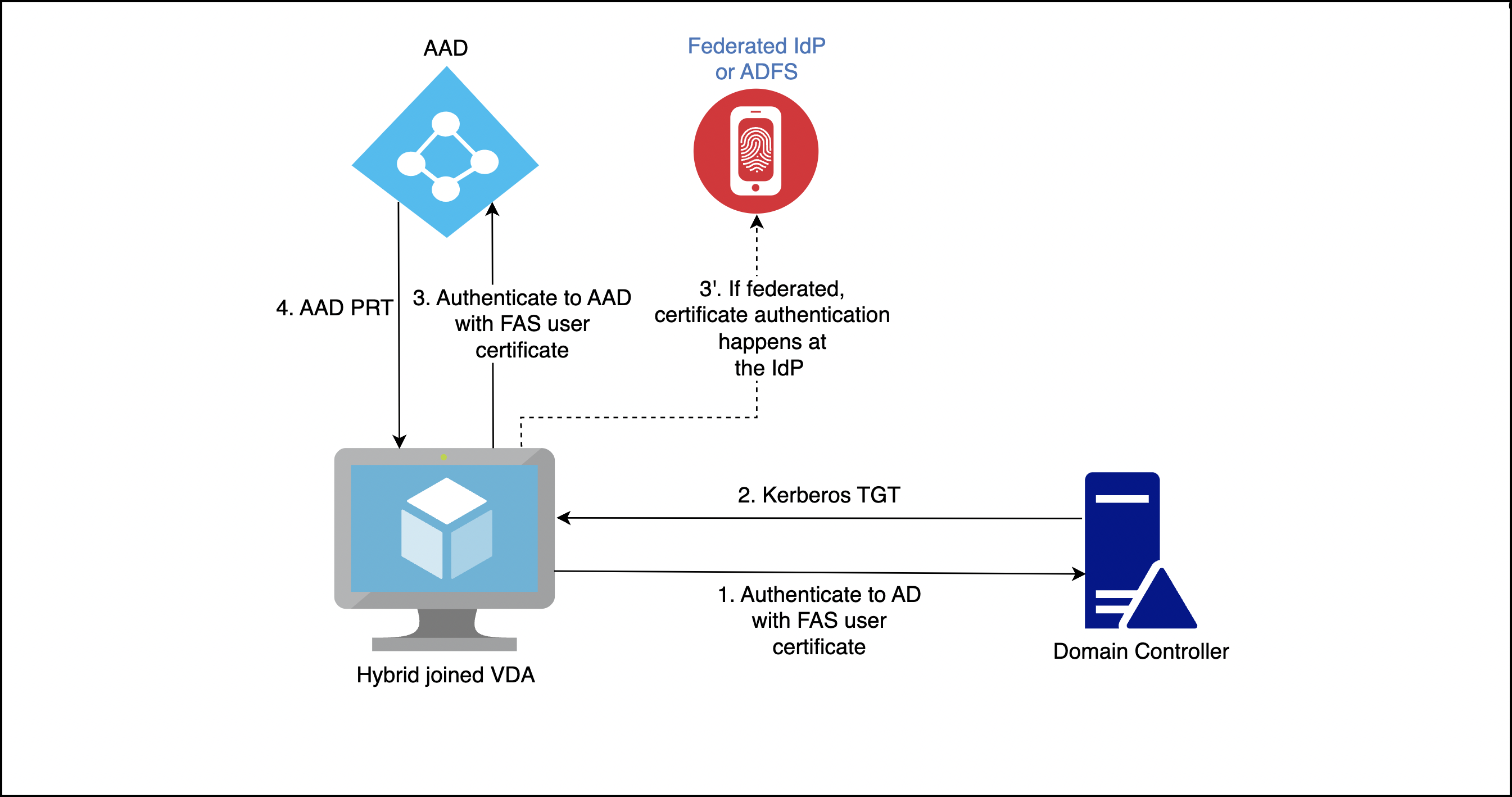

加入了混合域的 VDA 会同时加入 AD 和 Microsoft Entra ID。 当用户登录 VDA 时,将创建以下对象:

- Kerberos 票证授予票证 (TGT),用于对 AD 资源进行身份验证

- 主刷新令牌 (PRT),用于对 Microsoft Entra ID 资源进行身份验证

PRT 包含有关用户和计算机的信息。 如有必要,将在 Microsoft Entra ID 条件访问策略中使用此信息。

由于 FAS 通过向 VDA 提供证书来对用户进行身份验证,因此只有在实现了基于证书的 Microsoft Entra ID 身份验证后才能创建 PRT。 下图在高级别显示了身份验证过程:

具体细节因 Microsoft Entra ID 域是托管域还是联合域而异。

对于托管的 Microsoft Entra ID 域,请配置 Microsoft Entra ID CBA。 有关详细信息,请参阅基于 Azure AD 证书的身份验证概述。 VDA 使用 Microsoft Entra ID CBA 通过用户的 FAS 证书向 Microsoft Entra ID 验证用户的身份。

注意:

Microsoft 文档描述了使用智能卡证书登录,但在使用 FAS 用户证书登录时适用底层技术。

对于与 ADFS 的 Microsoft Entra ID 域,VDA 使用 ADFS 服务器的 WS-Trust certificatemixed 端点通过用户的 FAS 证书向 Microsoft Entra ID 进行身份验证。 默认情况下,此端点处于启用状态。

对于与第三方身份提供商联合的 Microsoft Entra ID 域,可能存在类似的解决方案。 身份提供商必须实现 WS-Trust certificatemixed 端点。 请联系您的身份提供商寻求帮助。