PoC 指南:对 SaaS 和私有 Web 应用程序的自适应访问

概述

随着用户使用更多基于 SaaS 的应用程序,组织必须统一所有受批准的应用程序,简化用户登录操作,同时强制执行身份验证标准。组织必须能够保护这些应用程序,即使它们存在于数据中心的范围之外。Citrix Workspace 为组织提供了对 SaaS 应用的安全访问。

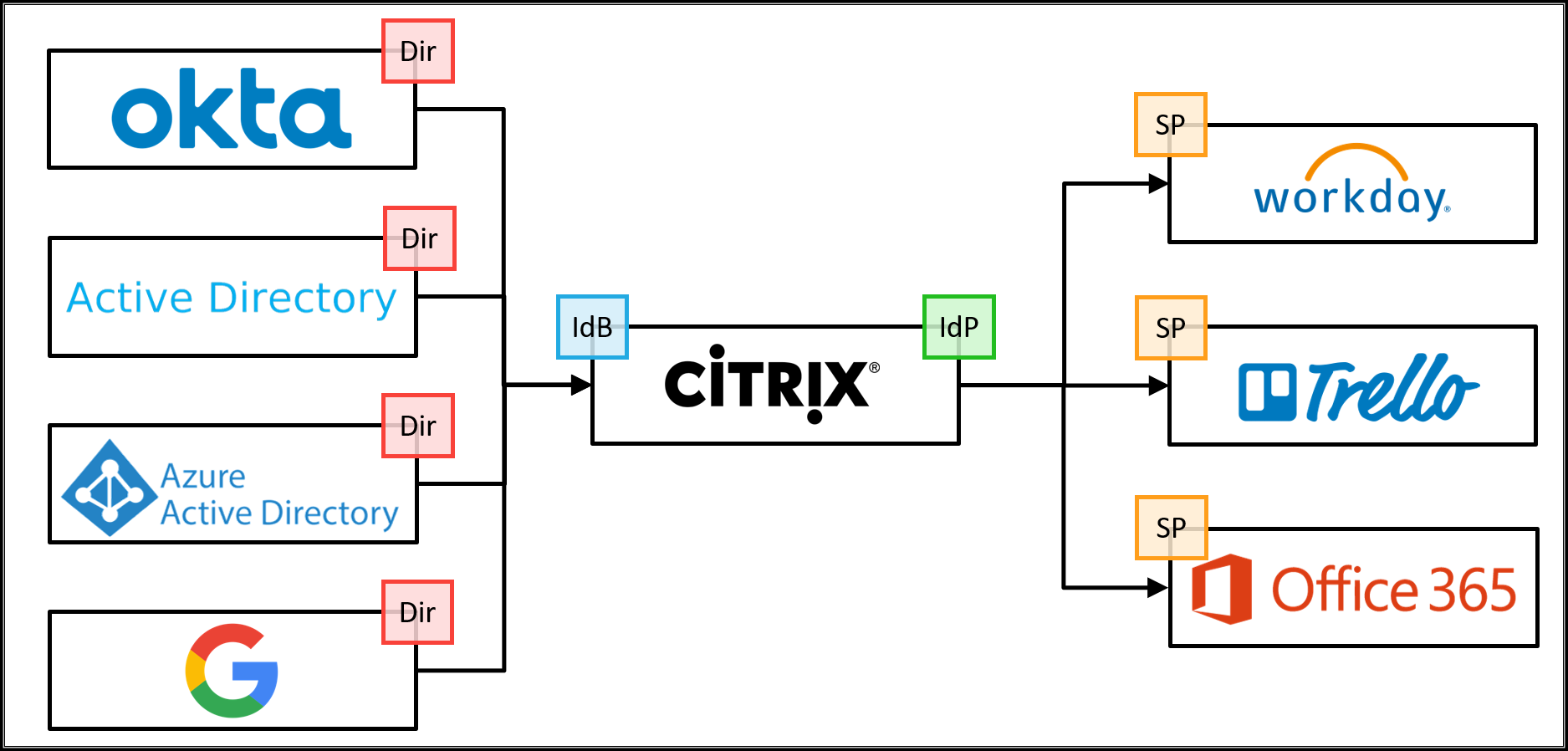

在这种情况下,用户使用 Active Directory、Azure Active Directory、Okta、Google 或 Citrix Gateway 作为主用户目录向 Citrix Workspace 进行身份验证。Citrix Workspace 为一组定义的 SaaS 应用程序提供单点登录服务。

如果将 Citrix Secure Private Access 服务分配给 Citrix 订阅,则会应用增强的安全策略,包括应用基于屏幕的水印、限制打印/下载操作、屏幕抓取限制、键盘混淆以及保护用户免受不可信链接的侵害在 SaaS 应用程序中名列前茅。

以下动画显示了一个用户在访问 SaaS 应用程序时使用 Citrix 提供 SSO 并使用 Citrix Secure Private Access 进行保护。

本演示展示了 IDP 启动的 SSO 流程,用户在该流程中在 Citrix Workspace 中启动应用程序。本 PoC 指南还支持 SP 启动的 SSO 流程,用户尝试直接从首选浏览器访问 SaaS 应用程序。此外,本指南还演示了如何使用自适应访问策略根据用户角色、网络位置或设备状态等条件提供条件访问。

本概念验证指南演示了如何:

- 设置 Citrix Workspace

- 集成主用户目录

- 为 SaaS 应用程序合并单点登录

- 验证配置

- 配置和验证自适应访问

设置 Citrix Workspace

设置环境的初始步骤是让 Citrix Workspace 为组织做好准备,其中包括

设置 Workspace URL

- 连接到 Citrix Cloud 并以管理员帐户登录

- 在 Citrix Workspace 中,从左上角菜单访问 Workspace 配置

- 在访问选项卡中,输入组织的唯一 URL,然后选择“已启用”

验证

Citrix Workspace 需要花费一些时间来更新服务和 URL 设置。在浏览器中,验证自定义 Workspace URL 是否处于活动状态。但是,在定义和配置主用户目录之前,登录才可用。

集成主用户目录

用户必须先配置 主用户目录 ,然后才能向 Workspace 进行身份验证。主用户目录是用户需要的唯一身份,因为 Workspace 中的所有应用程序请求都使用单点登录到辅助身份。

组织可以使用以下任何一个主用户目录

- Active Directory:要启用 Active Directory 身份验证,必须按照Cloud Connector 器 安装指南将云连接 器部署在与 Active Directory 域控制器相同的数据中心内。

- 使用基于时间的一次性密码的 Active Directory:基于 Active Directory 的身份验证还可以包括使用基于时间的一次性密码 (TOTP) 的多因素身份验证。本 指南 详细介绍了启用此身份验证选项所需的步骤。

- Azure Active Directory:用户可以使用 Azure Active Directory 身份对 Citrix Workspace 进行身份验证。本 指南 提供了有关配置此选项的详细信息。

- Citrix Gateway:组织可以使用本地 Citrix Gateway 充当 Citrix Workspace 的身份提供商。本 指南 提供了有关集成的详细信息。

- Okta:组织可以将 Okta 用作 Citrix Workspace 的主用户目录。本 指南 提供了配置此选项的说明。

- SAML 2.0:组织可以将所选的 SAML 2.0 提供程序与其本地Active Directory (AD) 配合使用。本 指南 提供了配置此选项的说明。

配置单点登录

要成功将 SaaS 应用程序与 Citrix Workspace 集成,管理员需要执行以下操作

- 配置 SaaS 应用程序

- 授权 SaaS 应用程序

配置 SaaS 应用程序

- 在 Citrix Workspace 中,从 Secure Private Access 磁贴中选择管理 。

- 选择 应用

- 选择 添加应用程序

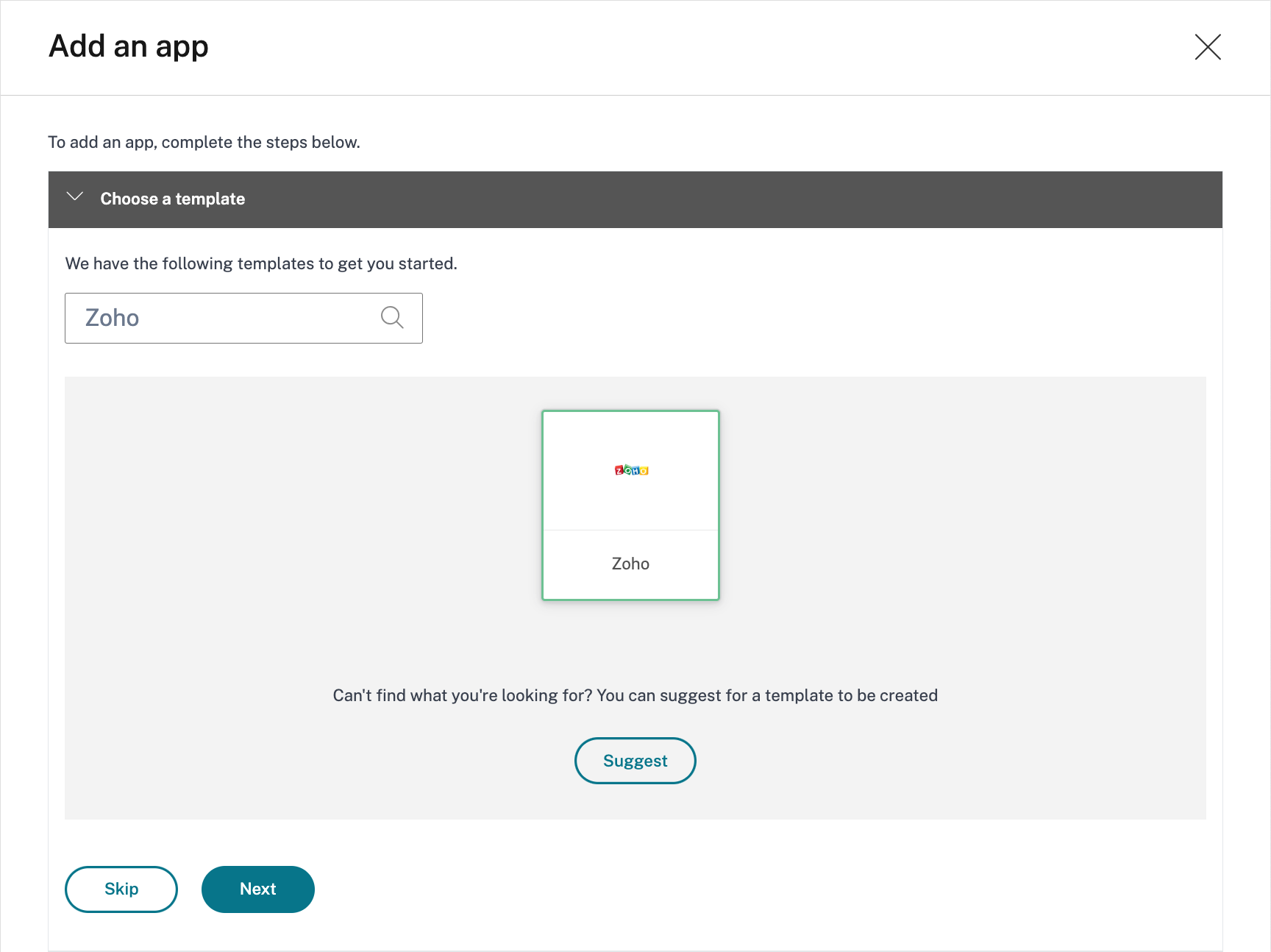

- 在“选择模板”向导中,搜索并选择正确的模板(在本例中为 Zoho),然后单击“下一步”。

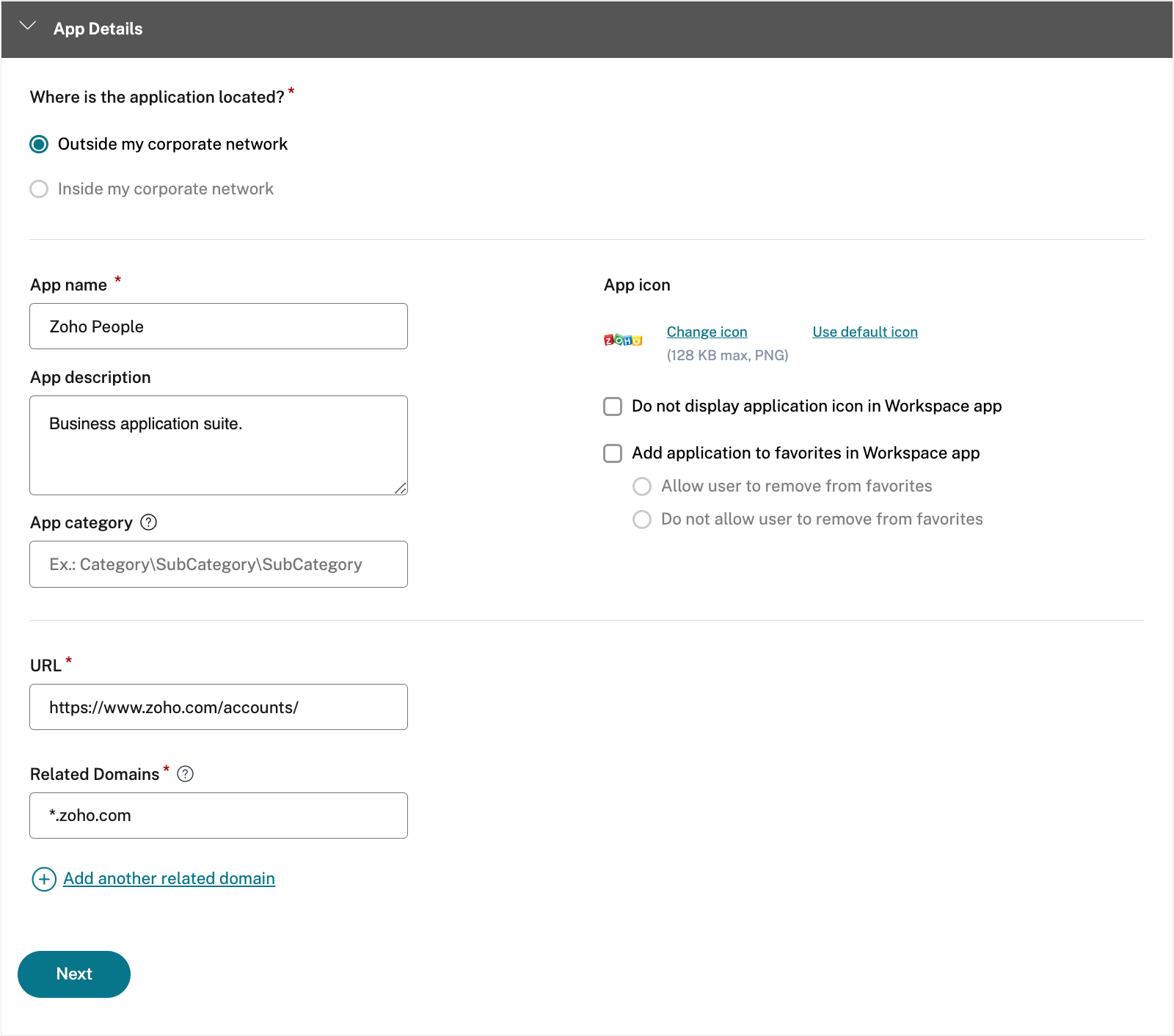

- 在 应用程序详细信息 窗口中,键入组织的 SaaS 应用程序的唯一域名。URL 和相关域名将自动填充

- 选择 下一步

注意:增强的安全策略使用“相关域”字段来确定要保护的 URL。将根据上一步中的 URL 自动添加一个相关域。增强的安全策略需要应用程序的相关域。如果应用程序使用多个域名,则必须将其添加到相关域字段中,这通常是 *.<companyID>.SaaSApp.com (例如 *.citrix.slack.com)

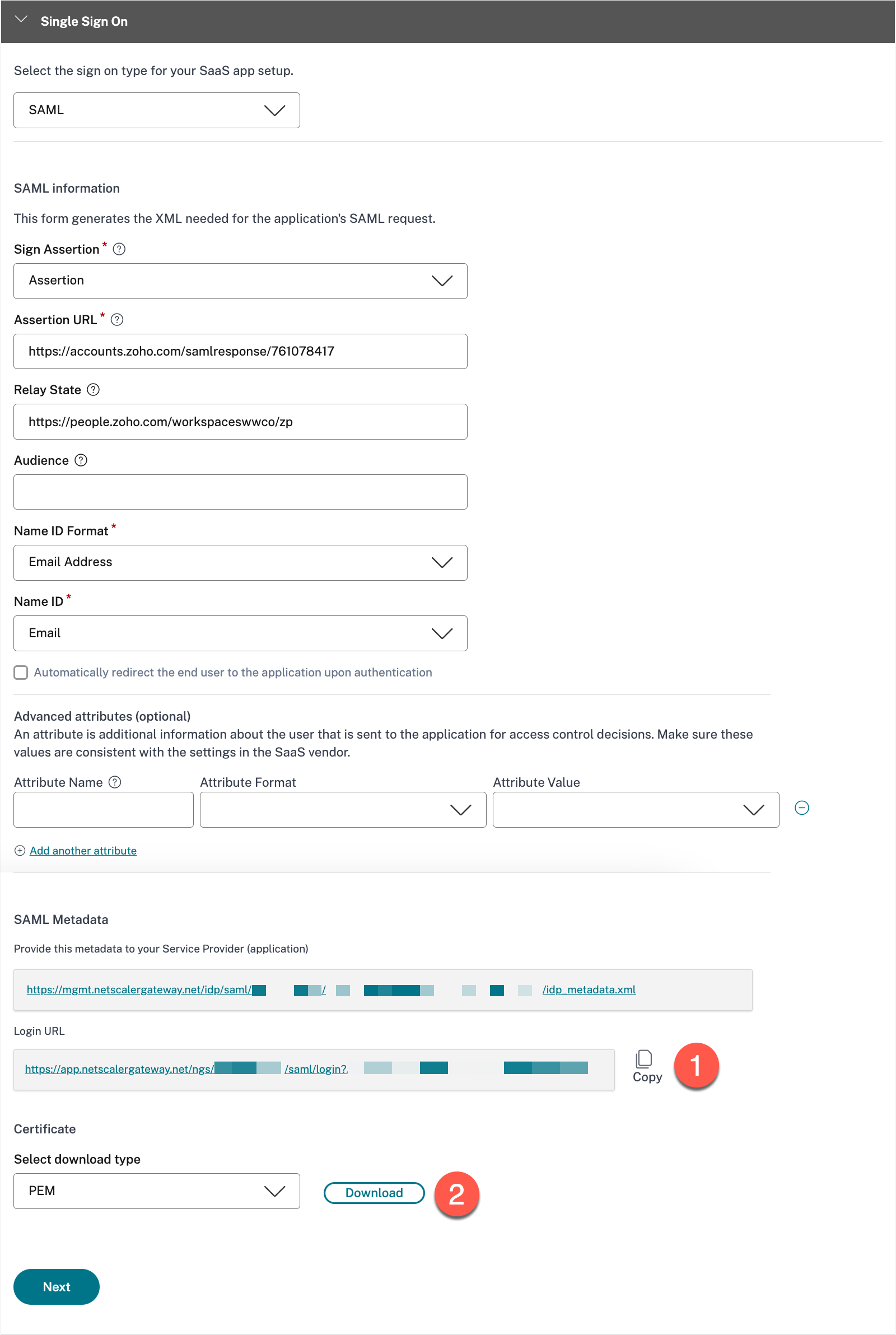

- 在 单点登录 窗口中,复制 登录 URL (1)

- 选择 下载以下 载 PEM 格式的 X.509 证书 (2)

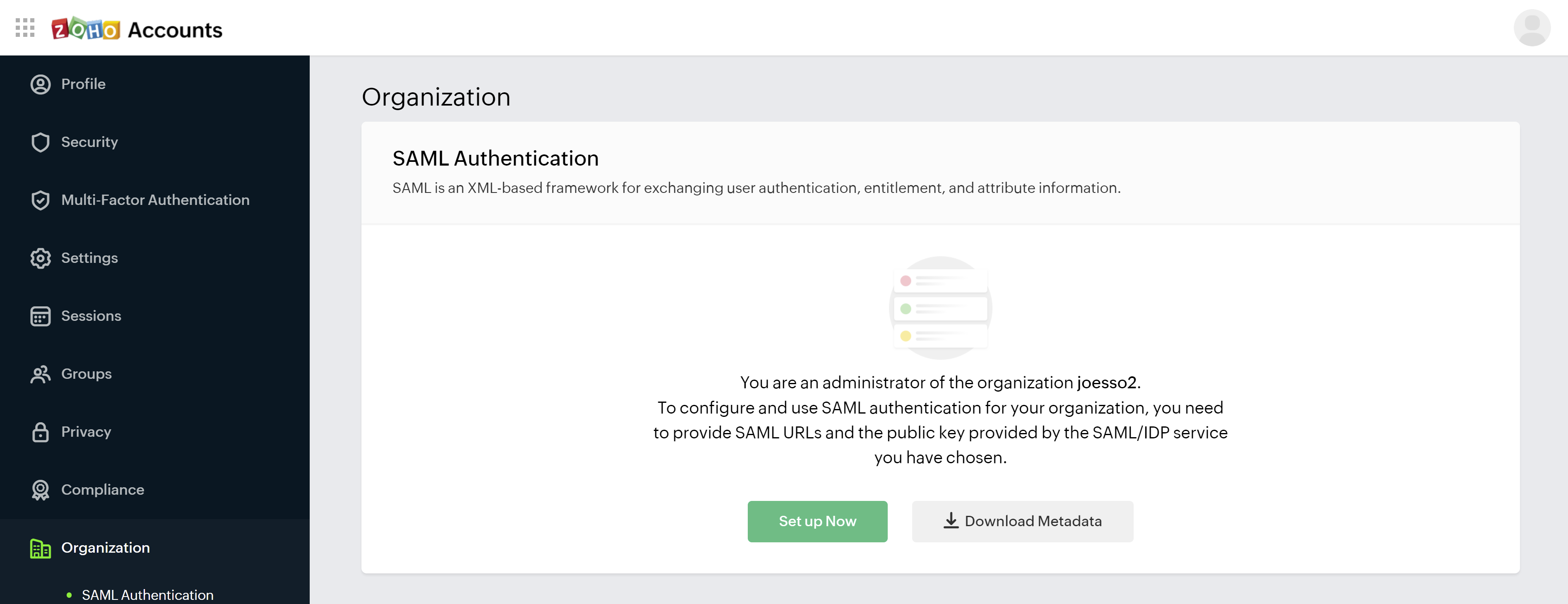

- 在 Zoho Account 应用程序中,选择 组织 > SAML 身份验证 以显示设置

(需要创建企业用户对象的永久或试用企业许可证) - 选择“立即安装”

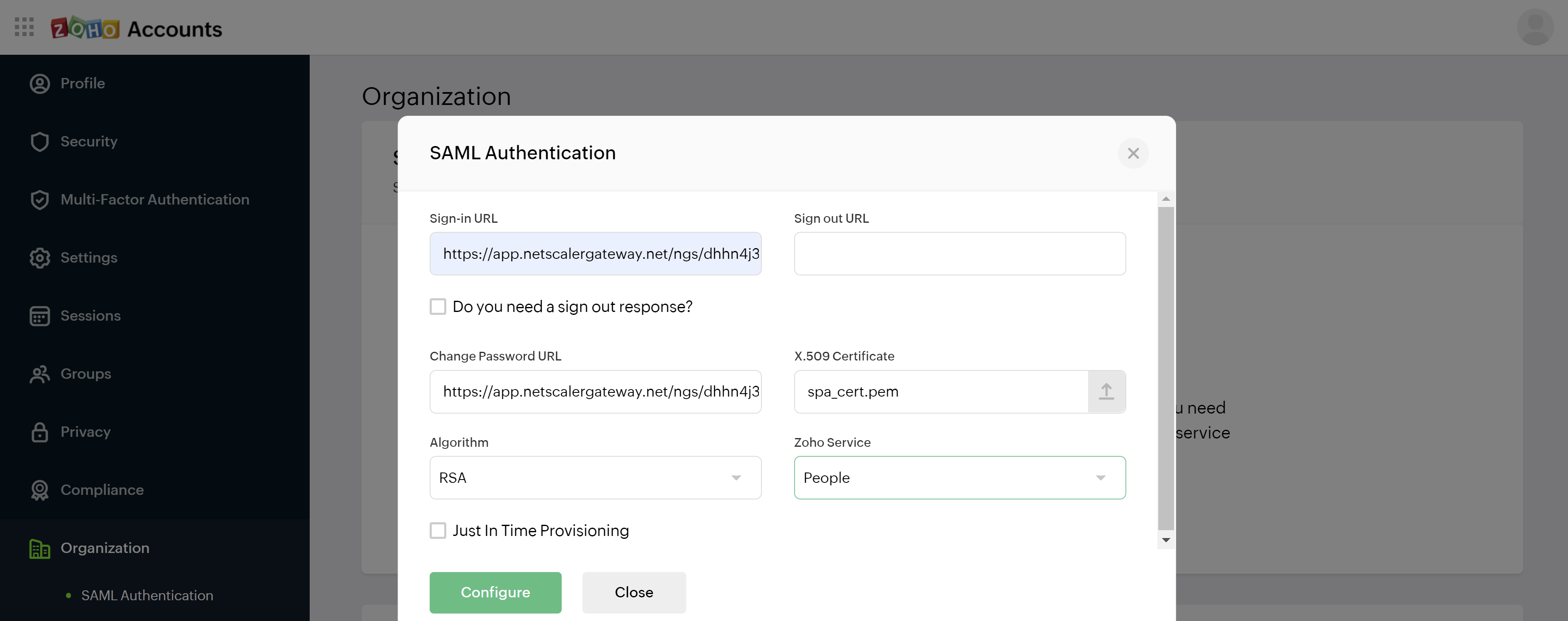

- 对于 登录 URL 和 更改密码 URL,粘贴从 Citrix Secure Private Access 配置中获得的 登录 URL

- 要获得 X.509 证书,请上载您从 Citrix Secure Private Access 配置中下载的 .PEM 文件

- 对于Zoho 服务,输入“人物”

- 选择“配置”

- 在 Citrix Secure Private Access 配置中,选择 下一步

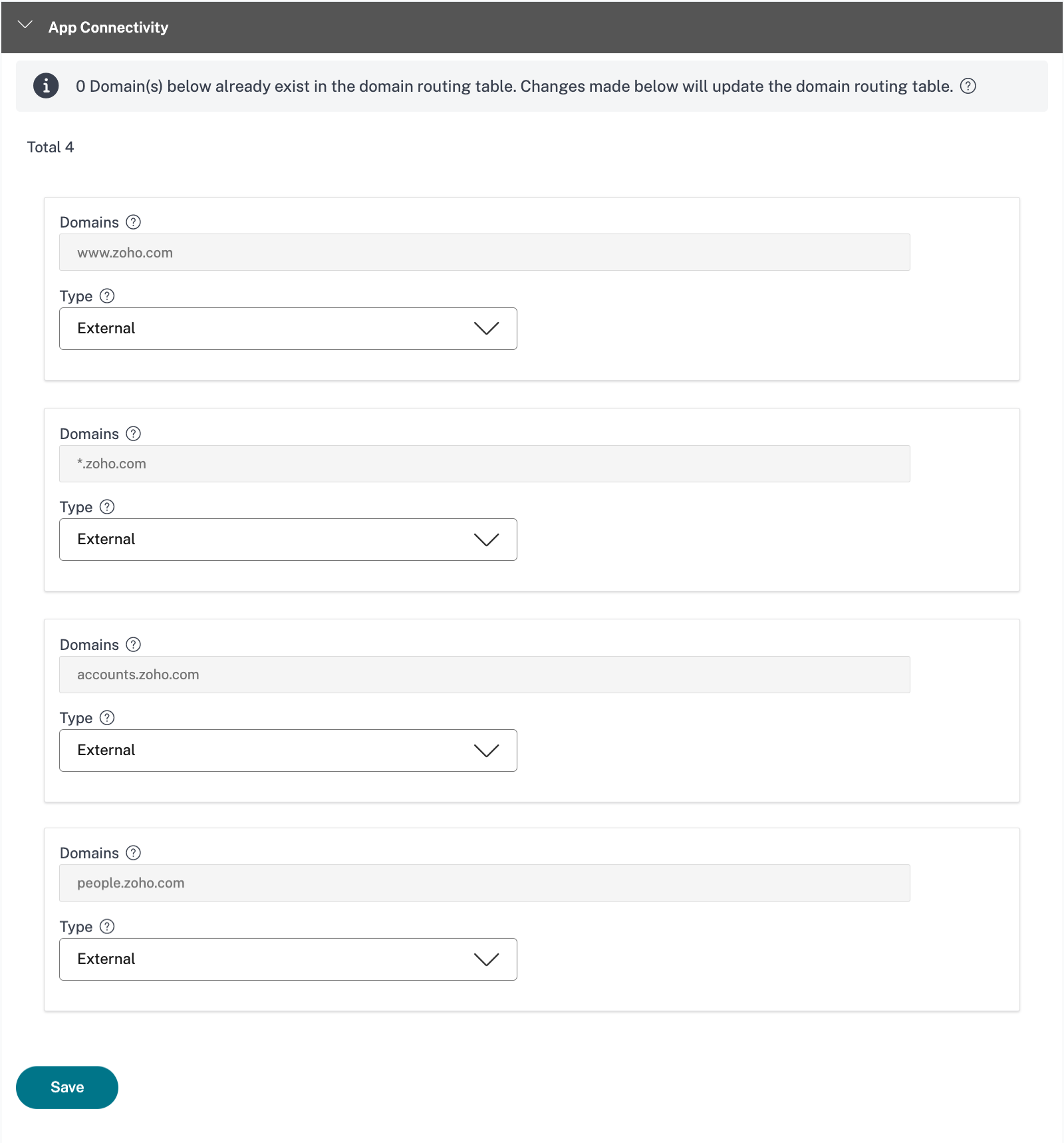

- 在“应用程序连接”窗口中,注意所需的域已自动设置为外部路由,然后选择“保存”

- 选择 完成

授权 SaaS 应用程序并配置增强的安全性

- 在“Secure Private Access”菜单中,选择“访问策略”

- 在“访问策略”部分中,选择“创建策略”

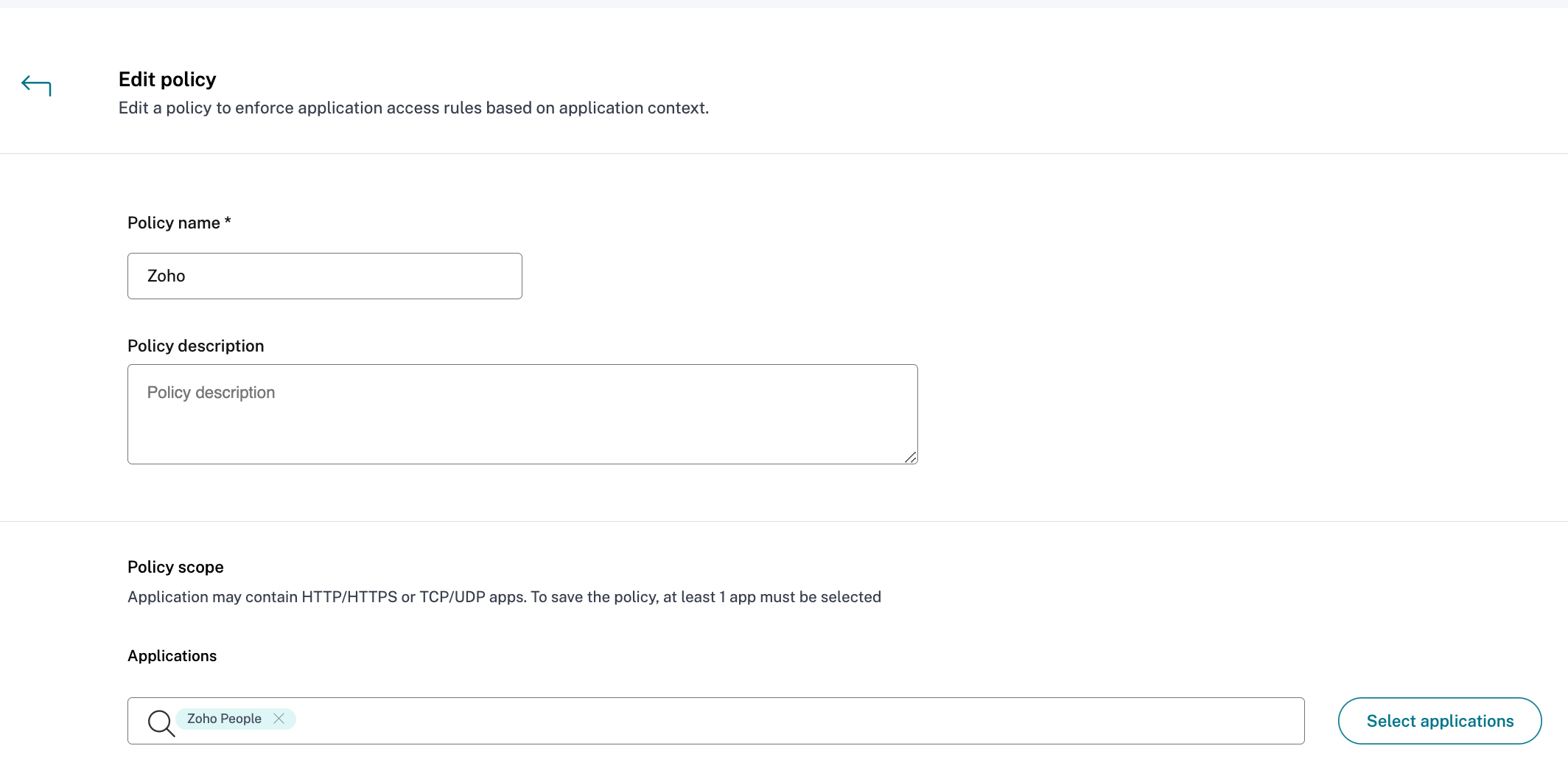

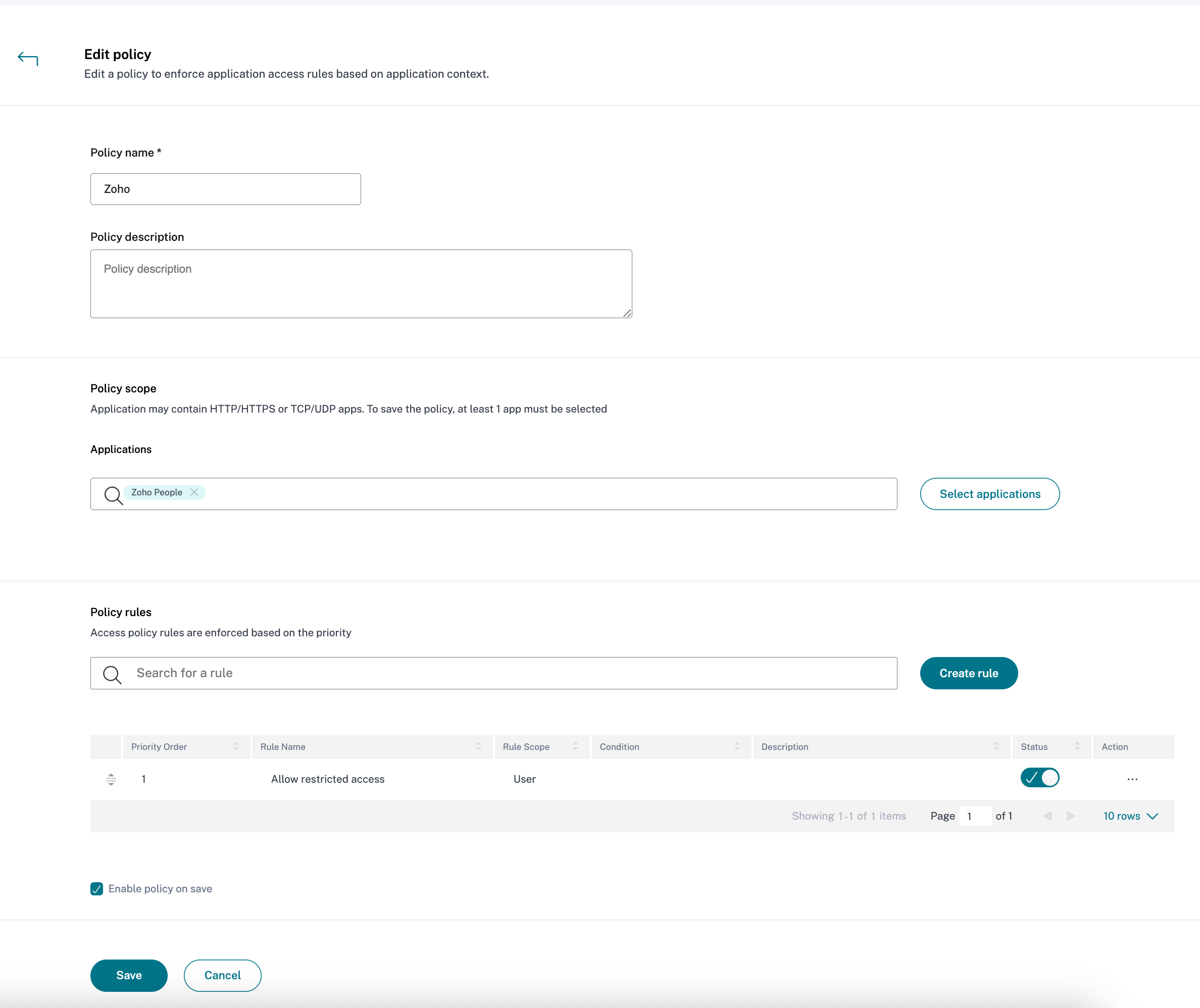

- 输入 策略名称 和简短的 策略描述

- 在“应用程序”下拉列表中,搜索“Zoho People”并将其选中

注意

您可以创建多个访问规则,并在单个策略中为不同的用户或用户组配置不同的访问条件。这些规则可以分别应用于 HTTP/HTTPS 和 TCP/UDP 应用程序,全部应用于单个策略。 有关多重访问规则的更多信息,请参阅 使用多条规则配置访问策略。

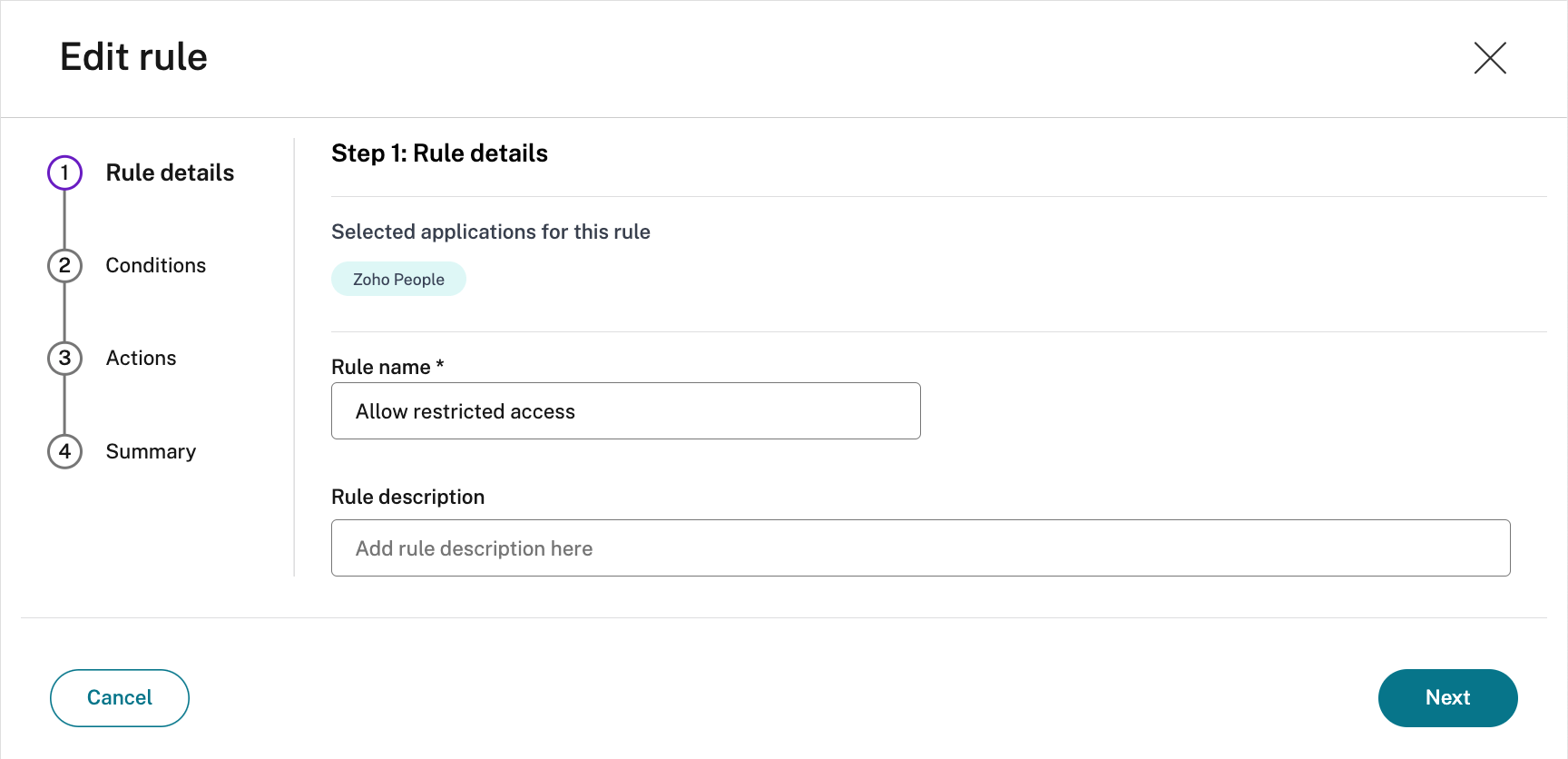

- 选择“创建规则”为策略创建规则

- 输入规则名称和规则的简要描述,然后选择 下一步

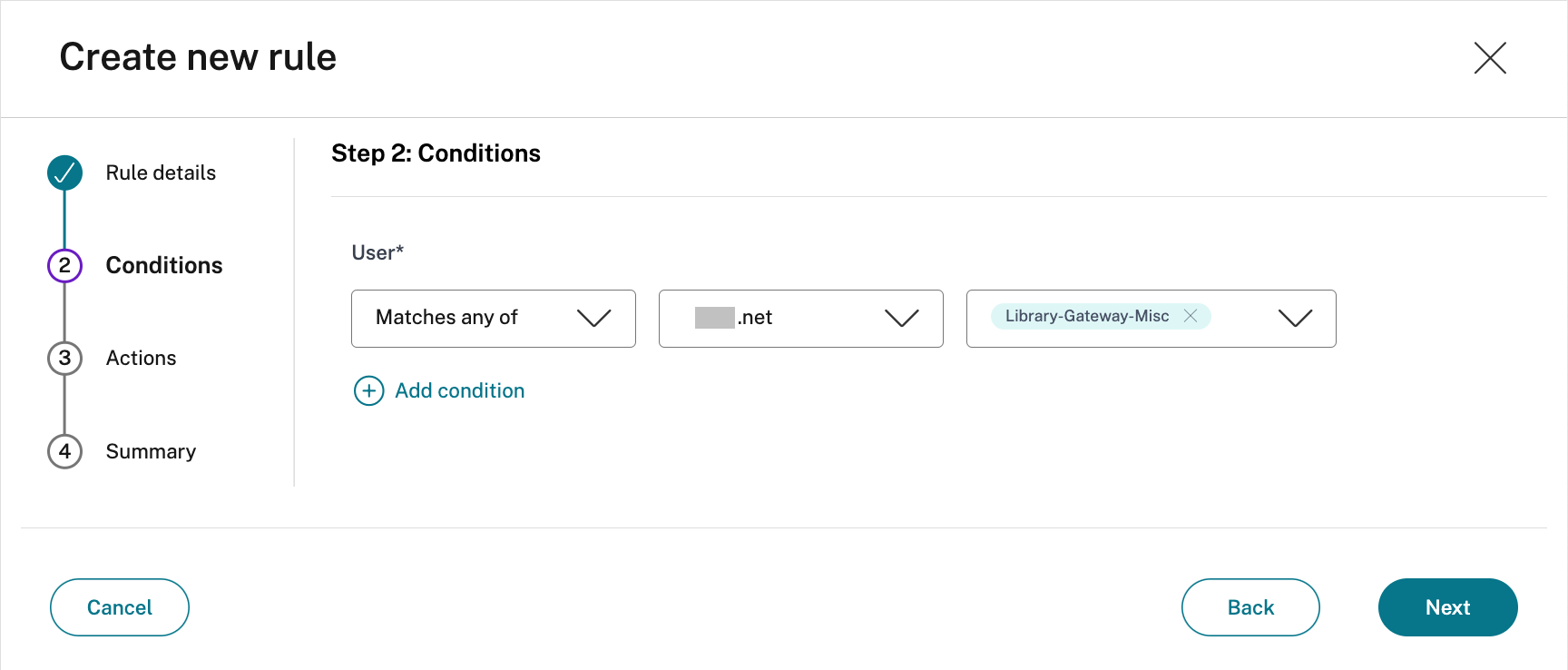

- 添加有权启动应用程序的相应用户/组,然后选择下一步

注意

单击 + 可根据上下文添加多个条件。

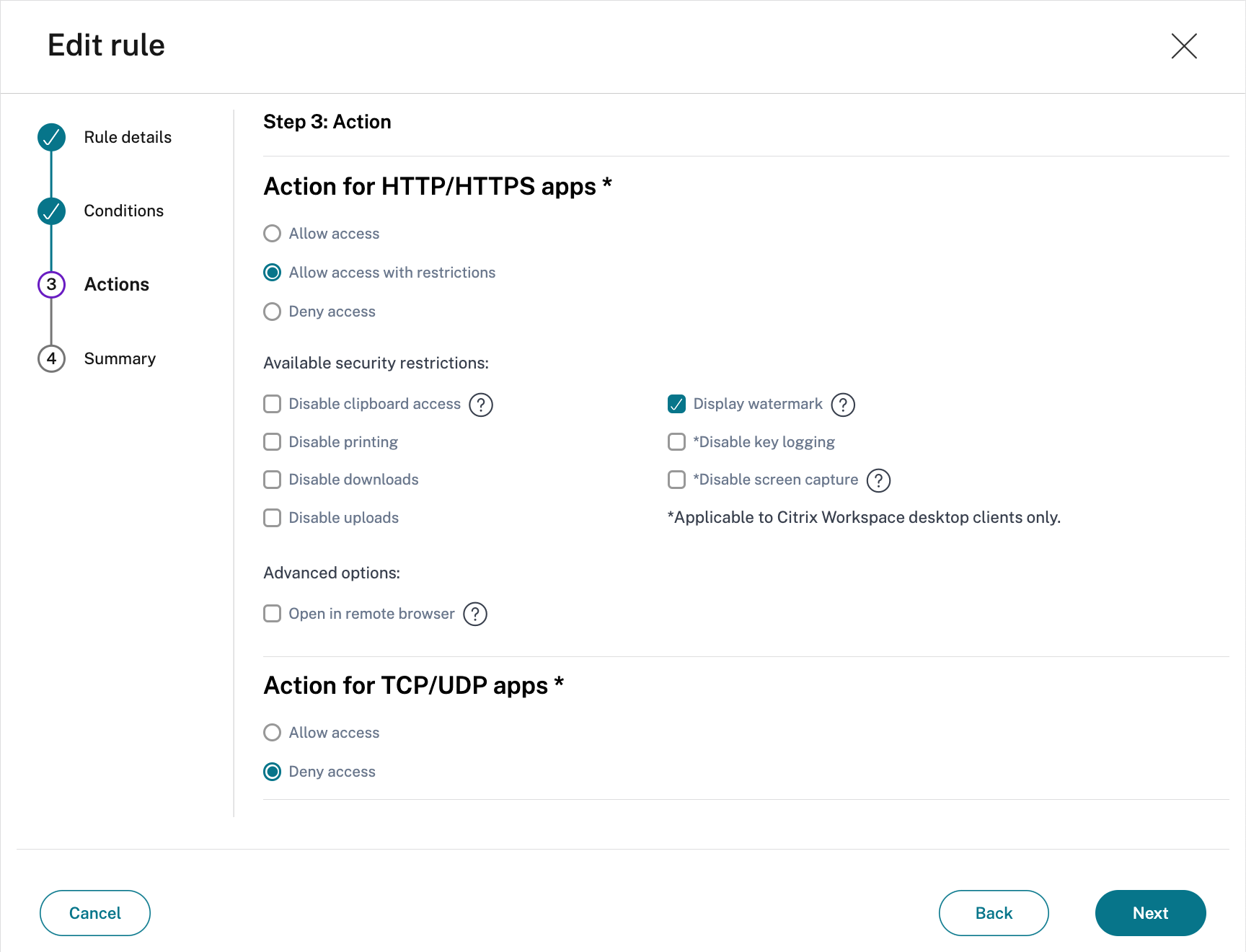

- 指定是否可以不受限制地访问 HTTP/HTTPS 应用程序

以下屏幕截图配置了水印限制。

如果不需要增强安全性,请将“允许有限制访问”更改为“允许访问”。 - 指定 TCP/UDP 应用程序操作

以下屏幕截图拒绝访问 TCP/UDP 应用程序。 - 选择 下一步

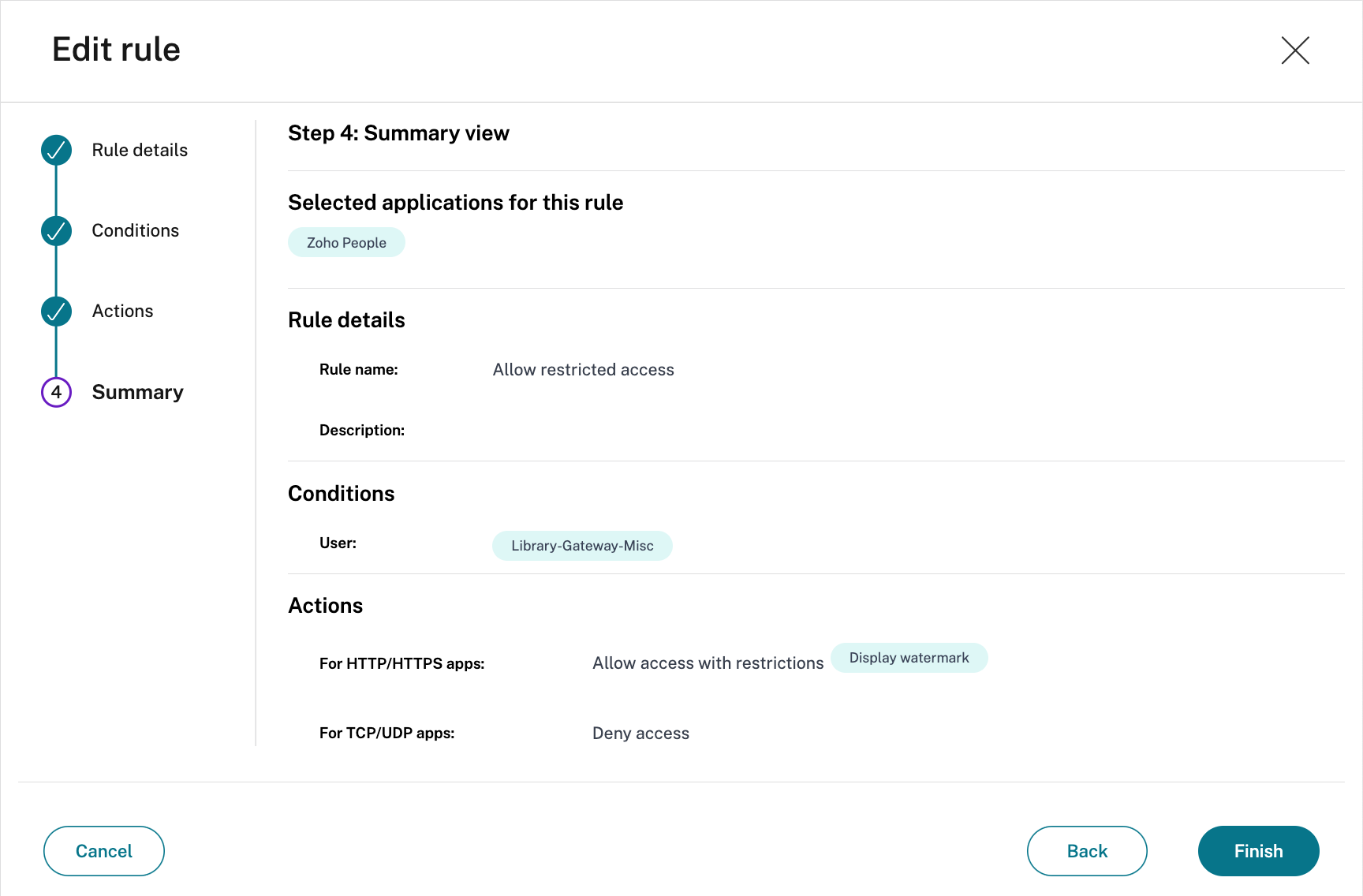

- 摘要页面显示策略规则详细信息

验证详细信息并选择 完成

- 在“创建策略”对话框中,确认已选中“保存时启用策略”,然后选择“保存”。

*注意:对于初始 SSO 测试,最好通过设置“在远程浏览器中打开”选项来配置增强的安全性。*

验证配置

IdP 发起的验证

- 以用户身份登录 Citrix Workspace

- 选择已配置的 SaaS 应用程序。

- SaaS 应用程序成功启动

- 用户自动登录应用

- 应用了增强的安全性

SP 发起的验证

- 启动浏览器

- 转到公司定义的 SaaS 应用程序的 URL

- 浏览器将浏览器定向到 Citrix Workspace 进行身份验证

- 用户通过主用户目录进行身份验证后,如果禁用了增强的安全性,SaaS 应用程序将在本地浏览器中启动。如果启用了增强的安全性,Secure Browser 实例将启动 SaaS 应用程序

配置和验证自适应访问

管理员

- 在 Citrix Secure Private Access 磁贴中,选择 管理

- 从左侧菜单中选择 访问策略

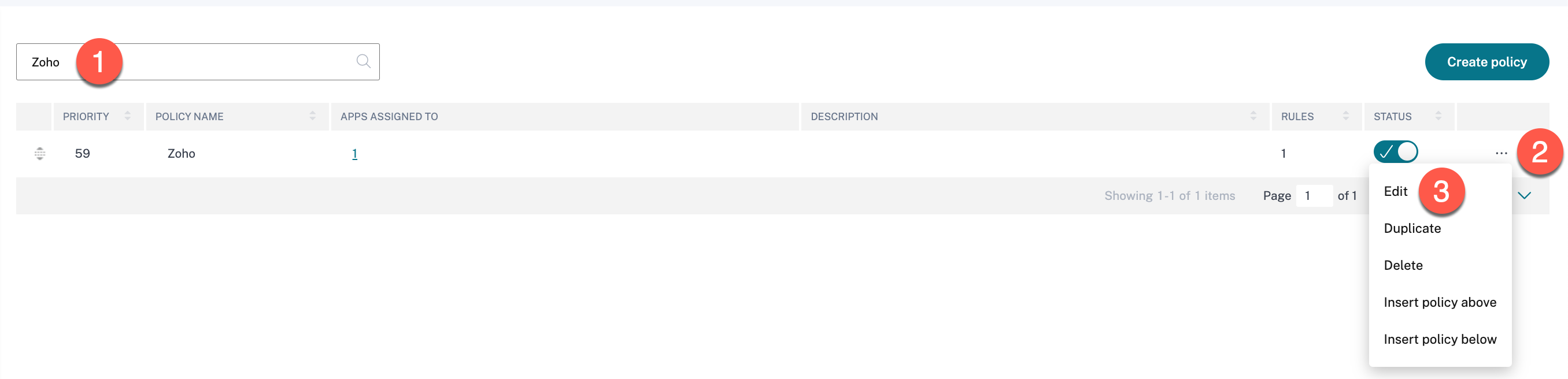

- 在搜索栏中输入“Zoho”(1)

- 单击三个点 (2) 并选择 编辑 (3) 以打开现有的 Zoho 访问策略

- 单击“创建规则”为该策略创建第二条规则

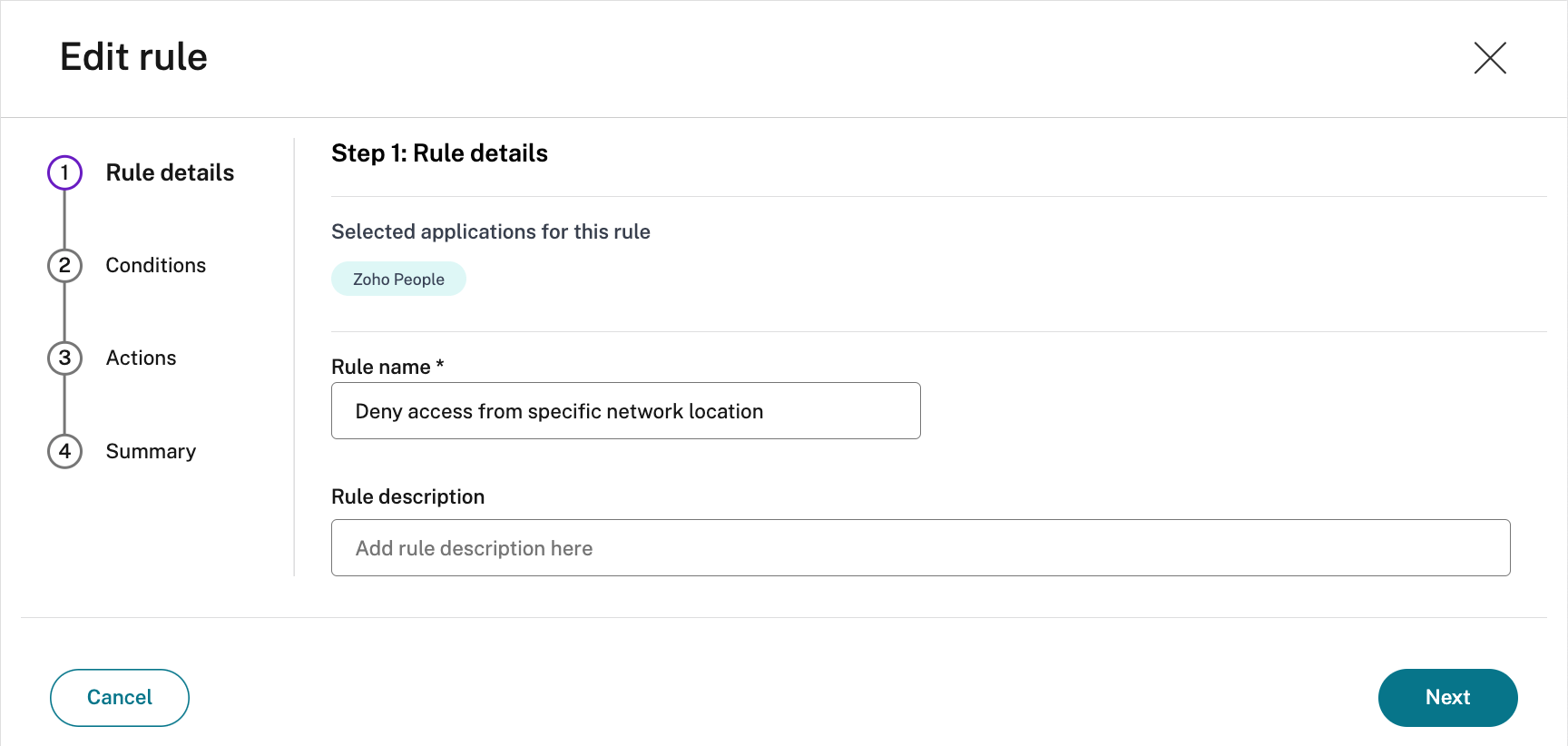

- 输入规则名称和规则的简要描述,然后选择 下一步

- 添加有权启动应用程序的适应用户/组

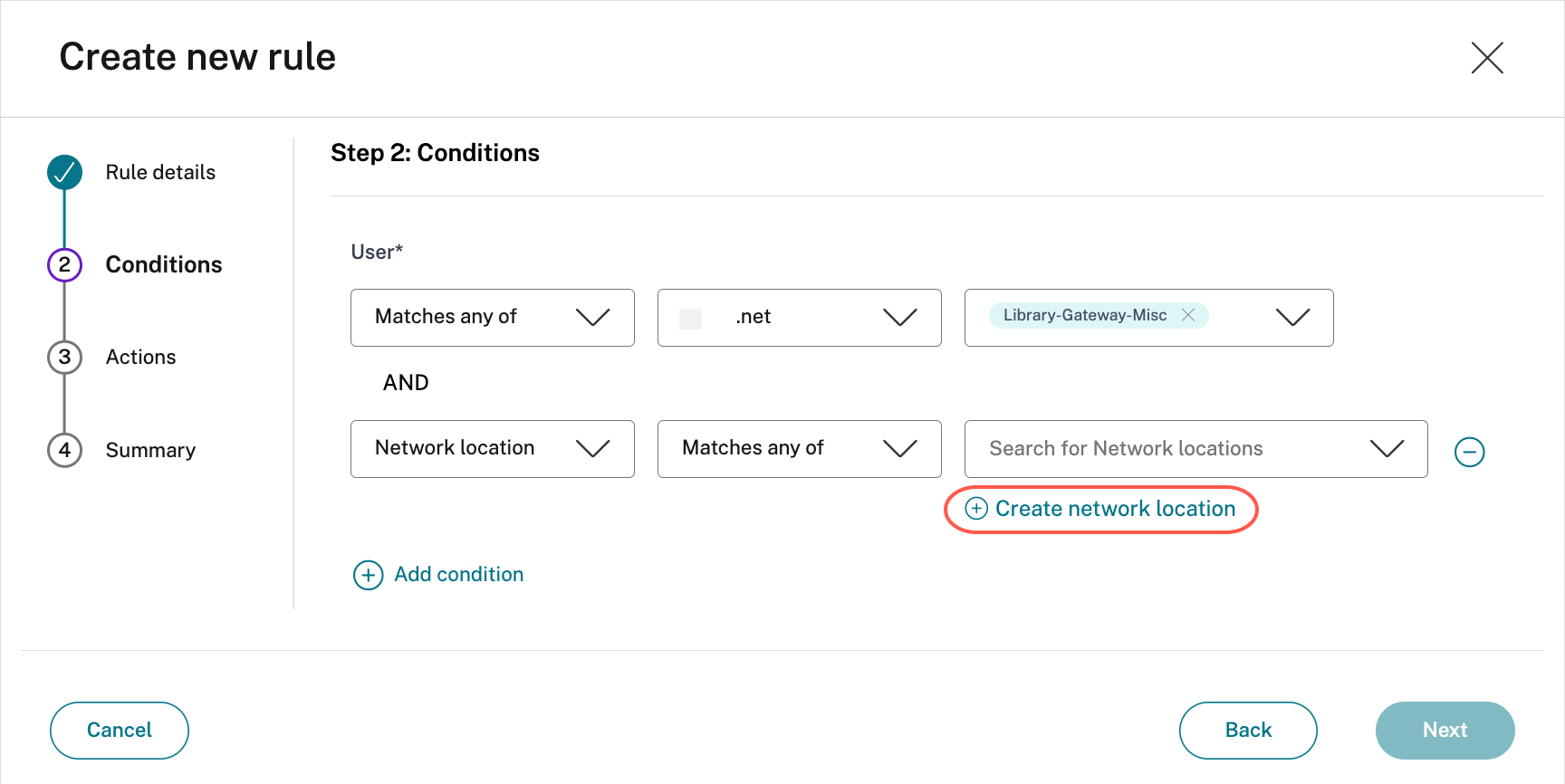

- 选择 + 添加第二个条件

注意

根据上下文,可以应用以下条件。

- 选择 网络位置 并选择“创建网络位置”

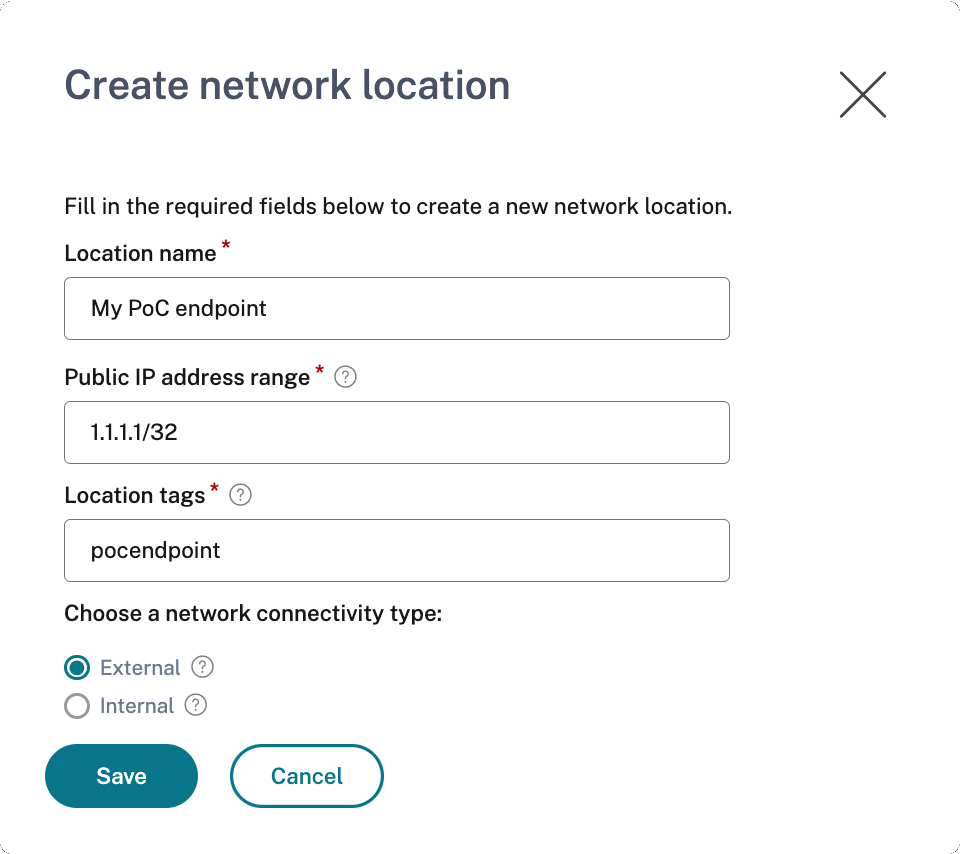

- 输入位置名称和位置标记,对于公有 IP 地址范围,查找 PoC 端点的公有 IP 地址,然后输入 /32,表示它是主机 IP 地址

- 选择 保存

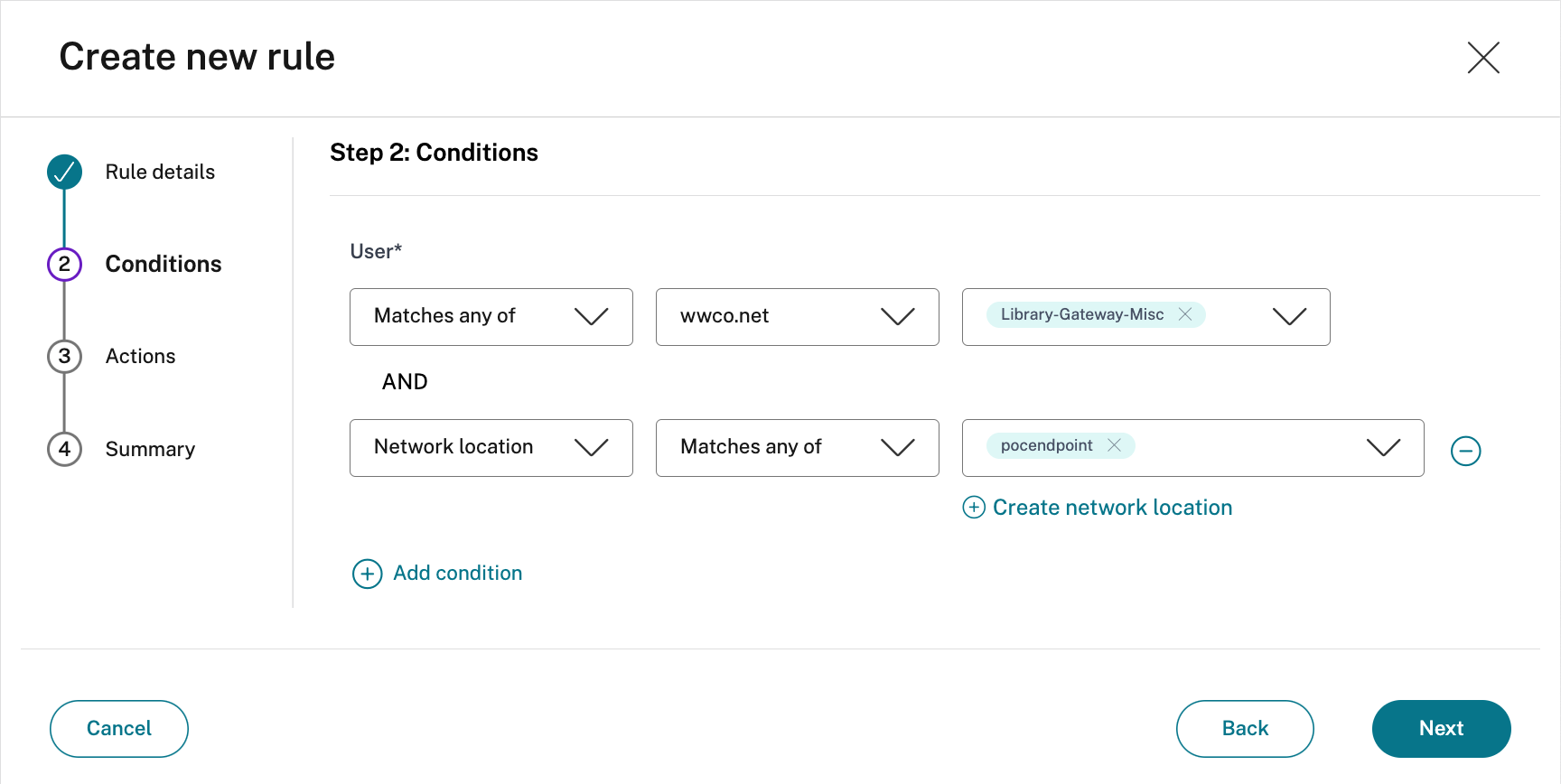

- 在“创建新规则”对话框中,选择之前创建的网络 位置标记,然后选择 下一步

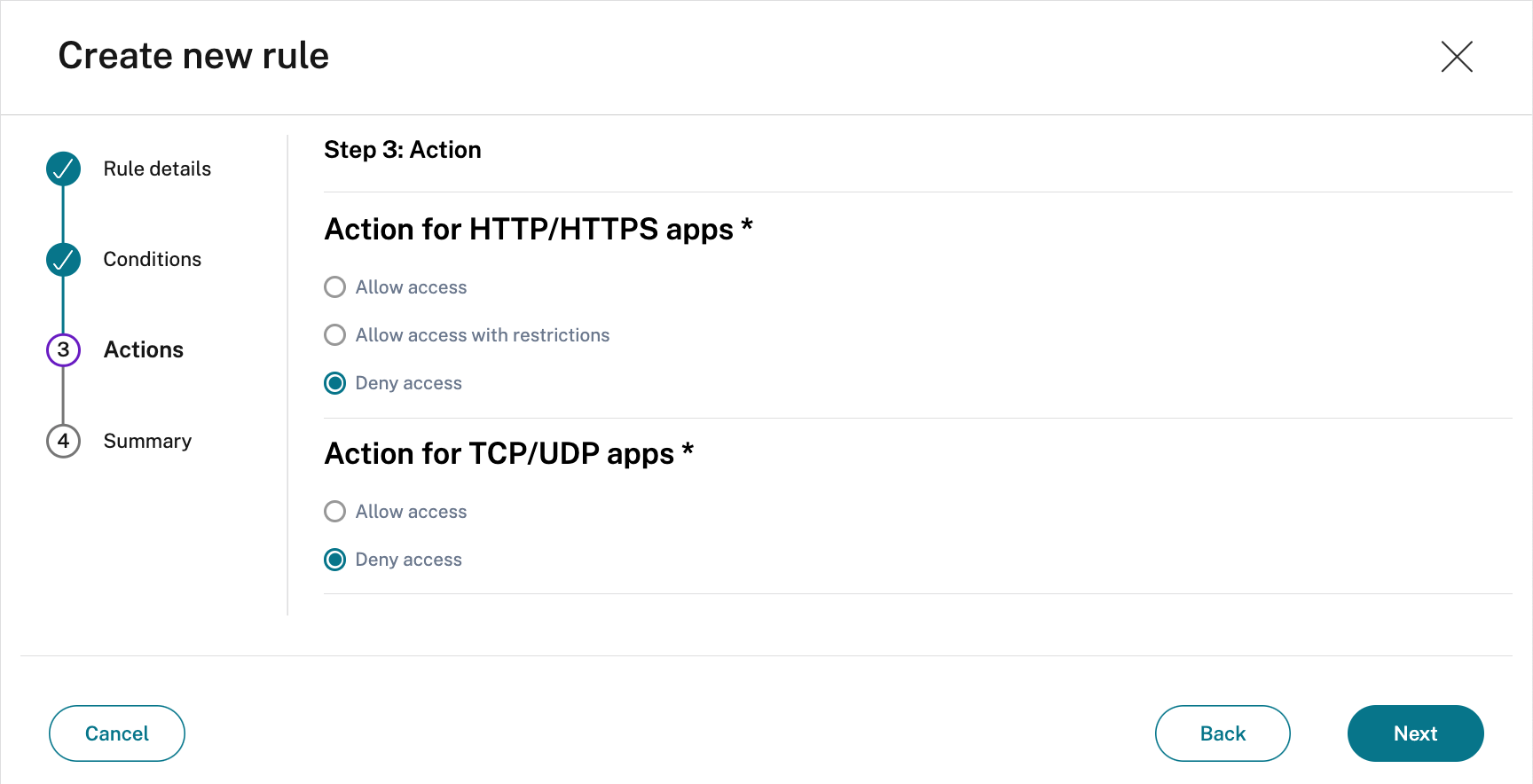

- 指定是否可以不受限制地访问 HTTP/HTTPS 应用程序,或者访问被拒绝

以下屏幕截图拒绝访问 HTTP/HTTPS 应用程序。 - 指定 TCP/UDP 应用程序操作

以下屏幕截图拒绝访问 TCP/UDP 应用程序。 - 选择 下一步

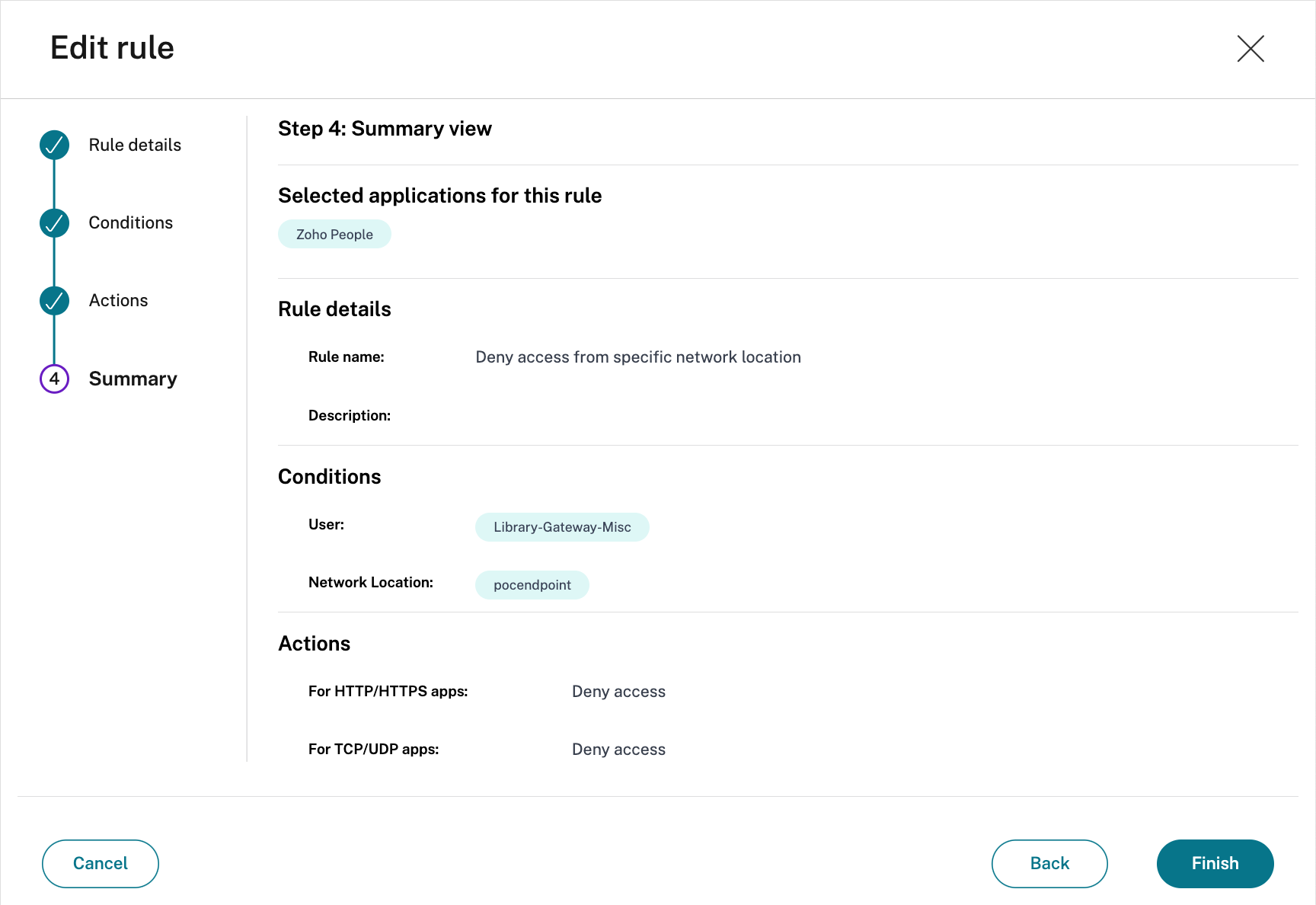

- 摘要页面显示策略规则详细信息

验证详细信息并选择 完成

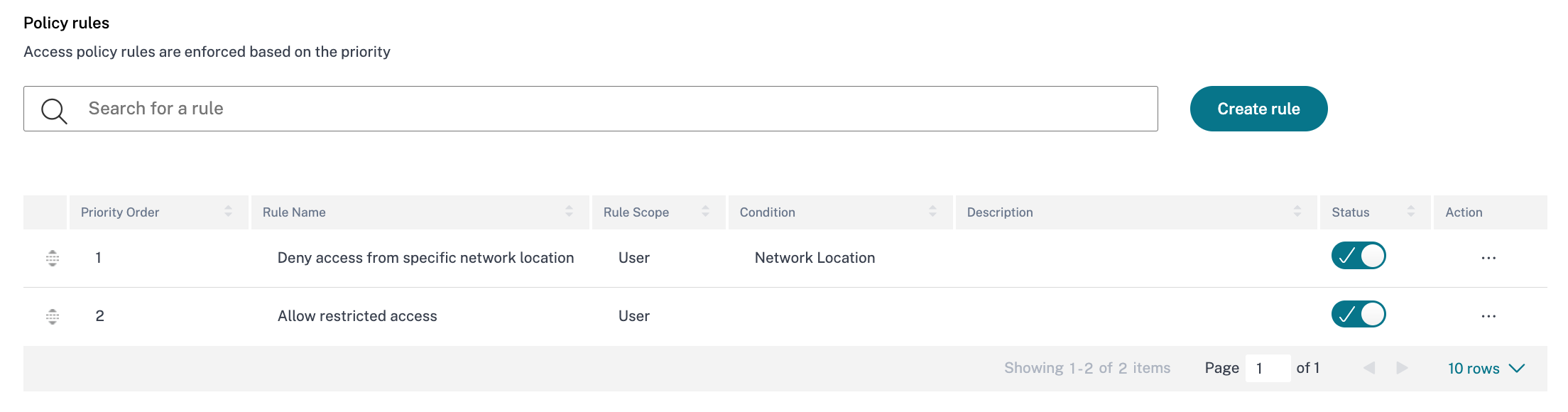

- 在创建策略对话框中,重新排序访问策略优先级,然后选择保存

用户

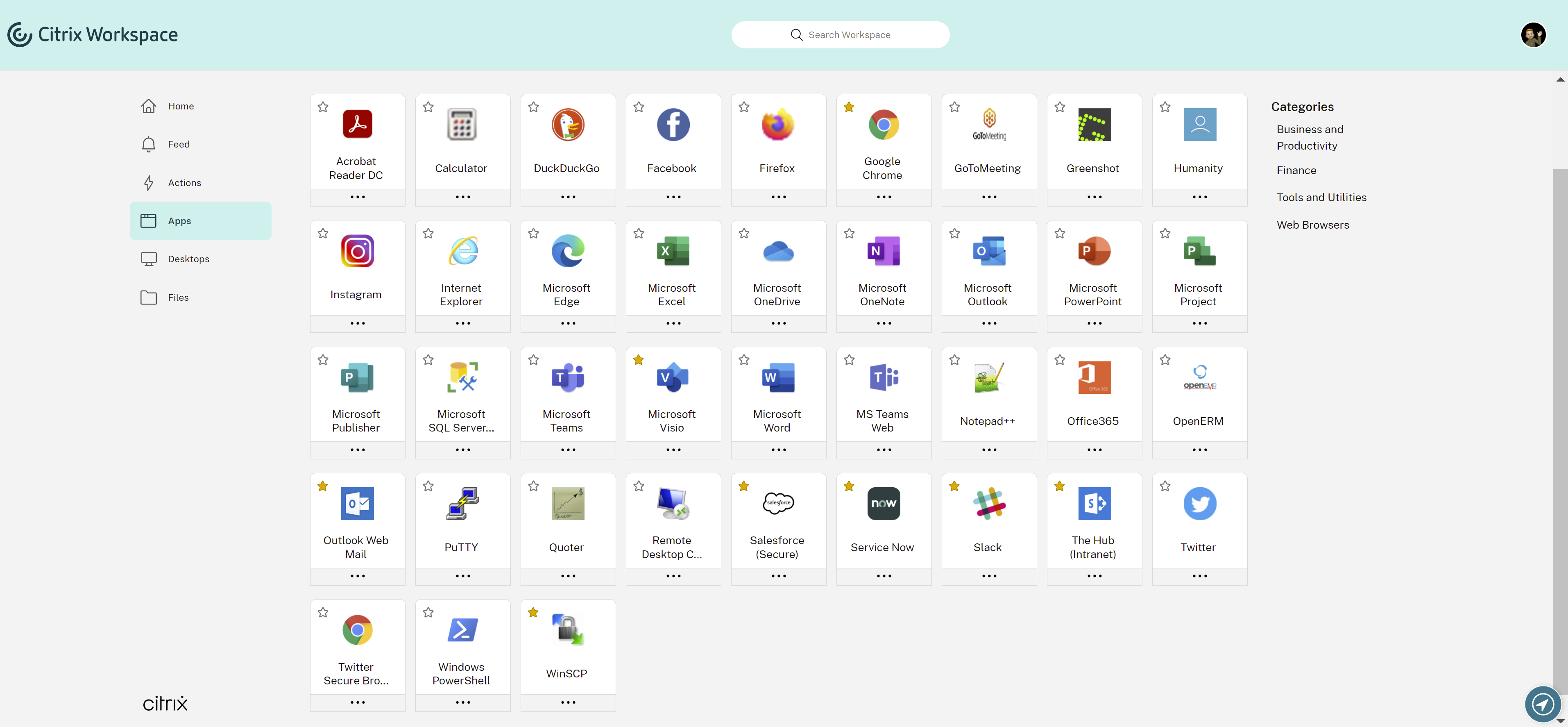

- 以用户身份登录 Citrix Workspace

- 从左侧菜单中选择“应用程序”

- 请注意,已应用自适应访问、网络位置策略,而 Zoho People 现在已从可用应用程序列表中丢失

故障排除

增强的安全策略失败

用户可能会遇到增强的安全策略(水印、打印或剪贴板访问)失败。通常,发生这种情况是因为 SaaS 应用程序使用多个域名。在 SaaS 应用程序的应用程序配置设置中,有一个“相关域”条目

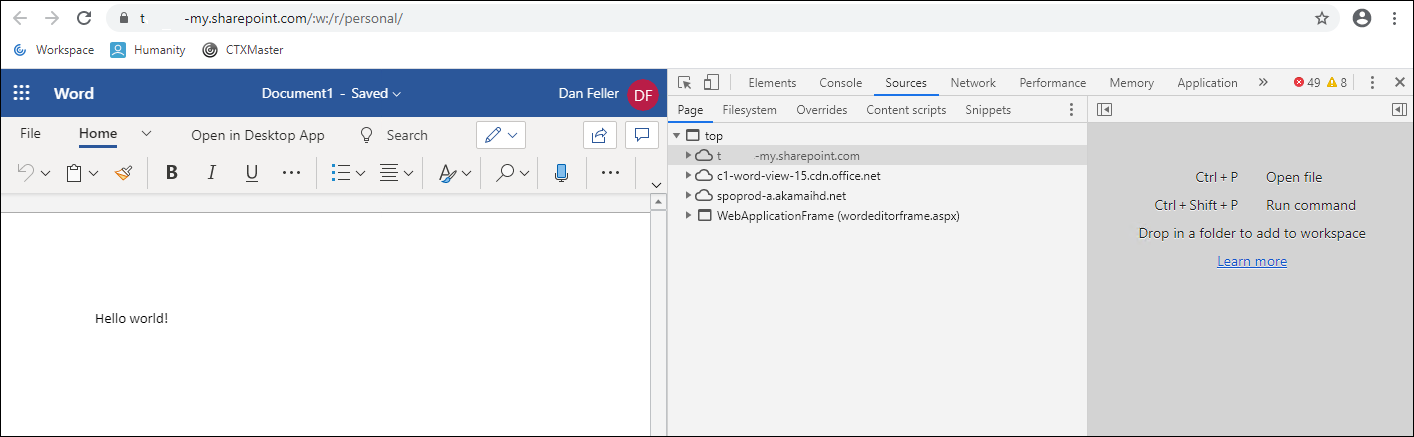

增强的安全策略将应用于这些相关域。要识别缺少的域名,管理员可以使用本地浏览器访问 SaaS 应用程序,然后执行以下操作:

- 导航到策略失败的应用程序部分

- 在 Google Chrome 和 Microsoft Edge(Chromium 版本)中,选择浏览器右上角的三个点以显示菜单屏幕

- 选择“更多工具”

- 选择 开发者工具

- 在开发人员工具中,选择“来源”。这提供了该应用程序部分的访问域名列表。要启用此应用程序的增强安全策略,必须在应用程序配置的“相关域”字段中输入这些域名。添加相关域名,例如下面的

*.domain.com