Szenario 2

Dieses Szenario umfasst das Deaktivieren von App Protection für Verbindungen, die über einen browserbasierten Zugriff gestartet wurden, und zum Aktivieren von App Protection für Verbindungen, die über die Citrix Workspace-App gestartet wurden.

Mit der folgenden Schrittfolge deaktivieren Sie App Protection für die Bereitstellungsgruppe Win10Desktop, wenn Verbindungen über einen Browser gestartet werden, und aktivieren App Protection für Verbindungen über die Citrix Workspace-App:

-

Smart Access-Richtlinien erstellen:

-

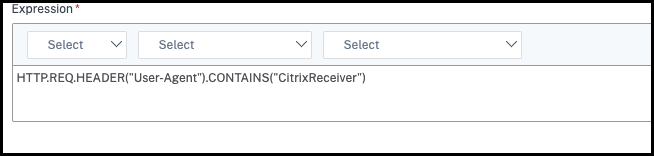

Erstellen Sie eine Smart Access-Richtlinie, um nach den von der Citrix Workspace-App gestarteten Verbindungen zu filtern (siehe obiges Szenario App Protection für bestimmte Gerätetypen deaktivieren). Erstellen Sie den folgenden Ausdruck, um in der Zeichenfolge User Agent nach CitrixReceiver zu suchen:

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver") <!--NeedCopy-->In diesem Szenario lautet die Smart Access-Richtlinie

cwa.

-

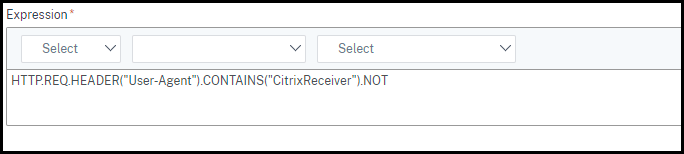

Erstellen Sie eine weitere Smart Access-Richtlinie, um nach Verbindungen zu filtern, die nicht über die Citrix Workspace-App gestartet werden:

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver").NOT. In diesem Fall lautet die Smart Access-Richtlinie browser.

-

-

Brokerzugriffsrichtlinienregeln erstellen:

-

Führen Sie

GetBrokerAccessPolicyRuleaus, um die beiden Brokerzugriffsrichtlinien fürWin10Desktopanzuzeigen. Für die BereitstellungsgruppeWin10Desktoplauten die Broker-ZugriffsrichtlinienWin10Desktop_AGundWin10Desktop_Direct. Notieren Sie sich die Desktop-Gruppen-UID vonWin10Desktop. -

Erstellen Sie mithilfe des folgenden Befehls eine Brokerzugriffsrichtlinie für

Win10Desktop, um nach Verbindungen zu filtern, die über die Citrix Workspace-App gestartet wurden:New-BrokerAccessPolicyRule -Name Win10Desktop_AG_CWA -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroup ist die DesktopGroupUID der Bereitstellungsgruppe, die durch Ausführen der Regel “GetBrokerAccessPolicy” in Schritt 1 ermittelt wurde.

-

Verwenden Sie den folgenden Befehl, um App Protection-Richtlinien nur für Verbindungen zu aktivieren, die über CWA kommen, indem Sie auf das Smart Access-Tag

cwaverweisen:Set-BrokerAccessPolicyRule Win10Desktop_AG_CWA -IncludedSmartAccessTags Primary_HDX_Proxy:cwa -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->Primary_HDX_Proxy ist der Name des virtuellen VPN-Servers, den Sie in Schritt 1: Erstellen einer Smart Access-Richtlinie notiert haben.

-

Verwenden Sie den folgenden Befehl, um App Protection-Richtlinien für die übrigen Verbindungen zu deaktivieren, die über den Browser eingehen:

Set-BrokerAccessPolicyRule Win10Desktop_AG -IncludedSmartAccessTags Primary_HDX_Proxy:browser -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->

-

-

Verifizierung

Melden Sie sich von der Citrix Workspace-App ab, falls sie bereits geöffnet ist. Melden Sie sich erneut an der Citrix Workspace-App an, und starten Sie die erforderliche Ressource von einer externen Verbindung über Access Gateway. Sie sehen, dass die App Protection-Richtlinien für die Ressource aktiviert sind. Starten Sie dieselbe Ressource vom Browser aus über eine externe Verbindung. Sie sehen dann, dass die App Protection-Richtlinien deaktiviert sind.