Caso 2

Este caso trata de cómo inhabilitar App Protection para conexiones iniciadas con acceso mediante explorador web y cómo habilitarla para conexiones desde la aplicación Citrix Workspace.

Estos son los pasos para inhabilitar App Protection para un grupo de entrega llamado Win10Desktop cuando las conexiones se inician desde un explorador web y cómo habilitar App Protection para las conexiones procedentes de la aplicación Citrix Workspace:

-

Cree directivas de Smart Access:

-

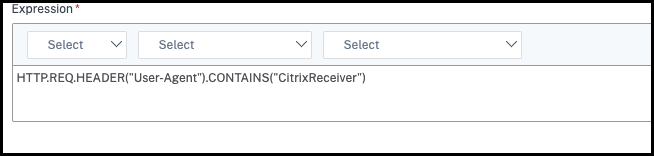

Cree una directiva de Smart Access para filtrar las conexiones iniciadas desde la aplicación Citrix Workspace, tal y como se definió en el caso anterior, Inhabilitar App Protection para determinados tipos de dispositivos. Cree esta expresión para comprobar si CitrixReceiver se halla en la cadena User Agent:

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver") <!--NeedCopy-->En este caso, la directiva de Smart Access es

cwa.

-

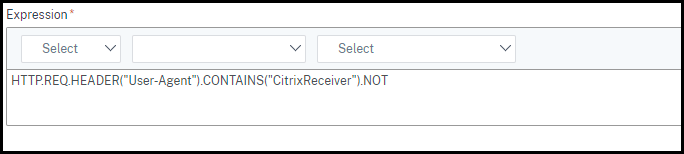

Cree otra directiva de Smart Access para filtrar las conexiones que no se inician desde la aplicación Citrix Workspace,

HTTP.REQ.HEADER("User-Agent").CONTAINS("CitrixReceiver").NOT. En este caso, la directiva de Smart Access es browser.

-

-

Cree reglas de directiva de acceso con intermediario:

-

Ejecute

GetBrokerAccessPolicyRulepara ver las dos directivas de acceso con intermediario paraWin10Desktop. Para el grupo de entregaWin10Desktop, las directivas de acceso con intermediario sonWin10Desktop_AGyWin10Desktop_Direct. Anote el UID del grupo de escritorios deWin10Desktop. -

Cree una directiva de acceso con intermediario para

Win10Desktopa fin de filtrar conexiones iniciadas desde la aplicación Citrix Workspace mediante este comando:New-BrokerAccessPolicyRule -Name Win10Desktop_AG_CWA -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroup es el UID del grupo de escritorios del grupo de entrega que se obtiene al ejecutar la regla GetBrokerAccessPolicy en el paso 1.

-

Use este comando para habilitar las directivas de App Protection solo en aquellas conexiones que llegan a través de CWA mediante una referencia a la etiqueta de Smart Access

cwa:Set-BrokerAccessPolicyRule Win10Desktop_AG_CWA -IncludedSmartAccessTags Primary_HDX_Proxy:cwa -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->Primary_HDX_Proxy es el nombre del servidor virtual VPN anotado anteriormente en el paso 1, Crear directiva de Smart Access.

-

Use este comando para inhabilitar las directivas de App Protection para el resto de las conexiones que llegan a través del explorador web:

Set-BrokerAccessPolicyRule Win10Desktop_AG -IncludedSmartAccessTags Primary_HDX_Proxy:browser -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->

-

-

Verificación

Cierre la sesión de la aplicación Citrix Workspace si estaba abierta. Inicie sesión de nuevo en la aplicación Citrix Workspace e inicie el recurso necesario desde una conexión externa a través de Access Gateway. Podrá ver que las directivas de App Protection están habilitadas para el recurso. Inicie el mismo recurso desde el explorador web a través de una conexión externa y podrá ver que las directivas de App Protection están inhabilitadas.