Caso 1

Este caso cubre cómo habilitar App Protection para usuarios externos que llegan a través de Access Gateway.

- Configure el acceso adaptable en función de la ubicación de su red.

-

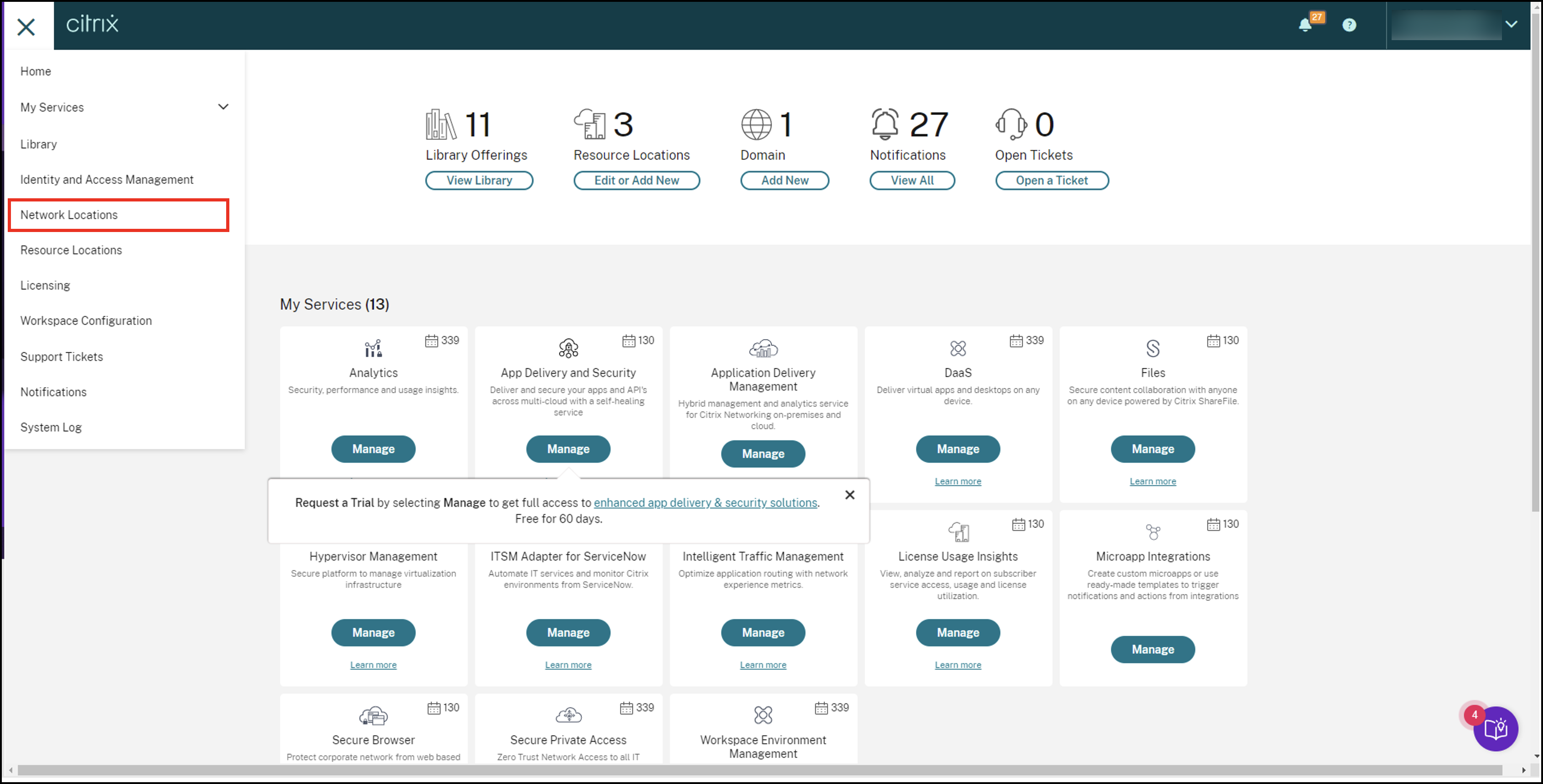

Inicie sesión en Citrix Cloud y vaya a Ubicaciones de red.

-

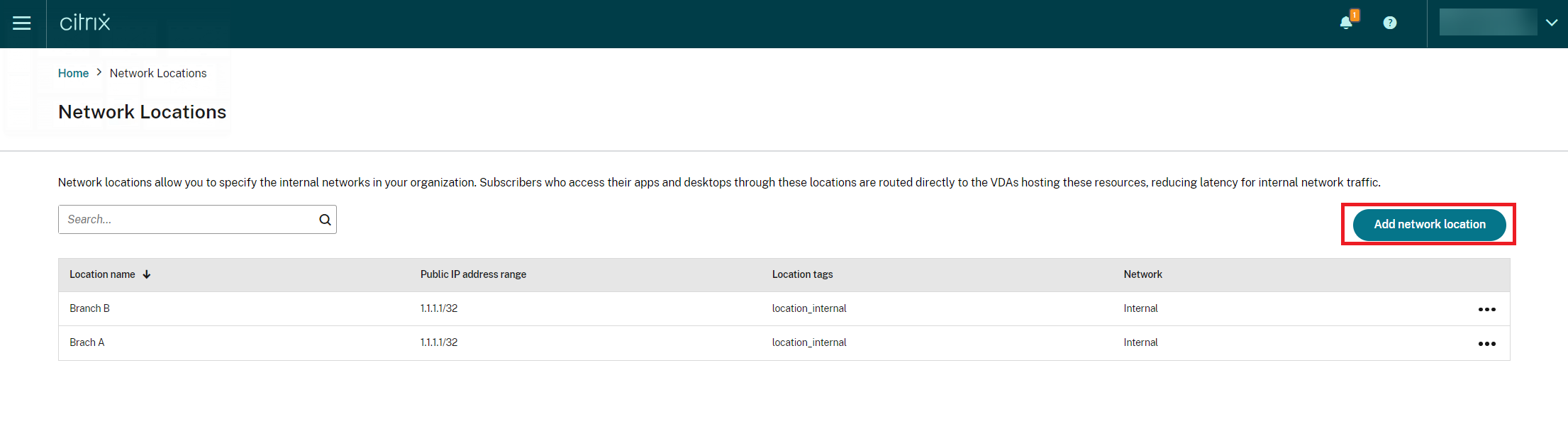

Haga clic en Agregar ubicación de red.

Aparece la pantallaAgregar una ubicación de red.

-

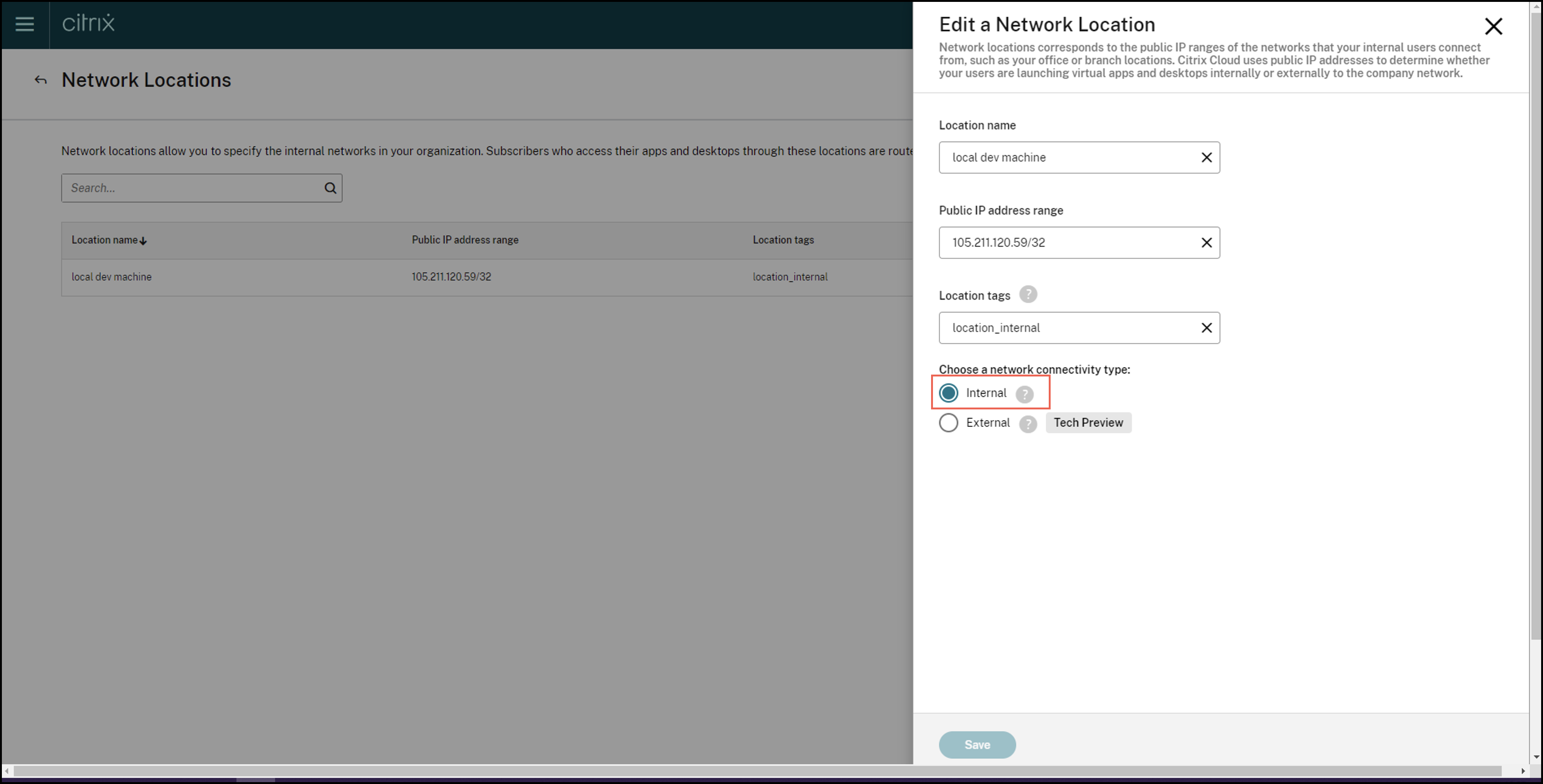

En el campo Nombre de la ubicación, introduzca el nombre de la ubicación correspondiente.

-

En el campo Intervalo de direcciones IP públicas, introduzca la dirección IP o subred de la red que quiera considerar como red interna.

-

En el campo Etiquetas de ubicación, introduzca location_internal. Para obtener más información sobre la etiqueta de ubicación, consulte Etiquetas de ubicación.

-

En Elija un tipo de conectividad de red, seleccione Interna.

Si inicia sesión en el almacén de la nube desde un dispositivo cuya dirección IP está configurada como interna en la opción Elija un tipo de conectividad de red, la conexión se considera una conexión interna.

-

-

Configurar las reglas de la directiva de acceso con intermediario

Para cada grupo de entrega, se crean dos directivas de acceso con intermediario de forma predeterminada. Una directiva es para las conexiones que llegan a través de Access Gateway, y la otra es para conexiones directas. Puede habilitar App Protection solo para las conexiones que llegan a través de Access Gateway, que son las conexiones externas. Siga estos pasos para configurar las reglas de la directiva de acceso con intermediario:

-

Instale el SDK de PowerShell para Citrix y conéctese a la API de la nube como se explica en el blog de Citrix Getting started with PowerShell automation for Citrix Cloud.

-

Ejecute el comando

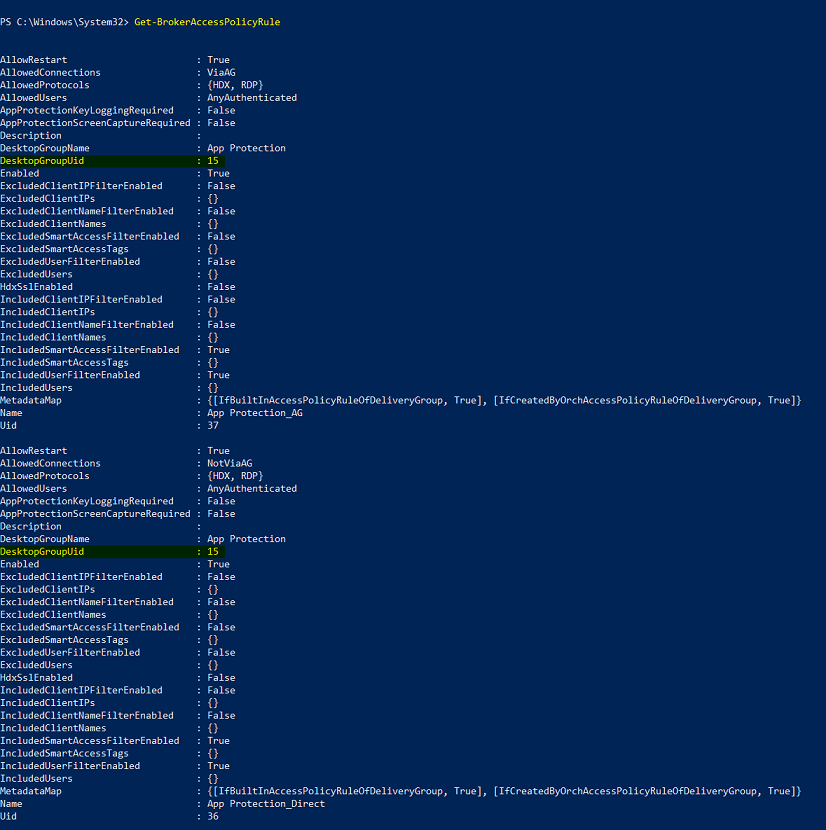

Get-BrokerAccessPolicyRule.Se muestra una lista de todas las directivas de acceso con intermediario para todos los grupos de entrega presentes.

-

Busque el DesktopGroupUid del grupo de entrega que quiere cambiar.

-

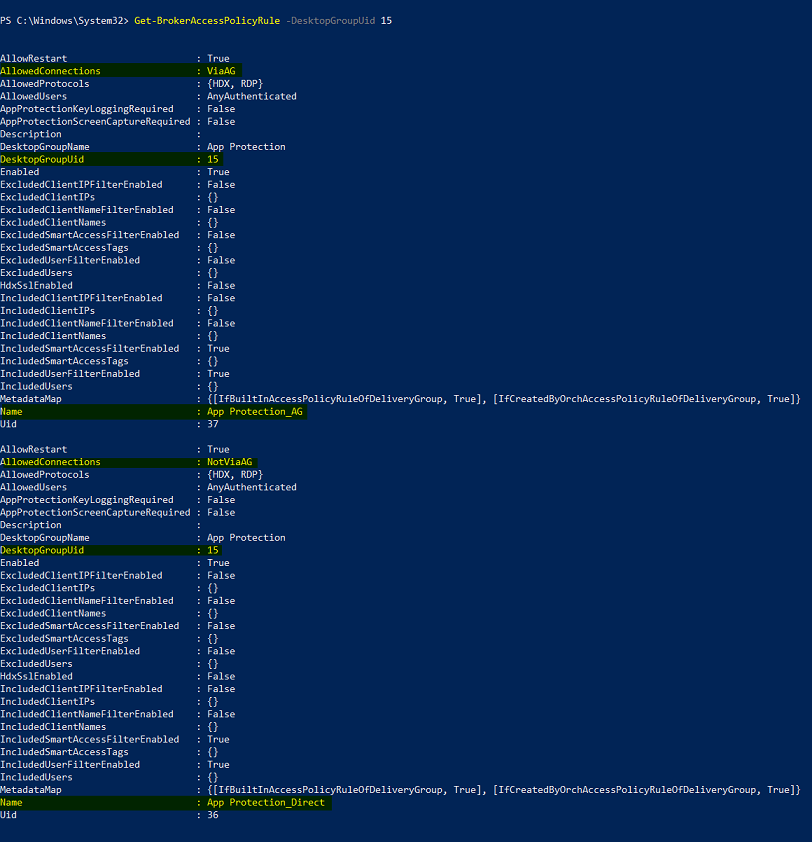

Ejecute este comando con DesktopGroupUid para obtener directivas aplicables al grupo de entrega. Hay al menos dos directivas, una en la que AllowedConnections tiene ViaAG y otra, NotViaAG.

Get-BrokerAccessPolicyRule -DesktopGroupUid 15

En la captura de pantalla, verá dos directivas:

-

App Protection_AG: AllowedConnections con ViaAG, que es la directiva de conexiones a través de Access Gateway

-

App Protection_Direct: AllowedConnections con NotViaAG, que es la directiva para conexiones que no son a través de Access Gateway

-

-

-

Habilite las directivas de App Protection solo para las conexiones externas e inhabilítelas para las conexiones internas mediante estos comandos:

-

Set-BrokerAccessPolicyRule "App Protection_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false -

New-BrokerAccessPolicyRule "App Protection_AG_Exclude" -ExcludedsmartAccessFilterEnabled $true -ExcludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true -DesktopGroupUid 15 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -

Remove-BrokerAccessPolicyRule "App Protection_Direct”

-

-

Verificación:

Cierre sesión en la aplicación Citrix Workspace e iníciela de nuevo. Inicie el recurso protegido desde una conexión externa. Verá que se aplican las directivas de App Protection. Inicie el mismo recurso desde una conexión interna, un dispositivo dentro del intervalo de direcciones IP configurado en el primer paso. Verá que las directivas de App Protection están inhabilitadas.