场景 2

此场景介绍了如何为不受信任的设备启用 App Protection。

可信设备和不可信设备有许多定义。在这种情况下,假设端点分析 (EPA) 扫描成功后设备是可信的。所有其他设备均被视为不可信设备。

- 配置自适应身份验证。

-

请使用以下步骤通过 EPA 扫描创建身份验证策略:

-

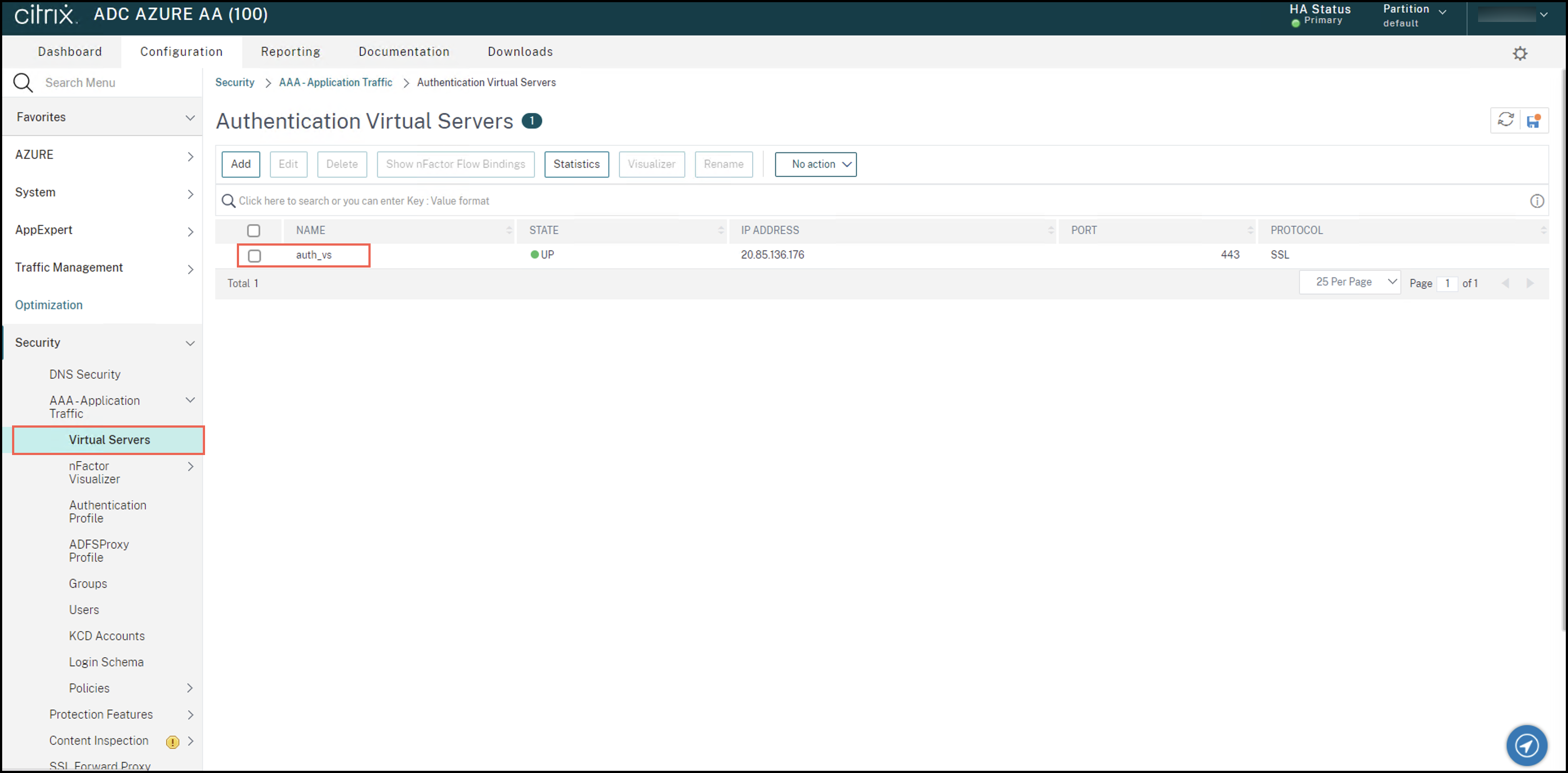

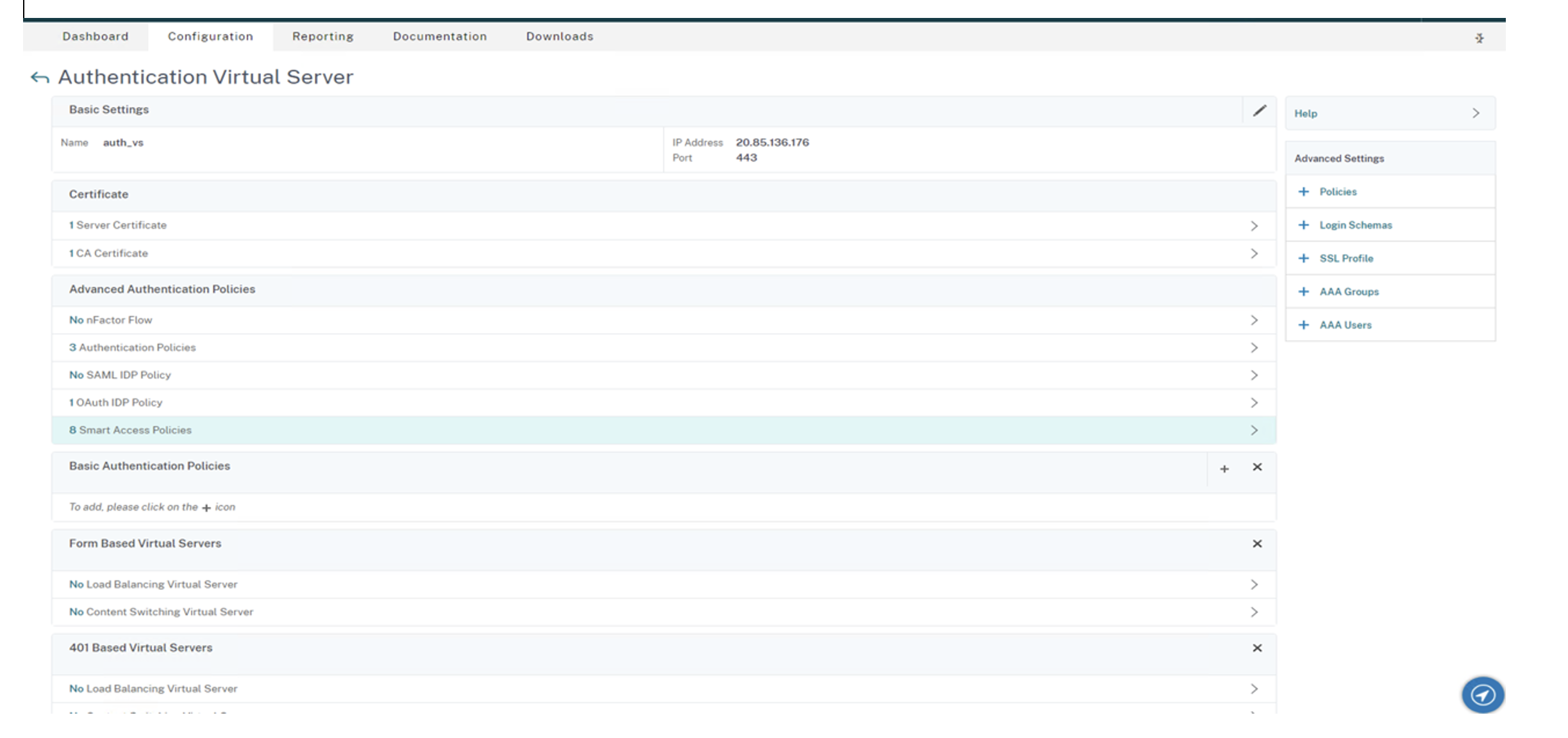

登录 Citrix ADC 管理 UI。在 Configuration(配置)选项卡中,导航到 Security(安全)> AAA-Application Traffic(AAA-应用程序流量)-> Virtual Servers(虚拟服务器)。单击要使用的虚拟服务器,在本例中为 auth_vs。

-

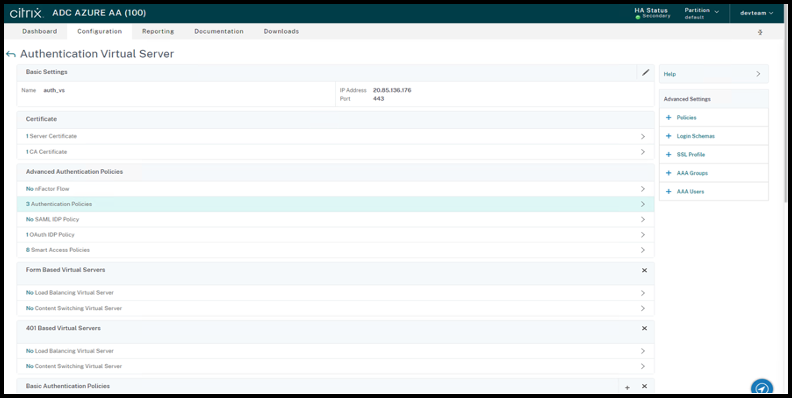

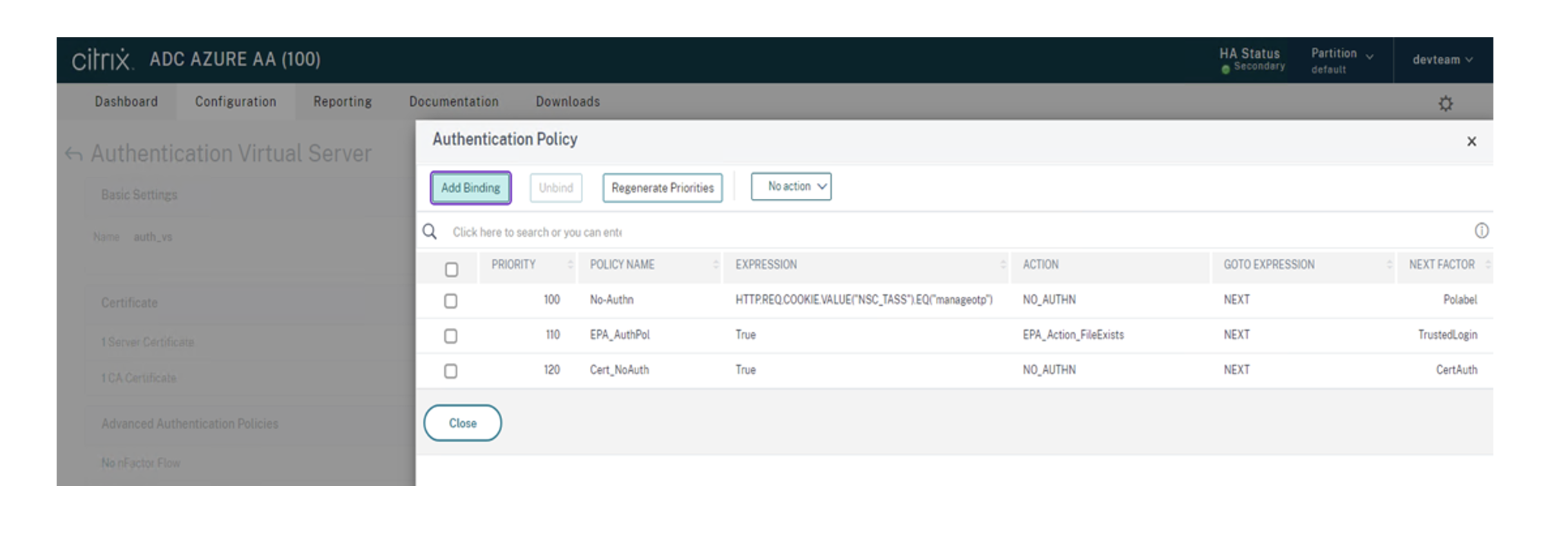

导航到 Authentication Policies(身份验证策略)> Add Binding(添加绑定)。

-

单击添加以创建策略。

-

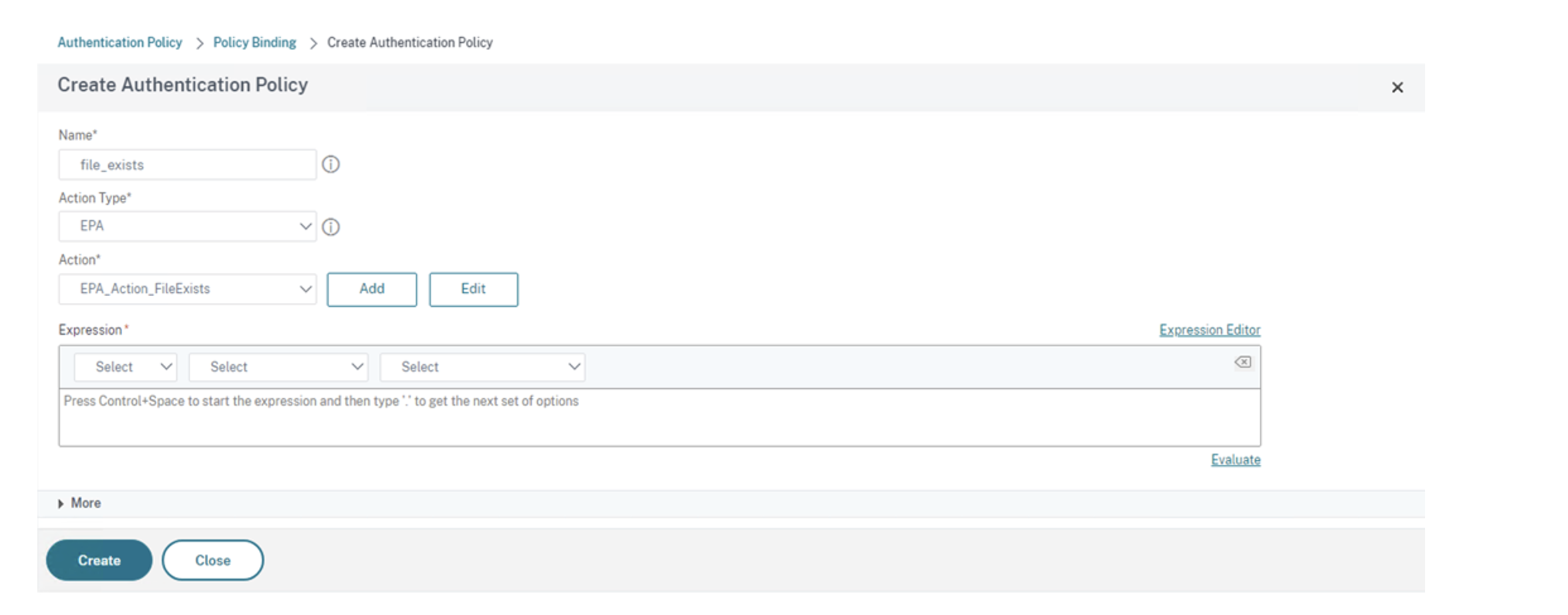

根据 EPA 扫描创建身份验证策略。请输入策略的名称。选择操作类型为 EPA。单击添加创建操作。

此时将显示 Create Authentication EPA Action(创建身份验证 EPA 操作)屏幕。

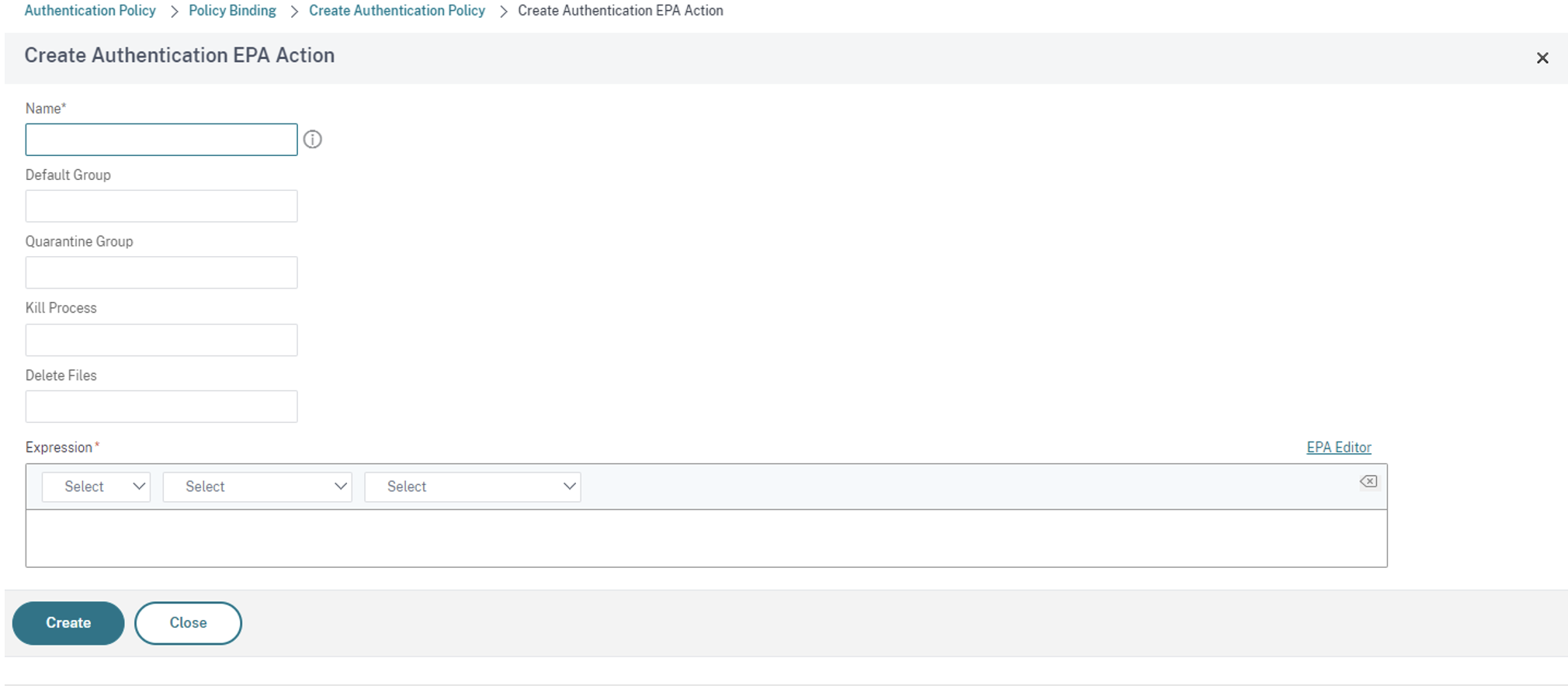

- 在 Create Authentication EPA Action(创建身份验证 EPA 操作)屏幕上,输入以下详细信息,然后单击 Create(创建)以创建操作:

- Name(名称):EPA 操作的名称。在这种情况下为 EPA_Action_FileExists。

- Default Group(默认组):输入默认组的名称。如果 EPA 表达式为 True,则将用户添加到默认组中。本例中的默认组为 FileExists。

- Quarantine Group(隔离组):输入隔离组的名称。如果 EPA 表达式为 False,则将用户添加到隔离组中。

-

Expression(表达式):添加要扫描的 EPA 表达式。在本示例中,如果存在特定文件,我们认为 EPA 扫描是成功的:

sys.client_expr("file_0_C:\\\\epa\\\\avinstalled.txt")

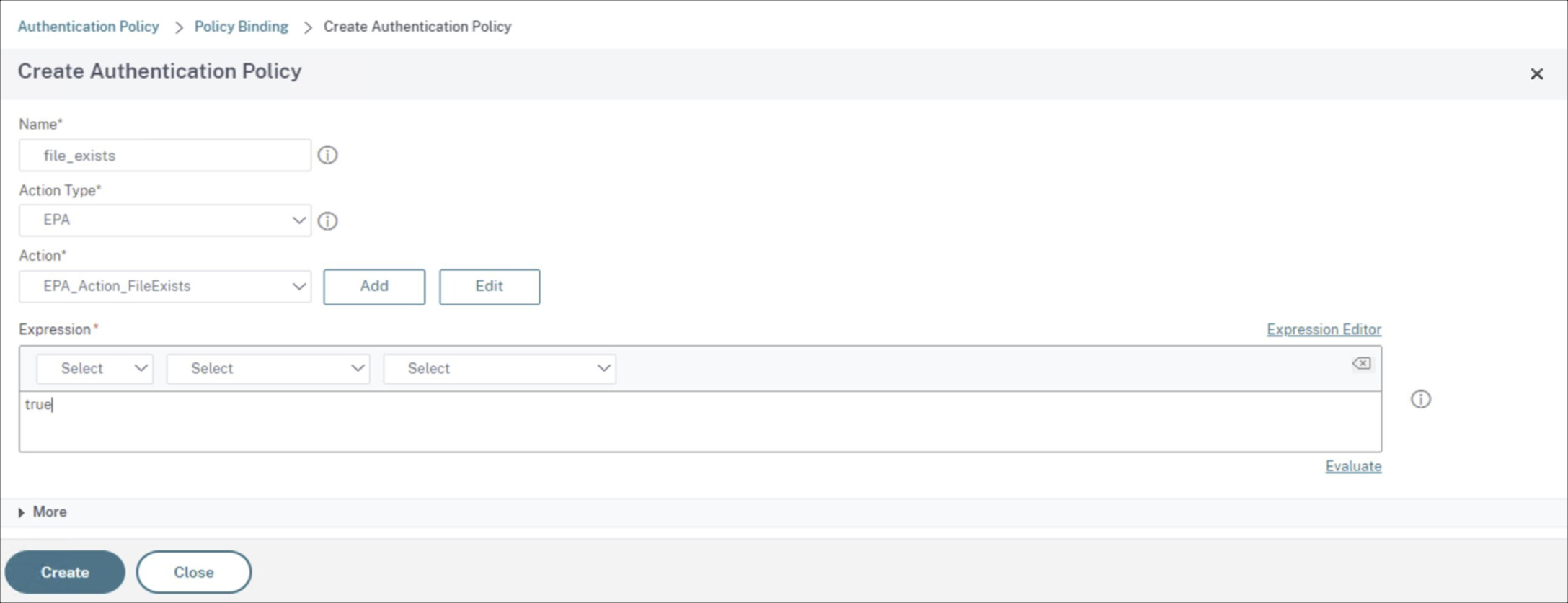

您将返回到 Create Authentication Policy(创建身份验证策略)屏幕。

-

在表达式编辑器中输入 true,然后单击创建。

您将返回到策略绑定屏幕。

-

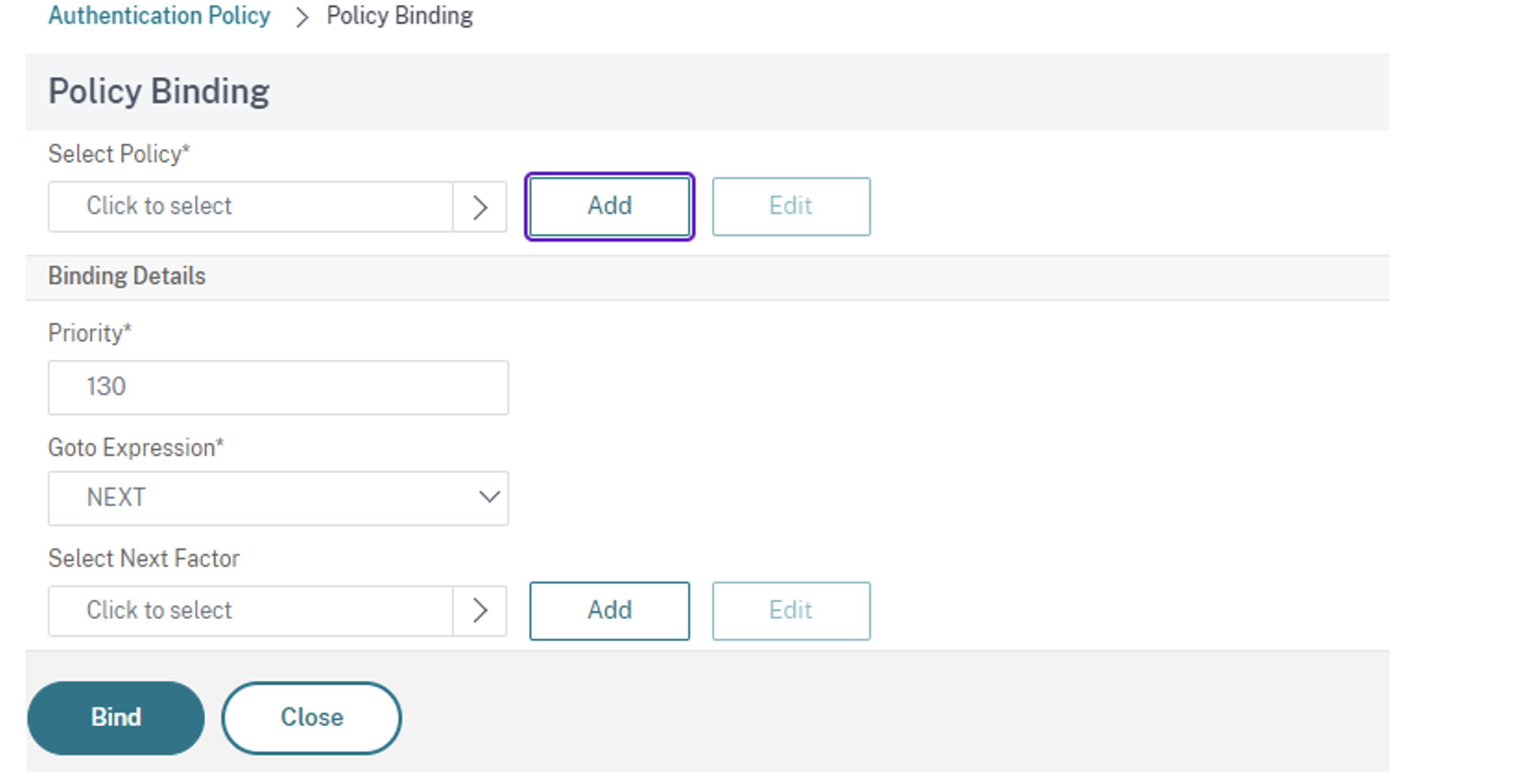

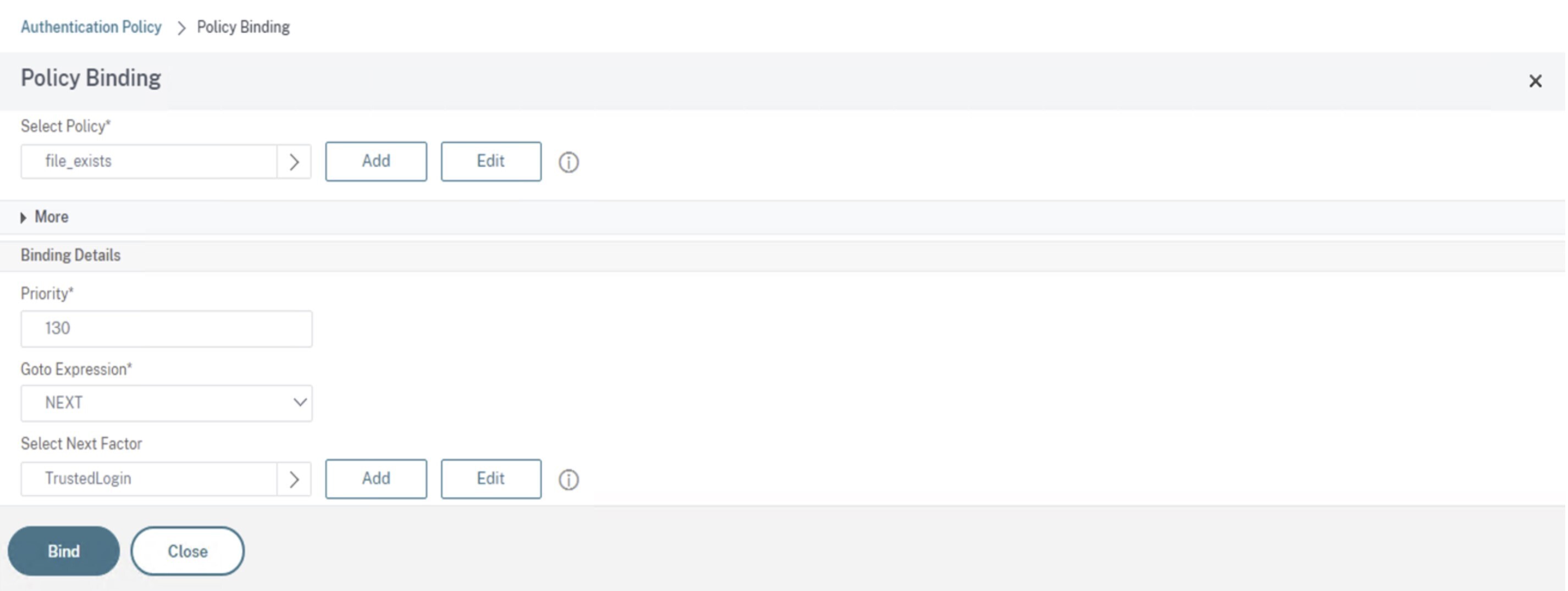

在 Policy Binding(策略绑定)屏幕上,执行以下操作:

-

选择 Goto 表达式为 NEXT。

-

在 Select Next Factor(选择下一个因素)部分中,选择您在 Application Delivery Controller (ADC) 中为身份验证配置的 LDAP 策略。

-

单击绑定。

-

-

-

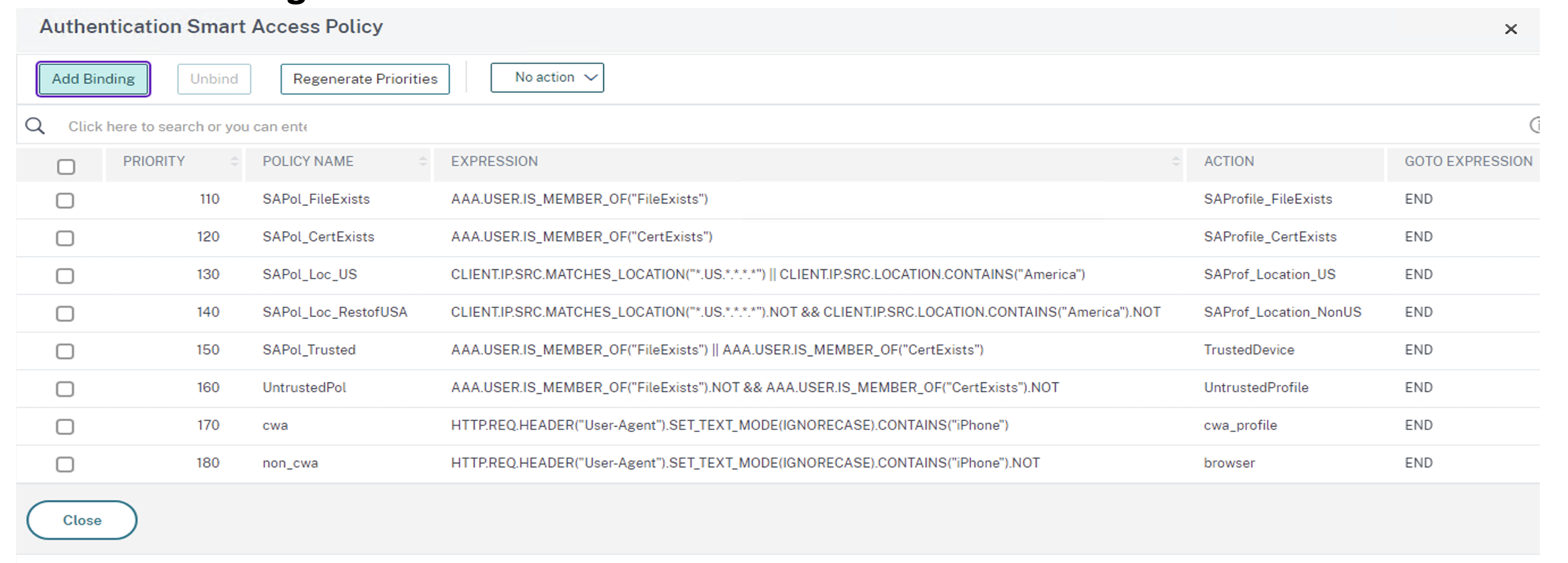

为可信设备创建智能访问策略:

-

在 auth_vs 服务器的Authentication Virtual Server(身份验证虚拟服务器)页面上选择 Smart Access Policies(智能访问策略)。

-

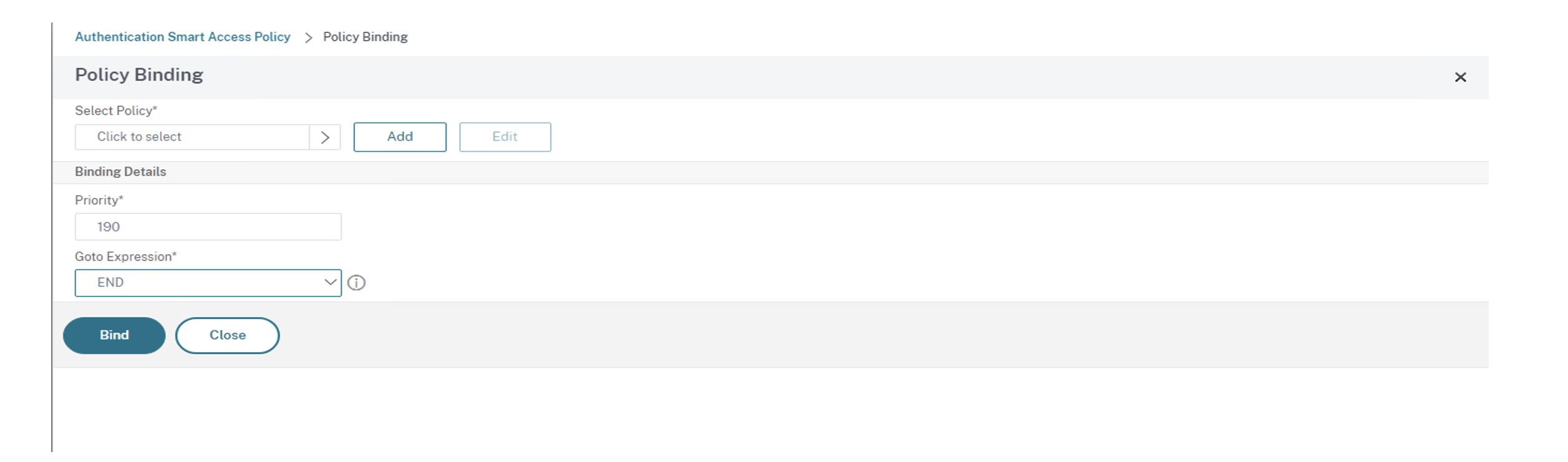

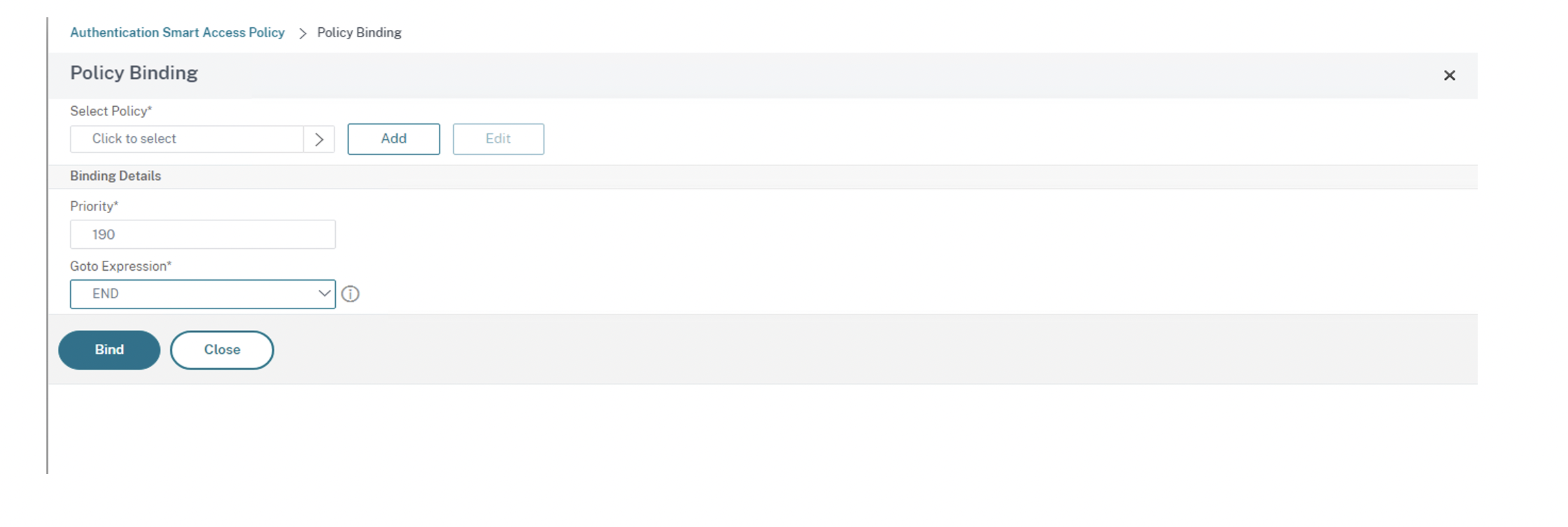

单击 Add Binding(添加绑定)。

-

在 Policy Binding(策略绑定)屏幕上,单击 Select Policy(选择策略)部分中的添加。

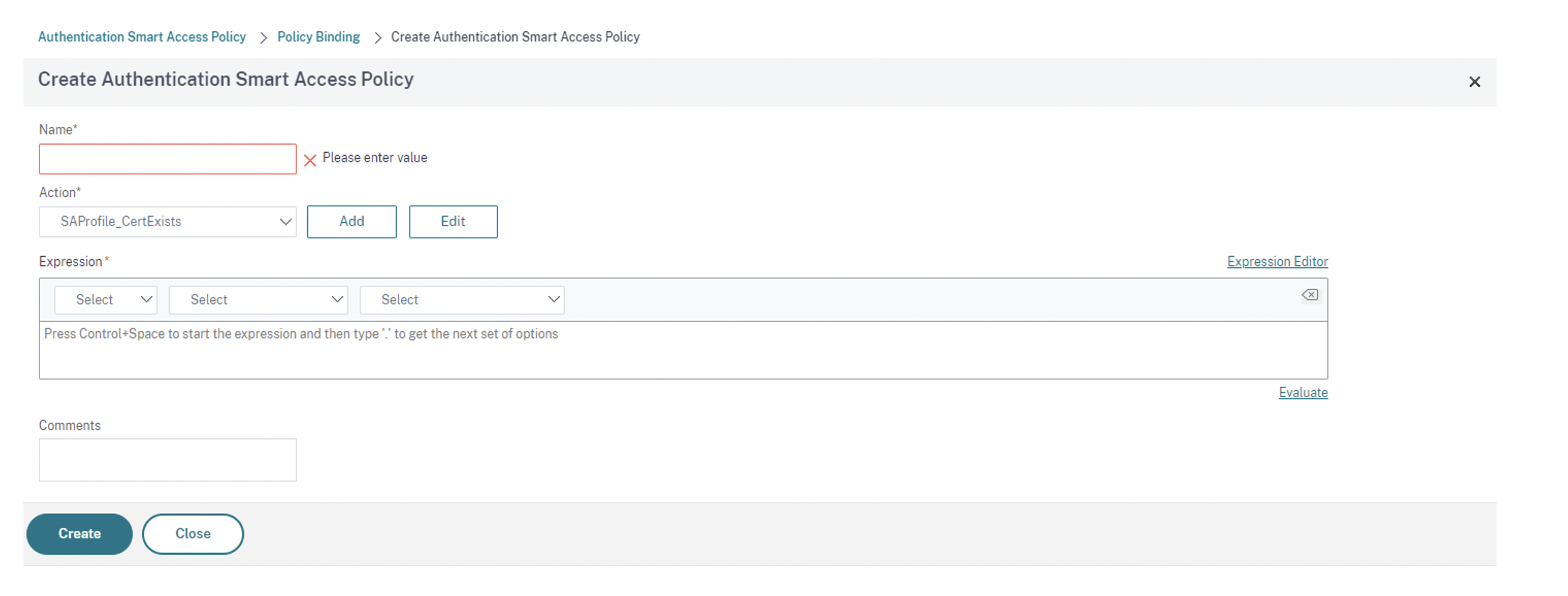

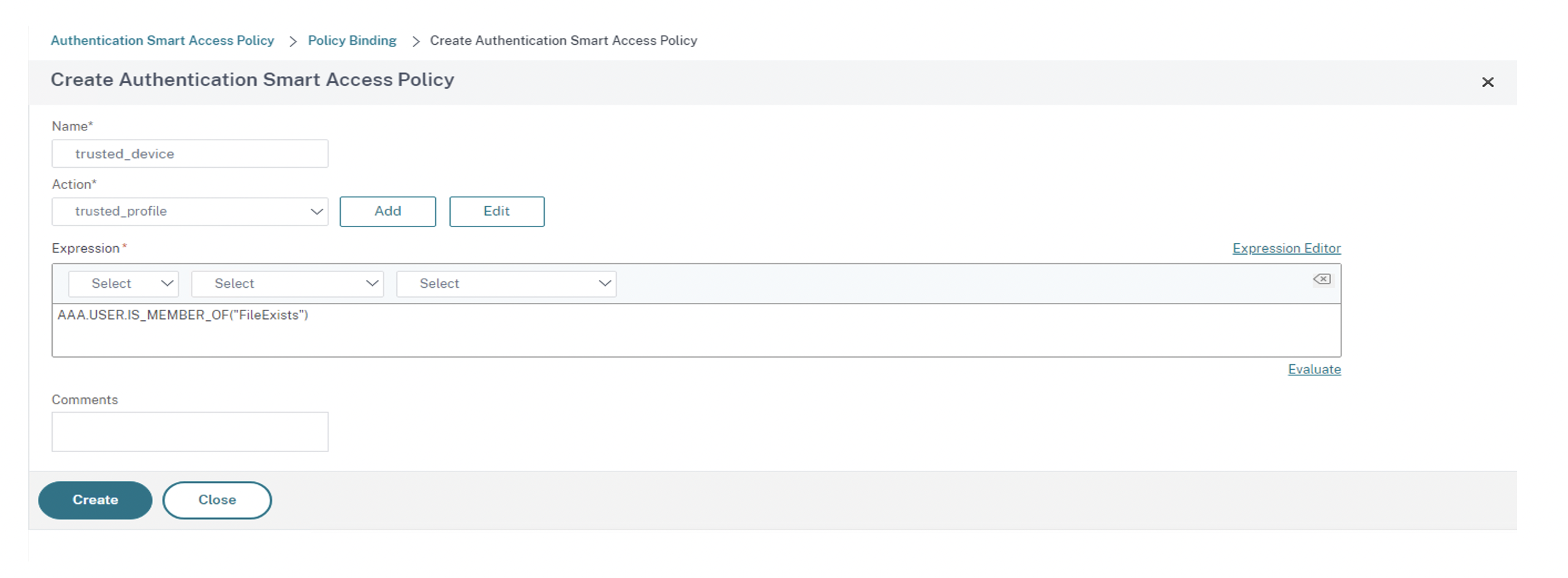

此时将显示 Create Authentication Smart Access Policy(创建身份验证智能访问策略)屏幕。

-

在 Create Authentication Smart Access Policy(创建身份验证智能访问策略)屏幕上,输入智能访问策略的名称,然后单击添加以创建智能访问配置文件。

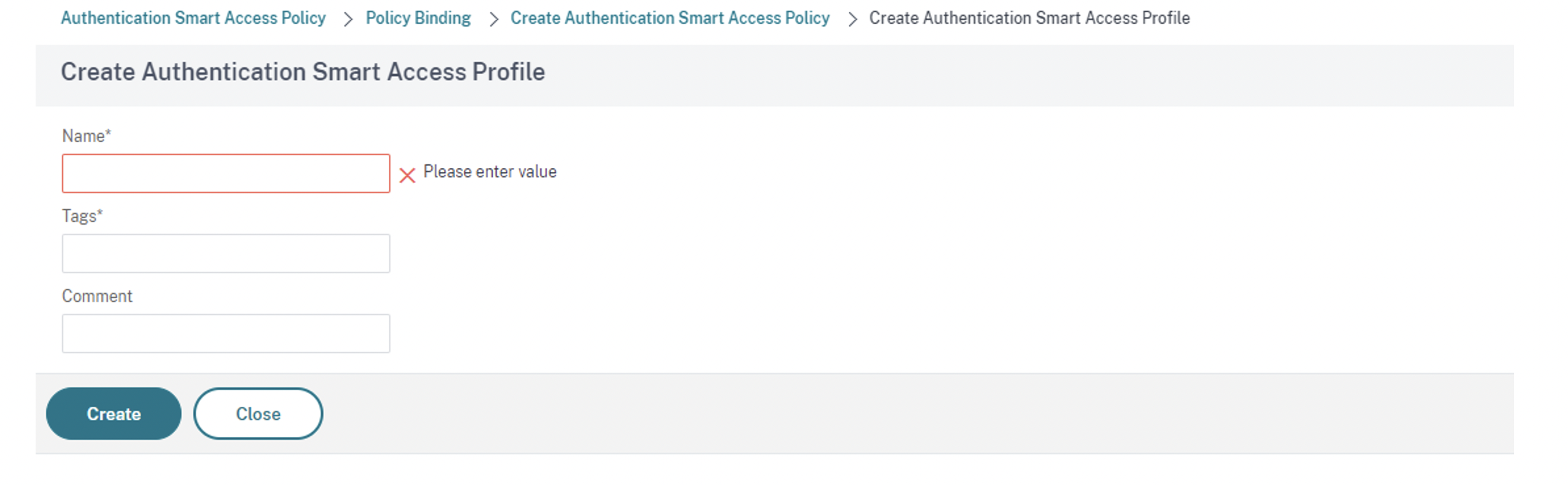

此时将显示 Create Authentication Smart Access Profile(创建身份验证智能访问配置文件)屏幕。

-

为操作添加名称。在 Tags(标记)中输入 trusted(可信)。稍后将在 Broker 访问策略规则中引用该标记进行配置。单击创建。

您将返回到 Create Authentication Smart Access Policy(创建身份验证智能访问策略)屏幕。

-

在 Expression(表达式)部分中,输入您要为其推送标记的表达式。在本例中,因为要为可信设备推送标记,所以请输入

AAA.USER.IS_MEMBER_OF("FileExists")。单击创建。

您将返回到策略绑定屏幕。

-

选择 End(结尾)作为 Goto Expression(Goto 表达式) ,然后单击 Bind(绑定)。

-

-

为不可信设备创建智能访问策略:

-

按照上一步的说明进行操作,子步骤 v 和 vi 除外。

-

对于子步骤 v,请在 Create Authentication Smart Access Profile(创建身份验证智能访问配置文件)屏幕上,为操作添加名称。在 Tags(标记)中输入 untrusted(不可信)。稍后将在 Broker 访问策略规则中引用该标记进行配置。单击创建。

-

对于子步骤 vi,请在 Create Authentication Smart Access Policy(创建身份验证智能访问策略)屏幕的 Expression(表达式)部分中,输入要推送标记的表达式。在本例中,因为要为不可信设备推送标记,所以请输入

AAA.USER.IS_MEMBER_OF("FileExists").NOT。

-

-

配置 Broker 访问策略规则:

-

按照 Citrix 博客 Getting started with PowerShell automation for Citrix Cloud(Citrix Cloud 的 PowerShell 自动化入门)中的说明,安装 Citrix PowerShell SDK 并连接到 Citrix Cloud API。

-

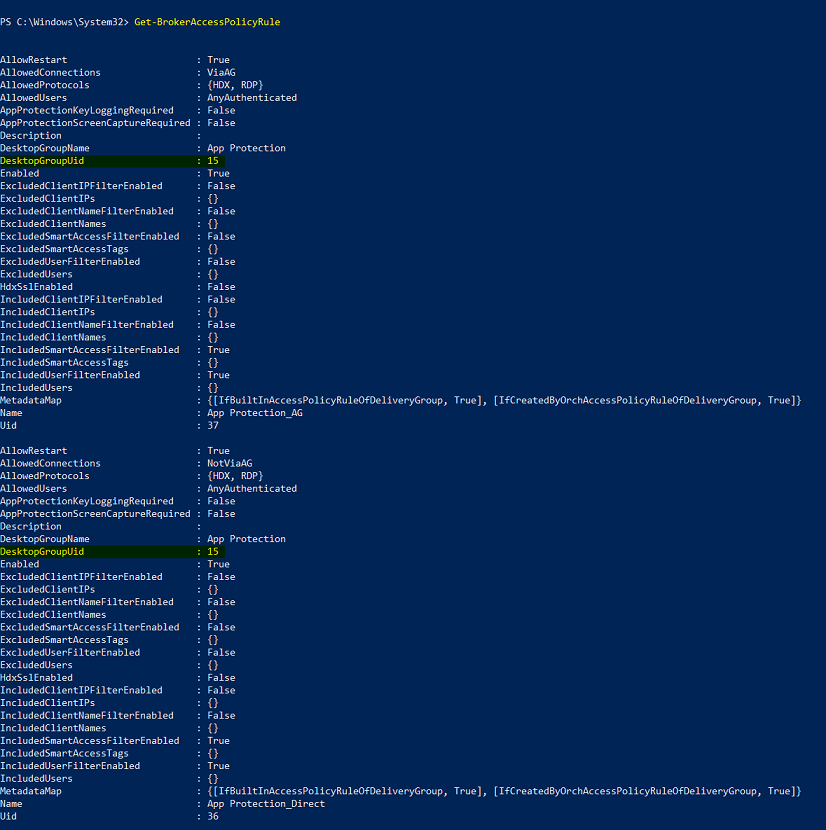

运行命令

Get-BrokerAccessPolicyRule。显示存在的所有交付组的所有 Broker 访问策略的列表。

-

找到要更改的交付组的 DesktopGroupUid。

-

使用以下命令获取仅应用于特定交付组的策略:

Get-BrokerAccessPolicyRule -DesktopGroupUid 7 -

要过滤使用可信设备的用户,请使用以下命令创建另一个 Broker 访问策略:

New-BrokerAccessPolicyRule -Name CAP_Desktops_AG_Trusted-DesktopGroupUid 7 - AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated - AllowRestart $true -Enabled $true-IncludedSmartAccessFilterEnabled $true -

要为可信设备禁用 App Protection,为不可信设备启用 App Protection,请使用以下命令:

Set-BrokerAccessPolicyRule CAP_Desktops_AG_trusted -IncludedSmartAccessTags Workspace:trusted -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $falseSet-BrokerAccessPolicyRule CAP_Desktops_AG -IncludedSmartAccessTags Workspace:untrusted -AppProtectionKeyLoggingRequired $true -AppProtectionScreenCaptureRequired $true

-

-

验证:

注销 Citrix Workspace 应用程序并重新登录。从满足 EPA 扫描条件的可信设备启动受保护的资源。您会看到 App Protection 策略未应用。从不受信任的设备启动相同的资源。您会看到 App Protection 策略已应用。