Intelligenter Zugriff mit adaptiver Authentifizierung

Citrix Cloud-Kunden können intelligenten Zugriff (Adaptive Access) auf die Citrix DaaS-Ressourcen (virtuelle Apps und Desktops) oder den Secure Private Access Service mithilfe der adaptiven Authentifizierung als Identitätsanbieter für Citrix Workspace bereitstellen.

Die Smart Access-Funktion ermöglicht es dem Adaptive Authentication Service, alle Richtlinieninformationen über den Benutzer an Citrix Workspace oder Citrix DaaS weiterzuleiten. Der Adaptive Authentication Service kann den Gerätestatus (EPA), den Netzwerkstandort (innerhalb oder außerhalb des Unternehmensnetzwerks, Geolocation), Benutzerattribute wie Benutzergruppen, Tageszeit oder eine Kombination dieser Parameter als Teil der Richtlinieninformationen angeben. Der Citrix DaaS-Administrator kann diese Richtlinieninformationen dann verwenden, um den kontextuellen Zugriff auf die virtuellen Apps und Desktops zu konfigurieren. Die virtuellen Apps und Desktops können entweder auf der Grundlage der früheren Parameter (Zugriffsrichtlinie) aufgezählt werden oder nicht. Einige Benutzeraktionen wie der Zugriff auf die Zwischenablage, die Druckerumleitung, das Clientlaufwerk oder die USB-Zuordnung können ebenfalls gesteuert werden.

Anwendungsbeispiele:

- Der Administrator kann die Gruppe von Apps so konfigurieren, dass sie nur von bestimmten Netzwerkstandorten wie dem Unternehmensnetzwerk aus angezeigt oder aufgerufen wird.

- Der Administrator kann die Gruppe von Apps so konfigurieren, dass sie nur von unternehmensverwalteten Geräten aus angezeigt oder aufgerufen wird. EPA-Scans können beispielsweise überprüfen, ob es sich bei dem Gerät um ein vom Unternehmen verwaltetes Gerät oder BYOD handelt. Basierend auf dem EPA-Scanergebnis können die relevanten Apps für den Benutzer aufgelistet werden.

Voraussetzungen

- Adaptive Authentication als IdP muss für Citrix Workspace konfiguriert sein. Einzelheiten finden Sie unter Adaptive Authentication Service.

- Der adaptive Authentifizierungsdienst mit Citrix DaaS ist in Betrieb.

- Die Adaptive Access-Funktion ist aktiviert. Einzelheiten finden Sie unter Adaptiven Zugriff aktivieren.

Den Ablauf von Ereignissen für Smart Access verstehen

- Der Benutzer meldet sich bei Citrix Workspace an.

- Der Benutzer wird zum adaptiven Authentifizierungsdienst umgeleitet, der als IdP konfiguriert ist.

- Der Benutzer wird zur Vorauthentifizierung (EPA) oder Authentifizierung aufgefordert.

- Der Benutzer wurde erfolgreich authentifiziert.

- Smart-Access-Richtlinien werden entsprechend der Konfiguration bewertet und Tags werden der Benutzersitzung zugeordnet.

- Der Adaptive Authentication Service überträgt die Tags an den Citrix Graph-Dienst. Der Benutzer wird zur Citrix Workspace-Landingpage umgeleitet.

- Citrix Workspace ruft die Richtlinieninformationen für diese Benutzersitzung ab, stimmt mit dem Filter überein und wertet die Apps oder Desktops aus, die aufgezählt werden müssen.

- Der Administrator konfiguriert die Zugriffsrichtlinie auf Citrix DaaS, um den ICA-Zugriff für Benutzer einzuschränken.

Konfiguration von Smart-Access-Richtlinien auf Adaptive Authentication-Instanzen

Die Konfiguration von Smart-Access-Richtlinien auf einer Adaptive Authentication-Instanz erfolgt in zwei Schritten:

- Definieren Sie Smart-Access-Richtlinien mit Smart-Access-Tags auf Adaptive Authentication-Instanzen. Siehe beispielsweise Schritt 1.

- Definieren Sie dieselben Tags in Ihrem DaaS/Secure Private Access für den Ressourcenzugriff. Sehen Sie sich beispielsweise Schritt 2 an.

Anwendungsfall 1: Konfigurieren Sie eine Smart-Access-Richtlinie, um Benutzern, die sich über den Chrome-Browser anmelden, den Zugriff auf die Zwischenablage zu gewähren und ihnen den Zugriff auf die Zwischenablage zu blockieren

Schritt 1: Konfigurieren Sie Smart-Access-Richtlinien mit Smarttags auf der Adaptive Authentication-Instanz

- Melden Sie sich bei der Adaptive Authentication-Instanz

- Navigieren Sie zum virtuellen Server mit adaptiver Authentifizierung (Sicherheit > AAA — Anwendungsdatenverkehr > Virtuelle Server).

- Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie dann auf Bearbeiten.

- Klicken Sie auf Smart Access-Richtlinien.

- Definieren Sie den Ausdruck der Richtlinie entsprechend Ihren Anforderungen.

- Klicken Sie auf Add binding.

- Klicken Sie unter Richtlinie auswählenauf Hinzufügen.

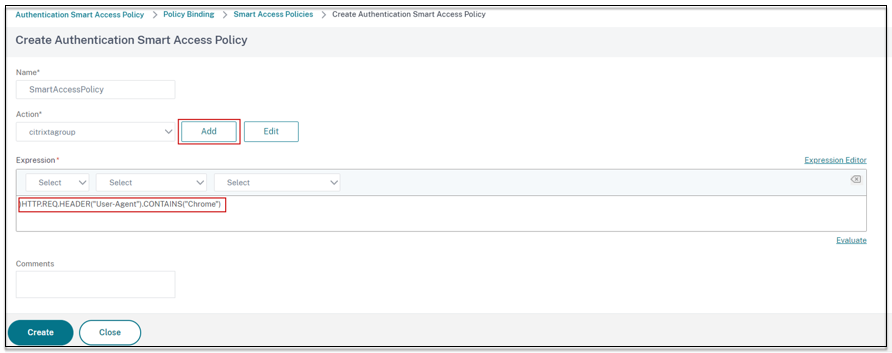

- Geben Sie einen Namen für die Smart Access-Richtlinie ein.

- Definieren Sie den Ausdruck.

Geben Sie als Beispiel für das Zulassen des Zugriffs für Benutzer, die sich über einen Chrome-Browser anmelden, den Ausdruck

HTTP.REQ.HEADER("User-Agent").CONTAINS("Chrome")einIn ähnlicher Weise können Sie Ausdrücke erstellen, die auf der Uhrzeit, der Benutzeranmeldung, der Authentifizierungs- und Autorisierungsgruppe und anderen Optionen basieren.

-

Erstellen Sie nun Smarttags und binden Sie diese Tags an die Smart Access-Richtlinie.

- Klicken Sie unter Aktion auf Hinzufügen.

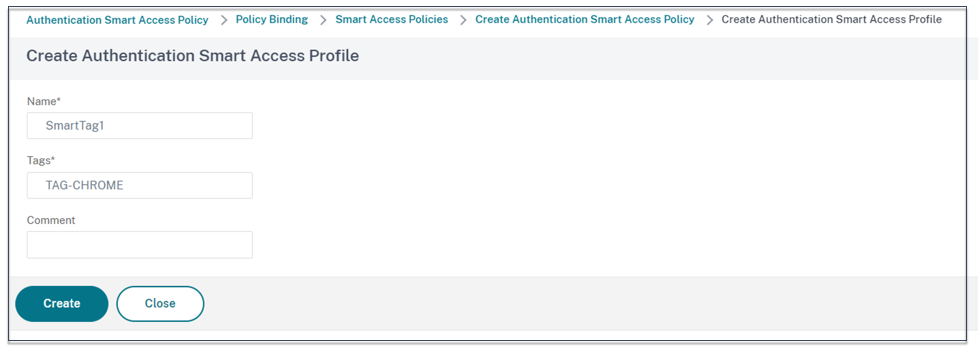

- Geben Sie unter Nameeinen Namen für das Smart Access-Profil ein.

- Definieren Sie unter Tagsdie Smart Access-Tags. Zum Beispiel TAG-CHROME.

- Klicken Sie auf Erstellen.

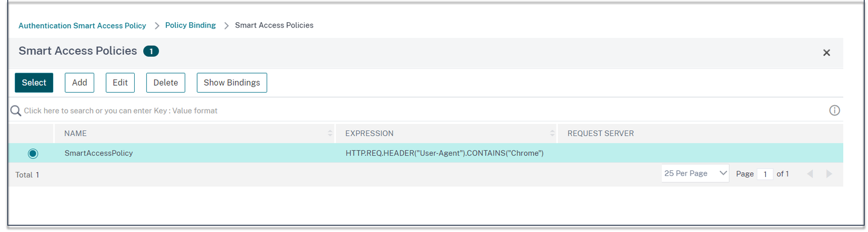

- Wählen Sie die Smart Access-Richtlinie aus und klicken Sie auf Bindung hinzufügen.

- Binden Sie dieses Smart Access-Tag an die zuvor erstellte Smart Access-Richtlinie.

Hinweis:

Sie können auch eine Smart-Access-Richtlinie unter Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Smart Access > Policies erstellen und sie dann an den virtuellen Authentifizierungsserver binden.

Schritt 2: Definieren Sie Smart Access-Tags in DaaS Studio

- Fügen Sie die Richtlinien mit dem Smarttag “TAG-CHROME“ hinzu. Einzelheiten finden Sie unter Definieren von Tags in Citrix Studio.

Anwendungsfall 2: Konfigurieren Sie Smart-Access-Richtlinien auf der Grundlage von EPA-Ergebnissen für die nachträgliche Authentifizierung

Schritt 1: Konfigurieren Sie Smart-Access-Richtlinien mit Smarttags auf der Adaptive Authentication-Instanz

Für intelligenten Zugriff, der auf Bedingungen wie der Endpunktanalyse basiert, konfigurieren Sie den nFactor Flow, definieren Sie eine EPA-Aktion und fügen Sie dann die Standardgruppe hinzu.

Informationen zur Konfiguration von EPA als Faktor im nFactor-Flow finden Sie unter EPA als Faktor konfigurieren.

Logischer Ablauf

- Der Benutzer greift auf die Workspace-URL zu.

- Der Benutzer wird zur adaptiven Authentifizierung für die Authentifizierung/EPA weitergeleitet.

- Die Endpunktanalyse wird für den Endbenutzer durchgeführt und die Ergebnisse werden gespeichert, indem der Benutzer zur definierten Standardgruppe hinzugefügt wird.

- Der Benutzer wird zum nächsten Authentifizierungsablauf aufgefordert.

- Smart-Access-Richtlinien werden evaluiert und dem Benutzer werden die Smart Access-Tags zugewiesen.

Konfiguration

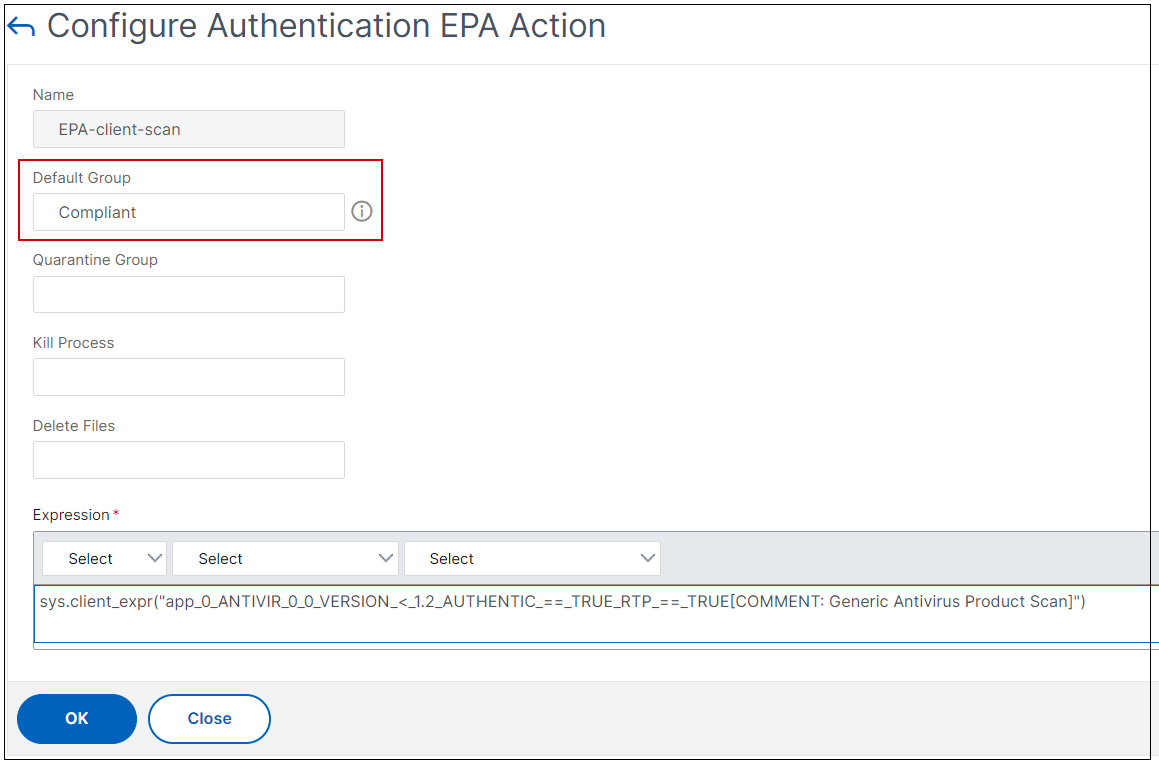

Benutzer, die von einem Computer aus zugreifen, auf dem ein Antivirenprogramm installiert ist, müssen als konform markiert werden und vollen Zugriff erhalten. Benutzercomputer ohne Virenschutz müssen jedoch als nicht konform gekennzeichnet und mit eingeschränktem Zugriff versehen werden.

-

Erstellen Sie eine nFactor-Richtlinie für EPA. Einzelheiten finden Sie unter EPA als Faktor konfigurieren.

Stellen Sie im nFactor-Flow sicher, dass der erste ein Benutzerauthentifizierungsfaktor ist.

- Wählen Sie den EPA-Ausdruck aus, um zu überprüfen, ob das Antivirenprogramm vorhanden ist oder nicht.

-

Definieren Sie in der EPA-Aktion die Standardgruppe.

Der Benutzer wird zu dieser Standardgruppe hinzugefügt, wenn EPA erfolgreich ausgeführt wird.

-

Erstellen Sie jetzt intelligente Zugriffsrichtlinien

- Melden Sie sich bei der Adaptive Authentication-Instanz

- Navigieren Sie zum virtuellen Server mit adaptiver Authentifizierung (Sicherheit > AAA — Anwendungsdatenverkehr > Virtuelle Server).

- Wählen Sie den virtuellen Server für die adaptive Authentifizierung aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf Smart Access-Richtlinien.

-

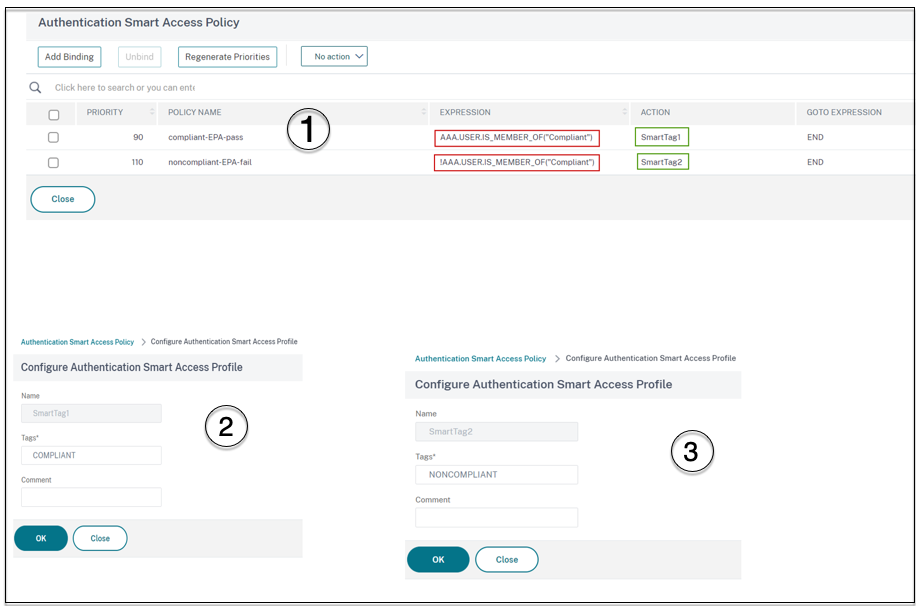

Erstellen Sie zwei Smart Access-Richtlinien mit den folgenden Ausdrücken.

- AAA.USER.IS_MEMBER_OF (“Compliant“) — Für den Benutzer EPA-Pass-Bedingung

- ! AAA.USER.IS_MEMBER_OF (“Compliant“) — Für den Benutzer EPA-Fehlerbedingung

-

Definieren Sie Smart Access-Tags für diese beiden Richtlinien.

Beispiel:

- Tag-Name

SmartTag1mit dem Tag COMPLIANT fürAAA.USER.IS_MEMBER_OF (“Compliant”) - Tag-Name

SmartTag2mit dem Tag NONCOMPLIANT für!AAA.USER.IS_MEMBER_OF (“Compliant”)

- Tag-Name

Die Konfiguration der Adaptive Authentication-Instanz mit Bedingungen wie EPA für intelligenten Zugriff ist jetzt abgeschlossen.

Sie können die Tags und den Ausdruck entsprechend Ihren Anforderungen konfigurieren.

Schritt 2: Smart Access-Tags in DaaS Studio konfigurieren

Fügen Sie die Richtlinien mit den Smarttags “COMPLIANT“ und “NONCOMPLIANT“ in den entsprechenden Bereitstellungsgruppen hinzu. Einzelheiten finden Sie unter Definieren von Tags in Citrix Studio.

Definieren Sie Tags in DaaS Studio

Definieren Sie Tags in Bereitstellungsgruppen, um die Anwendungsaufzählung für Benutzer einzuschränken.

Beispiel: BranchOffice-Benutzer müssen Anwendungen aus der Adaptive Access Delivery-Gruppe sehen, die alle Anwendungen enthält. WorkFromHome-Benutzer müssen dagegen Anwendungen der WFH-Bereitstellungsgruppesehen.

- Melden Sie sich bei Citrix Cloud an.

- Wählen Sie Eigene Services > DaaS.

- Klicken Sie auf Verwalten.

- Erstellen Sie Bereitstellungsgruppen gemäß Ihrer Anforderung. Weitere Informationen finden Sie unter Erstellen von Bereitstellungsgruppen.

-

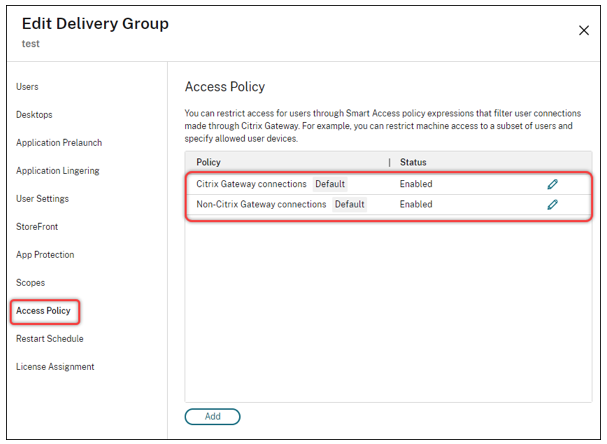

Wählen Sie die von Ihnen erstellte Bereitstellungsgruppe aus und klicken Sie auf Bereitstellungsgruppe bearbeiten.

- Klicken Sie auf Zugriffsrichtlinie.

-

Für Kunden, die den adaptiven Zugriff in der Citrix Workspace-Plattform verwenden, können Sie für eine Bereitstellungsgruppe den Zugriff auf interne Netzwerke wie folgt beschränken:

- Klicken Sie mit der rechten Maustaste auf die Bereitstellungsgruppe und wählen Sie Bearbeiten aus.

- Wählen Sie im linken Bereich die Zugriffsrichtlinie aus.

- Klicken Sie auf das Bearbeitungssymbol, um die standardmäßige Citrix Gateway Gateway-Verbindungsrichtlinie zu ändern.

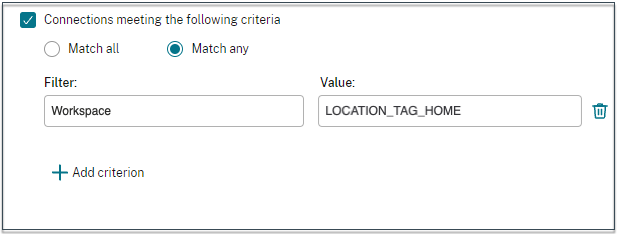

- Wählen Sie auf der Seite Richtlinie bearbeiten die Option Verbindungen aus, die die folgenden Kriterien erfüllen , wählen Sie Match any aus, und fügen Sie dann die Kriterien hinzu.

Geben Sie für WorkFromHome-Benutzer die folgenden Werte in den jeweiligen Delivery Controller ein.

Farm: Workspace

Filter: LOCATION_TAG_HOME

Geben Sie für BranchOffice-Benutzer die folgenden Werte in den jeweiligen Delivery Controller ein.

Filter: Workspace

Wert: LOCATION_TAG_BRANCHOFFICE

Sie können diese Tags jetzt verwenden, um den Zugriff auf Ihre Anwendungen einzuschränken.

Beschränken Sie die Art des Zugriffs für die bereitgestellten Anwendungen

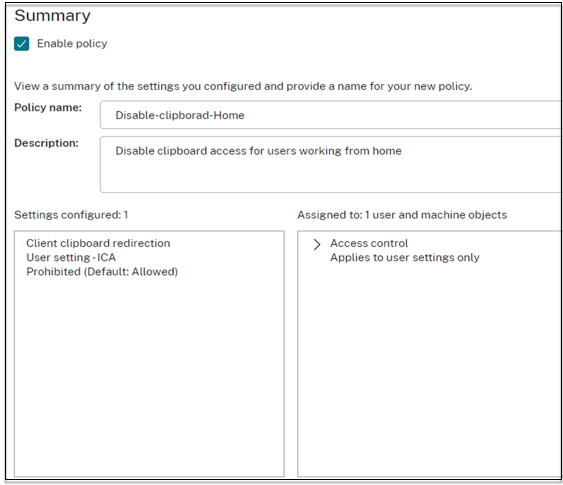

Beispiel: Benutzer, die von zu Hause aus arbeiten, dürfen keine Rechte für die Zwischenablage haben.

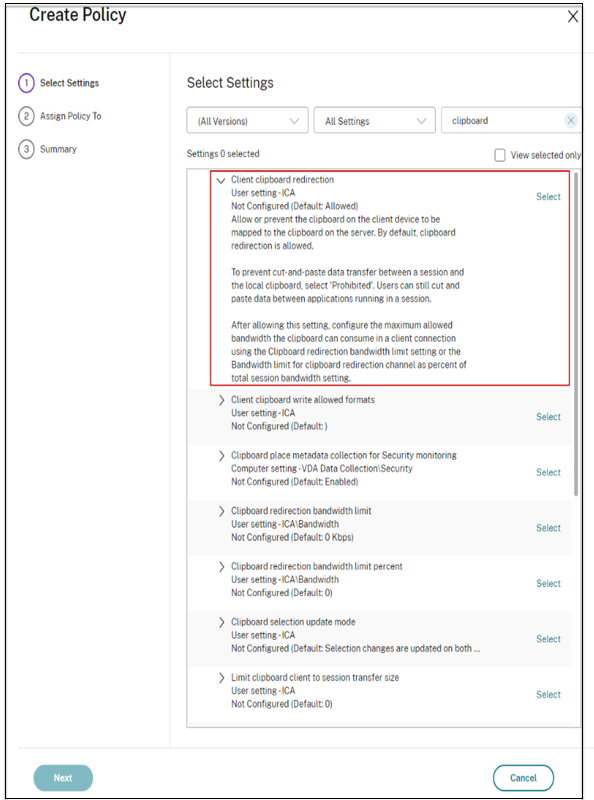

- Navigieren Sie in DaaS Studio zu Richtlinien und klicken Sie auf Richtlinie erstellen.

- Wählen Sie auf der Seite Richtlinie erstellen die Einstellung aus, für die Sie den Zugriff zulassen oder verbieten möchten.

-

klicken Sie auf Auswählen.

- Klicken Sie auf der Seite “Einstellung bearbeiten “ auf Zulässig oder Verboten und dann auf Speichern.

- Klicken Sie auf Weiter.

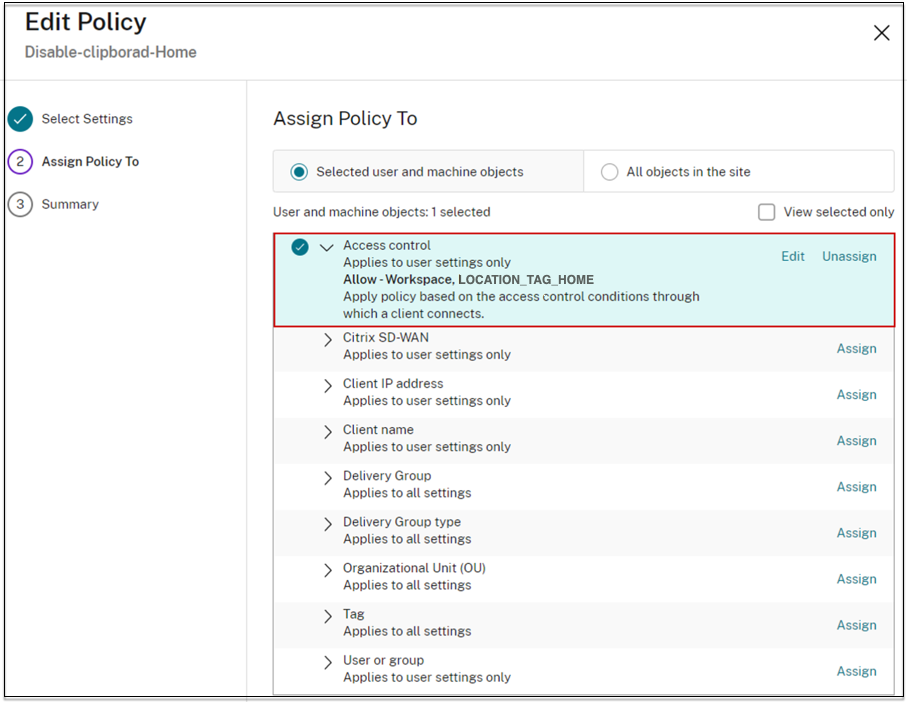

-

Wählen Sie auf der Seite Richtlinie zuweisen zu die Option Zugriffskontrolle aus und klicken Sie dann auf Weiter.

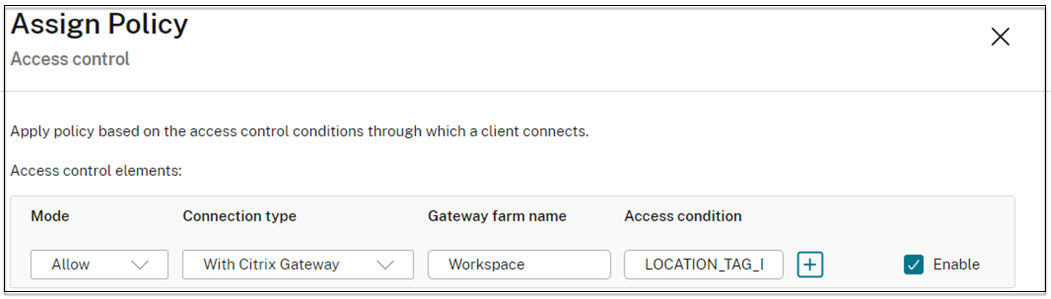

- Definieren Sie eine Richtlinie mit den folgenden Details:

- Modus: - Erlauben

- Verbindungstyp: - Mit Citrix Gateway

- Name der Farm: - Workspace

- Zugriffsbedingung: LOCATION_TAG_HOME (alles in Großbuchstaben)

- Klicken Sie auf Weiter und geben Sie einen Namen für die Richtlinie ein.

- Klicken Sie auf Fertigstellen.

Sie sind jetzt bereit, Ihren Zugriff zu testen.

Behebung häufiger Fehler

-

Problem: Sie sehen die Meldung “Ihre Anfrage kann nicht abgeschlossen werden“.

Auflösung

- Stellen Sie sicher, dass Adaptive Access aktiviert ist. Einzelheiten finden Sie unter Adaptiven Zugriff aktivieren.

- Wenn die Funktion nicht aktiviert ist, wenden Sie sich an den Citrix Support.

-

Problem: Es werden keine Apps oder Desktops veröffentlicht.

Dieses Problem kann auftreten, wenn die Smarttags nicht von der adaptiven Authentifizierung an den Workspace übertragen oder bei DaaS oder Secure Private Access nicht empfangen werden.

Auflösung:

- Prüfen Sie, ob Smart-Access-Richtlinien verletzt werden. Einzelheiten finden Sie unter https://support.citrix.com/article/CTX138840.

- Überprüfen Sie, ob die Citrix Adaptive Authentication-Instanz eine Verbindung herstellen kann

cas.citrix.com. -

Einzelheiten zu den Smarttags finden Sie in der Instanz der adaptiven Authentifizierung.

- Stellen Sie sicher, dass der LogLevel-Parameter im Befehl

set audit syslogParamsauf allen Instanzen aufALLgesetzt ist. -

Melden Sie sich mit Putty bei der primären Instanz der Adaptive Authentication an.

Shell-Typ

cd /var/logcat ns.log | more or cat ns.log | grep -I “smartaccess”

- Stellen Sie sicher, dass der LogLevel-Parameter im Befehl

- Wenn das Problem dadurch nicht behoben wird, wenden Sie sich an den Citrix Support.

Konfigurationsänderungen für ein Hochverfügbarkeits-Setup

Manchmal kann es in einem Hochverfügbarkeits-Setup in den folgenden Verzeichnissen zu einer verzögerten Dateisynchronisierung kommen. Daher werden die Schlüssel, die während der Citrix ADM-Registrierung erstellt wurden, nicht rechtzeitig gelesen.

- /var/mastools/conf/agent.conf

- /var/mastools/trust/.ssh/private.pem

- /var/mastools/trust/.ssh/public.pem

Um das Problem mit der Dateisynchronisierung zu beheben, führen Sie die folgenden Schritte aus, um den Befehl set cloud auf dem sekundären Computer erneut auszuführen.

> shell cat /var/mastools/conf/agent.conf

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<mps_agent>

<uuid>temp_str</uuid>

<url>fuji.agent.adm.cloud.com</url>

<customerid>customer_id</customerid>

<instanceid>instance_id</instanceid>

<servicename>MAS</servicename>

<download_service_url>download.citrixnetworkapistaging.net</download_service_url>

<abdp_url>fuji.agent.adm.cloud.com</abdp_url>

<msg_router_url>fuji.agent.adm.cloud.com</msg_router_url>

</mps_agent> Done

> set cloud param -CustomerID customer_id -InstanceID instance_id -Deployment Production

<!--NeedCopy-->

In diesem Artikel

- Voraussetzungen

- Den Ablauf von Ereignissen für Smart Access verstehen

-

Konfiguration von Smart-Access-Richtlinien auf Adaptive Authentication-Instanzen

- Anwendungsfall 1: Konfigurieren Sie eine Smart-Access-Richtlinie, um Benutzern, die sich über den Chrome-Browser anmelden, den Zugriff auf die Zwischenablage zu gewähren und ihnen den Zugriff auf die Zwischenablage zu blockieren

- Anwendungsfall 2: Konfigurieren Sie Smart-Access-Richtlinien auf der Grundlage von EPA-Ergebnissen für die nachträgliche Authentifizierung

- Logischer Ablauf

- Konfiguration

- Definieren Sie Tags in DaaS Studio

- Behebung häufiger Fehler

- Konfigurationsänderungen für ein Hochverfügbarkeits-Setup