Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Service-Definitionen

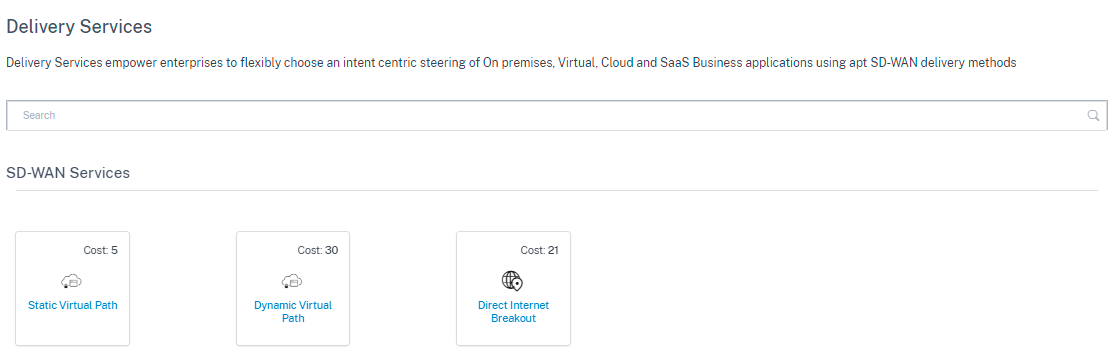

Bereitstellungskanäle werden grob in Services-Definitionen und Bandbreitenzuweisung unterteilt.

Delivery Services sind Bereitstellungsmechanismen, die auf Citrix SD-WAN verfügbar sind, um verschiedene Anwendungen oder Verkehrsprofile mithilfe der richtigen Bereitstellungsmethoden basierend auf der Geschäftsabsicht zu steuern. Sie können Bereitstellungsdienste wie Internet, Intranet, virtuelle Pfade, Cloud Direct, IPSec, Zscaler und LAN GRE konfigurieren. Die Bereitstellungsdienste sind global definiert und werden je nach Bedarf auf WAN-Links an einzelnen Standorten angewendet.

Jede WAN-Verbindung kann alle oder eine Teilmenge der relevanten Dienste anwenden und relative Bandbreitenanteile (%) unter allen Lieferdiensten einrichten.

Der Virtual Path-Dienst ist standardmäßig für alle Links verfügbar. Die anderen Dienste können nach Bedarf hinzugefügt werden. Um Delivery Services zu konfigurieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Service-Definitionen.

Delivery Services können im Großen und Ganzen wie folgt kategorisiert werden:

-

Virtual Path Service: Der Dual-Ended-Overlay-SD-WAN-Tunnel, der eine sichere, zuverlässige und qualitativ hochwertige Konnektivität zwischen zwei Standorten bietet, die SD-WAN-Appliances oder virtuelle Instanzen hosten. Legen Sie die mindestens reservierte Bandbreite für jeden virtuellen Pfad in Kbps fest. Diese Einstellung wird auf alle WAN-Verbindungen an allen Standorten im Netzwerk angewendet.

- Internetdienst: Direkter Kanal zwischen einer SD-WAN-Site und dem öffentlichen Internet, ohne dass eine SD-WAN-Kapselung erforderlich ist. Citrix SD-WAN unterstützt die Funktion zum Lastenausgleich von Sitzungen für internetgebundenen Datenverkehr über mehrere Internetverbindungen.

- Citrix Secure Internet Access: Citrix Secure Internet Access (CSIA) bietet einen vollständig in der Cloud bereitgestellten Sicherheitsstack, um Benutzer, Anwendungen und Daten vor allen Bedrohungen zu schützen, ohne die Mitarbeitererfahrung zu beeinträchtigen.

- Cloud Direct Service: Ein Cloud-Dienst, der SD-WAN-Funktionalitäten für den gesamten internetgebundenen Datenverkehr unabhängig von der Host-Umgebung bereitstellt.

- Intranetdienst: Unterlegen Sie die link-basierte Konnektivität von einem SD-WAN-Site zu einem beliebigen Nicht-SD-WAN-Site. Der Datenverkehr ist nicht gekapselt oder kann jede nicht-virtuelle Pfadkapselung wie IPSec, GRE verwenden. Sie können mehrere Intranetdienste einrichten.

Citrix Secure Internet Access

Der Citrix Secure Internet Access (CSIA) -Dienst ist ein Dienst im Besitz von Citrix. Citrix Secure Internet Access bietet einen vollständig in der Cloud bereitgestellten Sicherheitsstack, um Benutzer, Anwendungen und Daten vor allen Bedrohungen zu schützen, ohne die Mitarbeitererfahrung zu beeinträchtigen. Alle Citrix SD-WAN-Appliances können den Datenverkehr zum CSIA-Dienst tunneln.

Der CSIA-Service ist unter Konfiguration > Bereitstellungskanäle > Servicedefinitionen (auf Kundenebene) verfügbar. Sie finden die Kachel Citrix Secure Internet Access im Abschnitt Secure Access Services .

Hinweis:

Der CSIA-Dienstlink ist nur sichtbar, wenn Sie ein SD-WAN Orchestrator Orchestrator-Kunde sind und über eine CSIA-Berechtigung verfügen.

Voraussetzungen

Bevor Sie den CSIA-Dienst auf Citrix SD-WAN aktivieren, müssen Sie die folgenden Voraussetzungen erfüllen:

-

Habe ein SD-WAN-Overlay bereitgestellt, bei dem mindestens zwei Standorte ausgeführt werden.

-

Beschränken Sie die Bereitstellung auf eine einzelne Routingdomäne (Standard-Routingdomäne).

-

Identifizieren Sie in Citrix SD-WAN-Routentabellen die aktuellen Standardrouten (0.0.0.0/0) im Netzwerk und die damit verbundenen Kosten (stellen Sie sicher, dass diese Routen keine niedrigeren Routenkosten haben als die CSIA-Route, die mit Standardkosten von 45 konfiguriert ist).

Citrix Secure Internet Access Service erstellen

-

Um einen CSIA-Dienst zu erstellen, passen Sie zunächst die Bereitstellung für den CSIA-Dienst auf globaler Ebene an, indem Sie einen Bandbreitenprozentsatz für den Internetverbindungstyp aktivieren, und passen Sie die gesamte Bereitstellung von Internetverbindungen über den virtuellen Pfaddienst neu an. Klicken Sie auf Speichern.

Hinweis:

Auf globaler Ebene schlägt die automatisierte IPSec-Bereitstellung des SIA-Standorts ohne den Bereitstellungswert für den CSIA-Dienst fehl.

-

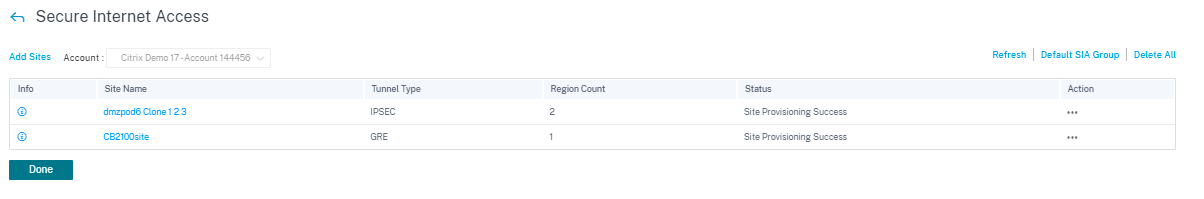

Um die Site dem CSIA-Dienst zuzuordnen, klicken Sie auf die Kachel Citrix Secure Internet Access . Die Seite Secure Internet Access wird angezeigt.

Hinweis:

Durch das interne Erstellen eines SIA-Dienstes wird ein automatischer INTRANET-Dienst mit der Routingdomäne erstellt, die während der CSIA-Standortkonfiguration ausgewählt wurde, und beim Preserve Route to Intranet-Service, bei dem es sich um den Regler zum Ignorieren

-

Klicken Sie auf den Link Sites hinzufügen, um eine Site für den CSIA-Dienst hinzuzufügen.

-

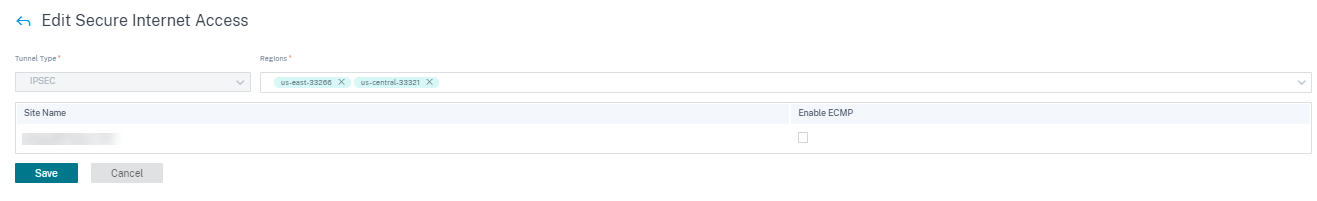

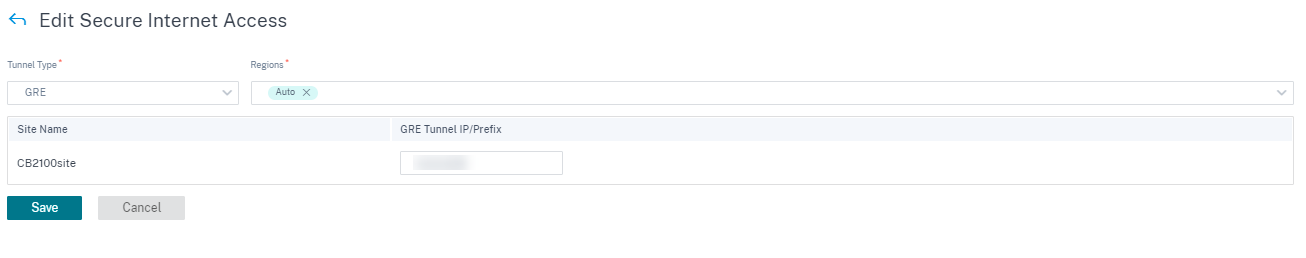

Tunneltyp: Der Tunneltyp ist standardmäßig IPSec. Weitere Typen werden später hinzugefügt. Derzeit werden die IPSec- und GRE-Tunnel unterstützt.

-

Regionen: Wählen Sie die Regionen aus der Dropdownliste aus. Sie können maximal zwei Regionen auswählen. Die Regionen sind die Points of Presence (POPs), die den CSIA-Dienst anbieten.

Sie können nach Bedarf alle Regionen/Gruppen oder die Standardoption zusammen mit der Site auswählen. Klicken Sie auf Überprüfen und dann auf Konfiguration speichern . Standardmäßig werden die Regionen automatisch ausgewählt und können manuell überschrieben werden. Wenn Sie Auto auswählen, werden die nächsten 2 POPs für den IPSec-Tunnel ausgewählt (basierend auf dem geografischen Standort der in Citrix SD-WAN Orchestrator erstellten Site). Maximal 2 POPs werden ausgewählt, um einen redundanten ACTIVE-STANDBY-Tunnel zu den 2 verschiedenen POPs zu erstellen.

Hinweis Stellen Sie

sicher, dass Sie die richtige Standortadresse der Zweigstelle in der Konfiguration auf Standortebene konfigurieren, damit die nächstgelegene PoP-Auswahl automatisiert werden kann.

-

-

Wählen Sie die Site aus, die automatisch von der Citrix SD-WAN-Site für die CSIA Cloud PoP (s) bereitgestellt werden muss.

-

Aktivieren Sie das Kontrollkästchen ECMP aktivieren für die erforderlichen Standorte. Wenn diese Option ausgewählt ist, ist der sitzungsbasierte ECMP-Lastausgleich im Backend aktiviert. Überprüfen Sie Ihre Einstellungen und klicken Sie auf Speichern.

Hinweis

Wenn für einen IPSec-Tunnel mehrere POPs verfügbar sind, wird ein primärer und sekundärer Tunnel zu den beiden nächstgelegenen POPs erstellt. Wenn die bereitgestellte Site über mehr als eine Internet-WAN-Verbindung verfügt, wird der IPSec-Tunnel mit aktiven WAN-Verbindungen und Standby-WAN-Verbindungen konfiguriert.

Wenn der Tunneltyp GRE ist, müssen Sie den GRE Tunnel IP/Prefix-Eingang angeben und die Konfiguration speichern.

Hinweis

Für GRE-Tunnel wird, selbst wenn mehrere POPs verfügbar sind, immer nur mit einem der nächstgelegenen SIA-PoP verbunden. Wenn die bereitgestellte Site über mehr als eine Internet-WAN-Verbindung verfügt, wird nur eine der Internet-WAN-Verbindungen für die Konnektivität verwendet.

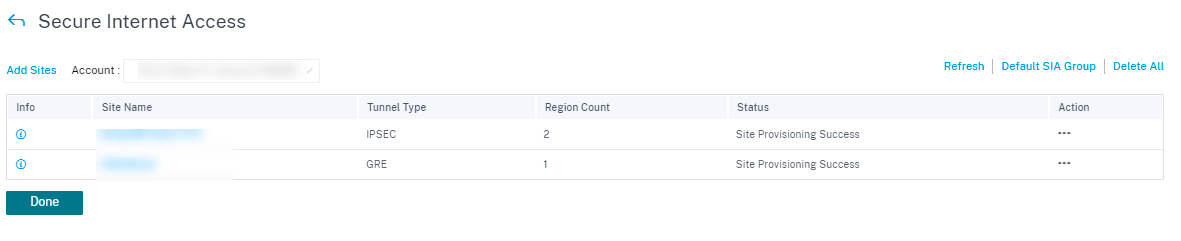

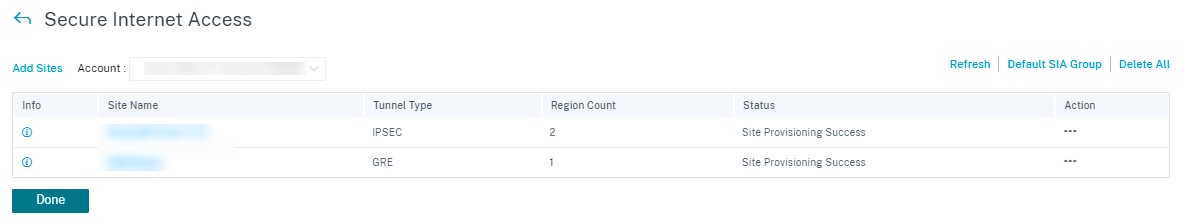

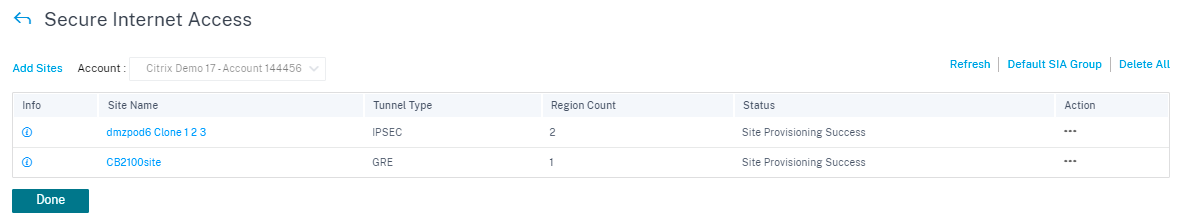

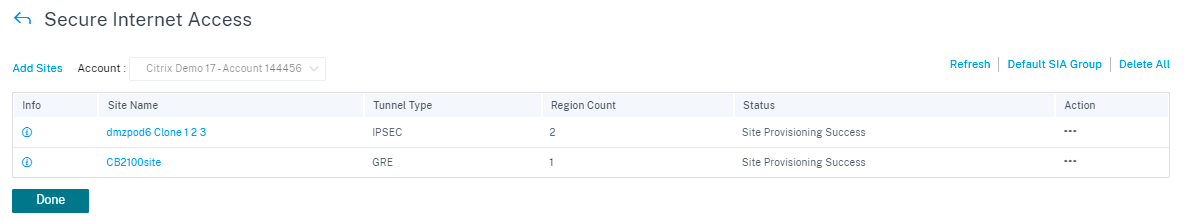

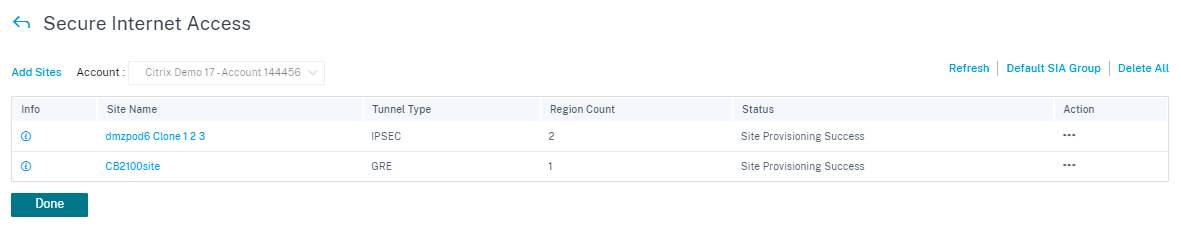

Sobald die Site hinzugefügt wurde und die Dienstbereitstellung im Abschnitt Dienstdefinitionen bereitgestellt wurde, ist die Sitebereitstellung erfolgreich (der Status zeigt an, dass die Site-Bereitstellung erfolgreich war).

Vor dem Bereitstellen der Konfiguration können Sie auch die Anwendungsrouten konfigurieren, um den Datenverkehr an diesen Dienst weiterzuleiten .

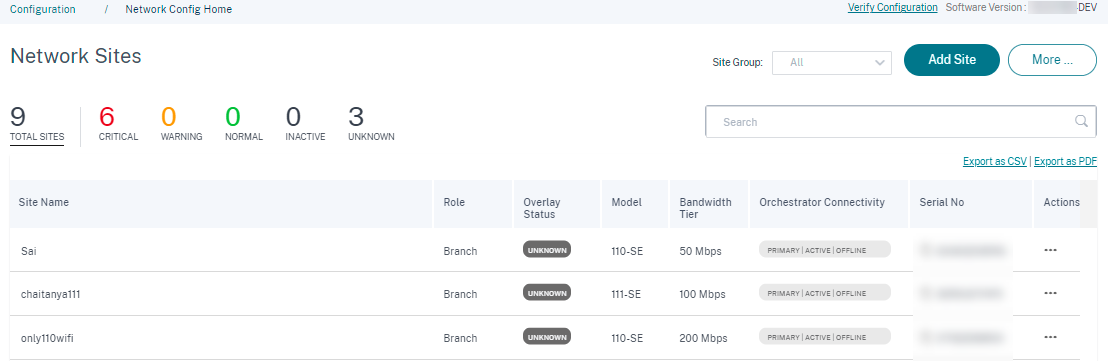

Nachdem Sie die Site erfolgreich hinzugefügt haben, überprüfen, bereitstellen und aktivieren Sie die Konfiguration, um den IPSec-Tunnelaufbau zwischen Citrix SD-WAN und dem CSIA-Cloud-PoP zu ermöglichen. Navigieren Sie auf Kundenebene zu Konfiguration > Network Home. Klicken Sie in der oberen rechten Ecke auf Mehr und wählen Sie *Konfiguration/Software bereitstellen. Sie werden auf die Seite „ Bereitstellung “ weitergeleitet. Alternativ können Sie zu Konfiguration > Bereitstellung navigieren, um zur Seite Bereitstellung zu gelangen.

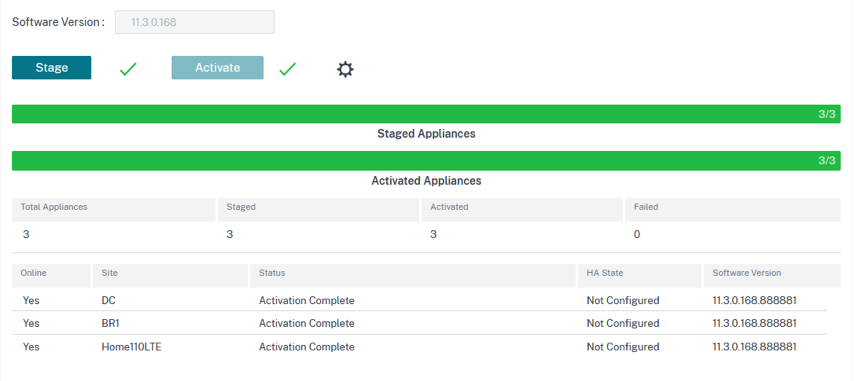

Klicken Sie auf Bereitstellen und Aktivieren, und stellen Sie sicher, dass die bereitgestellten Sites den Status Aktivierung abgeschlossenanzeigen.

Der IPSec-Tunnel wird nach erfolgreicher Aktivierung der Konfiguration bereitgestellt. Wenn es einen Fehler beim Herstellen einer Verbindung zum CSIA-Netzwerk oder beim Hinzufügen eines Standorts gibt oder wenn sich der Tunnel in einem fehlerhaften Zustand befindet, klicken Sie auf Aktualisieren, um die Verbindung erneut bereitzustellen oder erneut zu versuchen.

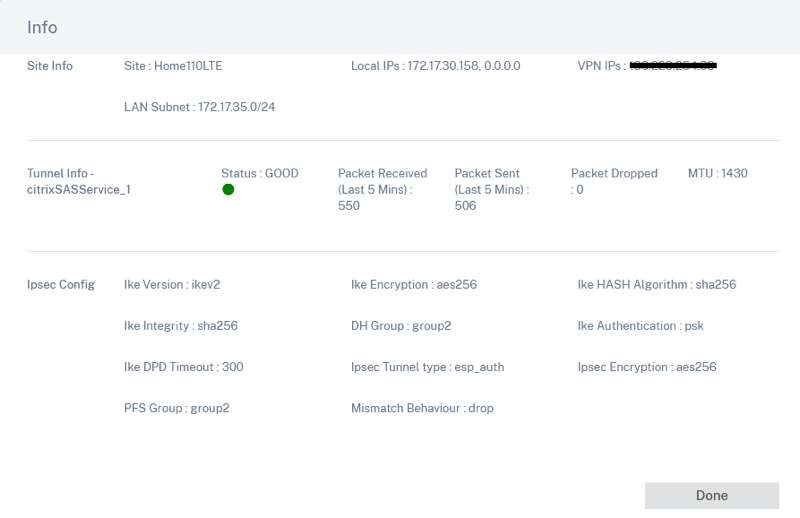

Sobald die Tunnel erfolgreich konfiguriert wurden und UP sind, zeigt das Infosymbol die Details zur Konfiguration und zum Status des CSIA-Tunnels an. Sie können den Tunnelstatus mit lokalen Endpunkten und Remote-Endpunkten überprüfen. Außerdem der Tunnelstatus mit der Statistik der eingehenden und ausgehenden Pakete.

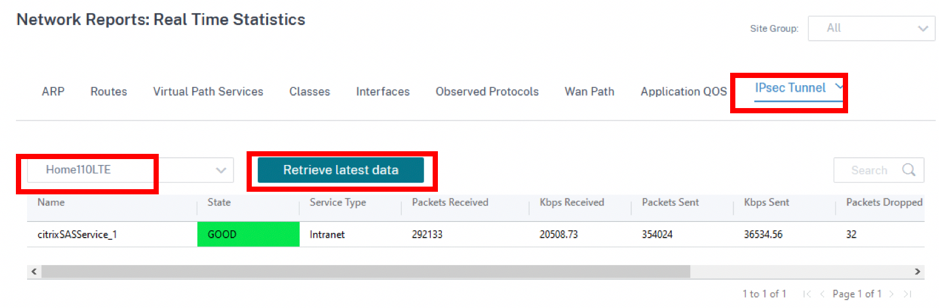

Sie können den Status des IPSec-Tunnels auch überprüfen, indem Sie die entsprechende Site unter Berichte > Echtzeit > Statistiken > IPSec-Tunnel auswählen und auf Neueste Daten abrufenklicken.

In der Spalte Aktion können Sie eine standortspezifische CSIA-Konfiguration bearbeiten oder löschen . Um alle CSIA-konfigurierten Sites gleichzeitig zu löschen, klicken Sie auf Alle löschen.

Traffic-Umleitung

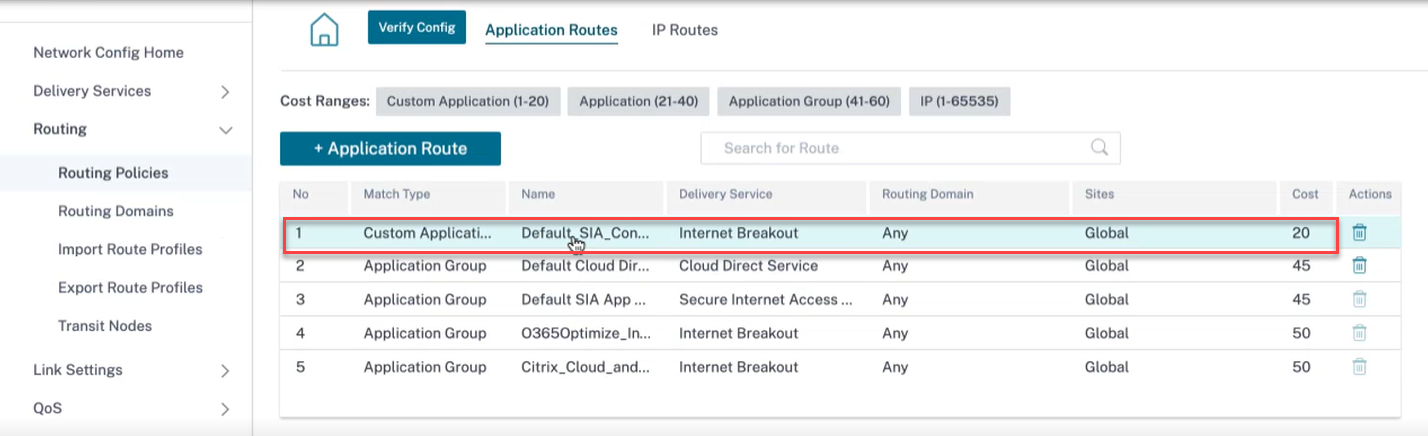

Sobald die Tunnel konfiguriert sind, müssen Sie den Verkehr zu diesen Tunneln steuern. Die Verkehrsumleitung kann über Routen (Anwendungsrouten) gesteuert werden, die einem bestimmten Dienst zugewiesen sind. Erstellen Sie die Anwendungsroute, indem Sie die entsprechenden Anwendungen einbeziehen, die über den CSIA-Dienst gesteuert werden müssen.

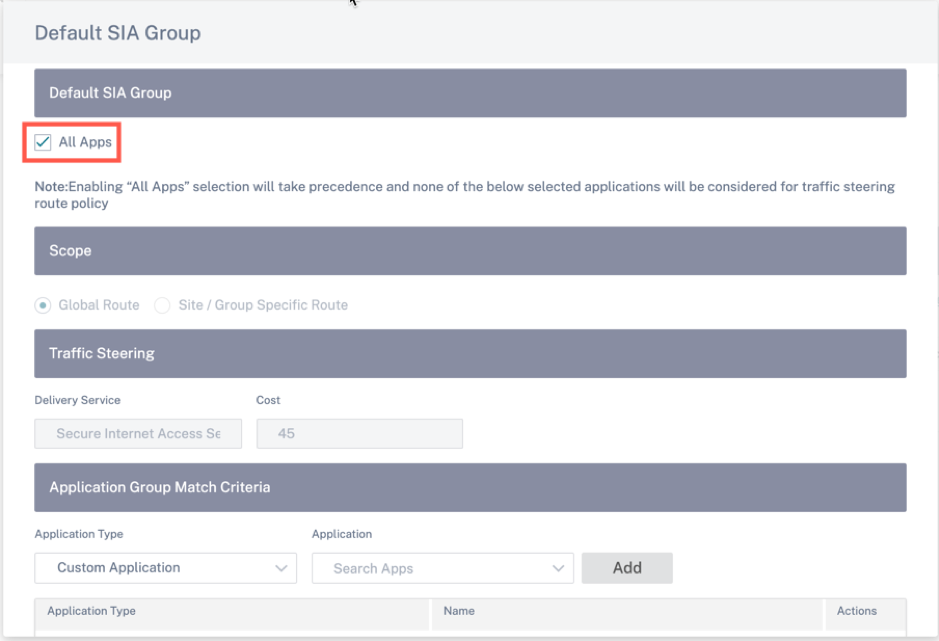

Für CSIA können Sie die Standardanwendungsgruppe auswählen oder eine Anwendungsgruppe erstellen und dem CSIA-Dienst zuweisen. Führen Sie bei Bedarf eine der folgenden Aktionen aus:

-

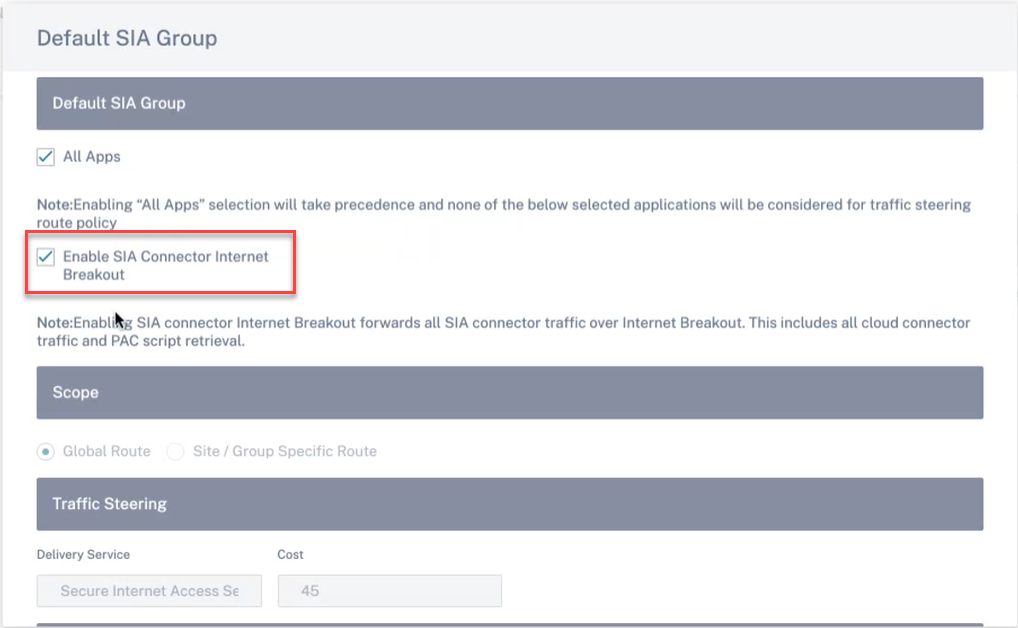

Klicken Sie auf den Link Standard-SIA-Gruppe, und Sie können das Kontrollkästchen Alle Apps unter der Standard-CSIA-Gruppeaktivieren.

-

Wählen Sie im Abschnitt Übereinstimmungskriterien für Anwendungsgruppenden Anwendungstypund dieAnwendungaus der Dropdownliste aus und klicken Sie aufHinzufügen.

Klicken Sie auf Speichern, um die ausgewählten Übereinstimmungskriterien zu konfigurieren. Basierend auf Ihrer Auswahl kann der Datenverkehr an CSIA getunnelt werden.

Hinweis

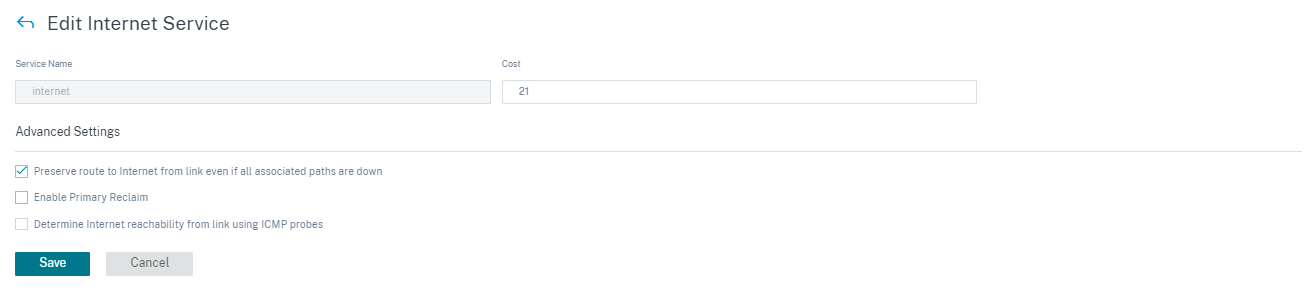

Für die Einstellung Verkehrssteuerung ist der Standardwert mit den Routenkosten 45. Wenn Sie in dieser Umgebung einen Internetdienst oder eine Backhaul-Route konfiguriert haben, müssen diese Routen mit höheren Routenkosten konfiguriert werden, damit die CSIA-Umleitung Vorrang hat. Wenn Internetdienst beispielsweise aktiviert ist, können Sie höhere Routenkosten festlegen, indem Sie das Feld Kosten aktualisieren.

Hinweis

Sie müssen eine weitere Phase durchführen und über die Netzwerkstartseiteaktivieren, wenn Sie dies bei der Ersteinrichtung des CSIA-Dienstes nicht konfiguriert haben.

Jedes Benutzergerät in diesem SD-WAN-Netzwerk, das mit Cloud Connector Connector-Softwareagenten bereitgestellt wird, muss ebenfalls entsprechend gesteuert werden.

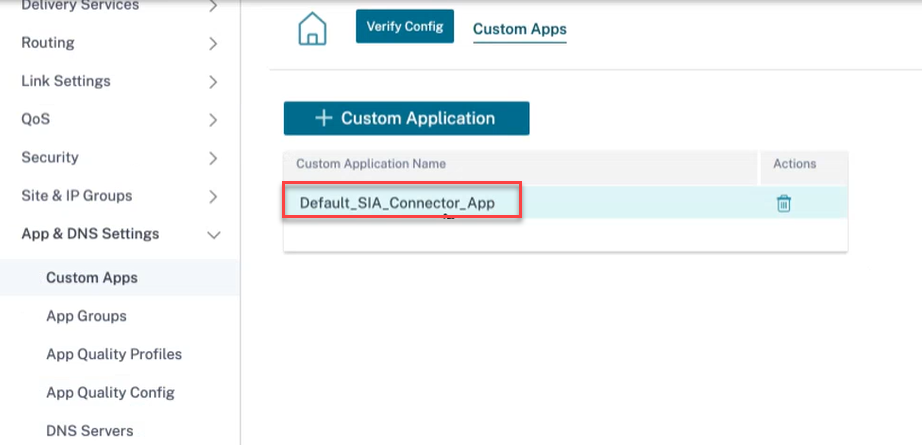

Internetausbruch SIA Connector

Wenn ein Client in einer Filiale den Cloud Connector-Proxy installiert hat, wird der Datenverkehr bereits getunnelt, unabhängig davon, ob die Filiale getunnelt ist oder nicht. Um eine doppelte Umleitung (über den Cloud Connector Connector-Proxy und SD-WAN-Tunnel) zu vermeiden, wird eine benutzerdefinierte Anwendung erstellt, um jeglichen Datenverkehr, der für das CSIA-Gateway und die Reporterknoten bestimmt ist, zusammen mit anderen bekannten TCP-Ports, die voraussichtlich von den Cloud Connectors verwendet werden, zu filtern und sie aus der Tunnelnutzung zu Bypass. Auf diese Weise können Benutzer verwalteter Geräte mit Cloud Connector frei auf die SD-WAN-Site zugreifen. Verwaltete Geräte mit Cloud Connector können den Internetdienst nutzen, während nicht verwaltete Geräte die Tunnel für die Umleitung nutzen.

Die Option SIA Collector Internet Breakout aktivieren ist standardmäßig aktiviert. Um zu deaktivieren, navigieren Sie auf Netzwerkebene zu Bereitstellungskanäle > Dienstdefinitionen > Citrix Secure Internet Access > Standard-SIA-Gruppe.

Klicken Sie auf Aktualisieren.

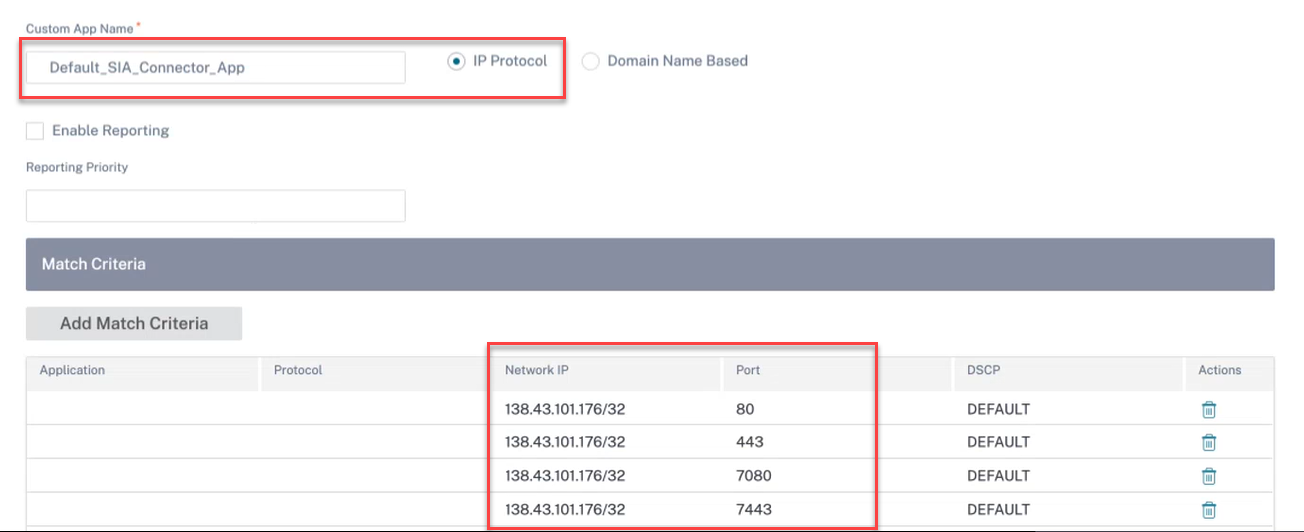

Eine benutzerdefinierte Anwendung Default_SIA_Connector_App zum Filtern des Cloud Connector Connector-Datenverkehrs wird automatisch erstellt.

Eine Zulassungsliste für Übereinstimmungskriterien für den Port zu den öffentlichen IP-Adressen, die Ihrem CSIA-Gateway zugeordnet sind, wird erstellt.

Eine Anwendungsroute zum Steuern des benutzerdefinierten Anwendungsdatenverkehrs an den Internetdienst für die Zielsite (s) wird ebenfalls automatisch erstellt.

Direkter Cloud-Dienst

Der Cloud Direct Service bietet SD-WAN-Funktionalitäten als Cloud-Dienst durch zuverlässige und sichere Bereitstellung für den gesamten internetgebundenen Datenverkehr unabhängig von der Host-Umgebung (Rechenzentrum, Cloud und Internet).

Cloud-Direct-Dienst:

- Verbessert die Netzwerktransparenz und -verwaltung.

- Ermöglicht Partnern, ihren Endkunden verwaltete SD-WAN-Services für geschäftskritische SaaS-Anwendungen anzubieten.

Vorteile

Cloud Direct Service bietet die folgenden Vorteile:

- Redundanz: Nutzt mehrere Internet-WAN-Verbindungen und sorgt für ein nahtloses Failover.

- Link-Aggregation: Nutzt alle Internet-WAN-Links gleichzeitig.

- Intelligenter Lastenausgleich über WAN-Verbindungen verschiedener Anbieter hinweg:

- Messung von Paketverlust, Jitter und Durchsatz.

- Identifizierung benutzerdefinierter Anwendungen.

- Anpassung der Anwendungsanforderungen und Schaltungsleistung (Anpassung an Echtzeit-Netzwerkbedingungen).

- Dynamische QoS-Fähigkeit auf SLA-Niveau für Internetschaltung:

- Passt sich dynamisch an unterschiedliche Durchsätze an.

- Anpassung durch einen Tunnel an Ingress- und Egress-Endpunkten.

- Umleiten von VOIP-Anrufen zwischen Stromkreisen, ohne den Anruf abzubrechen.

- Durchgängige Überwachung und Transparenz.

Um Sites für Cloud Direct Servicezu konfigurieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen und klicken Sie unter SaaS und Cloud On-Ramp Services auf die Kachel Cloud Direct ServiceSaaS.

Sie können den Cloud Direct-Dienst auch über Konfiguration > SaaS und Cloud On-Ramp-Dienste > Cloud Directkonfigurieren.

Im Folgenden sind einige der unterstützten Einstellungen aufgeführt:

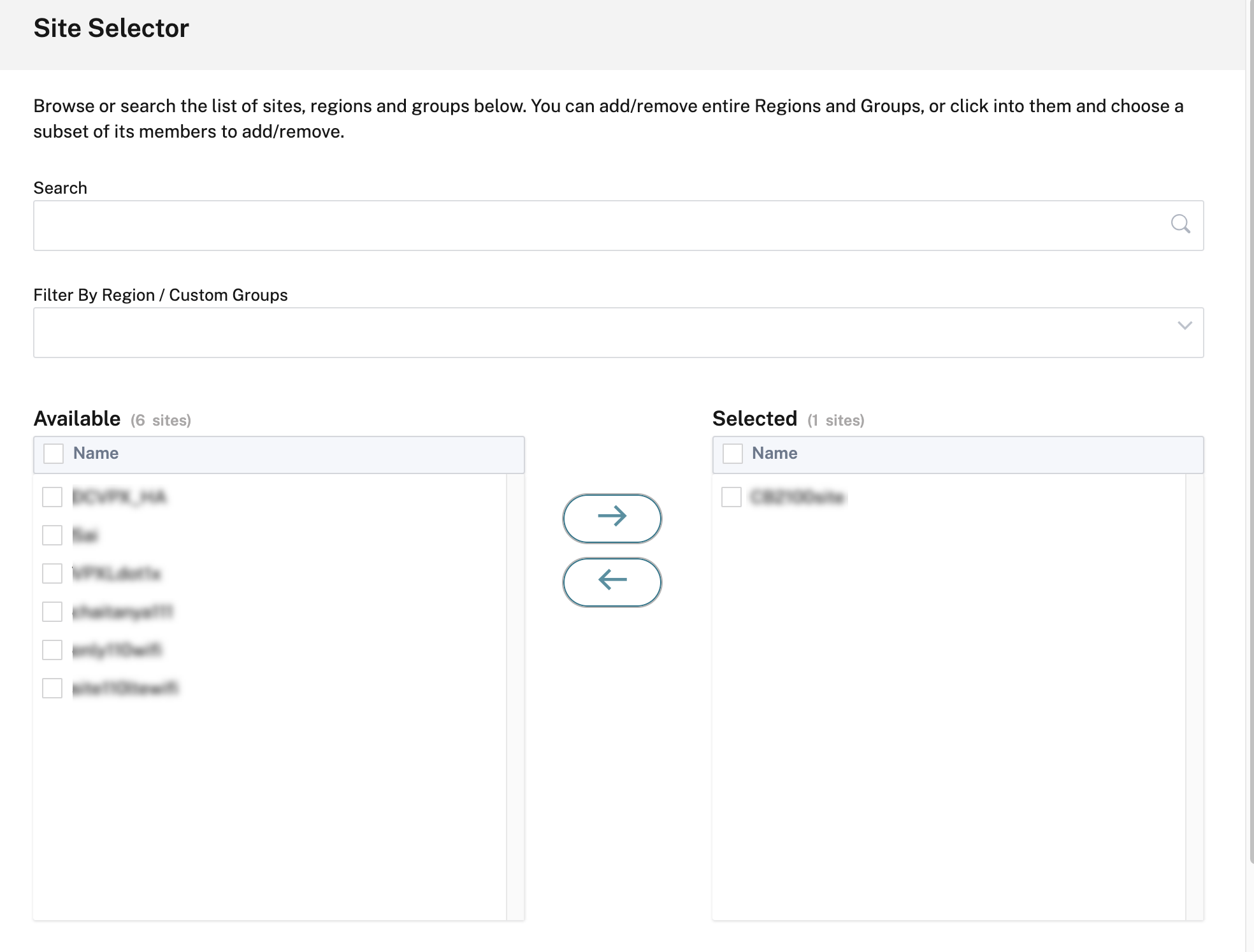

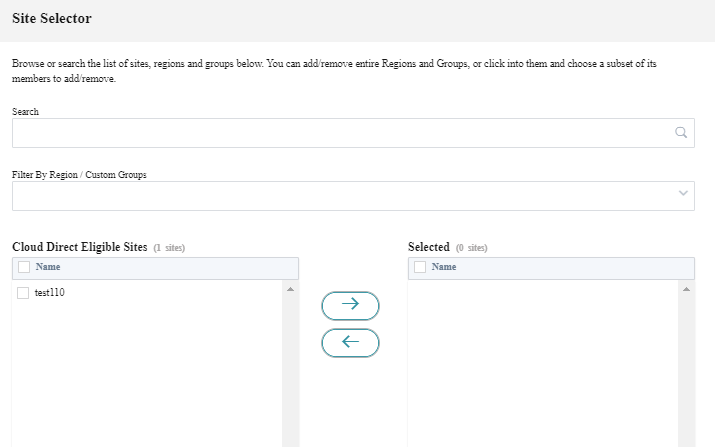

Cloud Direct-Sites hinzufügen

Wenn Sie auf den Link Cloud Direct-Sites hinzufügen klicken, wird die Seite Site-Auswahl angezeigt. Sie können die Liste der Websites, Regionen und Gruppen unten durchsuchen. Sie können ganze Regionen und Gruppen hinzufügen/entfernen oder auf sie klicken und eine Teilmenge ihrer Mitglieder auswählen. Sobald dies erledigt ist, klicken Sie auf Speichern.

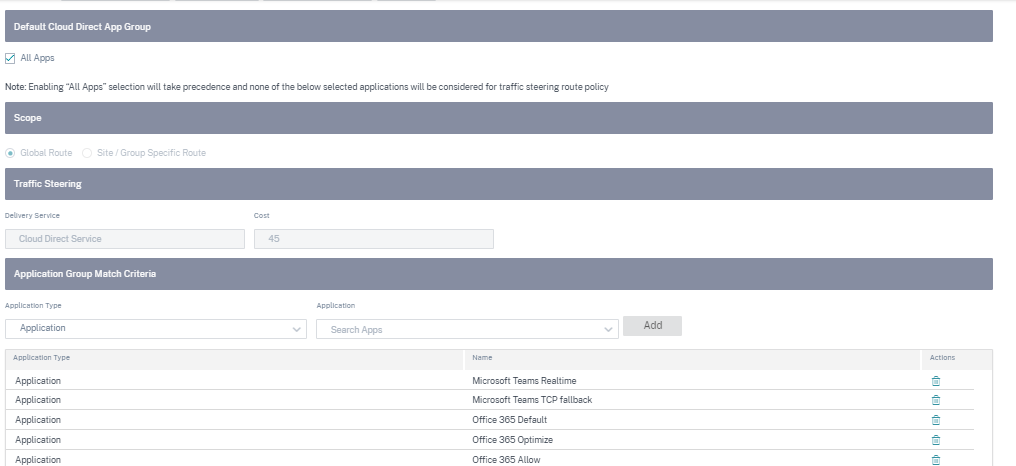

Cloud Direct-Standard-App-Gruppe

Um bestimmte Anwendungen über Cloud Direct zu steuern, können Sie die entsprechenden Anwendungen über den Link Default Cloud Direct App-Gruppe hinzufügen.

- Alle Apps: Durch Aktivieren dieses Kontrollkästchens wird der gesamte internetgebundene Datenverkehr über den Cloud Direct-Dienst umgeleitet. Keine der unten ausgewählten Anwendungen wird für die Verkehrslenkungsroutenpolitik berücksichtigt.

-

Geltungsbereich:

- Globale Route: Wenn diese Option ausgewählt ist, gelten die als Teil dieser Standardgruppe hinzugefügten App-Routen für alle Sites, auf denen Cloud Direct Service bereitgestellt wird.

- Standort-/Gruppenspezifische Route: Wenn diese Option ausgewählt ist, können die App-Routen auf Standortebene oder im Abschnitt Globale Routen geleitet werden, um sie an eine bestimmte Site zu binden.

-

Verkehrssteuerung:

- Delivery Service: Dies stellt den Cloud Direct-Dienst dar.

- Kosten: Spiegelt die relative Priorität jeder Route wider. Senken Sie die Kosten, je höher die Priorität.

- Wählen Sie im Abschnitt Übereinstimmungskriterien für Anwendungsgruppenden Anwendungstypund dieAnwendungaus der Dropdown-Liste aus und klicken Sie aufHinzufügen.

- Klicken Sie auf Speichern, um die ausgewählten Übereinstimmungskriterien zu

Sie können die Region auswählen und die Standorte entsprechend auswählen.

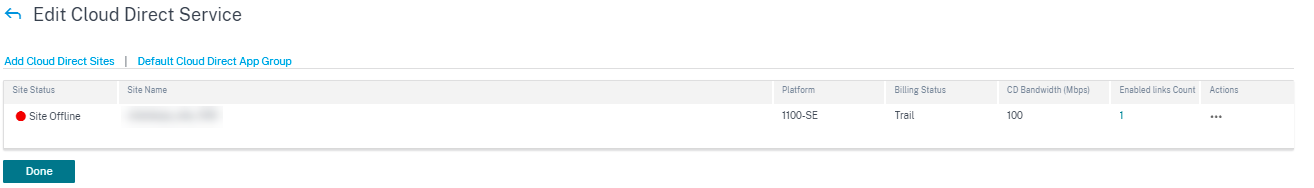

Wenn Sie alle Standorte auswählen und dann auf Speichern klicken, werden die Websites mit Informationen wie Site-Name, Plattform, Abonnementbandbreite und Abrechnungsmodell angezeigt. Sie haben die Möglichkeit, die Abonnementbandbreite und das Abrechnungsmodell zu ändern.

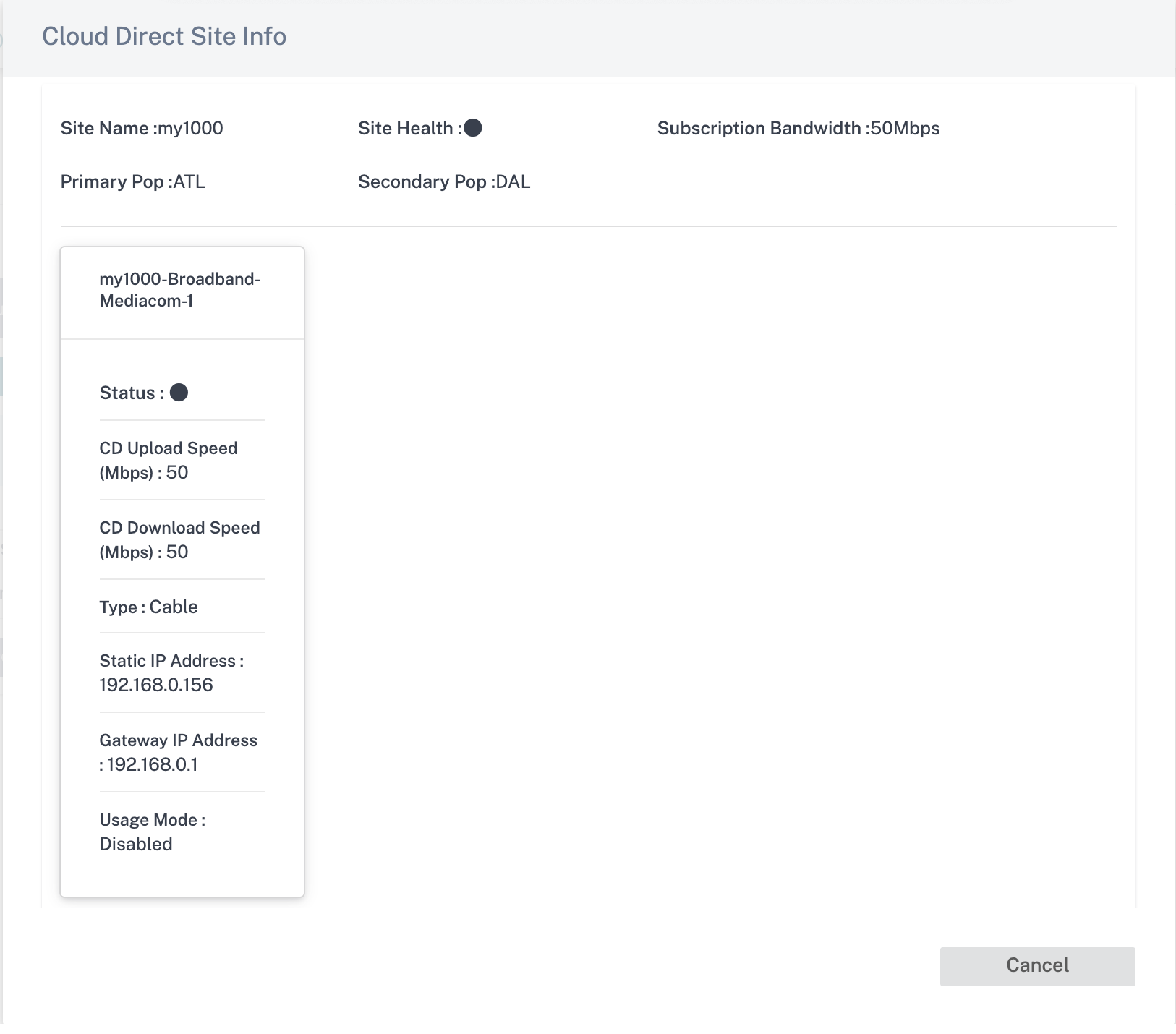

Sie können sehen, dass die Site mit den folgenden Details erstellt wurde:

- Site-Status: Zeigt den Status an, ob die Site bereitgestellt ist oder nicht. Bei der Bereitstellung würde der Status darauf hinweisen, ob die Cloud Direct-Site online ist oder nicht.

- Site-Name: Zeigt den Site-Namen an, für den die Cloud Direct-Funktion bereitgestellt wird.

- Plattform: Für den ausgewählten Standort wird der entsprechende Appliance-Modellname automatisch ausgefüllt und hier angezeigt, z. B. — 210-SE.

- Rechnungsstatus: Zeigt den Abrechnungsstatus an.

- Lizenzierte Cloud Direct-Bandbreite (Mbit/s): Zeigt Bandbreiteninformationen für Cloud Direct-Abonnements an. Die Abonnementbandbreite ist mit der Lizenzierung für den Cloud Direct-Dienst verbunden.

- Anzahl der aktivierten Links: Zeigt die Anzahl der für diesen Dienst aktivierten WAN-Verbindungen an.

- Aktionen: Sie können entweder die Cloud Direct-Standortkonfiguration löschen, die für diese SD-WAN-Appliance erstellt wurde, oder die Cloud Direct-Standortkonfiguration und die WAN-Link-Details im schreibgeschützten Modus anzeigen.

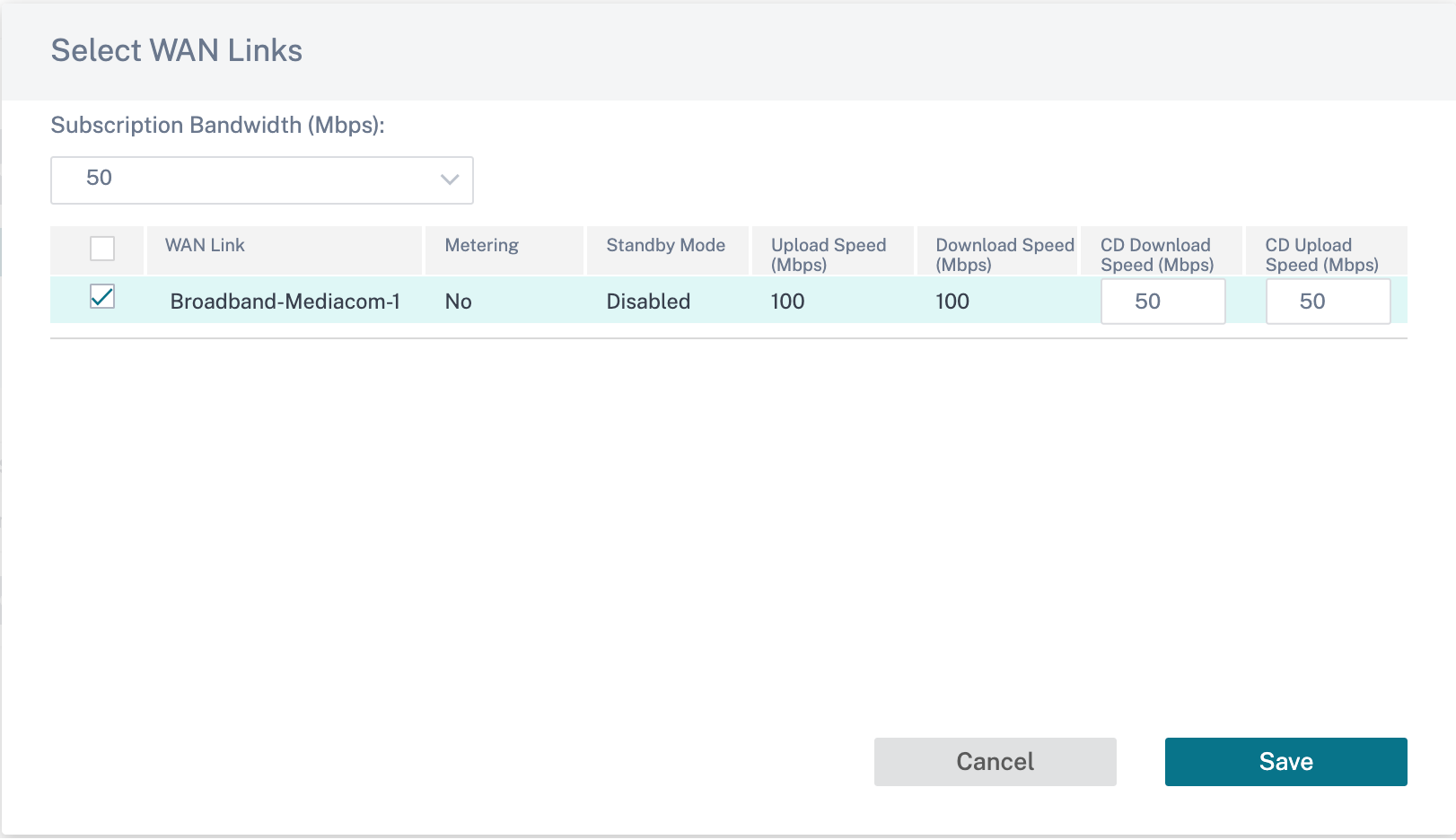

Klicken Sie auf den Site-Eintrag und Sie können die Abonnementbandbreite bearbeiten und Änderungen am WAN-Link vornehmen, der für diesen Service ausgewählt wird. Außerdem können Sie die Geschwindigkeit von Ingress (Upload) und Egress (Download) für den Cloud Direct-Dienst auf jedem der ausgewählten WAN-Links bearbeiten.

Hinweis

- Standardmäßig wählt es die ersten vier Internet-WAN-Links aus.

- Die Werte der Cloud Direct-Upload- und Download-Geschwindigkeiten dürfen nicht größer sein als der Wert für die Abonnementbandbreite.

Sie können Anwendungsobjekte für anwendungsbasierte Routen erstellen. Erstellen Sie die Anwendungsroute, indem Sie die entsprechenden Anwendungen einbeziehen, die über den Cloud Direct-Dienst gesteuert werden müssen. Weitere Informationen finden Sie unter Routing-Richtlinien.

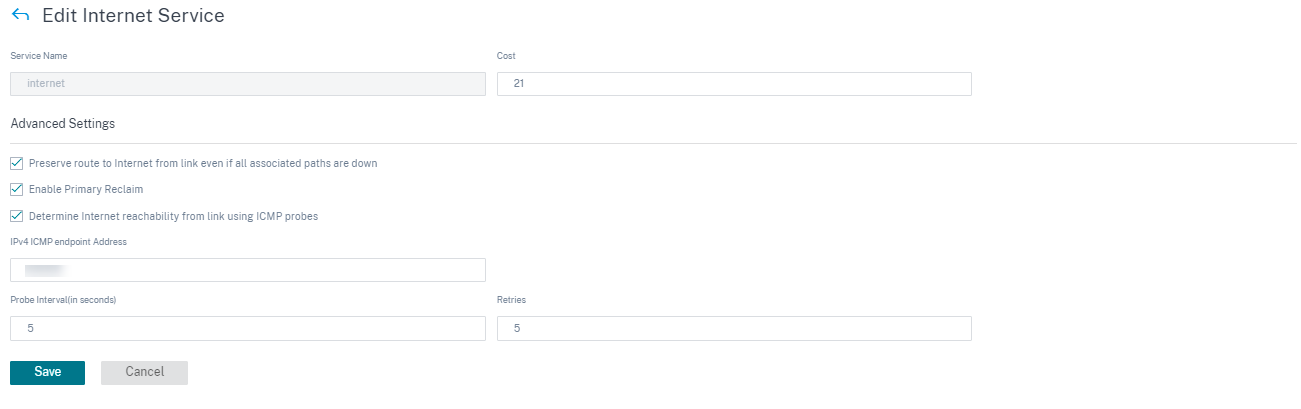

Internet Service

Internet Service ist standardmäßig als Teil der Lieferservices verfügbar. Um einen Internetdienst zu konfigurieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen. Wählen Sie im Abschnitt SD-WAN-Dienste die Kachel Direct Internet Breakout aus und klicken Sie dann auf Hinzufügen.

Sie können die folgenden Internetdienste konfigurieren:

- Route zum Internet vom Link beibehalten, auch wenn alle zugehörigen Pfade ausgefallen sind: Sie können die Routenkosten für Internetdienste im Verhältnis zu anderen Bereitstellungsdiensten konfigurieren. Mit diesem Dienst können Sie die Route über den Link zum Internet beibehalten, auch wenn alle zugehörigen Pfade ausgefallen sind. Wenn alle mit einer WAN-Verbindung verknüpften Pfade tot sind, verwendet die SD-WAN-Appliance diese Route zum Senden/Empfangen von Internetverkehr.

- Ermitteln der Internet-Erreichbarkeit über eine Verbindung mithilfe von ICMP-Prüfpunkten: Sie können ICMP-Prüfungen für bestimmte Internet-WAN-Verbindungen zu einem expliziten Server im Internet aktivieren. Mit der ICMP-Testeinstellung behandelt die SD-WAN-Appliance die Internetverbindung als aktiv, wenn entweder die Mitgliedspfade der Verbindung aktiv sind oder wenn die ICMP-Testantwort vom Server empfangen wird.

- IPv4-ICMP-Endpunktadresse: Die IPv4-Zieladresse oder die Serveradresse.

- Prüfintervall (in Sekunden): Zeitintervall, in dem die SD-WAN-Appliance Tests über die im Internet konfigurierten WAN-Verbindungen sendet. Standardmäßig sendet die SD-WAN-Appliance alle 5 Sekunden Tests auf den konfigurierten WAN-Verbindungen.

- Wiederholungsversuche: Anzahl der Wiederholungsversuche, die Sie versuchen können, bevor Sie feststellen, ob die WAN-Verbindung aktiv ist oder nicht. Nach 3 aufeinanderfolgenden Sondenfehlern wird die WAN-Verbindung als tot betrachtet. Maximal zulässige Wiederholungsversuche sind 10.

Unterstützte Bereitstellungsmodi

Der Internetdienst kann in den folgenden Bereitstellungsmodi verwendet werden:

- Inline-Bereitstellungsmodus (SD-WAN-Overlay)

Citrix SD-WAN kann als Overlay-Lösung in jedem Netzwerk bereitgestellt werden. Als Overlay-Lösung wird SD-WAN im Allgemeinen hinter vorhandenen Edge-Routern und/oder Firewalls eingesetzt. Wenn SD-WAN hinter einer Netzwerk-Firewall bereitgestellt wird, kann die Schnittstelle als vertrauenswürdig konfiguriert werden und der Internetverkehr kann als Internet-Gateway an die Firewall übermittelt werden.

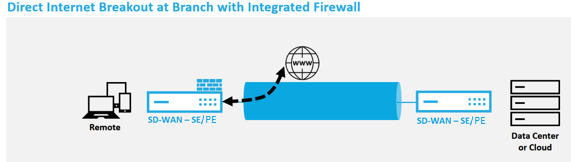

- Edge- oder Gateway Modus

Citrix SD-WAN kann als Edge-Gerät bereitgestellt werden und ersetzt vorhandene Edge-Router- und/oder Firewall-Geräte. Die integrierte Firewall-Funktion ermöglicht es SD-WAN, das Netzwerk vor direkter Internetverbindung zu schützen. In diesem Modus wird die Schnittstelle, die mit der öffentlichen Internetverbindung verbunden ist, als nicht vertrauenswürdig konfiguriert, wodurch die Verschlüsselung aktiviert wird, und Firewall- und Dynamische NAT-Funktionen sind aktiviert, um das Netzwerk zu schützen.

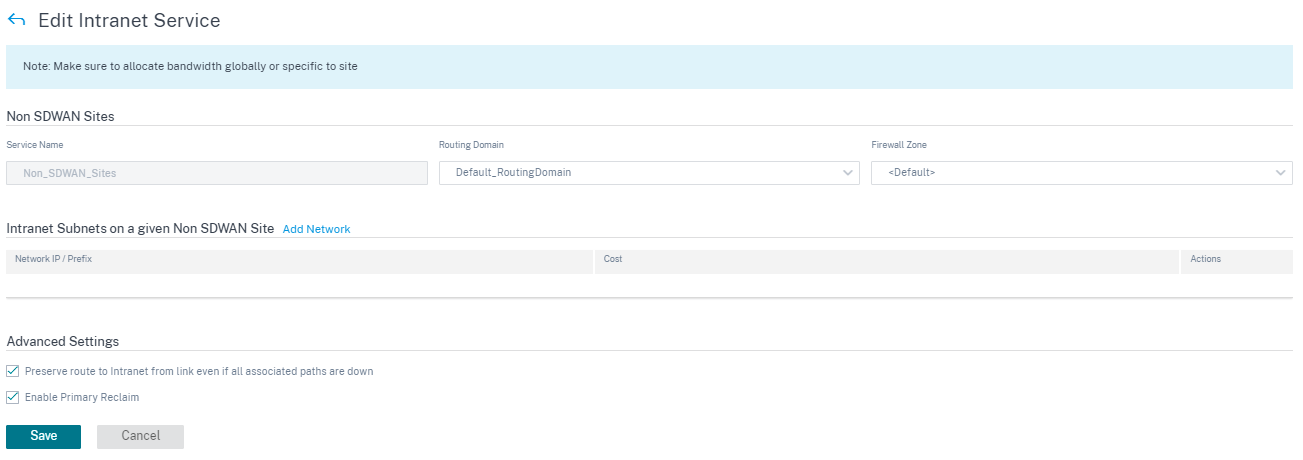

Intranet-Service

Sie können mehrere Intranetdienste erstellen. Um einen Intranet-Service hinzuzufügen, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen. Klicken Sie im Abschnitt Intranetdienste auf Hinzufügen.

Sobald der Intranetdienst auf globaler Ebene erstellt wurde, können Sie ihn auf WAN-Link-Ebene referenzieren. Geben Sie einen Dienstnamenan, wählen Sie die gewünschte Routingdomäne und Firewallzoneaus Fügen Sie alle Intranet-IP-Adressen im Netzwerk hinzu, damit andere Standorte im Netzwerk interagieren könnten. Sie können die Route zum Intranet auch von der Verbindung aus beibehalten, selbst wenn alle zugehörigen Pfade ausgefallen sind.

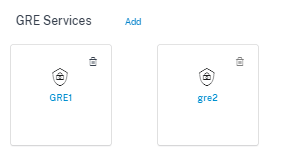

GRE Service

Sie können SD-WAN-Appliances so konfigurieren, dass GRE-Tunnel im LAN beendet werden.

Um einen GRE-Service hinzuzufügen, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen. Sie können auch unter Konfiguration > Sicherheit zur Konfigurationsseite fürGRE-Dienste**navigieren.

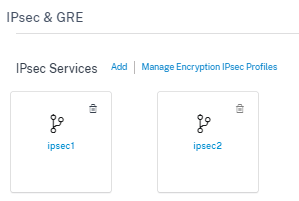

Navigieren Sie im Abschnitt IPSec & GRE zu IPSec-Dienste und klicken Sie auf Hinzufügen.

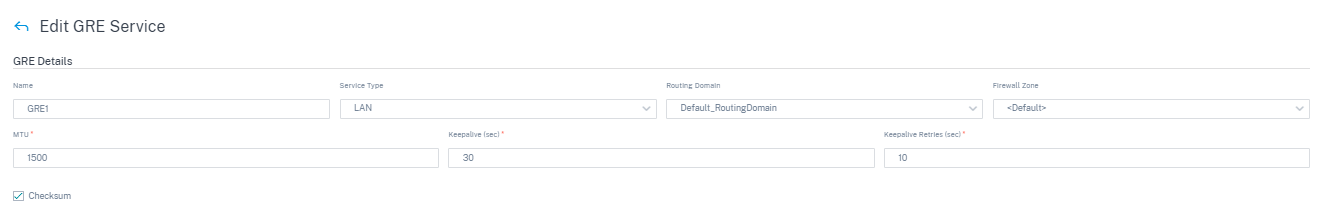

GRE-Details:

- Diensttyp: Wählen Sie den Dienst aus, den der GRE-Tunnel verwendet.

- Name: Name des LAN GRE-Dienstes.

- Routingdomäne: Die Routingdomäne für den GRE-Tunnel.

- Firewall-Zone: Die für den Tunnel gewählte Firewall-Zone. Standardmäßig wird der Tunnel in die default_LAN_Zone platziert.

- MTU: Maximale Übertragungseinheit — die Größe des größten IP-Datagramms, das über eine bestimmte Verbindung übertragen werden kann. Der Bereich reicht von 576 bis 1500. Der Standardwert ist 1500.

- Bleib am Leben: Der Zeitraum zwischen dem Senden von Keep-Alive-Nachrichten. Bei der Konfiguration auf 0 werden keine Keep Alive-Pakete gesendet, der Tunnel bleibt jedoch weiter oben.

- Keep alive Wiederholungen: Die Häufigkeit, mit der die Citrix SD-WAN Appliance Keepalive-Pakete ohne Antwort sendet, bevor der Tunnel heruntergefahren wird.

- Prüfsumme: Aktiviert oder deaktiviert Checksum für den GRE-Header des Tunnels.

Site-Bindungen:

- Site Name: Der Standort, an dem der GRE Tunnel zugeordnet werden soll.

- Quell-IP: Die Quell-IP-Adresse des Tunnels. Dies ist eine der virtuellen Schnittstellen, die an dieser Site konfiguriert sind. Die ausgewählte Routingdomäne bestimmt die verfügbaren Quell-IP-Adressen.

- Public Source IP: Die Quell-IP, wenn der Tunnelverkehr über NAT verläuft.

- Ziel-IP: Die Ziel-IP-Adresse des Tunnels.

- Tunnel-IP/Präfix: Die IP-Adresse und das Präfix des GRE-Tunnels.

- Tunnel-Gateway-IP: Die IP-Adresse des nächsten Hops, um den Tunnelverkehr weiterzuleiten

- LAN Gateway-IP: Die IP-Adresse des nächsten Hops, um den LAN-Verkehr weiterzuleiten.

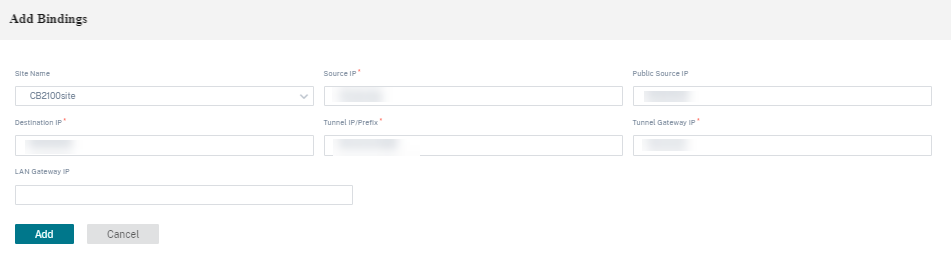

Zscaler-Service

Die Zscaler Cloud Security Platform bietet eine Reihe von Sicherheitskontrollpunkten in mehr als 100 Rechenzentren auf der ganzen Welt. Indem Sie den Internetverkehr einfach an den Zscaler-Dienst umleiten, können Sie Ihre Geschäfte, Filialen und entfernten Standorte sofort sichern.

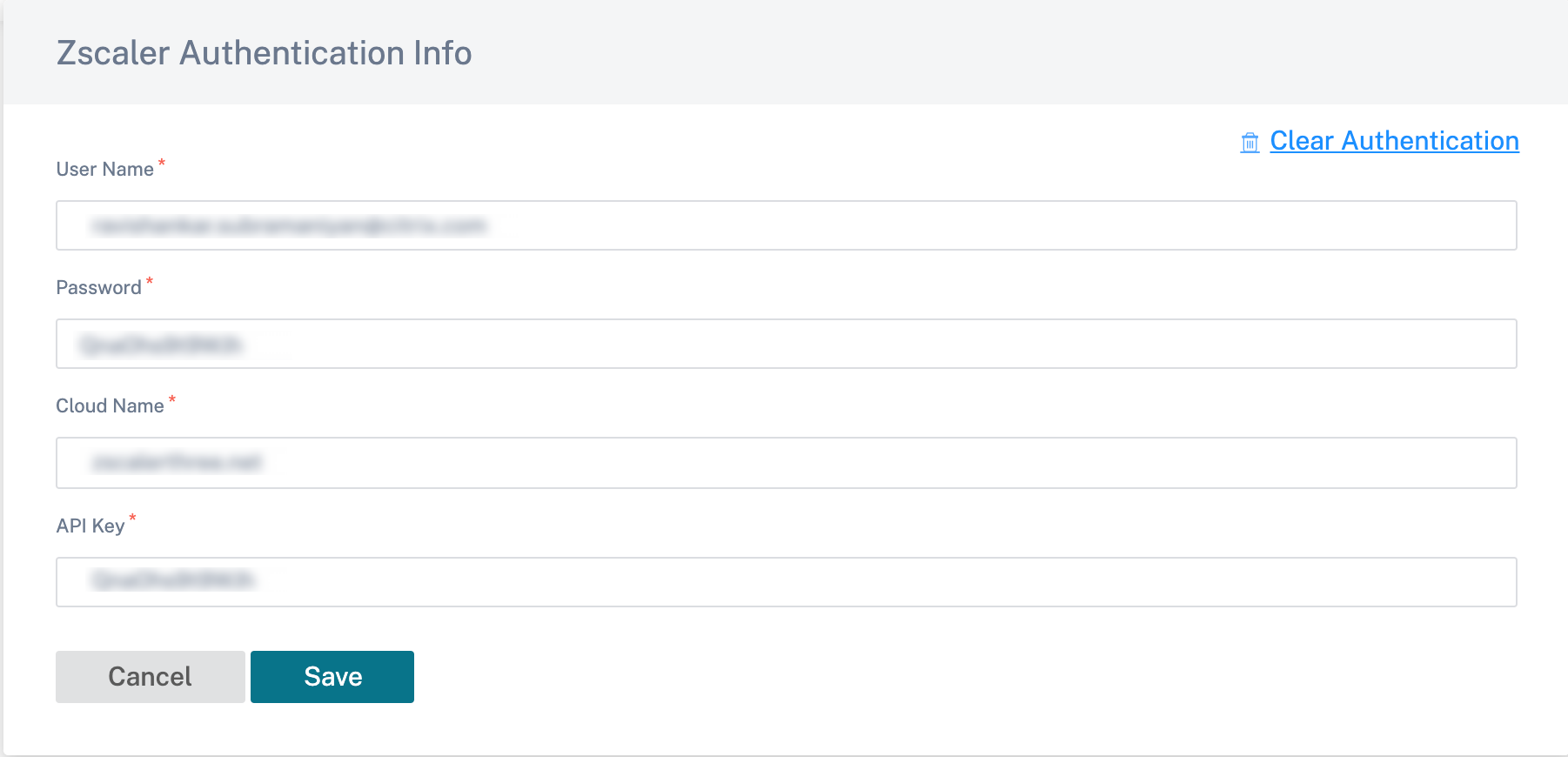

Der Citrix SD-WAN Orchestrator Service bietet Partnerauthentifizierung für Zscaler Cloud. Um sich zu authentifizieren, klicken Sie auf das Symbol Einstellungen neben Zscaler, das im Abschnitt Cloud Security Services aufgeführt ist.

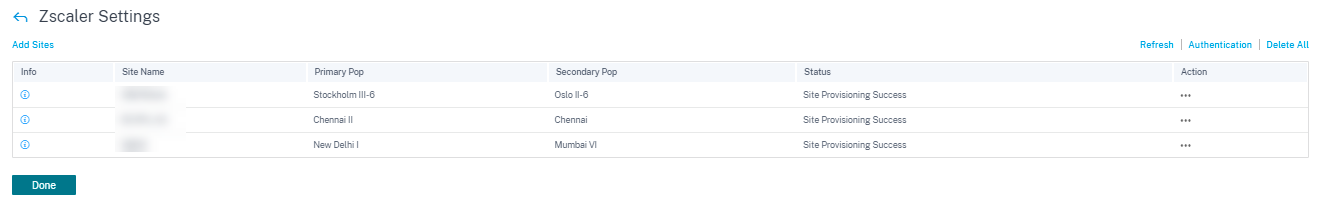

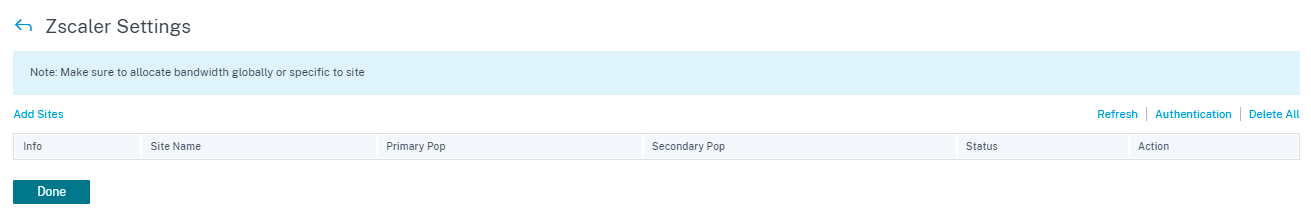

Um sich zu authentifizieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Servicedefinitionen. Klicken Sie im Abschnitt Cloud Security Services auf die Zscaler-Kachel . Die Seite Zscaler-Einstellungen wird angezeigt.

Sie können auch unter Konfiguration > Sicherheit zurZscaler-Konfigurationsseite**navigieren.

Klicken Sie auf der Seite Zscaler-Einstellungen auf den Link Authentifizierung . Die Seite Zscaler-Authentifizierungsinformationen wird angezeigt.

-

Geben Sie auf der Seite Zscaler-Authentifizierungsinformationen Ihren Benutzernamen und Ihr Passwort ein.

-

Cloud-Name: Der Cloud-Name, der in der URL verfügbar ist, über die sich Administratoren beim Zscaler-Dienst anmelden. Im folgenden Beispiel ist help.zscaler.com die URL und zScaler.com ist der Cloud-Name.

Um die betriebliche Effizienz zu maximieren, baute Zscaler eine globale Multi-Cloud-Infrastruktur mit hoher Skalierbarkeit auf. Eine Organisation erhält Zugriff auf eine bestimmte Zscaler-Cloud, um sich bei ihrem Administratorportal anzumelden. Und dieselbe Zscaler-Cloud ist dafür verantwortlich, den von dieser Organisation initiierten Datenverkehr zu verarbeiten.

-

API-Schlüssel: Der Citrix SD-WAN-Schlüssel für die Partnerintegration.

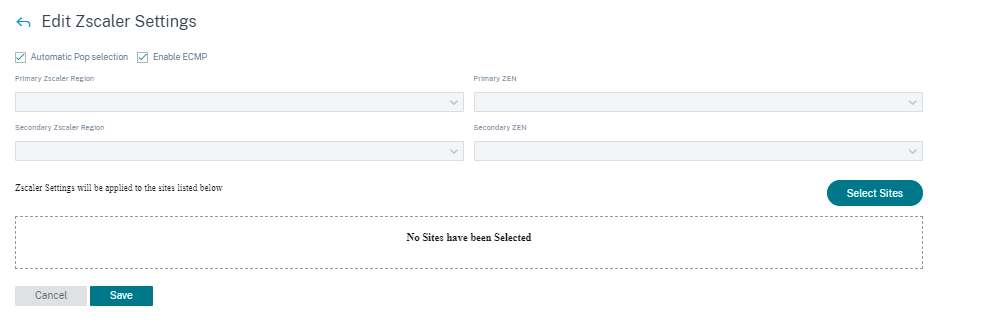

Klicken Sie auf der Seite Zscaler-Einstellungen auf Sites hinzufügen, um eine Site für den Zscaler-Dienst hinzuzufügen. Die Seite „Zscaler-Einstellungen bearbeiten “ wird angezeigt.

Ein IPSec-Tunnel wird zwischen der SD-WAN-Site und Zscaler Enforcement Nodes (ZENs) im Cloud-Netzwerk von Zscaler eingerichtet. ZENs prüfen den Datenverkehr bidirektional und setzen Sicherheits- und Compliance-Richtlinien durch.

-

ECMP aktivieren: Wenn das Kontrollkästchen ECMP aktivieren aktiviert ist, ist der ECMP-Lastenausgleich für den Zscaler-Dienst aktiviert.

-

Automatische Pop-Auswahl: Wenn diese Option ausgewählt ist, wählt der Citrix SD-WAN Orchestrator Service automatisch die primäre und sekundäre ZEN aus, die Ihrem Standort am nächsten sind, basierend auf der Geolokalisierungssuche der IP-Adressen von WAN-Verbindungen. Wenn diese Option deaktiviert ist, wählen Sie die ZENs manuell aus.

-

Primäre Zscaler-Region: Die Region, zu der das primäre ZEN gehört.

-

Primärer Zscaler-Pop: Das primäre ZEN.

-

Sekundäre Zscaler-Region: Die Region, zu der das sekundäre ZEN gehört.

-

Sekundärer Zscaler Pop: Das sekundäre ZEN.

-

Wählen Sie die Regionen und Standorteaus.

Nachdem Sie die Site erfolgreich hinzugefügt haben, überprüfen, starten und aktivieren Sie die Konfiguration. Die IPsec-Tunnel werden nach erfolgreicher Aktivierung der Konfiguration bereitgestellt. Das Info-Symbol enthält die Details zur Konfiguration und zum Status des Zscaler-Tunnels. Wenn es einen Fehler beim Herstellen einer Verbindung zum Zscaler-Netzwerk bzw. beim Hinzufügen einer Site gibt, klicken Sie auf der Seite Zscaler-Einstellungen auf Aktualisieren und versuchen Sie erneut, die Verbindung herzustellen.

Weisen Sie die Bandbreite für den Zscaler-Dienst zu. Mit der Link-spezifischen WAN-Link-Konfiguration für den Zscaler Service können Sie eine andere Bandbreitenzuweisung als die globale Zuweisung angeben.

Sie können eine Site-spezifische Zscaler-Konfiguration mithilfe der Spalte Aktionbearbeitenoderlöschen. Um alle mit Zscaler konfigurierten Sites gleichzeitig zu löschen, klicken Sie aufAlle löschen.

IPsec-Dienst

Citrix SD-WAN-Appliances können feste IPSec-Tunnel mit Peers von Drittanbietern auf LAN- oder WAN-Seite aushandeln. Sie können die Tunnelendpunkte definieren und die Standorte den Tunnelendpunkten zuordnen.

Sie können auch ein IPsec-Sicherheitsprofil auswählen und anwenden, das das Sicherheitsprotokoll und die IPsec-Einstellungen definiert.

So konfigurieren Sie IPsec-Einstellungen für virtuelle Pfade:

- Aktivieren Sie Virtual Path IPsec-Tunnel für alle virtuellen Pfade, bei denen FIPS-Konformität erforderlich ist.

- Konfigurieren Sie die Nachrichtenauthentifizierung, indem Sie den IPsec-Modus in AH oder ESP+Auth ändern und eine FIPS-zugelassene Hashing-Funktion verwenden. SHA1 wird von FIPS akzeptiert, aber SHA256 wird dringend empfohlen.

- Die IPsec-Lebensdauer sollte nicht länger als 8 Stunden (28.800 Sekunden) konfiguriert werden.

Citrix SD-WAN verwendet IKE Version 2 mit Pre-Shared-Keys, um IPSec-Tunnel über den virtuellen Pfad mit den folgenden Einstellungen auszuhandeln:

- DH Gruppe 19: ECP256 (256-Bit Elliptische Kurve) für Schlüsselaushandlung

- 256-Bit-AES-CBC-Verschlüsselung

- SHA256-Hashing für die Nachrichtenauthentifizierung

- SHA256-Hashing für Nachrichtenintegrität

- DH Gruppe 2: MODP-1024 für perfekte Vorwärtsgeheimnis

So konfigurieren Sie IPSec-Tunnel für einen Drittanbieter:

- Konfigurieren Sie die FIPS-genehmigte DH-Gruppe Die Gruppen 2 und 5 sind unter FIPS zulässig, jedoch werden Gruppen 14 und höher dringend empfohlen.

- Konfigurieren Sie die FIPS-genehmigte Hash-Funktion. SHA1 wird von FIPS akzeptiert, jedoch wird SHA256 dringend empfohlen.

- Konfigurieren Sie bei Verwendung von IKEv2 eine FIPS-zugelassene Integritätsfunktion. SHA1 wird von FIPS akzeptiert, jedoch wird SHA256 dringend empfohlen.

- Konfigurieren Sie eine IKE-Lebensdauer und maximale Lebensdauer von nicht mehr als 24 Stunden (86.400 Sekunden).

- Konfigurieren Sie die IPsec-Nachrichtenauthentifizierung, indem Sie den IPsec-Modus in AH oder ESP+Auth ändern und eine FIPS-zugelassene Hashing-Funktion verwenden. SHA1 wird von FIPS akzeptiert, aber SHA256 wird dringend empfohlen.

- Konfigurieren Sie eine IPsec-Lebensdauer und eine maximale Lebensdauer von nicht mehr als acht Stunden (28.800 Sekunden).

Einen IPSec-Tunnel konfigurieren

Navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Servicedefinitionen. Sie können auch unter Konfiguration > Sicherheit zur Seite IPSec-Dienstenavigieren.

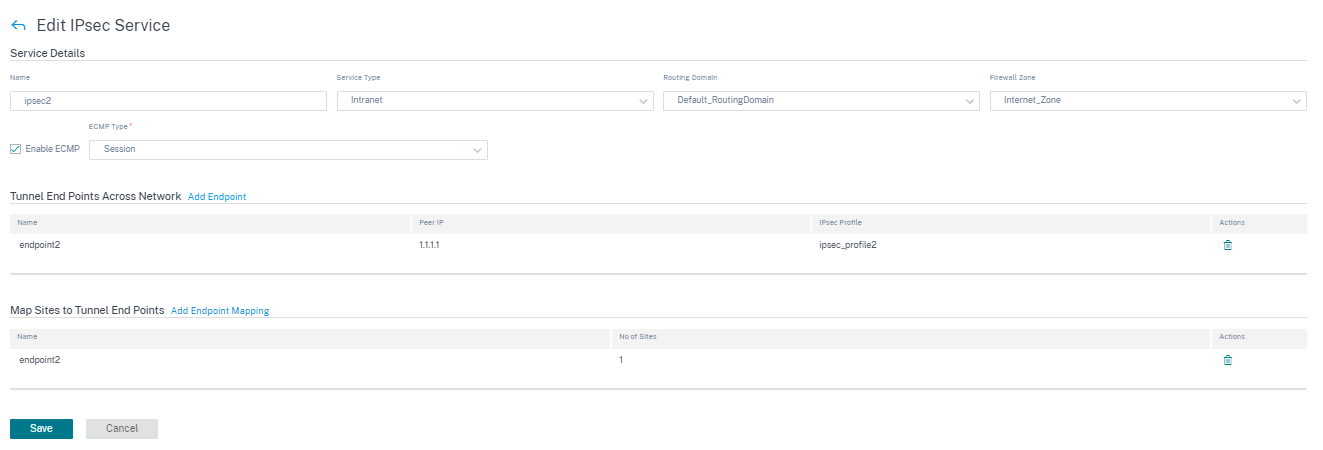

Klicken Sie im Abschnitt IPSec & GRE > IPSec-Dienste auf Hinzufügen. Die Seite IPSec-Dienst bearbeiten wird angezeigt.

-

Geben Sie die Dienstdetails an.

- Dienstname: Der Name des IPsec-Diensts.

- Diensttyp: Wählen Sie den Dienst aus, den der IPSec-Tunnel verwendet.

- Routingdomäne: Wählen Sie für IPsec-Tunnel über LAN eine Routingdomäne aus. Wenn der IPSec-Tunnel einen Intranetdienst verwendet, bestimmt der Intranetdienst die Routingdomäne.

- Firewall-Zone: Die Firewall-Zone für den Tunnel. Standardmäßig wird der Tunnel in die default_LAN_Zone platziert.

- ECMP aktivieren: Wenn das Kontrollkästchen ECMP aktivieren aktiviert ist, ist der ECMP-Lastenausgleich für den IPSec-Tunnel aktiviert.

- ECMP-Typ: Wählen Sie den Typ des ECMP-Lastausgleichsmechanismus nach Bedarf aus. Weitere Informationen zu ECMP-Typen finden Sie unter ECMP-Lastenausgleich.

-

Fügen Sie den Tunnelendpunkt hinzu.

- Name: Wenn Diensttyp Intranet ist, wählen Sie einen Intranetdienst aus, den der Tunnel schützt. Andernfalls geben Sie einen Namen für den Dienst ein.

- Peer-IP: Die IP-Adresse des Remote-Peers.

- IPSec-Profil: IPSec-Sicherheitsprofil, das das Sicherheitsprotokoll und die IPSec-Einstellungen definiert.

- Pre Shared Key: Der für die IKE-Authentifizierung verwendete vorinstallierte Schlüssel.

- Peer Pre Shared Key: Der vorgefertigte Schlüssel, der für die IKEv2-Authentifizierung verwendet wird.

- Identitätsdaten: Die Daten, die bei Verwendung der manuellen Identität oder des Benutzer-FQDN-Typs als lokale Identität verwendet werden sollen.

- Peer-Identitätsdaten: Die Daten, die als Peer-Identität verwendet werden sollen, wenn eine manuelle Identität oder ein Benutzer-FQDN-Typ verwendet wird.

- Zertifikat: Wenn Sie Certificate als IKE-Authentifizierung wählen, wählen Sie aus den konfigurierten Zertifikaten.

-

Ordnen Sie Standorte den Endpunkten des Tunnels zu.

- Endpunkt wählen: Der Endpunkt, der einer Site zugeordnet werden soll.

- Site-Name: Die Site, die dem Endpunkt zugeordnet werden soll.

- Name der virtuellen Schnittstelle: Die virtuelle Schnittstelle am Standort, die als Endpunkt verwendet werden soll.

- Lokale IP: Die lokale virtuelle IP-Adresse, die als lokaler Tunnelendpunkt verwendet werden soll.

- Gateway-IP: Die IP-Adresse des nächsten Hops.

-

Erstellen Sie das geschützte Netzwerk.

- Quellnetzwerk-IP/-Präfix: Die Quell-IP-Adresse und das Präfix des Netzwerkverkehrs, den der IPsec-Tunnel schützt.

- Zielnetzwerk-IP/-Präfix: Die Ziel-IP-Adresse und das Präfix des Netzwerkverkehrs, den der IPsec-Tunnel schützt.

-

Stellen Sie sicher, dass die IPsec-Konfigurationen auf der Peer-Appliance gespiegelt werden.

Weitere Informationen zur FIPS-Konformität finden Sie unter Netzwerksicherheit.

Hinweis

Der Citrix SD-WAN Orchestrator Service unterstützt die Konnektivität zu Oracle Cloud Infrastructure (OCI) über IPSec.

IPSec-Verschlüsselungsprofile

Um ein IPSec-Verschlüsselungsprofil hinzuzufügen, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen. Sie können auch unter Konfiguration > Sicherheit zur Konfigurationsseite fürIPSec-Verschlüsselungsprofile**navigieren.

Wählen Sie im Abschnitt IPSec & GRE die Option Verschlüsselungs-IPSec-Profile verwalten.

IPsec bietet sichere Tunnel. Citrix SD-WAN unterstützt virtuelle IPsec-Pfade, sodass Geräte von Drittanbietern IPsec-VPN-Tunnel auf LAN- oder WAN-Seite einer Citrix SD-WAN-Appliance beenden können. Sie können Standort-zu-Standort-IPSec-Tunnel sichern, die auf einer SD-WAN-Appliance beendet werden, indem Sie eine 140-2 Level 1 FIPS-zertifizierte kryptografische IPSec-Binärdatei verwenden.

Citrix SD-WAN unterstützt auch das robuste IPsec-Tunneling mithilfe eines differenzierten virtuellen Pfadtunneling-Mechanismus.

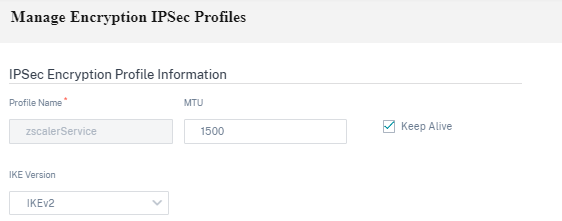

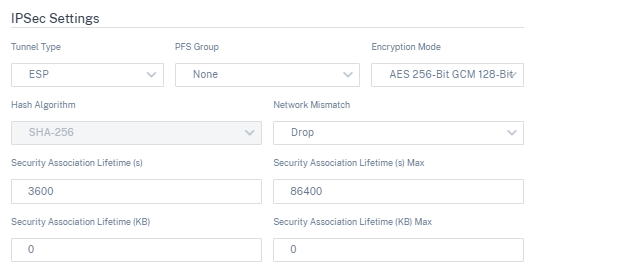

IPsec-Profile werden beim Konfigurieren von IPsec-Diensten als Bereitstellungsdienstsätze verwendet. Geben Sie auf der Seite IPSec-Sicherheitsprofil die erforderlichen Werte für die folgenden IPSec-Verschlüsselungsprofile, IKE-Einstellungen und IPSec-Einstellungenein.

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen.

Informationen zum IPSec-Verschlüsselungsprofil:

- Profilname: Geben Sie einen Profilnamen an.

- MTU: Geben Sie die maximale IKE- oder IPSec-Paketgröße in Byte ein.

- Keep Alive: Aktivieren Sie das Kontrollkästchen, um den Tunnel aktiv zu halten und die Routenberechtigung zu aktivieren.

-

IKE-Version: Wählen Sie eine IKE-Protokollversion aus der Dropdownliste.

IKE-Einstellungen

-

Modus: Wählen Sie entweder Hauptmodus oder Aggressiver Modus aus der Dropdown-Liste für den IKE-Phase-1-Verhandlungsmodus aus.

- Main: Während der Verhandlung werden keine Informationen potenziellen Angreifern ausgesetzt, sind aber langsamer als der aggressive Modus. Der Hauptmodus ist FIPS-konform.

- Aggressiv: Einige Informationen (z. B. die Identität der Verhandlungskollegen) werden während der Verhandlung potenziellen Angreifern ausgesetzt, sind aber schneller als der Hauptmodus. Deraggressive Modus ist nicht FIPS-konform.

- Authentifizierung: Wählen Sie im Dropdownmenü den Authentifizierungstyp Zertifikat oder Pre-Shared Key aus.

- Peer-Authentifizierung: Wählen Sie den Peer-Authentifizierungstyp aus der Dropdownliste.

- Identität: Wählen Sie die Identitätsmethode aus der Dropdownliste aus.

- Peer-Identität: Wählen Sie die Peer-Identity-Methode aus der Dropdownliste aus.

- DH-Gruppe: Wählen Sie die Diffie-Hellman (DH) -Gruppe aus, die für die IKE-Schlüsselgenerierung verfügbar ist.

- DPD-Timeout (s): Geben Sie den Dead Peer Detection Timeout (in Sekunden) für VPN-Verbindungen ein.

- Hash-Algorithmus: Wählen Sie einen Hashing-Algorithmus aus der Dropdown-Liste aus, um IKE-Nachrichten zu authentifizieren.

- Integritätsalgorithmus: Wählen Sie den IKEv2-Hashing-Algorithmus, der für die HMAC-Überprüfung verwendet werden soll

- Verschlüsselungsmodus: Wählen Sie den Verschlüsselungsmodus für IKE-Nachrichten aus der Dropdownliste.

- Lebenszeit (en) der Sicherheitszuordnung: Geben Sie die Zeitspanne in Sekunden ein, die eine IKE-Sicherheitszuordnung bestehen soll.

- Max. Lebensdauer (en) der Sicherheitszuordnung: Geben Sie die maximale Zeit in Sekunden ein, die das Bestehen einer IKE-Sicherheitszuordnung zulassen soll.

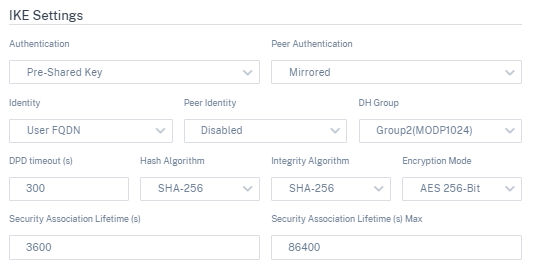

IPsec-Einstellungen

-

Tunneltyp: Wählen Sie ESP, ESP+Auth, ESP+NULLoder AH als Tunnelkapselungstyp aus der Dropdown-Liste. Diese sind unter FIPS-konformen und nicht FIPS-konformen Kategorien zusammengefasst.

- ESP: Verschlüsselt nur die Benutzerdaten

- ESP+Auth: Verschlüsselt die Benutzerdaten und beinhaltet einen HMAC

- ESP+NULL: Pakete werden authentifiziert, aber nicht verschlüsselt

- AH: Beinhaltet nur einen HMAC

- PFS-Gruppe: Wählen Sie im Dropdown-Menü die Diffie-Hellman-Gruppe aus, die für die Generierung von Perfect Forward Secrecy-Schlüsseln verwendet werden soll

- Verschlüsselungsmodus: Wählen Sie im Dropdownmenü den Verschlüsselungsmodus für IPSec-Nachrichten aus.

- Hash-Algorithmus: Die Hash-Algorithmen MD5, SHA1 und SHA-256 sind für die HMAC-Überprüfung verfügbar.

- Netzwerkkonflikt: Wählen Sie aus dem Dropdown-Menü eine Aktion aus, die ausgeführt werden soll, wenn ein Paket nicht mit den geschützten Netzwerken des IPSec-Tunnels übereinstimmt.

- Lebensdauer (en) der Sicherheitszuordnung: Geben Sie den Zeitraum (in Sekunden) ein, für den eine IPSec-Sicherheitszuordnung bestehen soll.

- Max. Lebensdauer (en) der Sicherheitszuordnung: Geben Sie die maximale Zeitspanne (in Sekunden) ein, die das Bestehen einer IPSec-Sicherheitszuordnung zulassen soll.

- Lebensdauer der Sicherheitszuordnung (KB): Geben Sie die Datenmenge (in Kilobyte) ein, die eine IPSec-Sicherheitszuordnung bestehen soll.

- Max. Lebensdauer der Sicherheitszuordnung (KB): Geben Sie die maximale Datenmenge (in Kilobyte) ein, die das Vorhandensein einer IPSec-Sicherheitszuordnung zulassen soll.

Statischer virtueller Pfad

Die Einstellungen für den virtuellen Pfad werden von den globalen Einstellungen für den automatischen WAN-Linkpfad übernommen. Sie können diese Konfigurationen überschreiben und den Mitgliedspfad hinzufügen oder entfernen. Sie können die virtuellen Pfade auch basierend auf der Site und dem angewendeten QoS-Profil filtern. Geben Sie eine Tracking-IP-Adresse für den WAN-Link an, die angepingt werden kann, um den Status des WAN-Link zu bestimmen. Sie können auch eine Reverse-Tracking-IP für den umgekehrten Pfad angeben, der angepingt werden kann, um den Status des Rückwärtspfads zu bestimmen.

Um statische virtuelle Pfade zu konfigurieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäleund klicken Sie auf die Kachel Statischer virtueller Pfad .

Im Folgenden sind einige der unterstützten Einstellungen aufgeführt:

-

Bandbreitenliste nach Bedarf

- Globales On-Demand-Bandbreitenlimit außer Kraft setzen: Wenn aktiviert, werden die globalen Bandbreitengrenzwerte durch standortspezifische Werte ersetzt

- Maximale gesamte WAN-zu-LAN-Bandbreite als Prozentsatz der Bandbreite, die von WAN-Verbindungen ohne Standby-Funktion im virtuellen Pfad bereitgestellt wird (%): Aktualisieren Sie die maximale Bandbreitenbeschränkung in%.

-

Globaler Standard pro Link: Provisioning relativer Bandbreite über virtuelle Pfade hinweg:

- Automatische Bandbreitenbereitstellung über virtuelle Pfade hinweg aktivieren: Wenn diese Option aktiviert ist, wird die Bandbreite für alle Dienste automatisch berechnet und entsprechend der Größe der von den Remotestandorten verbrauchten Bandbreite angewendet.

- Mindestreservierte Bandbreite für jeden virtuellen Pfad (Kbit/s): Die maximale Bandbreite, die ausschließlich für jeden Dienst auf jeder WAN-Verbindung reserviert werden muss.

Einstellungen für dynamische virtuelle Pfade

Die globalen Einstellungen für dynamische virtuelle Pfade ermöglichen es Administratoren, Standardwerte für dynamische virtuelle Pfade im gesamten Netzwerk zu konfigurieren.

Ein dynamischer virtueller Pfad wird dynamisch zwischen zwei Standorten instanziiert, um eine direkte Kommunikation ohne dazwischenliegende SD-WAN-Knoten-Hops zu ermöglichen. In ähnlicher Weise wird auch die dynamische virtuelle Pfadverbindung dynamisch entfernt. Sowohl das Erstellen als auch das Entfernen dynamischer virtueller Pfade werden basierend auf Bandbreitenschwellen und Zeiteinstellungen ausgelöst.

Um dynamische virtuelle Pfade zu konfigurieren, navigieren Sie auf Kundenebene zu Konfiguration > Bereitstellungskanäle > Dienstdefinitionen, und klicken Sie auf die Kachel Dynamischer virtueller Pfad .

Im Folgenden sind einige der unterstützten Einstellungen aufgeführt:

- Bereitstellung zum Aktivieren oder Deaktivieren dynamischer virtueller Pfade im Netzwerk

- Die Routenkosten für dynamische virtuelle Pfade

- Das zu verwendende QoS-Profil — Standard standardmäßig.

-

Kriterien zur Erstellung dynamischer virtueller Pfade

- Messintervall (Sekunden): Die Zeitspanne, über die Paketanzahl und Bandbreite gemessen werden, um zu bestimmen, ob der dynamische virtuelle Pfad zwischen zwei Standorten erstellt werden muss — in diesem Fall zwischen einem bestimmten Zweig und dem Control Node.

- Durchsatzschwelle (kbps): Der Schwellenwert für den Gesamtdurchsatz zwischen zwei Standorten, gemessen über das Messintervall, bei dem der dynamische virtuelle Pfad ausgelöst wird. In diesem Fall gilt der Schwellenwert für den Control Node.

- Durchsatzschwelle (pps) - Der Schwellenwert des Gesamtdurchsatzes zwischen zwei Standorten, gemessen über das Messintervall, bei dem der dynamische virtuelle Pfad ausgelöst wird.

-

Kriterien zum Entfernen dynamischer virtueller Pfade

- Messintervall (Minuten): Die Zeitspanne, über die Paketanzahl und Bandbreite gemessen werden, um zu bestimmen, ob ein dynamischer virtueller Pfad zwischen zwei Standorten entfernt werden muss — in diesem Fall zwischen einem bestimmten Zweig und dem Control Node.

- Durchsatzschwelle (kbps) - Der Schwellenwert für den Gesamtdurchsatz zwischen zwei Standorten, gemessen über das Messintervall, bei dem der dynamische virtuelle Pfad entfernt wird.

- Durchsatzschwelle (pps) - Der Schwellenwert des Gesamtdurchsatzes zwischen zwei Standorten, gemessen über das Messintervall, bei dem der dynamische virtuelle Pfad entfernt wird.

-

Timer

- Wartezeit bis zum Löschen toter virtueller Pfade (m): Die Zeit, nach der ein DEAD Dynamic Virtual Path entfernt wird.

- Haltezeit vor der Wiederherstellung toter virtueller Pfade (m): Die Zeit, nach der ein dynamischer virtueller Pfad, der als DEAD entfernt wurde, neu erstellt werden kann.

- Bandbreitenliste auf

- Globales On-Demand-Bandbreitenlimit außer Kraft setzen: Wenn aktiviert, werden die globalen Bandbreitengrenzwerte durch standortspezifische Werte ersetzt

- Maximale gesamte WAN-zu-LAN-Bandbreite als Prozentsatz der Bandbreite, die von WAN-Verbindungen ohne Standby-Funktion im virtuellen Pfad bereitgestellt wird (%): Aktualisieren Sie die maximale Bandbreitenbeschränkung in%.

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen.

Sie können dynamische virtuelle Pfade auch auf Standortebene konfigurieren, indem Sie zu Konfiguration > Erweiterte Einstellungen >Bereitstellungsdienste> Virtuelle Pfade > Dynamische virtuelle Pfadenavigieren. Weitere Informationen finden Sie unter Virtuelle Pfade.