Sicherheit

Sie können die Sicherheitseinstellungen wie Netzwerkverschlüsselung, IPSec des virtuellen Pfads, Firewall und Zertifikate konfigurieren, die für alle Appliances im Netzwerk gelten.

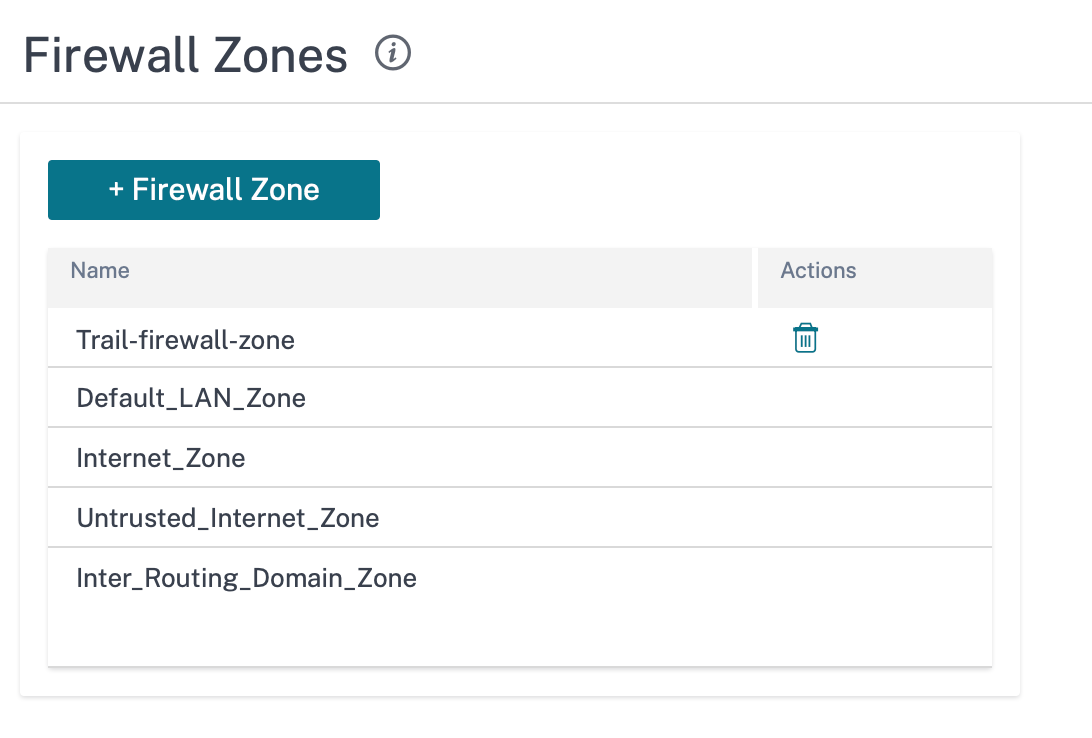

Firewall-Zonen

Sie können Zonen im Netzwerk konfigurieren und Richtlinien definieren, um zu steuern, wie der Datenverkehr in die Zonen ein- und ausläuft. Die folgenden Zonen sind standardmäßig verfügbar:

- default_LAN_ZONE: Gilt für Datenverkehr zu oder von einem Objekt mit einer konfigurierbaren Zone, in der die Zone nicht festgelegt wurde.

- Internet_Zone: Gilt für Datenverkehr zu oder von einem Internetdienst über eine vertrauenswürdige Schnittstelle.

- Untrusted_Internet_Zone: Gilt für Datenverkehr zu oder von einem Internetdienst, der eine nicht vertrauenswürdige Schnittstelle verwendet.

Sie können auch eigene Zonen erstellen und sie den folgenden Objekttypen zuweisen:

- Virtuelle Netzwerkschnittstellen

- Intranetdienste

- GRE Tunnel

- LAN IPsec-Tunnel

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen.

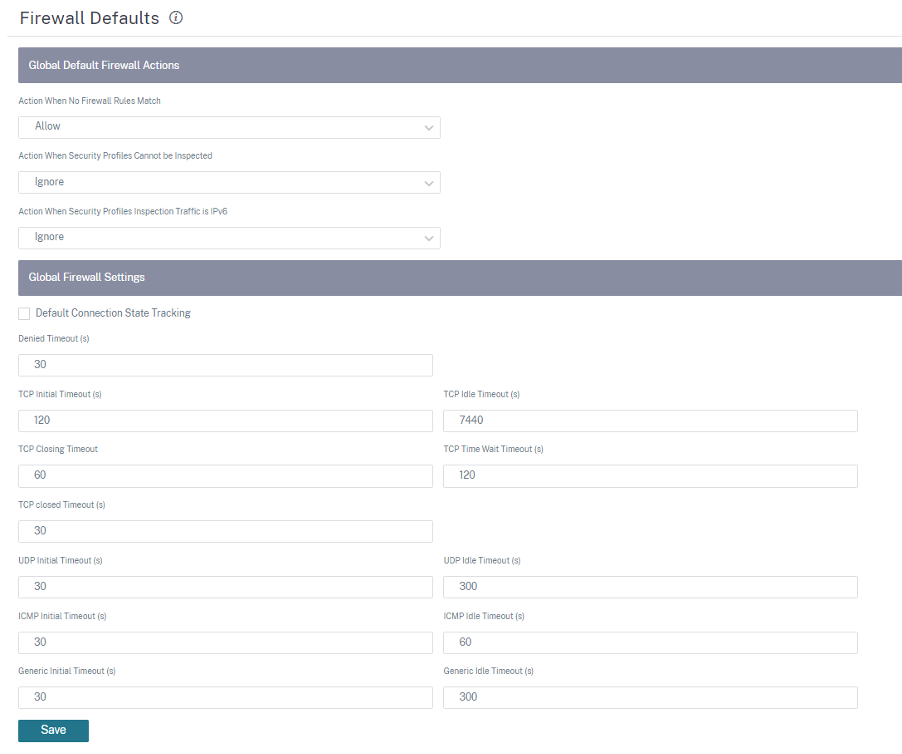

Firewall-Standardeinstellungen

Sie können die globalen Standard-Firewallaktionen und globalen Firewalleinstellungen konfigurieren, die auf alle Appliances im SD-WAN-Netzwerk angewendet werden können. Die Einstellungen können auch auf Standortebene definiert werden, wodurch die globale Einstellung außer Kraft gesetzt wird.

-

Aktion, wenn keine Firewallregeln übereinstimmen: Wählen Sie eine Aktion (Zulassen oder Löschen) aus der Liste für die Pakete aus, die nicht mit einer Firewall-Richtlinie übereinstimmen.

-

Aktion, wenn Sicherheitsprofile nicht überprüft werden können: Wählen Sie eine Aktion (Ignorieren oder Verwerfen) für die Pakete aus, die einer Firewallregel entsprechen und ein Sicherheitsprofil aktivieren, aber vorübergehend nicht vom Edge-Security-Subsystem überprüft werden können. Wenn Sie Ignorierenauswählen, wird die entsprechende Firewallregel als nicht übereinstimmend behandelt, und die nächste Firewallregel wird in der Reihenfolge ausgewertet. Wenn Sie Dropauswählen, werden die Pakete, die der entsprechenden Firewall-Regel entsprechen, verworfen.

-

Standard-Firewall-Aktion: Wählen Sie eine Aktion (Zulassen/Verwerfen) aus der Liste für Pakete aus, die nicht mit einer Richtlinie übereinstimmen.

-

Aktion, wenn der Datenverkehr bei der Überprüfung von Sicherheitsprofilen IPv6 ist: Wählen Sie eine Option (Ignorieren oder Löschen) für den Datenverkehr aus, der den Richtlinien zur Überprüfung

-

Wenn Sie die Option Ignorieren auswählen, können Sie den Datenverkehr über das Citrix SD-WAN-Netzwerk Bypass und an den entsprechenden Dienst senden.

-

Wenn Sie die Option Löschen auswählen, werden IPv6-Pakete verworfen, die den Inspect-Firewall-Richtlinien entsprechen

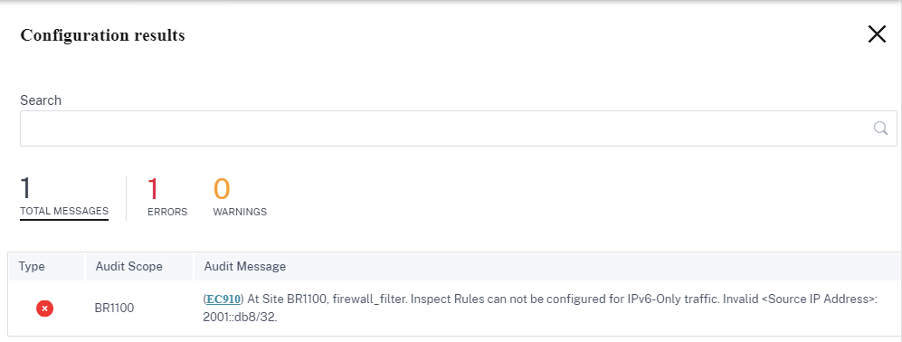

Hinweis:

Wenn die INSPECT-Firewallrichtlinien konfiguriert sind und die Übereinstimmungskriterien explizit IPv6 enthalten, wird ein Überwachungsfehler ausgegeben, wie im folgenden Screenshot gezeigt:

Beispielsweise können Sie beim Erstellen einer Firewall-Richtlinie explizit die Quell-/Ziel-IP als IPv6 mit der Aktion Inspect (for IP Protocol) auswählen und speichern. Wenn Sie auf Konfiguration überprüfenklicken, wird ein Überwachungsfehler angezeigt.

-

-

Standardmäßige Verbindungsstatusverfolgung: Aktiviert die direktionale Verbindungsstatusverfolgung für TCP-, UDP- und ICMP-Flows, die keiner Filterrichtlinie oder NAT-Regel entsprechen.

Hinweis

Asymmetrische Datenflüsse werden blockiert, wenn die Standardverfolgung des Verbindungsstatus aktiviert ist, auch wenn keine Firewall-Richtlinien definiert sind. Wenn an einem Standort die Möglichkeit asymmetrischer Datenflüsse besteht, wird empfohlen, diese auf Standort- oder Richtlinienebene und nicht global zu aktivieren.

-

Verweigerte Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor verweigerte Verbindungen geschlossen werden.

-

TCP-Anfangs-Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine unvollständige TCP-Sitzung geschlossen wird.

-

TCP-Leerlauf-Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine aktive TCP-Sitzung geschlossen wird.

-

TCP-Schließzeitlimit: Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine TCP-Sitzung nach einer Termin-Anforderung geschlossen wird.

-

TCP-Zeitwarte-Timeouts (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine beendete TCP-Sitzung geschlossen wird.

-

TCP-Zeitlimit für geschlossenePakete: Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine abgebrochene TCP-Sitzung geschlossen wird.

-

Anfängliche UDP-Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor die UDP-Sitzung geschlossen wird, die keinen Datenverkehr in beide Richtungen gesehen hat.

-

UDP-Leerlauf-Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine aktive UDP-Sitzung geschlossen wird.

-

ICMP Initial Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine ICMP-Sitzung geschlossen wird, bei der kein Datenverkehr in beide Richtungen gesehen wurde

-

ICMP Idle Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine aktive ICMP-Sitzung geschlossen wird.

-

Generisches anfängliches Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine generische Sitzung geschlossen wird, in der kein Datenverkehr in beide Richtungen verzeichnet wurde.

-

Generisches Leerlauf-Timeout (s): Zeit (in Sekunden), um auf neue Pakete zu warten, bevor eine aktive generische Sitzung geschlossen wird.

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen.

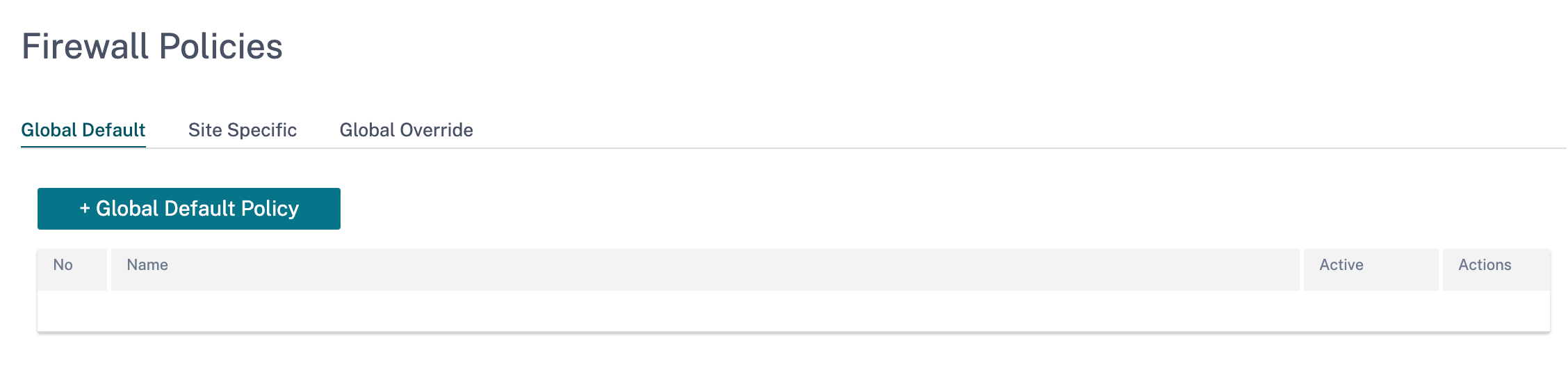

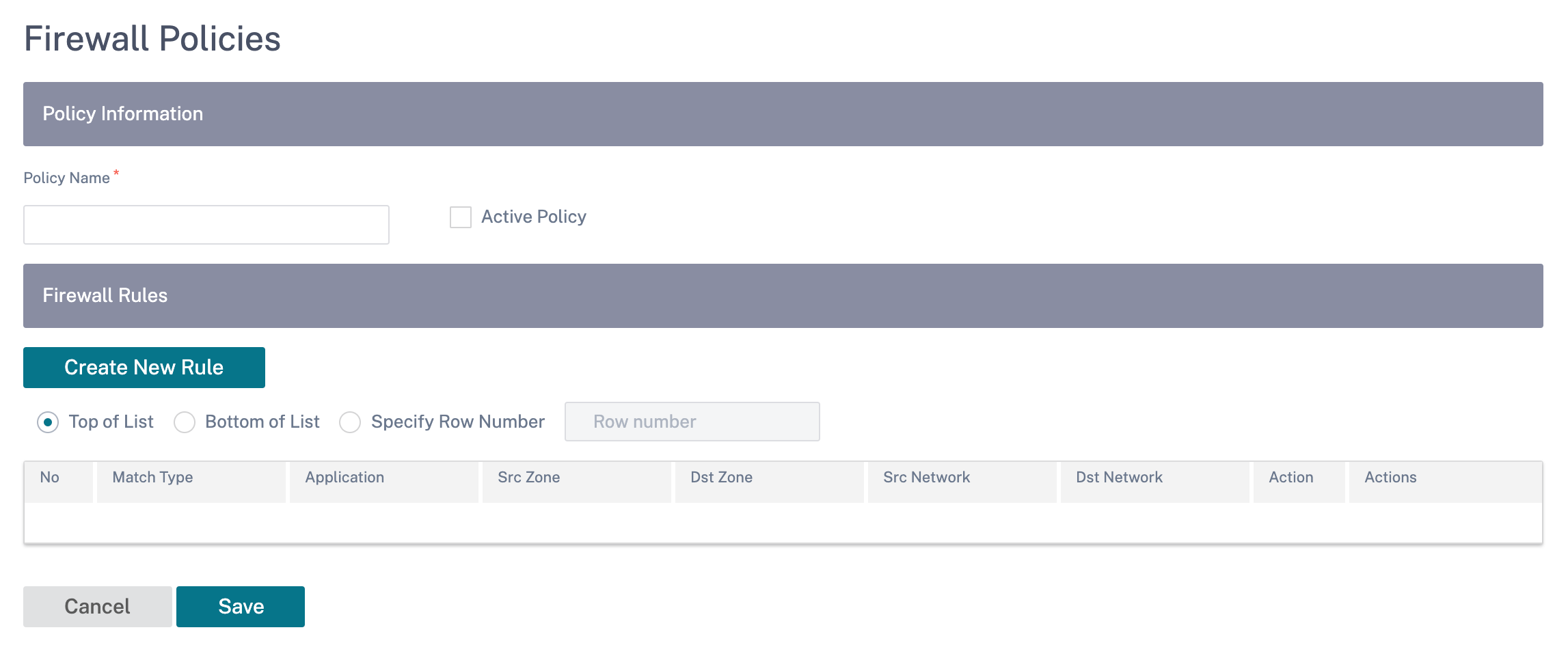

Firewall-Richtlinien

Firewall-Richtlinien bieten Sicherheit, indem sie sicherstellen, dass der Netzwerkverkehr abhängig von den Übereinstimmungskriterien nur auf eine bestimmte Firewallregel beschränkt wird, und indem bestimmte Aktionen angewendet werden. Die Firewall-Richtlinien bestehen aus drei Abschnitten.

- Globaler Standard — Die globale Standardrichtlinie ist eine Zusammenfassung einiger Firewallregeln. Die Richtlinie, die Sie im Abschnitt Global Default erstellen, wird auf alle Standorte im Netzwerk angewendet.

- Site-spezifisch — Sie können die definierten Firewallregeln auf bestimmte Sites anwenden.

- Globale Außerkraftsetzung — Mit der globalen Override-Richtlinie können Sie sowohl globale als auch standortspezifische Richtlinien außer

Sie können Firewallregeln definieren und sie basierend auf der Priorität platzieren. Sie können die Prioritätsreihenfolge auswählen, um am Anfang der Liste, am Ende der Liste oder in einer bestimmten Zeile zu beginnen.

Es wird empfohlen, am Anfang spezifischere Regeln für Anwendungen oder Unteranwendungen zu haben, gefolgt von weniger spezifischen Regeln für diejenigen, die einen breiteren Datenverkehr darstellen.

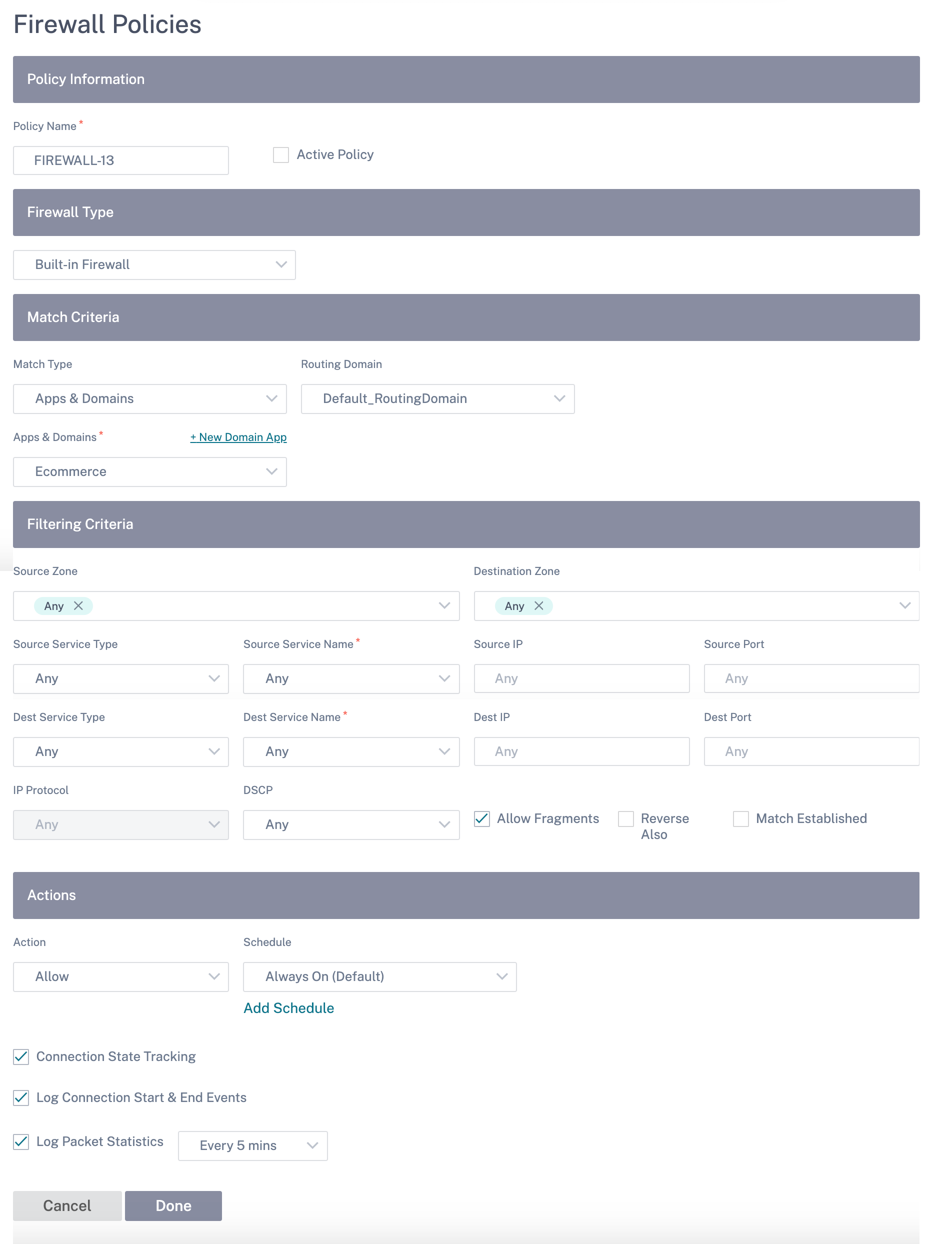

Um eine Firewallregel zu erstellen, klicken Sie auf Neue Regel erstellen.

- Geben Sie einen Richtliniennamen an, und aktivieren Sie das Kontrollkästchen Aktive Richtlinie, wenn Sie alle Firewallregeln anwenden möchten.

-

Die Übereinstimmungskriterien definieren den Datenverkehr für die Regel, z. B. eine auf einem Domänennamen basierende Anwendung, eine benutzerdefinierte Anwendung, eine Anwendungsgruppe, eine Anwendungsfamilie oder ein IP-Protokoll.

-

Filter-Kriterien:

-

Quellzone: Die Quell-Firewallzone.

-

Zielzone: Die Ziel-Firewallzone.

-

Quelldiensttyp: Der Quell-SD-WAN-Diensttyp — Lokal, Virtueller Pfad, Intranet, IP-Host oder Internet sind Beispiele für Diensttypen.

-

Quelldienstname: Der Name eines Dienstes, der an den Diensttyp gebunden ist. Wenn beispielsweise der virtuelle Pfad für den Quelldiensttyp ausgewählt ist, wäre dies der Name des spezifischen virtuellen Pfads. Dies ist nicht immer erforderlich und hängt vom ausgewählten Servicetyp ab.

-

Quell-IP: Die IP-Adresse und Subnetzmaske, mit der die Regel übereinstimmt.

-

Quellport: Der Quellport, den die spezifische Anwendung verwendet.

-

Testdiensttyp: Der SD-WAN-Zieldiensttyp — Lokal, Virtueller Pfad, Intranet, IP-Host oder Internet sind Beispiele für Diensttypen.

-

Dest Service Name: Name eines Dienstes, der an den Diensttyp gebunden ist. Dies ist nicht immer erforderlich und hängt vom ausgewählten Servicetyp ab.

-

Ziel-IP: Die IP-Adresse und Subnetzmaske, die der Filter für die Übereinstimmung verwendet.

-

Zielport: Der Zielport, den die spezifische Anwendung verwendet (d. h. HTTP-Zielport 80 für das TCP-Protokoll).

-

IP-Protokoll: Wenn dieser Übereinstimmungstyp ausgewählt ist, wählen Sie ein IP-Protokoll aus, mit dem die Regel übereinstimmt. Zu den Optionen gehören ANY, TCP, UDP, ICMP und so weiter.

-

DSCP: Ermöglicht dem Benutzer, eine Übereinstimmung mit einer DSCP-Tag-Einstellung vorzunehmen.

-

Fragmente zulassen: Erlaubt IP-Fragmente, die dieser Regel entsprechen.

-

Auch umkehren: Fügen Sie automatisch eine Kopie dieser Filterrichtlinie hinzu, wobei die Quell- und Zieleinstellungen umgekehrt sind.

-

Übereinstimmung eingerichtet: Ordnen Sie eingehende Pakete einer Verbindung zu, für die ausgehende Pakete zulässig waren.

-

-

Die folgenden Aktionen können für einen übereinstimmenden Flow ausgeführt werden:

-

Zulassen: Erlaubt den Durchfluss durch die Firewall.

-

Drop: Verweigern Sie den Durchfluss durch die Firewall, indem Sie die Pakete löschen.

-

Ablehnen: Verweigern Sie den Durchfluss durch die Firewall und senden Sie eine protokollspezifische Antwort. TCP sendet einen Reset, ICMP sendet eine Fehlermeldung.

-

Zählen und fortfahren: Zählen Sie die Anzahl der Pakete und Bytes für diesen Flow und fahren Sie dann in der Richtlinienliste fort.

-

Neben der Definition der auszuführenden Aktion können Sie auch die zu erfassenden Protokolle auswählen.

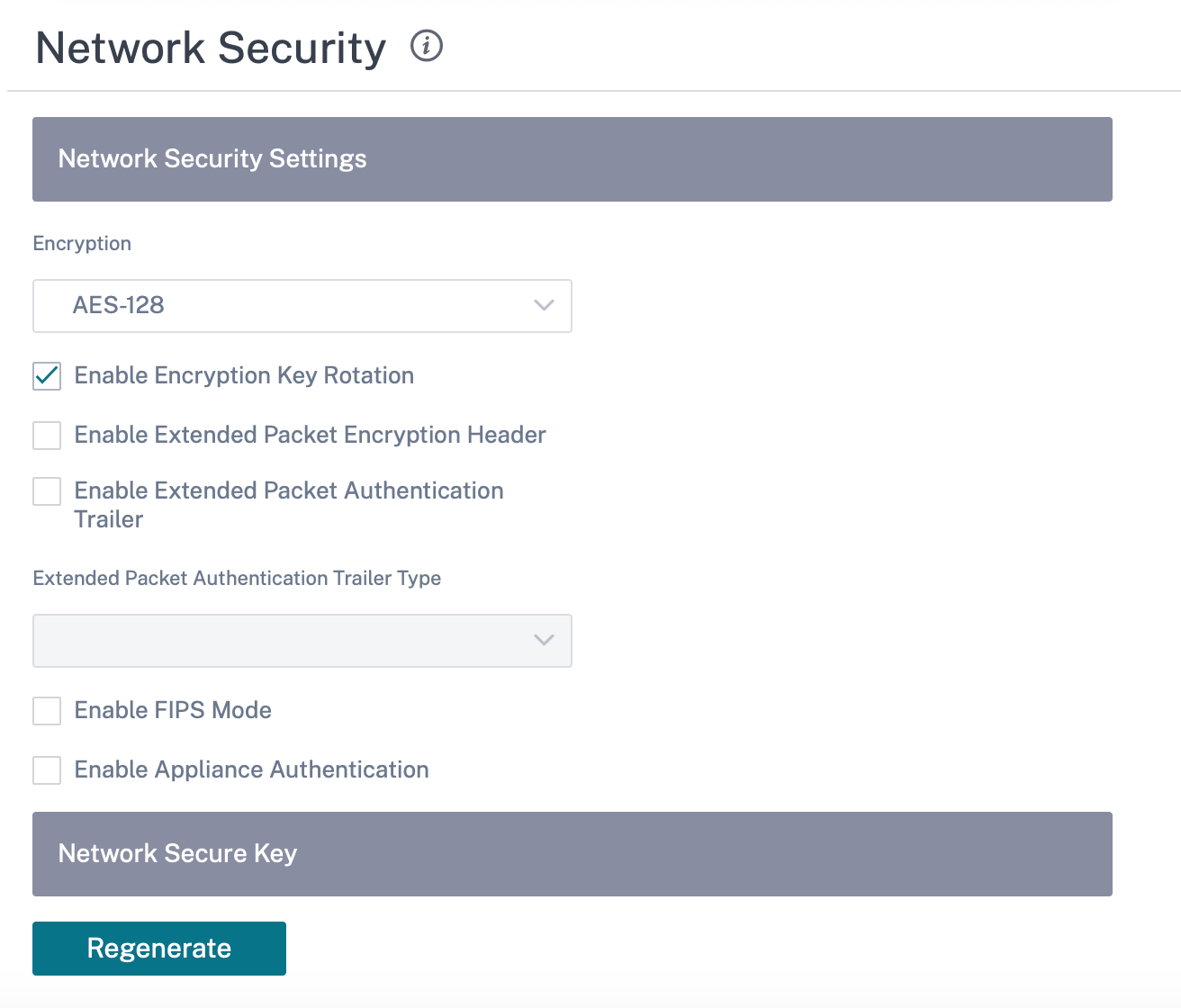

Netzwerksicherheit

Wählen Sie den Verschlüsselungsmechanismus aus, der im Netzwerk verwendet werden soll. Sie können die globalen Sicherheitseinstellungen konfigurieren, die das gesamte SD-WAN-Netzwerk schützen.

Der Netzwerkverschlüsselungsmodus definiert den Algorithmus, der für alle verschlüsselten Pfade im SD-WAN-Netzwerk verwendet wird. Sie gilt nicht für unverschlüsselte Pfade. Sie können die Verschlüsselung auf AES-128 oder AES-256 festlegen.

FIPS-Konformität

Im FIPS-Modus müssen Benutzer FIPS-konforme Einstellungen für ihre IPSec-Tunnel und IPSec-Einstellungen für virtuelle Pfade konfigurieren.

Die Aktivierung des FIPS-Modus bietet die folgenden Funktionen:

- Zeigt den FIPS-konformen IKE-Modus an.

- Zeigt eine FIPS-konforme IKE DH-Gruppe an, aus der Benutzer die erforderlichen Parameter für die Konfiguration der Appliance im FIPS-konformen Modus auswählen können (2,5,14 — 21).

- Zeigt den FIPS-kompatiblen IPsec-Tunneltyp in IPsec-Einstellungen für virtuelle Pfade an

- IKE-Hash- und (IKEv2) Integritätsmodus, IPsec-Authentifizierungsmodus.

- Führt Überwachungsfehler für FIPS-basierte Lebensdauereinstellungen durch.

So aktivieren Sie die FIPS-Konformität für den Citrix SD-WAN Orchestrator Service:

-

Gehen Sie zu Konfiguration > Sicherheit > Netzwerksicherheit.

-

Klicken Sie im Abschnitt Netzwerksicherheitseinstellungen auf das Kontrollkästchen FIPS-Modus aktivieren .

Das Aktivieren des FIPS-Modus erzwingt Überprüfungen während der Konfiguration, um sicherzustellen, dass alle IPSec-bezogenen Konfigurationsparameter den FIPS-Standards entsprechen. Sie werden durch Audit-Fehler und Warnungen zur Konfiguration von IPsec aufgefordert.

Wenn die IPSec-Konfiguration bei Aktivierung nicht den FIPS-Standards entspricht, wird möglicherweise ein Überwachungsfehler ausgelöst. Im Folgenden sind die Arten von Überwachungsfehlern aufgeführt, die angezeigt werden, wenn Sie auf der Benutzeroberfläche des Citrix SD-WAN Orchestrator Service auf Konfiguration überprüfen klicken.

- Wenn der FIPS-Modus aktiviert ist und die Option Nicht FIPS-konform ausgewählt ist.

- Wenn der FIPS-Modus aktiviert ist und ein falscher Lebensdauerwert eingegeben wurde.

- Wenn der FIPS-Modus aktiviert ist und die IPSec-Einstellungen für virtuelle Pfade ebenfalls aktiviert sind und ein falscher Tunnelmodus ausgewählt ist (ESP vs. ESP_Auth /AH).

- Wenn der FIPS-Modus aktiviert ist, werden auch die IPSec-Einstellungen für die Standardeinstellung des virtuellen Pfads aktiviert, und es wird ein falscher Lebensdauerwert eingegeben.

Enable Encryption Key Rotation: Wenn diese Option aktiviert ist, werden Verschlüsselungsschlüssel in Intervallen von 10—15 Minuten gedreht.

Extended Packet Encryption Header aktivieren: Wenn diese Option aktiviert ist, wird ein 16-Byte-verschlüsselter Zähler dem verschlüsselten Datenverkehr vorangestellt, um als Initialisierungsvektor zu dienen und die Paketverschlüsselung zufällig zu machen.

Extended Packet Authentication Trailer aktivieren: Wenn diese Option aktiviert ist, wird ein Authentifizierungscode an den Inhalt des verschlüsselten Datenverkehrs angehängt, um zu überprüfen, ob die Nachricht unverändert zugestellt wird.

Trailertyp für erweiterte Paketauthentifizierung: Dies ist der Anhängertyp, der zur Validierung des Paketinhalts verwendet wird. Wählen Sie eine der folgenden Optionen aus dem Dropdownmenü: 32-Bit-Prüfsumme oder SHA-256.

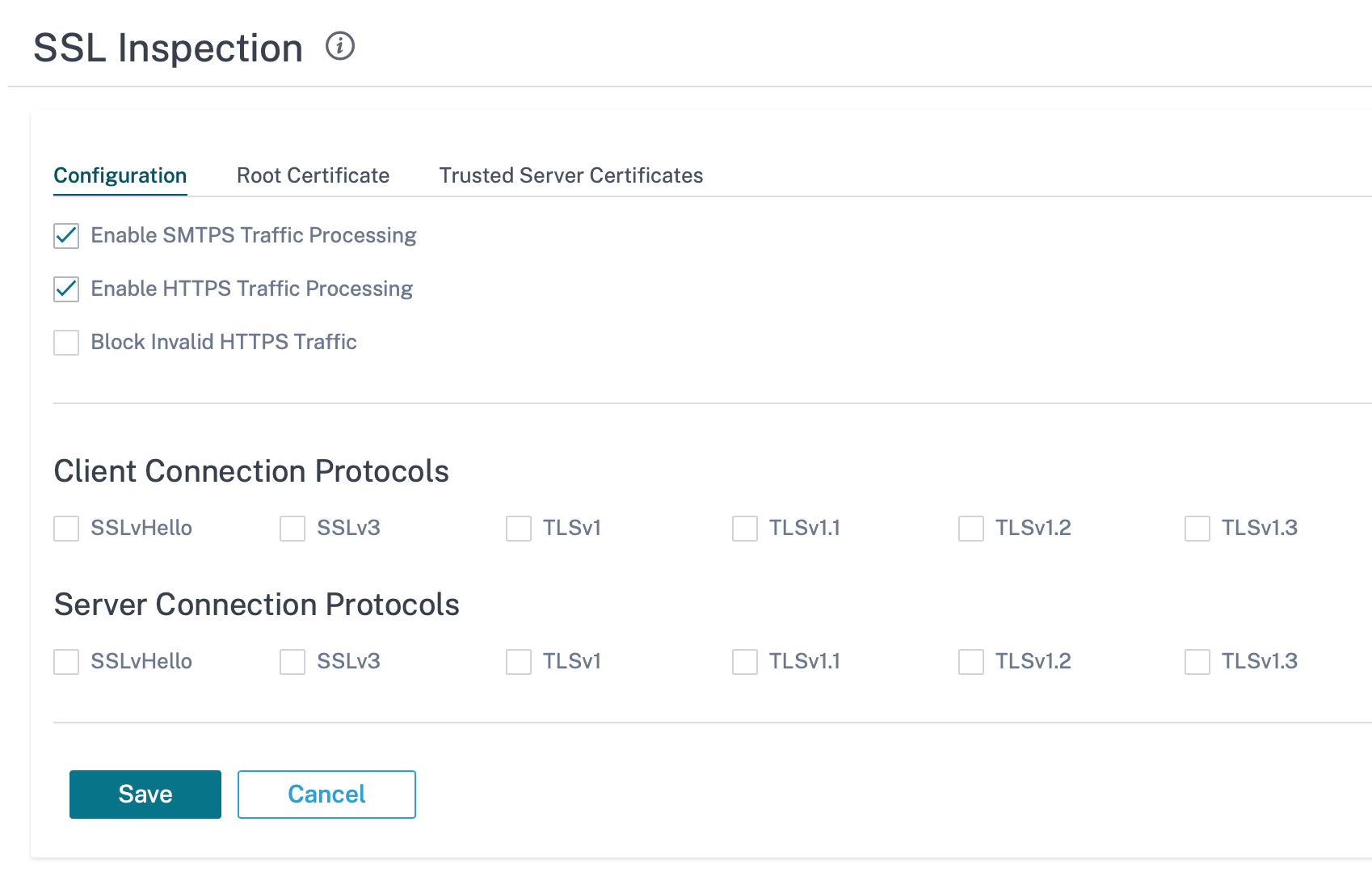

SSL Inspektion

Die Secure Sockets Layer (SSL) -Inspektion ist ein Prozess zum Abfangen, Entschlüsseln und Scannen des HTTPS- und sicheren SMTP-Datenverkehrs auf schädliche Inhalte. Die SSL-Überprüfung bietet Sicherheit für den Datenverkehr, der zu und von Ihrem Unternehmen fließt. Sie können das Stammzertifizierungsstellenzertifikat Ihrer Organisation generieren und hochladen und die Man-in-the-Middle-Inspektion des Datenverkehrs durchführen.

HINWEIS:

Die SSL-Inspektion wird ab der Version Citrix SD-WAN 11.3.0 unterstützt.

Um die SSL-Überprüfung zu aktivieren, navigieren Sie auf Netzwerkebene zu Konfiguration > Sicherheit > SSL-Inspektion > Konfiguration, und definieren Sie die folgenden SSL-Konfigurationseinstellungen.

- SMTPS-Datenverkehrsverarbeitung aktivieren: Der sichere SMTP-Datenverkehr wird einer SSL-Überprüfung unterzogen.

- HTTPS-Verkehrsverarbeitung aktivieren: Der HTTPS-Datenverkehr wird einer SSL-Überprüfung unterzogen.

- Ungültigen HTTPS-Verkehr blockieren: Wenn das Kontrollkästchen Ungültigen HTTPS-Verkehr blockieren deaktiviert ist, wird Nicht-HTTPS-Datenverkehr auf Port 443 standardmäßig ignoriert und darf ungehindert fließen. Wenn Ungültigen HTTPS-Verkehr blockieren ausgewählt ist, wird Nicht-HTTPS-Datenverkehr für die SSL-Überprüfung blockiert. Das Aktivieren dieser Option kann dazu führen, dass ansonsten legitimer Datenverkehr blockiert wird, d. h. HTTP-Verkehr auf Port 443 oder HTTPS-Verkehr von Websites mit abgelaufenem Zertifikat.

- Client-Verbindungsprotokolle: Wählen Sie die erforderlichen Client-Protokolle aus. Die verfügbaren Protokolle sind SSLvHello, SSLv3, TLSv1, TSlV1.1, TLSv1.2 und TLSv1.3.

- Serververbindungsprotokolle: Wählen Sie die erforderlichen Serverprotokolle aus. Die verfügbaren Protokolle sind SSLvHello, SSLv3, TLSv1, TSlV1.1, TLSv1.2 und TLSv1.3.

HINWEIS

Die Versionen älter als TLSv1.2 gelten als anfällig und dürfen nicht aktiviert werden, es sei denn, Abwärtskompatibilität ist wichtig.

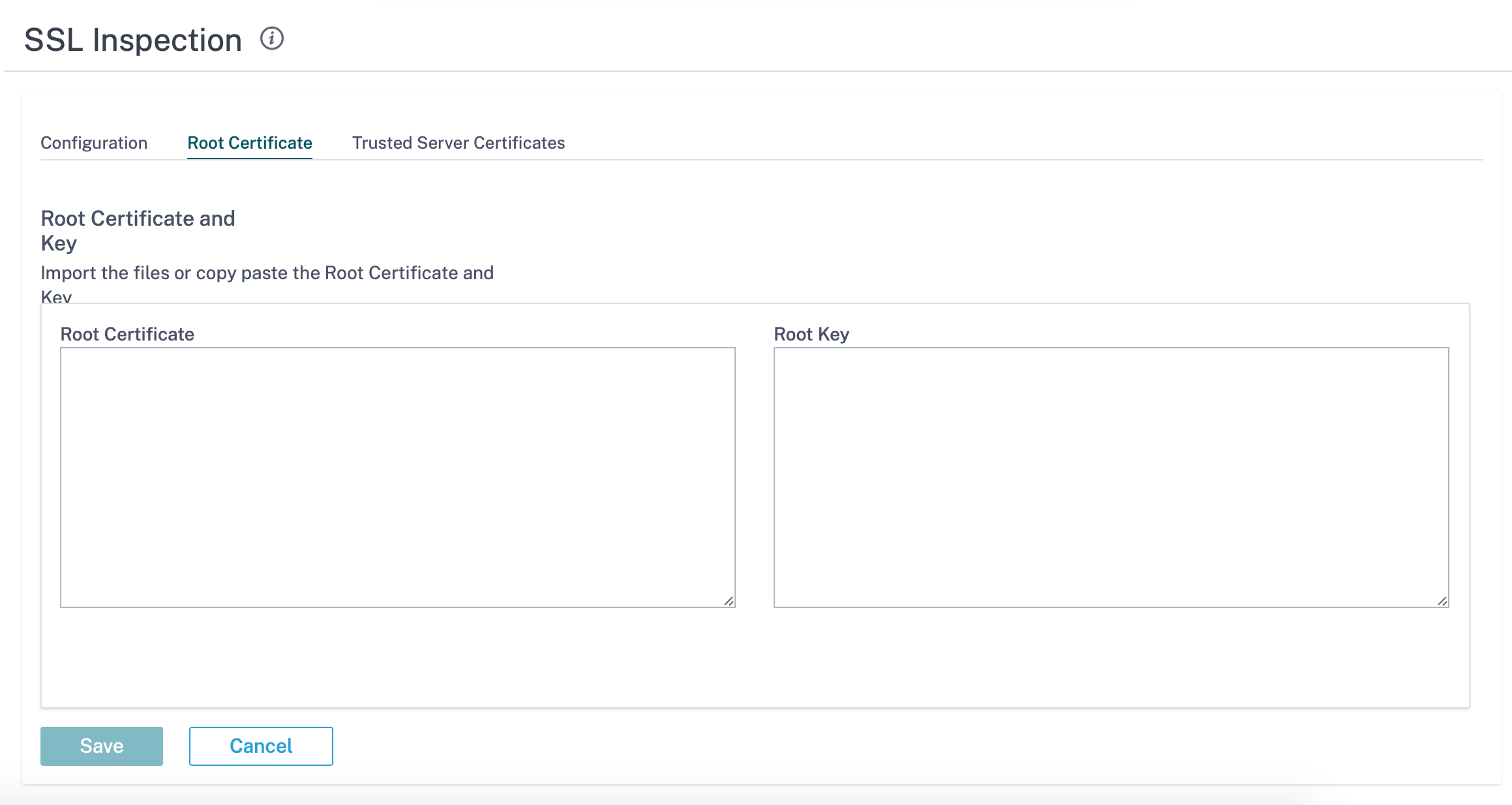

Kopieren Sie auf der Registerkarte Stammzertifikat das Stammzertifikat und den Schlüssel der Root Certificate Authority (CA) Ihrer Organisation im PKCS #8 -Format, und fügen Sie sie ein. Die Stammzertifizierungsstelle wird verwendet, um eine gefälschte Kopie der Zertifikate der ursprünglichen Sites zu erstellen und zu signieren, sodass eine SSL-Überprüfung durchgeführt werden kann. Es wird implizit angenommen, dass das Root-CA-Zertifikat auf allen Client-Arbeitsstationen und Geräten installiert ist, deren Datenverkehr SSL überprüft werden kann.

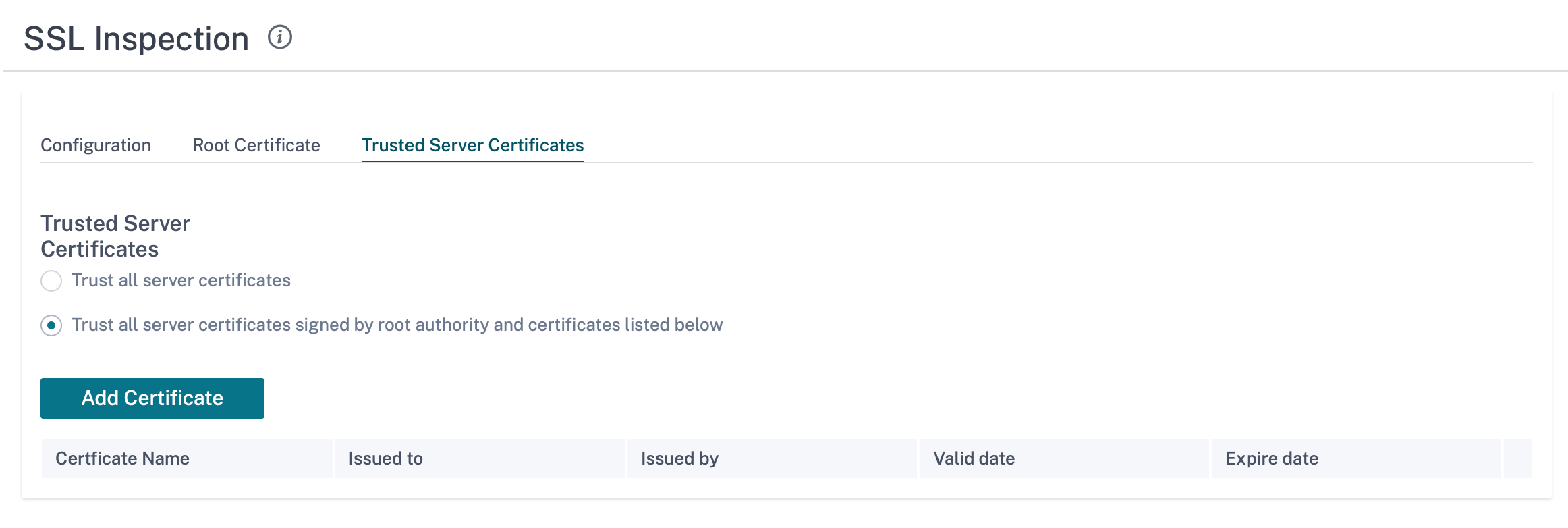

Die Standardoption Allen Serverzertifikaten vertrauen, die von der Stammautorität signiert wurden, und den unten aufgeführten Zertifikaten führt dazu, dass SD-WAN alle Serverzertifikate anhand der Standardliste der Stammzertifizierungsstellen und der zuvor konfigurierten Stammzertifizierungsstelle validiert. Außerdem werden Server verworfen, die über ein ungültiges Zertifikat verfügen. Um dieses Verhalten außer Kraft zu setzen, laden Sie das selbstsignierte SSL-Zertifikat interner Server auf der Registerkarte Trusted Server Certificates hoch. Klicken Sie auf Zertifikat hinzufügen, geben Sie einen Namen ein, suchen Sie nach dem Zertifikat und laden Sie es hoch. Wenn Sie Alle Serverzertifikate vertrauenauswählen, werden alle Server unabhängig von ihrem Zertifikatvalidierungsstatus von Citrix SD-WAN als vertrauenswürdig angesehen.

Als Teil von Sicherheitsprofilen können Sie SSL-Regeln erstellen und diese für die SSL-Überprüfung aktivieren. Weitere Informationen zum Erstellen von SSL-Regeln für ein Sicherheitsprofil finden Sie unter Edge-Sicherheit.

Intrusion Prevention

Intrusion Prevention System (IPS) erkennt und verhindert, dass bösartige Aktivitäten in Ihr Netzwerk gelangen. IPS überprüft den Netzwerkverkehr und ergreift automatisierte Aktionen für alle eingehenden Verkehrsflüsse. Es enthält eine Datenbank mit über 34.000 Signaturerkennungen und heuristischen Signaturen für Portscans, sodass Sie die meisten verdächtigen Anfragen effektiv überwachen und blockieren können.

IPS verwendet eine signaturbasierte Erkennung, die die eingehenden Pakete mit einer Datenbank eindeutig identifizierbarer Exploit- und Angriffsmuster abgleicht. Die Signaturdatenbank wird täglich automatisch aktualisiert. Da es Tausende von Signaturen gibt, sind die Signaturen in Kategorie- und Klassentypen gruppiert.

Sie können IPS-Regeln erstellen und nur die Signaturkategorien oder Klassentypen aktivieren, die Ihr Netzwerk benötigt. Da es sich bei der Intrusion Prevention um einen rechnersensiblen Prozess handelt, sollten Sie nur die minimale Anzahl von Signaturkategorien oder Klassentypen verwenden, die für Ihr Netzwerk relevant sind.

Sie können ein IPS-Profil erstellen und eine Kombination von IPS-Regeln aktivieren. Diese IPS-Profile können dann global dem gesamten Netzwerk oder nur bestimmten Standorten zugeordnet werden.

Jede Regel kann mehreren IPS-Profilen zugeordnet werden, und jedes IPS-Profil kann mehreren Standorten zugeordnet werden. Wenn ein IPS-Profil aktiviert ist, überprüft es den Netzwerkverkehr für die Standorte, denen das IPS-Profil zugeordnet ist, und für die IPS-Regeln, die in diesem Profil aktiviert sind.

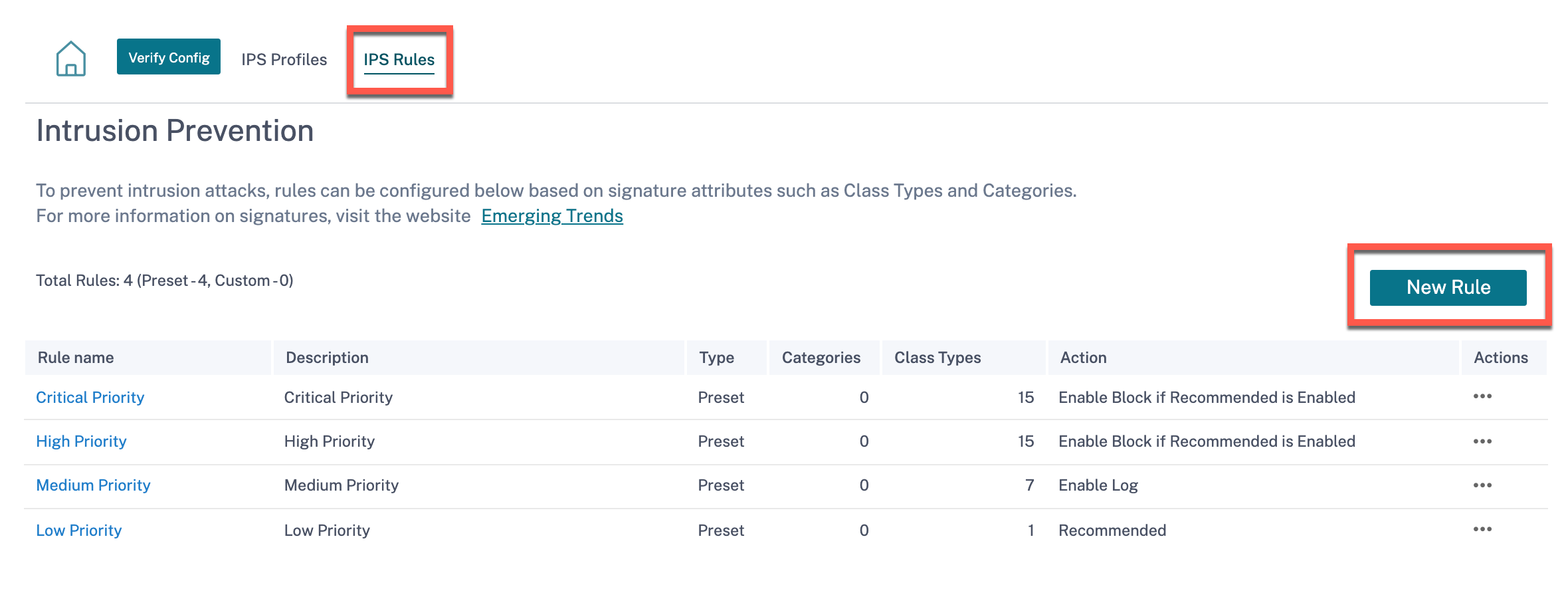

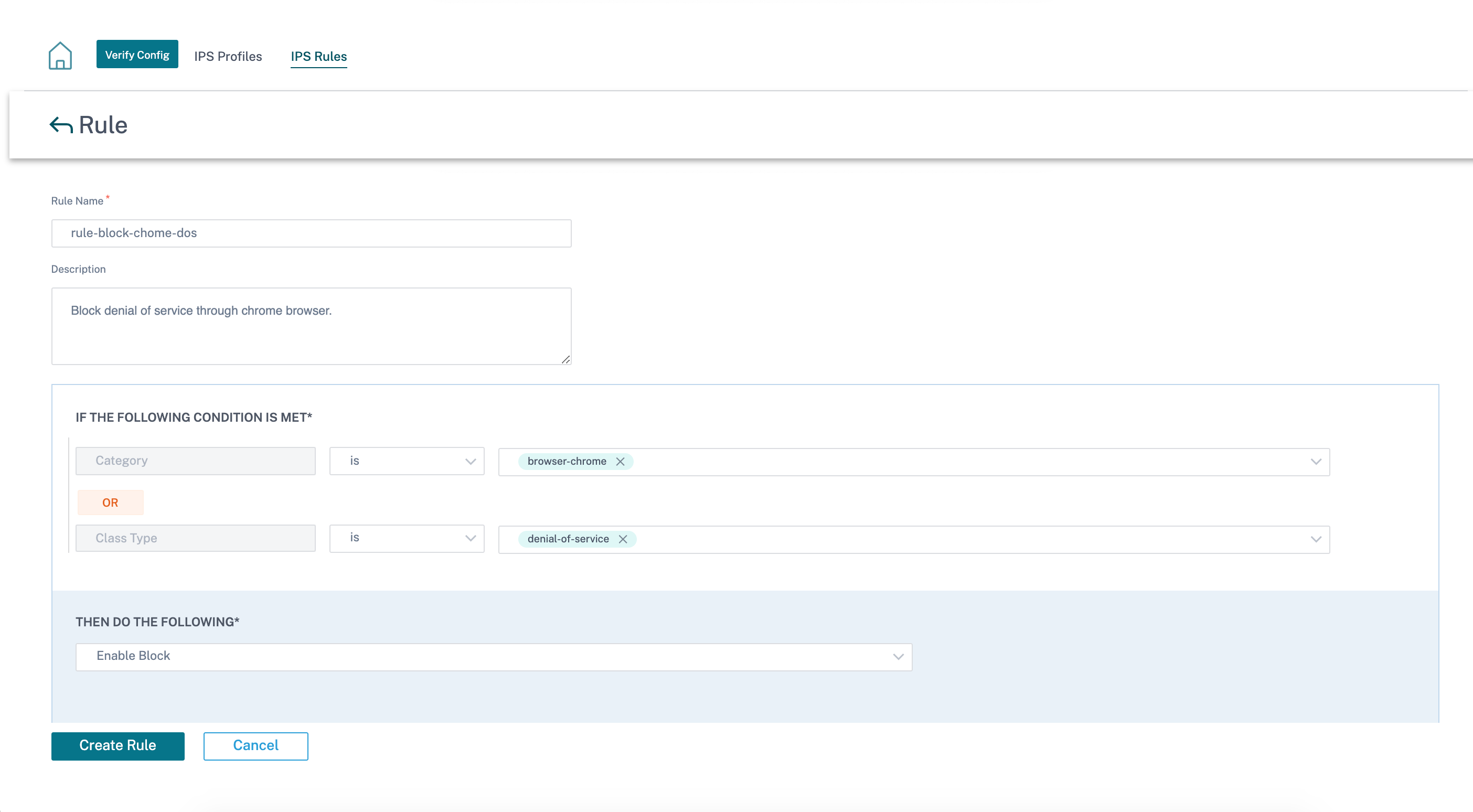

Um IPS-Regeln zu erstellen, navigieren Sie auf Netzwerkebene zu Konfiguration > Sicherheit > Intrusion Prevention > IPS-Regeln, und klicken Sie auf Neue Regel.

Geben Sie einen Regelnamen und eine Beschreibung an. Wählen Sie die Signaturattribute für Übereinstimmungskategorie oder Klassentyp aus, wählen Sie eine Aktion für die Regel aus, und aktivieren Sie sie. Sie können aus den folgenden Regelaktionen wählen:

| Regel-Aktion | Funktion |

|---|---|

| Empfohlen | Für jede Signatur sind empfohlene Maßnahmen festgelegt. Führen Sie die empfohlene Aktion für die Signaturen durch. |

| Log aktivieren | Erlauben und protokollieren Sie den Datenverkehr, der einer der Signaturen in der Regel entspricht. |

| Aktivieren Sie Blockieren wenn “Empfohlen” aktiviert | Wenn die Regelaktion „ Empfohlen “ lautet und die empfohlene Aktion der Signatur „ Protokoll aktivieren“ lautet, löschen Sie den Datenverkehr, der mit einer der Signaturen in der Regel übereinstimmt. |

| Blockieren aktivieren | Lassen Sie den Datenverkehr fallen, der mit einer der Signaturen in der Regel übereinstimmt. |

Hinweis

- Da es sich bei Intrusion Prevention um einen rechensensitiven Prozess handelt, verwenden Sie nur den minimalen Satz von Signaturkategorien, die für Ihre Edge-Sicherheitsbereitstellungen relevant sind.

- Die SD-WAN-Firewall senkt den Datenverkehr auf allen WAN L4-Ports, die nicht Port-Weiterleitung sind und in der IPS-Engine nicht sichtbar sind. Dies bietet eine zusätzliche Sicherheitsschicht gegen triviale DOS- und Scan-Angriffe.

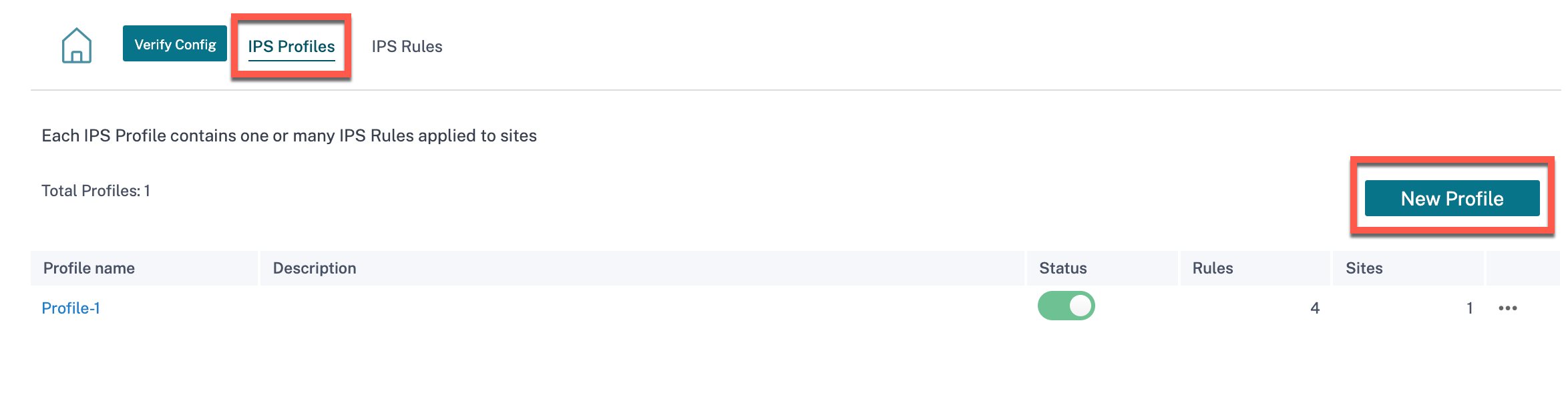

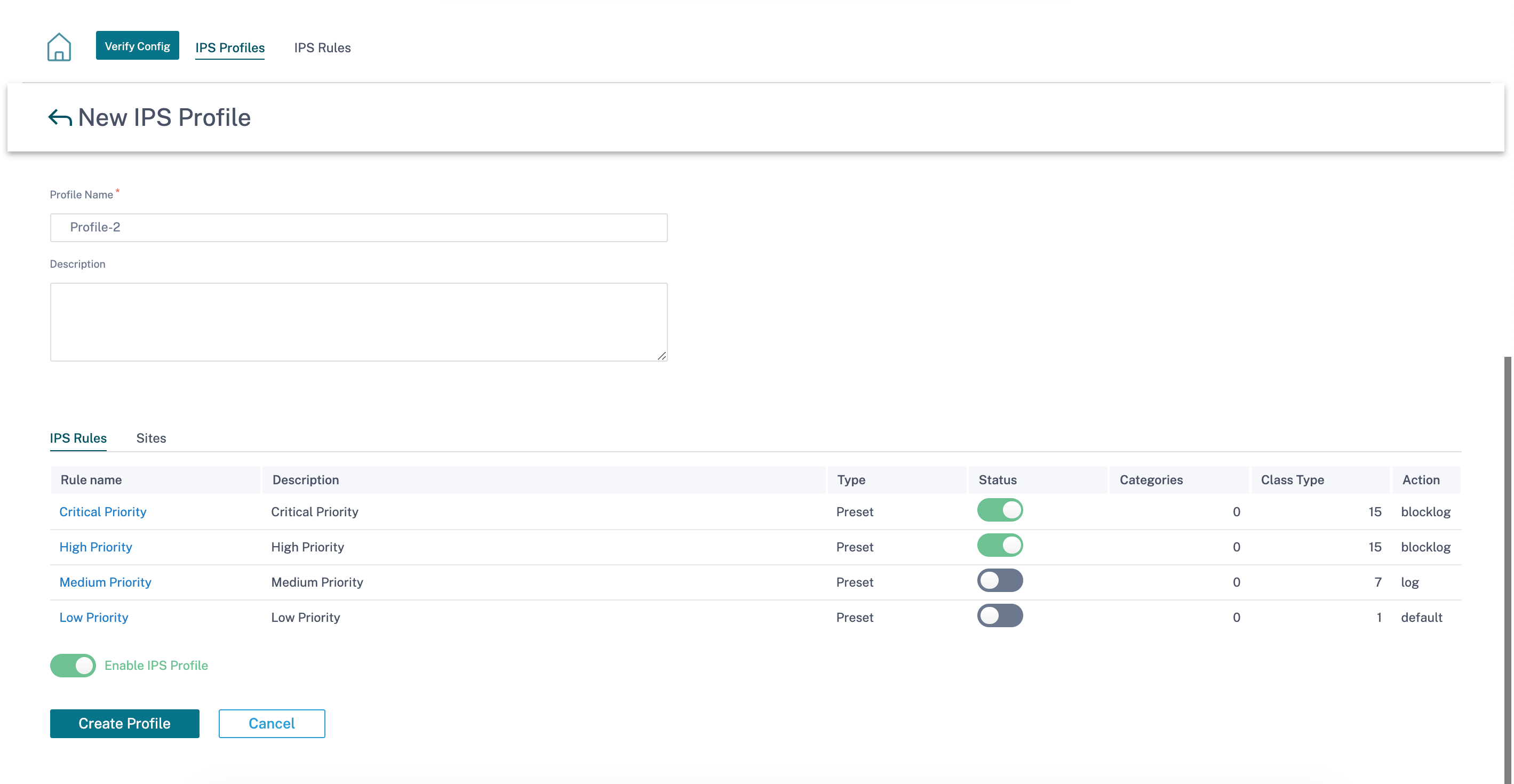

Um IPS-Profile zu erstellen, navigieren Sie auf Netzwerkebene zu Konfiguration > Sicherheit > Intrusion Prevention > IPS-Profile, und klicken Sie auf Neues Profil.

Geben Sie einen Namen und eine Beschreibung für das IPS-Profil an. Aktivieren Sie auf der Registerkarte IPS-Regeln die erforderlichen IPS-Regeln und aktivieren Sie IPS-Profile aktivieren.

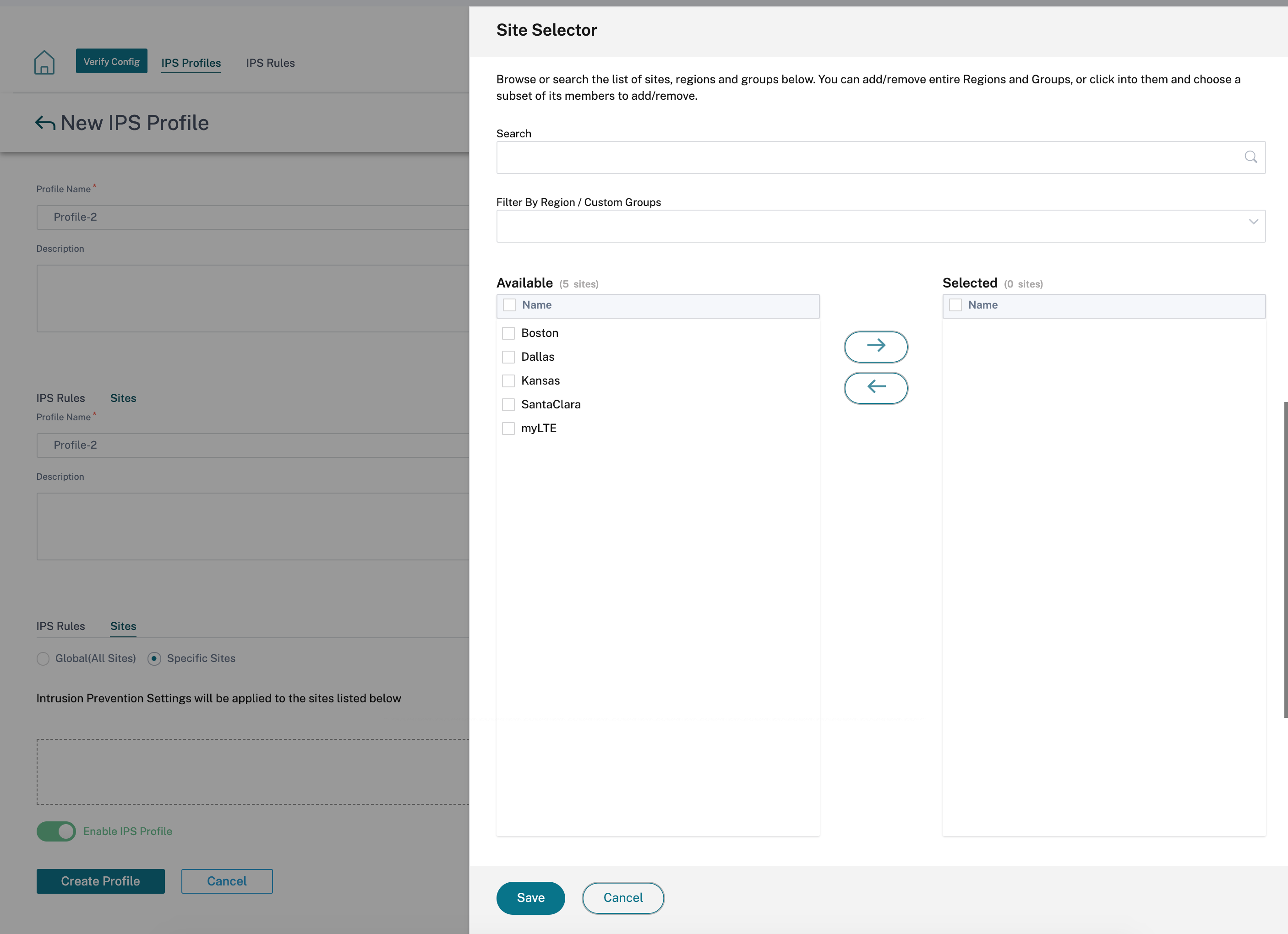

Klicken Sie auf der Registerkarte Sites auf Sites auswählen. Wählen Sie die Websites und klicken Sie auf Speichern. Klicken Sie auf Profil erstellen.

Sie können diese IPS-Profile beim Erstellen von Sicherheitsprofilen aktivieren oder deaktivieren. Die Sicherheitsprofile werden verwendet, um Firewall-Regeln zu erstellen. Weitere Informationen finden Sie unter Sicherheitsprofil — Intrusion Prevention.

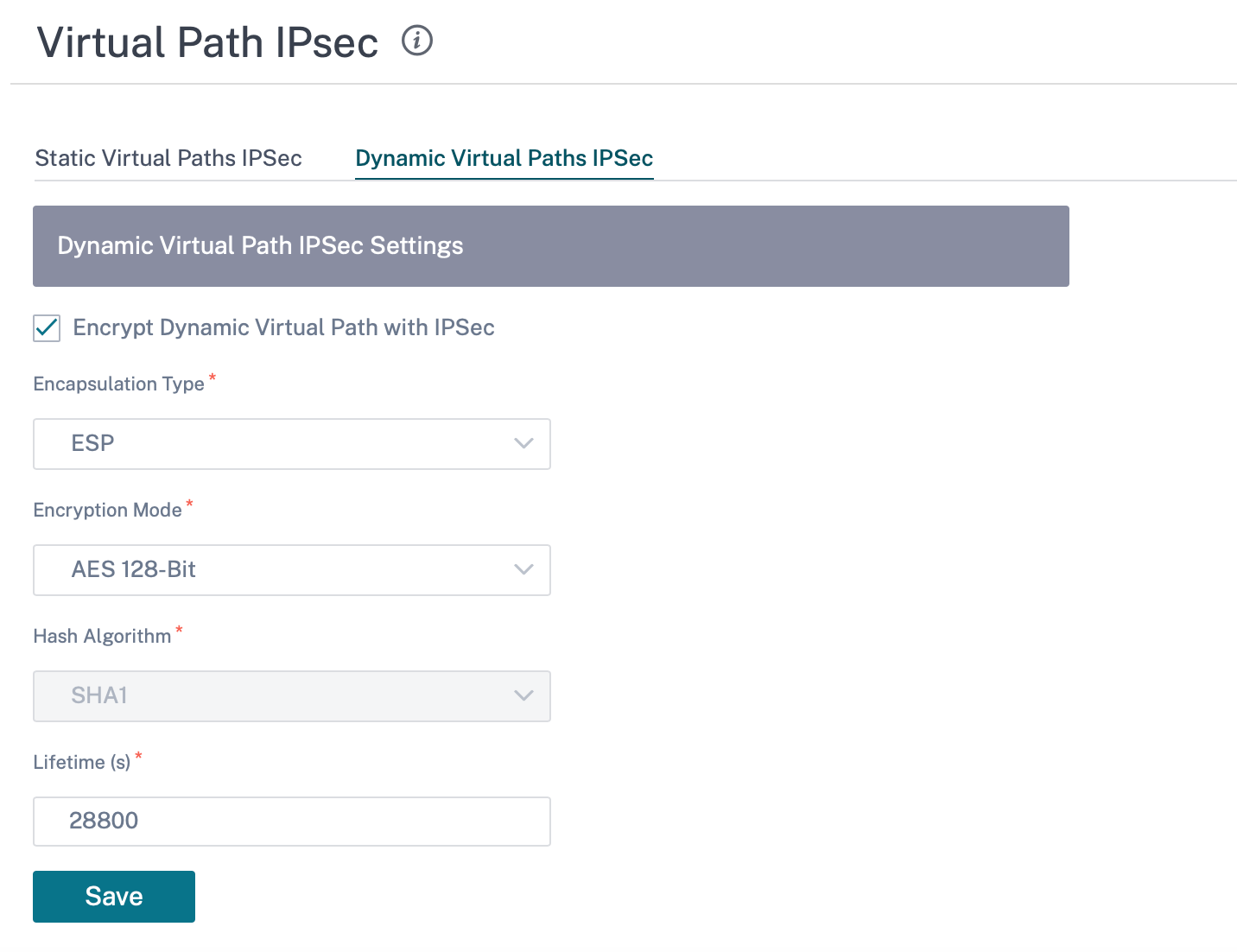

Virtueller Pfad IPSec

Virtual Path IPSec definiert die IPSec-Tunneleinstellungen, um eine sichere Übertragung von Daten über die statischen virtuellen Pfade und dynamischen virtuellen Pfade zu gewährleisten. Wählen Sie die Registerkarte Statische virtuelle Pfade IPSec oder Dynamic Virtual Paths IPsec, um die IPSec-Tunneleinstellungen zu definieren

-

Kapselungstyp: Wählen Sie einen der folgenden Sicherheitstypen:

- ESP: Daten sind gekapselt und verschlüsselt.

- ESP+Auth: Daten werden mit einem HMAC gekapselt, verschlüsselt und validiert.

- AH: Daten werden mit einem HMAC validiert.

- Verschlüsselungsmodus: Der bei aktiviertem ESP verwendete Verschlüsselungsalgorithmus.

- Hash-Algorithmus: Der Hash-Algorithmus, der zum Generieren eines HMAC verwendet wird.

- Lebensdauer (en): Die bevorzugte Dauer in Sekunden, für die eine IPSec-Sicherheitszuordnung besteht. Geben Sie 0 für unbegrenzt ein.

Informationen zum Konfigurieren des IPSec-Dienstes finden Sie unter IPSec-Dienst.

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen

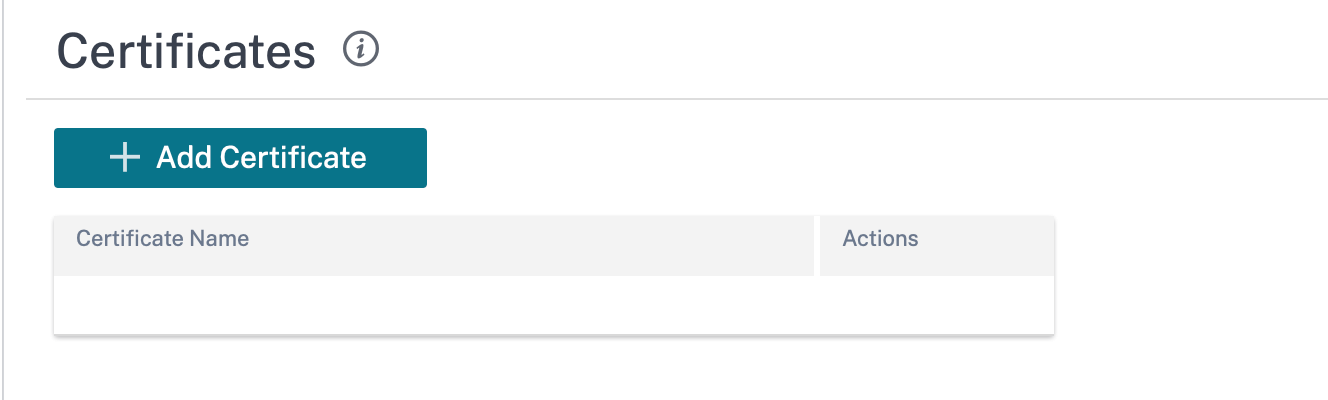

Zertifikate

Es gibt zwei Arten von Zertifikaten: Identity und Trusted. Identitätszertifikate werden verwendet, um Daten zu signieren oder zu verschlüsseln, um den Inhalt einer Nachricht und die Identität des Absenders zu überprüfen. Vertrauenswürdige Zertifikate werden zur Überprüfung von Nachrichtensignaturen verwendet. Citrix SD-WAN-Appliances akzeptieren sowohl Identitäts- als auch vertrauenswürdige Zertifikate. Administratoren können Zertifikate im Konfigurationseditor verwalten.

Klicken Sie auf Konfiguration überprüfen, um einen Überwachungsfehler zu überprüfen

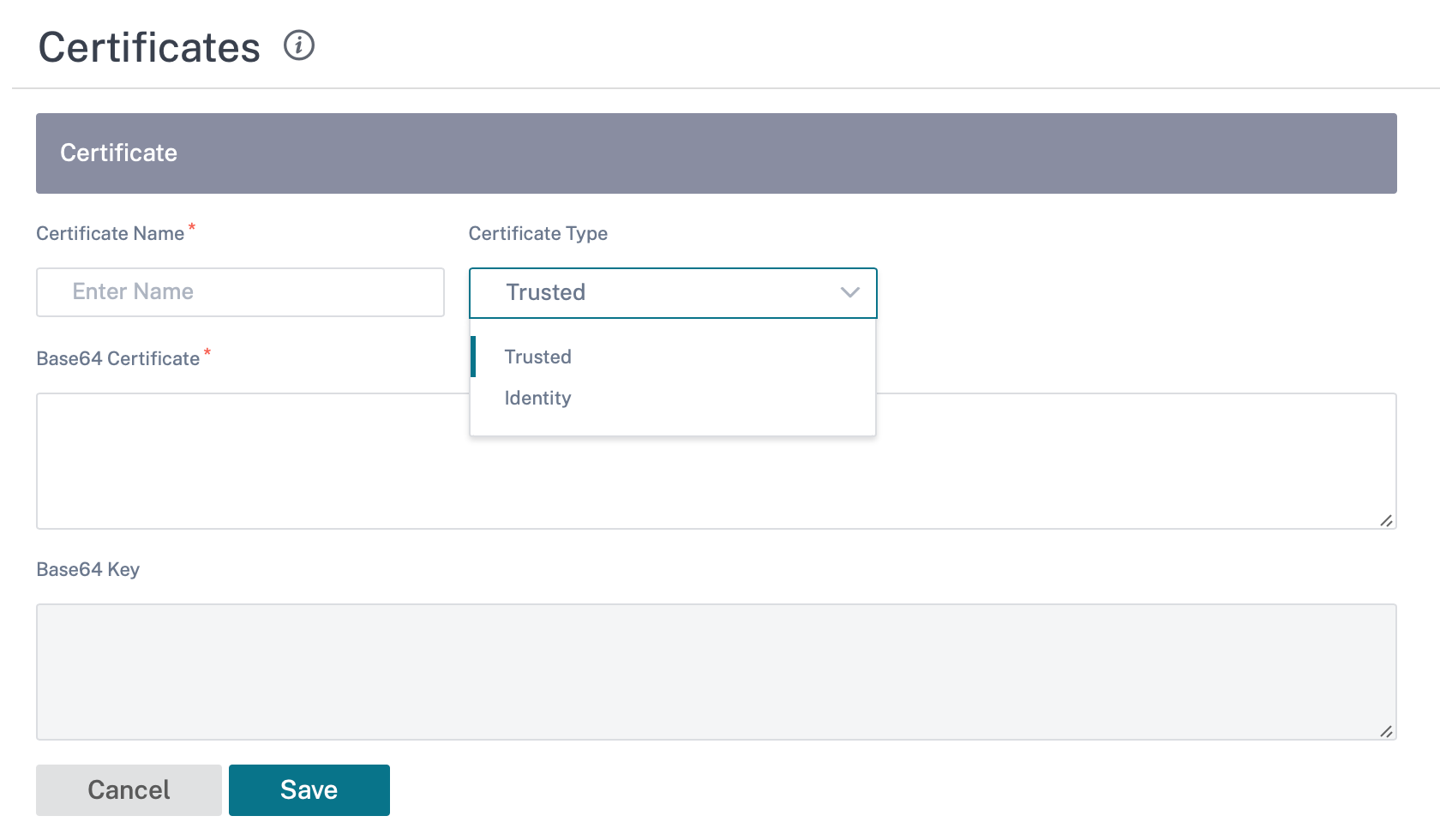

Um ein Zertifikat hinzuzufügen, klicken Sie auf Zertifikat hinzufügen.

-

Zertifikatsname: Geben Sie den Zertifikatsnamen an.

-

Zertifikatstyp: Wählen Sie den Zertifikatstyp aus der Dropdownliste aus.

-

Identitätszertifikate: Identitätszertifikate setzen voraus, dass der private Schlüssel des Zertifikats dem Unterzeichner zur Verfügung steht. Identitätszertifikate oder deren Zertifikatsketten, denen ein Peer vertraut, um den Inhalt und die Identität des Absenders zu überprüfen. Die konfigurierten Identitätszertifikate und ihre jeweiligen Fingerabdrücke werden im Konfigurations-Editor angezeigt.

-

Vertrauenswürdige Zertifikate: Vertrauenswürdige Zertifikate sind selbstsignierte Zertifikate, Zwischenzertifikate der Zertifizierungsstelle (CA) oder Stammzertifizierungsstellen, die zur Überprüfung der Identität eines Peers verwendet Für ein vertrauenswürdiges Zertifikat ist kein privater Schlüssel erforderlich. Die konfigurierten vertrauenswürdigen Zertifikate und ihre jeweiligen Fingerabdrücke sind hier aufgelistet.

-

Gehostete Firewalls

Der Citrix SD-WAN Orchestrator Service unterstützt die folgenden gehosteten Firewalls:

- Palo Alto Netzwerke

- Check Point

Palo Alto Netzwerke

Der Citrix SD-WAN Orchestrator Service unterstützt das Hosten der Palo Alto Networks Firewall der nächsten Generation Virtual Machine (VM) -Serie auf der SD-WAN 1100-Plattform. Im Folgenden werden die unterstützten VM-Modelle aufgeführt:

- VM 50

- VM 100

Die Firewall der virtuellen Maschinenserie Palo Alto Network wird als virtuelle Maschine auf der SD-WAN 1100 Plattform ausgeführt. Die virtuelle Firewall-Maschine ist im Virtual Wire-Modus integriert, mit zwei virtuellen Datenschnittstellen verbunden. Erforderlicher Datenverkehr kann an die virtuelle Firewall-Maschine umgeleitet werden, indem Richtlinien auf SD-WAN Orchestrator konfiguriert werden.

Check Point

Der Citrix SD-WAN Orchestrator Service unterstützt das Hosten von Check Point CloudGuard Edge auf der SD-WAN 1100-Plattform.

Der Check Point CloudGuard Edge wird als virtuelle Maschine auf der SD-WAN 1100 Plattform ausgeführt. Die virtuelle Firewall-Maschine ist im Bridge-Modus mit zwei verbundenen virtuellen Datenschnittstellen integriert. Erforderlicher Datenverkehr kann an die virtuelle Firewall-Maschine umgeleitet werden, indem Richtlinien auf SD-WAN Orchestrator konfiguriert werden.

Vorteile

Im Folgenden sind die Hauptziele oder Vorteile der Integration von Palo Alto Networks auf der SD-WAN 1100-Plattform aufgeführt:

-

Zweiggerätekonsolidierung: Eine einzige Appliance, die sowohl SD-WAN als auch erweiterte Sicherheit bietet

-

Sicherheit in Zweigstellen mit On-Prem NGFW (Next Generation Firewall) zum Schutz von LAN-zu-LAN-, LAN-zu-Internet- und Internet-zu-LAN-Datenverkehr

Führen Sie die folgenden Schritte aus, um die virtuelle Firewall-Maschine über SD-WAN Orchestrator bereitzustellen:

-

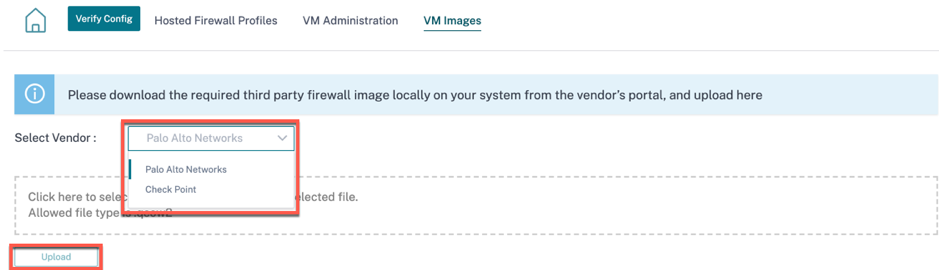

Navigieren Sie in der Citrix SD-WAN Orchestrator Service Orchestrator-Dienst-GUI zu Konfiguration > Sicherheit wählen Sie Gehostete Firewallaus.

-

Um das Software-Image hochzuladen, wechseln Sie zur Registerkarte VM-Images . Wählen Sie den Anbieternamen als Palo Alto Networks/Check Point aus der Dropdown-Liste aus. Klicken oder legen Sie die Software-Image-Datei in das Feld und klicken Sie auf Hochladen.

Eine Statusleiste mit dem laufenden Upload-Prozess wird angezeigt. Klicken Sie auf Aktualisieren oder führen Sie keine andere Aktion aus, bis die Imagedatei 100% hochgeladen zeigt.

Nachdem das Image erfolgreich hochgeladen wurde, steht es zur Verwendung zur Verfügung und kann beim Starten der Bereitstellung der virtuellen Maschine ausgewählt werden.

-

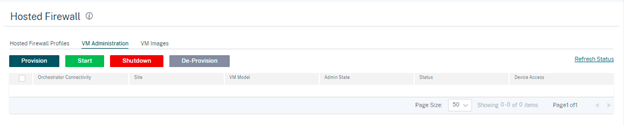

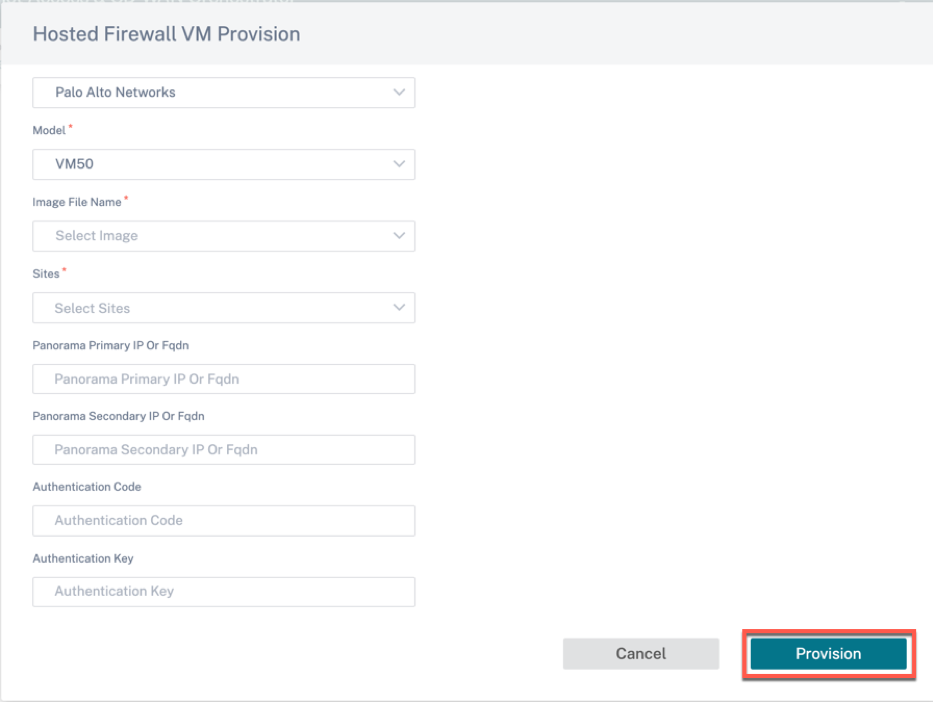

Gehen Sie zur Registerkarte VM-Administration und klicken Sie auf Bereitstellung.

-

Geben Sie die folgenden Details an:

-

Anbieter: Wählen Sie den Anbieternamen als Palo Alto Networks/Check Point.

-

Modell: Wählen Sie die Modellnummer der virtuellen Maschine aus der Dropdownliste aus.

-

Name der Image-Datei: Wählen Sie das Software-Image aus den hochgeladenen Dateien aus, um die virtuelle Maschine mit Hosted Firewall bereitzustellen

Hinweis

Das Software-Image wird von den Anbietern bereitgestellt (Palo Alto Networks/Check Point).

-

Sites: Wählen Sie Sites aus der Dropdownliste aus, für die virtuelle Maschine mit Hosted Firewall bereitgestellt werden muss.

-

Primäre Panorama-IP oder FQDN: Geben Sie die primäre IP-Adresse des Verwaltungsservers oder den vollqualifizierten Domänennamen ein (optional).

-

Sekundäre Panorama-IP oder FQDN: Geben Sie die sekundäre IP-Adresse des Verwaltungsservers oder den vollqualifizierten Domänennamen ein (optional).

-

Authentifizierungscode: Geben Sie den virtuellen Authentifizierungscode ein, der für die Lizenzierung verwendet werden soll.

-

Authentifizierungsschlüssel: Geben Sie den virtuellen Authentifizierungsschlüssel ein, der im Managementserver verwendet werden soll.

Der Authentifizierungsschlüssel für virtuelle Maschinen wird für die automatische Registrierung der virtuellen Maschine Palo Alto Networks im Panorama benötigt.

- Klicken Sie auf Provisioning.

-

Sobald die virtuelle Maschine auf der SD-WAN 1100-Plattform bereitgestellt wurde, können Sie die gehostete virtuelle Firewall-Maschinestarten, herunterfahrenoder vollständig aufheben.

Traffic-Umleitung

-

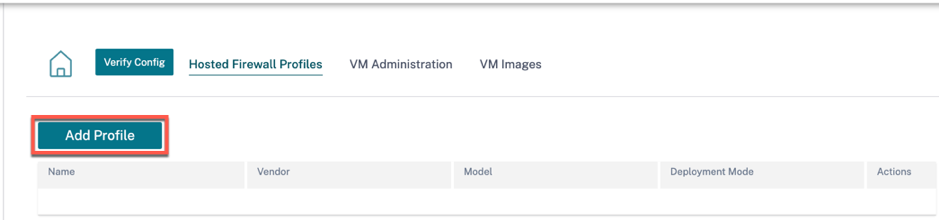

Um den Datenverkehr umzuleiten, wechseln Sie zur Registerkarte Gehostete Firewallprofile und klicken Sie auf Profil hinzufügen

-

Geben Sie die erforderlichen Informationen zum Hinzufügen der Vorlage Hosted Firewall ein und klicken Sie auf Hinzufügen.

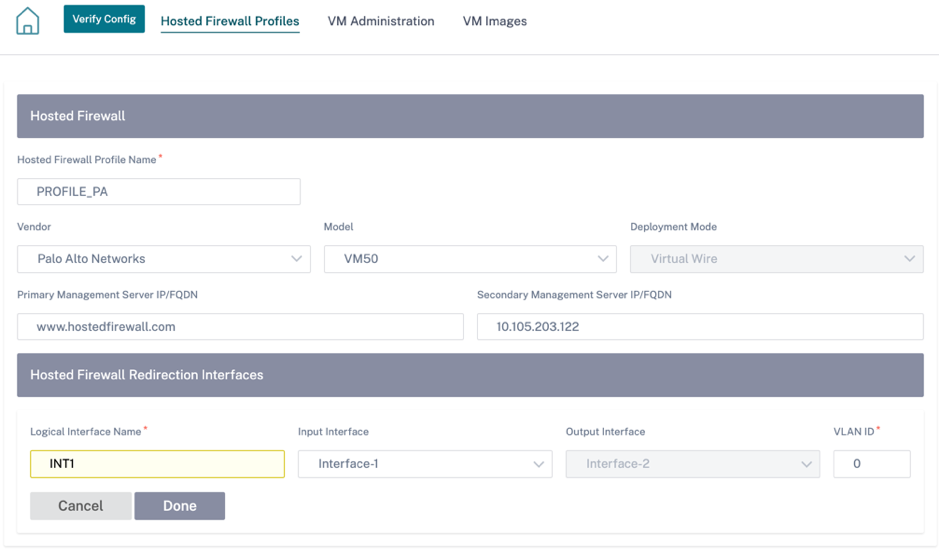

Mit der gehosteten Firewall-Vorlage können Sie die Umleitung des Datenverkehrs zu der virtuellen Firewall-Maschine konfigurieren, die auf SD-WAN Orchestrator gehostet wird. Die folgenden Eingaben sind erforderlich, um die Vorlage zu konfigurieren:

-

Profilname der gehosteten Firewall: Name der gehosteten Firewallvorlage.

-

Hersteller: Name des Firewall-Herstellers.

-

Modell: Virtual Machine-Modell der gehosteten Firewall. Sie können die Modellnummer der virtuellen Maschine als VM 50/VM 100 auswählen.

-

Bereitstellungsmodus: Das Feld Bereitstellungsmodus wird automatisch ausgefüllt und ausgegraut. Für den Palo Alto Networks-Anbieter ist der Bereitstellungsmodus Virtual Wire und für den Check Point-Anbieter ist der Bereitstellungsmodus Bridge.

-

IP/FQDN des primären Verwaltungsservers: IP-Adresse des primären Verwaltungsservers/vollqualifizierter Domänenname von Panorama.

-

IP/FQDN des sekundären Verwaltungsservers: IP-Adresse des sekundären Verwaltungsservers/vollqualifizierter Domänenname von Panorama.

-

Gehostete Firewall-Umleitungsschnittstellen: Dies sind logische Schnittstellen, die für die Verkehrsumleitung zwischen SD-WAN Orchestrator und gehosteter Firewall verwendet werden.

Interface-1, Interface-2 bezieht sich auf die ersten beiden Schnittstellen auf der gehosteten Firewall. Wenn VLANs für die Verkehrsumleitung verwendet werden, müssen dieselben VLANs auf der gehosteten Firewall konfiguriert werden. VLANs, die für die Verkehrsumleitung konfiguriert sind, sind intern für den SD-WAN Orchestrator und die gehostete Firewall.

Hinweis:

Die Umleitungseingabeschnittstelle muss aus der Verbindungsinitiatorrichtung ausgewählt werden Die Umleitungsschnittstelle wird automatisch für den Antwortverkehr ausgewählt. Wenn beispielsweise ausgehender Internetverkehr an die gehostete Firewall auf Schnittstellen1 umgeleitet wird, wird der Antwortverkehr automatisch zur gehosteten Firewall auf Schnittstellen2 umgeleitet. Es besteht keine Notwendigkeit für Interface-2, wenn kein eingehender Internetverkehr vorhanden ist.

Nur zwei physische Schnittstellen sind zugewiesen, um die Palo Alto Networks-Firewall zu hosten, und zwei Datenschnittstellen sind der virtuellen Check Point-Maschine zugewiesen.

Wenn Datenverkehr von mehreren Zonen an die gehostete Firewall umgeleitet werden muss, können mehrere Unterschnittstellen mithilfe interner VLANs erstellt und verschiedenen Firewallzonen auf der gehosteten Firewall zugeordnet werden.

Hinweis:

SD-WAN-Firewallrichtlinien werden automatisch erstellt, um den Datenverkehr zu/von gehosteten Firewall-Verwaltungsservern Dadurch wird eine Umleitung des Verwaltungsdatenverkehrs vermieden, der von einer gehosteten Firewall stammt (oder).

Die Umleitung des Datenverkehrs zur virtuellen Firewall-Maschine kann mithilfe von SD-WAN-Firewall-Richtlinien erfolgen.

-

-

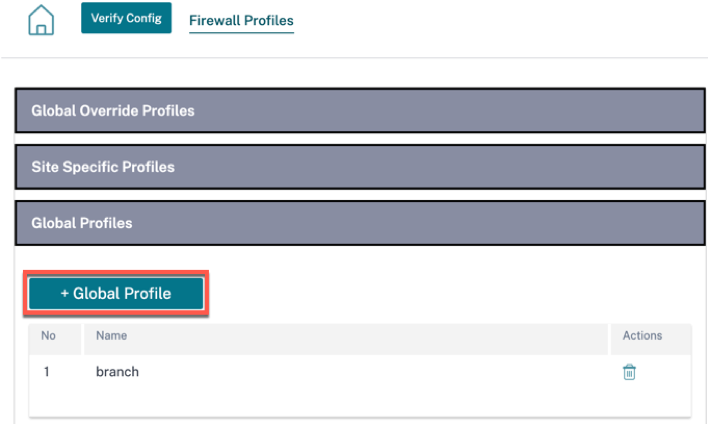

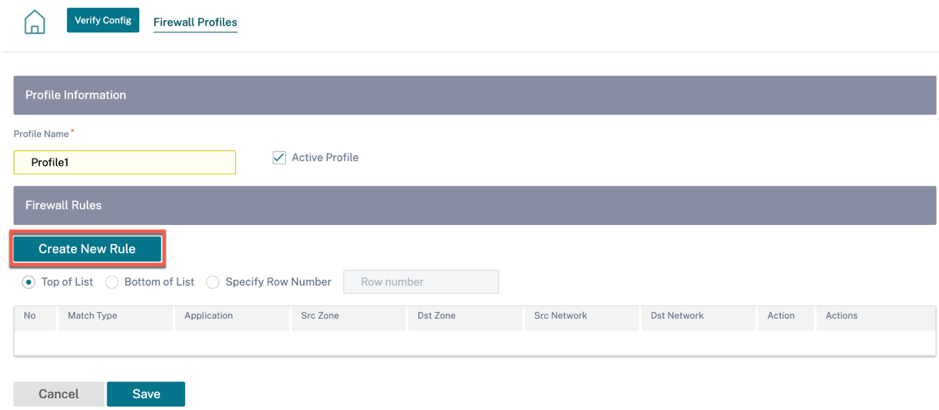

Navigieren Sie zu Konfiguration > Sicherheit > Firewall-Profile gehen Sie zum Abschnitt Globale Profile . Klicken Sie auf + Globales Profil.

-

Geben Sie einen Profilnamen an und aktivieren Sie das Kontrollkästchen Aktives Profil . Klicken Sie auf Neue Regel erstellen.

-

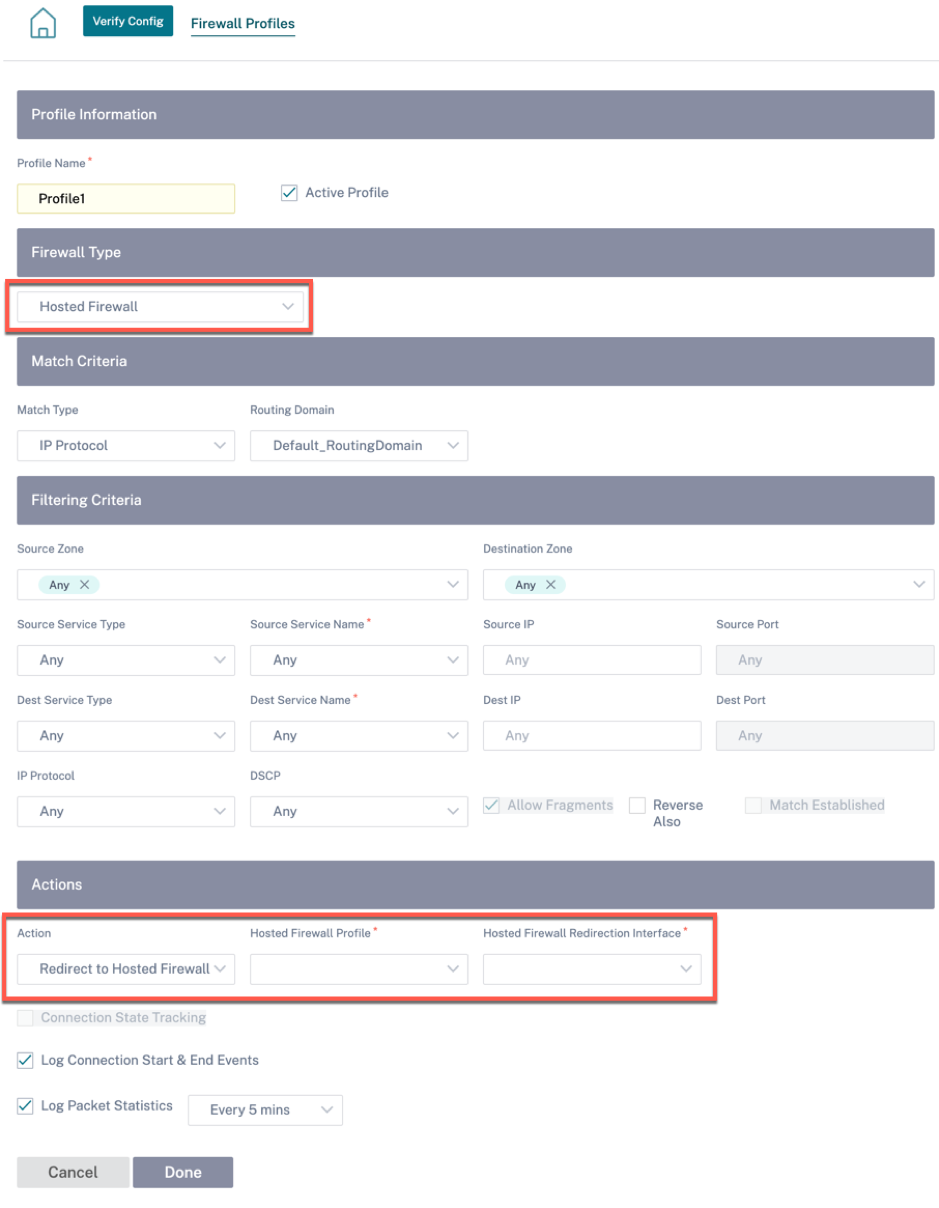

Ändern Sie den Richtlinientyp in Hosted Firewall. Das Feld Aktion wird automatisch ausgefüllt, um zur gehosteten Firewall umzuleiten. Wählen Sie das Profil der gehosteten Firewall und die gehostete Firewall-Umleitungsschnittstelle aus der Dropdown-

-

Füllen Sie die anderen Übereinstimmungskriterien nach Bedarf aus, und klicken Sieauf