Szenarios für Authentifizierungsaufforderungen

In verschiedenen Szenarios werden Benutzer zur Authentifizierung bei Secure Hub durch Eingabe ihrer Anmeldeinformationen auf ihrem Gerät aufgefordert.

Die Szenarios hängen von den folgenden Faktoren ab:

- MDX-App-Richtlinie und Konfiguration der Clienteigenschaft in den Einstellungen der Endpoint Management-Konsole.

- Ob die Authentifizierung offline oder online stattfindet (Netzwerkverbindung mit Endpoint Management erforderlich).

Auch die Art der Anmeldeinformationen die Benutzer eingeben ‒ Active Directory-Kennwort, Citrix PIN oder Passcode, Einmalkennwort, Authentifizierung per Fingerabdruck (in iOS Touch ID genannt) ‒, hängen von Typ und Häufigkeit der Authentifizierung ab.

Nachfolgend werden zunächst die Szenarios vorgestellt, die zu einer Authentifizierungsaufforderung führen.

-

Neustart des Geräts: Wenn Benutzer ihr Gerät neu starten, müssen sie sich neu bei Secure Hub authentifizieren.

-

Offline/Inaktivität (Timeout): Wenn die MDX-Richtlinie “App-Passcode” aktiviert ist (Standardeinstellung), wird die Endpoint Management-Clienteigenschaft “Inaktivitätstimer” relevant. Der Inaktivitätstimer legt die Zeitdauer fest, die ohne Benutzeraktivität an einer der Apps, die den sicheren Container verwenden, verstreichen darf.

Wenn der Inaktivitätstimer abläuft, muss sich der Benutzer bei dem sicheren Container auf dem Gerät neu authentifizieren. Wenn ein Benutzer beispielsweise sein Gerät unbeaufsichtigt lässt, kann mit dem Gerät nach Ablauf des Inaktivitätstimer nicht von anderen Personen auf vertrauliche Daten im Container zugegriffen werden. Die Clienteigenschaft Inaktivitätstimer wird in der Endpoint Management-Konsole festgelegt. Die Standardeinstellung ist 15 Minuten. Die Kombination aus App-Passcode = Ein und der Clienteigenschaft “Inactivity Timer” ist wahrscheinlich das häufigste Szenario für Authentifizierungsaufforderungen.

-

Abmelden von Secure Hub: Wenn Benutzer sich von Secure Hub abmelden, müssen sie sich beim nächsten Zugriff auf Secure Hub oder eine MDX-App neu authentifizieren, wenn gemäß MDX-Passcode-Richtlinie und Status des Inaktivitätstimers ein Passcode erforderlich ist.

-

Maximale Offlinezeit: Dieses Szenario ist App-spezifisch, da es über MDX-Richtlinien für jede App gesteuert wird. Die MDX-Richtlinie “Maximale Offlinezeit” hat eine Standardeinstellung von 3 Tagen. Wenn der zulässige Zeitraum abläuft, den eine App ohne Onlineauthentifizierung bei Secure Hub ausgeführt werden darf, wird ein Check-in bei Endpoint Management erforderlich, um die App-Berechtigung zu bestätigen und die Richtlinien zu aktualisieren. Bei diesem Check-in löst die App bei Secure Hub die Aufforderung zur Onlineauthentifizierung aus. Der Benutzer muss sich neu authentifizieren, bevor er Zugriff auf die MDX-App erhält.

Zwischen den MDX-Richtlinien “Maximale Offlinezeit” und “Aktives Abfrageintervall” besteht folgende Beziehung:

- Das aktive Abfrageintervall ist der Zeitraum, in dem eine App bei Endpoint Management eincheckt, um Sicherheitsaktionen auszuführen, wie z. B. App sperren und löschen. Außerdem prüft die App zu diesem Zeitpunkt auf aktualisierte App-Richtlinien.

- Nach einer erfolgreichen Prüfung auf Richtlinien gemäß dem aktiven Abfrageintervall wird der Timer “Maximale Offlinezeit” zurückgesetzt.

Beide Check-in-Vorgänge bei Endpoint Management (für “Aktives Abfrageintervall” und “Maximale Offlinezeit”) erfordern einen gültigen Citrix Gateway-Token auf dem Gerät. Wenn das Gerät einen gültigen Citrix Gateway-Token hat, ruft die App ohne Unterbrechung für den Benutzer neue Richtlinien von Endpoint Management ab. Wenn die App kein Citrix Gateway-Token hat, erfolgt ein Wechsel zu Secure Hub, wo eine Aufforderung zur Authentifizierung bei Secure Hub angezeigt wird.

Auf Android-Geräten werden Secure Hub-Aktivitätsseiten direkt über der aktuellen App geöffnet. Auf iOS-Geräten muss Secure Hub stattdessen in den Vordergrund treten, wodurch die aktuelle App vorübergehend verdeckt wird.

Nach der Eingabe von Anmeldeinformationen durch die Benutzer wechselt Secure Hub zurück zur ursprünglichen App. In diesem Fall, wenn Sie zwischengespeicherte Active Directory-Anmeldeinformationen zulassen oder ein Clientzertifikat konfiguriert haben, können Benutzer eine PIN, ein Kennwort oder die Authentifizierung per Fingerabdruck verwenden. Ist dies nicht der Fall, müssen die Benutzer ihre vollständigen Active Directory-Anmeldeinformationen eingeben.

Der Citrix ADC-Token kann aufgrund einer Inaktivität der Citrix Gateway-Sitzung oder einer erzwungenen Sitzungstimeoutrichtlinie (siehe nachfolgende Liste der Citrix Gateway-Richtlinien) ungültig werden. Benutzer können die App jedoch weiter verwenden, wenn sie sich wieder bei Secure Hub anmelden.

-

Citrix Gateway-Sitzungsrichtlinien: Zwei Citrix Gateway-Richtlinien beeinflussen, wann Benutzer zur Authentifizierung aufgefordert werden. In diesen Fällen erfolgt die Authentifizierung zum Erstellen einer Onlinesitzung mit Citrix ADC zur Herstellung einer Verbindung mit Endpoint Management.

- Session time-out: Die Citrix ADC-Sitzung für Endpoint Management wird getrennt, wenn während eines vorgegebenen Zeitraums keine Netzwerkaktivität stattfindet. Die Standardeinstellung ist 30 Minuten. Wenn Sie den Citrix Gateway-Assistenten verwenden, um die Richtlinie zu konfigurieren, ist der Standardwert jedoch 1440 Minuten. Die Benutzer werden zur Authentifizierung für die Verbindung mit dem Unternehmensnetzwerk aufgefordert.

- Forced time-out: Wird diese Richtlinie aktiviert, dann werden Citrix ADC-Sitzungen mit Endpoint Management getrennt, wenn der festgelegte Zeitraum abläuft. Durch das erzwungene Timeout wird eine erneute Authentifizierung nach dem festgelegten Zeitraum obligatorisch. Die Benutzer werden bei der nächsten Verwendung zur Authentifizierung für die Verbindung mit dem Unternehmensnetzwerk aufgefordert. Die Standardeinstellung ist Aus. Wenn Sie den Citrix Gateway-Assistenten verwenden, um die Richtlinie zu konfigurieren, ist der Standardwert jedoch 1440 Minuten.

Arten von Anmeldeinformationen

In den Abschnitten oben wurde beschrieben, wann die Benutzer zur Authentifizierung aufgefordert werden. In diesem Abschnitt wird erläutert, welche Art von Anmeldeinformationen sie eingeben müssen. Es sind verschiedene Authentifizierungen erforderlich, um Zugriff auf verschlüsselte Daten auf einem Gerät zu erhalten. Beim ersten Entsperren eines Geräts wird dessen primärer Container entsperrt. Wird dieser anschließend wieder gesperrt, muss für den erneuten Zugriff ein sekundärer Container entsperrt werden.

Hinweis:

Der Ausdruck verwaltete App bezieht sich auf Apps, die mit dem MDX Toolkit umschlossen wurden und für die die MDX-Richtlinie “App-Passcode” standardmäßig aktiviert ist und die Clienteigenschaft des Inaktivitätstimers richtig genutzt wird.

Die Art der Anmeldeinformationen hängen von folgenden Bedingungen ab:

-

Entsperren des primären Containers: Active Directory-Kennwort, Citrix PIN oder -Passcode, Einmalkennwort, Touch-ID oder Fingerabdruck-ID sind erforderlich, um den primären Container zu entsperren.

- Unter iOS, wenn Benutzer Secure Hub oder eine verwaltete App zum ersten Mal nach der Installation auf dem Gerät öffnen

- Unter iOS, wenn Benutzer das Gerät neu starten und dann Secure Hub öffnen

- Unter Android, wenn Benutzer eine verwaltete App öffnen und Secure Hub nicht ausgeführt wird

- Unter Android, wenn Benutzer Secure Hub neu starten (egal aus welchem Grund, einschließlich Geräteneustarts)

-

Entsperren des sekundären Containers: Authentifizierung per Fingerabdruck (sofern konfiguriert), Citrix PIN oder Passcode oder Active Directory-Anmeldeinformationen sind zum Entsperren des sekundären Containers erforderlich.

- Wenn Benutzer eine verwaltete App nach Ablaufen des Inaktivitätstimers öffnen

- Wenn sich Benutzer von Secure Hub abmelden und dann eine verwaltete App öffnen.

Unter folgenden Bedingungen sind Active Directory-Anmeldeinformationen zum Entsperren beider Container erforderlich:

- Wenn Benutzer den Passcode ändern, der ihrem Unternehmenskonto zugeordnet ist.

- Wenn Sie in den Clienteigenschaften in der Endpoint Management-Konsole die Citrix PIN nicht aktiviert haben: ENABLE_PASSCODE_AUTH und ENABLE_PASSWORD_CACHING.

- Wenn die NetScaler Gateway-Sitzung endet. Dies kann in folgenden Situationen geschehen: Ablauf des Timers der Richtlinie “Session time-out” oder “Forced time-out”, wenn auf dem Gerät keine Anmeldeinformationen zwischengespeichert werden oder das Gerät kein Clientzertifikat hat.

Ist die Authentifizierung per Fingerabdruck aktiviert, können Benutzer können sich per Fingerabdruck anmelden, wenn Offlineauthentifizierung aufgrund von Inaktivität in der App erforderlich ist. Benutzer müssen immer noch eine PIN eingeben, wenn sie sich zum ersten Mal bei Secure Hub anmelden und wenn sie das Gerät neu starten. Informationen zum Aktivieren der Authentifizierung per Fingerabdruck finden Sie unter Authentifizierung per Touch ID bzw. Fingerabdruck.

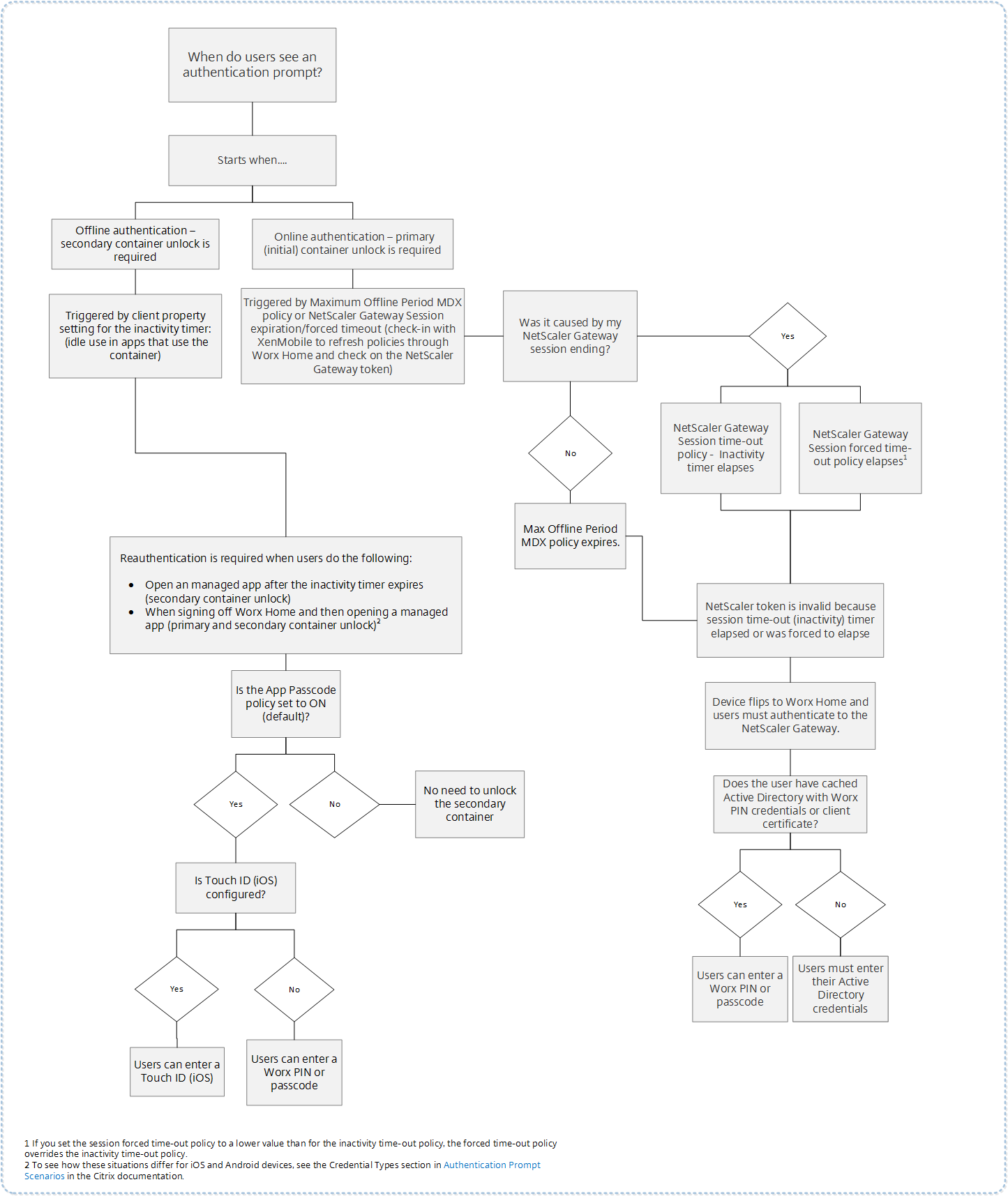

Im folgenden Flussdiagramm ist der Entscheidungsfluss dargestellt, durch den bestimmt wird, welche Anmeldeinformationen ein Benutzer für die Authentifizierung eingeben muss.

Secure Hub-Bildschirmwechsel

Im Zusammenhang mit der Authentifizierung ist auch der Wechsel der Anzeige von einer App zu Secure Hub und zurück zu bedenken. Bei dem Wechsel wird eine Meldung angezeigt, die der Benutzer bestätigen muss. Eine Authentifizierung ist nicht erforderlich. Die Situation tritt nach dem Check-in bei Endpoint Management auf, wie in den MDX-Richtlinien “Aktives Abfrageintervall” und “Maximale Offlinezeit” angegeben, wenn Endpoint Management aktualisierte Richtlinien erkennt, die dem Gerät per Push über Secure Hub bereitgestellt werden müssen.

Passcodekomplexität für Gerätepasscode (Android 12+)

Die Passcodekomplexität wird gegenüber der benutzerdefinierten Kennwortanforderung bevorzugt. Der Passcodekomplexitätsgrad ist eine der vordefinierten Ebenen. Daher kann der Endbenutzer kein Kennwort mit einem niedrigeren Komplexitätsgrad festlegen.

Die Passcodekomplexität für Geräte mit Android 12+ ist wie folgt:

- Passcodekomplexität anwenden: Erfordert ein Kennwort mit einer Komplexitätsstufe, die von der Plattform und nicht von einer benutzerdefinierten Kennwortanforderung definiert wird. Nur für Geräte mit Android 12+ und Secure Hub 22.9 und höher.

-

Komplexitätsgrad: Vordefinierte Ebenen der Kennwortkomplexität.

- Ohne: Kein Kennwort erforderlich.

-

Niedrig: Das Kennwort kann Folgendes sein:

- Ein Muster

- Eine PIN mit mindestens vier Ziffern

-

Mittel: Das Kennwort kann Folgendes sein:

- Eine PIN mit mindestens vier Ziffern ohne Sequenzen, die sich wiederholen (4444) oder geordnet sind (1234)

- Alphabetisch mit mindestens vier Zeichen

- Alphanumerisch mit mindestens vier Zeichen

-

Hoch: Das Kennwort kann Folgendes sein:

- Eine PIN mit mindestens acht Ziffern ohne Sequenzen, die sich wiederholen (4444) oder geordnet sind (1234)

- Alphabetisch mit mindestens sechs Zeichen

- Alphanumerisch mit mindestens sechs Zeichen

Hinweise:

- Für BYOD-Geräte mit Android 12 und höher sind Passcodeeinstellungen wie “Mindestlänge”, “Erforderliche Zeichen”, “Biometrische Erkennung” und “Erweiterte Regeln” nicht anwendbar. Verwenden Sie stattdessen Passcodekomplexität.

- Wenn die Passcodekomplexität für Arbeitsprofil aktiviert ist, muss auch die Passcodekomplexität für die Geräteseite aktiviert werden.

Weitere Informationen finden Sie unter Android Enterprise-Einstellungen in der Dokumentation von Citrix Endpoint Management.