Unterstützung für Enterprise-Web-Apps

Die Bereitstellung von Web-Apps mithilfe des Secure Private Access-Dienstes ermöglicht die Remote-Bereitstellung unternehmensspezifischer Anwendungen als webbasierter Dienst. Zu den häufig verwendeten Webanwendungen gehören SharePoint, Confluence, OneBug usw.

Auf Web-Apps kann über Citrix Workspace mithilfe des Secure Private Access-Dienstes zugegriffen werden. Der Secure Private Access-Dienst bietet in Verbindung mit Citrix Workspace eine einheitliche Benutzererfahrung für die konfigurierten Web-Apps, SaaS-Apps, konfigurierten virtuellen Apps oder andere Workspace-Ressourcen.

SSO und Remote-Zugriff auf Web-Apps sind als Teil der folgenden Servicepakete verfügbar:

- Sicherer privater Zugriffsstandard

- Secure Private Access Advanced

Systemanforderungen

Connector Appliance – Verwenden Sie die Connector Appliance mit dem Citrix Secure Private Access-Dienst, um VPN-losen Zugriff auf die Enterprise-Web-Apps im Rechenzentrum der Kunden zu unterstützen. Einzelheiten finden Sie unter Sicherer Zugriff auf den Arbeitsbereich mit Connector Appliance.

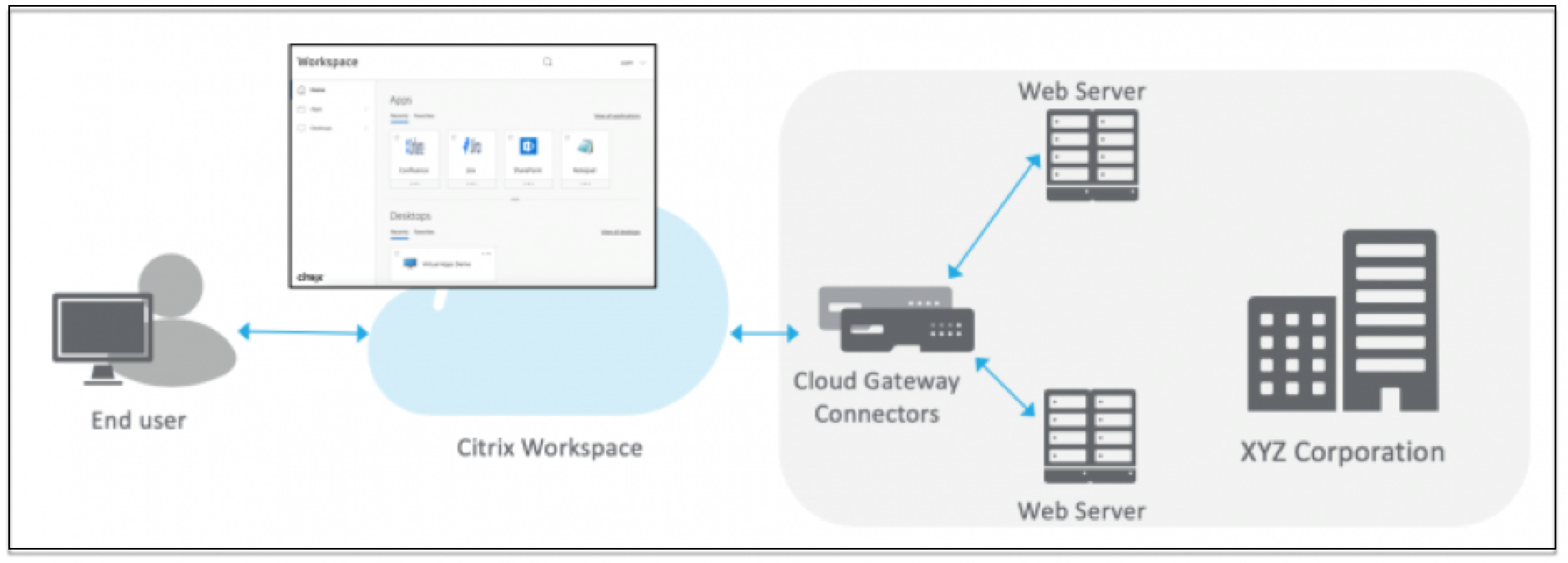

Funktionsweise

Der Citrix Secure Private Access-Dienst stellt über den lokal bereitgestellten Connector eine sichere Verbindung zum lokalen Rechenzentrum her. Dieser Connector fungiert als Brücke zwischen lokal bereitgestellten Enterprise-Web-Apps und dem Citrix Secure Private Access-Dienst. Diese Konnektoren können in einem HA-Paar eingesetzt werden und erfordern nur eine ausgehende Verbindung.

Eine TLS-Verbindung zwischen dem Connectorgerät und dem Citrix Secure Private Access-Dienst in der Cloud sichert die lokalen Anwendungen, die im Cloud-Dienst aufgelistet sind. Der Zugriff auf Webanwendungen und die Bereitstellung dieser erfolgen über Workspace über eine VPN-freie Verbindung.

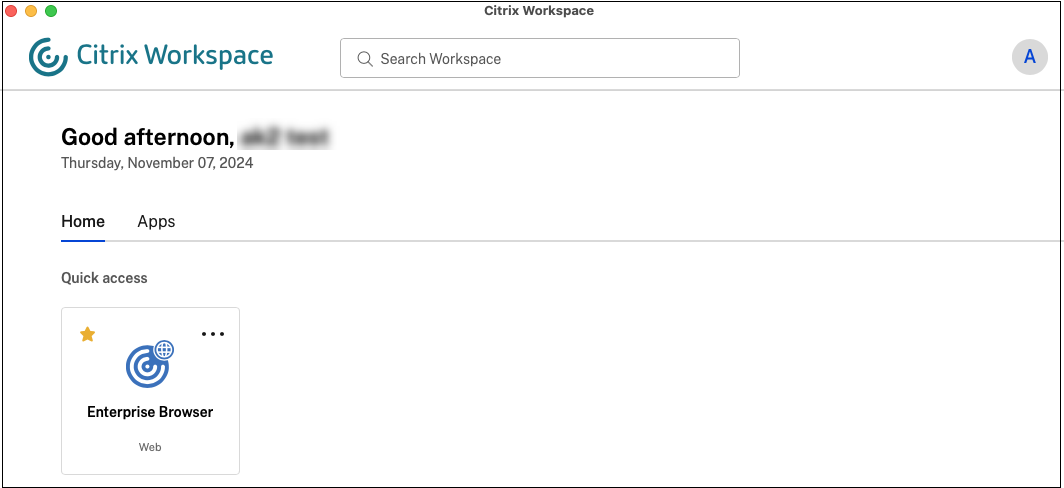

Die folgende Abbildung veranschaulicht den Zugriff auf Webanwendungen mit Citrix Workspace.

Konfigurieren einer Web-App

Das Konfigurieren einer Web-App umfasst die folgenden allgemeinen Schritte.

- Konfigurieren der Anwendungsdetails

- Festlegen der bevorzugten Anmeldemethode

- Definieren des Anwendungsroutings

Konfigurieren der Anwendungsdetails

-

Klicken Sie auf der Kachel Secure Private Access auf Verwalten.

-

Klicken Sie auf der Zielseite von Secure Private Access auf Weiter und dann auf App hinzufügen.

Hinweis:

Die Schaltfläche Weiter wird nur beim ersten Verwenden des Assistenten angezeigt. Bei der nachfolgenden Verwendung können Sie direkt zur Seite Anwendungen navigieren und dann auf App hinzufügen klicken.

-

Wählen Sie die App aus, die Sie hinzufügen möchten, und klicken Sie auf Überspringen.

-

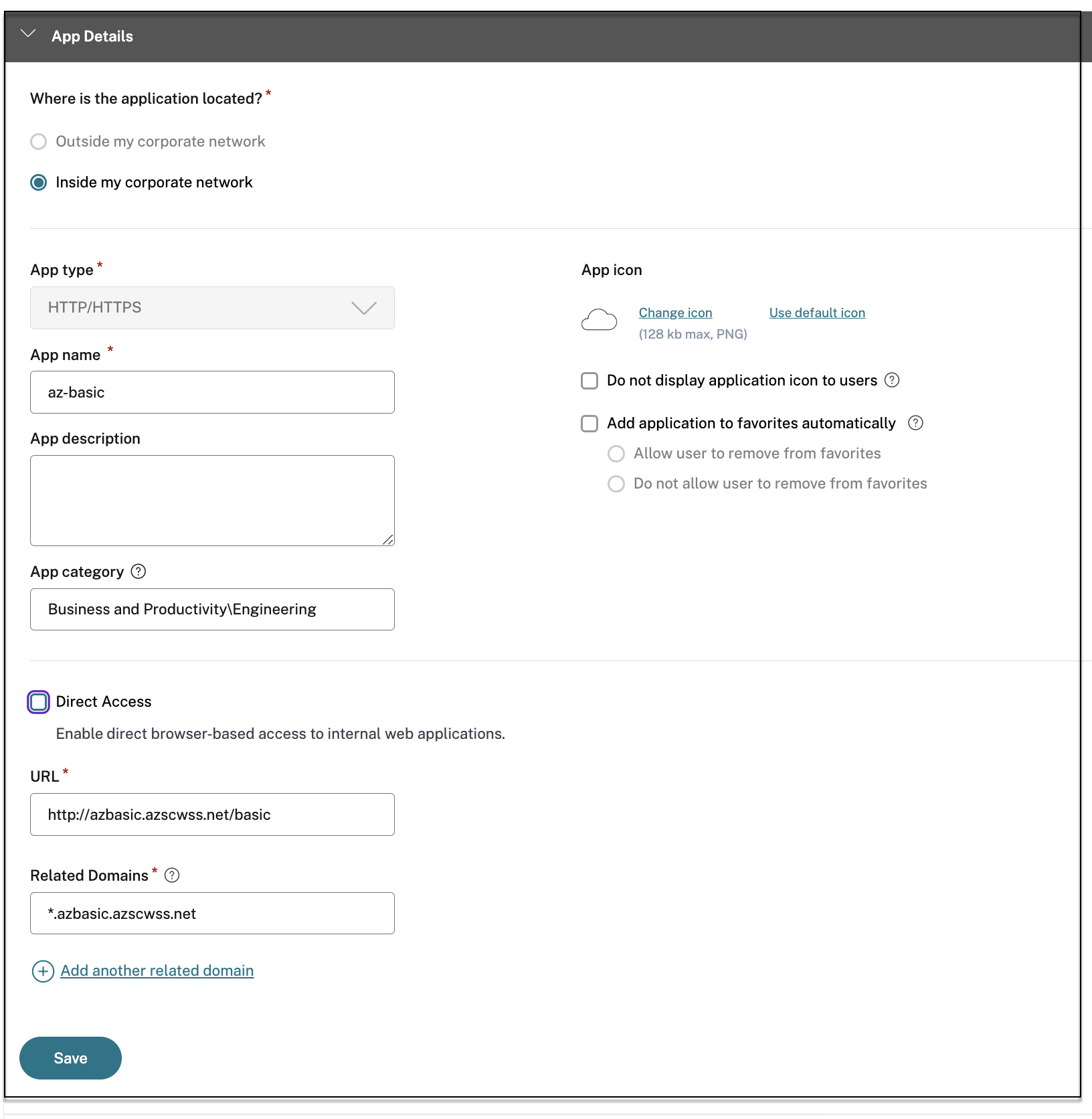

Wählen Sie unter Wo befindet sich der Anwendungsspeicherort?den Speicherort aus.

-

Geben Sie die folgenden Details im Abschnitt App-Details ein und klicken Sie auf Weiter.

-

App-Typ – Wählen Sie den App-Typ aus. Sie können zwischen HTTP/HTTPS oder UDP/TCP Apps wählen.

-

App-Name – Name der Anwendung.

-

App-Beschreibung – Eine kurze Beschreibung der App. Diese Beschreibung, die Sie hier eingeben, wird Ihren Benutzern im Arbeitsbereich angezeigt.

-

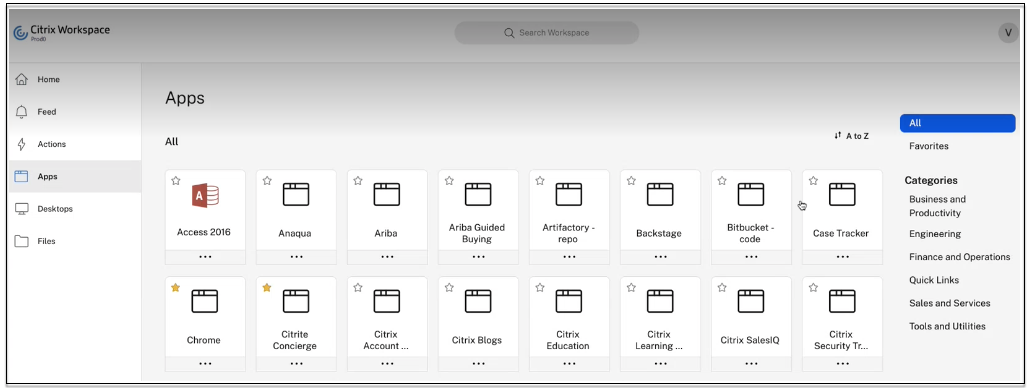

App-Kategorie – Fügen Sie die Kategorie und den Unterkategorienamen (falls zutreffend) hinzu, unter dem die von Ihnen veröffentlichte App in der Citrix Workspace-Benutzeroberfläche angezeigt werden muss. Sie können für jede App eine neue Kategorie hinzufügen oder vorhandene Kategorien aus der Citrix Workspace-Benutzeroberfläche verwenden. Sobald Sie eine Kategorie für eine Web- oder SaaS-App angeben, wird die App in der Workspace-Benutzeroberfläche unter der jeweiligen Kategorie angezeigt.

- Die Kategorien/Unterkategorien können vom Administrator konfiguriert werden und Administratoren können für jede App eine neue Kategorie hinzufügen.

- Das Feld App-Kategorie gilt für HTTP/HTTPS-Apps und ist für TCP/UDP-Apps ausgeblendet.

-

Die Kategorie-/Unterkategoriennamen müssen durch einen Backslash getrennt werden. Beispiel: Business And Productivity\Engineering. Außerdem muss in diesem Feld die Groß- und Kleinschreibung beachtet werden. Administratoren müssen sicherstellen, dass sie die richtige Kategorie definieren. Wenn der Name in der Citrix Workspace-Benutzeroberfläche nicht mit dem im Feld App-Kategorie eingegebenen Kategorienamen übereinstimmt, wird die Kategorie als neue Kategorie aufgeführt.

Wenn Sie beispielsweise die Kategorie Geschäft und Produktivität fälschlicherweise als Geschäft und Produktivität in das Feld App-Kategorie eingeben, wird in der Citrix Workspace-Benutzeroberfläche zusätzlich zur Kategorie Geschäft und Produktivität eine neue Kategorie mit dem Namen Geschäft und Produktivität aufgeführt.

-

App-Symbol – Klicken Sie auf Symbol ändern , um das App-Symbol zu ändern. Die Symboldateigröße muss 128 x 128 Pixel betragen. Wenn Sie das Symbol nicht ändern, wird das Standardsymbol angezeigt.

If you do not want to display the app icon, select **Do not display application icon to users.** -

Wählen Sie Direktzugriff , um Benutzern den direkten Zugriff auf die App über einen Client-Browser zu ermöglichen. Einzelheiten finden Sie unter Direkter Zugriff auf Enterprise-Web-Apps.

-

URL – URL mit Ihrer Kunden-ID. Die URL muss Ihre Kunden-ID (Citrix Cloud-Kunden-ID) enthalten. Informationen zum Abrufen Ihrer Kunden-ID finden Sie unter Registrieren für Citrix Cloud. Falls SSO fehlschlägt oder Sie SSO nicht verwenden möchten, wird der Benutzer zu dieser URL umgeleitet.

**Customer domain name** and **Customer domain ID** - Customer domain name and ID are used to create the app URL and other subsequent URLs in the SAML SSO page. For example, if you’re adding a Salesforce app, your domain name is `salesforceformyorg` and ID is 123754, then the app URL is `https://salesforceformyorg.my.salesforce.com/?so=123754.` Customer domain name and Customer ID fields are specific to certain apps. -

Zugehörige Domänen – Die zugehörige Domäne wird automatisch anhand der von Ihnen angegebenen URL eingetragen. Die zugehörige Domäne hilft dem Dienst, die URL als Teil der App zu identifizieren und den Datenverkehr entsprechend weiterzuleiten. Sie können mehr als eine zugehörige Domäne hinzufügen.

-

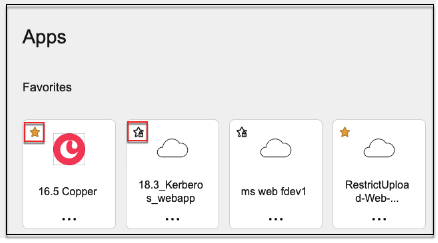

Klicken Sie auf Anwendung automatisch zu Favoriten hinzufügen , um diese App als Favoriten-App in der Citrix Workspace-App hinzuzufügen.

- Klicken Sie auf Benutzer das Entfernen aus Favoriten erlauben , um App-Abonnenten das Entfernen der App aus der Liste der Favoriten-Apps in der Citrix Workspace-App zu erlauben. Wenn Sie diese Option auswählen, wird in der oberen linken Ecke der App in der Citrix Workspace-App ein gelbes Sternsymbol angezeigt.

-

Klicken Sie auf Benutzer darf die App nicht aus Favoriten entfernen , um zu verhindern, dass Abonnenten die App aus der Liste der Favoriten-Apps in der Citrix Workspace-App entfernen. Wenn Sie diese Option auswählen, wird in der oberen linken Ecke der App in der Citrix Workspace-App ein Sternsymbol mit einem Vorhängeschloss angezeigt.

Wenn Sie die als Favoriten markierten Apps aus der Secure Workspace Access-Dienstkonsole entfernen, müssen diese Apps manuell aus der Favoritenliste in Citrix Workspace entfernt werden. Die Apps werden nicht automatisch aus der Workspace-App gelöscht, wenn sie aus der Secure Private Access-Dienstkonsole entfernt werden.

-

-

Klicken Sie auf Weiter.

Wichtig:

- Um einen Zero-Trust-basierten Zugriff auf die Apps zu ermöglichen, wird Apps standardmäßig der Zugriff verweigert. Der Zugriff auf die Apps wird nur aktiviert, wenn der Anwendung eine Zugriffsrichtlinie zugeordnet ist. Einzelheiten hierzu finden Sie unter . Zugriff auf die Apps verweigert, standardmäßig.

- Wenn mehrere Apps mit demselben FQDN oder einer Variante des Platzhalter-FQDN konfiguriert sind, kann dies zu Konfigurationskonflikten führen. Weitere Einzelheiten finden Sie unter Konfliktreiche Konfiguration, die zu App-Zugriffsproblemen führen kann.

Festlegen der bevorzugten Anmeldemethode

-

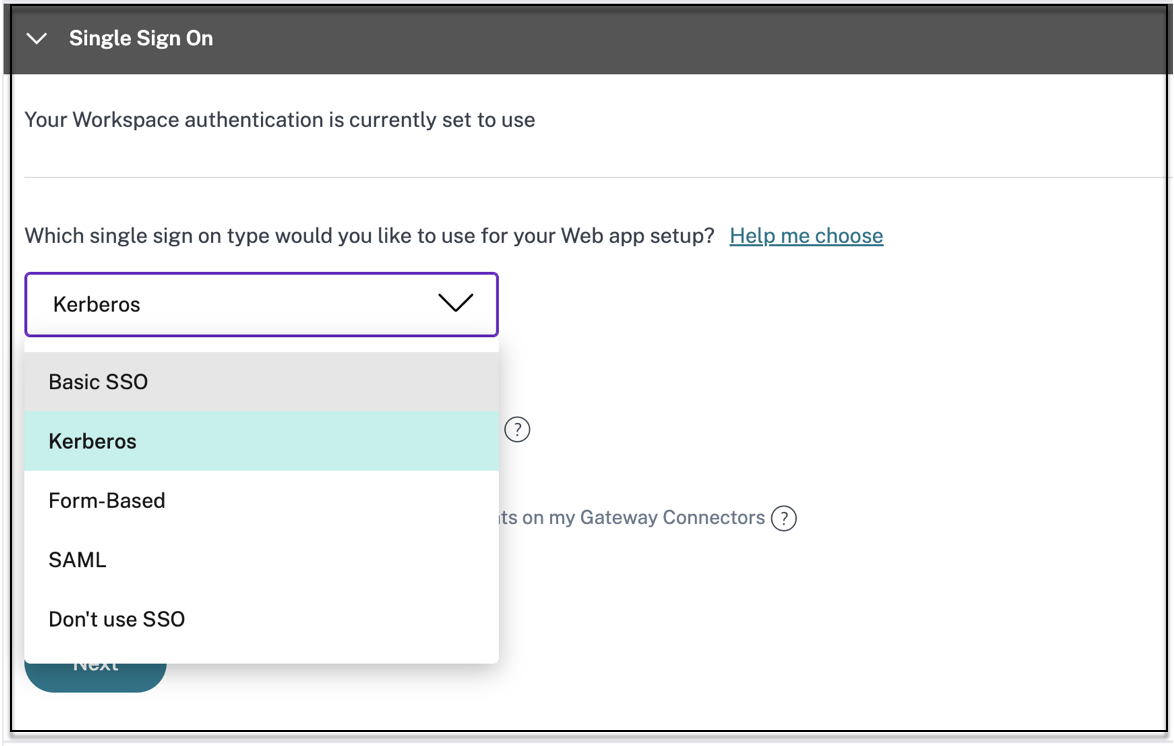

Wählen Sie im Abschnitt Single Sign On den gewünschten Single Sign-On-Typ für Ihre Anwendung aus und klicken Sie auf Speichern. Die folgenden Single-Sign-On-Typen sind verfügbar.

- Basic – Wenn Ihr Back-End-Server Ihnen eine Basic-401-Herausforderung präsentiert, wählen Sie Basic SSO. Für den SSO-Typ Basic müssen Sie keine Konfigurationsdetails angeben.

- Kerberos – Wenn Ihr Back-End-Server Ihnen die Negotiate-401-Aufforderung präsentiert, wählen Sie Kerberos. Sie müssen keine Konfigurationsdetails für den SSO-Typ Kerberos angeben.

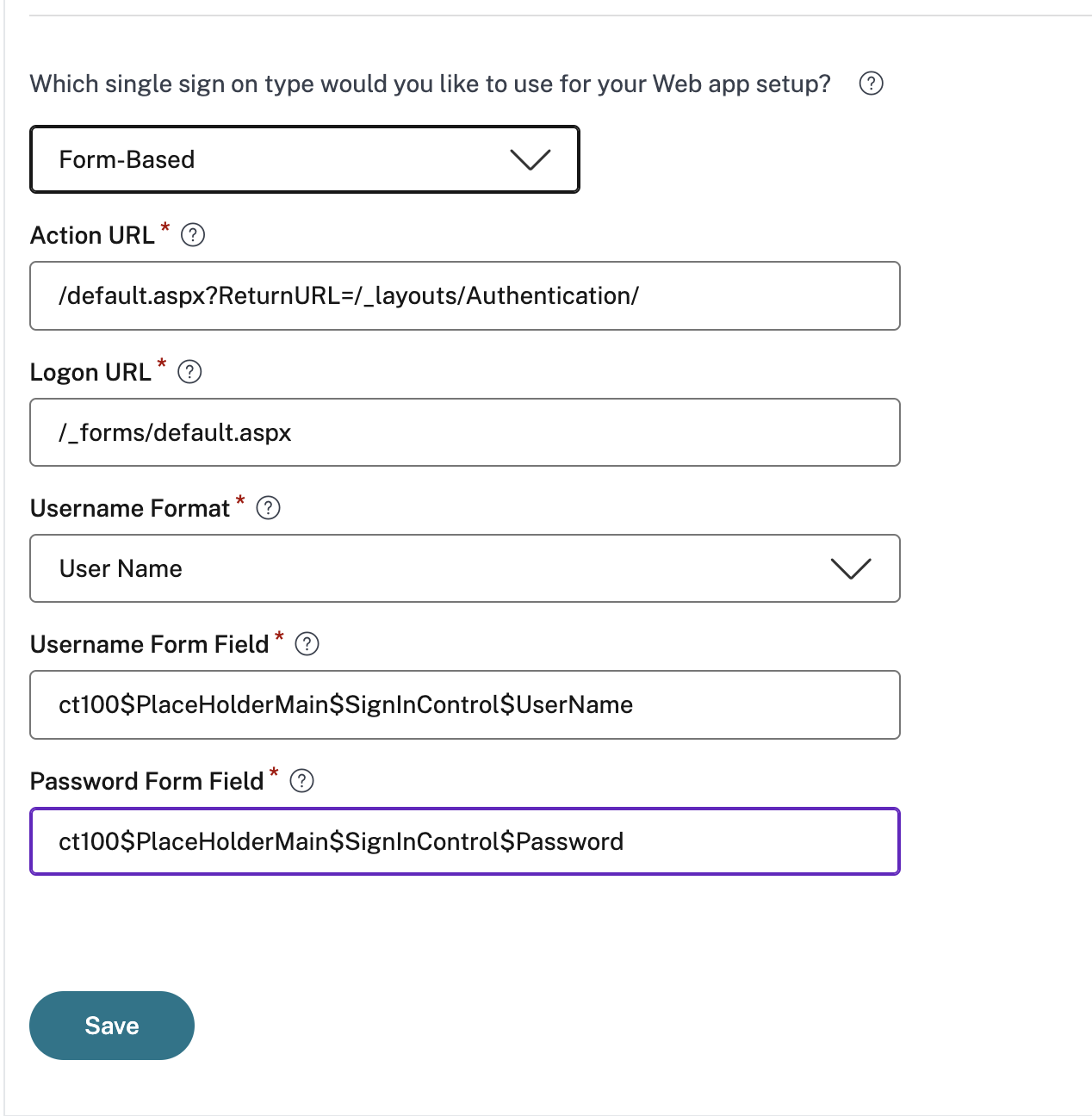

- Formularbasiert – Wenn Ihr Back-End-Server Ihnen ein HTML-Formular zur Authentifizierung vorlegt, wählen Sie Formularbasiert. Geben Sie die Konfigurationsdetails für die Formularbasiert SSO-Typ.

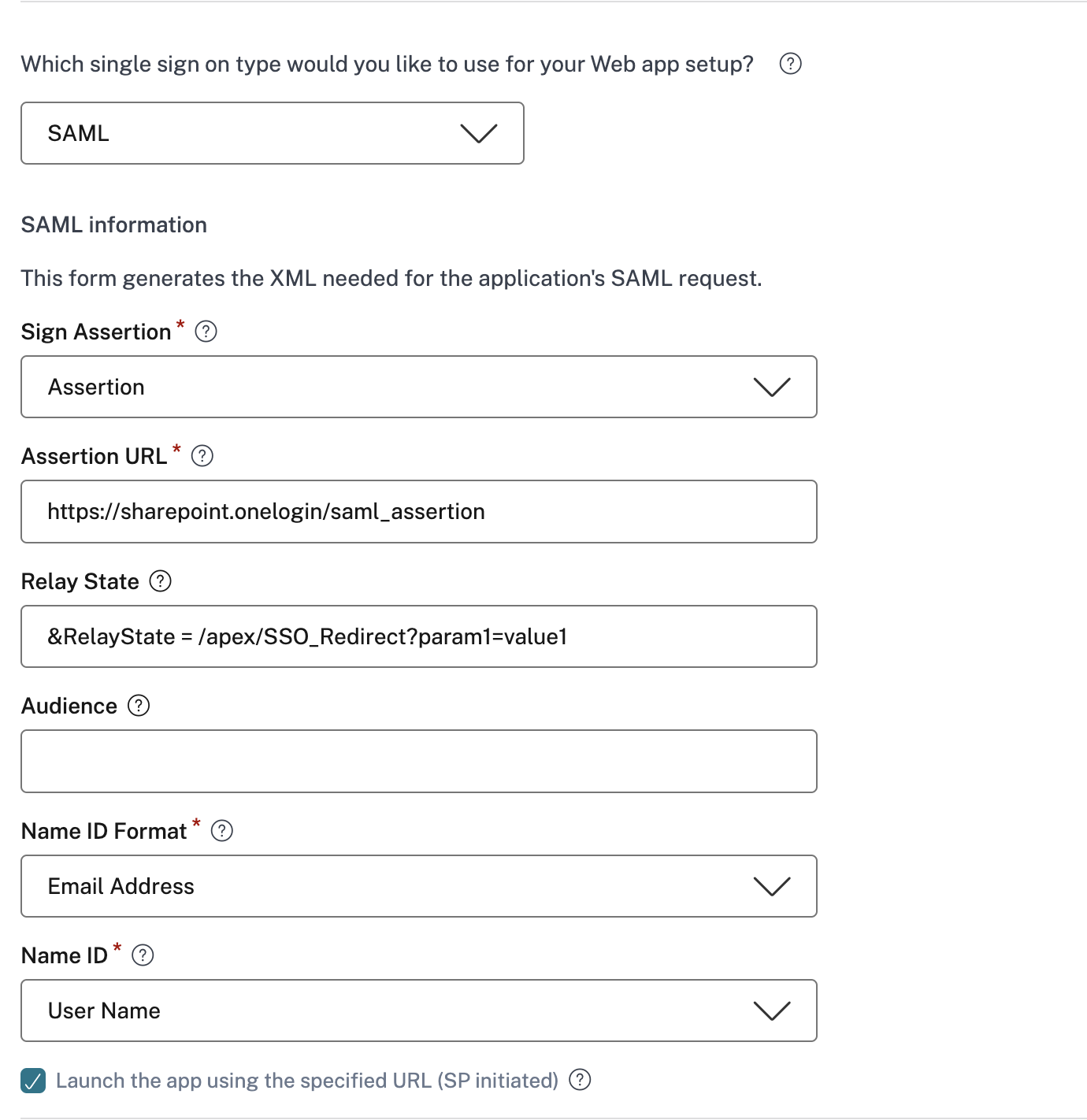

- SAML – Wählen Sie SAML für SAML-basiertes SSO in Webanwendungen. Geben Sie die Konfigurationsdetails für den SSO-Typ SAML ein.

- SSO nicht verwenden – Verwenden Sie die Option SSO nicht verwenden , wenn Sie einen Benutzer auf dem Back-End-Server nicht authentifizieren müssen. Wenn die Option SSO nicht verwenden ausgewählt ist, wird der Benutzer zu der im Abschnitt App-Details konfigurierten URL umgeleitet.

Formularbasierte Details: Geben Sie die folgenden formularbasierten Konfigurationsdetails im Abschnitt „Single Sign-On“ ein und klicken Sie auf „Speichern“.

- Aktions-URL – Geben Sie die URL ein, an die das ausgefüllte Formular gesendet wird.

- URL des Anmeldeformulars – Geben Sie die URL ein, unter der das Anmeldeformular angezeigt wird.

- Benutzernamenformat – Wählen Sie ein Format für den Benutzernamen.

- Benutzernamen-Formularfeld – Geben Sie ein Benutzernamenattribut ein.

- Kennwortformularfeld – Geben Sie ein Kennwortattribut ein.

SAML: Geben Sie im Abschnitt „Anmelden“ die folgenden Details ein und klicken Sie auf „Speichern“.

- Signierbehauptung - Durch das Signieren einer Behauptung oder Antwort wird die Nachrichtenintegrität sichergestellt, wenn die Antwort oder Behauptung an die vertrauende Partei (SP) übermittelt wird. Sie können Assertion, Response, Both, oder Noneauswählen.

- Assertion-URL – Die Assertion-URL wird vom Anwendungsanbieter bereitgestellt. Die SAML-Assertion wird an diese URL gesendet.

- Relay-Status – Der Relay-Status-Parameter wird verwendet, um die spezifische Ressource zu identifizieren, auf die die Benutzer zugreifen, nachdem sie sich angemeldet und zum Verbundserver der vertrauenden Seite weitergeleitet wurden. Relay State generiert eine einzelne URL für die Benutzer. Benutzer können auf diese URL klicken, um sich bei der Zielanwendung anzumelden.

- Zielgruppe – Die Zielgruppe wird vom Anwendungsanbieter bereitgestellt. Dieser Wert bestätigt, dass die SAML-Assertion für die richtige Anwendung generiert wird.

-

Namens-ID-Format – Wählen Sie das unterstützte Namenskennungsformat aus.

- Namens-ID – Wählen Sie die unterstützte Namens-ID aus.

-

Fügen Sie in Erweiterte Attribute (optional) zusätzliche Informationen über den Benutzer hinzu, die für Zugriffskontrollentscheidungen an die Anwendung gesendet werden.

-

Laden Sie die Metadatendatei herunter, indem Sie auf den Link unter SAML-Metadaten klicken. Verwenden Sie die heruntergeladene Metadatendatei, um SSO auf dem SaaS-Apps-Server zu konfigurieren.

Hinweis:

- Sie können die SSO-Anmelde-URL unter Anmelde-URL kopieren und diese URL beim Konfigurieren von SSO auf dem SaaS-App-Server verwenden.

- Sie können das Zertifikat auch aus der Liste „ Zertifikat “ herunterladen und es beim Konfigurieren von SSO auf dem SaaS-App-Server verwenden.

- Klicken Sie auf Weiter.

Definieren des Anwendungsroutings

-

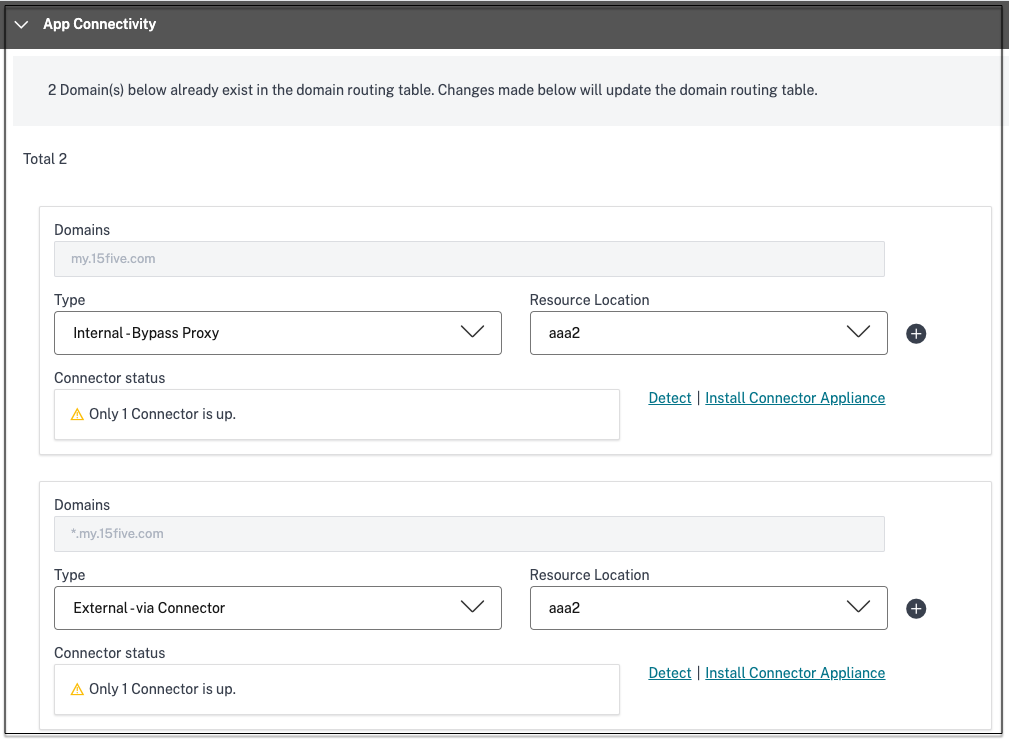

Im Abschnitt App-Konnektivität definieren Sie das Routing für die entsprechenden Anwendungsdomänen, ob die Domänen extern oder intern über das Citrix Connector Appliance geroutet werden müssen.

- Intern – Proxy umgehen – Der Domänenverkehr wird über Citrix Cloud Connector geleitet und der auf dem Connector Appliance konfigurierte Webproxy des Kunden wird umgangen.

- Intern über Connector – Die Apps können extern sein, aber der Datenverkehr muss über das Connector-Gerät zum externen Netzwerk fließen.

- Extern – Der Datenverkehr fließt direkt ins Internet.

Weitere Einzelheiten finden Sie unter Routentabellen zum Lösen von Konflikten, wenn die zugehörigen Domänen in SaaS- und Web-Apps identisch sind.

-

Klicken Sie auf „Fertig“.

Nachdem Sie auf Fertig stellengeklickt haben, wird die App zur Seite „Anwendungen“ hinzugefügt. Sie können eine App auf der Seite „Anwendungen“ bearbeiten oder löschen, nachdem Sie die Anwendung konfiguriert haben. Klicken Sie dazu auf die Auslassungspunkte-Schaltfläche einer App und wählen Sie die entsprechenden Aktionen aus.

- Anwendung bearbeiten

- Löschen

Wenn Sie eine Web- oder SaaS-App vom Secure Workspace Access-Dienst veröffentlichen und diese App nicht ausgeblendet ist, wird die Citrix Enterprise Browser-App automatisch in der Citrix Workspace-Benutzeroberfläche angezeigt. Darüber hinaus wird der Citrix Enterprise Browser standardmäßig als Lieblings-App hinzugefügt. Endbenutzer können den Arbeitsbereichsbrowser ohne URL starten und über den Arbeitsbereichsbrowser auf interne Websites zugreifen.

Wichtig:

- Um den Benutzern Zugriff auf die Apps zu gewähren, müssen Administratoren Zugriffsrichtlinien erstellen. In Zugriffsrichtlinien fügen Administratoren App-Abonnenten hinzu und konfigurieren Sicherheitskontrollen. Einzelheiten finden Sie unter Erstellen von Zugriffsrichtlinien.