Überblick über die Secure Private Access-Servicelösung

Lösungsübersicht

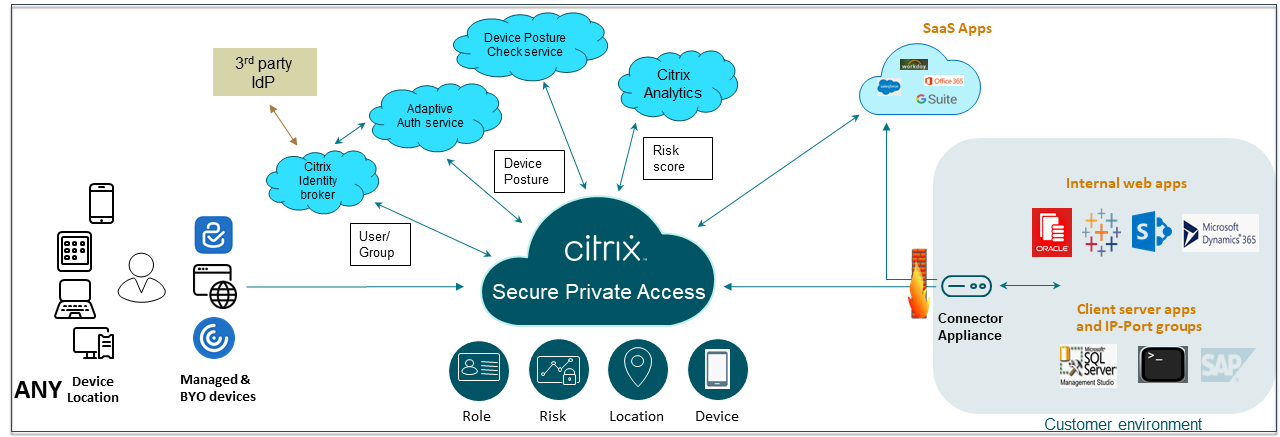

Herkömmliche VPN-Lösungen erfordern die Verwaltung von Endbenutzergeräten, ermöglichen den Zugriff auf Netzwerkebene und setzen statische Zugriffskontrollrichtlinien durch. Citrix Secure Private Access bietet der IT eine Reihe von Sicherheitskontrollen zum Schutz vor Bedrohungen durch BYO-Geräte und gibt Benutzern die Möglichkeit, von jedem Gerät aus auf ihre von der IT genehmigten Anwendungen zuzugreifen, unabhängig davon, ob es verwaltet wird oder BYO.

Citrix Secure Private Access bietet adaptive Authentifizierung, Single Sign-On-Unterstützung und erweiterte Sicherheitskontrollen für die Anwendungen. Secure Private Access bietet außerdem die Möglichkeit, das Endbenutzergerät vor dem Aufbau einer Sitzung mithilfe des Device Posture-Dienstes zu scannen. Basierend auf den Ergebnissen der adaptiven Authentifizierung oder des Gerätestatus können Administratoren die Authentifizierungsmethoden für die Apps definieren.

Adaptive Sicherheit

Die adaptive Authentifizierung bestimmt den richtigen Authentifizierungsablauf für die aktuelle Anfrage. Die adaptive Authentifizierung kann die Gerätehaltung, den geografischen Standort, das Netzwerksegment und die Organisation/Abteilungszugehörigkeit des Benutzers identifizieren. Basierend auf den erhaltenen Informationen kann ein Administrator festlegen, wie er Benutzer bei seinen von der IT genehmigten Apps authentifizieren möchte. Auf diese Weise können Organisationen für alle Ressourcen, einschließlich öffentlicher SaaS-Apps, privater Web-Apps, privater Client-Server-Apps und Desktops as a Service (DaaS), dasselbe Framework für die Authentifizierungsrichtlinie implementieren. Einzelheiten finden Sie unter Adaptive Security.

Anwendungszugriff

Secure Private Access kann eine Verbindung zu den lokalen Web-Apps herstellen, ohne auf ein VPN angewiesen zu sein. Diese VPN-lose Verbindung verwendet ein lokal bereitgestelltes Connector Appliance. Das Connectorgerät erstellt einen ausgehenden Steuerungskanal zum Citrix Cloud-Abonnement der Organisation. Von dort aus kann Secure Private Access Verbindungen zu den internen Web-Apps tunneln, ohne dass ein VPN erforderlich ist. Einzelheiten finden Sie unter Anwendungszugriff.

Single Sign-On

Mithilfe der adaptiven Authentifizierung können Unternehmen strenge Authentifizierungsrichtlinien bereitstellen und so das Risiko kompromittierter Benutzerkonten verringern. Die Single Sign-On-Funktionen von Secure Private Access verwenden dieselben adaptiven Authentifizierungsrichtlinien für alle SaaS-, privaten Web- und Client-Server-Apps. Einzelheiten finden Sie unter Single Sign-On.

Browser-Sicherheit

Secure Private Access ermöglicht Endbenutzern das sichere Surfen im Internet mit einem zentral verwalteten und sicheren Unternehmensbrowser. Wenn ein Endbenutzer eine SaaS- oder private Web-App startet, werden dynamisch mehrere Entscheidungen getroffen, um zu entscheiden, wie diese Anwendung am besten bereitgestellt werden kann. Einzelheiten finden Sie unter Browsersicherheit.

Gerätehaltung

Mit dem Device Posture Service kann ein Administrator Richtlinien definieren, um die Haltung von Endpunktgeräten zu überprüfen, die versuchen, remote auf Unternehmensressourcen zuzugreifen. Basierend auf dem Konformitätsstatus eines Endpunkts kann der Gerätestatusdienst den Zugriff auf Unternehmensanwendungen und -Desktops verweigern oder eingeschränkten/vollständigen Zugriff gewähren.

Wenn ein Endbenutzer eine Verbindung mit Citrix Workspace initiiert, sammelt der Device Posture-Client Informationen zu den Endpunktparametern und gibt diese Informationen an den Device Posture-Dienst weiter, um zu bestimmen, ob die Haltung des Endpunkts die Richtlinienanforderungen erfüllt.

Die Integration des Device Posture-Dienstes mit Citrix Secure Private Access ermöglicht sicheren Zugriff auf SaaS-, Web-, TCP- und UDP-Apps von überall, bereitgestellt mit der Ausfallsicherheit und Skalierbarkeit der Citrix Cloud. Einzelheiten finden Sie unter Gerätehaltung.

Unterstützung für TCP- und UDP-Anwendungen

Manchmal benötigen Remotebenutzer Zugriff auf private Client-Server-Apps, deren Front-End auf dem Endpunkt und deren Back-End in einem Rechenzentrum liegt. Organisationen können zu Recht strenge Sicherheitsrichtlinien für diese internen und privaten Apps durchsetzen und es Remotebenutzern so erschweren, auf diese Anwendungen zuzugreifen, ohne die Sicherheitsprotokolle zu gefährden.

Der Secure Private Access-Dienst behebt die Sicherheitslücken von TCP und UDP, indem er ZTNA ermöglicht, sicheren Zugriff auf diese Apps zu gewähren. Benutzer können jetzt über einen nativen Browser oder eine native Clientanwendung über den auf ihren Computern ausgeführten Citrix Secure Access-Client auf alle privaten Apps zugreifen, einschließlich TCP-, UDP- und HTTPS-Apps.

Benutzer müssen den Citrix Secure Access-Client auf ihren Clientgeräten installieren.

- Für Windows kann die Clientversion (22.3.1.5 und höher) von https://www.citrix.com/downloads/citrix-gateway/plug-ins/citrix-secure-access-client-for-windows.htmlheruntergeladen werden.

- Für macOS kann die Client-Version (22.02.3 und höher) aus dem App Store heruntergeladen werden.

Einzelheiten finden Sie unter Unterstützung für Client-Server-Apps.

Einrichten von Citrix Secure Workspace Access

Aktivieren Sie mithilfe der Secure Private Access-Administratorkonsole den Zero-Trust-Netzwerkzugriff auf SaaS-Apps, interne Web-Apps, TCP- und UDP-Apps. Diese Konsole umfasst die Konfiguration der adaptiven Authentifizierung, Anwendungen einschließlich Benutzerabonnements und adaptiver Zugriffsrichtlinien.

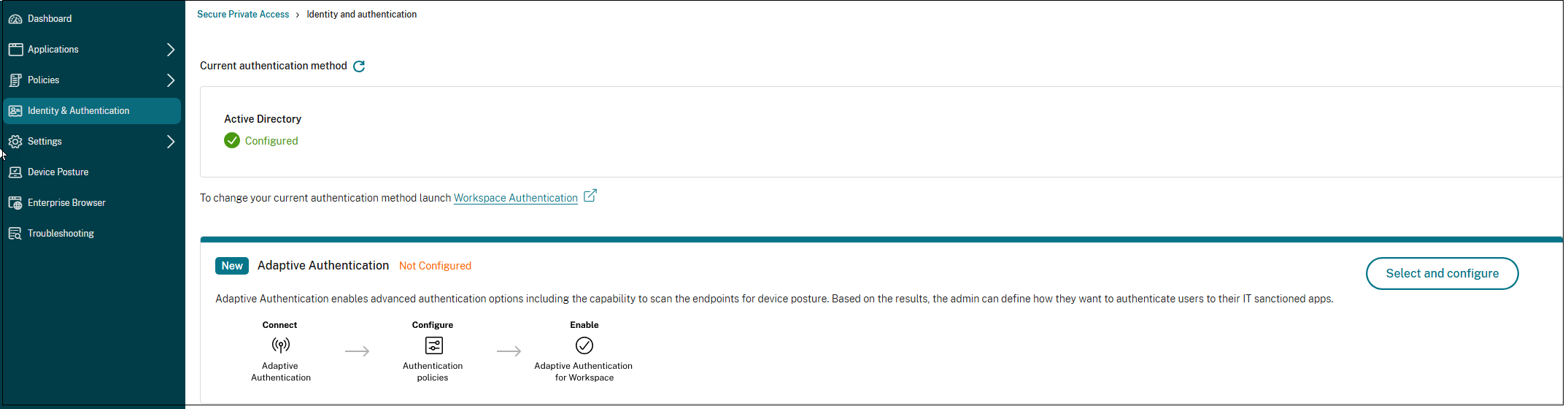

Einrichten von Identität und Authentifizierung

Wählen Sie die Authentifizierungsmethode für die Abonnenten aus, um sich bei Citrix Workspace anzumelden. Die adaptive Authentifizierung ist ein Citrix Cloud-Dienst, der Kunden und Benutzern, die sich bei Citrix Workspace anmelden, eine verbesserte Authentifizierung ermöglicht.

Einzelheiten finden Sie unter Identität und Authentifizierung einrichten.

Aufzählen und Veröffentlichen von Apps

Nachdem Sie die Authentifizierungsmethode ausgewählt haben, konfigurieren Sie die Web-, SaaS- oder TCP- und UDP-Apps mithilfe der Admin-Konsole. Einzelheiten finden Sie unter Apps hinzufügen und verwalten.

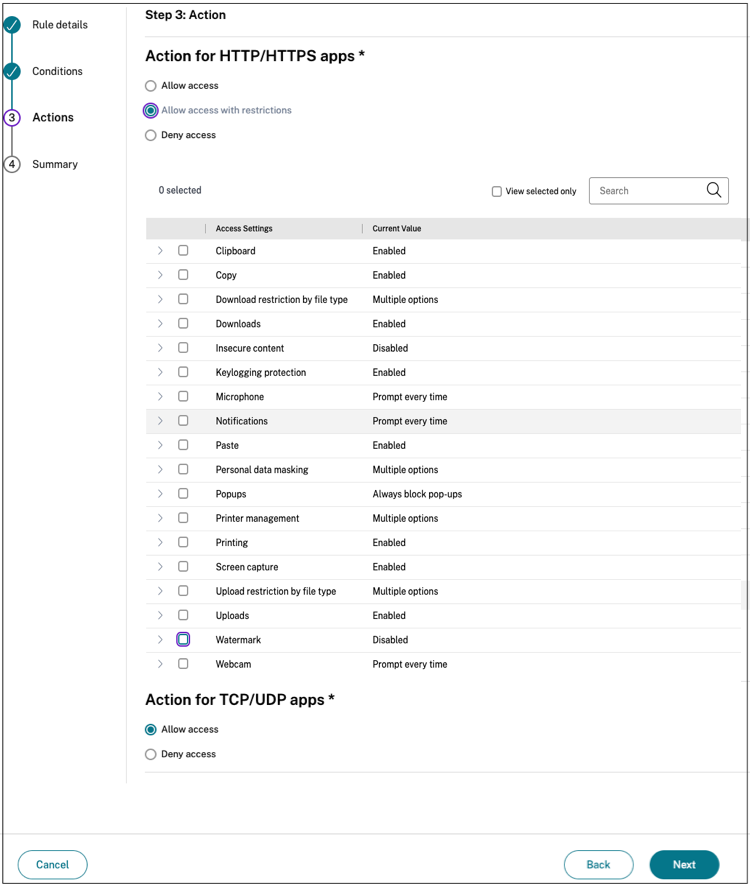

Erweiterte Sicherheitskontrollen aktivieren

Zum Schutz von Inhalten integrieren Unternehmen erweiterte Sicherheitsrichtlinien in die SaaS-Anwendungen. Jede Richtlinie erzwingt eine Einschränkung des Citrix Enterprise Browsers bei Verwendung der Workspace-App für den Desktop oder des Secure Browsers bei Verwendung der Workspace-App im Web oder auf Mobilgeräten.

- Zugriff auf die Zwischenablage einschränken: Deaktiviert Ausschneiden/Kopieren/Einfügen-Vorgänge zwischen der App und der Systemzwischenablage.

- Drucken einschränken: Deaktiviert die Möglichkeit zum Drucken aus dem Citrix Enterprise Browser heraus.

- Downloads einschränken: Deaktiviert die Möglichkeit des Benutzers, aus der App heraus Downloads durchzuführen.

- Uploads einschränken: Deaktiviert die Möglichkeit des Benutzers, innerhalb der App hochzuladen.

- Wasserzeichen anzeigen: Zeigt auf dem Benutzerbildschirm ein Wasserzeichen mit dem Benutzernamen und der IP-Adresse des Computers des Benutzers an.

- Keylogger einschränken: Schützt vor Keyloggern. Wenn ein Benutzer versucht, sich mit Benutzernamen und Kennwort bei der App anzumelden, werden alle Schlüssel auf den Keyloggern verschlüsselt. Darüber hinaus sind sämtliche Aktivitäten, die der Benutzer in der App ausführt, gegen Keylogging geschützt. Wenn beispielsweise App-Schutzrichtlinien für Office 365 aktiviert sind und der Benutzer ein Office 365-Word-Dokument bearbeitet, werden alle Tastenanschläge in Keyloggern verschlüsselt.

- Bildschirmaufnahme einschränken: Deaktiviert die Möglichkeit, Bildschirme mit Bildschirmaufnahmeprogrammen oder -apps aufzunehmen. Wenn ein Benutzer versucht, den Bildschirm zu erfassen, wird ein leerer Bildschirm erfasst.

Einzelheiten finden Sie unter Konfigurieren einer Zugriffsrichtlinie.

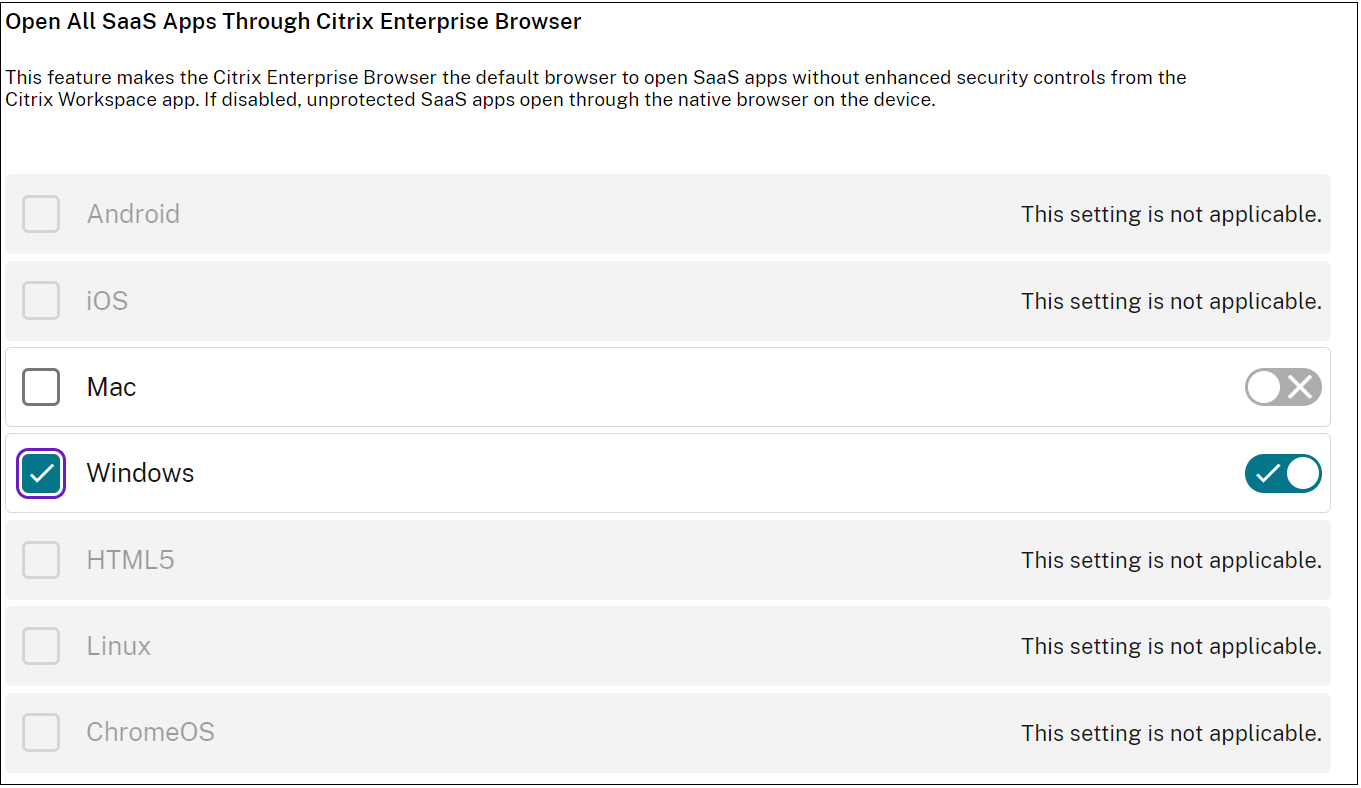

Aktivieren Sie den Citrix Enterprise Browser für Anwendungsstarts

Secure Private Access ermöglicht Endbenutzern, ihre Apps mit dem Citrix Enterprise Browser (CEB) zu starten. CEB ist ein Chromium-basierter Browser, der in die Citrix Workspace-App integriert ist und einen nahtlosen und sicheren Zugriff auf Web- und SaaS-Apps im Citrix Enterprise Browser ermöglicht.

CEB kann als bevorzugter Browser oder als Ihr Arbeitsbrowser für alle intern gehosteten Web-Apps oder SaaS-Apps mit Sicherheitsrichtlinien konfiguriert werden. CEB ermöglicht es Benutzern, alle konfigurierten SaaS-/Web-App-Domänen in einer sicheren und kontrollierten Umgebung zu öffnen.

Citrix Enterprise Browser aktivieren

Administratoren können den Global App Configuration Service (GACS) verwenden, um Citrix Enterprise Browser als Standardbrowser zu konfigurieren, um Web- und SaaS-Apps aus der Citrix Workspace-App zu starten.

Konfiguration mit API:

Zur Konfiguration finden Sie hier eine Beispiel-JSON-Datei, um Citrix Enterprise Browser standardmäßig für alle Apps zu aktivieren:

"settings": [

{

"name": "open all apps in ceb",

"value": "true"

}

]

<!--NeedCopy-->

Der Standardwert ist true.

Konfiguration über GUI:

Wählen Sie die Geräte aus, für die CEB zum Standardbrowser für den App-Start gemacht werden muss.

Einzelheiten finden Sie unter Verwalten des Citrix Enterprise Browsers über GACS.

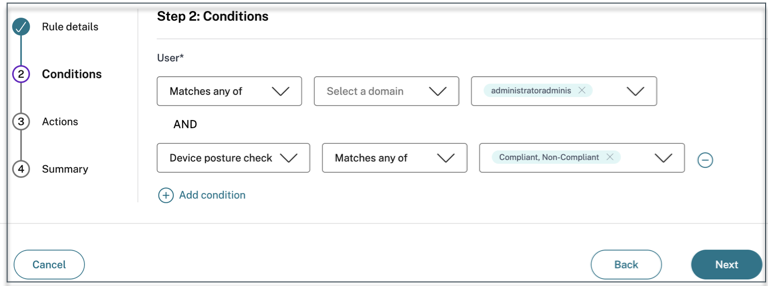

Konfigurieren von Tags für den kontextbezogenen Zugriff mithilfe von Device Posture

Nach der Überprüfung der Gerätehaltung darf sich das Gerät anmelden und wird als konform oder nicht konform klassifiziert. Diese Klassifizierung wird dem Secure Private Access-Dienst als Tags zur Verfügung gestellt und wird verwendet, um kontextbezogenen Zugriff basierend auf der Gerätehaltung zu ermöglichen.

- Melden Sie sich bei Citrix Cloud an.

- Klicken Sie auf der Kachel „Secure Private Access“ auf Verwalten.

- Klicken Sie in der linken Navigation auf Zugriffsrichtlinien und dann auf Richtlinie erstellen.

- Geben Sie den Richtliniennamen und eine Beschreibung der Richtlinie ein.

- Wählen Sie unter Anwendungendie App oder die Gruppe von Apps aus, für die diese Richtlinie erzwungen werden soll.

- Klicken Sie auf Regel erstellen , um Regeln für die Richtlinie zu erstellen.

- Geben Sie den Regelnamen und eine kurze Beschreibung der Regel ein und klicken Sie dann auf Weiter.

- Wählen Sie die Bedingungen der Benutzer aus. Die Benutzerbedingung ist eine obligatorische Bedingung, die erfüllt werden muss, um den Benutzern Zugriff auf die Anwendungen zu gewähren.

- Klicken Sie auf + , um die Gerätehaltungsbedingung hinzuzufügen.

- Wählen Sie Gerätehaltungsprüfung und den logischen Ausdruck aus dem Dropdown-Menü.

-

Geben Sie in benutzerdefinierten Tags einen der folgenden Werte ein:

- Konform - Für kompatible Geräte

- Nicht konform - Für nicht konforme Geräte

- Klicken Sie auf Weiter.

-

Wählen Sie die Aktionen aus, die basierend auf der Bedingungsauswertung angewendet werden müssen, und klicken Sie dann auf Weiter.

Auf der Seite „Zusammenfassung“ werden die Richtliniendetails angezeigt.

- Überprüfen Sie die Angaben und klicken Sie auf Fertig stellen.

Hinweis:

Jede Secure Private Access-Anwendung, die in der Zugriffsrichtlinie nicht als konform oder nicht konform gekennzeichnet ist, wird als Standardanwendung behandelt und ist auf allen Endpunkten unabhängig vom Gerätestatus zugänglich.

Erfahrung für Endbenutzer

Der Citrix-Administrator hat die Möglichkeit, die Sicherheitskontrolle mithilfe von Citrix Secure Private Access zu erweitern. Die Citrix Workspace-App ist ein Einstiegspunkt für den sicheren Zugriff auf alle Ressourcen. Endbenutzer können über die Citrix Workspace-App auf virtuelle Apps, Desktops, SaaS-Apps und Dateien zugreifen. Mit Citrix Secure Private Access können Administratoren steuern, wie der Endbenutzer über die Citrix Workspace Experience-Web-Benutzeroberfläche oder den nativen Citrix Workspace-App-Client auf eine SaaS-Anwendung zugreift.

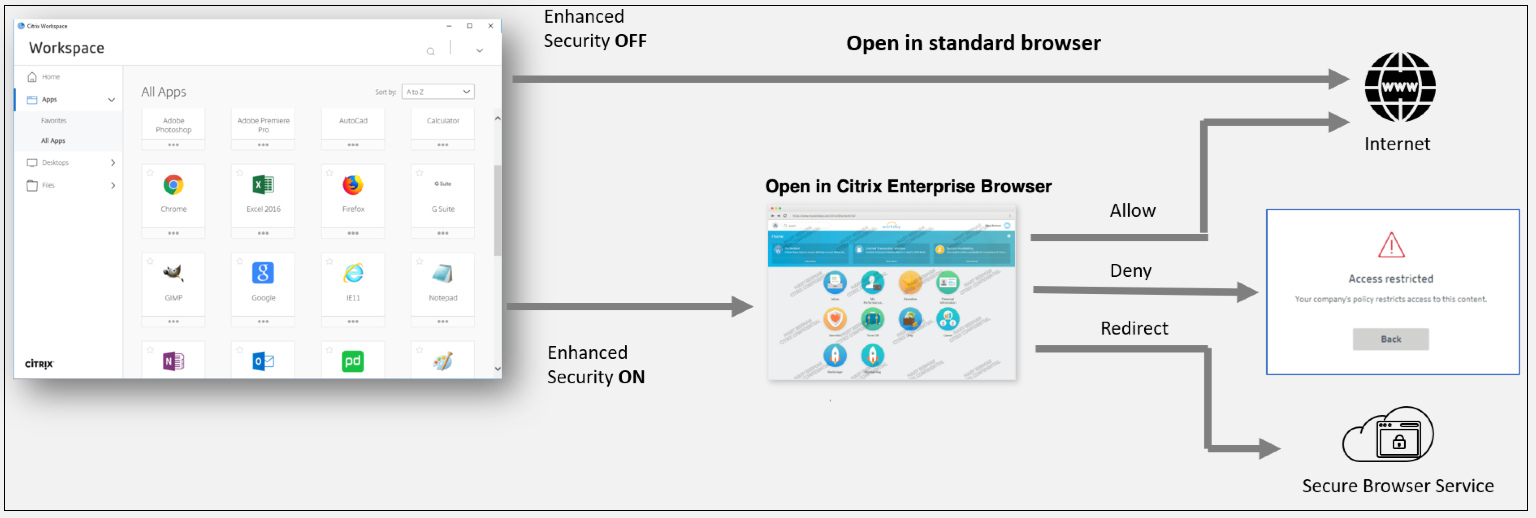

Wenn der Benutzer die Workspace-App auf dem Endpunkt startet, sieht er seine Anwendungen, Desktops, Dateien und SaaS-Apps. Wenn ein Benutzer bei deaktivierter erweiterter Sicherheit auf die SaaS-Anwendung klickt, wird die Anwendung in einem lokal installierten Standardbrowser geöffnet. Wenn der Administrator die erweiterte Sicherheit aktiviert hat, werden die SaaS-Apps auf dem CEB innerhalb der Workspace-App geöffnet. Der Zugriff auf Hyperlinks in SaaS-Apps und Web-Apps wird basierend auf den Richtlinien für nicht genehmigte Websites kontrolliert. Einzelheiten zu nicht genehmigten Websites finden Sie unter Nicht genehmigte Websites.

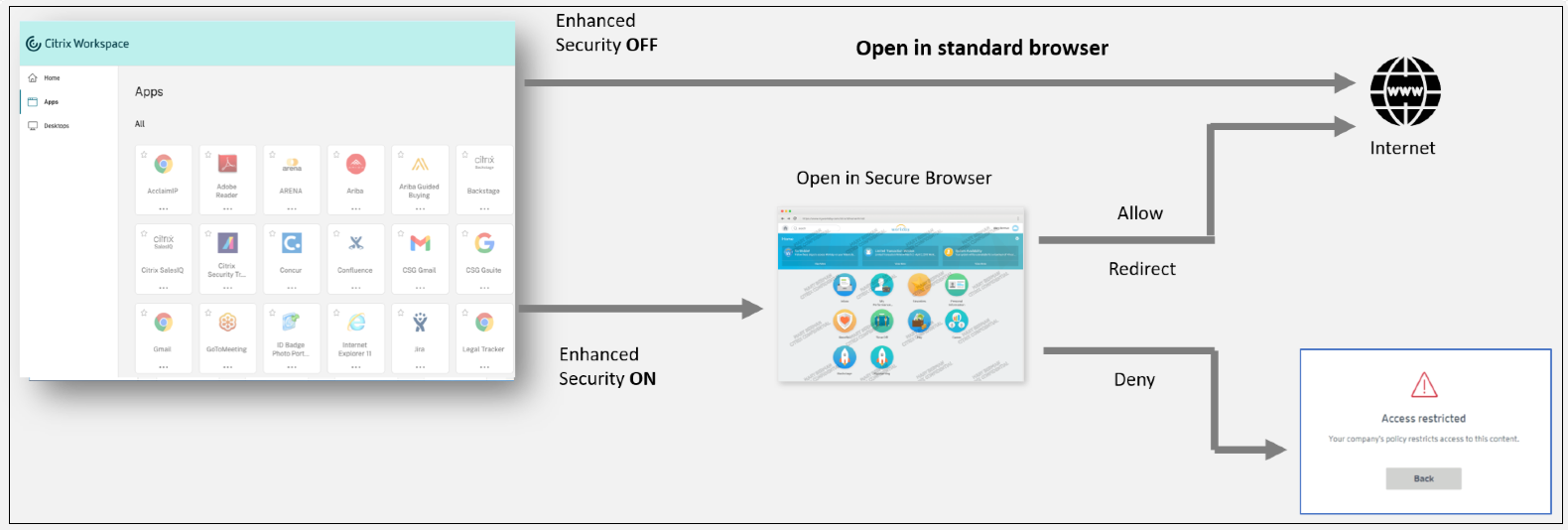

Ähnlich verhält es sich mit dem Workspace-Webportal: Wenn die erweiterte Sicherheit deaktiviert ist, werden SaaS-Anwendungen in einem nativ installierten Standardbrowser geöffnet. Wenn die erweiterte Sicherheit aktiviert ist, werden SaaS-Apps im sicheren Remote-Browser geöffnet. Benutzer können auf die Websites innerhalb von SaaS-Apps basierend auf den Richtlinien für nicht genehmigte Websites zugreifen. Einzelheiten zu nicht genehmigten Websites finden Sie unter Nicht genehmigte Websites.

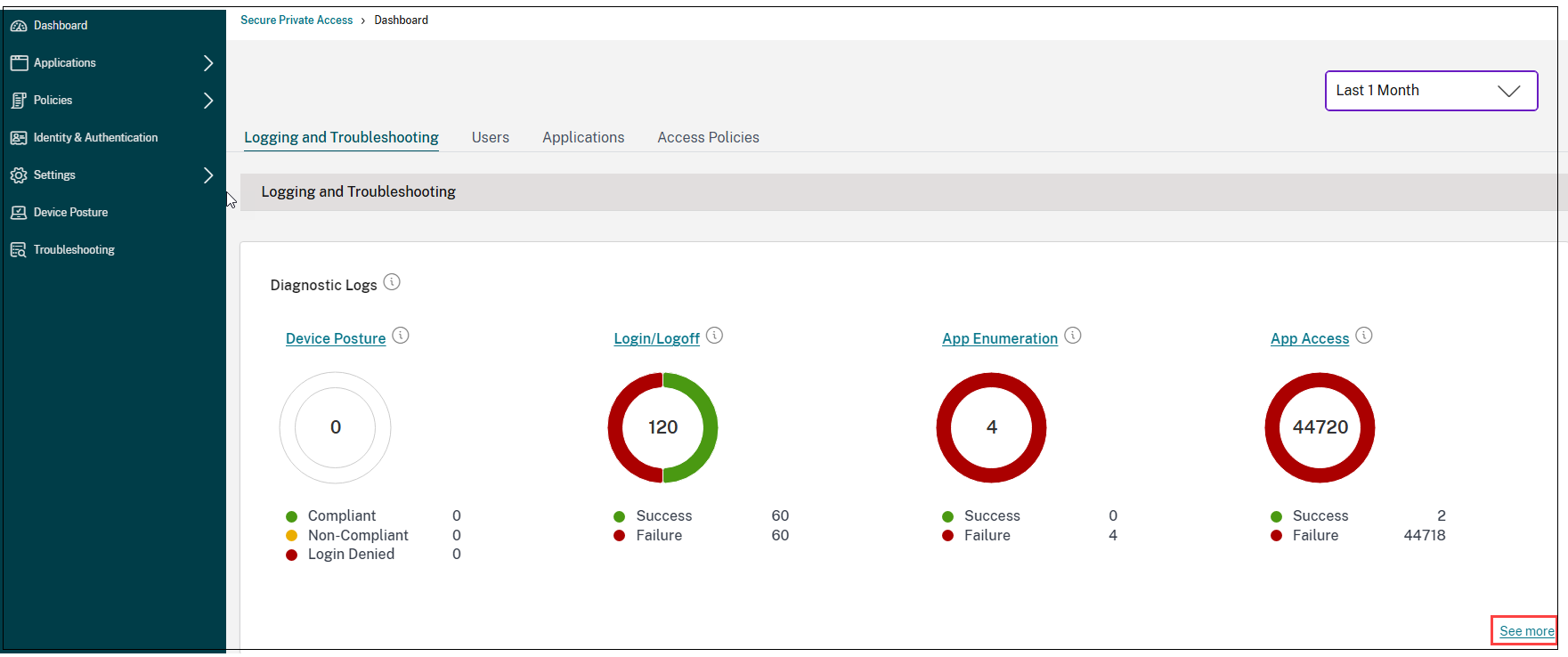

Analyse-Dashboard

Das Dashboard des Secure Private Access-Dienstes zeigt die Diagnose- und Nutzungsdaten der SaaS-, Web-, TCP- und UDP-Apps an. Über das Dashboard haben Administratoren an einem einzigen Ort vollständige Einblicke in den Integritätsstatus ihrer Apps, Benutzer und Konnektoren sowie in die Bandbreitennutzung. Diese Daten werden von Citrix Analytics abgerufen. Die Metriken werden grob in die folgenden Kategorien eingeteilt.

- Protokollierung und Fehlerbehebung

- Benutzer

- Anwendungen

- Zugriffsrichtlinien

Einzelheiten finden Sie unter Dashboard.

Beheben von App-Problemen

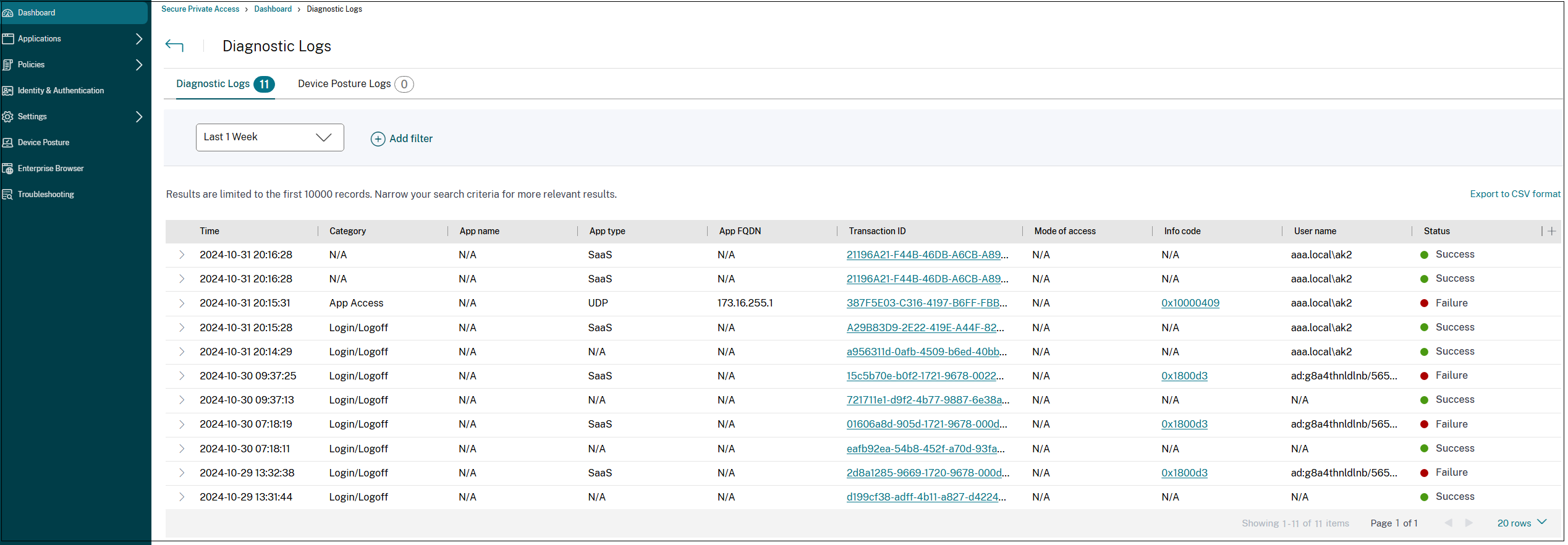

Das Diagramm „Diagnoseprotokolle“ im Secure Private Access-Dashboard bietet Einblick in die Protokolle im Zusammenhang mit Authentifizierung, Anwendungsstart, App-Aufzählung und Gerätestatusprotokollen.

- Infocode: Einige Protokollereignisse wie z. B. Fehler haben einen zugehörigen Infocode. Durch Klicken auf den Infocode werden die Benutzer zu den Lösungsschritten oder weiteren Informationen zu diesem Ereignis weitergeleitet.

- Transaktions-ID: Die Diagnoseprotokolle zeigen auch eine Transaktions-ID an, die alle Secure Private Access-Protokolle für eine Zugriffsanforderung korreliert. Für eine App-Zugriffsanforderung können mehrere Protokolle generiert werden, beginnend mit der Authentifizierung, dann der App-Aufzählung innerhalb der Arbeitsbereichs-App und schließlich dem App-Zugriff selbst. Alle diese Ereignisse generieren eigene Protokolle. Die Transaktions-ID wird zum Korrelieren aller dieser Protokolle verwendet. Sie können die Diagnoseprotokolle mithilfe der Transaktions-ID filtern, um alle Protokolle zu finden, die sich auf eine bestimmte App-Zugriffsanforderung beziehen. Weitere Einzelheiten finden Sie unter Beheben von Secure Private Access-Problemen.

Beispiele für Anwendungsfälle

- Greifen Sie mithilfe eines Zero-Trust-Ansatzes auf interne Anwendungen (Web/TCP/UDP) zu, ohne den eingehenden Datenverkehr auf der Firewall zu öffnen.

- Wechseln Sie zu einem Zero-Trust-Ansatz, indem Sie die von Benutzern aufgerufenen Anwendungen ermitteln

- Beschränken Sie den Zugriff auf SaaS-Anwendungen auf den Citrix Enterprise Browser

- Beschränken Sie den Zugriff auf SaaS-Anwendungen auf öffentliche IP-Adressen des Unternehmens.

- Verbesserte Sicherheit für von Azure verwaltete SaaS-Apps

- Verbesserte Sicherheit für Office 365

- Verbesserte Sicherheit für Okta-Apps

Referenz

- Einführung in Secure Private Access

- Technischer Überblick

- Referenzarchitektur

- Citrix Enterprise Browser

- Citrix Enterprise Browser über GACS verwalten

- Administratorgeführter Workflow für einfaches Onboarding und Einrichten

Referenzvideos

- Zero Trust Network Access (ZTNA) auf Apps

- Privater Web-App-Zugriff mit Citrix Secure Workspace Access

- Öffentlicher SaaS-App-Zugriff mit Citrix Secure Private Access

- Privater Client-Server-App-Zugriff mit Citrix Secure Private Access

- Keylogger-Schutz mit Citrix Secure Workspace Access

- Bildschirmfreigabeschutz mit Citrix Secure Workspace Access

- Endbenutzererfahrung mit Citrix Secure Workspace Access

- ZTNA versus VPN-Anmeldeerfahrung mit Citrix Secure Private Access

- ZTNA versus VPN-Portscans mit Citrix Secure Private Access

Neuigkeiten zu verwandten Produkten

- Citrix Enterprise Browser: Über dieses Release

- Citrix Workspace: Was ist neu

- Citrix DaaS: Was ist neu

- Citrix Secure Access-Client NetScaler Gateway-Clients