Single Sign-On mit Azure Active Directory

Hinweis:

Seit Juli 2023 hat Microsoft Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt. In diesem Dokument bezieht sich jeder Verweis auf Azure Active Directory, Azure AD oder AAD jetzt auf die Microsoft Entra ID.

Der Citrix Verbundauthentifizierungsdienst (Federated Authentication Service, FAS) ermöglicht einen Single Sign-On für domänengebundene Virtual Delivery Agents (VDAs). Hierfür erhält der VDA von FAS ein Benutzerzertifikat und authentifiziert damit den Benutzer gegenüber Active Directory (AD). Sobald Sie sich bei der VDA-Sitzung angemeldet haben, können Sie dann ohne erneute Authentifizierung auf AD-Ressourcen zugreifen.

Es ist üblich, Microsoft Entra ID (ME-ID) mit Synchronisierung zwischen Ihrem AD und Microsoft Entra ID zu implementieren, wodurch hybride Identitäten sowohl für Benutzer als auch für Computer erstellt werden. In diesem Artikel wird die zusätzliche Konfiguration beschrieben, die erforderlich ist, um bei Verwendung von FAS innerhalb Ihrer VDA-Sitzung SSO für Microsoft Entra ID zu erreichen. Dadurch kann der Benutzer ohne erneute Authentifizierung auf durch Microsoft Entra ID geschützte Anwendungen zugreifen.

Hinweis:

- Sie benötigen keine spezielle Konfiguration für FAS, um SSO für Microsoft Entra ID zu verwenden.

- Sie benötigen keine sitzungsinternen Zertifikate für FAS.

- Sie können jede beliebige Version von FAS verwenden.

- Sie können jede VDA-Version verwenden, die FAS unterstützt.

Die Techniken für Microsoft Entra ID SSO sind in der folgenden Tabelle zusammengefasst:

| ME-ID-Authentifizierungstyp | VDA ist domänengebunden | VDA mit Hybrideinbindung |

|---|---|---|

| Verwaltet | Nahtloses einmaliges Anmelden (SSO) von ME-ID verwenden | Verwenden Sie die ME-ID-Zertifikat-basierte Authentifizierung |

| Verbunden mit Active Directory-Verbunddienste (AD FS) | Windows-Authentifizierung bei AD FS aktivieren | Sicherstellen, dass der WS-Trust-Endpunkt certificatemixed aktiviert ist |

| Verbunden mit einem externen Identitätsanbieter | Drittanbieter-Lösung verwenden | Drittanbieter-Lösung verwenden |

-

Bei einer verwalteten Microsoft Entra ID-Domäne erfolgt die Benutzerauthentifizierung bei Microsoft Entra ID. Dies wird manchmal auch als native Microsoft Entra ID-Authentifizierung bezeichnet.

-

In einer verbundenen Microsoft Entra ID-Domäne ist Microsoft Entra ID so konfiguriert, dass die Authentifizierung an eine andere Stelle umgeleitet wird. Zum Beispiel bei AD FS oder einem externen Identitätsanbieter.

-

Ein hybrider VDA ist mit AD und Microsoft Entra ID verbunden.

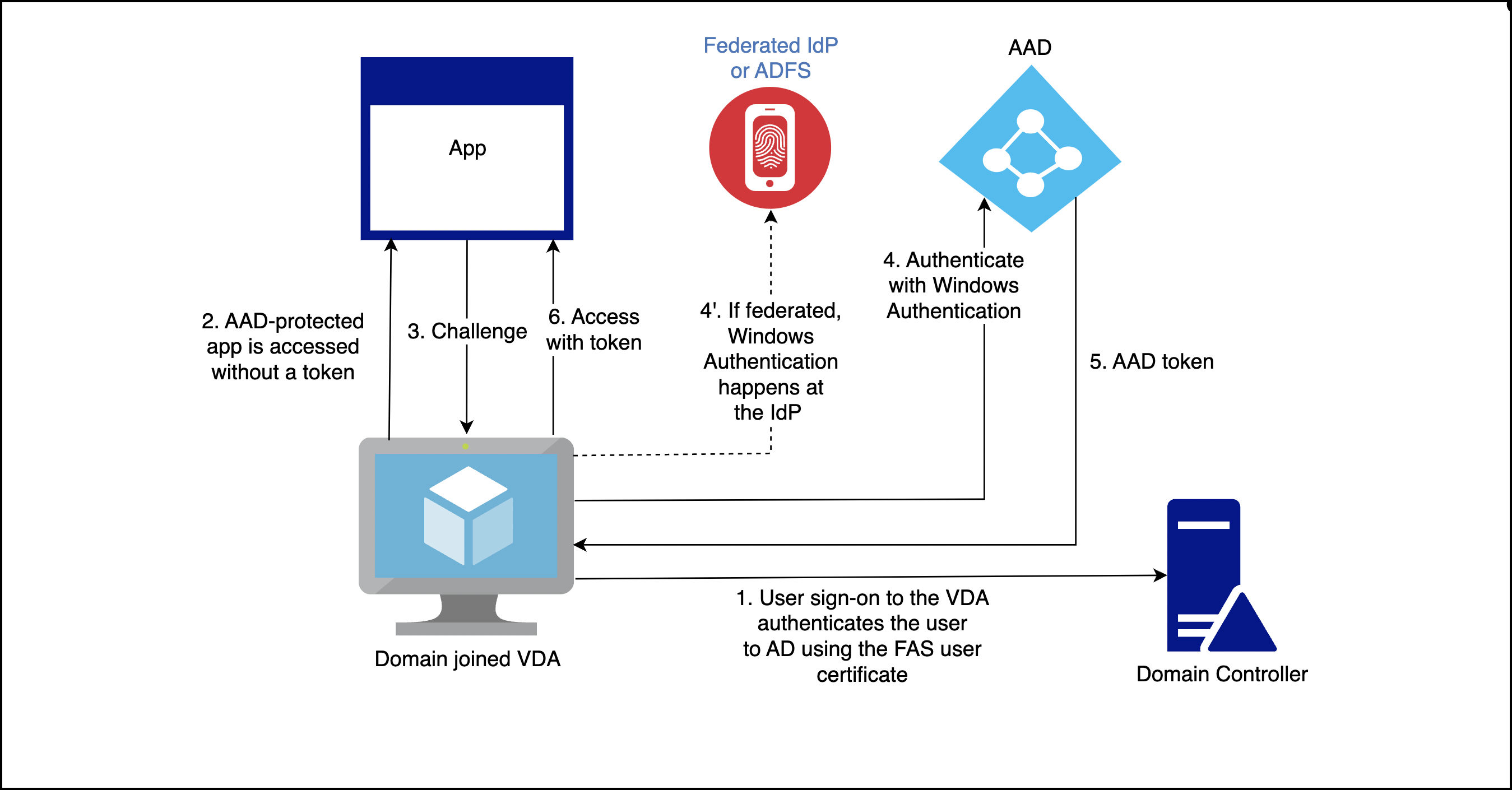

Domänengebundene VDAs

Für VDAs in Domänen erreichen Sie SSO für die Microsoft Entra-ID mithilfe der Windows-Authentifizierung (traditionell als integrierte Windows-Authentifizierung oder Kerberos bezeichnet). Die Authentifizierung gegenüber Microsoft Entra ID erfolgt, wenn der Benutzer innerhalb der VDA-Sitzung auf eine durch Microsoft Entra ID geschützte Anwendung zugreift. Das folgende Diagramm zeigt den allgemeinen Authentifizierungsprozess:

Die genauen Details variieren je nachdem, ob die Microsoft Entra ID-Domäne verwaltet oder verbunden ist.

Informationen zum Einrichten der verwalteten Microsoft Entra ID-Domäne finden Sie unter Nahtlose einmalige Anmeldung.

Aktivieren Sie für eine mit ADFS verbundene Microsoft Entra ID-Domäne die Windows-Authentifizierung auf dem ADFS-Server.

Für eine Microsoft Entra ID-Domäne, die mit einem Identitätsanbieter eines Drittanbieters verbunden ist, gibt es eine ähnliche Lösung. Wenden Sie sich an Ihren Identitätsanbieter, um weitere Hilfe zu erhalten.

Hinweis:

Sie können die aufgeführten Lösungen für domänengebundene VDAs auch für VDAs mit Hybrideinbindung verwenden. Bei Verwendung von FAS wird jedoch kein Microsoft Entra ID Primary Refresh Token (PRT) generiert.

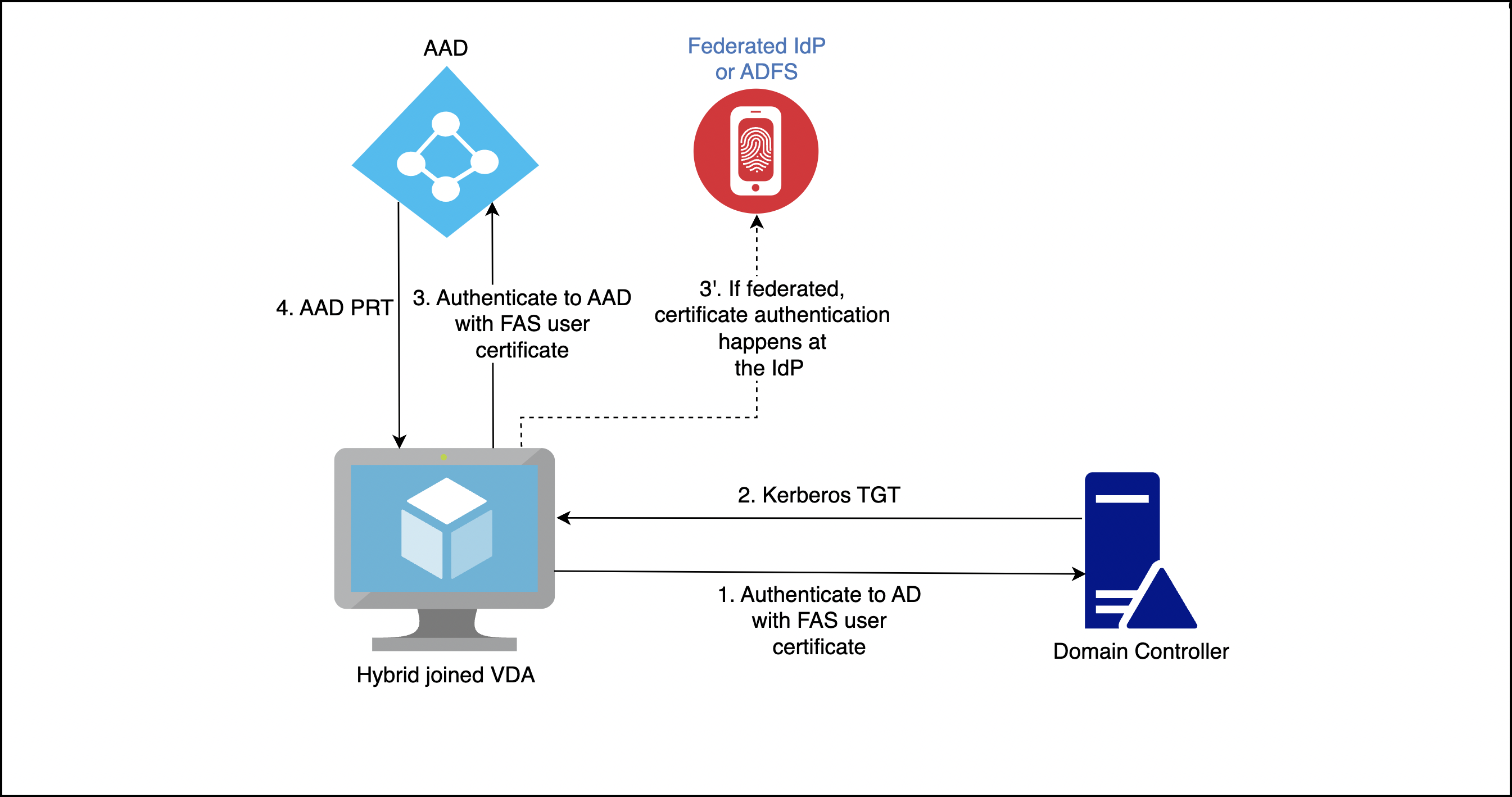

VDAs mit Hybrideinbindung

Hybrid verbundene VDAs werden gleichzeitig mit AD und Microsoft Entra ID verbunden. Wenn der Benutzer sich beim VDA anmeldet, werden folgende Artefakte erstellt:

- Ein Kerberos Ticket Granting Ticket (TGT) zur Authentifizierung bei AD-Ressourcen

- Ein Primary Refresh Token (PRT) zur Authentifizierung bei Microsoft Entra ID-Ressourcen

Der PRT enthält Informationen zum Benutzer und zur Maschine. Diese Informationen werden bei Bedarf in einer Microsoft Entra ID-Richtlinie für bedingten Zugriff verwendet.

Da FAS den Benutzer authentifiziert, indem es dem VDA ein Zertifikat übermittelt, kann ein PRT nur erstellt werden, wenn die zertifikatsbasierte Authentifizierung für die Microsoft Entra ID implementiert ist. Das folgende Diagramm zeigt den allgemeinen Authentifizierungsprozess:

Die genauen Details variieren je nachdem, ob die Microsoft Entra ID-Domäne verwaltet oder verbunden ist.

Konfigurieren Sie für eine verwaltete Microsoft Entra ID-Domäne Microsoft Entra ID CBA. Weitere Informationen finden Sie unter Übersicht über die zertifikatbasierte Authentifizierung mit Azure AD. Der VDA verwendet Microsoft Entra ID CBA, um den Benutzer mit dem FAS-Zertifikat des Benutzers gegenüber Microsoft Entra ID zu authentifizieren.

Hinweis:

In der Microsoft-Dokumentation wird die Anmeldung mit einem Smartcardzertifikat beschrieben, die zugrunde liegende Technik gilt jedoch auch bei der Anmeldung mit einem FAS-Benutzerzertifikat.

Für eine mit ADFS verbundene Microsoft Entra ID-Domäne verwendet der VDA den WS-Trust certificatemixed-Endpunkt des ADFS-Servers, um den Benutzer mit dem FAS-Zertifikat des Benutzers gegenüber Microsoft Entra ID zu authentifizieren. Dieser Endpunkt ist standardmäßig aktiviert.

Für eine Microsoft Entra ID-Domäne, die mit einem Identitätsanbieter eines Drittanbieters föderiert ist, kann eine ähnliche Lösung existieren. Der Identitätsanbieter muss einen WS-Trust-Endpunkt certificatemixed implementieren. Wenden Sie sich an Ihren Identitätsanbieter, um weitere Hilfe zu erhalten.