Sicherheits- und Netzwerkkonfiguration

Der Verbundauthentifizierungsdienst (Federated Authentication Service, FAS) ist eng in Microsoft Active Directory und die Microsoft-Zertifizierungsstelle integriert. Das System muss richtig verwaltet und geschützt werden. Hierfür muss, wie bei Domänencontrollern oder anderen wichtigen Infrastrukturkomponenten auch, eine geeignete Sicherheitsrichtlinie entwickelt werden.

Dieses Dokument enthält eine Übersicht über die Sicherheitsfragen, die Sie bei der FAS-Bereitstellung berücksichtigen sollten. Außerdem finden Sie hier eine Übersicht über die Features, die Ihnen beim Schutz der Infrastruktur helfen können.

Netzwerkarchitektur und Sicherheit

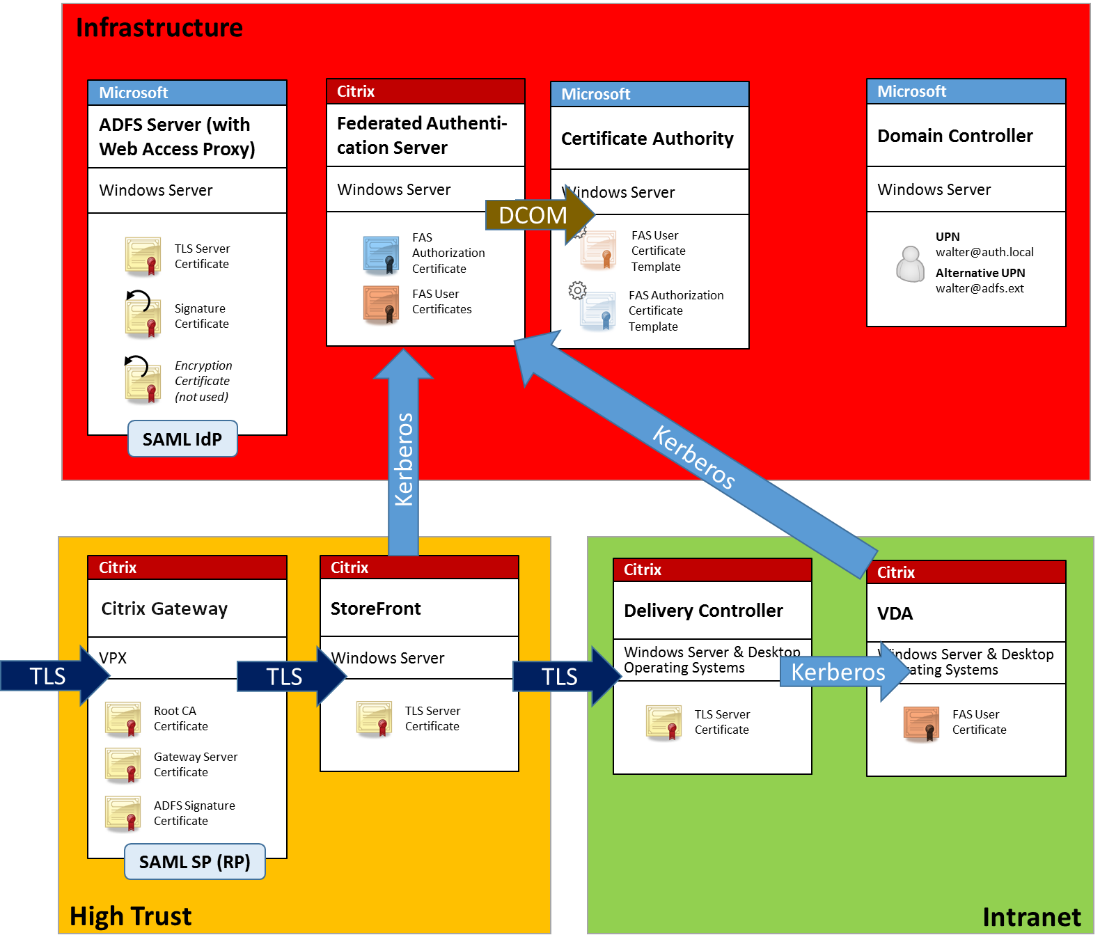

Die folgende Abbildung zeigt die wichtigsten Komponenten und Sicherheitsgrenzen einer FAS-Bereitstellung.

Der FAS-Server ist zusammen mit der Zertifizierungsstelle und dem Domänencontroller Teil der sicherheitskritischen Infrastruktur. In einer Verbundumgebung übernehmen Citrix Gateway und Citrix StoreFront die Benutzerauthentifizierung. Andere Komponenten von Citrix Virtual Apps and Desktops sind von der Einführung von FAS nicht betroffen.

| Server | Verbindungen |

|---|---|

| Verbundauthentifizierungsdienst | [in] HTTP mit Kerberos-Sicherheit von StoreFront und VDAs, [out] DCOM an Microsoft-Zertifizierungsstelle |

| Citrix Gateway | [in] HTTPS von Clientmaschinen, [in/out] HTTPS zum/vom StoreFront-Server, [out] HDX zum VDA |

| StoreFront | [in] HTTPS von Citrix Gateway, [out] HTTPS zum Delivery Controller, [out] HTTP mit Kerberos-Sicherheit zu FAS |

| Delivery Controller | [in] HTTPS vom StoreFront-Server, [in/out] HTTP mit Kerberos-Sicherheit von VDAs |

| VDA | [in/out] HTTP mit Kerberos-Sicherheit vom Delivery Controller, [in] HDX von Citrix Gateway, [out] HTTP mit Kerberos-Sicherheit zu FAS |

| Microsoft-Zertifizierungsstelle | [in] DCOM von FAS |

Kommunikation zwischen StoreFront und FAS

-

Beim Starten eines VDA kontaktiert der StoreFront-Server den FAS-Server, um ein Einmalticket zu erhalten, das der Citrix Virtual Delivery Agent (VDA) zum Anmelden des Benutzers benötigt.

-

StoreFront stellt über SOAP über HTTP eine Verbindung zu FAS her. Standardmäßig wird Port 80 verwendet.

-

Die Authentifizierung erfolgt über gegenseitiges Kerberos mit der Kerberos-HOST/FQDN-Identität des FAS-Servers und der Kerberos-Maschinenkontoidentität des StoreFront-Servers.

-

Die Daten werden mit der Nachrichtensicherheitsstufe verschlüsselt. Zum Aktivieren der Verschlüsselung ist keine zusätzliche Konfiguration erforderlich.

Kommunikation zwischen VDA und FAS

Wenn eine HDX-Sitzung mit dem VDA verbunden wird, kontaktiert der VDA den FAS-Server, um ein Zertifikat anzufordern.

-

Der VDA stellt über SOAP über HTTP eine Verbindung zum FAS-Server her. Standardmäßig wird Port 80 verwendet.

-

Die Authentifizierung erfolgt über gegenseitiges Kerberos mit der Kerberos-HOST/FQDN-Identität des FAS-Servers und der Kerberos-Maschinenidentität des VDA. Außerdem muss der VDA das Anmeldeinformations-Handle übergeben, um auf Zertifikat und privaten Schlüssel zugreifen zu können.

-

Die Daten werden mit der Nachrichtensicherheitsstufe verschlüsselt. Zum Aktivieren der Verschlüsselung ist keine zusätzliche Konfiguration erforderlich.

Kommunikation zwischen FAS und Microsoft-Zertifizierungsstelle

Wenn ein Benutzer einen VDA startet und der FAS-Server noch kein Zertifikat für den Benutzer hat, kommuniziert er mit der Zertifizierungsstelle, um ein Zertifikat anzufordern. Die Zertifizierungsstelle erfordert, dass der FAS-Server ein durch ein vertrauenswürdiges Enrollment Agent-Zertifikat signiertes CMC-Paket übergibt.

-

Der FAS-Server kommuniziert über DCOM mit der Microsoft-Zertifizierungsstelle. Informationen zu den erforderlichen Ports finden Sie in der Microsoft-Dokumentation.

-

Die Authentifizierung erfolgt über Kerberos.

Verbindungen zwischen dem Citrix Verbundauthentifizierungsdienst (FAS) und Citrix Cloud

Wenn Sie FAS mit Citrix Cloud verbinden, müssen Ihre FAS-Server über HTTPS-Port 443 auf die folgenden Adressen zugreifen können.

Citrix Cloud:

- FAS-Verwaltungskonsole, die unter dem Benutzerkonto ausgeführt wird

*.cloud.com*.citrixworkspacesapi.net- Adressen, die von einem externen Identitätsanbieter benötigt werden (sofern dieser in Ihrer Umgebung verwendet wird)

- FAS-Dienst, der unter dem Netzwerkdienstkonto ausgeführt wird:

*.citrixworkspacesapi.net*.citrixnetworkapi.net

Citrix Cloud Japan:

- FAS-Verwaltungskonsole unter dem Benutzerkonto

*.citrixcloud.jp*.citrixworkspacesapi.jp- Adressen, die von einem externen Identitätsanbieter benötigt werden (sofern dieser in Ihrer Umgebung verwendet wird)

- FAS-Dienst, über das Netzwerkdienstkonto:

*.citrixworkspacesapi.jp*.citrixnetworkapi.jp

Citrix Cloud Government:

- FAS-Verwaltungskonsole unter dem Benutzerkonto

*.cloud.us*.citrixworkspacesapi.us- Adressen, die von einem externen Identitätsanbieter benötigt werden (sofern dieser in Ihrer Umgebung verwendet wird)

- FAS-Dienst, über das Netzwerkdienstkonto:

*.citrixworkspacesapi.us*.citrixnetworkapi.us

Wenn Ihre Umgebung Proxyserver enthält, konfigurieren Sie den Benutzerproxy mit den Adressen für die FAS-Verwaltungskonsole. Die Adresse für das Netzwerkdienstkonto ist zudem mit netsh oder einem ähnlichen Tool zu konfigurieren.

Weitere Informationen

Informationen zum Sichern der Kommunikation zwischen anderen Citrix-Komponenten finden Sie in den folgenden Artikeln:

- Citrix Virtual Apps and Desktops – Sicherheitsüberlegungen und bewährte Methoden.

- StoreFront-Bereitstellung sichern.

Sicherheitsüberlegungen

Der FAS hat ein RA-Zertifikat, mit dem er selbständig Zertifikate für Ihre Domänenbenutzer ausstellen kann. Es hilft bei der Entwicklung und Implementierung einer Sicherheitsrichtlinie zum Schutz von FAS-Servern und zur Einschränkung der zugehörigen Berechtigungen.

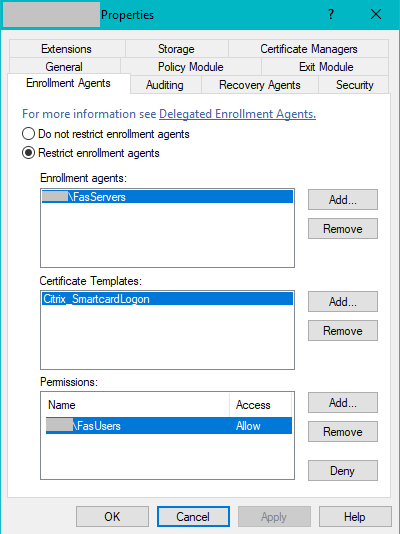

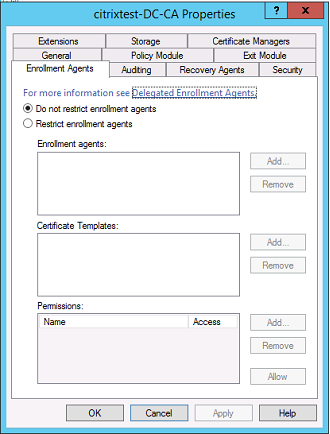

Delegierte Registrierungsagents

FAS stellt Benutzerzertifikate als Registrierungsagent aus. Mit der Microsoft-Zertifizierungsstelle können Sie Registrierungsagents, Zertifikatvorlagen und Benutzer einschränken, für die Registrierungsagents Zertifikate ausstellen können.

In dem Dialogfeld können Sie Folgendes sicherstellen:

- Die Liste der Registrierungsagents enthält nur FAS Server.

- Die Liste der Zertifikatvorlagen enthält nur die FAS-Vorlagen.

- Die Liste der Berechtigungen enthält Benutzer, die FAS verwenden dürfen. Es wird beispielsweise empfohlen, keine Zertifikate für Administratoren oder die Gruppe der geschützten Benutzer auszustellen.

Zugriffssteuerungsliste konfigurieren

Wie im Abschnitt Regeln konfigurieren beschrieben, müssen Sie eine Liste von StoreFront-Servern konfigurieren. Diese StoreFront-Server mache bei dem FAS Benutzeridentitäten geltend, wenn Zertifikate ausgestellt werden. Sie können außerdem festlegen, welchen Benutzern Zertifikate ausgestellt werden und bei welchen VDA-Maschinen sie sich authentifizieren können. Dieses Feature versteht sich zusätzlich zu den von Ihnen konfigurierten Active Directory- bzw. Zertifizierungsstellen-Standardsicherheitsfeatures.

Firewalleinstellungen

Der FAS-Server muss eingehende Verbindungen von StoreFront und VDAs akzeptieren und dabei Port 80 verwenden, sofern nicht eine andere Konfiguration vorliegt. Weitere Informationen zur Netzwerkkommunikation finden Sie unter Netzwerkarchitektur und -sicherheit.

Das FAS-Installationsprogramm kann optional die Windows-Firewall konfigurieren. Weitere Informationen finden Sie unter FAS-Installationsoptionen.

FAS-Server-Port ändern

Der FAS-Server verwendet standardmäßig Port 80. Sie können den Port anpassen:

-

Führen Sie die folgende Befehlszeile auf Ihrem FAS-Server aus:

"C:\Program Files\Citrix\Federated Authentication Service\Citrix.Authentication.FederatedAuthenticationService.exe" /SVCPORT [port] /CONFIGUREFIREWALL <!--NeedCopy-->Ersetzen Sie

[Port]durch die Portnummer, die Sie verwenden möchten.Der Schalter

/CONFIGUREFIREWALLbewirkt, dass die Windows-Firewall aktualisiert wird, um eingehende Verbindungen auf dem angegebenen Port zuzulassen. -

Starten Sie den FAS-Dienst neu.

-

Aktualisieren Sie in Ihrem FAS-Gruppenrichtlinienobjekt die Liste der FAS-Server, um den Port einzuschließen (z. B.

fas.example.com:[port]). -

Übertragen Sie die Änderung auf den FAS-Server, StoreFront und den VDA (z. B. mit

gpupdate /force)

Ereignisprotokollüberwachung

FAS und VDA schreiben Informationen in das Windows-Ereignisprotokoll. Dieses Protokoll kann zur Überwachung und Überprüfung verwendet werden. Der Abschnitt Ereignisprotokolle enthält eine Liste möglicher Ereignisprotokolleinträge.

Hardwaresicherheitsmodule

Alle privaten Schlüssel, einschließlich der von FAS ausgestellten Benutzerzertifikatsschlüssel, werden vom Netzwerkdienstkonto als nicht exportierbare private Schlüssel gespeichert. Der FAS unterstützt die Verwendung eines kryptographischen Hardwaresicherheitsmoduls, sollte eine Sicherheitsrichtlinie dies erfordern.

Mit PowerShell-Befehlen ist eine kryptografische Konfiguration auf niedriger Ebene möglich. Für private Schlüssel des FAS-Autorisierungszertifikats und Benutzerzertifikatsschlüssel können unterschiedliche Einstellungen verwendet werden. Weitere Einzelheiten finden Sie unter Schutz privater Schlüssel

Verwaltungsaufgaben

Die Verwaltung der Umgebung lässt sich in folgende Zuständigkeiten aufgliedern:

| Name | Aufgaben |

|---|---|

| Unternehmensadministrator | Installation und Schutz von Zertifikatvorlagen in der Gesamtstruktur |

| Domänenadministrator | Konfiguration der Gruppenrichtlinieneinstellungen |

| Zertifizierungsstellenadministrator | Konfigurieren der Zertifizierungsstelle |

| FAS-Administrator | Installieren und konfigurieren des FAS-Servers |

| StoreFront-/Citrix Gateway-Administrator | Konfigurieren der Benutzerauthentifizierung |

| Citrix Virtual Desktops-Administrator | Konfigurieren von VDAs und Controllern |

Jeder Administrator ist für verschiedene Aspekte des allgemeinen Sicherheitsmodells zuständig, sodass ein Defense-in-Depth-Schutz des Systems möglich ist.

Gruppenrichtlinieneinstellungen

Vertrauenswürdige FAS-Maschinen werden durch eine Nachschlagetabelle mit der “Indexnummer –> FQDN” identifiziert, die über die Gruppenrichtlinie konfiguriert wird. Beim Kontaktieren eines FAS-Servers überprüfen Clients die Kerberos-Identität des FAS-Servers HOST\<fqdn>. Alle Server, die auf den FAS-Server zugreifen, müssen die gleiche FQDN-Konfiguration für denselben Index haben, ansonsten können StoreFront und VDAs eine Verbindung mit verschiedenen FAS-Servern herstellen.

Citrix empfiehlt, eine Richtlinie auf alle Maschinen in der Umgebung anzuwenden, um Fehlkonfigurationen zu vermeiden. Vorsicht beim Bearbeiten der Liste der FAS-Server, insbesondere wenn Sie Einträge entfernen oder umsortieren.

Die Steuerung dieses Gruppenrichtlinienobjekts muss auf FAS-Administratoren (und/oder Domänenadministratoren) beschränkt werden, die FAS-Server installieren und außer Betrieb nehmen. Die Wiederverwendung von Maschinen-FQDNs kurz nach der Außerbetriebnahme eines FAS-Servers ist zu vermeiden.

Zertifikatvorlagen

Wenn Sie die mit dem FAS gelieferte Zertifikatvorlage “Citrix_SmartcardLogon” nicht verwenden möchten, können Sie eine Kopie davon modifizieren. Die folgenden Änderungen werden unterstützt:

Umbenennen der Zertifikatvorlage

Wenn Sie die Zertifikatvorlage “Citrix_SmartcardLogon” entsprechend dem Benennungsstandard Ihres Unternehmens umbenennen möchten, müssen Sie folgende Schritte ausführen:

- Erstellen Sie eine Kopie der Zertifikatvorlage und benennen Sie sie gemäß Ihrem Benennungsstandard.

- Verwenden Sie zum Verwalten von FAS nicht die Verwaltungsbenutzeroberfläche, sondern die FAS-PowerShell-Befehle. (Die Verwaltungsbenutzeroberfläche ist nur zur Verwendung mit den Citrix Standardvorlagennamen vorgesehen.)

- Veröffentlichen Sie die Vorlage mit dem Microsoft MMC-Zertifikatvorlagen-Snap-In oder mit dem Befehl “Publish-FasMsTemplate”.

- Konfigurieren Sie FAS mit dem Befehl “New-FasCertificateDefinition” für den Namen der Vorlage.

Ändern allgemeiner Eigenschaften

Standardmäßig gilt ein Benutzerzertifikat für sieben Tage. Sie können die Gültigkeitsdauer der Zertifikatvorlage ändern.

Ändern Sie nicht den Verlängerungszeitraum. FAS ignoriert diese Einstellung in der Zertifikatvorlage. FAS aktualisiert das Zertifikat automatisch nach Ablauf der halben Gültigkeitsdauer.

Ändern der Anforderungsverarbeitung

Ändern Sie diese Eigenschaften nicht. FAS ignoriert diese Einstellungen in der Zertifikatvorlage. FAS deaktiviert immer die Einstellungen Exportieren von privatem Schlüssel zulassen und Mit gleichem Schlüssel erneuern.

Ändern der Kryptographieeigenschaften

Ändern Sie diese Eigenschaften nicht. FAS ignoriert diese Einstellungen in der Zertifikatvorlage.

Informationen zu gleichwertigen Einstellungen in FAS finden Sie unter Schutz privater Schlüssel.

Ändern der Schlüsselnachweiseigenschaften

Ändern Sie diese Eigenschaften nicht. FAS unterstützt keinen Schlüsselnachweis.

Ändern der Eigenschaften für abgelöste Vorlagen

Ändern Sie diese Eigenschaften nicht. FAS unterstützt keine Vorlagenablösung.

Ändern der Erweiterungseigenschaften

Sie können diese Einstellungen entsprechend den Richtlinien Ihres Unternehmens ändern.

Hinweis:

Ungeeignete Erweiterungseinstellungen können Sicherheitsprobleme verursachen oder zu unbrauchbaren Zertifikaten führen.

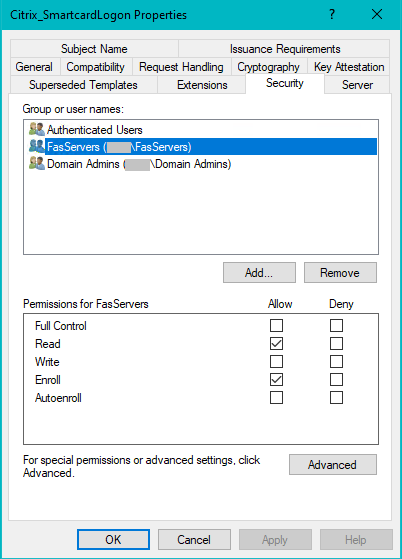

Ändern der Sicherheitseigenschaften

Citrix empfiehlt die Änderung dieser Einstellungen, sodass die Berechtigungen Lesen und Registrieren ausschließlich für Maschinenkonten der FAS-Server zugelassen werden. Für den FAS-Dienst sind keine weiteren Berechtigungen erforderlich. Wie bei anderen Zertifikatvorlagen können Sie jedoch Folgendes tun:

- Administratoren erlauben, die Vorlage zu lesen und schreiben

- Authentifizierten Benutzern erlauben, die Vorlage zu lesen

Ändern der Eigenschaften des Antragstellernamens

Citrix empfiehlt, diese Eigenschaften nicht zu ändern.

In der Vorlage ist Build from this Active Directory information ausgewählt, wodurch die Zertifizierungsstelle die SID des Benutzers in eine Zertifikatserweiterung einschließt und eine sichere Zuordnung zum Active Directory-Konto des Benutzers gewährleistet wird.

Ändern von Servereigenschaften

Falls erforderlich, können Sie diese Einstellung entsprechend den Richtlinien Ihres Unternehmens ändern. Citrix rät davon ab.

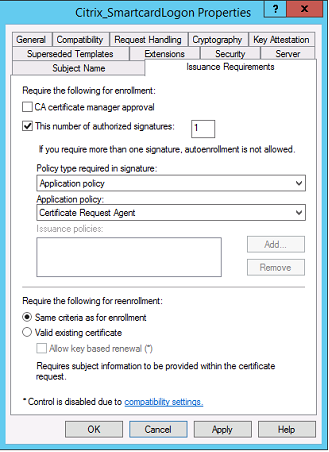

Ändern der Ausstellungsvoraussetzungen

Ändern Sie diese Einstellungen nicht. Es müssen folgende Einstellungen gelten:

Ändern der Kompatibilitätseigenschaften

Sie können diese Einstellungen ändern. Die Mindesteinstellung ist Windows Server 2003 CAs (Schemaversion 2). FAS unterstützt jedoch nur Zertifizierungsstellen für Windows Server 2008 und höher. Wie oben erläutert ignoriert FAS außerdem die zusätzlichen Einstellungen für Windows Server 2008 CAs (Schemaversion 3) und Windows Server 2012 CAs (Schemaversion 4).

Zertifizierungsstellenverwaltung

Der Zertifizierungsstellenadministrator ist für die Konfiguration des Zertifizierungsstellenservers und des von ihm verwendeten privaten Schlüssels des ausstellenden Zertifikats verantwortlich.

Veröffentlichen von Vorlagen

Damit eine Zertifizierungsstelle Zertifikate basierend auf einer vom Unternehmensadministrator bereitgestellten Vorlage ausstellen kann, muss der Zertifizierungsstellenadministrator die Vorlage veröffentlichen.

Eine einfache Sicherheitsmaßnahme besteht darin, bei der Installation der FAS-Server nur die Vorlagen für Registrierungsstellenzertifikate zu veröffentlichen oder ein Ausstellungsverfahren vorzuschreiben, das komplett offline ist. In beiden Fällen darf nur der Zertifizierungsstellenadministrator Registrierungsstellenzertifikate autorisieren und er muss eine Richtlinie für die Autorisierung von FAS-Servern haben.

Firewalleinstellungen

Der Zertifizierungsstellenadministrator hat die Kontrolle über die Netzwerk-Firewall-Einstellungen der Zertifizierungsstelle, was die Kontrolle über eingehende Verbindungen ermöglicht. Der Zertifizierungsstellenadministrator kann DCOM TCP- und Firewallregeln so konfigurieren, dass nur FAS-Server Zertifikate anfordern können.

Eingeschränkte Registrierung

Standardmäßig kann jeder Eigentümer eines Registrierungsstellenzertifikats beliebigen Benutzern ein Zertifikat auf der Basis einer Zertifikatvorlage, die Zugriff ermöglicht, ausstellen. Diese Zertifikatausstellung muss auf eine Gruppe von Benutzern ohne Privilegien über die Zertifizierungsstelleneigenschaft “Restrict enrollment agents” eingeschränkt werden.

Richtlinienmodule und Überwachung

In komplexeren Bereitstellungen können benutzerdefinierte Sicherheitsmodule verwendet werden, um die Zertifikatausstellung zu verfolgen und zu unterbinden.

FAS-Verwaltung

Der FAS hat mehrere Sicherheitsfeatures.

Beschränken von StoreFront, Benutzern und VDAs über eine ACL

Im Zentrum des FAS-Sicherheitsmodells liegt die Steuerung des Zugriffs auf Funktionen durch Kerberos-Konten:

| Zugriffsvektor | Beschreibung |

|---|---|

| StoreFront (IdP) | Diese Kerberos-Konten können deklarieren, dass ein Benutzer korrekt authentifiziert wurde. Bei Gefährdung eines dieser Konten können Zertifikate erstellt und für durch die FAS-Konfiguration zugelassene Benutzer verwendet werden. |

| VDAs (vertrauende Seite) | Dies sind die Maschinen, die auf Zertifikate und private Schlüssel zugreifen dürfen. Zusätzlich ist ein vom IdP abgerufenes Anmelde-Handle erforderlich, sodass ein gefährdetes VDA-Konto in dieser Gruppe nur geringe Möglichkeiten für einen Angriff auf das System hat. |

| Benutzer | Durch diese Option wird gesteuert, welche Benutzer vom IdP bestätigt werden können. Es besteht eine Überschneidung mit den Zertifizierungsstellenoptionen “Restrict enrollment agents”. Im Allgemeinen sollten nur nicht-privilegierte Benutzerkonten in diese Liste aufgenommen werden. Dies verhindert, dass ein gefährdetes StoreFront-Konto Privilegien auf eine höhere Verwaltungsebene übertragen kann. Vor allem Domänenadministratorkonten dürfen keine Berechtigung durch diese ACL erhalten. |

Konfigurieren von Regeln

Regeln sind nützlich, wenn mehrere eigenständige Citrix Virtual Apps- oder Citrix Virtual Desktops-Bereitstellungen die gleiche FAS-Serverinfrastruktur verwenden. Jede Regel hat eigene Konfigurationsoptionen, wobei insbesondere separate Kerberos Zugriffssteuerungslisten (ACLs) konfiguriert werden können.

Konfigurieren von Zertifizierungsstelle und Vorlagen

Für verschiedene Zugriffsrechte können verschiedene Zertifikatvorlagen und Zertifizierungsstellen konfiguriert werden. In komplexen Konfigurationen können abhängig von der Umgebung weniger oder leistungsfähigere Zertifikate verwendet werden. Beispiel: Als “extern” identifizierte Benutzer können ein Zertifikat mit weniger Berechtigungen als interne Benutzer haben.

Sitzungsinterne und Authentifizierungszertifikate

Der FAS-Administrator kann festlegen, ob das für die Authentifizierung verwendete Zertifikat in der Sitzung eines Benutzers verwendet werden kann. Damit kann beispielsweise ein Benutzer Signaturzertifikate nur sitzungsintern zur Verfügung haben und die leistungsfähigeren Anmeldezertifikate nur bei der Anmeldung.

Schutz privater Schlüssel und Schlüssellänge

Der FAS-Administrator kann den FAS so konfigurieren, dass private Schlüssel in einem Hardwaresicherheitsmodul (HSM) oder einem Trusted Platform Module (TPM) gespeichert werden. Citrix empfiehlt, zumindest den privaten Schlüssel des FAS-Autorisierungszertifikats durch Speicherung in einem TPM zu schützen.

Auch die privaten Schlüssel für Benutzerzertifikate können in einem TPM oder HSM gespeichert werden. Alle Schlüssel müssen als nicht exportierbar generiert werden und bei Verwendung von RSA mindestens 2048 Bit lang sein.

Hinweis:

Obwohl FAS Benutzerzertifikatschlüssel in einem TPM oder HSM generieren und speichern kann, ist die Hardware für große Bereitstellungen möglicherweise zu langsam oder zu klein.

Weitere Einzelheiten finden Sie unter Schutz privater Schlüssel.

Ereignisprotokolle

Der FAS-Server bietet detaillierte Konfigurations- und Laufzeit-Ereignisprotokolle, die für die Überwachung und Angriffserkennung verwendet werden können.

Verwaltungszugriff und Verwaltungstools

Der FAS umfasst Features und Tools zur Remoteverwaltung (unter gegenseitiger Kerberos-Authentifizierung). Mitglieder der lokalen Administratorgruppe haben Vollzugriff auf die FAS-Konfiguration. Die FAS-Konfiguration muss ordnungsgemäß gepflegt werden.

Citrix Virtual Apps-, Citrix Virtual Desktops- und VDA-Administratoren

Die Verwendung von FAS ändert nichts am Sicherheitsmodell der Delivery Controller- und VDA-Administratoren, da der FAS-Anmeldeinformations-Handle einfach das “Active Directory-Kennwort” ersetzt. Controller- und VDA-Administrationsgruppen dürfen nur vertrauenswürdige Benutzer enthalten. Es müssen Überwachungs- und Ereignisprotokolle geführt werden.

Allgemeine Windows-Serversicherheit

Für alle Server müssen sämtliche Patches installiert sein und Standardfirewall- und Antivirensoftware zur Verfügung stehen. Sicherheitskritische Infrastrukturserver müssen an einem sicheren physischen Standort sein, Optionen für Datenträgerverschlüsselung und die Wartung virtueller Maschinen müssen sorgfältig gewählt werden.

Überwachungs- und Ereignisprotokolle müssen sicher auf einem Remotecomputer gespeichert werden.

Der RDP-Zugriff muss auf autorisierte Administratoren beschränkt werden. Citrix empfiehlt, die Smartcard-Anmeldung für Benutzerkonten. Dies gilt insbesondere für Zertifizierungsstellen- und Domänenadministratorkonten.

Unterstützung des Federal Information Processing Standard (FIPS)

FAS verwendet die FIPS-validierten kryptografischen Algorithmen auf FIPS-fähigen Windows-Computern. Wenn Sie FAS für die Verwendung eines TPM oder HSM zur Schlüsselspeicherung konfigurieren, wenden Sie sich an Ihren Hardwareanbieter, um Informationen zur FIPS-Konformität zu erhalten.

Verwandte Informationen

- Installation und Konfiguration ist die primäre Referenz für die Installation und Konfiguration des FAS.

- Eine Einführung in FAS-Architekturen finden Sie unter Bereitstellungsarchitekturen.

- Der Artikel Erweiterte Konfiguration enthält Links zu weiteren Anleitungen.

In diesem Artikel

- Netzwerkarchitektur und Sicherheit

- Sicherheitsüberlegungen

- Verwaltungsaufgaben

- Gruppenrichtlinieneinstellungen

- Zertifikatvorlagen

- Zertifizierungsstellenverwaltung

- FAS-Verwaltung

- Citrix Virtual Apps-, Citrix Virtual Desktops- und VDA-Administratoren

- Allgemeine Windows-Serversicherheit

- Unterstützung des Federal Information Processing Standard (FIPS)

- Verwandte Informationen