Administratoraufgaben und -überlegungen

In diesem Artikel werden die Aufgaben und Überlegungen erläutert, die für Administratoren von mobilen Produktivitätsapps relevant sind.

Featureflags verwalten

Wenn in einer Produktionsumgebung ein Problem mit einer mobilen Produktivitätsapp auftritt, kann das betroffene Feature im App-Code deaktiviert werden. Wir können das Feature für Secure Hub, Secure Mail und Secure Web für iOS und Android deaktivieren. Hierfür verwenden wir Featureflags und den Drittanbieterdienst “LaunchDarkly”. Sie müssen das Aktivieren des Datenverkehrs über LaunchDarkly nur dann konfigurieren, wenn Sie den ausgehenden Datenverkehr durch eine Firewall oder einen Proxyserver blockieren. In diesem Fall aktivieren Sie den Datenverkehr über LaunchDarkly Ihren Richtlinienanforderungen entsprechend über bestimmte URLs oder IP-Adressen. Einzelheiten zur Unterstützung hinsichtlich des Ausschlusses von Domänen vom Tunneling finden Sie in der MAM SDK-Dokumentation.

Sie können den Datenaustausch und die Kommunikation mit LaunchDarkly wie folgt ermöglichen:

Datenverkehr für folgende URLs zulassen

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

Erstellen einer Positivliste nach Domäne

Bisher bot Citrix eine Liste mit IP-Adressen an, die verwendet werden konnten, wenn interne Richtlinien eine ausschließliche Auflistung von IP-Adressen erforderten. Nachdem Citrix Infrastrukturverbesserungen vorgenommen hat, werden die öffentlichen IP-Adressen ab 16. Juli 2018 schrittweise abgebaut. Citrix empfiehlt Verwendung einer Positivliste nach Domäne.

IP-Adressen in einer Positivliste auflisten

Wenn Sie IP-Adressen in einer Positivliste auflisten müssen, konsultieren Sie die Liste der aktuellen IP-Adressbereiche unter Liste öffentlicher IP-Adressen von LaunchDarkly. Mithilfe dieser Liste können Sie sicherstellen, dass Ihre Firewallkonfigurationen automatisch anhand der Infrastrukturupdates aktualisiert werden. Einzelheiten zum Status der Änderungen der Infrastruktur finden Sie auf der Statusseite von LaunchDarkly.

Note:

Öffentliche Store-Apps müssen zur ersten Bereitstellung neu installiert werden. Ein Upgrade einer umschlossenen Unternehmensapp auf eine öffentliche Store-App ist nicht möglich.

Bei der Bereitstellung in öffentlichen App-Stores brauchen Sie von Citrix entwickelte Apps nicht zu signieren und mit dem MDX Toolkit zu umschließen. Sie können Unternehmensapps und Apps von Drittanbietern mit dem MDX Toolkit umschließen.

LaunchDarkly-Systemanforderungen

- Endpoint Management 10.7 oder höher.

- Stellen Sie sicher, dass die Apps mit den folgenden Diensten kommunizieren können, wenn Sie Split-Tunneling in Citrix ADC auf OFF festgelegt haben:

- LaunchDarkly-Dienst.

- APNs-Listenerdienst

Unterstützte App-Stores

Die mobilen Produktivitätsapps sind im Apple App Store und in Google Play verfügbar.

In China ist Google Play nicht verfügbar, Secure Hub für Android ist jedoch in den folgenden App-Stores verfügbar:

Aktivieren der Verteilung über öffentliche App-Stores

- Laden Sie die Datei public-store.mdx je für iOS und Android von der Endpoint Management-Downloadseite herunter.

- Laden Sie die MDX-Dateien auf die Endpoint Management-Konsole hoch. Die Versionen der mobilen Produktivitätsapps für öffentliche Stores werden weiterhin als MDX-Apps hochgeladen. Laden Sie die Apps nicht als öffentliche Store-Apps auf den Server hoch. Weitere Informationen zu dem Verfahren finden Sie unter Hinzufügen von Apps.

- Ändern Sie die Standardwerte von Richtlinien gemäß Ihren Sicherheitsvorgaben (optional).

- Stellen Sie die Apps per Push als erforderlich bereit (optional). Für diesen Schritt muss Ihre Umgebung für die Mobilgeräteverwaltung aktiviert sein.

- Installieren Sie Apps auf Geräten aus dem App-Store, Google Play oder dem Endpoint Management App Store.

- Unter Android wird der Benutzer zum Installieren der App zum Play Store weitergeleitet. Unter iOS wird die App bei Bereitstellungen mit MDM installiert, ohne dass der Benutzer zum App Store weitergeleitet wird.

- Wenn die App aus dem App Store oder Play Store installiert wird, wird folgende Aktion ausgeführt. Die App wird zur verwalteten App, sofern die zugehörige MDX-Datei auf den Server hochgeladen wurde. Beim Wechsel zur verwalteten App wird die Eingabe einer Citrix-PIN angefordert. Wenn Benutzer die Citrix-PIN eingeben, wird von Secure Mail der Bildschirm zur Kontokonfiguration angezeigt.

- Apps sind nur zugänglich, wenn der Benutzer bei Secure Hub registriert und die entsprechende MDX-Datei auf dem Server ist. Ist eine dieser beiden Bedingungen nicht erfüllt, kann der Benutzer die App zwar installieren, jedoch im Anschluss nicht nutzen.

Wenn Sie bereits Apps aus dem Citrix Ready Marketplace in öffentlichen App-Stores verwenden, kennen Sie das Bereitstellungsverfahren schon. Die mobilen Produktivitätsapps verwenden den gleichen Ansatz, den derzeit viele unabhängige Softwarehersteller verwenden. Betten Sie das MDX SDK in die App ein, um die App für den öffentlichen Store vorzubereiten.

Hinweis

Die Versionen der Citrix Files-Apps für iOS und Android, die in öffentlichen Stores verfügbar sind, sind jetzt universell. Die Citrix Files-App ist dieselbe für Mobiltelefone und Tablets.

Apple-Pushbenachrichtigungen

Weitere Informationen zum Konfigurieren von Pushbenachrichtigungen finden Sie unter Konfigurieren von Secure Mail für Pushbenachrichtigungen.

Häufig gestellte Fragen (FAQs) zum öffentlichen App-Store

-

Kann ich mehrere Exemplare öffentlicher Apps für verschiedene Benutzergruppen bereitstellen? Beispiel: Ich möchte unterschiedliche Richtlinien für verschiedene Benutzergruppen bereitstellen.

Laden Sie für jede Benutzergruppe eine eigene MDX-Datei hoch. Allerdings darf in diesem Fall ein einzelner Benutzer nicht mehreren Gruppen angehören. Gehörte ein einzelner Benutzer mehreren Gruppen an, würden ihm mehrere Exemplare derselben App zugewiesen. Es können nicht mehrere Exemplare einer öffentlichen Store-App auf demselben Gerät bereitgestellt werden, da die App-ID nicht geändert werden kann.

-

Kann ich öffentliche Store-Apps per Push als erforderliche Apps installieren?

Ja. Die Pushinstallation erfordert MDM, im Nur-MAM-Modus wird sie nicht unterstützt.

-

Muss ich Datenverkehrsrichtlinien oder Exchange Server-Regeln, die auf dem Benutzeragent basieren, aktualisieren?

Zeichenfolgen für alle benutzeragentbasierten Richtlinien und Regeln nach Plattform:

Wichtig:

Secure Notes und Secure Tasks haben das Ende des Lebenszyklus (EOL) am 31. Dezember 2018 erreicht. Weitere Informationen finden Sie unter Ende des Lebenszyklus und veraltete Apps.

Android

| App | Server | User-Agent-Zeichenfolge |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| App | Server | User-Agent-Zeichenfolge |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

Kann ich App-Updates verhindern?

Nein. Wenn ein Update im öffentlichen App-Store bereitgestellt wird, erhalten alle Benutzer, die automatische Updates aktiviert haben, das Update.

-

Kann ich App-Updates erzwingen?

Ja, Updates werden über die Update-Kulanzzeitraumrichtlinie erzwungen. Diese Richtlinie wird festgelegt, wenn die neue MDX-Datei für die aktualisierte App-Version in Endpoint Management hochgeladen wird.

-

Wie kann ich Apps testen, bevor die Benutzer sie erhalten, wenn ich keine Kontrolle über die Update-Zeitachse habe?

Ähnlich wie bei Secure Hub stehen Apps während des EAR-Zeitraums (Early Adopter Release) zum Testen auf TestFlight für iOS zur Verfügung. Android-Apps stehen während des EAR-Zeitraums über das Google Play-Betaprogramm zur Verfügung. In diesem Zeitraum können Sie App-Updates testen.

-

Was passiert, wenn ich die neue MDX-Datei nicht aktualisiere, bevor ein automatisches Update auf die Benutzergeräte gelangt?

Die aktualisierte App ist weiterhin mit der älteren MDX-Datei kompatibel. Neue Features, die von einer neuen Richtlinie abhängen, werden nicht aktiviert.

-

Wird die App zur verwalteten App, wenn Secure Hub installiert wird, oder muss sie neu registriert werden?

Benutzer müssen bei Secure Hub registriert sein, damit eine öffentliche Store-App als verwaltete (mit MDX geschützte) App aktiviert wird und verwendet werden kann. Wenn Secure Hub installiert ist aber keine Registrierung vorliegt, können die Benutzer die öffentliche Store-App nicht verwenden.

-

Benötige ich ein Apple Enterprise Developer-Konto für öffentliche Store-Apps?

Nein. Da Citrix jetzt die Zertifikate und Bereitstellungsprofile für mobile Produktivitäts-Apps verwaltet, ist kein Apple Enterprise-Entwicklerkonto erforderlich, um die Apps für Benutzer bereitzustellen.

-

Gilt das Ende der Unternehmensverteilung für umschlossene Apps, die ich schon bereitgestellt habe?

Nein, es gilt nur für die mobilen Produktivitätsapps Secure Mail, Secure Web und Citrix Content Collaboration für Endpoint Management, QuickEdit und ShareConnect. Alle umschlossenen Unternehmensapps (interne oder von Drittanbietern), die Sie bereitgestellt haben, können weiterhin umschlossen verwendet werden. Das MDX Toolkit unterstützt weiterhin das Umschließen von Unternehmensapps für App-Entwickler.

-

Beim Installieren einer App aus Google Play wird ein Android-Fehler mit dem Fehlercode 505 angezeigt.

Hinweis

Die Unterstützung für Android 5.x endete am 31. Dezember 2018.

Dies ist ein bekanntes Problem bei Google Play und Android 5.x-Versionen. Wenn dieser Fehler auftritt, können Sie veraltete Daten auf dem Gerät, die die Installation der App verhindern, wie folgt löschen:

-

Starten Sie das Gerät neu.

-

Leeren Sie den Cache und löschen Sie die Daten für Google Play über die Geräteeinstellungen.

-

Entfernen Sie als letzten Ausweg das Google-Konto vom Gerät und fügen Sie es wieder hinzu.

Weitere Informationen finden Sie auf dieser Site, wenn Sie nach folgenden Schlüsselwörtern suchen: “Fix Google Play Store Error 505 in Android: Unknown Error Code”.

-

Wenn eine App in Google Play zur Produktion freigegeben wurde und es keine neue Betaversion gibt, warum wird Beta neben dem App-Namen in Google Play angezeigt?

Wenn Sie an unserem Early Access Release-Programm teilnehmen, wird neben dem App-Namen immer “Beta” angezeigt. Dieser Name informiert Benutzer lediglich über ihre Zugriffsebene für eine bestimmte App. Der Name “Beta” zeigt an, dass Benutzer die aktuellste verfügbare Version der App erhalten. Die aktuelle Version kann eine Produktionsversion oder eine Betaversion sein.

-

Nach der Installation und dem Öffnen der App wird “App nicht autorisiert” gemeldet, selbst wenn die MDX-Datei in der Endpoint Management-Konsole vorliegt.

Dieser Fall kann eintreten, wenn der Benutzer die App direkt aus dem App-Store oder aus Google Play installiert und Secure Hub noch nicht aktualisiert hat. Secure Hub muss aktualisiert werden, wenn der Inaktivitätstimer abgelaufen ist. Richtlinien werden aktualisiert, wenn Benutzer Secure Hub öffnen und sich erneut authentifizieren. Die App wird autorisiert, wenn die Benutzer sie das nächste Mal öffnen.

-

Benötige ich einen Zugangscode zum Verwenden von Apps? Ich werde zur Eingabe eines Zugangscodes beim Installieren einer App aus dem App Store oder Google Play aufgefordert.

Wenn Sie eine Aufforderung zur Codeeingabe sehen, sind Sie nicht bei Endpoint Management über Secure Hub registriert. Registrieren Sie sich bei Secure Hub und vergewissern Sie sich, dass die MDX-Datei der App auf dem Server bereitgestellt wurde. Stellen Sie zudem sicher, dass die App verwendet werden kann. Der Zugangscode dient nur zur Citrix-internen Verwendung. Apps erfordern eine Endpoint Management-Bereitstellung zur Aktivierung.

-

Kann ich iOS-Apps aus dem öffentlichen Store über VPP oder DEP bereitstellen?

Endpoint Management ist für die Verteilung öffentlicher, nicht MDX-aktivierter Store-Apps per VPP optimiert. Sie können zwar öffentliche Endpoint Management Store Apps über VPP verteilen, doch ist die Bereitstellung so lange nicht optimal, bis Citrix weitere Verbesserungen an Endpoint Management und dem Secure Hub-Store zur Beseitigung von Einschränkungen vorgenommen hat. Eine Liste der bekannten Probleme bei der Bereitstellung öffentlicher Endpoint Management Store Apps über VPP sowie mögliche Workarounds finden Sie im Citrix Knowledge Center.

MDX-Richtlinien für mobile Produktivitätsapps

Mit den MDX-Richtlinien können Sie Einstellungen konfigurieren, die von Endpoint Management durchgesetzt werden. Die Richtlinien sind für Authentifizierung, Gerätesicherheit, Netzwerkanforderungen und -zugriff, Verschlüsselung, App-Interaktion, App-Einschränkungen usw. Viele MDX-Richtlinien gelten für alle mobilen Produktivitätsapps. Einige Richtlinien sind jedoch App-spezifisch.

Richtliniendateien werden als MDX-Dateien für die öffentlichen Storeversionen der mobilen Produktivitätsapps bereitgestellt. Sie können außerdem Richtlinien in der Endpoint Management-Konsole konfigurieren, wenn Sie eine App hinzufügen.

Ausführliche Beschreibungen der MDX-Richtlinien finden Sie in den folgenden Artikeln:

- Überblick über die MDX-Richtlinien für mobile Produktivitätsapps

- MDX-Richtlinien für mobile Produktivitätsapps für Android

- MDX-Richtlinien für mobile Produktivitätsapps für iOS

In den folgenden Abschnitten werden die mit den Benutzerverbindungen verbundenen MDX-Richtlinien erläutert.

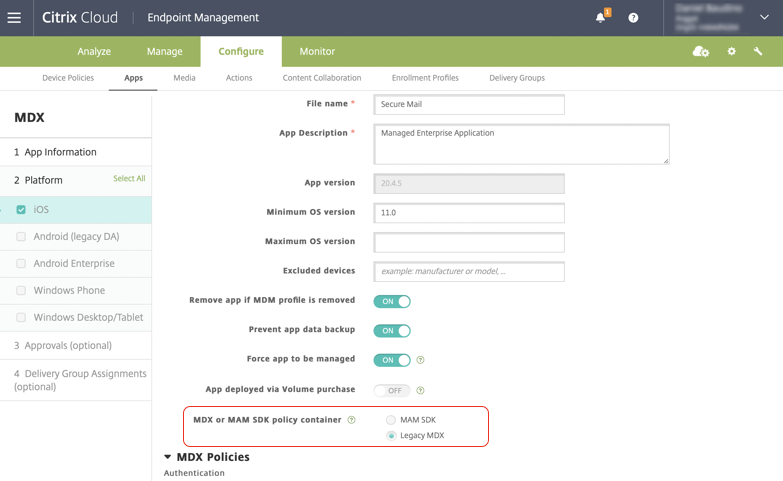

Dualmodus in Secure Mail für Android

Ein MAM-SDK zur Mobilanwendungsverwaltung ist verfügbar, um Bereiche der MDX-Funktionalität zu ersetzen, die nicht von den iOS- und Android-Plattformen abgedeckt sind. Die MDX-Technologie erreicht das Ende des Lebenszyklus (EOL) im September 2021. Um die Verwaltung Ihrer Unternehmensanwendungen fortzusetzen, müssen Sie das MAM-SDK integrieren.

Ab Version 20.8.0 werden Android-Apps mit MDX und dem MAM-SDK veröffentlicht, in Vorbereitung des zuvor erwähnten Endes des Lebenszyklus für MDX. Der MDX-Dualmodus soll den Übergang vom aktuellen MDX Toolkit auf neue MAM-SDKs erleichtern. Der Dualmodus bietet zwei Optionen:

- Sie verwalten Apps weiter mit dem MDX Toolkit (das jetzt Legacy-MDX in der Endpoint Management-Konsole genannt wird).

- Sie verwalten Apps, die das neue MAM-SDK enthalten.

Hinweis

Wenn Sie das MAM-SDK verwenden, müssen Sie Apps nicht umschließen.

Nach dem Wechsel zum MAM-SDK sind keine weiteren Schritte erforderlich.

Weitere Informationen zum MAM-SDK finden Sie in den folgenden Artikeln:

- Überblick über das MAM-SDK

- Neueste Versionen des MAM SDK

- Citrix Developer-Abschnitt zur Geräteverwaltung

- Citrix Blogbeitrag

Voraussetzungen

Stellen Sie Folgendes sicher, um das Dualmodus-Feature erfolgreich bereitzustellen:

- Aktualisieren Sie Citrix Endpoint Management auf die Versionen 10.12 RP2 und höher oder 10.11 RP5 und höher.

- Aktualisieren Sie Ihre mobilen Apps auf die Version 20.8.0 oder höher.

- Aktualisieren Sie die Richtliniendatei auf Version 20.8.0 oder höher.

- Wenn Ihre Organisation Drittanbieter-Apps verwendet, müssen Sie das MAM-SDK in diese Drittanbieter-Apps integrieren, bevor Sie zur MAM-SDK-Option für Ihre mobilen Produktivitätsapps von Citrix wechseln. Alle verwalteten Apps müssen gleichzeitig in das MAM-SDK verschoben werden.

Hinweis

MAM SDK wird für alle Cloud-basierten Kunden unterstützt.

Einschränkungen

- Das MAM-SDK unterstützt nur Apps, die unter der Android Enterprise-Plattform in Ihrer Citrix Endpoint Management-Bereitstellung veröffentlicht wurden. Bei den neu veröffentlichten Apps ist die Standardverschlüsselung die plattformbasierte Verschlüsselung.

- Das MAM-SDK unterstützt nur die plattformbasierte Verschlüsselung und keine MDX-Verschlüsselung.

- Wenn Sie Citrix Endpoint Management nicht aktualisieren und die Richtliniendateien für die mobilen Apps auf Version 20.8.0 und höher ausgeführt werden, werden doppelte Einträge der Netzwerkrichtlinie für Secure Mail erstellt.

Wenn Sie Secure Mail in Citrix Endpoint Management konfigurieren, können Sie mit dem Dualmodus Apps entweder wie gehabt mit MDX Toolkit (jetzt Legacy-MDX) verwalten oder für die App-Verwaltung zum neuen MAM-SDK wechseln. Citrix empfiehlt den Wechsel zum MAM-SDK, da MAM-SDKs modularer aufgebaut sind und Ihnen ermöglichen sollen, nur eine Teilmenge der MDX-Funktionalität für Ihre Organisation zu verwenden.

Sie erhalten die folgenden Optionen für Richtlinieneinstellungen im Richtliniencontainer für MDX oder MAM SDK:

- MAM SDK

- Legacy-MDX

In der Richtlinie Richtliniencontainer für MDX oder MAM SDK können Sie Ihre Option nur von Legacy-MDX in MAM SDK ändern. Die Option zum Wechseln von MAM SDK zu Legacy MDX ist nicht zulässig und Sie müssen die App erneut veröffentlichen. Der Standardwert ist Legacy MDX. Stellen Sie sicher, dass Sie für Secure Mail und Secure Web auf einem Gerät denselben Richtlinienmodus festlegen. Sie können nicht zwei verschiedene Modi auf demselben Gerät ausführen.

Benutzerverbindungen mit dem internen Netzwerk

Verbindungen, die einen Tunnel zum internen Netzwerk benötigen, können einen vollständigen VPN-Tunnel oder eine Variante eines clientlosen VPNs (Tunnel - Web-SSO) verwenden. Dieses Verhalten wird von der Richtlinie “Bevorzugter VPN-Modus” gesteuert. Standardmäßig verwenden Verbindungen “Tunnel - Web-SSO”, und diese Einstellung wird für Verbindungen empfohlen, die Single Sign-On erfordern. Die Einstellung “Vollständiger VPN-Tunnel” wird für Verbindungen empfohlen, die Clientzertifikate oder End-To-End-SSL für Ressourcen im internen Netzwerk einsetzen. Diese Einstellung unterstützt beliebige Protokolle über TCP und kann mit Windows- und Mac-Computern sowie iOS- und Android-Geräten verwendet werden.

Die Richtlinie VPN-Moduswechsel zulassen ermöglicht bei Bedarf den automatischen Wechsel zwischen den Modi “Vollständiger VPN-Tunnel” und “Tunnel - Web-SSO”. Standardmäßig ist diese Richtlinie deaktiviert. Wenn die Richtlinie aktiviert ist, werden Netzwerkanfragen, die fehlschlagen, weil eine Authentifizierungsanfrage nicht im bevorzugten VPN-Modus verarbeitet werden konnte, in dem anderen Modus erneut versucht. Beispielsweise können Serveraufforderungen für Clientzertifikate im vollständigen VPN-Tunnel-Modus erfüllt werden, aber nicht im Modus “Tunnel – Web-SSO”. HTTP-Authentifizierungsaufforderungen mit Single Sign-On werden hingegen eher bedient, wenn der Modus “Tunnel - Web-SSO” verwendet wird.

Netzwerkzugangseinschränkungen

Mit der Richtlinie “Netzwerkzugriff” kann der Netzwerkzugriff eingeschränkt werden. Standardmäßig ist der Zugriff auf Secure Mail nicht beschränkt, d. h. es gelten keine Einschränkungen für den Netzwerkzugriff. Apps haben uneingeschränkten Zugriff auf Netzwerke, mit denen das Gerät verbunden ist. Für den Zugriff auf Secure Web ist standardmäßig ein Tunnel zum internen Netzwerk erforderlich, daher wird pro Anwendung ein VPN-Tunnel zum internen Netzwerk für den gesamten Netzwerkzugriff zusammen mit Citrix ADC-Split-Tunneling-Einstellungen verwendet. Sie können den Zugriff blockieren, sodass die App sich verhält, als hätte das Gerät keine Netzwerkverbindung.

Blockieren Sie nicht die Richtlinie “Netzwerkzugriff”, wenn Sie Features wie AirPrint, iCloud sowie Facebook- und Twitter-APIs zulassen.

Die Richtlinie “Netzwerkzugriff” interagiert auch mit der Richtlinie “Hintergrundnetzwerkdienste”. Weitere Einzelheiten finden Sie unter Exchange Server oder IBM Notes Traveler Server integrieren.

Endpoint Management-Clienteigenschaften

Clienteigenschaften enthalten Informationen, die direkt in Secure Hub auf den Geräten der Benutzer bereitgestellt werden. Die Clienteigenschaften befinden sich in der Endpoint Management-Konsole unter Einstellungen > Client > Clienteigenschaften.

Mit Clienteigenschaften werden Einstellungen wie die Folgenden konfiguriert:

Benutzerkennwortcaching

Die Clienteigenschaft “Benutzerkennwortcaching” ermöglicht die lokale Zwischenspeicherung des Active Directory-Kennworts auf dem Mobilgerät. Wenn Sie “Benutzerkennwortcaching” aktivieren, werden die Benutzer aufgefordert, eine Citrix-PIN oder einen Passcode festzulegen.

Inaktivitätstimer

Der Inaktivitätstimer definiert die Dauer (in Minuten), die ein Gerät inaktiv sein darf, bevor Benutzer für den Zugriff auf eine App zur Eingabe der Citrix-PIN bzw. des Passcodes aufgefordert werden. Zum Aktivieren dieser Einstellung für eine MDX-App müssen Sie die Richtlinie “App-Passcode” auf Ein festlegen. Wenn die Richtlinie “App-Passcode” auf Aus festgelegt ist, werden Benutzer für eine vollständige Authentifizierung an Secure Hub umgeleitet. Wenn Sie diese Einstellung ändern, tritt der neue Wert erst in Kraft, wenn ein Benutzer das nächste Mal zur Authentifizierung aufgefordert wird.

Citrix PIN-Authentifizierung

Die Citrix-PIN vereinfacht die Benutzerauthentifizierung. Mit der PIN können Clientzertifikate gesichert oder Active Directory-Anmeldeinformationen lokal auf einem Gerät gespeichert werden. Wenn Sie PIN-Einstellungen konfigurieren, melden sich Benutzer wie folgt an:

-

Wenn Benutzer Secure Hub zum ersten Mal starten, werden sie zur Eingabe einer PIN aufgefordert, die die Active Directory-Anmeldeinformationen zwischenspeichert.

-

Beim nächsten Start einer mobilen Produktivitätsapp, wie zum Beispiel Secure Mail, geben Benutzer nur die PIN ein und melden sich an.

Verwenden Sie die Clienteigenschaften zum Aktivieren der Authentifizierung durch die PIN, zum Angeben des PIN-Typs, der PIN-Stärke und -Länge sowie zum Ändern der Anforderungen.

Authentifizierung per Touch ID bzw. Fingerabdruck

Die Authentifizierung per Fingerabdruck (“Touch-ID-Authentifizierung”) bei iOS-Geräten ist eine Alternative zur Citrix PIN. Das Feature ist nützlich, wenn für umschlossene Apps (außer Secure Hub) eine Offlineauthentifizierung, etwa nach Ablaufen des Inaktivitätstimers, erforderlich ist. Sie können dieses Feature für die folgenden Authentifizierungskonfigurationen aktivieren:

- Citrix-PIN + Clientzertifikat

- Citrix-PIN + zwischengespeichertes Active Directory-Kennwort

- Citrix-PIN + Clientzertifikat + zwischengespeichertes Active Directory-Kennwort

- Citrix-PIN ist deaktiviert

Schlägt die Authentifizierung per Fingerabdruck fehl oder bricht der Benutzer die Authentifizierung per Fingerabdruck ab, wird für umschlossene Apps auf die Authentifizierung per Citrix-PIN oder Active Directory-Kennwort zurückgegriffen.

Anforderungen für die Authentifizierung per Fingerabdruck

-

iOS-Geräte (Mindestversion 8.1), die die Authentifizierung per Fingerabdruck unterstützen und auf denen mindestens ein Fingerabdruck konfiguriert ist.

-

Benutzerentropie muss deaktiviert sein.

Konfigurieren der Authentifizierung per Fingerabdruck

Wichtig:

Bei aktivierter Benutzerentropie wird die Eigenschaft zur Aktivierung der Touch ID-Authentifizierung ignoriert. Die Benutzerentropie wird über den Schlüssel “Encrypt secrets using the Passcode” aktiviert.

-

Gehen Sie in der Endpoint Management-Konsole zu Einstellungen > Client > Clienteigenschaften.

-

Klicken Sie auf Hinzufügen.

-

Fügen Sie den Schlüssel ENABLE_TOUCH_ID_AUTH hinzu, legen Sie den Wert auf True fest und den Namen der Richtlinie auf Authentifizierung per Fingerabdruck aktivieren.

Nachdem Sie die Authentifizierung per Fingerabdruck konfiguriert haben, müssen die Benutzer ihre Geräte nicht erneut registrieren.

Informationen zu dem Schlüssel “Encrypt Secrets using Passcode” und Clienteigenschaften im Allgemeinen finden Sie in der Dokumentation zu Endpoint Management unter Clienteigenschaften.

Google Analytics

Citrix Secure Mail verwendet Google Analytics zum Sammeln von App-Statistiken und Analysedaten für Nutzungsinformationen, um die Produktqualität zu verbessern. Citrix sammelt oder speichert keine anderen persönlichen Benutzerinformationen.

Deaktivieren von Google Analytics

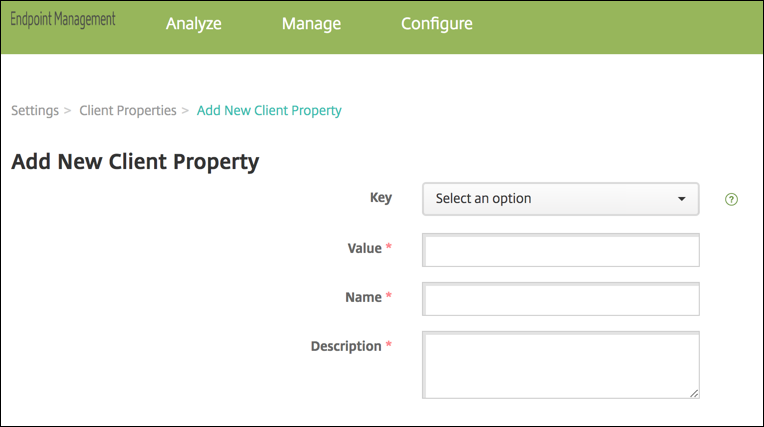

Administratoren können Google Analytics deaktivieren, indem sie die benutzerdefinierte Clienteigenschaft DISABLE_GA konfigurieren. Um Google Analytics zu deaktivieren, gehen Sie wie folgt vor:

- Melden Sie sich bei der Citrix Endpoint Management-Konsole an und navigieren Sie zu Einstellungen > Clienteigenschaften > Neue Clienteigenschaft hinzufügen.

- Fügen Sie den Wert DISABLE_GA zum Feld Schlüssel hinzu.

- Setzt den Wert der Clienteigenschaft auf true.

Hinweis

Wenn Sie den Wert DISABLE_GA nicht in der Citrix Endpoint Management-Konsole konfigurieren, sind Google Analytics-Daten aktiv.

In diesem Artikel

- Featureflags verwalten

- Unterstützte App-Stores

- Apple-Pushbenachrichtigungen

- Häufig gestellte Fragen (FAQs) zum öffentlichen App-Store

- MDX-Richtlinien für mobile Produktivitätsapps

- Dualmodus in Secure Mail für Android

- Endpoint Management-Clienteigenschaften

- Authentifizierung per Touch ID bzw. Fingerabdruck

- Google Analytics