Configuraciones de autenticación adaptativa relacionadas

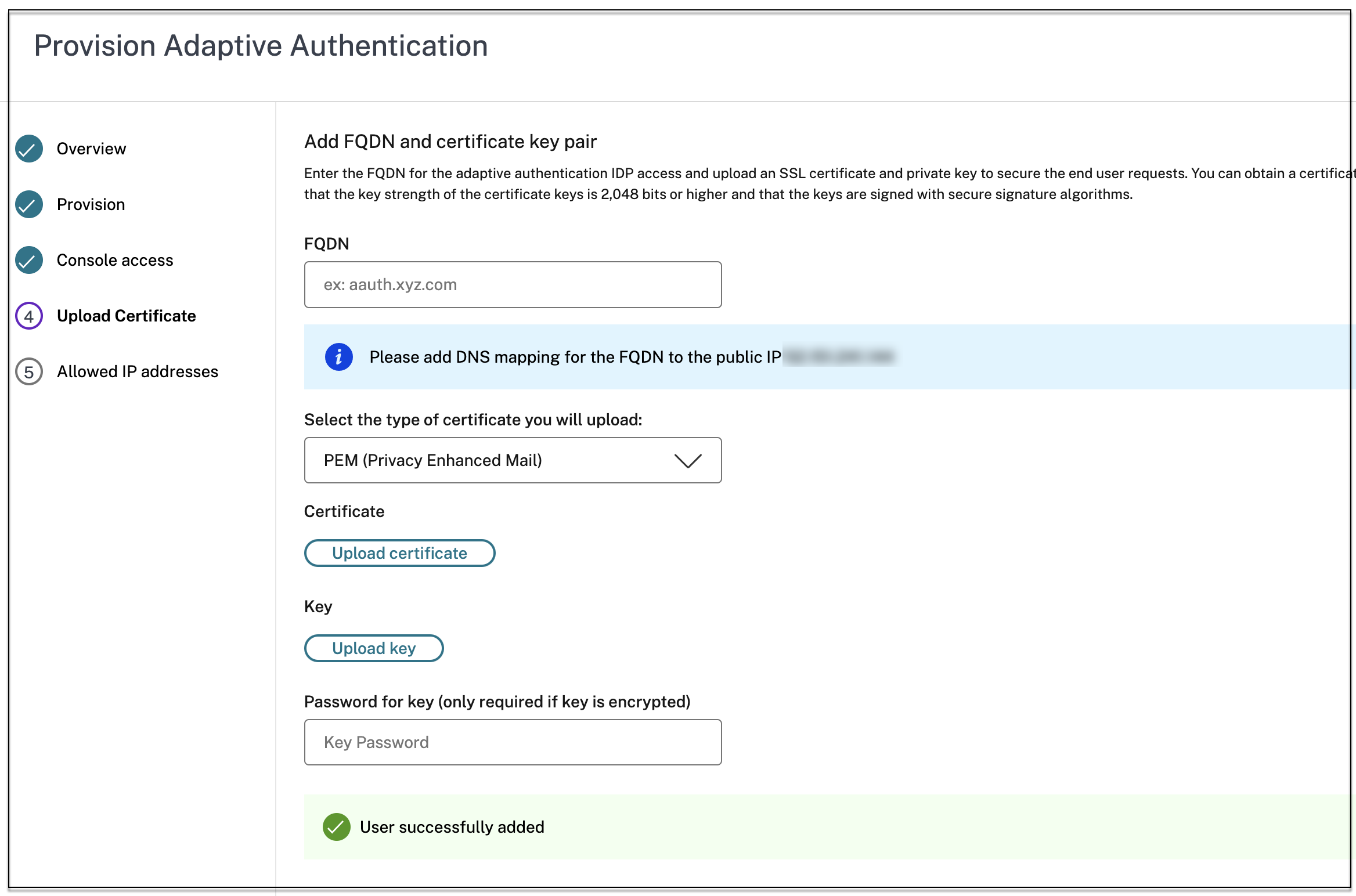

Editar un FQDN

No se puede editar un FQDN si se selecciona Autenticación adaptativa como método de autenticación en la configuración del espacio de trabajo. Debe cambiar a un método de autenticación diferente para editar el FQDN. Sin embargo, puede editar el certificado si es necesario.

Importante:

- Antes de modificar el FQDN, asegúrese de que el nuevo FQDN esté asignado a la dirección IP pública del servidor virtual IdP.

- Los usuarios existentes que estén conectados a Citrix Gateway mediante políticas OAuth deben migrar su método de autenticación a Autenticación adaptativa. Para obtener más detalles, consulte Migrar su método de autenticación a Autenticación adaptativa.

Para editar un FQDN, realice lo siguiente:

-

Cambiar a un método de autenticación diferente de Autenticación adaptativa.

-

Seleccione Entiendo el impacto en la experiencia del suscriptor, y luego haga clic en Confirmar.

Al hacer clic en Confirmar, el inicio de sesión del espacio de trabajo para los usuarios finales se ve afectado y la autenticación adaptativa no se utiliza para la autenticación hasta que se habilite nuevamente. Por lo tanto, se recomienda modificar el FQDN durante una ventana de mantenimiento.

-

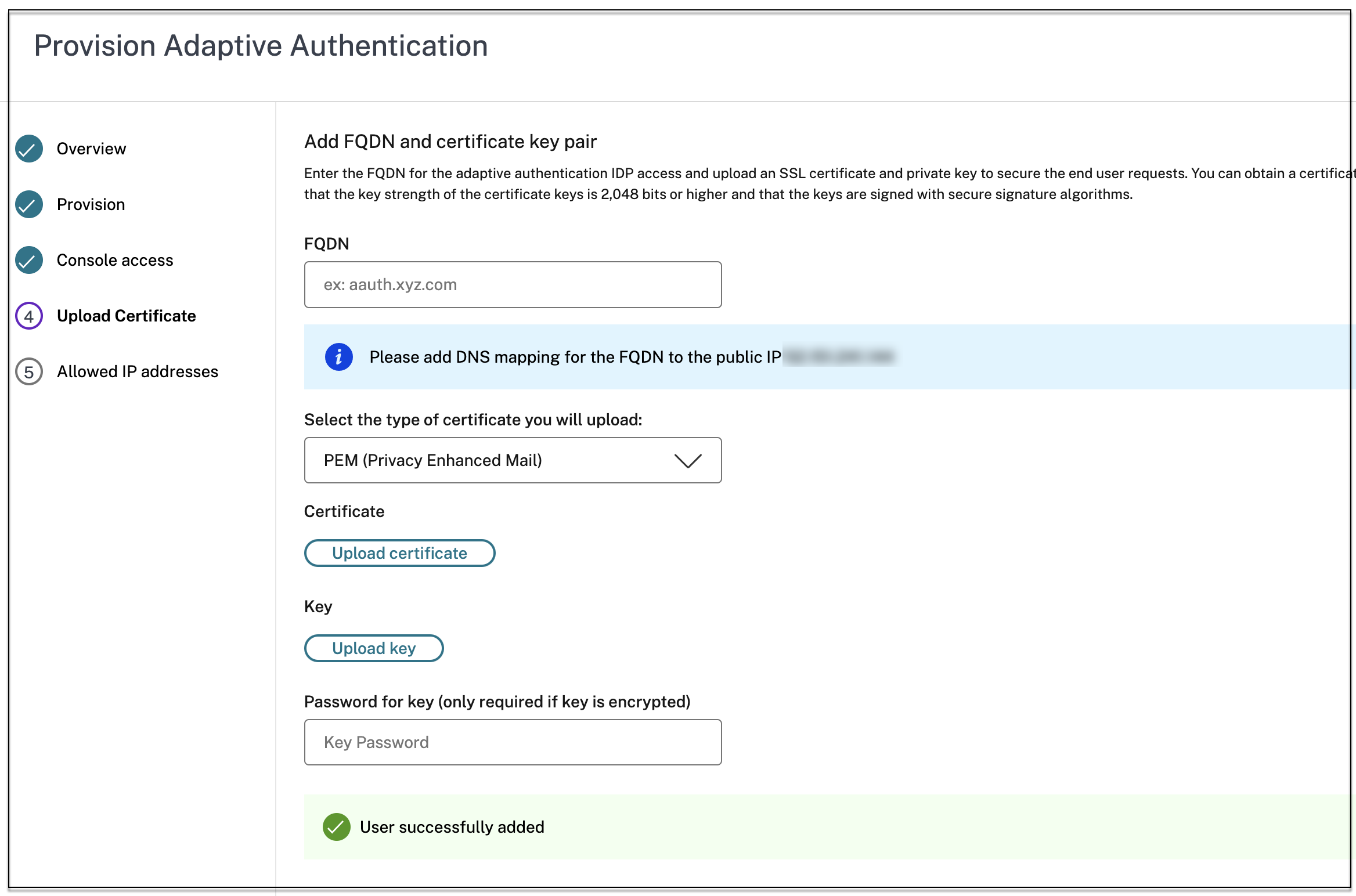

En la pantalla Cargar certificado , modifique el FQDN.

-

Haga clic en Guardar cambios.

Importante:

Si edita un FQDN, también deberá cargar nuevamente el certificado.

-

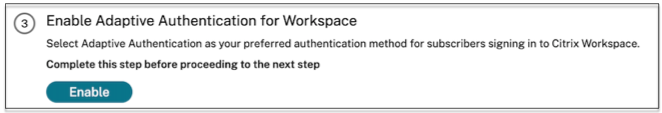

Habilite nuevamente el método de autenticación adaptativa haciendo clic en Habilitar (paso 3) en la página de inicio de autenticación adaptativa.

-

Haga clic en Actualizar.

URL de espacio de trabajo personalizada o URL personalizada

Una URL de espacio de trabajo personalizada le permite usar un dominio de su elección para acceder a su tienda Citrix Workspace. Los usuarios pueden acceder al espacio de trabajo utilizando la URL del espacio de trabajo predeterminada o la URL del espacio de trabajo personalizada o ambas.

Para configurar una URL de espacio de trabajo personalizada o una URL personalizada, debe realizar lo siguiente:

- Configura tu dominio personalizado. Para obtener más detalles, consulte Configuración de su dominio personalizado.

-

Configure un nuevo perfil OAuthIDP con el mismo ID de cliente, secreto y audiencia que su perfil actual o predeterminado (AAuthAutoConfig_oauthIdpProf) pero con una URL de redireccionamiento diferente. Para obtener más detalles, consulte Configuración de políticas y perfiles de OAuth.

Ejemplo:

Perfil actual:

-

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://accounts-internal.cloud.com/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol -rule true -action AAuthAutoConfig_oauthIdpProfbind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol -priority 100 -gotoPriorityExpression NEXTNuevo perfil:

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf_Custom1 -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://custom_domain/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol_Custom1 -rule true -action AAuthAutoConfig_oauthIdpProf_Custom1bind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol_Custom1 -priority 101 -gotoPriorityExpression NEXT

Importante:

- La política y el perfil de OAuth los crea el servicio de autenticación adaptativa durante la fase de aprovisionamiento. Como resultado, el administrador de Citrix Cloud no tiene acceso al secreto del cliente no cifrado. Puede obtener el secreto cifrado del archivo ns.conf. Para crear un perfil OAuth, debe utilizar el secreto cifrado y crear el perfil utilizando únicamente los comandos CLI.

- No es posible crear un perfil OAuth mediante la interfaz de usuario de NetScaler.

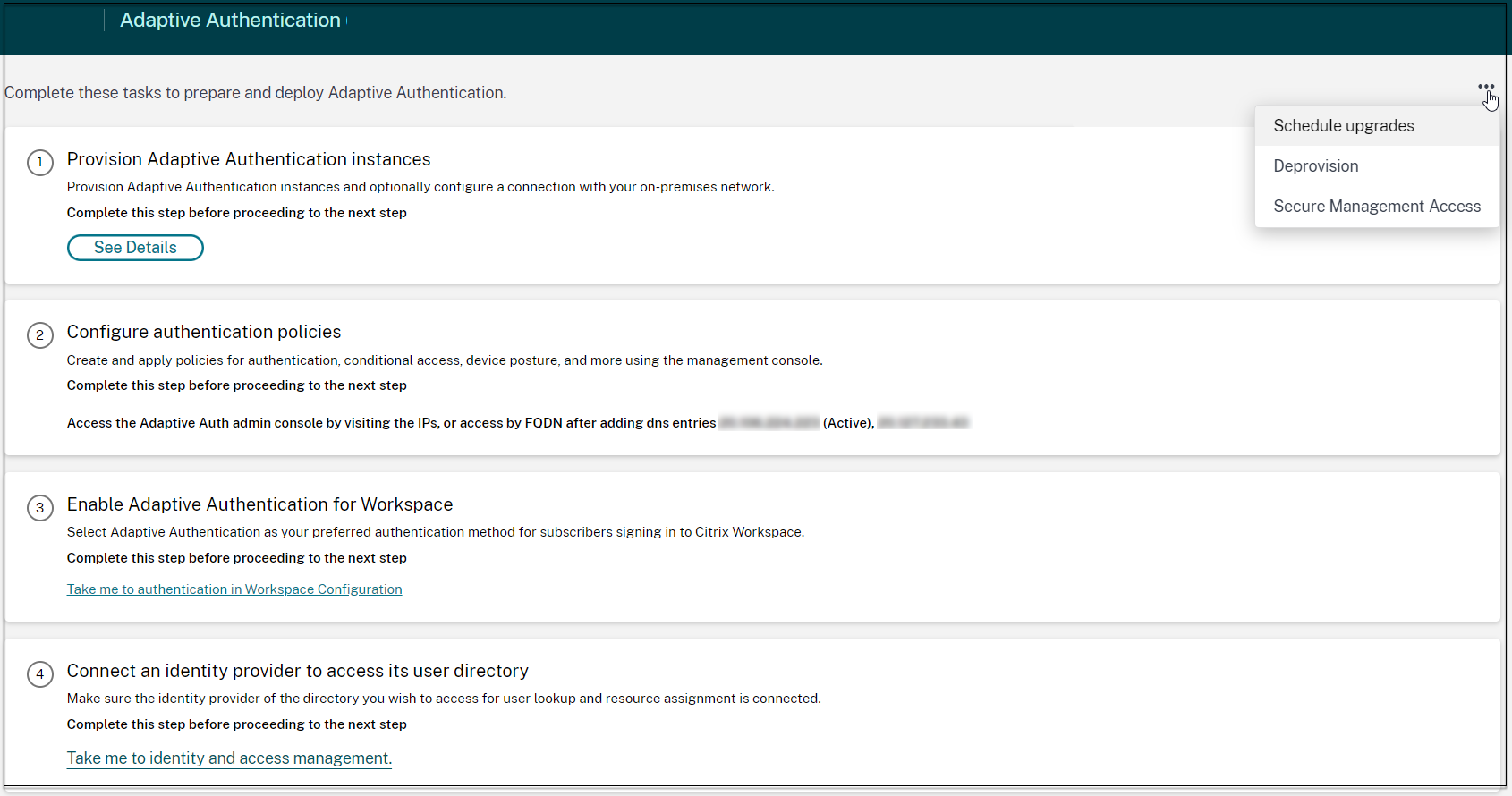

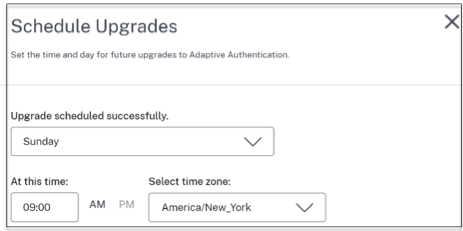

Programe la actualización de sus instancias de autenticación adaptativa

Para el sitio o la implementación actual, puede seleccionar la ventana de mantenimiento para la actualización.

Importante:

No actualice las instancias de autenticación adaptativa a compilaciones RTM aleatorias. Todas las actualizaciones están gestionadas por Citrix Cloud.

-

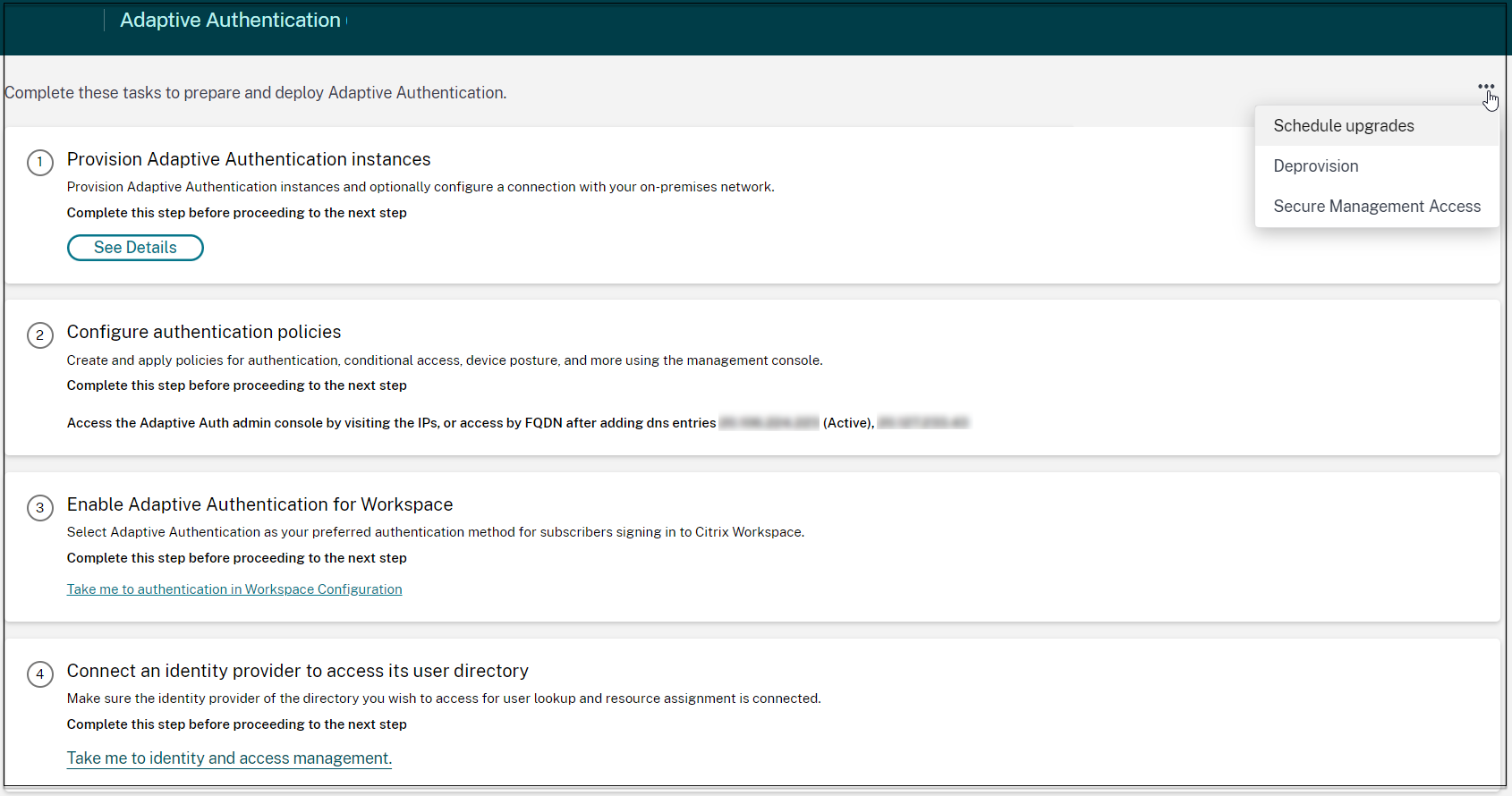

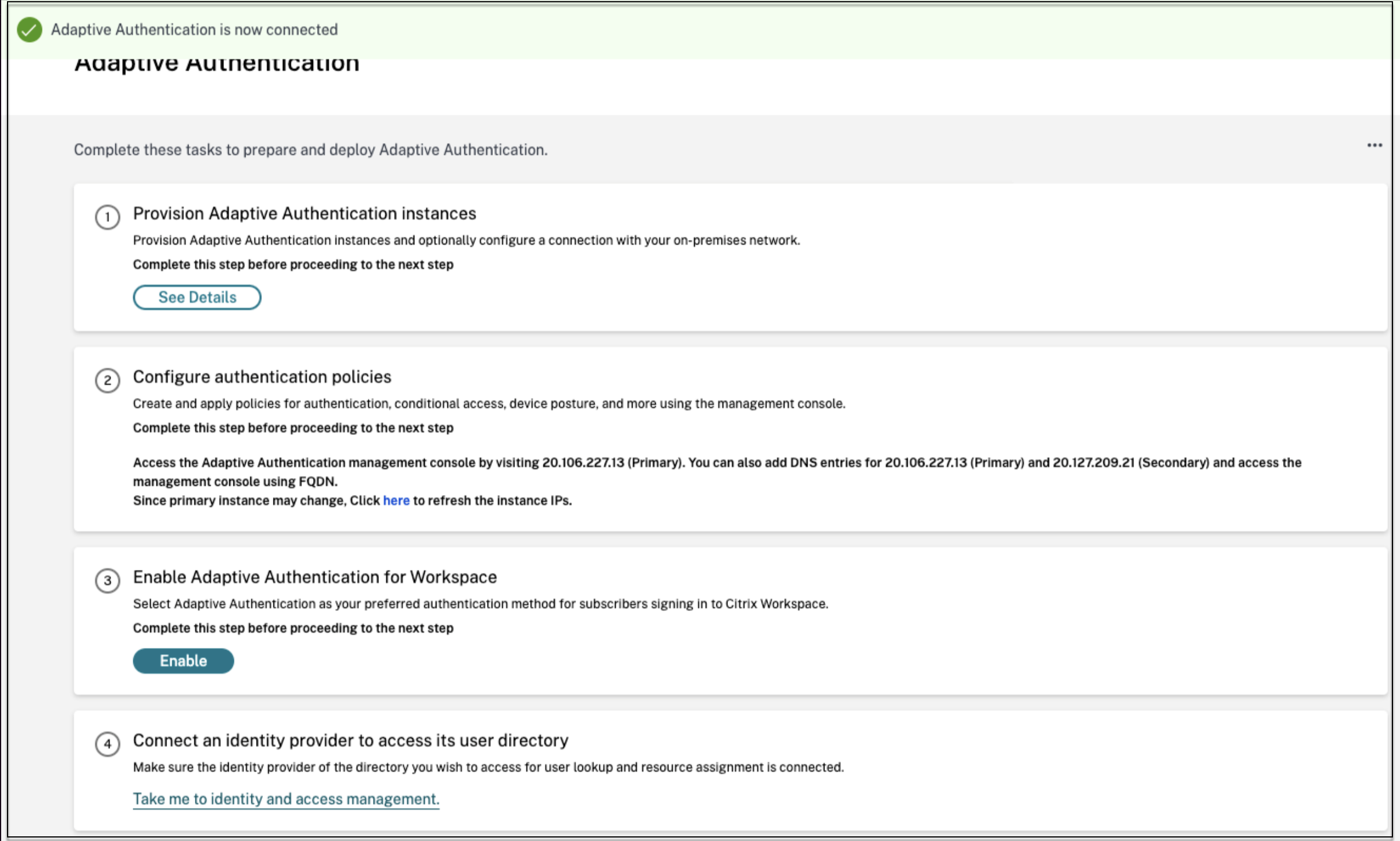

En la interfaz de usuario de Autenticación adaptativa , en la sección Aprovisionar instancias de autenticación adaptativa , haga clic en el botón de puntos suspensivos.

- Haga clic en Programar actualizaciones.

- Seleccione el día y la hora para la actualización.

Desaprovisionar sus instancias de autenticación adaptativa

Los clientes pueden desaprovisionar las instancias de autenticación adaptable en los siguientes casos y según la sugerencia del soporte de Citrix.

- Las instancias de autenticación adaptativa no son accesibles (especialmente después de una actualización programada), aunque este escenario podría no ocurrir.

- Si el cliente tiene que cambiar del modo de emparejamiento de VNet al modo de conector o viceversa.

- Si el cliente seleccionó una subred incorrecta al momento de aprovisionar el modo de emparejamiento de VNet (la subred entra en conflicto con otras subredes en su centro de datos o Azure VNet).

Nota

El desaprovisionamiento también elimina la copia de seguridad de la configuración de las instancias. Por lo tanto, debe descargar los archivos de respaldo y guardarlos antes de desaprovisionar sus instancias de autenticación adaptativa.

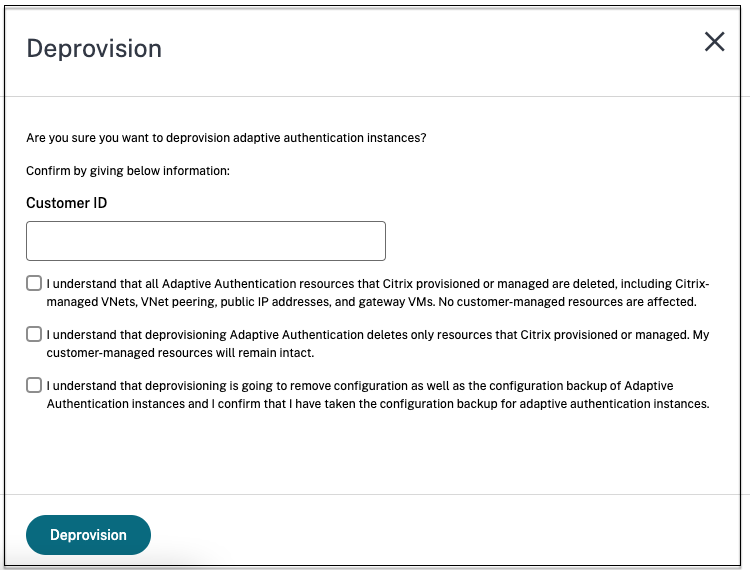

Realice lo siguiente para desaprovisionar una instancia de autenticación adaptativa:

-

En la interfaz de usuario de Autenticación adaptativa , en la sección Aprovisionar instancias de autenticación adaptativa , haga clic en el botón de puntos suspensivos.

-

Haga clic en Baja de suministro.

Nota

Antes de desaprovisionar, debe desconectar Citrix Gateway de la configuración del espacio de trabajo.

- Ingrese el ID del cliente para desaprovisionar las instancias de autenticación adaptativa.

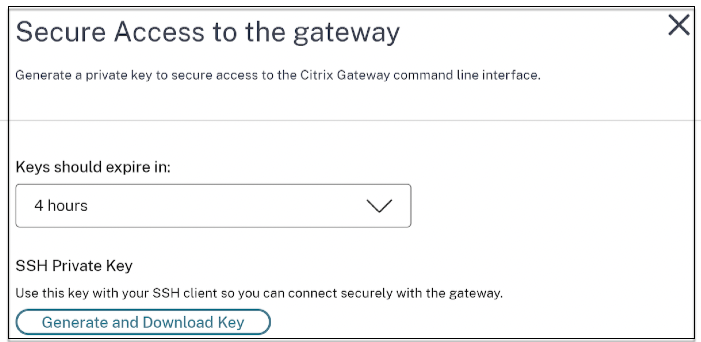

Habilitar el acceso seguro a la puerta de enlace

- En la interfaz de usuario de Autenticación adaptativa , en la sección Aprovisionar instancias de autenticación adaptativa , haga clic en el botón de puntos suspensivos.

-

Haga clic en Acceso a administración segura.

- En Las claves deben expirar en, seleccione una duración de expiración para la nueva clave SSH.

-

Haga clic en Generar y descargar claves. Copie o descargue la clave privada SSH para usarla más tarde, ya que no se muestra después de cerrar la página. Esta clave se puede utilizar para iniciar sesión en las instancias de autenticación adaptativa con el nombre de usuario

authadmin.Puede hacer clic en Generar y descargar claves para crear un nuevo par de claves si el par de claves anterior caduca. Sin embargo, solo un par de claves puede estar activo.

- Haga clic en Listo.

Importante:

Si está utilizando PuTTY en Windows para conectarse a instancias de autenticación adaptativa, debe convertir la clave privada descargada a PEM. Para obtener información detallada, consulte https://www.puttygen.com/convert-pem-to-ppk.

Se recomienda utilizar el siguiente comando para conectarse a las instancias de Autenticación Adaptativa a través de la terminal desde MAC o PowerShell/Símbolo del sistema desde Windows (versión 10).

ssh -i <path-to-private-key> authadmin@<ip address of ADC>Si desea que los usuarios de AD accedan a la GUI de autenticación adaptativa, debe agregarlos como nuevos administradores al grupo LDAP. Para obtener más detalles, consulte https://support.citrix.com/article/CTX123782. Para todas las demás configuraciones, Citrix recomienda que utilice la GUI de autenticación adaptable y no los comandos CLI.

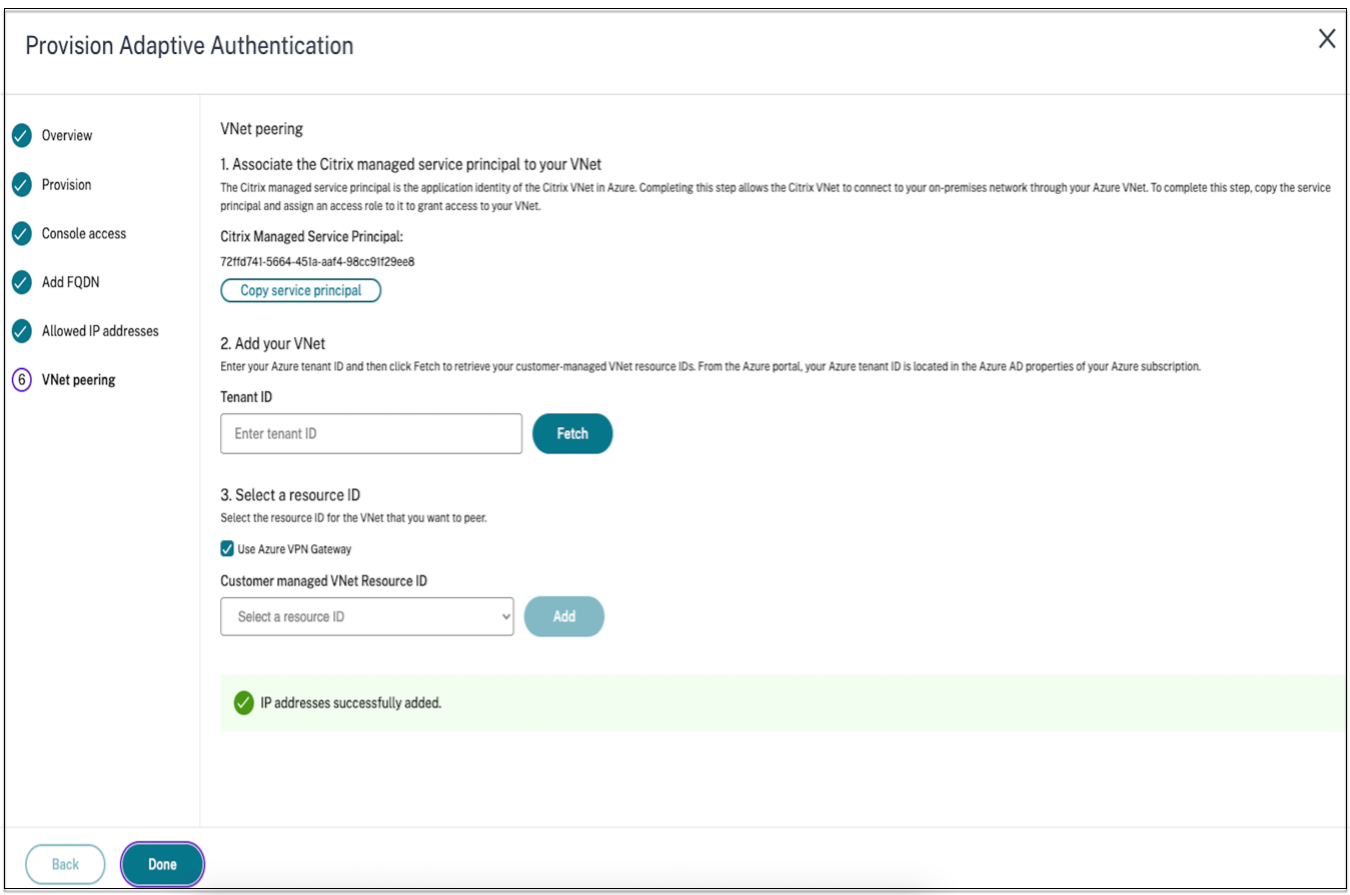

Configurar la conectividad con servidores de autenticación locales mediante el emparejamiento de Azure VNet

Debe configurar esta configuración solo si ha seleccionado el tipo de conectividad como emparejamiento de Azure VNet.

Nota

Si utiliza IDP de terceros como Okta, Azure AD o Ping, este paso no es necesario.

-

En la interfaz de usuario de autenticación adaptativa de Connect, haga clic en Aprovisionamientoy, luego, haga clic en Peering de Azure VNet.

El campo Citrix Managed Service Principal contiene el ID de aplicación de una entidad de servicio de Azure creada por Citrix para su cliente. Esta entidad de servicio es necesaria para permitir que Citrix agregue un emparejamiento de VNet a una VNet en su suscripción y su inquilino.

Para permitir que esta entidad de servicio inicie sesión en el inquilino del cliente, el administrador en el sitio del cliente (administrador global del inquilino) debe ejecutar los siguientes comandos de PowerShell para agregar el SPN al inquilino. También se puede utilizar CloudShell.

Connect-AzureADNew-AzureADServicePrincipal -AppId $App_IDDonde$App_IDes un ID de aplicación SPN compartido por Citrix.

Nota

- El comando mencionado anteriormente genera un nombre principal de servicio que debe usarse para las asignaciones de roles.

- Para permitir que esta entidad de servicio agregue un emparejamiento de Azure VNet, el administrador en el sitio del cliente (no limitado al administrador global) debe agregar un rol de “Colaborador de red” a la VNet que debe estar vinculada a la VNet administrada por Citrix.

- SPN es un identificador único que se utiliza para asociar la red virtual Citrix en Azure. La asociación del SPN con VNet permite que la red virtual de Citrix se conecte a la red local de los clientes a través de VNet de Azure.

-

Crear un peering de VNet.

- Ingrese el ID del inquilino para el cual se ejecutaron los pasos anteriores y haga clic en Obtener.

Esto rellena el ID de recurso de VNet administrado por el cliente con las VNet candidatas para las cuales se agrega el rol de colaborador de red para el SPN. Si no ve su VNet, asegúrese de que los pasos anteriores se ejecuten correctamente o repita los pasos.

Nota

Para obtener detalles sobre cómo encontrar su ID de inquilino, consulte https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/active-directory-how-to-find-tenant.

- Seleccione Usar Azure VPN Gateway para conectar sus redes locales a Azure.

- En ID de recurso de VNet administrado por el cliente, seleccione la VNet identificada para el emparejamiento y haga clic en Agregar. La VNet se agrega a la tabla con el estado inicialmente como En progreso. Una vez que el emparejamiento se completa con éxito, el estado cambia a Listo.

- Haga clic en Listo.

- Continúe con la configuración, consulte Paso 1: Aprovisionar autenticación adaptativa.

Importante:

- Para que el tráfico fluya entre la red virtual administrada por Citrix y la red local, se pueden cambiar las reglas de enrutamiento y firewall en las instalaciones locales para dirigir el tráfico a la red virtual administrada por Citrix.

- Solo puedes agregar un par de VNet a la vez. Actualmente no se permiten múltiples emparejamientos de VNet. Puede eliminar un peering de VNet o crear uno según sea necesario.

Copia de seguridad y restauración de la configuración

El servicio de administración de entrega de aplicaciones realiza la gestión de copias de seguridad para las instancias de autenticación adaptable. Para obtener más detalles, consulte Realizar copias de seguridad y restaurar instancias de NetScaler.

- En el mosaico Administración de entrega de aplicaciones , haga clic en Administrar .

- Navegue a Infraestructura > Instancias y acceda a las copias de seguridad.

Nota

Si no ve el servicio incorporado, incorpore el servicio de Gestión de entrega de aplicaciones. Para obtener más detalles, consulte Primeros pasos.

Ejemplo de configuración de equilibrio de carga de LDAP y LDAPS

La instancia de autenticación adaptativa de Citrix proporciona compatibilidad con LDAP/LDAPS mediante un servidor virtual de equilibrio de carga.

Nota

- Si no está utilizando el equilibrio de carga para LDAP/LDAPS, evite crear un servicio o un servidor para un servidor LDAP ya que esto podría romper el túnel de autenticación adaptativa.

- Si está utilizando equilibrio de carga para LDAP, cree un grupo de servicios y vincúlelo al servicio de equilibrio de carga y no a un servicio independiente.

- Al utilizar un servidor virtual de equilibrio de carga para la autenticación, asegúrese de agregar la dirección IP del servidor virtual de equilibrio de carga en lugar de la dirección IP real del servidor LDAP en la acción LDAP.

- De forma predeterminada, un monitor TCP está vinculado al servicio que usted crea. En las instancias de NetScaler con autenticación adaptativa, el servicio está marcado como ACTIVO de manera predeterminada si se utiliza un monitor TCP.

- Para la monitorización, se recomienda utilizar monitores personalizados.

Requisitos previos

Dirección IP privada (dirección RFC1918) del servidor virtual de equilibrio de carga. Puede ser una dirección IP ficticia, ya que esta dirección se utiliza para la configuración interna.

Equilibrio de carga de servidores LDAP

Para equilibrar la carga de los servidores LDAP, cree un grupo de servicios y vincúlelo al servidor virtual de equilibrio de carga. No cree un servicio para equilibrar la carga de los servidores LDAP.

Configurar LDAP mediante la CLI de NetScaler:

Puede utilizar los siguientes comandos CLI como referencia para configurar LDAP.

add serviceGroup <serviceGroupName> <serviceType>bind servicegroup <serviceGroupName> (<IP> | <serverName>) <port>-

agregar lb vserver <name> <serviceType> <ip> <port>- El puerto debe ser 389. Este puerto se utiliza para la comunicación interna y la conexión a un servidor local se realiza a través de SSL según el puerto configurado para el grupo de servicios. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Configurar LDAP mediante la GUI de NetScaler:

- Vaya a Administración de tráfico > Equilibrio de carga y luego haga clic en Servidores virtuales.

-

Crear un servidor virtual de tipo TCP y puerto 389.

No cree un servidor virtual de equilibrio de carga de tipo SSL/SSL_TCP.

- Vaya a Administración de tráfico > Equilibrio de carga y luego haga clic en Grupos de servicios.

- Cree un grupo de servicios de tipo TCP y puerto 389.

- Vincula el grupo de servicios al servidor virtual que has creado en el paso 1.

Para obtener detalles sobre los procedimientos, consulte Configuración del equilibrio de carga básico.

Equilibrio de carga de servidores LDAPS

Para equilibrar la carga de los servidores LDAPS, debe crear un servidor virtual de equilibrio de carga de tipo TCP para evitar el cifrado o descifrado SSL interno en la instancia de autenticación adaptativa. El servidor virtual de equilibrio de carga maneja el cifrado/descifrado TLS en este caso. No cree un servidor virtual de equilibrio de carga de tipo SSL.

Configure LDAPS mediante la CLI de NetScaler:

Puede utilizar los siguientes comandos CLI como referencia para configurar LDAPS.

-

agregar lb vserver <name> <serviceType> <ip> <port>- El puerto debe ser 636. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Configure LDAPS mediante la GUI de NetScaler:

- Vaya a Administración de tráfico > Equilibrio de carga y luego haga clic en Servidores virtuales.

-

Crear un servidor virtual de tipo TCP y puerto 636.

No cree un servidor virtual de equilibrio de carga de tipo SSL/SSL_TCP.

- Vaya a Administración de tráfico > Equilibrio de carga y luego haga clic en Servicio.

- Crea un servicio de tipo SSL_TCP y puerto 636.

- Vincula el servicio al servidor virtual que has creado en el paso 1.

Para obtener detalles sobre los procedimientos, consulte Configuración del equilibrio de carga básico.

Crear monitores personalizados

Cree monitores personalizados mediante la GUI de NetScaler:

- Vaya a Administración del tráfico > Equilibrio de carga > Monitores.

- Crear un monitor de tipo LDAP. Asegúrese de configurar el intervalo de la sonda del monitor en 15 segundos y el tiempo de espera de respuesta en 10 segundos.

- Vincula este monitor a tu servicio.

Para obtener más detalles, consulte Monitores personalizados.

Posibilidad de añadir hasta 15 direcciones IP de administrador

El servicio de autenticación adaptativa le permite ingresar hasta 15 subredes IP públicas y direcciones IP individuales para acceder a la consola de administración de autenticación adaptativa.

Puntos a tener en cuenta al ingresar las direcciones IP/subredes:

- Asegúrese de que los CIDR de las subredes IP públicas estén entre /20 y /32.B.

- Asegúrese de que no haya superposición entre las entradas.

Ejemplos:

- No se aceptan 192.0.2.0/24 y 192.0.2.8 porque 192.0.2.8 se encuentra dentro de 192.0.2.0/24.

- Subredes superpuestas: 192.0.2.0/24 y 192.0.0.0/20 no se aceptan porque las subredes se superponen.

-

Al ingresar un valor de subred de red, ingrese la dirección IP de la red como valor de la dirección IP.

Ejemplo:

- 192.0.2.2/24 es incorrecto, en su lugar utilice 191.0.2.0/24

- 192.0.2.0/20 es incorrecto, en su lugar utilice 192.0.0.0/20

Para habilitar esta función, comuníquese con el soporte de Citrix.

Migra tu método de autenticación a la autenticación adaptativa

Los clientes que ya utilizan la autenticación adaptativa con el método de autenticación como Citrix Gateway deben migrar Autenticación adaptativa y luego eliminar la configuración de OAuth de la instancia de autenticación adaptativa.

- Cambiar a un método de autenticación diferente a Citrix Gateway.

-

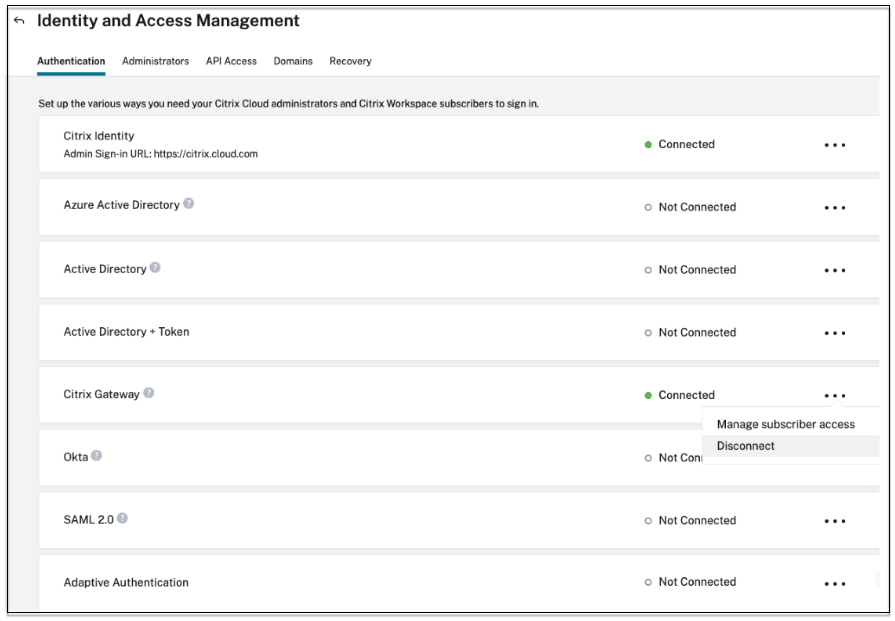

En Citrix Cloud > Identity and Access Management, haga clic en el botón de puntos suspensivos correspondiente a Citrix Gateway y luego haga clic en Desconectar.

-

Seleccione Entiendo el impacto en la experiencia del suscriptory luego haga clic en Confirmar.

Al hacer clic en Confirmar, el inicio de sesión del espacio de trabajo para los usuarios finales se ve afectado y la autenticación adaptativa no se utiliza para la autenticación hasta que se habilite nuevamente.

-

En la consola de administración de instancias de autenticación adaptativa, elimine la configuración relacionada con OAuth.

Usando la CLI:

unbind authentication vs <authvsName> -policy <oauthIdpPolName> rm authentication oauthIdpPolicy <oauthIdpPolName> rm authentication oauthIdpProfile <oauthIdpProfName> <!--NeedCopy-->Usando la GUI:

- Vaya a Seguridad > AAA: Tráfico de aplicaciones > Servidores virtuales.

- Desvincular la política OAuth.

- Vaya a Seguridad > AAA - Tráfico de aplicaciones > Políticas > Autenticación > Políticas avanzadas > IDP de OAuth.

- Eliminar la política y el perfil de OAuth.

-

Vaya a Citrix Cloud > Administración de identidad y acceso. En la pestaña Autenticación, en Autenticación adaptable, haga clic en el menú de puntos suspensivos y seleccione Administrar.

O acceda a https://adaptive-authentication.cloud.com

- Haga clic en Ver detalles.

- En la pantalla Cargar certificado , haga lo siguiente:

- Agregue el FQDN de autenticación adaptativa.

- Elimine los certificados y los archivos de clave y cárguelos nuevamente.

Importante:

Si edita un FQDN o el par de claves de certificado directamente sin migrar a Adaptive Authentication, la conexión a Identity and Access Management falla y se muestran los siguientes errores. Debe migrar al método de autenticación adaptativa para corregir estos errores.

- El comando ADC falló con un error. Una política ya está vinculada a la prioridad especificada.

- El comando ADC falló con un error. No se puede desvincular una política que no está vinculada.

-

Haga clic en Guardar cambios.

En este punto, Identity and Access Management muestra Adaptive Authentication como Connected y la instancia de Adaptive Authentication tiene el perfil OAuth configurado automáticamente.

Puedes validar esto desde la GUI.

- Acceda a su instancia de Autenticación Adaptativa e inicie sesión con sus credenciales.

- Vaya a Seguridad > AAA: Tráfico de aplicaciones > Servidores virtuales. Debes ver que se creó el perfil IdP de OAuth.

- Vaya a Citrix Cloud > Administración de identidad y acceso. La autenticación adaptativa está en el estado Conectado .

-

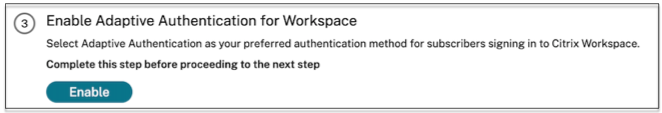

Habilite nuevamente el método de autenticación adaptativa haciendo clic en Habilitar (paso 3) en la página de inicio de autenticación adaptativa.

Este paso habilita el método de autenticación como Autenticación adaptativa en la configuración de su espacio de trabajo.

- Haga clic en el enlace del espacio de trabajo en el paso 3 después de hacer clic en Habilitar. Debes ver que el método de autenticación se cambia a Autenticación adaptativa.

Nota

Los nuevos usuarios deben seguir los mismos pasos, excepto el paso para eliminar la configuración relacionada con OAuth.

Configuraciones de autenticación de muestra

Los clientes pueden configurar una política de autenticación de su elección y vincularla al servidor virtual de autenticación. Los enlaces del perfil de autenticación no son necesarios para el servidor virtual de autenticación. Sólo se pueden configurar las políticas de autenticación. A continuación, se indican algunos casos de uso.

Importante:

La configuración de la autenticación debe realizarse únicamente en los nodos principales.

Autenticación multifactor con autenticación condicional

- Autenticación de doble factor con LDAP y RADIUS utilizando un esquema de doble factor (tomando la entrada del usuario solo una vez)

- Método de inicio de sesión de autenticación según los departamentos del usuario (empleado, socio, proveedor) en la organización con menú desplegable para seleccionar el departamento

- Método de inicio de sesión de autenticación según dominios de usuario con menú desplegable

- Configurar la entrada de ID de correo electrónico (o nombre de usuario) como primer factor con acceso condicional basado en la extracción de grupo con ID de correo electrónico como primer factor y proporcionar un tipo de inicio de sesión diferente para cada grupo

- Autenticación multifactor mediante autenticación de certificado para usuarios con certificados de usuario y registro OTP nativo para usuarios sin certificados

- Diferentes tipos de autenticación con autenticación condicional según las entradas del nombre de host del usuario

- Autenticación de doble factor con autenticación OTP nativa

- Recaptcha de Google

Integración de terceros con autenticación multifactor

- Configurar Azure AD como IdP SAML (configurar el siguiente factor como política LDAP: NO_AUTH para completar la confianza de OAuth)

- Autenticación condicional con primer factor como SAML y luego inicio de sesión personalizado en certificado o LDAP basado en atributos SAML

- Primer factor como inicio de sesión webauth seguido de LDAP

Escaneos de postura del dispositivo (EPA)

- Comprobación de la postura del dispositivo para la verificación de la versión seguida de un inicio de sesión personalizado para usuarios compatibles (RADIUS) y no compatibles (LDAP)

- Autenticación LDAP seguida de escaneo obligatorio de la postura del dispositivo

- Comprobación de la postura del dispositivo antes y después de la autenticación AD: antes y después de la EPA como factor

- Certificado de dispositivo como factor de la EPA

Escenarios varios

En este artículo

- Editar un FQDN

- URL de espacio de trabajo personalizada o URL personalizada

- Programe la actualización de sus instancias de autenticación adaptativa

- Desaprovisionar sus instancias de autenticación adaptativa

- Habilitar el acceso seguro a la puerta de enlace

- Configurar la conectividad con servidores de autenticación locales mediante el emparejamiento de Azure VNet

- Copia de seguridad y restauración de la configuración

- Ejemplo de configuración de equilibrio de carga de LDAP y LDAPS

- Posibilidad de añadir hasta 15 direcciones IP de administrador

- Migra tu método de autenticación a la autenticación adaptativa

- Configuraciones de autenticación de muestra