Configurar O365

Requisitos previos

Para configurar aplicaciones O365 en la aplicación Citrix Workspace, asegúrese de completar lo siguiente:

-

Si tiene un dominio principal disponible en Azure AD que no está federado con otros servicios, puede usar ese dominio para federarse a Citrix Secure Private Access. Asegúrese de que este dominio, ya sea el dominio principal o el secundario del mismo, no esté federado y que el dominio principal del mismo no esté agregado en Azure Active Directory (AAD).

Por ejemplo, si el usuario inicia sesión con user1@demo.citrix.com, demo.citrix.com es el dominio principal, citrix.com es el dominio principal y us.demo.citrix.com es el dominio secundario.

-

Si no puede federar el dominio principal, agregue un nuevo dominio a Azure AD y fedérelo en Citrix Secure Private Access. Crea el dominio y completa la verificación. Para obtener información detallada, consulte https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/add-custom-domain.

O BIEN:

Puede agregar un subdominio a Azure AD que se puede aprovechar para federarse en Citrix Secure Private Access for SSO. Para ello, debe agregar y promover el subdominio a un dominio raíz. Para obtener información detallada, consulte https://docs.microsoft.com/en-us/azure/active-directory/enterprise-users/domains-verify-custom-subdomain.

Nota: Es posible que necesite usar Azure AD Graph Explorer en lugar de Microsoft Graph Explorer para que la solicitud POST cambie un subdominio a un dominio raíz.

Para obtener más información sobre por qué necesitas un dominio federado, consulta Cómo funciona la federación de dominios.

-

Confirme que el nuevo dominio o el subdominio que ha agregado esté en estado «Verificado» en Azure AD.

-

Configure una relación de confianza entre su proveedor de identidades SAML y Azure AD. Para configurar una confianza, debe tener un dominio verificado en AAD. Cuando se configura una federación en AAD mediante un dominio, la AAD confía en el proveedor de SAML para la autenticación de usuarios en AAD, incluso si el usuario es de un dominio diferente al dominio federado. En el flujo iniciado por el SP, cuando AAD debe identificar qué IdP usar para la autenticación (acelerar el usuario a un IdP federado), se identifica mediante

whr query paramodomain_hintse pasa a la URL https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/configure-authentication-for-federated-users-portal.Agregar una federación para un dominio nuevo no afecta a una federación existente que tenga en su configuración. Si ya tiene ADFS federado a un dominio, no se ve afectado, ya que está federando en un dominio diferente que no es un subdominio ni un dominio principal de un dominio ya federado.

El SSO puede tener los dos flujos siguientes:

Flujo iniciado por IDP: se usa normalmente cuando desea iniciar sesión en el portal de Azure AD. El Citrix Secure Private Access Service publica la aserción SAML en Azure AD (AAD). AAD lo valida en función de la configuración de federación que hicimos anteriormente. Si la validación se aprueba, extrae el atributo

nameidde SAML. El atributonameiddebe coincidir con elimmutableIddel usuario que está presente en el AAD.Flujo iniciado por el SP: se usa normalmente cuando desea llegar a la aplicación directamente en lugar del portal de AAD. En este flujo, el Citrix Secure Private Access Service carga la URL que está configurada en la configuración de la aplicación. La URL va a AAD y, dado que la URL tiene alguna indicación del dominio federado, se redirige al usuario al Citrix Secure Private Access Service con una solicitud SAML y un estado de retransmisión. El Citrix Secure Private Access Service publica la aserción SAML en AAD con el mismo estado de retransmisión que apareció en la solicitud. Una vez que se valida SAML, AAD redirige a un usuario al contexto en el estado de retransmisión y, por lo tanto, el usuario llega a la aplicación directamente.

-

Configure la aplicación O365 en el Citrix Secure Private Access Service. Para obtener más información, consulte Compatibilidad con aplicaciones de software como servicio.

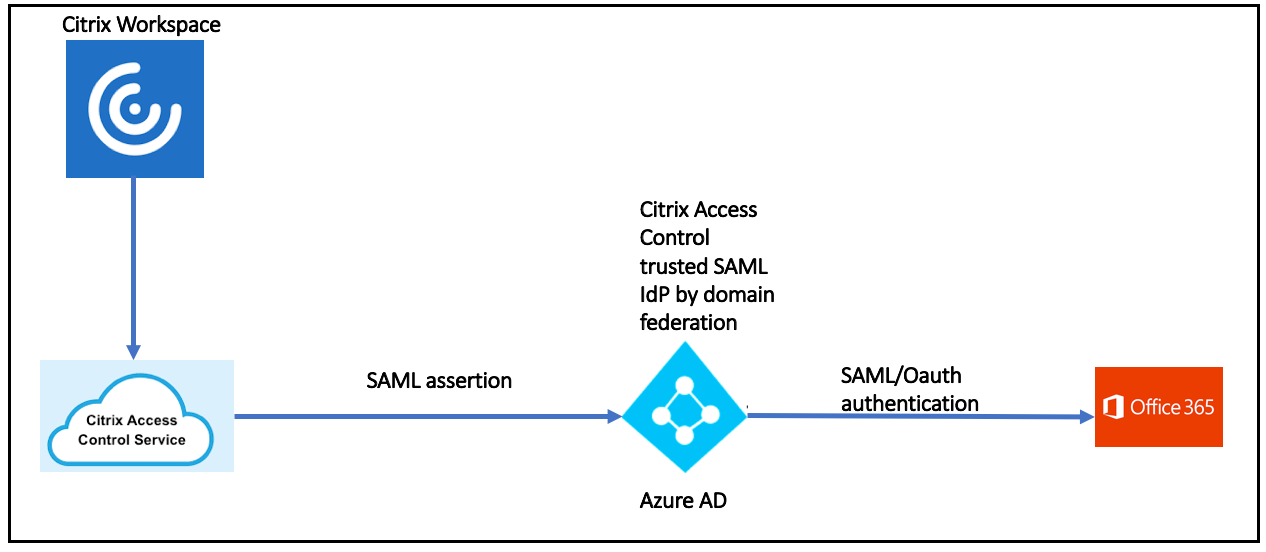

Cómo funciona la federación de dominios

La siguiente ilustración ilustra un flujo típico involucrado después de que se completa una federación de dominios.

Tenga en cuenta que desea agregar la aplicación Office365 a Citrix Workspace y habilitar las marcas de agua y restringir las descargas. El flujo típico es el siguiente:

- Inicie la aplicación Office365 en Citrix Workspace.

- La solicitud va al Citrix Secure Private Access Service.

- El Citrix Secure Private Access Service crea la aserción SAML y la reenvía a Azure AD.

-

Como la solicitud proviene de un proveedor de identidades SAML de confianza, Azure AD la identifica a través de la federación de dominios que se crea y pasa la aserción SAML a la aplicación Office365.

Se inicia la aplicación Office365.

Métodos de autenticación compatibles con la aplicación Office365

De forma predeterminada, Citrix Cloud utiliza el proveedor de identidades Citrix para administrar la información de identidades de todos los usuarios de la cuenta de Citrix Cloud.

Citrix Workspace admite los siguientes métodos de autenticación para Office365. Actualmente, Okta y el IdP de Google no son compatibles.

- Active Directory local

- Token de Active Directory plus

-

Azure Active Directory

Nota: Si se utiliza AAD para autenticarse en el espacio de trabajo, no se puede federar el dominio principal (el dominio de inicio de sesión del usuario) porque se crea un bucle. En tales casos, debe federar un dominio nuevo

- Citrix Secure Private Access

- Active Directory y RADIUS

Para obtener más información, consulte Administración de identidades y accesos.

Configurar la aplicación O365 en el servicio Secure Private Access

Los siguientes son los pasos de alto nivel para configurar la aplicación O365 en el servicio Secure Private Access. Para obtener más información, consulte Compatibilidad con la aplicación Software as a Service.

- Vaya al servicio Secure Private Access en Citrix Cloud.

- Busca Office 365 y elige la plantilla. Para obtener más información, consulte Compatibilidad con aplicaciones de software como servicio.

-

Agregue los siguientes dominios relacionados en los detalles de la aplicación. A continuación se muestra la lista de dominios de O365. Se agregan nuevos dominios cuando están disponibles.

- *.office.com

- *.office365.com

- *.sharepoint.com

- *.live.com

- *.onenote.com

- *.microsoft.com

- *.powerbi.com

- *.dynamics.com

- *.microsoftstream.com

- *.powerapps.com

- *.yammer.com

- *.windowsazure.com

- *.msauth.net

- *.msauthimages.net

- *.msocdn.com

- *.microsoftonline.com

- *.windows.net

- *.microsoftonline-p.com

- *.akamaihd.net

- *.sharepointonline.com

- *.officescriptsservice.com

- *.live.net

- *.office.net

- *.msftauth.net

- Habilite controles de seguridad mejorados, si es necesario.

-

Configure el SSO.

Nota: El único cambio que debe hacer es asegurarse de que “ID de nombre” sea el GUID de Active Directory.

- Asegúrese de que los atributos avanzados también se envíen

IDPEmail.- Nombre del atributo:

IDPEmail - Formato de atributo: sin especificar

- Valor de atributo: correo electrónico

- Nombre del atributo:

- Haga clic en Metadatos SAML para abrirlos en una nueva ficha.

- Copie “entityID”

- Copie “Login URL”

- Descargue el certificado en formato CRT

Configurar la federación de dominios de Azure AD a Citrix Workspace

Requisitos previos:

- Habilitar PowerShell en Azure AD

- Instale el módulo Microsoft MSOnline

Los siguientes son los comandos de PowerShell para instalar los módulos requeridos.

`PS> Install-Module AzureAD -Force`

`PS> Import-Module AzureAD -Force`

`PS> Install-Module MSOnline -Force`

`PS> Import-module MSOnline -Force`

<!--NeedCopy-->

Si los módulos ya están instalados, ejecute el siguiente comando.

PS> connect-msolservice

<!--NeedCopy-->

Nota: Se requiere una cuenta en la nube de Microsoft para conectarse a msolservice. Por ejemplo, admin.user@onmicrosoft.com

Pasos para configurar la federación de dominios de Azure AD a Citrix Workspace

-

Ejecute los siguientes comandos en PowerShell para configurar la federación:

PS> $dom = "ad-domain.com"

Nota: ad-domain.com es el nuevo dominio agregado a Azure AD

PS> $IssuerUri = "https://citrix.com/[customerID]"

Nota: El customerID se puede encontrar en las siguientes ubicaciones:

- Citrix Cloud > Administración de identidades y accesos > Acceso a la API

-

Citrix Cloud > Citrix Secure Private Access. el ID de cliente se encuentra en los detalles de configuración de la aplicación (Single Sign-On > Archivo de metadatos SAML > entityID).

PS> $fedBrandName = “CitrixWorkspace”PS> $logoffuri = "https://app.netscalergateway.net/cgi/logout"PS> $uri = "https://app.netscalergateway.net/ngs/[customerID]/saml/login?APPID=[AppID]”

Nota: $uri se puede copiar desde Citrix Secure Private Access Service > Agregar una aplicación web/SaaS > Single Sign-On > URL de inicio de sesión o desde Metadatos de SAML > Ubicación.

-

PS> $cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2(“<location of certificate downloaded from Citrix Secure Private Access service/filename.crt>”)Por ejemplo:

PS> $cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2("c:\cert\saml_idp.crt")

PS> $certData = [system.convert]::tobase64string($cert.rawdata) -

Ejecute la cadena PS para completar la federación a Citrix Secure Private Access:

PS> Set-MsolDomainAuthentication -DomainName $dom –federationBrandName $fedBrandName -Authentication Federated -PassiveLogOnUri $uri -LogOffUri $logoffuri -SigningCertificate $certData -IssuerUri $IssuerUri -PreferredAuthenticationProtocol SAMLP -

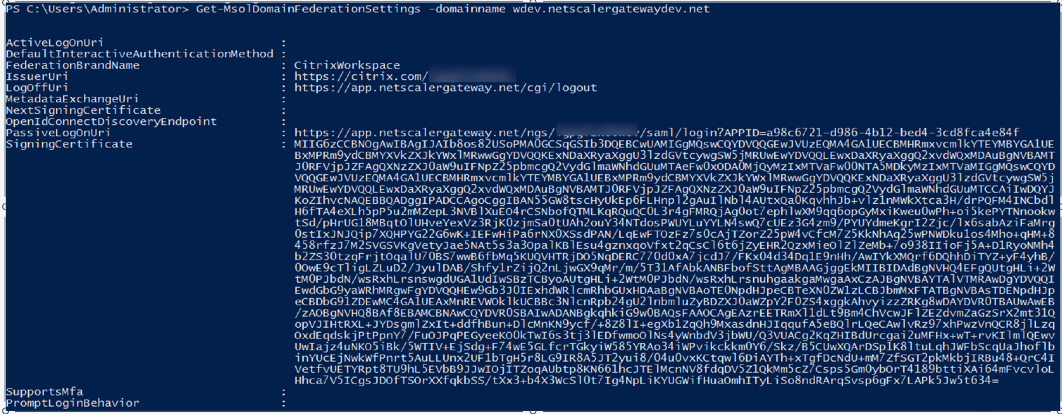

Verifique la configuración de la federación de dominios ejecutando el siguiente comando:

Get-MsolDomainFederationSettings -DomainName <domain name>

Federación de dominios automatizada de Azure AD a Citrix Workspace

En la federación de dominios manual de Azure AD a Citrix Workspace, como se explica en la sección Configurar la federación de dominios de Azure AD a Citrix Workspace, los usuarios deben cambiar entre el portal en la nube y PowerShell para copiar los datos y ejecutar los scripts. Por ejemplo:

- Copie los datos, como el ID de cliente y el ID de la aplicación del portal en la nube.

- Descargue el certificado del portal en la nube.

- Ejecute los scripts de PowerShell.

Esta acción manual de copiar y pegar puede introducir errores por los que la federación podría no tener éxito.

Los pasos para federar un dominio ahora están integrados en la interfaz de usuario del servicio Citrix Secure Private, lo que automatiza el proceso de federación. Los scripts de PowerShell se ejecutan en el back-end cuando los usuarios hacen clic en los enlaces apropiados de la interfaz. Los usuarios no tienen que cambiar entre el portal en la nube y PowerShell.

Pasos para federar un dominio automáticamente

- Configure la aplicación O365. Para obtener más información, consulte Configurar la aplicación O365 en el servicio Secure Private Access.

-

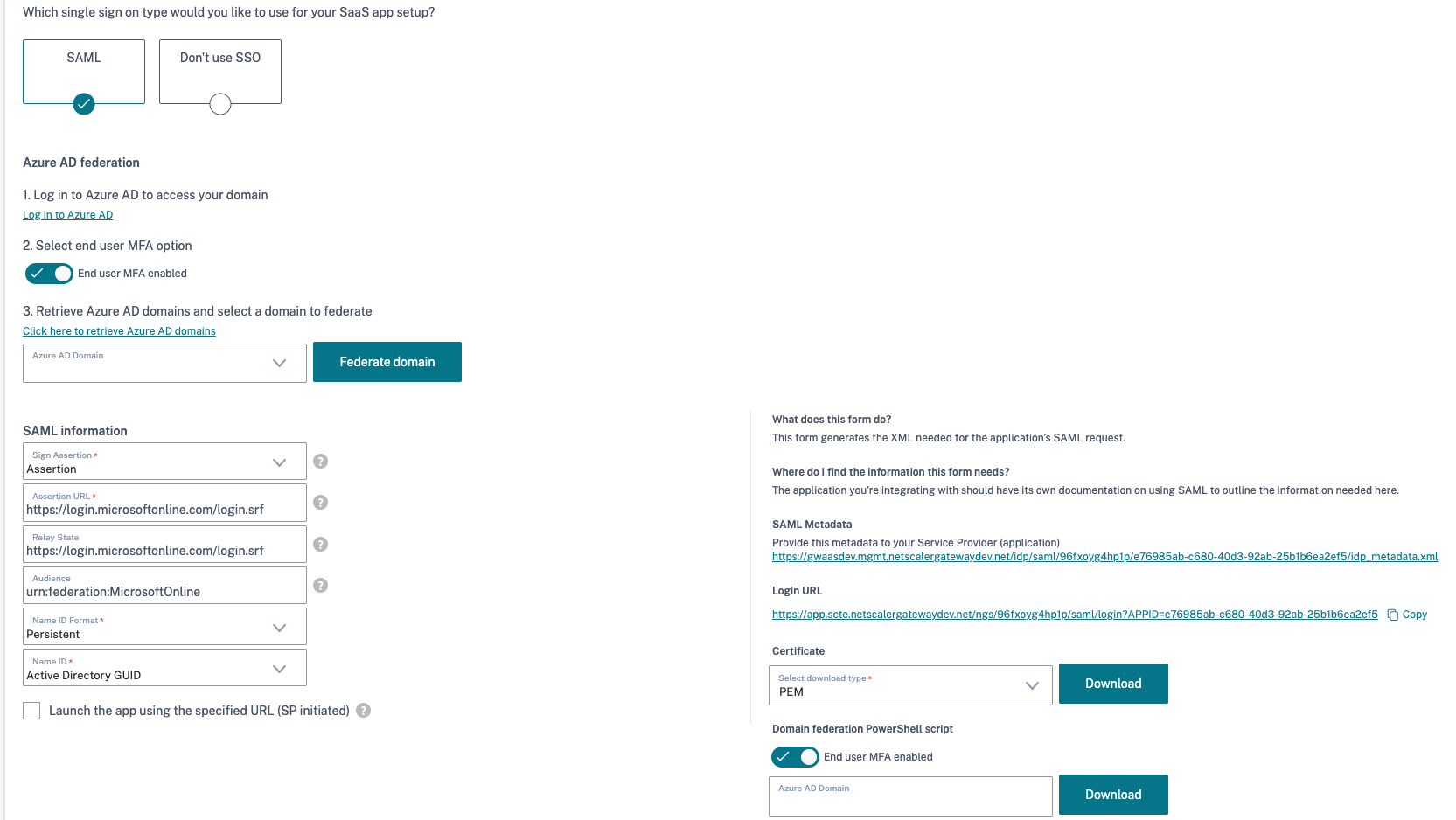

En Inicio de sesión único, selecciona SAML.

- Inicie sesión en Azure AD con sus credenciales.

Al hacer clic en Iniciar sesión en Azure AD, se le dirige al portal de inicio de sesión de Azure AD para la autenticación.

- El protocolo OAuth se usa para la autenticación. Una vez que la autenticación se haya realizado correctamente, debe dar su consentimiento para federar el dominio.

- Laopción Seleccionar MFA de usuario final está habilitada de forma predeterminada.

- Haga clic en Haga clic aquí para recuperar los dominios de Azure AD y ver la lista de todos los dominios.

- Seleccione el dominio que quiere federar y haga clic en Federar dominio.

Nota:

- Al hacer clic en Federar dominio, los scripts de PowerShell se ejecutan en el back-end y el dominio se federa.

- También puede descargar los scripts de PowerShell, si es necesario, desde la interfaz. En Script de PowerShell de federación de dominios, haga clic en Descargar.

Suprimir la autenticación multifactor (MFA)

Se agrega una opción a los atributos avanzados de las aplicaciones de O365 que suprime la MFA cuando el usuario ya ha introducido la MFA durante la autenticación del usuario en Citrix Workspace.

-

Nombre de atributo: “

http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod”, -

Valor de atributo: “

http://schemas.microsoft.com/claims/multipleauthn”

Para que el AAD acepte esta afirmación, federe con el siguiente comando de PowerShell:

Set-MsolDomainAuthentication -DomainName $dom –federationBrandName $fedBrandName -Authentication Federated -PassiveLogOnUri $uri -LogOffUri $logoffuri -SigningCertificate $certData -IssuerUri $IssuerUri -PreferredAuthenticationProtocol SAMLP -SupportsMfa $true

Nota:

El flujo iniciado por IdP no respeta el estado de retransmisión. Use el flujo iniciado por SP para aterrizar directamente en la aplicación.

Configuración de aplicaciones de la suite Office individuales en Citrix Workspace

Realice lo siguiente para configurar aplicaciones de suite ofimática individuales:

- Complete la federación de dominios como se detalla en las secciones anteriores.

- Elige la plantilla O365.

- Cambie el nombre de la aplicación a, por ejemplo, MS Word.

- Cambia la URL de la aplicación a la que corresponda.

Palabra: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2FWord%3Fauth%3D2&whr=<federated domain>

Powerpoint: <https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2Fpowerpoint%3Fauth%3D2&whr=<federated domain>

Excel: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2Fwww.office.com%2Flaunch%2FExcel%3Fauth%3D2&whr=<federated domain>

CRM/Dynamics Online: https://<tenant>.crm.dynamics.com/?whr=<federated domain>

OneDrive para la Empresa: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2F<tenant>-my.sharepoint.com%2F&whr=<federated domain>

Calendario de Outlook: https://outlook.office.com/owa/?realm=<federated domain>&path=/calendar/view/Month

Outlook Web Access para Exchange Online: https://outlook.com/owa/<federated domain>

SharePoint Online: https://login.microsoftonline.com/login.srf?wa=wsignin1%2E0&rver=6%2E1%2E6206%2E0&wreply=https%3A%2F%2F<tenant>.sharepoint.com%2F&whr=<federated domain>

Equipos: https://login.microsoftonline.com/common/oauth2/authorize?client_id=cc15fd57-2c6c-4117-a88c-83b1d56b4bbe&response_mode=form_post&response_type=code+id_token&scope=openid+profile&redirect_uri=https%3a%2f%2fteams.microsoft.com%2f&domain_hint=<federated domain>

Aplicaciones de terceros integradas en Azure AD

Si ha integrado aplicaciones de terceros como Box, Salesforce, ServiceNow, Workday, puede obtener los enlaces inteligentes para estas aplicaciones en Azure AD.

Realice los siguientes pasos.

-

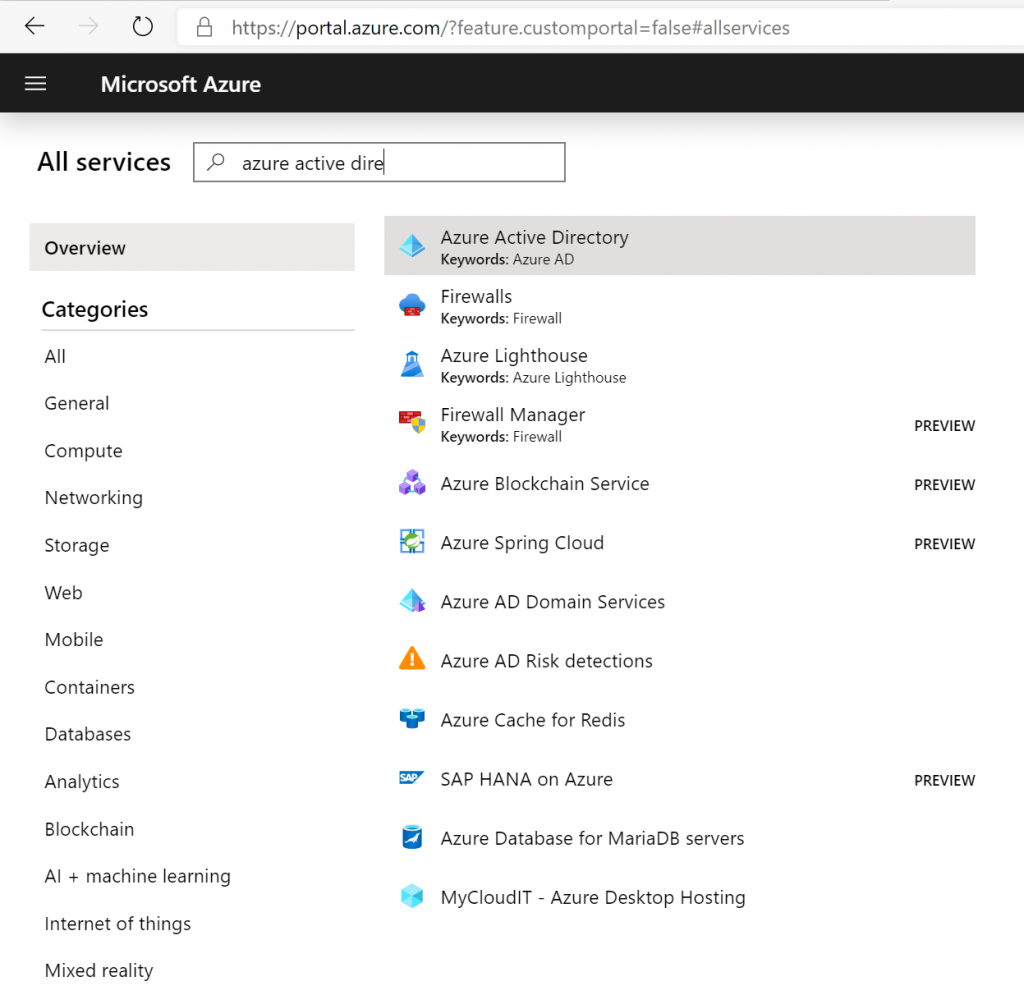

Inicie sesión en Azure AD Portal https://portal.azure.com.

-

Seleccione Todos los servicios > Azure Active Directory y seleccione su directorio.

-

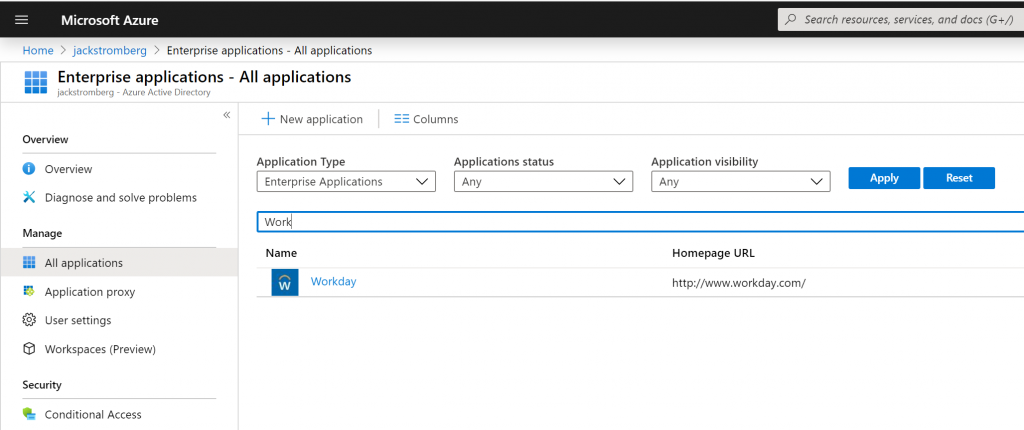

Seleccione Aplicaciones empresariales y, a continuación, elija la aplicación para la que desea generar un Smart Link.

-

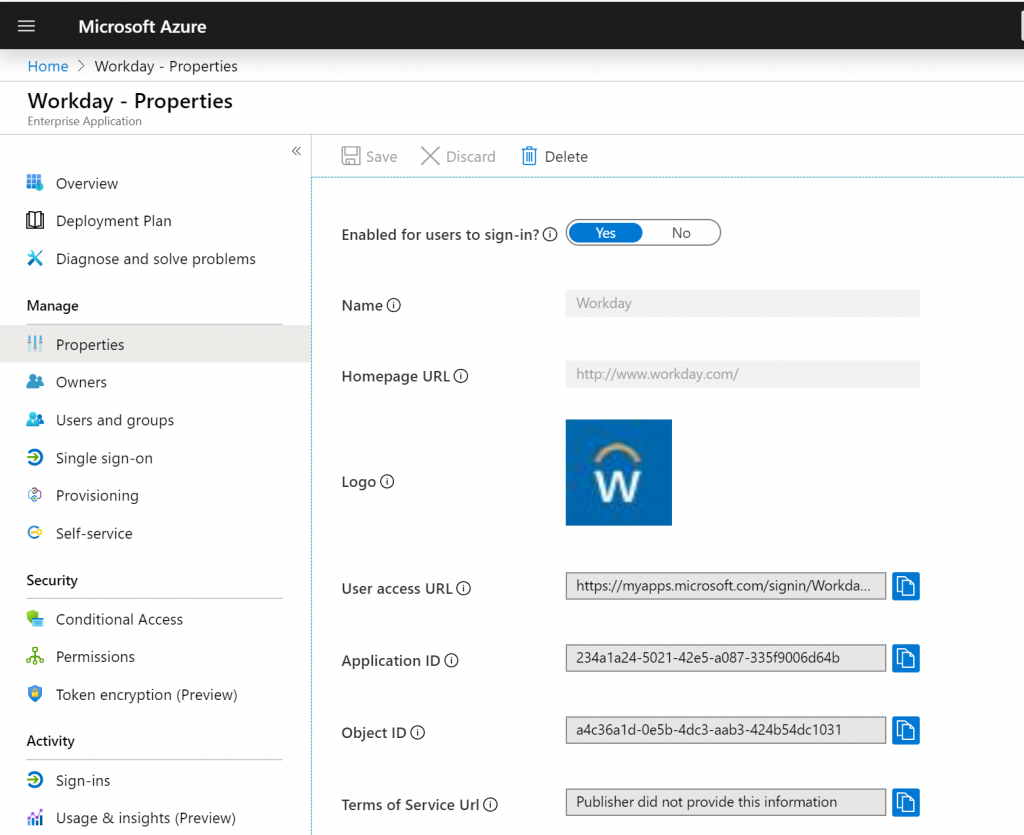

Seleccione Propiedades y copie la URL de acceso del usuario.

-

Después de anexar

whra la URL, los parámetroswhraparecen como se muestra en la URL de ejemplo.URL de ejemplo: https://myapps.microsoft.com/signin/Workday/1234567891234567891234567896d64b&whr=ctxnsqa.net

Nota: Adjunte

whra la URL para que AAD sepa qué IdP usar para autenticar a un usuario en función de la configuración de federación y redireccionar automáticamente a ese IdP. - Establece controles de seguridad mejorados.

- Configure el SSO.

- ID de nombre = GUID de AD

- Habilitar casilla de verificación iniciada por SP

-

URL de aserción = URL de inicio de sesión

Cuando realiza un flujo iniciado por IdP, siempre lleva a los usuarios a la página del portal de Azure AD. Si desea aterrizar directamente en la página de la aplicación, se necesita un flujo iniciado por SP, ya que envía el estado de retransmisión correcto en la aserción SAML.

Nota:

- Cuando la federación del dominio principal está habilitada, todos los usuarios de AAD se redirigen a Citrix Workspace al autenticarse en cualquier aplicación de Office 365. Es posible que esto provoque una interrupción o un incidente del servicio para los clientes si se hace sin entender el impacto.

Si los usuarios inician sesión en Citrix Workspace mediante AAD, el dominio principal de los usuarios que se utiliza para iniciar sesión no debe estar federado al NetScaler Gateway Service. Esto da como resultado un bucle. En tales casos, utilice otro dominio diferente de los dominios de los usuarios que inician sesión en AAD para federarse en el Citrix Secure Private Access Service.

- Si el dominio principal está federado en el Citrix Secure Private Access Service, todos los inicios de sesión de los usuarios en ese dominio en AAD se redirigen al Citrix Secure Private Access Service. Para la POC, si es necesario, puede federar un dominio de prueba antes de federar el dominio principal.

- Si AAD tiene activada la directiva de ubicación, los usuarios solo deben pertenecer a la lista de direcciones IP permitidas de una red corporativa. En esos casos, puede publicar la aplicación O365 como aplicación web y enrutar su tráfico a través del Connector Appliance.

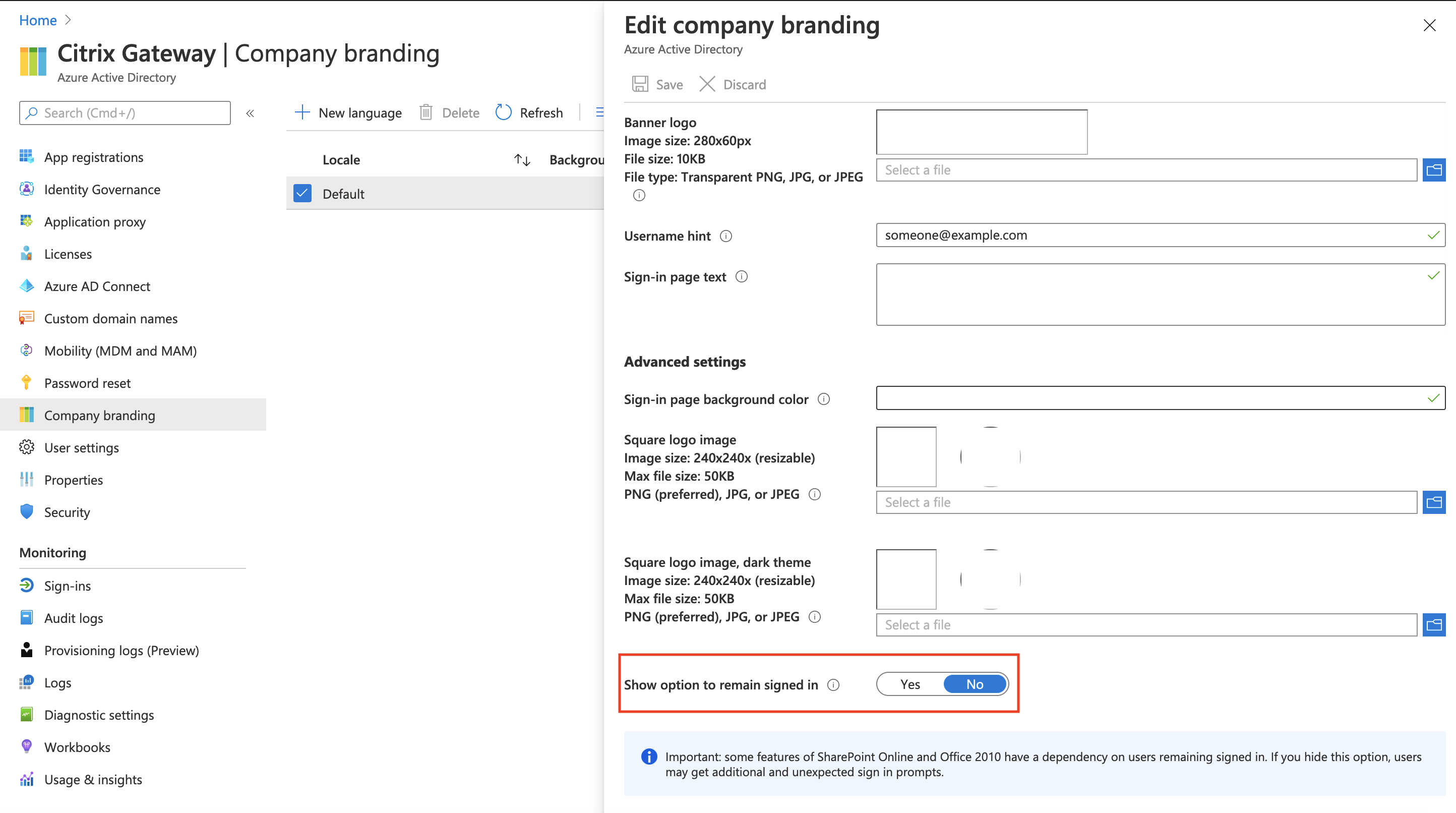

- Al iniciar sesión en el AAD, si desea evitar la sesión de Stay, ¿ha iniciado sesión?, puede cambiar esta configuración mediante el AAD. Tenga en cuenta el mensaje importante que aparece cuando cambia la configuración y la revierte si es necesario.

Enlaces de referencia

Referencia del módulo Azure PowerShell

Referencia de comandos de Azure PowerShell

Implementar la sincronización de directorios de Office 365 en Microsoft Azure

En este artículo

- Requisitos previos

- Cómo funciona la federación de dominios

- Métodos de autenticación compatibles con la aplicación Office365

- Configurar la aplicación O365 en el servicio Secure Private Access

- Configurar la federación de dominios de Azure AD a Citrix Workspace

- Federación de dominios automatizada de Azure AD a Citrix Workspace

- Suprimir la autenticación multifactor (MFA)

- Configuración de aplicaciones de la suite Office individuales en Citrix Workspace

- Aplicaciones de terceros integradas en Azure AD