Situaciones de petición de credenciales

Hay varios casos en los que se solicita a los usuarios que se autentiquen en Secure Hub escribiendo sus credenciales en los dispositivos.

Las situaciones cambian según los siguientes factores:

- La configuración de propiedades de cliente y directivas de aplicaciones MDX en la consola de Endpoint Management.

- Si la autenticación se realiza con o sin conexión (el dispositivo necesita una conexión de red a Endpoint Management).

Además, el tipo de credenciales que los usuarios escriben, como una contraseña de Active Directory, un PIN o código de acceso de Citrix, una contraseña de un solo uso o la autenticación con huella dactilar (denominada Touch ID en iOS), también cambia según el tipo de autenticación y la frecuencia de autenticación que se necesiten.

Veamos las situaciones que provocan una petición de credenciales.

-

Reinicio de dispositivo: Cuando los usuarios reinician sus dispositivos, deben volver a autenticarse en Secure Hub.

-

Inactividad sin conexión (tiempo de espera): Con la directiva MDX “Código de acceso de aplicación” habilitada (lo está de forma predeterminada), la propiedad de cliente de Endpoint Management denominada “Inactivity Timer” (Temporizador de inactividad) entra en vigor. El temporizador de inactividad de la propiedad Inactivity Timer limita cuánto tiempo puede pasar sin actividad del usuario en cualquiera de las aplicaciones que usan el contenedor seguro.

Cuando el temporizador de inactividad expira, los usuarios tienen que volver a autenticarse en el contenedor seguro en el dispositivo. Por ejemplo: Cuando los usuarios dejan su dispositivo en algún lugar y se alejan, si el temporizador de inactividad ha expirado, otra persona no podrá tomar el dispositivo y acceder a los datos confidenciales del contenedor. La propiedad de cliente Inactivity Timer se define en la consola de Endpoint Management. El valor predeterminado es 15 minutos. La directiva “Código de acceso de aplicación” activada y la propiedad de cliente “Inactivity Timer” son las responsables de los casos más comunes de petición de credenciales.

-

Cierre de sesión en Secure Hub. Cuando los usuarios cierran sesión en Secure Hub, tienen que autenticarse de nuevo la próxima vez que accedan a Secure Hub o cualquiera de las aplicaciones MDX, cuando la aplicación requiere un código de acceso según lo determinen la directiva MDX “Código de acceso de aplicación” y el estado del temporizador de inactividad.

-

Período máximo sin conexión: Esta situación es específica de ciertas aplicaciones individuales porque está condicionada por una directiva MDX específica de cada aplicación. La directiva MDX “Período máximo sin conexión” tiene un valor predeterminado de 3 días. Si se agota el período de tiempo definido en Secure Hub para ejecutar una aplicación sin autenticarse en línea, debe conectarse a Endpoint Management para confirmar que tiene derecho a usar la aplicación y para actualizar las directivas. Cuando esta conexión tiene lugar, la aplicación provoca la autenticación en línea en Secure Hub. Los usuarios deben volver a autenticarse para poder acceder a la aplicación MDX.

Tenga en cuenta esta relación entre la directiva “Período máximo sin conexión” y la directiva MDX “Período de sondeo activo”:

- El período de sondeo activo es el intervalo durante el cual las aplicaciones se conectan a Endpoint Management para realizar acciones de seguridad, tales como el bloqueo y el borrado de aplicaciones. Además, la aplicación también comprueba si hay directivas de aplicación actualizadas.

- Después de la comprobación correcta de directivas mediante la directiva “Período de sondeo activo”, el temporizador del período máximo sin conexión se restablece y comienza de nuevo la cuenta atrás.

Ambas conexiones con Endpoint Management, para la caducidad del período de sondeo activo y del período máximo sin conexión, requieren un token válido de Citrix Gateway en el dispositivo. Si el dispositivo tiene un token válido de Citrix Gateway, la aplicación obtiene las nuevas directivas desde Endpoint Management sin interrupciones a los usuarios. Si la aplicación necesita un token de Citrix Gateway, se produce un cambio a Secure Hub, y los usuarios ven una solicitud de autenticación en Secure Hub.

En los dispositivos Android, las pantallas de actividad de Secure Hub se abren directamente en la parte superior de la pantalla actual de la aplicación. En dispositivos iOS, no obstante, Secure Hub debe ponerse primero en el primer plano, lo que desplaza temporalmente la aplicación actual.

Después de que los usuarios introduzcan sus credenciales, Secure Hub vuelve a la aplicación original. En este caso, si permite guardar en caché las credenciales de Active Directory o si tiene configurado un certificado de cliente, los usuarios pueden introducir un PIN, una contraseña o proporcionar su huella digital. Si no ha permitido la caché de credenciales, los usuarios deben introducir sus credenciales de Active Directory completas.

El token de Citrix ADC puede dejar de ser válido debido a la inactividad en la sesión de Citrix Gateway o a alguna directiva de tiempo de espera de sesión, según se explica en la siguiente lista de directivas de Citrix Gateway. Cuando los usuarios vuelvan a iniciar sesión en Secure Hub, podrán continuar ejecutando la aplicación.

-

Directivas de sesión de Citrix Gateway: Hay dos directivas de Citrix Gateway que también afectan cuándo se les pide a los usuarios que se autentiquen. En estos casos, se autentican para crear una sesión en línea con Citrix ADC para conectarse a Endpoint Management.

- Tiempo de espera de sesión: La sesión de Citrix ADC para Endpoint Management se desconecta si no se produce ninguna actividad de sesión durante el período definido. El valor predeterminado es de 30 minutos. Sin embargo, si utiliza el asistente de Citrix Gateway para configurar la directiva, el valor predeterminado es de 1440 minutos. Los usuarios verán un cuadro de diálogo de autenticación para volver a conectarse a la red de la empresa.

- Tiempo de espera forzado: Si esta directiva está activada, la sesión de Citrix ADC para Endpoint Management se desconecta una vez transcurrido el período de tiempo de espera forzado. La desconexión forzada obliga a reautenticarse después de un período determinado. La próxima vez los usuarios verán un cuadro de diálogo de autenticación para volver a conectarse a la red de la empresa. De forma predeterminada, está desactivado. Sin embargo, si utiliza el asistente de Citrix Gateway para configurar la directiva, el valor predeterminado es de 1440 minutos.

Tipos de credenciales

En la sección anterior, se ha descrito cuándo se solicita a los usuarios que se autentiquen. En esta sección, se describen los tipos de credenciales que deben introducir. La autenticación es necesaria mediante varios métodos para poder obtener acceso a datos cifrados en el dispositivo. Para desbloquear inicialmente el dispositivo, desbloquee el contenedor principal. Después de ello y cuando el contenedor esté de nuevo protegido, para obtener acceso nuevamente, desbloquee un contenedor secundario.

Nota:

El término aplicación administrada del artículo hace referencia a una aplicación empaquetada con el MDX Toolkit, donde se dejó la directiva MDX “Código de acceso de aplicación” habilitada de forma predeterminada y se usa la propiedad de cliente Inactivity Timer (Temporizador de inactividad).

Las circunstancias que determinan los tipos de credenciales son las siguientes:

-

Desbloqueo de contenedor principal: Para desbloquear el contenedor principal, se necesita contraseña de Active Directory, PIN o código de acceso de Citrix, contraseña de uso único, Touch ID o ID de huella digital.

- En iOS, cuando los usuarios abren Secure Hub o una aplicación administrada por primera vez después de instalarla en el dispositivo.

- En iOS, cuando los usuarios reinician un dispositivo y, a continuación, abren Secure Hub.

- En Android, cuando los usuarios abren una aplicación administrada si Secure Hub no se está ejecutando.

- En Android, cuando los usuarios reinician Secure Hub por cualquier motivo, incluido un reinicio del dispositivo.

-

Desbloqueo de contenedor secundario: Para desbloquear el contenedor secundario, se necesita la autenticación por huella digital (si se ha configurado) un código de acceso o PIN de Citrix o las credenciales de Active Directory.

- Cuando los usuarios abren una aplicación administrada después de expirar el temporizador de inactividad.

- Cuando los usuarios cierran la sesión de Secure Hub y, a continuación, abren una aplicación administrada.

Se requieren credenciales de Active Directory para cualquiera de las circunstancias de desbloqueo de contenedor cuando se cumplen las siguientes condiciones:

- Cuando los usuarios cambian la contraseña asociada a su cuenta de empresa.

- Si no ha configurado las propiedades de cliente en la consola de Endpoint Management para habilitar el PIN de Citrix: ENABLE_PASSCODE_AUTH y ENABLE_PASSWORD_CACHING.

- Cuando finaliza la sesión de NetScaler Gateway, lo que ocurre cuando se agota el tiempo de espera de la sesión o caduca el temporizador del tiempo de espera de desconexión forzosa, si el dispositivo no guarda en caché las credenciales o no tiene un certificado de cliente.

Cuando la autenticación con huella digital está habilitada, los usuarios pueden iniciar sesión con una huella digital cuando se requiere la autenticación sin conexión debido a la inactividad de una aplicación. Los usuarios aún tendrán que introducir el PIN cuando inicien sesión en Secure Hub por primera vez o cuando reinicien el dispositivo. Para obtener información sobre cómo habilitar la autenticación por huella dactilar, consulte Autenticación por huella dactilar o Touch ID.

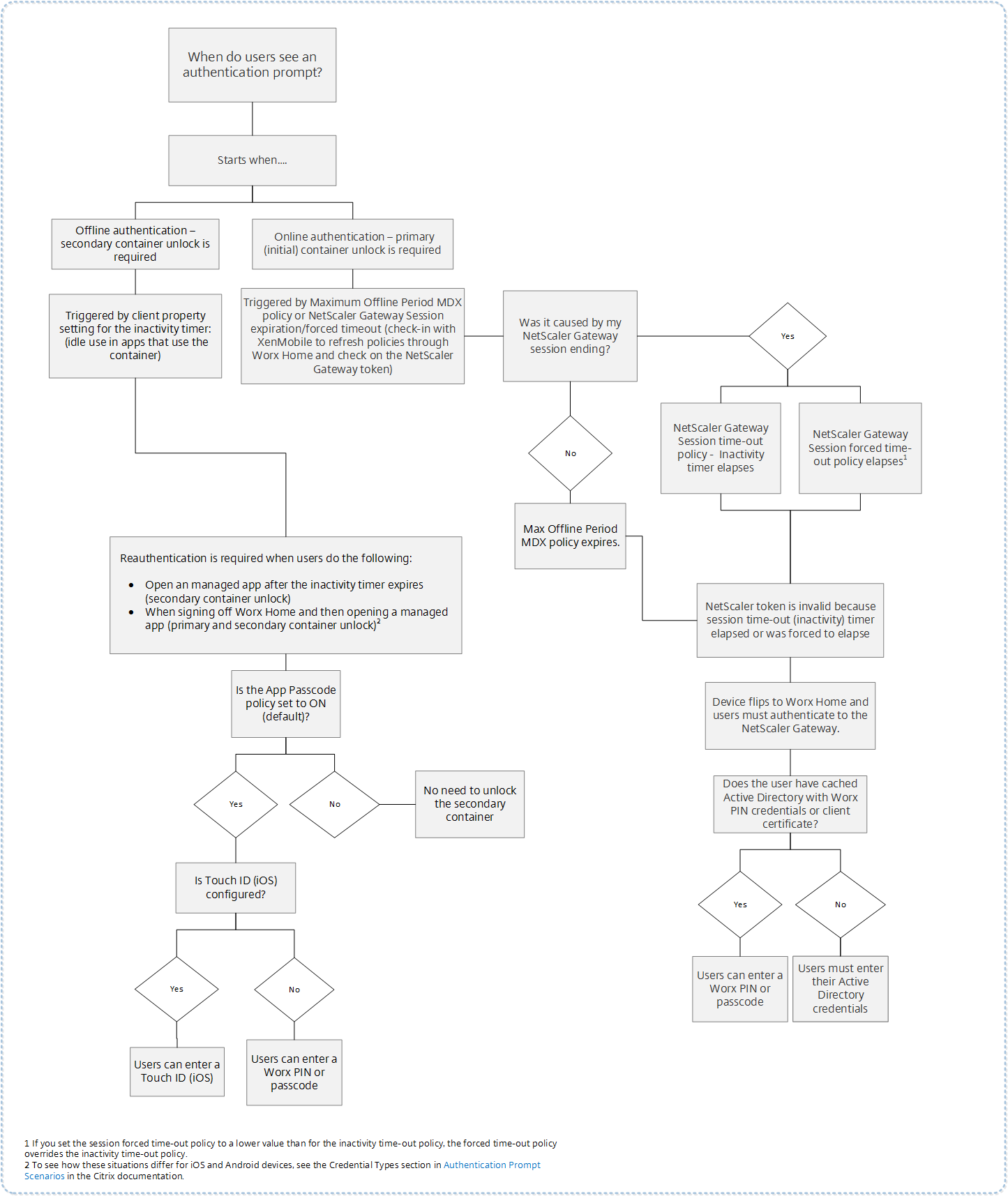

El siguiente gráfico resume el flujo de decisiones que determina qué credenciales debe introducir un usuario cuando se le pide una autenticación.

Si cambia de la pantalla de Secure Hub

Otra situación a tener en cuenta es cuando se necesita cambiar de una aplicación a Secure Hub y luego de vuelta a la aplicación. El cambio muestra una notificación que los usuarios deben confirmar. Cuando esto ocurre, no se necesita autenticación. La situación se produce cuando se establece una conexión con Endpoint Management, según se especifica en las directivas MDX “Período máximo sin conexión” y “Período de sondeo activo”, y Endpoint Management detecta que hay directivas actualizadas que es necesario enviar al dispositivo a través de Secure Hub.

Complejidad del código de acceso del dispositivo (a partir de Android 12)

Se prefiere la complejidad del código de acceso a un requisito de contraseña personalizado. El nivel de complejidad del código de acceso es uno de los niveles predefinidos. Por lo tanto, el usuario final no puede establecer una contraseña con un nivel de complejidad inferior.

La complejidad del código de acceso para dispositivos con Android 12 o una versión posterior es la siguiente:

- Aplicar complejidad de código de acceso: Requiere una contraseña con un nivel de complejidad definido por la plataforma en lugar de un requisito de contraseña personalizado. Solo para dispositivos con Android 12 o una versión posterior y Secure Hub 22.9 o una versión posterior.

-

Nivel de complejidad: Niveles predefinidos de complejidad de contraseñas.

- Nada: No se requiere contraseña.

-

Baja: Las contraseñas pueden ser:

- Un patrón

- Un PIN con un mínimo de cuatro números

-

Media: Las contraseñas pueden ser:

- Un PIN sin secuencias repetidas (4444) ni secuencias ordenadas (1234) y con un mínimo de cuatro números

- Letras con un mínimo de cuatro caracteres

- Letras y números con un mínimo de cuatro caracteres

-

Alta: Las contraseñas pueden ser:

- Un PIN sin secuencias repetidas (4444) ni secuencias ordenadas (1234) y con un mínimo de ocho números

- Letras con un mínimo de seis caracteres

- Letras y números con un mínimo de seis caracteres

Notas:

- Para los dispositivos BYOD, los parámetros del código de acceso, como la longitud mínima, los caracteres obligatorios, el reconocimiento biométrico y las reglas avanzadas, no se aplican a partir de Android 12. En su lugar, utilice la complejidad de códigos de acceso.

- Si la complejidad del código de acceso para el perfil de trabajo está habilitada, también debe estar habilitada la complejidad del código de acceso para el dispositivo.

Para obtener más información, consulte Parámetros de Android Enterprise en la documentación de Citrix Endpoint Management.