Configurar el servicio de autenticación adaptable

La configuración del servicio de autenticación adaptable implica los siguientes pasos de alto nivel.

- Autenticación adaptable de provisión

- Configurar directivas de autenticación adaptable

- Habilitar la autenticación adaptable para Workspace

Requisitos previos

- Reserve un FQDN para la instancia de Autenticación adaptable. Por ejemplo

aauth.xyz.com, suponiendo quexyz.comes el dominio de su empresa. En este documento, este FQDN se denomina FQDN del servicio de autenticación adaptable y se utiliza al aprovisionar la instancia. Asigne el FQDN a la dirección IP pública del servidor virtual del IdP. Esta dirección IP se obtiene tras el aprovisionamiento en el paso Cargar certificado. -

Adquiera un certificado para aauth.xyz.com. Los certificados deben contener el atributo SAN. De lo contrario, no se aceptarán los certificados.

-

La interfaz de usuario de autenticación adaptable no admite la carga de paquetes de certificados. Para vincular un certificado intermedio, consulte Configurar certificados intermedios.

-

Elija el tipo de conectividad para la conectividad AD/RADIUS local. Están disponibles las dos opciones siguientes. Si no desea tener acceso al centro de datos, utilice el tipo de conectividad de conector.

- Citrix Cloud Connector : para obtener más información, consulte Citrix Cloud Connector.

- Interconexión de redes virtuales de Azure: Para obtener más información, consulte Configurar la conectividad con los servidores de autenticación locales mediante la interconexión de redes virtuales de Azure.

- Configure un servidor de protocolo de tiempo de red (NTP) para evitar sesgos de tiempo. Para obtener más información, consulte Cómo sincronizar el reloj del sistema con los servidores de la red.

Puntos que tener en cuenta

- Citrix recomienda no ejecutar clear config para ninguna instancia de autenticación adaptable ni modificar ninguna configuración con el prefijo

AA(por ejemplo, AAuthAutoConfig), incluidos los certificados. Esto interrumpe la administración de la autenticación adaptable y el acceso de los usuarios se ve afectado. La única forma de recuperarse es mediante el reaprovisionamiento. - No agregue SNIP ni ninguna ruta adicional en la instancia de Autenticación adaptable.

- La autenticación del usuario falla si el ID del cliente no está en minúsculas. Puede convertir su ID a minúsculas y configurarlo en la instancia de NetScaler mediante el comando

set cloud parameter -customerID <all_lowercase_customerid>. - La configuración de nFactor necesaria para Citrix Workspace o el servicio Citrix Secure Private Access es la única configuración que los clientes deben crear directamente en las instancias. Actualmente, no hay comprobaciones ni advertencias en NetScaler que impidan que los administradores realicen estos cambios.

- Se recomienda que todas las configuraciones personalizadas se realicen en la interfaz de usuario y no directamente en las instancias de autenticación adaptativa. Esto se debe a que los cambios realizados en las instancias no se sincronizan automáticamente con la interfaz de usuario y, por lo tanto, los cambios se pierden.

- No actualice las instancias de autenticación adaptable a compilaciones RTM aleatorias. Citrix Cloud administra todas las actualizaciones.

- Solo se admite un conector en la nube basado en Windows. El dispositivo Connector no es compatible con esta versión.

- Si ya es cliente de Citrix Cloud y ya ha configurado Azure AD (u otros métodos de autenticación), para cambiar a la autenticación adaptativa (por ejemplo, la verificación de postura del dispositivo), debe configurar la autenticación adaptativa como método de autenticación y configurar las directivas de autenticación en la instancia de autenticación adaptativa. Para obtener más información, consulte Conectar Citrix Cloud a Azure AD.

- Para la implementación del servidor RADIUS, agregue todas las direcciones IP privadas del conector como clientes RADIUS en el servidor RADIUS.

- En la versión actual, el agente ADM externo no está permitido y, por lo tanto, no se admite Citrix Analytics (CAS).

- El servicio NetScaler Application Delivery Management recopila la copia de seguridad de la instancia de autenticación adaptable. Para extraer la copia de seguridad de ADM, incorpore el servicio ADM. Para obtener más información, consulte Configurar copia de seguridad y restauración. Citrix no toma las copias de seguridad de forma explícita del servicio de autenticación adaptable. Los clientes deben tomar la copia de seguridad de sus configuraciones del servicio de administración de entrega de aplicaciones si es necesario.

- Las instancias de autenticación adaptativa no pueden establecer el túnel si hay un proxy configurado en la configuración del cliente. Por lo tanto, se recomienda deshabilitar la configuración del proxy para la autenticación adaptativa.

- Si utiliza servicios de autenticación de terceros, como SAML, la autenticación puede fallar si no se encuentran todas las notificaciones. Por lo tanto, se recomienda que los clientes agreguen un factor adicional, como NOAUTH, en la configuración de autenticación multifactor para aprobar todas las solicitudes.

- Se recomienda mantener el nivel de registro de depuración desactivado durante las operaciones normales y habilitarlo solo cuando sea necesario. Si el nivel de registro de depuración está siempre activado, se produce una enorme carga en la CPU de administración. Esto puede provocar bloqueos del sistema durante cargas de tráfico elevadas. Para obtener más información, consulte CTX222945.

Cómo configurar el servicio de autenticación adaptable

Acceso a la interfaz de usuario de la autenticación

Puede acceder a la interfaz de usuario de la autenticación adaptable mediante uno de los métodos siguientes.

- Escriba la URL manualmente https://adaptive-authentication.cloud.com.

-

Inicie sesión con sus credenciales y seleccione un cliente.

Una vez que se haya autenticado correctamente, se le redirigirá a la interfaz de usuario de la autenticación adaptativa.

O BIEN:

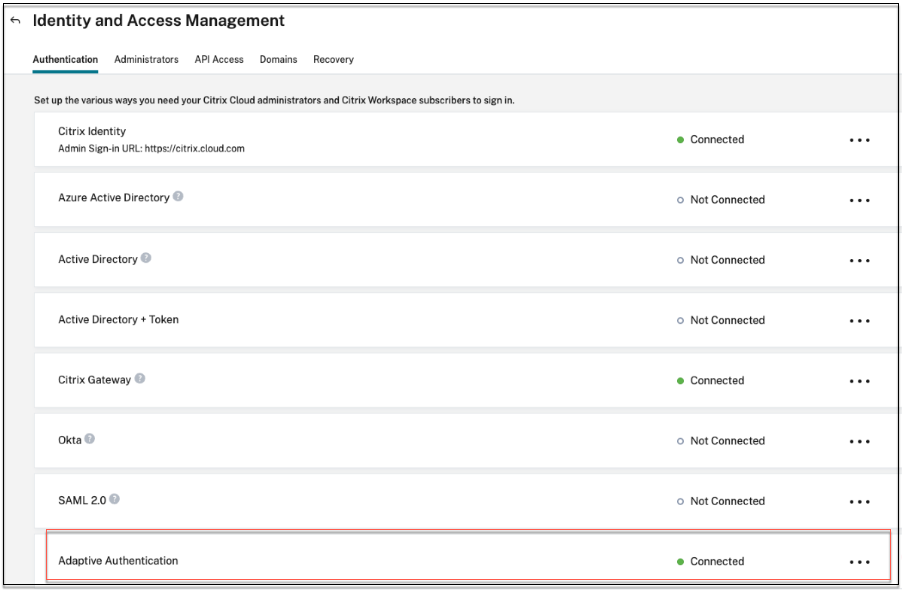

- Vaya a Citrix Cloud > Administración de identidades y accesos.

- En la pestaña Autenticación, en Autenticación adaptativa, haga clic en el menú de puntos suspensivos y seleccione Administrar.

Aparece la interfaz de usuario de la autenticación adaptable.

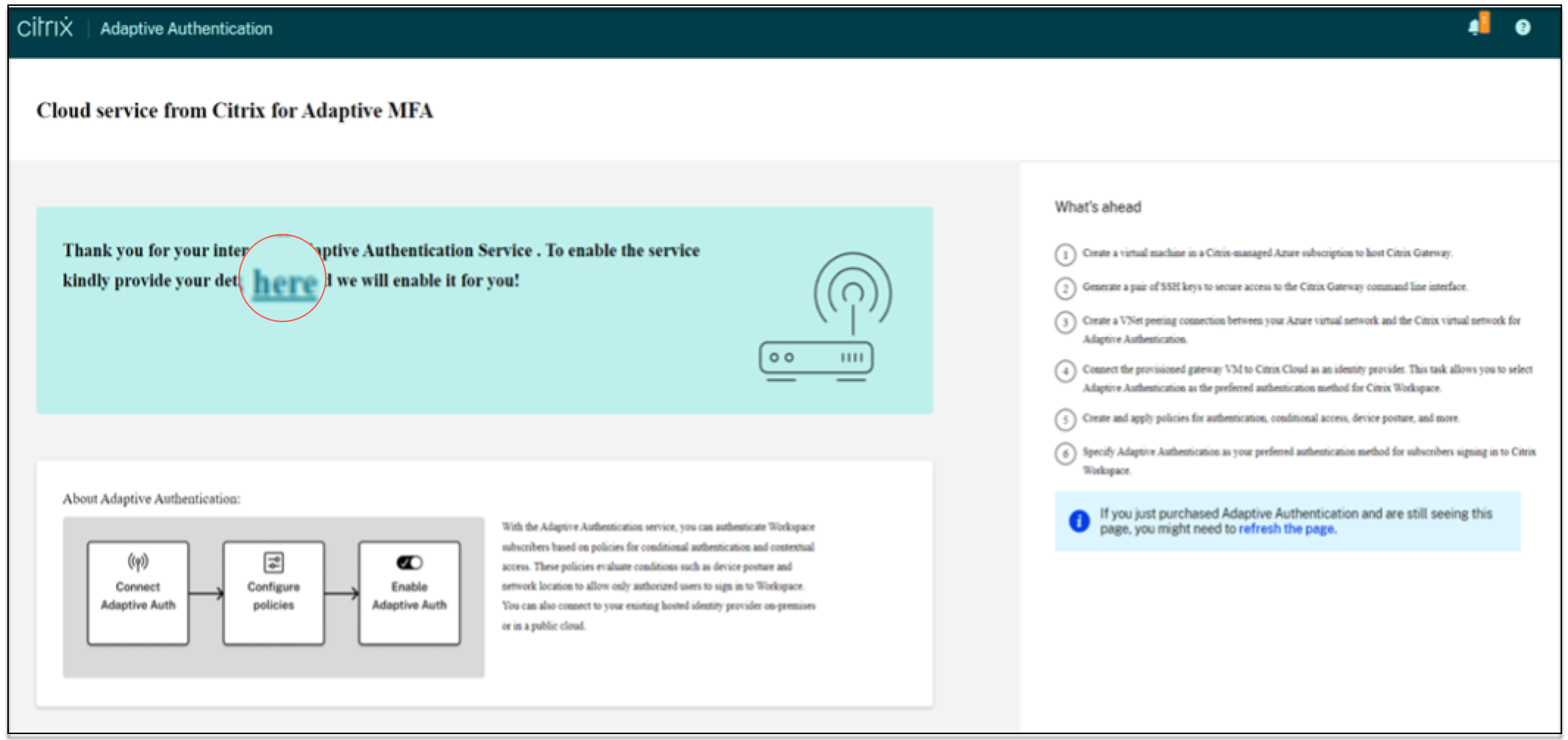

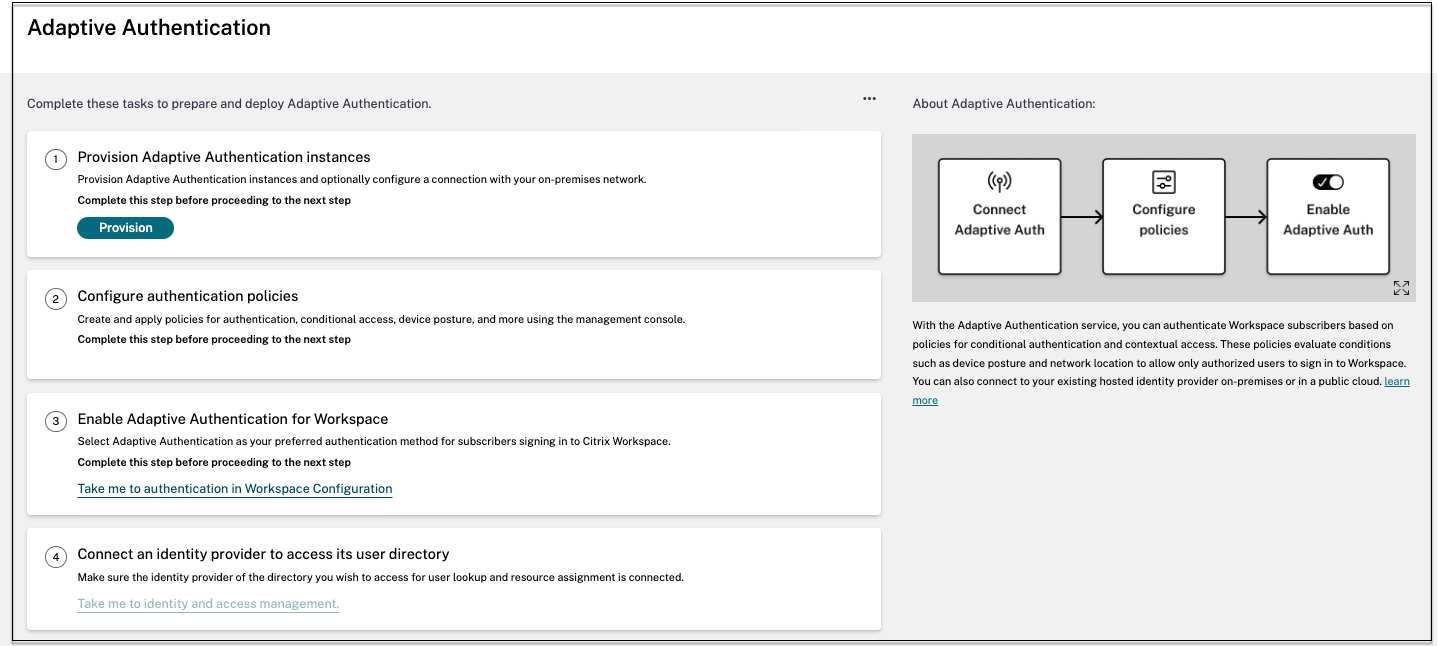

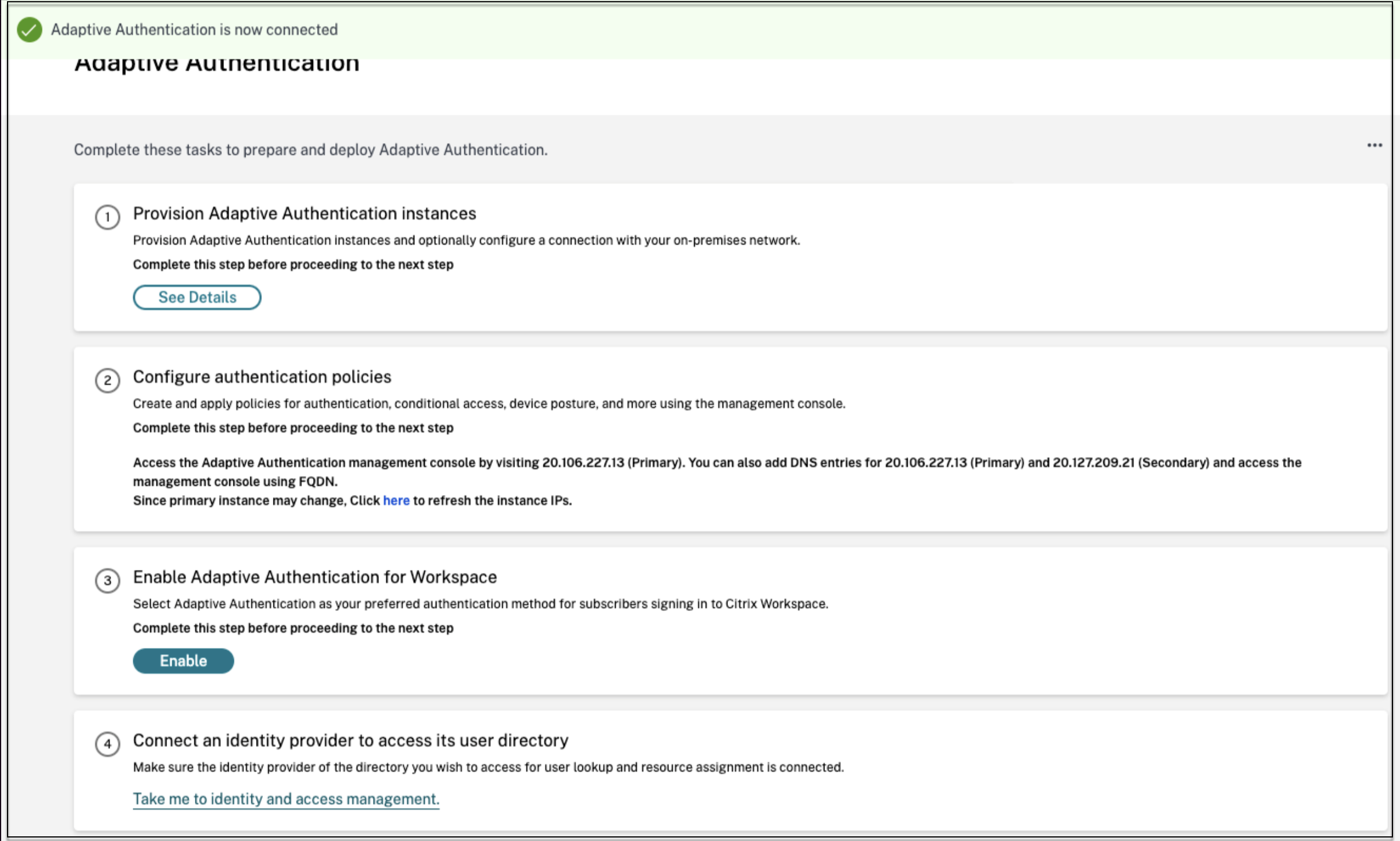

Esta ilustración muestra los pasos necesarios para configurar la autenticación adaptable.

Paso 1: Provisión de la autenticación adaptable

Importante:

Los clientes interesados en el servicio de autenticación adaptativa deben hacer clic en el enlace que se muestra en la siguiente captura de pantalla y completar el formulario de Podio. A continuación, el equipo de Citrix Adaptive Authentication habilita el aprovisionamiento de instancias de Adaptive Authentication.

Realice los siguientes pasos para aprovisionar la instancia de autenticación adaptable:

- En la interfaz de usuario de Autenticación adaptable,haga clic

-

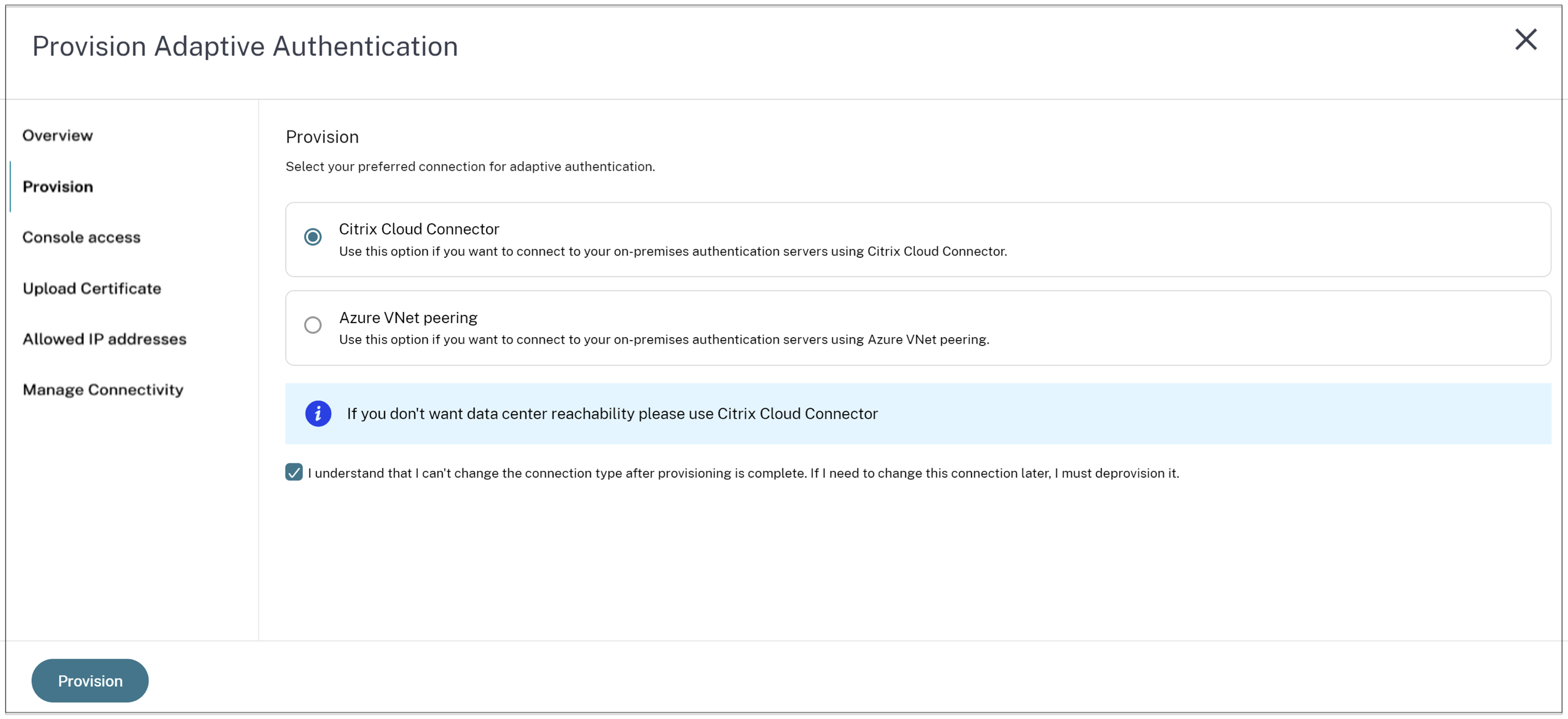

Seleccione la conexión que prefiera para la autenticación adaptable.

-

Citrix Cloud Connector: Para este tipo de conexión, debe configurar un conector en la red local. Citrix recomienda implementar al menos dos Citrix Cloud Connectors en su entorno para configurar la conexión a Citrix Gateway alojado en Azure. Debe permitir que Citrix Cloud Connector acceda al dominio/URL que ha reservado para la instancia de autenticación adaptativa. Por ejemplo, permita https://aauth.xyz.com/*.

Para obtener más información sobre Citrix Cloud Connector, consulte Citrix Cloud Connector.

-

Emparejamiento de VNet de Azure: Debe configurar la conectividad entre los servidores mediante el emparejamiento de VNet de Azure.

- Asegúrese de tener una cuenta de suscripción de Azure para configurar la conectividad.

- La VNet del cliente que se está emparejando ya debe tener una puerta de enlace VPN de Azure aprovisionada. Para obtener información detallada, consulte https://docs.microsoft.com/en-us/azure/vpn-gateway/tutorial-site-to-site-portal.

Para agregar un Citrix Cloud Connector como su conexión preferida:

Realice los siguientes pasos.

- Seleccione la opción Citrix Cloud Connector y, a continuación, active la casilla de verificación del acuerdo de usuario final.

- Haga clic en Aprovisionar. La configuración del aprovisionamiento puede tardar hasta 30 minutos.

Nota:

Para el tipo de conectividad del conector, asegúrese de que se pueda acceder al FQDN de autenticación adaptable desde la máquina virtual del conector después del aprovisionamiento.

Para configurar la interconexión de Azure VNet:

Si selecciona la interconexión de Azure VNet como conexión, debe agregar un bloque CIDR de subred que se debe usar para aprovisionar la instancia de Autenticación adaptable. También debe asegurarse de que el bloque CIDR no se superponga con otros rangos de redes de su organización.

Para obtener más información, consulte Configurar la conectividad a los servidores de autenticación locales mediante la interconexión de Azure VNet.

-

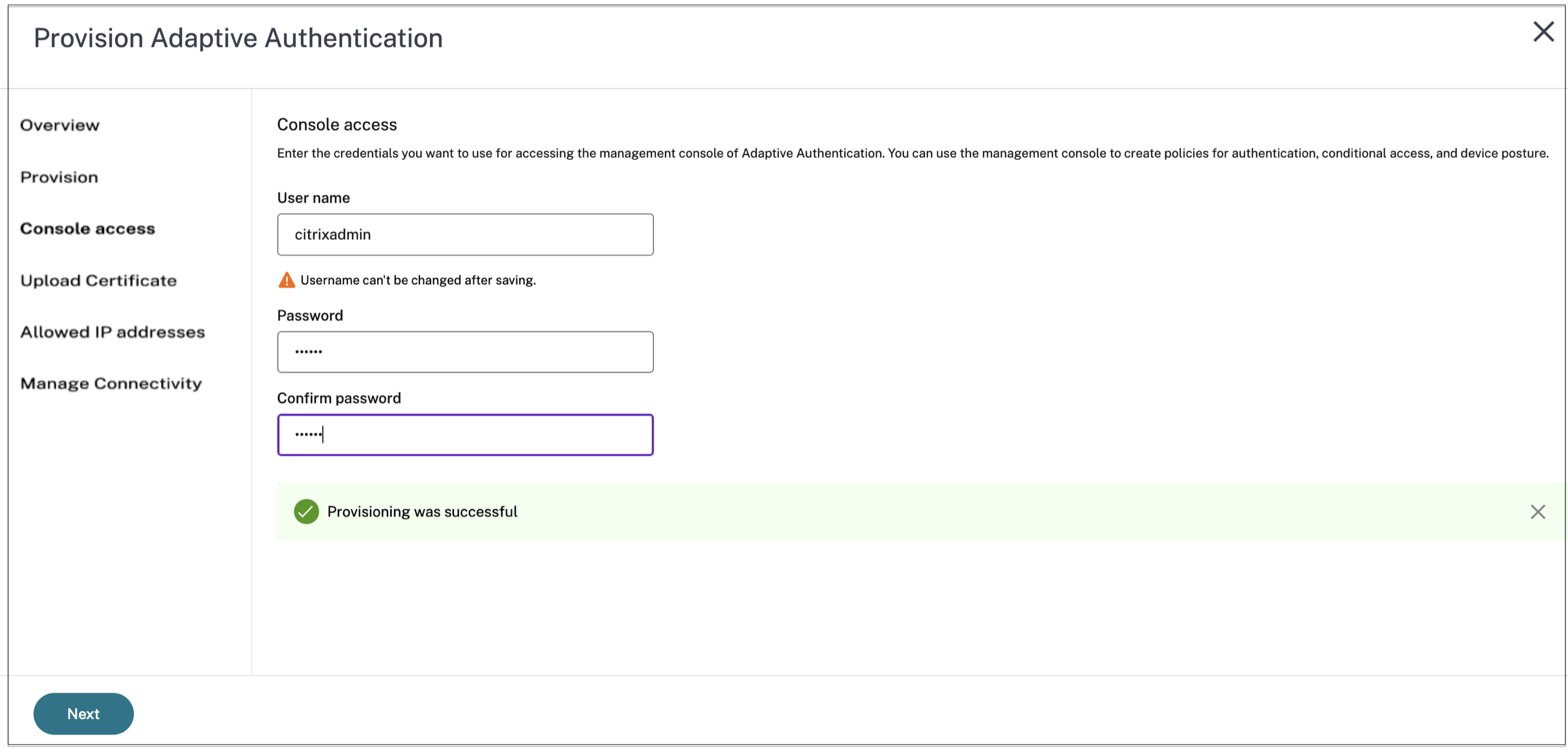

-

Configura las credenciales para acceder a las instancias que has habilitado para la autenticación adaptativa. Necesita el acceso a la consola de administración para crear directivas de autenticación, acceso condicional, etc.

- En la pantalla Acceso a la consola, introduzca el nombre de usuario y la contraseña.

- Haga clic en Siguiente.

Nota:

Los usuarios creados desde la pantalla Acceso a la consola cuentan con privilegios de “superusuario” que tienen acceso a la consola.

-

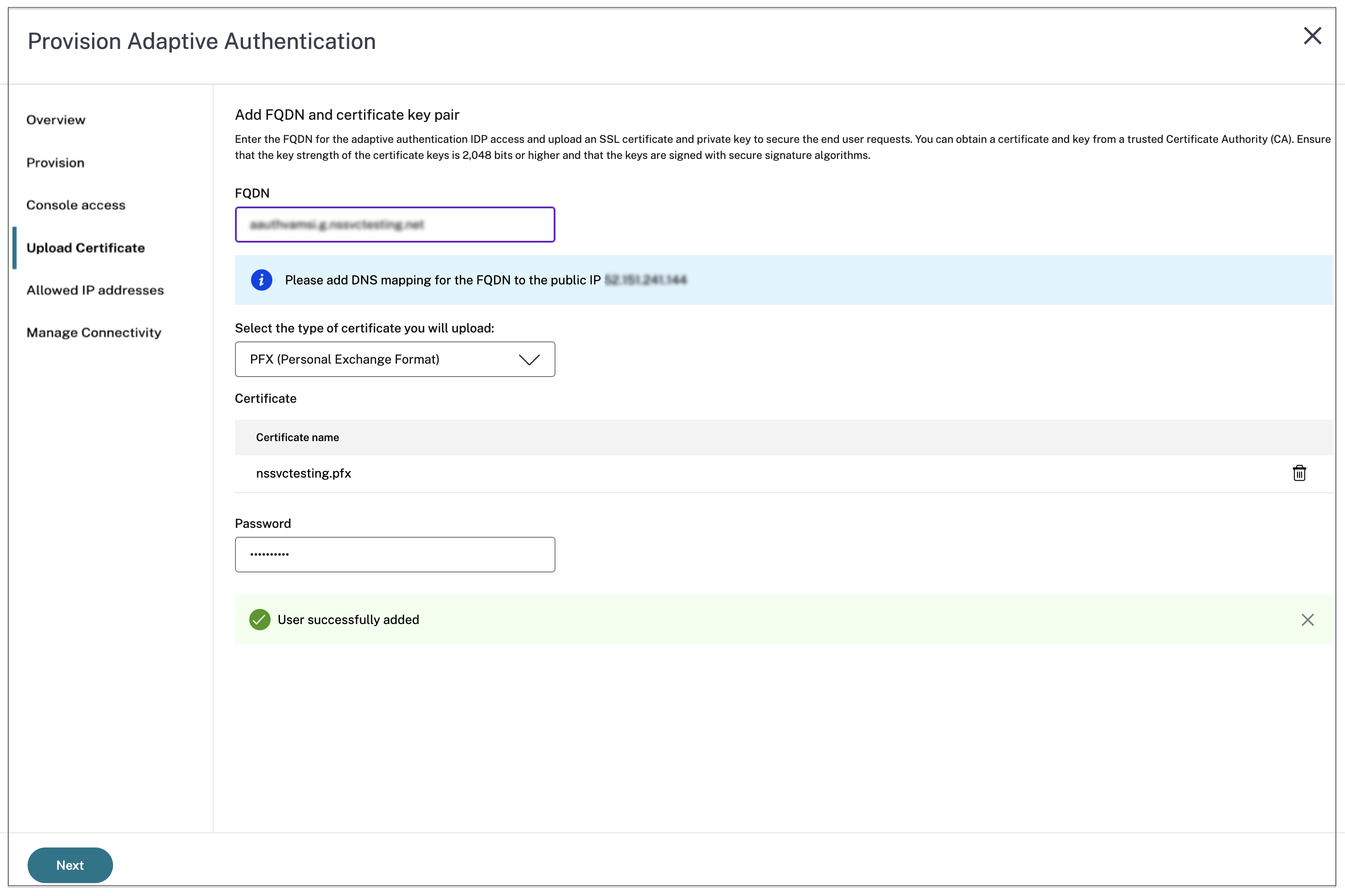

Agregue el FQDN del servicio de autenticación adaptable y cargue el par de claves de certificado. Debe introducir el FQDN del servicio de autenticación adaptable de su elección para el servidor de autenticación de acceso público. Este FQDN debe poder resolverse públicamente.

- En la pantalla Cargar certificado, introduzca el FQDN que ha reservado para la autenticación adaptativa.

-

Seleccione el tipo de certificado.

- El servicio de autenticación adaptable admite certificados de tipo PFX, PEM o DER para el aprovisionamiento de instancias.

- El paquete de certificados solo es compatible con los certificados de tipo PEM. Para otros tipos de paquetes, Citrix recomienda instalar los certificados raíz e intermedio y vincularlos al certificado del servidor.

- Cargue el certificado y la clave.

Nota:

-

Instale el certificado intermedio en la instancia de Autenticación adaptable y vincúlelo con el certificado del servidor.

1. Inicie sesión en la instancia de Autenticación adaptable. 1. Diríjase a **Administración del tráfico > SSL**. Para obtener más información, consulte [Configurar certificados intermedios](/en-us/citrix-gateway/current-release/install-citrix-gateway/certificate-management-on-citrix-gateway/configure-intermediate-certificate.html). - Solo se aceptan certificados públicos. No se aceptan certificados firmados por entidades certificadoras privadas o desconocidas.

- La configuración o las actualizaciones de los certificados deben realizarse únicamente mediante la interfaz de usuario de autenticación adaptable. No lo cambie directamente en la instancia, ya que esto podría provocar inconsistencias.

-

Cargue el certificado y la clave.

La instancia de Autenticación adaptable ahora está conectada al servicio Administración de acceso e identidad. El estado del método de autenticación adaptable se muestra como Conectado.

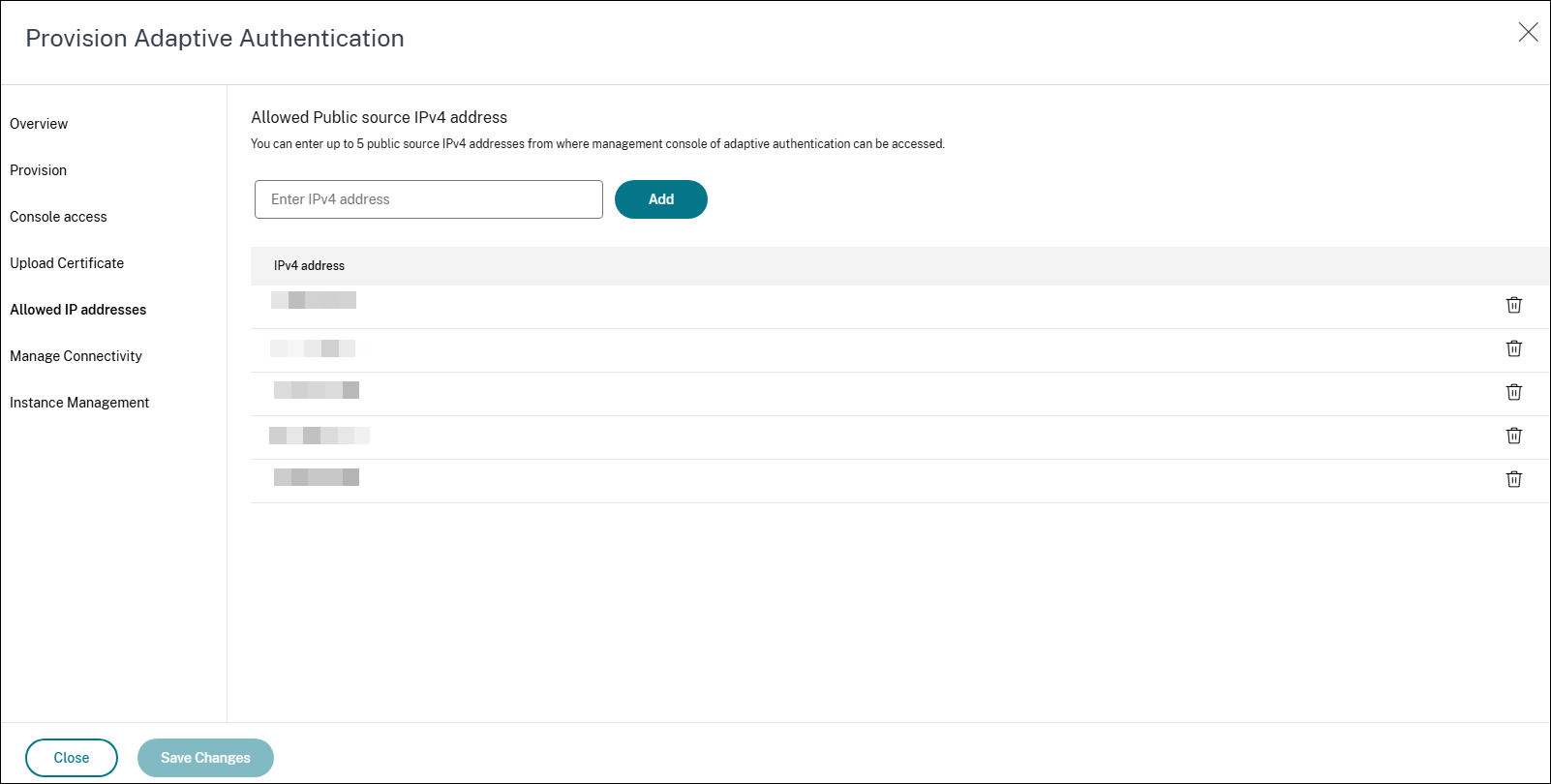

- Configure una dirección IP a través de la cual se pueda acceder a la consola de administración de Adaptive Authentication.

- En la pantalla Direcciones IP permitidas, para cada instancia, introduzca una dirección IP pública como dirección IP de administración. Para restringir el acceso a la dirección IP de administración, puede agregar varias direcciones IP que tengan permiso para acceder a la consola de administración.

- Para agregar varias direcciones IP, debe hacer clic en Agregar, escribir la dirección IP y, a continuación, hacer clic en Listo. Esto debe hacerse para cada dirección IP. Si no hace clic en el botón Listo, las direcciones IP no se agregan a la base de datos, sino que solo se agregan a la interfaz de usuario.

-

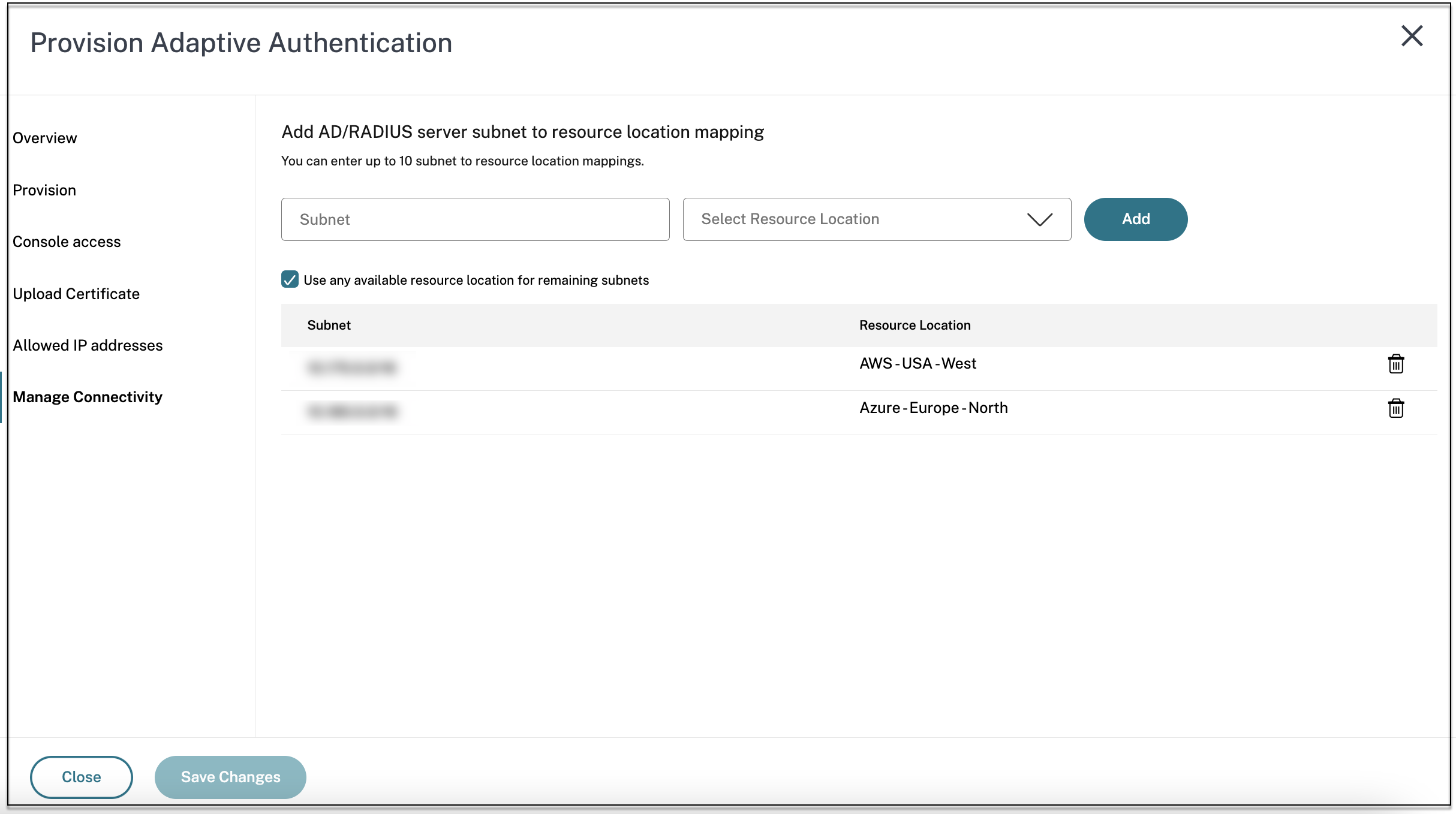

Si utiliza el tipo de conectividad de conector, especifique un conjunto de ubicaciones de recursos (conectores) a través de las cuales se pueda acceder a los servidores AD o RADIUS. Si utiliza el tipo de conectividad de interconexión de redes virtuales, puede omitir este paso.

Los administradores pueden elegir los conectores a través de los cuales se debe acceder a los servidores AD y RADIUS de fondo. Para habilitar esta función, los clientes pueden configurar un mapeo entre las subredes de sus servidores AD/RADIUS de fondo de modo que, si el tráfico de autenticación se encuentra en una subred específica, ese tráfico se dirija a la ubicación de recursos específica. Sin embargo, si una ubicación de recursos no está asignada a una subred, los administradores pueden especificar el uso de la ubicación de recursos comodín para esas subredes.

Anteriormente, el tráfico de autenticación adaptable para el AD/RADIUS local se dirigía a cualquier ubicación de recursos disponible mediante el método de todos contra todos. Esto causó problemas a los clientes con varias ubicaciones de recursos.

- En la interfaz de usuario de autenticación adaptable, haga clic en Administrar conectividad.

-

Introduzca los detalles de la subred y seleccione la ubicación del recurso correspondiente.

Nota:

Si desactiva la casilla Usar cualquier ubicación de recursos disponible para las subredes restantes, solo se tunelizará el tráfico dirigido hacia las subredes configuradas.

- Haga clic en Agregar y, a continuación, en Guardar cambios.

Nota:

- Solo se permiten las subredes de direcciones IP RFC1918.

- El número de asignaciones de ubicación de recursos de subred por cliente está limitado a 10.

- Se pueden asignar varias subredes a una sola ubicación de recursos.

- No se permiten entradas duplicadas para la misma subred.

- Para actualizar la entrada de subred, elimine la entrada existente y, a continuación, actualícela.

- Si cambia el nombre de la ubicación del recurso o la elimina, asegúrese de eliminar la entrada de la pantalla Administrar conectividad de la interfaz de usuario de Autenticación adaptable.

- Todos los cambios realizados en la asignación de ubicaciones de los recursos mediante los siguientes comandos de la CLI se sobrescriben con los cambios introducidos desde la interfaz de usuario (Provisioning de autenticación adaptable > Gestionarla conectividad).

-

set cloudtunnel parameter -subnetResourceLocationMappings set policy expression aauth_allow_rfc1918_subnets <>set policy expression aauth_listen_policy_exp <>

-

El Provisioning de la autenticación adaptable ya está completo.

Paso 2: Configurar las directivas de autenticación adaptable

Cómo conectarse a su instancia de autenticación adaptable:

Tras el aprovisionamiento, puede acceder directamente a la dirección IP de administración de la autenticación adaptable. Puede acceder a la consola de administración de Autenticación adaptable mediante el FQDN o su dirección IP principal.

Importante:

- En una configuración de alta disponibilidad, como parte del proceso de sincronización, los certificados también se sincronizan. Por lo tanto, asegúrese de usar el certificado comodín.

- Si necesita un certificado único para cada nodo, cargue los archivos y claves del certificado en cualquier carpeta que no se sincronice (por ejemplo, cree una carpeta independiente (nosync_cert) en el directorio NSconfig/SSL) y, a continuación, cargue el certificado de forma exclusiva en cada nodo.

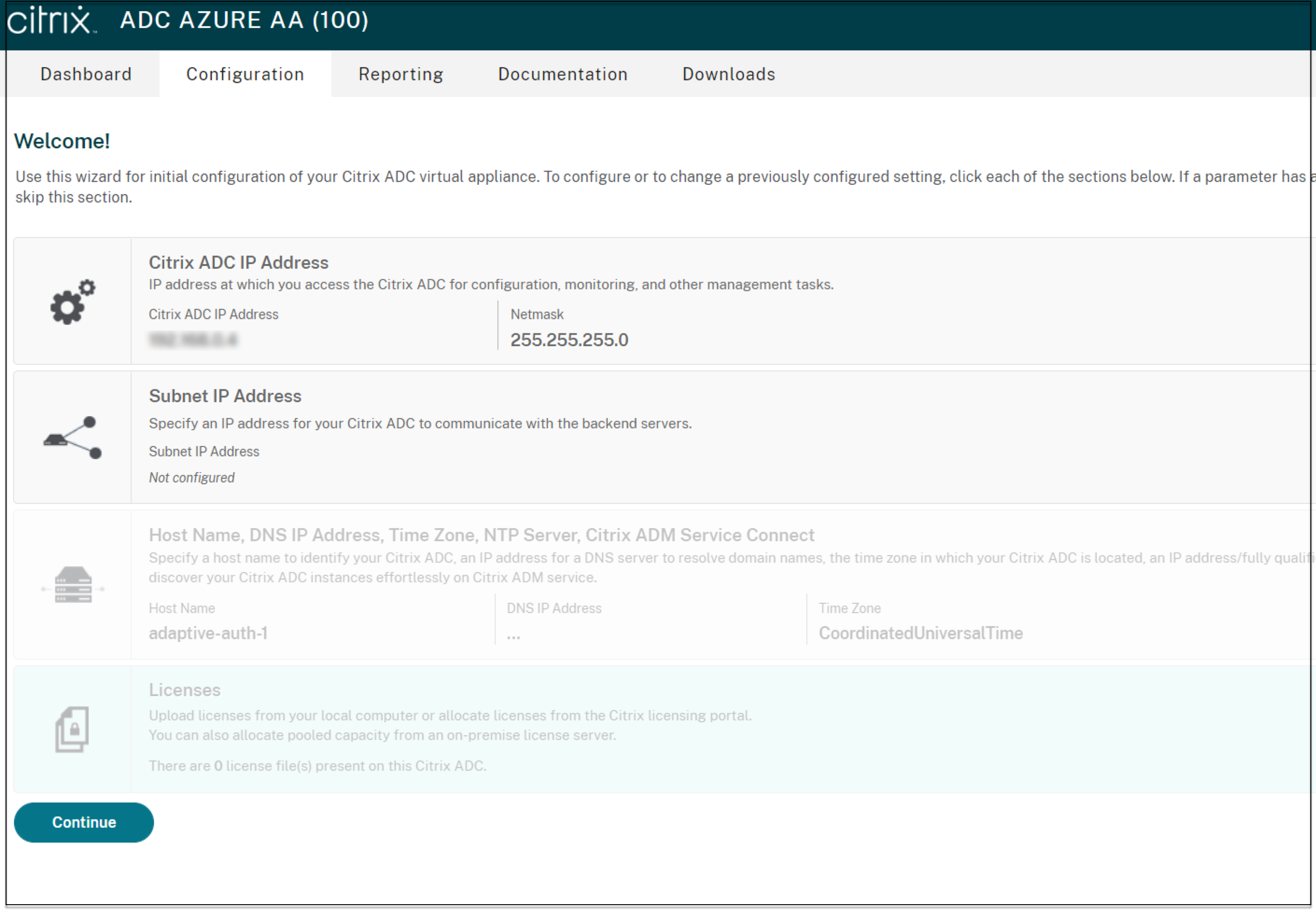

Acceda a la consola de administración de autenticación adaptable:

- Para acceder a la consola de administración de autenticación adaptable mediante el FQDN, consulte Configurar SSL para el acceso a la interfaz de usuario de administración de ADC.

- Para acceder a la autenticación adaptable mediante su dirección principal, haga lo siguiente:

- Copie la dirección IP principal de la sección Configurar políticas de autenticación de la GUI y acceda a la dirección IP en su navegador.

- Inicie sesión con las credenciales que introdujo durante el aprovisionamiento.

-

Haga clic en Continuar.

- Vaya a Configuración > Seguridad > AAA - Tráfico de aplicaciones > Servidores virtuales.

- Agregue las directivas de autenticación. Para ver varios casos de uso, consulte Configuraciones de autenticación de ejemplo.

Nota:

El acceso a la instancia de autenticación adaptativa mediante la dirección IP no es confiable y muchos navegadores bloquean el acceso con advertencias. Le recomendamos que acceda a la consola de administración de autenticación adaptable con FQDN para evitar cualquier barrera de seguridad. Debe reservar el FQDN para la consola de administración de Autenticación adaptable y asignarlo con las direcciones IP de administración principal y secundaria.

Por ejemplo, si la IP de la instancia de autenticación adaptativa es 192.0.2.0 y la secundaria: 192.2.2.2, entonces:

- primary.domain.com se puede asignar a 192.0.2.0

- secondary.domain.com se puede asignar a 192.2.2.2

Paso 3: Habilitar la autenticación adaptable para Workspace

Una vez finalizado el aprovisionamiento, puede habilitar la autenticación para Workspace haciendo clic en Habilitar en la sección Habilitar la autenticación adaptable para Workspace.

Nota:

Con esto, se completa la configuración de autenticación adaptable. Cuando accedas a la URL de su espacio de trabajo, debes redirigirte al FQDN de autenticación adaptable.

Referencias relacionadas

- Modificar un FQDN

- Programar la actualización de las instancias de autenticación adaptable

- Desaprovisionar las instancias de autenticación adaptable

- Permitir el acceso seguro a la puerta de enlace

- Configurar la conectividad con los servidores de autenticación locales mediante la interconexión de Azure VNet

- URL personalizada del espacio de trabajo o URL personalizada

- Configurar el respaldo y la restauración

- Ejemplo de configuración LDAPS con equilibrio de carga

- Migrar el método de autenticación a la autenticación adaptable

- Ejemplos de configuraciones de autenticación