Acceso inteligente mediante autenticación adaptable

Los clientes de Citrix Cloud pueden proporcionar acceso inteligente (acceso adaptable) a los recursos de Citrix DaaS (aplicaciones y escritorios virtuales) o al servicio Secure Private Access mediante la autenticación adaptativa como IdP para Citrix Workspace.

La función Smart Access permite que el servicio de autenticación adaptable muestre toda la información de directiva sobre el usuario a Citrix Workspace o Citrix DaaS. El servicio de autenticación adaptativa puede proporcionar la posición del dispositivo (EPA), la ubicación de la red (dentro o fuera de la red corporativa, geolocalización), los atributos de usuario, como los grupos de usuarios, la hora del día o una combinación de estos parámetros como parte de la información de la directiva. A continuación, el administrador de Citrix DaaS puede usar esta información de directiva para configurar el acceso contextual a las aplicaciones y escritorios virtuales. Las aplicaciones y escritorios virtuales se pueden enumerar o no en función de los parámetros anteriores (directiva de acceso). También se pueden controlar algunas acciones del usuario, como el acceso al portapapeles, la redirección de la impresora, la unidad cliente o la asignación de USB.

Ejemplo de casos de uso:

- El administrador puede configurar el grupo de aplicaciones para que solo se muestre o se acceda a él desde ubicaciones de red específicas, como la red corporativa.

- El administrador puede configurar el grupo de aplicaciones para que solo se muestre o se acceda a él desde dispositivos administrados por la empresa. Por ejemplo, los análisis de EPA pueden verificar si el dispositivo es administrado por la empresa o BYOD. Según el resultado del análisis de EPA, se pueden enumerar las aplicaciones relevantes para el usuario.

Requisitos previos

- La autenticación adaptable como proveedor de identidad debe estar configurada para Citrix Workspace. Para obtener más información, consulte Servicio de autenticación adaptable.

- El servicio de autenticación adaptable con Citrix DaaS está en funcionamiento.

- La función Adaptive Access está habilitada. Para obtener más información, consulte Habilitar el acceso adaptable.

Comprender el flujo de eventos para un acceso inteligente

- El usuario inicia sesión en Citrix Workspace.

- Se redirige al usuario al servicio de autenticación adaptativa configurado como IdP.

- Se solicita al usuario la autenticación previa (EPA) o la autenticación.

- El usuario se ha autenticado correctamente.

- Las directivas de acceso inteligente se evalúan de acuerdo con la configuración y las etiquetas están asociadas a la sesión del usuario.

- El servicio de autenticación adaptativa envía las etiquetas al servicio Citrix Graph. Se redirige al usuario a la página de inicio de Citrix Workspace.

- Citrix Workspace obtiene la información de la directiva de esta sesión de usuario, coincide con el filtro y evalúa las aplicaciones o escritorios que se deben enumerar.

- El administrador configura la directiva de acceso en Citrix DaaS para restringir el acceso ICA a los usuarios.

Configuración de directivas de acceso inteligente en instancias de autenticación adaptativa

La configuración de directivas de acceso inteligente en una instancia de autenticación adaptativa es un proceso de dos pasos:

- Defina directivas de acceso inteligentes con etiquetas de acceso inteligentes en instancias de autenticación adaptativa. Por ejemplo, consulte el paso 1.

- Defina las mismas etiquetas en su DaaS/Secure Private Access para el acceso a los recursos. Por ejemplo, consulte el paso 2.

Caso de uso 1: configurar una directiva de acceso inteligente para permitir el acceso a los usuarios que inician sesión desde el explorador Chrome y bloquearles el acceso al portapapeles

Paso 1: Configurar directivas de acceso inteligentes con etiquetas inteligentes en la instancia de autenticación adaptativa

- Inicie sesión en la instancia de Autenticación adaptable.

- Navegue hasta el servidor virtual de autenticación adaptativa (Seguridad > AAA - Tráfico de aplicaciones > Servidores virtuales).

- Seleccione el servidor virtual de autenticación y después haga clic en Editar.

- Haga clic en Directivas de acceso inteligentes.

- Defina la expresión de la directiva según sus necesidades.

- Haga clic en Add Binding.

- En Seleccionar directiva, haga clic en Agregar.

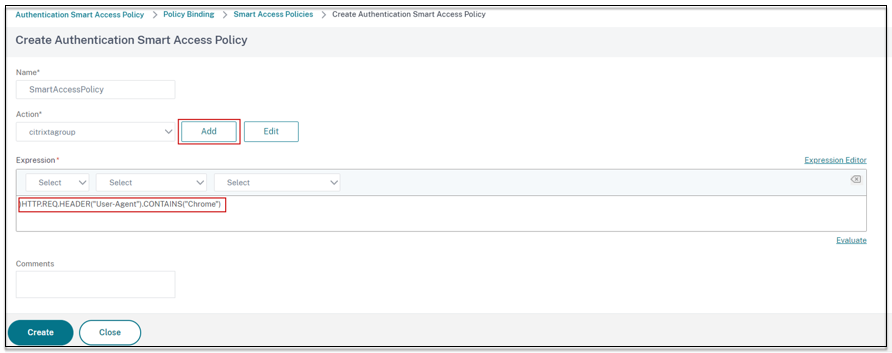

- Introduzca un nombre para la directiva de acceso inteligente.

- Defina la expresión.

Para ver el ejemplo de cómo permitir el acceso a los usuarios que inician sesión desde un explorador Chrome, introduzca la expresión

HTTP.REQ.HEADER("User-Agent").CONTAINS("Chrome")Del mismo modo, puede crear expresiones basadas en la hora, el inicio de sesión del usuario, el grupo de autenticación y autorización y otras opciones.

-

Ahora, cree etiquetas inteligentes y vincule estas etiquetas a la directiva de acceso inteligente.

- En Acción, haga clic en Agregar.

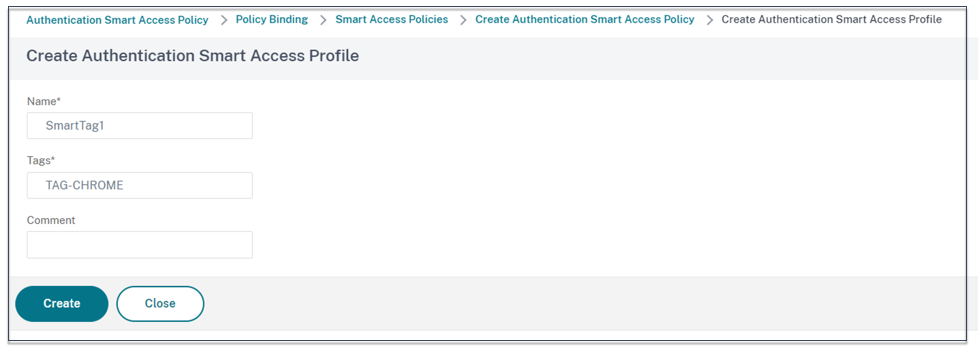

- En Nombre, escriba un nombre para el perfil de acceso inteligente.

- En Etiquetas, defina las etiquetas de acceso inteligente. Por ejemplo, TAG-CHROME.

- Haga clic en Crear.

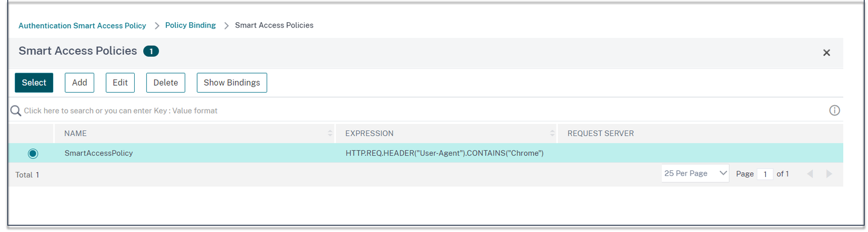

- Seleccione la directiva de acceso inteligente y haga clic en Agregar vinculación.

- Enlace esta etiqueta de acceso inteligente a la directiva de acceso inteligente creada anteriormente.

Nota:

También puede crear una directiva de acceso inteligente desde Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Acceso inteligente > Directivas y después vincularla al servidor virtual de autenticación.

Paso 2: Definir etiquetas de acceso inteligentes en DaaS Studio

- Agregue las directivas con la etiqueta inteligente “TAG-CHROME”. Para obtener más información, consulte Definir etiquetas en Citrix Studio.

Caso de uso 2: configurar directivas de acceso inteligentes basadas en los resultados de EPA, para la autenticación posterior

Paso 1: Configurar directivas de acceso inteligentes con etiquetas inteligentes en la instancia de autenticación adaptativa

Para un acceso inteligente basado en condiciones como el análisis de puntos finales, configure nFactor flow, defina una acción EPA y después agregue el grupo predeterminado.

Para configurar el EPA como un factor en el flujo de nFactor, consulte Configurar el EPA como un factor.

Flujo lógico

- El usuario accede a la URL del espacio de trabajo.

- Se redirige al usuario a la autenticación adaptativa para la autenticación/EPA.

- El análisis del punto final se realiza en el usuario final y los resultados se almacenan agregando al usuario al grupo predeterminado definido.

- Se solicita al usuario el siguiente flujo de autenticación.

- Se evalúan las directivas de acceso inteligente y se asignan al usuario las etiquetas de acceso inteligente.

Configuración

Los usuarios que accedan desde un equipo con un antivirus instalado deben marcarse como compatibles y tener acceso completo. Sin embargo, los equipos de usuario sin antivirus deben marcarse como no conformes y tener acceso limitado.

-

Cree una directiva de nFactor para EPA. Para obtener más información, consulte Configurar EPA como factor.

En el flujo nFactor, asegúrese de que el primero sea un factor de autenticación de usuario.

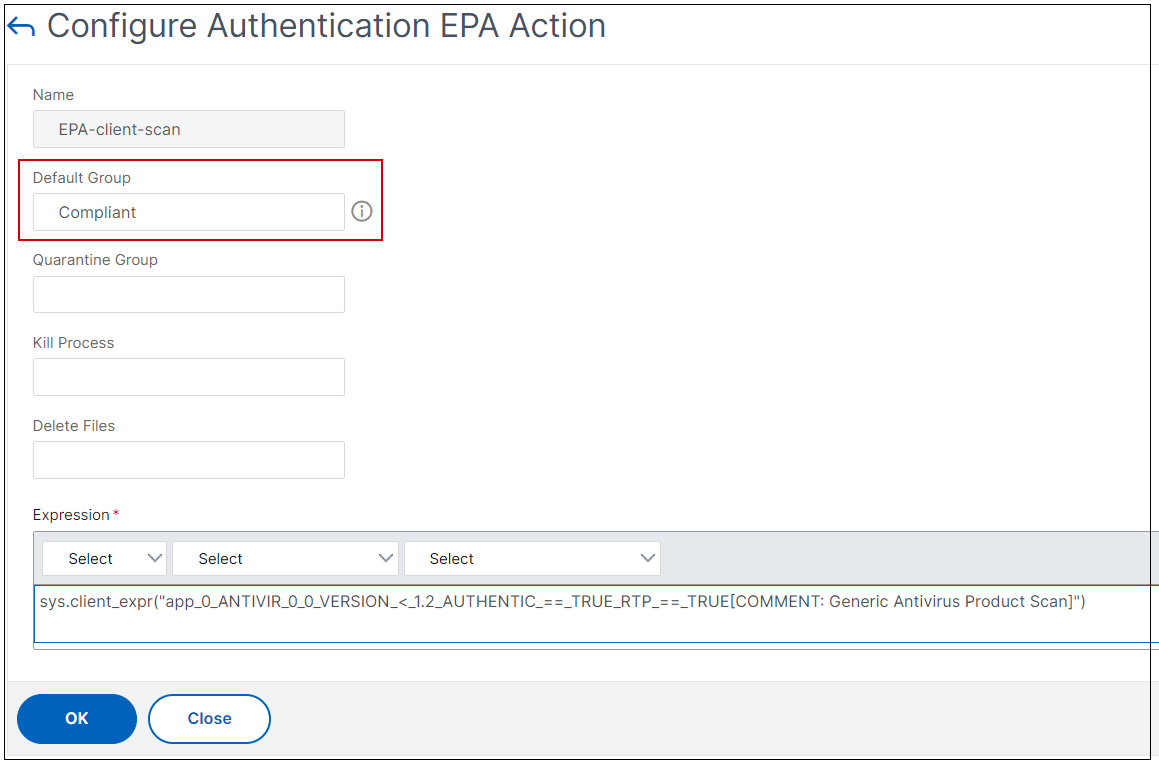

- Seleccione la expresión EPA para comprobar si el antivirus está presente o no.

-

En la acción de EPA, defina el grupo predeterminado.

El usuario se agrega a este grupo predeterminado si EPA se ejecuta correctamente.

-

Ahora, cree directivas de acceso inteligentes

- Inicie sesión en la instancia de Autenticación adaptable.

- Navegue hasta el servidor virtual de autenticación adaptativa (Seguridad > AAA - Tráfico de aplicaciones > Servidores virtuales).

- Seleccione el servidor virtual de autenticación adaptativa y haga clic en Editar.

- Haga clic en Directivas de acceso inteligentes.

-

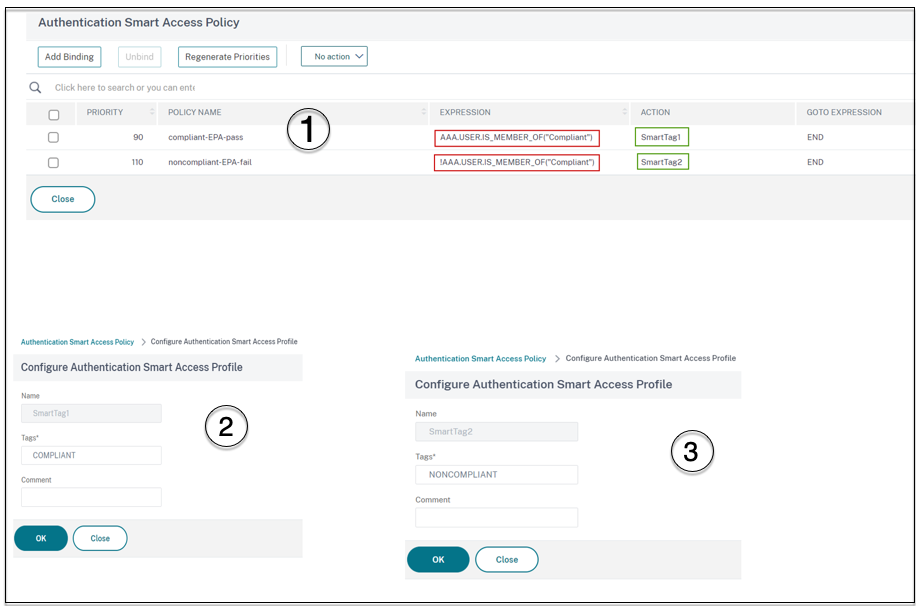

Cree dos directivas de acceso inteligentes con las siguientes expresiones.

- AAA.USER.IS_MEMBER_OF (“Conforme”): Para el usuario, condición de pase de EPA

- !AAA.USER.IS_MEMBER_OF (“Conforme”): Para el usuario, condición de error de EPA

-

Defina etiquetas de acceso inteligentes para ambas directivas.

Ejemplo:

- Nombre de la etiqueta

SmartTag1con la etiqueta COMPLIANT paraAAA.USER.IS_MEMBER_OF (“Compliant”) - Nombre de la etiqueta

SmartTag2con la etiqueta NONCOMPLIANT para!AAA.USER.IS_MEMBER_OF (“Compliant”)

- Nombre de la etiqueta

La configuración de la instancia de autenticación adaptativa con condiciones como EPA para el acceso inteligente ya está completa.

Puede configurar las etiquetas y la expresión según sus necesidades.

Paso 2: Configurar las etiquetas de acceso inteligentes en DaaS Studio

Agregue las directivas con las etiquetas inteligentes “COMPLIANT” y “NONCOMPLIANT” en los grupos de entrega respectivos. Para obtener más información, consulte Definir etiquetas en Citrix Studio.

Definir etiquetas en DaaS studio

Defina etiquetas en los grupos de entrega para restringir la enumeración de aplicaciones para los usuarios.

Ejemplo: los usuarios de BranchOffice deben ver las aplicaciones del grupo de entrega de Adaptive Access, que contiene todas las aplicaciones. Mientras que los usuarios de WorkFromHome deben ver las aplicaciones de WFHDelivery Group.

- Inicie sesión en Citrix Cloud.

- Seleccione Mis servicios > DaaS.

- Haga clic en Administrar.

- Cree los grupos de entrega necesarios. Para obtener información detallada, consulte Crear grupos de entrega.

-

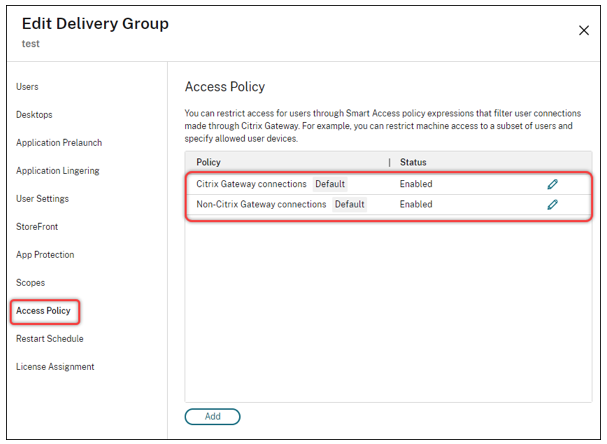

Seleccione el grupo de entrega que ha creado y haga clic en Modificar grupo de entrega.

- Haga clic en Directiva de acceso.

-

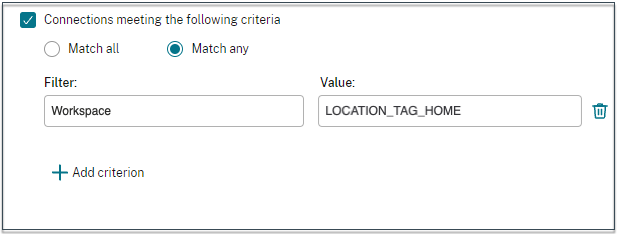

Para los clientes que usan el acceso adaptable en la plataforma de Citrix Workspace, siga estos pasos para restringir el acceso de un grupo de entrega a las redes internas solamente:

- Haga clic con el botón derecho en el grupo de entrega y seleccione Modificar.

- Seleccione la directiva de acceso en el panel de la izquierda.

- Haga clic en el icono de edición para modificar la directiva de conexiones predeterminada de Citrix Gateway.

- En la página Editar directiva, seleccione Conexiones que cumplan los siguientes criterios, seleccione Coincidir con cualquiera y después añada los criterios.

Para los usuarios de WorkFromHome, introduzca los siguientes valores en el Delivery Controller correspondiente.

Comunidad: Workspace

Filtro: LOCATION_TAG_HOME

Para los usuarios de BranchOffice, introduzca los siguientes valores en el Delivery Controller correspondiente.

Filtro: Workspace

Valor: LOCATION_TAG_BRANCHOFFICE

Ahora puede usar estas etiquetas para restringir el acceso a sus aplicaciones.

Restringir el tipo de acceso para las aplicaciones proporcionadas

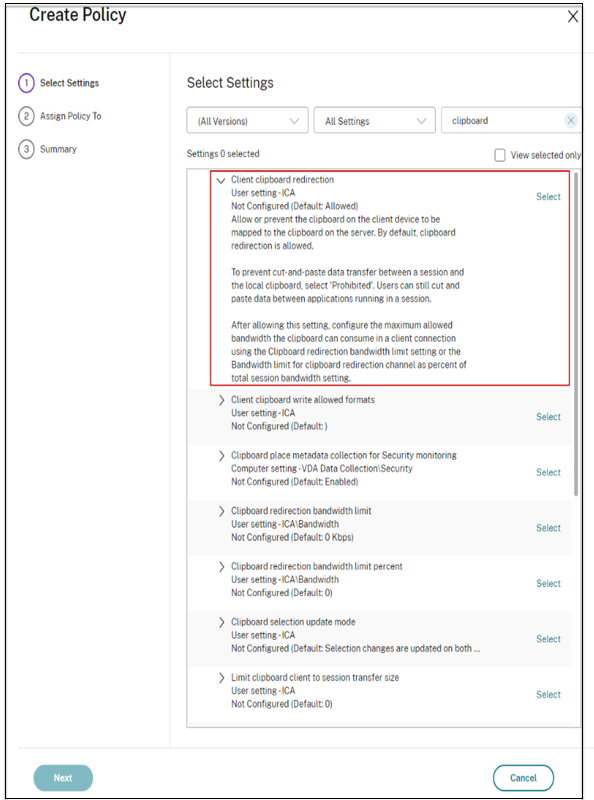

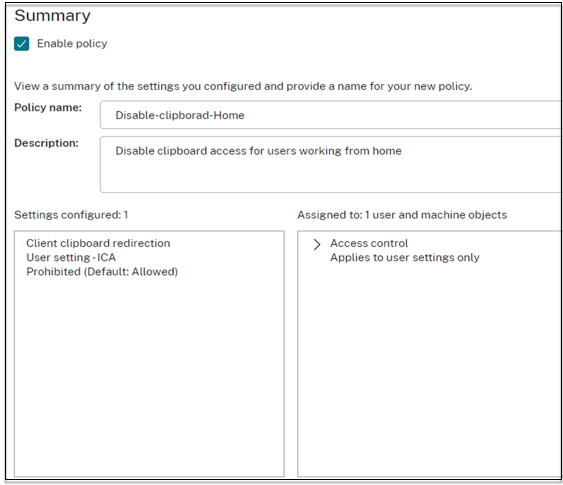

Ejemplo: los usuarios que trabajan desde casa no deben tener derechos de portapapeles.

- En DaaS Studio, vaya a Directivas y haga clic en Creardirectiva.

- En la página Crear directiva, seleccione la configuración para la que desea permitir o prohibir el acceso.

-

haga clic en Seleccionar.

- En la página Editar configuración, haga clic en Permitido o Prohibido y después haga clic en Guardar.

- Haga clic en Siguiente.

-

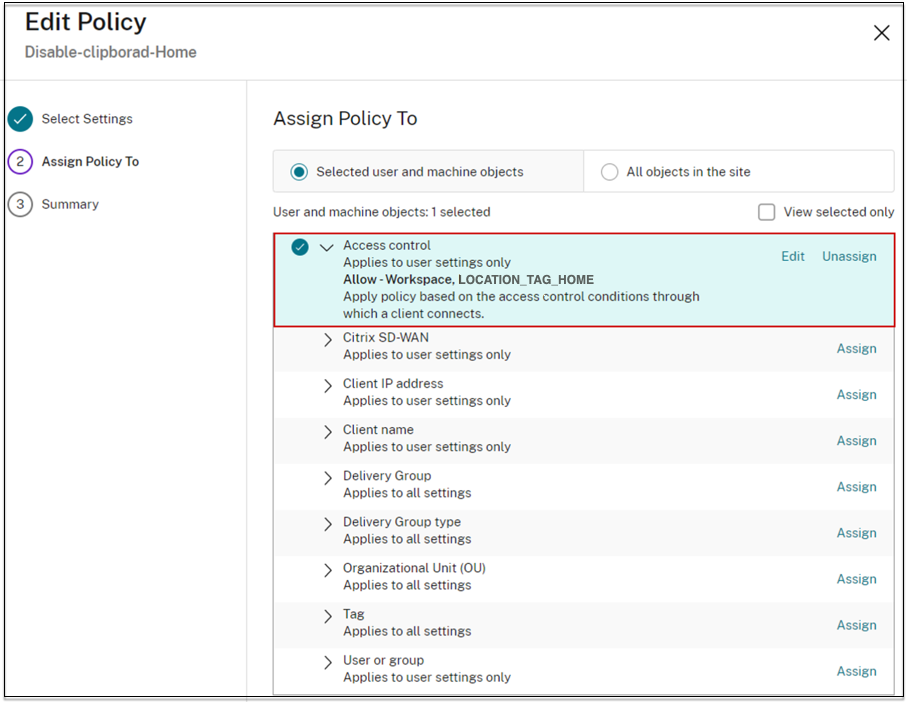

En la página Asignar directiva a, seleccione Control de acceso y después haga clic en Siguiente.

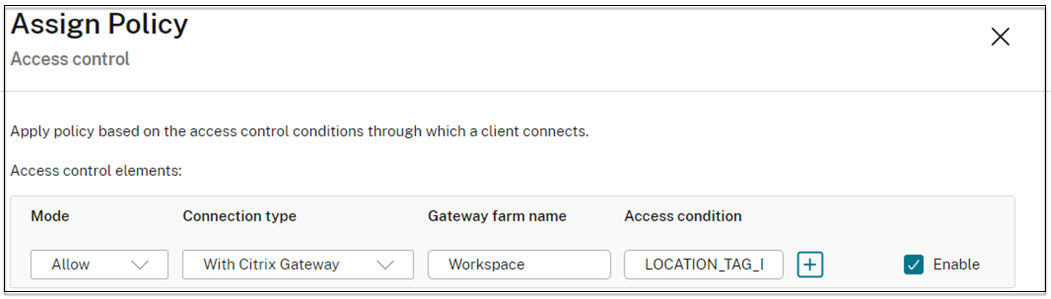

- Defina una directiva con los siguientes detalles:

- Modo: - Permitir

- Tipo de conexión: - Con Citrix Gateway

- Nombre de la comunidad: - Workspace

- Estado de acceso: LOCATION_TAG_HOME (todo en mayúsculas)

- Haga clic en Siguiente e introduzca un nombre para la directiva.

- Haga clic en Finalizar.

Ya puede probar su acceso.

Solución de errores comunes

-

Problema: aparece el mensaje “No se puede completar la solicitud”.

La resolución

- Asegúrese de que el acceso adaptable esté habilitado. Para obtener más información, consulte Habilitar el acceso adaptable.

- Si la función no está habilitada, contacte con Citrix Support.

-

Problema: no se publican aplicaciones ni escritorios.

Este problema puede producirse si las etiquetas inteligentes no se envían desde la autenticación adaptativa al espacio de trabajo o si no se reciben en DaaS o Secure Private Access.

Solución:

- Compruebe si las directivas de acceso inteligente se están viendo afectadas. Para obtener información detallada, consulte https://support.citrix.com/article/CTX138840.

- Compruebe si la instancia de Citrix Adaptive Authentication puede conectarse a

cas.citrix.com. -

Consulte la instancia de autenticación adaptativa para obtener más información sobre las etiquetas inteligentes.

- Asegúrese de que, en el comando

set audit syslogParams, el parámetro LogLevel esté establecido enALLen todas las instancias. -

Inicie sesión en la instancia principal de Adaptive Authentication mediante putty.

Escriba shell

cd /var/logcat ns.log | more or cat ns.log | grep -I “smartaccess”

- Asegúrese de que, en el comando

- Si estos pasos no resuelven el problema, contacte con Citrix Support.

Cambios de configuración para una configuración de alta disponibilidad

En algún momento, puede producirse un retraso en la sincronización de archivos en una configuración de alta disponibilidad en los siguientes directorios. Como resultado, las claves creadas durante el registro de Citrix ADM no se leen a tiempo.

- /var/mastools/conf/agent.conf

- /var/mastools/trust/.ssh/private.pem

- /var/mastools/trust/.ssh/public.pem

Para solucionar el problema de sincronización de archivos, lleve a cabo los pasos siguientes para volver a ejecutar el comando set cloud en el secundario.

> shell cat /var/mastools/conf/agent.conf

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<mps_agent>

<uuid>temp_str</uuid>

<url>fuji.agent.adm.cloud.com</url>

<customerid>customer_id</customerid>

<instanceid>instance_id</instanceid>

<servicename>MAS</servicename>

<download_service_url>download.citrixnetworkapistaging.net</download_service_url>

<abdp_url>fuji.agent.adm.cloud.com</abdp_url>

<msg_router_url>fuji.agent.adm.cloud.com</msg_router_url>

</mps_agent> Done

> set cloud param -CustomerID customer_id -InstanceID instance_id -Deployment Production

<!--NeedCopy-->

En este artículo

- Requisitos previos

- Comprender el flujo de eventos para un acceso inteligente

-

Configuración de directivas de acceso inteligente en instancias de autenticación adaptativa

- Caso de uso 1: configurar una directiva de acceso inteligente para permitir el acceso a los usuarios que inician sesión desde el explorador Chrome y bloquearles el acceso al portapapeles

- Caso de uso 2: configurar directivas de acceso inteligentes basadas en los resultados de EPA, para la autenticación posterior

- Flujo lógico

- Configuración

- Definir etiquetas en DaaS studio

- Solución de errores comunes

- Cambios de configuración para una configuración de alta disponibilidad