Proteger comunicaciones

Para proteger la comunicación entre el servidor Citrix Virtual Apps and Desktops y la aplicación Citrix Workspace, se pueden integrar las conexiones de la aplicación Citrix Workspace a través de tecnologías de seguridad como las siguientes:

-

Citrix Gateway: Para obtener información, consulte los temas de esta sección, además de la documentación de Citrix Gateway y StoreFront.

Nota:

Citrix recomienda utilizar Citrix Gateway entre los servidores de StoreFront y los dispositivos de los usuarios.

- Un firewall: Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si utiliza la aplicación Citrix Workspace a través de un firewall que asigna la dirección IP de red interna del servidor a una dirección de Internet externa (es decir, traducción de direcciones de red, NAT), configure la dirección externa.

- Servidor de confianza.

- Solamente para implementaciones de Citrix Virtual Apps o la Interfaz Web (no se aplica a XenDesktop 7): un servidor proxy SOCKS o un servidor proxy seguro (también conocido como servidor proxy de seguridad o servidor proxy HTTPS). Se pueden utilizar servidores proxy para limitar el acceso hacia y desde la red, y para gestionar las conexiones entre Citrix Workspace y el servidor. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

- Solamente para implementaciones de Citrix Virtual Apps o la Interfaz Web; no se aplica a XenDesktop 7, XenDesktop 7.1, XenDesktop 7.5 ni XenApp 7.5: Soluciones de Traspaso SSL con protocolos TLS (Transport Layer Security).

- Para Citrix Virtual Apps and Desktops 7.6, puede habilitar una conexión SSL directamente entre los usuarios y los VDA.

Compatibilidad con proxies salientes

Smart Control permite a los administradores definir directivas granulares con el objetivo de configurar y aplicar atributos de entorno de usuario para Citrix Virtual Apps and Desktops y Citrix DaaS (anteriormente Citrix Virtual Apps and Desktops Service) mediante Citrix Gateway. Por ejemplo, es posible que quiera prohibir a los usuarios asignar unidades a sus escritorios remotos. Esto se puede lograr con la función Smart Control de Citrix Gateway.

Sin embargo, la situación cambia cuando la aplicación Citrix Workspace y Citrix Gateway pertenecen a cuentas empresariales distintas. En tales casos, el dominio del cliente no puede aplicar la función Smart Control porque la puerta de enlace no existe en el dominio del cliente. En su lugar, puede aprovechar el proxy ICA saliente. El proxy ICA saliente le permite utilizar la función Smart Control incluso cuando la aplicación Citrix Workspace y Citrix Gateway se implementan en organizaciones distintas.

La aplicación Citrix Workspace admite inicios de sesión mediante el proxy de LAN de NetScaler. Se puede configurar un único proxy estático o se puede seleccionar el servidor proxy en ejecución mediante el plug-in del proxy saliente.

Puede configurar proxies salientes a través de los métodos siguientes:

- Proxy estático: El servidor proxy se configura al proporcionarle un nombre de host y un número de puerto.

- Proxy dinámico: Se puede seleccionar un servidor proxy único entre uno o más servidores proxy mediante la DLL del plug-in de proxy.

Puede configurar el proxy saliente mediante la plantilla administrativa de objetos de directiva de grupo y el Editor del Registro.

Para obtener más información acerca del proxy saliente, consulte Compatibilidad con proxies ICA salientes en la documentación de Citrix Gateway.

Compatibilidad con proxies salientes: Configuración

Nota:

Si se configuran tanto proxies estáticos como proxies dinámicos, la configuración de proxies dinámicos tiene prioridad.

Configurar el proxy saliente mediante la plantilla administrativa de GPO:

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Citrix Workspace > Redirección de red.

- Seleccione una de estas opciones:

- Para proxies estáticos: Seleccione la directiva Configurar el proxy de LAN de NetScaler manualmente. Seleccione Habilitado y, a continuación, indique el nombre de host y el número de puerto.

- Para proxies dinámicos: Seleccione la directiva Configurar el proxy de LAN de NetScaler con DLL. Seleccione Habilitado y, a continuación, indique la ruta de acceso completa al archivo DLL. Por ejemplo:

C:\Workspace\Proxy\ProxyChooser.dll.

- Haga clic en Aplicar y Aceptar.

Configurar el proxy saliente mediante el Editor del Registro:

-

Para proxies estáticos:

- Abra el Editor del Registro y vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler. -

Cree claves de valor DWORD de la siguiente manera:

"StaticProxyEnabled"=dword:00000001"ProxyHost"="testproxy1.testdomain.com"ProxyPort"=dword:000001bb

- Abra el Editor del Registro y vaya a

-

Para proxies dinámicos:

- Abra el Editor del Registro y vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxy. - Cree claves de valor DWORD de la siguiente manera:

"DynamicProxyEnabled"=dword:00000001"ProxyChooserDLL"="c:\\Workspace\\Proxy\\ProxyChooser.dll"

- Abra el Editor del Registro y vaya a

TLS

Este tema se aplica a Citrix Virtual Apps and Desktops 7.6 y versiones posteriores.

Para usar el cifrado TLS para todas las comunicaciones de la aplicación Citrix Workspace con el servidor, configure el dispositivo de usuario, la aplicación Citrix Workspace y, si usa la Interfaz Web, el servidor que ejecuta la Interfaz Web. Para obtener información sobre cómo proteger las comunicaciones con StoreFront, consulte los temas de Proteger en la documentación de StoreFront.

Requisitos previos:

Los dispositivos de los usuarios deben cumplir los requisitos especificados en los Requisitos del sistema.

Use esta directiva para configurar las opciones de TLS que garantizan que la aplicación Citrix Workspace identifique de forma segura el servidor al que se está conectando y pueda cifrar todas las comunicaciones con el servidor.

Puede usar estas opciones para:

- Exigir el uso de TLS: Citrix recomienda usar TLS para todas las conexiones a través de redes que no son de confianza, como Internet.

- Exigir el uso de la criptografía aprobada por FIPS (Federal Information Processing Standards): Para cumplir las recomendaciones de NIST SP 800-52. Estas opciones están inhabilitadas de forma predeterminada.

- Exigir el uso de una versión específica de TLS y de conjuntos de cifrado TLS específicos: Citrix admite los protocolos TLS 1.0, TLS 1.1 y TLS 1.2 entre la aplicación Citrix Workspace para Windows y Citrix Virtual Apps and Desktops y Citrix DaaS.

- Conectarse solamente a servidores específicos.

- Comprobar si el certificado del servidor se ha revocado.

- Comprobar si existe alguna directiva de emisión de certificados de servidor específica.

- Seleccionar un certificado de cliente concreto, si el servidor está configurado para solicitar uno.

Compatibilidad con TLS

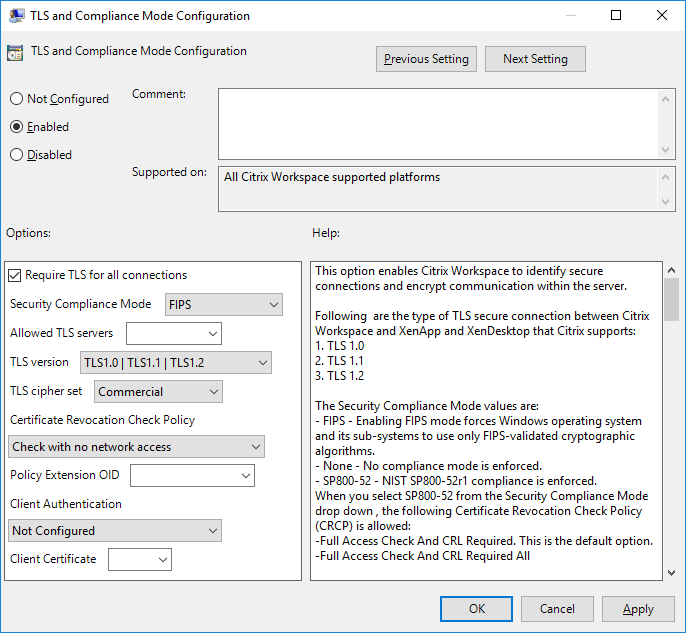

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

-

En el nodo Configuración del equipo, vaya a Plantillas administrativas > Citrix Workspace > Redirección de red y seleccione la directiva Configuración del modo de conformidad y TLS.

-

Seleccione Habilitada para habilitar las conexiones seguras y para cifrar la comunicación en el servidor. Configure estas opciones:

Nota:

Citrix recomienda usar TLS para proteger las conexiones.

-

Seleccione Requerir TLS para todas las conexiones si quiere obligar a la aplicación Citrix Workspace a usar TLS en todas las conexiones con aplicaciones y escritorios publicados.

-

En el menú Modo de conformidad para la seguridad, seleccione la opción correspondiente:

- Ninguno: No se impone ningún modo de conformidad.

- SP800-52: Seleccione SP800-52 para la conformidad con NIST SP 800-52. Seleccione esta opción solo si los servidores o las puertas de enlace también cumplen las recomendaciones de NIST SP 800-52.

Nota:

Si selecciona SP800-52, se usará automáticamente la criptografía aprobada por FIPS, incluso aunque no esté seleccionada la opción Habilitar FIPS. También debe habilitar la opción de seguridad de Windows Criptografía de sistema: usar algoritmos que cumplan FIPS para cifrado, firma y operaciones hash. De lo contrario, la aplicación Citrix Workspace puede fallar al intentar conectarse a aplicaciones y escritorios publicados.

Si selecciona SP800-52, también debe seleccionar el parámetro Directiva de comprobación de revocación de certificados con el valor Comprobar con acceso completo o con el valor Requerir comprobación con acceso completo y lista de revocación de certificados.

Cuando selecciona SP 800-52, la aplicación Citrix Workspace verifica si el certificado de servidor cumple las recomendaciones de NIST SP 800-52. Si el certificado de servidor no las cumple, la aplicación Citrix Workspace no se podrá conectar.

- Habilitar FIPS: Seleccione esta opción para exigir el uso de la criptografía aprobada por FIPS. También debe habilitar la opción de seguridad de Windows Criptografía de sistema: usar algoritmos que cumplan FIPS para cifrado, firma y operaciones hash en la directiva de grupo del sistema operativo. De lo contrario, la aplicación Citrix Workspace puede fallar al intentar conectarse a aplicaciones y escritorios publicados.

-

En la lista desplegable Servidores TLS permitidos, seleccione el número de puerto. Con una lista separada por comas, la aplicación Citrix Workspace para Windows se conectará solo a los servidores especificados. Se pueden especificar comodines y números de puerto. Por ejemplo, *.citrix.com: 4433 permite la conexión a un servidor cuyo nombre común termine en .citrix.com en el puerto 4433. La precisión de la información que contenga un certificado de seguridad es responsabilidad del emisor del certificado. Si Citrix Workspace no reconoce ni confía en el emisor de un certificado, se rechaza la conexión.

-

En el menú Versión de TLS, seleccione una de las siguientes opciones:

-

TLS 1.0, TLS 1.1 o TLS 1.2: Este es el parámetro predeterminado. Esta opción solo se recomienda si es un requisito del negocio usar TLS 1.0 para la compatibilidad.

-

TLS 1.1 o TLS 1.2: Use esta opción para que las conexiones ICA usen TLS 1.1 o TLS 1.2.

-

TLS 1.2: Esta opción se recomienda si TLS 1.2 es un requisito del negocio.

- Conjunto de cifrado TLS: Para obligar el uso de conjuntos de cifrado TLS específicos, seleccione Gubernamental (GOV), Comercial (COM) o Todos (ALL). Para determinadas configuraciones de Citrix Gateway, puede que deba seleccionar COM. La aplicación Citrix Workspace admite claves RSA de 1024, 2048 y 3072 bits. También se admiten certificados raíz con claves RSA de 4096 bits.

Nota:

Citrix no recomienda el uso de claves RSA de 1024 bits.

-

Cualquiera: Cuando tiene el valor “Cualquiera”, la directiva no está configurada y se permite cualquiera de los siguientes conjuntos de cifrado:

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

-

Comercial: Cuando tiene el valor “Comercial”, se permiten solo los conjuntos de cifrado siguientes:

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

-

Gubernamental: Cuando tiene el valor “Gubernamental”, se permiten solo los conjuntos de cifrado siguientes:

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- En el menú Directiva de comprobación de revocación de certificados, seleccione alguna de las siguientes opciones:

-

Comprobar sin acceso a red: Se lleva a cabo una comprobación de la lista de revocación de certificados. Solo se usan almacenes locales de listas de revocación de certificados. Se ignoran todos los puntos de distribución. No es obligatorio encontrar la lista de revocación de certificados para verificar el certificado que presenta el servidor de Traspaso SSL/Citrix Secure Web Gateway de destino.

-

Comprobar con acceso completo: Se lleva a cabo una comprobación de la lista de revocación de certificados. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. No es obligatorio encontrar una lista de revocación de certificados para la verificación del certificado del servidor presentado por el servidor de destino.

-

Requerir comprobación con acceso completo y lista de revocación de certificados: Se hace una comprobación de listas de revocación de certificados, con exclusión de la entidad de certificación (CA) raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

-

Requerir comprobación con acceso completo y todas las listas de revocación de certificados: Se hace una comprobación de listas de revocación de certificados, incluida la entidad de certificación (CA) raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Si se encuentra información de revocación de un certificado, se rechaza la conexión. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

-

No comprobar: No se comprueban listas de revocación de certificados.

-

Puede restringir la aplicación Citrix Workspace para que solo pueda conectarse a servidores con una directiva de emisión de certificados concreta, mediante un OID de extensión de directiva. Cuando se selecciona OID de extensión de directiva, la aplicación Citrix Workspace solamente acepta certificados de servidor que contienen ese OID de extensión de directiva.

-

En el menú Autenticación del cliente, seleccione alguna de las siguientes opciones:

-

Inhabilitada: La autenticación de cliente está inhabilitada.

-

Mostrar selector de certificados: Pedir siempre al usuario que seleccione un certificado.

-

Seleccionar automáticamente, si es posible: Pedir al usuario que seleccione un certificado solo si hay varios para elegir.

-

No configurado: La autenticación del cliente no está configurada.

-

Usar un certificado especificado: Usar el certificado de cliente que esté definido en la opción “Certificado del cliente”.

-

Use el parámetro Certificado del cliente para especificar la huella digital del certificado de identificación y evitar tener que preguntar al usuario innecesariamente.

-

Haga clic en Aplicar y Aceptar para guardar la directiva.

-

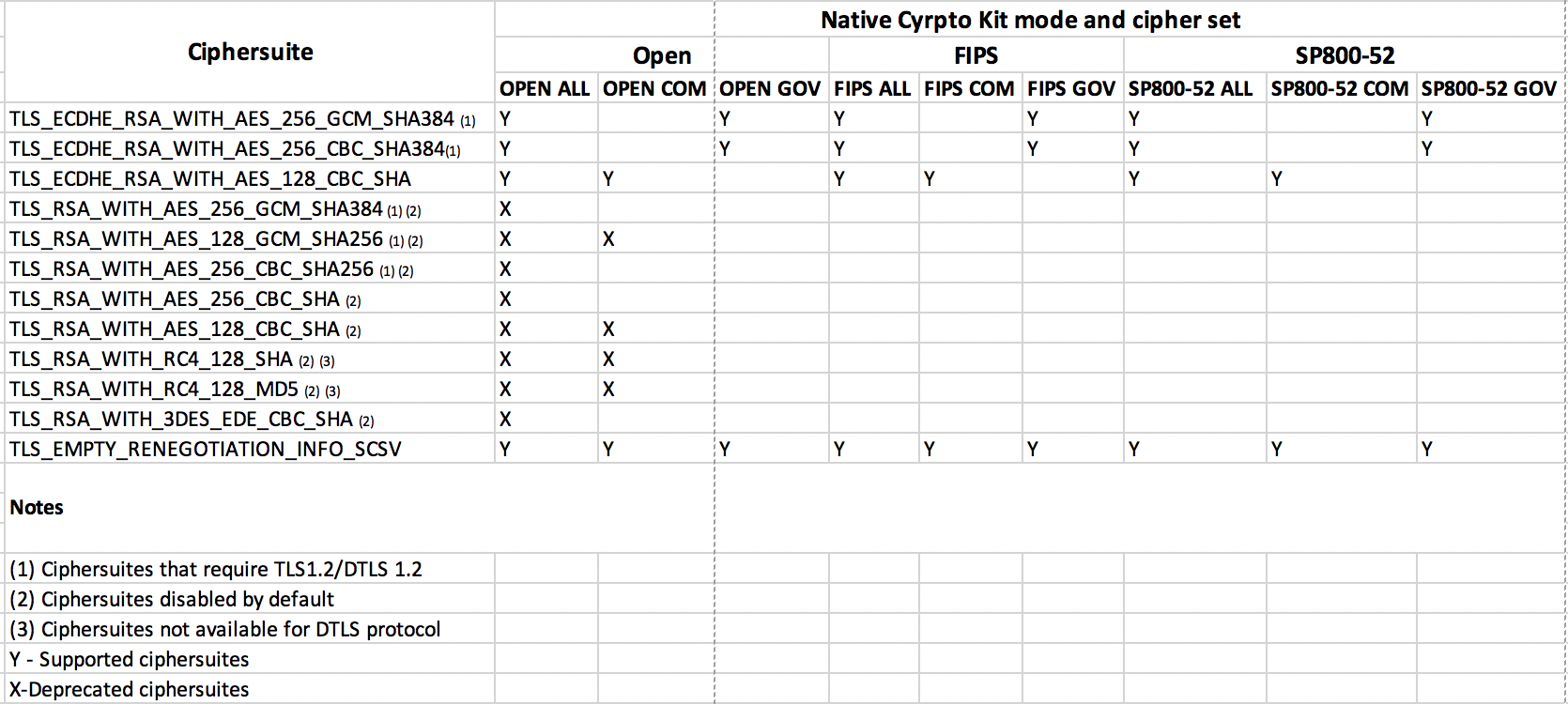

La tabla siguiente muestra los conjuntos de cifrado en cada grupo:

Firewall

Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si utiliza un firewall en la implementación, la aplicación Citrix Workspace para Windows debe poder comunicarse a través de él con el servidor web y el servidor Citrix.

Puertos comunes de comunicación Citrix

| Origen | Tipo | Puerto | Detalles |

|---|---|---|---|

| Aplicación Citrix Workspace | TCP | 80/443 | Comunicación con StoreFront |

| ICA/HDX | TCP | 1494 | Acceso a aplicaciones y escritorios virtuales |

| ICA/HDX con fiabilidad de la sesión | TCP | 2598 | Acceso a aplicaciones y escritorios virtuales |

| ICA/HDX por SSL | TCP | 443 | Acceso a aplicaciones y escritorios virtuales |

Para obtener más información sobre los puertos, consulte el artículo CTX101810 de Knowledge Center.

Si el firewall se ha configurado para la traducción de direcciones de red (NAT), use la Interfaz Web para definir las asignaciones desde las direcciones internas hacia las direcciones externas y los puertos. Por ejemplo, si el servidor Citrix Virtual Apps and Desktops no se ha configurado con una dirección alternativa, puede configurar la Interfaz Web para proporcionar una dirección alternativa a la aplicación Citrix Workspace. Entonces, la aplicación Citrix Workspace se conecta al servidor mediante la dirección externa y el número de puerto.

Servidor proxy

Se usan servidores proxy para limitar el acceso hacia y desde la red, así como para administrar las conexiones entre los servidores y la aplicación Citrix Workspace para Windows. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

En la comunicación con el servidor, la aplicación Citrix Workspace utiliza los parámetros del servidor proxy configurados de forma remota en el servidor que ejecuta Workspace para Web o la Interfaz Web. Para obtener más información sobre la configuración de servidores proxy, consulte la documentación de StoreFront o de la Interfaz Web.

En la comunicación con el servidor web, la aplicación Citrix Workspace utiliza los parámetros de servidor proxy configurados a través de la opción Internet del explorador web predeterminado en el dispositivo de usuario. Se deben configurar los parámetros de Internet del explorador web predeterminado en el dispositivo de usuario según corresponda.

Configure el proxy con el Editor del Registro para indicar a la aplicación Citrix Workspace que acepte o descarte el servidor proxy durante las conexiones.

Advertencia

Si se modifica el Registro de forma incorrecta, pueden producirse problemas graves que obliguen a reinstalar el sistema operativo. Citrix no puede garantizar que los problemas derivados de la utilización inadecuada del Editor del Registro puedan resolverse.

- Vaya a

\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\AuthManager. - Defina ProxyEnabled (REG_SZ).

- True: La aplicación Citrix Workspace acepta al servidor proxy durante las conexiones.

- False: La aplicación Citrix Workspace descarta al servidor proxy durante las conexiones.

- Reinicie la aplicación Citrix Workspace para que los cambios surtan efecto.

Servidor de confianza

El parámetro “Servidor de confianza” identifica y aplica relaciones de confianza en las conexiones de la aplicación Citrix Workspace.

Cuando se habilita “Servidor de confianza”, la aplicación Citrix Workspace especifica los requisitos y decide si la conexión con el servidor es de confianza o no. Por ejemplo, si la aplicación Citrix Workspace se conecta a una dirección determinada (como https://\*.citrix.com) a través de un tipo de conexión específico (como TLS), se redirige a una zona de confianza en el servidor.

Al habilitar esta función, el servidor conectado reside en la zona Sitios de confianza de Windows. Para ver instrucciones detalladas sobre cómo agregar servidores a la zona Sitios de confianza de Windows, consulte la ayuda en línea de Internet Explorer.

Para habilitar la configuración de servidor de confianza mediante la plantilla administrativa de objetos de directiva de grupo

Requisito previo:

Debe salir de los componentes de la aplicación Citrix Workspace, incluida la Central de conexiones.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Plantillas administrativas clásicas (ADM) > Componentes de Citrix > Citrix Workspace > Redirección de red > Configuración de servidores de confianza.

- Marque Habilitado para obligar a que la aplicación Citrix Workspace realice la identificación de la región.

- Marque Aplicar configuración de servidor de confianza. Eso obliga al cliente a realizar la identificación mediante un servidor de confianza.

- Desde la lista desplegable Zona de Internet de Windows, seleccione la dirección del servidor de cliente. Esta configuración solo se aplica a la zona “Sitios de confianza” de Windows.

- En el campo Dirección, establezca la dirección del servidor de cliente en una zona “Sitios de confianza” que no sea Windows. Puede utilizar una lista separada por comas.

- Haga clic en Aceptar y Aplicar.

ICA File Signing

La función ICA File Signing (firma de archivos ICA) permite protegerse ante inicios no autorizados de escritorios y aplicaciones. La aplicación Citrix Workspace verifica si el inicio de la aplicación o del escritorio fue generado desde una fuente de confianza, basándose en una directiva de administración, y protege al usuario frente a inicios originados en servidores que no son de confianza. Puede configurar ICA File Signing mediante la plantilla administrativa de objetos de directiva de grupo o StoreFront. La función ICA File Signing no está habilitada de forma predeterminada.

Para obtener información sobre cómo habilitar ICA File Signing para StoreFront, consulte Habilitar ICA File Signing en la documentación de StoreFront.

Para la implementación de Interfaz Web, la Interfaz Web habilita y configura los inicios de escritorios y aplicaciones para incluir una firma durante el proceso de inicio mediante el servicio Citrix ICA File Signing. Este servicio permite firmar los archivos ICA con un certificado proveniente del almacén de certificados personal del equipo.

Configurar la firma del archivo ICA

Nota:

Si no se agrega CitrixBase.admx\adml al objeto de directiva de grupo (GPO) local, la directiva Habilitar ICA File Signing puede no estar presente.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Componentes de Citrix.

- Seleccione la directiva Habilitar ICA File Signing y seleccione una de las opciones según sea necesario:

- Habilitada: Indica que puede agregar el sello del certificado con firma a la lista de sellos de certificados de confianza permitidos.

- Certificados de confianza: Haga clic en Mostrar para eliminar el sello del certificado con firma existente en la lista de permitidos. Puede copiar y pegar los sellos de certificados con firma desde las propiedades de los certificados.

- Directiva de seguridad: Seleccione una de las siguientes opciones en el menú.

- Permitir inicios con firma solamente (más seguro): Permite los inicios de solamente escritorios o aplicaciones con firma desde servidores de confianza. Aparece una advertencia de seguridad en caso de una firma no válida. No puede iniciar la sesión debido a que no se autoriza.

- Preguntar al usuario en inicios sin firma (menos seguro): Aparece un mensaje cuando se inicia una sesión sin firma o sin firma válida. Puede optar por continuar el inicio o cancelarlo (opción predeterminada).

- Haga clic en Aplicar y Aceptar para guardar la directiva.

- Reinicie la sesión de la aplicación Citrix Workspace para que los cambios surtan efecto.

Para seleccionar y distribuir un certificado de firma digital:

Cuando se seleccione un certificado de firma digital, Citrix recomienda elegir a partir de la lista siguiente, en el orden siguiente:

- Adquiera un certificado con firma de código o un certificado con firma SSL a partir de una entidad de certificados (CA) pública.

- Si su empresa dispone de una entidad de certificados privada, cree un certificado con firma de código o un certificado con firma SSL a través de la entidad de certificados privada.

- Utilice un certificado SSL existente, como el certificado del servidor de la Interfaz Web.

- Cree un certificado raíz y distribúyalo a los dispositivos de usuario mediante un objeto de directiva de grupo o una instalación manual.