Guía de implementación y configuración: virtualización de Citrix en Google Cloud

Nota:

El contenido de este documento se está reestructurando e incorporando al Centro de soluciones para Citrix DaaS en Google Cloud. El contenido del documento original se deja aquí durante la transición para que esté completo y sea referenciable.

Introducción

Esta guía paso a paso de implementación y configuración está dirigida a los profesionales técnicos que implementan y administran la infraestructura de Citrix en Google Cloud. Puede pensar en esta guía como un doble clic del documento dearquitectura de referencia de Citrix Virtualization on Google Cloud, también disponible en Citrix TechZone. La arquitectura de referencia lo ayuda a decidirla arquitectura del sistema de virtualización. Para guiarlo en este camino de comprensión, vamos a desglosar cada uno de los pasos principales enobjetivos, seguidos de guías paso a paso sobreuna formade lograr nuestroobjetivo principal: crear un sistema de virtualización de Citrix en Google Cloud.

Al realizar este viaje con nosotros, le animamos a compartir sus comentarios, contribuciones, preguntas, sugerencias y comentarios a lo largo del camino. Envíenos un mensaje por correo electrónico algrupo de trabajo de pymes de Citrix on Google.

Si está interesado en recibir formación sobre virtualización de Citrix y Google Cloud, Citrix ofrece versiones guiadas por un instructor y a su propio ritmo. Para obtener más información, consulte el siguiente sitio web de Citrix Education en https://training.citrix.com/learning. O póngase en contacto con su administrador de éxito de clientes de Citrix para obtener más información

Descripción general del despliegue

La siguiente lista proporciona una descripción general de los objetivos y las tareas necesarios para crear un sistema de virtualización Citrix en Google Cloud:

- Definir la arquitectura de implementación

- Preparar el proyecto de Google Cloud

- Configurar los servicios de red

- Creación de máquinas virtuales

- Configurar el acceso a las consolas de máquinas virtuales

- Implementación de Active Directory

- Crear/inicializar la ubicación de recursos de Citrix Cloud

- Configurar Citrix DaaS

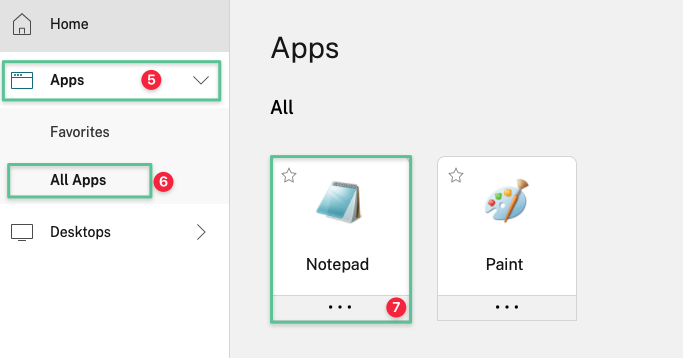

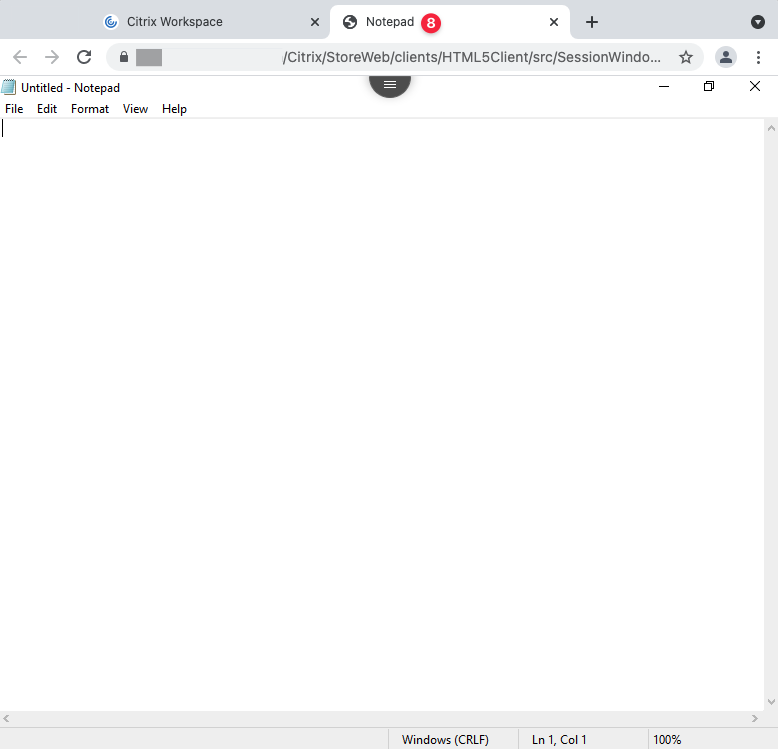

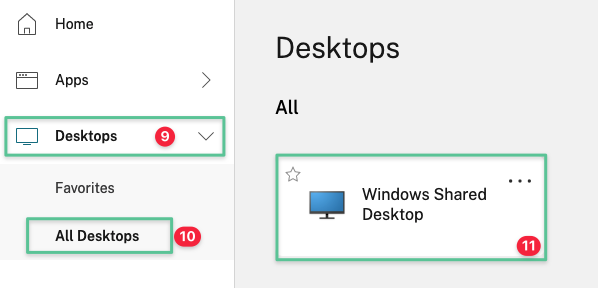

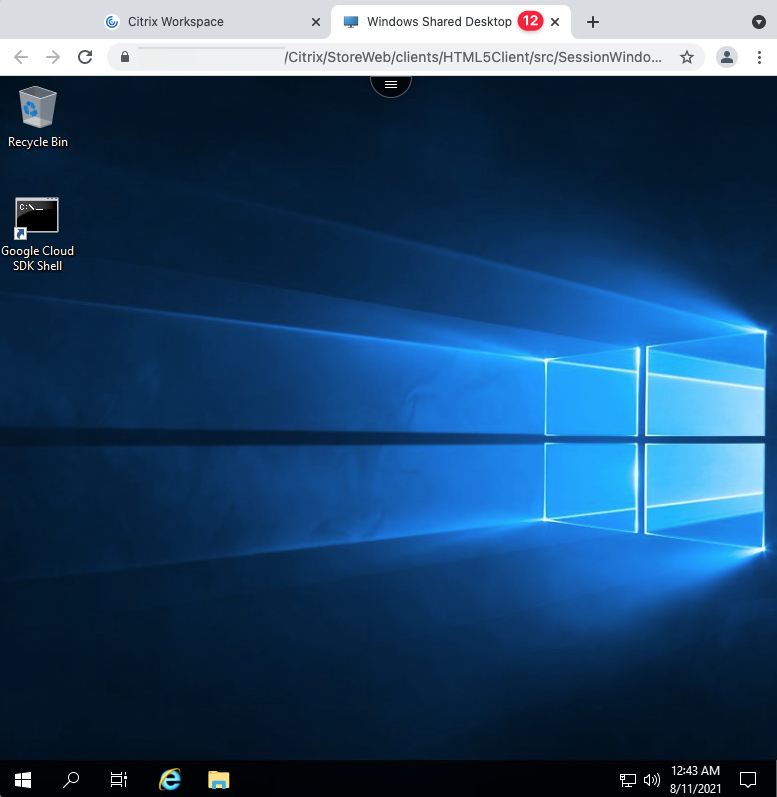

- Prueba de lanzamiento de recursos de escritorio y aplicaciones virtuales

1. Definir la arquitectura de implementación

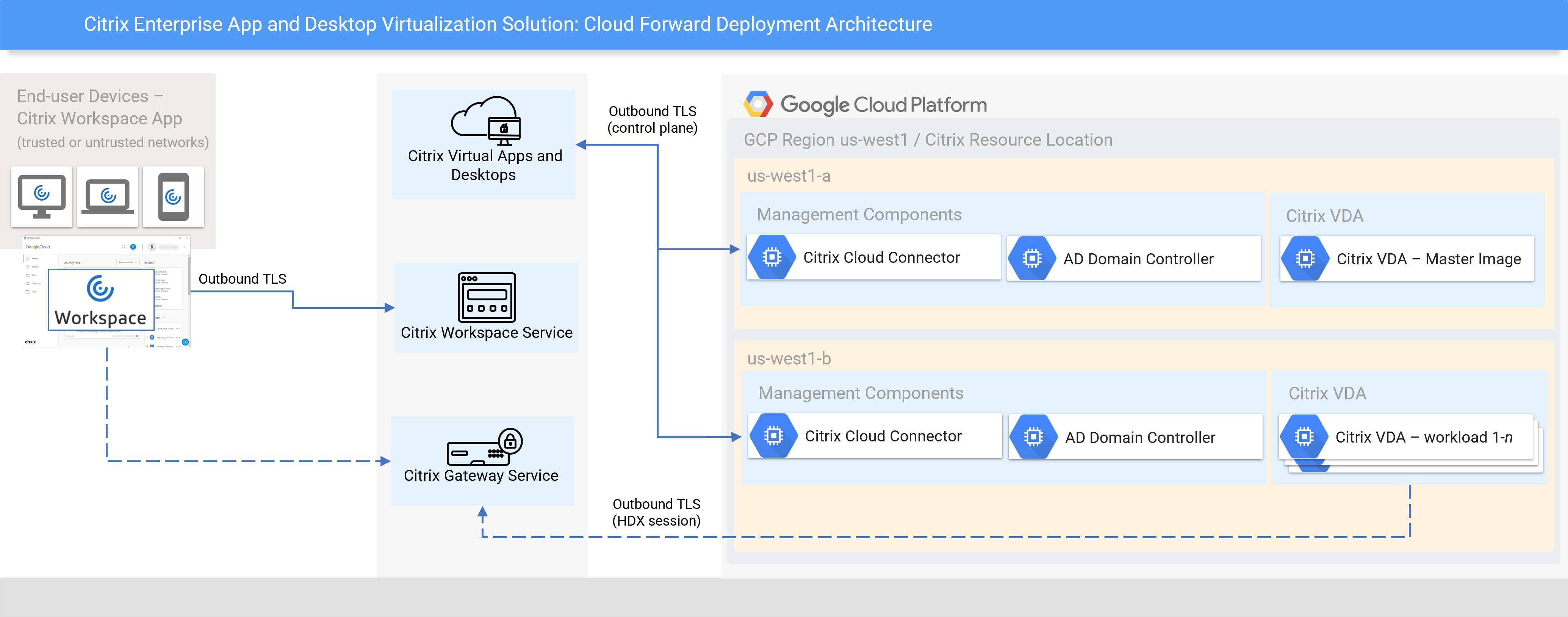

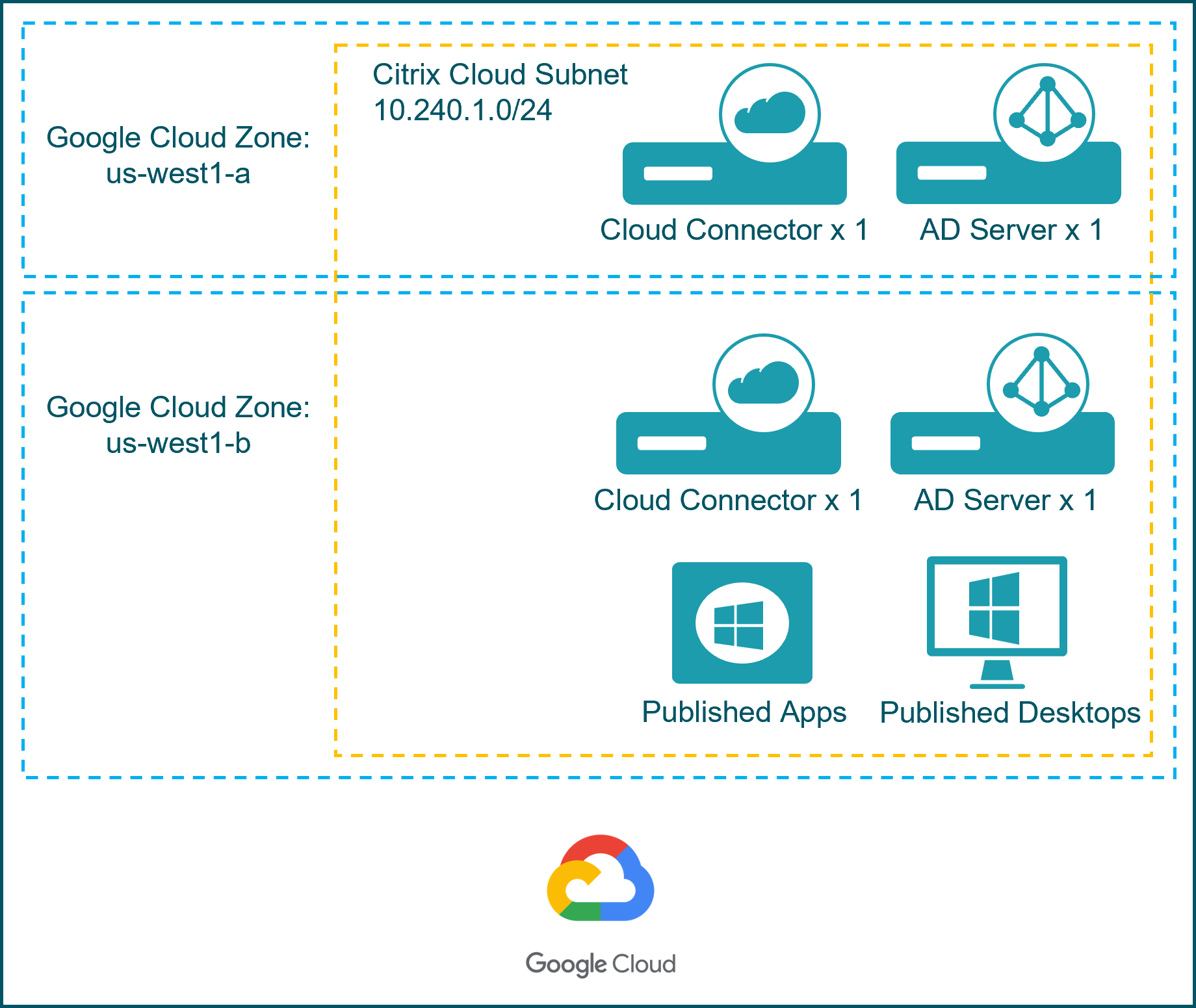

Antes de crear un sistema de virtualización Citrix en CUALQUIER plataforma, debe averiguar la arquitectura de implementación. La flexibilidad de la pila tecnológica de Citrix puede ser un desafío. Sin embargo, analizamos las decisiones de diseño más importantes que hay que tener en cuenta en el documento sobre la arquitectura de referencia de Citrix Virtualization on Google Cloud . En esta guía, estamos creando una solución Citrix basada en el diseño Cloud Forward, como se muestra en la ilustración:

2. Preparar el proyecto de Google Cloud

El objetivo de esta sección es preparar el proyecto de Google Cloud que se utiliza como ubicación de recursosdel servicio Citrix Cloud Virtual Apps and Desktops. Puede crear un proyecto de Google Cloud nuevo u obtener acceso a uno existente.

Cuando esté completo, dispondrá de:

-

Breve introducción a los principales componentes de Google Cloud

-

Acceso a un proyecto de Google Cloud

-

Asigne la función de propietario del proyecto a su usuario

-

Preparó la nube de Google

Nota

En esta sección se proporciona una guía para crear una ubicación de recursos en Google Cloud. Si bien estos requisitos estaban completos y eran correctos en el momento de escribir este artículo, querrá consultar la documentación del producto para conocer los requisitos más actuales.

Manual de Google Cloud

Google Cloud consiste en servicios y recursos alojados en centros de datos de todo el mundo, que varían según las regiones geográficas. Los servicios de infraestructura de Google Cloud están disponibles en ubicaciones de Norteamérica, Sudamérica, Europa, Asia y Australia. Estas ubicaciones se dividen en regiones y zonas. Una zona es una ubicación aislada dentro de una región. La zona determina qué recursos informáticos están disponibles y dónde se almacenan los datos y dónde se accede a ellos. Una región puede tener tres o más zonas. Por ejemplo, la región us-west1 denota una región en la costa oeste de los Estados Unidos que tiene tres zonas us-west1-a, us-west1-b y us-west1-c.

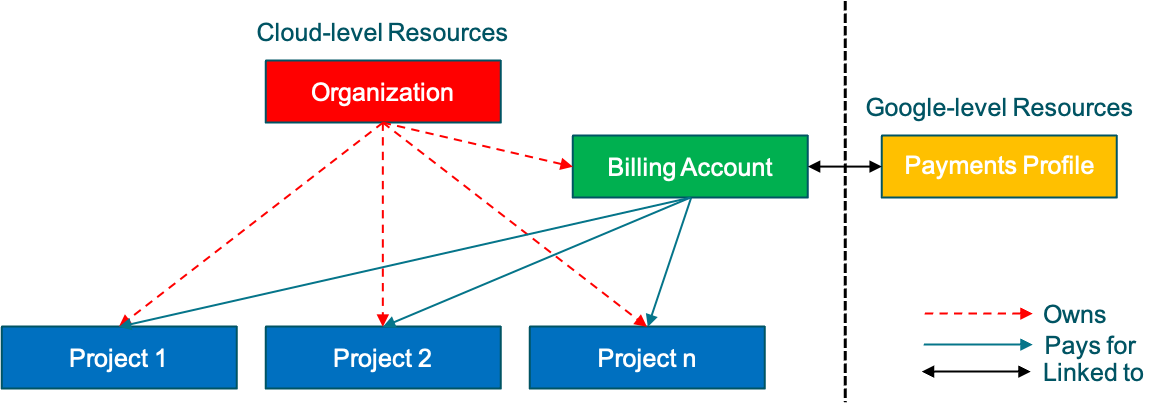

Las cuentasde facturación de Google son un requisito previo para crear un proyecto de Google. La facturación de Google está vinculada a un perfil de pagos de Google. En un entorno de GCP, las cuentas de facturación se pueden vincular a uno o más proyectos que estén alineados con una organización. Se recomienda que su organización cuente con la estructura de facturación adecuada antes de continuar. La facturación en GCP se basa en el uso, de forma similar a la de otros proveedores de nube pública. Google no cobra por las máquinas virtuales cuando están en estado de terminación. Sin embargo, Google cobra por almacenar el estado preservado de las máquinas virtuales suspendidas. Google ofrece descuentos por compromiso de uso (1 o 3 años) para el uso de máquinas virtuales, lo que resulta ideal para cargas de trabajo con necesidades de recursos predecibles. Además, Google ofrece descuentos por uso continuado que aplican automáticamente el descuento para Compute Engine específico que se usa más del 25% al mes. Sin embargo, los descuentos por uso continuado no se aplican a las instancias de máquinas E2 y A2. Google también ofrece recomendaciones de tamaño para las instancias de VM mediante la inteligencia integrada.

GCP organiza los recursos en un proyecto. Todos los proyectos de GCP se asignan de forma predeterminada a una función de creador de proyectos de usuario único. Crea miembros adicionales del proyecto y funciones de administración y acceso de identidad para controlar el acceso al proyecto de GCP. Un proyecto consiste en un conjunto de usuarios, un conjunto de API, configuración de facturación, autenticación y supervisión de las API. El proyecto GCP tiene los siguientes componentes:

-

Un nombre de proyecto, que puede proporcionar o asignar automáticamente

-

Un ID de proyecto, que puede proporcionar o asignar automáticamente

-

Un número de proyecto, no personalizable y asignado automáticamente

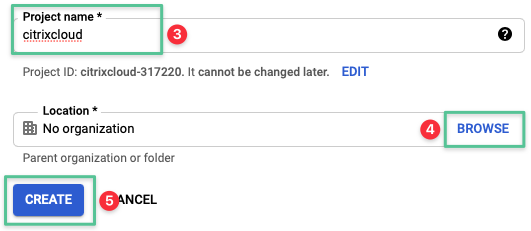

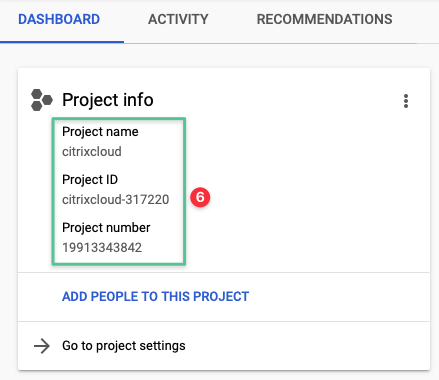

2.1 Crear o acceder a Google Project

El objetivo de esta tarea es, en última instancia, obtener acceso al proyecto de Google Cloud que contiene los activos de virtualización de Citrix. Si otra persona de su organización es responsable de crear proyectos, debe asignarle la función de “Propietario” de la Administración de acceso a identidades (IAM) para completar el resto de este objetivo. Si va a crear el proyecto, los siguientes pasos le guiarán a lo largo del proceso.

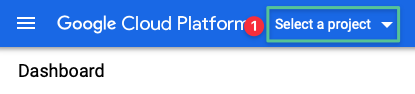

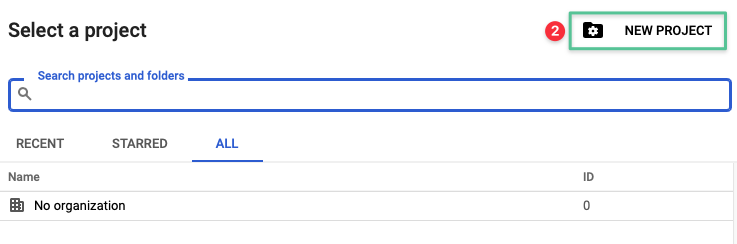

Puede completar los siguientes pasos desde Google Cloud Console (https://console.cloud.google.com). Asegúrese de haber iniciado sesión en esta consola con una cuenta de usuario válida.

-

Haga clic en Seleccionar un proyecto de la lista desplegable

-

Haga clic en Nuevo proyecto

-

Introduzca un nombre de proyecto único: citrixcloud

-

Haga clic en Examinar y seleccione su organización

-

Haga clic en Crear

-

Validar que el proyecto se haya creado correctamente

2.2 Habilitar las API de Google Cloud

Citrix Cloud interactúa con su proyecto de Google Cloud mediante varias API diferentes. Estas API no están necesariamente habilitadas de forma predeterminada, pero son necesarias para la creación de flotas de Citrix Virtual Delivery Agent (VDA) y la administración del ciclo de vida. Para que Citrix Cloud funcione, las siguientes API de Google deben estar habilitadas en el proyecto:

-

API de Compute Engine

-

API de Cloud Resource Manager

-

API de Identity and Access Management (IAM)

-

API de Cloud Build

-

* API del sistema de nombres de dominio (DNS) en la nube

Nota

*La API de DNS de Cloud es necesaria para configurar los servicios de DNS de su proyecto, que son necesarios para configurar Active Directory en Google Cloud. Si su equipo de infraestructura administra los componentes de la infraestructura de Active Directory y DNS, puede omitir este paso de manera efectiva. Citrix Cloud utiliza las otras cuatro API y deben estar habilitadas.

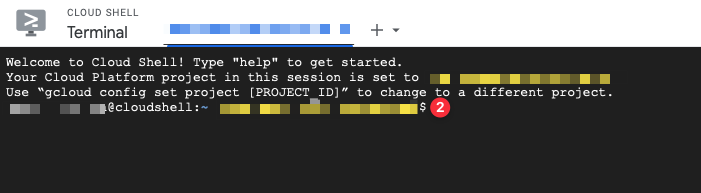

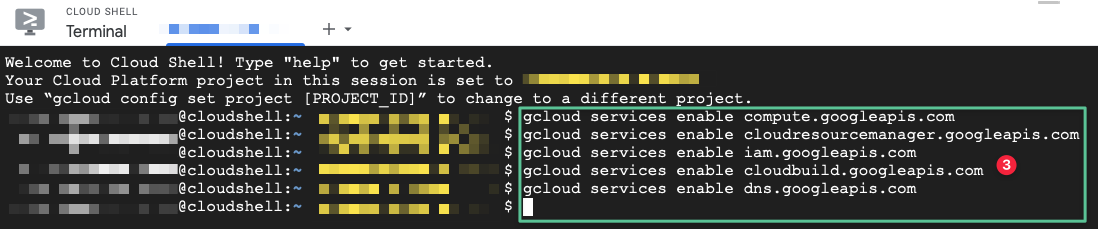

Las API de Google se pueden habilitar desde las páginas API y Servicios/Panel o API y Servicios/Biblioteca si prefiere usar la consola gráfica. La activación de las API también se puede completar rápidamente con Google Cloud Shell, como se describe:

-

Haga clic en el icono de Google Shell que se encuentra en la esquina superior derecha de Google Console:

-

En la consola de Google, aparece el siguiente Cloud Shell:

-

Pegue los cuatro comandos siguientes en Cloud Shell. Si Cloud Shell se lo solicita, haga clic en Autorizar:

gcloud services enable compute.googleapis.comgcloud services enable cloudresourcemanager.googleapis.comgcloud services enable iam.googleapis.comgcloud services enable cloudbuild.googleapis.comgcloud services enable dns.googleapis.com

2.3 Crear/actualizar cuentas de servicio

Google Identity and Access Management (IAM) le permite conceder acceso granular a recursos específicos de Google Cloud. La OMS tiene acceso a QUÉ recursos y QUÉ pueden hacer con esos recursos. Las cuentas de servicio se encuentran dentro de los proyectos, de forma similar a otros recursos que implementas en Google Cloud.

Citrix Cloud usa dos cuentas de servicio independientes dentro del proyecto de Google Cloud:

-

Cuenta de servicio de Cloud Build: Se aprovisiona automáticamente una vez que se habilitan las API de Google, la cuenta de servicio de Cloud Build se puede identificar con una dirección de correo electrónico que comienza con el ID del proyecto, por ejemplo,

<project-id>@cloudbuild.gserviceaccount.com. La cuenta de Cloud Build requiere las tres funciones siguientes:-

Cuenta de servicio Cloud Build (asignada de forma predeterminada)

-

Administrador de instancias de proceso

-

Usuario de cuenta de servicio

-

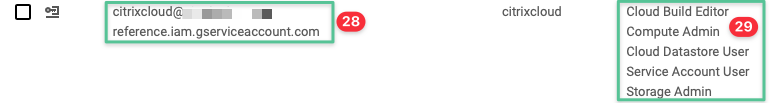

-

Cuenta de servicio de Citrix Cloud: Citrix Cloud utiliza la cuenta de servicio para autenticarse en Google Cloud mediante una clave generada previamente. La cuenta de servicio permite a Citrix Cloud acceder al proyecto de Google, aprovisionar y administrar máquinas. La cuenta de servicio se crea manualmente y se puede identificar con una dirección de correo electrónico, por ejemplo,

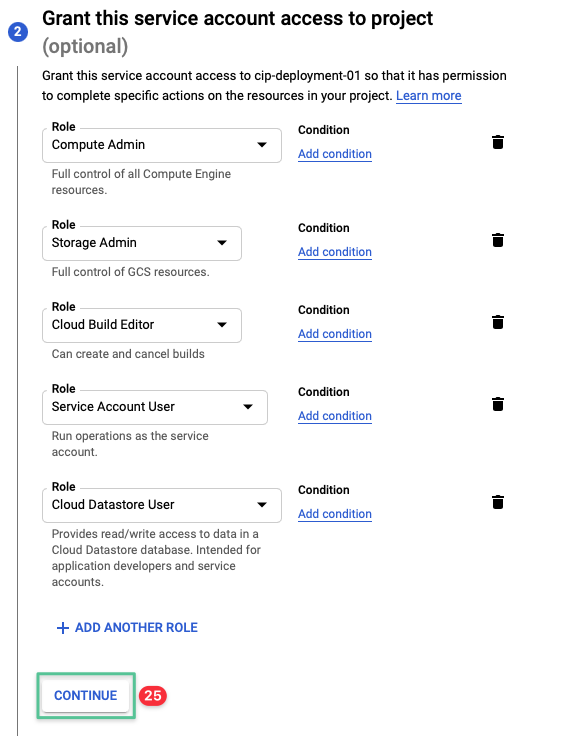

<my-service-account><project-id>.iam.gserviceaccount.com. Al aplicar el principio de privilegio mínimo, otorgue las siguientes funciones a la Cuenta de servicio:-

Administrador de procesos

-

Administrador de almacenamiento

-

Editor de compilaciones en la nube

-

Usuario de cuenta de servicio

-

Usuario de almacén de datos en la nube

-

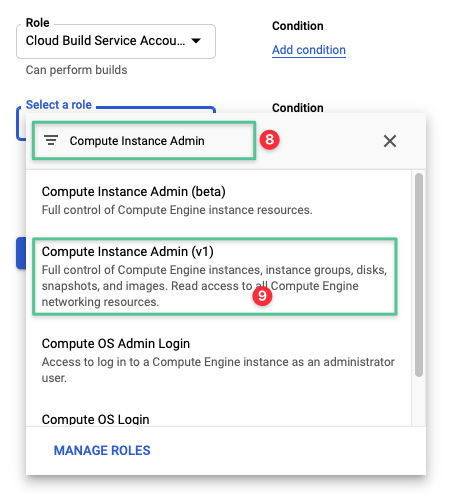

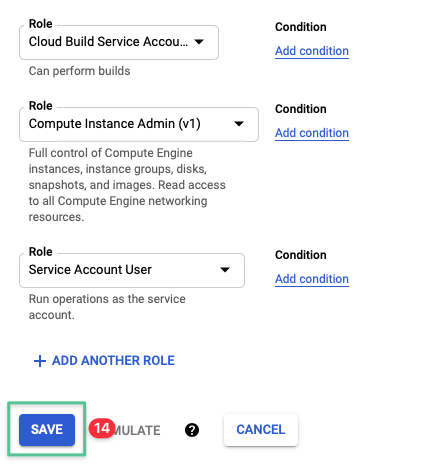

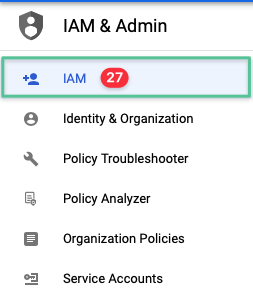

2.3.1 Actualizar las funciones asignadas a la cuenta de servicio de Cloud Build

-

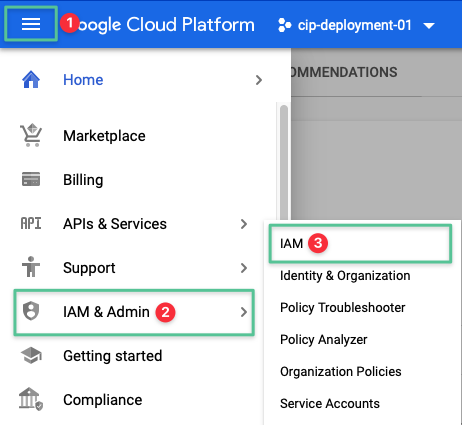

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Vaya a IAM & Admin

-

Haga clic en IAM

-

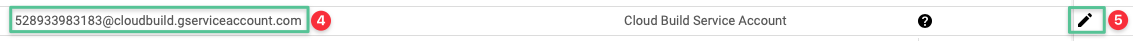

Busque la cuenta de servicio Cloud Build, identificable con una dirección de correo electrónico que comience con el ID del proyecto, por ejemplo,

<project-id>@cloudbuild.gserviceaccount.com. La función de cuenta de servicio de Cloud Build se aplica de forma predeterminada.Nota

Si no puede ver la cuenta de Cloud Build, debe habilitar la cuenta de Cloud Build manualmente siguiendo estos pasos:

- Haga clic en el menú de hamburguesas

- Desplácese hacia abajo hasta encontrar la sección del menú de CI/CD

- Haga clic Cloud Build

- Haga clic en Configuración

- Ubique Cuentas de servicio, en la columna Estado, haga clic en el menú desplegable y cambie de DISABLED a ENABLED

- Vuelva a la sección del menú IAM y administración y busque la cuenta de servicio de Cloud Build

-

Haga clic en el icono del lápiz para modificar las funciones de la cuenta de Cloud Build

-

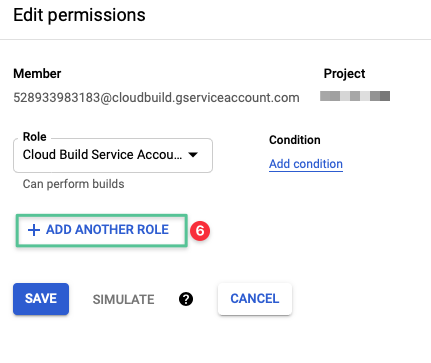

Haga clic en Agregar otra función

-

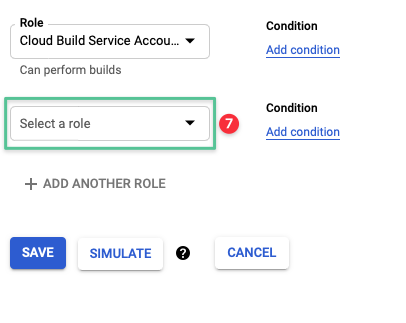

Haga clic en el menú desplegable Seleccionar una función

-

Haga clic en el menú desplegable e introduzca Compute Instance

-

Haga clic en Compute Instance Admin (v1) en la lista

-

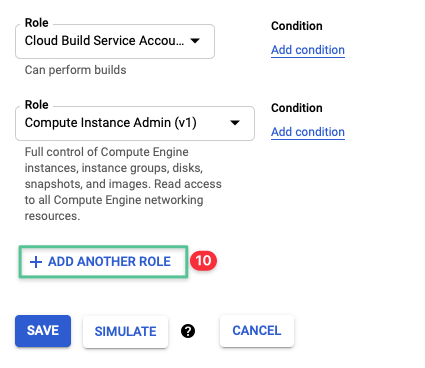

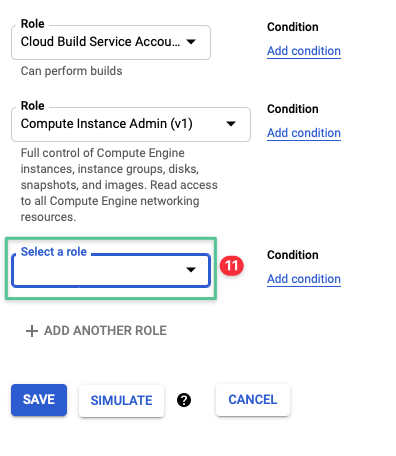

Haga clic en Agregar otra función

-

Haga clic en el menú desplegable Seleccionar una función

-

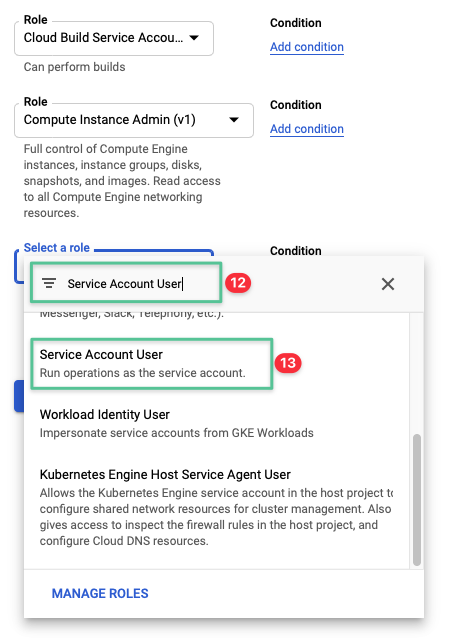

Haga clic en el menú desplegable e introduzca Usuario de la cuenta

-

Haga clic en Usuario de cuenta de servicio en la lista

-

Haga clic en Guardar

-

Validar que las funciones se hayan asignado correctamente

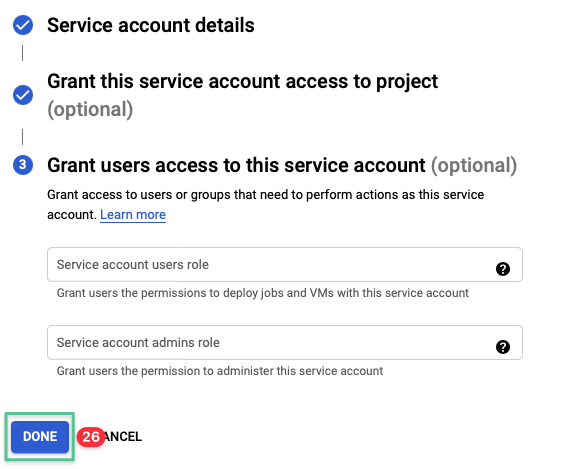

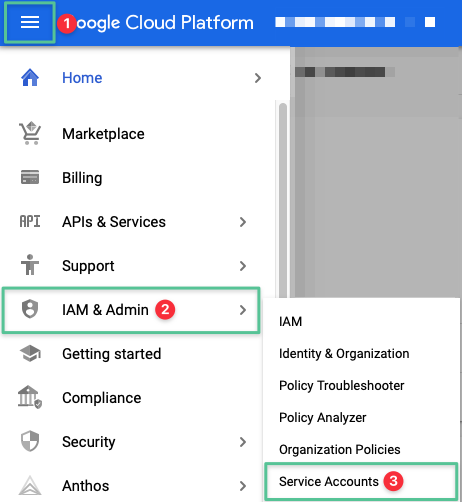

2.3.2 Crear y asignar funciones a la cuenta de servicio de Citrix Cloud

-

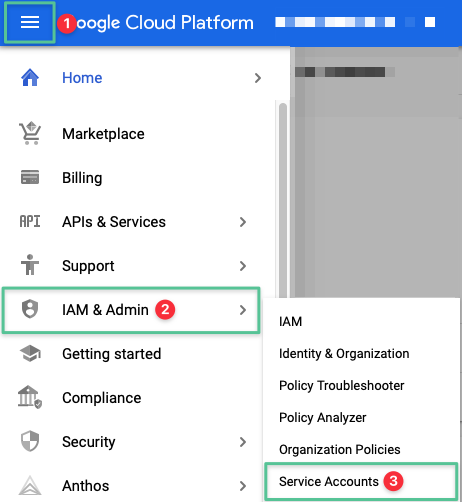

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Vaya a IAM & Admin

-

Haga clic en Cuentas de

-

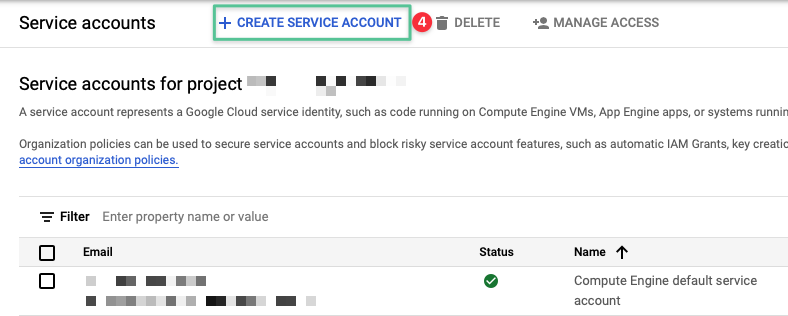

Haga clic en + Crear cuenta de servicio

-

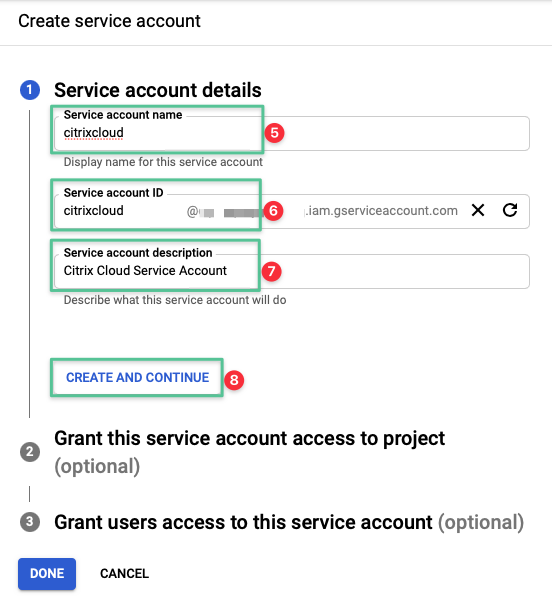

Introduzca un nombre de cuenta de servicio único: citrixcloud

-

El ID de la cuenta de servicio se completa automáticamente en función del nombre de la cuenta de servicio introducido

-

Proporcione una descripción para el nombre de la cuenta de servicio: Cuenta de servicio de Citrix Cloud

-

Haga clic en Crear y continuar

-

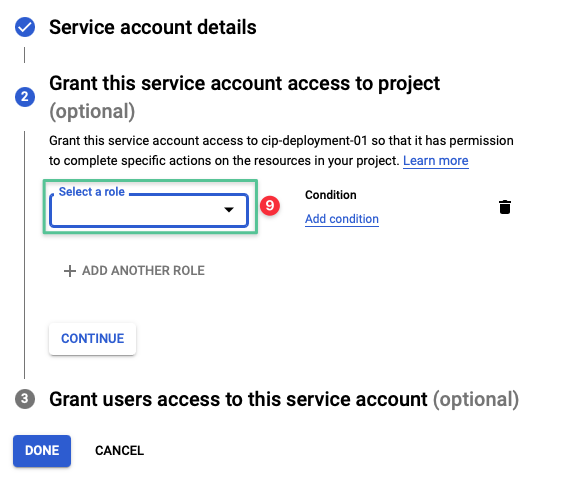

Haga clic en el menú desplegable Seleccionar una función

-

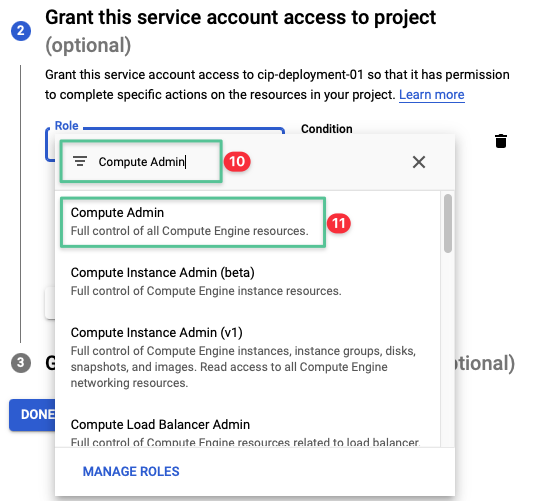

Haga clic en la lista desplegable e introduzca Compute Admin

-

Haga clic en Compute Admin en la

-

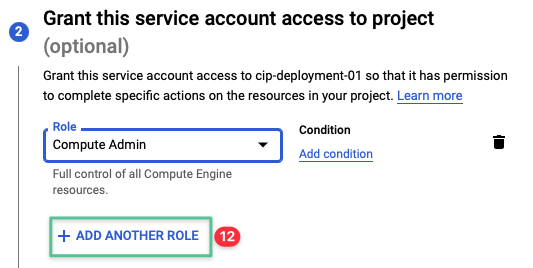

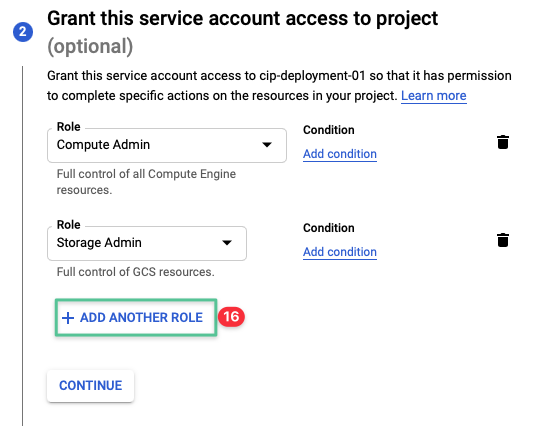

Haga clic en Agregar otra función

-

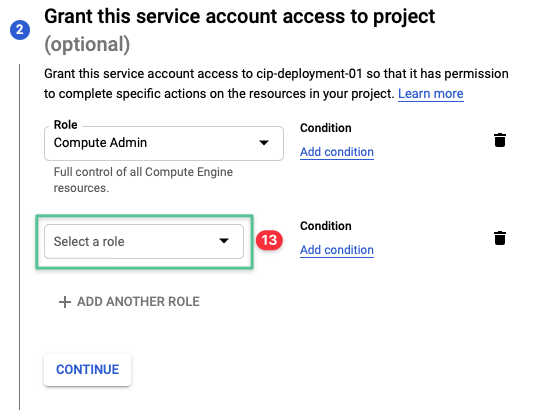

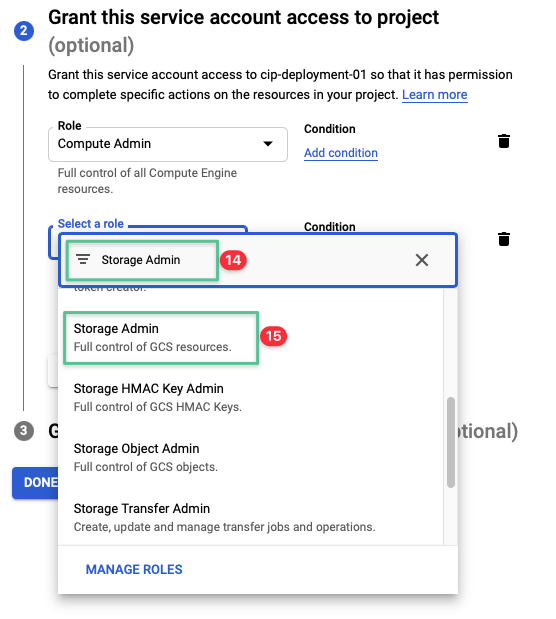

Haga clic en el menú desplegable Seleccionar una función

-

Haga clic en la lista desplegable e introduzca Storage Admin.

-

Haga clic en Administrador de almacenamiento en la lista

-

Haga clic en el menú desplegable Seleccionar una función

-

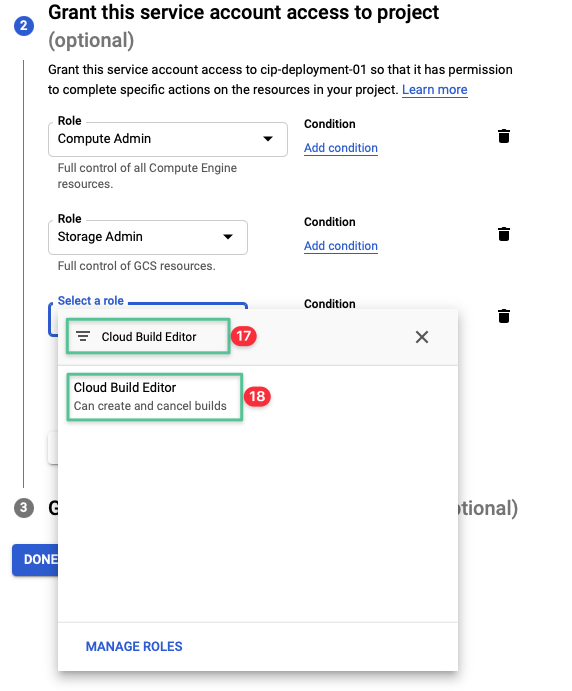

Haga clic en el menú desplegable e introduce Cloud Build Editor

-

Haga clic en Cloud Build Editor en la lista

-

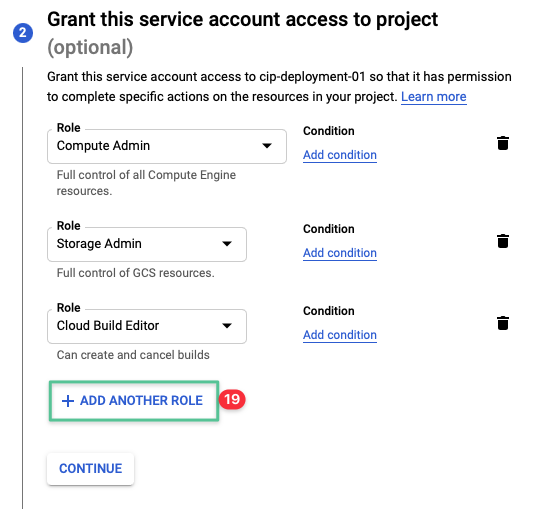

Haga clic en Agregar otra función

-

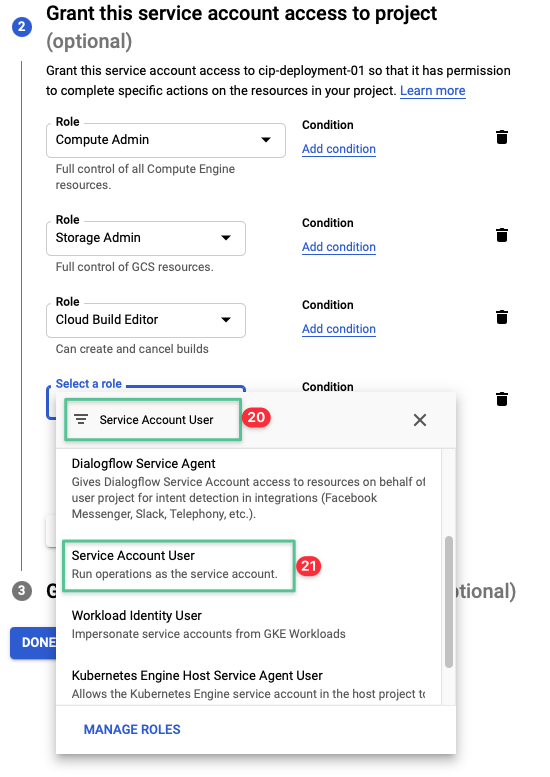

Haga clic en el menú desplegable e introduzca Usuario de la cuenta

-

Haga clic en Usuario de cuenta de servicio en la lista

-

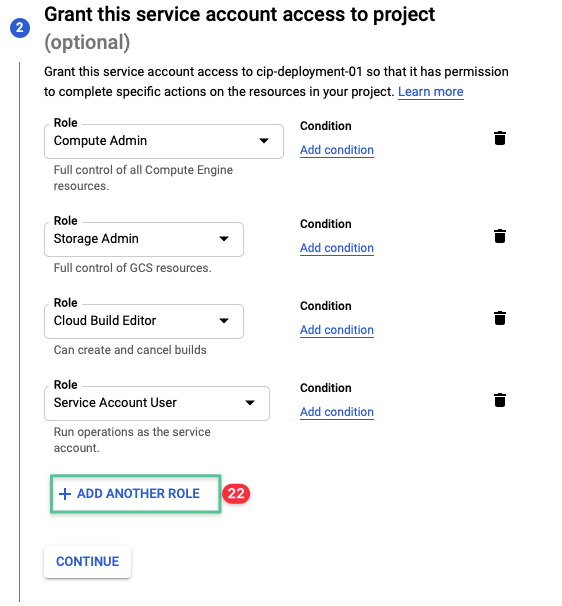

Haga clic en Agregar otra función

-

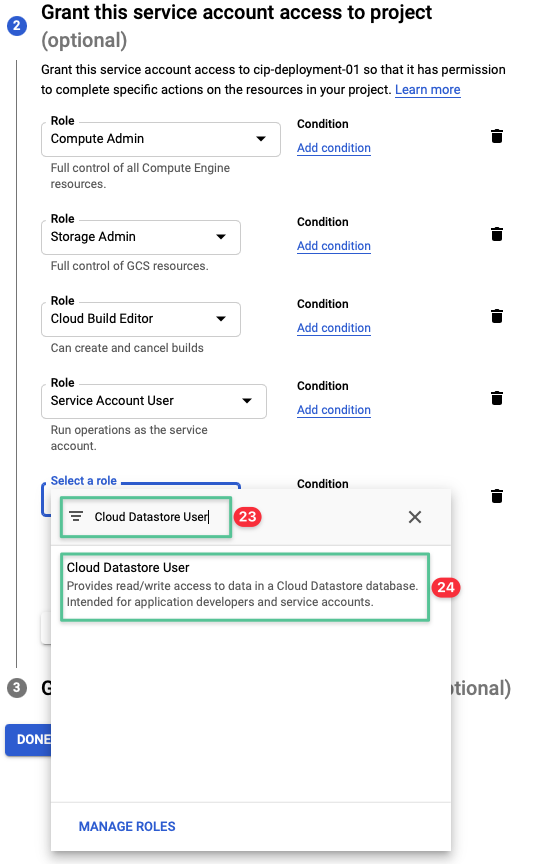

Haga clic en el menú desplegable e introduzca Cloud Datastore User

-

Haga clic en Cloud Datastore User en la lista

-

Haga clic en Continuar

-

Haga clic enListo

-

Vaya a la consola principal de IAM

-

Identificar la cuenta de servicio creada

-

Validar que las cinco funciones se hayan asignado correctamente

Nota

Si planea implementar VDA de Citrix en una nube privada virtual (VPC) compartida de Google Cloud, hay algunos permisos adicionales que la cuenta de servicio de Citrix Cloud requiere y que NO se tratan aquí. Para preparar la implementación de los VDA en VPC compartidas, consulte Shared Virtual Private Cloud.

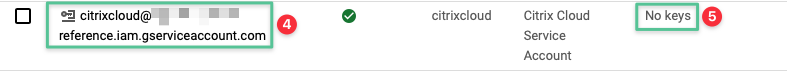

2.3.3 Generar y guardar claves de cuenta de servicio de Citrix Cloud

En esta tarea, generará y descargará las claves de la cuenta de servicio. Las claves de cuenta de servicio se utilizan para establecer la conexión entre Citrix Cloud y Google más adelante en este documento. Asegúrese de tratar el archivo JSON de forma segura.

-

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Vaya a IAM & Admin

-

Haga clic en Cuentas de

-

Haga clic en la cuenta de servicio creada anteriormente

-

Es probable que aún no se hayan creado claves

-

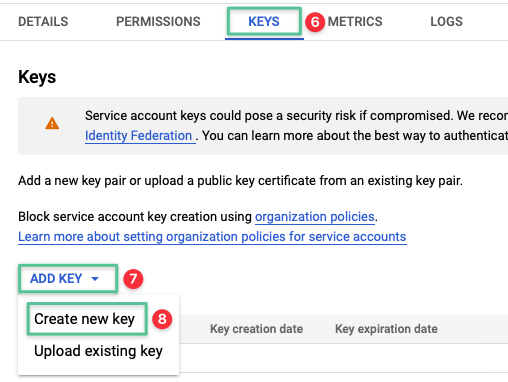

Pulse la ficha Teclas

-

Haga clic en Agregar clave

-

Selecciona Crear nueva clave

-

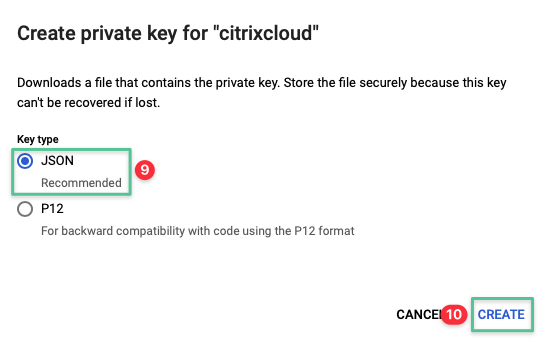

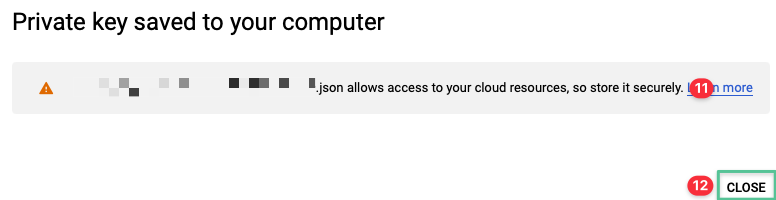

Seleccione el tipo de clave JSON (predeterminado)

-

Haga clic en Crear.

-

La clave privada JSON se descarga automáticamente. Ubique el archivo JSON y almacénelo de forma segura; es necesario para crear la conexión de alojamiento entre Citrix Cloud y Google Cloud en los próximos pasos.

-

Haga clic en Cerrar.

3. Configurar/verificar la red y los servicios de red

Este segmento cubre los servicios de red necesarios para alojar una ubicación de recursos de Citrix Cloud en Google Cloud. La finalización del último objetivo le deja con un proyecto vacío en Google Cloud, en el que estamos creando un sistema de virtualización Citrix. Esta sección tiene como objetivo incluir los servicios relacionados con las redes necesarios para cumplir nuestro objetivo principal. La creación y configuración de una red se vuelve compleja en relación con el tamaño de los requisitos del sistema subyacente de la organización. En esencia, un sistema de virtualización de Citrix en Google Cloud requiere lo siguiente para funcionar:

-

Una nube privada virtual (VPC) para interconectar los VDA de Citrix y los Citrix Cloud Connectors.

-

Método para que los Citrix Cloud Connectors (y, opcionalmente, los VDA) interactúen con los servicios web gestionados (API) de Citrix Cloud. Ambos solo requieren conectividad de salida, que normalmente proporciona el servicio deNAT en la nubede Google.

-

Un método para que los Citrix Cloud Connectors se comuniquen conlas API de Google Cloud. Se debe habilitar una función de VPC de Google Cloud llamada acceso privado de Google para permitir la comunicación.

-

Método para que los VDA y los VDA de Citrix Cloud Connectors se comuniquen con Active Directory y otros recursos de red, incluido Internet. Una forma común de proporcionar DNS en un sistema de virtualización de Citrix es con el servicioDNS de Google Cloud.

-

Protección de una capa de red mediante el firewall de VPC de Google.

Su organización puede tener una forma diferente de implementar las funcionalidades necesarias que describimos aquí. Si se cumplen los objetivos y se verifican funcionalmente, debería estar bien encaminado a crear el entorno de virtualización de Citrix.

3.1 Crear y acceder a una red para los VDA y los Cloud Connectors

En Google Cloud, los recursos de máquinas virtuales necesitan una red de VPC para la comunicación. Una VPC se encuentra dentro de un proyecto específico de Google Cloud y, de forma opcional, se puede compartir entre varios proyectos según sea necesario. Google llama a esta última funciónVPC compartida. Citrix Cloud admite la implementación de VDA de Citrix en redes de VPC compartidas, la instalación y la configuración no se detallan en esta guía simplificada.

Una VPC es una construcción global del proyecto, lo que significa que puede abarcar no solo las zonas dentro de las regiones, sino también las regiones de todo el mundo. Se requiere como mínimo una subred en cada región en la que se implementan las máquinas virtuales.

Para esta guía de implementación, se utiliza una red de VPC para proporcionar conectividad interna (privada) entre las tres zonas de Google (us-west1-a, us-west1-b y us-west1-c). Una VPC es una versión virtual de una red física implementada en la red de Google. Una VPC se considera un recurso global y no está asociada a ninguna región o zona de Google. Se puede crear una red de VPC mediante el modo automático o el modo personalizado. La red de VPC en modo automático crea automáticamente una sola subred por región cuando se crea la red. A medida que hay nuevas regiones disponibles, las subredes nuevas de esas regiones se agregan automáticamente a la red de modo automático. Una red de VPC de modo personalizado requiere que todas las subredes se creen manualmente. Ten en cuenta también que hay un coste asociado a los flujos de tráfico en Google Cloud. El tráfico de entrada de la VPC es gratuito. El tráfico de salida a la misma zona, a un servicio de GCP diferente en la misma región y a los productos de Google es gratuito. Sin embargo, hay un coste por el tráfico de salida entre zonas de la misma región o regiones dentro de los EE. UU.

El objetivo de esta tarea es crear una VPC funcional que se utilice para crear una ubicación de recursos de Citrix Cloud en Google Cloud. Esta tarea se puede considerar completa cuando la cuenta de servicio de Citrix Cloud (creada anteriormente) puede implementar una máquina virtual en una VPC funcional.

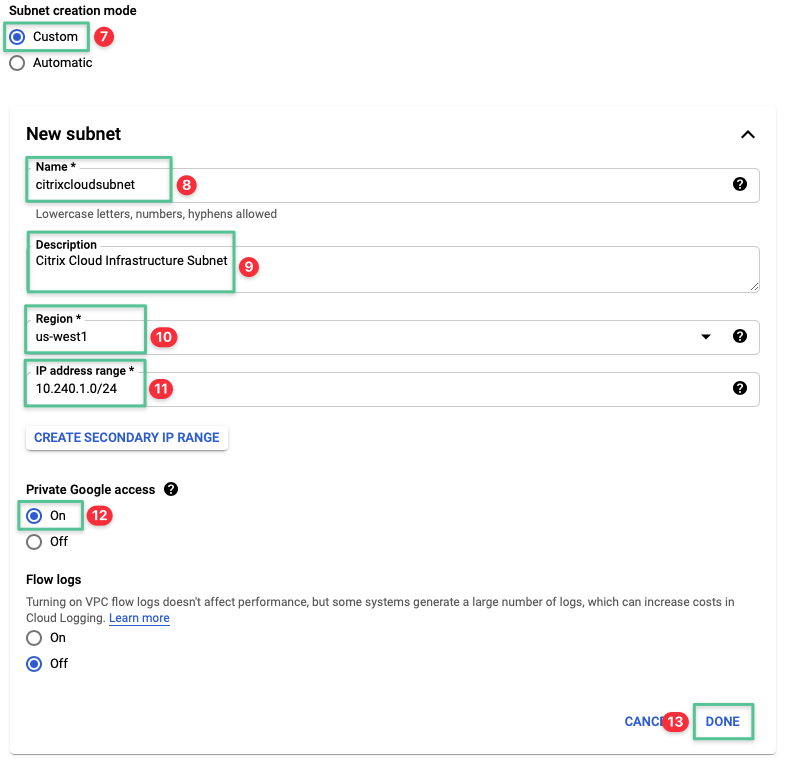

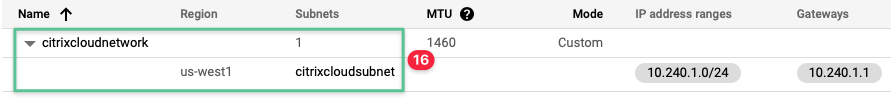

3.1.1 Crear una red y una subred de VPC

-

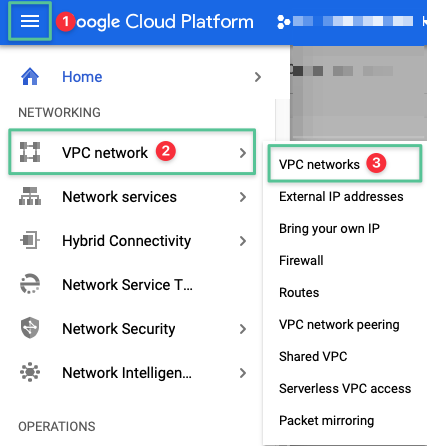

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navega a la red de VPC

-

Haga clic en Redes de VPC

-

Haga clic en Crear red de VPC

-

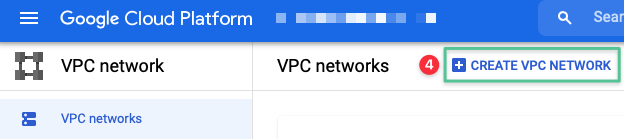

Introduzca un nombre único para la red de VPC: citrixcloudnetwork

-

Introduzca una descripción para la red de VPC: Red de Citrix Cloud

-

Selecciona Personalizado

-

Introduzca un nombre único para el nombre de la subred: citrixcloudsubnet

-

Introduzca una descripción para la subred: Subred de Citrix Cloud Infrastructure

-

Seleccione la región us-west1

-

Introduzca el siguiente intervalo de direcciones IP: 10.240.1.0/24

-

Selecciona Activado en la sección Acceso privado a Google . Elacceso privado a Google permite a los Citrix Cloud Connectors comunicarse con las API de Google Cloud.

-

Haga clic enListo

-

Seleccione Regional en la sección Modo de enrutamiento dinámico

-

Haga clic en Crear para completar el proceso de creación de red de VPC

-

Validar la red de VPC creada correctamente

3.1.2 Configuración de la conectividad de salida a Citrix Cloud

Citrix Cloud se basa en un conjunto de API a las que se accede de forma segura a través de Internet. Las máquinas virtuales de Citrix Cloud Connector deben poder comunicarse con Citrix Cloud para funcionar. Si bien hay muchas formas de lograr este objetivo, para esta guía utilizaremos Google Cloud NAT. El servicio NAT en la nube se utiliza para permitir la comunicación entre Citrix Cloud y Google Cloud. La NAT en la nube permite que ciertos recursos sin direcciones IP externas creen conexiones salientes a Internet. Si hay un requisito para establecer una conexión entre el centro de datos local y GCP, Cloud Interconnect proporciona una conexión de baja latencia y alta disponibilidad. Cloud Interconnect permite la comunicación de direcciones IP internas, lo que significa que se puede acceder directamente a las direcciones IP internas desde ambas redes. Sin embargo, el tráfico entre la red local y la red de GCP no atraviesa la Internet pública. Puede elegir entre implementar una interconexión dedicada o de partners para proporcionar conectividad entre el centro de datos local y GCP.

Antes de configurar Cloud NAT, debe configurar Cloud Router como Cloud NAT lo usa.

Nota

La función roles/compute.networkAdmin le otorga permisos para realizar lo siguiente:

- crear una puerta de enlace NAT en Cloud Router

- reservar y asignar direcciones IP NAT

- especificar el tráfico de subred que la puerta de enlace NAT permite utilizar la traducción de direcciones de red

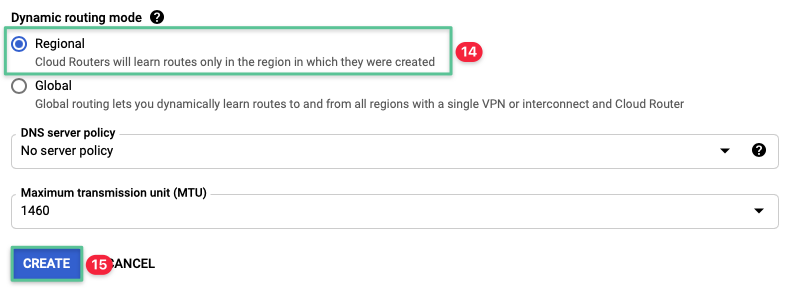

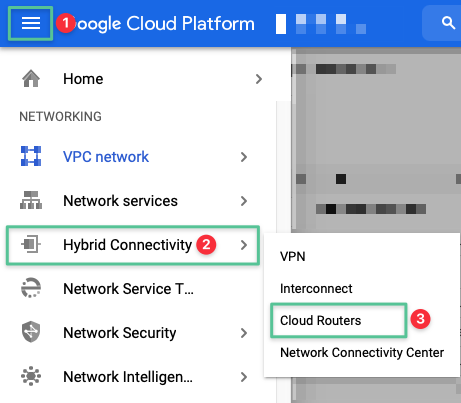

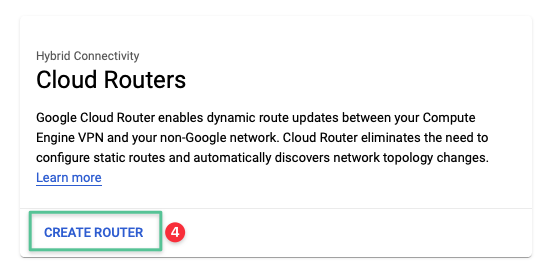

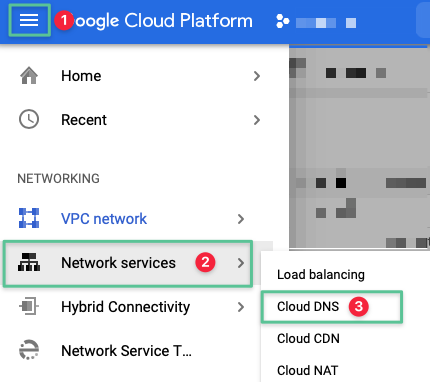

3.1.2.1 Paso 1: Implementar un router de Google Cloud

-

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navegue a Conectividad híbrida

-

Haga clic en enrutadores

-

Haga clic en Crear enrutador

-

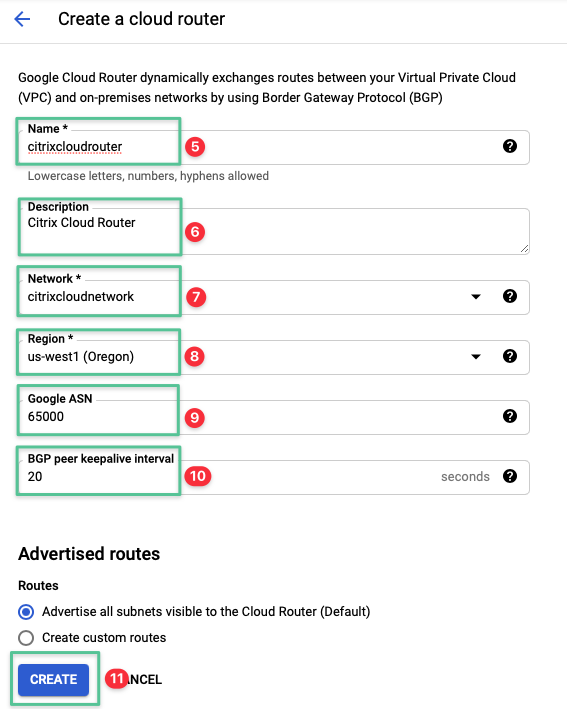

Ingresa un nombre único para Cloud Router: citrixcloudrouter

-

Introduzca una descripción para Cloud Router: Citrix Cloud Router

-

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

Seleccione la región us-west1

-

Introduce el valor de ASN de Google. Puede usar cualquier valor de ASN privado (de 64512 a 65534, de 4200000000 a 4294967294)

-

Introduzca el valor 20 del intervalo de mantenimiento de actividad del par BGP (predeterminado)

-

Haga clic en Crear.

-

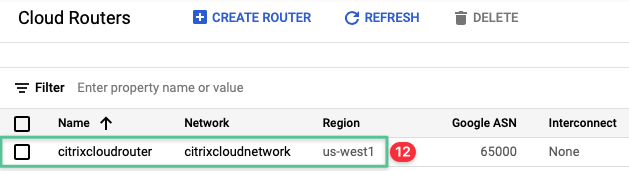

Validar que Cloud Router se haya creado correctamente

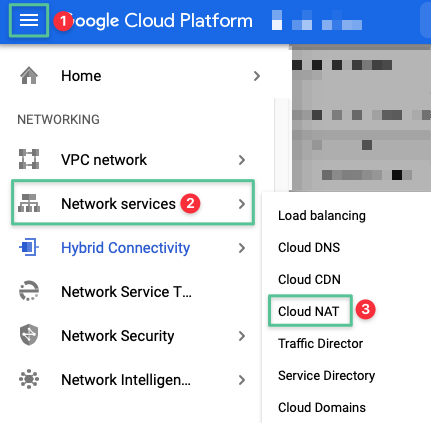

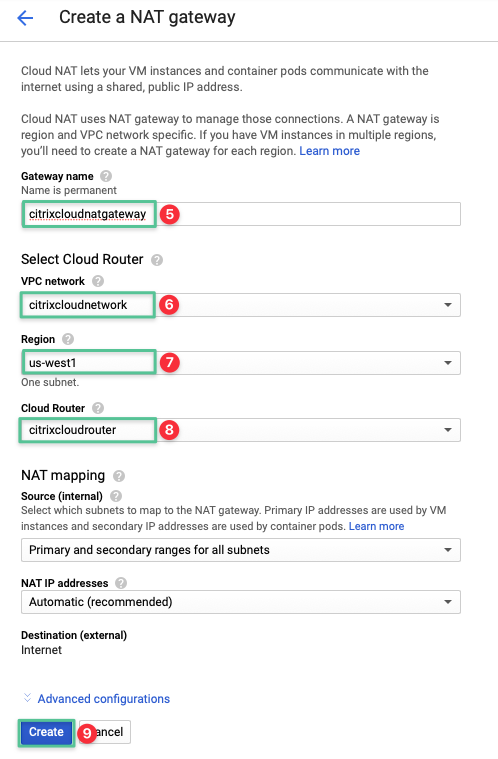

3.1.2.2 Paso 2: Implementar la NAT de Google Cloud

-

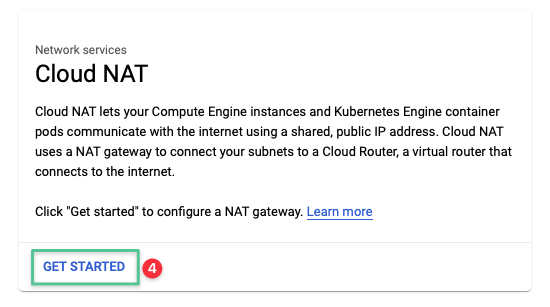

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navegue a Servicios de red

-

Haga clic en NAT

-

Haga clic en Comenzar

-

Introduzca un nombre único para la NAT de la nube: citrixcloudnatgateway

-

Seleccione la red de VPC creada en la sección Virtual Private Cloud : citrixcloudnetwork

-

Seleccione la región us-west1

-

Seleccione el Cloud Router implementado en el paso 1

-

Haga clic en Crear.

-

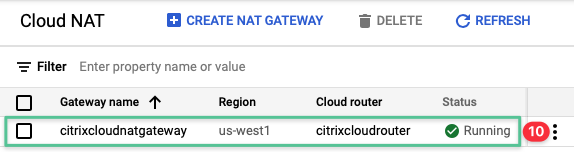

Validar que la NAT en la nube se creó

3.1.2.3 Configuración de los servicios DNS a través de Google Cloud DNS

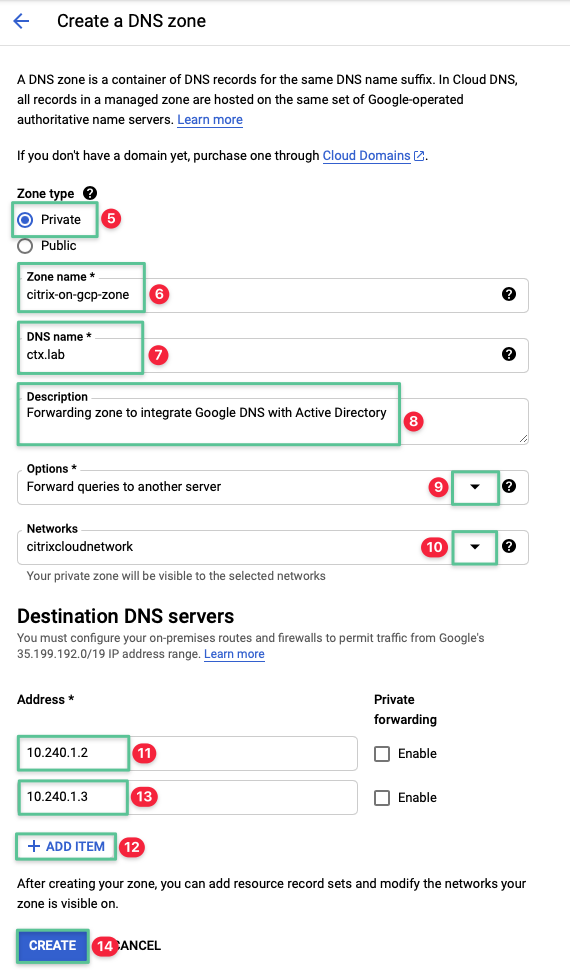

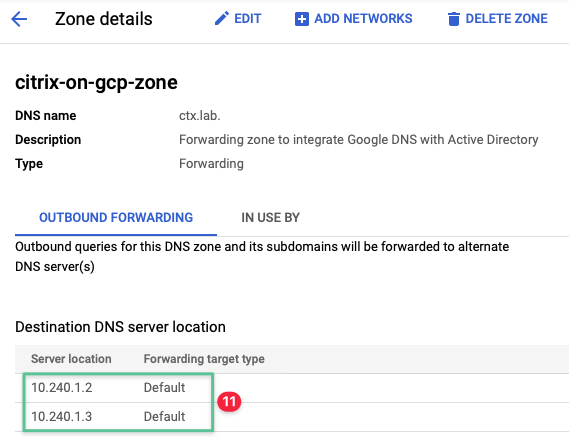

Los servicios del Sistema de nombres de dominio (DNS) son un requisito básico para que cualquier red conectada proporcione resolución de nombres y un requisito mínimo para la funcionalidad de Microsoft Active Directory. Para admitir una ubicación de recursos de Citrix Cloud funcional, los VDA y los conectores de Citrix Cloud deben ubicar y comunicarse con Active Directory y Citrix Cloud. Google Cloud DNS es un servicio de Sistema de nombres de dominio (DNS) global resistente y de alto rendimiento que publica los nombres de dominio en el DNS global. El DNS en la nube consiste en zonas públicas y zonas DNS gestionadas privadas. Una zona pública es visible para la Internet pública, mientras que una zona privada solo es visible desde una nube privada virtual (VPC) más específica. Estás implementando Cloud DNS para proporcionar resolución de nombres al dominio ctx.lab con un tipo de zona de reenvío privada. Las siguientes direcciones IP de servidores DNS privados se configuran manualmente a medida que avanza en este documento:

- 10.240.1.2

- 10.240.1.3

-

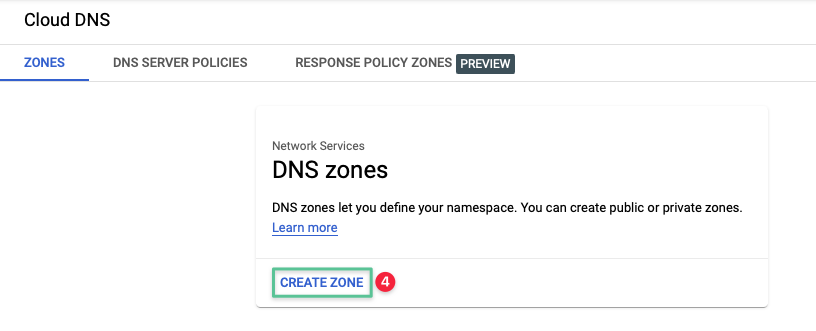

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navegue a Servicios de red

-

Haga clic en Cloud DNS

-

Haga clic en Crear zona

-

Seleccione Privado en el tipo de zona

-

Introduzca un nombre único para el nombre de la zona: citrix-on-gcp-zone

-

Introduzca un nombre DNS único: ctx.lab

-

Introduce una descripción única: zona de reenvío para integrar el DNS de Google con Active Directory

-

Haga clic en el menú desplegable Opciones y seleccione Reenviar consultas a otro servidor

-

En la sección Redes, haga clic en el menú desplegable y seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork.

-

Introduzca la primera dirección IP DNS: 10.240.1.2

-

Haga clic en Agregar artículo

-

Introduzca la segunda dirección IP DNS: 10.240.1.3

-

Haga clic en Crear.

-

Validar la zona DNS creada correctamente

3.2 Configurar la seguridad de la capa de red mediante el firewall de Google Cloud VPC

Todos los sistemas de producción y/o conectados a Internet deben tener implementadas múltiples capas de seguridad por razones obvias. El cortafuegos de VPC es una de las muchas funciones de seguridad que ofrece Google Cloud. Las reglas de firewall de VPC permiten permitir o denegar el tráfico de entrada y salida. Las reglas de firewall de VPC se basan en un conjunto flexible de políticas definidas. Las reglas de firewall de la VPC se adjuntan a la VPC y a las máquinas virtuales. Las reglas de firewall de VPC se definen en el nivel de red y las conexiones se permiten o deniegan por instancia. El firewall de VPC protege las instancias dentro de la misma red de VPC y entre una instancia y otras redes de VPC.

Una ubicación de recursos de Citrix Cloud necesita algunas reglas de firewall básicas para funcionar. La siguiente tabla resume el protocolo, los puertos y las etiquetas de red que se requieren o permiten para que esta implementación funcione. Las siguientes tareas le guiarán a través de la creación de reglas de firewall que coincidan:

| Descripción | Flujo de tráfico | Etiquetas de red de destino | Intervalo IP de origen | Protocolo y puertos |

|---|---|---|---|---|

| Permitir el tráfico interno entre el controlador de dominio y otras instancias de VM | Ingreso | dc | 10.240.1.0/24 | TCP: 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535 UDP: 88, 123, 389, 464 |

| Permitir el reenvío desde DNS de Google | Ingreso | DNS | 35.199.192.0/19 10.240.1.0/24 | TCP: 53 UDP: 53 |

| Permitir el tráfico de Cloud Connector al VDA | Ingreso | vda | 10.240.1.0/24 | TCP: 80, 443, 1494, 2598, 8008 UDP: 1494, 2598, 16500-16509 |

| Permitir el tráfico de VDA y Cloud Connector | Ingreso | cc | 10.240.1.0/24 | TCP: 80 |

Utilizamos las etiquetas de red de destino para aplicar estas reglas a las máquinas virtuales que crearemos más adelante en esta guía.

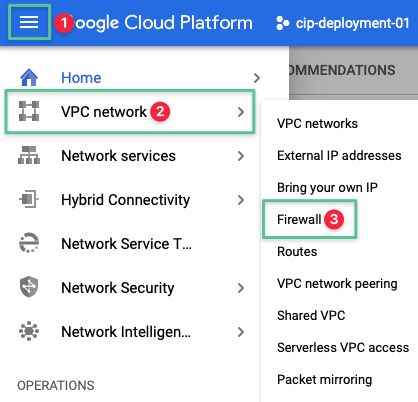

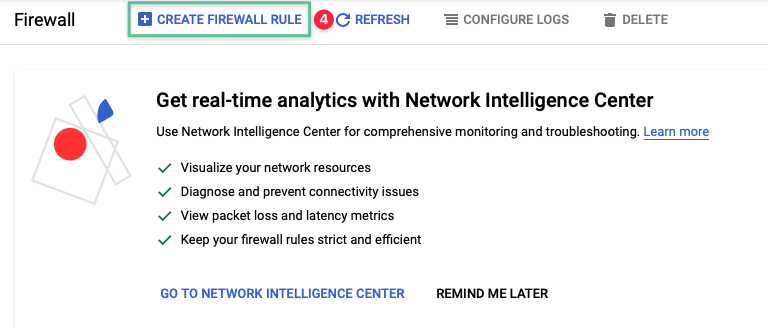

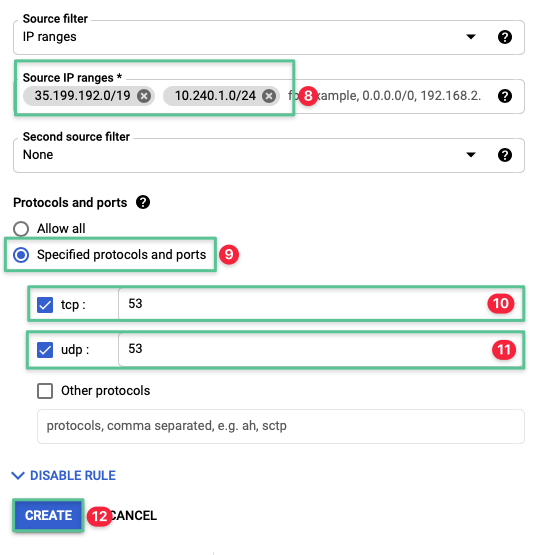

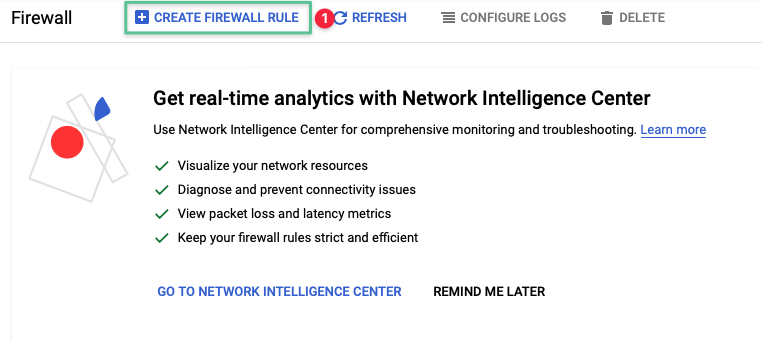

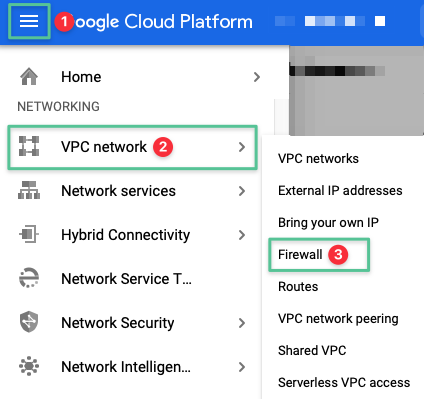

3.2.1.1 Crear una regla de firewall para permitir el tráfico interno a Active Directory

-

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navega a la red de VPC

-

Haga clic en Fire

-

Haga clic en la opción Crear regla de firewall.

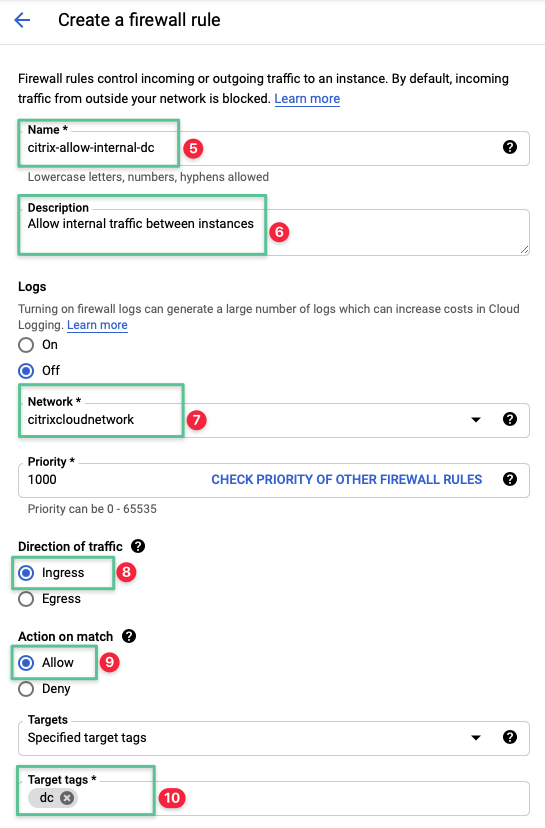

-

Introduzca un nombre único para la regla de firewall: citrix-allow-internal-dc

-

Introduce una descripción: Permitir el tráfico interno entre instancias

-

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

Establezca la opción Dirección del tráfico en Ingress

-

Establezca la opción Permitir en el partido en Permitir

-

Introduzca las etiquetas de destino de red que están configuradas en la implementación de la instancia de Google Compute: dc

-

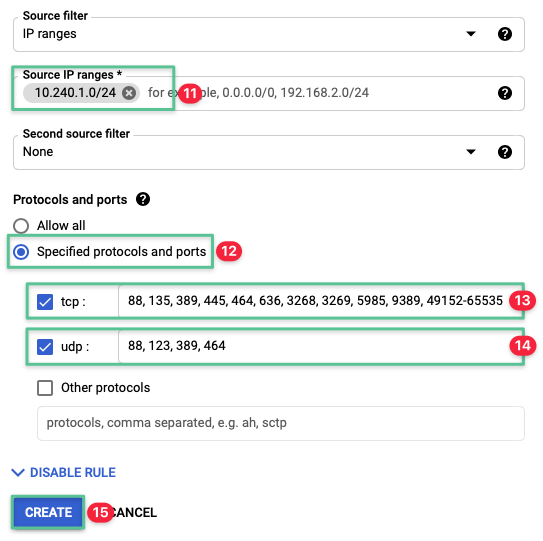

Establezca los intervalos de IP de origen en 10.240.1.0/24

-

Seleccione la opción Protocolo y puertos especificados.

-

Seleccione la casilla tcp e introduzca los puertos permitidos: 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535

-

Marque la casilla udp e introduzca los puertos permitidos: 88, 123, 389, 464

-

Haga clic en Crear.

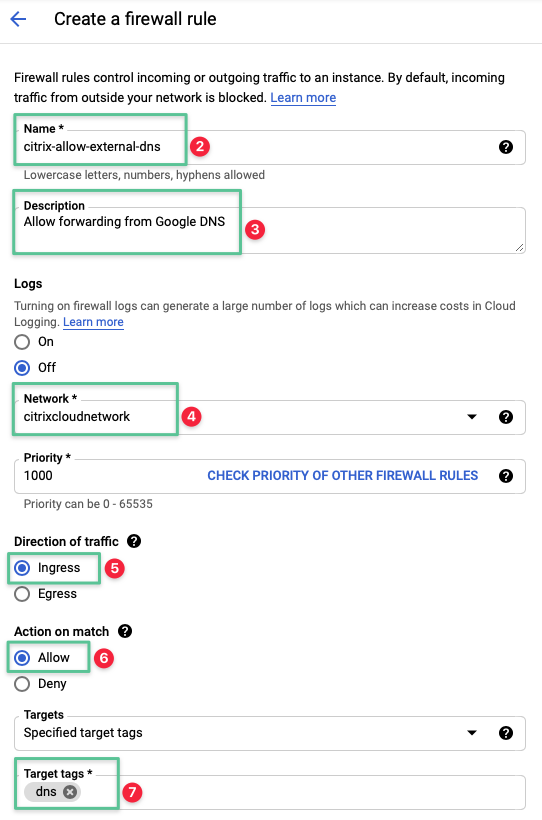

3.2.1.2 Crear una regla de firewall para permitir el reenvío desde el DNS de Google Cloud

-

Haga clic en la opción Crear regla de firewall.

-

Introduzca un nombre único para la regla de firewall: citrix-allow-external-dns

-

Introduce una descripción: Permitir el reenvío desde el DNS de Google

-

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

Establezca la opción Dirección del tráfico en Ingress

-

Establezca la opción Permitir en el partido en Permitir

-

Introduzca las etiquetas de destino de red que están configuradas en la implementación de la instancia de Google Compute: dns

-

Establezca los intervalos de IP de origen en 35.199.192.0/19 y 10.240.1.0/24

-

Seleccione la opción Protocolo y puertos especificados.

-

Marque la casilla tcp e introduzca los puertos permitidos: 53

-

Marque la casilla udp e introduzca los puertos permitidos: 53

-

Haga clic en Crear.

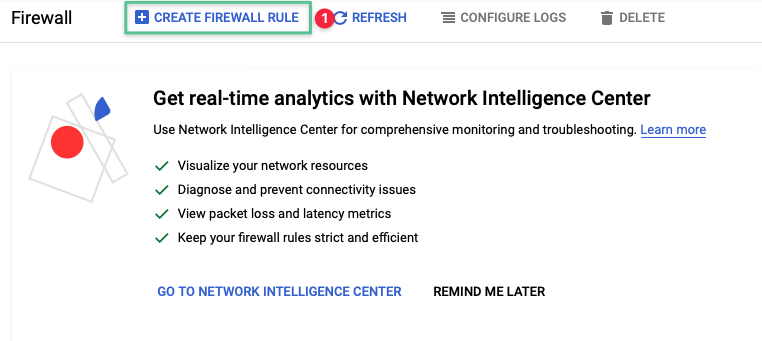

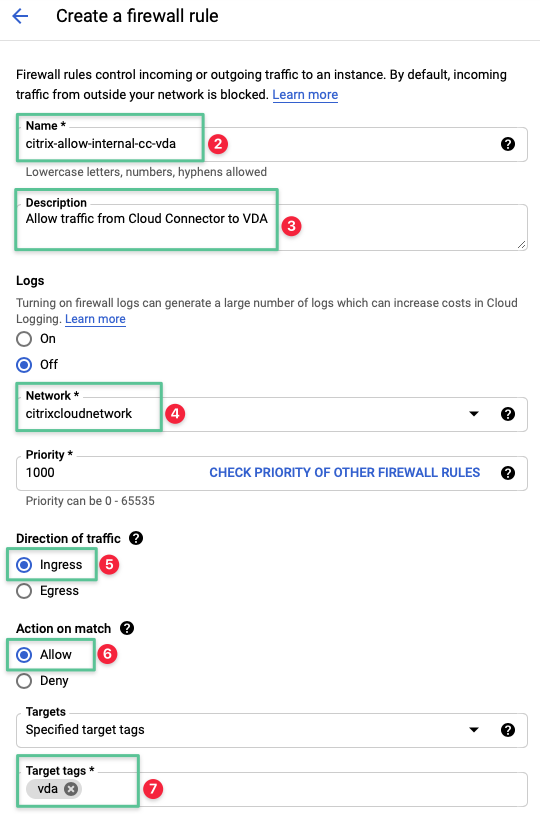

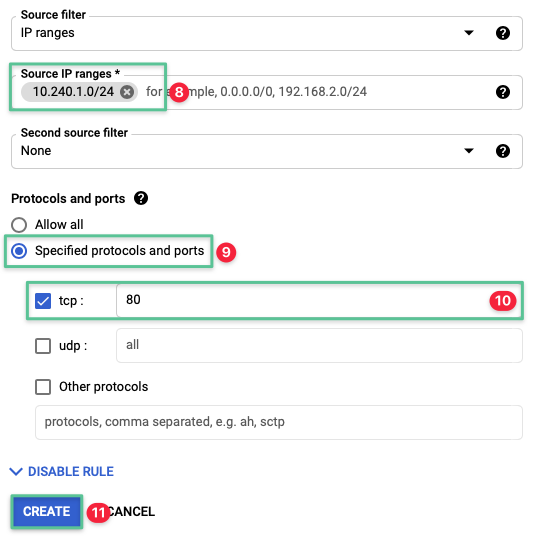

3.2.1.3 Crear una regla de firewall para permitir el tráfico de Cloud Connector al VDA

-

Haga clic en la opción Crear regla de firewall

-

Introduzca un nombre único para la regla de firewall: citrix-allow-internal-cc-vda

-

Introduzca una descripción: Permitir el tráfico de Cloud Connector al VDA

-

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

Establezca la opción Dirección del tráfico en Ingress

-

Establezca la opción Permitir en el partido en Permitir

-

Introduzca las etiquetas de destino de red que están configuradas en la implementación de la instancia de Google Compute: vda

-

Establezca los intervalos de IP de origen en 10.240.1.0/24

-

Seleccione la opción Protocolo y puertos especificados

-

Seleccione la casilla tcp e introduzca los puertos permitidos: 80, 443, 1494, 2598, 8008

-

Seleccione la casilla udp e introduzca los puertos permitidos: 1494, 2598, 16500-16509

-

Haga clic en Crear.

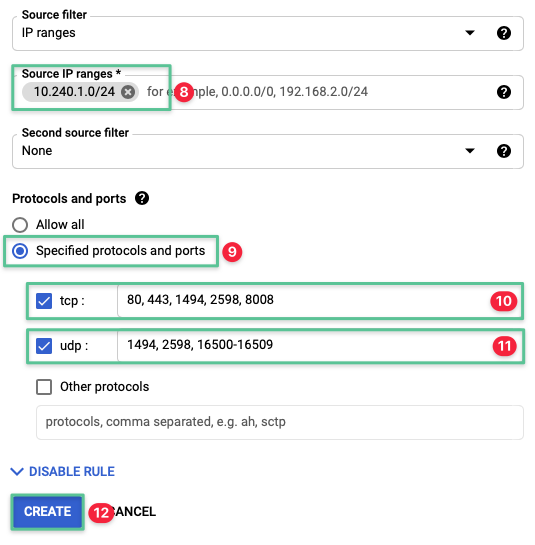

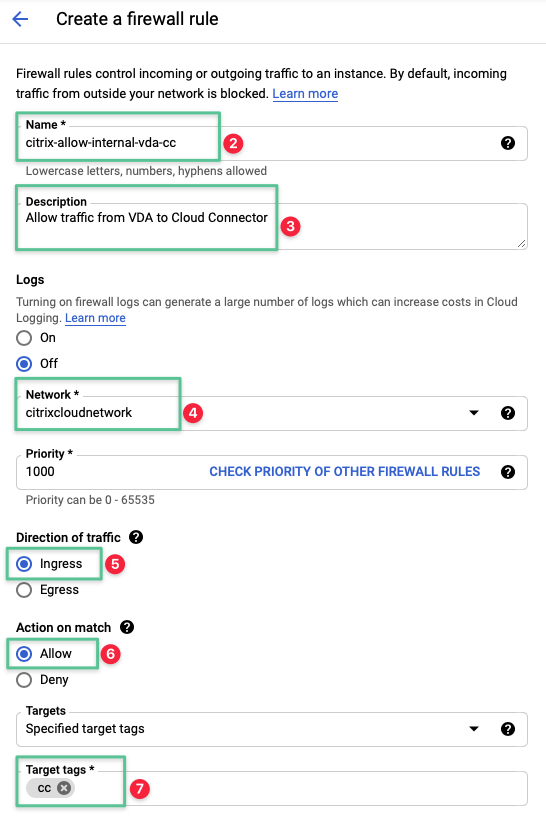

3.2.1.4 Crear una regla de firewall para permitir el tráfico del VDA a Cloud Connector

-

Haga clic en la opción Crear regla de firewall.

-

Introduzca un nombre único para la regla de firewall: citrix-allow-internal-vda-cc

-

Introduzca una descripción: Permitir el tráfico del VDA a Cloud Connector

-

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

Establezca la opción Dirección del tráfico en Ingress

-

Establezca la opción Permitir en el partido en Permitir

-

Introduzca las etiquetas de destino de red que están configuradas en la implementación de la instancia de Google Compute: cc

-

Establezca los intervalos de IP de origen en 10.240.1.0/24

-

Seleccione la opción Protocolo y puertos especificados

-

Marque la casilla tcp e introduzca los puertos permitidos: 80

-

Haga clic en Crear.

4. Creación de máquinas virtuales

Ahora que ya tiene un proyecto de Google Cloud funcional y servicios de red principales. El siguiente paso es crear los recursos de máquinas virtuales necesarios para tener una ubicación de recursos de Citrix Cloud funcional. Como se describe en Reference Architecture: Citrix Virtualization on Google Cloud, una ubicación de recursos funcional requiere lo siguiente:

-

Servicios de dominio de Active Directory

-

Citrix Cloud Connectors

-

Uno o más VDA de Citrix

Al aplicar el patrón de diseño de Cloud Forward, estos recursos se implementan en instancias de máquinas virtuales conectadas a una VPC. Las instancias de máquinas virtuales se implementan de manera altamente disponible al dividirse entre las zonas de Google Cloud de la región. En esta sección de la guía, proporcionamos información adicional sobre los tipos de recursos y servicios de Google Cloud y, a continuación, creamos las instancias de máquinas virtuales.

Recursos de máquinas virtuales de Google Cloud Google Cloud proporciona almacenamiento en bloques fiable y de alto rendimiento para que lo usen las instancias de máquinas virtuales. El almacenamiento en bloque se presenta a las máquinas virtuales como discos persistentes. Los discos persistentes, disponibles como disco duro estándar o como unidades de estado sólido (SSD). Los discos persistentes son dispositivos de almacenamiento de red duraderos a los que puede acceder la instancia como si fueran discos físicos de un escritorio o un servidor. De forma predeterminada, las instancias de Google Compute Engine tienen un único disco persistente raíz con un sistema operativo. Se pueden agregar discos adicionales más adelante para las instancias en las que las aplicaciones requieren más almacenamiento local. Las opciones para la expansión del disco son los discos persistentes estándar o SSD, los SSD locales y los depósitos de almacenamiento en la nube. La SSD local no se recomienda para la implementación de Citrix Virtual Apps porque los datos almacenados en la SSD local son temporales. Los discos persistentes se encuentran de forma independiente de las instancias de la máquina virtual. Puede elegir desconectar o mover los discos persistentes para conservar los datos incluso después de eliminar la instancia de VM. El rendimiento de los discos persistentes se escala automáticamente con el tamaño. Puede cambiar el tamaño de los discos persistentes o agregar más discos persistentes a una instancia para cumplir con los requisitos de rendimiento y espacio de almacenamiento. El disco persistente no tiene coste por E/S, por lo que no es necesario calcular el presupuesto mensual de E/S. Los discos persistentes SSD tienen una IOPS de lectura de 40 000 y una IOPS de escritura de 30 000 por instancia. En comparación con los discos persistentes estándar, que solo tienen un IOPS de lectura de 3000 y un IOPS de escritura de 15000. Se recomienda el disco persistente SSD para implementar cargas de trabajo de Citrix Virtual Apps. Al calcular la capacidad de almacenamiento, recuerde que las implementaciones de Virtual Apps and Desktops tienen dos necesidades de almacenamiento: (1) almacenamiento para servidores y aplicaciones de Virtual Apps y (2) almacenamiento para perfiles de usuario. La implementación de una imagen maestra de Virtual Apps Server requiere 50 GB de almacenamiento, que puede variar según las aplicaciones instaladas y la versión del sistema operativo Windows Server. Por ejemplo, el tamaño de arranque del sistema operativo Windows Server 2016 es de 50 GB, mientras que el de Windows Server 2012 R2 es de 32 GB. Citrix recomienda crear una nueva imagen maestra de Virtual Apps para minimizar la capacidad necesaria en lugar de migrar una imagen local existente.

En Google Cloud, el servicio que ejecuta instancias de máquinas virtuales se denomina Google Compute Engine. Compute Engine ofrece configuraciones de máquinas virtuales predefinidas para cada requisito. Las ofertas van desde microinstancias pequeñas hasta configuraciones de alta capacidad de memoria y CPU. Los siguientes recursos informáticos son relevantes para cualquier implementación de aplicaciones virtuales en GCP:

-

Uso general u Optimizado para cargas de trabajo: puede elegir entre un propósito general o una optimización de carga de trabajo según los requisitos de las cargas de trabajo.

-

Tipo de máquina predefinido: tiene un número predefinido de vCPU y memoria y se cobra al precio establecido que se describe en la página de precios .

-

Tipo de máquina personalizada: proporciona la flexibilidad para configurar la vCPU y la memoria para necesidades específicas y, potencialmente, reducir el coste.

Las licencias de Microsoft requieren que las instancias de Citrix Virtual Desktop no se implementen en una nube pública que no sea de Microsoft. Puede implementar Citrix Virtual Desktop en GCP mediante Nodos de inquilino único (STN) o Google Cloud VMware Engine (GCVE). Las STN y GCVE están fuera del ámbito de esta guía de implementación.

La movilidad de licencias de Microsoft permite la implementación de aplicaciones de Windows Server (Citrix Virtual Apps), como los Servicios de escritorio remoto (RDS), en GCP mientras se utilizan las licencias de Microsoft existentes. Se recomienda revisar los acuerdos de licencia de Microsoft con Microsoft antes de iniciar esta implementación. Las instancias de Microsoft Windows Server requieren una conexión de red a Internet para activarse con el host de GCP KMS kms.windows.googlecloud.com. El período de gracia estándar para que las instancias de Windows Server se registren en el host de KMS es de 30 días. Después de 30 días, las instancias dejarán de funcionar. Como alternativa, también puede incorporar sus propias licencias de Windows KMS a GCP y alojar las licencias necesarias. En esta guía, no vamos a implementar un servidor Microsoft RDS. En cambio, utilizamos el período de gracia de 30 días para la validación.

4.1 Crear instancias de máquinas virtuales

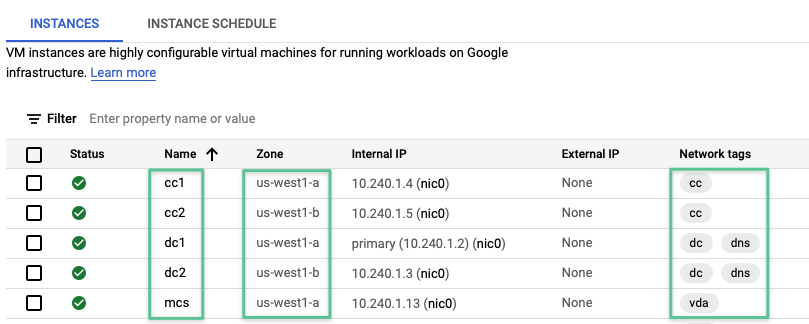

El patrón de diseño de Cloud Forward requiere la implementación de tres tipos diferentes de instancias de máquinas virtuales (Active Directory, Citrix Cloud Connector y Citrix VDA). Con los detalles de la tabla, repita los pasos descritos para crear e iniciar cada máquina virtual. Una vez completado, genere y almacene las credenciales para iniciar sesión en cada instancia de máquina virtual por primera vez.

| Tipo de VM | Dimensionamiento informático | Red de VPC | Zona Google | Nombre de host | Dirección IP | Etiquetas de red |

|---|---|---|---|---|---|---|

| Dominio de Active Directory #1 | N1-Estándar-2 | Red Citrix Cloud | us-west1-a | dc1.ctx.lab | 10.240.1.2 | dc dns |

| Dominio de Active Directory #2 | N1-Estándar-2 | Red Citrix Cloud | us-west1-b | dc2.ctx.lab | 10.240.1.3 | dc dns |

| Cloud Connector #1 | N2-Estándar-4 | Red Citrix Cloud | us-west1-a | cc1.ctx.lab | 10.240.1.4 | cc |

| Cloud Connector #2 | N2-Estándar-4 | Red Citrix Cloud | us-west1-b | cc2.ctx.lab | 10.240.1.5 | cc |

| Imagen maestra de VDA de servidor | N2-Estándar-4 | Red Citrix Cloud | us-west1-a | mcs.ctx.lab | Efímero (automático) | vda |

-

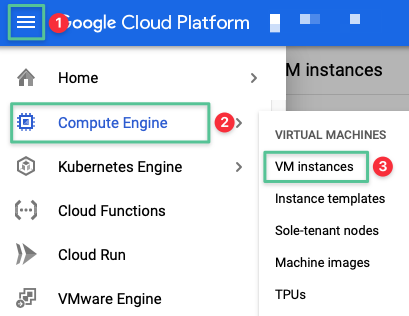

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navega a Compute Engine

-

Haga clic en Instancias

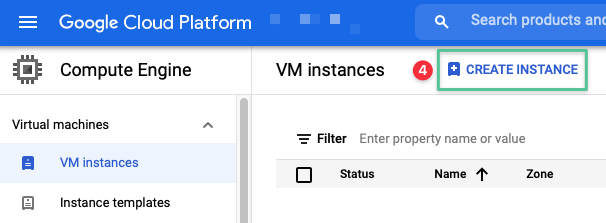

-

Haga clic en Crear instancia

-

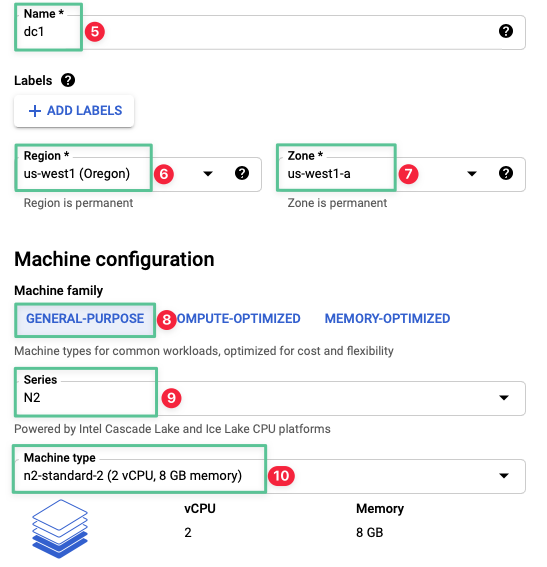

Introduzca un nombre: dc1

-

Seleccione la región: us-west1

-

Selecciona la zona: us-west1-a

-

Seleccione la pestaña Propósito general

-

Seleccione la serie N2

-

Seleccione n2-standard-2 (siga el tamaño de procesamiento correspondiente que se indica para cada máquina virtual en la tabla al principio de esta sección).

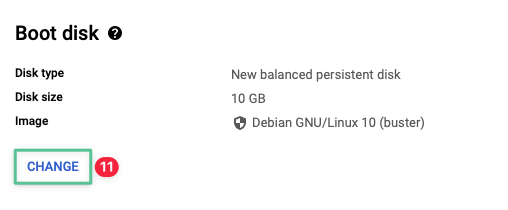

-

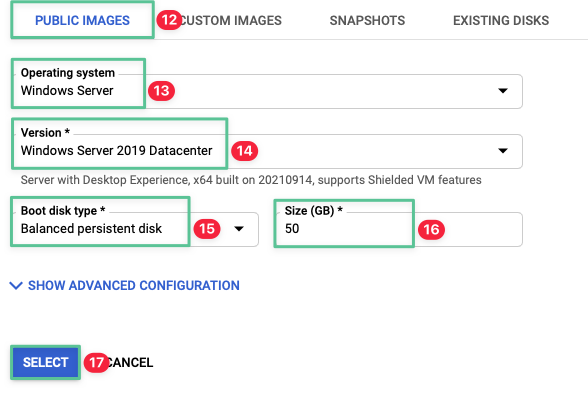

En el disco de arranque, haga clic

-

Haga clic en la pestaña Imagen pública

-

Seleccione el sistema operativo Windows Server

-

Seleccione Windows Server 2019 Datacenter (para esta implementación utilizamos la licencia de evaluación)

-

Selecciona Disco persistente balanceado

-

Proporcione el tamaño requerido en GB: 50

-

Haga clic en Seleccionar

-

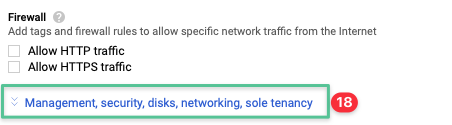

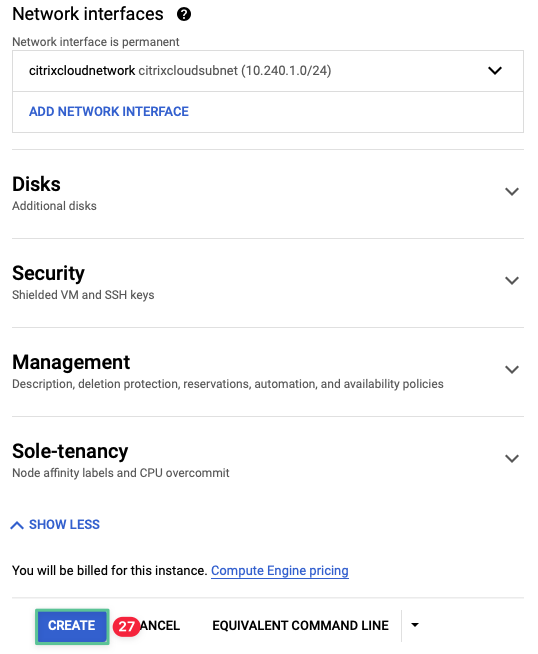

Amplíe la administración, la seguridad, los discos, las redes y el blade de arrendamiento único

-

Expanda la sección Redes e introduzca las etiquetas de red de la máquina virtual correspondientes: dc dns

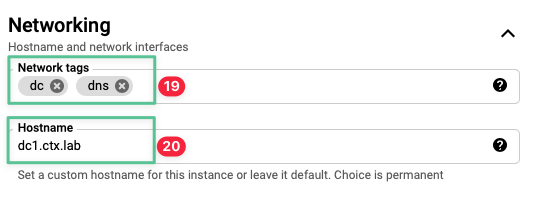

-

Introduzca un nombre de host como se indica en la tabla al principio de esta sección: dc1.ctx.lab

-

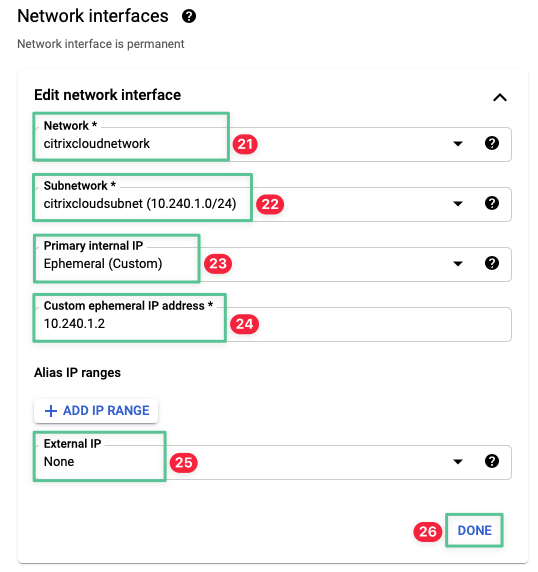

Seleccione la red creada en la sección Nube privada virtual : citrixcloudnetwork

-

La subred debe completarse automáticamente

-

Seleccione Dirección IP efímera (personalizada) en la sección IP interna principal

-

Introduzca la dirección IP 10.240.1.2 en la dirección IP efímera personalizada

Nota

La imagen maestra de VDA de servidor requiere que la dirección IP se asigne automáticamente. Para permitir que la imagen maestra del VDA del servidor obtenga una dirección IP automáticamente, seleccione Efímera (automática).

-

Establezca la IP externa en Ninguna

-

Haga clic enListo

-

Haga clic en Crear.

-

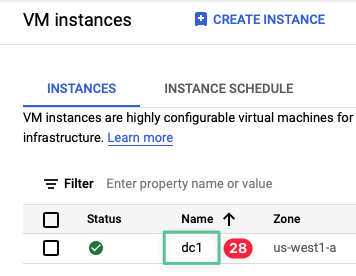

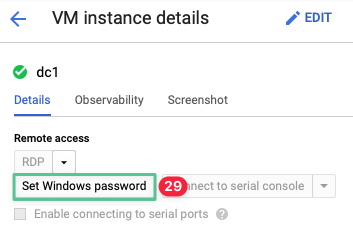

Una vez creada y encendida la máquina, el siguiente paso es crear un nombre de usuario y una contraseña predeterminados.

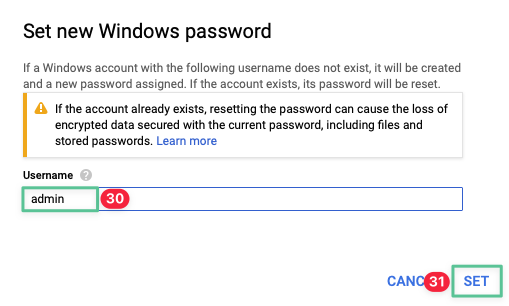

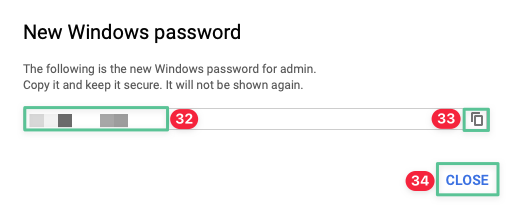

Nota

La función Establecer contraseña de Windows de Google Cloud establece o restablece una contraseña segura con el nombre de usuario que especifiques. Si la cuenta existe, se restablece la contraseña. Si no lo hace, Google Cloud crea el usuario en la base de datos de seguridad local de la instancia de Windows y, a continuación, crea la contraseña. El usuario que Google Cloud crea (o actualiza) es un administrador local de la instancia.

Hay varias formas de acceder a la función Establecer contraseña de Windows ; esta es una de ellas, que comienza haciendo clic en la instancia de VM para ver los detalles de la instancia.

-

En la sección Detalles de la instancia de VM, haga clic en Establecer contraseña de Windows

-

Introduzca el nombre de usuario admin

-

Haga clic en Establecer

Nota

Si durante la creación de la contraseña se le indica un error “No se pudo establecer la contraseña de Windows. Reintentar. Si acabas de crear esta instancia, espera 10 minutos para que esté lista. “, recomendamos dejar pasar el tiempo sugerido antes de intentar crear la contraseña.

-

De forma predeterminada, Google Cloud genera automáticamente una nueva contraseña única y no se puede cambiar desde la consola. Si se requiere una contraseña personalizada, debe realizar el cambio de contraseña en el sistema operativo Windows.

-

Puede copiarlo manualmente o hacer clic en el icono de copiar. Almacene la contraseña de forma segura, ya que es necesaria para iniciar sesión en la consola de la máquina virtual en la próxima sección.

-

Haga clic en Cerrar.

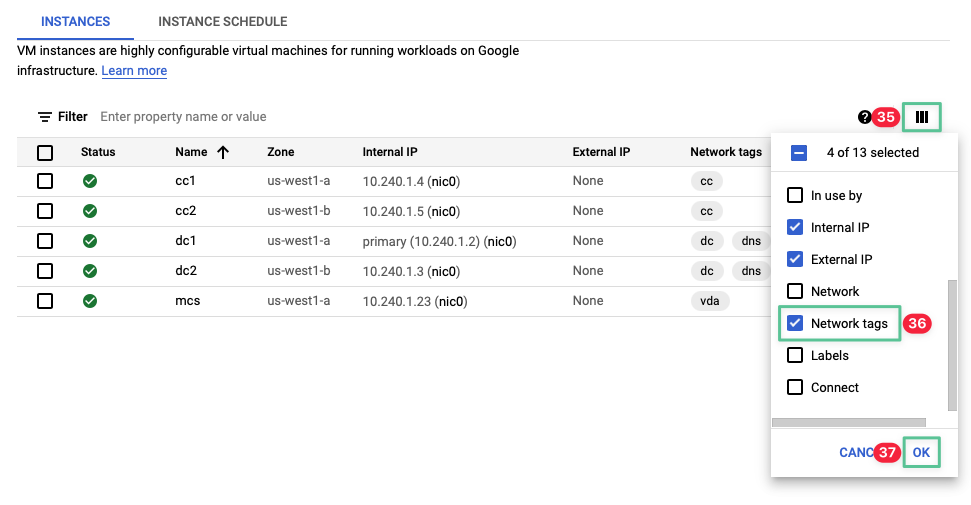

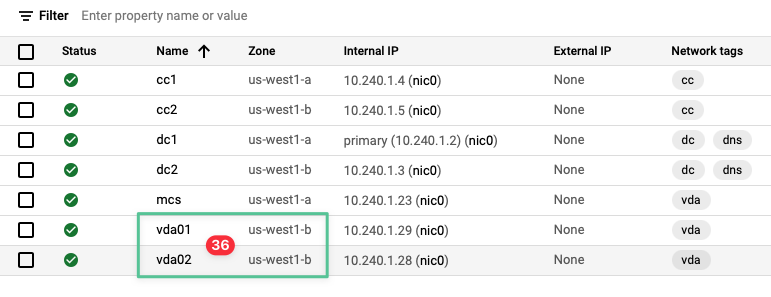

Después de seguir los pasos del 1 al 35 para compilar cada VM como se indica en la tabla al principio de esta sección. Los resultados deben ser similares a los de la imagen:

-

Si no puede ver la columna Etiquetas de red, haga clic en el icono de opción de visualización de la columna

-

Seleccione Etiquetas de red de la lista

-

Haga clic en OK.

5. Configurar el acceso a las consolas de máquinas virtuales

Ahora que hemos realizado el proceso de creación de las instancias de máquinas virtuales de Windows. El siguiente paso es identificar una forma de acceder remotamente a las consolas de estas máquinas virtuales para configurarlas. Google Cloud administra el acceso a la consola remota mediante la conectividad de red a la instancia de la máquina virtual y un servicio de consola remota que se ejecuta dentro de la máquina virtual. Para las máquinas virtuales de Windows, eso significa usar un cliente RDP para conectarse al agente de escucha RDP que se ejecuta dentro de las instancias. SSH maneja la conexión para máquinas que no son Windows.

Las herramientas y técnicas que utiliza para obtener acceso a las consolas de VM pueden variar según el sistema operativo y la ubicación de la red de la estación de trabajo. También pueden diferir según la forma en que su organización maneje la seguridad. El objetivo de esta sección es garantizar que pueda establecer conexiones de consola remota a las máquinas virtuales de su proyecto de Google Cloud.

Algunas técnicas comunes para establecer el acceso a la consola remota son las siguientes:

-

Usar un cliente RDP para establecer una conexión directa entre una estación de trabajo administrativa y las máquinas virtuales de la misma red

-

Usar direcciones IP públicas en una o más VM y establecer conexiones RDP a las direcciones públicas desde una estación de trabajo administrativa a través de Internet

-

Establecer una conexión con un host de caja de salto o bastión y, a continuación, acceder a la VM dentro del proyecto de Google Cloud con el cliente RDP preferido. Los administradores a menudo se conectan al Jump Box a través de una dirección IP externa.

-

Uso de la función de reenvío TCP de Google Cloud Identity Aware Proxy (IAP), además de una herramienta como IAP Desktop

Si su estación de trabajo administrativa ya está en la misma red que las máquinas virtuales de su proyecto de Google Cloud, puede conectarte a ellas a través de una dirección IP, suponiendo que haya permitido el acceso RDP a través de las reglas de firewall. Si su estación de trabajo administrativa NO está en la misma red, puede considerar la posibilidad de utilizar un Jump Box con una dirección IP externa asignada. Sin embargo, si lo hace, asegúrese de restringir el acceso al agente de escucha RDP (TCP 3389) para permitir solo el acceso desde la dirección IP pública de su estación de trabajo administrativa.

La forma más segura de proporcionar acceso a la consola remota es usar la función de reenvío de TCP de Google Cloud Identity Aware Proxy, además de IAP Desktop. La función de reenvío TCP del proxy consciente de identidad (IAP) de Google Cloud le permite controlar quién puede acceder a las interfaces administrativas, como SSH y RDP, a las máquinas virtuales de su proyecto a través de la Internet pública. IAP evita que estos servicios estén expuestos directamente a Internet. IAP también le permite controlar quién puede acceder a estos servicios en función de las funciones de IAM de Google Cloud, ya que IAP realiza la autenticación y la autorización antes de permitir el acceso. IAP Desktop es una herramienta de código abierto solo para Windows que coloca una interfaz de usuario fácil de usar sobre el cliente IAP y RDP.

Esta guía de implementación utiliza el servicio IAP y la aplicación IAP Desktop para acceder de forma segura a las máquinas virtuales para su configuración. Puede seguir usando el servicio IAP con un punto de enlace que no sea de Windows con el SDK de Google Cloud y el comando de gcloud, pero eso está fuera del ámbito de esta guía.

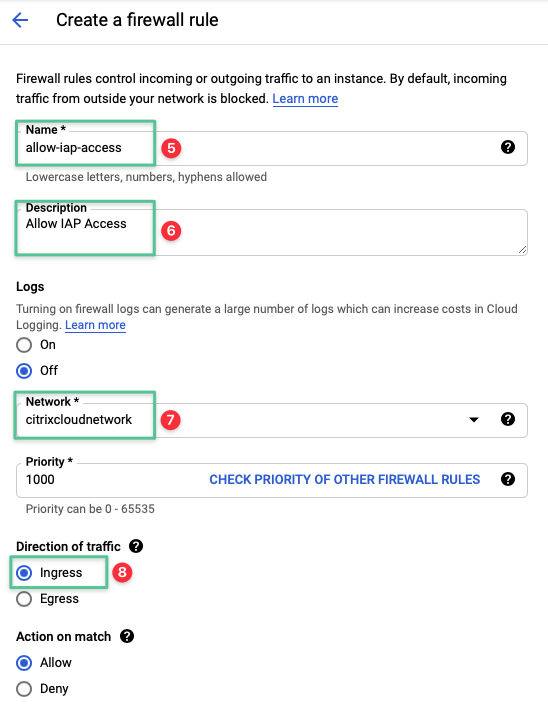

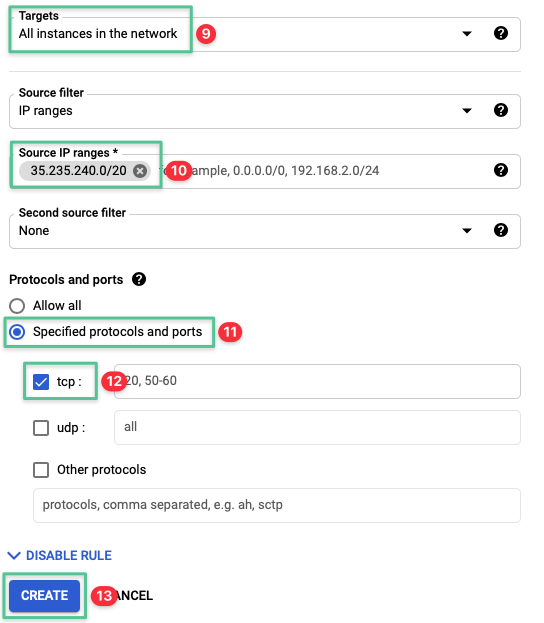

La configuración del proxy con reconocimiento de identidad es un proceso de tres pasos: el primer paso es configurar el cortafuegos para permitir la entrada de tráfico TCP, el segundo paso es configurar el proxy con reconocimiento de identidad y el tercer paso es usar IAP Desktop para el acceso a la consola remota.

5.1 Configurar el cortafuegos de Google Cloud para permitir la entrada de tráfico TCP

-

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Navega a la red de VPC

-

Haga clic en Fire

-

Haga clic en Crear regla de firewall

-

Introduzca un nombre único para la regla de cortafuegos: allow-iap-access

-

Introduzca una descripción para la regla de cortafuegos: Permitir acceso IAP

-

Seleccione la red de VPC creada en la sección Virtual Private Cloud : citrixcloudnetwork

-

Seleccionar tráfico de entrada

-

En el campo Destinos, seleccione Todas las instancias de la red

-

Establezca los intervalos de IP de origen en 35.235.240.0/20

-

Seleccione Protocolos y puertos especificados

-

Seleccione la casilla tcp

-

Haga clic en Crear.

-

Validar la creación de la regla de firewall

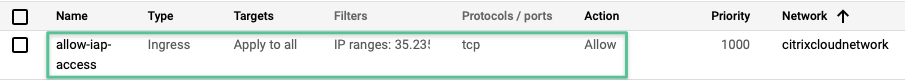

5.2 Habilitar y configurar el proxy con reconocimiento de identidad

-

Haga clic en el icono de hamburguesa, ubicado en la esquina superior izquierda de Google Console

-

Vaya a IAM & Admin

-

Haga clic en Proxy consciente de identidad

-

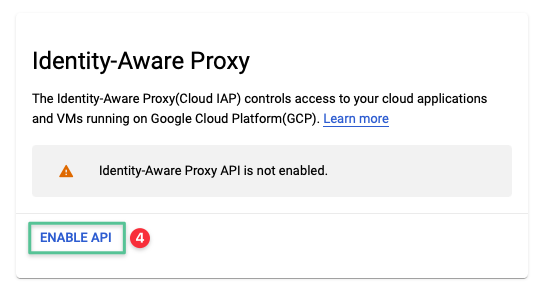

Si se le solicita, haga clic en Habilitar API.

-

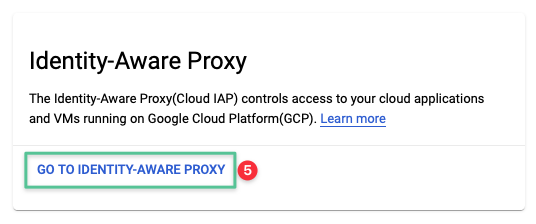

Haga clic en Ir al proxy con reconocimiento de identidad

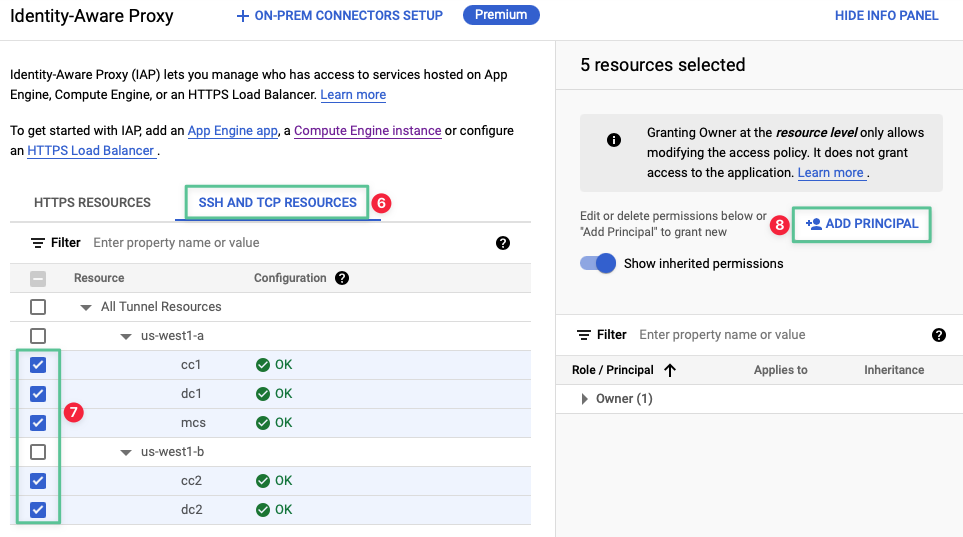

Después de hacer clic, aparece la siguiente pantalla:

-

Haga clic en la pestaña Recursos SSH y TCP

-

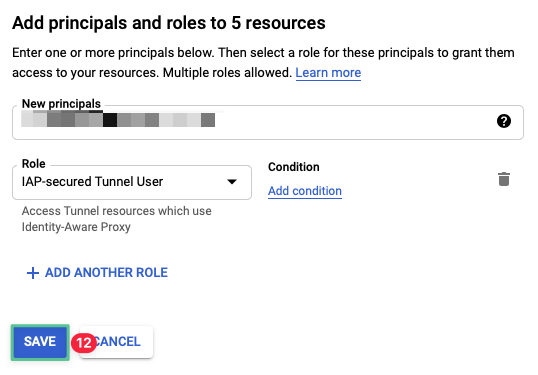

Para actualizar los permisos de los miembros en los recursos, selecciona todas las instancias de VM creadas anteriormente.

-

Haga clic en Agregar principal

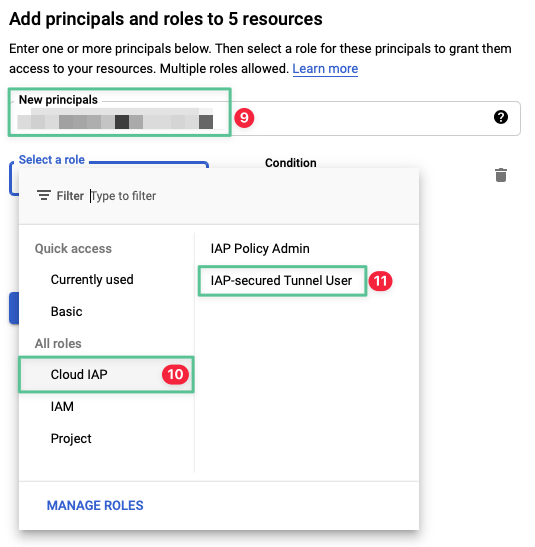

-

Para conceder a los usuarios, grupos o cuentas de servicio acceso a los recursos, especifique sus direcciones de correo electrónico en el campo Nuevos principales. Si es el único usuario que prueba esta función, puede introducir su dirección de correo electrónico.

-

Para conceder a los miembros acceso a los recursos a través de la función de reenvío TCP de Cloud IAP, en el menú desplegableFunción, seleccionaCloud IAP

-

Seleccionar usuario de túnel protegido por IAP

-

Haga clic en Guardar

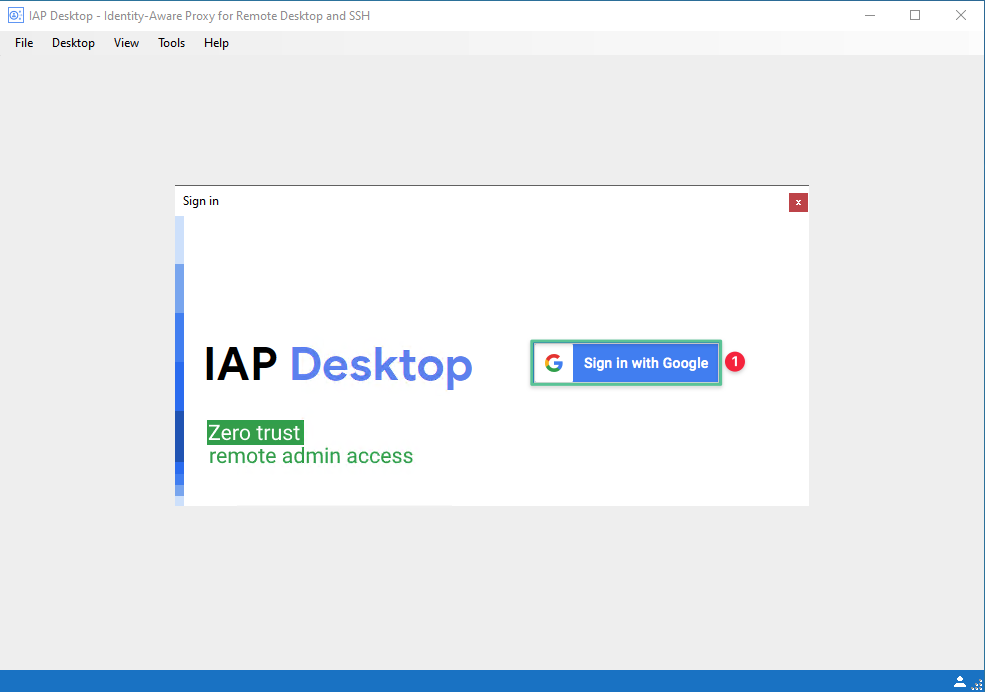

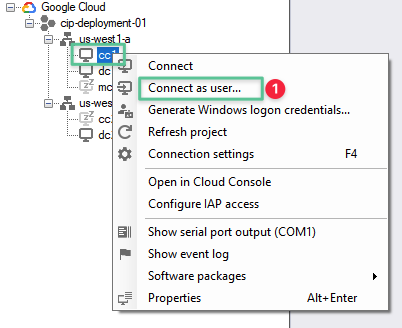

5.3 Instalar, configurar y usar IAP Desktop para el acceso remoto a la consola

Una vez que se haya habilitado el proxy con reconocimiento de identidad, el siguiente paso es conectarse a las instancias de máquinas virtuales implementadas mediante IAP Desktop, disponible en GitHub. Una vez que haya descargado e instalado IAP Desktop, ejecútelo y siga los pasos para configurarlo.

-

Haga clic en Iniciar sesión con Google

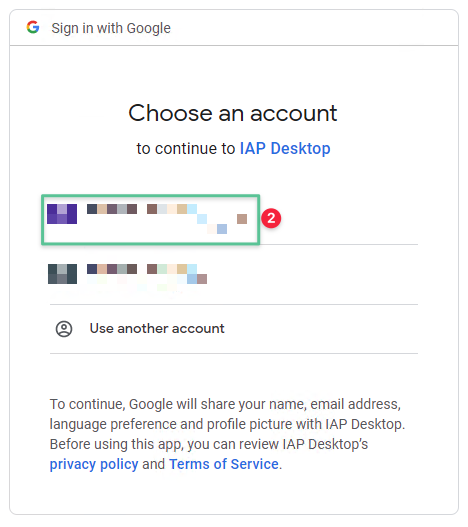

-

Selecciona la cuenta asociada a Google Cloud. Según la configuración de su cuenta, debe proporcionar un nombre de usuario, una contraseña y un token.

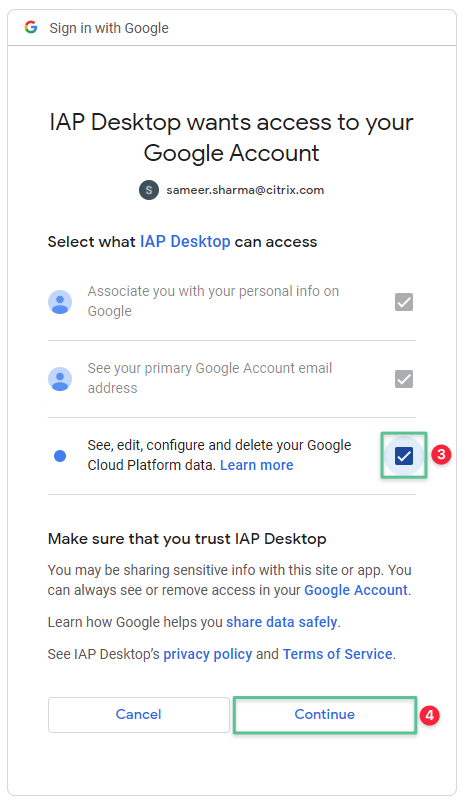

-

Tras una autenticación correcta, se le solicitará la siguiente ventana de permisos. Selecciona Ver, modificar, configurar y eliminar sus datos de Google Cloud Platform

-

Haga clic en Continuar

-

Selecciona el proyecto de Google Cloud

-

Haga clic en Agregar proyecto

-

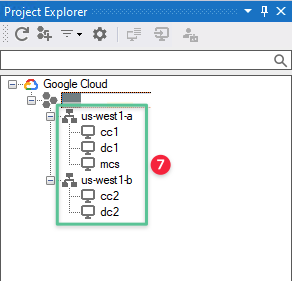

Se enumeran todas las máquinas creadas en la sección Implementación de la instancia de Google Compute anterior:

-

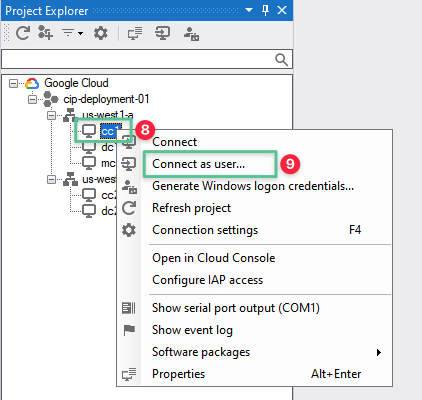

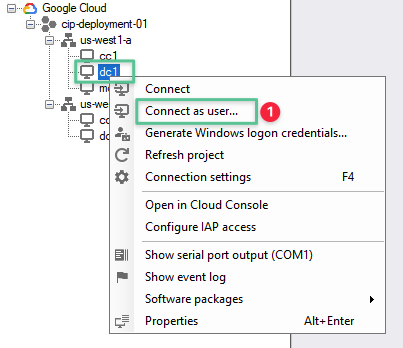

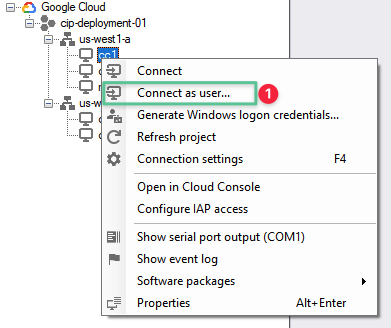

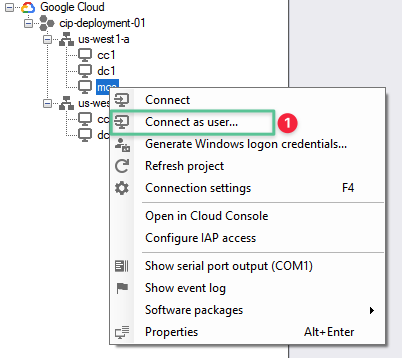

Para iniciar sesión en la instancia de la máquina virtual, haga clic con el botón derecho en la máquina virtual de destino

-

Selecciona Conectar como usuario…

-

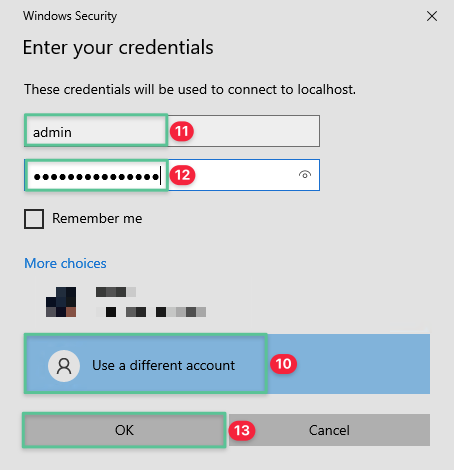

Haga clic en Usar una cuenta diferente

-

Introduzca el nombre de usuario admin

-

Introduzca la contraseña única previamente generada automáticamente para la máquina que está conectando

-

Haga clic en OK.

-

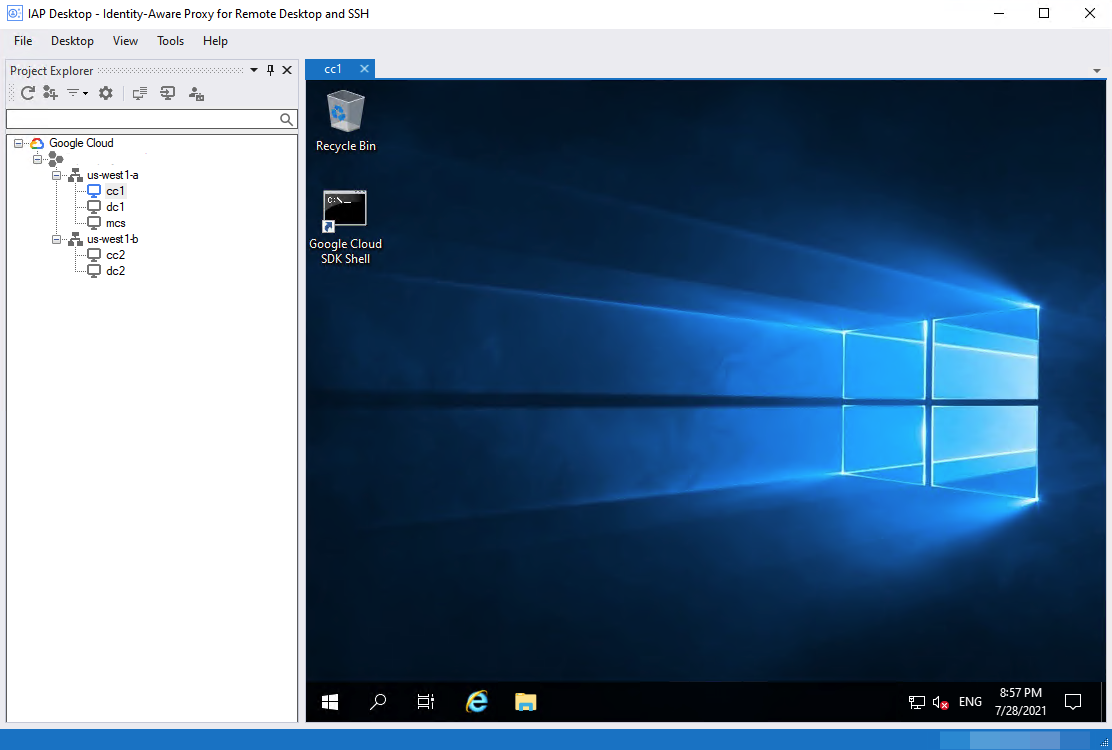

Tras la autenticación correcta, puede iniciar sesión en la máquina virtual

Una vez que haya completado este objetivo (mediante IAP, una caja de salto o alguna otra técnica), tendrá un método funcional para conectarse a las consolas remotas de sus máquinas virtuales. En la siguiente sección, utilizará este método para configurar las máquinas virtuales en una ubicación de recursos de Citrix Cloud funcional.

6. Implemente Active Directory en Google Cloud

Como analizamos ampliamente en la arquitectura de referencia, los Active Directory Domain Services (ADDS) de Microsoft son un componente de infraestructura central necesario para admitir un sistema de virtualización Citrix. Microsoft Active Directory le permite administrar la autenticación y la autorización de las cargas de trabajo de Citrix Cloud. Para una experiencia de usuario óptima, las prácticas líderes de Citrix recomiendan encarecidamente implementar Active Directory en la misma región que los VDA y los Citrix Cloud Connectors.

Microsoft Active Directory se puede implementar en Google Cloud de varias maneras, entre ellas:

-

Implementación de un nuevo Microsoft Active Directory en Google Cloud

-

Ampliación de un Microsoft Active Directory existente a Google Cloud

-

Uso de Google Managed Service para Microsoft Active Directory, un servicio reforzado y de alta disponibilidad que se ejecuta en Google Cloud

Esta guía implementa un nuevo Microsoft Active Directory en Google Cloud e integra esta nueva instancia de AD con Citrix Cloud.

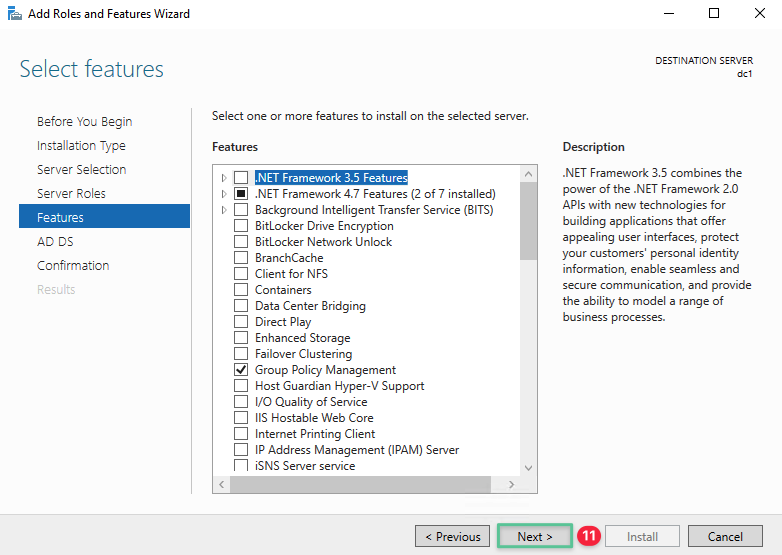

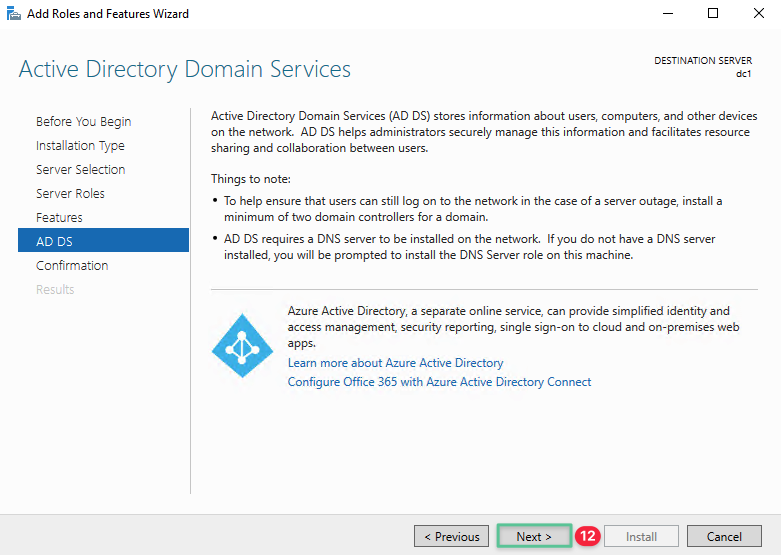

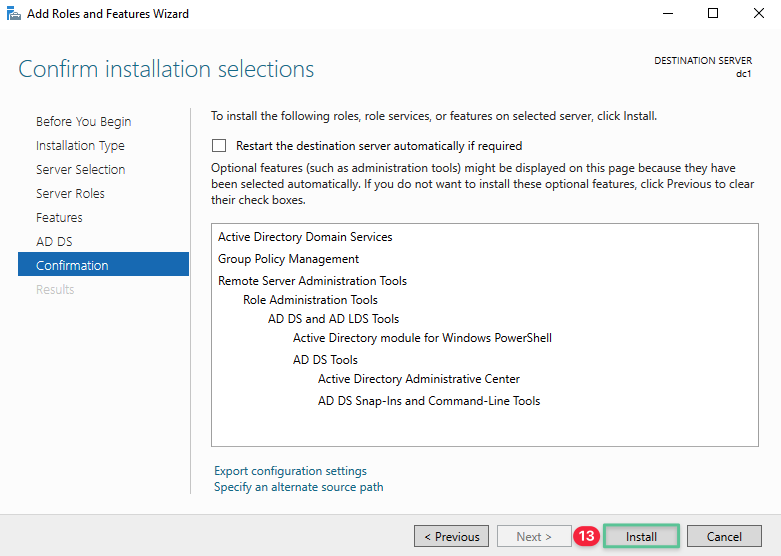

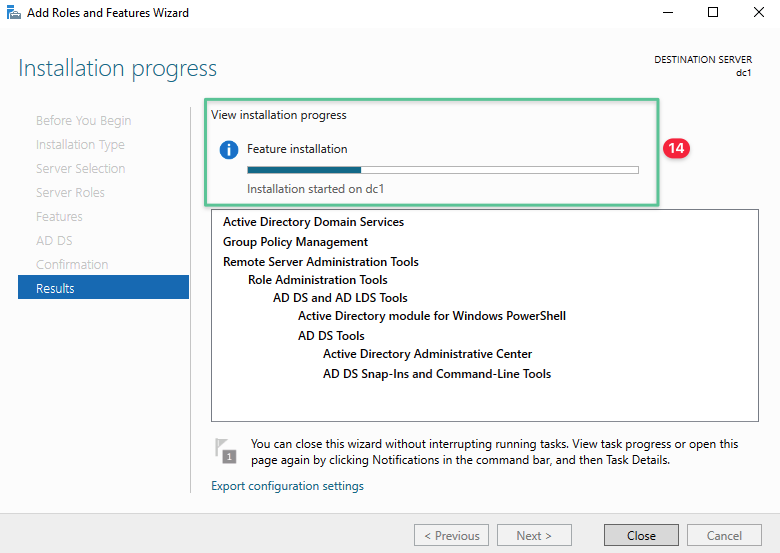

6.1 Instalación de la función Active Directory Domain Services

Nota

Lospasos 1 a 21 deben realizarse en las máquinas virtuales DC1 y DC2 .

-

Inicie sesión en la máquina virtual DC1 con las credenciales de administrador local generadas en el paso anterior

-

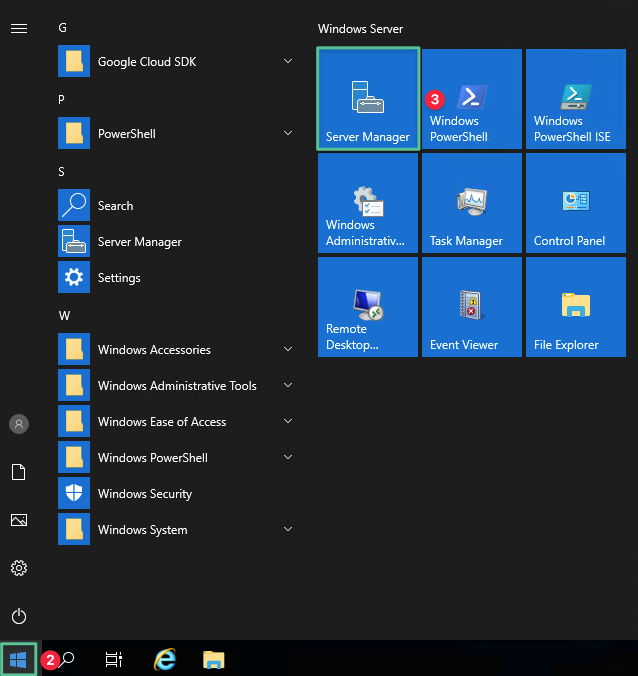

Haga clic en menú Inicio

-

Haga clic en Server Manager

-

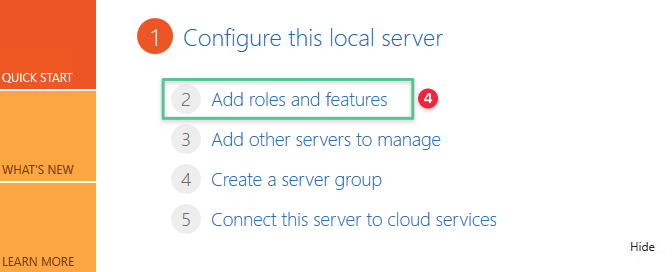

Haga clic en Agregar roles y funciones

-

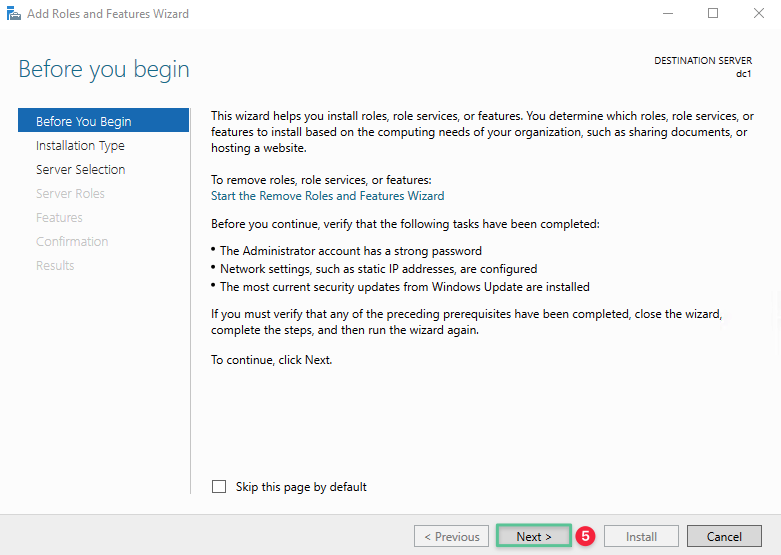

Haga clic en Siguiente.

-

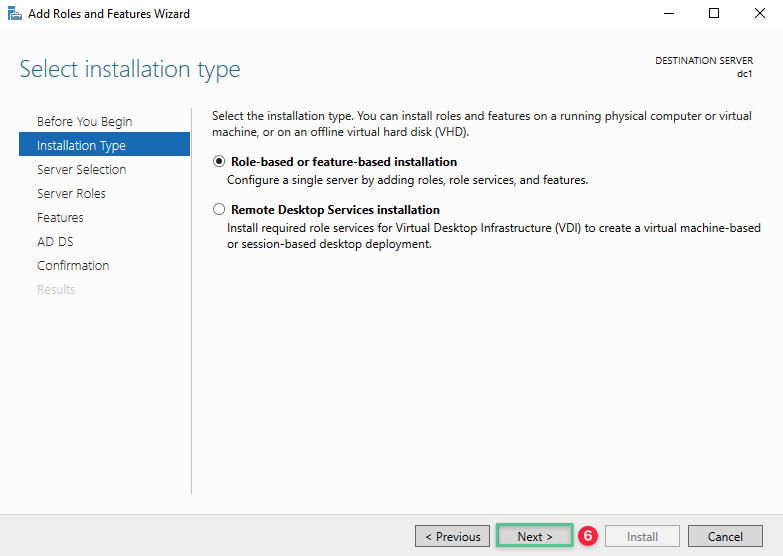

Acepte la opción predeterminada y haga clic en Siguiente

-

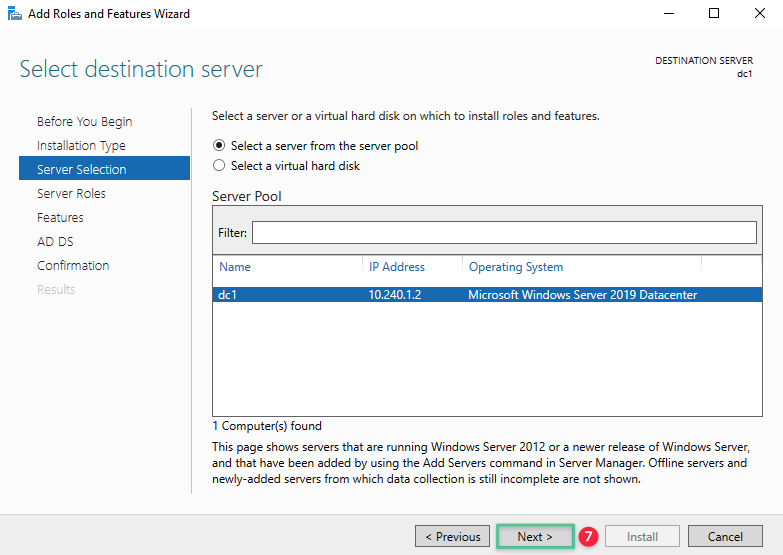

Seleccione el servidor de destino en el que está instalada la función. Confirme que la dirección IP que se muestra es la del servidor seleccionado. De lo contrario, cierre el Administrador de servidores y vuelva a intentarlo. Haga clic en Siguiente.

-

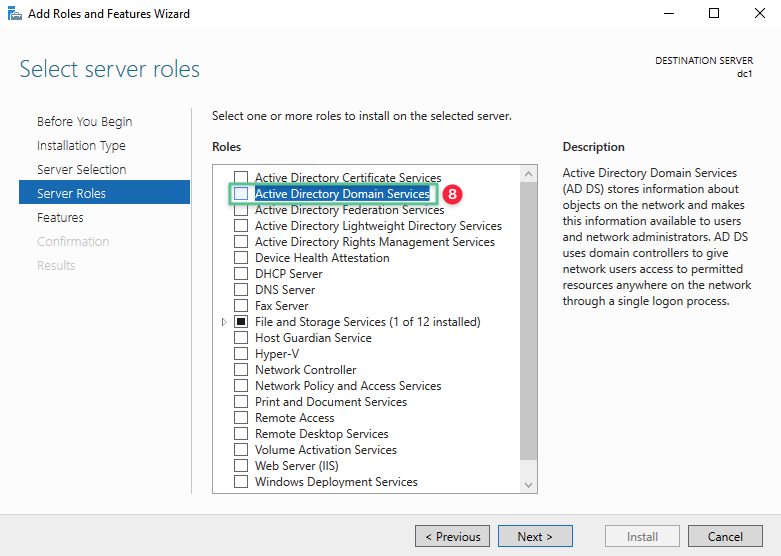

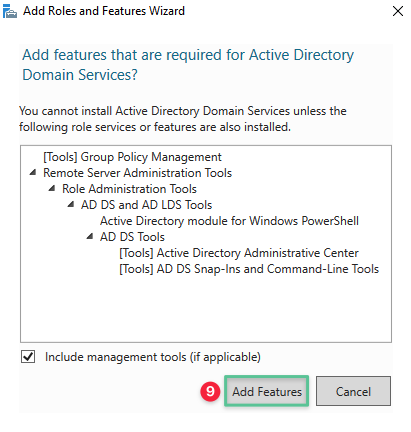

El requisito básico para convertir este servidor en un controlador de dominio son los Active Directory Domain Services.

-

Cuando se le solicite, haga clic en Agregar

-

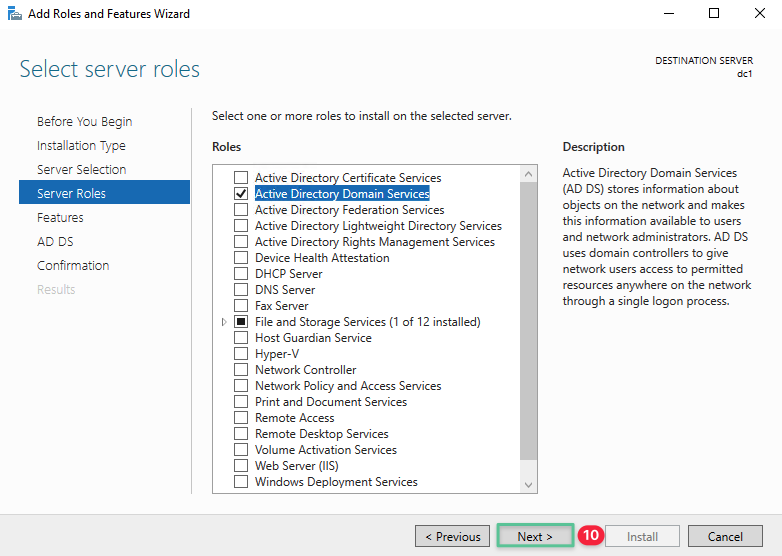

Haga clic en Siguiente.

-

Las funciones de esta función están listas para instalarse. Las funciones básicas necesarias para este servicio se seleccionan de forma predeterminada. Haga clic en Siguiente.

-

Haga clic en Siguiente para continuar.

-

Haga clic en Instalar

Nota

Seleccione la opción “Reiniciar el servidor de destino automáticamente si es necesario” .

-

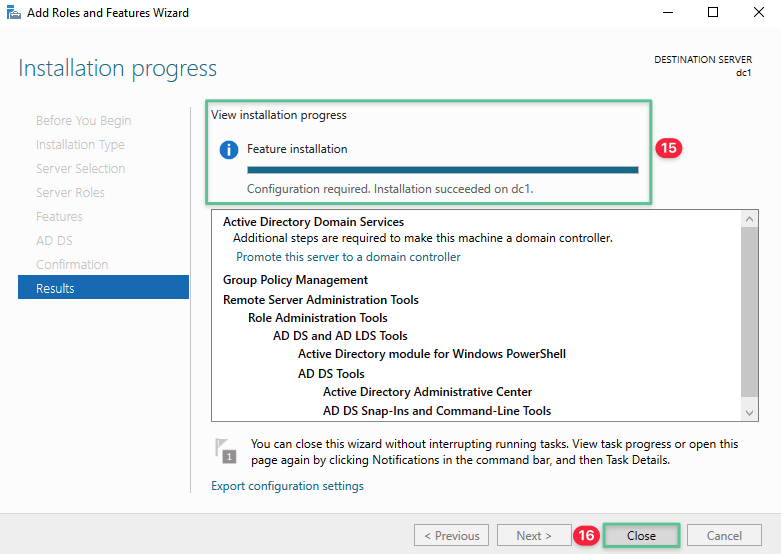

En este punto se inicia la instalación

-

Tras la instalación correcta, el proceso de instalación muestra Configuración requerida. La instalación se realizó correctamente en dc1

-

Haga clic en Cerrar para salir del proceso de instalación Agregar roles y características

-

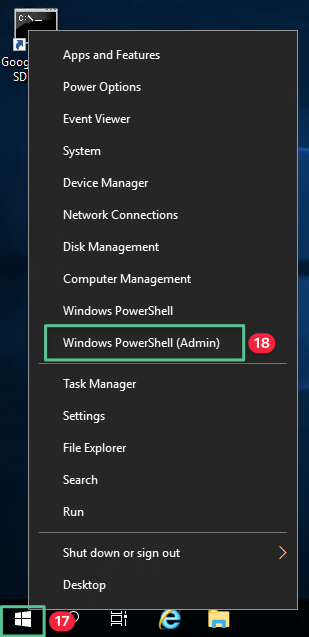

Antes de iniciar el proceso de promoción del servidor a controlador de dominio, debe configurar una contraseña de administrador local compleja para cumplir con el requisito de complejidad de contraseñas.

-

Haga clic con el botón derecho en el menú Windows y seleccione Windows PowerShell (Administrador)

-

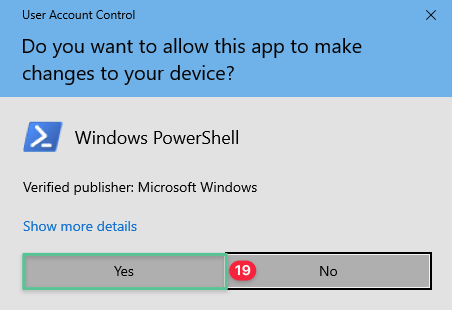

El Control de cuentas de usuario le pide permiso, haga clic en Sí

-

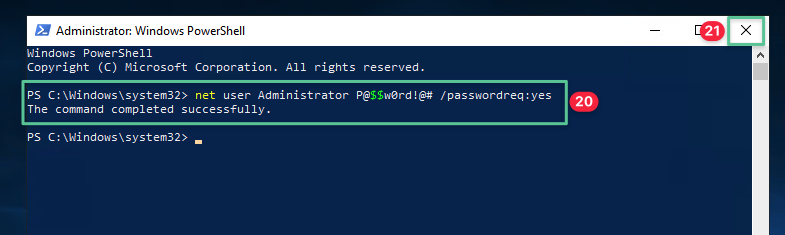

Introduzca el siguiente comando en la consola de Windows PowerShell, presione Entrar para ejecutar el comando: net user Administrator P@$$w0rd!@# /contraseñaReq: sí

-

Haga clic en el icono de cerrar Windows para salir de la consola de Windows PowerShell

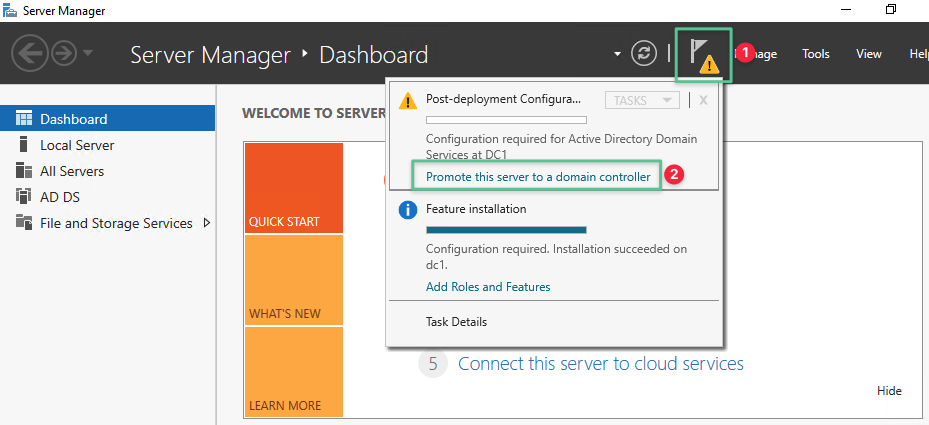

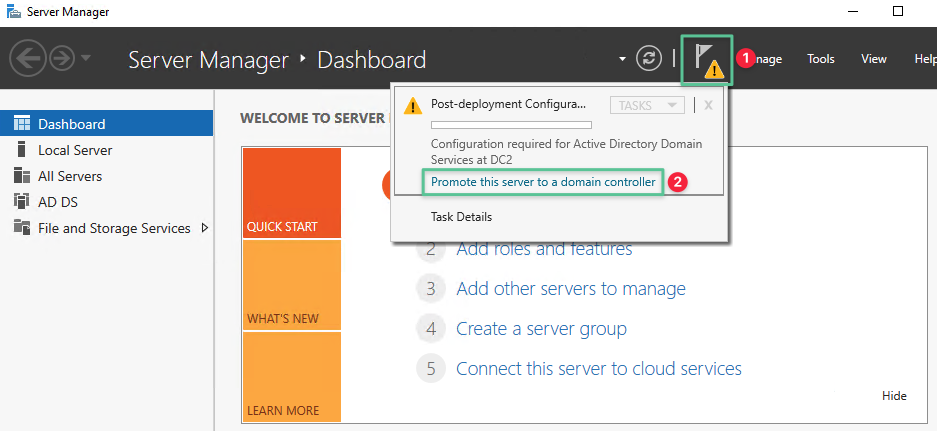

6.2 Configuración del controlador de dominio principal

-

Haga clic en el icono Notificación

-

Haga clic en Promocionar este servidor a controlador de dominio

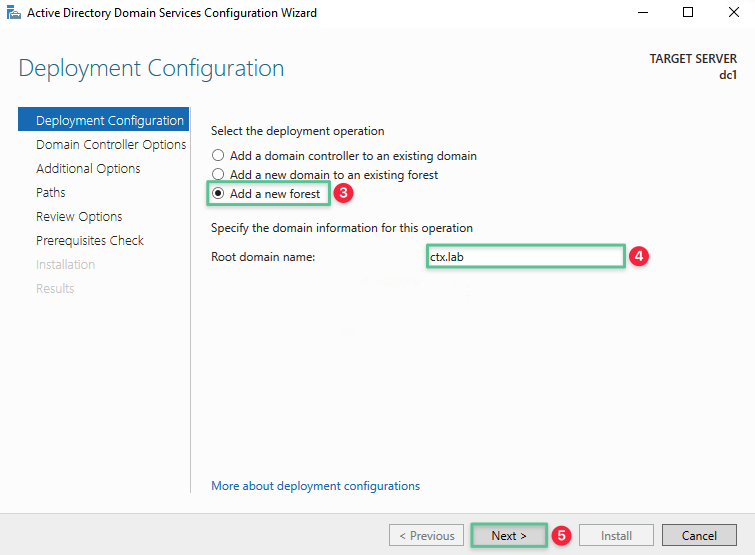

-

Selecciona Agregar un bosque nuevo

-

Introduzca un nombre de dominio raíz único: ctx.lab

-

Haga clic en Siguiente.

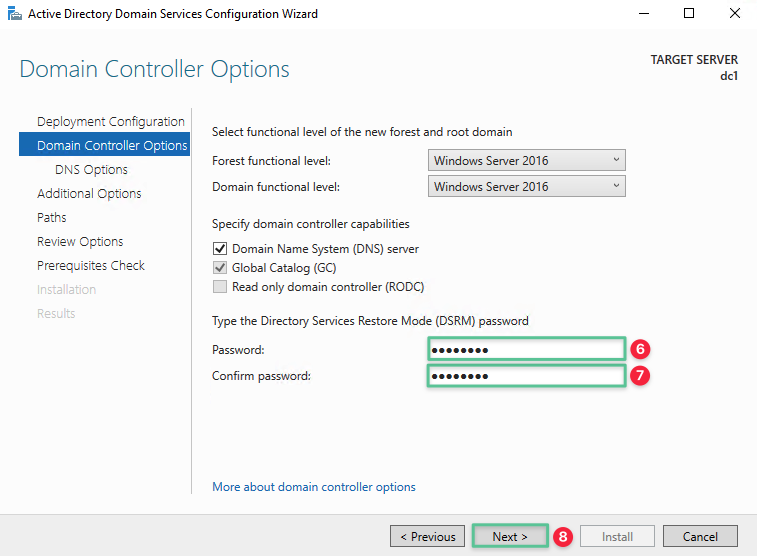

-

Especifique una nueva contraseña del Modo de restauración de servicios de directorio (DSRM) que cumpla con el requisito de complejidad de contraseñas de Microsoft Windows: p@$$w0rd! @#

nota

El modo DSRM permite al administrador reparar o restaurar un Active Directory.

-

Repite la contraseña: p@$$w0rd! @#

-

Haga clic en Siguiente.

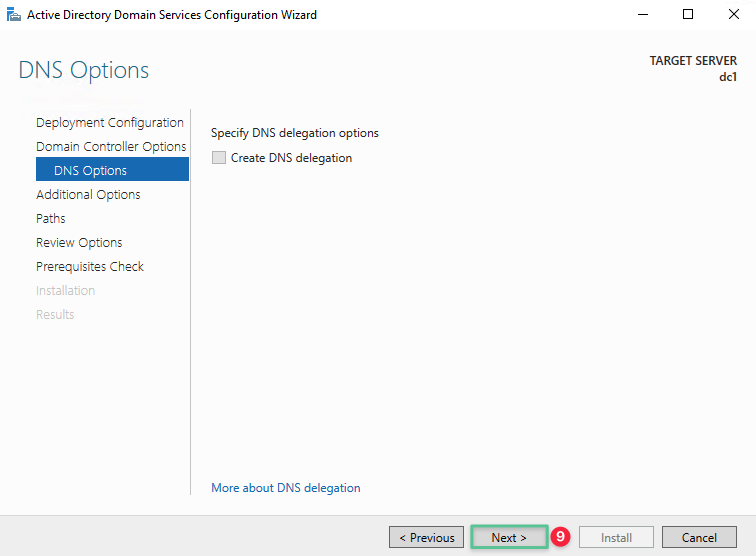

-

Haga clic en Siguiente.

-

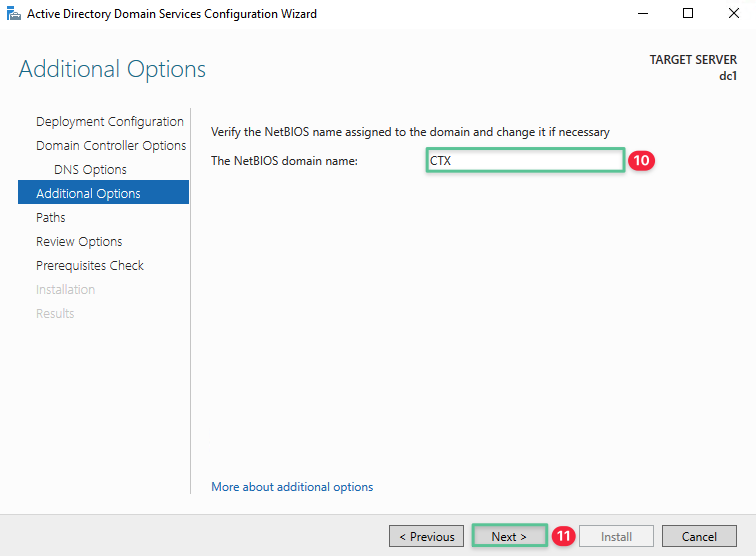

El nombre de dominio NetBIOS se rellena automáticamente, puede cambiarlo si es necesario

-

Haga clic en Siguiente.

-

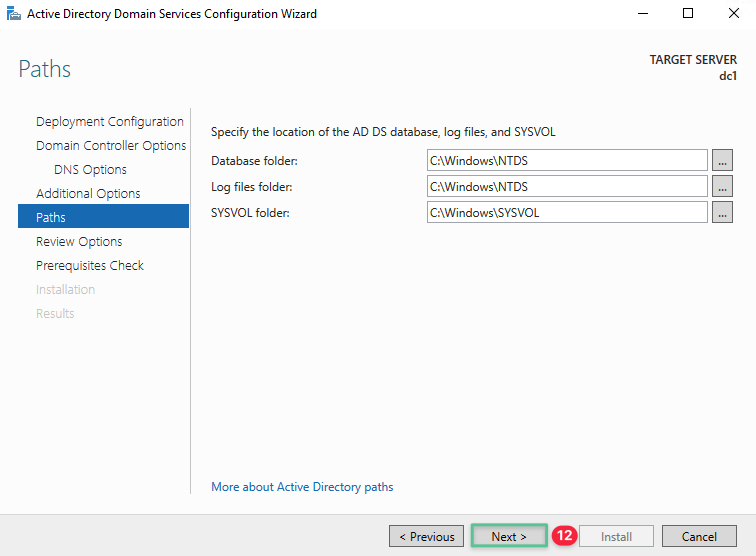

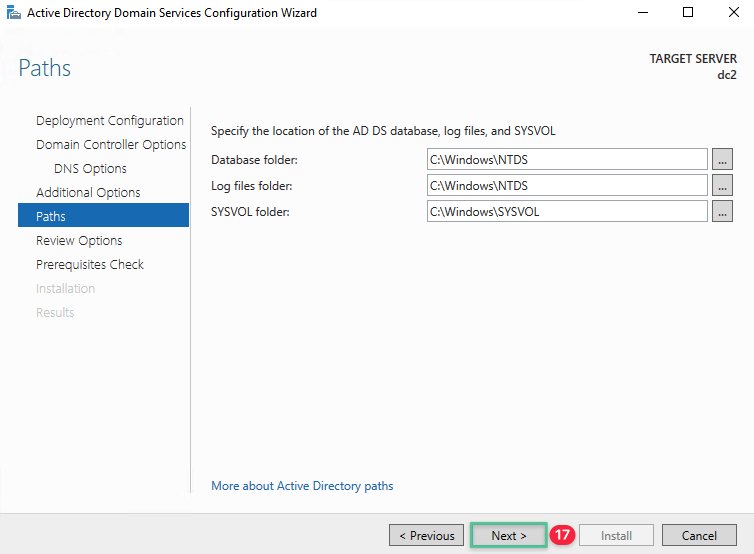

Acepte la ruta de carpeta predeterminada y haga clic en Siguiente

-

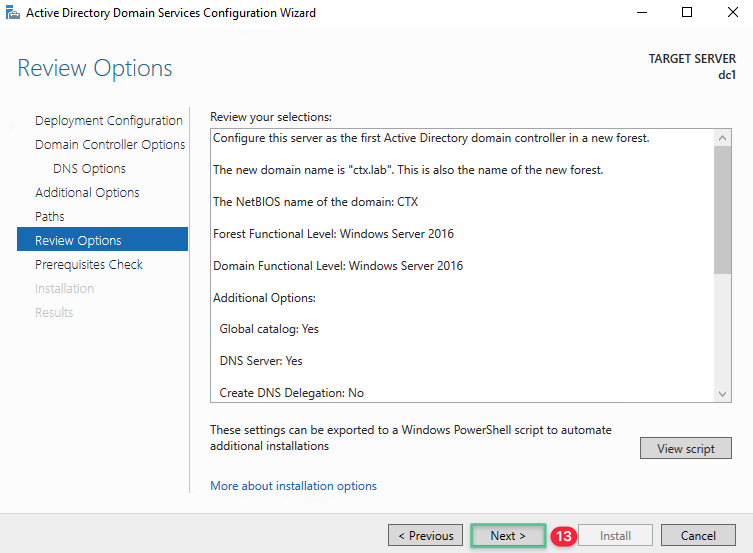

Revise sus selecciones y haga clic en Siguiente

-

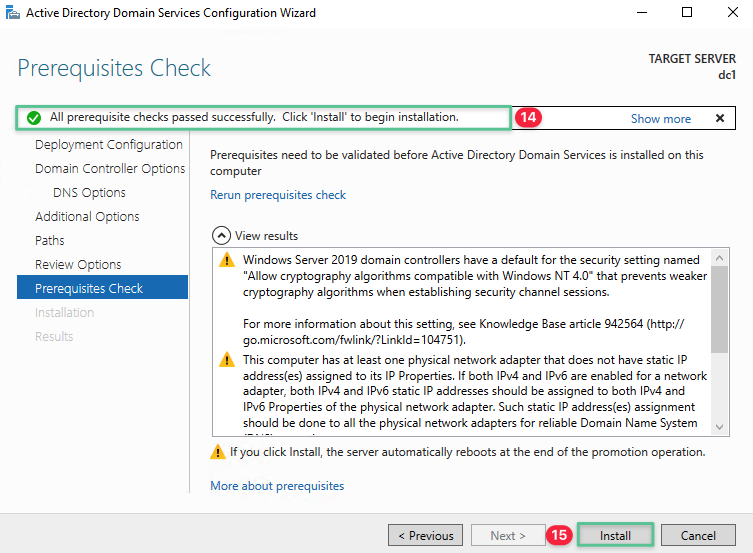

El asistente de promoción del controlador de dominio realiza una validación de requisitos previos y, si se realiza correctamente, muestra Todas las comprobaciones de requisitos previos se han superado Una vez completado, haga clic en Instalar

-

Haga clic en Instalar para completar el proceso de promoción del controlador de dominio.

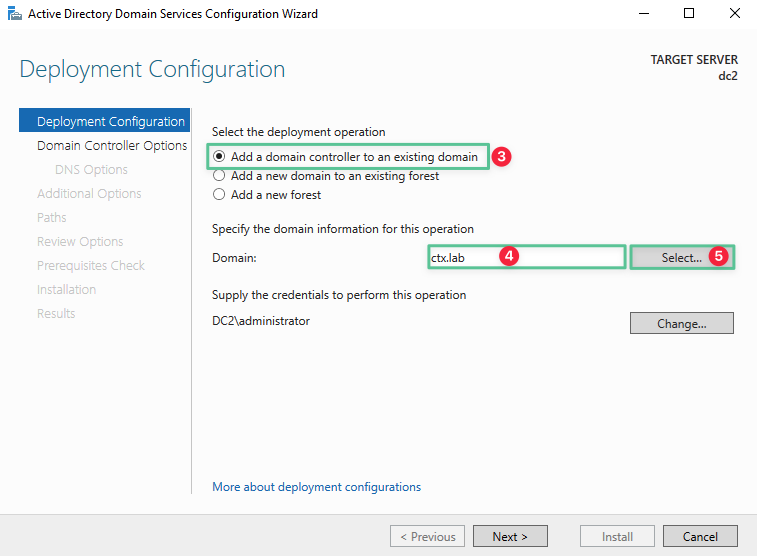

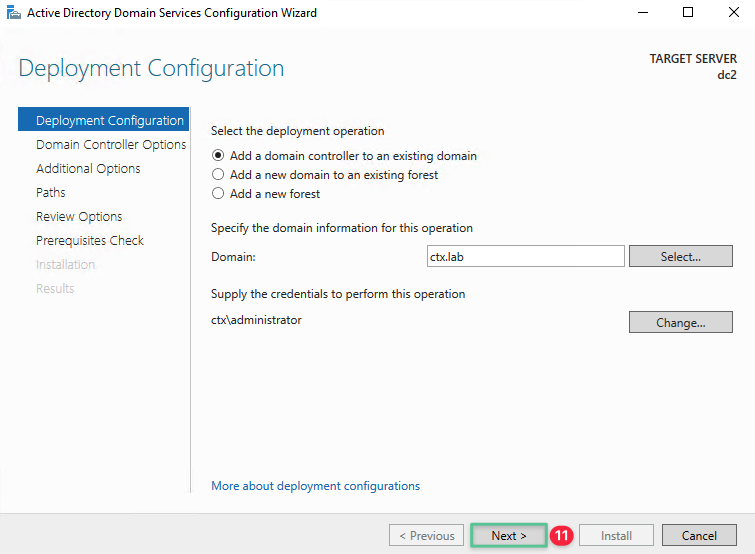

6.3 Configuración del controlador de dominio secundario

Nota

Complete los pasos 1 a 21 que se indican en la sección Instalación de la función de Active Directory Domain Services antes de continuar con la configuración del controlador de dominio secundario. Una vez completado, continúe iniciando sesión en la máquina virtual DC2 con las credenciales de administrador local generadas.

-

Haga clic en el icono Notificación

-

Haga clic en Promocionar este servidor a controlador de dominio

-

Seleccione la opción Agregar un controlador de dominio a un dominio existente

-

Introduzca el nombre de dominio completo (FQDN) del controlador de dominio principal: dc1.ctx.lab

-

Haga clic en Seleccionar

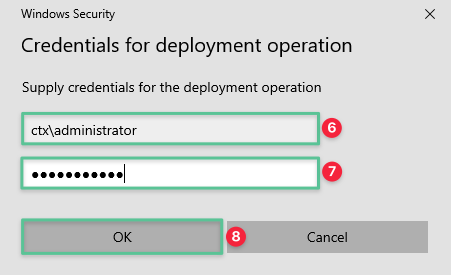

-

Introduzca el nombre de usuario del administrador de dominio: ctx\administrator

-

Introduzca la contraseña del administrador de dominio: p@$$w0rd! @#

-

Haga clic en OK.

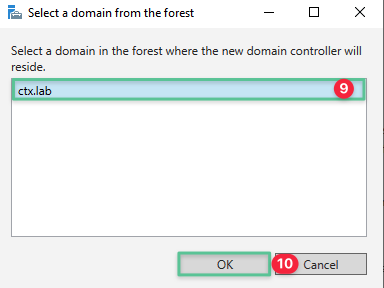

-

Se abre otra ventana. Seleccione el dominio ctx.lab

-

Haga clic en OK.

-

De vuelta a la página Configuración de implementación, haga clic en Siguiente

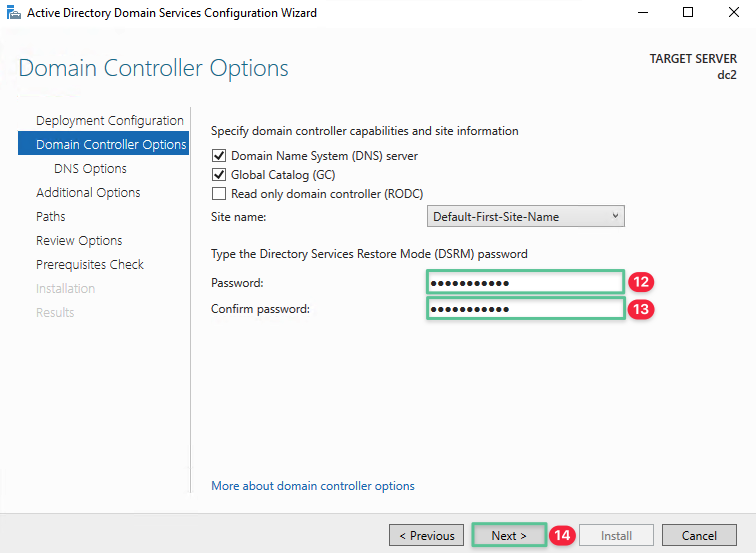

-

Especifique una nueva contraseña del Modo de restauración de servicios de directorio (DSRM) que cumpla con el requisito de complejidad de contraseñas de Microsoft Windows: p@$$w0rd! @#

Nota

El modo DSRM ayuda a obtener acceso al entorno de Active Directory si todas las cuentas de administrador de dominio pierden el acceso o si el controlador de dominio falla.

-

Repite la contraseña: p@$$w0rd! @#

-

Haga clic en Siguiente.

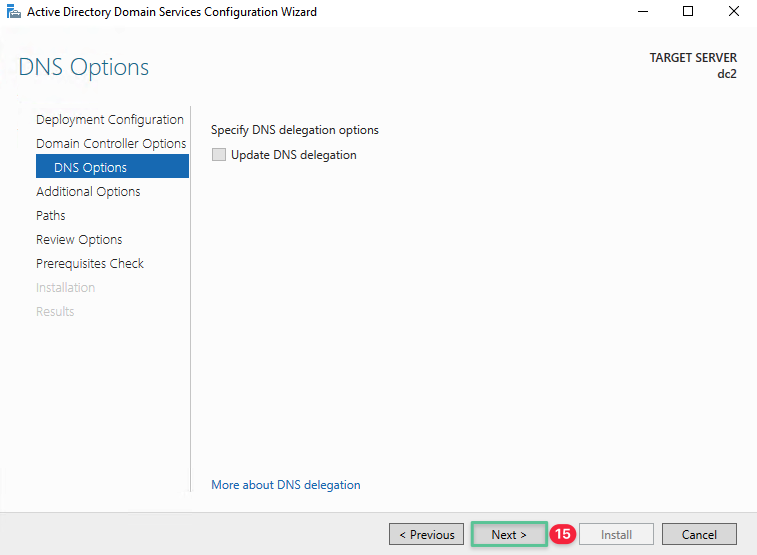

-

Haga clic en Siguiente.

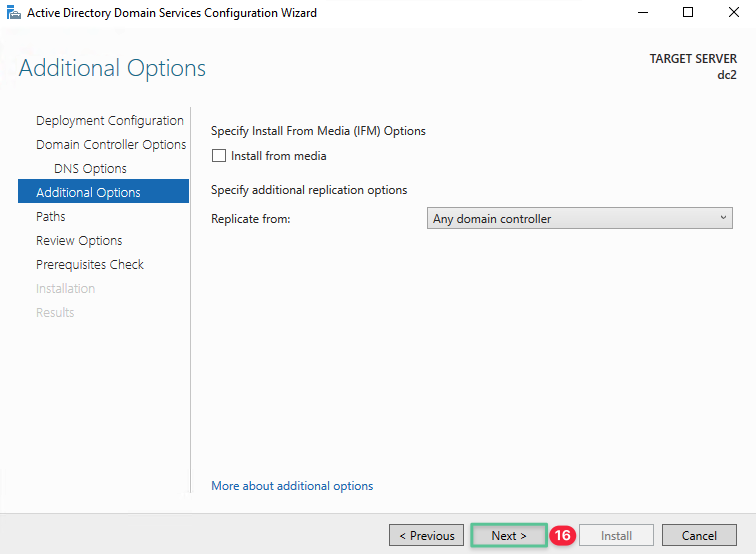

-

Haga clic en Siguiente.

-

Acepte la ruta de carpeta predeterminada y haga clic en Siguiente

-

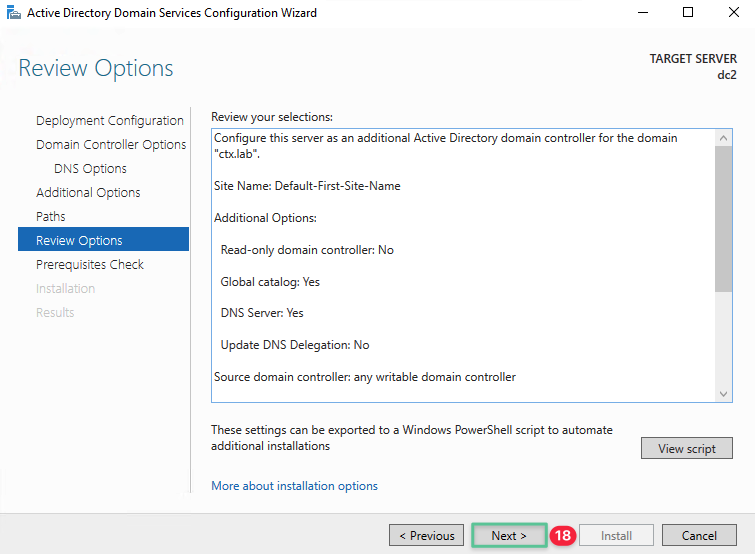

Revise su selección y haga clic en Siguiente

-

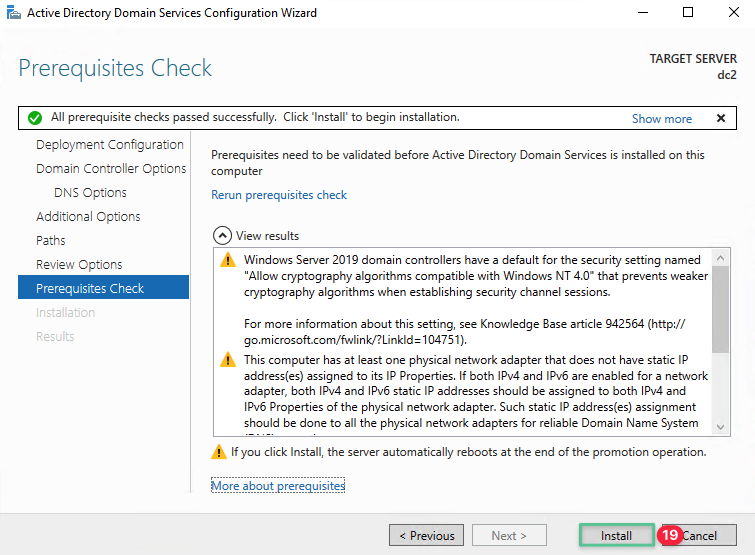

El asistente de promoción del controlador de dominio realiza una validación de requisitos previos y, tras la validación correcta, muestra Todas las comprobaciones de requisitos previos se han superado correctamente. Una vez completado, haga clic en Instalar

-

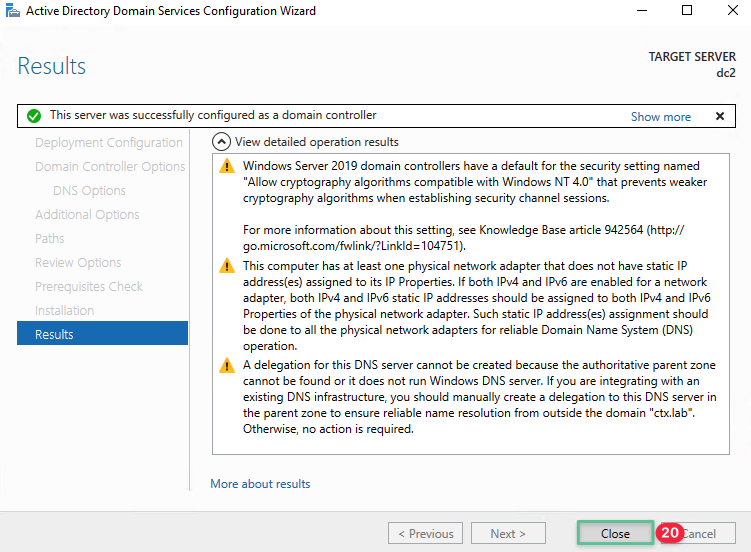

Haga clic en Cerrar para reiniciar el controlador de dominio secundario y aplicar la configuración

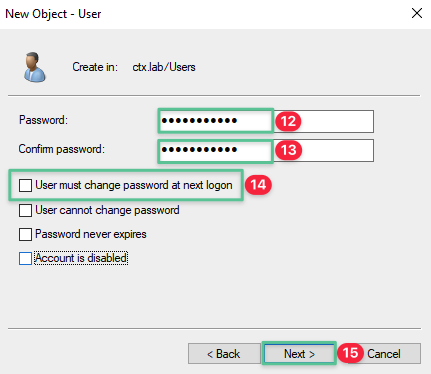

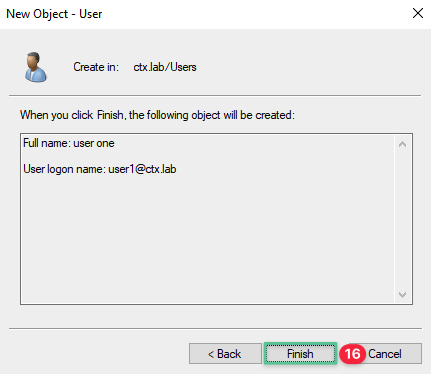

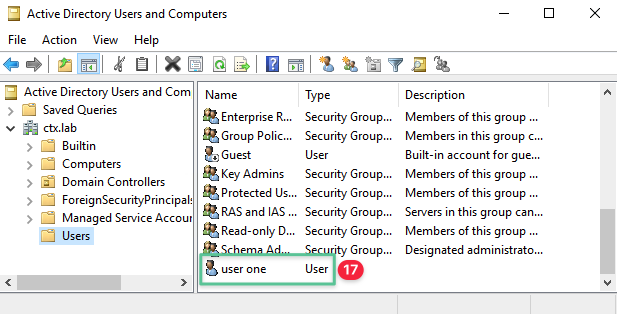

6.4 Crear una nueva cuenta de usuario de prueba

Se recomienda usar una cuenta de usuario de dominio para asignar e iniciar cualquier recurso publicado por la infraestructura de Citrix. En este paso, creamos una cuenta de usuario de dominio para probar el sistema en un objetivo que trataremos más adelante en este documento.

-

Inicie sesión en la máquina virtual DC1 con las siguientes credenciales de dominio:

Nombre de usuario: ctx\administrator

Contraseña: P@$$w0rd!@#

-

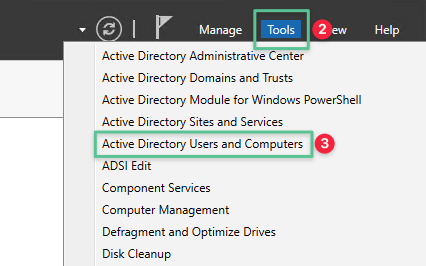

Haga clic en el menú Herramientas ubicado en la esquina superior derecha de la consola del Administrador de servidores

-

Seleccionar usuarios y equipos de Active Directory

-

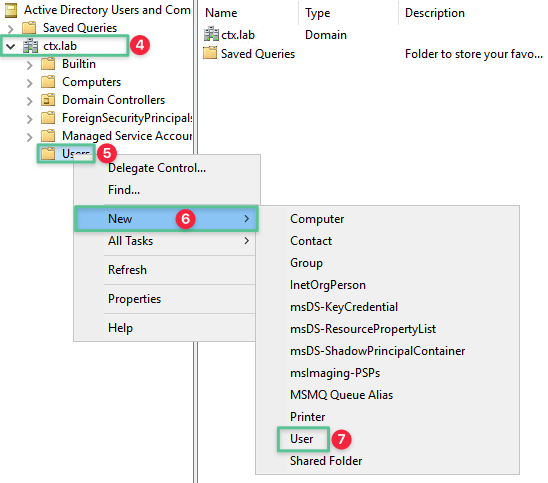

Expandir el dominio ctx.lab

-

Seleccionar usuarios

-

Seleccionar nuevo

-

Seleccione y haga clic en Usuario

-

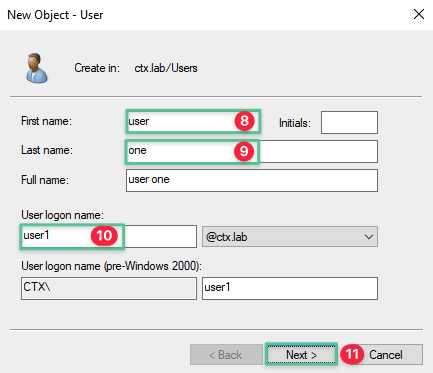

Nombre de entrada: user

-

Apellidos de entrada: one

-

Nombre de inicio de sesión de usuario de entrada: user1

-

Haga clic en Siguiente.

-

Introduzca la contraseña: p@$$w0rd! @#

-

Repite la contraseña: p@$$w0rd! @#

-

Desmarque el usuario debe cambiar la contraseña en el próximo inicio de sesión

-

Haga clic en Siguiente.

-

Revise los detalles del usuario y haga clic en Finalizar

-

Confirme que la creación del usuario se ha realizado correctamente

6.5 Agregar máquinas virtuales adicionales a Active Directory

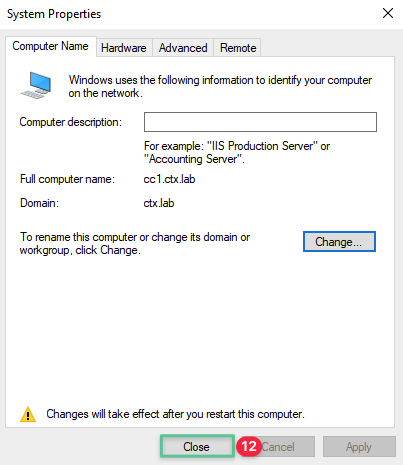

Antes de que podamos empezar a configurar las otras máquinas virtuales de nuestro entorno, deben unirse a Active Directory. Repita los pasos en las demás instancias de VM de Windows de su proyecto de Google Cloud para prepararlas para una configuración posterior.

Nota

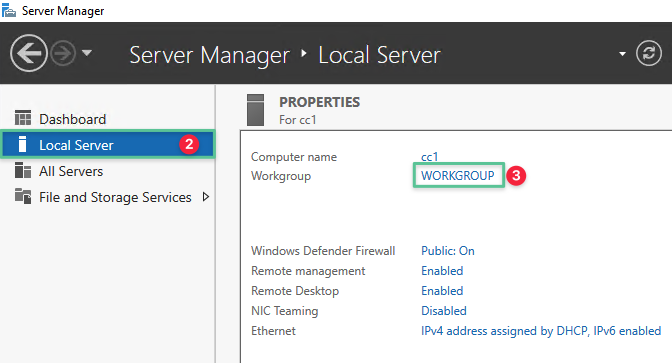

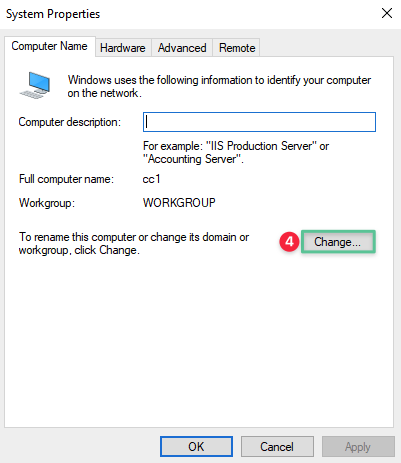

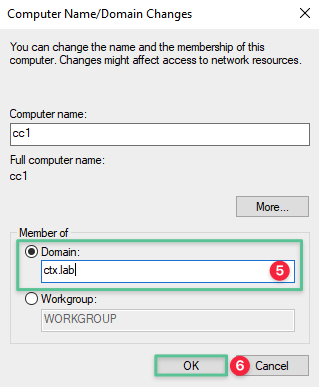

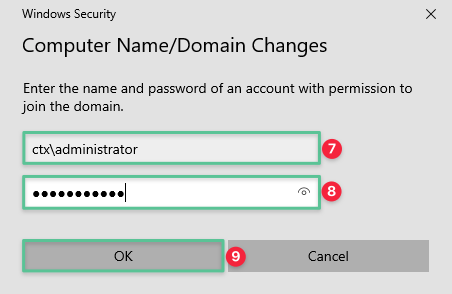

Lospasos 1 a 13 deben realizarse tanto en los servidores de Citrix Cloud Connector como en la máquina de imagen maestra del VDA del servidor . Suponiendo que haya seguido nuestra guía de nomenclatura anteriormente en este documento, significa que está repitiendo este proceso en las instancias cc1, cc2 y mcs.

-

Inicie sesión en la máquina virtual CC1 con las credenciales de administrador local generadas en el paso anterior

-

Inicie Server Manager y haga clic en Servidor local

-

Haga clic en Workgroup

-

Haga clic en Cambiar

-

Seleccione la opción Dominio e introduzca el nombre de dominio: ctx.lab

-

Haga clic en OK.

-

Introduzca el nombre de usuario del administrador del dominio: ctx\administrator

-

Introduzca la contraseña del administrador del dominio: P@$$w0rd!@#

-

Haga clic en OK.

-

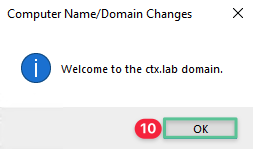

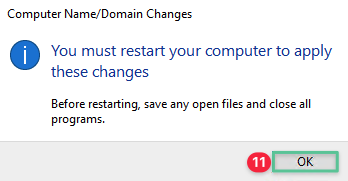

Tras la autenticación correcta, recibirá un mensaje de bienvenida al dominio. Haga clic en OK.

-

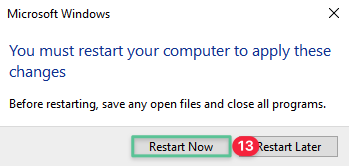

Vuelva a hacer clic en Aceptar para reiniciar el equipo

-

Haga clic en Cerrar.

-

Haga clic en Reiniciar

Repita los pasos del 1 al 13 para el segundo Cloud Connector (CC2) y la imagen maestra del VDA del servidor.

7. Crear e inicializar la ubicación de recursos de Citrix Cloud

Esta sección tiene como objetivo acceder a Citrix Cloud Console, integrarla con el proyecto y los recursos de Google Cloud, y preparar la publicación de aplicaciones y escritorios.

Citrix Cloud es una plataforma que aloja y administra servicios de Citrix. Se conecta a sus recursos a través deconectoresen cualquier nube o infraestructura que elija (local, nube pública, nube privada o nube híbrida). Le permite crear, administrar e implementar espacios de trabajo con aplicaciones y datos para usuarios finales, desde una única consola.

Esta guía de implementación requiere que tenga una cuenta de Citrix Cloud con una suscripción a DaaS activa. Tras registrarse en Citrix Cloud, puede solicitar pruebas de servicio para Citrix DaaS en la consola. Necesita una cuenta de Citrix Cloud y una suscripción activa antes de poder cumplir este objetivo.

Ubicación de recursos de Citrix Cloud

Las ubicaciones de recursos contienen los recursos necesarios para prestar servicios de nube a los suscriptores. Estos recursos se administran desde la consola de Citrix Cloud. Para crear una ubicación de recursos, instale al menos dos Cloud Connectors en su dominio. La ubicación de los recursos es donde residen los recursos, ya sea una nube pública o privada. En el caso de esta guía de implementación, los recursos residen en Google Cloud Platform. La proximidad a los suscriptores o los datos influye en la elección de la ubicación. En esta guía, se implementa una única ubicación de recursos de VDA de servidor en la región de Google Cloud us-west1. Se instala un solo Citrix Cloud Connector en cada zona us-west1-a y us-west1-b para una alta disponibilidad.

7.1 Crear una ubicación de recursos de Citrix Cloud

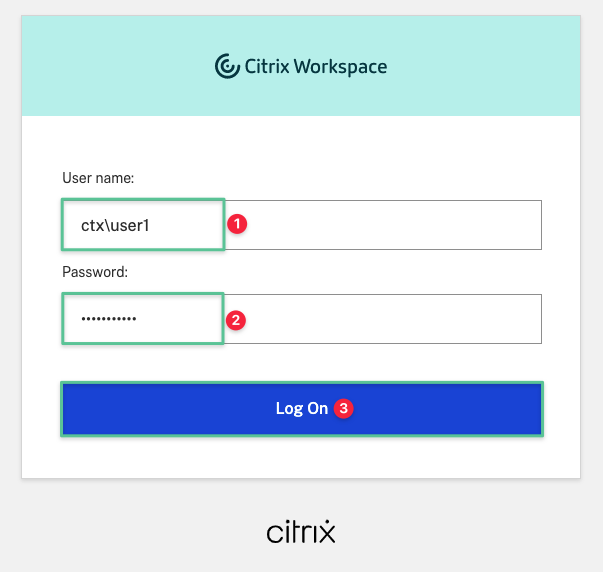

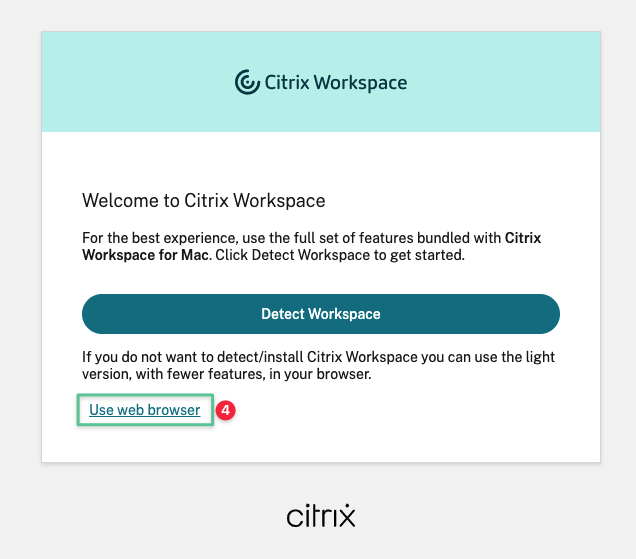

El objetivo de esta primera tarea es crear la ubicación de recursos en la que instalaremos Citrix Cloud Connectors. Estas tareas se pueden realizar desde cualquier navegador web.

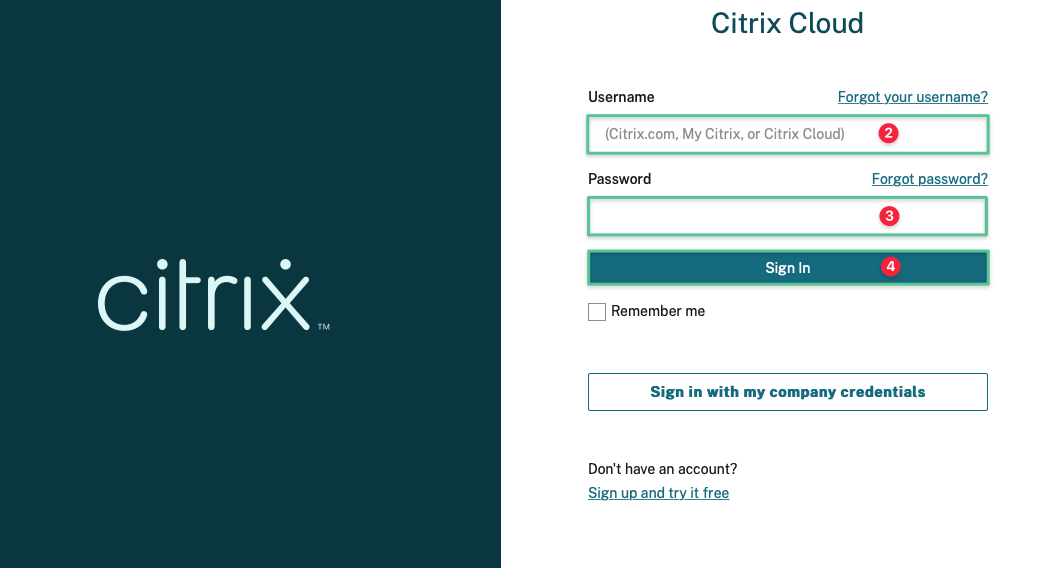

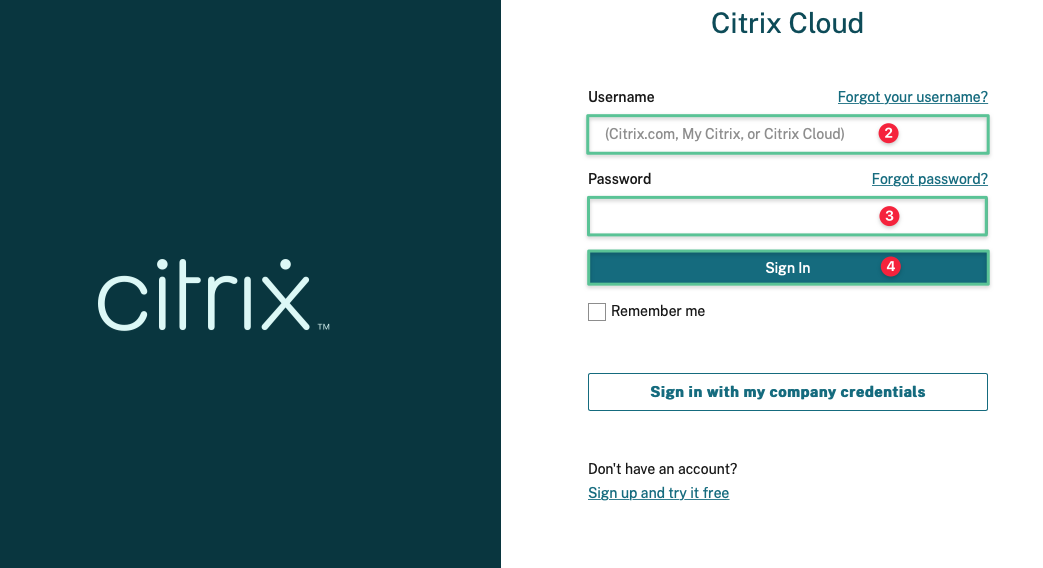

-

Navegue a https://cloud.citrix.com

-

Inicie sesión en la consola de Citrix Cloud con su nombre de usuario

-

Introduzca su contraseña

-

Haga clic en Iniciar sesión

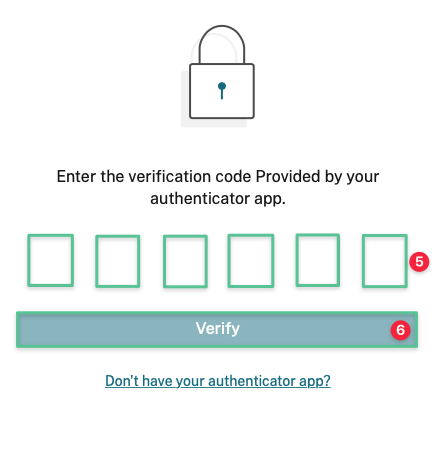

-

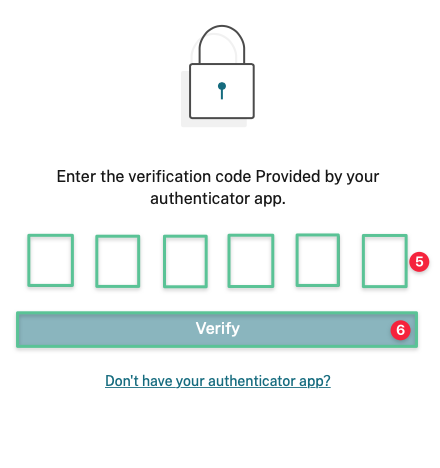

Introduce el código de verificación proporcionado por la aplicación de autenticación

-

Haga clic en Verificar

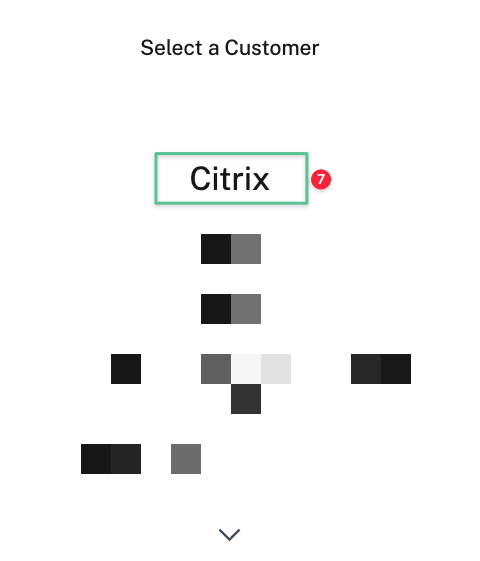

-

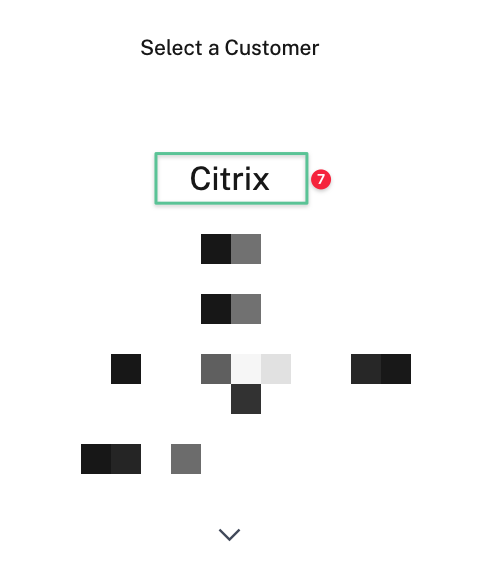

Si es administrador de varios inquilinos de Citrix Cloud, seleccione la cuenta adecuada cuando se le solicite.

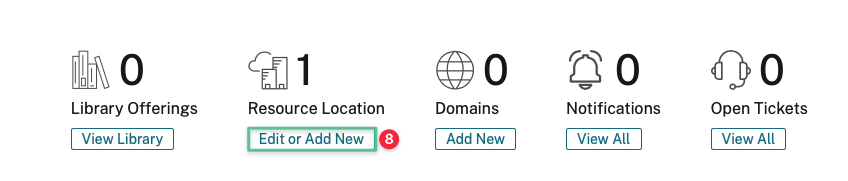

-

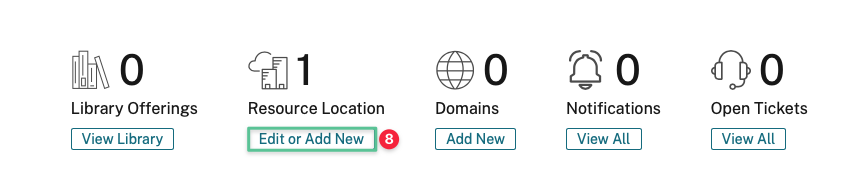

Haga clic en Modificar o Agregar nuevo en la sección Ubicación de recursos.

Nota

De forma predeterminada, se crea una única ubicación de recursos.

-

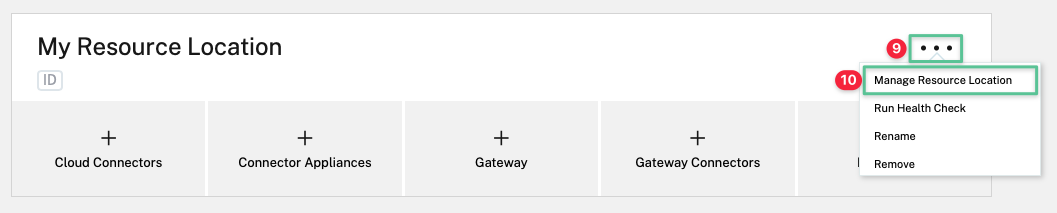

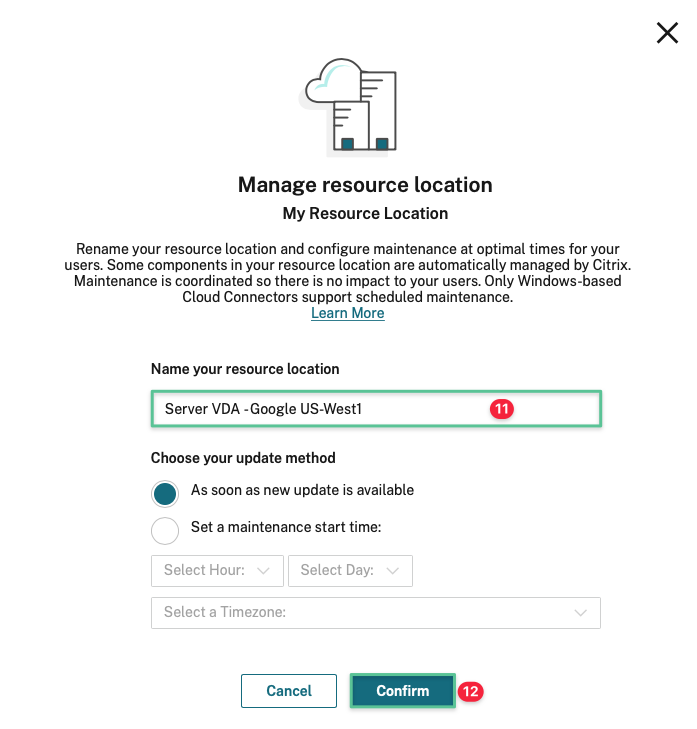

Haga clic en las tres elipses horizontales de la esquina superior izquierda de Mi ubicación de recursos

-

Seleccione Administrar ubicación de recursos

-

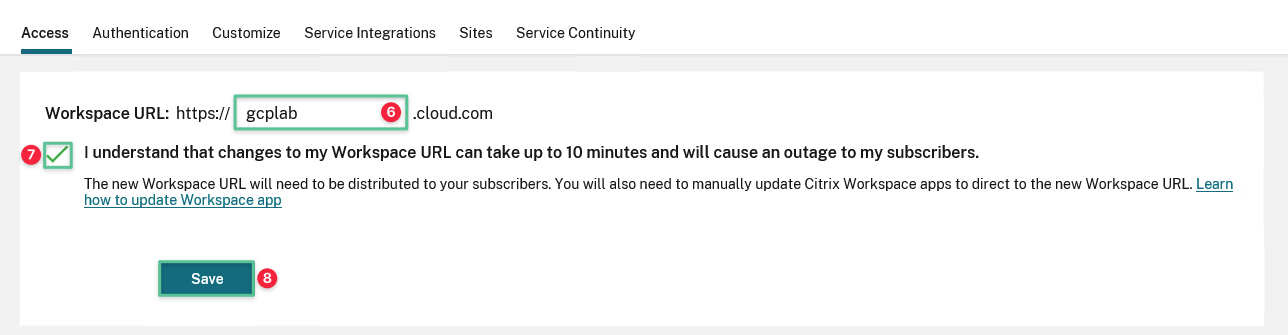

Introduzca un nombre único para la ubicación del recurso: Server VDA — Google US-West1

-

Haga clic en confirmar

Nota

De forma predeterminada, Citrix Cloud instala las actualizaciones en cada conector, una a la vez, cuando estas actualizaciones están disponibles. Para garantizar que las actualizaciones se instalen rápidamente sin afectar indebidamente la experiencia de los usuarios con Citrix Cloud, puede programar estas actualizaciones para un programa preferido.

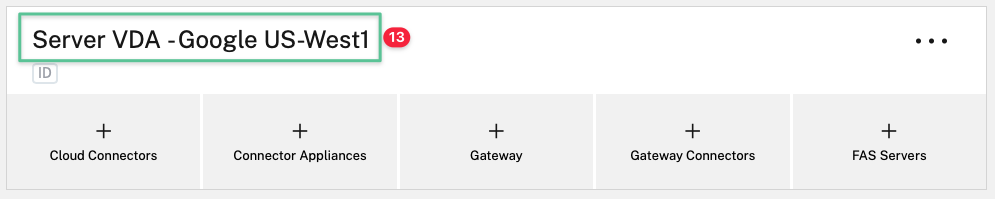

-

El resultado debe ser similar al de la imagen:

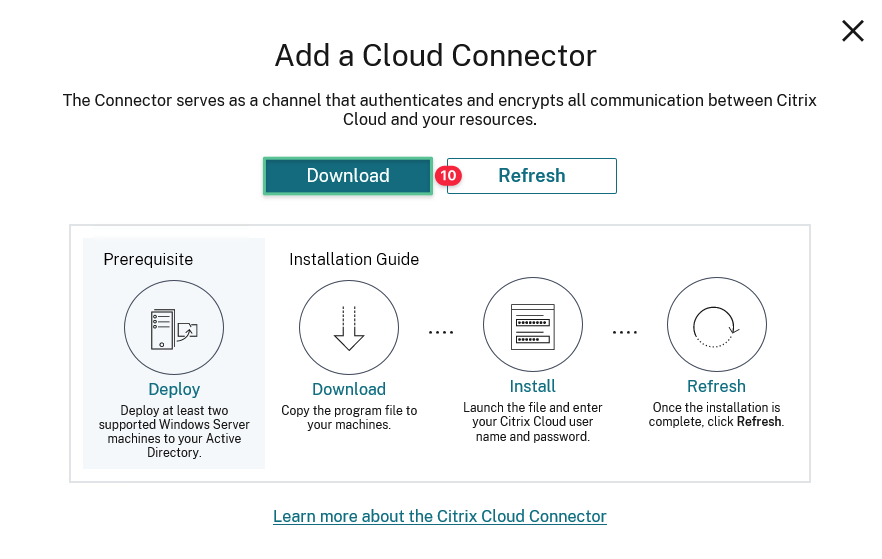

Citrix Cloud Connector

Citrix Cloud Connector sirve como canal de comunicación entre Citrix Cloud y sus ubicaciones de recursos. Cloud Connector autentica y cifra todas las comunicaciones entre Citrix Cloud y las ubicaciones de recursos. Todas las comunicaciones solo salientes de Cloud Connector se inician mediante el puerto HTTPS estándar (443) y el protocolo TCP. Para una disponibilidad continua y para administrar la carga, Citrix recomienda al menos dos Cloud Connectors en cada ubicación de recursos. Como cada Cloud Connector no tiene estado, la carga se puede distribuir automáticamente en todos los Cloud Connectors disponibles.

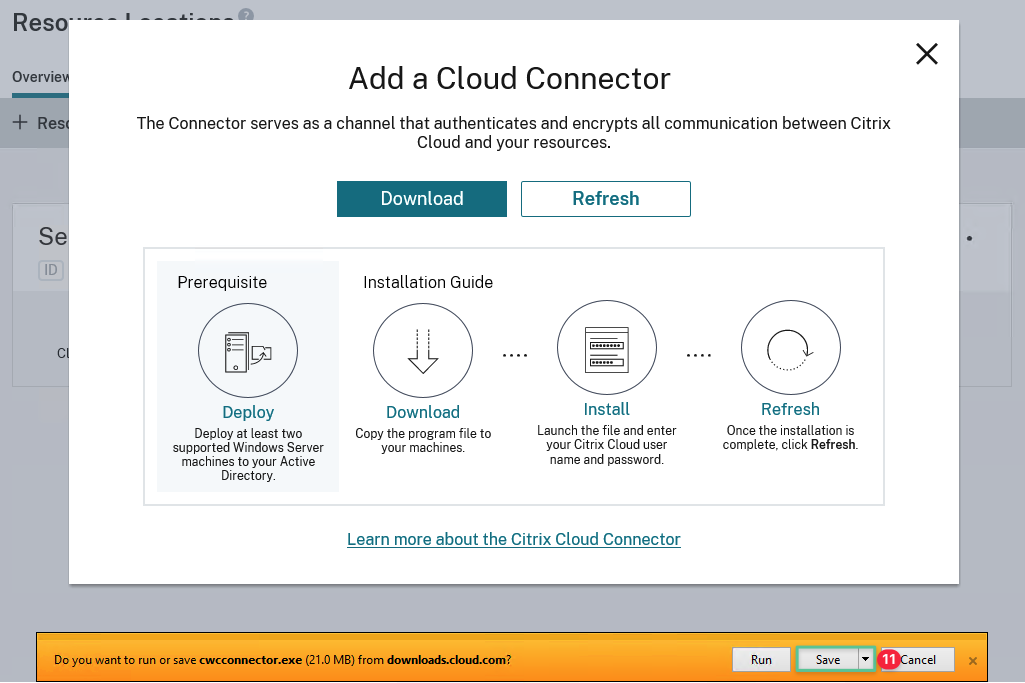

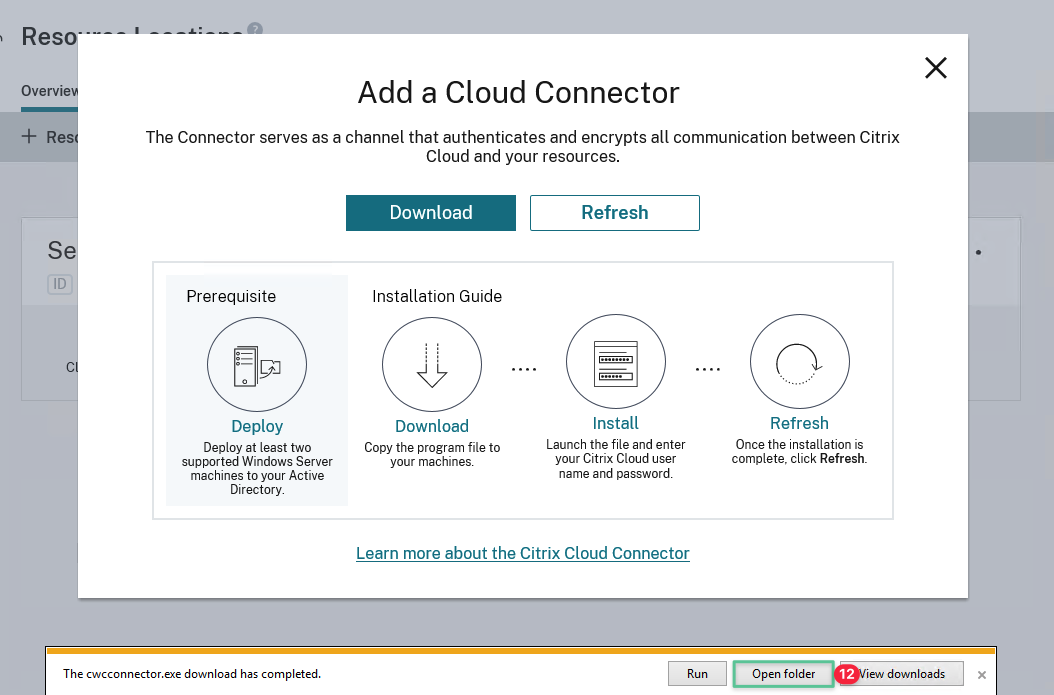

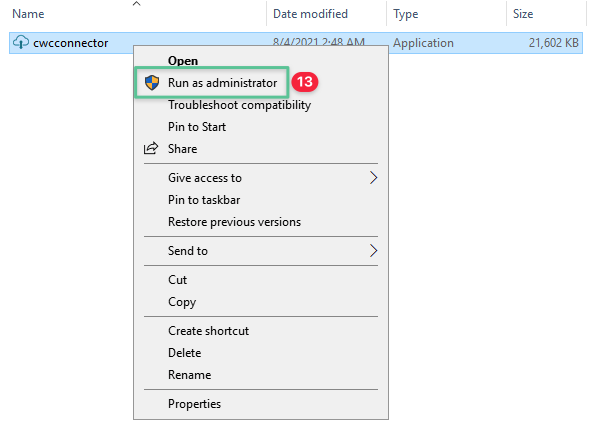

7.2 Instalación de Citrix Cloud Connectors

El siguiente paso es instalar el software Citrix Cloud Connector en las instancias de VM de Cloud Connector. La instalación de Cloud Connectors en una ubicación de recursos inicializa eficazmente la ubicación de recursos y la hace utilizables por Citrix Cloud y sus servicios relacionados. Complete los siguientes pasos en cada instancia de VM que vaya a usar como Cloud Connectors. Inicie sesión en cada consola remota con una cuenta de usuario de dominio que sea un administrador local en la instancia de VM. Si ha seguido esta guía, puede usar la credencial de dominio para iniciar sesión en cada una de las máquinas virtuales de Cloud Connector:

Nombre de usuario: ctx\administrator

Contraseña: P@$$w0rd!@#

Nota

Lospasos del 1 al 19 deben realizarse en las máquinas virtuales de Citrix Cloud Connector : CC1 y CC2.

-

Inicie sesión en la máquina virtual CC1 con las credenciales de dominio proporcionadas

-

Vaya a https://cloud.citrix.com e inicie sesión en la consola de Citrix Cloud con su nombre de usuario

-

Introduzca su contraseña

-

Haga clic en Iniciar sesión

-

Introduce el código de verificación proporcionado por la aplicación de autenticación

-

Haga clic en Verificar

-

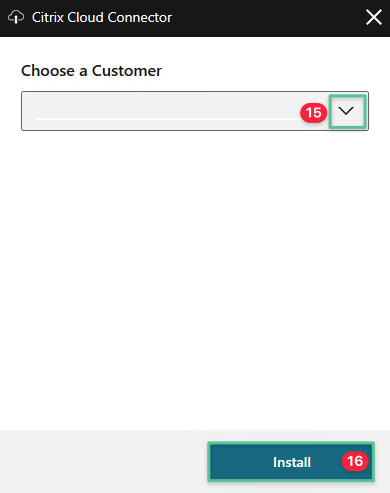

Seleccione su cuenta de Citrix Cloud si aparece la pantalla Seleccionar un cliente

-

Haga clic en Modificar o Agregar nuevo en la sección Ubicación de recursos.

Nota

De forma predeterminada, se crea una única ubicación de recursos.

-

Haga clic en Cloud Connectors

-

Haga clic en Descargar

-

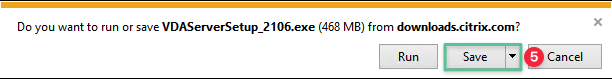

Haga clic en Guardar

-

Haga clic en Abrir carpeta

-

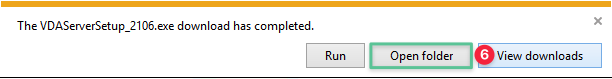

Haga clic con el botón derecho del ratón en el ejecutable

-

Haga clic en Iniciar sesióny proporcione el nombre de usuario y la contraseña si

-

Haga clic en el menú desplegable y seleccione el ID de organización de Citrix Cloud correspondiente

-

Haga clic en Instalar

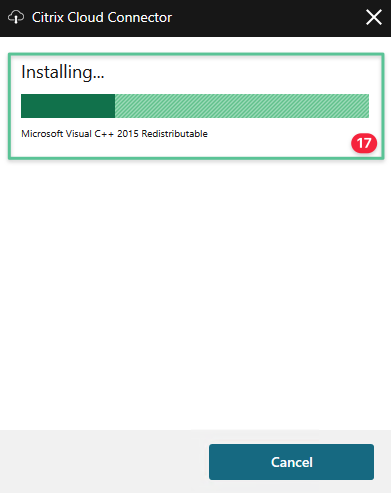

-

La instalación comienza y muestra el progreso

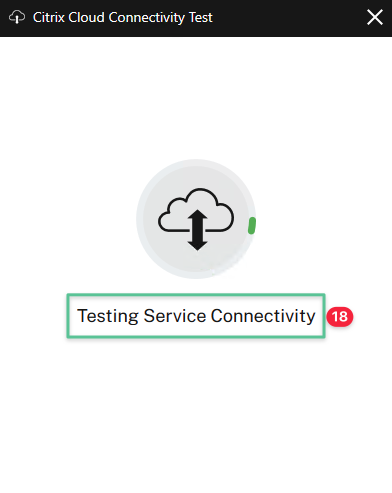

-

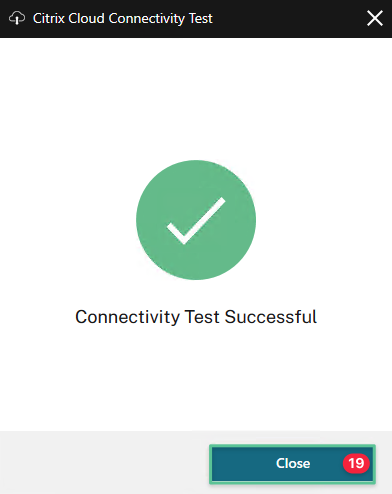

Una vez finalizada la instalación, el instalador realiza una comprobación de conectividad final para verificar la comunicación entre Cloud Connector y Citrix Cloud.

-

Se mostrará la siguiente pantalla una vez que la prueba de conectividad se haya realizado correctamente. Haga clic en Cerrar.

Repita los pasos del 1 al 19 para el segundo Cloud Connector (CC2).

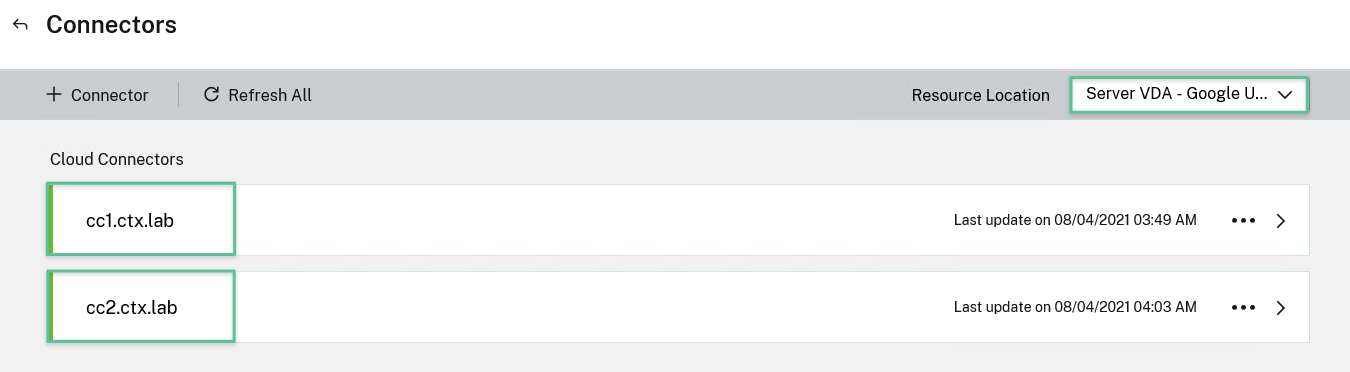

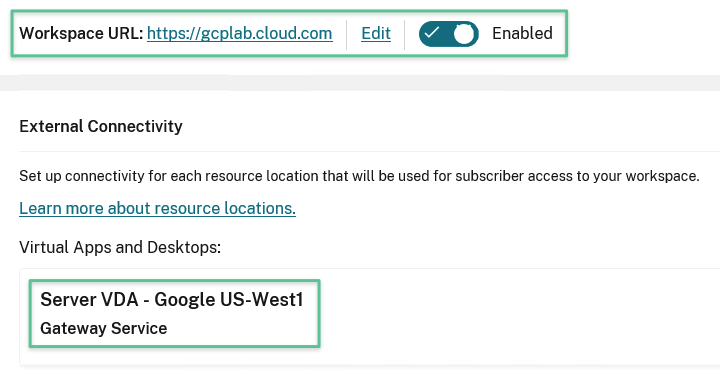

7.3 Verificar la ubicación de recursos de Citrix Cloud

Una vez que haya instalado Citrix Cloud Connectors en su arrendatario de Citrix Cloud, debe estar preparado para comenzar a configurar el Virtual Apps and Desktops Service. Puede comprobar si está preparado para comenzar a configurar el servicio CVAD comprobando lo siguiente:

Navegue y haga clic en la ubicación de recursos correspondiente. Debería ver los Cloud Connectors, deben aparecer en la ubicación de recursos correcta y deben mostrar un estado verde:

Ahora que ha creado e inicializado correctamente la ubicación de recursos de Citrix Cloud en Google Cloud, es el momento de configurar el Virtual Apps and Desktops Service.

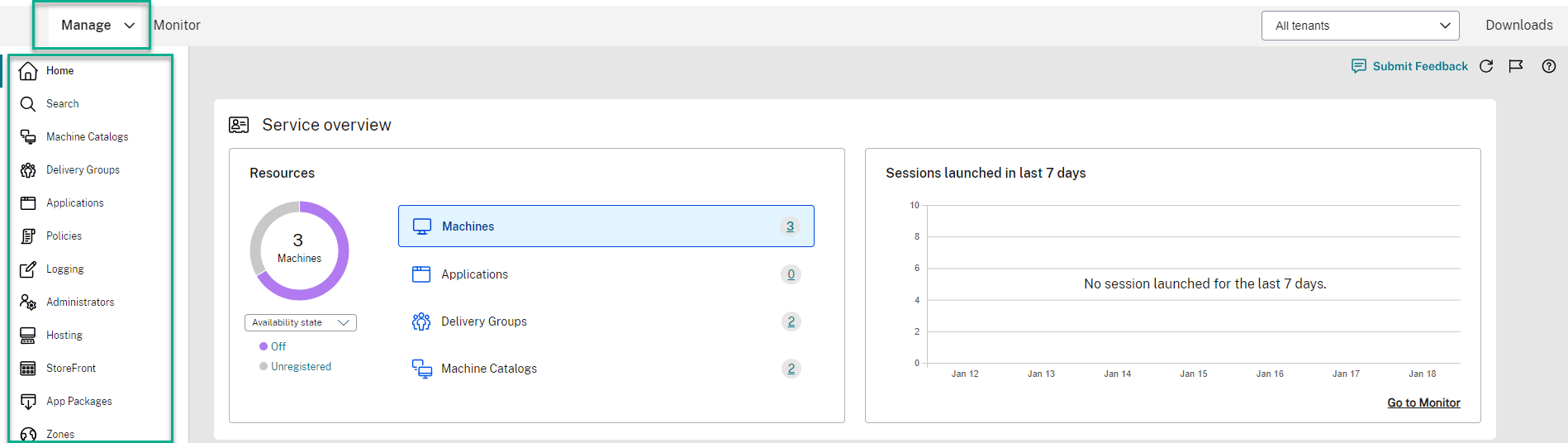

8. Configurar Citrix DaaS

Citrix DaaS ofrece una solución de escritorio y aplicación virtual, que se proporciona como un servicio en la nube. Citrix DaaS proporciona el control de TI de las máquinas virtuales, las aplicaciones y la seguridad, al tiempo que proporciona acceso desde cualquier lugar para cualquier dispositivo. Los usuarios finales pueden utilizar aplicaciones y escritorios independientemente de la interfaz y del sistema operativo del dispositivo que estén utilizando. Citrix DaaS ofrece aplicaciones y escritorios virtuales seguros a través de cualquier nube pública y/o hipervisores locales. Citrix DaaS normalmente se implementa en un único sitio con una o más ubicaciones de recursos, lo que se considera una zona. Citrix administra los servicios y componentes de administración y acceso de los usuarios en Citrix Cloud. Las aplicaciones y los escritorios que se entregan a los usuarios residen en máquinas en una o más ubicaciones de recursos.

Citrix DaaS necesita un poco de preparación para empezar a atender a los usuarios. El objetivo de esta sección es configurar CVADS para establecer una conexión con Google Cloud e implementar aplicaciones y escritorios publicados para los usuarios.

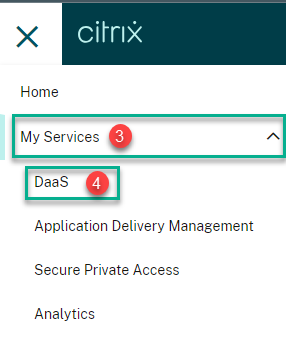

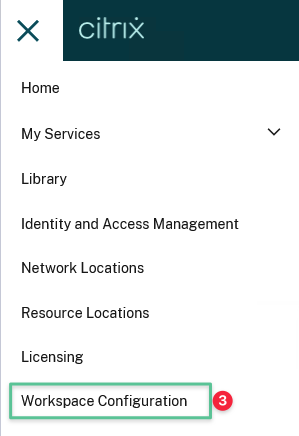

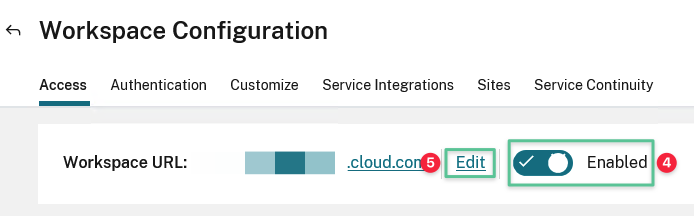

8.1 Acceso a la consola de Virtual Apps and Desktops Service

-

Vaya a https://cloud.citrix.com e inicie sesión en la consola de Citrix Cloud con su nombre de usuario y contraseña. Proporcionar el token cuando se le solicite

-

Haga clic en el menú de hamburguesas situado en la parte superior derecha

-

Seleccione Mis servicios

-

Haga clic en Virtual Apps and Desktops

-

Haga clic en Administrar para acceder a la consola de Virtual Apps and Desktops Service

-

Ahora puede ver las opciones del servicio Virtual Apps and Desktops

8.2 Configuración de la conexión y los recursos de alojamiento

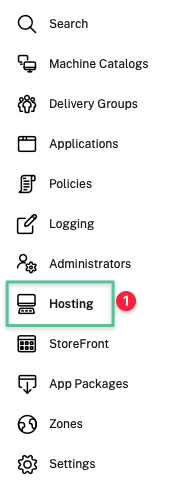

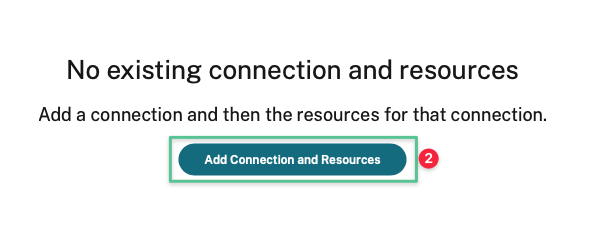

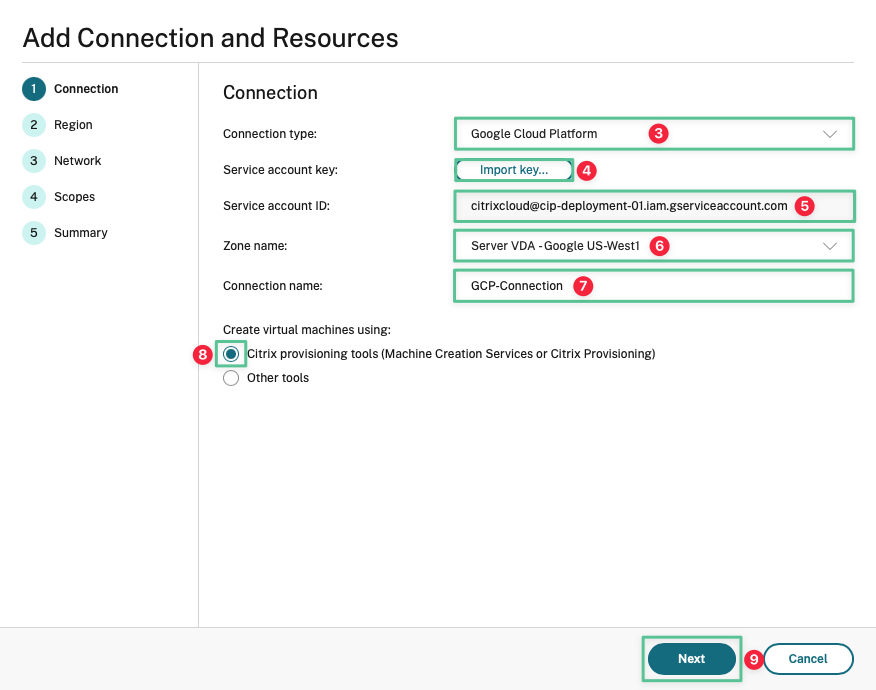

El siguiente paso es configurar una conexión de alojamiento para permitir que Citrix Cloud administre los recursos de aplicaciones y escritorios en Google Cloud. La clave JSON creada anteriormente se utiliza para establecer la conexión de alojamiento con Citrix Cloud. La configuración de la conexión de alojamiento se completa mediante la consola CVADS:

-

Haga clic en Hosting

-

Haga clic en Agregar conexión y recursos

-

Haga clic en el menú desplegable y selecciona Google Cloud Platform

-

Haga clic en Importar clave y selecciona la clave JSON que generaste en la sección Generar clave JSON .

-

El campo ID de cuenta de servicio se completa automáticamente al importar la clave

-

Seleccione el nombre de la zona: Server VDA — Google US-West1

-

Introduzca un nombre de conexión único: Conexión GCP

-

Seleccionar herramientas de aprovisionamiento de Citrix (Machine Creation Services o Citrix Provisioning)

-

Haga clic en Siguiente.

-

El campo del proyecto se establece de forma predeterminada en su proyecto de Google. Si no es así, haga clic en la lista desplegable y selecciona el proyecto de Google correspondiente

-

Seleccione la región: us-west1

-

Haga clic en Siguiente.

-

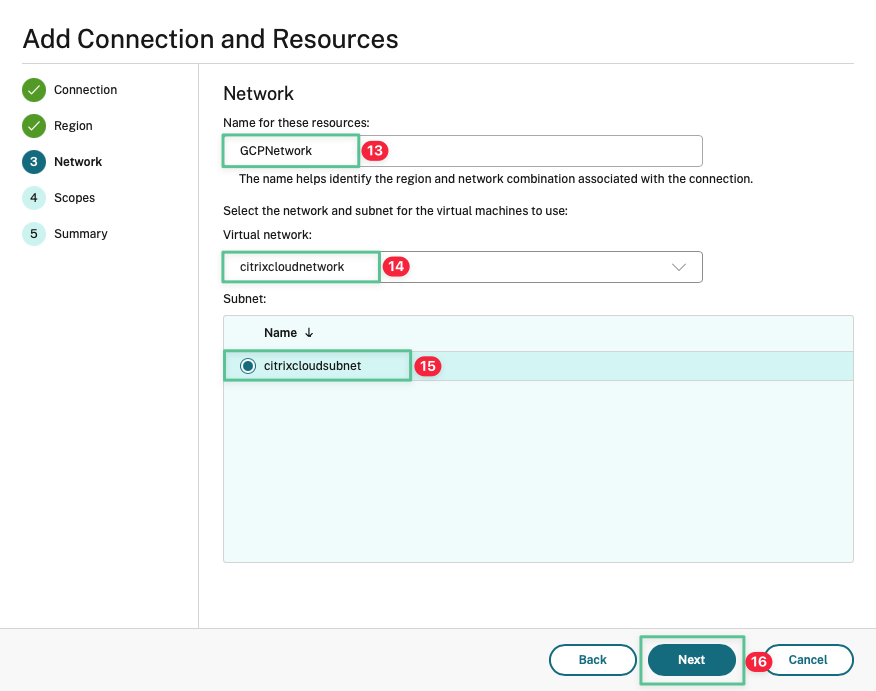

Introduzca un nombre único para el recurso de red que se está creando: GCPNetwork

-

Seleccione la red virtual creada en la sección Nube privada virtual : citrixcloudnetwork

-

Confirme la subred

-

Haga clic en Siguiente.

-

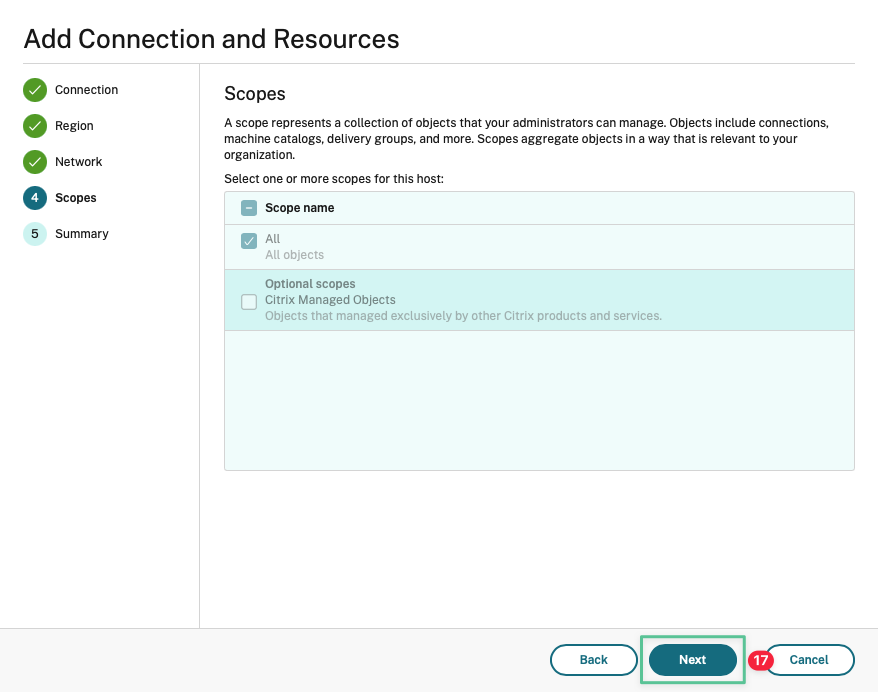

Acepte la opción predeterminada y haga clic en Siguiente

-

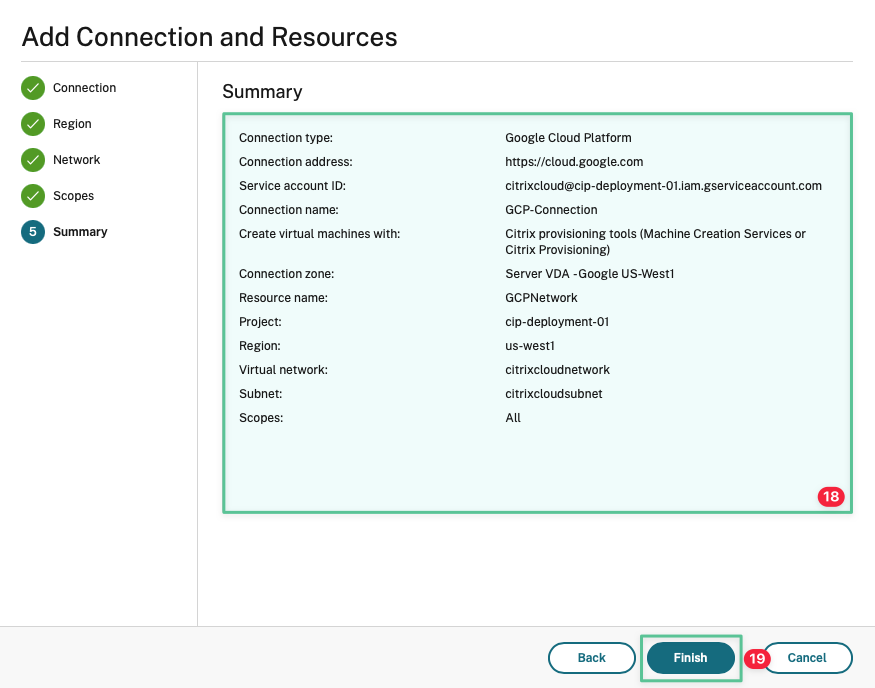

Revisar y confirmar los parámetros de conexión

-

Pulse Finalizar.

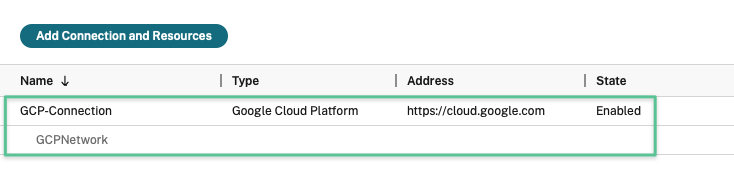

El resultado debe ser similar al de la imagen:

Ahora que tiene una conexión de alojamiento funcional, el siguiente paso es preparar Citrix Virtual Delivery Agent para ejecutar las cargas de trabajo.

8.3 Preparar la “imagen maestra” para su primer catálogo de VDA de Citrix

Para esta Guía de implementación y configuración, vamos a crear su primer SO de servidor multisesión no persistente. Laarquitectura de referencia de administración de imágenes proporciona una descripción general de la funcionalidad y la arquitectura de diseño de una administración de imágenes para garantizar la entrega eficiente de cargas de trabajo de aplicaciones y escritorios. Para poder aprovisionar el catálogo de máquinas, el software Virtual Delivery Agent (VDA) debe estar instalado en la imagen maestra. El software VDA permite que la máquina y los recursos que aloja estén disponibles para los usuarios. Además, el VDA permite que la máquina se registre en Citrix Cloud Connector.

-

Inicie sesión en la máquina virtual MCS con las siguientes credenciales de dominio

Nombre de usuario: ctx\administrator

Contraseña: P@$$w0rd!@#

-

-

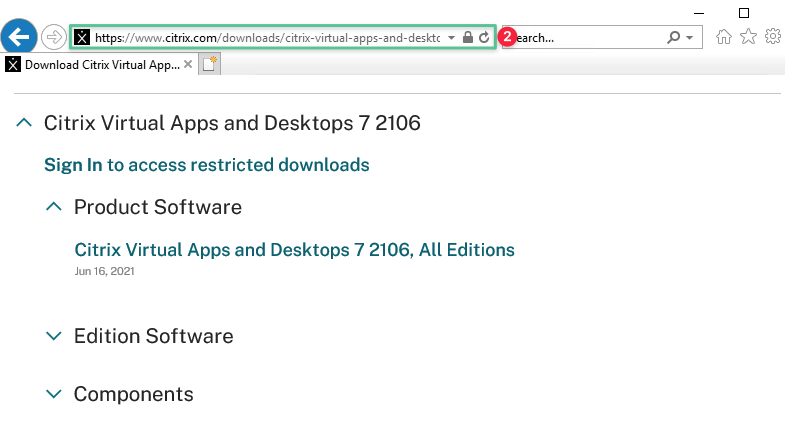

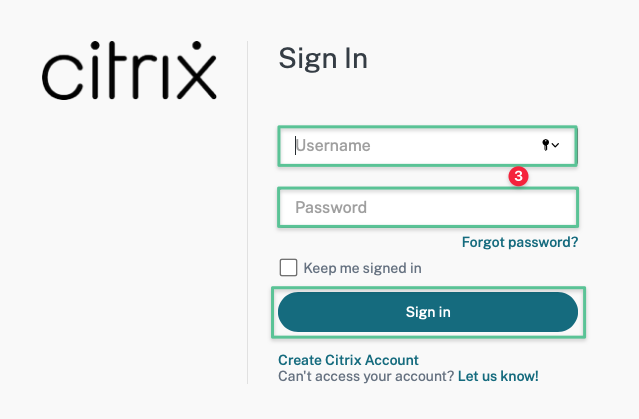

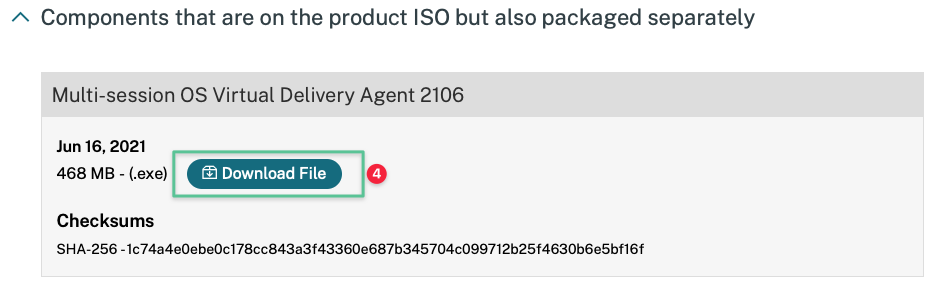

Necesita una cuenta de Citrix para iniciar sesión y descargar Virtual Delivery Agent de SO multisesión. Si no tiene una cuenta de Citrix, puede elegir Crear cuenta de Citrix

-

Tras iniciar sesión correctamente, descargue Virtual Delivery Agent para SO multisesión

-

Haga clic en Guardar

-

Haga clic en Abrir carpeta

-

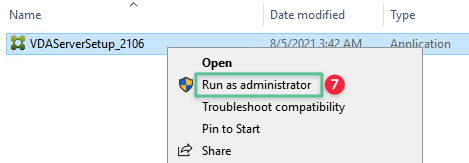

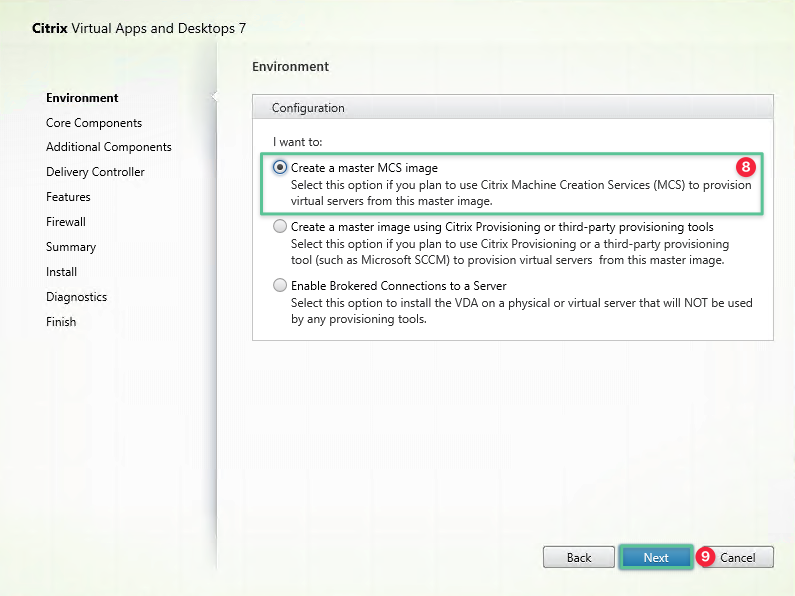

Haga clic con el botón derecho del ratón en el instalador del software delservidor VDA

-

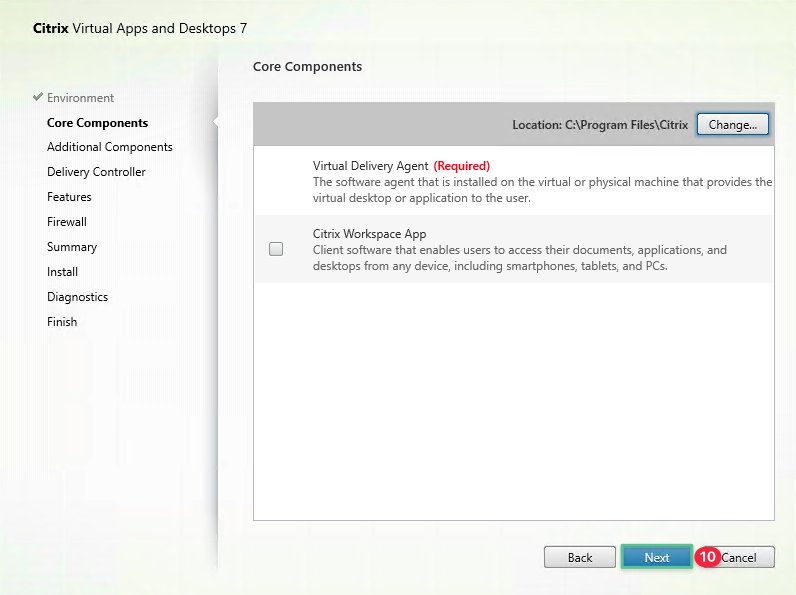

Seleccione Crear una imagen maestra de MCS

-

Haga clic en Siguiente.

-

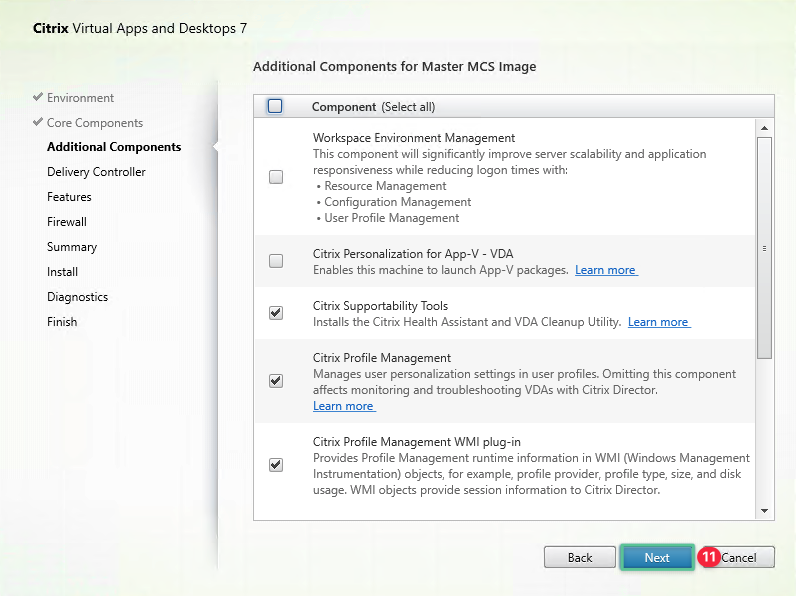

Acepte las opciones predeterminadas y haga clic en Siguiente

-

Haga clic en Siguiente.

-

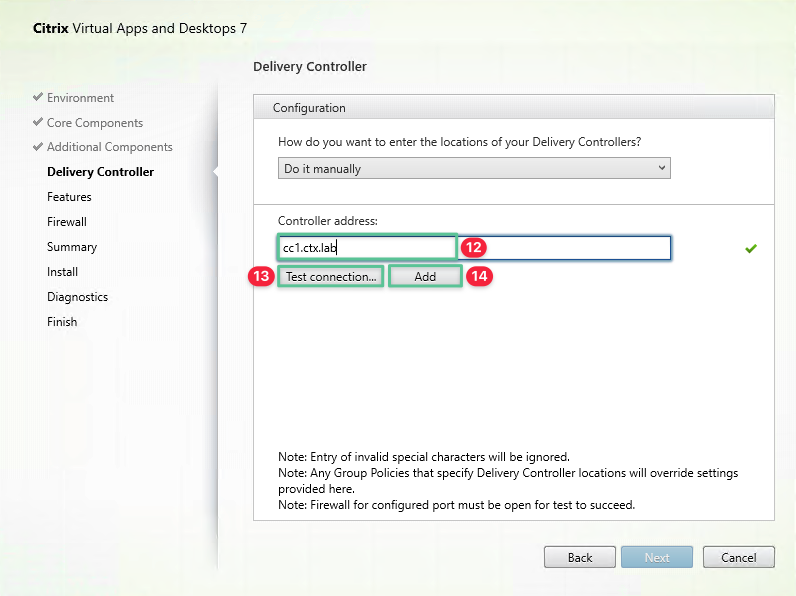

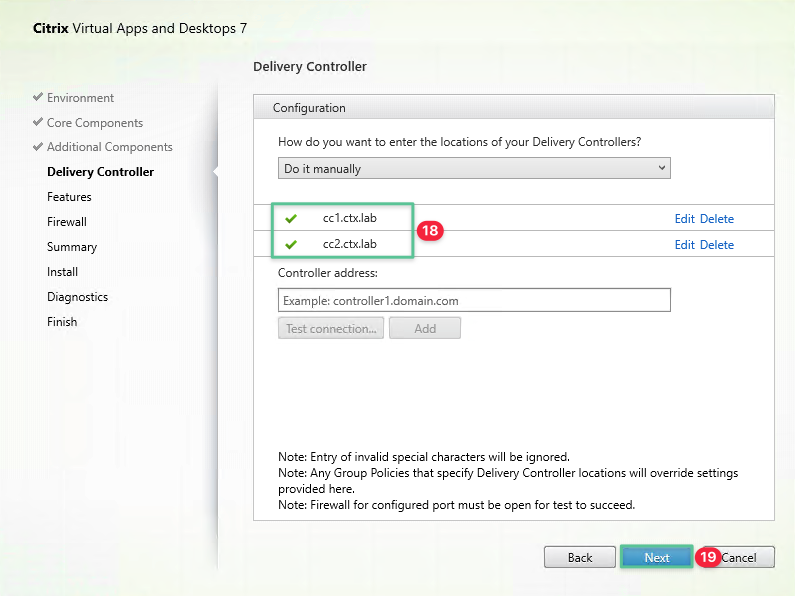

Introduzca el primer nombre de dominio completo de Cloud Connector: cc1.ctx.lab

-

Haga clic en Probar conexión para validar la comunicación entre el VDA y Cloud Connector y asegúrese de que se muestre una marca de verificación verde.

-

Haga clic en Agregar.

-

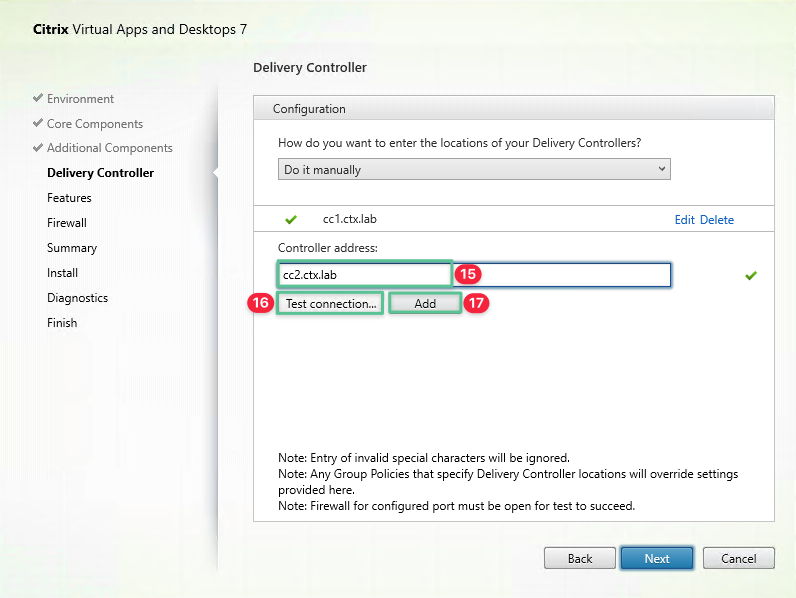

Introduzca el segundo nombre de dominio completo de Cloud Connector: cc2.ctx.lab

-

Haga clic en Probar conexión para validar la comunicación entre el VDA y Cloud Connector y asegúrese de que se muestre una marca de verificación verde.

-

Haga clic en Agregar.

-

Confirme que ambos Cloud Connectors se hayan agregado correctamente

-

Haga clic en Siguiente.

-

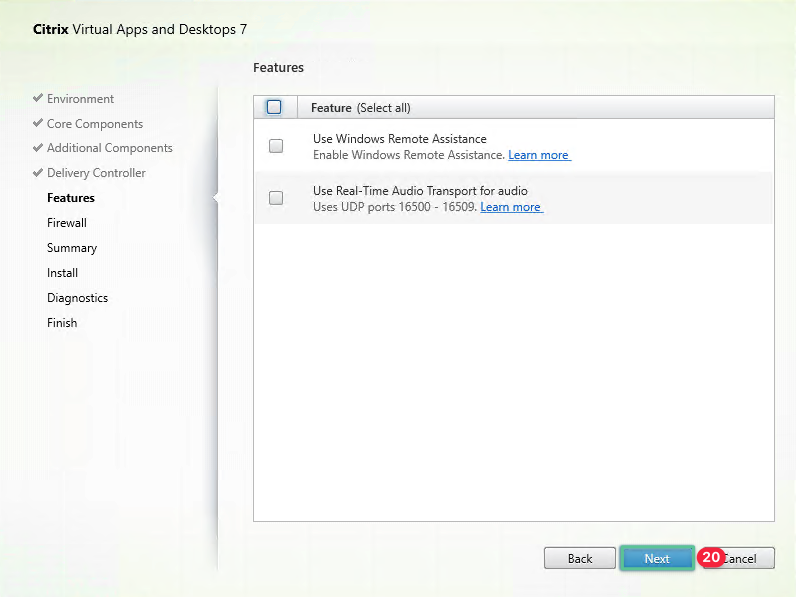

Haga clic en Siguiente.

-

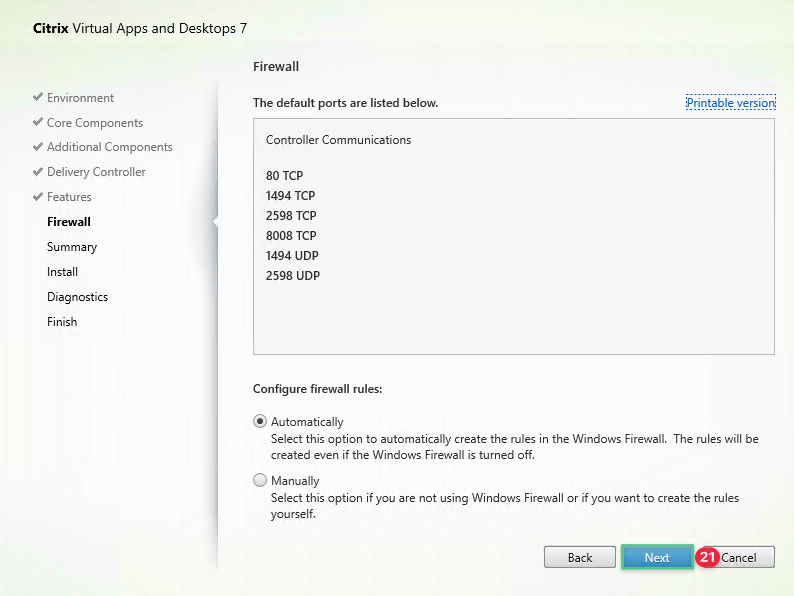

Acepte la configuración de firewall predeterminada. Haga clic en Siguiente.

-

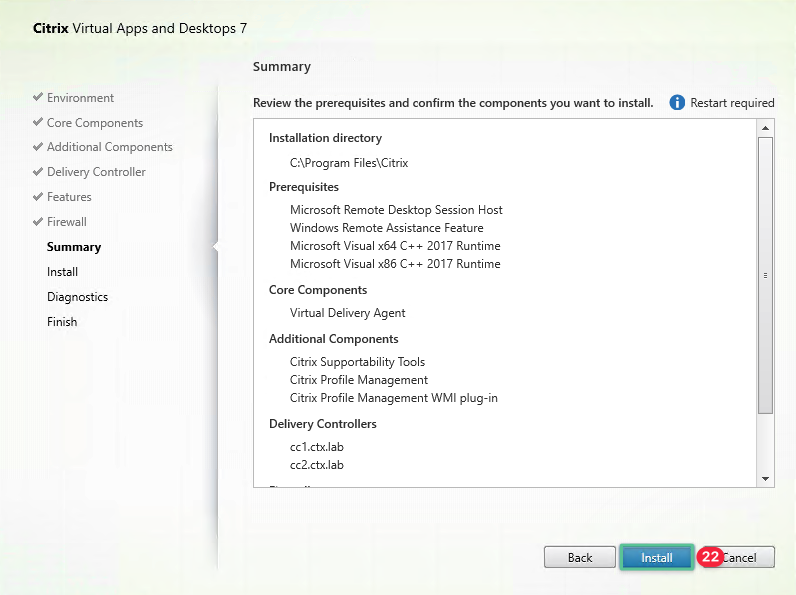

Revise la pantalla de resumen. Haga clic en Instalar

Nota

El instalador requiere varios reinicios

-

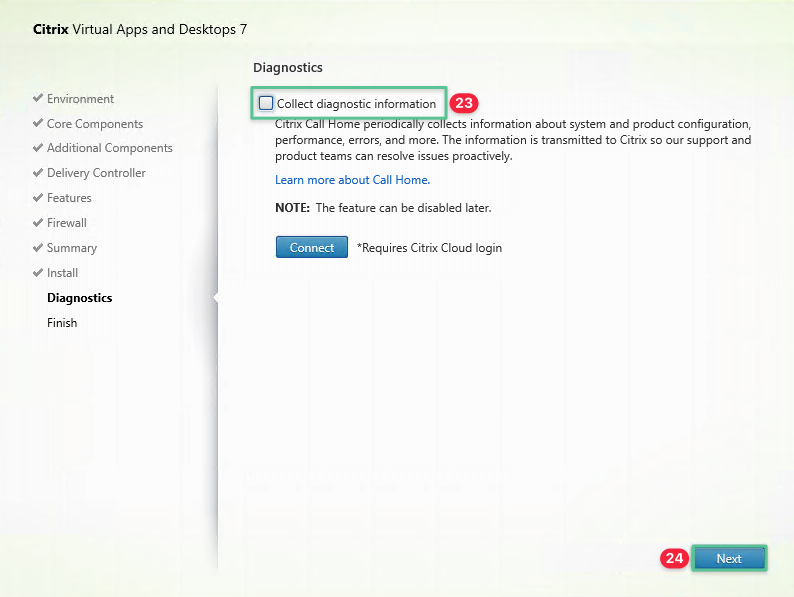

Desmarque la opción Recopilar información de diagnóstico

-

Haga clic en Siguiente.

-

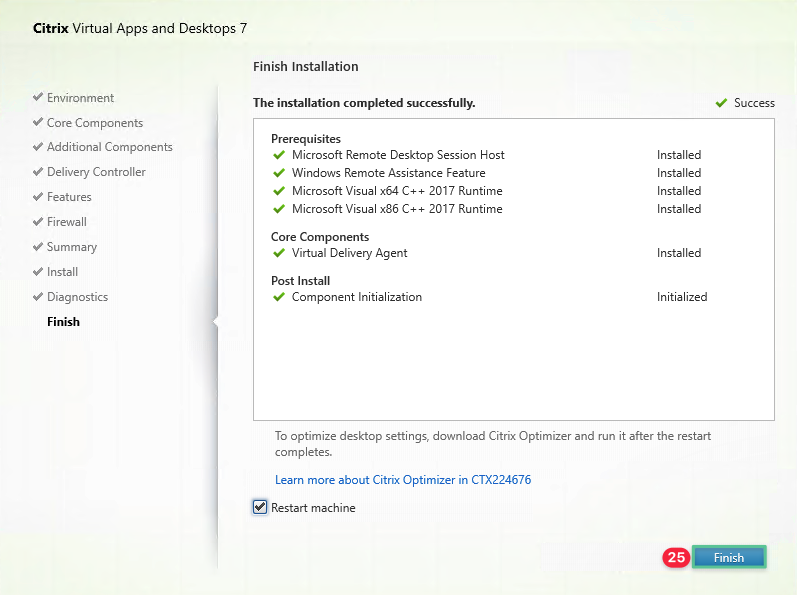

Haga clic en Finalizar. El instalador reinicia la máquina para completar el proceso de instalación. Continúe apagando la máquina.

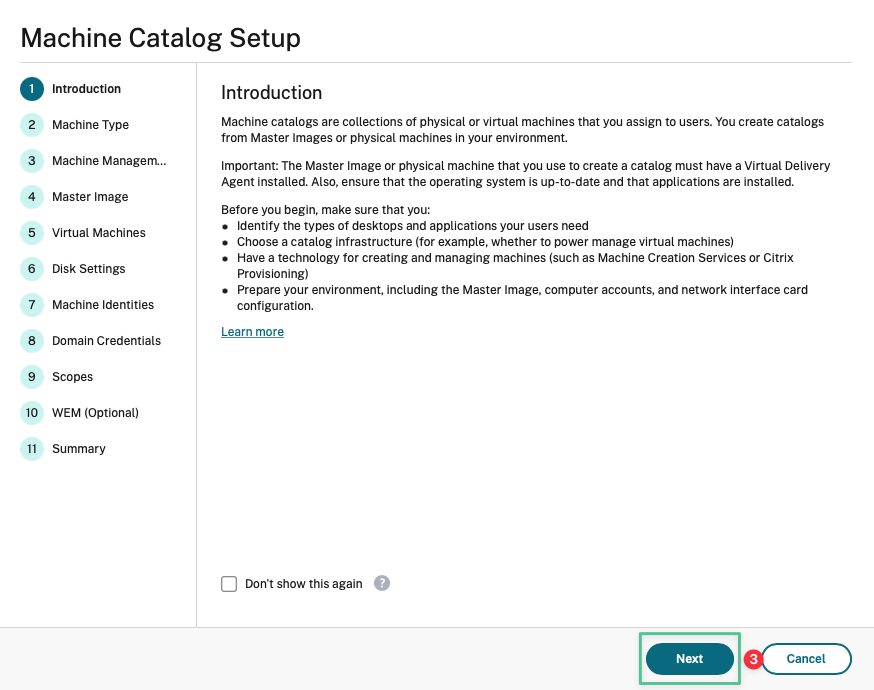

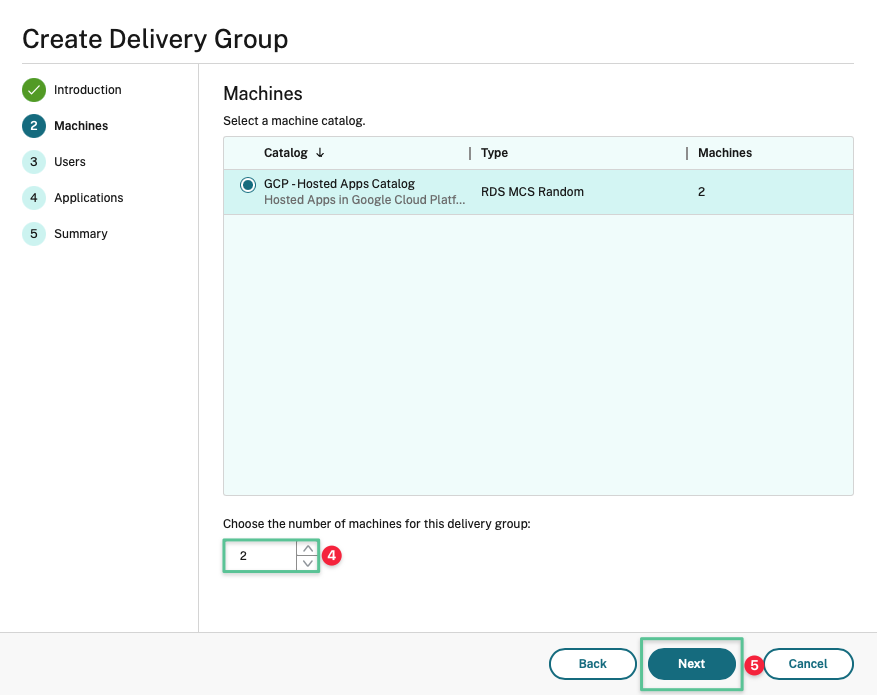

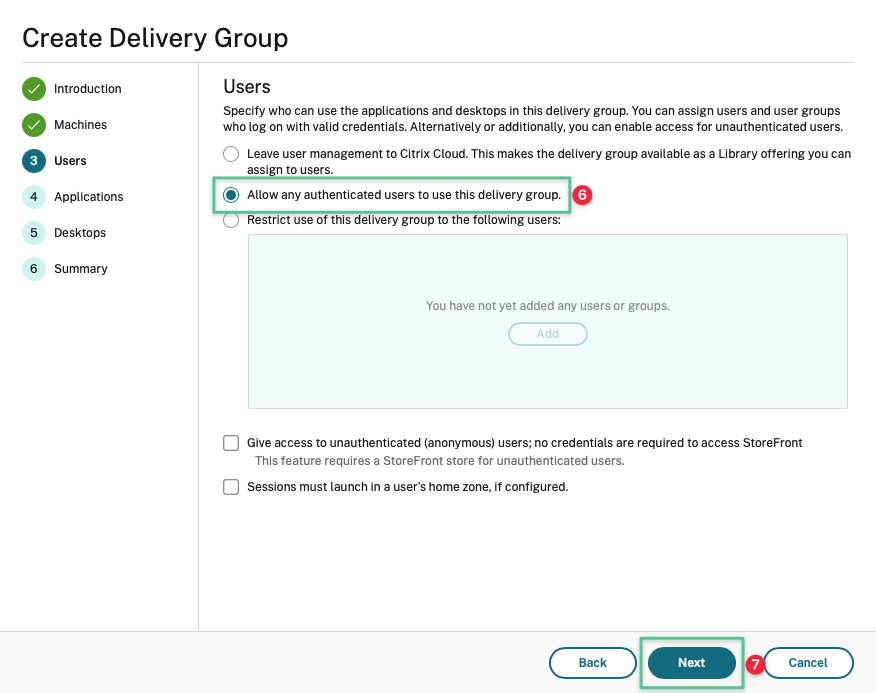

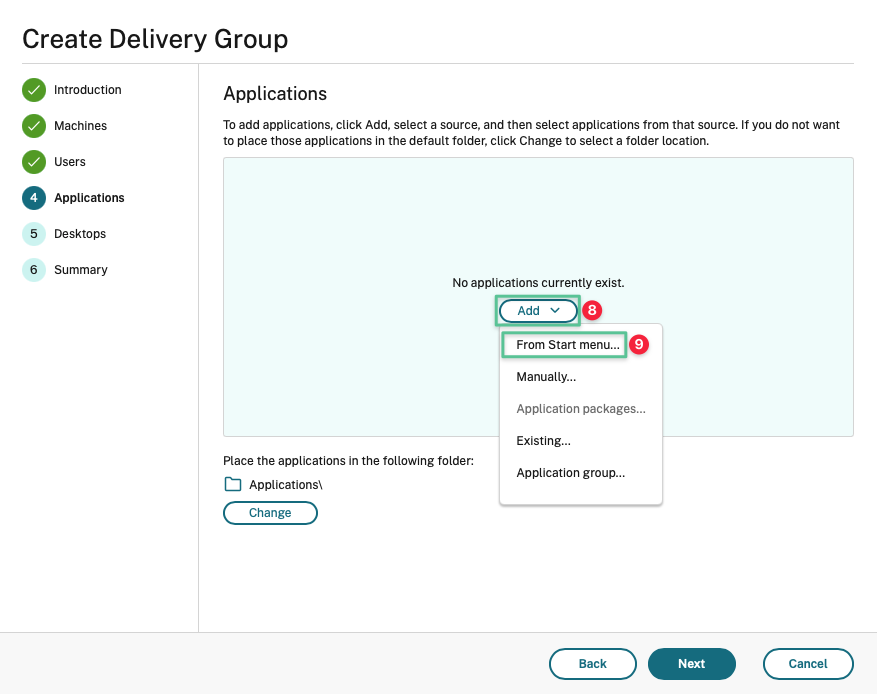

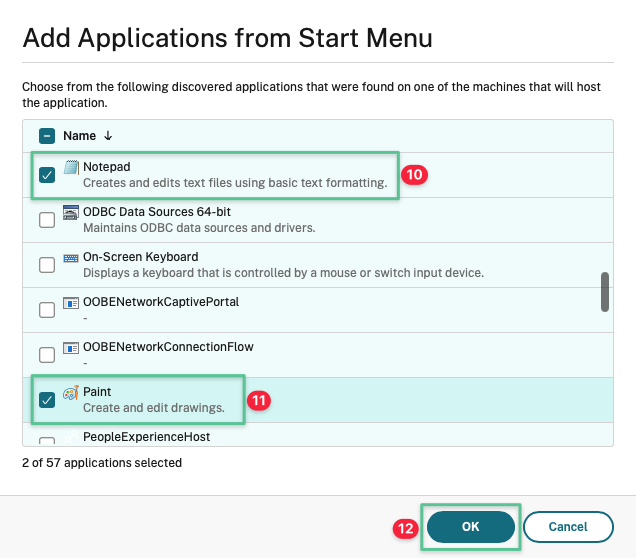

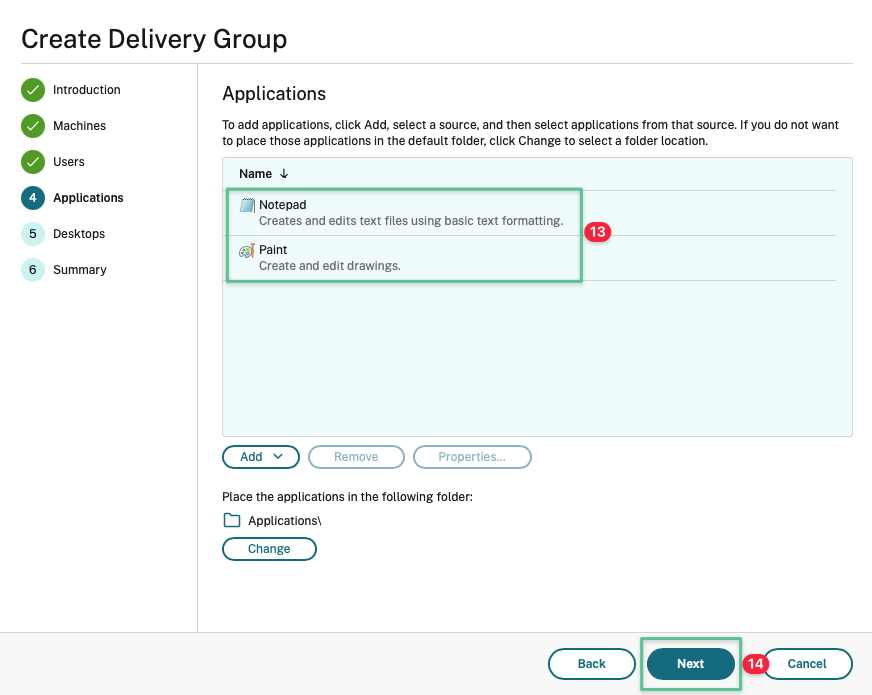

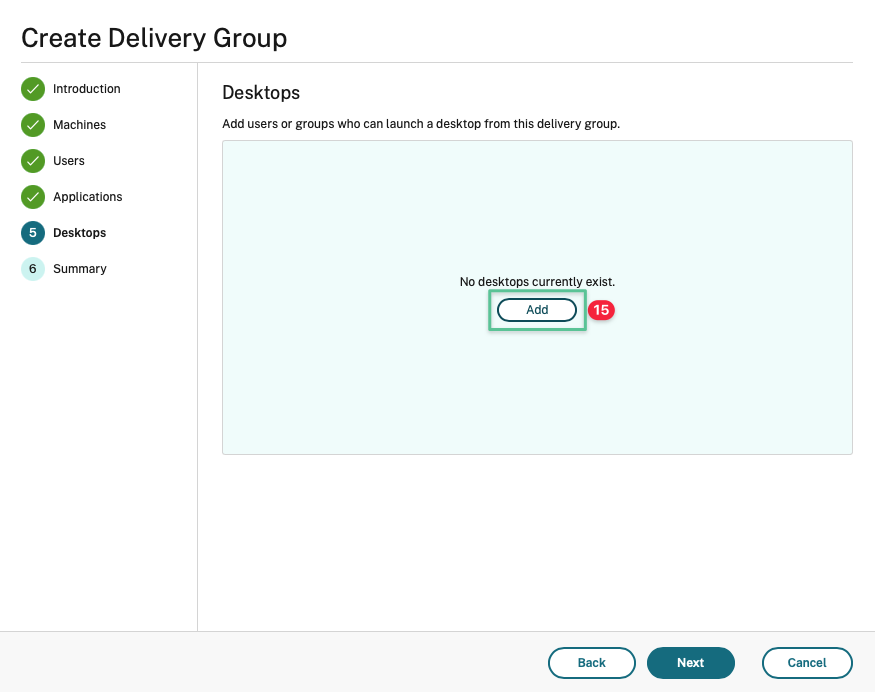

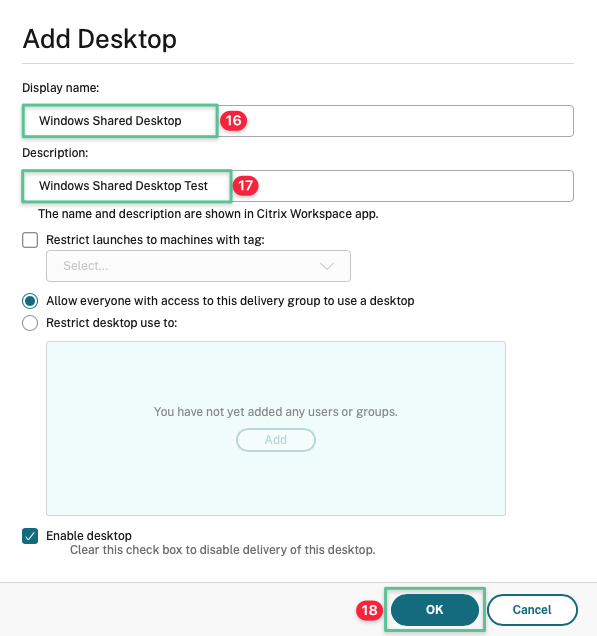

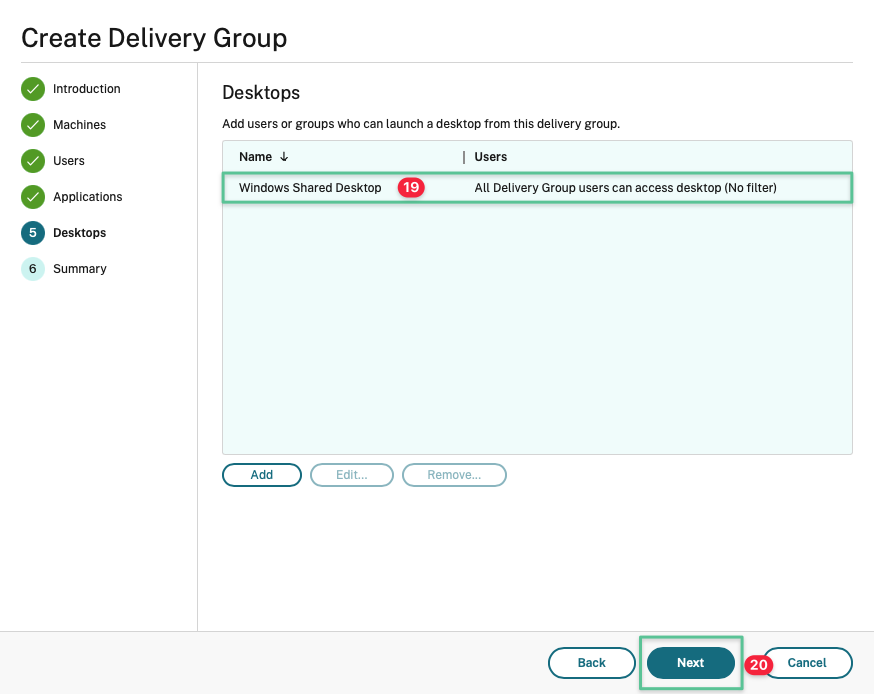

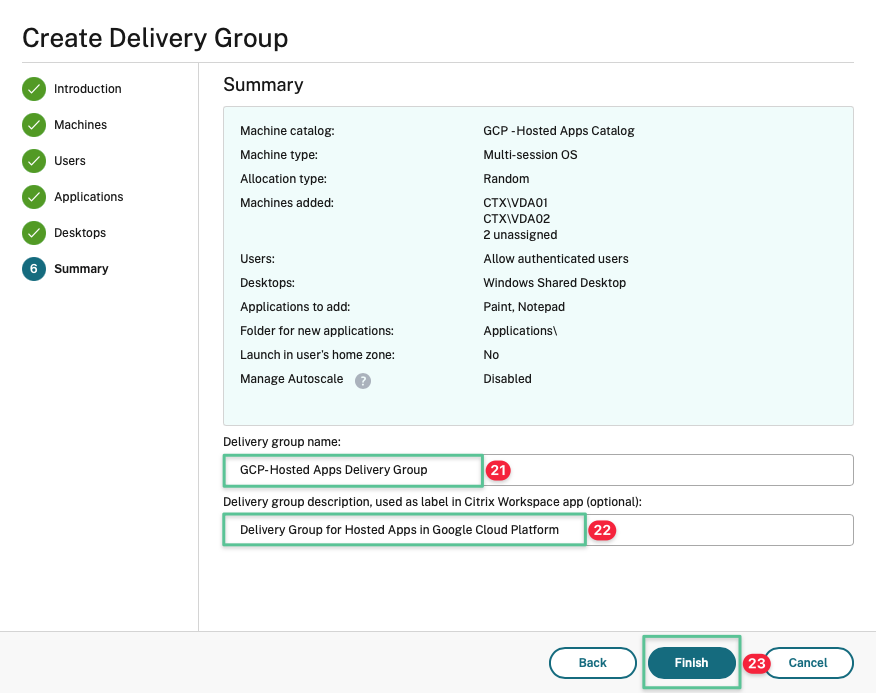

8.4 Creación de catálogos de máquinas

-

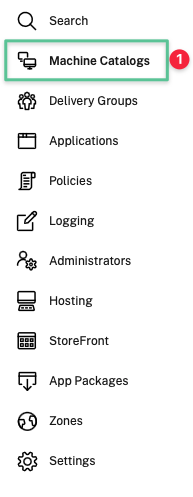

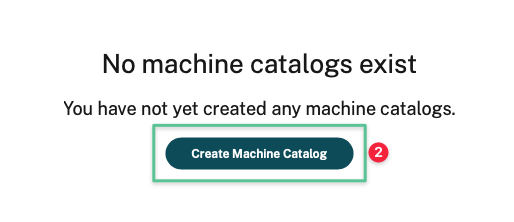

Haga clic en Catálogos de máquinas

-

Haga clic en Crear catálogo de máquinas

-

Haga clic en Siguiente.

-

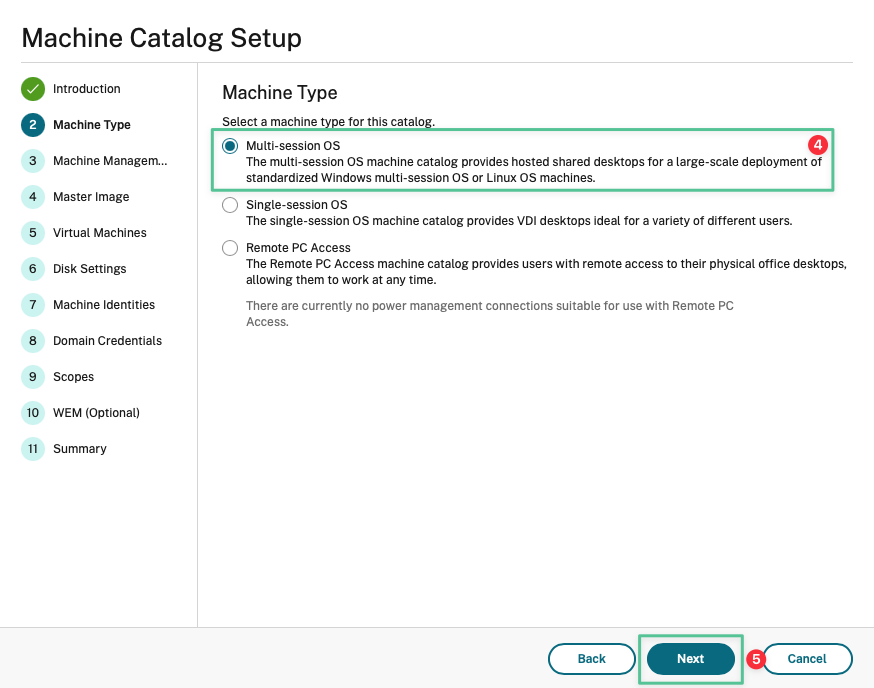

Seleccione SO multisesión

-

Haga clic en Siguiente.

-

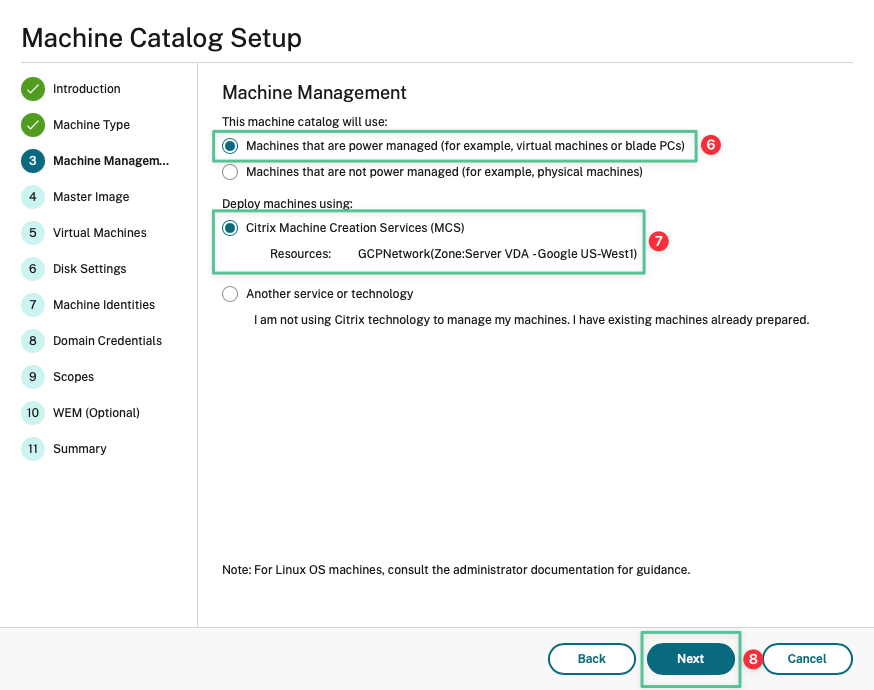

Seleccionar máquinas con administración de energía (por ejemplo, máquinas virtuales o PC blade)

-

Seleccione Citrix Machine Creation Services (MCS)

-

Haga clic en Siguiente.

-

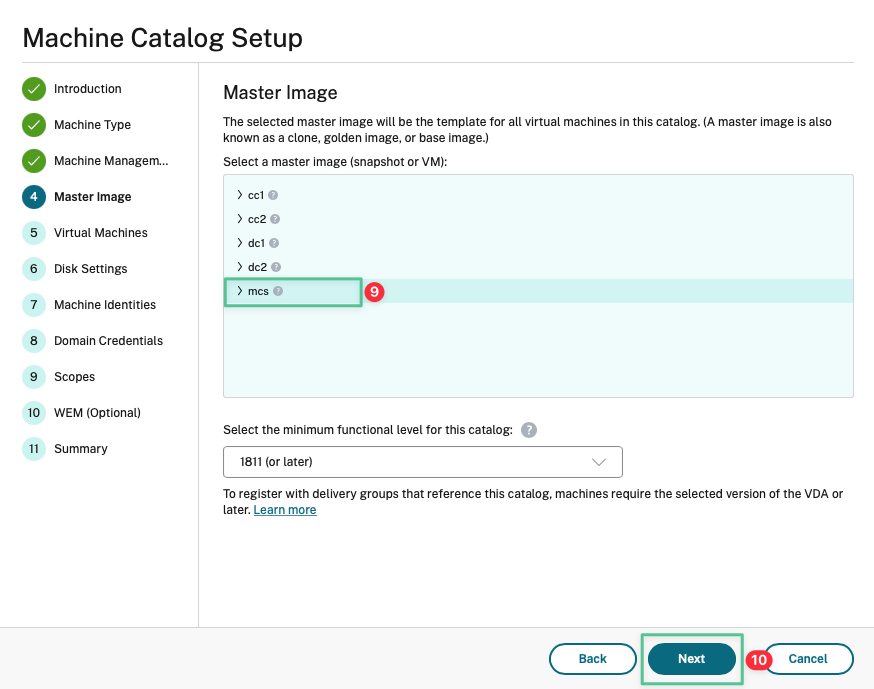

Haga clic en la imagen maestra: mcs

-

Haga clic en Siguiente.

-

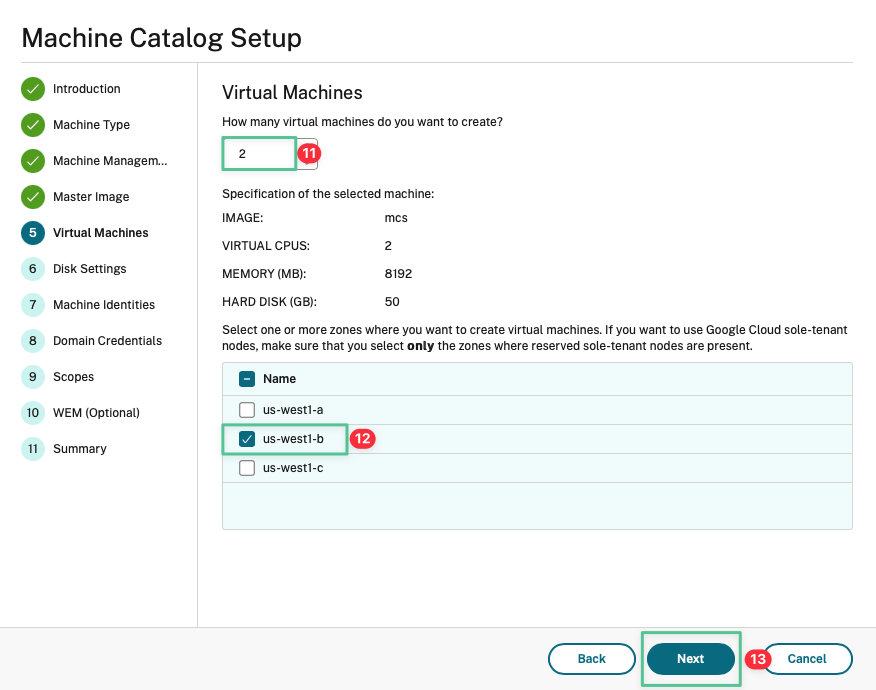

Cuántas máquinas virtuales desea crear: 2

-

Seleccione us-west1-b

-

Haga clic en Siguiente.

-

Haga clic en Siguiente.

-

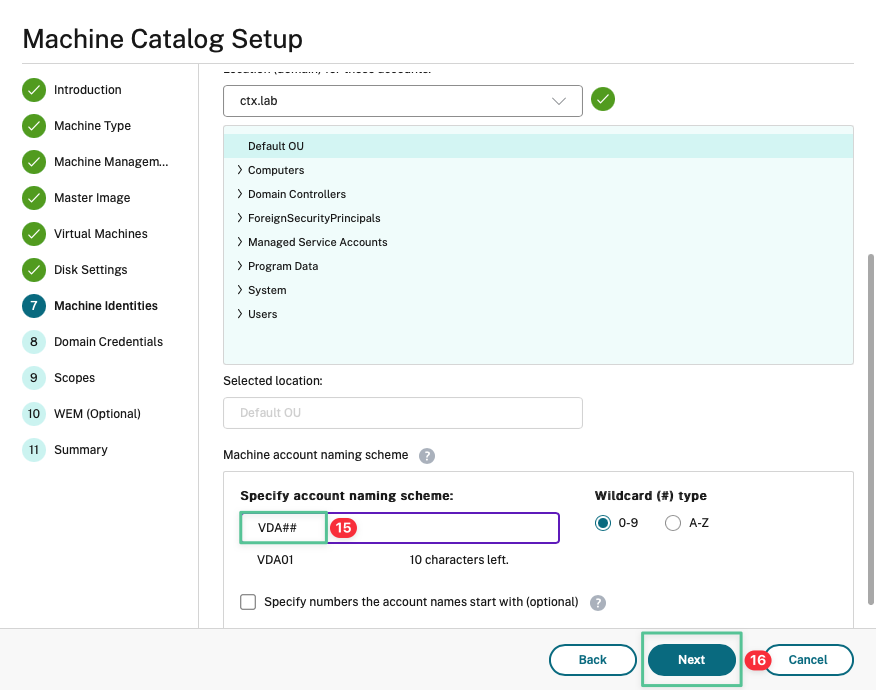

Introduzca el esquema de nombres de cuentas: VDA##

-

Haga clic en Siguiente.

-

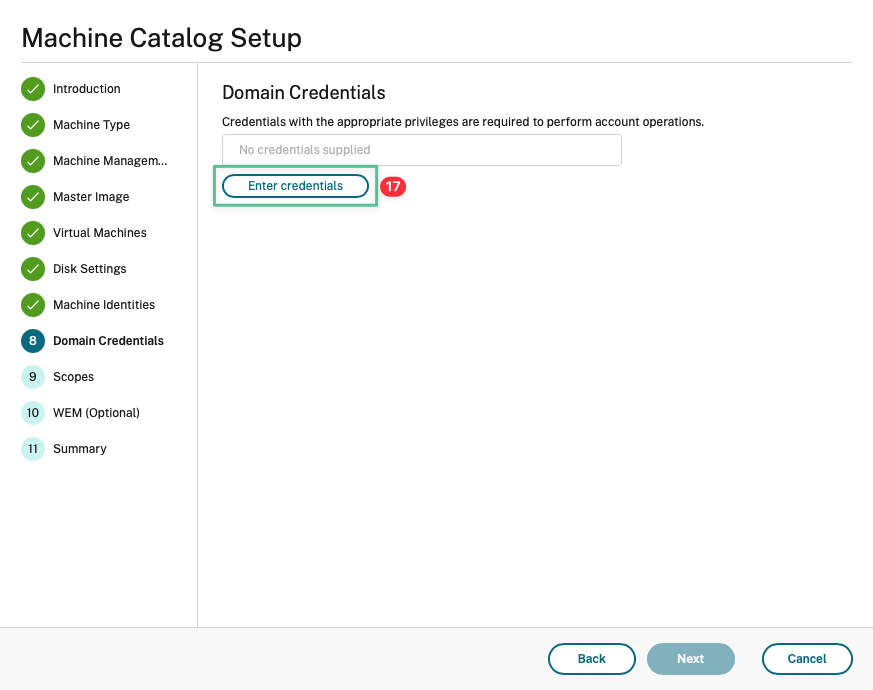

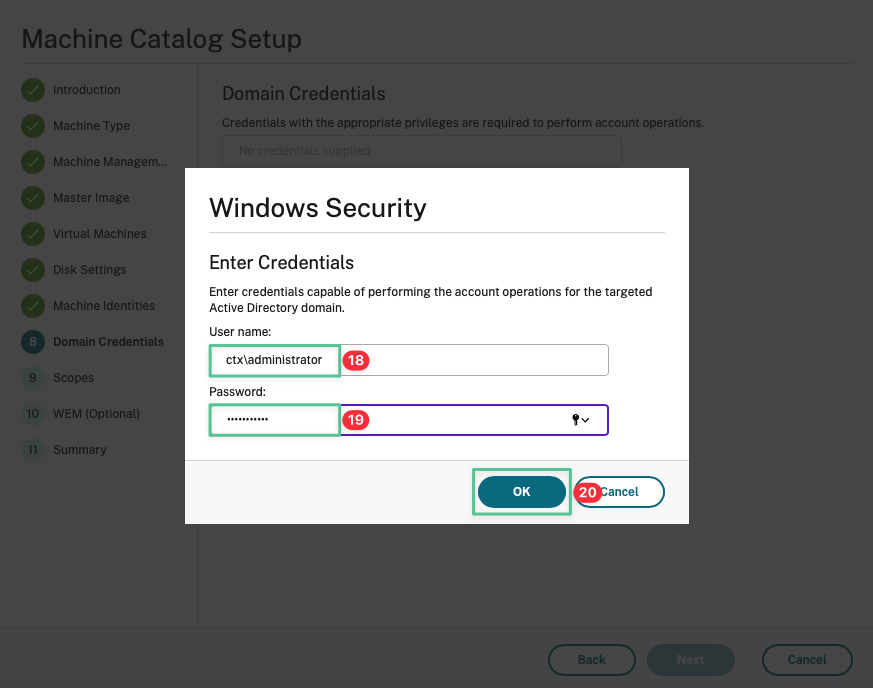

Haga clic en Introduzca credenciales

-

Nombre de usuario de entrada: ctx\administrator

-

Introduzca la contraseña: p@$$w0rd! @#

-

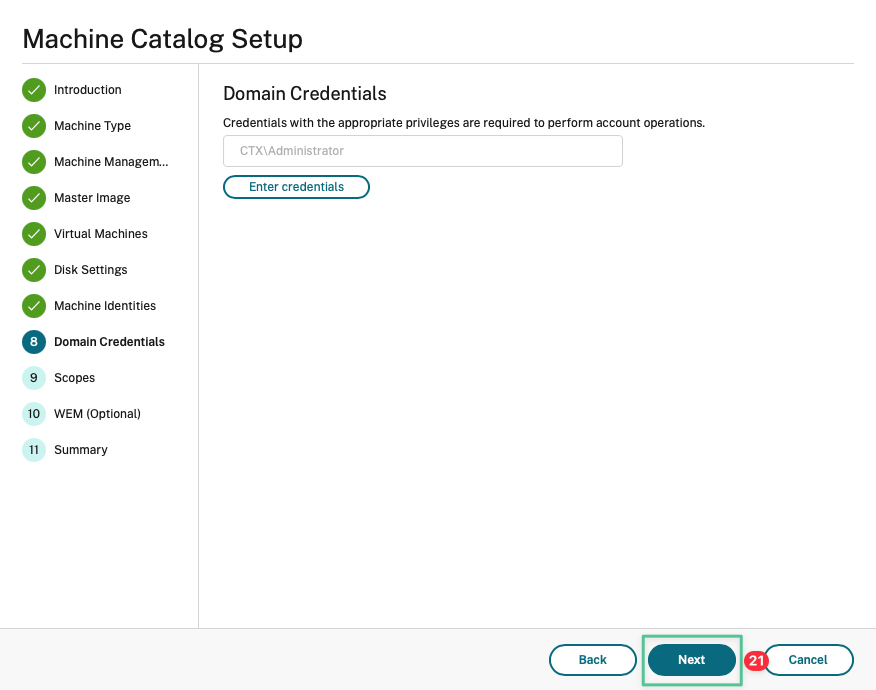

Haga clic en Siguiente.

-

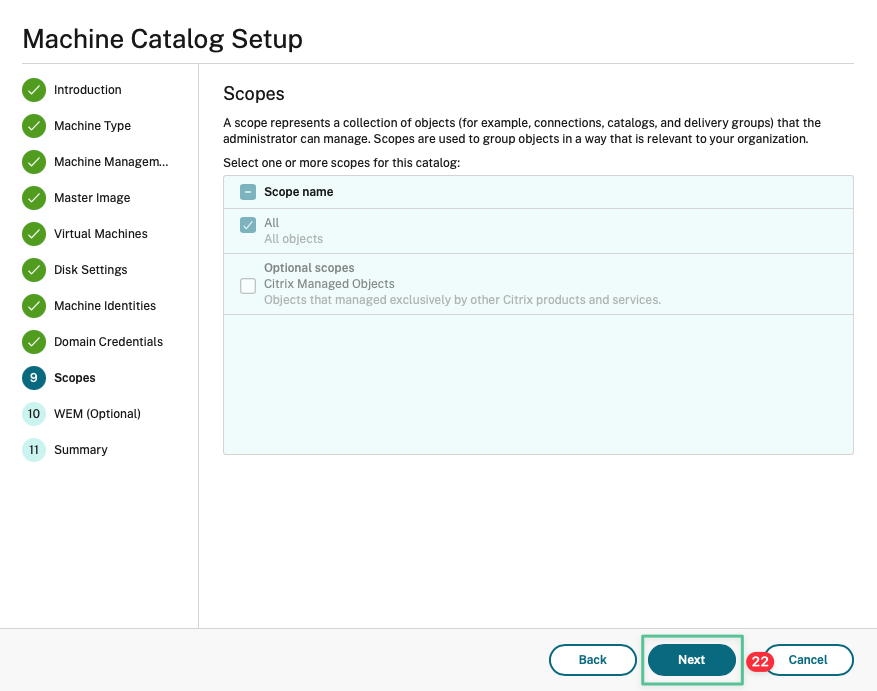

Haga clic en Siguiente.

-

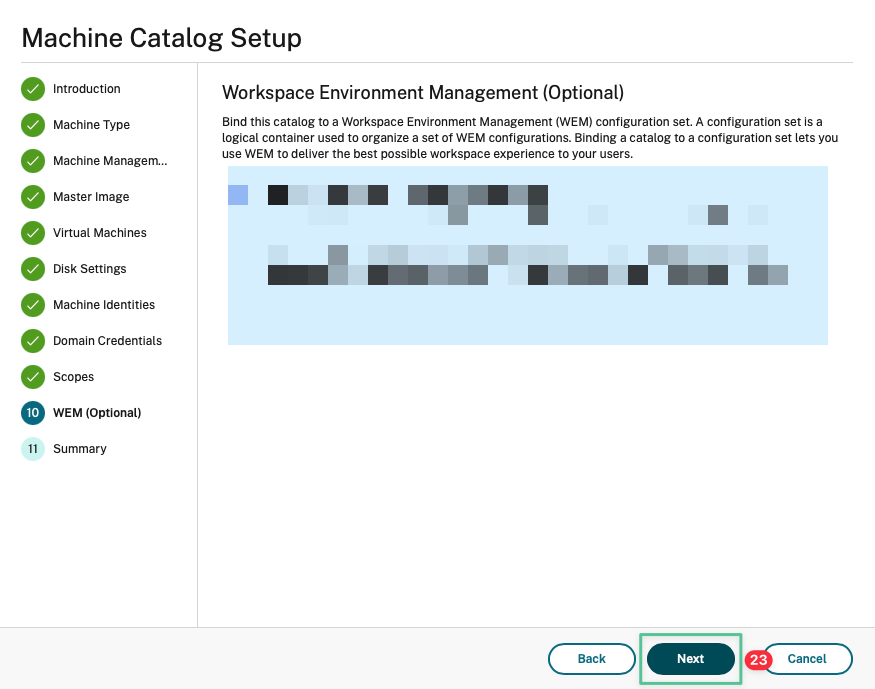

Haga clic en Siguiente.

-

Haga clic en Siguiente.

-

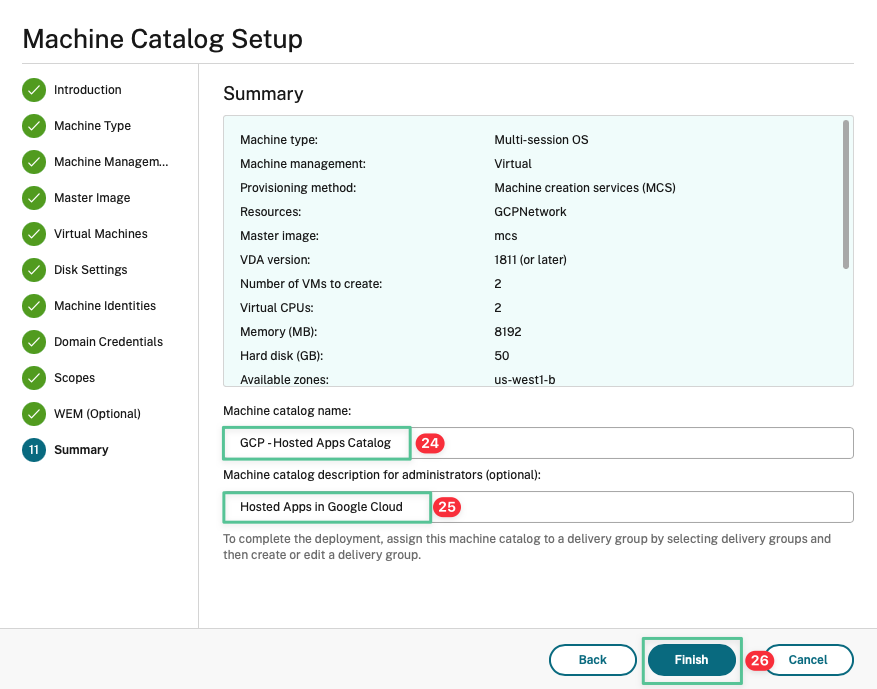

Introduzca un nombre de catálogo de máquinas único: GCP — Hosted Apps Catalog

-

Introduce una descripción para los administradores: Aplicaciones alojadas en Google Cloud

-

Pulse Finalizar.

-

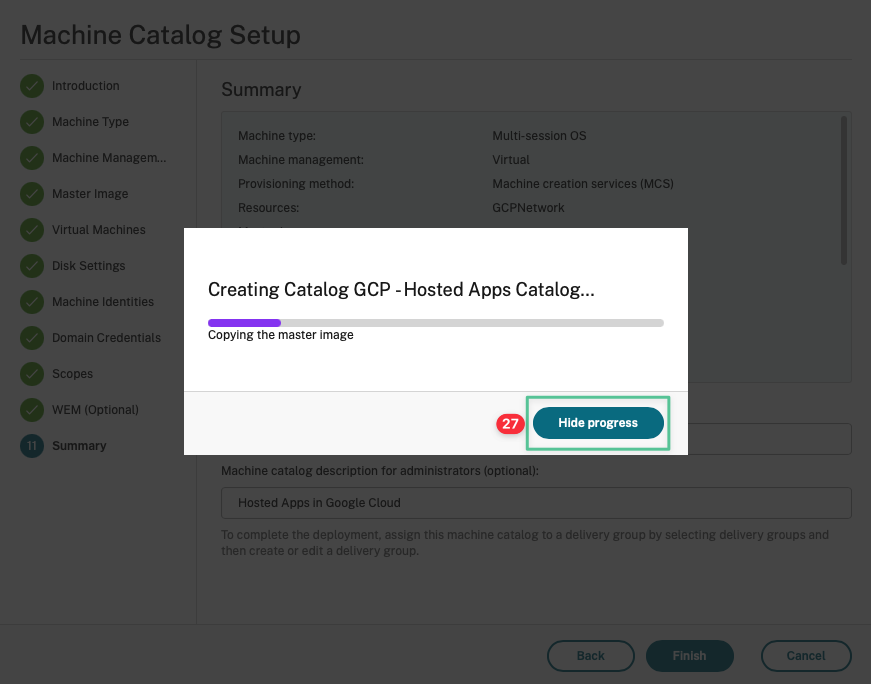

Haga clic en Ocultar progreso para volver a Citrix Cloud Console

-

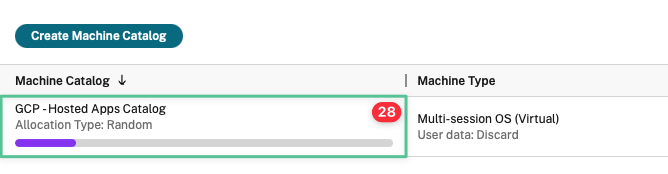

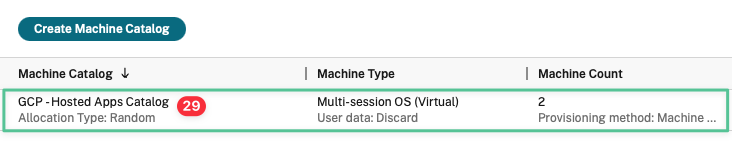

Permitir que se complete el proceso de creación del catálogo de máquinas

-

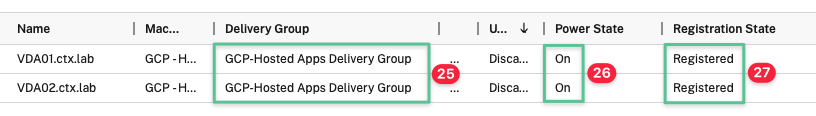

Haga doble clic en el catálogo de máquinas para ver las máquinas virtuales

-

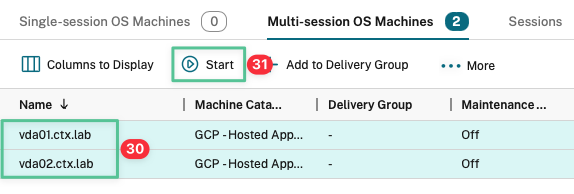

Seleccione las dos máquinas virtuales

-

Haga clic en Iniciar para encender las máquinas

-

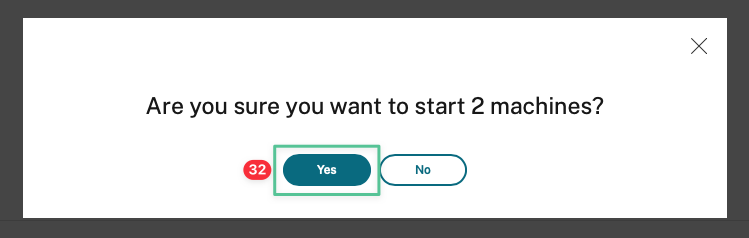

Haga clic en Sí

-

La columna Estado de alimentación muestra Encendido

-

La columna Estado de registro muestra Registrado

-

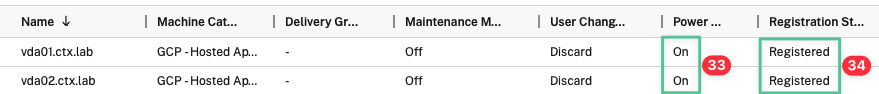

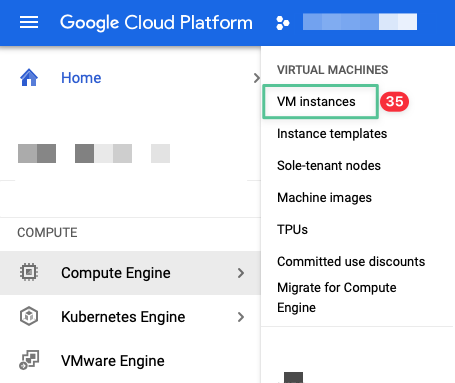

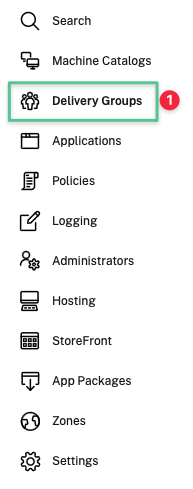

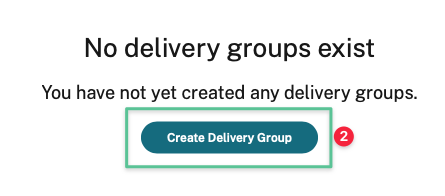

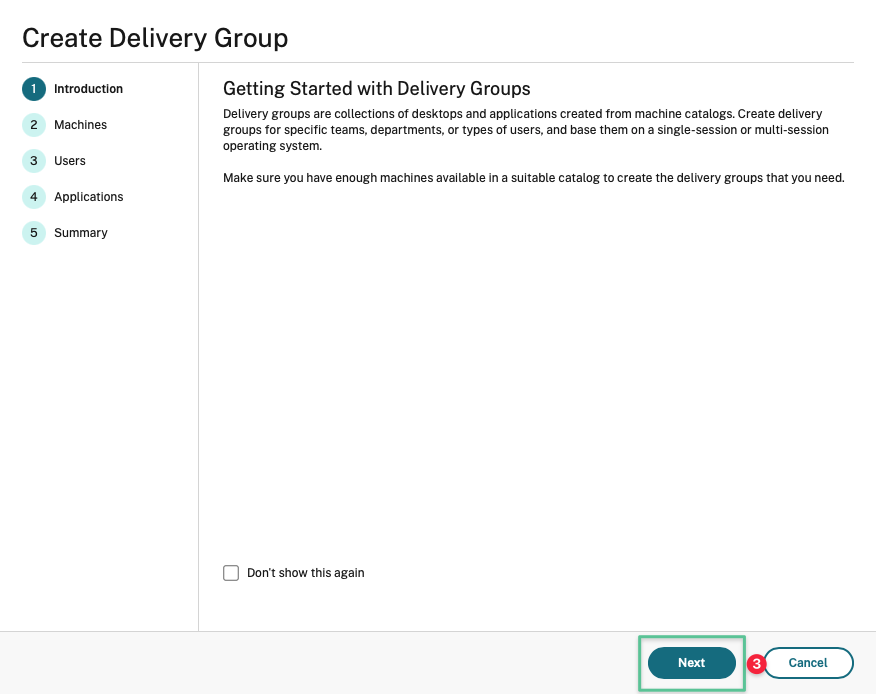

Vaya a Google Cloud Console. Selecciona Instancias de VM y Compute Engine

-