Introducción a las arquitecturas del Servicio de autenticación federada

Introducción

El servicio de autenticación federada FAS (Federated Authentication Service) es un componente de Citrix que se integra con su entidad de certificación (CA) de Active Directory, lo que permite a los usuarios autenticarse de manera imperceptible dentro de un entorno Citrix. Este documento describe las diversas arquitecturas de autenticación que son apropiadas para su implementación.

Cuando está habilitado, el servicio FAS delega las decisiones de autenticación de usuarios en servidores StoreFront de confianza. StoreFront tiene un amplio conjunto de opciones de autenticación integrado con tecnologías Web modernas y es fácilmente ampliable con el SDK de StoreFront o plug-ins de IIS de terceros. El objetivo básico del diseño es conseguir que cualquier tecnología de autenticación que pueda autenticar a un usuario en un sitio web se pueda usar ahora para iniciar una sesión en una implementación de Citrix XenApp o XenDesktop.

Este documento cubre algunos ejemplos de implementación de nivel superior, con una complejidad cada vez mayor.

- Implementación interna

- Implementación de NetScaler Gateway

- SAML de ADFS

- Asignación de cuentas B2B

- Unión a Azure AD de Windows 10

Se proporcionan enlaces a artículos relativos al servicio FAS. Para todas las arquitecturas, el artículo Servicio de autenticación federada es la referencia principal para la instalación y la configuración de este servicio.

Funcionamiento

El servicio FAS está autorizado para emitir certificados de tarjeta inteligente automáticamente de parte de los usuarios de Active Directory autenticados por StoreFront. Esto usa interfaces API similares a las herramientas que permiten a los administradores aprovisionar tarjetas inteligentes físicas.

Cuando un broker gestiona el acceso de un usuario a Citrix XenApp o un Virtual Delivery Agent (VDA) de XenDesktop, el certificado se conecta a la máquina, y el dominio de Windows detecta el inicio de sesión como una acción de autenticación con tarjeta inteligente estándar.

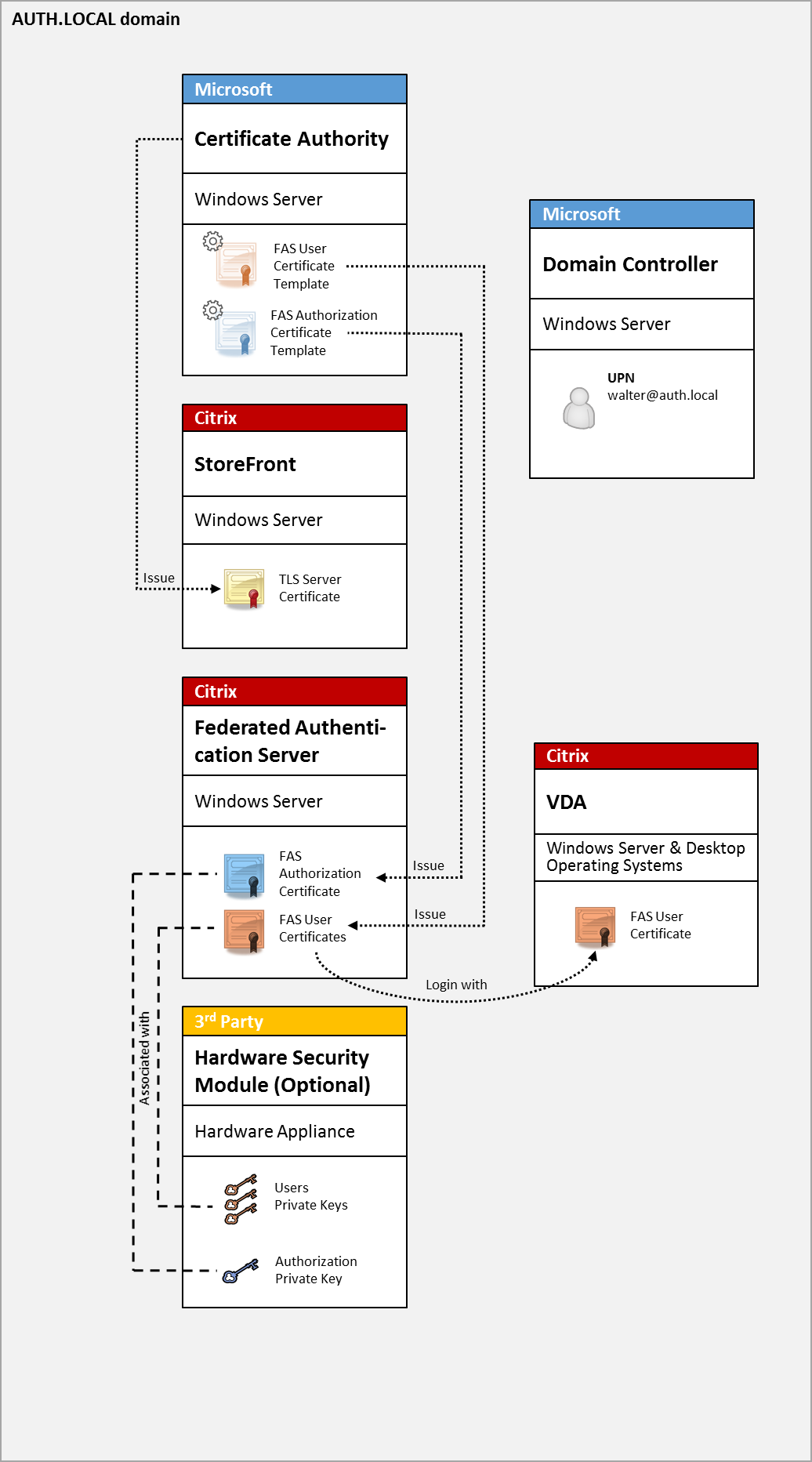

Implementación interna

El servicio FAS permite que los usuarios se autentiquen de forma segura en StoreFront con varias opciones de autenticación, incluido Single Sign-On (SSO) de Kerberos, y se conecten con una sesión Citrix HDX con autenticación completa.

Esto permite la autenticación de Windows sin diálogos para introducir las credenciales de usuario o el PIN de tarjeta inteligente, y sin tener que usar la función del tipo “administración de contraseñas guardadas”, tales como SSO Service. Puede utilizarse para reemplazar las funciones de inicio de sesión que ofrezca la Delegación limitada de Kerberos, disponible en versiones anteriores de XenApp.

Todos los usuarios tienen acceso a certificados de infraestructura de clave pública (PKI) dentro de su sesión, independientemente de si inician sesión en los dispositivos de punto final con una tarjeta inteligente. Esto permite una migración sin problemas a modelos de autenticación de dos factores, incluso desde dispositivos como smartphones y tabletas que no tienen un lector de tarjeta inteligente.

Esta implementación agrega un servidor en el que se ejecuta el servicio FAS, que está autorizado para emitir certificados de clase de tarjeta inteligente en nombre de los usuarios. Estos certificados se utilizan después para conectar con sesiones de usuario en un entorno de Citrix HDX como si se estuviera utilizando un inicio de sesión con tarjeta inteligente.

El entorno de XenApp o XenDesktop debe estar configurado de manera similar al inicio de sesión con tarjeta inteligente, que se describe en CTX206156.

En una implementación existente, esto normalmente solo implica asegurarse de que haya una entidad de certificación (CA) de Microsoft disponible y de que los controladores de dominio tengan asignados certificados de controlador de dominio (consulte la sección “Issuing Domain Controller Certificates” en el artículo CTX206156).

Información relacionada:

- Las claves se pueden almacenar en un módulo de seguridad de hardware (HSM) o en un módulo de plataforma de confianza (TPM) integrado. Para obtener más información, consulte el artículo Protección de claves privadas para el Servicio de autenticación federada.

- El artículo de Servicio de autenticación federada describe cómo instalar y configurar el FAS.

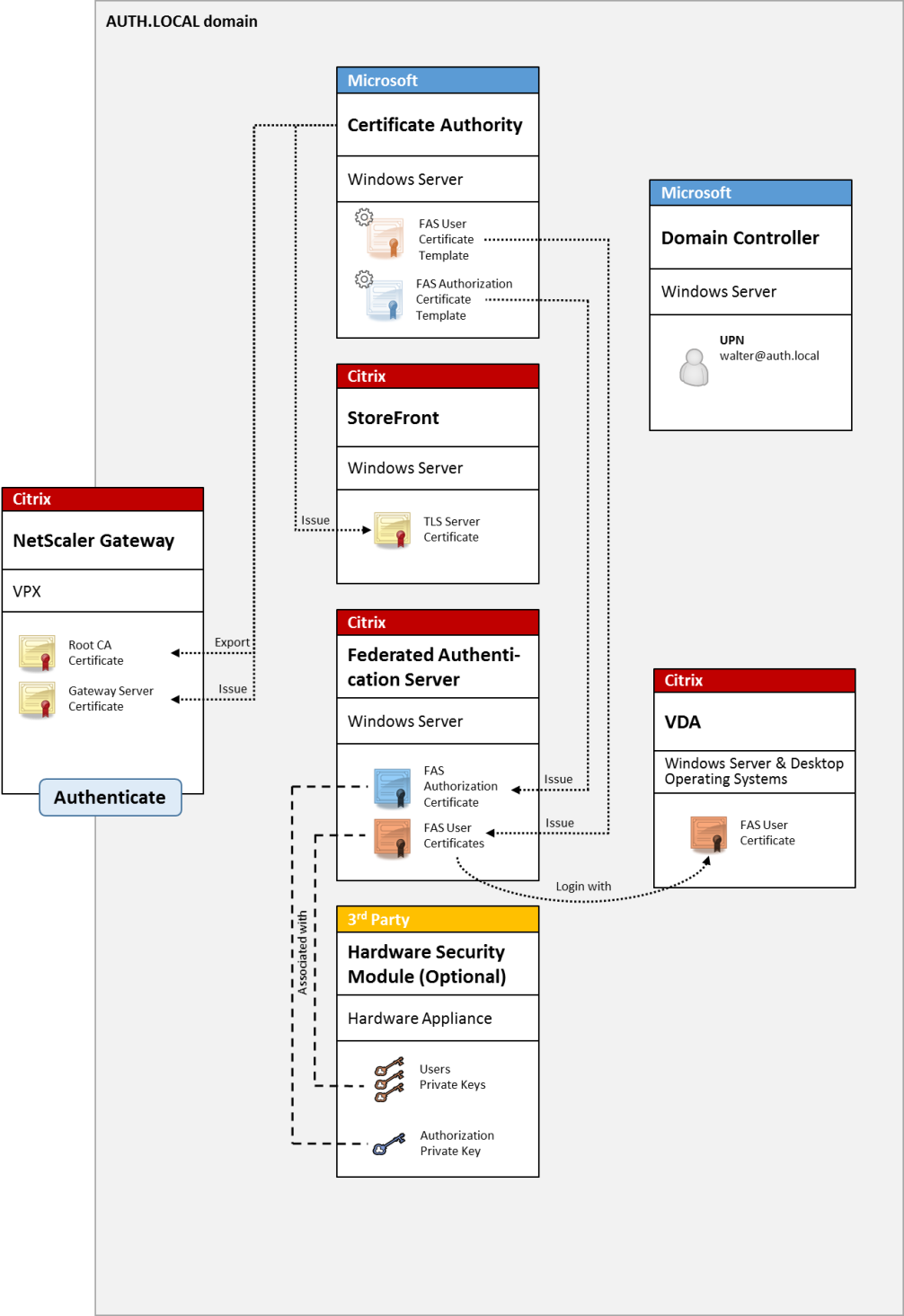

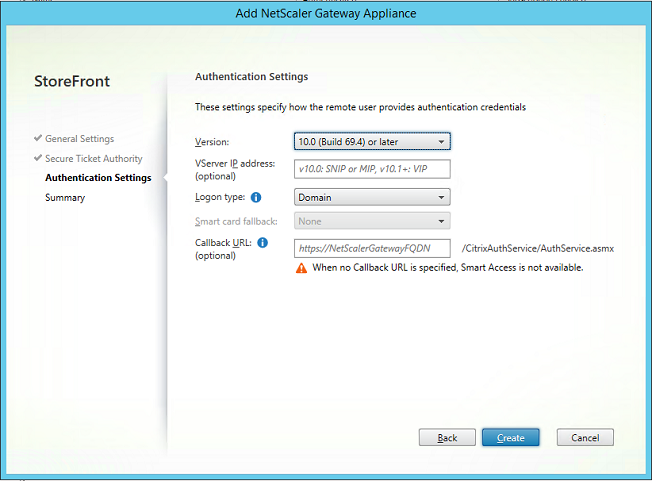

Implementación de NetScaler Gateway

La implementación de NetScaler es similar a la implementación interna, pero agrega Citrix NetScaler Gateway emparejado con StoreFront, moviendo el punto de autenticación principal al propio NetScaler. Citrix NetScaler incluye opciones muy sofisticadas de autenticación y autorización que se pueden usar para el acceso remoto seguro a los sitios web de una empresa.

Esta implementación se puede utilizar para evitar la aparición de varias solicitudes de PIN que ocurren al autenticarse primero en NetScaler y, a continuación, iniciar sesión en una sesión de usuario. También permite el uso de las tecnologías de autenticación avanzada de NetScaler, sin necesidad de pedir contraseñas de Active Directory o tarjetas inteligentes.

Nota:

No hay ninguna diferencia si el recurso del back-end es Windows VDA o Linux VDA.

El entorno de XenApp o XenDesktop debe estar configurado de manera similar al inicio de sesión con tarjeta inteligente, que se describe en CTX206156.

En una implementación existente, esto normalmente solo implica asegurarse de que haya una entidad de certificación (CA) de Microsoft disponible y de que los controladores de dominio tengan asignados certificados de controlador de dominio (Consulte la sección “Issuing Domain Controller Certificates” en el artículo CTX206156.)

Al configurar NetScaler como el sistema de autenticación principal, asegúrese de que todas las conexiones entre NetScaler y StoreFront están protegidas con TLS. En concreto, asegúrese de que la dirección URL de respuesta está configurada correctamente para que apunte al servidor NetScaler, ya que esto puede usarse para autenticar el servidor NetScaler en esta implementación.

Información relacionada:

- Para configurar NetScaler Gateway, consulte Cómo configurar NetScaler Gateway 10.5 para usarlo con StoreFront 3.6 y XenDesktop 7.6.

- El artículo de Servicio de autenticación federada describe cómo instalar y configurar el FAS.

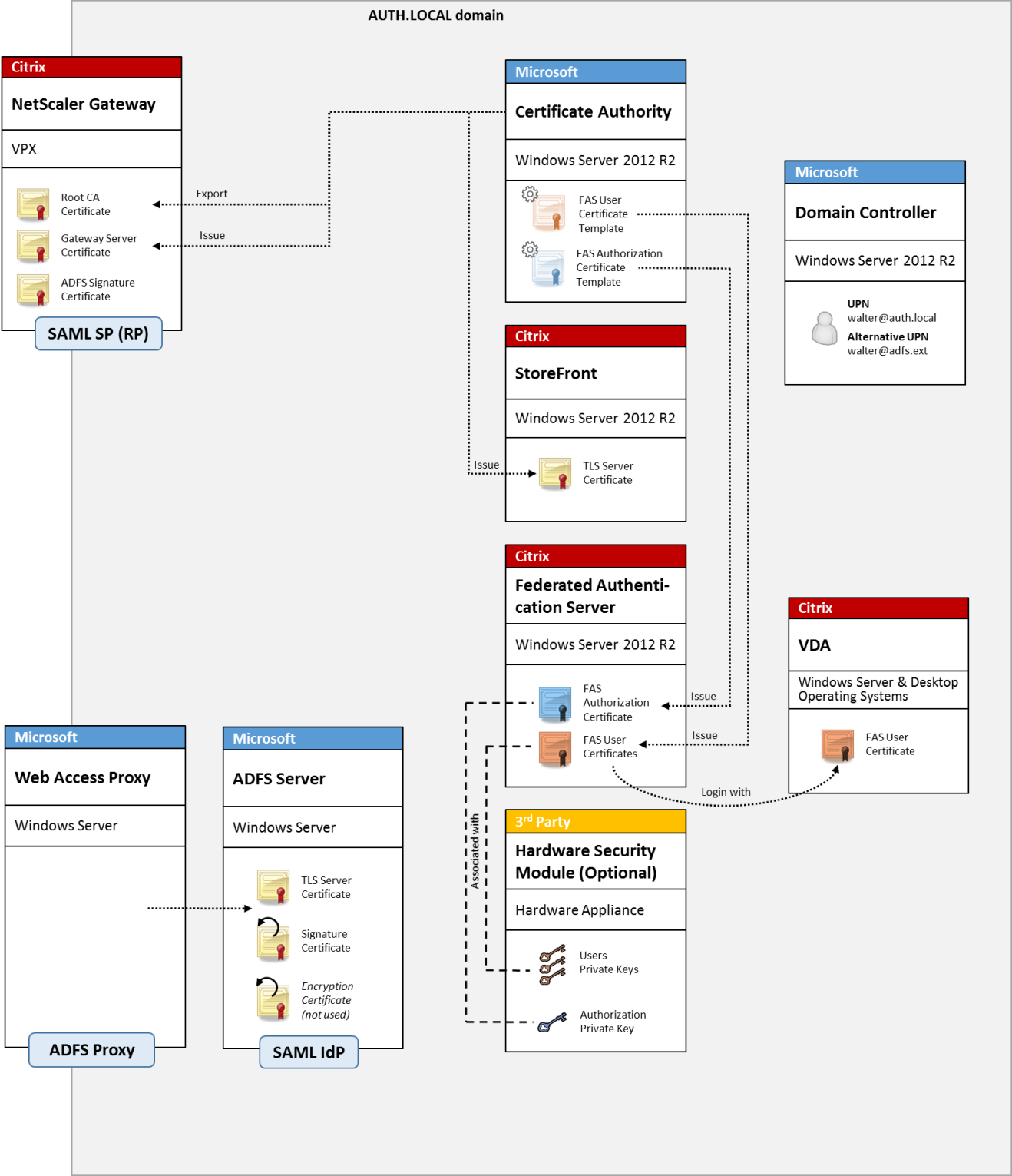

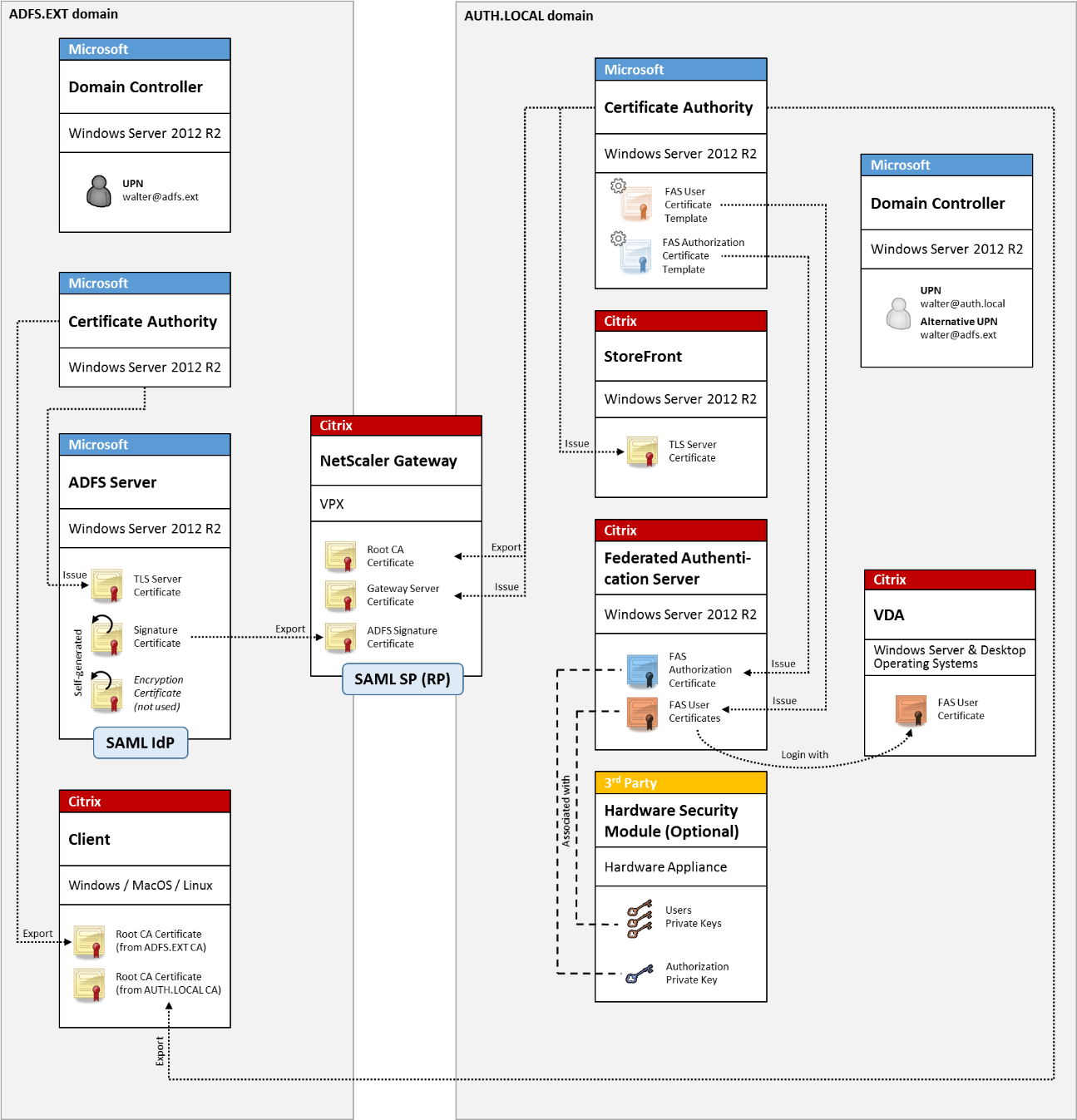

Implementación de SAML de ADFS

Una tecnología de autenticación clave de NetScaler permite la integración con Microsoft ADFS, que puede funcionar como un proveedor de identidades (IdP) SAML. Una aserción SAML es un bloque XML firmado criptográficamente, emitido por un IdP de confianza, que autoriza a un usuario a iniciar sesión en un sistema informático. Esto significa que el servidor FAS ahora permite delegar la autenticación de un usuario al servidor ADFS de Microsoft (o a otro IdP habilitado para SAML).

ADFS se usa normalmente para autenticar a los usuarios con seguridad de forma remota en los recursos de la empresa a través de Internet. Por ejemplo, se usa a menudo para la integración de Office 365.

Información relacionada:

- El artículo Implementar ADFS y el Servicio de autenticación federada contiene información al respecto.

- En el artículo Servicio de autenticación federada se describe cómo instalar y configurar FAS.

- La sección Implementación de NetScaler Gateway en este artículo contiene información acerca de la configuración.

Asignación de cuentas B2B

Si dos empresas desean usar los sistemas informáticos de la otra, una opción común es configurar un servidor ADFS (Servicio de federación de Active Directory) con una relación de confianza. Esto permite que los usuarios de una empresa se autentiquen en el entorno de Active Directory (AD) de la otra, de manera imperceptible. Al iniciar sesión, cada usuario utiliza las credenciales de inicio de sesión de su propia empresa. ADFS asigna esto automáticamente a una “cuenta sombra” en el entorno de AD de la otra empresa.

Información relacionada:

- En el artículo Servicio de autenticación federada se describe cómo instalar y configurar FAS.

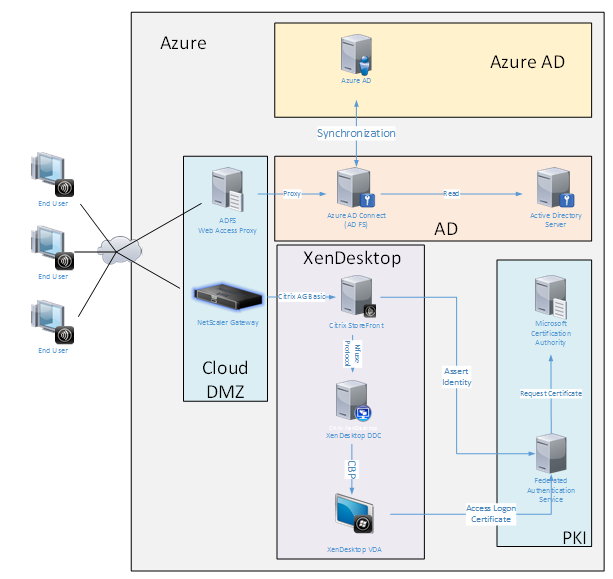

Unión a Azure AD de Windows 10

Windows 10 introdujo el concepto de “Unión a Azure AD”, que es conceptualmente similar a la unión a un dominio Windows tradicional, solo que destinado a escenarios a través de Internet. Este sistema funciona bien con equipos portátiles y tabletas. Al igual que al unirse a un dominio de Windows tradicional, Azure AD tiene funciones para permitir modelos de SSO en recursos y sitios Web de la empresa. Estos pueden funcionar con Internet por lo que funcionarán desde cualquier ubicación que esté conectada a Internet, no solo la red LAN de la oficina.

Esta implementación es un ejemplo donde no existe el concepto de “usuarios finales en la oficina”. Los equipos portátiles se inscriben y se autentican totalmente en Internet con las funciones modernas de Azure AD.

La infraestructura de esta implementación se puede ejecutar en cualquier lugar en que haya disponible una dirección IP: local, proveedor alojado, Azure u otro proveedor de la nube. El sincronizador de Azure AD Connect se conectará automáticamente a Azure AD. El gráfico de ejemplo utiliza máquinas virtuales de Azure para simplificar la tarea.

Información relacionada:

- En el artículo Servicio de autenticación federada se describe cómo instalar y configurar FAS.

- El artículo Integrar Azure AD y el Servicio de autenticación federada contiene información al respecto.