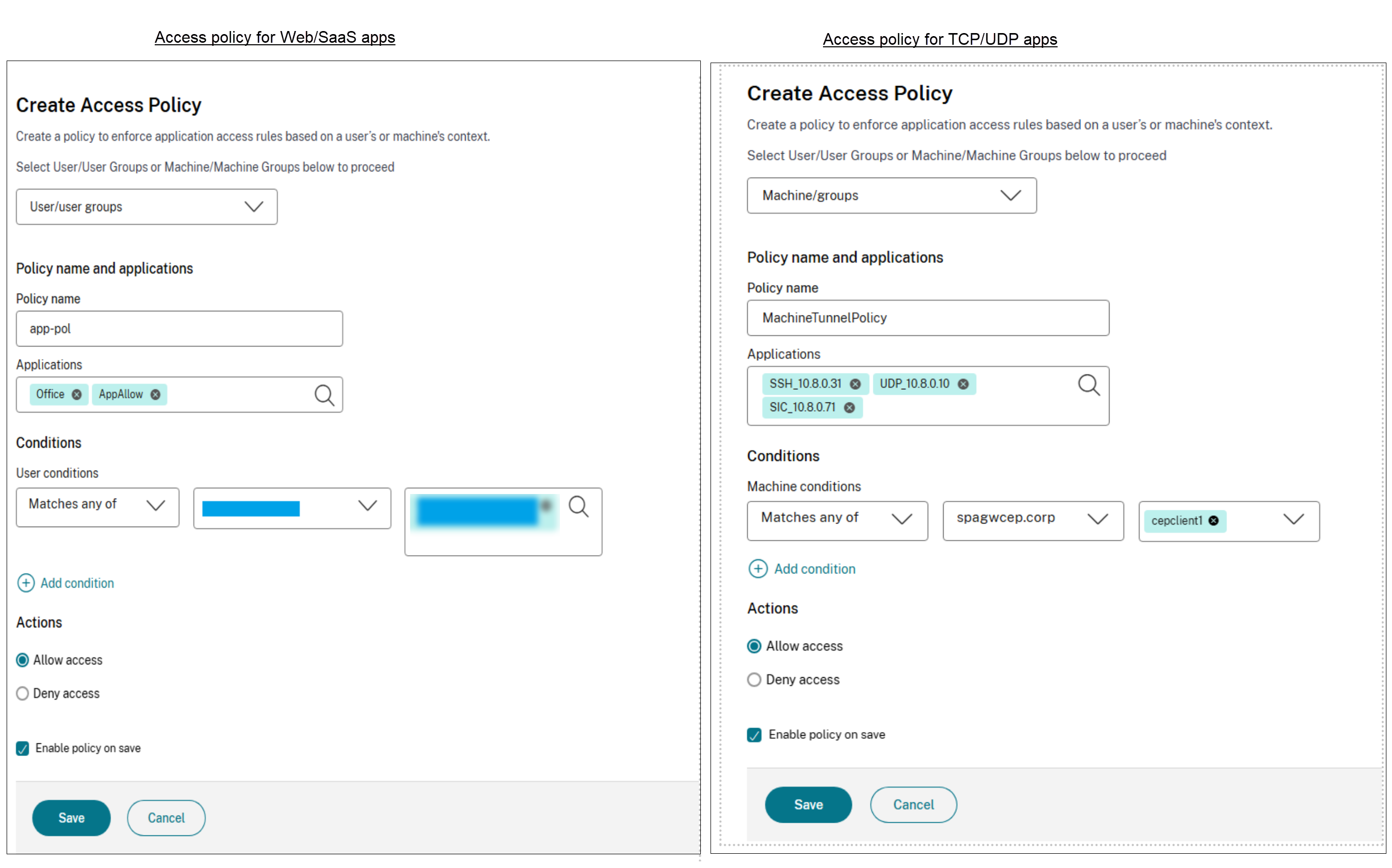

Configuration des stratégies d’accès pour les applications

Les stratégies d’accès vous permettent d’activer ou de désactiver l’accès aux applications en fonction de l’utilisateur ou des groupes d’utilisateurs. En outre, vous pouvez activer l’accès restreint aux applications (HTTP/HTTPS et TCP/UDP) en ajoutant les restrictions de sécurité.

- Dans la console d’administration, cliquez sur Stratégies d’accès.

-

Cliquez sur Créer une stratégie.

-

- Dans Nom de la stratégie, entrez le nom de la stratégie.

- Dans Applications, sélectionnez les applications pour lesquelles vous souhaitez appliquer les stratégies d’accès.

-

Dans Conditions des utilisateurs : sélectionnez les conditions et les utilisateurs ou les groupes d’utilisateurs en fonction des applications dont l’accès doit être autorisé ou refusé.

- Correspond à l’un desnoms suivants : seuls les utilisateurs ou groupes correspondant à l’un des noms répertoriés dans le champ sont autorisés à y accéder.

- Ne correspond à aucun : tous les utilisateurs ou groupes, à l’exception de ceux répertoriés dans le champ, sont autorisés à accéder.

-

Cliquez sur Ajouter une condition pour ajouter une autre condition en fonction des balises contextuelles. Ces balises sont dérivées de NetScaler Gateway.

-

Dans Actions, sélectionnez l’une des actions suivantes qui doit être appliquée à l’application en fonction de l’évaluation des conditions.

- Autoriser l’accès

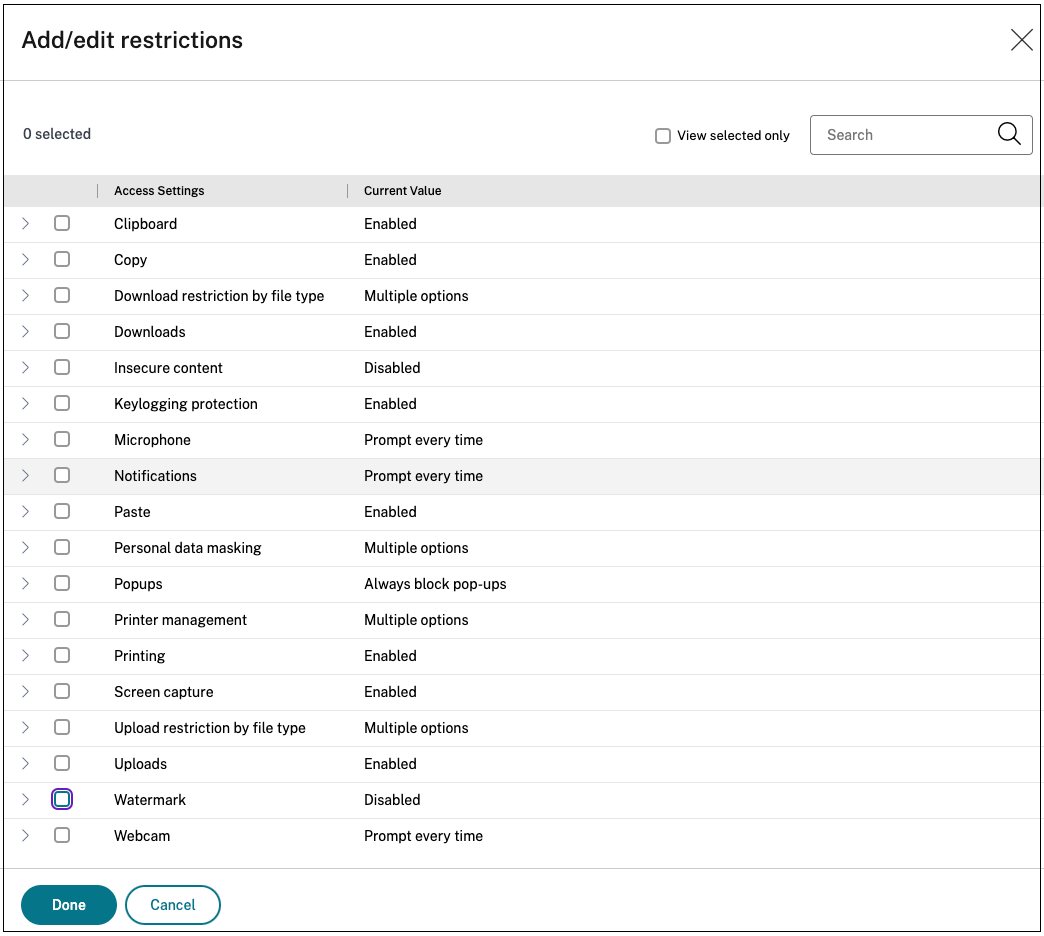

- Autoriser l’accès avec restriction

- Refuser l’accès

Remarque :

- L’action Autoriser l’accès avec restriction ne s’applique pas aux applications TCP/UDP.

- Lorsque vous sélectionnez Autoriser l’accès avec restrictions, vous devez cliquer sur Ajouter des restrictions pour sélectionner les restrictions. Pour plus d’informations sur chaque restriction, consultez la section Restrictions d’accès disponibles.

- Sélectionnez les restrictions, puis cliquez sur OK.

- Sélectionnez Activer la stratégie lors de la sauvegarde. Si vous ne sélectionnez pas cette option, la stratégie est uniquement créée et n’est pas appliquée aux applications. Vous pouvez également activer la stratégie depuis la page Stratégies d’accès à l’aide de l’interrupteur à bascule.

Priorité de la stratégie d’accès

Une fois qu’une stratégie d’accès est créée, un numéro de priorité lui est attribué par défaut. Vous pouvez consulter la priorité sur la page d’accueil des stratégies d’accès.

Une priorité dont la valeur est inférieure a la préférence la plus élevée et est évaluée en premier. Si cette stratégie ne correspond pas aux conditions définies, la stratégie suivante avec le numéro de priorité le plus faible est évaluée et ainsi de suite.

Vous pouvez modifier l’ordre de priorité en déplaçant les stratégies vers le haut ou vers le bas à l’aide de l’icône haut-bas dans la colonne Priorité .

Étapes suivantes

- Validez votre configuration depuis les machines clientes (Windows et macOS).

- Pour les applications TCP/UDP, validez votre configuration depuis les machines clientes (Windows et macOS) en vous connectant au client Citrix Secure Access.