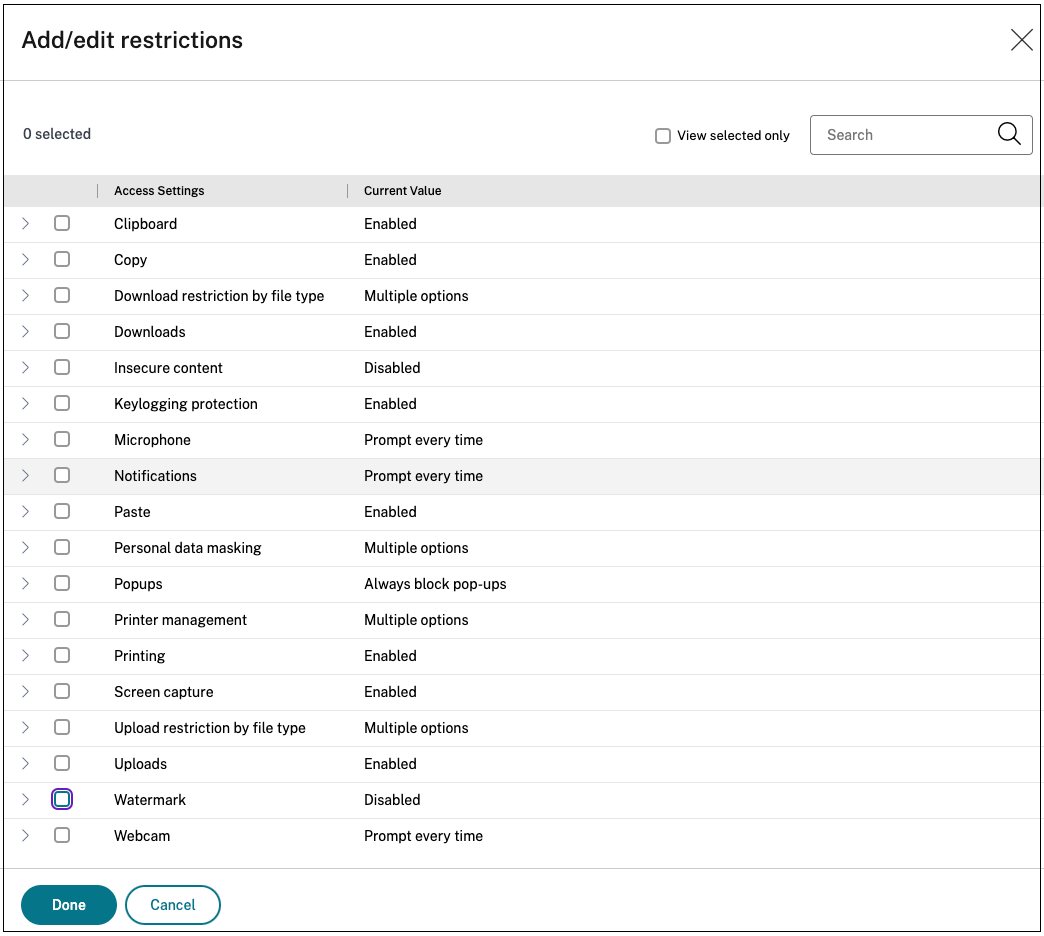

Options de restriction d’accès

Lorsque vous sélectionnez l’action Autoriser l’accès avec des restrictions, vous pouvez sélectionner les restrictions de sécurité selon les besoins. Ces restrictions de sécurité sont prédéfinies dans le système. Les administrateurs ne peuvent pas modifier ou ajouter d’autres combinaisons.

Presse-papiers

Activez/désactivez les opérations couper/copier/coller sur une application Web SaaS ou interne avec cette politique d’accès lors de l’accès via Citrix Enterprise Browser. Valeur par défaut : Activé.

Copier

Activez/désactivez la copie des données à partir d’une application SaaS ou Web interne avec cette politique d’accès lors de l’accès via le navigateur Citrix Enterprise. Valeur par défaut : Activé.

Remarque

- Si les deux restrictions Presse-papiers et Copier sont activées dans une stratégie, la restriction Presse-papiers a priorité sur la restriction Copier .

- Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

- Pour un contrôle granulaire des opérations de copie au sein des applications, les administrateurs peuvent utiliser la restriction Groupes de sécurité . Pour plus de détails, voir Restriction du presse-papiers pour les groupes de sécurité.

Téléchargements

Activez/désactivez la capacité de l’utilisateur à télécharger depuis l’application SaaS ou Web interne avec cette politique lorsqu’il y accède via le navigateur Citrix Enterprise. Valeur par défaut : Activé.

Remarque

- Si vous avez désactivé la restriction Télécharger pour l’utilisateur final, les utilisateurs finaux peuvent demander l’accès au téléchargement depuis l’application lorsqu’ils y accèdent via Citrix Enterprise Browser. Pour plus de détails, voir Accès au téléchargement sur demande.

- Si les deux restrictions Téléchargements et Restriction de téléchargement par type de fichier sont activées dans une politique, la restriction Téléchargements a priorité sur la restriction Restriction de téléchargement par type de fichier.

Restriction de téléchargement par type de fichier

Activez/désactivez la capacité de l’utilisateur à télécharger un type MIME (fichier) spécifique à partir de l’application Web SaaS ou interne avec cette politique lors de l’accès via Citrix Enterprise Browser.

Remarque

- La restriction de téléchargement par type de fichier est disponible en plus de la restriction de téléchargement ** .

- Si les deux restrictions Téléchargements et Restriction de téléchargement par type de fichier sont activées dans une politique, la restriction Téléchargements a priorité sur la restriction Restriction de téléchargement par type de fichier .

- Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

Pour activer le téléchargement des types MIME, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails sur la création d’une politique d’accès, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Restriction de téléchargement par type de fichier puis cliquez sur Modifier.

-

Dans la page Paramètres de restriction de téléchargement par type de fichier , sélectionnez l’une des options suivantes :

- Autoriser tous les téléchargements avec des exceptions – Sélectionnez les types qui doivent être bloqués et autorisez tous les autres types.

- Bloquer tous les téléchargements avec des exceptions – Sélectionnez uniquement les types qui peuvent être téléchargés et bloquez tous les autres types.

-

Si le type de fichier n’existe pas dans la liste, procédez comme suit :

- Cliquez sur Ajouter des types MIME personnalisés.

- Dans Ajouter les types MIME, entrez le type MIME au format

catégorie/sous-catégorie<extension>. Par exemple,image/png. - Cliquez sur Terminé.

Le type MIME apparaît désormais dans la liste des exceptions.

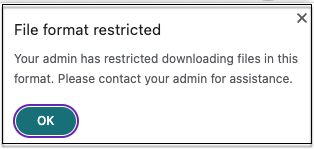

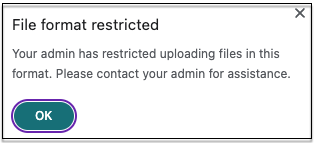

Lorsqu’un utilisateur final tente de télécharger un type de fichier restreint, Citrix Enterprise Browser affiche le message d’avertissement suivant :

Contenu non sécurisé

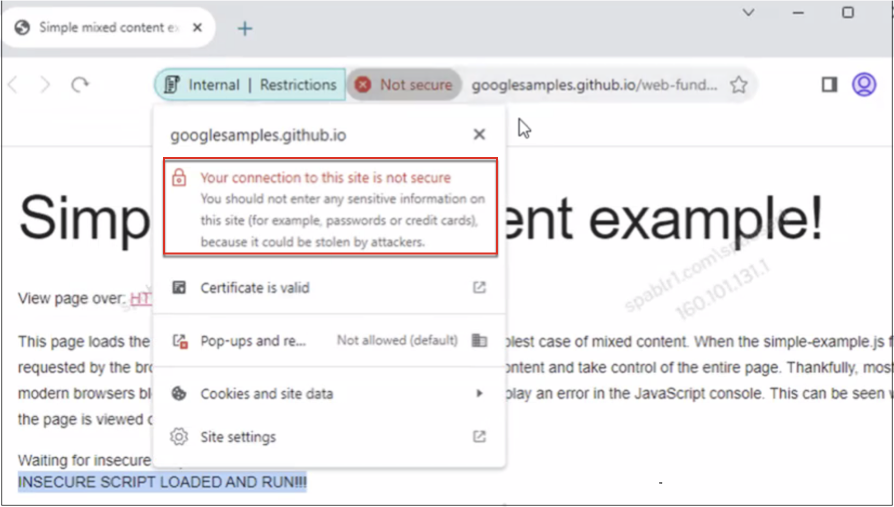

Autorisez/désactivez l’accès des utilisateurs finaux au contenu non sécurisé dans l’application SaaS ou Web interne configurée avec cette politique lorsqu’ils y accèdent via Citrix Enterprise Browser. Le contenu non sécurisé est tout fichier lié à une page Web à l’aide d’un lien HTTP plutôt que d’un lien HTTPS. Valeur par défaut : Désactivé.

Pour activer l’affichage du contenu non sécurisé, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails sur la création d’une politique d’accès, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Contenu non sécurisé.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

La figure suivante affiche un exemple de notification lorsque vous accédez à un contenu non sécurisé.

Protection contre l’enregistrement des frappes

Activez/désactivez les enregistreurs de frappe pour capturer les frappes au clavier à partir de l’application SaaS ou Web interne avec cette politique d’accès lors de l’accès via Citrix Enterprise Browser. Valeur par défaut : Activé.

Microphone

Inviter/ne pas inviter les utilisateurs à chaque fois à accéder au microphone dans l’application SaaS ou Web interne configurée avec cette politique lorsqu’elle est accessible via Citrix Enterprise Browser. Valeur par défaut : demander à chaque fois.

Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles la restriction Microphone est activée.

Pour activer le microphone à chaque fois sans y être invité, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Microphone puis sur Modifier.

- Dans la page Paramètres du microphone , cliquez sur Toujours autoriser l’accès.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

Remarque

- Si la restriction Microphone est activée dans la stratégie Accès privé sécurisé, Citrix Enterprise Browser affiche les paramètres Autoriser.

- Si l’option Demander chaque fois dans la stratégie d’accès privé sécurisé, le paramètre appliqué sur Citrix Enterprise Browser varie selon que le service de configuration globale des applications (GACS) est utilisé ou non pour gérer Citrix Enterprise Browser.

- Si GACS est utilisé, le paramètre GACS est appliqué sur Citrix Enterprise Browser.

- Si GACS n’est pas utilisé, Citrix Enterprise Browser affiche le paramètre Demander.

- Actuellement, Secure Private Access ne prend pas en charge le blocage du microphone. Si vous devez bloquer un microphone, vous devez le faire via GACS.

Pour plus d’informations sur GACS, consultez Gérer Citrix Enterprise Browser via le service Global App Configuration.

Notifications

Autoriser/inviter les utilisateurs à chaque fois à afficher les notifications dans l’application SaaS ou Web interne configurée avec cette politique lorsqu’elle est accessible via Citrix Enterprise Browser. Valeur par défaut : demander à chaque fois.

Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée.

Pour bloquer l’affichage des notifications sans invite, procédez comme suit.

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Notifications puis sur Modifier.

- Dans la page Paramètres de notification , cliquez sur Toujours bloquer les notifications.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

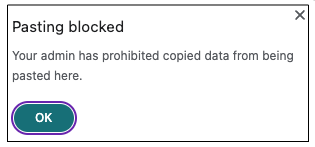

Coller

Activez/désactivez le collage des données copiées dans l’application SaaS ou Web interne avec cette politique d’accès lors de l’accès via Citrix Enterprise Browser. Valeur par défaut : Activé.

Remarque

- Si les deux restrictions Presse-papiers et Coller sont activées dans une stratégie, la restriction Presse-papiers a priorité sur la restriction Coller .

- Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

- Pour un contrôle granulaire des opérations de collage au sein des applications, les administrateurs peuvent utiliser la restriction Groupes de sécurité . Pour plus de détails, voir Restriction du presse-papiers pour les groupes de sécurité.

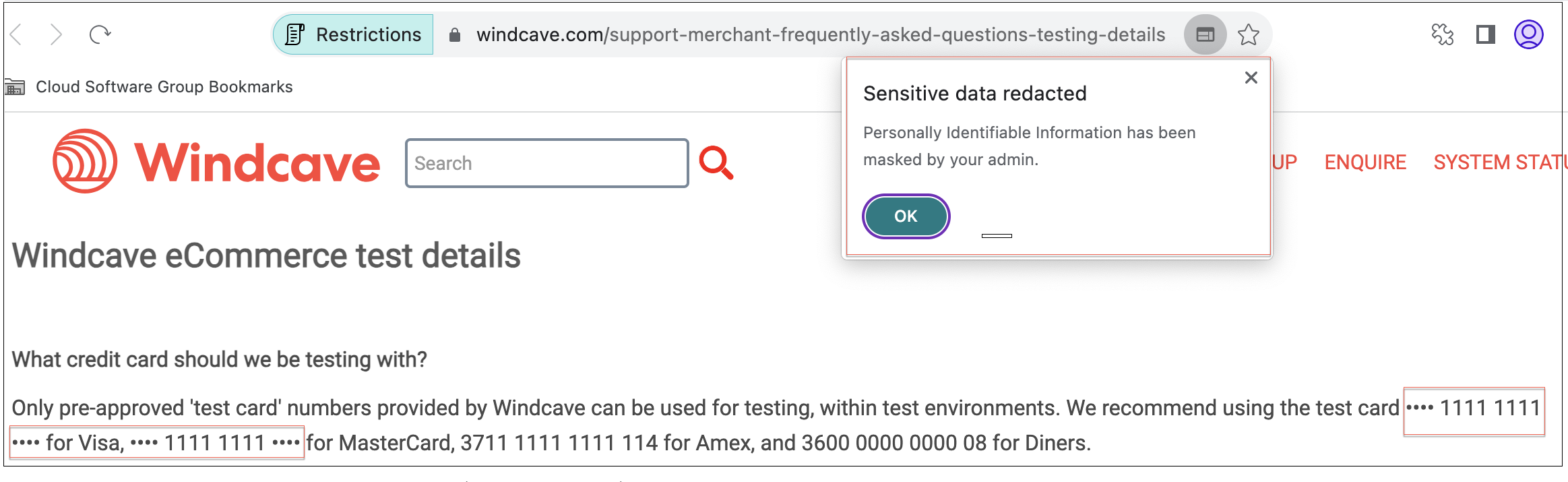

Masquage des données personnelles

Activez/désactivez la rédaction ou le masquage des informations personnelles identifiables (PII) sur l’application SaaS ou Web interne avec cette politique lors de l’accès via Citrix Enterprise Browser.

Remarque

Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

Pour rédiger ou masquer des informations personnelles identifiables, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Masquage des données personnelles puis cliquez sur Modifier.

-

Sélectionnez le type d’informations que vous souhaitez masquer, puis cliquez sur Ajouter.

Si le type d’informations n’apparaît pas dans la liste prédéfinie, vous pouvez ajouter un type d’informations personnalisé. Pour plus de détails, voir Ajouter un type d’informations personnalisé.

-

Sélectionnez le type de masquage.

- Masquage complet – Couvrez complètement les informations sensibles pour les rendre illisibles.

-

Masquage partiel – Couvrir partiellement les informations sensibles. Seules les sections pertinentes sont couvertes, laissant le reste intact.

Lorsque vous sélectionnez Marquage partiel, vous devez sélectionner des caractères à partir du début ou de la fin du document. Vous devez saisir les chiffres dans les champs Premiers caractères masqués et Derniers caractères masqués .

Le champ Aperçu affiche le format de masquage. Cet aperçu n’est pas disponible pour les politiques personnalisées.

- Cliquez sur Enregistrer puis cliquez sur Terminé.

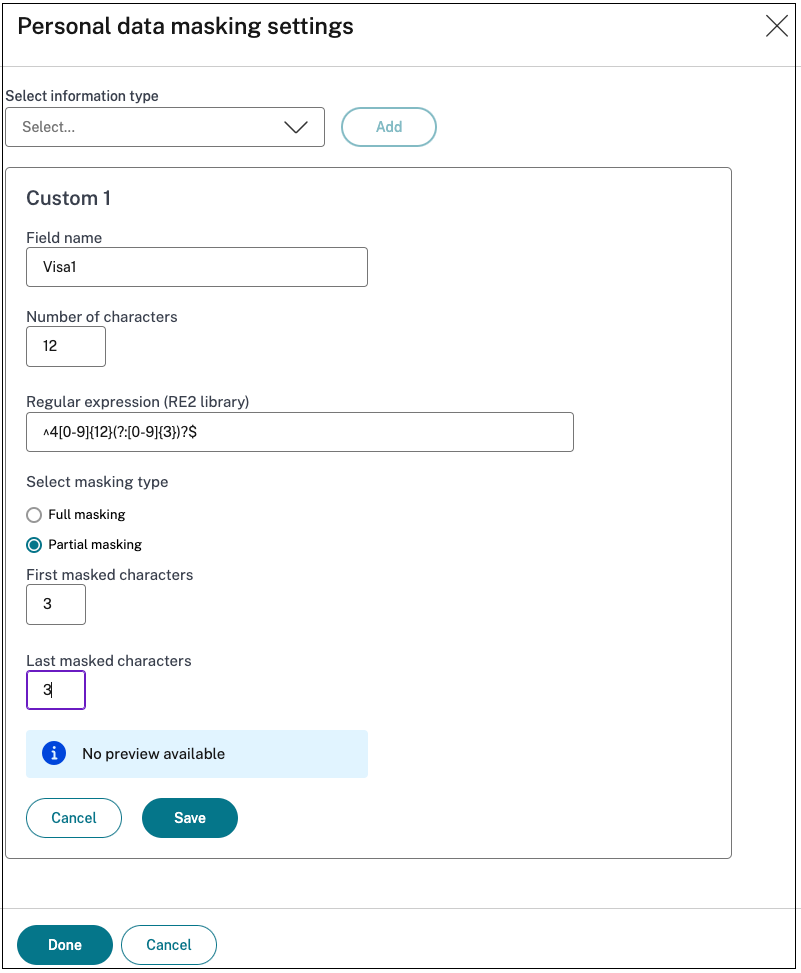

Ajouter un type d’informations personnalisé

Vous pouvez ajouter un type d’informations personnalisé en ajoutant l’expression régulière du type d’informations.

- Dans Sélectionnez le type d’informations, sélectionnez Personnalisé, puis cliquez sur Ajouter.

- Dans Nom du champ, entrez le nom du type d’informations que vous souhaitez masquer.

- Dans Nombre de caractères, entrez le nombre de caractères du type d’information.

- Dans Expression régulière (bibliothèque RE2), saisissez l’expression pour le type d’informations personnalisé. Par exemple,

^4[0-9]{12}(?:[0-9]{3})?$. - Sélectionnez un type de masquage si vous souhaitez masquer les informations complètes ou les premiers ou derniers caractères.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

La figure suivante affiche un exemple d’application dans laquelle les informations personnelles identifiables sont masquées. L’image affiche également la notification relative au masquage des informations personnelles identifiables.

Pop-ups

Activez/désactivez l’affichage des fenêtres contextuelles dans l’application Web SaaS ou interne configurée avec cette politique lors de l’accès via Citrix Enterprise Browser. Par défaut, les fenêtres contextuelles sont désactivées dans les pages Web. Valeur par défaut : Toujours bloquer les pop-ups.

Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée.

Pour activer l’affichage des fenêtres contextuelles, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Popups puis sur Modifier.

- Dans la page Paramètres des pop-ups , cliquez sur Toujours autoriser les pop-ups.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

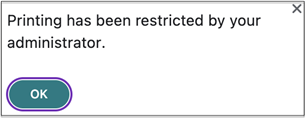

Impression

Activez/désactivez l’impression des données à partir des applications Web SaaS ou internes configurées avec cette politique lors de l’accès via le navigateur Citrix Enterprise. Valeur par défaut : Activé.

Le message suivant s’affiche lorsqu’un utilisateur final tente d’imprimer du contenu à partir de l’application pour laquelle la restriction d’impression est activée.

Remarque

- Si vous avez désactivé l’option d’impression pour l’utilisateur final, les utilisateurs finaux peuvent demander l’accès à l’impression depuis l’application lorsqu’ils y accèdent via Citrix Enterprise Browser. Pour plus de détails, voir Accès imprimé sur demande.

- Si les deux restrictions Impression et Gestion des imprimantes sont activées dans une stratégie, la restriction Impression a priorité sur la restriction Gestion des imprimantes .

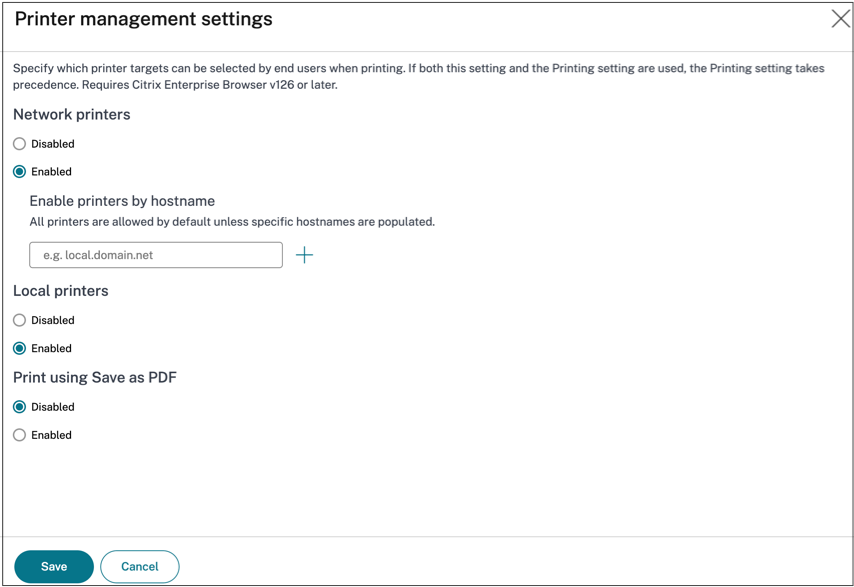

Gestion des imprimantes

Activez/désactivez l’impression des données à l’aide des imprimantes configurées par l’administrateur à partir des applications SaaS ou Web internes configurées avec cette politique lors de l’accès via Citrix Enterprise Browser.

Remarque

- La restriction Gestion de l’imprimante est disponible en plus de la restriction Impression où l’impression est soit activée, soit désactivée. Si les deux restrictions Impression et Gestion des imprimantes sont activées dans une politique d’accès, la restriction Impression a priorité sur la restriction Gestion des imprimantes .

- Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

Pour activer/désactiver les restrictions d’impression, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails sur la création d’une politique d’accès, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Gestion de l’imprimante puis cliquez sur Modifier.

-

Sélectionnez les exceptions selon vos besoins.

-

Imprimantes réseau - Une imprimante réseau est une imprimante qui peut être connectée à un réseau et utilisée par plusieurs utilisateurs.

- Désactivé : L’impression à partir de toutes les imprimantes du réseau est désactivée.

- Activé : l’impression à partir de toutes les imprimantes réseau est activée. Si des noms d’hôtes d’imprimante sont spécifiés, toutes les autres imprimantes réseau autres que celles spécifiées sont bloquées.

Remarque : Les imprimantes réseau sont identifiées par leurs noms d’hôte.

-

Imprimantes locales - Une imprimante locale est un périphérique directement connecté à un ordinateur individuel via une connexion filaire. Cette connexion est généralement facilitée via USB, des ports parallèles ou d’autres interfaces directes.

- Désactivé : l’impression à partir de toutes les imprimantes locales est désactivée.

- Activé : l’impression à partir de toutes les imprimantes locales est activée.

-

Imprimer à l’aide de l’option Enregistrer au format PDF

- Désactivé: L’enregistrement du contenu de l’application au format PDF est désactivé.

- Activé : L’enregistrement du contenu de l’application au format PDF est activé.

-

Imprimantes réseau - Une imprimante réseau est une imprimante qui peut être connectée à un réseau et utilisée par plusieurs utilisateurs.

-

Cliquez sur Enregistrer.

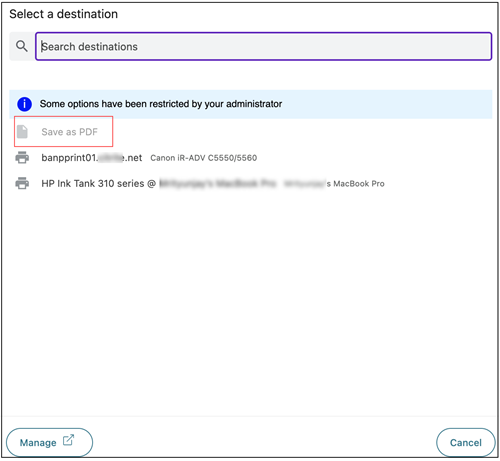

Si une imprimante réseau est désactivée, le nom de l’imprimante spécifique apparaît grisé lorsque vous essayez de sélectionner l’imprimante dans le champ Destination .

De plus, si Imprimer en utilisant Enregistrer en PDF est désactivé, alors lorsque vous cliquez sur le lien Voir plus dans le champ Destination , l’option Enregistrer en PDF apparaît grisée.

Capture d’écran

Activez/désactivez la possibilité de capturer les écrans de l’application SaaS ou Web interne avec cette politique lors de l’accès via Citrix Enterprise Browser à l’aide de l’un des programmes ou applications de capture d’écran. Si un utilisateur tente de capturer l’écran, un écran vide est capturé. Valeur par défaut : Activé.

Restriction de téléchargement par type de fichier

Activez/désactivez la capacité de l’utilisateur à télécharger un type MIME (fichier) spécifique à partir de l’application Web SaaS ou interne avec cette politique lors de l’accès via Citrix Enterprise Browser.

Remarque

- La restriction de téléchargement par type de fichier est disponible en plus de la restriction de téléchargement ** .

- Si les restrictions Téléchargement et Restriction de téléchargement par type de fichier sont toutes deux activées dans une politique, la restriction Téléchargements a priorité sur la restriction Restriction de téléchargement par type de fichier .

- Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles cette restriction est activée. Sinon, l’accès à l’application est restreint.

Pour activer/désactiver le téléchargement de types MIME, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Créer des politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Restriction de téléchargement par type de fichier puis cliquez sur Modifier.

-

Dans la page Paramètres de restriction de téléchargement par type de fichier , sélectionnez l’une des options suivantes :

Autoriser tous les téléchargements avec des exceptions – Télécharger tous les fichiers sauf les types sélectionnés. Bloquer tous les téléchargements avec des exceptions – Bloque le téléchargement de tous les types de fichiers, à l’exception des types sélectionnés.

-

Si le type de fichier n’existe pas dans la liste, procédez comme suit :

- Cliquez sur Ajouter des types MIME personnalisés.

- Dans Ajouter les types MIME, entrez le type MIME au format

catégorie/sous-catégorie<extension>. Par exemple,image/png. - Cliquez sur Terminé.

Le type MIME apparaît désormais dans la liste des exceptions.

Lorsqu’un utilisateur final tente de télécharger un type de fichier restreint, Citrix Enterprise Browser affiche un message d’avertissement.

Téléchargements

Activez/désactivez la capacité de l’utilisateur à télécharger dans l’application SaaS ou Web interne configurée avec cette politique lorsqu’il est accessible via le navigateur Citrix Enterprise. Valeur par défaut : Activé.

Remarque

Si les restrictions Téléchargements et Restriction de téléchargement par type de fichier sont toutes deux activées dans une politique, la restriction Téléchargements a priorité sur la restriction Restriction de téléchargement par type de fichier .

Filigrane

Activer/désactiver le filigrane sur l’écran de l’utilisateur affichant le nom d’utilisateur et l’adresse IP de la machine de l’utilisateur. Valeur par défaut : Désactivé.

Webcam

Inviter/ne pas inviter les utilisateurs à chaque fois à accéder à la webcam dans l’application Web SaaS ou interne configurée avec cette politique lors de l’accès via Citrix Enterprise Browser. Valeur par défaut : demander à chaque fois.

Les utilisateurs finaux doivent utiliser Citrix Enterprise Browser version 126 ou ultérieure pour accéder aux applications pour lesquelles la restriction Webcam est activée.

Pour autoriser la webcam à chaque fois sans y être invité, procédez comme suit :

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Configurer les politiques d’accès.

- Dans Actions, sélectionnez Autoriser avec restrictions.

- Cliquez sur Webcam puis sur Modifier.

- Dans la page Paramètres de la webcam , cliquez sur Toujours autoriser l’accès.

- Cliquez sur Enregistrer, puis cliquez sur Terminé.

Remarque

- Si la restriction de la webcam est activée dans la stratégie d’accès privé sécurisé, Citrix Enterprise Browser affiche les paramètres Autoriser.

- Si l’option Demander à chaque fois dans la stratégie d’accès privé sécurisé, le paramètre appliqué sur Citrix Enterprise Browser varie selon que le service de configuration globale des applications (GACS) est utilisé ou non pour gérer Citrix Enterprise Browser.

- Si GACS est utilisé, le paramètre GACS est appliqué sur Citrix Enterprise Browser.

- Si GACS n’est pas utilisé, Citrix Enterprise Browser affiche le paramètre Demander.

- Actuellement, Secure Private Access ne prend pas en charge le blocage de la webcam. Si vous devez bloquer la webcam, vous devez le faire via GACS.

Pour plus d’informations sur GACS, consultez Gérer Citrix Enterprise Browser via le service Global App Configuration.

Restriction du presse-papiers pour les groupes de sécurité

Vous pouvez activer l’accès au presse-papiers pour un groupe désigné d’applications en utilisant la restriction Groupes de sécurité (Applications > Groupes de sécurité). Les groupes de sécurité se voient attribuer un ensemble d’applications au sein desquelles les opérations de copier-coller peuvent être effectuées. Pour activer l’accès au presse-papiers dans les applications d’un groupe de sécurité, vous devez simplement avoir une politique d’accès configurée avec l’action autoriser ou autoriser avec des restrictions sans sélectionner aucun paramètre d’accès.

- Lorsque la restriction Groupes de sécurité est activée, vous ne pouvez pas copier/coller de données entre des applications dans différents groupes de sécurité. Par exemple, si l’application « ProdDocs » appartient au groupe de sécurité « SG1 » et l’application « Edocs » appartient au groupe de sécurité « SG2 », vous ne pouvez pas copier/coller le contenu de « Edocs » vers « ProdDocs » même si la restriction Copier / Coller est activée pour les deux groupes.

- Pour les applications ne faisant pas partie d’un groupe de sécurité, vous pouvez créer une politique d’accès avec l’action autoriser avec des restrictions et en sélectionnant les restrictions (Copier, Collerou Presse-papiers). Dans ce cas, l’application ne fait pas partie d’un groupe de sécurité et donc la restriction Copier / Coller peut être appliquée sur cette application.

Remarque

Vous pouvez également restreindre l’accès au presse-papiers pour les applications accessibles via Citrix Enterprise Browser via le service Global App Configuration (GACS). Si vous utilisez GACS pour gérer Citrix Enterprise Browser, utilisez l’option Activer le presse-papiers sandboxé pour gérer l’accès au presse-papiers. Lorsque vous limitez l’accès au presse-papiers via GACS, cela s’applique à toutes les applications accessibles via Citrix Enterprise Browser. Pour plus d’informations sur GACS, consultez Gérer Citrix Enterprise Browser via le service Global App Configuration.

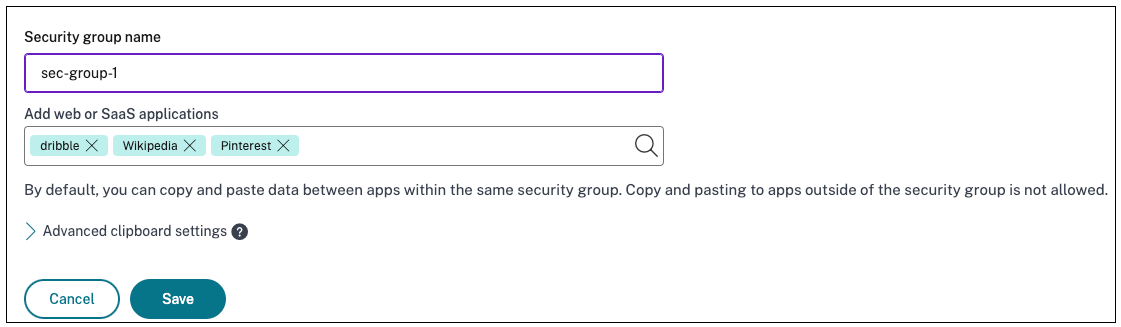

Pour créer un groupe de sécurité, procédez comme suit :

- Dans la console Secure Private Access, cliquez sur Applications puis sur Groupes de sécurité.

- Cliquez sur Ajouter un nouveau groupe de sécurité.

- Entrez un nom pour le groupe de sécurité.

- Dans Ajouter des applications Web ou SaaS, choisissez les applications que vous souhaitez regrouper pour activer le contrôle copier-coller. Par exemple, Wikipédia, Pinterest et Dribble.

- Cliquez sur Enregistrer.

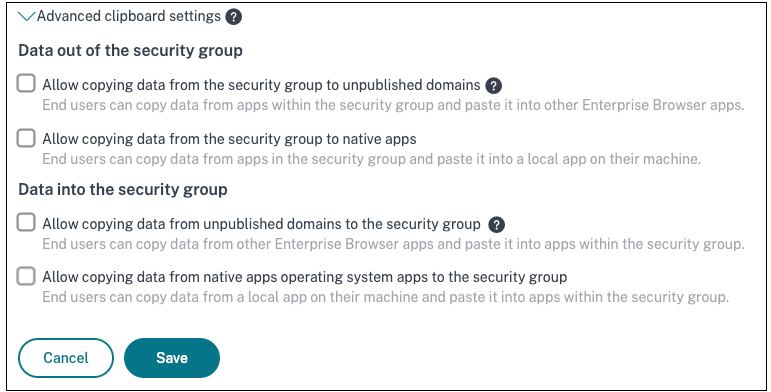

Pour plus de détails sur les paramètres avancés du presse-papiers, voir Activer les contrôles copier/coller pour les applications natives et les applications non publiées.

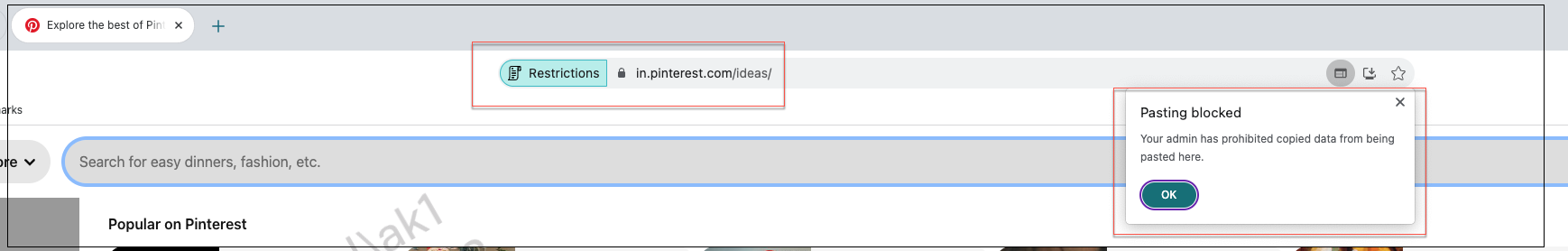

Lorsque les utilisateurs finaux lancent ces applications (Wikipedia, Pinterest et Dribble) depuis Citrix Workspace, ils doivent pouvoir partager des données (copier/coller) d’une application vers les autres applications au sein du groupe de sécurité. Le copier/coller s’effectue indépendamment des autres restrictions de sécurité déjà activées pour les applications.

Cependant, les utilisateurs finaux ne peuvent pas copier et coller le contenu de leurs applications locales sur leurs machines ou des applications non publiées vers ces applications désignées et inversement. La notification suivante apparaît lorsque le contenu est copié de l’application désignée vers une autre application :

Remarque

Vous pouvez activer le copier/coller de contenu à partir d’applications locales sur les machines des utilisateurs ou de contrôles d’applications non publiées en utilisant les options de la section Paramètres avancés du presse-papiers . Pour plus de détails, voir Activer les contrôles copier/coller pour les applications natives et les applications non publiées.

Activer le copier/coller au niveau granulaire

Vous pouvez activer l’accès au presse-papiers à un niveau granulaire dans les applications d’un groupe désigné. Vous pouvez le faire en créant des politiques d’accès pour les applications et en activant la restriction Copier / Coller selon vos besoins.

Remarque

Assurez-vous que la politique d’accès spécifique que vous avez créée pour l’accès au presse-papiers au niveau granulaire a une priorité plus élevée que la politique que vous avez créée pour les groupes de sécurité.

Exemple :

Considérez que vous avez créé un groupe de sécurité avec trois applications, à savoir Wikipédia, Pinterest et Dribble.

Maintenant, vous souhaitez restreindre le collage de contenu de Wikipédia ou de Dribble dans Pinterest. Pour ce faire, effectuez les opérations suivantes :

- Créez ou modifiez une politique d’accès attribuée à l’application

Pinterest. Pour plus de détails sur la création d’une politique d’accès, voir Configurer les politiques d’accès. - Dans Actions, sélectionnez Autoriser avec restrictions.

- Sélectionnez Coller.

Bien que Pinterest fasse partie d’un groupe de sécurité qui contient également Wikipédia et Dribble, les utilisateurs ne peuvent pas copier le contenu de Wikipédia ou Dribble vers Pinterest en raison de la politique d’accès associée à Pinterest dans laquelle la restriction Coller est activée.

Activer les contrôles copier/coller pour les applications natives et les applications non publiées

- Créer un groupe de sécurité. Pour plus de détails, voir Groupes de sécurité du presse-papiers pour les restrictions de copier et coller.

-

Développer Paramètres avancés du presse-papiers.

-

Sélectionnez les options suivantes selon vos besoins :

- Autoriser la copie des données du groupe de sécurité vers des domaines non publiés – Activer la copie des données des applications des groupes de sécurité vers les applications qui ne sont pas publiées dans Secure Private Access.

- Autoriser la copie des données du groupe de sécurité vers les applications natives - Activer la copie des données des applications des groupes de sécurité vers les applications locales sur vos machines.

- Autoriser la copie des données des domaines non publiés vers le groupe de sécurité – Activer la copie des données des applications non publiées via l’accès privé sécurisé aux applications des groupes de sécurité.

- Autoriser la copie des données des applications natives du système d’exploitation du groupe de sécurité - Activer la copie des données des applications locales sur les machines vers les applications.

Problèmes connus

-

La table de routage dans (Paramètres > Domaine d’application) conserve les domaines d’une application supprimée. Par conséquent, ces applications sont également considérées comme des applications publiées dans Secure Private Access. Si ces domaines sont accessibles directement depuis Citrix Enterprise Browser, le copier/coller est désactivé à partir de ces applications, quelles que soient les options que vous avez sélectionnées dans Paramètres avancés du presse-papiers.

Par exemple, supposons le scénario suivant :

- Vous avez supprimé une application nommée Jira2 (

https://test.citrite.net) qui faisait partie d’un groupe de sécurité. - Vous avez activé l’option Autoriser la copie des données du groupe de sécurité vers des domaines non publiés.

Dans ce scénario, si l’utilisateur tente de copier des données de cette application vers une autre application du même groupe de sécurité, le contrôle de collage est désactivé. Une notification à ce sujet est affichée à l’utilisateur.

- Vous avez supprimé une application nommée Jira2 (

-

Pour une application SaaS, l’accès à l’application peut être refusé si l’application est configurée avec une politique d’accès avec l’action Refuser l’accès. Les utilisateurs finaux peuvent toujours accéder à l’application car le trafic de l’application n’est pas acheminé via Secure Private Access. De plus, si l’application fait partie du groupe de sécurité, les paramètres du groupe de sécurité ne sont pas respectés et vous ne pouvez donc pas copier/coller le contenu de l’application.

Dans cet article

- Presse-papiers

- Copier

- Téléchargements

- Restriction de téléchargement par type de fichier

- Contenu non sécurisé

- Protection contre l’enregistrement des frappes

- Microphone

- Notifications

- Coller

- Masquage des données personnelles

- Pop-ups

- Impression

- Gestion des imprimantes

- Capture d’écran

- Restriction de téléchargement par type de fichier

- Téléchargements

- Filigrane

- Webcam

- Restriction du presse-papiers pour les groupes de sécurité