Aperçu du tableau de bord

Le tableau de bord du service Secure Private Access affiche les données de diagnostic et d’utilisation des applications SaaS, Web, TCP et UDP. Le tableau de bord offre aux administrateurs une visibilité complète sur leurs applications, leurs utilisateurs, l’état de santé des connecteurs et l’utilisation de la bande passante en un seul endroit pour la consommation. Ces données sont extraites de Citrix Analytics. Les données des différentes entités peuvent être visualisées pour une durée prédéfinie ou pour une chronologie personnalisée. Pour certaines entités, vous pouvez effectuer un zoom avant pour afficher plus de détails.

Les mesures sont généralement classées dans les catégories suivantes.

-

Journalisation et dépannage

- Journaux de diagnostic : journaux liés à l’authentification, au lancement d’applications, à l’énumération d’applications et aux contrôles de posture de l’appareil.

-

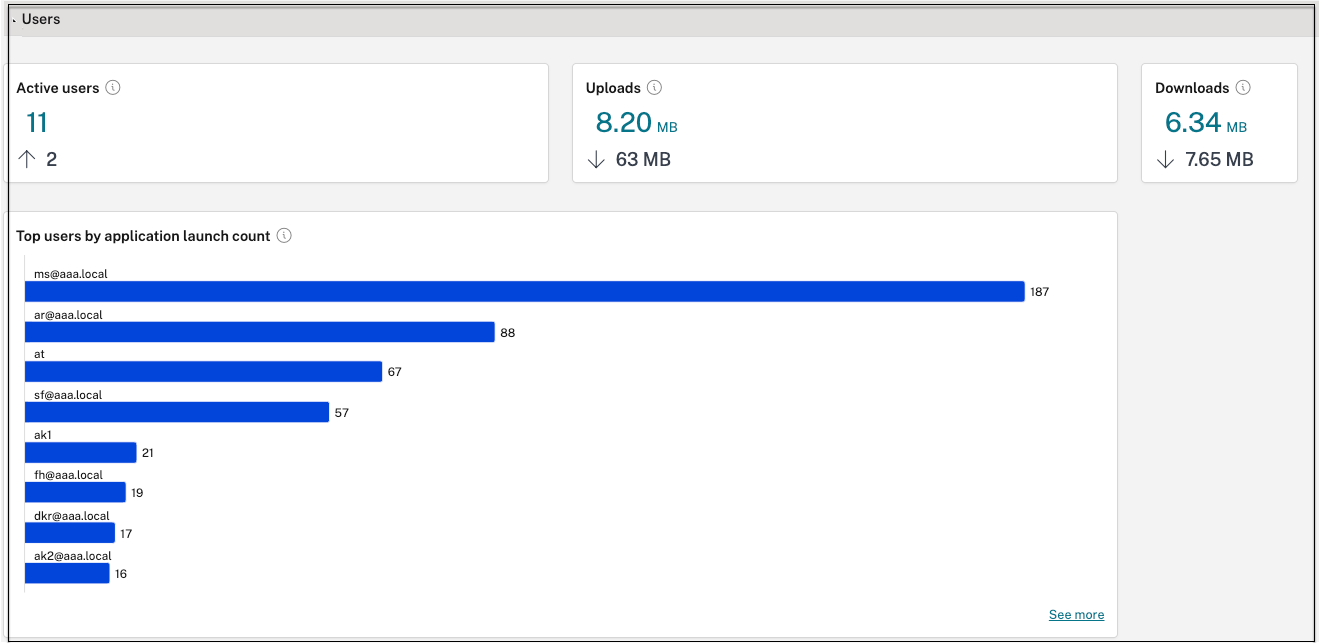

Utilisateurs

- Utilisateurs actifs : nombre total d’utilisateurs uniques accédant aux applications (SaaS, Web et TCP) pour l’intervalle de temps sélectionné.

- Téléchargements : volume total de données téléchargées via le service Secure Private Access pour l’intervalle de temps sélectionné.

- Téléchargements : Volume total de données téléchargées via le service Secure Private Access pour l’intervalle de temps sélectionné.

-

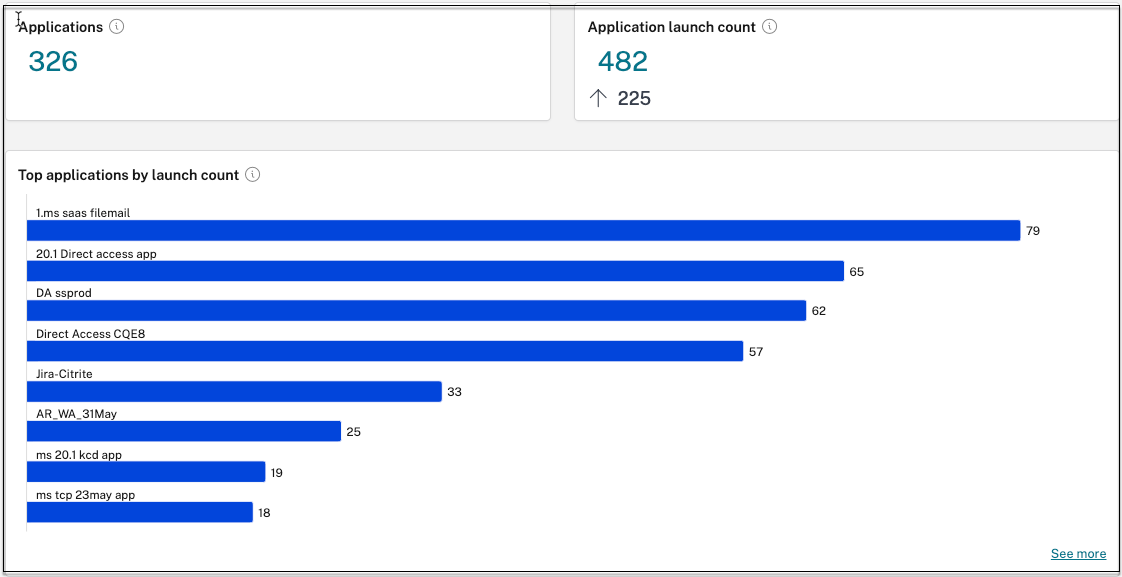

Applications :

- Applications : Nombre total d’applications (indépendamment de l’intervalle de temps) actuellement configurées.

- Nombre de lancements d’applications : nombre total d’applications (sessions d’application) lancées par chaque utilisateur pour l’intervalle de temps sélectionné.

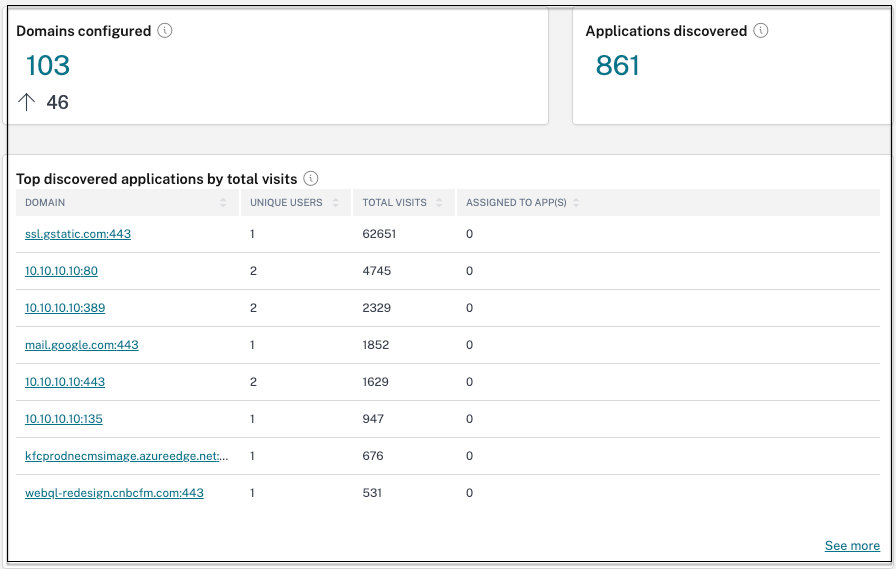

- Domaines configurés : nombre total de domaines configurés pour l’intervalle de temps sélectionné.

- Applications découvertes : nombre total de domaines uniques et individuels auxquels on a accédé mais qui ne sont associés à aucune application

-

Politiques d’accès

- Politiques d’accès : Nombre total de politiques d’accès (indépendamment de l’intervalle de temps) actuellement configurées.

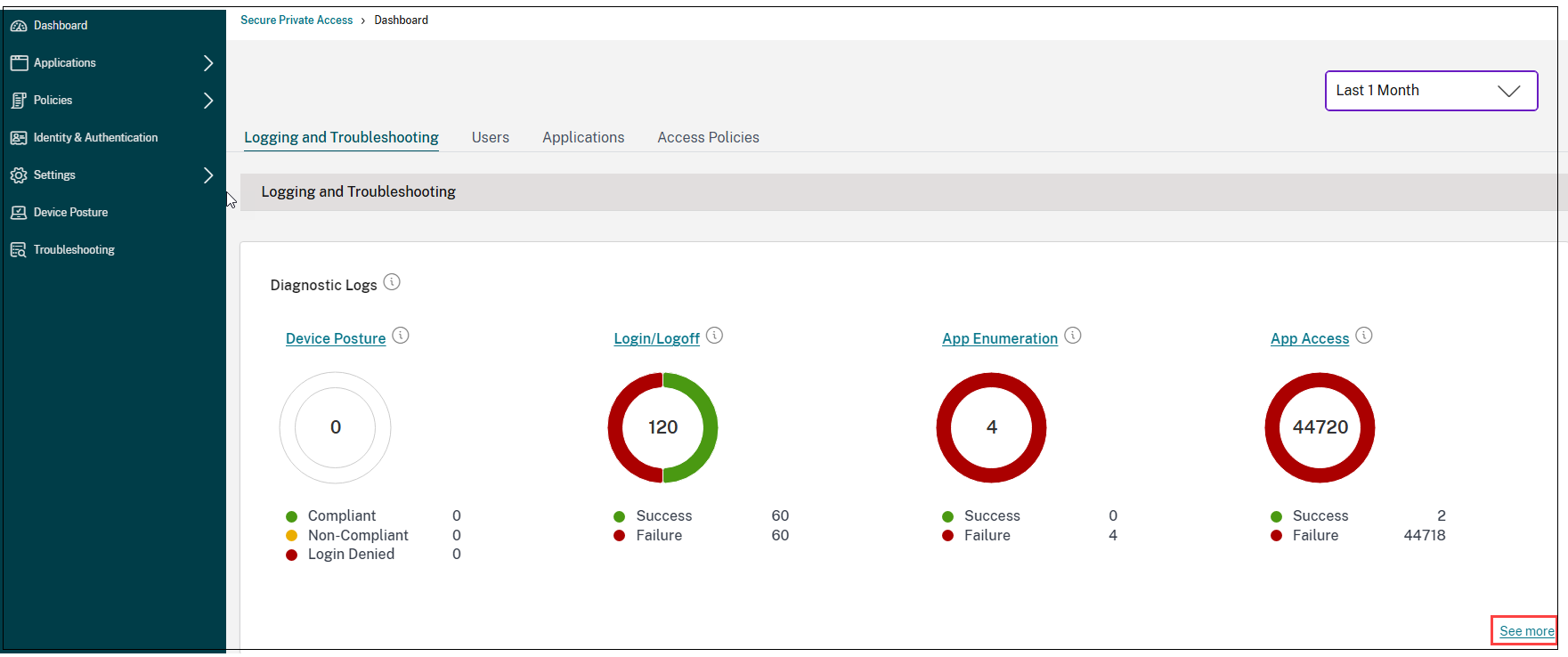

Journaux de diagnostic

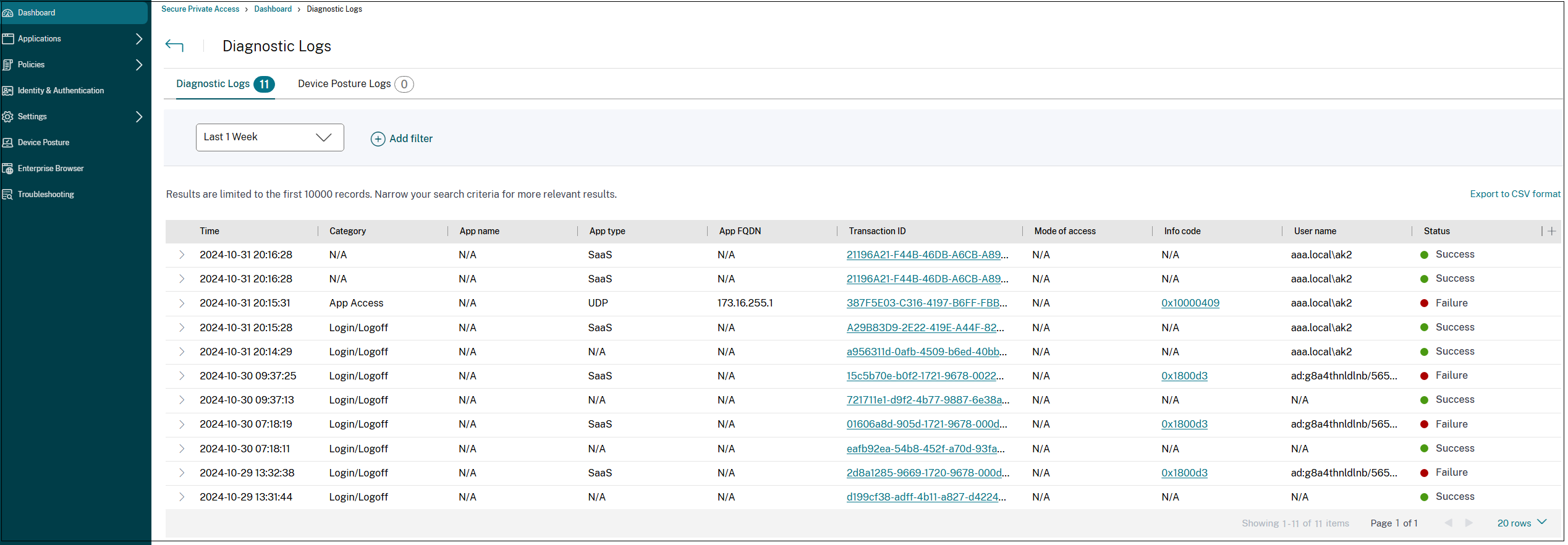

Utilisez le graphique Journaux de diagnostic pour afficher les journaux liés à l’authentification, au lancement de l’application, à l’énumération des applications, ainsi que les journaux liés à la posture de l’appareil. Vous pouvez cliquer sur le lien Voir plus pour afficher les détails des journaux. Les détails sont présentés sous forme de tableau. Vous pouvez afficher les journaux pour une durée prédéfinie ou pour une chronologie personnalisée. Vous pouvez ajouter des colonnes au graphique en cliquant sur le signe + en fonction des informations que vous souhaitez voir dans le tableau de bord. Vous pouvez exporter les journaux utilisateur au format CSV.

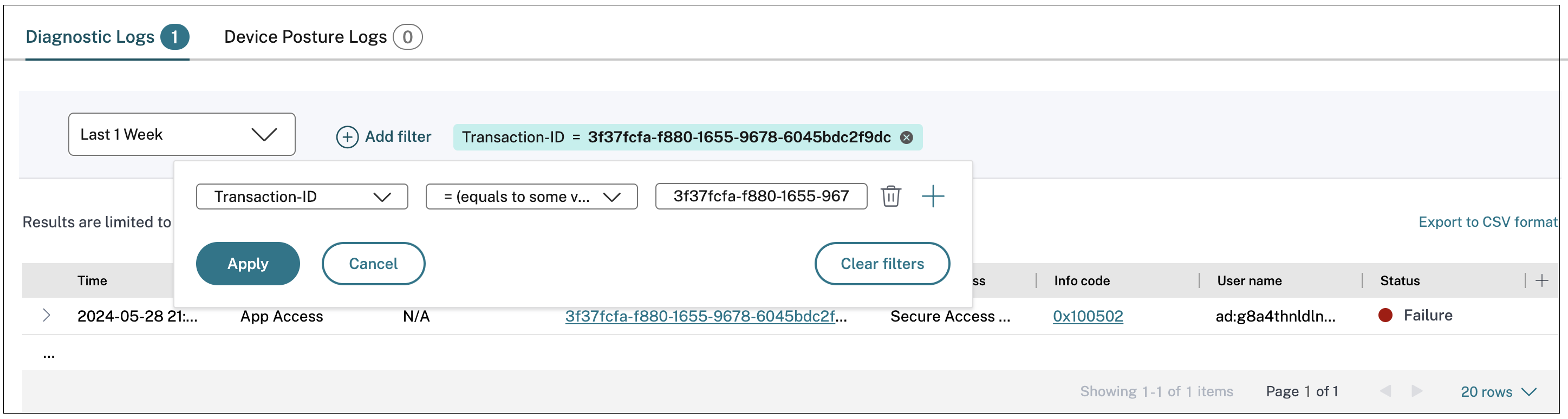

- Vous pouvez utiliser l’option Ajouter un filtre pour affiner votre recherche en fonction de différents critères tels que le type d’application, la catégorie, la description. Par exemple, dans les champs de recherche, vous pouvez sélectionner

ID de transaction,= (égal à une valeur)et saisir7456c0fb-a60d-4bb9-a2a2-edab8340bb15dans cette séquence, pour rechercher tous les journaux liés à cet ID de transaction. Pour plus de détails sur les opérateurs de recherche qui peuvent être utilisés avec l’option de filtre, voir Opérateurs de recherche.

- Journaux de posture de l’appareil : Vous pouvez affiner votre recherche en fonction des résultats de la politique (Conforme, Non conforme et Connexion refusée). Pour plus de détails sur la posture de l’appareil, voir Posture de l’appareil.

Remarque

- Chaque événement d’échec dans le tableau de bord des journaux de diagnostic Secure Private Access est associé à un code d’information. Pour plus de détails, voir Code d’information.

- L’ID de transaction met en corrélation tous les journaux d’accès privé sécurisé pour une demande d’accès. Pour plus de détails, voir ID de transaction.

- Vous pouvez cliquer sur l’icône de développement (>) pour afficher les détails complets des journaux.

- La page Journaux de diagnostic affiche les domaines intégrés pour chacune des URL principales auxquelles on accède. Les administrateurs peuvent afficher les domaines intégrés en cliquant sur l’icône de développement (>) à partir de l’URL principale. Les administrateurs peuvent utiliser la liste des domaines intégrés pour résoudre les problèmes liés à l’accès aux applications ou au rendu des applications. Par exemple, si un domaine est manquant dans la configuration de l’application, l’application spécifique n’est pas accessible à l’utilisateur final. Dans ce cas, l’administrateur peut afficher la liste des domaines intégrés, identifier le domaine manquant, puis mettre à jour la configuration de l’application avec le domaine manquant.

Remarque

- Par défaut, la page Journaux de diagnostic affiche les données de la semaine en cours et uniquement les 10 000 enregistrements récents. Utilisez la recherche de date personnalisée et les filtres pour affiner davantage vos résultats de recherche.

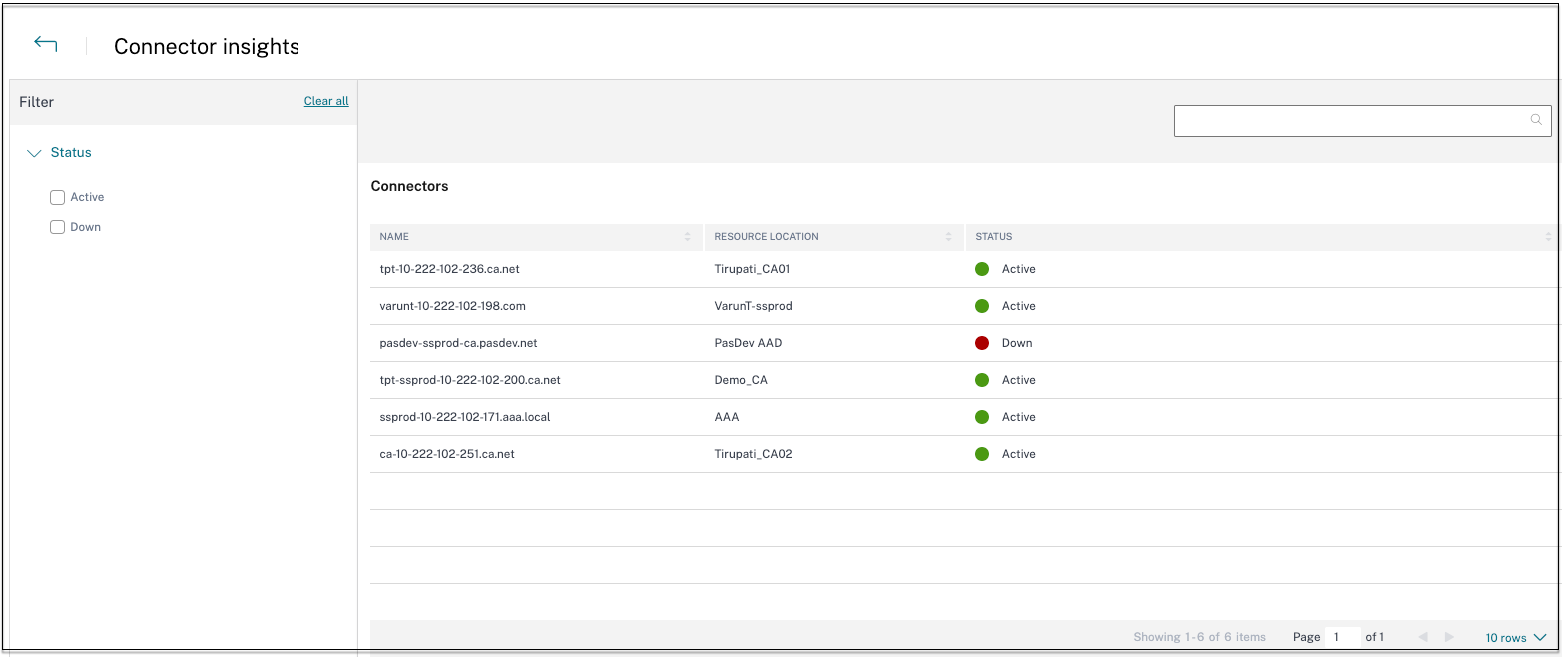

État du connecteur

Utilisez le graphique d’état du connecteur ** pour afficher l’état des connecteurs et les emplacements des ressources où les connecteurs sont déployés. Cliquez sur le lien **Voir plus pour afficher les détails. Dans la page Informations sur les connecteurs , vous pouvez utiliser les filtres Actif ou Inactif pour filtrer les connecteurs en fonction de leur statut.

Principales applications par nombre de lancements

Utilisez le graphique Principales applications par nombre de lancements pour afficher la liste des principales applications en fonction du nombre de fois où l’application a été lancée, du volume total de données téléchargées sur le serveur d’applications et du volume total de données téléchargées depuis le serveur d’applications. Vous pouvez appliquer les filtres Applications SaaS, Applications Webou Applications TCP/UDP pour affiner votre recherche à des applications spécifiques. Vous pouvez filtrer les données selon une chronologie prédéfinie ou selon une chronologie personnalisée.

Principaux utilisateurs par nombre de lancements d’applications

Utilisez le graphique Principaux utilisateurs par nombre de lancements d’applications pour afficher les données par utilisateur. Par exemple, le nombre de fois qu’un utilisateur a lancé l’application TCP, le volume total de données téléchargées sur le serveur d’applications et le volume total de données téléchargées depuis le serveur d’applications. Vous pouvez filtrer les données selon une chronologie prédéfinie ou selon une chronologie personnalisée.

Politiques d’accès les plus importantes par application

Utilisez le graphique Principales politiques d’accès par application pour afficher la liste des politiques d’accès appliquées sur les applications. Cliquez sur le lien Voir plus pour afficher la liste des politiques associées aux applications et le nombre de fois où les politiques sont appliquées. Vous pouvez également utiliser l’option Rechercher dans la page Politiques d’accès pour filtrer les politiques en fonction du nom de la politique. Vous pouvez également rechercher des politiques spécifiques à l’aide des opérateurs de recherche pour affiner davantage votre recherche. Pour plus de détails, voir Opérateurs de recherche.

Principales applications découvertes

Utilisez le graphique Principales applications découvertes par nombre total de visites pour afficher la liste des domaines uniques et individuels qui ont été consultés à un moment donné mais qui ne sont associés à aucune application. Ces domaines sont répertoriés en fonction du nombre total de visites sur ces domaines. Les administrateurs peuvent utiliser ce graphique pour voir si un domaine présentant un intérêt particulier est consulté par de nombreux utilisateurs. Dans de tels cas, les administrateurs peuvent créer une application avec ce domaine pour un accès facile.

Dans le graphique, la colonne ASSIGNÉE AUX APPLICATIONS affiche le nombre total d’applications pour lesquelles ce domaine est configuré dans le cadre de leurs valeurs d’URL associées ou d’URL de destination. Cliquer sur le numéro affiche les applications attribuées à ce domaine.

Vous pouvez cliquer sur le lien Voir plus pour afficher plus de détails sur tous les domaines.

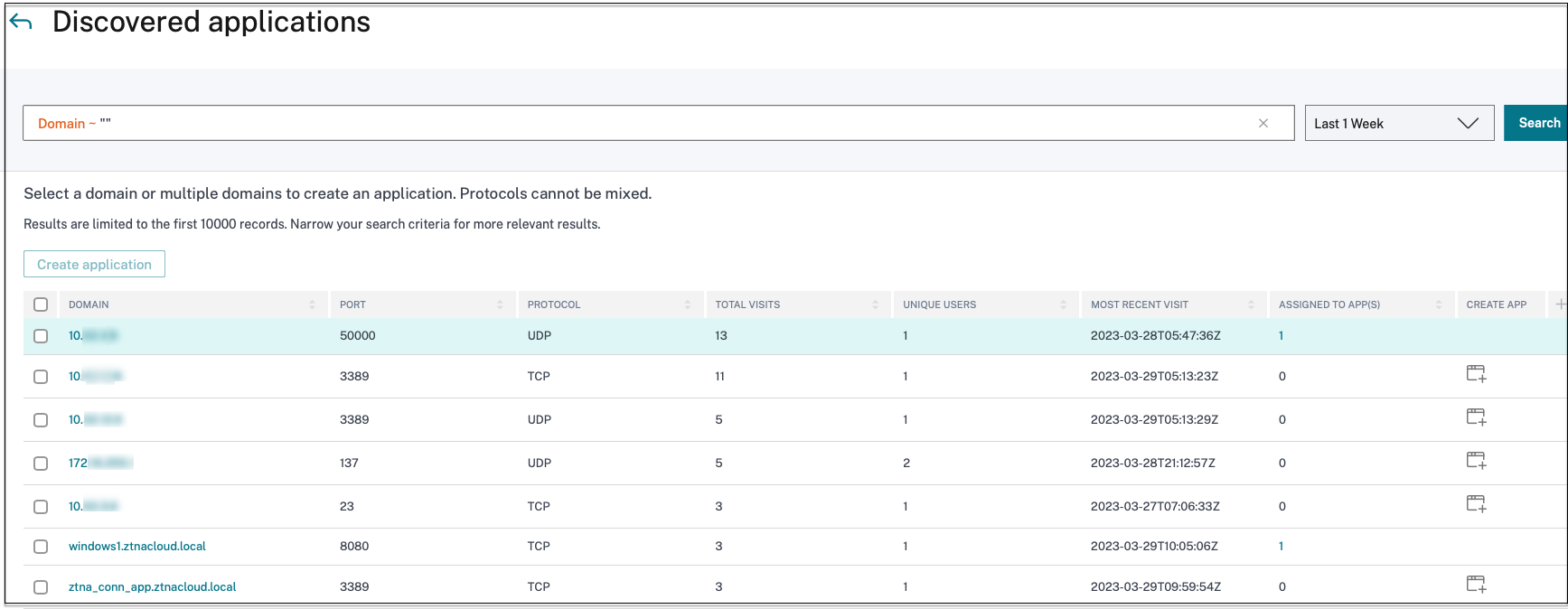

La page Applications découvertes affiche les détails des domaines tels que le nom de domaine, le port, le protocole, le nombre total de visites, les utilisateurs uniques et la date de visite la plus récente. Toutes les colonnes du graphique sont triables. Vous pouvez utiliser la barre de recherche pour effectuer une recherche en fonction du domaine.

Remarque

- Les protocoles sont dérivés en fonction des ports standard utilisés par les clients.

- La liste des domaines découverts est limitée à 10 000 enregistrements.

Créer une application à partir du graphique

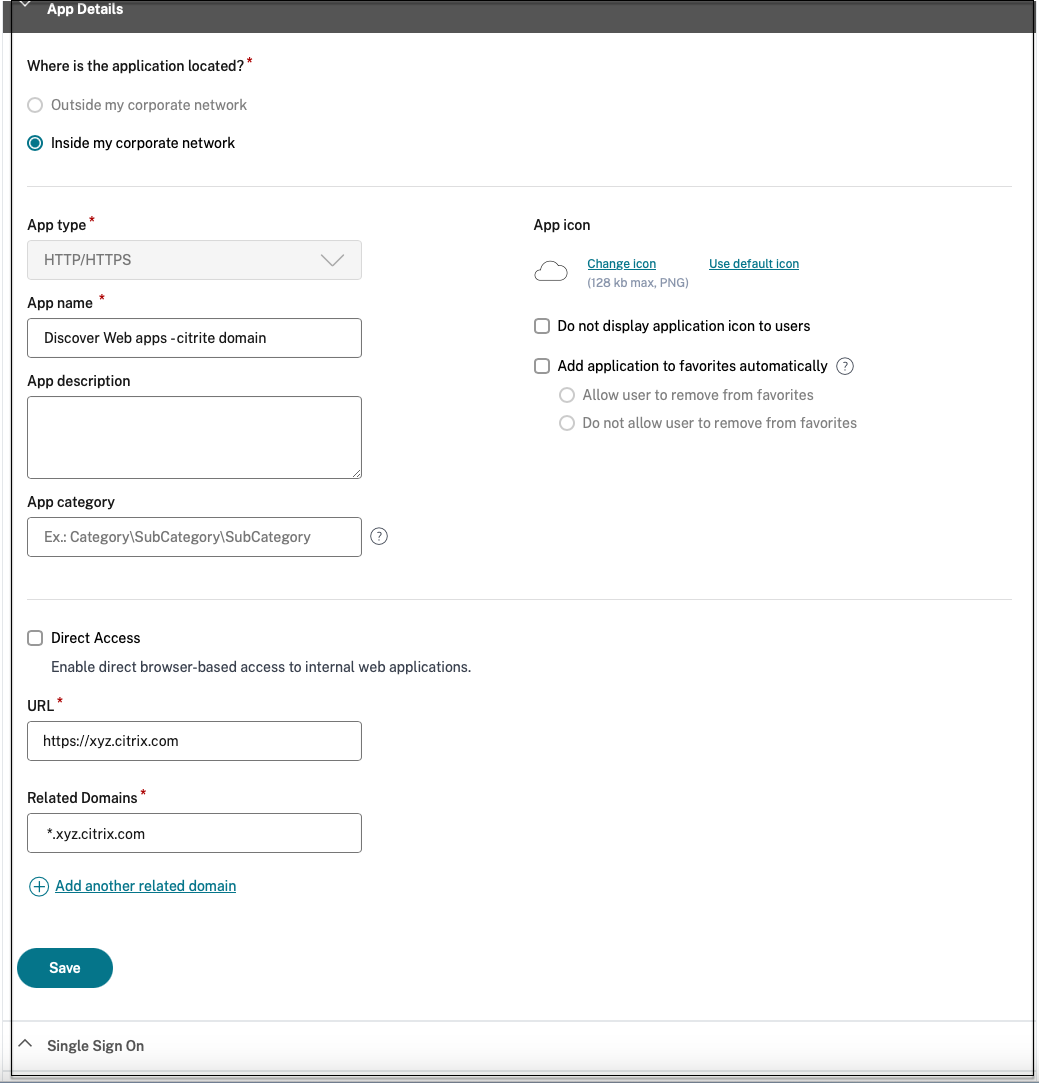

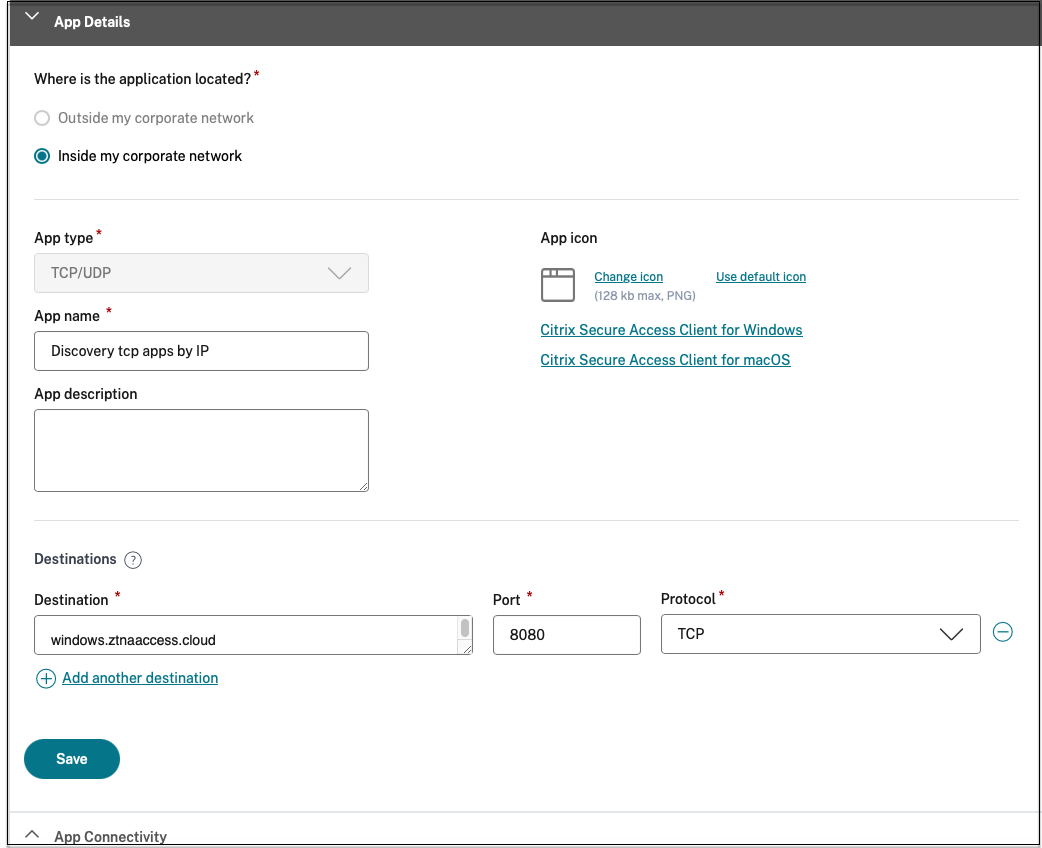

Cliquez sur l’icône + en ligne avec le domaine respectif pour créer une application. L’assistant de configuration de l’application apparaît. L’icône de création d’application n’apparaît pas pour les lignes dans lesquelles une application est déjà créée avec la même combinaison de domaine, de port et de protocole, et est dans un état terminé.

- Le type d’application est automatiquement renseigné en fonction du protocole de l’application que vous avez sélectionné. Cependant, vous pouvez modifier le type, si nécessaire.

- Les valeurs dans les champs URL, Domaines associés, Destination, Port, Protocole sont toutes renseignées automatiquement. Suivez les étapes pour ajouter une application. Pour plus de détails, consultez Flux de travail guidé par l’administrateur pour une intégration et une configuration faciles.

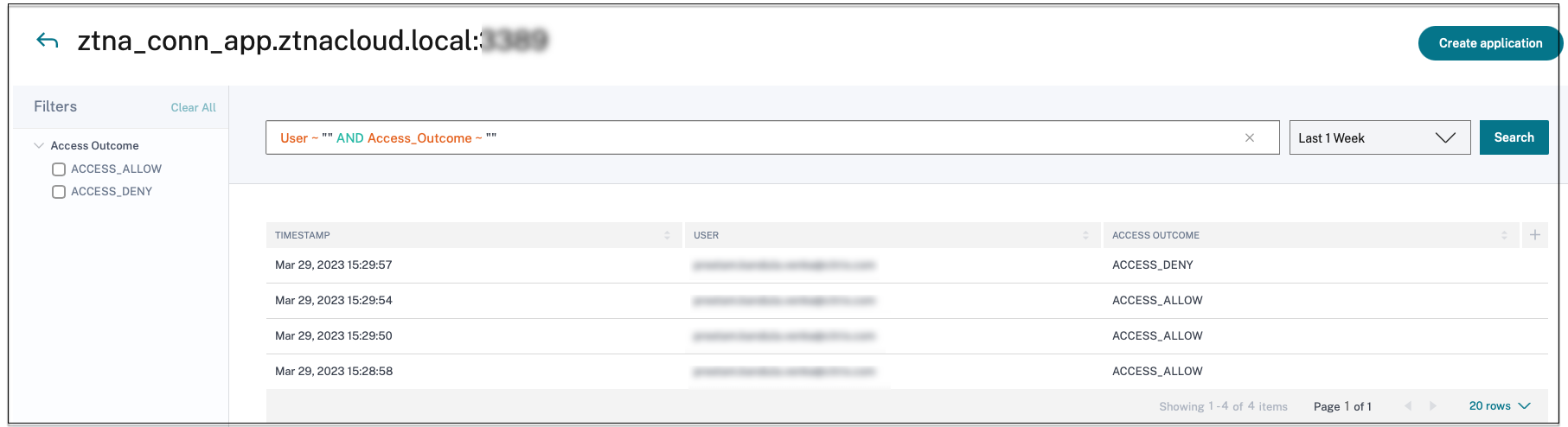

Vous pouvez également cliquer sur le lien du domaine unique pour voir plus de détails et créer une demande pour ce domaine. Lorsque vous cliquez sur un lien de domaine, les journaux d’authentification utilisateur pour le domaine s’affichent. Cliquez sur le bouton Créer une application . Suivez les étapes pour ajouter une application.

Opérateurs de recherche

Voici les opérateurs de recherche que vous pouvez utiliser pour affiner votre recherche :

- = (égal à une valeur): Pour rechercher les journaux/politiques qui correspondent exactement aux critères de recherche.

- != (pas égal à une valeur): Pour rechercher les journaux/politiques qui ne contiennent pas les critères spécifiés.

- ~ (contient une valeur): Pour rechercher les journaux/politiques qui correspondent partiellement aux critères de recherche.

- !~ (ne contient pas de valeur): Pour rechercher les journaux/politiques qui ne contiennent pas certains des critères spécifiés.