Intégration et déploiement de Secure Web

Pour intégrer et délivrer Secure Web, suivez ces étapes :

-

Pour activer l’authentification unique (SSO) sur le réseau interne, configurez Citrix Gateway.

Pour le trafic HTTP, Citrix ADC peut fournir l’authentification unique (SSO) pour tous les types d’authentification proxy pris en charge par Citrix ADC. Pour le trafic HTTPS, la stratégie de mise en cache des mots de passe Web permet à Secure Web de s’authentifier et de fournir l’authentification unique (SSO) au serveur proxy via le SDK MAM. Le SDK MSM ne prend en charge que l’authentification de base, proxy, Digest et NTLM. Les mots de passe sont mis en cache à l’aide du SDK MAM et stockés dans le coffre partagé Endpoint Management, une zone de stockage sécurisée pour les données d’application sensibles. Pour plus d’informations sur la configuration de Citrix Gateway, consultez la section Citrix Gateway.

- Téléchargez Secure Web.

- Déterminez la manière dont vous souhaitez configurer les connexions utilisateur au réseau interne.

- Ajoutez Secure Web à Endpoint Management en suivant les mêmes étapes que pour les autres applications MDX, puis configurez les stratégies du SDK MAM. Pour de plus amples informations sur les stratégies spécifiques à Secure Web, veuillez consulter la section À propos des stratégies Secure Web.

Configuration des connexions utilisateur

Secure Web prend en charge les configurations suivantes pour les connexions utilisateur :

-

Tunnel - SSO Web : Les connexions qui sont tunnélisées sur le réseau interne peuvent utiliser une variante d’un VPN sans client, appelé Tunnel - SSO Web.

-

Split tunneling inversé : dans le mode INVERSÉ, le trafic des applications intranet contourne le tunnel VPN tandis que le rester du trafic passe par le tunnel VPN. Cette stratégie peut être utilisée pour consigner tout le trafic LAN non local.

Split Tunneling

En mode Split Tunneling, le trafic des applications intranet est acheminé via un VPN, tandis que le reste du trafic le contourne. Cette fonctionnalité améliore les performances des applications qui ne nécessitent pas de protection VPN, et garantit également la sécurité des accès aux ressources internes lors de la connexion à Internet.

Pour Android et iOS, lorsque le mode Split Tunneling est activé, vous disposez de deux options :

-

Définir une plage d’adresses IP intranet : cela permet d’accéder au site intranet en ouvrant Secure Web (avec mVPN) et en utilisant l’adresse IP que vous définissez (par exemple,

https://10.8.0.8). -

Définir les applications intranet qui acceptent les caractères génériques : cela vous permet d’accéder au site intranet en ouvrant Secure Web (avec mVPN) et en utilisant l’adresse de domaine que vous définissez (par exemple,

https://abc.example.com).

Étapes de configuration pour le split tunneling inverse

Pour configurer le mode Split Tunneling inversé sur Citrix Gateway, procédez comme suit :

- Accédez à Stratégies > Stratégie de session.

- Sélectionnez la stratégie Secure Hub, puis accédez à Expérience client > Split Tunneling.

- Sélectionnez INVERSE.

Stratégie MDX Liste d’exclusion de split tunneling inverse

Vous configurez la stratégie de mode de split tunneling inverse avec la plage Exclusion dans Citrix Endpoint Management. La plage est basée sur une liste séparée par des virgules de suffixes DNS et de noms de domaine complets. Cette liste définit les URL pour lesquelles le trafic doit être dirigé sur le réseau local de l’appareil et non acheminé vers Citrix ADC.

Le tableau suivant indique si Secure Web invite l’utilisateur à entrer des informations d’identification, en fonction de la configuration et du type de site :

| Mode de connexion | Type de site | Mise en cache du mot de passe | Authentification unique (SSO) configurée pour Citrix Gateway | Secure Web demande des identifiants lors du premier accès à un site Web | Secure Web demande des identifiants lors de l’accès ultérieur à un site Web | Secure Web demande des identifiants après le changement de mot de passe |

|---|---|---|---|---|---|---|

| Tunnel – SSO Web | HTTP | Non | Oui | Non | Non | Non |

| Tunnel – SSO Web | HTTPS | Non | Oui | Non | Non | Non |

Stratégies Secure Web

Lorsque vous ajoutez Secure Web, tenez compte des stratégies du SDK MAM qui sont spécifiques à Secure Web. Pour tous les appareils mobiles pris en charge :

Sites Web autorisés ou bloqués

Secure Web ne filtre pas les liens Web. Vous pouvez utiliser cette stratégie pour configurer une liste spécifique de sites autorisés ou bloqués. Vous configurez des modèles d’adresse URL afin de limiter les sites Web que le navigateur est autorisé à ouvrir, sous forme de liste séparée par des virgules. Un signe plus (+) ou moins (-) précède chaque modèle dans la liste. Le navigateur compare une URL avec les modèles dans l’ordre indiqué jusqu’à ce qu’une correspondance soit trouvée. Lorsqu’une correspondance est trouvée, le préfixe détermine l’action suivante :

- Un préfixe - indique au navigateur de bloquer l’URL. Dans ce cas, l’URL est traitée comme si l’adresse du serveur Web ne pouvait pas être résolue.

- Un préfixe + autorise le traitement de l’URL.

- Si aucun préfixe (+ ou -) n’est fourni avec le modèle, + (autoriser) est la valeur par défaut.

- Si l’URL ne correspond à aucun modèle dans la liste, elle est autorisée.

Pour bloquer toutes les autres URL, ajoutez un signe moins suivi d’un astérisque (-*) à la fin de la liste. Par exemple :

- La valeur de stratégie

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*autorise les URL HTTP dans le domainemycorp.com, mais les bloque ailleurs. Elle autorise les URL HTTPS et FTP n’importe où et bloque toutes les autres URL. - La valeur de stratégie

+http://*.training.lab/*,+https://*.training.lab/*,-*permet aux utilisateurs d’ouvrir n’importe quel site du domaine Training.lab (intranet) via HTTP ou HTTPS. La valeur de stratégie ne permet pas aux utilisateurs d’ouvrir des URL publiques, telles que Facebook, Google ou Hotmail, quel que soit le protocole.

La valeur par défaut est vide (toutes les URL sont autorisées).

Bloquer les fenêtres contextuelles

Les fenêtres contextuelles sont de nouveaux onglets que les sites Web ouvrent sans votre autorisation. Cette stratégie détermine si Secure Web autorise les fenêtres contextuelles. Si ce paramètre est défini sur Activé, Secure Web empêche les sites Web d’ouvrir des fenêtres contextuelles. La valeur par défaut est Désactivé.

Signets pré-chargés

Définit un ensemble de signets préchargés pour le navigateur Secure Web. La stratégie est une liste séparée par des virgules de tuples contenant le nom du dossier, un nom convivial et une adresse Web. Chaque triplet doit être au format dossier, nom, url où dossier et nom peuvent éventuellement être entourés de guillemets (“).

Par exemple, les valeurs de stratégie,"Mycorp, Inc. home page",https://www.mycorp.com, "MyCorp Links",Account logon,https://www.mycorp.com/Accounts "MyCorp Links/Investor Relations","Contact us",https://www.mycorp.com/IR/Contactus.aspx define three bookmarks. La première est un lien principal (sans nom de dossier) intitulé “ Mycorp, Inc. home page”. Le second lien est placé dans un dossier “MyCorp Links” intitulé “Account logon”. Le troisième est placé dans le sous-dossier “Investor Relations” du dossier “MyCorp Links” et affiché en tant que “Contact us”.

La valeur par défaut est vide.

URL de page d’accueil

Définit le site Web que Secure Web charge au démarrage. La valeur par défaut est vide (page de démarrage par défaut).

Pour les appareils Android et iOS pris en charge uniquement :

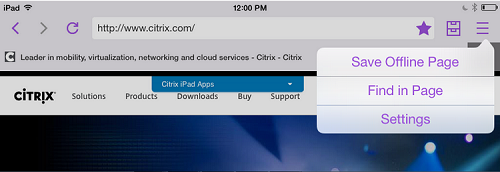

Interface utilisateur du navigateur

Spécifie le comportement et la visibilité des contrôles de l’interface utilisateur du navigateur pour Secure Web. Tous les contrôles de navigation sont normalement disponibles. Cela comprend les contrôles suivant, précédent, barre d’adresses et actualiser/arrêter. Vous pouvez configurer cette stratégie pour restreindre l’utilisation et la visibilité de certains de ces contrôles. La valeur par défaut est “Toutes les commandes visibles”.

Options :

- Toutes les commandes visibles. Toutes les commandes sont visibles et les utilisateurs ne sont pas limités dans leur utilisation.

- Barre d’adresse en lecture seule. Toutes les commandes sont visibles, mais les utilisateurs ne peuvent pas modifier le champ d’adresse du navigateur.

- Masquer la barre d’adresse. Masque la barre d’adresses, mais pas les autres commandes.

- Masquer toutes les commandes. Supprime la barre d’outils complète pour offrir une expérience de navigation sans cadre.

Activer la mise en cache du mot de passe Web

Lorsque les utilisateurs Secure Web entrent des informations d’identification lors de l’accès à une ressource Web ou la demande d’une ressource Web, cette stratégie détermine si Secure Web met en cache de façon silencieuse le mot de passe sur l’appareil. Cette stratégie s’applique aux mots de passe entrés dans les boîtes de dialogue d’authentification et non aux mots de passe entrés dans les formulaires Web.

Si l’option Activé est sélectionnée, Secure Web met en cache tous les mots de passe des utilisateurs lors de la demande d’une ressource Web. Si l’option Désactivé est sélectionnée, Secure Web ne met pas en cache les mots de passe et supprime les mots de passe en cache existants. La valeur par défaut est Désactivé.

Serveurs proxy

Vous pouvez également configurer des serveurs proxy pour Secure Web lorsque vous utilisez le mode Tunnel – SSO Web. Pour plus d’informations, consultez ce billet de blog.

Suffixes DNS

Sur Android, si aucun suffixe DNS n’est configuré, le VPN peut échouer. Pour de plus amples informations sur la configuration de suffixes DNS, reportez-vous à la section Prise en charge de requêtes DNS à l’aide de suffixes DNS pour appareils Android.

Préparation des sites intranet pour Secure Web

Cette section est destinée aux développeurs de sites Web ayant besoin de configurer un site intranet pour utiliser Secure Web sous Android et iOS. Les sites intranet conçus pour des navigateurs de bureau devront être modifiés pour fonctionner correctement sur les appareils Android et iOS.

Secure Web dépend de Android WebView et iOS WkWebView pour prendre en charge la technologie Web. Certaines des technologies Web prises en charge par Secure Web sont :

- AngularJS

- ASP .NET

- JavaScript

- jQuery

- WebGL

- WebSockets (uniquement en mode non restreint)

Certaines des technologies Web non prises en charge par Secure Web sont :

- Flash

- Java

Le tableau suivant dresse la liste des fonctionnalités de rendu HTML et des technologies prises en charge par Secure Web. “X” indique que la fonctionnalité est disponible pour une combinaison de plate-forme, de navigateur et de composant.

| Technologie | Secure Web pour iOS | Secure Web pour Android |

|---|---|---|

| Moteur JavaScript | JavaScriptCore | V8 |

| Stockage local | X | X |

| AppCache | X | X |

| IndexedDB | X | |

| SPDY | X | |

| WebP | X | |

| srcet | X | X |

| WebGL | X | |

| requestAnimationFrame API | X | |

| API Navigation Timing | X | |

| API Resource Timing | X |

Les technologies fonctionnent de la même façon sur tous les appareils ; cependant, Secure Web renvoie différentes chaînes d’agent utilisateur pour différents appareils. Pour déterminer la version de navigateur utilisée pour Secure Web, consultez la chaîne d’agent utilisateur. Vous pouvez vérifier l’agent utilisateur à partir des journaux de Secure Web. Pour collecter les journaux Secure Web, accédez à Secure Hub > Aide > Signaler un problème. Sélectionnez Secure Web dans la liste des applications. Vous recevez un e-mail contenant les fichiers journaux zippés en pièce jointe.

Dépannage des sites intranet

Pour résoudre les problèmes d’affichage lorsque votre intranet est affiché dans Secure Web, comparez les affichages entre Secure Web et d’autres navigateurs compatibles tiers.

Pour iOS, les navigateurs tiers compatibles à des fins de test sont Chrome et Dolphin.

Pour Android, le navigateur tiers compatible à des fins de test est Dolphin.

Remarque

Chrome est un navigateur natif d’Android. Ne l’utilisez pas pour la comparaison.

Sous iOS, assurez-vous que les navigateurs prennent en charge le VPN au niveau de l’appareil. Vous pouvez configurer cette prise en charge sur l’appareil dans Paramètres > VPN > Ajouter une configuration VPN.

Vous pouvez également utiliser des clients VPN disponibles sur l’App Store, tels que Citrix Secure Access, Cisco AnyConnect ou Pulse Secure.

- Si l’affichage d’une même page Web est identique sur les deux navigateurs, le problème vient de votre site Web. Mettez à jour votre site et vérifiez qu’il fonctionne correctement avec le système d’exploitation.

- Si le problème d’affichage d’une page Web apparait uniquement dans Secure Web, contactez le support technique Citrix pour ouvrir un ticket d’assistance. Veuillez indiquer les étapes de résolution des problèmes que vous avez suivies, y compris les navigateurs et types de systèmes d’exploitation testés. Si vous rencontrez des problèmes de génération avec Secure Web pour iOS, vous pouvez inclure une archive Web de la page, comme décrit dans les étapes suivantes. Ceci permet à Citrix de résoudre le problème plus rapidement.

Vérifier la connectivité SSL

Assurez-vous que la chaîne de certificats SSL est correctement configurée. Vous pouvez rechercher les autorités de certification racine ou intermédiaire manquantes qui ne sont pas liées ou installées sur des appareils mobiles à l’aide de l’outil SSL Certificate Checker.

De nombreux certificats de serveur sont signés par plusieurs autorités de certification (CA) hiérarchiques, ce qui signifie que les certificats forment une chaîne. Vous devez lier ces certificats. Pour plus d’informations sur l’installation ou la liaison de vos certificats, consultez la section Installer, lier et mettre à jour des certificats.

Pour créer un fichier d’archive Web

En utilisant Safari sur macOS 10.9 ou une version ultérieure, vous pouvez enregistrer une page Web en tant que fichier d’archive Web (aussi appelé liste de lecture). Le fichier d’archive Web contient tous les fichiers liés, tels que les images, feuilles de style CSS et JavaScript.

-

Depuis Safari, videz le dossier de liste de lecture : dans le Finder, cliquez sur le menu Aller dans la barre des menus, cliquez sur Aller au dossier, tapez le nom du chemin d’accès ~/Bibliothèque/Safari/ReadingListArchives/. Maintenant, supprimez tous les dossiers de cet emplacement.

-

Dans la barre de menu accédez à Safari > Préférences > Avancé et activez Afficher le menu Développer dans la barre de menu.

-

Dans la barre de menu, accédez à Développer > Agent utilisateur et entrez l’agent utilisateur Secure Web : (Mozilla/5.0 [iPad ; CPU OS 8_3 comme macOS] AppleWebKit/600.1.4 [KHTML, comme Gecko] Mobile/12F69 Secure Web/ 10.1.0 [build 1.4.0] Safari/8536.25).

-

Dans Safari, ouvrez le site Web à enregistrer en tant que liste de lecture (fichier d’archive Web).

-

Dans la barre de menu, accédez à Signets > Ajouter à la liste de lecture. Cette étape peut prendre plusieurs minutes. L’archivage se produit en arrière-plan.

-

Localisez la liste de lecture archivée : dans la barre de menu, accédez à Afficher > Afficher l’encadré Liste de lecture.

-

Vérifiez le fichier d’archive :

- Désactivez la connectivité réseau sur votre Mac.

-

Ouvrez le site Web à partir de la liste de lecture.

Le site Web est restitué complètement.

-

Compressez le fichier d’archive : dans le Finder, cliquez sur le menu Aller dans la barre des menus, cliquez sur Aller au dossier et tapez le nom du chemin d’accès ~/Bibliothèque/Safari/ReadingListArchives/. Ensuite, compressez le dossier qui a une chaîne hexadécimale aléatoire en tant que nom de fichier. Il s’agit du fichier que vous pouvez envoyer à l’assistance Citrix lorsque vous ouvrez un ticket d’assistance.

Fonctionnalités Secure Web

Secure Web utilise des technologies d’échange de données mobiles pour créer un tunnel VPN dédié permettant aux utilisateurs d’accéder aux sites Web internes et externes et à tous les autres sites Web. Ceux-ci incluent les sites contenant des informations confidentielles dans un environnement sécurisé par les stratégies de votre organisation.

L’intégration de Secure Web avec Secure Mail et Citrix Files offre une expérience utilisateur transparente au sein du conteneur Endpoint Management sécurisé. Voici quelques exemples de fonctionnalités d’intégration :

- Lorsque les utilisateurs touchent des liens mailto, un nouveau message s’ouvre dans Secure Mail sans qu’aucune authentification supplémentaire ne soit requise.

-

Autoriser les liens à s’ouvrir dans Secure Web tout en préservant la sécurité des données : dans Secure Web pour Android, un tunnel VPN dédié permet aux utilisateurs d’accéder en toute sécurité aux sites contenant des informations sensibles. Les utilisateurs peuvent cliquer sur des liens depuis Secure Mail, Secure Web ou une application tierce. Les liens s’ouvrent dans Secure Web et les données sont contenues en toute sécurité. Les utilisateurs peuvent ouvrir un lien interne avec le schéma ctxmobilebrowser dans Secure Web. Ce faisant, Secure Web remplace le préfixe

ctxmobilebrowser://parhttp://. Pour ouvrir un lien HTTPS, Secure Web remplacectxmobilebrowsers://parhttps://.Dans Secure Web pour iOS, cette fonctionnalité dépend d’une stratégie MDX d’interaction avec les applications appelée Échange de documents entrants. Par défaut, la stratégie est définie sur Sans restriction. Ce paramètre permet aux URL de s’ouvrir dans Secure Web. Vous pouvez modifier le paramètre de stratégie afin que seules les applications que vous incluez dans une liste verte puissent communiquer avec Secure Web.

-

Lorsque les utilisateurs cliquent sur un lien intranet dans un e-mail, Secure Web accède à ce site sans authentification supplémentaire requise.

- Les utilisateurs peuvent charger des fichiers dans Citrix Files qu’ils téléchargent à partir du Web dans Secure Web.

Les utilisateurs de Secure Web peuvent également effectuer les actions suivantes :

-

Bloquer les fenêtres contextuelles.

Remarque

Une grande partie de la mémoire de Secure Web est consacrée à la génération des fenêtres contextuelles. Les performances sont donc souvent améliorées en bloquant les fenêtres contextuelles dans les paramètres.

- Placer en signet leurs sites favoris.

- Télécharger des fichiers.

- Enregistrer des pages hors connexion.

- Enregistrer automatiquement des mots de passe.

- Effacer le cache/l’historique/les cookies.

- Désactiver les cookies et le stockage local HTML5.

- Partager des appareils avec d’autres utilisateurs en toute sécurité.

- Effectuer des recherches dans la barre d’adresses.

- Autoriser les applications Web exécutées avec Secure Web à accéder à leur emplacement.

- Exporter et importer les paramètres.

- Ouvrir les fichiers directement dans Citrix Files sans avoir à les télécharger. Pour activer cette fonctionnalité, ajoutez ctx-sf: à la stratégie URL autorisées dans Endpoint Management.

- Dans iOS, utilisez des actions tactiles 3D pour ouvrir un nouvel onglet et accéder aux pages en mode déconnecté, à des sites favoris et à des téléchargements directement à partir de l’écran d’accueil.

-

Dans iOS, télécharger des fichiers de n’importe quelle taille et les ouvrir dans Citrix Files ou d’autres applications.

Remarque

L’exécution en arrière-plan de Secure Web provoque l’arrêt du téléchargement.

-

Recherchez un terme dans la page affichée à l’aide de la fonction Rechercher dans la page.

Secure Web prend également en charge le texte dynamique, ce qui signifie qu’il affiche la police que les utilisateurs ont définie sur leurs appareils.

Remarque

- Citrix Files pour XenMobile a atteint sa fin de vie (EOL) le 1er juillet 2023. Pour plus d’informations, consultez Applications en fin de vie et obsolètes