Tâches et considérations de l’administrateur

Cet article discute des tâches et des considérations pertinentes pour les administrateurs des applications de productivité mobiles.

Gestion des feature flag

Si un problème se produit avec une application de productivité mobile en production, nous pouvons désactiver une fonctionnalité affectée dans le code de l’application. Nous pouvons désactiver la fonctionnalité pour Secure Hub, Secure Mail et Secure Web pour iOS et Android. Pour ce faire, nous utilisons des commutateurs de fonctionnalité et un service tiers appelé LaunchDarkly. Vous n’avez pas besoin d’effectuer des configurations pour activer le trafic vers LaunchDarkly, sauf si un pare-feu ou un proxy bloque le trafic sortant. Dans ce cas, vous activez le trafic vers LaunchDarkly via des URL ou adresses IP spécifiques, en fonction des exigences de votre stratégie. Pour plus de détails sur la prise en charge de l’exclusion de domaines du tunneling, consultez la documentation du SDK MAM.

Vous pouvez activer le trafic et la communication vers LaunchDarkly des manières suivantes :

Activer le trafic vers les URL suivantes

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

Créer une liste verte par domaine

Auparavant, nous proposions une liste d’adresses IP à utiliser lorsque les stratégies internes ne requièrent que la liste des adresses IP. Maintenant que Citrix a apporté des améliorations à l’infrastructure, nous supprimons progressivement les adresses IP publiques à compter du 16 juillet 2018. Nous vous recommandons de créer une liste verte par domaine si possible.

Répertorier les adresses IP dans une liste verte

Si vous devez répertorier les adresses IP dans la liste verte, consultez la liste des adresses IP publiques de LaunchDarkly pour obtenir une liste de toutes les plages d’adresses IP actuelles. Vous pouvez utiliser cette liste pour vous assurer que les configurations du pare-feu sont mises à jour automatiquement en fonction des mises à jour de l’infrastructure. Pour plus d’informations sur l’état des modifications de l’infrastructure, consultez la page LaunchDarkly Statuspage.

Note:

Les applications provenant de magasins d’applications publics requièrent une nouvelle installation la première fois que vous les déployez. Il n’est pas possible de mettre à niveau la version encapsulée d’entreprise de l’application vers la version du magasin public.

Grâce à la distribution sur magasins d’applications publics, vous n’avez pas besoin de signer et d’encapsuler des applications développées par Citrix avec le MDX Toolkit. Vous pouvez utiliser l’outil MDX Toolkit pour encapsuler des applications tierces ou d’entreprise.

Configuration système requise pour LaunchDarkly

- Endpoint Management 10.7 ou version ultérieure.

- Assurez-vous que les applications peuvent communiquer avec les services suivants si le split tunneling sur Citrix ADC est désactivé :

- Service LaunchDarkly

- Service d’écoute APNs

Magasins d’applications pris en charge

Les applications de productivité mobiles sont disponibles sur l’App Store d’Apple et Google Play.

En Chine, où Google Play n’est pas disponible, Secure Hub pour Android est disponible sur les magasins d’applications suivants :

Activation de la distribution sur des magasins d’applications publics

- Téléchargez les fichiers .mdx du magasin public pour iOS et Android depuis la page de téléchargements de Endpoint Management.

- Chargez les fichiers .mdx sur la console Endpoint Management. Les versions de magasin public des applications de productivité mobiles sont toujours chargées en tant qu’applications MDX. Ne les chargez pas en tant qu’applications de magasin public sur le serveur. Pour les étapes, voir Ajouter des applications.

- Modifiez les valeurs par défaut des stratégies en fonction de vos stratégies de sécurité (facultatif).

- Distribuez ces applications en tant qu’applications requises (facultatif). Cette étape nécessite que votre environnement soit activé pour la gestion des appareils mobiles.

- Installez les applications sur l’appareil à partir de l’App Store, Google Play ou du magasin d’applications Endpoint Management.

- Sur Android, l’utilisateur est dirigé vers le Play Store pour installer l’application. Sur iOS, dans les déploiements avec MDM, l’application s’installe sans que l’utilisateur soit redirigé vers l’App Store.

- Lorsque l’application est installée à partir de l’App Store ou du Play Store, l’action suivante se produit. L’application est convertie en application gérée tant que le fichier .mdx correspondant a été chargé sur le serveur. Lors de la transition vers une application gérée, l’application requiert la saisie d’un code PIN Citrix. Lorsque les utilisateurs entrent le code PIN Citrix, Secure Mail affiche l’écran de configuration du compte.

- Les applications sont accessibles uniquement si vous vous êtes inscrit auprès de Secure Hub et que le fichier .mdx correspondant se trouve sur le serveur. Si l’une de ces conditions n’est pas remplie, les utilisateurs peuvent installer l’application, mais son utilisation sera bloquée.

Si vous utilisez actuellement des applications provenant de Citrix Ready Marketplace sur des magasins d’applications publics, le processus de déploiement vous est déjà familier. Les applications de productivité mobiles adoptent la même approche que la plupart des éditeurs de logiciels. Incorporez le SDK MDX dans l’application pour la préparer à être utilisée dans un magasin public.

Remarque

Les versions de magasin public de l’application Citrix Files pour iOS et Android sont maintenant universelles. L’application Citrix Files est la même pour les téléphones et les tablettes.

Notifications push Apple

Pour de plus amples informations sur la configuration des notifications push, consultez la section Configuration de Secure Mail pour les notifications push.

Questions fréquemment posées sur les magasins d’applications publics

-

Puis-je déployer plusieurs copies de l’application de magasin public à différents groupes d’utilisateurs ? Par exemple, je souhaite déployer des stratégies différentes à différents groupes d’utilisateurs.

Chargez un fichier .mdx différent pour chaque groupe d’utilisateurs. Toutefois, dans ce cas, un utilisateur ne peut pas appartenir à plusieurs groupes. Si les utilisateurs appartiennent à plusieurs groupes, plusieurs copies de la même application sont attribuées à cet utilisateur. Plusieurs copies d’une application de magasin public ne peuvent pas être déployées sur le même appareil, car l’ID d’application ne peut pas être modifié.

-

Puis-je distribuer des applications de magasin public en tant qu’applications requises ?

Non. La distribution d’applications sur des appareils requiert MDM ; elle n’est pas prise en charge pour les déploiements MAM exclusif.

-

Dois-je mettre à jour les stratégies de trafic ou les règles Exchange Server qui sont basées sur l’agent utilisateur ?

Chaînes pour stratégies et règles basées sur l’agent utilisateur par plate-forme :

Important :

Secure Notes et Secure Tasks ont atteint la fin de leur cycle de vie le 31 décembre 2018. Pour plus d’informations, voir Applications en fin de vie et obsolètes.

Android

| Application | Serveur | Chaîne agent-utilisateur |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| Application | Serveur | Chaîne agent-utilisateur |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

Puis-je empêcher la mise à niveau des applications ?

Oui. Lorsqu’une mise à jour est publiée sur le magasin d’applications public, les utilisateurs qui ont activé les mises à jour automatiques recevront la mise à jour.

-

Puis-je imposer la mise à jour des applications ?

Oui, les mises à niveau sont appliquées par le biais de la stratégie de période de grâce de mise à jour. Cette stratégie est définie lorsque le nouveau fichier .mdx correspondant à la version mise à jour de l’application est chargé sur le serveur Endpoint Management.

-

Comment faire pour tester les applications avant de distribuer la mise à jour aux utilisateurs si je ne peux pas contrôler l’échéancier des mises à jour ?

À l’instar du processus pour Secure Hub, les applications sont disponibles à des fins de test sur TestFlight pour iOS durant la période EAR. Pour Android, les applications sont disponibles via le programme bêta Google Play durant la période EAR. Vous pouvez tester les mises à jour d’applications au cours de cette période.

-

Que se passe-t-il si je ne mets pas à jour le nouveau fichier .mdx avant que la mise à jour automatique ne soit appliquée aux appareils des utilisateurs ?

L’application mise à jour reste compatible avec l’ancien fichier .mdx. Les nouvelles fonctionnalités qui dépendent d’une nouvelle stratégie ne seront pas activées.

-

L’application passera-t-elle en mode géré si Secure Hub est installé ou doit-elle être inscrite ?

Les utilisateurs doivent être inscrits auprès de Secure Hub pour que l’application du magasin public soit activée en tant qu’application gérée (sécurisée par MDX) et utilisable. Si Secure Hub est installé mais que l’utilisateur n’y est pas inscrit, il ne peut pas utiliser l’application de magasin public.

-

Ai-je besoin d’un compte de développeur Apple Enterprise pour les applications d’un magasin public ?

Oui. Étant donné que Citrix gère désormais les certificats et les profils de provisioning des applications de productivité mobiles, un compte de développeur Apple Enterprise n’est pas requis pour déployer les applications auprès des utilisateurs.

-

La fin de la distribution d’entreprise s’applique-t-elle à toute application encapsulée que j’ai déployée ?

Non, elle s’applique uniquement aux applications de productivité mobiles : Secure Mail, Secure Web, Citrix Content Collaboration pour Endpoint Management, QuickEdit et ShareConnect. Toutes les applications d’entreprise encapsulées que vous avez déployées qui ont été développées en interne ou par des tiers peuvent continuer à utiliser l’encapsulation d’entreprise. Le MDX Toolkit continue à prendre en charge l’encapsulation d’applications d’entreprise pour les développeurs d’applications.

-

Lors de l’installation d’une application à partir de Google Play, je reçois une erreur Android avec le code d’erreur 505.

Remarque

La prise en charge d’Android 5.x s’est terminée le 31 décembre 2018.

Il s'agit d'un problème connu avec Google Play et les versions 5.x. d’Android. Si cette erreur se produit, vous pouvez suivre ces étapes pour effacer toute date obsolète sur l’appareil qui empêche l'installation de l'application :

-

Redémarrez la machine.

-

Effacez le cache et les données relatives à Google Play dans les paramètres de l’appareil.

-

En dernier recours, supprimez et rajoutez le compte Google sur votre appareil.

Pour plus d’informations, effectuez une recherche sur ce site à l’aide des mots clés suivants « Fix Google Play Store Error 505 in Android: Unknown Error Code »

-

Bien que l’application soit disponible en production sur Google Play et qu’il n’existe pas de version bêta, pourquoi Bêta s’affiche-t-il après le titre de l’application sur Google Play ?

Si vous faites partie de notre programme Early Access Release, vous verrez toujours cette mention en regard du titre de l’application. Ce nom informe simplement les utilisateurs de leur niveau d’accès pour une application particulière. Le nom Bêta indique que les utilisateurs reçoivent la version la plus récente de l’application disponible. La version la plus récente peut être la dernière version publiée dans un environnement de production ou bêta.

-

Après l’installation et l’ouverture de l’application, les utilisateurs voient le message « Application non autorisée », même si le fichier .mdx est présent dans la console Endpoint Management.

Ce problème peut se produire si les utilisateurs installent l’application directement à partir de l’App Store ou de Google Play et que Secure Hub n’a pas été actualisé. Secure Hub doit être actualisé lorsque le délai d’inactivité a expiré. Actualisez les stratégies lorsque les utilisateurs ouvrent Secure Hub et se réauthentifient. L’application est autorisée la prochaine fois qu’elle est ouverte par les utilisateurs.

-

Ai-je besoin d’un code d’accès pour utiliser l’application ? Un message m’invite à entrer un code d’accès lors de l’installation de l’application à partir de l’App Store ou du Play Store.

Si vous êtes invité à entrer un code d’accès, c’est que vous ne vous êtes pas inscrit auprès de Endpoint Management via Secure Hub. Inscrivez-vous avec Secure Hub et assurez-vous que le fichier .mdx pour l’application est déployé sur le serveur. Assurez-vous également que l’application peut être utilisée. Le code d’accès est limité à un usage interne Citrix. Les applications requièrent un déploiement Endpoint Management pour être activées.

-

Puis-je déployer les applications d’un magasin public iOS via le programme VPP ou DEP ?

Endpoint Management est optimisé pour la distribution VPP d’applications de magasin public non MDX. Bien que vous puissiez distribuer les applications du magasin public Endpoint Management avec VPP, le déploiement ne sera pas optimal tant que nous n’aurons pas apporté d’améliorations à Endpoint Management et au magasin Secure Hub pour résoudre les limites. Pour obtenir une liste des problèmes connus avec le déploiement d’applications du magasin public Endpoint Management via VPP et leurs solutions potentielles, consultez cet article dans le Centre de connaissances Citrix.

Stratégies MDX pour les applications de productivité mobiles

Les stratégies MDX vous permettent de configurer les paramètres que Endpoint Management applique. Les stratégies couvrent les paramètres d’authentification, de sécurité sur l’appareil, d’exigences de réseau et d’accès, de cryptage, d’interaction avec l’application, de restrictions applicatives et plus. De nombreuses stratégies MDX s’appliquent à toutes les applications de productivité mobiles. Certaines stratégies sont spécifiques à l’application.

Les fichiers de stratégie sont fournis en tant que fichiers .mdx pour les versions de magasin public des applications de productivité mobiles. Vous pouvez également configurer des stratégies dans la console Endpoint Management lorsque vous ajoutez une application.

Pour obtenir une description complète des stratégies MDX, consultez les articles suivants de cette section :

- Synopsis des stratégies MDX pour les applications de productivité mobiles

- Stratégies MDX pour les applications de productivité mobiles pour Android

- Stratégies MDX pour les applications de productivité mobiles pour iOS

Les sections suivantes décrivent les stratégies MDX liées aux connexions utilisateur.

Mode double dans Secure Mail pour Android

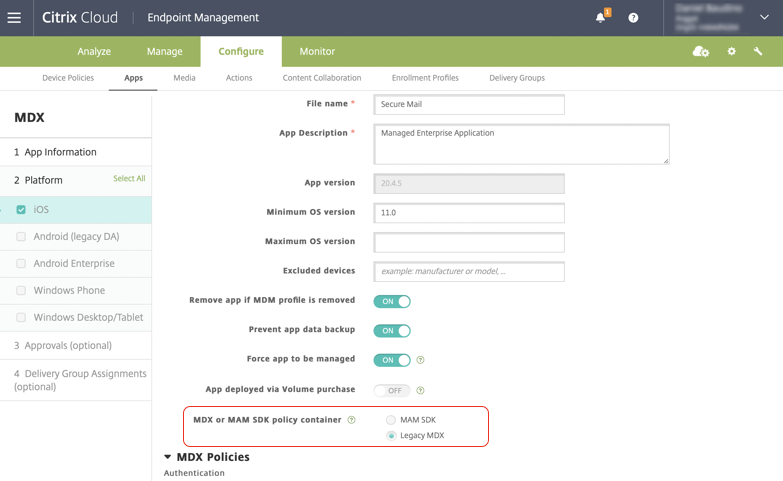

Un SDK MAM (Mobile Application Management ou Gestion d’applications mobiles) est disponible pour remplacer les zones de fonctionnalités MDX qui ne sont pas couvertes par les plates-formes iOS et Android. La technologie d’encapsulation MDX devrait atteindre la fin de son cycle de vie en septembre 2021. Pour continuer à gérer vos applications d’entreprise, vous devez incorporer le SDK MAM.

À partir de la version 20.8.0, les applications Android sont publiées avec le SDK MDX et MAM en préparation à la stratégie MDX EOL mentionnée précédemment. Le mode double MDX fournit un moyen de passer aux nouveaux SDK MAM à partir du MDX Toolkit actuel. L’utilisation du mode double vous permet de :

- Continuer à gérer les applications à l’aide de MDX Toolkit (désormais appelé MDX d’ancienne génération dans la console Endpoint Management)

- Gérer les applications qui intègrent le nouveau SDK MAM.

Remarque

lorsque vous utilisez le SDK MAM, vous n’avez pas besoin d’encapsuler les applications.

Aucune étape supplémentaire n’est requise après avoir basculé vers le SDK MAM.

Pour plus d’informations sur le SDK MAM, consultez les articles suivants :

- Présentation du SDK MAM

- Dernières versions du SDK MAM

- Section Citrix Developer sur la gestion des appareils

- Article de blog Citrix

Logiciels requis

Pour un déploiement réussi de la fonction de mode double :

- Mettez à jour votre instance Citrix Endpoint Management vers 10.12 RP2 et versions ultérieures, ou 10.11 RP5 et versions ultérieures.

- Mettez à jour vos applications mobiles vers la version 20.8.0 ou ultérieure.

- Mettez à jour le fichier de stratégies vers la version 20.8.0 ou ultérieure.

- Si votre organisation utilise des applications tierces, assurez-vous d’incorporer le SDK MAM à vos applications tierces avant de passer à l’option SDK MAM pour vos applications de productivité mobiles Citrix. Toutes vos applications gérées doivent être déplacées vers le SDK MAM en même temps.

Remarque

Le SDK MAM est pris en charge pour tous les clients basés sur le cloud.

Limitations

- Le SDK MAM prend en charge uniquement les applications publiées sous la plate-forme Android Enterprise sur votre déploiement Citrix Endpoint Management. Pour les applications nouvellement publiées, le chiffrement par défaut est le chiffrement basé sur la plate-forme.

- Le SDK MAM prend uniquement en charge le chiffrement basé sur la plate-forme, et non le chiffrement MDX.

- Si vous ne mettez pas à jour Citrix Endpoint Management et que les fichiers de stratégie s’exécutent sur les versions 20.8.0 et ultérieures pour les applications mobiles, des entrées en double de la stratégie Mise en réseau sont créées pour Secure Mail.

Lorsque vous configurez Secure Mail dans Citrix Endpoint Management, la fonctionnalité mode double vous permet de continuer à gérer les applications à l’aide du MDX Toolkit (désormais MDX d’ancienne génération) ou de basculer vers le nouveau SDK MAM pour la gestion des applications. Citrix vous recommande de passer au SDK MAM, car les SDK MAM sont plus modulaires et vous permettent d’utiliser uniquement un sous-ensemble des fonctionnalités MDX utilisées par votre organisation.

Vous disposez des options suivantes pour les paramètres de stratégie dans Conteneur de stratégie MDX ou SDK MAM :

- SDK MAM

- MDX d’ancienne génération

Dans la stratégie Conteneur de stratégie MDX ou du SDK MAM, vous pouvez uniquement remplacer l’option MDX d’ancienne génération par SDK MAM. L’option permettant de passer de SDK MAM à MDX d’ancienne génération n’est pas autorisée et vous devez republier l’application. La valeur par défaut est MDX d’ancienne génération. Assurez-vous de définir le même mode de stratégie pour Secure Mail et Secure Web lorsqu’ils s’exécutent sur le même appareil. Vous ne pouvez pas définir deux modes différents sur le même appareil.

Connexions utilisateur au réseau interne

Les connexions qui sont tunnélisées sur le réseau interne peuvent utiliser un tunnel VPN complet ou une variante d’un VPN sans client, appelé Tunnel - SSO Web. La stratégie Mode VPN préféré contrôle ce comportement. Par défaut, les connexions utilisent Tunnel - SSO Web, ce qui est recommandé pour les connexions qui nécessitent l’authentification unique (SSO). Le paramètre de tunnel VPN complet est recommandé pour les connexions qui utilisent des certificats clients ou des connexions SSL de bout en bout vers une ressource dans le réseau interne. Le paramètre gère les protocoles faisant appel à TCP et peut être utilisé avec des ordinateurs Windows et Mac, ainsi qu’avec des appareils iOS et Android.

La stratégie Autoriser le basculement vers le mode VPN permet le basculement automatique entre les modes Tunnel VPN complet et Tunnel - SSO Web si nécessaire. Cette stratégie est désactivée par défaut. Lorsque cette stratégie est activée, une demande réseau qui a échoué en raison d’une demande d’authentification qui ne peut pas être traitée dans le mode VPN préféré est de nouveau tentée dans un autre mode. Par exemple, le mode Tunnel VPN complet peut utiliser des demandes d’accès au serveur pour les certificats clients, mais pas le mode Tunnel – SSO Web. De même, les demandes d’authentification HTTP sont plus susceptibles d’être traitées avec l’authentification unique (SSO) lorsqu’elles utilisent le mode Tunnel – SSO Web.

Restrictions d’accès réseau

La stratégie Accès réseau spécifie si des restrictions sont imposées sur l’accès réseau. Par défaut, l’accès à Secure Mail est illimité, ce qui signifie qu’aucune restriction n’est imposée sur l’accès réseau. Les applications ont un accès illimité aux réseaux auxquels l’appareil est connecté. Par défaut, l’accès à Secure Web est tunnélisé vers le réseau interne, ce qui signifie qu’un tunnel VPN par application vers le réseau interne est utilisé pour tous les accès réseau et que les paramètres de split tunneling de Citrix ADC sont utilisés. Vous pouvez également spécifier un accès bloqué pour que l’application fonctionne comme si l’appareil n’avait pas de connexion réseau.

Ne bloquez pas la stratégie Accès réseau si vous voulez autoriser les fonctionnalités telles que AirPrint, iCloud et Facebook et les API Twitter.

La stratégie Accès réseau interagit avec la stratégie Services réseau d’arrière-plan. Pour de plus amples informations, consultez la section Intégration à un serveur Exchange ou un serveur IBM Notes Traveler.

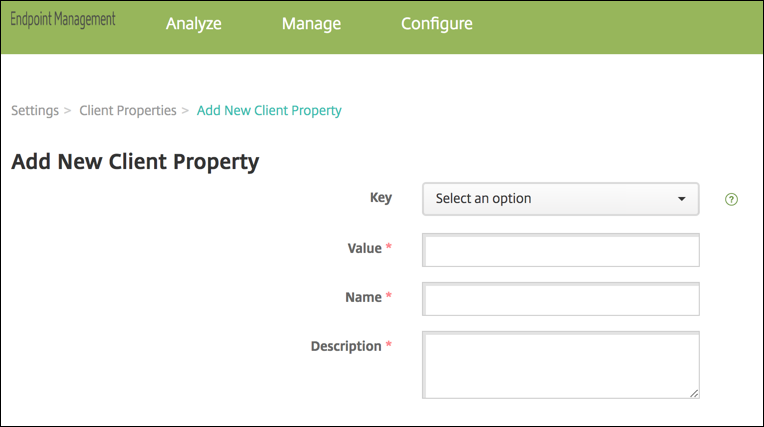

Propriétés du client Endpoint Management

Les propriétés du client contiennent des informations qui sont fournies directement à Secure Hub sur les appareils des utilisateurs. Les propriétés du client se trouvent dans la console Endpoint Management sous Paramètres > Client > Propriétés du client.

Les propriétés du client sont utilisées pour configurer des paramètres tels que ceux qui suivent :

Mise en cache du mot de passe utilisateur

La mise en cache du mot de passe de l’utilisateur permet la mise en cache locale du mot de passe Active Directory de l’utilisateur sur l’appareil mobile. Lorsque vous activez la mise en cache du mot de passe de l’utilisateur, les utilisateurs sont invités à créer un code PIN ou code secret Citrix.

Délai d’inactivité

Le délai d’inactivité définit la durée en minutes pendant laquelle les utilisateurs peuvent laisser leurs appareils inactifs et accéder à une application sans être invité à entrer un code PIN ou code secret Citrix. Pour activer ce paramètre pour une application MDX, vous devez définir la stratégie Code secret d’application sur Activé. Si la stratégie Code secret d’application est définie sur Désactivé, les utilisateurs sont redirigés vers Secure Hub pour effectuer une authentification complète. Lorsque vous modifiez ce paramètre, la valeur prend effet la prochaine fois que les utilisateurs sont invités à s’authentifier.

Authentification par code PIN Citrix

Le code PIN Citrix simplifie l’expérience d’authentification pour l’utilisateur. Le code PIN est utilisé pour sécuriser un certificat client ou enregistrement des informations d’identification Active Directory localement sur leur appareil. Si vous configurez des paramètres de code PIN, l’expérience de connexion de l’utilisateur est la suivante :

-

Lorsque les utilisateurs démarrent Secure Hub pour la première fois, ils sont invités à entrer un code PIN, qui place les informations d’identification Active Directory en mémoire cache.

-

Lorsque les utilisateurs démarrent ensuite une application de productivité mobile telle que Secure Mail, ils entrent le code PIN et se connectent.

Vous pouvez utiliser les propriétés du client pour activer l’authentification par code PIN, spécifier le type de code PIN, et spécifier les exigences en matière de force, longueur et modification du code PIN.

Authentification par empreinte digitale ou Touch ID

L’authentification par empreinte digitale, également connue sous le nom d’authentification Touch ID, pour les appareils iOS est une alternative à l’utilisation d’un code PIN Citrix. Cette fonctionnalité est utile lorsque des applications encapsulées (à l’exception de Secure Hub) requièrent une authentification hors connexion, par exemple après expiration du délai d’inactivité. Vous pouvez activer cette fonction dans les scénarios d’authentification suivants :

- Code PIN Citrix + certificat client

- Code PIN Citrix + mot de passe Active Directory mis en cache

- Code PIN Citrix + certificat client et mot de passe Active Directory mis en cache

- Le code PIN Citrix est désactivé

Si l’authentification par empreinte digitale échoue ou si l’utilisateur annule l’invite d’authentification par empreinte digitale, les applications encapsulées utilisent l’authentification par code PIN Citrix ou par mot de passe Active Directory.

Exigences requises par l’authentification par empreinte digitale

-

Appareils iOS (version minimum 8.1) prenant en charge l’authentification par empreinte digitale et disposant d’au moins une empreinte digitale configurée.

-

L’entropie utilisateur doit être désactivée.

Pour configurer l’authentification par empreinte digitale

Important :

Si l’entropie utilisateur est activée, la propriété Enable Touch ID Authentication est ignorée. L’entropie utilisateur est activée à l’aide de la clé Encrypt secrets using Passcode.

-

Dans la console Endpoint Management, accédez à Paramètres > Client > Propriétés du client.

-

Cliquez sur Ajouter.

-

Ajoutez la clé ENABLE_TOUCH_ID_AUTH, définissez sa valeur sur Vrai, et définissez le nom de la stratégie sur Activer l’authentification par empreinte digitale.

Après avoir configuré l’authentification par empreinte digitale, les utilisateurs n’ont pas besoin de réinscrire leurs appareils.

Pour plus d’informations sur la clé Encrypt secrets using Passcode et les propriétés client en général, consultez l’article Endpoint Management sur les propriétés du client.

Google Analytics

Citrix Secure Mail utilise Google Analytics pour collecter des statistiques sur les applications et des données d’analyse sur les informations d’utilisation afin d’améliorer la qualité des produits. Citrix ne collecte ni ne stocke aucune autre information personnelle sur les utilisateurs.

Désactiver Google Analytics

Les administrateurs peuvent désactiver Google Analytics en configurant la propriété client personnalisée DISABLE_GA. Pour désactiver Google Analytics, procédez comme suit :

- Connectez-vous à la console Citrix Endpoint Management et accédez à Paramètres > Propriétés du client > Ajouter une nouvelle propriété de client.

- Ajoutez la valeur DISABLE_GA au champ Clé.

- Définissez la valeur de la propriété client sur true.

Remarque

Si vous ne configurez pas la valeur DISABLE_GA dans la console Citrix Endpoint Management, les données Google Analytics sont actives.

Dans cet article

- Gestion des feature flag

- Magasins d’applications pris en charge

- Notifications push Apple

- Questions fréquemment posées sur les magasins d’applications publics

- Stratégies MDX pour les applications de productivité mobiles

- Mode double dans Secure Mail pour Android

- Propriétés du client Endpoint Management

- Authentification par empreinte digitale ou Touch ID

- Google Analytics