Propriétés du client

Les propriétés du client contiennent des informations qui sont fournies directement à Citrix Secure Hub sur les appareils des utilisateurs. Vous pouvez utiliser ces propriétés pour configurer des paramètres avancés tels que le code PIN Citrix. Vous obtenez les propriétés du client à partir du support de Citrix.

Les propriétés du client sont susceptibles d’être modifiées avec chaque nouvelle version de Citrix Secure Hub et occasionnellement pour les applications clientes. Pour de plus amples informations sur les propriétés du client les plus couramment configurées, consultez la section Propriété client, plus loin dans cet article.

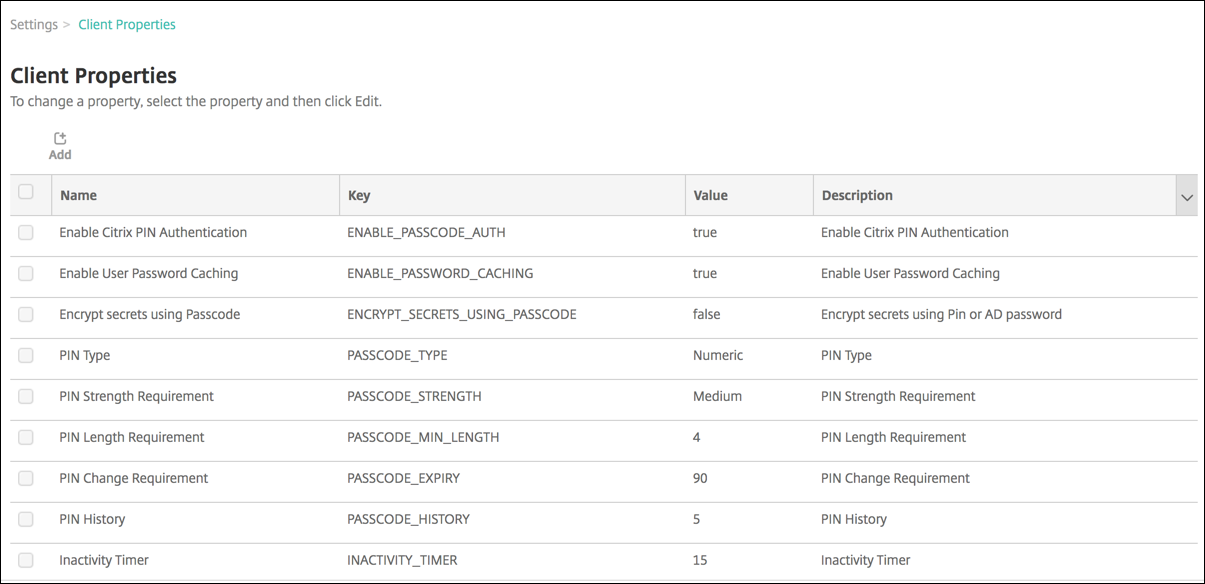

- Dans la console Citrix Endpoint Management, cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche.

-

Sous Client, cliquez sur Propriétés du client. La page Propriétés du client s’affiche. Vous pouvez ajouter, modifier et supprimer des propriétés de client à partir de cette page.

Pour ajouter une propriété de client

-

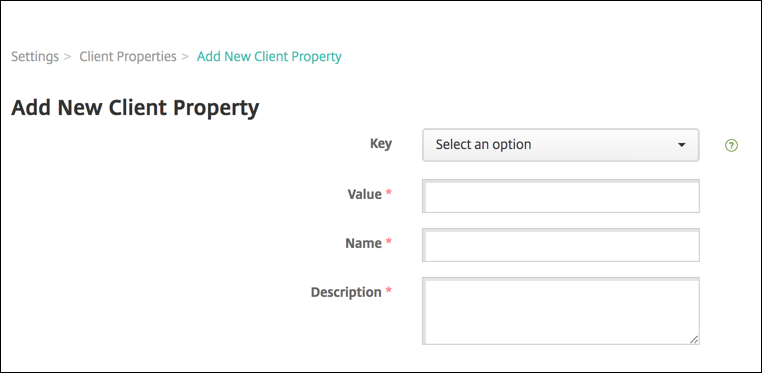

Cliquez sur Ajouter. La page Ajouter une nouvelle propriété de client s’affiche.

-

Pour configurer ces paramètres :

- Clé : cliquez sur la clé de propriété que vous souhaitez ajouter dans la liste déroulante. Important : contactez le support Citrix avant de mettre à jour les paramètres. Vous pouvez demander une clé spéciale.

- Valeur : valeur de la propriété sélectionnée.

- Nom : nom pour la propriété.

- Description : description pour la propriété.

-

Cliquez sur Enregistrer.

Pour modifier une propriété de client

-

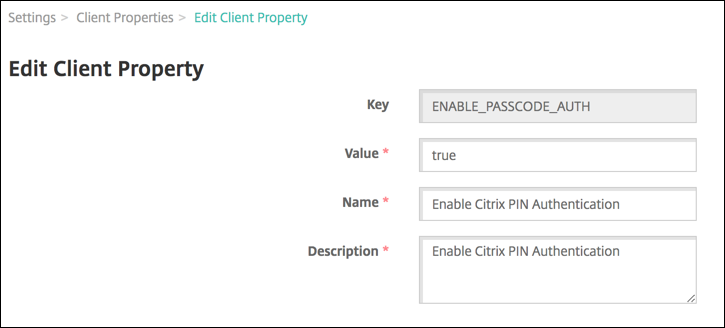

Dans le tableau Propriétés du client, sélectionnez la propriété de client que vous voulez modifier.

Sélectionnez la case à cocher en regard d’une propriété de client pour ouvrir le menu d’options au-dessus de la liste des propriétés de client. Cliquez dans la liste pour ouvrir le menu d’options sur le côté droit de la liste.

-

Cliquez sur Modifier. La page Modifier la propriété client s’affiche.

-

Modifiez les informations suivantes le cas échéant :

- Clé : vous ne pouvez pas modifier ce champ.

- Valeur : valeur de la propriété.

- Nom : nom de la propriété.

- Description : description de la propriété.

-

Cliquez sur Enregistrer pour enregistrer vos modifications ou sur Annuler pour laisser la propriété inchangée.

Pour supprimer une propriété de client

-

Dans le tableau Propriétés du client, sélectionnez la propriété de client que vous voulez supprimer.

Vous pouvez sélectionner plusieurs propriétés à supprimer en sélectionnant la case à cocher en regard de chaque propriété.

-

Cliquez sur Delete. Une boîte de dialogue de confirmation s’affiche. Cliquez à nouveau sur Supprimer.

Propriété client

Les propriétés client prédéfinies de Citrix Endpoint Management et leurs paramètres par défaut sont les suivants :

-

ALLOW_CLIENTSIDE_PROXY

-

Nom d’affichage : ALLOW_CLIENTSIDE_PROXY

-

Si vos utilisateurs souhaitent utiliser un proxy qu’ils ont configuré sur leurs téléphones iOS, laissez cette stratégie personnalisée définie sur true, la valeur par défaut.

Certains utilisateurs peuvent déjà avoir un proxy configuré dans Paramètres > Wi-Fi > Configurer le proxy sur leurs appareils. Si Citrix Secure Hub ne s’ouvre pas pour ces utilisateurs, effectuez l’une des actions suivantes :

- Supprimez la configuration du proxy de l’appareil, puis redémarrez Citrix Secure Hub.

- Connectez l’appareil à un autre réseau Wi-Fi. Une fois que Citrix Secure Hub s’est réauthentifié, il obtient la propriété ALLOW_CLIENTSIDE_PROXY et s’ouvre.

-

Si le paramètre ALLOW_CLIENTSIDE_PROXY est défini sur false et que les utilisateurs configurent un proxy sur leur appareil, Citrix Endpoint Management détecte le proxy. Cependant, Citrix Secure Hub n’utilise pas le proxy et affiche un message d’erreur. Si un appareil se connecte à un point d’accès ou à un routeur sur lequel un proxy est activé, Citrix Endpoint Management ne détecte pas le proxy. Pour une sécurité maximale, nous vous recommandons d’utiliser le certificate pinning. Pour plus d’informations sur l’activation du certificate pinning pour Citrix Secure Hub, consultez Certificate pinning.

-

Pour configurer cette stratégie client personnalisée, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée ALLOW_CLIENTSIDE_PROXYet définissez la Valeur.

-

-

CONTAINER_SELF_DESTRUCT_PERIOD

- Nom d’affichage : MDX Container Self-Destruct Period (Période d’auto-destruction du conteneur MDX)

-

La fonction d’auto-destruction empêche l’accès à Citrix Secure Hub et aux applications gérées, après un nombre spécifié de jours d’inactivité. Après la limite de temps, les applications ne sont plus utilisables. L’effacement des données inclut la suppression des données d’application pour chaque application installée, y compris le cache et les données d’utilisateur de l’application.

Le délai d’inactivité correspond à une période de temps spécifique pendant laquelle le serveur ne reçoit pas de demande d’authentification pour valider l’utilisateur. Supposons que cette propriété soit définie sur 30 jours. Si l’utilisateur n’utilise pas l’application pendant plus de 30 jours, la stratégie s’applique.

Cette stratégie de sécurité globale s’applique aux plates-formes iOS et Android et représente une amélioration des stratégies d’effacement et de verrouillage d’application existantes.

- Pour configurer cette stratégie globale, accédez à Paramètres > Propriétés du client et ajoutez la clé personnalisée CONTAINER_SELF_DESTRUCT_PERIOD.

- Valeur : nombre de jours.

-

DEVICE_LOGS_TO_IT_HELP_DESK

- Nom d’affichage : envoyer les journaux de l’appareil au service d’assistance informatique

- Cette propriété active ou désactive la possibilité d’envoyer des journaux au service d’assistance informatique.

- Valeurs possibles : true ou false

- Valeur par défaut : false

-

DISABLE_LOGGING

- Nom d’affichage : Disable Logging (Désactiver la journalisation)

-

Utilisez cette propriété pour empêcher les utilisateurs de collecter et de charger des journaux à partir de leurs appareils. Cette propriété désactive la journalisation pour Citrix Secure Hub et pour toutes les applications MDX installées. Les utilisateurs ne peuvent pas envoyer de journaux pour les applications à partir de la page Support. Bien que la boîte de dialogue de composition de messages s’affiche, les journaux ne sont pas joints. Un message indique que la journalisation est désactivée. Ce paramètre empêche également la mise à jour des paramètres de journal dans la console Citrix Endpoint Management pour Citrix Secure Hub et les applications MDX.

Lorsque cette propriété est définie sur true, Citrix Secure Hub définit Bloquer les journaux d’application sur true. Par conséquent, les applications MDX arrêtent la journalisation lorsque la nouvelle stratégie est appliquée.

- Valeurs possibles : true ou false

- Valeur par défaut : false (la journalisation n’est pas désactivée)

-

ENABLE_CRASH_REPORTING

- Nom d’affichage : Enable Crash Reporting (Activer les rapports de plantage)

- Si le paramètre est réglé sur true, Citrix collecte les rapports d’incident et les diagnostics pour aider à résoudre les problèmes avec Citrix Secure Hub pour iOS et Android. Si ce paramètre est défini sur false, aucune donnée n’est collectée.

- Valeurs possibles : true ou false

- Valeur par défaut : true

-

ENABLE_CREDENTIAL_STORE

- Nom d’affichage : Activer le magasin d’informations d’identification

- L’activation du magasin d’informations d’identification signifie que les utilisateurs Android ou iOS entrent leur mot de passe une fois lorsqu’ils accèdent à des applications de productivité mobiles Citrix. Vous pouvez utiliser le magasin d’informations d’identification que vous activiez ou non le code PIN Citrix. Si vous n’activez pas le code PIN Citrix, les utilisateurs entrent leur mot de passe Active Directory. Citrix Endpoint Management prend en charge l’utilisation de mots de passe Active Directory avec le magasin d’informations d’identification uniquement pour Citrix Secure Hub et les applications du magasin public. Citrix Endpoint Management ne prend pas en charge l’authentification PKI si vous utilisez des mots de passe Active Directory avec le magasin d’informations d’identification.

- L’inscription automatique dans Citrix Secure Mail exige que vous définissiez cette propriété sur true.

- Pour configurer cette stratégie client personnalisée, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée ENABLE_CREDENTIAL_STOREet définissez la Valeur sur true.

-

ENABLE_PASSCODE_AUTH

- Nom d’affichage : Enable Citrix PIN Authentication (Activer l’authentification du code PIN Citrix)

-

Cette propriété permet d’activer la fonctionnalité de code PIN Citrix. Avec le code PIN ou code secret Citrix, les utilisateurs sont invités à définir un code PIN à utiliser à la place de leur mot de passe Active Directory. Ce paramètre est automatiquement activé si ENABLE_PASSWORD_CACHING est activé ou si Citrix Endpoint Management utilise l’authentification par certificat.

Pour l’authentification en mode hors connexion, le code PIN Citrix est validé localement et les utilisateurs sont autorisés à accéder à l’application ou au contenu demandé. Pour l’authentification en ligne, le code PIN ou code secret Citrix déverrouille le mot de passe Active Directory ou le certificat qui est ensuite envoyé à des fins d’authentification auprès de Citrix Endpoint Management.

Si ENABLE_PASSCODE_AUTH est défini sur true et ENABLE_PASSWORD_CACHING est défini sur false, l’authentification en ligne vous invite toujours à entrer le mot de passe car Citrix Secure Hub ne l’enregistre pas.

- Valeurs possibles : true ou false

- Valeur par défaut : false

-

ENABLE_PASSWORD_CACHING

- Nom d’affichage : Enable User Password Caching (Activer la mise en cache du mot de passe de l’utilisateur)

- Cette propriété autorise la mise en cache locale des mots de passe Active Directory sur l’appareil mobile. Lorsque vous définissez cette propriété sur true, vous devez également définir la propriété ENABLE_PASSCODE_AUTH sur true. Lorsque la mise en cache du mot de passe de l’utilisateur est activée, les utilisateurs sont invités à créer un code PIN ou code secret Citrix.

- Valeurs possibles : true ou false

- Valeur par défaut : false

-

ENABLE_TOUCH_ID_AUTH

- Nom d’affichage : Enable Touch ID Authentication (Activer l’authentification TouchID)

-

Pour les appareils qui prennent en charge l’authentification Touch ID, cette propriété active ou désactive l’authentification Touch ID sur l’appareil. Exigences:

Le code PIN Citrix ou l’authentification LDAP doivent être activés sur les appareils utilisateur. Si l’authentification LDAP est désactivée (par exemple, lorsque seule l’authentification basée sur certificat est utilisée), les utilisateurs doivent définir un code PIN Citrix. Dans ce cas, Citrix Endpoint Management nécessite le code PIN Citrix même si la propriété de client ENABLE_PASSCODE_AUTH est false.

Définissez ENABLE_PASSCODE_AUTH sur false de sorte que, lorsque les utilisateurs lancent une application, ils doivent répondre à une invite à utiliser la fonctionnalité Touch ID.

- Valeurs possibles : true ou false

- Valeur par défaut : false

-

ENABLE_WORXHOME_CEIP

- Nom d’affichage : Activer CEIP Citrix Secure Hub

- Cette propriété active le Programme d’amélioration de l’expérience utilisateur. Cette fonction va envoyer périodiquement des données de configuration et d’utilisation anonymes à Citrix. Les données permettent à Citrix d’améliorer la qualité, la fiabilité et les performances de Citrix Endpoint Management.

- Valeur : true ou false

- Valeur par défaut : false

-

ENCRYPT_SECRETS_USING_PASSCODE

- Nom d’affichage : Encrypt secrets using Passcode (Chiffrer les secrets à l’aide d’un code secret)

-

Cette propriété stocke les données sensibles sur l’appareil dans un coffre sécurisé plutôt que dans un magasin natif basé sur la plate-forme, tel que le trousseau iOS. Cette propriété offre un cryptage renforcé des artefacts clés et ajoute une entropie utilisateur. L’entropie utilisateur est un code PIN généré de manière aléatoire connu uniquement de l’utilisateur.

Citrix vous recommande d’activer cette propriété de manière à fournir une sécurité plus élevée sur les appareils des utilisateurs. Par conséquent, les utilisateurs seront invités plus fréquemment à entrer le code PIN Citrix.

- Valeurs possibles : true ou false

- Valeur par défaut : false

-

INACTIVITY_TIMER

- Nom d’affichage : Inactivity Timer (Délai d’inactivité)

-

Cette propriété définit la durée pendant laquelle les utilisateurs peuvent laisser leurs appareils inactifs et accéder à une application sans être invité à entrer un code PIN ou code secret Citrix. Pour activer ce paramètre pour une application MDX, vous devez définir le paramètre Code secret d’application sur Activé. Si le paramètre Code secret d’application est défini sur Désactivé, les utilisateurs sont redirigés vers Citrix Secure Hub pour effectuer une authentification complète. Lorsque vous modifiez ce paramètre, la valeur prend effet la prochaine fois que les utilisateurs sont invités à s’authentifier.

Sur iOS, le délai d’inactivité gère également l’accès des applications MDX et non MDX à Citrix Secure Hub.

- Valeurs possibles : tout entier positif

- Valeur par défaut : 15 (minutes)

-

ON_FAILURE_USE_EMAIL

- Nom d’affichage : On failure Use Email to Send device logs to IT help desk (En cas d’échec, utiliser la messagerie pour envoyer les journaux de l’appareil au service d’assistance)

- Cette propriété active ou désactive la possibilité d’utiliser la messagerie pour envoyer les journaux de l’appareil au service informatique.

- Valeurs possibles : true ou false

- Valeur par défaut : true

-

PASSCODE_EXPIRY

- Nom d’affichage : PIN Change Requirement (Exigences en matière de modification du code PIN)

- Cette propriété définit la durée pendant laquelle le code PIN ou code secret Citrix est valide, et après laquelle l’utilisateur est obligé de modifier son code PIN ou code secret Citrix. Lorsque vous modifiez ce paramètre, la nouvelle valeur est définie uniquement lorsque le code PIN ou code secret Citrix expire.

- Valeurs possibles : 1-99 recommandé. Pour éliminer les réinitialisations de code PIN, définissez la valeur sur un nombre élevé (par exemple, 100 000 000 000). Si vous avez initialement défini une période d’expiration comprise entre 1 et 99 jours et que vous la modifiez au profit d’une valeur beaucoup plus élevée, les codes PIN expirent toujours à la fin de la période initiale mais plus jamais après.

- Valeur par défaut : 90 (jours)

-

PASSCODE_HISTORY

- Nom d’affichage : PIN History (Historique du code PIN)

- Cette propriété définit le nombre de codes PIN ou codes secrets Citrix précédemment utilisés que les utilisateurs ne sont pas autorisés à réutiliser lorsqu’ils changent leur code PIN ou code secret Citrix. Lorsque vous modifiez ce paramètre, la nouvelle valeur est définie la prochaine fois que les utilisateurs réinitialisent leur code PIN ou code secret Citrix.

- Valeurs possibles : 1-99

- Valeur par défaut : 5

-

PASSCODE_MAX_ATTEMPTS

- Nom d’affichage : PIN Attempts (Nombre de tentatives de saisie du code PIN)

- Cette propriété définit le nombre de tentatives de saisie infructueuses du code PIN ou code secret Citrix que les utilisateurs peuvent effectuer avant d’être invités à fournir une authentification complète. Une fois que les utilisateurs ont effectué une authentification complète, ils sont invités à créer un code PIN ou code secret Citrix.

- Valeurs possibles : tout entier positif

- Valeur par défaut : 15

-

PASSCODE_MIN_LENGTH

- Nom d’affichage : PIN Length Requirement (Exigences en matière de longueur du code PIN)

- Cette propriété définit la longueur minimale des codes PIN Citrix.

- Valeurs possibles : entre 4 et 10

- Valeur par défaut : 6

-

PASSCODE_STRENGTH

- Nom d’affichage : PIN Strength Requirement (Exigences en matière de sûreté du code PIN)

- Cette propriété définit le niveau de sécurité d’un code PIN ou d’un code secret Citrix. Lorsque vous modifiez ce paramètre, les utilisateurs sont invités à créer un code PIN ou code secret Citrix la prochaine fois qu’ils sont invités à s’authentifier.

- Valeurs possibles : Low, Medium, High ou Strong

- Valeur par défaut : Medium

- Les règles de mot de passe pour chaque paramètre de sécurité en fonction du paramètre PASSCODE_TYPE sont les suivantes :

Règles pour code secret numérique :

| Niveau de sécurité du code secret | Règles pour code secret numérique | Autorisé | Non autorisé |

|---|---|---|---|

| Faible | Sont autorisés tous les nombres et toute séquence | 444444, 123456, 654321 | |

| Medium (paramètre par défaut) | Ne doit contenir aucun chiffre consécutif ou répété. | 444333, 124567, 136790, 555556, 788888 | 444444, 123456, 654321 |

| Élevé | Ne doit contenir aucun chiffre adjacent identique. | 123512, 134134, 132312, 131313, 987456 | 080080, 112233, 135579, 987745, 919199 |

| Forte | N’utilisez pas le même chiffre plus de deux fois. N’utilisez pas trois chiffres consécutifs ou plus dans une ligne. N’utilisez pas trois chiffres consécutifs ou plus dans l’ordre inverse. | 102983, 085085, 824673, 132312 | 132132, 131313, 902030 |

Règles pour code secret alphanumérique :

| Niveau de sécurité du code secret | Règles pour code secret alphanumérique | Autorisé | Non autorisé |

|---|---|---|---|

| Faible | Doit contenir au moins un chiffre et une lettre. | aa11b1, Abcd1#, Ab123~, aaaa11, aa11aa | AAAaaa, aaaaaa, abcdef |

| Medium (paramètre par défaut) | En plus des règles de sécurité pour un code secret de niveau moyen, les lettres et tous les chiffres ne peuvent pas être identiques. Les lettres et les nombres ne peuvent pas être consécutifs. | aa11b1, aaa11b, aaa1b2, abc145, xyz135, sdf123, ab12c3, a1b2c3, Abcd1#, Ab123~ | aaaa11, aa11aa, ou aaa111 ; abcd12, bcd123, 123abc, xy1234, xyz345 ou cba123 |

| Élevé | Utilisez au moins une lettre majuscule et une lettre minuscule. | Abcd12, jkrtA2, 23Bc#, AbCd | abcd12, DFGH2 |

| Forte | Utilisez au moins un nombre, un symbole spécial, une lettre majuscule et une lettre minuscule. | Abcd1#, Ab123~, xY12#3, Car12#, AAbc1# | abcd12, Abcd12, dfgh12, jkrtA2 |

-

PASSCODE_TYPE

- Nom d’affichage : PIN Type (Type de code PIN)

-

Cette propriété définit si les utilisateurs peuvent définir un code PIN Citrix numérique ou un code secret alphanumérique. Lorsque vous sélectionnez la valeur Numeric, les utilisateurs peuvent uniquement utiliser des chiffres (code PIN Citrix). Lorsque vous sélectionnez la valeur Alphanumeric, l’utilisateur peut utiliser une combinaison de lettres et de chiffres (code secret).

Si vous modifiez ce paramètre, les utilisateurs doivent définir un nouveau code PIN ou code secret Citrix la prochaine fois qu’ils sont invités à s’authentifier.

- Valeurs possibles : Numeric ou Alphanumeric

- Valeur par défaut : Numeric

-

REFRESHINTERVAL

- Nom d’affichage : REFRESHINTERVAL

- Par défaut, Citrix Endpoint Management envoie un ping au serveur de détection automatique (ADS) afin « d’épingler » les certificats tous les 3 jours. Pour changer l’intervalle d’actualisation, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée REFRESHINTERVALet définissez la Valeur sur le nombre d’heures.

- Valeur par défaut : 72 heures (3 jours)

-

SEND_LDAP_ATTRIBUTES

- Pour les déploiements MAM exclusif d’appareils Android, iOS ou macOS, vous pouvez configurer Citrix Endpoint Management de manière à ce que les utilisateurs qui s’inscrivent dans Citrix Secure Hub avec des informations d’identification de messagerie soient automatiquement inscrits dans Citrix Secure Mail. Par conséquent, les utilisateurs ne fournissent pas d’informations supplémentaires et aucune étape supplémentaire n’est nécessaire pour s’inscrire dans Citrix Secure Mail.

- Pour configurer cette stratégie client globale, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée SEND_LDAP_ATTRIBUTESet définissez la Valeur comme suit.

- Valeur :

userPrincipalName=${user.userprincipalname},sAMAccountNAme=${user.samaccountname}, displayName=${user.displayName},mail=${user.mail} - Les valeurs d’attribut sont spécifiées en tant que macros, similaires à des stratégies MDM.

-

Voici un exemple de réponse de service de compte pour cette propriété :

<property value="userPrincipalName=user@site.com,sAMAccountName=eng1,displayName=user\,test1,email=user@site.com\,user@site.com" name="SEND_LDAP_ATTRIBUTES"/> - Pour cette propriété, Citrix Endpoint Management traite les virgules en tant que terminaison de chaîne. Par conséquent, si une valeur d’attribut comprend une virgule, elle doit être précédée d’une barre oblique inverse. La barre oblique inverse empêche le client d’interpréter la virgule comme fin de la valeur d’attribut. Représentez les barres obliques inverses par

"\\".

-

HIDE_THREE_FINGER_TAP_MENU

- Lorsque cette propriété n’est pas définie ou est définie sur false, les utilisateurs peuvent accéder au menu des fonctionnalités masquées en effectuant un tapotement à trois doigts sur leurs appareils. Le menu des fonctions masquées permettait aux utilisateurs de réinitialiser les données de l’application. La définition de cette propriété sur true désactive l’accès des utilisateurs au menu des fonctionnalités masquées.

- Pour configurer cette stratégie client globale, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée HIDE_THREE_FINGER_TAP_MENU et définissez la Valeur.

-

TUNNEL_EXCLUDE_DOMAINS

- Nom d’affichage : Tunnel Exclude Domains

- Par défaut, MDX exclut le tunnel micro VPN de certains points de terminaison de service que les applications et les kits de développement d’applications mobiles utilisent pour différentes fonctionnalités. Par exemple, ces points de terminaison incluent des services qui ne nécessitent pas de routage via les réseaux d’entreprise, tels que Google Analytics, les services Citrix Cloud et les services Active Directory. Utilisez cette propriété client pour ajouter des domaines supplémentaires à la liste des domaines exclus.

- Pour configurer cette stratégie client globale, accédez à Paramètres > Propriétés du client, ajoutez la clé personnalisée TUNNEL_EXCLUDE_DOMAINSet définissez la Valeur.

-

Valeur : pour les domaines supplémentaires que vous souhaitez exclure du tunneling, saisissez une liste de suffixes de domaine séparés par une virgule. Par exemple :

app.launchdarkly.com,cis.citrix.com,cis-staging.citrix.com,cis-test.citrix.com,clientstream.launchdarkly.com,crashlytics.com,events.launchdarkly.com,fabric.io,firehose.launchdarkly.com, hockeyapp.net,mobile.launchdarkly.com,pushreg.xm.citrix.com,rttf.citrix.com,rttf-staging.citrix.com,rttf-test.citrix.com,ssl.google-analytics.com,stream.launchdarkly.com,features.netscalergatewaystaging.net,features.netscalergateway.net

Les propriétés personnalisées du client pour Citrix Endpoint Management sont les suivantes :

ENABLE_MAM_NFACTOR_SSO:

- Cette propriété vous permet d’activer ou de désactiver l’authentification unique de la gestion d’application mobile (MAM) nFactor lors de l’inscription à la MAM ou de la connexion à Secure Hub tout en utilisant la stratégie d’authentification avancée de NetScaler Gateway. Si la valeur est définie sur true, l’authentification unique de la MAM nFactor est activée lors de l’inscription à la MAM ou de la connexion à Secure Hub.

-

Pour configurer cette propriété, accédez à Paramètres > Propriétés du client et cliquez sur Ajouter. Sélectionnez Clé personnalisée dans le menu déroulant Clé et mettez à jour les informations suivantes le cas échéant :

- Clé : ENABLE_MAM_NFACTOR_SSO

- Valeur : true ou false

- Nom : ENABLE_MAM_NFACTOR_SSO

- Description : ajoutez la description appropriée