Sécurisation de StoreFront avec HTTPS

Citrix vous recommande fortement de sécuriser les communications entre StoreFront et les machines des utilisateurs à l’aide du protocole HTTPS. Cela garantit que les mots de passe et autres données envoyés entre le client et StoreFront sont cryptés. De plus, les connexions HTTP simples peuvent être compromises par diverses attaques, telles que les attaques de type « man-in-the-middle », en particulier lorsque les connexions sont établies à partir d’emplacements non sécurisés tels que des hotspots Wi-Fi publics. En l’absence de la configuration IIS appropriée, StoreFront utilise le protocole HTTP pour les communications.

Selon votre configuration, les utilisateurs peuvent accéder à StoreFront via une passerelle ou un équilibreur de charge. Vous pouvez mettre fin à la connexion HTTPS au niveau de la passerelle ou de l’équilibreur de charge. Toutefois, dans ce cas, Citrix vous recommande toujours de sécuriser les connexions entre la passerelle et StoreFront à l’aide du protocole HTTPS.

Si StoreFront n’est pas configuré pour HTTPS, l’avertissement suivant s’affiche :

Création de certificats

-

Assurez-vous que le ou les noms de domaine complets utilisés pour accéder à StoreFront sont inclus dans le champ DNS en tant que Subject Alternative Name (SAN). Si vous utilisez un équilibrage de charge, incluez à la fois le nom de domaine complet du serveur individuel et celui de l’équilibreur de charge

-

Signez le certificat à l’aide d’une autorité de certification tierce telle que Verisign ou d’une autorité de certification racine d’entreprise pour votre organisation.

-

Exportez le certificat au format PFX y compris la clé privée.

Configurer IIS pour HTTPS

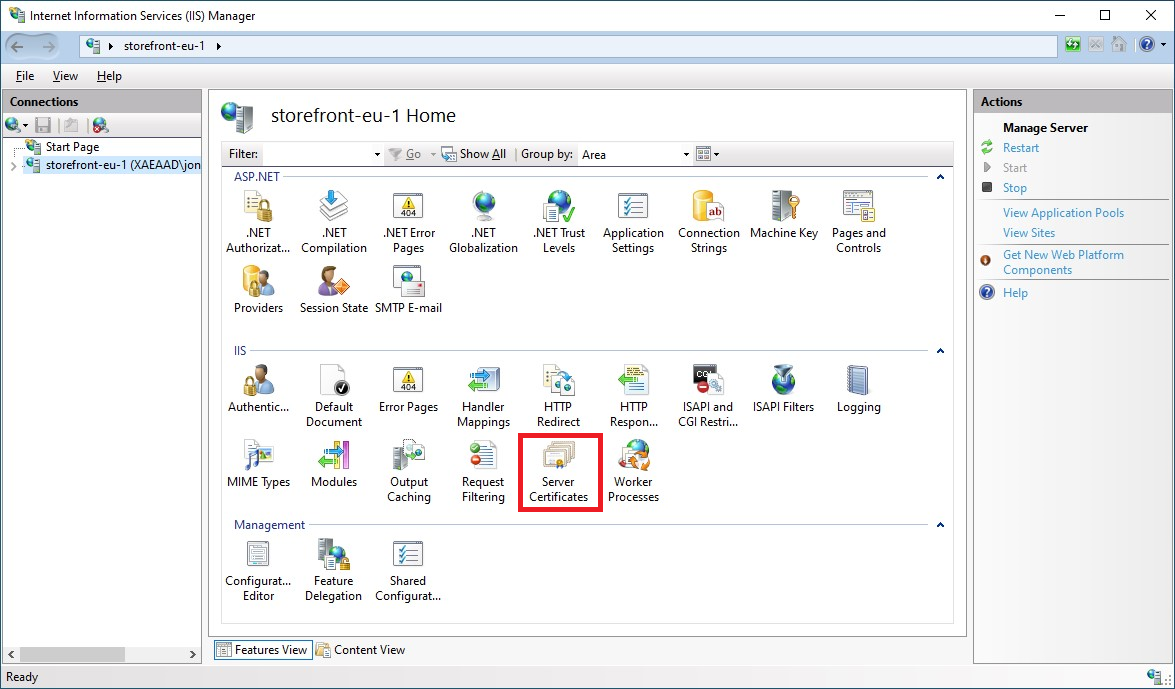

Pour configurer Microsoft Internet Information Services (IIS) pour HTTPS sur le serveur StoreFront :

-

Ouvrir la console du Gestionnaire des services Internet Information Services (IIS)

-

Dans l’arborescence de gauche, sélectionnez le serveur.

-

Dans le volet droit, double-cliquez sur Certificats de serveur.

-

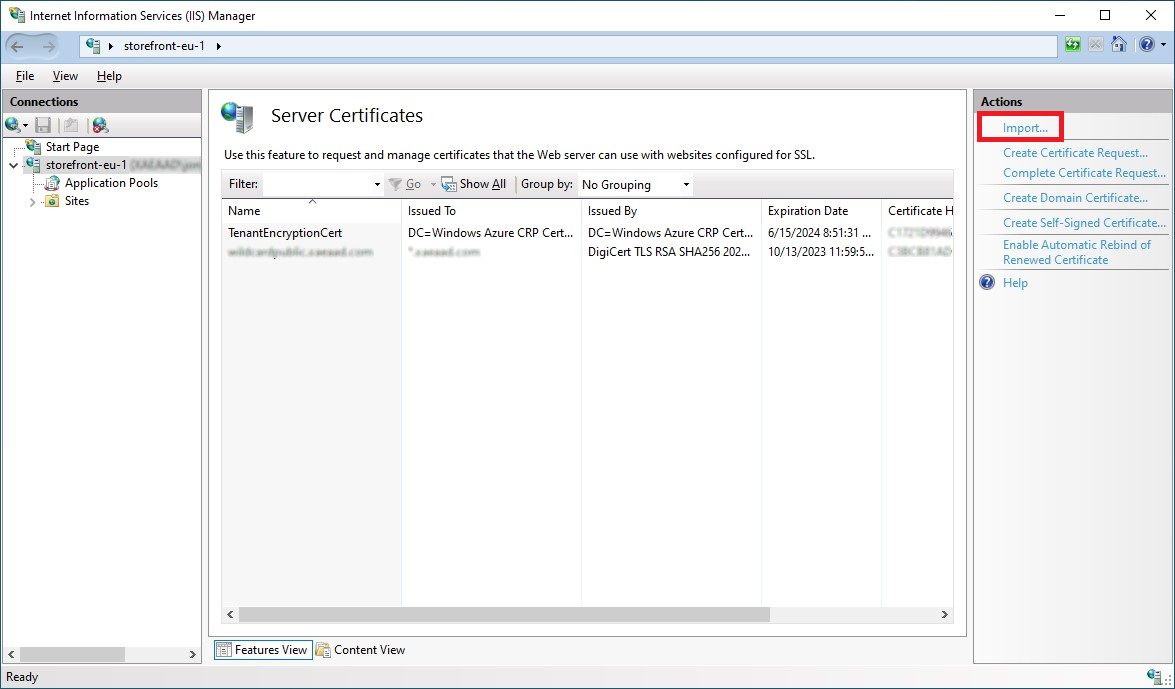

À partir de l’écran Certificats de serveur, vous pouvez importer un certificat existant ou en créer un nouveau.

-

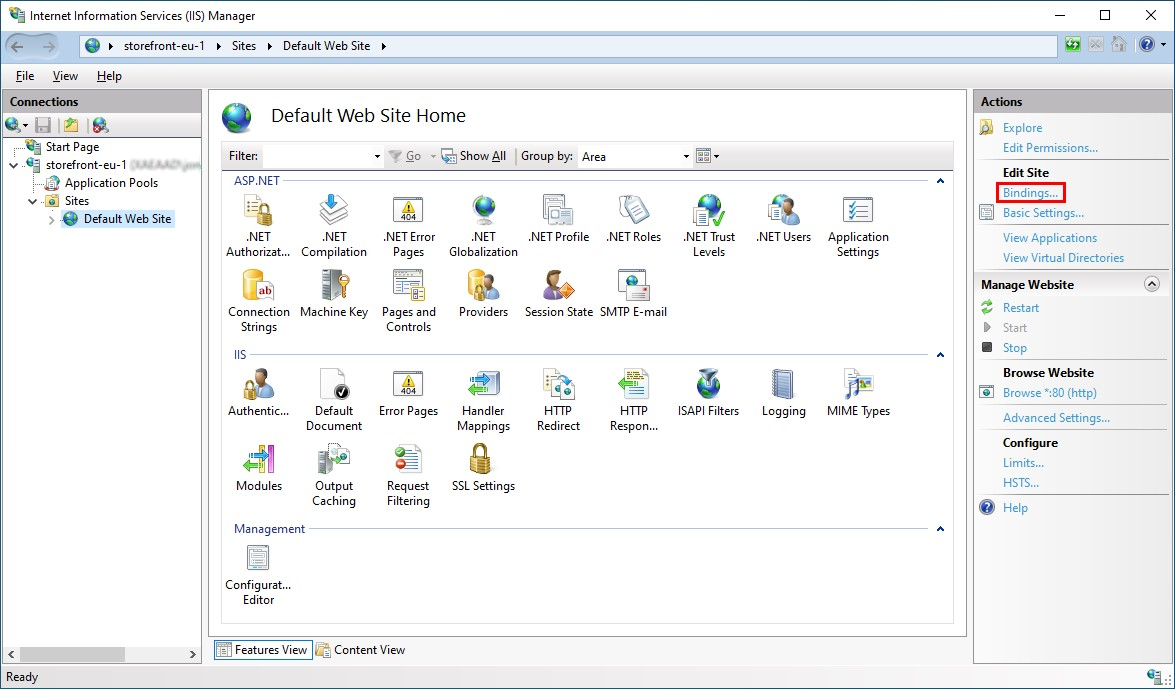

Dans l’arborescence de gauche, sélectionnez Site Web par défaut (ou le site Web approprié)

-

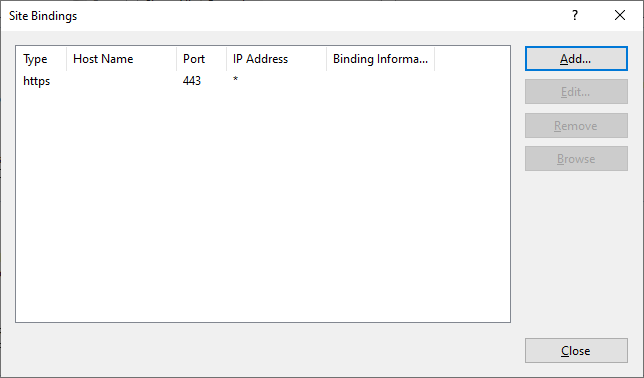

Dans le volet Actions, cliquez sur Liaisons…

-

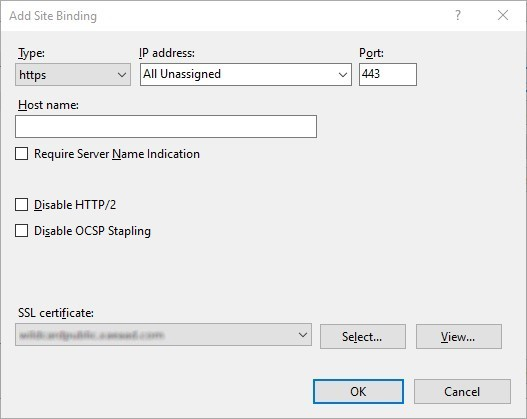

Dans la fenêtre des liaisons, cliquez sur Ajouter…

-

Dans la liste déroulante Type, sélectionnez https.

-

Sélectionnez le certificat précédemment importé. Sélectionnez OK.

-

Pour supprimer l’accès HTTP, sélectionnez HTTP et cliquez sur Supprimer.

Modifier l’URL de base du serveur StoreFront HTTP et la remplacer par HTTPS

Si vous installez et configurez Citrix StoreFront sans installer et configurer au préalable un certificat SSL, StoreFront utilise HTTP pour les communications.

Si vous installez et configurez un certificat SSL ultérieurement, procédez comme suit pour vous assurer que StoreFront et ses services utilisent des connexions HTTPS.

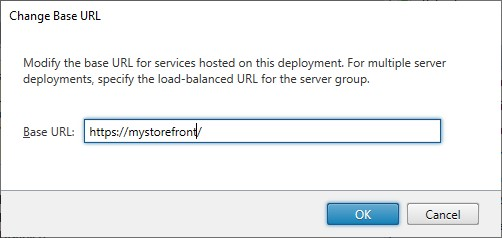

- Dans la console de gestion Citrix StoreFront, dans le panneau de gauche, sélectionnez Groupe de serveurs.

- Dans le panneau Actions, sélectionnez Changer l’URL de base.

-

Mettez à jour l’URL de base pour qu’elle commence par

https:et cliquez sur OK.

HSTS

La machine cliente de l’utilisateur est vulnérable même après l’activation du protocole HTTPS côté serveur. Par exemple, un attaquant de type « man-in-the-middle » pourrait usurper le serveur StoreFront et inciter l’utilisateur à se connecter au serveur falsifié via HTTP. Il pourrait alors accéder à des informations sensibles telles que les informations d’identification de l’utilisateur. La solution consiste à s’assurer que le navigateur de l’utilisateur ne tente pas d’accéder au serveur RfWeb via HTTP. Vous pouvez y parvenir grâce au protocole HTTP Strict Transport Security (HSTS).

Lorsque HSTS est activé, le serveur indique aux navigateurs Web que les requêtes adressées au site Web doivent uniquement être effectuées via HTTPS. Si un utilisateur tente d’accéder à l’URL via HTTP, le navigateur bascule automatiquement vers HTTPS. Cela garantit la validation côté client d’une connexion sécurisée ainsi que la validation côté serveur dans IIS. Le navigateur Web conserve cette validation pendant une période définie.

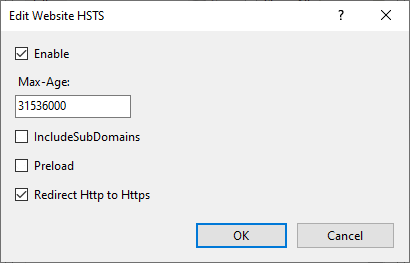

Sur Windows Server 2019 et versions ultérieures :

- Ouvrez le Gestionnaire des services Internet Information Services (IIS).

- Sélectionnez le site Web par défaut (ou le site Web approprié).

- Dans le volet Actions sur le côté droit, cliquez sur HSTS…

- Cochez Activer, entrez l’âge maximal du cache, par exemple 31536000 pour un an et cochez Rediriger HTTP vers HTTPS.

- Sélectionnez OK.

Remarque :

L’activation du protocole HSTS affecte tous les sites Web du même domaine. Par exemple, si le site Web est accessible sur https://www.company.com/Citrix/StoreWeb, la stratégie HSTS s’applique à tous les sites Web sous https://www.company.com, ce qui n’est peut-être pas souhaitable.