This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Snort規則の統合

Web アプリケーションへの悪意のある攻撃では、内部ネットワークを保護することが重要です。悪意のあるデータは、インターフェースレベルでウェブアプリケーションに影響を与えるだけでなく、悪意のあるパケットがアプリケーション層にも届きます。このような攻撃を克服するには、内部ネットワークを検査する侵入検知および防止システムを構成することが重要です。

Snortルールはアプライアンスに統合され、アプリケーション層でデータパケット内の悪意のある攻撃を検査します。snot ルールをダウンロードして WAF シグニチャルールに変換できます。シグニチャは、DOS 攻撃、バッファオーバーフロー、ステルスポートスキャン、CGI 攻撃、SMB プローブ、OS フィンガープリンティングの試みなどの悪意のあるアクティビティを検出できるルールベースの設定になっています。Snort ルールを統合することで、インターフェースとアプリケーションレベルでセキュリティソリューションを強化できます。

Snort ルールを設定

設定は、最初に Snort ルールをダウンロードし、次に WAF シグニチャルールにインポートすることから始まります。ルールを WAF シグネチャに変換すると、そのルールを WAF セキュリティチェックとして使用できます。Snort ベースのシグニチャルールは、受信データパケットを検査して、ネットワークに悪意のある攻撃がないかどうかを検出します。

Snort ルールを WAF シグネチャに変換するための新しいパラメーター「vendorType」がインポートコマンドに追加されました。

パラメータ「vendorType」は、SNORT ルールに対してのみ SNORT で設定されます。

コマンドインターフェイスを使用して snort ルールをダウンロードする

Snort ルールは次の URL からテキストファイルとしてダウンロードできます。

https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

コマンドインターフェイスを使用して Snort ルールをインポートする

ダウンロード後、Snort ルールをアプライアンスにインポートできます。

コマンドプロンプトで入力します:

import appfw signatures <src> <name> [-xslt <string>] [-comment <string>] [-overwrite] [-merge [-preservedefactions]] [-sha1 <string>] [-VendorType Snort]

例:

import appfw signatures http://www.example.com/ns/signatures.xml sig-snort –comment “signatures from snort rules” –VendorType snort

引数:

SRC。インポートされた署名オブジェクトを保存する場所の URL (プロトコル、ホスト、パス、およびファイル名)。

注:

インポートするオブジェクトが、アクセスにクライアント証明書認証を必要とする HTTPS サーバ上にある場合、インポートは失敗します。最大長の必須引数:2047

名前。NetScaler上の署名オブジェクトに割り当てる名前。最大長の必須引数:31

[コメント]。署名オブジェクトに関する情報を保存する方法の説明。 最大長:255 の上書き。同じ名前の既存の署名オブジェクトを上書きします。

マージ。既存の署名を新しい署名ルールと統合します。

保存された改ざん。シグニチャルールのデフアクションを保存します。

ベンダータイプ。WAF 署名を生成するサードパーティベンダー。指定できる値:スノート。

NetScaler GUIを使用してSnortルールを構成する

Snort ルールの GUI 設定は、Cenzic、Qualys、Whitehat などの他の外部ウェブアプリケーションスキャナーの設定と似ています。

以下の手順に従って Snort を設定します:

- [ **構成] > [セキュリティ] > [NetScaler Web App Firewall] **[署名] に移動します。

- 「 署名 」ページで、「追加」をクリックします。

-

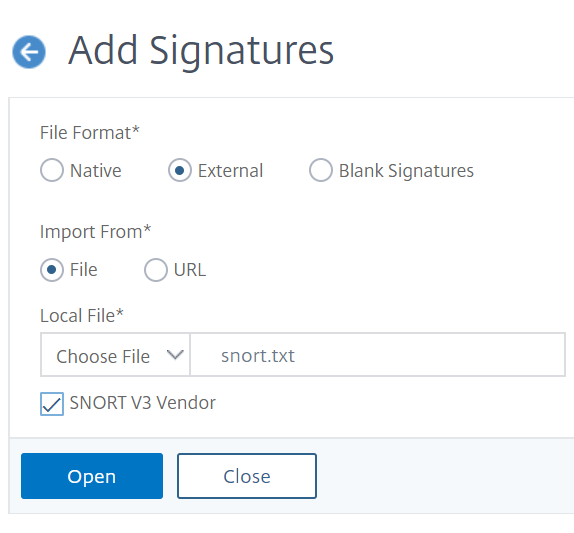

「 署名の追加 」ページで、次のパラメータを設定して Snort ルールを設定します。

- ファイル形式。ファイルフォーマットを外部として選択します。

- からインポートします。インポートオプションを Snort ファイルまたは URL として選択し、URL を入力します。

- Snort V3 ベンダー。チェックボックスを選択して、ファイルまたは URL から Snort ルールをインポートします。

-

[開く] をクリックします。

アプライアンスは Snort ルールを Snort ベースの WAF 署名ルールとしてインポートします。

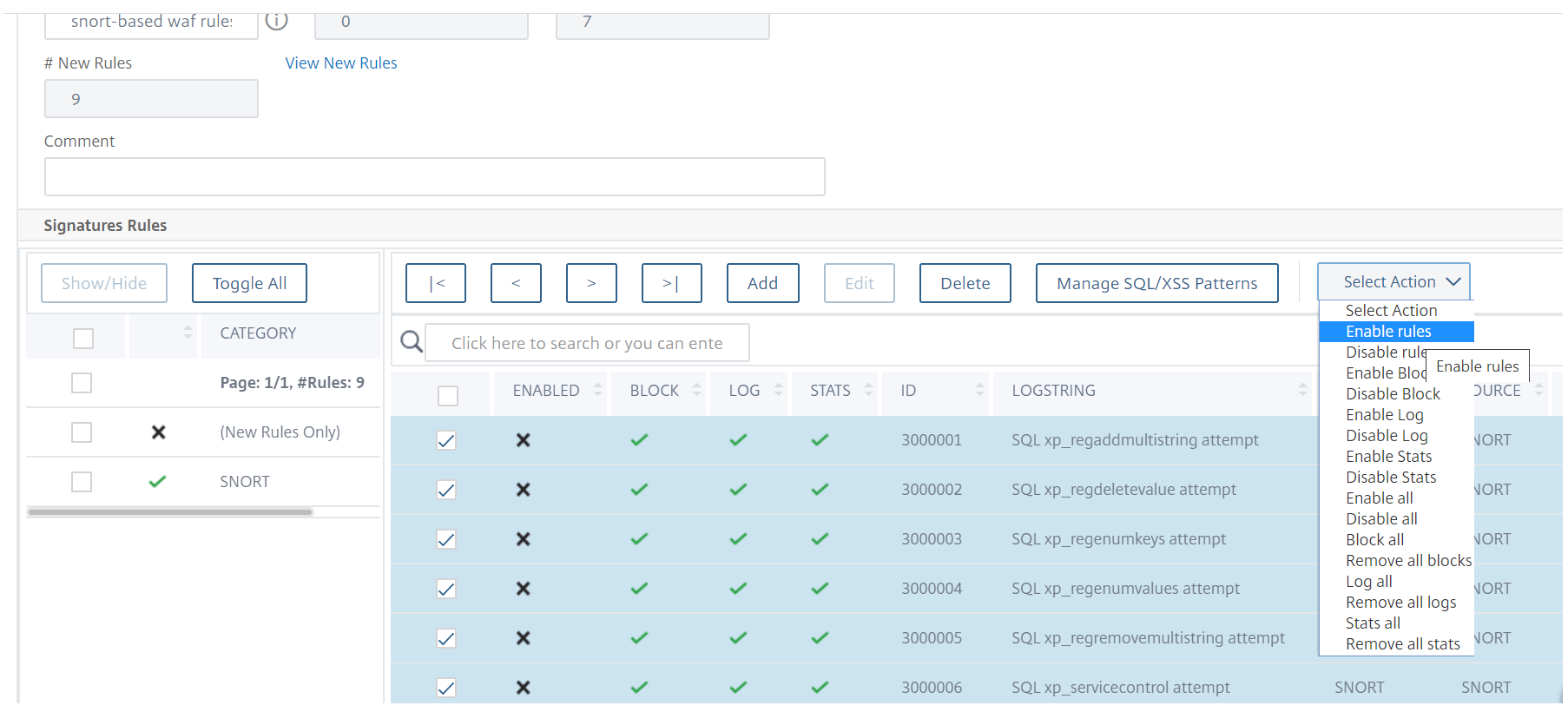

ベストプラクティスとして、フィルタアクションを使用して、アプライアンスに WAF 署名ルールとしてインポートしたいSNORTルールを有効にする必要があります。

-

確認するには、「 はい」をクリックします。

-

選択したルールがアプライアンスで有効になります。

- [OK] をクリックします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.