-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

Microsoft AzureでNetScaler VPXインスタンスを展開する

-

Microsoft Azure上のNetScaler ADC VPXインスタンスのネットワークアーキテクチャ

-

PowerShellコマンドを使用して、スタンドアロンモードのNetScaler ADC VPXインスタンスで複数のIPアドレスを構成する

-

NetScalerアプライアンスのアップグレードとダウングレード

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Microsoft Azure上のNetScaler ADC VPXインスタンスのネットワークアーキテクチャ

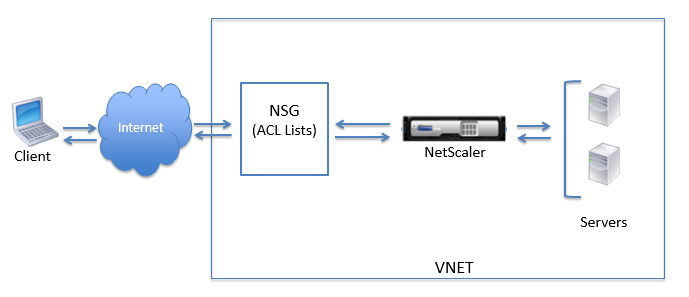

Azure Resource Manager (ARM) では、NetScaler VPX 仮想マシン (VM) は仮想ネットワークに存在します。仮想ネットワークの特定のサブネットに単一のネットワークインターフェイスを作成し、VPXインスタンスに接続できます。ネットワークセキュリティグループを使用して、Azure仮想ネットワークのVPXインスタンスとの間のネットワークトラフィックをフィルタリングできます。ネットワークセキュリティグループには、VPXインスタンスへのインバウンドネットワークトラフィックまたはVPXインスタンスからのアウトバウンドネットワークトラフィックを許可または拒否するセキュリティルールが含まれています。詳細については、「 セキュリティグループ」を参照してください。

ネットワークセキュリティグループは、NetScaler VPXインスタンスへの要求をフィルタリングし、VPXインスタンスはそれらをサーバーに送信します。サーバーからの応答は、逆の順序で同じパスをたどります。ネットワークセキュリティグループは、単一のVPX VMをフィルタリングするように構成することも、サブネットと仮想ネットワークを使用して複数のVPXインスタンスを展開する場合のトラフィックをフィルタリングすることもできます。

NICには、ネットワーク構成の詳細(仮想ネットワーク、サブネット、内部IPアドレス、パブリックIPアドレスなど)が含まれます。

ARM では、単一の NIC と 1 つの IP アドレスでデプロイされた仮想マシンにアクセスするために使用される、次の IP アドレスを知っておくとよいでしょう。

- パブリックIP(PIP)アドレスは、NetScaler VMの仮想NIC上で直接構成されるインターネット側IPアドレスです。これにより、外部ネットワークから VM に直接アクセスできます。

- NetScaler IP(NSIPとも呼ばれる)アドレスは、仮想マシン上で構成された内部IPアドレスです。これはルーティング不可能です。

- 仮想IPアドレス(VIP)は、NSIPとポート番号を使用して構成されます。クライアントはPIPアドレスからNetScalerサービスにアクセスし、要求がNetScaler VPX VMまたはAzureロードバランサーのNICに到達すると、VIPが内部IP(NSIP)および内部ポート番号に変換されます。

- 内部IPアドレスは、仮想ネットワークのアドレス空間プールにある、VMのプライベート内部IPアドレスです。このIPアドレスは、外部ネットワークから到達できません。このIPアドレスは、静的に設定しない限り、デフォルトで動的です。インターネットからのトラフィックは、ネットワークセキュリティグループで作成されたルールに従って、このアドレスにルーティングされます。ネットワークセキュリティグループは NIC と統合して、仮想マシンで設定されたサービスに応じて、適切なタイプのトラフィックを NIC の適切なポートに選択的に送信します。

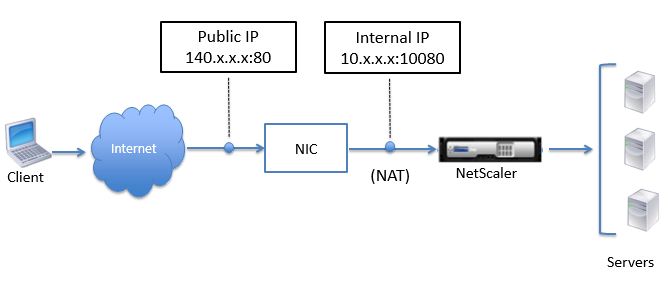

以下の図は、ARMでプロビジョニングされたNetScaler VPXインスタンスを介したクライアントからサーバーへのトラフィックフローを示しています。

ネットワークアドレス変換によるトラフィックフロー

NetScaler VPXインスタンス(インスタンスレベル)のパブリックIP(PIP)アドレスをリクエストすることもできます。この直接PIPをVMレベルで使用する場合、ネットワークトラフィックを傍受する受信および送信規則を定義する必要はありません。インターネットからの着信要求がVMで直接受信されます。Azureはネットワークアドレス変換 (NAT) を実行し、トラフィックをVPXインスタンスの内部IPアドレスに転送します。

以下の図は、Azureがネットワークアドレス変換を実行し、NetScaler内部IPアドレスをマップする方法を示しています。

この例では、ネットワークセキュリティグループに割り当てられたパブリック IP は 140.x.x.x で、内部 IP アドレスは 10.x.x.x です。インバウンドルールとアウトバウンドルールが定義されている場合、パブリックHTTPポート80はクライアントリクエストを受信するポートとして定義され、対応するプライベートポート10080はNetScaler ADC VPXインスタンスがリッスンするポートとして定義されます。クライアント要求はパブリックIPアドレス140.x.x.xで受信されます。Azureがネットワークアドレス変換を実行して、PIPを内部IPアドレス10.x.x.x(ポート10080)にマップし、クライアント要求を転送します。

注

高可用性におけるNetScaler VPX VMは、自身に定義された受信規則により負荷分散トラフィックを制御する、外部または内部のロードバランサーによって制御されます。外部トラフィックは最初にこれらのロードバランサーによって傍受され、トラフィックはロードバランサーで定義されたバックエンドプール、NAT ルール、ヘルスプローブを含むロードバランシングルールに従って転送されます。

ポートの使用に関する注意事項

NetScaler VPXインスタンスの作成中または仮想マシンのプロビジョニング後に、ネットワークセキュリティグループでより多くのインバウンドルールとアウトバウンドルールを構成できます。各受信および送信規則は、パブリックポートおよびプライベートポートに関連付けられています。

ネットワークセキュリティグループルールを設定する前に、使用できるポート番号に関する次のガイドラインに注意してください。

-

NetScaler VPXインスタンスは次のポートを予約します。インターネットからのリクエストにパブリック IP アドレスを使用する場合、これらをプライベートポートとして定義することはできません。

ポート21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000.

ただし、VIP などのインターネットに直接接続するサービスで標準ポート(ポート 443 など)を使用する場合は、ネットワークセキュリティグループを使用してポートマッピングを作成する必要があります。これにより、標準ポートがこのVIPサービス用にNetScalerで構成された別のポートにマップされます。

たとえば、VIPサービスがVPXインスタンスのポート8443で実行されているが、パブリックポート443にマッピングされているとします。したがって、ユーザーがパブリック IP を介してポート 443 にアクセスすると、要求はプライベートポート 8443 に送信されます。

-

パブリックIPアドレスでは、ポートマッピングが動的に解放される、パッシブFTPやALGのようなプロトコルをサポートしていません。

-

高可用性は、Azureロードバランサーで構成されたPIPではなく、VPXインスタンスに関連付けられたパブリックIPアドレス(PIP)を使用するトラフィックでは機能しません。

注

Azure Resource Managerでは、NetScaler VPXインスタンスにはパブリックIPアドレス(PIP)と内部IPアドレスの2つのIPアドレスが関連付けられています。外部トラフィックはPIPに接続しますが、内部IPアドレスまたはNSIPはルーティング不可能です。VPXでVIPを設定するには、内部IPアドレスと使用可能な任意の空きポートを使用します。VIPの構成にPIPを使用してはいけません。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.