-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

NetScalerアプライアンスのアップグレードとダウングレード

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

DNSSECを構成する

DNSSEC を設定するには、次の手順を実行します。

- NetScalerアプライアンスでDNSSECを有効にします。

- ゾーン署名キーとゾーンのキー署名キーを作成します。

- ゾーンに 2 つのキーを追加します。

- キーでゾーンに署名してください。

NetScalerアプライアンスはDNSSECリゾルバーとしては機能しません。ADC の DNSSEC は、次の導入シナリオでのみサポートされます。

- ADN—NetScaler ADNSであり、署名自体を生成します。

- プロキシ — NetScalerはDNSSECプロキシとして機能します。NetScalerは、トラステッドモードでADNS/LDNSサーバーの前に配置されていることを前提としています。ADC はプロキシキャッシュエンティティとしてのみ機能し、シグネチャの検証は行いません。

DNSSEC を有効または無効にする

ADCがDNSSEC対応クライアントに応答できるように、NetScalerでDNSSECを有効にします。デフォルトでは、DNSSEC は有効になっています。

NetScalerがDNSSEC固有の情報でクライアントに応答しないようにするには、DNSSEC機能を無効にできます。

CLI を使用して DNSSEC を有効または無効にする

コマンドプロンプトで次のコマンドを入力して DNSSEC を有効または無効にし、構成を確認します。

- set dns parameter -dnssec ( ENABLED | DISABLED )

- show dns parameter

<!--NeedCopy-->

例:

> set dns parameter -dnssec ENABLED

Done

> show dns parameter

DNS parameters:

DNS retries: 5

.

.

.

DNSEC Extension: ENABLED

Max DNS Pipeline Requests: 255

Done

<!--NeedCopy-->

GUI を使用して DNSSEC を有効または無効にする

- [ トラフィック管理] > [DNS] に移動します。

- 詳細ウィンドウで、[ DNS 設定の変更] をクリックします。

- [ DNS パラメータの設定 ] ダイアログボックスで、[ DNSSEC 拡張を有効にする ] チェックボックスをオンまたはオフにします。

ゾーンの DNS キーの作成

署名する DNS ゾーンごとに、2 組の非対称キーを作成する必要があります。ゾーン署名キー (ZSK) と呼ばれる 1 つのペアを使用して、ゾーン内のすべてのリソースレコードセットに署名します。2 番目のペアはキー署名キー (KSK) と呼ばれ、ゾーン内の DNSKEY リソースレコードの署名にのみ使用されます。

ZSK と KSK を作成すると、キーのパブリックコンポーネントの名前にsuffix.keyが追加されます。 suffix.private プライベートコンポーネントの名前の後ろにが付加されます。追加は自動的に行われます。

NetScalerは委任署名者(DS)レコードも作成し、レコードの名前に接尾辞.dsを追加します。親ゾーンが署名付きゾーンの場合、信頼チェーンを確立するには、親ゾーンに DS レコードを公開する必要があります。

キーを作成すると、 /nsconfig/dns/ キーはディレクトリに保存されますが、ゾーンに自動的に公開されません。コマンドを使用してキーを作成したら、 create dns key コマンドを使用してキーをゾーンに明示的に公開する必要があります。 add dns key キーを生成するプロセスはゾーンでキーを公開するプロセスとは別の方法でキーを生成できるようにするためです。たとえば、Secure FTP(SFTP)を使用して、他のキー生成プログラム(bind-keygenなど)によって生成されたキーをインポートし、ゾーンでキーを発行できます。ゾーンでのキーの公開の詳細については、「 ゾーンでの DNS キーの公開」を参照してください。

このトピックで説明されている手順を実行してゾーン署名キーを作成し、その手順を繰り返してキー署名キーを作成します。コマンド構文に従った例では、最初にゾーン example.com のゾーン署名キーペアを作成します。次に、この例ではコマンドを使用してゾーンのキー署名キーペアを作成します。

リリース13.0ビルド61.x以降、NetScalerアプライアンスは、DNSゾーンを認証するためのRSASHA256やRSASHA512などのより強力な暗号化アルゴリズムをサポートするようになりました。以前は、RSASHA1 アルゴリズムのみがサポートされていました。

CLI を使用して DNS キーを作成する

コマンドプロンプトで入力します。

create dns key -zoneName <string> -keyType <keyType> -algorithm <algorithm> -keySize <positive_integer> -fileNamePrefix <string>

例:

> create dns key -zoneName example.com -keyType zsk -algorithm RSASHA256 -keySize 1024 -fileNamePrefix example.com.zsk.rsasha1.1024

File Name: /nsconfig/dns/example.com.zsk.rsasha1.1024.key (public); /nsconfig/dns/example.com.zsk.rsasha1.1024.private (private); /nsconfig/dns/example.com.zsk.rsasha1.1024.ds (ds)

This operation may take some time, Please wait...

Done

> create dns key -zoneName example.com -keyType ksk -algorithm RSASHA512 -keySize 4096 -fileNamePrefix example.com.ksk.rsasha1.4096

File Name: /nsconfig/dns/example.com.ksk.rsasha1.4096.key (public); /nsconfig/dns/example.com.ksk.rsasha1.4096.private (private); /nsconfig/dns/example.com.ksk.rsasha1.4096.ds (ds)

This operation may take some time, Please wait...

Done

<!--NeedCopy-->

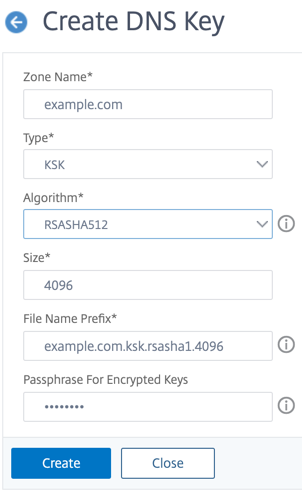

GUI を使用して DNS キーを作成する

- [ トラフィック管理] > [DNS] に移動します。

- 詳細エリアで、「 DNS キーの作成」をクリックします。

-

さまざまなパラメータの値を入力して、[ 作成] をクリックします。

注:既存のキーのファイル名プレフィックスを変更するには:

- 「 ブラウズ 」ボタンの横にある矢印をクリックします。

-

**ローカルまたはアプライアンスのいずれかをクリックします** (既存のキーがローカルコンピュータに保存されているか、アプライアンスの

/nsconfig/dns/ディレクトリに保存されているかによって異なります) - キーの場所を参照して、キーをダブルクリックします。 「 ファイル名プリフィックス 」ボックスには、既存のキーのプレフィックスだけが入力されます。プレフィックスを適宜変更してください。

ゾーン内の DNS キーを発行する

キー(ゾーン署名キーまたはキー署名キー)は、ADCアプライアンスにキーを追加することによってゾーンで公開されます。ゾーンに署名する前に、キーをゾーンで公開する必要があります。

ゾーンでキーを公開する前に、キーが /nsconfig/dns/ ディレクトリにある必要があります。( bind-keygen プログラムなどを使用して) 別のコンピュータで DNS キーを作成した場合は、そのキーが/nsconfig/dns/ディレクトリに追加されていることを確認してください。次に、キーをゾーンに公開します。ADC GUI /nsconfig/dns/ を使用してキーをディレクトリに追加します。または、Secure FTP (SFTP) など、他のプログラムを使用してキーをディレクトリにインポートします。

add dns key 特定のゾーンで公開する公開鍵と秘密鍵のペアごとにコマンドを使用してください。ゾーン用に ZSK ペアと KSK ペアを作成した場合は、 add dns key コマンドを使用して最初にゾーン内のキーペアの 1 つを公開します。コマンドを繰り返して、もう一方のキーペアを公開します。ゾーンで公開するキーごとに、ゾーンに DNSKEY リソースレコードが作成されます。

コマンド構文に従った例では、最初にゾーンの (example.com ゾーン用に作成された) ゾーン署名キーペアを公開します。次に、この例ではコマンドを使用してキー署名キーペアをゾーンに公開します。

CLI を使用してゾーンにキーを公開する

コマンドプロンプトで次のコマンドを入力してゾーンにキーを公開し、構成を確認します。

- add dns key <keyName> <publickey> <privatekey> [-expires <positive_integer> [<units>]] [-notificationPeriod <positive_integer> [<units>]] [-TTL <secs>]

- show dns zone [<zoneName> | -type <type>]

<!--NeedCopy-->

例:

> add dns key example.com.zsk example.com.zsk.rsasha1.1024.key example.com.zsk.rsasha1.1024.private

Done

> add dns key example.com.ksk example.com.ksk.rsasha1.4096.key example.com.ksk.rsasha1.4096.private

Done

> show dns zone example.com

Zone Name : example.com

Proxy Mode : NO

Domain Name : example.com

Record Types : NS SOA DNSKEY

Domain Name : ns1.example.com

Record Types : A

Domain Name : ns2.example.com

Record Types : A

Done

<!--NeedCopy-->

GUI を使用して DNS ゾーンにキーを公開する

[ トラフィック管理] > [DNS] > [キー] に移動します。

注: 公開鍵と秘密鍵の場合、ローカルコンピューターに保存されている鍵を追加するには、「 ブラウズ 」ボタンの横にある矢印をクリックし、「 ローカル」をクリックし、鍵の場所を参照して、鍵をダブルクリックします。

DNS キーの設定

ゾーンで公開されているキーのパラメータを設定できます。キーの有効期限、通知期間、および有効期間 (TTL) パラメータを変更できます。キーの有効期限を変更すると、アプライアンスはゾーン内のすべてのリソースレコードにそのキーで自動的に再署名します。再署名は、ゾーンが特定のキーで署名されている場合に行われます。

CLI を使用してキーを設定する

コマンドプロンプトで次のコマンドを入力してキーを構成し、構成を確認します。

- set dns key <keyName> [-expires <positive_integer> [<units>]] [-notificationPeriod <positive_integer> [<units>]] [-TTL <secs>]

- show dns key [<keyName>]

<!--NeedCopy-->

例:

> set dns key example.com.ksk -expires 30 DAYS -notificationPeriod 3 DAYS -TTL 3600

Done

> show dns key example.com.ksk

1) Key Name: example.com.ksk

Expires: 30 DAYS Notification: 3 DAYS TTL: 3600

Public Key File: example.com.ksk.rsasha1.4096.key

Private Key File: example.com.ksk.rsasha1.4096.private

Done

<!--NeedCopy-->

GUI を使用してキーを設定する

-

[ トラフィック管理] > [DNS] > [キー] に移動します。

-

詳細ウィンドウで、設定するキーをクリックし、[開く] をクリックします。

-

[DNS キーの設定] ダイアログボックスで、次のパラメータの値を次のように変更します。

- 期限切れ-期限切れ

- 通知期間 — notificationPeriod

- TTL — TTL

-

「 OK」をクリックします。

DNS ゾーンへの署名と署名解除

DNS ゾーンを保護するには、ゾーンで公開されているキーを使用してゾーンに署名する必要があります。ゾーンに署名すると、NetScalerは所有者名ごとにネクストセキュア(NSEC)リソースレコードを作成します。次に、キー署名キーを使用して DNSKEY リソースレコードセットに署名します。最後に、ZSK を使用して、DNSKEY リソースレコードセットや NSEC リソースレコードセットを含む、ゾーン内のすべてのリソースレコードセットに署名します。署名操作を行うたびに、ゾーン内のリソースレコードセットが署名されます。署名は、RRSIG リソースレコードと呼ばれる新しいリソースレコードに取り込まれます。

ゾーンに署名したら、設定を保存します。

CLI を使用してゾーンに署名する

コマンドプロンプトで次のコマンドを入力してゾーンに署名し、構成を確認します。

- sign dns zone <zoneName> [-keyName <string> ...]

- show dns zone [<zoneName> | -type (ADNS | PROXY | ALL)]

- save config

<!--NeedCopy-->

例:

> sign dns zone example.com -keyName example.com.zsk example.com.ksk

Done

> show dns zone example.com

Zone Name : example.com

Proxy Mode : NO

Domain Name : example.com

Record Types : NS SOA DNSKEY RRSIG NSEC

Domain Name : ns1.example.com

Record Types : A RRSIG NSEC

Domain Name : ns2.example.com

Record Types : A RRSIG

Domain Name : ns2.example.com

Record Types : RRSIG NSEC

Done

> save config

Done

<!--NeedCopy-->

CLI を使用してゾーンの署名を解除する

コマンドプロンプトで次のコマンドを入力してゾーンの署名を解除し、構成を確認します。

- unsign dns zone <zoneName> [-keyName <string> ...]

- show dns zone [<zoneName> | -type (ADNS | PROXY | ALL)]

<!--NeedCopy-->

例:

> unsign dns zone example.com -keyName example.com.zsk example.com.ksk

Done

> show dns zone example.com

Zone Name : example.com

Proxy Mode : NO

Domain Name : example.com

Record Types : NS SOA DNSKEY

Domain Name : ns1.example.com

Record Types : A

Domain Name : ns2.example.com

Record Types : A

Done

<!--NeedCopy-->

GUI を使用してゾーンに署名または署名解除する

- [ トラフィック管理] > [DNS] > [ゾーン] に移動します。

- 詳細ウィンドウで、署名するゾーンをクリックし、[署名/署名解除] をクリックします。

- DNS ゾーンへの署名/署名解除ダイアログボックスで、次のいずれかの操作を行います。

-

ゾーンに署名するには、ゾーンに署名するキー (ゾーン署名キーとキー署名キー) のチェックボックスを選択します。

複数のゾーン署名キーまたはキー署名キーペアを使用してゾーンに署名できます。

-

ゾーンの署名を解除するには、ゾーンの署名を解除するキー (ゾーン署名キーとキー署名キー) のチェックボックスをオフにします。

複数のゾーン署名キーまたはキー署名キーペアを使用してゾーンの署名を解除できます。

-

- 「 OK」をクリックします。

ゾーン内の特定のレコードの NSEC レコードを表示する

NetScalerがゾーン内の所有者名ごとに自動的に作成するNSECレコードを表示できます。

CLI を使用してゾーン内の特定のレコードの NSEC レコードを表示する

コマンドプロンプトで次のコマンドを入力すると、ゾーン内の特定のレコードの NSEC レコードが表示されます。

show dns nsecRec [<hostName> | -type (ADNS | PROXY | ALL)]

例:

> show dns nsecRec example.com

1) Domain Name : example.com

Next Nsec Name: ns1.example.com

Record Types : NS SOA DNSKEY RRSIG NSEC

Done

<!--NeedCopy-->

GUI を使用してゾーン内の特定のレコードの NSEC レコードを表示する

- [ トラフィック管理] > [DNS] > [レコード] > [次のセキュアレコード] に移動します。

- 詳細ペインで、NSEC レコードを表示するレコードの名前をクリックします。選択したレコードの NSEC レコードが [詳細] 領域に表示されます。

DNS キーを削除する

キーの有効期限が切れた場合、またはキーが不正アクセスされた場合は、公開されているゾーンからキーを削除します。ゾーンからキーを削除すると、ゾーンには自動的にそのキーの署名が解除されます。このコマンドでキーを削除しても、/nsconfig/dns/ ディレクトリにあるキーファイルは削除されません。キーファイルが不要になった場合は、ディレクトリから明示的に削除する必要があります。

CLIを使用してNetScalerからキーを削除する

コマンドプロンプトで次のコマンドを入力してキーを削除し、構成を確認します。

- rm dns key <keyName>

- show dns key <keyName>

<!--NeedCopy-->

例:

> rm dns key example.com.zsk

Done

> show dns key example.com.zsk

ERROR: No such resource [keyName, example.com.zsk]

<!--NeedCopy-->

GUIを使用してNetScalerからキーを削除する

- [ トラフィック管理] > [DNS] > [キー] に移動します。

- 詳細ペインで、ADC から削除するキーの名前をクリックし、[削除] をクリックします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.