DTLSプロトコルのサポート

メモ

DTLS 1.2 プロトコルは次のアプライアンスでサポートされています。

- NetScaler MPX/SDX (N2 and N3 based) and VPX appliances. It is not supported on external HSMs.

- NetScaler appliances containing Intel Coleto and Intel Lewisburg SSL chips.

- Front-end of NetScaler VPX appliances.

- Front-end of NetScaler appliances containing Intel Coleto SSL chips. For more information about the platforms containing Intel Coleto SSL chips, see Support for Intel Coleto SSL chip-based platforms.

- Front-end of NetScaler MPX (N3 based) appliances except the MPX 14000 FIPS appliances.

DTLS タイプのサービスグループはサポートされません。

- NetScaler Gateway のEnlightened Data Transport(EDT)サポートの詳細については、「 HDX啓発データトランスポートのサポート」を参照してください。

- サポートされているプラットフォームとビルドについては、「 NetScaler MPXハードウェアとソフトウェアの互換性マトリックス」を参照してください。

SSL プロトコルと TLS プロトコルは、従来、ストリーミングトラフィックの保護に使用されてきました。これらのプロトコルはどちらも TCP をベースにしており、これは低速です。また、TLS は、損失または並べ替えられたパケットを処理できません。

UDP は、Lync、Skype、iTunes、YouTube、トレーニングビデオ、フラッシュなどのオーディオおよびビデオアプリケーションに適したプロトコルです。ただし、UDP は安全でも信頼性もありません。DTLSプロトコルは、UDPを介してデータを保護するように設計されており、メディアストリーミング、VOIP、通信用のオンラインゲームなどのアプリケーションに使用されます。DTLS では、各ハンドシェイクメッセージには、そのハンドシェイク内の特定のシーケンス番号が割り当てられます。ピアは、ハンドシェイクメッセージを受信すると、そのメッセージが次に予想されるメッセージであるかどうかを迅速に判断できます。そうであれば、ピアはメッセージを処理します。そうでない場合、メッセージは以前のすべてのメッセージを受信した後に処理のためにキューに入れられます。

DTLS 仮想サーバーと UDP タイプのサービスを作成します。デフォルトでは、DTLS プロファイル (nsdtls_default_profile) は仮想サーバーにバインドされます。オプションで、ユーザー定義の DTLS プロファイルを作成し、仮想サーバーにバインドできます。

注:RC4 暗号は DTLS 仮想サーバーではサポートされていません。

DTLS 構成

コマンドライン(CLI)または構成ユーティリティ(GUI)を使用して、ADC アプライアンスで DTLS を設定できます。

注: DTLS 1.2プロトコルはNetScaler VPXアプライアンスのフロントエンドでサポートされています。DTLS 1.2 仮想サーバーを設定するときは、DTLS12 を指定します。デフォルトは DTLS1 です。

コマンドプロンプトで入力します:

set ssl vserver DTLS [-dtls1 ( ENABLED | DISABLED )] [-dtls12 ( ENABLED | DISABLED )]

CLI を使用して DTLS 設定を作成する

コマンドプロンプトで入力します:

add lb vserver <vserver_name> DTLS <IPAddress> <port>

add service <service_name> <IPAddress> UDP 443

bind lb vserver <vserver_name> <udp_service_name>

<!--NeedCopy-->

次の手順はオプションです。

add dtlsProfile dtls-profile -maxretryTime <positive_integer>

set ssl vserver <vserver_name> -dtlsProfileName <dtls_profile_name>

<!--NeedCopy-->

GUI を使用して DTLS 設定を作成する

- Traffic Management > Load Balancing > Virtual Serversに移動します。

- DTLS タイプの仮想サーバーを作成し、UDP サービスを仮想サーバーにバインドします。

- デフォルトの DTLS プロファイルは DTLS 仮想サーバーにバインドされます。別のプロファイルをバインドするには、[SSL パラメータ] で別の DTLS プロファイルを選択します。プロファイルを作成するには、[DTLS プロファイル] の横のプラス (+) をクリックします。

DTLS 仮想サーバでの SNI のサポート

SNI の詳細については、「 複数のサイトのセキュアなホスティングのための SNI 仮想サーバーを構成する」を参照してください。

CLI を使用して DTLS 仮想サーバで SNI を構成する

コマンドプロンプトで入力します:

set ssl vserver <vServerName> -SNIEnable ENABLED

bind ssl vserver <vServerName> -certkeyName <string> -SNICert

show ssl vserver <vServerName>

<!--NeedCopy-->

例:

set ssl vserver v1 -sniEnable ENABLED

bind ssl vserver v1 -certkeyName san2 -sniCert

bind ssl vserver v1 -certkeyName san13 –sniCert

bind ssl vserver v1 -certkeyName san17 –sniCert

<!--NeedCopy-->

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED

Ephemeral RSA: ENABLED

Refresh Count: 0

Session Reuse: ENABLED

Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: ENABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: ca

CA Certificate OCSPCheck: OptionalCA_Name Sent

2) CertKey Name: san2 Server Certificate for SNI

3) CertKey Name: san17 Server Certificate for SNI

4) CertKey Name: san13 Server Certificate for SNI

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

<!--NeedCopy-->

GUI を使用した DTLS 仮想サーバでの SNI の設定

- Traffic Management > Load Balancing > Virtual Serversに移動します。

- DTLS 仮想サーバーを開き、[証明書] で [ サーバー証明書] をクリックします。

- 証明書を追加するか、リストから証明書を選択して、[ SNI のサーバー証明書] を選択します。

- [ 詳細設定] で、[ SSL パラメータ] をクリックします。

- [ SNI 有効] を選択します。

DTLS 仮想サーバーでサポートされていない機能

次のオプションは、DTLS 仮想サーバーでは有効にできません。

- SSLv2

- SSLv3

- TLS 1.0

- TLS

- TLS 1.2

- プッシュ暗号化トリガー

- SSLv2Redirect

- sslv2URL

DTLS 仮想サーバーによって使用されないパラメータ

DTLS 仮想サーバーは、設定されている場合でも、次の SSL パラメータを無視します。

- 暗号化トリガーパケット数

- プッシュ暗号化トリガータイムアウト

- SSL 量子サイズ

- 暗号化トリガータイムアウト

- 件名/発行者名の挿入形式

DTLS サービスでの再ネゴシエーションの設定

非セキュア再ネゴシエーションは、DTLS サービスでサポートされています。CLI または GUI を使用して、この設定を構成できます。

CLI を使用した DTLS サービスでの再ネゴシエーションの設定

コマンドプロンプトで入力します:

set ssl parameter -denysslreneg NONSECURE

<!--NeedCopy-->

例:

set ssl parameter -denysslreneg NONSECURE

sh ssl parameter

Advanced SSL Parameters

-----------------------

SSL quantum size : 8 KB

Max CRL memory size : 256 MB

Strict CA checks : NO

Encryption trigger timeout : 100 ms

Send Close-Notify : YES

Encryption trigger packet count : 45

Deny SSL Renegotiation : NONSECURE

Subject/Issuer Name Insertion Format : Unicode

OCSP cache size : 10 MB

Push flag : 0x0 (Auto)

Strict Host Header check for SNI enabled SSL sessions : NO

PUSH encryption trigger timeout : 1 ms

Crypto Device Disable Limit : 0

Global undef action for control policies : CLIENTAUTH

Global undef action for data policies : NOOP

Default profile : DISABLED

SSL Insert Space in Certificate Header : YES

Disable TLS 1.1/1.2 for SSL_BRIDGE secure monitors : NO

Disable TLS 1.1/1.2 for dynamic and VPN services : NO

Software Crypto acceleration CPU Threshold : 0

Hybrid FIPS Mode : DISABLED

Signature and Hash Algorithms supported by TLS1.2 : ALL

SSL Interception Error Learning and Caching : DISABLED

SSL Interception Maximum Error Cache Memory : 0 Bytes

Done

<!--NeedCopy-->

GUI を使用した DTLS サービスでの再ネゴシエーションの設定

- [Traffic Management]>[Load Balancing]>[Services] の順に移動します。

- DTLS サービスを選択し、[ 編集(Edit)] をクリックします。

- [ SSL ] > [ 詳細設定]に移動します。

- [ SSL 再ネゴシエーションを拒否する] を選択します。

DTLS サービスでサポートされていない機能

次のオプションは、DTLS サービスでは有効にできません。

- SSLv2

- SSLv3

- TLS 1.0

- TLS

- TLS 1.2

- プッシュ暗号化トリガー

- SSLv2Redirect

- sslv2URL

- SNI

- 安全な再ネゴシエーション

DTLS サービスによって使用されないパラメータ

DTLS サービスは、設定されている場合でも、次の SSL パラメータを無視します。

- 暗号化トリガーパケット数

- プッシュ暗号化トリガータイムアウト

- SSL 量子サイズ

- 暗号化トリガータイムアウト

- 件名/発行者名の挿入形式

注:

DTLS サービスでセッションの再利用が現在サポートされていないため、SSL セッション再利用ハンドシェイクは DTLS サービスで失敗します。

回避策: DTLS サービスでセッションの再利用を手動で無効にします。CLIで、次のように入力します。

set ssl service <dtls-service-name> -sessReuse DISABLED

DTLSプロファイル

デフォルト設定の DTLS プロファイルは、自動的に DTLS 仮想サーバーにバインドされます。ただし、要件に合わせて特定の設定で DTLS プロファイルを作成できます。

DTLS 仮想サーバーまたは VPN DTLS 仮想サーバーで DTLS プロファイルを使用します。DTLS 仮想サーバでは SSL プロファイルを使用できません。

注:

MTU とパケットサイズの変更に基づいて、DTLS プロファイルの最大レコードサイズ設定を変更してください。たとえば、デフォルトの最大レコードサイズ 1459 バイトは、IPv4 アドレスヘッダーサイズに基づいて計算されます。IPv6 レコードでは、ヘッダーサイズが大きくなります。したがって、次の基準を満たすには、最大レコードサイズを小さくする必要があります。

max record size + UDP header(8bytes) + IP header size < MTU

例:

Default DTLS profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

Custom DTLS profile

1) Name: ns_dtls_profile_ipv6_1

PMTU Discovery: DISABLED

Max Record Size: 1450 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

<!--NeedCopy-->

CLI を使用した DTLS プロファイルの作成

メモ:

helloverifyrequestこのパラメーターはデフォルトで有効になっています。このパラメータを有効にすると、攻撃者またはボットがネットワークのスループットを圧倒するリスクを軽減し、アウトバウンド帯域幅の枯渇につながる可能性があります。つまり、DTLS DDoS 増幅攻撃を軽減するのに役立ちます。maxHoldQlenパラメータが追加されます。このパラメーターは、DTLS レイヤーで処理するためにキューに入れられるデータグラムの数を定義します。UDP 多重化が高い UDP トラフィックを送信している場合、maxHoldQlenパラメータの値が大きいと、DTLS レイヤでメモリが蓄積する可能性があります。したがって、低い値を設定することをお勧めします。最小値は 32、最大値は 65535、デフォルト値は 32 です。

DTLS セッションで受信した不正な MAC レコードを無視するために、DTLSプロファイルに新しいmaxBadmacIgnorecountパラメータが導入されました。このパラメータを使用すると、パラメータに設定された値までの不良レコードは無視されます。アプライアンスは、制限に達した後にのみ、セッションを終了し、アラートを送信します。

このパラメーター設定は、 terminateSession パラメーターが有効になっている場合にのみ有効です。

add ssl dtlsProfile <name> -maxRetryTime <positive_integer> -helloVerifyRequest ( ENABLED | DISABLED ) -terminateSession (ENABLED | DISABLED ) -maxHoldQLen <positive_integer> -maxBadmacIgnorecount <positive_integer>

helloVerifyRequest

Send a Hello Verify request to validate the client.

Possible values: ENABLED, DISABLED

Default value: ENABLED

terminateSession

Terminate the session if the message authentication code (MAC)

of the client and server do not match.

Possible values: ENABLED, DISABLED

Default value: DISABLED

maxHoldQLen

Maximum number of datagrams that can be queued at DTLS layer for

processing

Default value: 32

Minimum value: 32

Maximum value: 65535

maxBadmacIgnorecount

Maximum number of bad MAC errors to ignore for a connection prior disconnect. Disabling parameter terminateSession

terminates session immediately when bad MAC is detected in the connection.

Default value: 100

Minimum value: 1

Maximum value: 65535

<!--NeedCopy-->

例:

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 -maxBadmacIgnorecount 150

Done

> sh dtlsprofile dtls_profile

1) Name: dtls_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 4 sec

Hello Verify Request: ENABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 40 datagrams

Max bad-MAC Ignore Count: 150

Done

<!--NeedCopy-->

NetScalerから最後のパケットを再送信するようにDTLSタイムアウトを構成する

注:

この機能はビルド 17.x 以降で使用できます。

DTLS展開では、NetScalerから最後のパケットを再送信するように初期タイムアウト値を設定できます。1 秒から 3 秒まで選択でき、デフォルト値は 3 秒に設定されています。初期タイムアウト値を最大リトライ値より大きくすることはできません。

以前は 3 秒がハードコーディングされていましたが、RFC では 1 秒が推奨されていました。

set ssl dtlsProfile <name> -initialRetryTimeout <positive_integer> -maxRetryTime <positive_integer>

<!--NeedCopy-->

例:

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 2 -maxretryTime 3

Done

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 1 -maxretryTime 3

Done

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 2 -maxretryTime 1

ERROR: Invalid value [The initial timeout value for retransmission cannot be greater than max retry value]

>

<!--NeedCopy-->

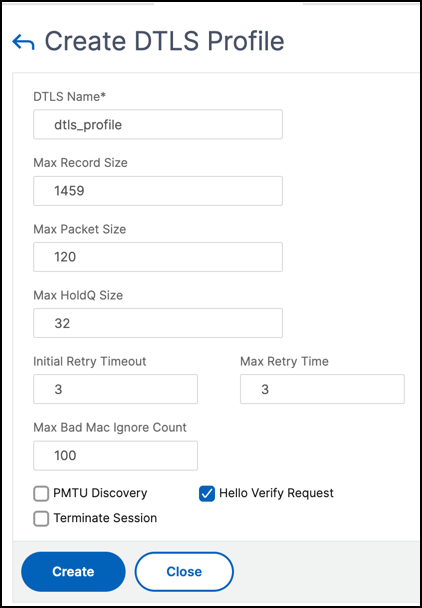

GUI を使用した DTLS プロファイルの作成

- [ システム] > [プロファイル] > [DTLS プロファイル ] に移動し、[ 追加] をクリックします。

-

「 DTLS プロファイルの作成 」ページで、さまざまなパラメータの値を入力します。

- [Create] をクリックします。

エンドツーエンド DTLS 設定の例

enable ns feature SSL LB

add server s1 198.51.100.2

en ns mode usnip

add service svc_dtls s1 DTLS 443

add lb vserver v1 DTLS 10.102.59.244 443

bind ssl vserver v1 -ciphername ALL

add ssl certkey servercert -cert servercert_aia_valid.pem -key serverkey_aia.pem

bind ssl vserver v1 -certkeyname servercert

bind lb vserver lb1 svc_dtls

sh lb vserver v1

v1 (10.102.59.244:4433) - DTLS Type: ADDRESS

State: UP

Last state change was at Fri Apr 27 07:00:27 2018

Time since last state change: 0 days, 00:00:04.810

Effective State: UP

Client Idle Timeout: 120 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

Appflow logging: ENABLED

No. of Bound Services : 1 (Total) 0 (Active)

Configured Method: LEASTCONNECTION

Current Method: Round Robin, Reason: A new service is bound BackupMethod: ROUNDROBIN

Mode: IP

Persistence: NONE

L2Conn: OFF

Skip Persistency: None

Listen Policy: NONE

IcmpResponse: PASSIVE

RHIstate: PASSIVE

New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0

Mac mode Retain Vlan: DISABLED

DBS_LB: DISABLED

Process Local: DISABLED

Traffic Domain: 0

TROFS Persistence honored: ENABLED

Retain Connections on Cluster: NO

1) svc_dtls (10.102.59.190: 4433) - DTLS State: UP Weight: 1

Done

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: servercert Server Certificate

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

2) Cipher Name: ALL

Description: All ciphers supported by NetScaler, excluding NULL ciphers

Done

sh service svc_dtls

svc_dtls (10.102.59.190:4433) - DTLS

State: UP

Last state change was at Fri Apr 27 07:00:26 2018

Time since last state change: 0 days, 00:00:22.790

Server Name: s1

Server ID : None Monitor Threshold : 0

Max Conn: 0 Max Req: 0 Max Bandwidth: 0 kbits

Use Source IP: NO

Client Keepalive(CKA): NO

Access Down Service: NO

TCP Buffering(TCPB): NO

HTTP Compression(CMP): NO

Idle timeout: Client: 120 sec Server: 120 sec

Client IP: DISABLED

Cacheable: NO

SC: OFF

SP: OFF

Down state flush: ENABLED

Monitor Connection Close : NONE

Appflow logging: ENABLED

Process Local: DISABLED

Traffic Domain: 0

1) Monitor Name: ping-default

State: UP Weight: 1 Passive: 0

Probes: 5 Failed [Total: 0 Current: 0]

Last response: Success - ICMP echo reply received.

Response Time: 2.77 millisec

Done

sh ssl service svc_dtls

Advanced SSL configuration for Back-end SSL Service svc_dtls:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

> sh dtlsProfile nsdtls_default_profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: DISABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 32 datagrams

Max bad-MAC Ignore Count: 10

Done

<!--NeedCopy-->

IPv6 アドレスの DTLS サポート

DTLS は IPv6 アドレスでもサポートされています。ただし、IPv6 アドレスで DTLS を使用するには、DTLS プロファイルで最大レコードサイズを調整する必要があります。

最大レコードサイズにデフォルト値を使用すると、初期 DTLS 接続が失敗することがあります。DTLS プロファイルを使用して最大レコードサイズを調整します。

DTLS暗号サポート

デフォルトでは、DTLS 仮想サーバーまたはサービスの作成時に DTLS 暗号グループがバインドされます。DEFAULT_DTLS には、フロントエンド DTLS エンティティがサポートする暗号が含まれています。このグループは、DTLS 仮想サーバーの作成時にデフォルトでバインドされます。DEFAULT_DTLS_BACKEND には、バックエンド DTLS エンティティでサポートされる暗号が含まれています。このグループは、デフォルトでは DTLS バックエンドサービスにバインドされています。DTLS_FIPSには、NetScaler FIPSプラットフォームでサポートされている暗号が含まれています。このグループは、デフォルトでは、FIPS プラットフォームで作成された DTLS 仮想サーバーまたはサービスにバインドされます。

NetScaler VPX、MPX/SDX(N2およびN3ベース)アプライアンスでのDTLS暗号サポート

テーブルの読み方:

ビルド番号が指定されていない限り、暗号スイートはリリースのすべてのビルドでサポートされます。

例:

- 11.1、12.1、13.0、13.1、14.1:11.1、12.1、13.0、13.1,14.1リリースのすべてのビルド。

- -NA-: 該当なし。

NetScaler VPX、MPX/SDX(N2、N3、およびColetoベース)アプライアンスでのDTLS暗号サポート

| 暗号スイート名 | 16 進コード | Wireshark 暗号スイート名 | サポートされているビルド (フロントエンド) | サポートされているビルド (バックエンド) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | -なし- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.1, 12.1, 13.0, 13.1, 14.1 | -なし- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | -なし- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | -なし- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

フロントエンドでサポートされているデフォルトの暗号の一覧を表示するには、コマンドプロンプトで次のように入力します。

show ssl cipher DEFAULT_DTLS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

バックエンドでサポートされているデフォルトの暗号の一覧を表示するには、コマンドプロンプトで次のように入力します。

show ssl cipher DEFAULT_DTLS_BACKEND

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

NetScaler MPX 14000 FIPS プラットフォームでのDTLS 暗号サポート

注:次の条件が満たされる場合、FIPS プラットフォームでエンライトンドデータサポート(EDT)がサポートされます:

- StoreFront に設定されているUDT MSS値は900です。

- Windows クライアントのバージョンは 4.12 以降です。

- DTLSが有効なVDAのバージョンは7.17以降です。

- 非DTLS VDAのバージョンは7.15 LTSR CU3以降である。

テーブルの読み方:

ビルド番号が指定されていない限り、暗号スイートはリリースのすべてのビルドでサポートされます。

例:

- 11.1、12.1、13.0、13.1、14.1:11.1、12.1、13.0、13.1,14.1リリースのすべてのビルド。

- -NA-: 該当なし。

| 暗号スイート名 | 16 進コード | Wireshark 暗号スイート名 | サポートされているビルド (フロントエンド) | サポートされているビルド (バックエンド) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -なし- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -なし- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -なし- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | -なし- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

NetScaler FIPSアプライアンスでサポートされているデフォルト暗号のリストを表示するには、コマンドプロンプトで次のように入力します:

show ssl cipher DTLS_FIPS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 5

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

6) Cipher Name: SSL3-DES-CBC3-SHA Priority : 6

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

フロントエンドVPXアプライアンス、MPX/SDX(ColetoおよびN3ベース)アプライアンスでのDTLS 1.2暗号サポート

次の表は、DTLS 1.2 プロトコルでサポートされるその他の暗号の一覧です。

| 暗号スイート名 | 16 進コード | Wireshark 暗号スイート名 | サポートされているビルド (VPX フロントエンド) | サポートされているビルド (Coleto ベース) | ビルドサポート (N3 ベース) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0x009D | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES128-GCM-SHA256 | 0x009c | TLS_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0x009f | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0x009e | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES-256-SHA256 | 0x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES-128-SHA256 | 0x003c | TLS_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | 0xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | 0xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES-256-SHA256 | 0x006b | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES-128-SHA256 | 0x0067 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256 | 0xc | TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384 | 0xc | TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES128-SHA256 | 023 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES256-SHA384 | 024 | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

この記事の概要

- DTLS 構成

- DTLS 仮想サーバでの SNI のサポート

- DTLS 仮想サーバーでサポートされていない機能

- DTLS 仮想サーバーによって使用されないパラメータ

- DTLS サービスでの再ネゴシエーションの設定

- DTLS サービスでサポートされていない機能

- DTLS サービスによって使用されないパラメータ

- DTLSプロファイル

- エンドツーエンド DTLS 設定の例

- IPv6 アドレスの DTLS サポート

- DTLS暗号サポート

- NetScaler VPX、MPX/SDX(N2、N3、およびColetoベース)アプライアンスでのDTLS暗号サポート

- NetScaler MPX 14000 FIPS プラットフォームでのDTLS 暗号サポート

- フロントエンドVPXアプライアンス、MPX/SDX(ColetoおよびN3ベース)アプライアンスでのDTLS 1.2暗号サポート