-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ユーザーアカウントとパスワード管理

NetScalerでは、ユーザーアカウントとパスワード構成を管理できます。以下は、 システムユーザーアカウントまたは管理者ユーザーアカウントをnsroot使用して実行できるアクティビティの一部です。

- システムユーザーアカウントのロックアウト

- システムユーザーアカウントをロックして管理アクセスできるようにする

- ロックされたシステムユーザーアカウントのロックを解除して管理アクセスできるようにする

- システムユーザーアカウントの管理アクセスを無効にする

- nsroot パスワードの変更をユーザーに通知する

-

nsroot管理ユーザーのパスワード変更を強制 - システムユーザーアカウントの機密ファイルを削除する

- システムユーザー向けの強力なパスワード設定

システムユーザーアカウントのロックアウト

ブルートフォースセキュリティ攻撃を防ぐために、ユーザーロックアウト設定を構成できます。この構成により、ネットワーク管理者はシステムユーザーがNetScalerにログオンできないようにすることができます。また、ロック期間が終了する前にユーザーアカウントのロックを解除してください。

再起動後に失敗したユーザーログインの詳細を取得するにはpersistentLoginAttempts、 パラメーターを有効にします。

コマンドプロンプトで入力します:

set aaa parameter -maxloginAttempts <value> -failedLoginTimeout <value> -persistentLoginAttempts (ENABLED | DISABLED)

例:

set aaa parameter -maxloginAttempts 3 -failedLoginTimeout 10 -persistentLoginAttempts ENABLED

注:

この

aaa.user.login_attempts式を有効にするには、「永続的なログイン試行」パラメータを無効にする必要があります。コマンドを

unset aaa parameter -persistentLoginAttempts実行して、永続的なログイン試行を無効にします (有効になっている場合)。ログイン試行機能の詳細については、「 ユーザーの現在のログイン試行を取得するためのサポート」を参照してください。

次の show コマンド出力には、認証、許可、および監査パラメータの設定ステータスが表示されます。

show aaaparameter

Configured AAA parameters

EnableStaticPageCaching: YES

EnableEnhancedAuthFeedback: NO

DefaultAuthType: LOCAL MaxAAAUsers: Unlimited

AAAD nat ip: None

EnableSessionStickiness : NO

aaaSessionLoglevel: INFORMATIONAL

AAAD Log Level: INFORMATIONAL

...

Persistent Login Attempts: DISABLED

<!--NeedCopy-->

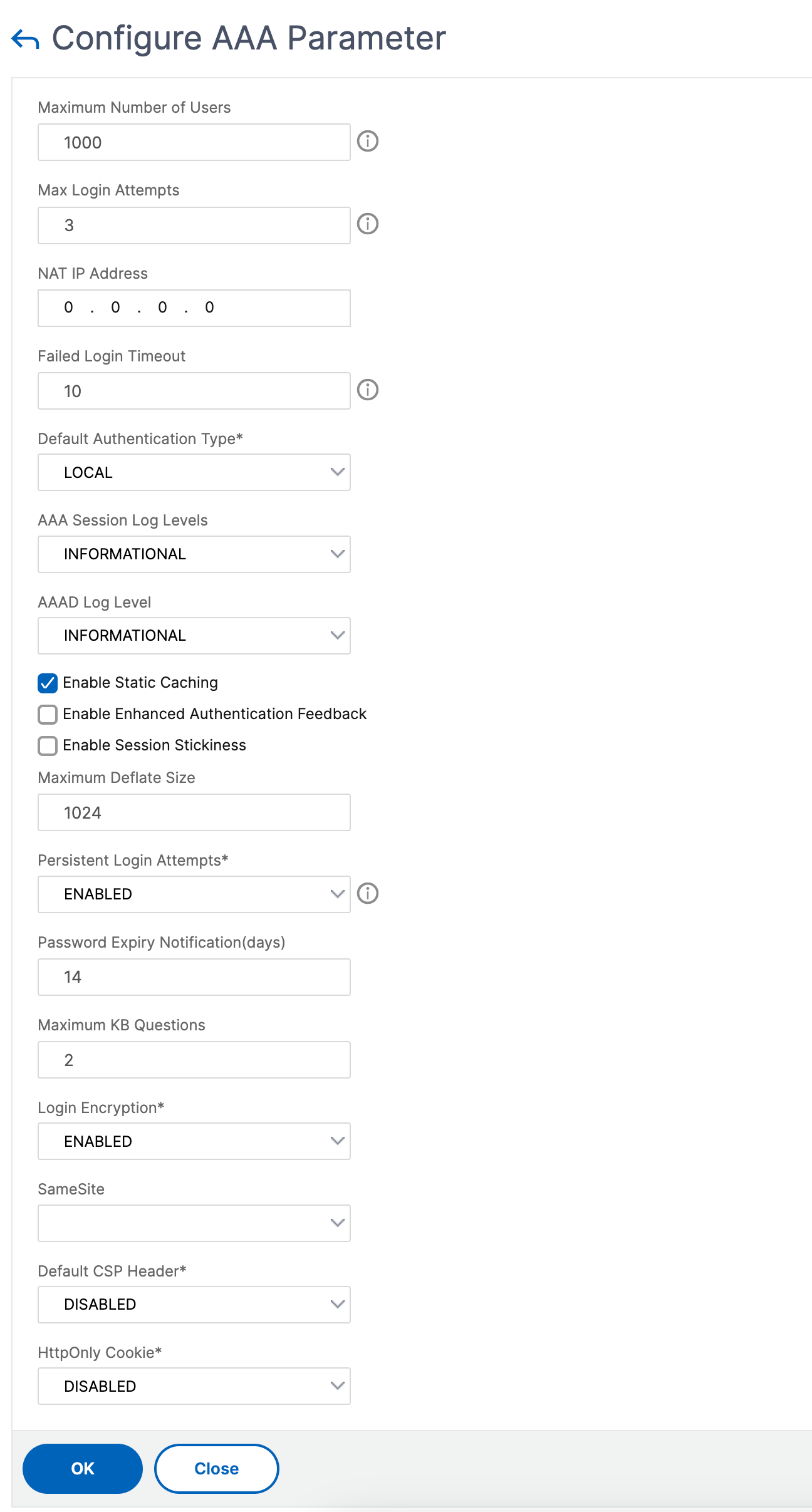

GUI を使用してシステムユーザーアカウントのロックアウトを設定します

- [ 設定] > [セキュリティ] > [AAA アプリケーショントラフィック] > [認証設定] > [認証 AAA 設定の変更] に移動します。

-

AAA パラメータの設定ページで 、次のパラメータを設定します。

- 最大ログイン試行回数。ユーザーが試すことができる最大ログオン試行回数。

- ログイン失敗タイムアウト。ユーザーによる無効なログオン試行の最大回数。

- 永続的なログインの試行。リブート後も失敗したユーザーのログイン試行を永続的に保存できます。

-

[OK] をクリックします。

パラメータを設定すると、3 回以上ログインを試みると、ユーザーアカウントは 10 分間ロックされます。また、ユーザーは有効な認証情報を使用しても 10 分間ログオンできません。

注

ロックされたユーザーがNetScalerにログオンしようとすると、 エラーメッセージが表示

RBA Authentication Failure: maxlogin attempt reached for test.されます。

システムユーザーアカウントをロックして管理アクセスできるようにする

NetScalerでは、システムユーザーを24時間ロックし、ユーザーへのアクセスを拒否できます。

NetScalerは、システムユーザーと外部ユーザーの両方の構成をサポートします。

注

この機能は、

aaaパラメータのpersistentLoginAttemptsオプションを無効にした場合にのみサポートされます。

コマンドプロンプトで次のように入力します:

set aaa parameter –persistentLoginAttempts DISABLED

ここで、ユーザーアカウントをロックするには、コマンドプロンプトで次のように入力します。

lock aaa user test

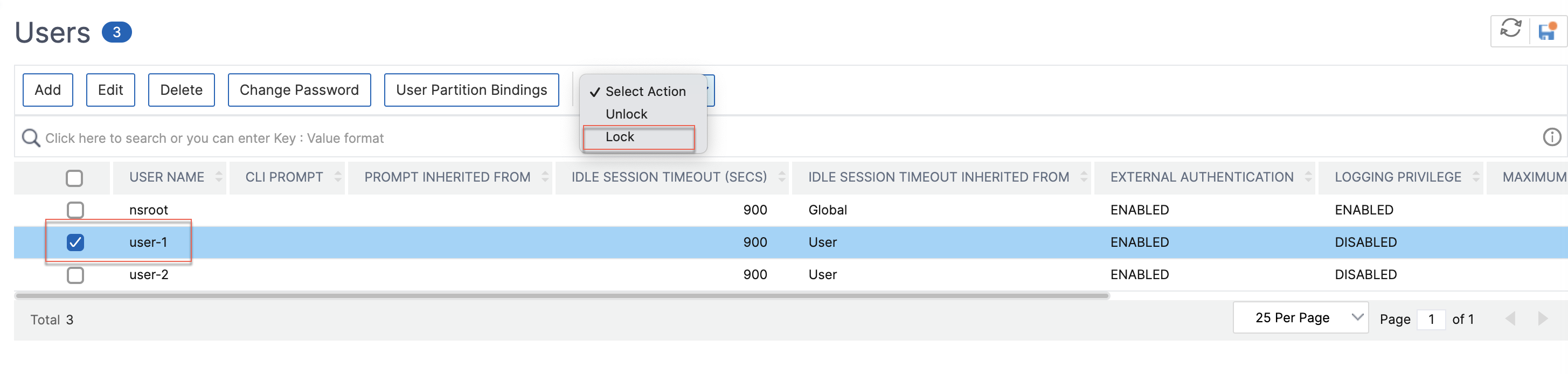

GUI を使用してシステムユーザーアカウントをロックする

- [ 設定] > [セキュリティ] > [AAA アプリケーショントラフィック] > [認証設定] > [認証 AAA 設定の変更] に移動します。

- 「 AAA パラメータの設定」の「 持続的ログイン試行回数 」リストで、「 無効」を選択します。

- [System]>[User Administration]>[Users]の順に選択します。

- ユーザーを選択します。

-

「アクションの選択」リストで、「 ロック」を選択します。

注

NetScaler GUIには、外部ユーザーをロックするオプションはありません。外部ユーザーをロックするには、ADC 管理者は CLI を使用する必要があります。 ロックされたシステムユーザー(ロック認証、承認、および監査ユーザーコマンドでロックされている)がNetScalerにログインしようとすると、「RBA認証失敗:ユーザーテストは24時間ロックされています。」というエラーメッセージが表示されます。

ユーザーが管理アクセスにログオンするようにロックされている場合、コンソールアクセスは免除されます。ロックされたユーザーは、コンソールにログオンできます。

ロックされたシステムユーザーアカウントのロックを解除して管理アクセスできるようにする

システムユーザーと外部ユーザーは、ロック認証、承認、および監査ユーザーコマンドを使用して 24 時間ロックできます。

注

NetScalerでは、管理者はロックされたユーザーのロックを解除できます。この機能では、「PersistentLoginAttempts」コマンドで設定する必要はありません。

コマンドプロンプトで入力します:

unlock aaa user test

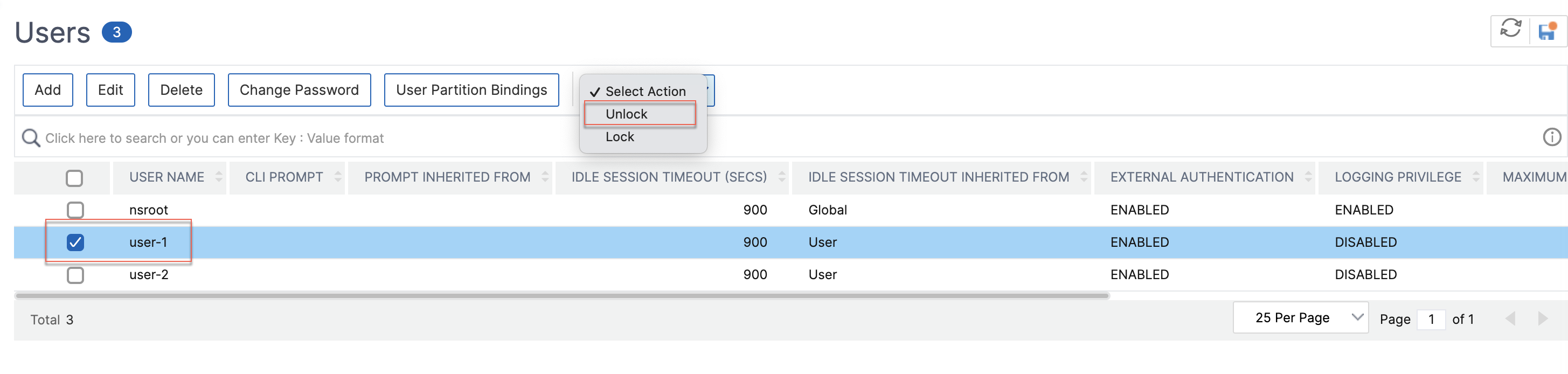

GUI を使用してシステムユーザーのロック解除を設定する

- [System]>[User Administration]>[Users]の順に選択します。

- ユーザーを選択します。

-

ロック解除] をクリックします。

NetScaler GUIには、ADCで作成されたシステムユーザーのみが表示されるため、GUIには外部ユーザーのロックを解除するオプションはありません。外部ユーザーのロックを解除するには、 nsroot 管理者は CLI を使用する必要があります。

システムユーザーアカウントの管理アクセスを無効にする

外部認証がNetScalerおよび管理者として構成されている場合、システムユーザーが管理アクセスにログオンすることを拒否したい場合は、システムパラメーターのLocalAuthオプションを無効にする必要があります。

コマンドプロンプトで、次のように入力します:

set system parameter localAuth <ENABLED|DISABLED>

例:

set system parameter localAuth DISABLED

GUI を使用してシステムユーザーへの管理アクセスを無効にする

- [ 構成] > [システム] > [設定] > [グローバルシステム設定の変更] に移動します。

- コマンドラインインターフェイス (CLI) セクションで、 ローカル認証チェックボックスを選択解除します 。

このオプションを無効にすると、ローカルシステムユーザーは ADC 管理アクセスにログオンできなくなります。

注

システムパラメータでローカルシステムユーザー認証を許可しないように、外部認証サーバーを設定し、アクセスできるようにする必要があります。ADCで管理アクセス用に構成された外部サーバーにアクセスできない場合、ローカルシステムユーザーはNetScalerにログオンできます。この動作は回復を目的として設定されています。

nsroot パスワードの変更をユーザーに通知する

セキュリティを強化するために、nsrootパスワードを頻繁に変更することをお勧めします。パスワードの変更は、有効期限が切れる前に通知されます。

nsroot パスワード変更の通知は CLI または GUI から設定できます。

コマンドプロンプトで入力します:

set system parameter -daystoexpire 30 -warnpriorndays 30

<!--NeedCopy-->

次のパラメータを設定できます:

- daystoexpire-パスワードの有効期限が切れるまでの残り日数

- warnpriorndays-パスワードの有効期限が切れるまでに警告を発するまでの日数

注:

daystoexpireパラメータを設定する場合は、warnpriorndaysパラメータを設定する必要があります。

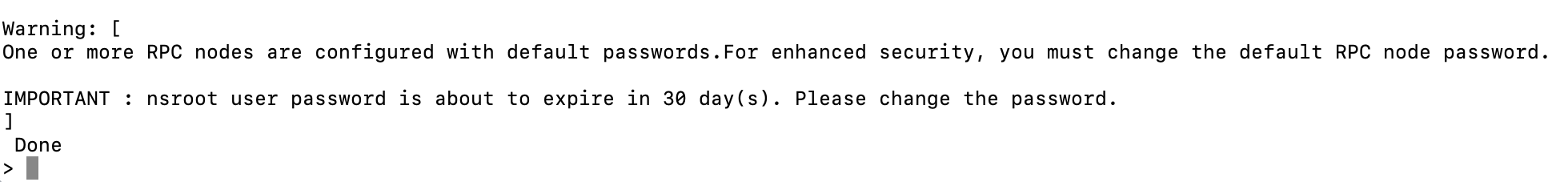

NetScaler CLIコンソールに表示される警告メッセージの例は次のとおりです:

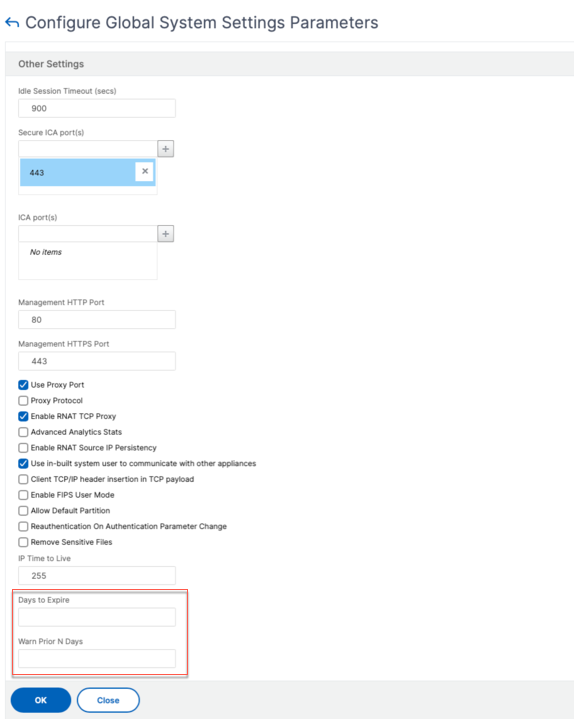

GUI を使用して nsroot パスワードの変更をユーザーに通知する

- [ 構成] > [システム] > [設定] > [グローバルシステム設定の変更] に移動します。

- 「 その他の設定 」セクションで、次のパラメータを設定します:

- 有効期限までの日数

- N 日前に警告する

- [OK] をクリックします。

管理ユーザーのパスワード変更を強制する

セキュリティでnsroot保護された認証では、 システムパラメーターでオプションが有効になっている場合、NetScalerはユーザーにforcePasswordChangeデフォルトパスワードを新しいパスワードに変更するように求めます。デフォルトのクレデンシャルを使用して、初回ログイン時に CLI または GUIからnsrootパスワードを変更できます。

コマンドプロンプトで入力します:

set system parameter -forcePasswordChange ( ENABLED | DISABLED )

NSIP の SSH セッションの例:

ssh nsroot@1.1.1.1

Connecting to 1.1.1.1:22...

Connection established.

To escape to local shell, press Ctrl+Alt+].

###############################################################################

WARNING: Access to this system is for authorized users only #

Disconnect IMMEDIATELY if you are not an authorized user! #

###############################################################################

Please change the default NSROOT password.

Enter new password:

Please re-enter your password:

Done

<!--NeedCopy-->

システムユーザーアカウントの機密ファイルを削除する

システムユーザーアカウントの認証キーや公開キーなどの機密データを管理するには、 removeSensitiveFiles オプションを有効にする必要があります。システムパラメータが有効になっているときに機密ファイルを削除するコマンドは次のとおりです。

- rm cluster instance

- rm cluster node

- rm 高可用性ノード

- コンフィグをクリア

- join cluster

- add cluster instance

コマンドプロンプトで入力します:

set system parameter removeSensitiveFiles ( ENABLED | DISABLED )

例:

set system parameter -removeSensitiveFiles ENABLED

システムユーザー向けの強力なパスワード設定

安全な認証のため、NetScalerはシステムユーザーと管理者に、コンソールにログオンするための強力なパスワードを設定するよう求めます。パスワードは長くなければならず、次の組み合わせでなければなりません。

- 小文字を 1 つ

- 大文字 1 文字

- 1 つの数字

- 1 つの特殊文字

コマンドプロンプトで入力します:

set system parameter -strongpassword <value> -minpasswordlen <value>

各項目の意味は次のとおりです。

Strongpassword。強力なパスワード (enable all / enablelocal) を有効にした後は、すべてのパスワードまたは機密情報に次のものが必要です。

- 1 文字以上の小文字

- 少なくとも 1 文字の大文字

- 1 文字以上の数字

- 少なくとも 1 つの特殊文字

enablelocalの除外リストは - NS_FIPS, NS_CRL, NS_RSAKEY, NS_PKCS12, NS_PKCS8, NS_LDAP, NS_TACACS, NS_TACACSACTION, NS_RADIUS, NS_RADIUSACTION, NS_ENCRYPTION_PARAMS。そのため、システムユーザーに対してこれらの ObjectType コマンドに対して強固なパスワードチェックは行われません。

指定できる値: enableall、 enablelocal、

無効デフォルト値:無効

minpasswordlen。システムユーザーパスワードの最小文字数。強力なパスワードがデフォルトで有効になっている場合、最小文字数は4です。ユーザーが入力した値は 4 以上でもかまいません。強力なパスワードが無効になっている場合のデフォルトの最小値は 1 です。いずれの場合も、最大値は 127 です。

最小値:1 最大値:127

例:

set system parameter -strongpassword enablelocal -minpasswordlen 6

既定のユーザーアカウント

nsrecoverユーザーアカウントは、管理者がNetScalerアプライアンスを復元するために使用されます。予期しない問題が発生してデフォルトのシステムユーザー ( nsroot) がログインできない場合は、 を使用してNetScalerにnsrecoverログオンできます。 nsrecover ログインはユーザー設定とは無関係で、シェルプロンプトに直接アクセスできます。設定の上限に達しているかどうかに関係なく、いつでもnsrecoverからログインできます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.