-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

CloudBridge Connector

注: 現在のNetScaler 1000Vリリースでは、この機能はサポートされていません。

NetScalerアプライアンスのCloudBridge Connector機能は、企業のデータセンターを外部クラウドやホスティング環境に接続し、クラウドを企業ネットワークの安全な拡張機能にします。クラウドでホストされるアプリケーションは、1 つの連続したエンタープライズネットワークで実行されているかのように見えます。Citrix CloudBridge Connectorを使用すると、クラウドプロバイダーが提供する容量と効率性でデータセンターを強化できます。

CloudBridge Connectorを使用すると、アプリケーションをクラウドに移行してコストを削減し、信頼性を高めることができます。

データセンターとクラウド間でCloudBridge Connectorを使用するだけでなく、2つのデータセンターを接続して、大容量の安全で高速なリンクを実現することもできます。

CloudBridge Connector について

Citrix CloudBridge Connectorソリューションを実装するには、CloudBridge Connector Bridgeコネクタトンネルと呼ばれるトンネルを設定して、データセンターを別のデータセンターまたは外部クラウドに接続します。

データセンターを別のデータセンターに接続するには、各データセンターに1つずつ、合計2つのNetScalerアプライアンス間にCloudBridge Connector トンネルを設定します。

データセンターを外部クラウド(Amazon AWSクラウドなど)に接続するには、データセンター内のCitrix ADCアプライアンスとクラウドに存在する仮想アプライアンス(VPX)の間にCloudBridge Connectorトンネルを設定します。リモートエンドポイントは、CloudBridge Connector またはプレミアムライセンスを持つCitrix ADC VPXにすることができます。

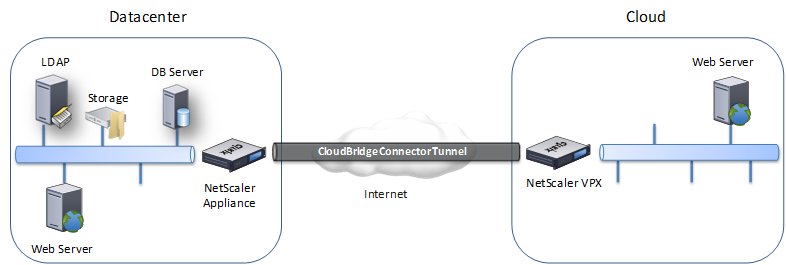

次の図は、データセンターと外部クラウドの間に設定された CloudBridge Connector トンネルを示しています。

CloudBridge Connector トンネルがセットアップされているアプライアンスは、CloudBridge Connector トンネルのエンドポイントまたはピアと呼ばれます 。

CloudBridge Connector トンネルは以下のプロトコルを使用します。

-

汎用ルーティングカプセル化 (GRE) プロトコル

-

オープンスタンダード IPsec プロトコルスイート、トランスポートモード

GRE プロトコルは、さまざまなネットワークプロトコルからのパケットをカプセル化し、別のプロトコルで転送するメカニズムを提供します。GRE は次の目的で使用されます。

-

非 IP プロトコルやルーティング不可能なプロトコルを実行するネットワークを接続します。

-

ワイドエリアネットワーク (WAN) を経由するブリッジ。

-

変更せずに別のネットワークに送信する必要があるあらゆる種類のトラフィック用のトランスポートトンネルを作成します。

GRE プロトコルは、GRE ヘッダーと GRE IP ヘッダーをパケットに追加することによってパケットをカプセル化します。

インターネットプロトコルセキュリティ (IPsec) プロトコルスイートは、CloudBridge Connectorトンネル内のピア間の通信を保護します。

CloudBridge Connector トンネルでは、IPsecにより以下が保証されます。

-

データインテグリティ

-

データオリジン認証

-

データの機密保持 (暗号化)

-

リプレイ攻撃からの保護

IPsec は、GRE カプセル化されたパケットが暗号化されるトランスポートモードを使用します。暗号化は、カプセル化セキュリティペイロード (ESP) プロトコルによって行われます。ESP プロトコルは、HMAC ハッシュ関数を使用してパケットの完全性を保証し、暗号化アルゴリズムを使用して機密性を保証します。パケットが暗号化され、HMAC が計算されると、ESP ヘッダーが生成されます。ESP ヘッダーは GRE IP ヘッダーの後に挿入され、ESP トレーラーは暗号化されたペイロードの最後に挿入されます。

CloudBridge Connectorトンネル内のピアは、インターネットキーエクスチェンジバージョン(IKE)プロトコル(IPSecプロトコルスイートの一部)を使用して、次のように安全な通信をネゴシエートします。

-

2 つのピアは、次のいずれかの認証方法を使用して相互に認証します。

- 事前共有キー認証。事前共有キーと呼ばれるテキスト文字列は、各ピアで手動で設定されます。ピアの事前共有鍵は相互に照合されて認証されます。したがって、認証を成功させるには、各ピアに同じ事前共有キーを設定する必要があります。

- デジタル証明書認証。発信側(送信者)ピアは秘密鍵を使用してメッセージ交換データに署名し、もう一方の受信側ピアは送信者の公開鍵を使用して署名を検証します。通常、公開鍵は X.509v3 証明書を含むメッセージで交換されます。この証明書は、証明書に記載されているピアの ID が特定の公開鍵に関連付けられていることをある程度保証します。

-

その後、同僚は交渉し、以下について合意に達します。

-

暗号化アルゴリズム。

-

一方のピアでデータを暗号化し、もう一方のピアでデータを復号するための暗号キー。

-

セキュリティプロトコル、暗号化アルゴリズム、および暗号鍵に関するこの合意は、セキュリティアソシエーション(SA)と呼ばれます。SA は一方向(シンプレックス)です。たとえば、CB1 と CB2 の 2 つのピアがコネクタトンネルを介して通信している場合、CB1 には 2 つのセキュリティアソシエーションがあります。一方の SA はアウトバウンドパケットの処理に使用され、もう 1 つの SA はインバウンドパケットの処理に使用されます。

SA は、 ライフタイムと呼ばれる指定された時間が経過すると期限切れになります。2 つのピアは、インターネットキー交換 (IKE) プロトコル (IPsec プロトコルスイートの一部) を使用して新しい暗号鍵をネゴシエートし、新しい SA を確立します。限られた寿命の目的は、攻撃者が鍵をクラックするのを防ぐことです。

次の表は、NetScalerアプライアンスでサポートされている一部のIPsecプロパティを示しています。

| IPSec のプロパティ | 対応タイプ |

|---|---|

| IKE バージョン | V1, V2 |

| IKE DHグループ | Citrix ADCアプライアンスは、IKEv1とIKEv2の両方でDHグループ2(1024ビットMODPアルゴリズム)のみをサポートします。 |

| IKE 認証方法 | 事前共有キー認証、デジタル証明書認証 |

| 暗号化アルゴリズム | AES (128 ビット)、AES 256 (256 ビット)、3DES |

| ハッシュアルゴリズム | HMAC SHA1, HMAC SHA256, HMAC SHA384, HMAC SHA512, HMAC MD5 |

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.