-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルの構成

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScalerアプライアンスとAWS上の仮想プライベートゲートウェイ間のCloudBridge Connector トンネルの設定

データセンターをAmazon Web Services(AWS)に接続するには、データセンターのNetScalerアプライアンスとAWS上の仮想プライベートゲートウェイの間にCloudBridge Connector トンネルを構成できます。NetScalerアプライアンスと仮想プライベートゲートウェイはCloudBridge Connector トンネルのエンドポイントを形成し、ピアと呼ばれます。

注:

また、データセンター内のCitrix ADCアプライアンスと(仮想プライベートGateway ではなく)AWS上のCitrix ADC VPXインスタンスとの間にCloudBridge Connectorトンネルを設定することもできます。詳細については、「 データセンターと AWS クラウド間の CloudBridge Connector の設定」を参照してください。

AWS の仮想プライベートゲートウェイは、CloudBridge Connectorトンネルに対して次の IPSec 設定をサポートしています。そのため、CloudBridgeコネクタトンネル用にNetScalerアプライアンスを構成するときには、同じIPsec設定を指定する必要があります。

| IPSec のプロパティ | 設定 |

|---|---|

| IPsec モード | トンネルモード |

| IKE バージョン | バージョン1 |

| IKE 認証方法 | 事前共有キー |

| 暗号化アルゴリズム | AES |

| ハッシュアルゴリズム | HMAC SHA1 |

CloudBridge Connector のトンネル構成とデータフローの例

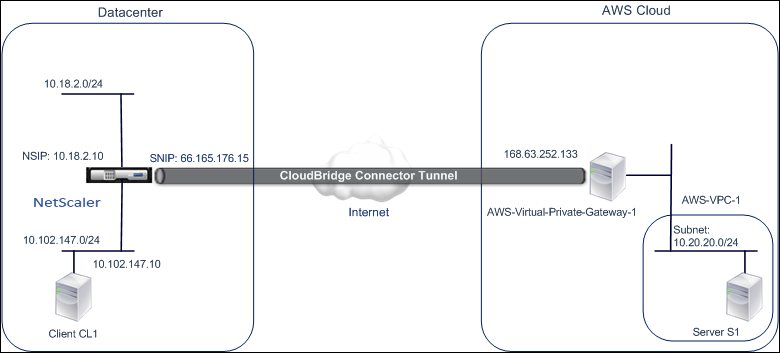

CloudBridge Connector トンネル内のトラフィックフローの図として、データセンター内のNetScalerアプライアンスNS_Appliance-1とAWSクラウド上の仮想プライベートゲートウェイAWS-Virtual-Private-Gateway-1の間にCloudBridgeコネクタトンネルが設定されている例を考えてみましょう。

NS_Appliance-1はL3ルーターとしても機能し、データセンターのプライベートネットワークがCloudBridge Connector トンネルを経由してAWSクラウドのプライベートネットワークに到達できるようにします。NS_Appliance-1はルーターとして、CloudBridge Connector トンネルを介してデータセンターのクライアントCL1とAWSクラウドのサーバーS1間の通信を可能にします。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

NS_Appliance-1 では、CloudBridge Connector のトンネル設定には、ns_AWS_IPsec_Profile という名前の IPsec プロファイルエンティティ、ns_AWS_Tunnel という名前の CloudBridge Connector トンネルエンティティ、および ns_AWS_PBR という名前のポリシーベースルーティング (PBR) エンティティが含まれます。

IPsec プロファイルエンティティ ns_AWS_IPsec_Profile は、CloudBridge Connector トンネル内の IPsec プロトコルが使用する IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズムなどの IPsec プロトコルパラメータを指定します。NS_AWS_IPSec_Profile は IP トンネルエンティティ NS_AWS_Tunnel にバインドされています。

CloudBridge Connector のトンネルエンティティNS_AWS_Tunnelは、ローカルIPアドレス(NetScalerアプライアンスで構成されたパブリックIP-SNIPアドレス)、リモートIPアドレス(AWS-仮想-プライベートゲートウェイ-1のIPアドレス)、およびCloudBridge Connector トンネルのセットアップに使用されるプロトコル(IPsec)を指定します。NS_AWS_Tunnel はポリシーベースルーティング (PBR) エンティティ ns_AWS_PBR にバインドされています。

PBR エンティティ ns_AWS_PBR は、一連の条件と CloudBridge Connector トンネルエンティティ (ns_AWS_Tunnel) を指定します。送信元 IP アドレス範囲と宛先 IP アドレス範囲が NS_aws_PBR の条件です。送信元 IP アドレス範囲と宛先 IP アドレス範囲は、それぞれデータセンターのサブネットと AWS クラウドのサブネットとして指定されます。データセンターのサブネット内のクライアントから送信され、AWSクラウド上のサブネット内のサーバー宛てのリクエストパケットはすべて、NS_AWS_PBRの条件と一致します。その後、このパケットはCloudBridge Connector の処理の対象と見なされ、PBRエンティティにバインドされたCloudBridge Connector トンネル(NS_AWS_Tunnel)を介して送信されます。

次の表に、この例で使用されている設定の一覧を示します。

| データセンター側の CloudBridge Connector トンネルエンドポイント (NS_Appliance-1) の IP アドレス | 66.165.176.15 |

|---|---|

| AWS の CloudBridge Connector トンネルエンドポイント (AWS-仮想プライベートゲートウェイ-1) の IP アドレス | 168.63.252.133 |

| トラフィックがCloudBridge Connector トンネルを通過するデータセンターのサブネット | 10.102.147.0/24 |

| トラフィックが CloudBridge Connector トンネルを通過する AWS サブネット | 10.20.20.0/24 |

Amazon AWSの設定

| カスタマーゲートウェイ | AWS-Customer-Gateway-1 | ルーティング = 固定、IP アドレス = インターネットでルーティング可能なCloudBridge Connector のトンネルエンドポイントのNetScaler側のIPアドレス = 66.165.176.15 |

|---|---|---|

| 仮想プライベートゲートウェイ | AWS-Virtual-Private-Gateway-1 | 関連する VPC = AWS-VPC-1 |

| VPN コネクション | AWS-VPN-Connection-1 | カスタマーゲートウェイ = AWS-カスタマーゲートウェイ-1、仮想プライベートゲートウェイ = 仮想プライベートゲートウェイ-1、ルーティングオプション:タイプ = 静的、静的 IP プレフィックス = NetScaler 側のサブネット = 10.102.147.0/24 |

データセンター1のNetScalerアプライアンスNS_Appliance-1の設定:

|アプライアンス|設定| |–|–| |SNIP1 (参照のみを目的としています)|66.165.176.15| |IPSec profile|NS_AWS_IPSec_Profile|IKE version = v1, Encryption algorithm = AES, Hash algorithm = HMAC SHA1| |CloudBridge Connector tunnel|NS_AWS_Tunnel|Remote IP = 168.63.252.133, Local IP= 66.165.176.15, Tunnel protocol = IPSec, IPSec profile= NS_AWS_IPSec_Profile| |Policy based route|NS_AWS_Pbr|Source IP range = Subnet in the datacenter =10.102.147.0-10.102.147.255, Destination IP range =Subnet in AWS =10.20.20.0-10.20.20.255, IP Tunnel = NS_AWS_Tunnel|

CloudBridge Connectorのトンネル設定について考慮すべきポイント

NetScalerアプライアンスとAWSゲートウェイ間のCloudBridge Connector トンネルを構成する前に、次の点を考慮してください。

-

AWS は、CloudBridge Connector トンネルの次の IPsec 設定をサポートしています。そのため、CloudBridgeコネクタトンネル用にNetScalerアプライアンスを構成するときには、同じIPsec設定を指定する必要があります。

- IKE バージョン = v1

- 暗号化アルゴリズム = AES

- ハッシュアルゴリズム = HMAC SHA1

-

次のことを許可するには、NetScaler側でファイアウォールを構成する必要があります。

- ポート 500 の任意の UDP パケット

- ポート 4500 の任意の UDP パケット

- 任意の ESP(IP プロトコル番号 50)パケット

-

AWSでトンネル構成を設定すると、トンネルのAWSエンド(ゲートウェイ)とPSKのパブリックIPアドレスが自動的に生成されるため、NetScalerでトンネル構成を指定する前にAmazon AWSを構成する必要があります。この情報は、NetScalerアプライアンスのトンネル構成を指定するために必要です。

-

AWS ゲートウェイは、スタティックルートとルート更新用の BGP プロトコルをサポートしています。NetScalerアプライアンスは、AWSゲートウェイへのCloudBridgeコネクタトンネル内のBGPプロトコルをサポートしていません。したがって、トンネルを介してトラフィックを適切にルーティングするには、CloudBridge Connectorトンネルの両側で適切な静的ルートを使用する必要があります。

CloudBridge Connector トンネル用の Amazon AWS の設定

Amazon AWS で CloudBridge Connector トンネル設定を作成するには、Amazon AWS マネジメントコンソールを使用します。これは Amazon AWS でリソースを作成および管理するためのウェブベースのグラフィカルインターフェイスです。

AWS クラウドで CloudBridge Connector のトンネル設定を開始する前に、次のことを確認してください。

- Amazon AWS クラウドのユーザーアカウントを持っています。

- 仮想プライベートクラウドがあり、そのネットワークをCloudBridge Connectorトンネルを介してNetScaler側のネットワークに接続する必要があります。

- Amazon AWS マネジメントコンソールに精通している。

注記:

CloudBridge Connectorのトンネル用に Amazon AWS を設定する手順は、Amazon AWS のリリースサイクルに応じて時間の経過とともに変化する可能性があります。最新の手順については、 Amazon AWSのドキュメントを参照することをお勧めします 。

NetScaler と AWS Gateway 間の CloudBridge Connectorトンネルを設定するには、AWS マネジメントコンソールで以下のタスクを実行します。

- カスタマーゲートウェイを作成します。カスタマーゲートウェイは、CloudBridge Connector のトンネルエンドポイントを表す AWS エンティティです。NetScalerアプライアンスとAWSゲートウェイ間のCloudBridge Connector トンネルの場合、カスタマーゲートウェイはAWS上のNetScalerアプライアンスを表します。カスタマーゲートウェイは、名前、トンネルで使用されるルーティングのタイプ(静的またはBGP)、およびNetScaler側のCloudBridge ConnectorトンネルエンドポイントのIPアドレスを指定します。IPアドレスは、インターネットでルーティング可能なNetScaler所有のサブネットIP(SNIP)アドレスでも、NetScalerアプライアンスがNATデバイスの背後にある場合は、SNIPアドレスを表すインターネットルーティング可能なNAT IPアドレスでもかまいません。

- 仮想プライベートゲートウェイを作成して VPC にアタッチします。仮想プライベートゲートウェイは AWS 側の CloudBridge Connector トンネルエンドポイントです。仮想プライベートゲートウェイを作成するときは、そのゲートウェイに名前を割り当てるか、AWS に名前の割り当てを許可します。次に、仮想プライベートゲートウェイを VPC に関連付けます。この関連付けにより、VPCのサブネットは、CloudBridge Connector トンネルを介してNetScaler側のサブネットに接続できます。

- VPN 接続を作成します。VPN 接続は、カスタマーゲートウェイと仮想プライベートゲートウェイを指定し、その間にCloudBridge Connectorトンネルを作成します。また、NetScaler側のネットワークのIPプレフィックスも指定します。(静的ルートエントリを通じて)仮想プライベートゲートウェイに認識されている IP プレフィックスだけが、トンネルを介して VPC からトラフィックを受信できます。また、仮想プライベートゲートウェイは、指定された IP プレフィックスを宛先としないトラフィックをトンネル経由でルーティングしません。VPN 接続を設定した後、接続が作成されるまで数分待たなければならない場合があります。

-

ルーティングオプションを設定します。VPCのネットワークがCloudBridge Connectorトンネルを介してNetScaler側のネットワークに到達するには、NetScaler側のネットワークへのルートを含めて、それらのルートが仮想プライベートゲートウェイを指すようにVPCのルーティングテーブルを構成する必要があります。次のいずれかの方法で VPC のルーティングテーブルにルートを含めることができます。

- ルート伝播を有効にします。ルーティングテーブルのルート伝播を有効にすると、ルートが自動的にテーブルに伝播されます。VPN 構成用に指定した固定 IP プレフィックスは、VPN 接続を作成した後にルーティングテーブルに伝達されます。

- スタティックルートを手動で入力します。ルート伝播を有効にしない場合は、NetScaler側のネットワークの静的ルートを手動で入力する必要があります。

- 設定をダウンロードします。AWS で CloudBridge Connector トンネル (VPN 接続) 設定が作成されたら、VPN 接続の設定ファイルをローカルシステムにダウンロードします。NetScalerアプライアンスでCloudBridge Connector トンネルを構成するには、構成ファイル内の情報が必要になる場合があります。

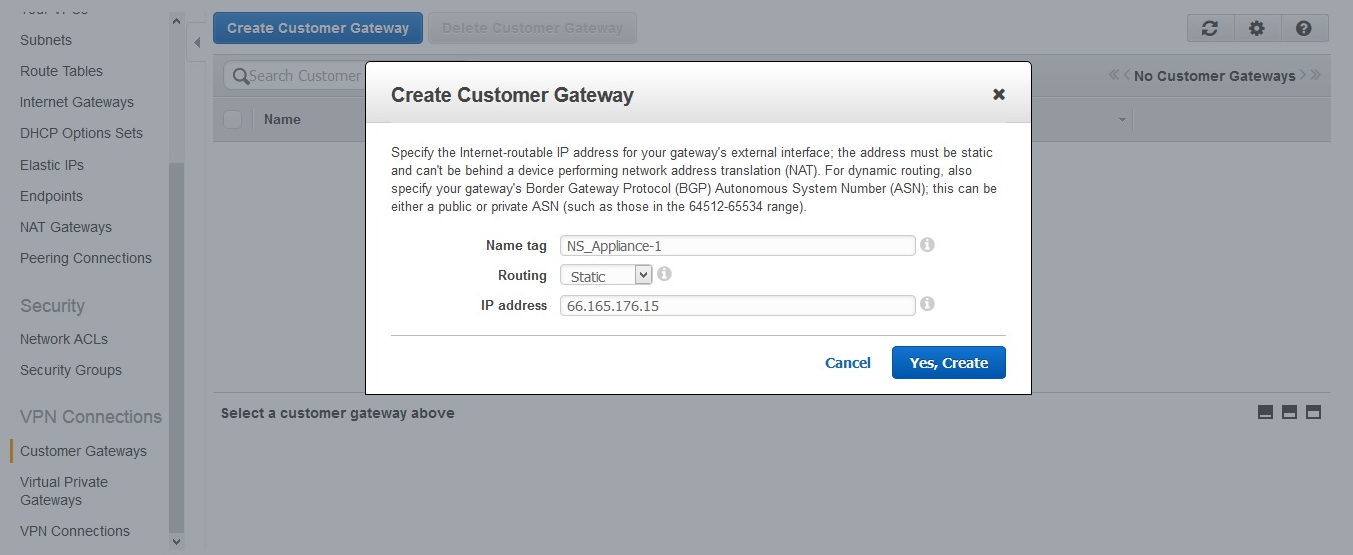

カスタマーゲートウェイを作成するには

- https://console.aws.amazon.com/vpc/で Amazon VPC コンソールを開きます。

- [ VPN 接続 ] > [ カスタマーゲートウェイ ] に移動し、[ カスタマーゲートウェイの作成] をクリックします。

- 「 カスタマーゲートウェイの作成 」ダイアログで、次のパラメータを設定し、「 はい、作成」をクリックします。

- ネームタグ。カスタマーゲートウェイの名前。

- ルーティングリスト。CloudBridge Connector トンネルを介して相互にルートをアドバタイズするためのNetScalerアプライアンスとAWS仮想プライベートゲートウェイ間のルーティングのタイプ。 **ルーティングリストから 「スタティックルーティング** 」を選択します。注:NetScalerアプライアンスは、AWSゲートウェイへのCloudBridgeコネクタトンネル内のBGPプロトコルをサポートしていません。したがって、トンネルを介してトラフィックを適切にルーティングするには、CloudBridge Connectorトンネルの両側で適切な静的ルートを使用する必要があります。

- IP アドレス。NetScaler側のインターネットルーティング可能なCloudBridge Connector のトンネルエンドポイントIPアドレス。IPアドレスは、インターネットでルーティング可能なNetScaler所有のサブネットIP(SNIP)アドレスでも、NetScalerアプライアンスがNATデバイスの背後にある場合は、SNIPアドレスを表すインターネットルーティング可能なNAT IPアドレスでもかまいません。

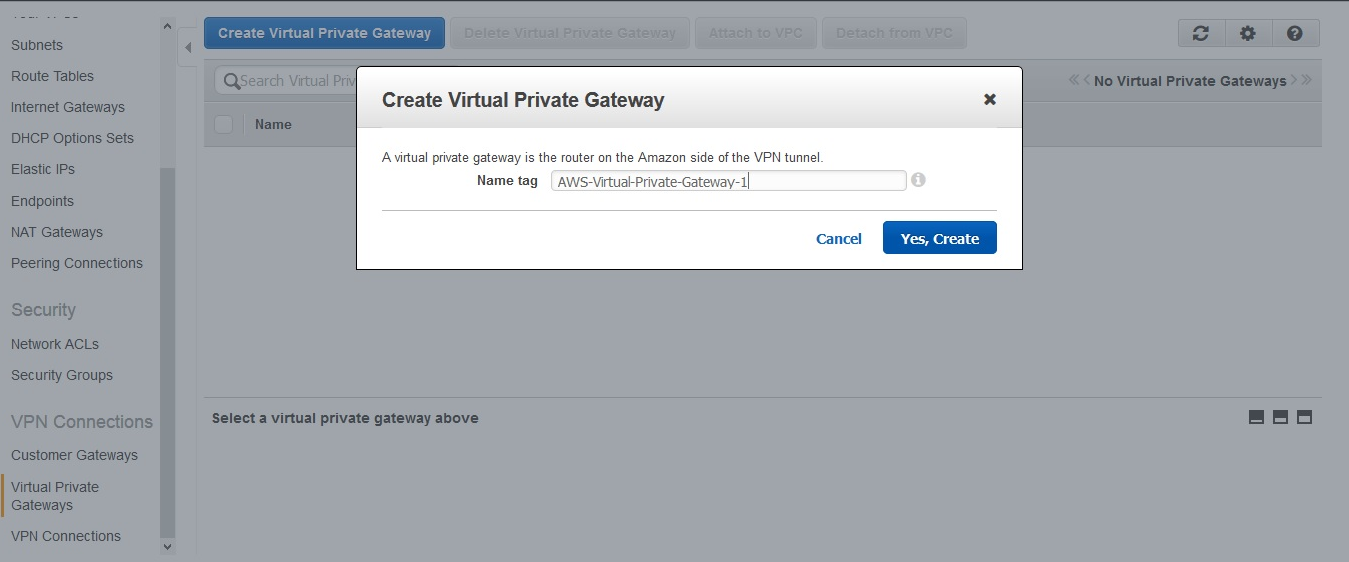

仮想プライベートゲートウェイを作成して VPC にアタッチするには

- [ VPN 接続 ] > [ 仮想プライベートゲートウェイ] に移動し、[仮想プライベートゲートウェイの作成] をクリックします。

- 仮想プライベートゲートウェイの名前を入力し、[Yes, Create] をクリックします。

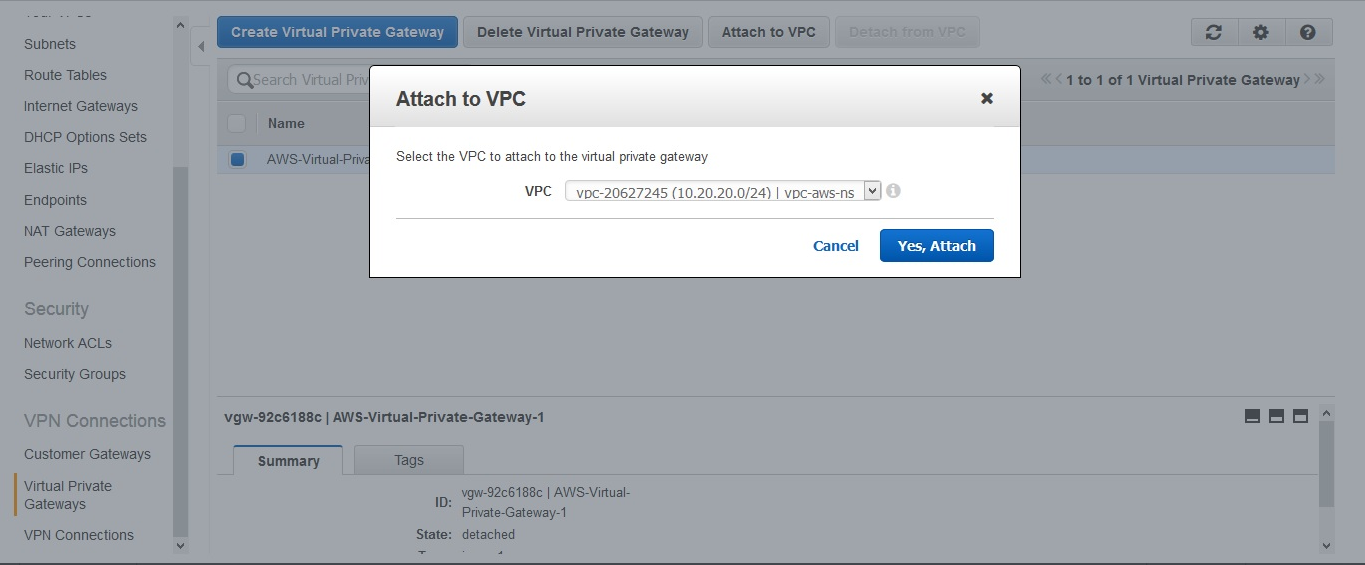

- 作成した仮想プライベートゲートウェイを選択し、[Attach to VPC] をクリックします。

- [VPC に接続] ダイアログボックスで、一覧から VPC を選択し、[Yes, Attach] を選択します。

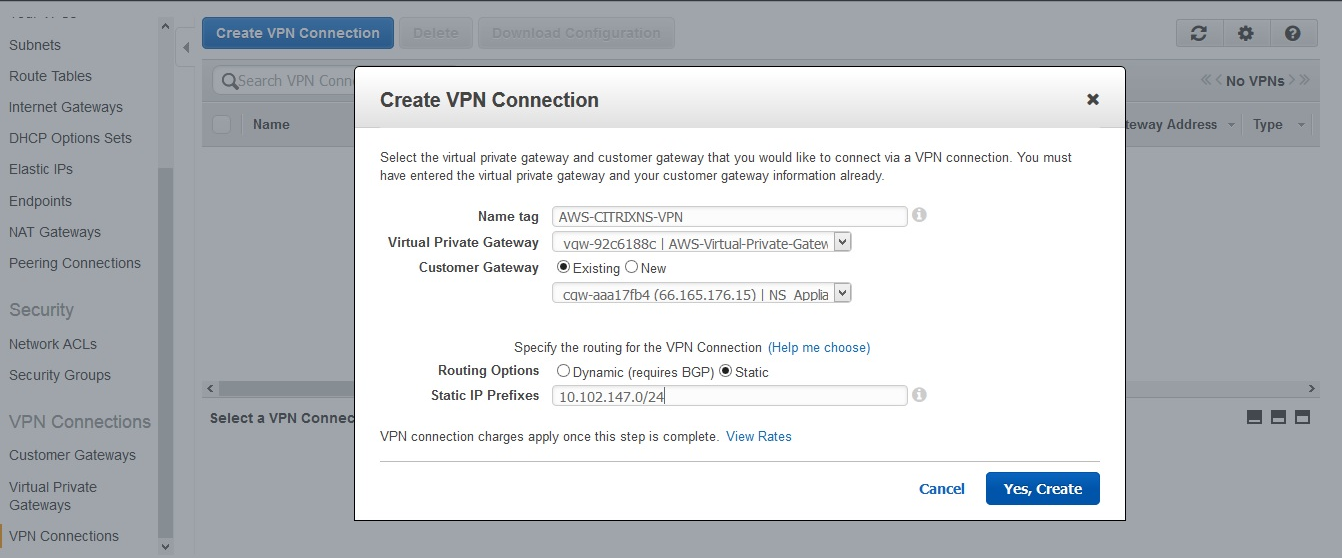

VPN 接続を作成するには:

- [VPN 接続] > [VPN 接続] に移動し、[VPN 接続の作成] をクリックします。

- 「VPN 接続の作成」ダイアログボックスで、次のパラメータを設定し、「はい、作成」を選択します。

- ネームタグ。VPN 接続の名前。

- 仮想プライベートゲートウェイ。前に作成した仮想プライベートゲートウェイを選択します。

- カスタマーゲートウェイ。「既存」を選択します。次に、ドロップダウンリストから、先ほど作成したカスタマーゲートウェイを選択します。

- ルーティングオプション。仮想プライベートゲートウェイとカスタマーゲートウェイ(NetScalerアプライアンス)間のルーティングのタイプ。「スタティック」を選択します。静的IPプレフィックスフィールドで、NetScaler側のサブネットのIPプレフィックスをカンマで区切って指定します。

ルート伝播を有効にするには:

- ルートテーブルに移動し 、トラフィックがCloudBridge Connectorトンネルを通過するサブネットに関連付けられているルーティングテーブルを選択します。

注

デフォルトでは、これが VPC のメインルーティングテーブルです。

- 詳細ペインの [ ルート伝達 ] タブで [ 編集] を選択し、仮想プライベートゲートウェイを選択してから [ 保存] を選択します。

スタティックルートを手動で入力するには:

- 「 ルートテーブル 」に移動し、ルーティングテーブルを選択します。

- [ ルート ] タブで、[ 編集] をクリックします。

- 宛先フィールドに 、CloudBridge Connector トンネル (VPN接続) で使用される静的ルートを入力します。

- ターゲットリストから仮想プライベートゲートウェイ ID を選択し、[ 保存] をクリックします。

設定ファイルをダウンロードするには:

- [ VPN 接続] に移動し、VPN 接続を選択し、[ 設定のダウンロード] をクリックします。

-

ダウンロード設定ダイアログボックスで 、次のパラメータを設定し、「 はい、ダウンロード」をクリックします。

- ベンダー。「 ジェネリック」を選択します。

- プラットフォーム。「 ジェネリック」を選択します。

- ソフトウェア。「 ベンダー・アグノスティック」を選択します。

CloudBridge Connectorトンネル用のCitrix ADCアプライアンスの構成

NetScalerアプライアンスとAWSクラウド上の仮想プライベートゲートウェイ間のCloudBridge Connector トンネルを構成するには、NetScalerアプライアンスで次のタスクを実行します。 NetScalerのコマンドラインまたはGUIのどちらかを使用できます。

-

IPsec プロファイルを作成します。IPSecプロファイルエンティティは、CloudBridge Connector トンネル内のIPsecプロトコルで使用されるIKEバージョン、暗号化アルゴリズム、ハッシュアルゴリズム、PSKなどのIPsecプロトコルパラメータを指定します。

- IPsec プロトコルを使用する IP トンネルを作成し、IPsec プロファイルをそれに関連付けます。IPトンネルは、ローカルIPアドレス(NetScalerアプライアンスで構成されたSNIPアドレス)、リモートIPアドレス(AWSの仮想プライベートゲートウェイのパブリックIPアドレス)、CloudBridge Connector トンネルのセットアップに使用されるプロトコル(IPsec)、およびIPsecプロファイルエンティティを指定します。作成された IP トンネルエンティティは、CloudBridge Connectorトンネルエンティティとも呼ばれます。

- PBR ルールを作成して IP トンネルに関連付けます。PBR エンティティは、ルールセットと IP トンネル (CloudBridge Connector トンネル) エンティティを指定します。送信元 IP アドレス範囲と宛先 IP アドレス範囲は PBR エンティティの条件です。送信元IPアドレス範囲を設定してトラフィックがトンネルを通過するNetScaler側のサブネットを指定し、宛先IPアドレス範囲を設定してトラフィックがCloudBridge Connectorトンネルを通過するAWS VPCサブネットを指定します。NetScaler側のサブネット内のクライアントから送信され、AWSクラウドサブネット内のサーバーを宛先とし、PBRエンティティの送信元と宛先のIP範囲と一致するすべてのリクエストパケットは、PBRエンティティに関連付けられたCloudBridge Connectorトンネルを介して送信されます。

NetScalerコマンドラインを使用してIPSECプロファイルを作成するには

コマンドプロンプトで、次のように入力します。

add ipsec profile <name> -psk <string> -**ikeVersion** v1show ipsec profile** <name>

NetScalerコマンドラインを使用してIPSECトンネルを作成し、IPSECプロファイルをそのトンネルにバインドするには

コマンドプロンプトで、次のように入力します。

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>show ipTunnel <name>

NetScalerコマンドラインを使用してPBRルールを作成し、IPSECトンネルをそのルールにバインドするには

コマンドプロンプトで、次のように入力します。

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP** <subnet-range> -*ipTunnel <tunnelName>apply pbrsshow pbr <pbrName>

次のコマンドは、「CloudBridge Connector の構成とデータフローの例」で使用されているNetScalerアプライアンスNS_Appliance-1のすべての設定を作成します。

> add ipsec profile NS_AWS_IPSec_Profile -psk DkiMgMdcbqvYREEuIvxsbKkW0Foyabcd -ikeVersion v1 –lifetime 31536000

Done

> add iptunnel NS_AWS_Tunnel 168.63.252.133 255.255.255.255 66.165.176.15 –protocol IPSEC –ipsecProfileName NS_AWS_IPSec_Profile

Done

> add pbr NS_AWS_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnel NS_AWS_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

GUI を使用して IPSEC プロファイルを作成するには

- [ システム ] > [ CloudBridge Connector ] > [ IPsec プロファイル]に移動します。

- 詳細ウィンドウで、[ 追加] をクリックします。

-

IPsec プロファイルの追加ダイアログボックスで 、次のパラメータを設定します。

- 名前

- 暗号化アルゴリズム

- ハッシュアルゴリズム

- IKE プロトコルバージョン (V1 を選択)

- 事前共有キー認証方法を選択し 、 事前共有キーが存在するパラメーターを設定します 。

- [ 作成] をクリックし、[ 閉じる] をクリックします。

GUI を使用して IP トンネルを作成し、IPSEC プロファイルをそのトンネルにバインドするには

- [ システム ] > [ CloudBridge Connector ] > [ IPトンネル] に移動します。

- 「 IPv4 トンネル 」タブで、「追加」をクリックします。

-

[ IP トンネルの追加 ] ダイアログボックスで、次のパラメータを設定します。

- 名前

- リモート IP

- リモートマスク

- ローカル IP タイプ (「ローカル IP タイプ」ドロップダウンリストで、「サブネット IP」を選択します)。

- ローカル IP (選択した IP タイプの設定済み IP がすべてローカル IP ドロップダウンリストに表示されます。リストから目的の IP を選択します。)

- Protocol

- IPSec プロファイル

- [ 作成] をクリックし、[ 閉じる] をクリックします。

GUI を使用して PBR ルールを作成し、IPSEC トンネルをそのルールにバインドするには

-

[ システム ] > [ ネットワーク ] > [ PBR] に移動します。

-

[ PBR ] タブで、[ 追加] をクリックします。

-

Create PBR ダイアログボックスで、次のパラメータを設定します。

- 名前

- アクション

- ネクストホップタイプ ( IP トンネルの選択)

- IP トンネル名

- 送信元 IP アドレスが低い

- ソース IP ハイ

- デスティネーション IP フロー

- デスティネーション IP ハイ

-

[ 作成] をクリックし、[ 閉じる] をクリックします。

NetScalerアプライアンス上の対応する新しいCloudBridge Connector トンネル構成がGUIに表示されます。

CloudBridge Connector トンネルの現在のステータスは、設定済みのCloudBridgeコネクタペインに表示されます。緑色のドットは、トンネルがアップしていることを示します。赤い点は、トンネルがダウンしていることを示します。

CloudBridge Connector トンネルの監視

CloudBridge Connectorのトンネル統計カウンタを使用して、Citrix ADCアプライアンス上のCloudBridge Connectorトンネルのパフォーマンスを監視できます。 NetScalerアプライアンスでのCloudBridge Connector トンネル統計の表示について詳しくは、「CloudBridge Connector トンネルの監視」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.