Citrix Endpoint ManagementのCitrix Content Collaborationシングルサインオン構成ガイド

Citrix Endpoint ManagementサーバーとNetScaler Gatewayは、Citrix Content Collaboration 用のSAMLアイデンティティプロバイダー(IdP)として機能するように構成できます。この構成では、Webブラウザーまたは他のCitrix Filesクライアントを使用してCitrix Content Collaborationにサインオンするユーザーは、ユーザー認証のためにCitrix Endpoint Management環境にリダイレクトされます。Citrix Endpoint Management による認証が成功すると、ユーザーはCitrix Content Collaborationアカウントへのサインインに有効なSAMLトークンを受け取ります。

前提条件

すでに構成されているNetScaler GatewayとCitrix Endpoint Management サーバーの動作構成。

Citrix Files MDX アプリケーションの SAML シングルサインオンの設定

Citrix Endpoint Management ServerをSecure Hub とともに使用して、Citrix Files MDXでラップされたアプリケーションへのシングルサインオン(SSO)を行うことができます。このシナリオでは、Secure Hub はCitrix Endpoint Management サーバーをIdPとして使用してCitrix Content Collaborationサインイン用のSAMLトークンを取得します。

- URL

https://<Citrix Endpoint Management Server>:4443を使用して Citrix Endpoint Management サーバーにサインインします - 構成に移動 > ShareFile 。

- ユーザープロビジョニングにContent Collaborationユーザー管理ツールを使用します。「ユーザーアカウントと配布グループのプロビジョニング」を参照してください。

Citrix Files MDXアプリのSAML構成が構成されます。Citrix Files MDXでラップされたアプリケーションを使用してCitrix Content Collaborationへのアクセスを許可するだけであれば、構成は完了です。ただし、MDX Citrix Files以外のクライアントへのアクセスを構成する場合は、引き続き構成ガイドを使用してください。

Citrix Content Collaboration MDX SSOを構成すると、Citrix Endpoint Management サーバーでユーザープロビジョニングを行うこともできます。選択したロールに属し、Citrix Content Collaborationのアカウントを持たないすべてのユーザーは、Citrix Content Collaborationへの最初のアクセス方法に基づいて、Citrix Endpoint Management サーバーによって自動的にプロビジョニングされます。 Citrix Endpoint Management サーバーがCitrix Content Collaborationユーザーをプロビジョニングする方法の詳細については、Knowledge Center 記事「CTX200431」を参照してください。

NetScaler Gatewayを構成します

Citrix Endpoint Management をSAML IDプロバイダーとして使用できるようにするには、NetScaler Gateway で次の構成が必要です。

ホームページのリダイレクトを無効にする

/cginfra パスを経由するリクエストのデフォルト動作を無効にして、リクエストされた元の内部 URL が設定されたホームページの代わりにユーザーに提供されるようにする必要があります。

-

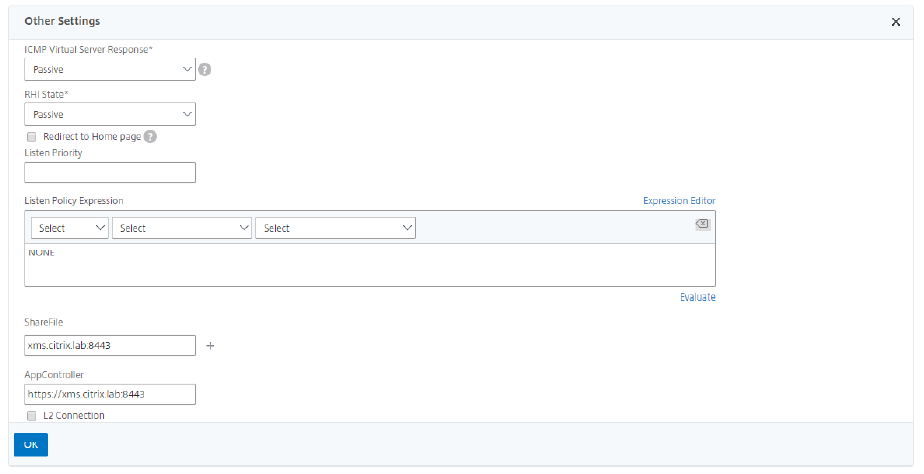

Citrix Endpoint Management のサインインに使用されるNetScaler Gateway 仮想サーバーの設定を編集します。 [その他の設定] に移動し、[ホームページにリダイレクト] というラベルの付いたチェックボックスをオフにします。

-

ShareFile 設定には、Citrix Endpoint Management サーバーの内部サーバー名とポートを追加します。例:

xms.citrix.lab:8443。 - AppController設定には 、Citrix Endpoint Management サーバーのアドレスを入力します。この設定は、/cginfra パスを介した指定された URL へのリクエストを許可します。

Citrix Content Collaboration セッションポリシーとリクエストプロファイルの作成

- NetScaler Gateway 構成ユーティリティで、左側のナビゲーションペインで[ NetScaler Gateway]>[ポリシー]>[セッション ]を選択します。

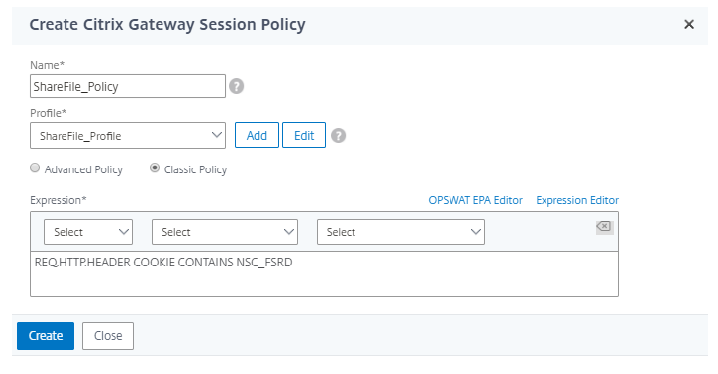

- セッションポリシーを作成するには、「 ポリシー 」タブで「 追加… 」をクリックします。次に、名前として「 ShareFile_Policy 」と入力します。

- アクションを作成するには、[ 追加…] をクリックします。NetScaler Gateway セッションプロファイルの作成画面が開きます。

- [ 名前] に、 セッションプロファイル名として ShareFile_Profile と入力します。

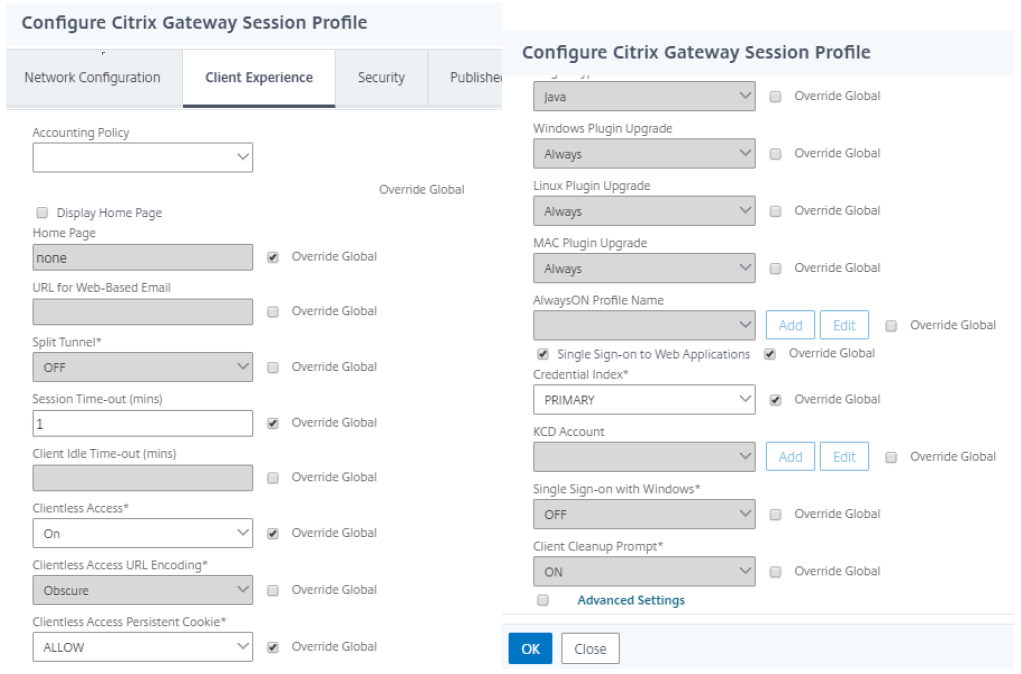

- 「 クライアントエクスペリエンス 」タブで:

- 「 ホームページ」には、「 なし」と入力します。

- [ セッションタイムアウト] に 1を入力します。

- Web アプリケーションへのシングルサインオンを有効にします。

- クライアントレスアクセスの場合は、「オン」に設定します。

- クライアントレスアクセスパーシステント Cookie の場合は、「許可」に設定します。

- 「 資格情報インデックス」には「PRIMARY」を選択します 。

-

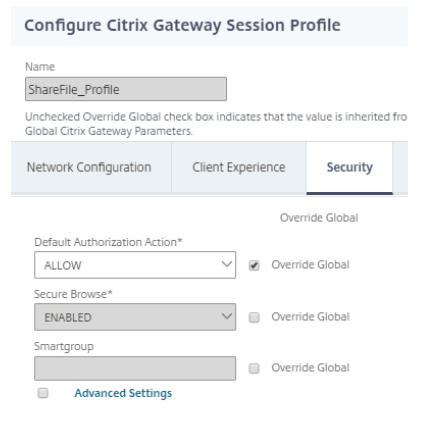

「 セキュリティ 」タブで、「 デフォルト承認アクション 」を「 許可」に設定します。

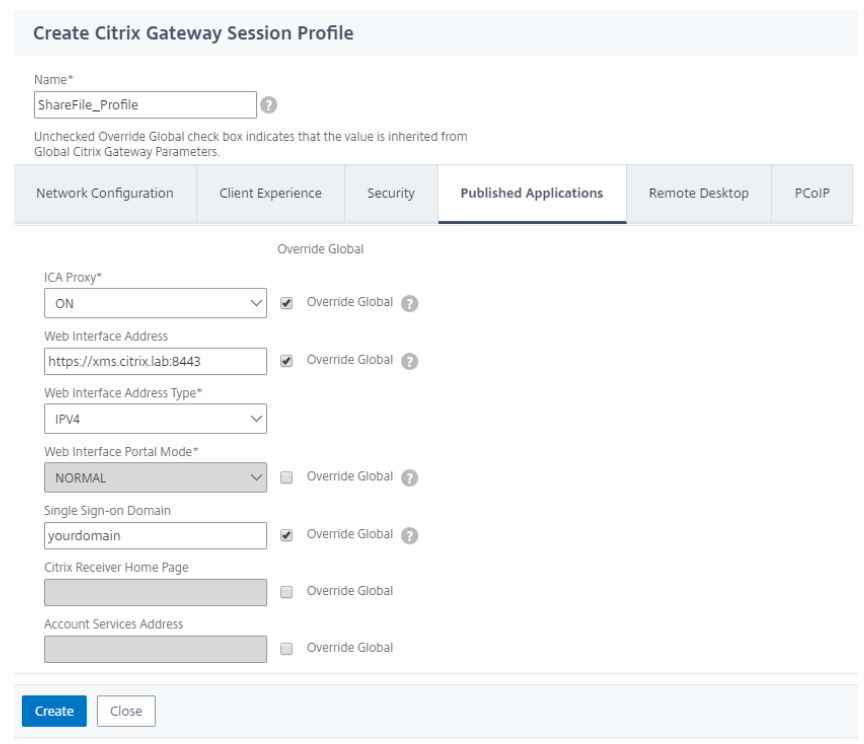

- 「 公開アプリケーション 」タブで:

- ICAプロキシの場合は、「 オン」を選択します。

- 「 Webインターフェイスアドレス」に、次に示すようにCitrix Endpoint Management サーバーのURLを入力します。

- 「 シングル・サインオン・ドメイン」に、Active Directory のドメイン名を入力します。

NetScaler Gateway セッションプロファイルを構成する場合、 シングルサインオンドメインフィールドに入力されるドメインサフィックスは、LDAPで定義されているCitrix Endpoint Management ドメインエイリアスと一致する必要があります 。

- 「 作成 」をクリックして、セッションプロファイルの定義を終了します。

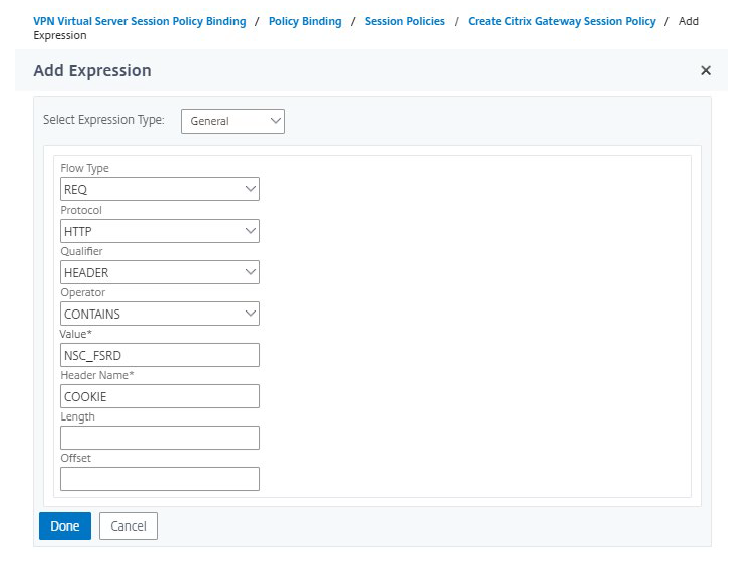

- ShareFile_Policyエクスプレッションについては、 **クラシックポリシーに切り替えて 、エクスプレッションエディタをクリックします。**

-

NSC_FSRD**の値とCOOKIE のヘッダー名を使用して式を指定します。**

-

[ 完了] をクリックし、[ 作成] をクリックして、[ 閉じる] をクリックします。

NetScaler Gateway仮想サーバーにポリシーを構成する

- NetScaler Gateway 構成ユーティリティで、左側のナビゲーションペインで[ NetScaler Gateway]>[仮想サーバー ]を選択します。

- 詳細ウィンドウで 、NetScaler Gateway 仮想サーバーをクリックし、「 編集」をクリックします。

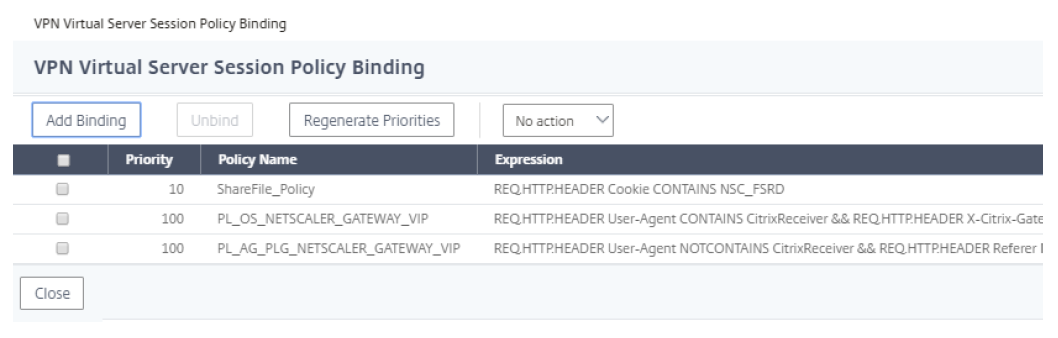

- [ 設定済みのポリシー] > [セッションポリシー ] に移動し、[ バインドの追加] をクリックします。

- 共有ファイルポリシーを選択します。

-

挿入されたポリシーの自動生成プライオリティ番号を編集して、リストされている他のポリシーよりも番号が最小(最高プライオリティ)になるようにします。

- [Done] をクリックして、NetScaler Gateway構成を保存します。

シングルサインオン設定の変更

- Citrix Content Collaboration 管理者としてアカウントにサインインします。

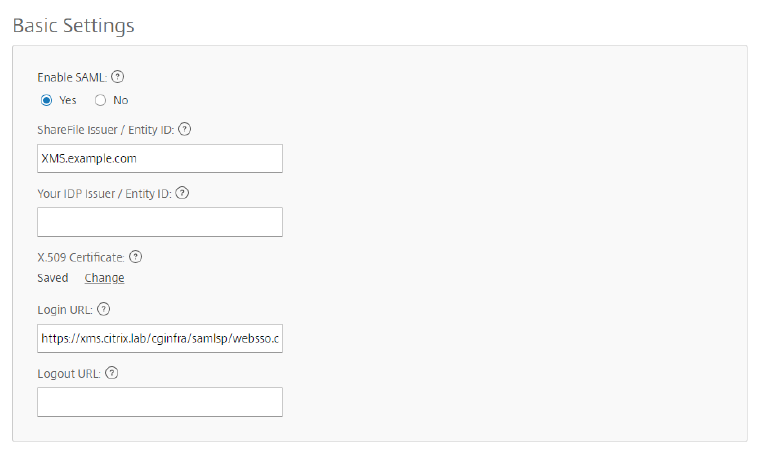

- Web インターフェイスで、[ 管理者設定] > [セキュリティ] > [ログインとセキュリティポリシー ] に移動し、[ シングルサインオン ] 設定までスクロールします。

-

ログイン URLを編集します。

- NetScaler Gateway 仮想サーバーの外部FQDNとCitrix Endpoint Management サーバーのFQDNの前に/cginfra/https/を挿入し、FQDNの後に:8443を挿入します。

- アプリケーションの内部名を使用するように、パラメータ &app=ShareFile_SAML_SP を変更してください。内部名はデフォルトで ShareFile_SAML ですが、構成を変更するたびに内部名が変更され、番号 (ShareFile_SAML2、ShareFile_SAML3 など) が追加されます。

- URL の末尾に &nssso=true を追加してください。たとえば、次のようになります:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true

アプリを編集または再作成するたびに、内部アプリケーション名が更新され、名前に番号が追加されます。また、更新されたアプリケーション名を反映するようにログイン URL を更新する必要があります。次の例は、内部アプリケーション名が「ShareFile_SAML」から「ShareFile_SAML2」に変更されたときにログイン URL をどのように変更する必要があるかを示しています。

-

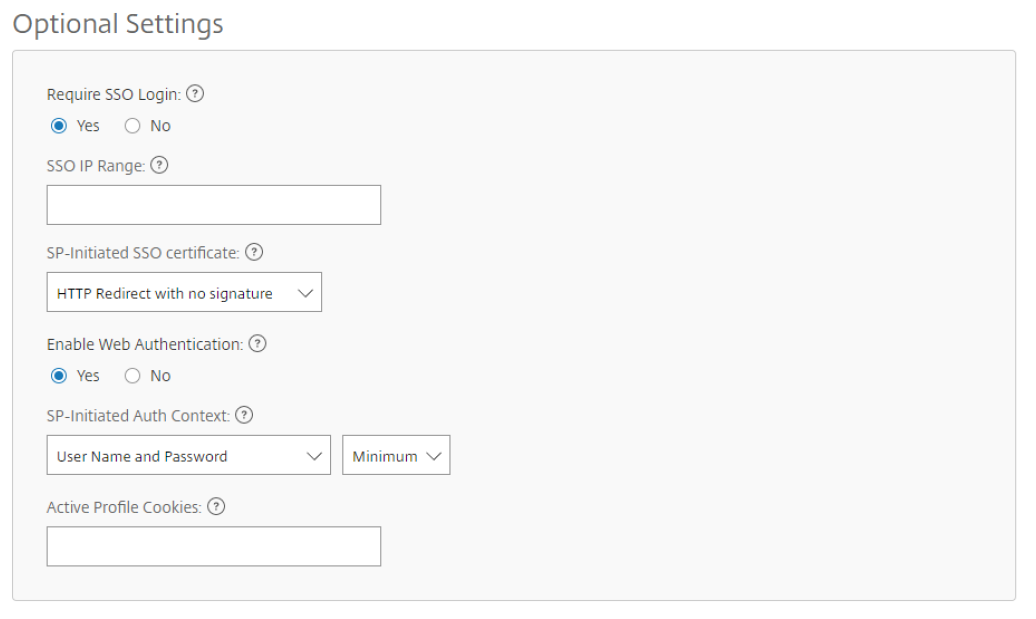

[ オプション設定] の [ Web 認証を有効にする ] チェックボックスをクリックします。

-

[保存]をクリックします。

構成を検証

-

https://subdomain.sharefile.com/saml/loginに移動します。NetScaler Gateway のサインインフォームにリダイレクトされます。 -

構成したNetScaler GatewayおよびCitrix Endpoint Management サーバー環境で有効なユーザー資格情報を使用してサインインします。

subdomain.sharefile.comのCitrix Filesフォルダーが表示されます。