サービス定義

配信チャネルは、サービス定義と帯域幅割り当てに大きく分類されます。

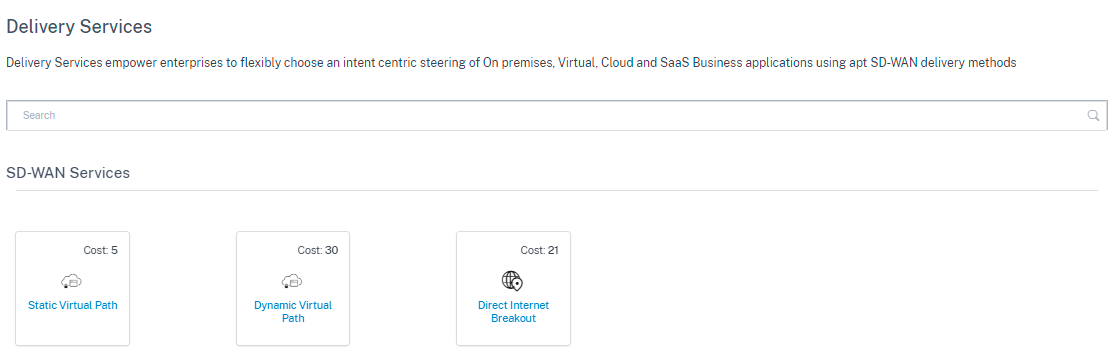

配信サービスは、Citrix SD-WANで利用できる配信メカニズムであり、ビジネスの目的に応じて適切な配信方法を使用してさまざまなアプリケーションやトラフィックプロファイルを制御します。インターネット、イントラネット、仮想パス、クラウドダイレクト、IPsec、Zscaler、LAN GREなどの配信サービスを構成できます。配信サービスはグローバルに定義され、必要に応じて個々のサイトの WAN リンクに適用されます。

各 WAN リンクは、関連するサービスのすべてまたはサブセットを適用し、すべての配信サービス間で帯域幅の相対共有(%)を設定できます。

仮想パスサービスは、デフォルトですべてのリンクで使用できます。その他のサービスは、必要に応じて追加できます。 デリバリーサービスを設定するには、顧客レベルで [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。

デリバリーサービスは、大きく次のように分類できます。

-

仮想パスサービス:SD-WAN アプライアンスまたは仮想インスタンスをホストする 2 つのサイト間で、安全で信頼性が高く、高品質の接続を提供するデュアルエンドオーバーレイ SD-WAN トンネルです。各仮想パスの最小予約帯域幅を Kbps 単位で設定します。この設定は、ネットワーク内のすべてのサイトのすべての WAN リンクに適用されます。

- インターネットサービス:SD-WAN サイトとパブリックインターネット間の直接チャネル。SD-WAN カプセル化は必要ありません。Citrix SD-WANは、複数のインターネットリンクにわたるインターネットバウンドトラフィックのセッション負荷分散機能をサポートしています。

- Citrix Secure Internet Access:Citrix Secure Internet Access(CSIA)は、従業員のエクスペリエンスを損なうことなく、ユーザー、アプリケーション、およびデータをあらゆる脅威から保護するための完全なクラウド配信セキュリティスタックを提供します。

- クラウドダイレクトサービス:ホスト環境に関係なく、インターネットに向かうすべてのトラフィックに SD-WAN 機能を提供するクラウドサービス。

- イントラネットサービス:SD-WAN サイトから任意の非 SD-WAN サイトへのリンクベースの接続をアンダーレイします。トラフィックはカプセル化されていないか、IPSec、GRE などの非仮想パスカプセル化を使用できます。複数のイントラネットサービスを設定できます。

Citrix Secure Internet Access

Citrix のSecure Internet Access(CSIA)サービスは、Citrix が所有するサービスです。Citrix Secure Internet Accessは、従業員のエクスペリエンスを損なうことなく、ユーザー、アプリケーション、およびデータをあらゆる脅威から保護するための完全なクラウド配信セキュリティスタックを提供します。どのCitrix SD-WANアプライアンスでも、トラフィックをCSIAサービスにトンネリングできます。

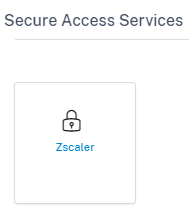

CSIA サービスは、[ 設定 ] > [ 配信チャネル ] > [ サービス定義 ] で (顧客レベルで) 利用できます。 Citrix Secure Internet Accessタイルは 、「 セキュアアクセスサービス 」セクションにあります。

注:

CSIA サービスリンクは、SD-WAN Orchestrator のお客様で、CSIA の資格を持っている場合にのみ表示されます。

前提条件

Citrix SD-WANでCSIAサービスを有効にする前に、次の前提条件に従ってください。

-

SD-WAN オーバーレイを導入し、少なくとも 2 つのサイトを実行している。

-

デプロイメントを単一のルーティングドメイン (デフォルトのルーティングドメイン) に制限します。

-

Citrix SD-WANルートテーブルで、ネットワーク内の現在のデフォルトルート(0.0.0.0/0)とそれに関連するコストを特定します(これらのルートのルートコストが、デフォルトコスト45で構成されているCSIAルートよりも低くないことを確認してください)。

Citrix Secure Internet Accessサービスの作成

-

CSIA サービスを作成するには、まず、インターネットリンクタイプの帯域幅パーセンテージを有効にして CSIA サービスのプロビジョニングをグローバルレベルで調整し、仮想パスサービスから全体的なインターネットリンクプロビジョニングを再調整します。[保存] をクリックします。

注:

グローバルレベルでは、CSIA サービスのプロビジョニング値がないと、SIA サイトの自動 IPsec プロビジョニングは失敗します。

-

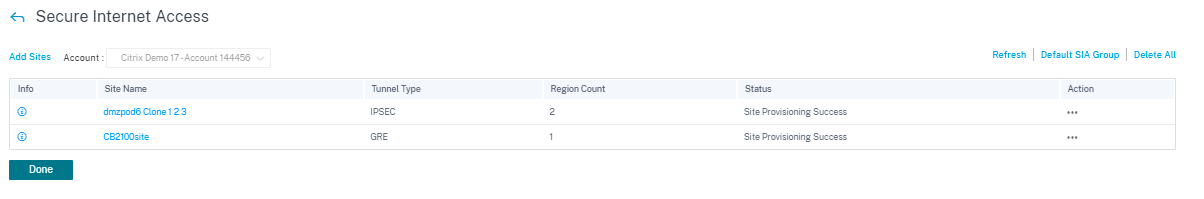

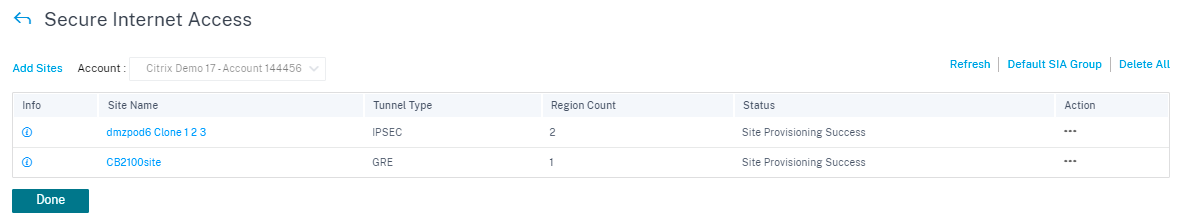

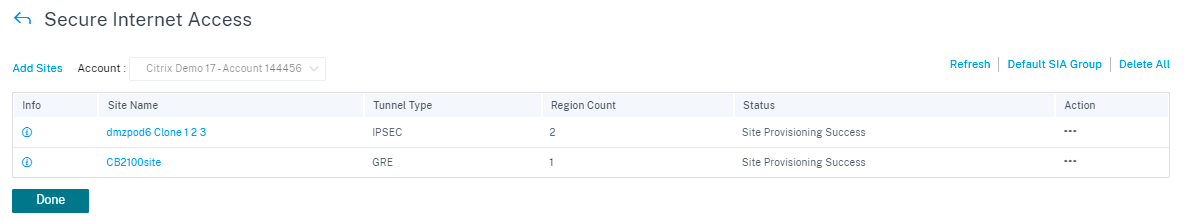

サイトをCSIAサービスにマッピングするには、 Citrix Secure Internet Accessタイルをクリックします 。「 Secure Internet Access 」ページが表示されます。

注:

SIA サービスを内部的に作成すると、CSIA サイト構成時に選択されたルーティングドメインを使用して自動イントラネットサービスが作成され、WAN リンクステータスノブを無視する「イントラネットサービスへのルートを保存」が自動的に作成されます。

-

「 サイトを追加 」リンクをクリックして、CSIA サービスのサイトを追加します。

-

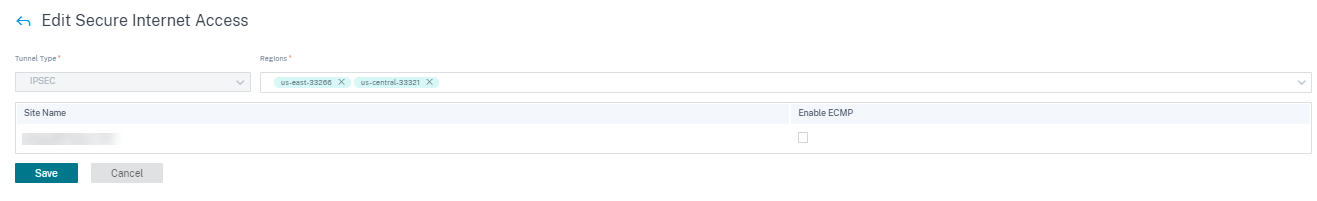

トンネルタイプ:トンネルの種類はデフォルトで IPsec に設定されています。その他のタイプは後で追加されます。現在、IPsec トンネルと GRE トンネルがサポートされています。

-

地域:ドロップダウンリストから地域を選択します。最大 2 つのリージョンを選択できます。地域とは、CSIA サービスを提供する拠点 (POP) です。

必要に応じて、すべての地域/グループを選択することも、サイトとともにデフォルトのオプションを選択することもできます。[ 確認 ] をクリックし、[ 設定を保存 ] をクリックします。デフォルトでは、リージョンは自動的に選択され、手動でオーバーライドできます。[ 自動 ] を選択すると、IPsec トンネルに最も近い 2 つの POP が選択されます(Citrix SD-WAN Orchestrator で作成されたサイトの地理的位置に基づく)。2 つの異なる POP への冗長 ACTIVE-STANDBY トンネルを作成するには、最大 2 つの POP が選択されます。

注:

最も近い PoP の選択を自動化できるように、サイトレベルの設定でブランチの適切なサイトアドレスを設定してください。

-

-

Citrix SD-WAN サイトから CSIA Cloud PoP に自動的にプロビジョニングする必要があるサイトを選択します。

-

必要なサイトの「 ECMPを有効にする 」チェックボックスを選択します。選択すると、セッションベースの ECMP 負荷分散がバックエンドで有効になります。設定を確認し、[ 保存] をクリックします。

注

IPsec トンネルでは、複数の POP が使用可能な場合、最も近い 2 つの POP へのプライマリトンネルとセカンダリトンネルが作成されます。展開されたサイトに複数のインターネット WAN リンクがある場合、IPsec トンネルはアクティブおよびスタンバイ WAN リンクで構成されます。

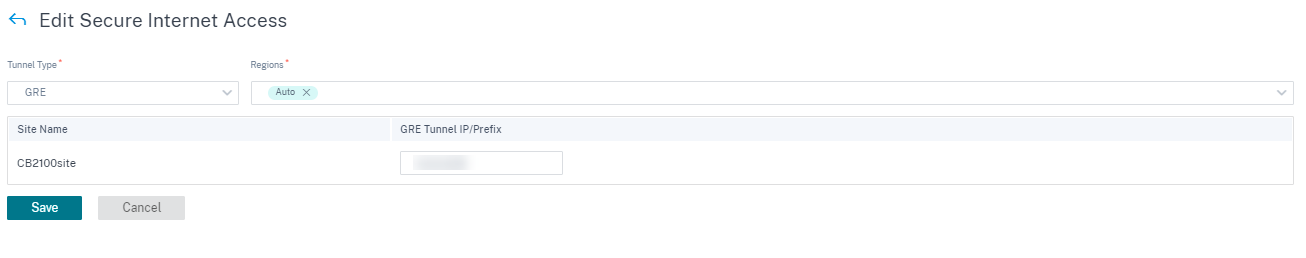

トンネルタイプが GRE の場合は、 GRE トンネル IP/プレフィックス入力を入力して 、設定を保存する必要があります。

注

GRE トンネルの場合、複数の POP が使用可能であっても、常に最も近い SIA PoP の 1 つだけに接続します。展開されたサイトに複数のインターネット WAN リンクがある場合、接続に使用されるインターネット WAN リンクは 1 つだけです。

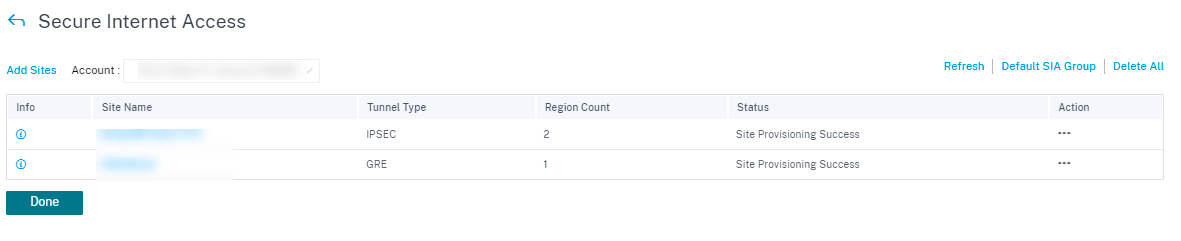

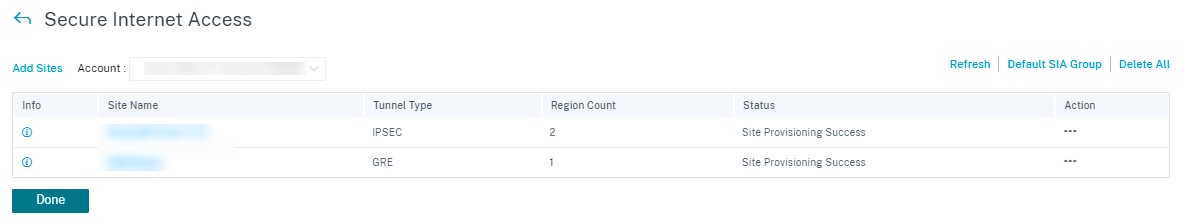

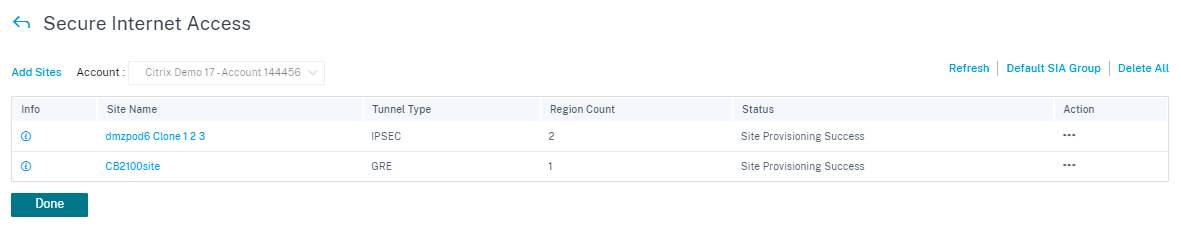

サイトが追加され、 サービス定義セクションでサービスのProvisioning が提供されていれば、サイトのプロビジョニングは正常に完了します(ステータスには「サイトプロビジョニング成功」と表示されます)。

構成をデプロイする前に、 トラフィックをこのサービスに転送するようにアプリケーションルートを設定することもできます 。

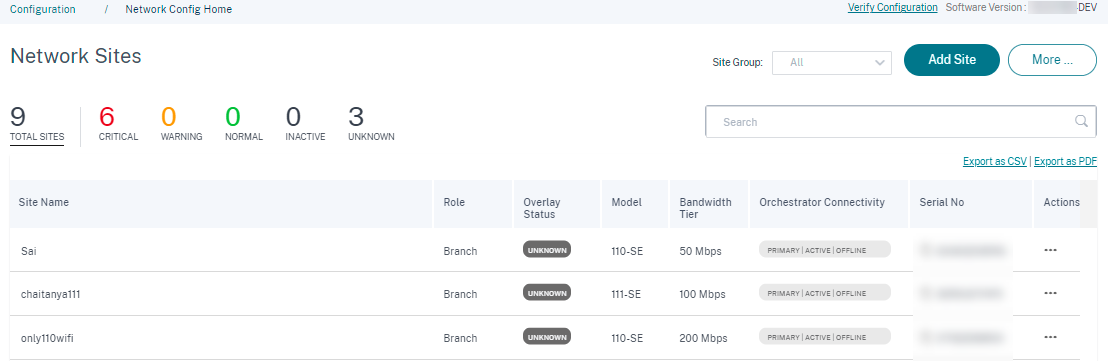

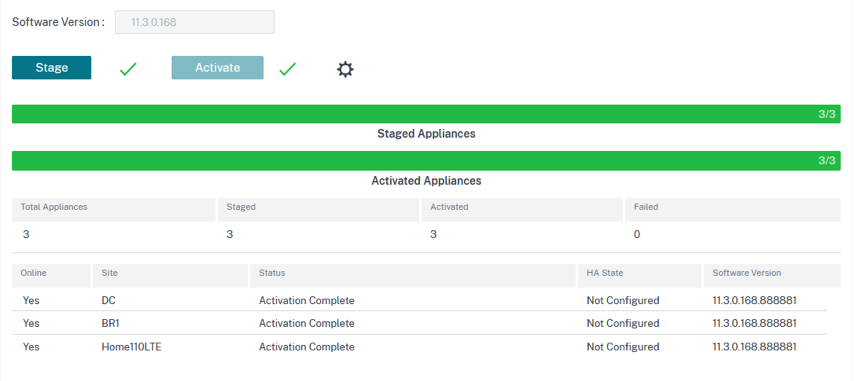

サイトを正常に追加したら、構成を確認、ステージング、アクティブ化して、Citrix SD-WANとCSIAクラウドPoP間のIPsecトンネル確立を有効にします。顧客レベルで、[ 構成 ] > [ ネットワークホーム] に移動します。右上の [ その他 ] をクリックし、[ *Deploy Config/Software] を選択します。デプロイページにリダイレクトされます 。または、[ 設定 ] > [ 展開 ] に移動して [ 展開 ] ページに移動することもできます。

[ **ステージングしてアクティベーション** ] をクリックし、デプロイされたサイトのステータスが [ アクティベーション完了] になっていることを確認します。

IPsec トンネルは、構成が正常にアクティブ化された後に展開されます。CSIA ネットワークへの接続やサイトの追加に失敗した場合、またはトンネルが不良な状態の場合は、[ Refresh ] をクリックして接続を再プロビジョニングまたは再試行します。

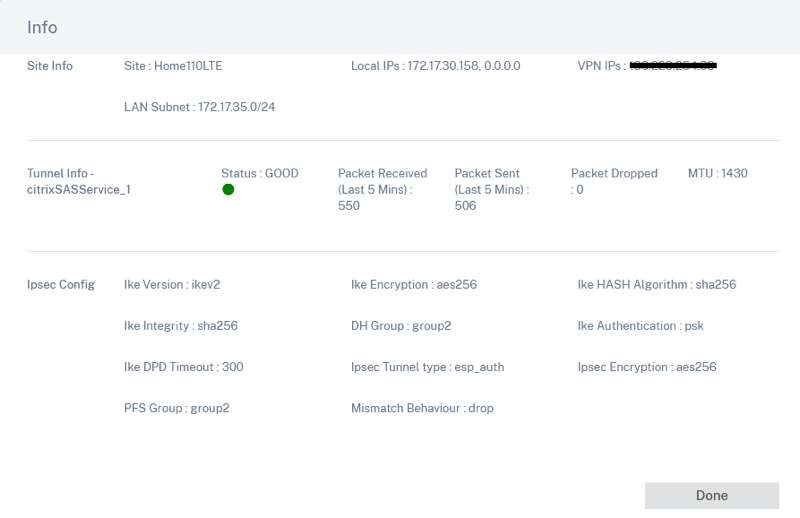

トンネルが正常に設定されて稼働すると、 情報アイコンに CSIA トンネルの設定とステータスの詳細が表示されます。トンネルの状態は、ローカルエンドポイントとリモートエンドポイントで確認できます。また、インバウンドとアウトバウンドのパケットの統計を含むトンネルのステータス。

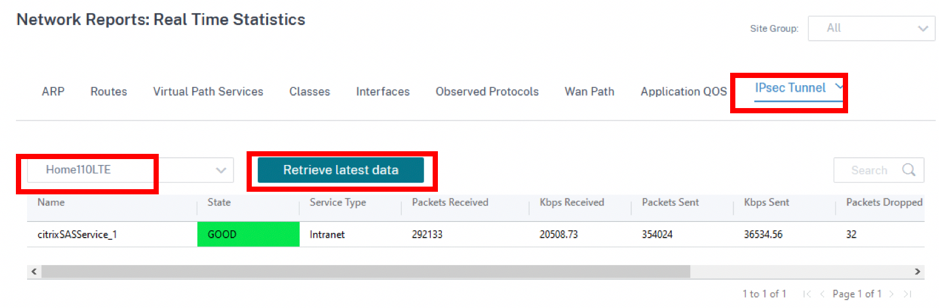

また、[ レポート] > [リアルタイム] > [統計] > [IPsec トンネル] **から特定のサイトを選択し 、[ 最新データの取得 ] をクリックして IPsec トンネルの状態を確認することもできます**。

アクション列を使用して 、サイト固有の CSIA **設定を編集または削除できます** 。CSIA が設定したサイトをすべて一度に削除するには、「すべて削除」をクリックします。

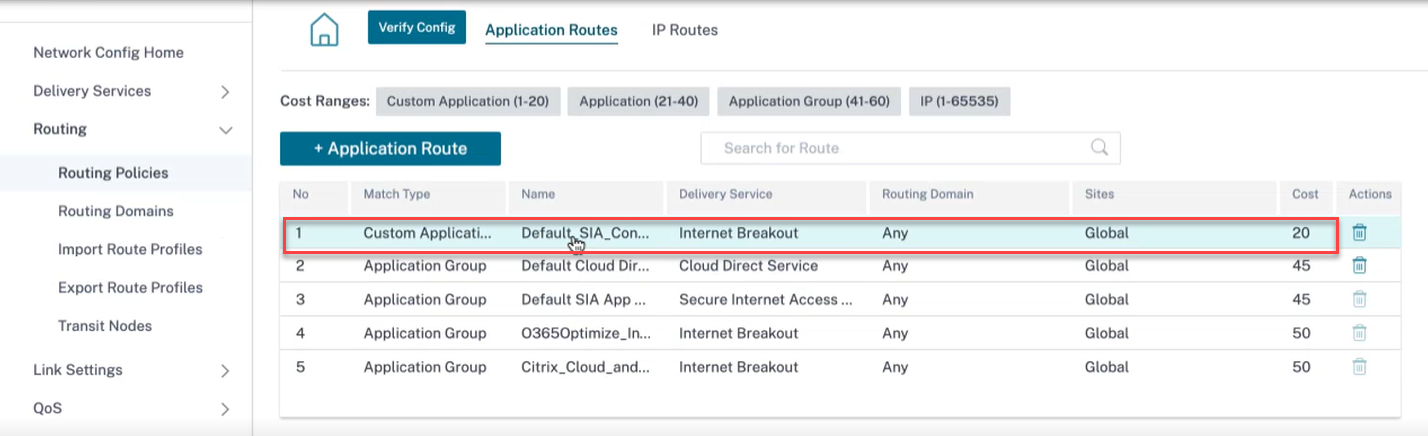

トラフィックリダイレクト

トンネルを設定したら、それらのトンネルにトラフィックを誘導する必要があります。トラフィックのリダイレクトは、特定のサービスに割り当てられたルート(アプリケーションルート)を介して操作できます。対応するアプリケーションを含めてアプリケーションルートを作成します。これらのアプリケーションは、CSIA サービスを介して操作する必要があります。

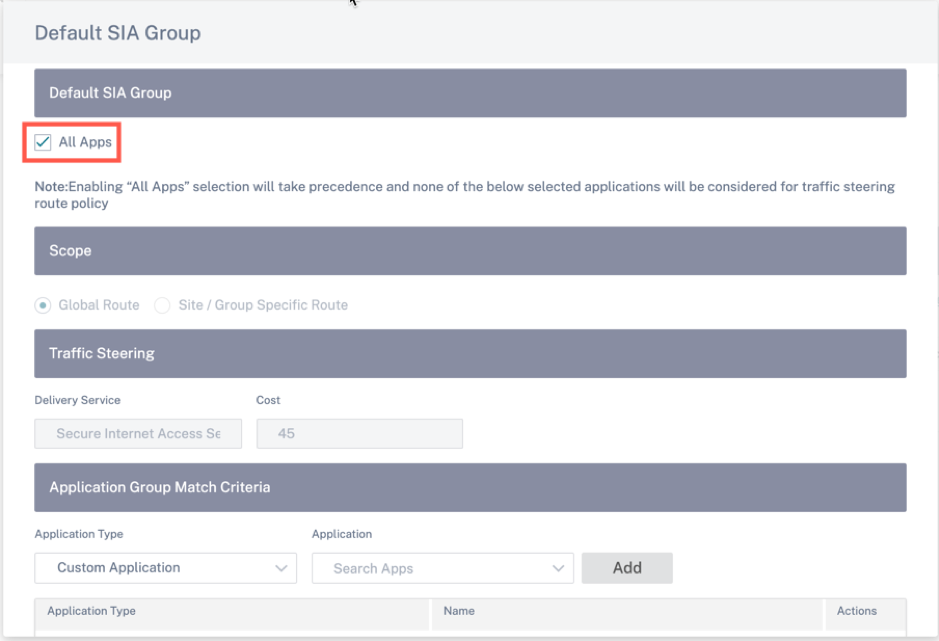

CSIAでは、デフォルトのアプリケーショングループを選択するか、アプリケーショングループを作成してCSIAサービスに割り当てることができます。必要に応じて、次のアクションのいずれかを実行します。

-

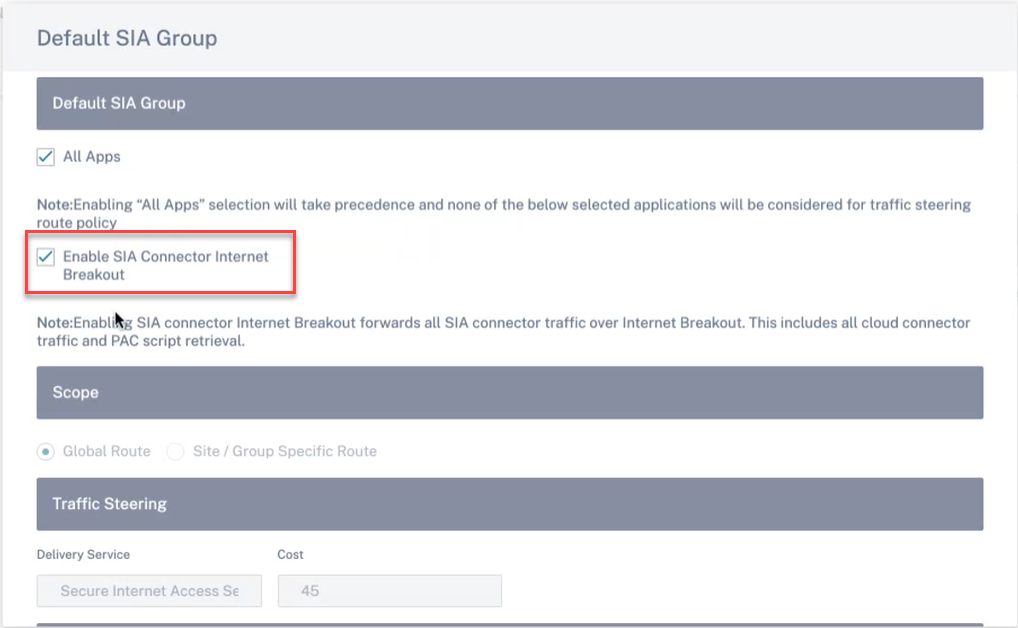

「 デフォルト SIA グループ 」リンクをクリックすると、「 デフォルト CSIA グループ 」の下にある「 すべてのアプリ」チェックボックスを選択できます。

-

「 アプリケーショングループの一致基準 」セクションで、 **ドロップダウンリストからアプリケーションタイプとアプリケーションを選択し** 、「 追加」をクリックします。

[ 保存 (Save)] をクリックして選択した一致基準を設定し、選択内容に基づいてトラフィックを CSIA にトンネリングできます。

注:

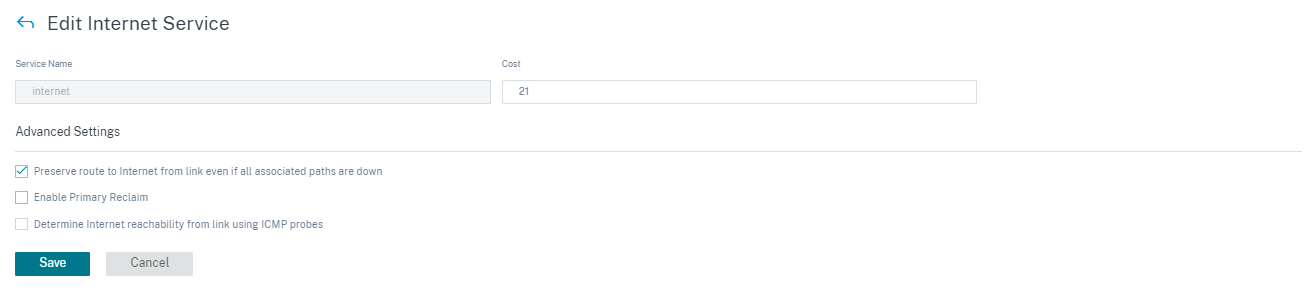

トラフィックステアリング設定では 、ルートコストのデフォルト値は 45 です。この環境でインターネットサービスまたはバックホールルートを設定している場合は、CSIA リダイレクションが優先されるように、それらのルートをより高いルートコストで設定する必要があります。たとえば、インターネットサービスが有効になっている場合は、 コストフィールドを更新することでより高いルートコストを設定できます 。

注

CSIA サービスの初期設定時にこれを設定していない場合は、 別のステージを実行してNetwork Homeページからアクティブ化する必要があります 。

Cloud Connectorソフトウェアエージェントを使用して展開されているこのSD-WANネットワーク内のユーザーデバイスも、それに応じて操作する必要があります。

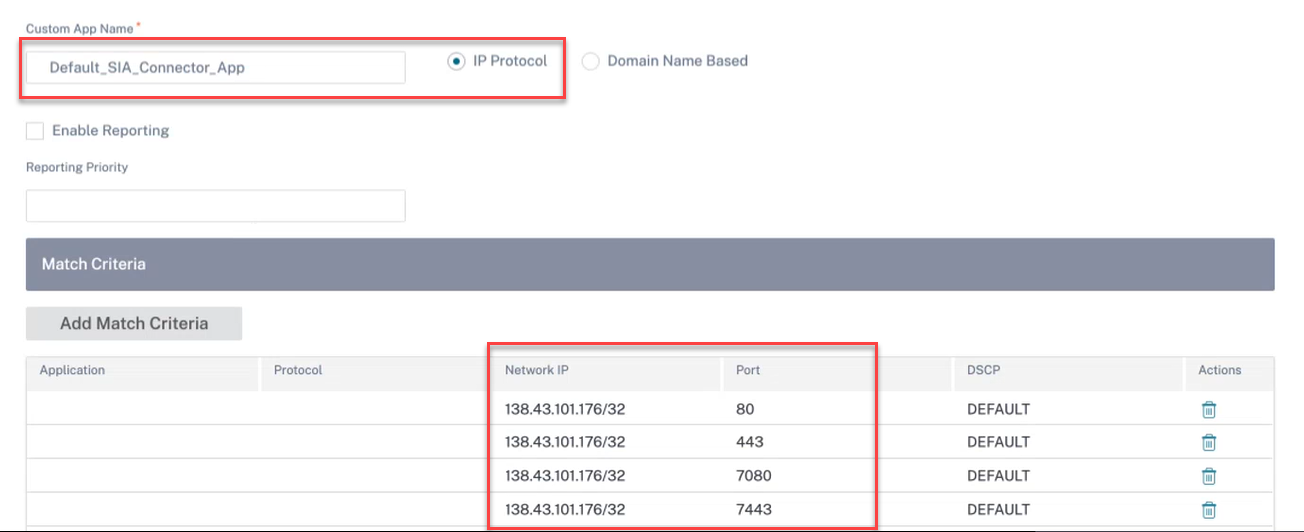

SIA コネクタインターネットブレークアウト

ブランチのクライアントにCloud Connectorプロキシがインストールされている場合、ブランチがトンネリングされているかどうかに関係なく、トラフィックはすでにトンネリングされています。(Cloud ConnectorプロキシとSD-WANトンネルを介した)二重リダイレクションを回避するために、カスタムアプリケーションが作成され、CSIAゲートウェイおよびレポーターノード宛のトラフィックと、Cloud Connectorが使用すると予想される他の既知のTCPポートをフィルタリングし、それらをトンネル使用からバイパスします。これにより、Cloud Connectorを備えた管理対象デバイスのユーザーは、SD-WANサイトに自由にアクセスできます。Cloud Connectorを使用する管理対象デバイスはインターネットサービスを利用でき、管理対象外のデバイスはトンネルを使用してリダイレクトできます。

SIA Collector インターネットブレークアウトを有効にするオプションはデフォルトで有効になっています 。無効にするには、ネットワークレベルで[ デリバリーチャネル ]>[ サービス定義 ]>[ Citrix Secure Internet Access ]>[ デフォルトSIAグループ]に移動します。

[ 更新] をクリックします。

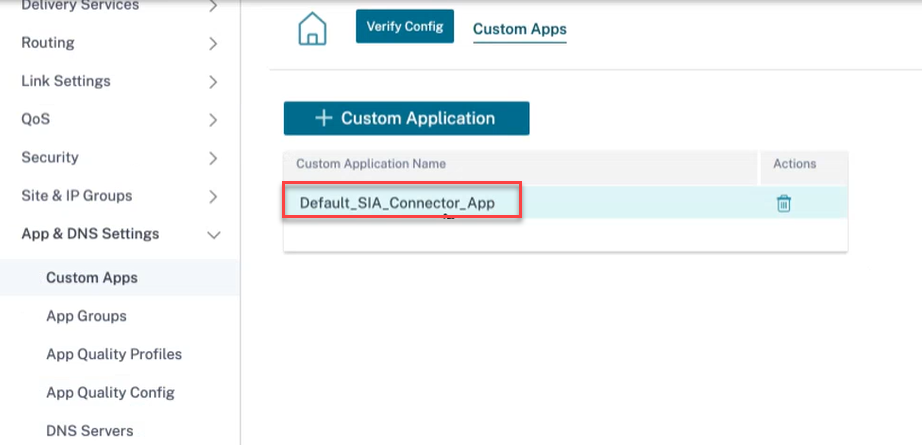

Cloud Connector のトラフィックをフィルタリングするカスタムアプリケーション Default_SIA_Connector_App が自動的に作成されます。

CSIA ゲートウェイに関連付けられているパブリック IP アドレスへのポートの許可リスト一致基準が作成されます。

カスタムアプリケーショントラフィックをターゲットサイトのインターネットサービスに誘導するアプリケーションルートも自動的に作成されます。

Cloud Directサービス

Cloud Direct サービスは、ホスト環境 (データセンター、クラウド、インターネット) に関係なく、インターネットに向かうすべてのトラフィックを信頼性が高く安全に配信することにより、SD-WAN 機能をクラウドサービスとして提供します。

Cloud Directサービス:

- ネットワークの可視性と管理性が向上します。

- パートナーは、ビジネスクリティカルな SaaS アプリケーション用のマネージド SD-WAN サービスをエンドカスタマーに提供できます。

長所

クラウドダイレクトサービスには次の利点があります。

- 冗長性:複数のインターネット WAN リンクを使用し、シームレスなフェールオーバーを実現します。

- リンクアグリゲーション:すべてのインターネットWANリンクを同時に使用します。

- 異なるプロバイダーのWAN接続間でのインテリジェントな負荷分散:

- パケットロス、ジッター、スループットの測定

- カスタムアプリケーションの識別。

- アプリケーション要件と回路性能のマッチング(リアルタイムのネットワーク条件に適応)。

- インターネット回線へのSLAグレードのダイナミックQoS機能:

- さまざまな回路スループットに動的に適応します。

- 入力エンドポイントと出力エンドポイントでのトンネルを介した適応

- コールをドロップせずに、回線間でVOIPコールを再ルーティングする

- エンドツーエンドの監視と可視性。

クラウドダイレクトサービスのサイトを設定するには、顧客レベルから [ 設定 ] > [ 配信チャネル ] > [ サービス定義 ] に移動し、[ SaaS とクラウドオンランプサービス] の下にある [クラウドダイレクトサービスSaaS] タイルをクリックします。

また、[構成] > [ SaaS] および [クラウドオンランプサービス] > [クラウドダイレクト] からクラウドダイレクトサービスを設定することもできます。

サポートされている設定の一部を次に示します。

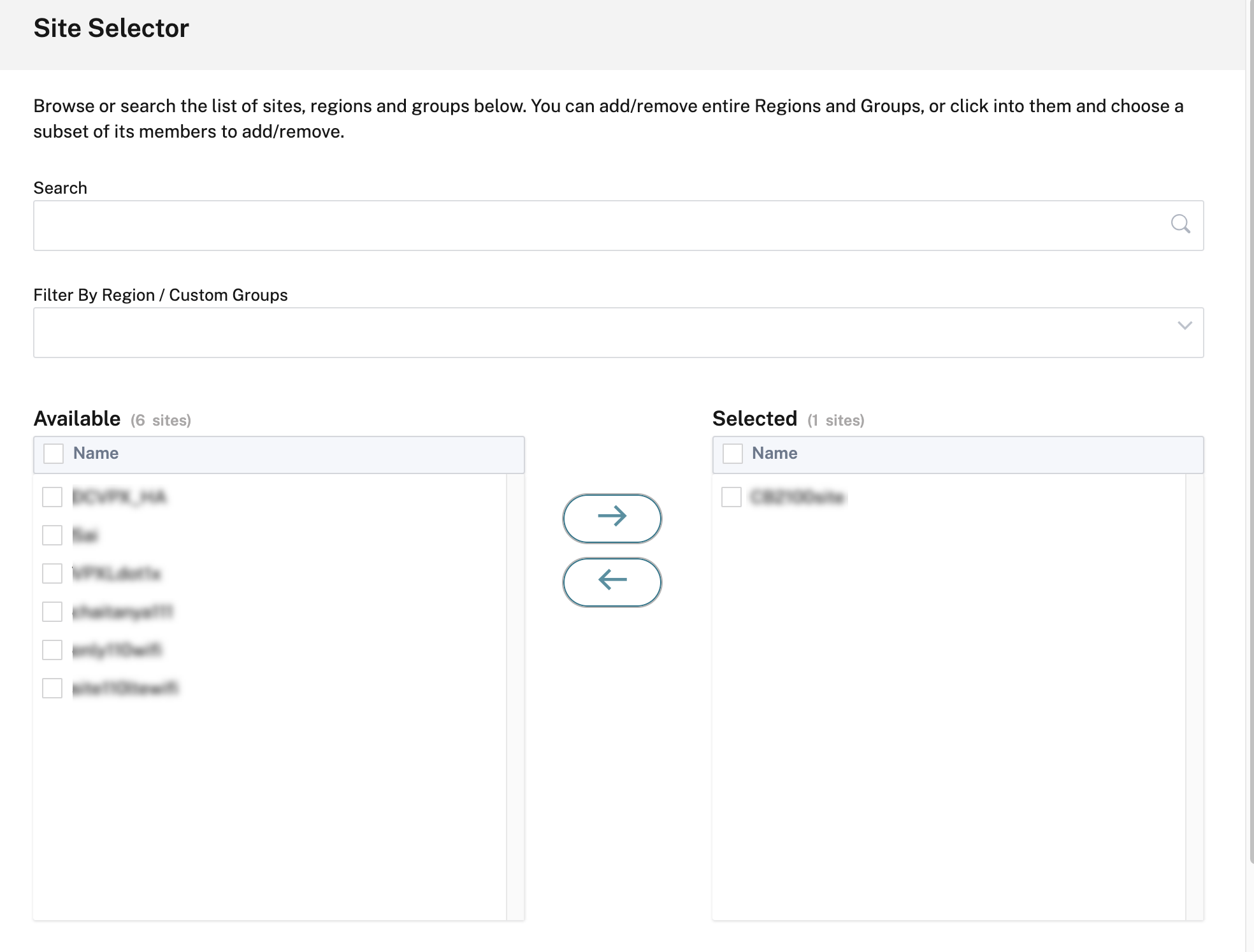

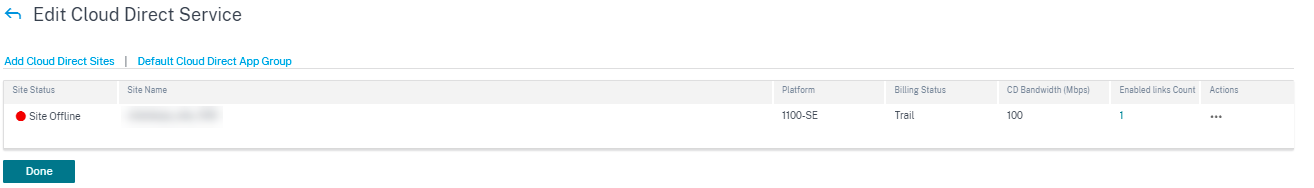

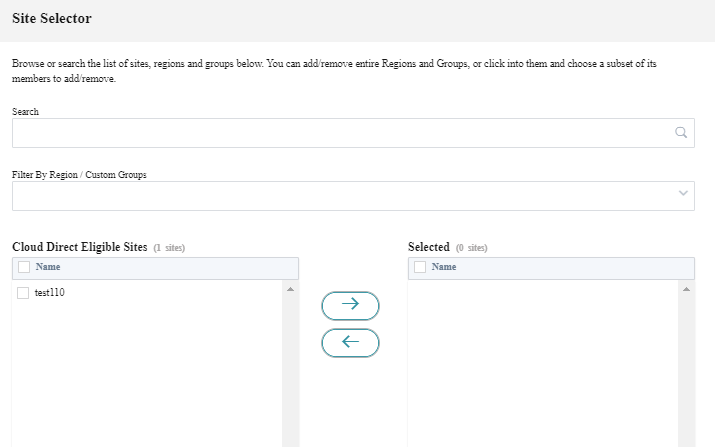

クラウドダイレクトサイトを追加

Cloud Direct サイトの追加リンクをクリックすると 、 サイトセレクタページが表示されます 。以下のサイト、地域、およびグループのリストを参照または検索できます。リージョンやグループ全体を追加/削除することも、それらをクリックしてそのメンバーのサブセットを選択することもできます。これが完了したら、[ 保存] をクリックします。

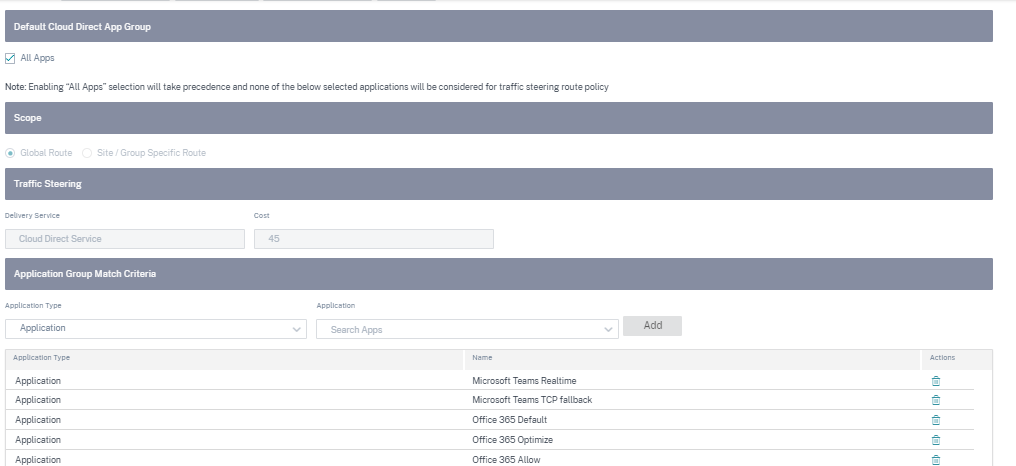

デフォルトのクラウドダイレクトアプリグループ

特定のアプリケーションをクラウドダイレクト経由で操作するには、 デフォルトの Cloud Direct アプリグループリンクから関連アプリケーションを追加できます 。

- すべてのアプリ:このチェックボックスを有効にすると、インターネットに向かうすべてのトラフィックが Cloud Direct Service 経由でリダイレクトされます。以下で選択したアプリケーションのいずれも、トラフィックステアリングルートポリシーの対象にはなりません。

-

スコープ:

- グローバルルート:このオプションを選択すると、このデフォルトグループの一部として追加されたアプリルートは、Cloud Direct Serviceがデプロイされているすべてのサイトに適用されます。

- サイト/グループ固有のルート:このオプションを選択すると、アプリルートをサイトレベルまたはグローバルルートセクションで実行して、特定のサイトにバインドできます。

-

トラフィックステアリング:

- 配信サービス:これはクラウドダイレクトサービスを表します。

- コスト:各ルートの相対的な優先順位を反映します。コストを低くすると、優先順位が高くなります。

- 「 アプリケーショングループの一致基準 」セクションで、 **ドロップダウンリストからアプリケーションタイプとアプリケーションを選択し** 、「 追加」をクリックします。

- [ 保存 ] をクリックして、選択した一致基準を設定します。

地域を選択し 、それに応じてサイトを選択できます。

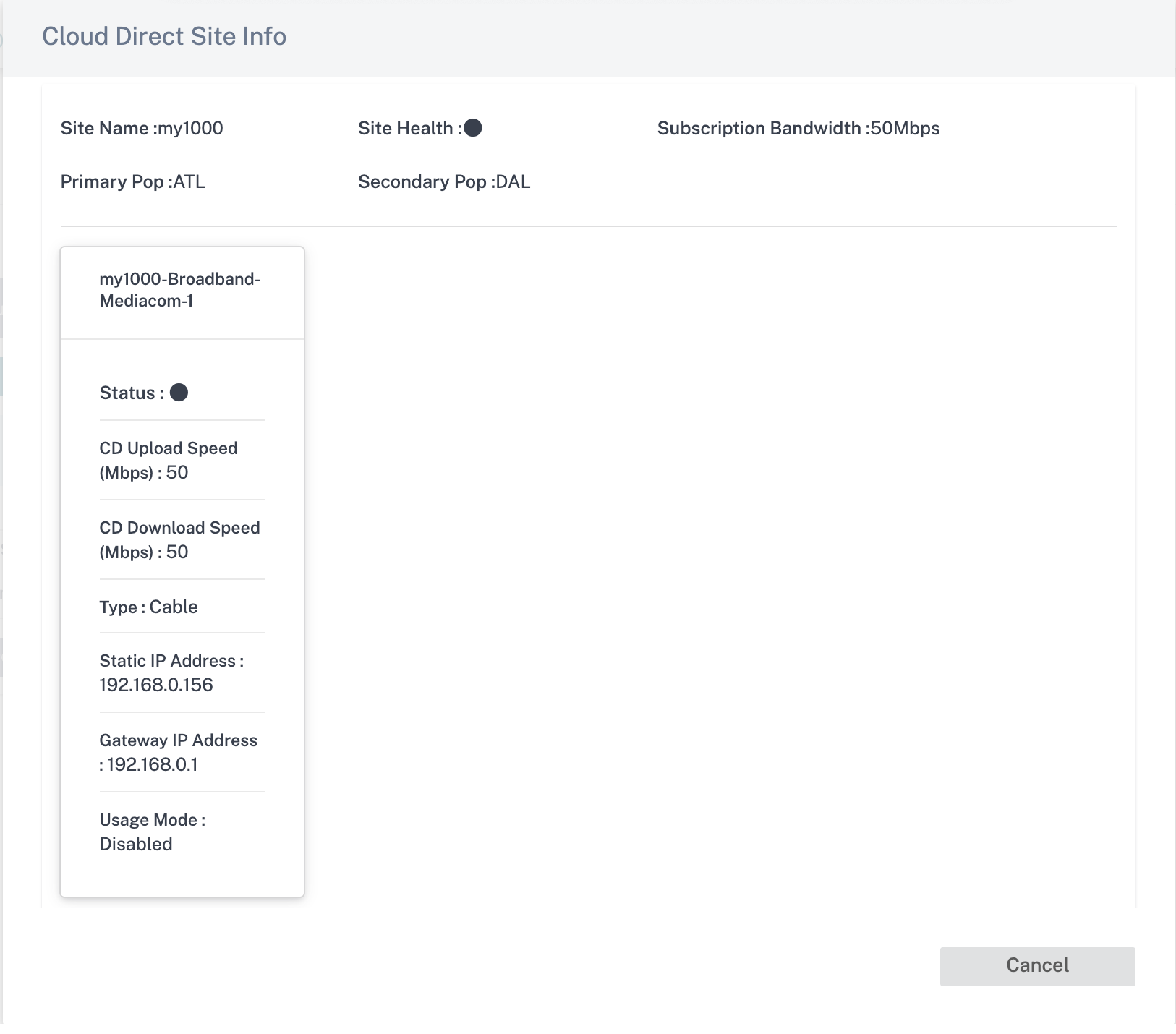

すべてのサイトを選択して [保存] をクリックすると、サイト名、プラットフォーム、サブスクリプション帯域幅、請求モデルなどの情報が表示されます。サブスクリプションの帯域幅と請求モデルを変更することもできます。

サイトが次の詳細で作成されていることがわかります。

- サイトステータス:サイトが展開されているかどうかのステータスが表示されます。展開されている場合、ステータスは Cloud Direct サイトがオンラインかどうかを示すものです。

- サイト名:Cloud Direct 機能がデプロイされているサイト名が表示されます。

- プラットフォーム:選択したサイトについて、対応するアプライアンスモデル名が自動的に入力され、ここに表示されます(例:— 210-SE)。

- 請求ステータス:請求ステータスを表示します。

- ライセンスされたクラウドダイレクト帯域幅 (Mbps): クラウドダイレクトサブスクリプションの帯域幅情報を表示します。サブスクリプション帯域幅は、Cloud Direct サービスのライセンスに関連付けられます。

- 有効なリンク数:このサービスで有効になっているWANリンクの数を表示します。

- アクション:この SD-WAN アプライアンス用に作成された Cloud Direct サイト構成を削除するか、Cloud Direct サイト構成と WAN リンクの詳細を読み取り専用モードで表示するかを選択できます。

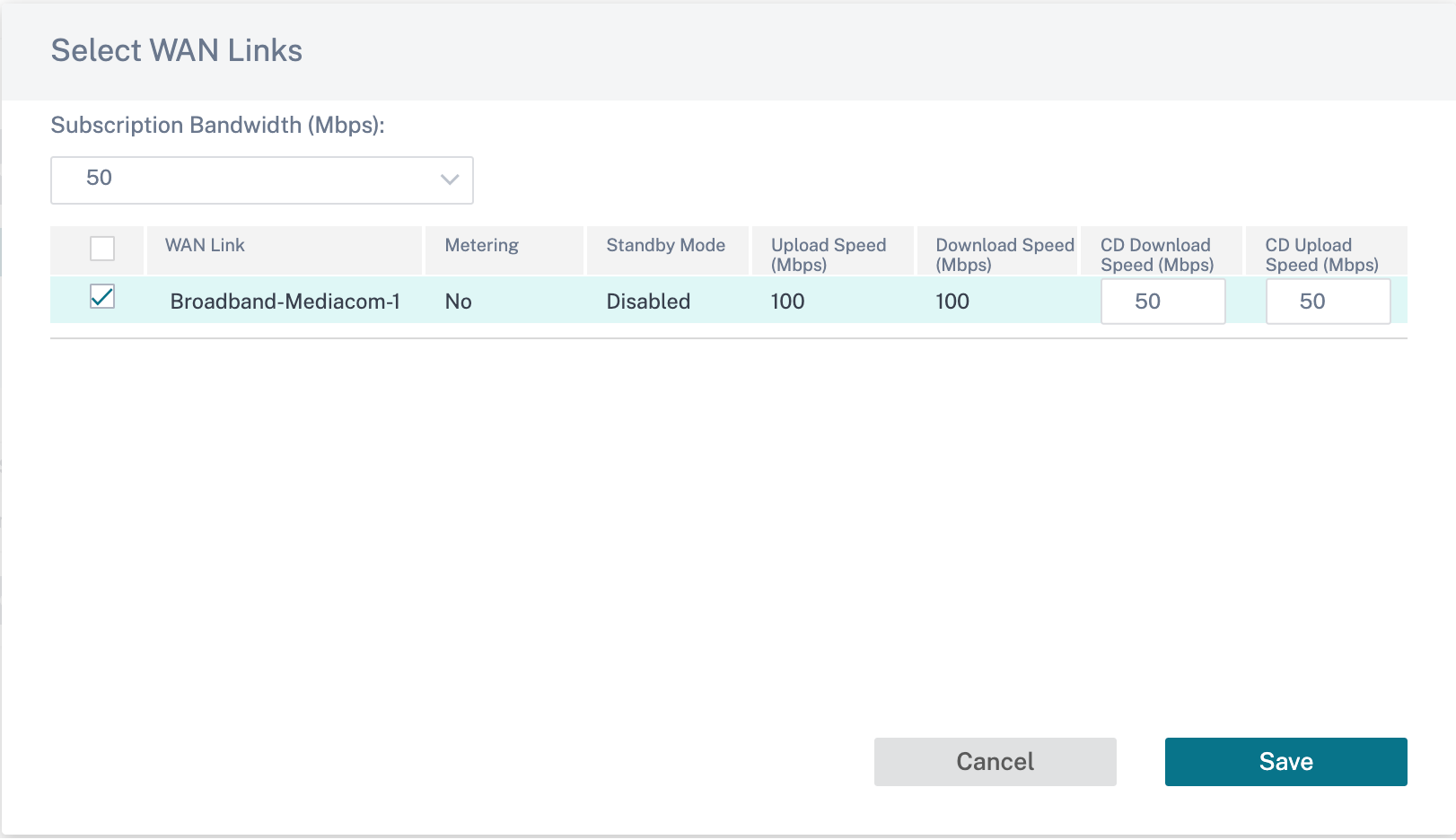

サイトエントリをクリックすると、サブスクリプション帯域幅を編集し、このサービス用に選択されている WAN リンクに変更を加えることができます。また、選択した各 WAN リンクで Cloud Direct サービスの入力(アップロード)速度と出力(ダウンロード)速度を編集することもできます。

注

- デフォルトでは、最初の 4 つのインターネット WAN リンクが選択されます。

- Cloud Directのアップロード速度とダウンロード速度の値は、サブスクリプションの帯域幅の値を超えてはなりません。

アプリケーションベースのルートのアプリケーションオブジェクトを作成できます。対応するアプリケーションを含めて、アプリケーションルートを作成します。アプリケーションルートは、Cloud Direct サービスを介して操作する必要があります。詳細については、「 ルーティングポリシー」を参照してください。

インターネットサービス

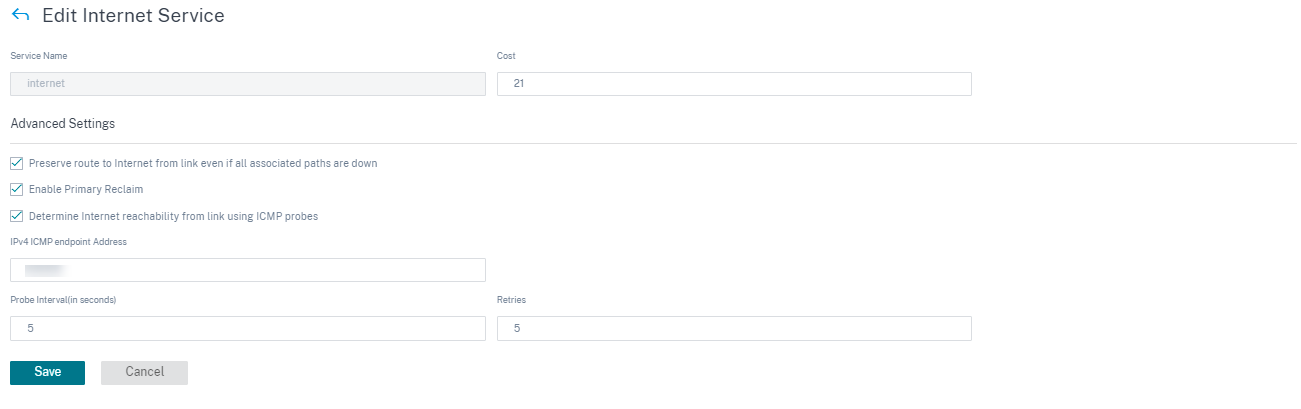

インターネットサービスは 、配信サービスの一部としてデフォルトで利用できます。インターネットサービスを設定するには、顧客レベルから [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。 SD-WAN サービスセクションで 、 ダイレクトインターネットブレイクアウトタイルを選択し 、[ 追加] をクリックします。

次のインターネットサービスを構成できます。

- 関連するすべてのパスがダウンしても、リンクからインターネットへのルートを保存:インターネットサービスのルートコストを他の配信サービスと比較して設定できます。このサービスを使用すると、関連するすべてのパスがダウンしても、リンクからインターネットへのルートを維持できます。WAN リンクに関連付けられているパスがすべて停止した場合、SD-WAN アプライアンスはこのルートを使用してインターネットトラフィックを送受信します。

- ICMP プローブを使用して、リンクからインターネットへの到達可能性を判断する:インターネット上の明示的なサーバーへの特定のインターネット WAN リンクの ICMP プローブを有効にできます。ICMP プローブ設定を使用すると、SD-WAN アプライアンスは、リンクのメンバーパスが稼働しているか、サーバーから ICMP プローブ応答を受信したときに、インターネットリンクを起動中として扱います。

- IPv4 ICMPエンドポイントアドレス:宛先IPv4アドレスまたはサーバーアドレス。

- プローブ間隔 (秒単位): SD-WAN アプライアンスがインターネットに設定された WAN リンク上でプローブを送信する間隔。デフォルトでは、SD-WAN アプライアンスは 5 秒ごとに設定された WAN リンクにプローブを送信します。

- 再試行:WAN リンクが稼働しているかどうかを判断する前に試行できる再試行の回数。プローブが 3 回連続して失敗すると、WAN リンクは停止していると見なされます。最大リトライ回数は 10 回です。

サポートされている展開モード

インターネットサービスは、次の展開モードで利用できます。

- インライン展開モード(SD-WAN オーバーレイ)

Citrix SD-WANは、どのネットワークでもオーバーレイソリューションとして導入できます。オーバーレイソリューションとして、SD-WAN は通常、既存のEdgeルータやファイアウォールの背後に展開されます。SD-WAN がネットワークファイアウォールの背後に展開されている場合、インターフェイスを信頼できるものとして構成し、インターネットトラフィックをインターネットゲートウェイとしてファイアウォールに配信できます。

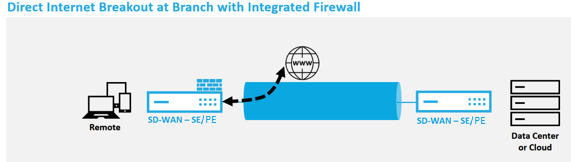

- EdgeモードまたはGatewayモード

Citrix SD-WANをEdgeデバイスとして展開し、既存のEdgeルーターやファイアウォールデバイスを置き換えることができます。オンボードファイアウォール機能により、SD-WAN は直接インターネット接続からネットワークを保護できます。このモードでは、パブリックインターネットリンクに接続されているインターフェイスが信頼できないように設定され、暗号化が強制的に有効になり、ファイアウォールとダイナミック NAT 機能が有効になり、ネットワークを保護します。

イントラネットサービス

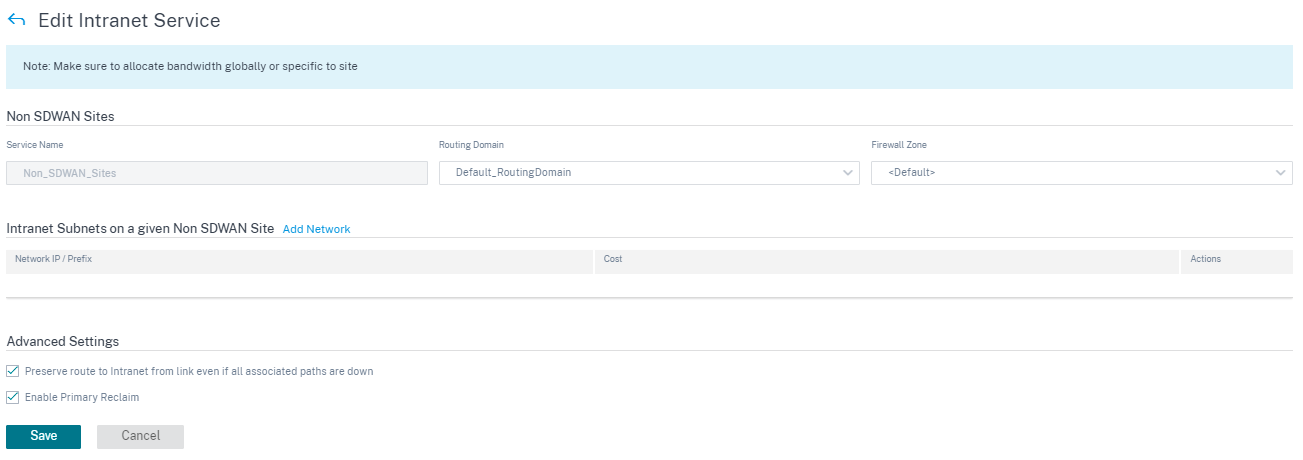

複数のイントラネットサービスを作成できます。イントラネットサービスを追加するには、顧客レベルから [ 構成 ] > [ 配信チャネル ] > [ サービス定義] に移動します。[ イントラネットサービス ] セクションで、[ 追加] をクリックします。

イントラネットサービスをグローバルレベルで作成したら、WAN リンクレベルで参照できます。 サービス名を入力し、 **目的のルーティングドメインとファイアウォールゾーンを選択します**。ネットワーク上のすべてのイントラネット IP アドレスを追加します。このアドレスは、ネットワーク内の他のサイトが相互作用する可能性があります。関連するすべてのパスがダウンしている場合でも、リンクからイントラネットへのルートを保持することもできます。

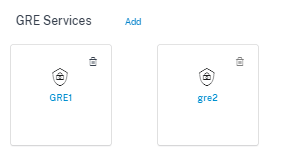

GRE サービス

LAN 上の GRE トンネルを終了するように SD-WAN アプライアンスを設定できます。

GREサービスを追加するには、顧客レベルから [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。また、設定 > セキュリティからGRE サービス設定ページに移動することもできます**。

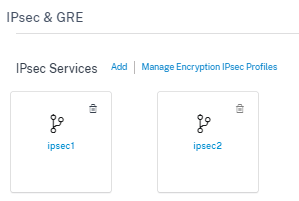

「 IPsec と GRE 」セクションで、「 IPsec サービス 」に移動し、「 追加」をクリックします。

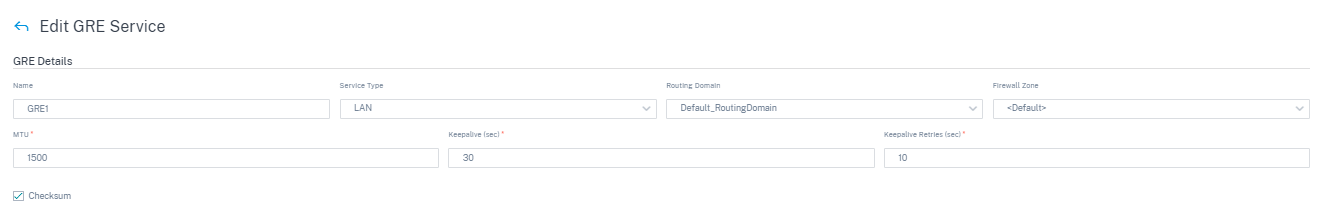

GRE の詳細:

- サービスタイプ:GRE トンネルが使用するサービスを選択します。

- 名前:LAN GRE サービスの名前。

- ルーティングドメイン:GRE トンネルのルーティングドメイン。

- ファイアウォールゾーン:トンネル用に選択されたファイアウォールゾーン。デフォルトでは、トンネルは Default_LAN_Zone に配置されます。

- MTU: 最大伝送単位 — 特定のリンクを介して転送できる最大IPデータグラムのサイズ。指定できる範囲は 576 ~ 1500 です。デフォルト値は 1500 です。

- キープアライブ:キープアライブメッセージを送信する間隔。0 に設定すると、キープアライブパケットは送信されませんが、トンネルはアップ状態のままです。

- キープアライブ再試行:Citrix SD-WANアプライアンスがトンネルをダウンさせる前に応答なしでキープアライブパケットを送信する回数。

- チェックサム:トンネルのGREヘッダーのチェックサムを有効または無効にします。

サイトバインディング:

- サイト名:GRE トンネルをマッピングするサイト。

- 送信元 IP: トンネルの送信元 IP アドレス。これは、このサイトで構成されている仮想インターフェイスの 1 つです。選択したルーティングドメインによって、使用可能な送信元 IP アドレスが決まります。

- パブリックソース IP: トンネルトラフィックが NAT を通過する場合の送信元 IP。

- 宛先 IP: トンネルの宛先 IP アドレス。

- トンネル IP/プレフィックス:GRE トンネルの IP アドレスとプレフィックス。

- トンネルゲートウェイ IP: トンネルトラフィックをルーティングするネクストホップ IP アドレス。

- LAN ゲートウェイ IP: LAN トラフィックをルーティングするネクストホップ IP アドレス。

Zscaler サービス

Zscaler クラウドセキュリティプラットフォームは、世界中の 100 を超えるデータセンターに一連のセキュリティチェック投稿を提供しています。インターネットトラフィックをZscalerサービスにリダイレクトするだけで、ストア、ブランチ、遠隔地をすぐに保護できます。

Citrix SD-WAN Orchestrator サービスは、Zscaler Cloud にパートナー認証を提供します。認証するには、 クラウドセキュリティサービスセクションの下にリストされている Zscaler の横にある [ 設定 ] アイコンをクリックします。

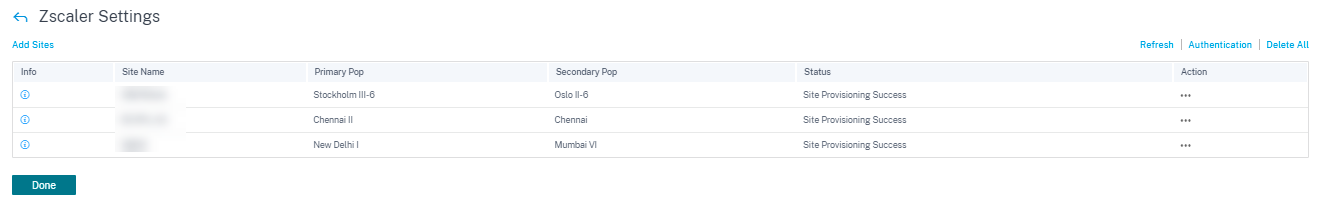

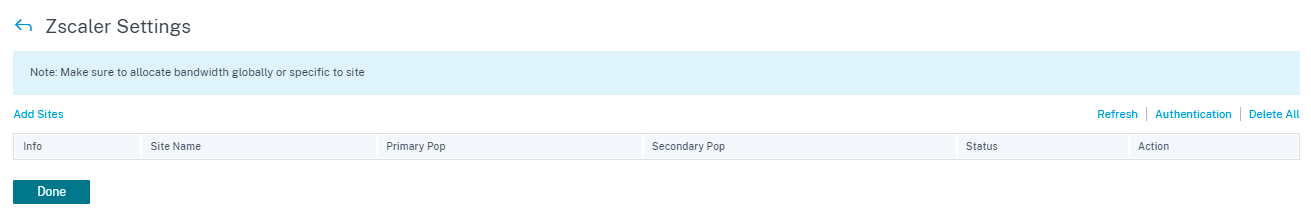

認証するには、顧客レベルから [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。 クラウドセキュリティサービスセクションで 、 Zscaler タイルをクリックします。 Zscaler設定ページが表示されます 。

[構成] > [セキュリティ] からZscaler設定ページに移動することもできます。

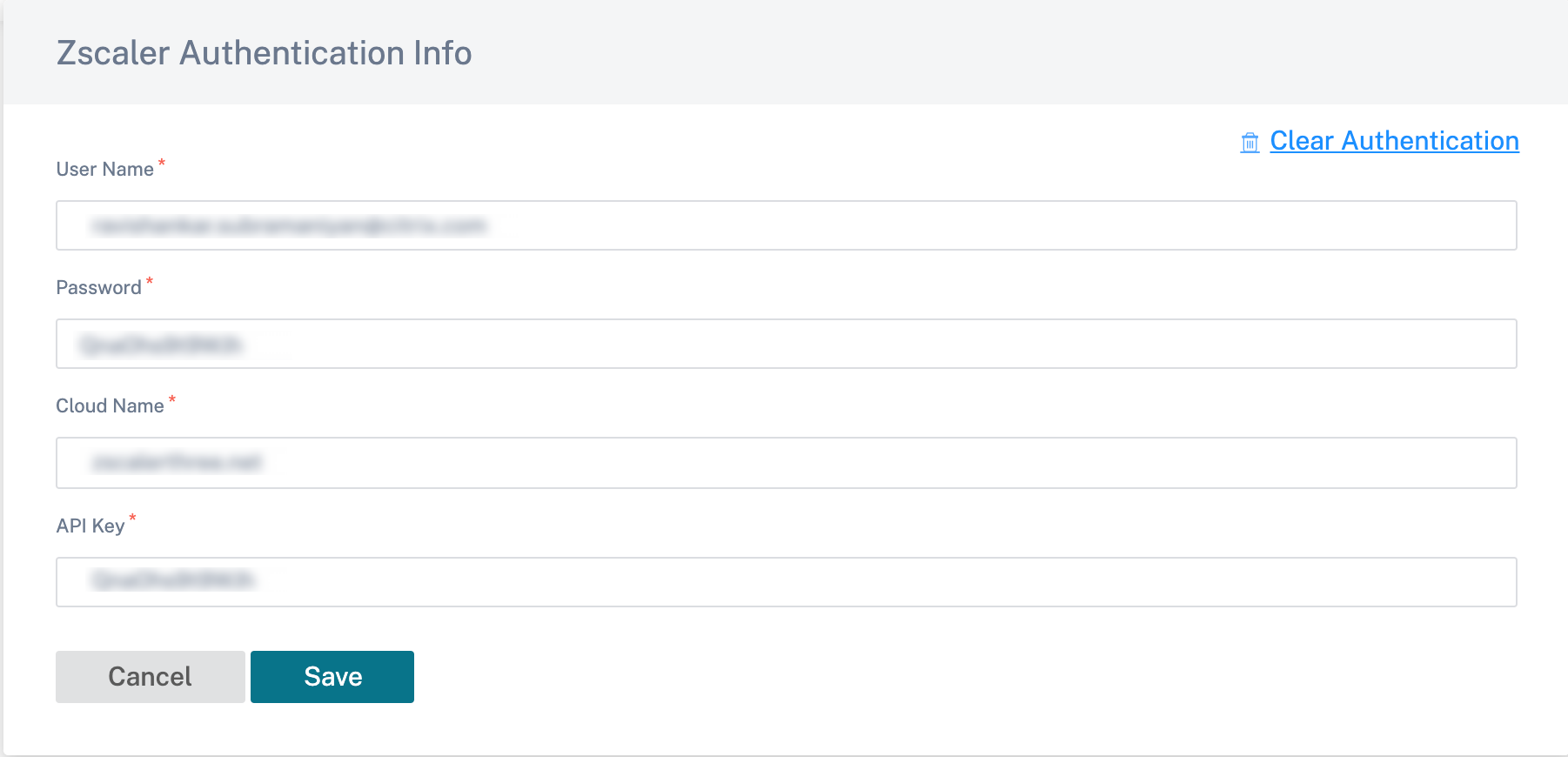

Zscaler設定ページで 、 認証リンクをクリックします 。 Zscaler 認証情報ページが表示されます 。

-

Zscalerの認証情報ページで 、 **ユーザー名とパスワードを入力します**。

-

クラウド名:管理者がZscalerサービスにログインするために使用するURLに含まれるクラウド名。 次の例では、help.zscaler.com が URL で、zscaler.com がクラウド名です。

運用効率を最大化するために、Zscaler は高いスケーラビリティを備えたグローバルなマルチクラウドインフラストラクチャを構築しました。組織には、管理ポータルにログインするために、特定の Zscaler クラウドへのアクセスが提供されます。また、同じZscalerクラウドがその組織から開始されたトラフィックを処理する責任があります。

-

API キー:パートナーインテグレーション Citrix SD-WAN キー

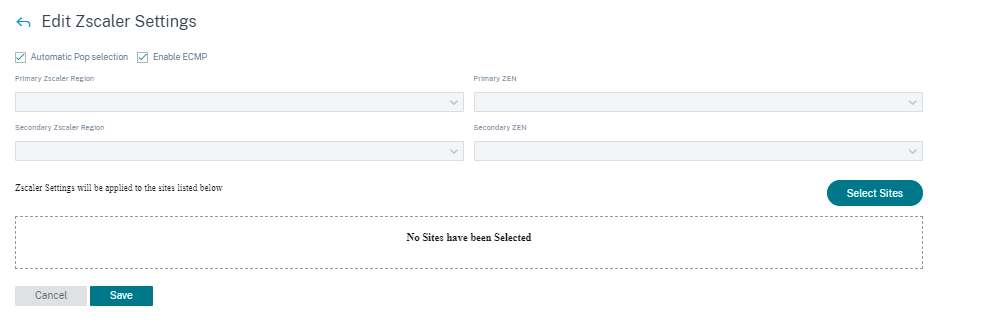

Zscaler設定ページで 、「 サイトを追加 」をクリックしてZscalerサービスのサイトを追加します。「 Zscaler 設定の編集 」ページが表示されます。

SD-WAN サイトと Zscaler のクラウドネットワーク内の Zscaler エンフォースメントノード (ZEN) の間に IPsec トンネルが確立されます。Zens はトラフィックを双方向で検査し、セキュリティポリシーとコンプライアンスポリシーを適用します。

-

ECMPを有効にする: ECMPを有効にするチェックボックスを選択すると 、ZscalerサービスのECMP負荷分散が有効になります。

-

自動ポップ選択:選択すると、Citrix SD-WAN Orchestratorサービスは、WANリンクのIPアドレスの地理的位置検索に基づいて、サイトに最も近いプライマリおよびセカンダリZENを自動的に選択します。オフにすると、Zens を手動で選択します。

-

プライマリ Zscaler リージョン:プライマリ ZEN が属するリージョン。

-

プライマリー Zscaler Pop: プライマリ ZEN。

-

セカンダリZscalerリージョン:セカンダリZENが属するリージョン。

-

セカンダリ Zscaler Pop: セカンダリ ZEN。

-

**地域とサイトを選択します**。

サイトを正常に追加したら、構成の確認、ステージ設定、およびアクティブ化を行います。IPSec トンネルは、設定を正常にアクティブ化すると展開されます。 情報アイコンには 、Zscalerトンネルの構成とステータスの詳細が表示されます。Zscalerネットワークへの接続やサイトの追加に失敗した場合は、Zscaler設定ページの「 更新 」をクリックして接続を再試行してください。

Zscaler サービスの帯域幅を割り当てます。Zscaler サービスのリンク固有の WAN リンク構成では、グローバル割り当て以外の異なる帯域幅割り当てを指定できます。

アクション列を使用して 、 **サイト固有のZscaler構成を編集または削除できます** 。 Zscalerで設定されたすべてのサイトを一度に削除するには、「すべて削除」をクリックします。

IPSec サービス

Citrix SD-WANアプライアンスは、LANまたはWAN側のサードパーティのピアと固定IPSecトンネルをネゴシエートできます。トンネルのエンドポイントを定義し、サイトをトンネルエンドポイントにマッピングできます。

セキュリティプロトコルと IPsec 設定を定義する IPsec セキュリティプロファイルを選択して適用することもできます。

仮想パス IPsec 設定を構成するには、次の手順を実行します。

- FIPS 準拠が必要なすべての仮想パスに対して、仮想パス IPSec トンネルを有効にします。

- IPsec モードを AH または ESP+認証に変更してメッセージ認証を構成し、FIPS 承認ハッシュ機能を使用します。SHA1 は FIPS によって受け入れられますが、SHA256 を強く推奨します。

- IPsec ライフタイムは、8 時間(28,800 秒)以下に設定する必要があります。

Citrix SD-WANは、事前共有キーを備えたIKEバージョン2を使用して、次の設定を使用して仮想パスを介したIPSecトンネルをネゴシエートします。

- DH グループ 19: キーネゴシエーションのための ECP256 (256 ビット楕円曲線)

- 256 ビット AES-CBC暗号化

- メッセージ認証のための SHA256 ハッシュ

- メッセージの整合性のための SHA256 ハッシュ

- DH Group 2: MODP-1024 Perfect Forward Secrecy

サードパーティの IPsec トンネルを設定するには:

- FIPS 承認済みの DH グループを構成します。グループ 2 と 5 は FIPS では許可されますが、グループ 14以降を強く推奨します。

- FIPS 承認ハッシュ関数を設定します。SHA1 は FIPS によって受け入れられますが、SHA256 を強くお勧めします。

- IKEv2 を使用する場合は、FIPS 承認の整合性機能を設定します。SHA1 は FIPS によって受け入れられますが、SHA256 を強くお勧めします。

- IKE ライフタイムおよび最大ライフタイムを 24 時間(86,400 秒)以下に設定します。

- IPSec モードを AH または ESP+認証に変更して IPSec メッセージ認証を構成し、FIPS 承認ハッシュ機能を使用します。SHA1 は FIPS によって受け入れられますが、SHA256 を強く推奨します。

- IPSec ライフタイムおよび最大ライフタイムを 8 時間(28,800 秒)以内に設定します。

IPsec トンネルの設定

顧客レベルから、[ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。[ 構成] > [セキュリティ ] から [ IPsec サービス] ページに移動することもできます。

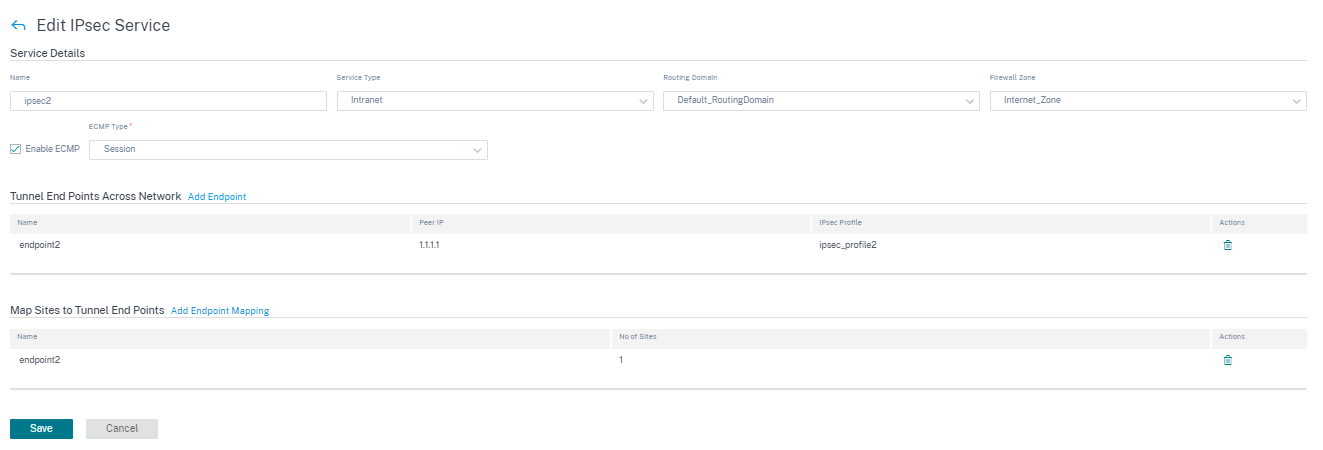

[ IPsec & GRE ] > [ IPsec サービス ] セクションで、[ 追加] をクリックします。「 IPsec サービスの編集 」ページが表示されます。

-

サービスの詳細を指定します。

- サービス名:IPsec サービスの名前。

- サービスタイプ:IPsec トンネルが使用するサービスを選択します。

- ルーティングドメイン:LAN 上の IPsec トンネルの場合は、ルーティングドメインを選択します。IPsec トンネルがイントラネットサービスを使用する場合、イントラネットサービスはルーティングドメインを決定します。

- ファイアウォールゾーン:トンネルのファイアウォールゾーン。デフォルトでは、トンネルは Default_LAN_Zone に配置されます。

- ECMPを有効にする:「 ECMPを有効にする 」チェック・ボックスを選択すると、IPsecトンネルのECMP負荷分散が有効になります。

- ECMPタイプ:必要に応じてECMP負荷分散メカニズムのタイプを選択します。ECMP タイプの詳細については、「 ECMP 負荷分散」を参照してください。

-

トンネルエンドポイントを追加します。

- 名前: サービスタイプがイントラネットの場合は 、トンネルが保護するイントラネットサービスを選択します。それ以外の場合は、サービスの名前を入力します。

- ピア IP: リモートピアの IP アドレス。

- IPsec プロファイル:セキュリティプロトコルと IPsec 設定を定義する IPsec セキュリティプロファイル。

- 事前共有キー: IKE 認証に使用される事前共有キー。

- ピア事前共有キー:IKEv2 認証に使用される事前共有キー。

- IDデータ: 手動IDまたはユーザーFQDNタイプを使用する場合に、ローカルIDとして使用されるデータ。

- ピア ID データ:手動 ID またはユーザ FQDN タイプを使用している場合に、ピア ID として使用されるデータ。

- 証明書:IKE 認証として [証明書(Certificate)] を選択した場合は、設定された証明書から選択します。

-

サイトをトンネルエンドポイントにマッピングします。

- エンドポイントの選択:サイトにマッピングされるエンドポイント。

- サイト名:エンドポイントにマップされるサイト。

- 仮想インターフェイス名:エンドポイントとして使用されるサイトの仮想インターフェイス。

- ローカル IP: ローカルトンネルエンドポイントとして使用するローカル仮想 IP アドレス。

- ゲートウェイ IP: ネクストホップの IP アドレス。

-

保護されたネットワークを作成します。

- 送信元ネットワーク IP/Prefix: IPsec トンネルが保護するネットワークトラフィックの送信元 IP アドレスとプレフィックス。

- 宛先ネットワーク IP/プレフィックス:IPsec トンネルが保護するネットワークトラフィックの宛先 IP アドレスとプレフィックス。

-

IPsec 構成がピアアプライアンスにミラーリングされていることを確認します。

FIPS コンプライアンスの詳細については、「 ネットワークセキュリティ」を参照してください。

注

Citrix SD-WAN Orchestrator サービスは、IPsec 経由の Oracle クラウドインフラストラクチャ (OCI) への接続をサポートします。

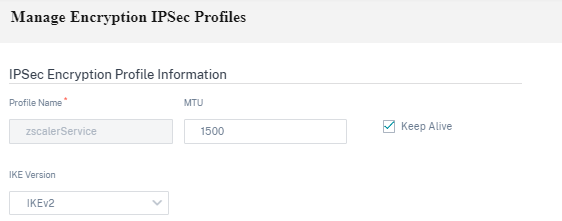

IPSec 暗号化プロファイル

IPsec 暗号化プロファイルを追加するには、顧客レベルで [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動します。[構成] > [セキュリティ] からIPsec 暗号化プロファイルの設定ページに移動することもできます**。

「 IPsec & GRE 」セクションで、「 暗号化 IPsec プロファイルの管理」を選択します。

IPsec は安全なトンネルを提供します。Citrix SD-WANはIPsec仮想パスをサポートし、 サードパーティデバイスがCitrix SD-WAN WANアプライアンスのLAN側またはWAN側でIPsec VPNトンネルを終了できるようにします。140-2 レベル 1 FIPS 認定の IPSec 暗号化バイナリを使用して、SD-WAN アプライアンスで終端するサイト間の IPSec トンネルを保護できます。

また、Citrix SD-WANは、差別化された仮想パストンネリングメカニズムを使用した耐障害性IPSecトンネリングもサポートします。

IPsec プロファイルは、IPsec サービスを配信サービスセットとして構成するときに使用されます。IPsec セキュリティプロファイルページで、次の IPsec 暗号化プロファイル、IKE 設定、 および IPsec 設定に必要な値を入力します。

監査エラーを確認するには、「構成を確認 」をクリックします。

IPSec 暗号化プロファイル情報:

- プロファイル名:プロファイル名を入力します。

- MTU: IKE または IPsec の最大パケットサイズをバイト単位で入力します。

- Keep Alive: チェックボックスを選択してトンネルをアクティブに保ち、ルートの適格性を有効にします。

-

IKE バージョン:ドロップダウンリストから IKE プロトコルバージョンを選択します。

IKE設定

-

モード:IKE フェーズ 1 ネゴシエーションモードのドロップダウンリストから [メインモード] または [アグレッシブモード] を選択します。

- メイン:ネゴシエーション中に潜在的な攻撃者に情報が公開されることはありませんが、アグレッシブモードよりも遅くなります。メインモードは FIPS に準拠しています。

- Aggressive:ネゴシエーション中に一部の情報(ネゴシエーションピアのアイデンティティなど)が潜在的な攻撃者に公開されますが、メインモードよりも高速です。アグレッシブモードは FIPS に準拠していません。

- 認証:ドロップダウンメニューから [証明書] または [事前共有キー] として認証タイプを選択します。

- ピア認証:ドロップダウンリストからピア認証タイプを選択します。

- ID: ドロップダウンリストから識別方法を選択します。

- ピアアイデンティティ:ドロップダウンリストからピアアイデンティティの方法を選択します。

- DH グループ:IKE キー生成に使用できる Diffie-Hellman (DH) グループを選択します。

- DPDタイムアウト:VPN接続のデッドピア検出タイムアウト (秒単位) を入力します。

- ハッシュアルゴリズム:ドロップダウンリストからハッシュアルゴリズムを選択し、IKE メッセージを認証します。

- 整合性アルゴリズム:HMAC 検証に使用する IKEv2 ハッシュアルゴリズムを選択します。

- 暗号化モード:ドロップダウンリストから IKE メッセージの暗号化モードを選択します。

- セキュリティアソシエーションの有効期間:IKE セキュリティアソシエーションが存在するまでの時間を秒単位で入力します。

- セキュリティアソシエーションの最大有効期間:IKE セキュリティアソシエーションが存続できる最大時間を秒単位で入力します。

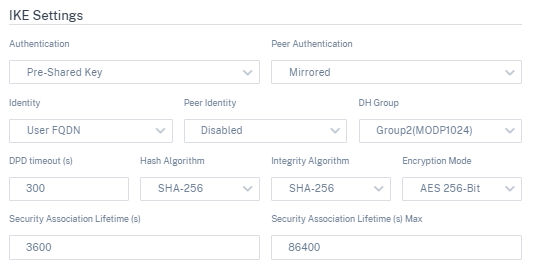

IPSec の設定

-

トンネルタイプ:ドロップダウンリストからトンネルのカプセル化タイプとして ESP、 ESP+Auth、ESP+NULL、またはAH を選択します。これらは、FIPS 準拠と非FIPS準拠のカテゴリの下にグループ化されています。

- ESP: ユーザーデータのみを暗号化します

- ESP+Auth: ユーザーデータを暗号化し、HMAC を含めます

- ESP+NULL: パケットは認証されるが暗号化されていない

- AH: HMACのみが含まれています

- PFS グループ:パーフェクトフォワードシークレットキー生成に使用する Diffie-Hellman グループをドロップダウンメニューから選択します。

- 暗号化モード:ドロップダウンメニューから IPsec メッセージの暗号化モードを選択します。

- ハッシュアルゴリズム:MD5、SHA1、および SHA-256 ハッシュアルゴリズムは、HMAC 検証に使用できます。

- ネットワークの不一致:パケットがIPsecトンネルの保護対象ネットワークと一致しない場合に実行するアクションをドロップダウンメニューから選択します。

- セキュリティアソシエーションの有効期間:IPsec セキュリティアソシエーションが存在するまでの時間 (秒単位) を入力します。

- セキュリティアソシエーションの最大有効期間:IPsec セキュリティアソシエーションが存在できる最大時間 (秒単位) を入力します。

- セキュリティアソシエーションの有効期間 (KB): IPsec セキュリティアソシエーションが存在するデータ量 (KB 単位) を入力します。

- セキュリティアソシエーションの最大有効期間 (KB): IPsec セキュリティアソシエーションが存在できる最大データ量 (KB 単位) を入力します。

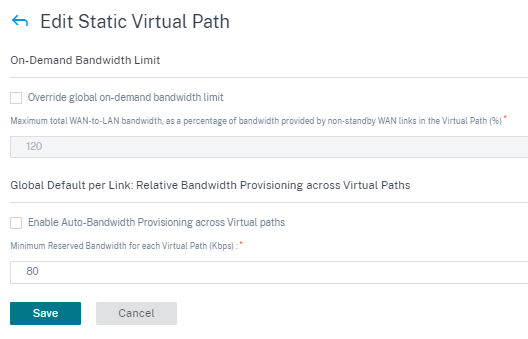

静的仮想パス

仮想パスの設定は、グローバルな WAN リンク自動パス設定から継承されます。これらの構成を上書きし、メンバーパスを追加または削除できます。サイトおよび適用された QoS プロファイルに基づいて、仮想パスをフィルタリングすることもできます。WAN リンクの状態を判断するために ping を送信できる WAN リンクのトラッキング IP アドレスを指定します。逆方向パスの状態を特定するために ping を実行できるリバースパスのリバーストラッキング IP を指定することもできます。

静的仮想パスを設定するには、顧客レベルで [ 構成 ] > [ 配信チャネル] に移動し、[ 静的仮想パス ] タイルをクリックします。

サポートされている設定の一部を次に示します。

-

オンデマンド帯域幅リスト:

- グローバルオンデマンド帯域幅制限の上書き:有効にすると、グローバル帯域幅制限値がサイト固有の値に置き換えられます。

- 仮想パス内の非スタンバイ WAN リンクが提供する帯域幅のパーセンテージで表した WAN-to-LAN の最大帯域幅 (%): 最大帯域幅制限を% で更新します。

-

リンクごとのグローバルデフォルト:仮想パス間の相対帯域幅Provisioning:

- 仮想パス全体にわたる自動帯域幅Provisioning を有効にする:有効にすると、リモートサイトで消費される帯域幅の大きさに応じて、すべてのサービスの帯域幅が自動的に計算され、適用されます。

- 各仮想パスの最小予約帯域幅 (Kbps): すべてのWANリンク上の各サービス専用に予約される最大帯域幅。

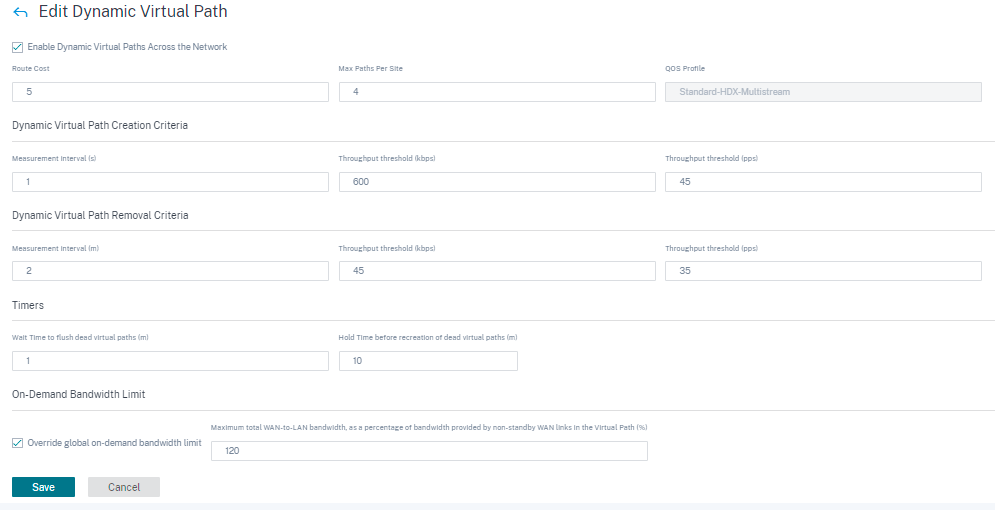

動的仮想パスの設定

グローバル動的仮想パス設定を使用すると、管理者はネットワーク全体で動的仮想パスのデフォルトを構成できます。

動的仮想パスは、2 つのサイト間で動的にインスタンス化され、中間 SD-WAN ノードホップなしで直接通信が可能になります。同様に、動的仮想パス接続も動的に削除されます。動的仮想パスの作成と削除は、帯域幅のしきい値と時間設定に基づいてトリガーされます。

動的仮想パスを設定するには、顧客レベルから [ 設定 ] > [ 配信チャネル ] > [ サービス定義] に移動し、[ 動的仮想パス ] タイルをクリックします。

サポートされている設定の一部を次に示します。

- ネットワーク経由の動的仮想パスを有効または無効にするためのプロビジョニング

- 動的仮想パスのルートコスト

- 使用する QoS プロファイル — デフォルトでは標準 。

-

動的仮想パス作成基準:

- 測定間隔 (秒): 2つのサイト間 (この場合は特定のブランチとコントロールノードの間) に動的仮想パスを作成する必要があるかどうかを判断するために、パケット数と帯域幅を測定する時間です。

- スループットしきい値 (kbps): 動的仮想パスがトリガーされる測定間隔で測定された、2つのサイト間の合計スループットのしきい値。この場合、しきい値はコントロールノードに適用されます。

- スループットしきい値 (pps) - 動的仮想パスがトリガーされる測定間隔で測定された、2つのサイト間の合計スループットのしきい値。

-

動的仮想パス削除基準:

- 測定間隔(分): 2つのサイト間(この場合は特定のブランチとコントロールノードの間)で動的仮想パスを削除する必要があるかどうかを判断するために、パケット数と帯域幅を測定する時間。

- スループットしきい値 (kbps) - 測定間隔で測定された2 つのサイト間の合計スループットのしきい値。このしきい値に達すると、動的仮想パスは削除されます。

- スループットしきい値 (pps) - 測定間隔で測定された2 つのサイト間の合計スループットのしきい値。このしきい値に達すると、動的仮想パスは削除されます。

-

タイマー

- 使用されていない仮想パスをフラッシュするまでの待機時間 (m): 使用していない動的仮想パスが削除されるまでの時間。

- 使用されていない仮想パスを再作成するまでの待機時間 (m): 使用停止状態になったために削除された動的仮想パスを再作成できるようになるまでの時間。

- オンデマンド帯域幅リスト

- グローバルオンデマンド帯域幅制限の上書き:有効にすると、グローバル帯域幅制限値がサイト固有の値に置き換えられます。

- 仮想パス内の非スタンバイ WAN リンクが提供する帯域幅のパーセンテージで表した WAN-to-LAN の最大帯域幅 (%): 最大帯域幅制限を% で更新します。

監査エラーを確認するには、「構成を確認 」をクリックします。

[構成]>[ 詳細設定] >[デリバリーサービス ]>[仮想パス]>[ 動的仮想パス]に移動すると、 **サイトレベルからでも動的仮想パスを構成できます**。詳しくは、「 仮想パス」を参照してください。