Device Posture

Citrix Device Posture サービスは、Citrix DaaS (仮想アプリとデスクトップ) または Citrix Secure Private Access リソース (SaaS、Web アプリ、TCP、UDP アプリ) にアクセスするためにエンド デバイスが満たす必要がある特定の要件を管理者が強制するのに役立つクラウド ベースのソリューションです。 ゼロ トラスト ベースのアクセスを実装するには、デバイスの状態をチェックしてデバイスの信頼を確立することが重要です。 Device Postureサービスは、エンドデバイスのコンプライアンス(管理対象/BYOD、およびセキュリティ態勢)をチェックすることで、エンドユーザーがログインする前にネットワークにゼロトラストの原則を適用します。

機能

管理者は、デバイス ポスチャ ポリシーを作成して、エンドポイント デバイスのポスチャをチェックし、エンドポイント デバイスのログインを許可するか拒否するかを決定できます。 ログインが許可されるデバイスは、さらに準拠または非準拠に分類されます。 ユーザーはブラウザまたは Citrix Workspace アプリからログインできます。

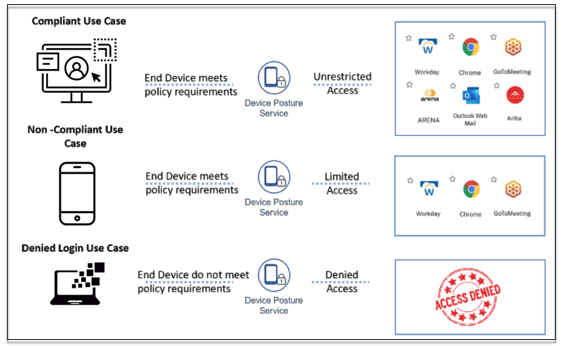

以下は、デバイスを準拠、非準拠、およびログイン拒否として分類するために使用される高レベルの条件です。

- 準拠デバイス – 事前構成されたポリシー要件を満たし、Citrix Secure Private Access リソースまたは Citrix DaaS リソースへの完全または無制限のアクセス権を持ち、会社のネットワークにログインできるデバイス。

- 非準拠デバイス - 事前構成されたポリシー要件を満たし、Citrix Secure Private Access リソースまたは Citrix DaaS リソースへの部分的または制限付きアクセスで会社のネットワークにログインできるデバイス。

- ログイン拒否: - ポリシー要件を満たさないデバイスはログインを拒否されます。

デバイスの分類 ( 準拠、 非準拠、 ログイン拒否 ) は、Citrix DaaS および Citrix Secure Private Access サービスに渡され、これらのサービスではデバイス分類を使用してスマート アクセス機能が提供されます。

注意:

- デバイス ポスチャ ポリシーは、プラットフォームごとに個別に構成する必要があります。 たとえば、macOS の場合、管理者は特定の OS バージョンを搭載したデバイスへのアクセスを許可できます。 同様に、Windows の場合、管理者は特定の認証ファイルやレジストリ設定などを含めるようにポリシーを構成できます。

- デバイス ポスチャ スキャンは、事前認証中またはログイン前にのみ実行されます。

- 「準拠」および「非準拠」の定義については、 定義を参照してください。