Framehawk

重要:

Citrix Virtual Apps and Desktops 7 1903以降、Framehawkはサポートされなくなりました。代わりに、アダプティブトランスポートが有効なThinwireを使用します。

Framehawkは、大量のパケット損失が起こりやすいブロードバンドワイヤレス接続(Wi-Fiおよび4G/LTEモバイルネットワーク)でのモバイルワーカー向けの専用のディスプレイリモートテクノロジです。Framehawkにより、スペクトル干渉と多重伝搬の課題を解決できます。Framehawkは、ラップトップやタブレットなど、WindowsとiOSのモバイルデバイス上の仮想アプリおよびデスクトップのユーザーに、滑らかで対話的なユーザーエクスペリエンスを提供しています。サーバーのスケーラビリティを最大限に高め、ネットワーク帯域幅の消費を最小限に抑えるために、前述の特定のユースケースでのみFramehawkを使用することをお勧めします。他のすべてのユースケースでは、データスループットを最大化するために多数のFramehawk概念を取り入れた、アダプティブトランスポートをお勧めします。

Citrixポリシーテンプレートを使用し、組織に適した方法で、一連のユーザーとアクセスシナリオ用にFramehawkを実装します。Framehawkは、ラップトップやタブレットなど、単一画面でのモバイルユースケースをターゲットにしています。リアルタイムの対話的なパフォーマンスによってサーバーリソースの追加コストやブロードバンド接続の要件の正当性が証明される場合にFramehawkを使用します。

Framehawkはどのようにして円滑なユーザーエクスペリエンスを維持するか

Framehawkは人間の目をソフトウェアとして実装したもので、フレームバッファーの中に何があるかを確認したり、画面上のさまざまなコンテンツの種類を識別したりするものと考えてください。ユーザーにとって重要なものはなんでしょうか。画面エリアが動画や動くグラフィックのように急速に変化している場合は、多少のピクセルが失われていても、人間の目にとっては大したことではありません。これらのエリアは新しいデータですぐに上書きされます。

しかし、画面の静的なエリアは、人間の目にとっては厄介です。たとえば、通知エリアまたはツールバー内のアイコン、またはスクロールした後にユーザーが読み始めようとする範囲のテキストなどです。ユーザーは、このようなエリアではピクセルが完璧であることを期待します。0と1の観点で技術的に正確であることを目的としたプロトコルと異なり、Framehawkの目的は、このテクノロジを使用する人にとって適切なものであることです。

Framehawkは、次世代QoS信号増幅器に加え、ワークロードをきめ細かく、より効率的に識別するための時間をベースにしたヒートマップを搭載しています。Framehawkはデータ圧縮に加えて、自動自己回復変換を使用します。また、データの再送信を回避し、クリック応答、線形性、一貫したリズムを維持します。損失の多いネットワーク接続では、Framehawkは補間を使って損失を隠すため、ユーザーは良好なイメージ品質を感じながら、流れるようなエクスペリエンスを楽しむことができます。さらに、Framehawkのアルゴリズムはさまざまな種類のパケット損失をインテリジェントに区別します。たとえば、ランダム損失(補正のためにさらにデータを送信)と輻輳損失(チャネルは既に渋滞しているので追加のデータは送信しない)などです。

Citrix WorkspaceアプリのFramehawk Intent Engineは、上スクロールと下スクロール、ズーム、左または右方向への移動、読み込み、入力などの一般的な操作を区別します。エンジンはまた、共有ディクショナリを使用して、Virtual Delivery Agent(VDA)への通信を管理します。ユーザーが読もうとしているテキストは、高い品質で表示されなければなりません。スクロールはすばやく、スムーズであることが必要です。また、一時停止もできなければなりません。これにより、ユーザーはアプリケーションやデスクトップとのやりとりを常に制御できる立場でいられます。

ネットワーク接続のリズムを測定すること(自転車のチェーンの張力にたとえて「ギアリング」)により、Framehawkロジックはよりすばやく反応し、遅延の大きな接続でも優れたエクスペリエンスを実現します。特許を取得したこの独特なギアリングシステムから、ネットワーク接続について、継続的に最新のフィードバックが得られるため、Framehawkは帯域幅や遅延性、損失率の変化に即対応できます。

ThinwireとFramehawkを使用する場合の設計について考慮すべきこと

Framehawkは、UDP(ユーザーデータグラムプロトコル)上に作成されたデータ転送レイヤーを使用します。Framehawkとその他のUDPベースのプロトコルのパフォーマンスを比較すればわかるとおり、UDPはFramehawkで損失を軽減する方法のほんの一部にすぎません。UDPは、Framehawkを際立たせる、人間を主体にした技術の重要な基礎を提供します。

Framehawkで必要な帯域幅

ブロードバンドワイヤレスの意味は、接続を共有するユーザーの人数、接続の品質、使用しているアプリなどいくつかの要素によって変わります。最適なパフォーマンスを上げるには、基本の4Mbpsまたは5Mbpsに、同時に使用しているユーザー1人につき約150Kbpsを加えることをCitrixではお勧めします。

Thinwireの帯域幅の推奨は、通常、基本の1.5Mbpsに、ユーザー1人につき150Kbpsを追加します。詳しくは、Citrix Virtual Apps and Desktopsの帯域幅に関するブログ記事を参照してください。Thinwire over TCPでは3%のパケットが失われるため、有益なユーザーエクスペリエンスを保証するには、Framehawkよりもかなり大きな帯域幅が必要であることがわかります。

Thinwireは、ICAプロトコルのディスプレイリモート処理では、プライマリチャネルのままです。Framehawkは、デフォルトで無効になっています。Citrixは必要に応じて有効、無効を切り替えることで、組織のブロードバンドワイヤレスアクセスシナリオに対応することを推奨します。Framehawkは、Thinwireよりかなり多くのサーバーリソース(CPUとメモリ)を必要とすることに注意してください。

要件および考慮事項

Framehawkでは、少なくとも、VDA 7.6.300およびグループポリシー管理7.6.300が必要です。

エンドポイントには、Windows向けWorkspaceアプリ1808以降(またはCitrix Receiver for Windows 4.3.100以降)か、iOS向けWorkspaceアプリ1808以降(またはCitrix Receiver for iOS 6.0.1以降)がインストールされている必要があります。

Framehawkでは、デフォルトで双方向のUDP(User Datagram Protocol:ユーザーデータグラムプロトコル)ポート範囲(3224~3324)を使用して、Citrix WorkspaceアプリとのFramehawkディスプレイチャネルデータの交換が行われます。この範囲は、[Framehawkディスプレイチャネルのポート範囲]ポリシー設定でカスタマイズできます。クライアントと仮想デスクトップの間の同時接続1つにつき、固有のポートが1つ必要になります。Citrix Virtual AppsサーバーなどのマルチユーザーOS環境では、最大同時ユーザーセッション数をサポートできる十分な数のポートを定義してください。VDIデスクトップのようなシングルユーザーOSでは、UDPポートを1つ定義すれば十分です。Framehawkは最初に定義されたポートを使用しようとし、範囲内で指定された最後のポートまで進みます。これは、Citrix Gateway経由と、StoreFrontサーバーへの直接内部接続の両方に当てはまります。

リモートアクセスの場合は、Citrix Gatewayを必ず展開してください。デフォルトでは、Citrix Gatewayは、クライアントのCitrix WorkspaceアプリとGatewayの間での暗号化通信のためにUDPポート443を使用します。双方向通信を確実に行うためには、外側のファイアウォールすべてで、このポートを開いておく必要があります。この機能はDatagram Transport Layer Security(DTLS)と呼ばれます。

注:

Framehawk/DTLS接続は、FIPSアプライアンスではサポートされません。

暗号化されたFramehawk接続は、NetScaler Gateway Version 11.0.62およびNetScaler Unified Gateway Version 11.0.64.34からサポートされています。

NetScaler High Availabilityは、XenAppおよびXenDesktop 7.12以降でサポートされています。

Framehawkを実装する前に、以下の推奨事項を検討してください。

- セキュリティ管理者に問い合わせ、Framehawk用に定義されたUDPポートがファイアウォールで開かれていることを確認してください。インストール中にファイアウォールが自動的に構成されることはありません。

- 多くの場合、Citrix GatewayはDMZにインストールされ、外側だけでなく内側もファイアウォールで守られます。外側のファイアウォールでUDPポート443が開いていることを確認してください。デフォルトのポート範囲を使用している環境では、内側のファイアウォールでUDPポート3224~3324が開いていることを確認してください。

構成

注意:

大きなパケット損失が発生していると思われるユーザーについてのみ、Framehawkを有効化することが推奨されます。また、Framehawkを、サイト内にあるすべてのオブジェクトのユニバーサルポリシーとすることは推奨しません。

Framehawkは、デフォルトで無効になっています。この機能を有効にすると、ユーザーのグラフィックスおよび入力に対して、サーバーでFramehawkの使用が試みられます。何らかの理由で前提条件が満たされていない場合、接続はデフォルトモード(Thinwire)で確立されます。

Framehawkに影響を与えるポリシー設定は以下のとおりです:

- Framehawkディスプレイチャネル:この機能を有効または無効にします。

- Framehawkディスプレイチャネルのポート範囲:ユーザーデバイスとFramehawkディスプレイチャネルデータの交換にVDAで使用するUDPポート番号の範囲(最小ポート番号と最大ポート番号)を指定します。VDAは、各ポートの使用を試行します。まず、最小のポート番号から始めて、2回目以降の試行では1つずつ番号を増やしていきます。ポートは、受信トラフィックと送信トラフィックに使用されます。

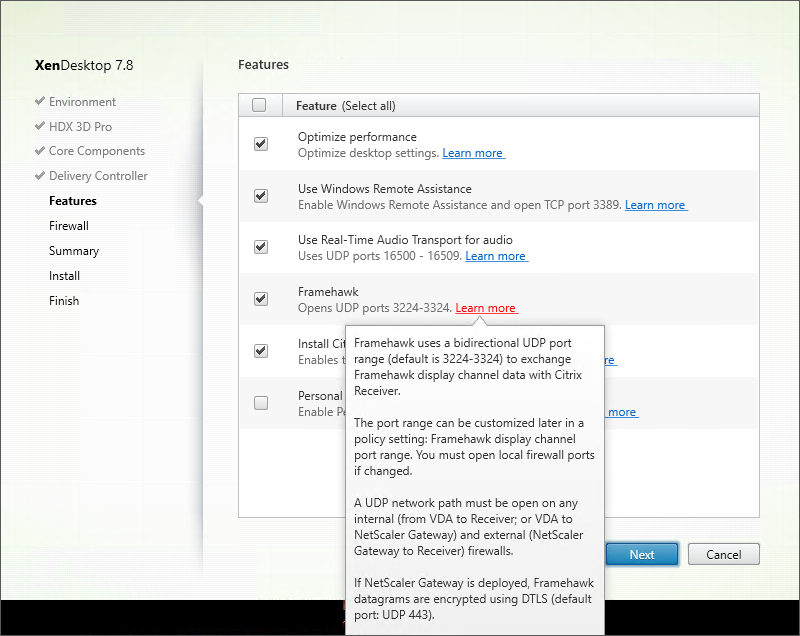

Framehawkディスプレイチャネル用のポートの開放

XenAppおよびXenDesktop 7.8より、VDAインストーラーの [機能] 手順で、ファイアウォールを再構成する新たなオプションが使用できるようになりました。このチェックボックスをオンにすると、WindowsのファイアウォールでUDPポート3224~3324が開放されます。以下の場合は、手動でファイアウォールを構成する必要があります。

- ネットワークファイアウォールの場合。 または

- デフォルトのポート範囲がカスタマイズされている場合。

これらのUDPポートを開放するには、[Framehawk]チェックボックスをオンにします:

コマンドラインで/ENABLE_FRAMEHAWK_PORTを使用して、Framehawk用にUDPポートを開放することもできます。

FramehawkのUDPポートの割り当ての確認

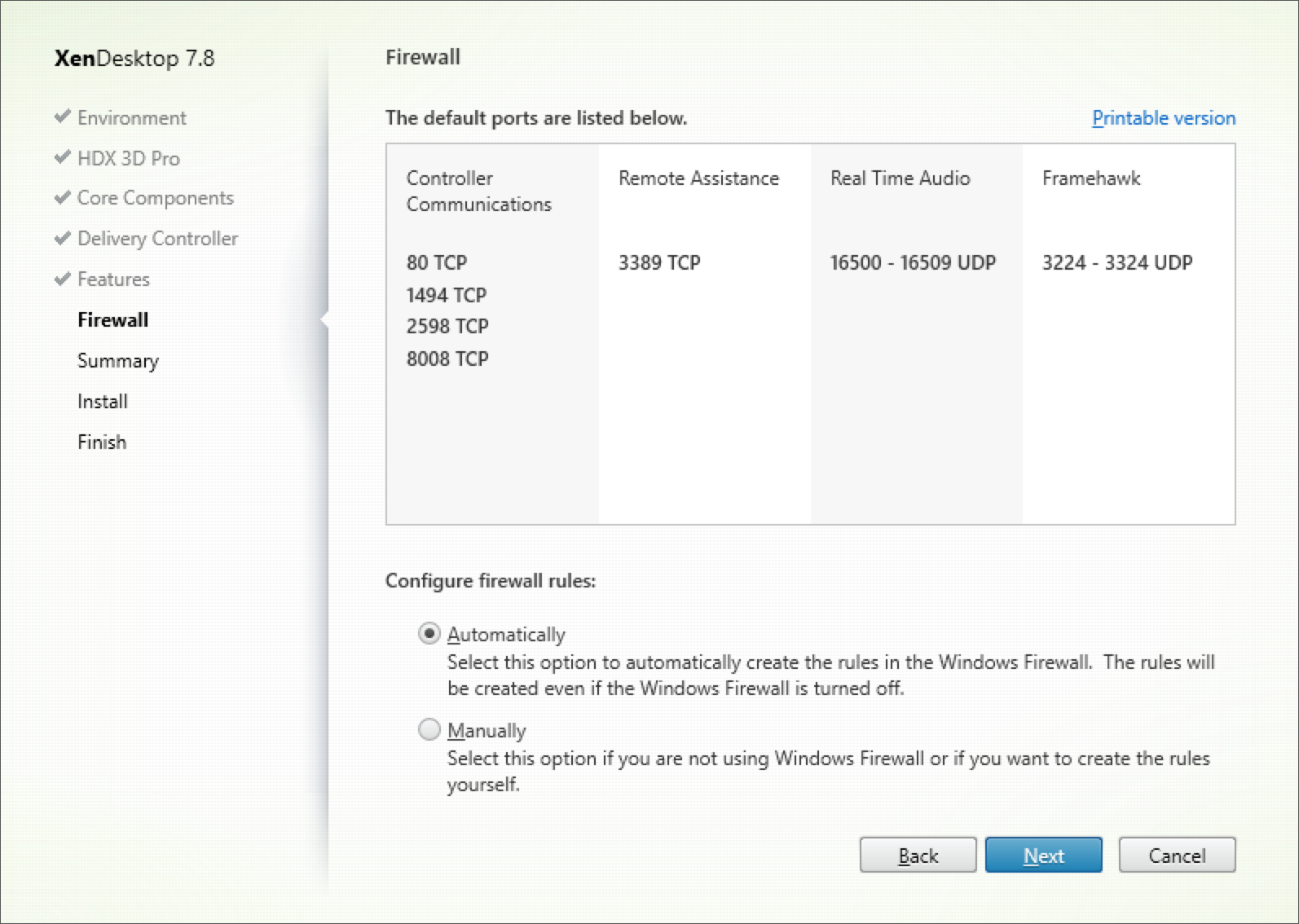

インストール中に、Framehawkに割り当てられたUDPポートを、以下のように[ファイアウォール]画面で確認できます。

[概要]画面には、Framehawk機能が有効になっているかどうかが表示されます。

![[概要]画面](/en-us/citrix-virtual-apps-desktops/1912-ltsr/media/summary-screen-fh_enabled.png)

Citrix GatewayでのFramehawkのサポート

Framehawkトラフィックの暗号化は、Citrix Gateway 1808以降(NetScaler Gateway 11.0.62.10以降)、およびCitrix Unified Gateway 1808以降(NetScaler Unified Gateway 11.0.64.34以降)でサポートされています。

- Citrix Gatewayは、エンドユーザーのデバイスからGateway VPN仮想サーバーに直接アクセス可能な展開アーキテクチャとなります。つまり、VPN仮想サーバーには、パブリックIPアドレスが割り当てられていて、ユーザーはこのIPアドレスに直接接続します。

- Citrix GatewayとUnified Gatewayを組み合わせると、Gateway VPN仮想サーバーがターゲットとしてコンテンツスイッチ仮想サーバー(CS)にバインドされた展開となります。この展開では、CS仮想サーバーはパブリックIPアドレスを持ち、Gateway VPN仮想サーバーはダミーのIPアドレスを持ちます。

Citrix GatewayでFramehawkのサポートを有効にするには、Gateway VPN仮想サーバーレベルでDTLSパラメーターを有効化する必要があります。このパラメーターを有効化し、Citrix Virtual AppsまたはCitrix Virtual Desktopsでコンポーネントが正常に更新されると、Gateway VPN仮想サーバーとユーザーデバイスの間で、Framehawkのオーディオ、ビデオ、および双方向トラフィックが暗号化されるようになります。

Framehawkでサポートされるのは、Citrix Gateway、Unified Gateway、およびCitrix Gatewayとグローバルサーバー負荷分散の組み合わせです。

Framehawkでは、次のシナリオはサポートされません。

- HDX Insight

- IPv6モードのCitrix Gateway

- Citrix Gatewayのダブルホップ

- クラスター設定のCitrix Gateway

| シナリオ | Framehawkのサポート |

|---|---|

| Citrix Gateway | はい |

| Citrix Gatewayとグローバルサーバー負荷分散 | はい |

| Citrix GatewayとUnified Gateway | はい。注: サポートされるのはUnified Gatewayバージョン11.0.64.34以降です。 |

| HDX Insight | いいえ |

| IPv6モードのCitrix Gateway | いいえ |

| Citrix Gatewayのダブルホップ | いいえ |

| Citrix Gateway上にSecure Ticket Authorityを複数配置 | はい |

| Citrix Gatewayと高可用性 | はい |

| Citrix Gatewayとクラスター設定 | いいえ |

FramehawkをサポートするようにCitrix Gatewayを構成する

Citrix GatewayでFramehawkのサポートを有効にするには、Gateway VPN仮想サーバーレベルでDTLSパラメーターを有効化する必要があります。このパラメーターを有効化し、Citrix Virtual Apps and Desktopsでコンポーネントが正常に更新されると、Gateway VPN仮想サーバーとユーザーデバイスの間で、Framehawkのオーディオ、ビデオ、および双方向トラフィックが暗号化されるようになります。

Citrix GatewayでUDP暗号化を行いリモートアクセスを可能にするには、この構成が必須です。

FramehawkをサポートするようにCitrix Gatewayを構成する場合:

- 外側のファイアウォールすべてでUDPポート443が開いていることを確認します

- 外側のファイアウォールすべてでCGPポート(デフォルトは2598)が開いていることを確認します

- VPN仮想サーバーの設定でDTLSを有効化します

- SSL証明書とキーのペアのバインドをいったん解除してから、再びバインドしますCitrix Gateway 1808以降またはNetScalerバージョン11.0.64.34以降をお使いの場合、この手順を行う必要はありません。

FramehawkをサポートするようにCitrix Gatewayを構成するには:

- Citrix Gatewayを展開して、StoreFrontと通信しCitrix Virtual Apps and Desktopsのユーザーを認証するように構成します。

- Citrix Gatewayの[Configuration]タブで、[Citrix Gateway]を展開し、[Virtual Servers]を選択します。

- [Edit] を選択してVPN仮想サーバーの[Basic Settings]を表示し、DTLS設定の状態を確認します。

- その他の構成オプションを表示するには、[More] を選択します:

- Framehawkなどのデータグラムプロトコルを通信セキュリティで保護するには、[DTLS] を選択します。[OK] をクリックします。VPN仮想サーバーの[基本設定]領域には、DTLSフラグが[真]に設定されています。

- サーバー証明書の[バインド]画面を再度開き、証明書のキーペアをバインドするために、[+] をクリックします。

- 前述の証明書のキーペアを選択し、[選択]をクリックします。

- サーバー証明書のバインドに変更を保存します。

- 保存後、この証明書のキーペアが表示されます。[バインド] をクリックします。

- 「No usable ciphers configured on the SSL vserver/service」という警告メッセージが表示されても、無視してください。

旧バージョンのNetScaler Gatewayにおける手順

11.0.64.34より古いバージョンのNetScaler Gatewayを使用している場合は、以下の手順に従います。

- サーバー証明書の[バインド]画面を再度開き、証明書のキーペアをバインドするために、[+] をクリックします。

- 前述の証明書のキーペアを選択し、[選択]をクリックします。

- サーバー証明書のバインドに変更を保存します。

- 保存後、この証明書のキーペアが表示されます。[バインド] をクリックします。

- 「No usable ciphers configured on the SSL vserver/service」という警告メッセージが表示されても、無視してください。

FramehawkをサポートするようにUnified Gateway設定を構成するには:

- Unified Gatewayがインストールされ、適切に構成されていることを確認します。詳しくは、Citrix製品ドキュメントサイトでUnified Gatewayの情報を参照してください。

- ターゲット仮想サーバーとしてCS仮想サーバーにバインドされているVPN仮想サーバー上で、DTLSパラメーターを有効にします。

制限事項

クライアントデバイス上に古いCitrix Gateway仮想サーバーのDNSエントリがある場合、アダプティブトランスポートとFramehawkはUDPトランスポートではなくTCPトランスポートへフォールバックすることがあります。TCPトランスポートへのフォールバックが発生する場合は、クライアントのDNSキャッシュをクリアし、UDPトランスポートを使用して再接続しセッションを確立させます。

Framehawkでは、PTC Creoなどのアプリケーションで見られるような、32ビットのマウスカーソルはサポートされていません。

Framehawkは、ラップトップやタブレットなど、単一のモニターを使用するモバイルデバイス向けに設計されています。デュアル/マルチモニター構成ではThinwireに戻ります。

ほかのVPN製品のサポート

Citrix Gatewayは、Framehawkで必要なUDP暗号化をサポートする唯一のSSL VPN製品です。ほかのSSL VPNや誤ったバージョンのCitrix Gatewayが使用された場合、Framehawkポリシーを適用できない可能性があります。従来型のIPSec VPN製品では、変更を加えなくともFramehawkがサポートされます。

Framehawkのモニター

Citrix DirectorからFramehawkの利用状況とパフォーマンスをモニターすることができます。HDX仮想チャネル詳細ビューには、あらゆるセッションで、Framehawkのトラブルシューティングやモニターに役立つ情報が表示されます。Framehawk関連のメトリックスを確認するには、[グラフィック - Framehawk]を選択します。

Framehawk接続が確立されていれば、詳細ページに「プロバイダー=VD3D」および「接続済み=はい」と表示されます。仮想チャネルの状況がアイドルであるのは正常です。これは、モニターの対象がシグナリングチャネルで、これは最初のハンドシェイク中にしか使用されないからです。このページには、接続に関するその他の有益な統計も表示されます。

問題が発生した場合は、Framehawkのトラブルシューティングブログを参照してください。