Citrix Workspaceアプリの構成

この記事では、iOS向けCitrix Workspaceアプリの構成に役立つタスクについて説明します。

デスクトップとアプリの自動起動

バージョン2507以降では、管理者が制御する機能として、デスクトップとアプリケーションの自動起動を利用できるようになりました。 この機能は、ジオフェンシングとユーザー行動分析(UBA)を使用することで、ユーザーの位置や過去のインタラクションに基づいて関連するデスクトップやアプリをインテリジェントに予測して起動します。

ロックダウンモードでiPadとiPhoneをサポート

バージョン2507以降、iOS向けCitrix WorkspaceアプリではiPadおよびiPhoneでのロックダウンモードがサポートされます。 この統合により、特定のデバイス機能を制限することで、高度に標的を絞ったサイバー攻撃から保護するためのセキュリティが強化されます。 これは、傭兵スパイウェアや国家レベルの攻撃の標的になる危険性があるユーザーを対象としています。 ロックダウンモードを有効にすると、セキュリティは強化されますが、一部の機能と動作も制限されます。

リアルタイムのエコーキャンセルによる音質の向上

バージョン25.3.0以降、iOS向けCitrix Workspaceアプリではエコーキャンセル機能が導入され、モバイルデバイスで非常にクリアな音声が実現します。 この機能は、リアルタイムでエコーを積極的に排除し、仮想会議や通話中にスムーズで中断のないコミュニケーションを保証します。 モバイルネットワークの状態が厳しい場合でも、生産性が向上し、中断が減り、優れたユーザーエクスペリエンスが提供されます。

GACS認証済みマイクロサービス(オンプレミス)のサポート

バージョン25.1.0以降、iOS向けCitrix Workspaceアプリは認証済みマイクロサービスをサポートし、GACSによるユーザーグループの管理が可能になりました。 この機能により、管理者はオンプレミス環境に対する制御を強化できます。 詳しくは、「構成プロファイルを使用したユーザーグループの設定の管理」を参照してください。

メールアドレス、ストア、URL、またはドメインベースの検出APIによるGACSエンドポイントの取得

24.9.0リリース以降、管理者はメールアドレス、ドメイン、ストアURLに基づいてWebストアを構成できるようになり、Global App Configuration Service(GACS)がユーザーを識別して適切なカスタムWeb URLに誘導できるようになります。 Citrix WorkspaceアプリのiOSデバイスは、この検出APIを使用してGACSエンドポイントを取得できるようになりました。これにより、ハードコードされたエンドポイントが不要になり、構成されていない場合の不要な呼び出しが削減されます。 この更新はクラウドストアとオンプレミスストアの両方にメリットをもたらし、ユーザーはストアURLを通じて直接Webストアを構成でき、GACSを使用してカスタムWebストアを追加することもできます。 詳しくは、「Global App Configuration Serviceチャネルのサポート」を参照してください。

GACS認証済みマイクロサービス(クラウド)のサポート

24.9.0リリース以降、iOS向けCitrix Workspaceアプリは認証済みマイクロサービスをサポートしているため、GACSはお客様のユーザーグループを管理できます。 これにより、柔軟性と制御性が向上します。現在はクラウドストアでのみサポートされています。 詳しくは、「構成プロファイルを使用したユーザーグループの設定の管理(Technical Preview)」を参照してください。

フィーチャーフラグ管理

フィーチャーフラグは、機能を動的に有効または無効にするために使用されます。 実稼働環境のCitrix Workspaceアプリで問題が発生した場合、機能が出荷された後でも、影響を受ける機能を無効にできます。

ファイアウォールまたはプロキシが送信トラフィックをブロックしている場合を除き、機能管理のトラフィックを有効にするために構成は必要ありません。 このような場合、ポリシー要件に応じて、特定のURLまたはIPアドレスへのトラフィックを有効にする必要があります。

機能フラグ管理のトラフィックを有効にする

Citrix Workspace アプリ バージョン 24.10.0 以降:

最適な機能とプレビュー機能へのアクセスを確保するには、次のURLへのトラフィックを有効にする必要があります:

features.netscalergateway.net

注

2025年1月以降、Citrix Workspaceアプリの24.10.0未満のバージョンでは、以前の機能はサポートされなくなります。 この日付以降、バージョン24.10.0以降ではこれらの機能が有効になるため、このセクションは無関係になります。 問題を回避するには、Citrix Workspaceアプリバージョン24.10.0以降にアップグレードしてください。 さらに、

features.netscalergateway.net設定が有効になっていることを確認してください。 確認しない場合、バージョン24.10.0以降で問題が発生する可能性があります。

Citrix Workspaceアプリの非アクティブタイムアウト

管理者は、許可されるアイドル時間を指定できます。 タイムアウト値に達した後、認証プロンプトが表示されます。

非アクティブタイムアウト値は、1分から24時間まで設定できます。 デフォルトでは、非アクティブタイムアウトは構成されていません。 管理者は、PowerShellモジュールを使用してinactivityTimeoutInMinutesMobileプロパティを構成できます。 Citrix Workspaceアプリ構成用のPowerShellモジュールをダウンロードするには、Download PowerShell modules for Citrix Workspace app configurationをクリックします。

指定されたタイムアウト値に達すると、構成されている認証の種類に応じて、エンドユーザーエクスペリエンスは次のようになります:

- 非アクティブタイムアウトの後、Citrix Workspaceアプリに再度アクセスするための生体認証を行うよう求めるプロンプトが表示されます。

-

生体認証プロンプトをキャンセルできる場合は、次のメッセージが表示されます。

Citrix Workspaceアプリはロックされています。

Workspaceアプリを引き続き使用するには、認証する必要があります。

パスコードがiOSで構成されていない場合は、非アクティブタイムアウト後に資格情報を使用してサインインする必要があります。

注

この機能は、Workspace(Cloud)の顧客のみに適用されます。

カスタマーエクスペリエンス向上プログラム(CEIP)

Citrix WorkspaceアプリのCitrixカスタマーエクスペリエンス向上プログラム(CEIP)とは何ですか?

Ctrixカスタマーエクスペリエンス向上プログラム(CEIP)では、Citrix Workspaceアプリの構成および使用状況データが収集され、Citrix Analyticsに自動的に送信されます。 このデータにより、Citrixはパフォーマンスを分析し、Citrix Workspaceアプリの品質、機能、パフォーマンスを向上させ、製品開発のためのリソースの割り当てを最適化し、効果的な人員配置とインフラストラクチャ投資を通じてサービスレベルをサポートできるようになります。

すべてのデータは集計形式でのみ使用および分析され、個々のユーザーまたはデバイスが特定されたり、個別に分析されたりすることはありません。 Citrixは、CEIPを通じて個人を特定できる情報(PII)を収集しません。すべてのデータ収集は、関連する業界のデータプライバシーおよびセキュリティ基準に準拠しています。

CEIPデータを収集するために使用されるツール

iOS向けCitrix Workspaceアプリは、Citrix AnalyticsとGoogle Firebaseを使用してCEIPデータを収集します。

収集データ

Citrix AnalyticsおよびGoogle Firebaseによって収集される特定のCEIPデータ要素は次のとおりです:

| セッション情報とセッション起動方法 | Citrixストアとストア構成 | 認証の種類と認証構成 | ICA接続 |

| HDXセッションの起動 | ストアアプリセッション | WebViewアクションを開く | WebViewアクションのコピー |

| WebViewアクションの共有 | Workspaceアプリのレビュー | 接続の状態、接続エラー、コネクションセンターの使用 | 外部ディスプレイ |

| ソケットの状態 | セッションの実行時間 | HDX over UDP | セッションの起動時間 |

| デバイス情報 | デバイスモデル情報 | 使用統計の送信 | アプリ言語、ワークスペースアプリ言語 |

| キーボード言語 | Citrixストアの種類 | Citrixストアの組み合わせ | ストアプロトコルの種類 |

| ストア数 | HDX UDPの状態 | RSAトークンのインストール |

CEIPデータはどのユーザーから収集されますか?

Citrix Workspaceアプリは、すべての地域のユーザーを含めるように構成されたCitrix Analyticsを介してCEIPデータを収集します。 ただし、Citrix Analyticsを通じて収集されるCEIPデータには、欧州連合(EU)、欧州経済領域(EEA)、スイス、英国(UK)のユーザーデータが含まれますが、Google Firebaseではこれらの地域に所在するユーザーは除外されます。 この機能を確実に利用するためには、最新バージョンに更新してください。

ユーザーと管理者はCEIPデータ収集を無効にできますか?

以下の設定に従って、すべての管轄区域でCEIPデータの収集を完全に無効にすることができます。

バージョン2205以降では、次の手順に従ってCEIPデータの送信を停止できます(以下の注記で指定されている2つのデータ要素を除く):

- iOS向けCitrix Workspaceアプリを開きます。

- [ホーム] > [設定]をタップします。

- [一般]セクションに移動し、[使用状況に関する統計情報を送信する]をオフにします。

追加情報

Citrixは、お客様のデータをCitrixとの契約条件に従って処理します。 データは、Citrixサービスのセキュリティに関する別紙での指定に従って保護されています。 詳しくは、「Citrix Hypervisor Center」を参照してください。

Citrixは、CEIPの一環として、Google Firebaseを使用してCitrix Workspaceアプリから特定のデータを収集します。 Google Firebaseのために収集されたデータのGoogleの取り扱い方法について確認してください。

注

Google Firebaseでは、欧州連合(EU)、欧州経済領域(EEA)、スイス、および英国(UK)のユーザーのデータは収集されません。

既知の制限事項

- VDA 7.18以前の場合、ワークスペースハブにキャストするには、使用するデスクトップまたはその他のリソースでH.264の全画面ポリシーが有効、および従来のグラフィックモードポリシーが無効になっている必要があります。

セッション共有

ユーザーがCitrix Workspaceアプリアカウントからログオフした場合でも、リモートセッションから切断またはログオフできます。

- 切断:アカウントからログオフされますが、Windowsアプリケーションやデスクトップはサーバー上で実行されたままになります。 ほかのデバイス上のiOS向けCitrix Workspaceアプリからこのセッションに再接続すると、切断時の状態から作業を続行できます。 このオプションにより、ユーザーがほかのデバイスに移動して、作業を続行できるようになります。

- ログオフ:アカウントからログオフし、Windowsアプリケーションを終了します。 Citrix Virtual Apps and DesktopsおよびCitrix DaaSサーバーからもログオフします。 このオプションを使用すると、ユーザーはサーバーから切断して、アカウントからログオフできます。 iOS向けCitrix Workspaceアプリを再度起動すると、デフォルトの状態で開きます。

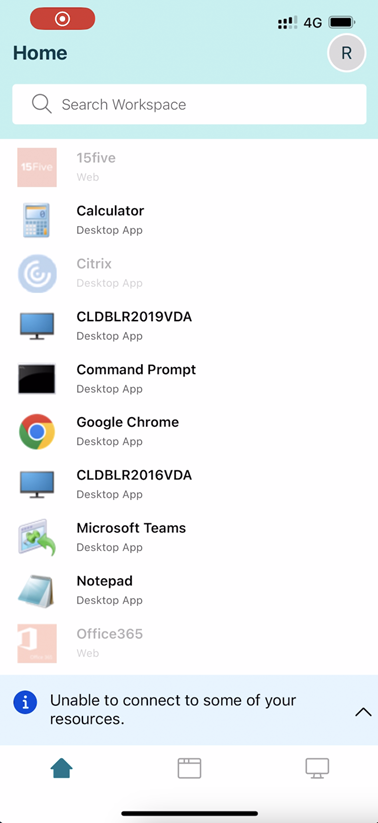

クラウドストア

アクセス場所に関係なく、組織がホストするWeb、SaaSアプリ、およびWebサイトにアクセスできます。 この機能は、クラウドストアのお客様のみが使用できます。

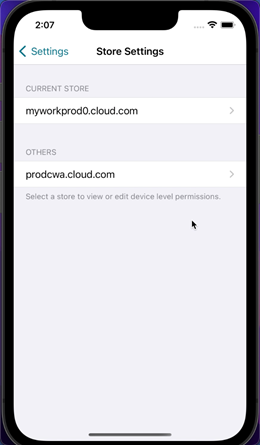

複数のクラウドストアをサポート

24.1.0リリース以降、iOSおよびiPadOS向けCitrix Workspaceアプリに複数のクラウドストアアカウントを追加できます。 エンドユーザーが簡単に複数のストアを追加したり、切り替えたりできるようになりました。 この機能により、複数のストアにアクセスするときのユーザー エクスペリエンスが向上します。

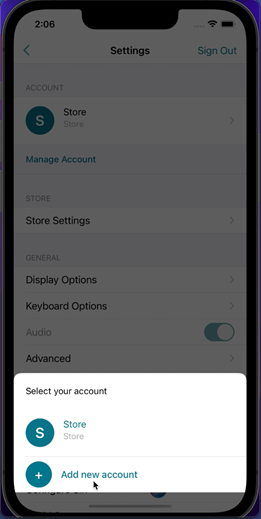

別のアカウントを追加するには、次の手順を実行します:

- [設定]>[アカウントの管理]にアクセスします。 画面の下部にアカウント一覧のダイアログが開きます。

-

[新しいアカウントの追加] をタップします。

- IT管理者から提供されたURLまたはメールアドレスを入力します。 スマートカードを使ってログオンする場合は、[スマートカードの使用] をタップします。

- [続行] をタップします。 [サインイン] ダイアログボックスに、ユーザー名、パスワード、パスコードのフィールドが表示されます。

- 情報を入力します。 フィールドについて詳しくは、IT管理者に連絡してください。

-

[サインイン] をタップします。 これで新しいアカウントがセットアップされました。

ストアURLの自動入力

23.2.0バージョン以降、名称変更されたiOS向けCitrix Workspaceアプリにアクセスする場合、ストアURLの自動入力を選択できます。 この機能により、手動による介入が減り、アプリへの迅速なアクセスが提供されます。 アプリの個人設定について詳しくは、「App Personalization」を参照してください。

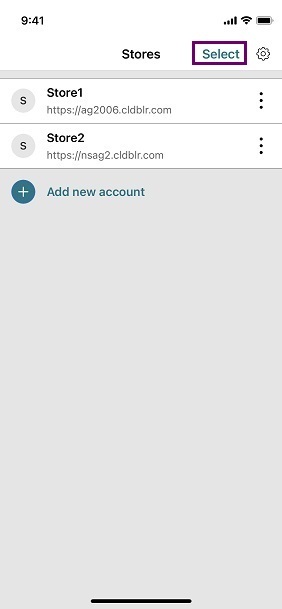

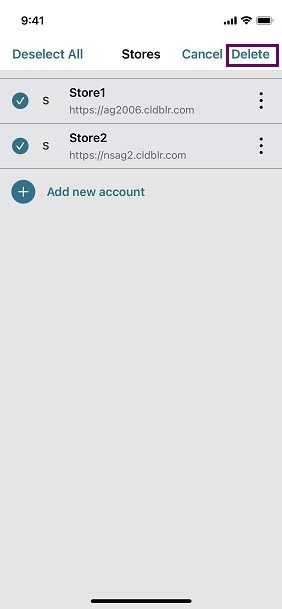

複数のストアを一度に削除するためのサポート

バージョン24.2.0以降、iOS向けCitrix Workspaceアプリでは、複数のストアの選択と削除がサポートされています。 この機能により、複数のストアで作業する場合のユーザーエクスペリエンスが向上します。 この機能はデフォルトで有効になっています。

[Stores] 画面から複数のストアを一度に削除するには、次の手順を実行します:

-

[Stores] 画面で、[Select] をタップします。

- 削除するストアを選択します。 すべてのストアを削除するには、[Select All] をタップします。

-

[Delete] をタップします。

ユーザーのストア名の変更に関する管理者による制限をサポート

以前は、ユーザーは [Edit Account] オプションを使用してストア名を変更できました。

24.2.0以降、iOS向けCitrix Workspaceアプリでは、ユーザーによるストア名の変更を無効にするオプションが管理者に提供されます。 この機能を使用すると、管理者はストア名の一貫性を簡単に確認して維持できます。

エンドユーザーがストア名を変更できるようにするには、次の手順を実行します:

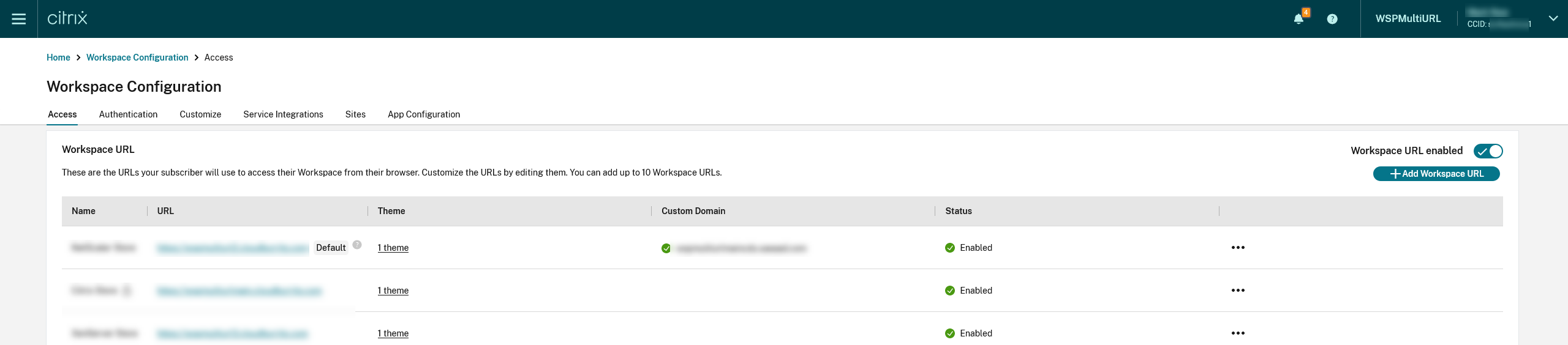

- 資格情報でCitrix Cloudにサインインします。

-

[ワークスペース構成]>[アクセス]に移動します。 [ワークスペースURL] の下に、既存のストアURLの一覧が表示されます。

- エンドユーザーにストア名の変更を許可するストアの省略記号メニューをクリックします。

-

[編集]を選択します。

![[編集]オプション](/en-us/citrix-workspace-app-for-ios/media/edit-option.png)

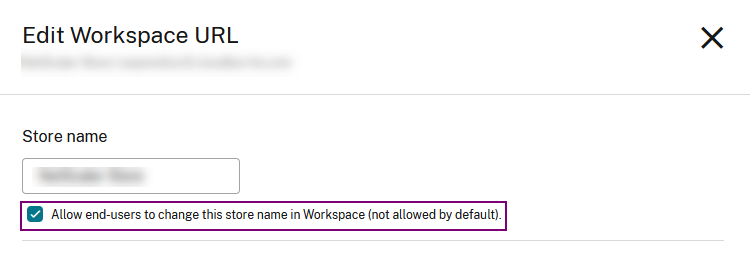

-

[ワークスペースURLの編集] ダイアログボックスで、[エンドユーザーがWorkspaceでこのストア名を変更できるようにする(デフォルトでは許可されていません)] を選択します。

- [保存] をクリックします。

ストア名の自動入力

バージョン 24.2.0以降、iOS向けCitrix Workspaceアプリは管理者によるストア名の更新をサポートし、更新されたストア名をユーザーに自動的にプッシュします。 この機能により、ストア名を更新するときに手動での操作の必要がなくなり、ユーザーエクスペリエンスが向上します。

注

この機能は、管理者がユーザーによるストア名の変更を無効にしている場合にのみ有効になります。

エンドユーザー状況監視の機能強化

EUEM(End User Experience Monitoring:エンドユーザー状況監視) のクライアント開始メトリックがサポートされるようになりました。 EUEMは、非常に詳細なセッション状況監視データをリアルタイムで収集するのに役立ちます。 データがDirectorダッシュボードに送信されるため、管理者はユーザーエクスペリエンスを監視できます。 データは、VDA上のセッション状況監視サービス(SEMS)を介して収集されます。 ダッシュボードで監視できるクライアント開始メトリックデータには、次のものが含まれます:

- ICAファイルのダウンロード実行時間。

- セッション作成時のクライアントの実行時間。 セッション作成時のクライアントの実行時間は、セッションの作成にかかる時間を表します。 これは、ICAファイルが起動された瞬間から接続が確立されるまでの時間です。

- セッション検索時のクライアントの実行時間。 セッション検索時のクライアントの実行時間は、要求された公開アプリケーションをホストするためにすべてのセッションを照会するのにかかる時間を表します。 この照会処理は既存のセッションでアプリケーションの起動要求を処理できるかどうかを判断するために、クライアント上で実行されます。

- ICA往復時間のCitrixによるリアルタイム記録。ICA RTTとも呼ばれる。 ICA RTTは、ユーザーがキーを押してからエンドポイントに応答が表示されるまでの経過時間です。

強化されたサービス継続性オフラインモードのユーザーインターフェイス

24.1.0リリース以降、iOS向けCitrix Workspaceアプリのユーザーインターフェイスが強化され、洗練され、さらに詳細な情報を表示するようになり、Citrix Workspaceの停止時にユーザーフレンドリーなエクスペリエンスを提供します。 オフラインモードにはあいまい検索機能も含まれています。 この機能を使用すると、アプリやデスクトップの結果で一致に近いテキストや、検索語のスペルミスを見つけることができます。 サービス継続性機能について詳しくは、「サービス継続性」を参照してください。

Global App Configuration Serviceチャネルのサポート

23.4.5リリース以降、管理者はGlobal App Configuration Serviceを使用して設定を定義し、すべてのエンドユーザーに構成をロールアウトする前にそれらをテストできるようになりました。 このプロセスにより、実稼働前に機能を十分にテストすることができます。

注

- iOS向けCitrix Workspaceアプリは、デフォルトおよびテストチャネル構成をサポートしています。 デフォルトでは、すべてのユーザーがデフォルトチャネルを使用しています。

詳しくは、Global App Configuration Serviceのドキュメントを参照してください。

構成方法について詳しくは、Global App Configuration Service Channelのサポートを参照してください。

Global App Configurationサービス対応Webストアにアクセスする

23.7.5バージョン以降、管理者は、メールアドレスによるストア検出用にWebストア(Web Interface)を構成できるようになりました。 Global App Configuration Serviceによって、ストアを追加するときに(ようこそ画面上で)エンドユーザーが入力したメールアドレスに基づき、管理者が定義したカスタムWeb(Web Interface)URLを識別できます。 エンドユーザーは、管理者が構成したWebストアに自動的に移動します。 エンドユーザー向けのWebストアURLの構成について詳しくは、「Allowed custom web portal」を参照してください。

この記事の概要

- デスクトップとアプリの自動起動

- ロックダウンモードでiPadとiPhoneをサポート

- リアルタイムのエコーキャンセルによる音質の向上

- GACS認証済みマイクロサービス(オンプレミス)のサポート

- メールアドレス、ストア、URL、またはドメインベースの検出APIによるGACSエンドポイントの取得

- GACS認証済みマイクロサービス(クラウド)のサポート

- フィーチャーフラグ管理

- Citrix Workspaceアプリの非アクティブタイムアウト

- カスタマーエクスペリエンス向上プログラム(CEIP)

- クラウドストア

- 複数のクラウドストアをサポート

- ストアURLの自動入力

- 複数のストアを一度に削除するためのサポート

- エンドユーザー状況監視の機能強化